Cu cât mai multe state încearcă să controleze Internetul și să-și stabilească acolo propria cenzură, cu atât mai populare devin mai multe servicii de ocolire. Unul dintre decizii libere pentru organizare privată sisteme virtuale- acesta este OpenVPN. Puteți utiliza unul dintre serverele deja implementate în rețea sau puteți implementa software-ul pe propriul sistem.

Într-unul dintre articolele anterioare ne-am uitat. În acest articol, ne vom ocupa mai detaliat despre configurarea unei conexiuni la server folosind diverse programe în Linux și Android și, de asemenea, vom încerca să înțelegem cum funcționează acest serviciu.

Știți deja că programul organizează o rețea virtuală între computere și toate datele din această rețea sunt criptate și inaccesibile utilizatorilor din afara acesteia. Pentru a atinge acest obiectiv, programul creează în sistem dispozitiv virtual tun0. Aceasta este aceeași interfață ca eth0 sau wlan0, are propria sa adresă IP. Tot traficul care este transmis către această interfață este criptat și transferat în rețeaua virtuală.

Prin urmare, pentru a transmite trafic prin OpenVPN, va fi suficient să adăugați mai multe reguli care vor forța traficul să treacă prin interfața tun0.

Cum să utilizați OpenVPN pe Linux

În primul rând, să vedem cum să vă conectați la OpenVPN de pe Ubuntu sau de la oricare altul distribuție Linux prin terminal. Să presupunem că ați descărcat fișierul de configurare a serverului .ovpn și doriți să vă conectați la această rețea. Pentru a face acest lucru, trebuie să instalați clientul openvpn:

sudo openvpn ~/Downloads/config.ovpn

După aceasta, fereastra terminalului nu poate fi închisă, iar dacă serverul OpenVPN a fost configurat corect, atunci a transferat deja rutele corecte către mașină și traficul dvs. trece prin rețeaua virtuală. Să vedem traseele:

Există două rânduri la care merită să acordați atenție aici:

0.0.0.0/1 prin 192.168.243.1 dev tun0

169.254.0.0/16 dev enp2s0 scope link metric 1000

Primul direcționează tot traficul de sistem către interfața tun0, iar al doilea este mai interesant, implementează traficul de rețea IP 169.254.0.0 către interfața reală. Dacă nu este acolo, atunci tot traficul va merge către tun0, inclusiv traficul din programul OpenVPN, care a trecut deja prin această interfață și rezultatul va fi o buclă. Pentru a termina conexiunea în această opțiune, trebuie doar să apăsați Ctrl+C în terminalul de unde ați lansat openvpn.

A doua modalitate de a utiliza OpenVPN pe Linux este să instalați pluginul openvpn pentru NetworkManager și să vă conectați folosindu-l. Pentru a instala acest pachet pe Ubuntu, rulați următoarea comandă:

sudo apt-get install network-manager-openvpn

Acum deschideți aplicația Network Manager, extindeți „Conexiune VPN”și selectați "Conexiune de configurare":

În fereastra care se deschide, faceți clic pe butonul "+" :

Apoi selectați legenda „VPN”.

Priviți din nou tabelul de rutare:

În general, NetworkManager creează reguli diferite, dar funcționează la fel. Configurarea clientului openvpn pe ubuntu este completă.

Folosind OpenVPN pe Android

Puteți utiliza OpenVPN pe orice platformă, inclusiv Android. A fost lansat pentru dispozitive cerere oficială OpenVPN Connect. Cu el vă puteți conecta la rețea, la fel ca în versiunea anterioara, folosind fișierul ovpn. Puteți instala această aplicație de pe Google Play:

Deschideți aplicația, atingeți butonul de meniu, apoi selectați "Import" -> „Importați profilul de pe cardul SD”:

Selectați fișierul dorit și faceți clic "Selectați":

Apoi tot ce trebuie să faci este să dai clic "Conectați" pentru a vă conecta la rețea:

Configurarea clientului openvpn implică doar importarea fișierului de configurare, nu este nevoie de altceva. În continuare, traficul dvs. va fi direcționat prin VPN; aici puteți vizualiza și tabelul de rutare dacă este instalat un emulator de terminal:

Configurarea clientului openvpn implică doar importarea fișierului de configurare, nu este nevoie de altceva. În continuare, traficul dvs. va fi direcționat prin VPN; aici puteți vizualiza și tabelul de rutare dacă este instalat un emulator de terminal:

Adevărat, aici nu vom vedea aceeași situație ca în Linux; rutarea către VPN în Android se realizează puțin diferit.

Cum să utilizați OpenVPN pe Windows

Era imposibil să nu spui în acest articol cum să folosești OpenVPN GUI în Windows, mai ales că nu este mult mai complicat decât în Android. Trebuie să instalăm clientul OpenVPN. Îl puteți descărca de pe site-ul oficial:

După descărcare, rulați programul ca administrator și parcurgeți toți pașii vrăjitorului:

OpenVPN se bucură de o popularitate meritată în rândul administratorilor de sistem atunci când au nevoie să conecteze rapid și eficient birourile de la distanță cu canale VPN. Astăzi vă oferim un articol de la cititorul nostru în care vă va spune cum să configurați un canal securizat între birouri cu protecție suplimentară prin parolă pe platforma Windows.

Și așa trebuie să organizăm un canal VPN între două birouri. Network Office 1 (să-i spunem S_OF1) și Network Office 2 (să-i spunem S_OF2).

Voi spune imediat că în cazul meu OpenVPN este instalat pe Windows 7 în ambele birouri.

S_OF1 include:

Mașina în care instalăm OpenVPN Server are 2 interfețe de rețea.

Are, de asemenea, instalat un server proxy care distribuie Internetul în zona locală, servind astfel ca poartă principală pentru toate mașinile din zona locală (192.168.0.100)

192.168.0.100 se uită în rețea

192.168.1.2 se uită în lume prin router. Routerul are un IP static, să zicem 111.222.333.444. Routerul a redirecționat portul 1190 (în cazul meu, portul 1190 a fost redirecționat la 192.168.1.2)

Utilizator online: 192.168.0.50

S_OF2 include:

Mașina pe care instalăm OpenVPN Client are 2 interfețe de rețea.

Are, de asemenea, instalat un server proxy care distribuie Internetul în zona locală, servind astfel ca poartă principală pentru toate mașinile din zona locală (172.17.10.10)

172.17.10.10 se uită la rețea

192.168.1.2 se uită în lume prin router.

Utilizator online: 172.17.10.50

Sarcină: Utilizatorul S_OF1 (192.168.0.50) ar trebui să vadă resursele partajate pe utilizatorul S_OF2 (172.17.10.50) și invers.

Să începem configurarea

Descărcați OpenVPN în funcție de adâncimea de biți a sistemului.

Începem instalarea, în pasul 3 activăm elementele inactive.

Începem instalarea, în pasul 3 activăm elementele inactive.

Următorul pas este calea de instalare. Pentru a vă ușura viața viitoare, instalați-l în rădăcina unității C.

În timpul procesului de instalare, un virtual adaptor de retea Adaptor TAP-Win32 V9și, în consecință, șoferul pentru aceasta. Programul OpenVPN va atribui acestei interfețe o adresă IP și o mască de rețea virtuală OpenVPN. În cazul nostru, i se atribuie adresa 10.10.10.1 cu o mască de 255.255.255.0 pe serverul S_OF1 și 10.10.10.2 cu o mască similară pe clientul S_OF2.

Să-l redenumim „VPN”

În directorul „C:\OpenVPN” ar trebui să creați imediat un folder suplimentar ssl(aici vom stoca cheile de autentificare) folder ccd(aici va fi configurarea setărilor serverului pentru client).

În dosar uşor-rsa creați un fișier vars.bat, acest fișier batch va seta variabile pentru sesiunea de generare a certificatului, în ceea ce privește organizarea și locația, completăm datele noastre.

Setați HOME=C:\OpenVPN\easy-rsa

setați KEY_CONFIG=openssl-1.0.0.cnf

setați KEY_DIR=C:\OpenVPN\ssl

setați KEY_SIZE=1024

setați KEY_COUNTRY=RU

set KEY_PROVINCE=Stavropol

set KEY_CITY= Stavropol

setați KEY_ORG=ServerVPN

setați KEY_EMAIL=admin@localhost

setați KEY_CN=test

setați KEY_NAME=test

setați KEY_OU=test

setați PKCS11_MODULE_PATH=test

setați PKCS11_PIN=1234

Lansați linia de comandă ca administrator.

Accesați calea C:\OpenVPN\easy-rsa, tastând pentru a merge la Linie de comanda echipă

Cd C:\OpenVPN\easy-rsa

Hai să lansăm vars.bat:

Acum hai să lansăm construi-ca.bat. Deoarece am completat deja toate informațiile despre server, lăsăm totul neschimbat:

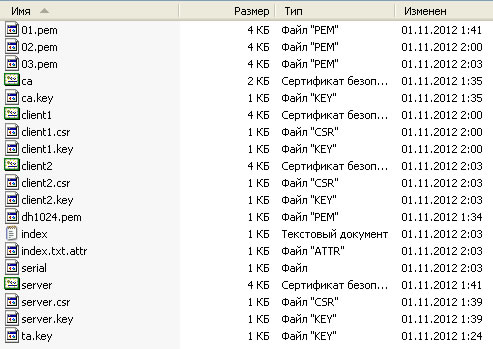

după aceasta vom avea două fișiere în folderul ssl ca.crtȘi ca.cheie.

după aceasta vom avea două fișiere în folderul ssl ca.crtȘi ca.cheie.

Hai să lansăm construi-dh.bat:

ca urmare, un fișier va apărea în folderul ssl dh1024.pem.

Creăm o cheie de server introducând comanda:

Build-key-server.bat ServerVPN

Unde " ServerVPN" acesta este numele serverului nostru VPN, ca și în cazul meu,

Important! Specificăm parametrul „commonname” - scrieți numele serverului nostru VPN. Lăsăm toți ceilalți parametri impliciti și răspundem da la toate întrebările.

ca urmare, vom avea fișiere în folderul ssl ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Să începem să generăm chei client.

Executăm comanda:

Build-key.bat UserVPN_1

Unde " UserVPN_1„Numele clientului nostru.

Important! Specificăm parametrul „commonname” - scrieți numele clientului nostru VPN (UserVPN_1). Lăsăm toți ceilalți parametri impliciti și răspundem da la toate întrebările.

Ca urmare, vom avea fișiere în folderul ssl UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

Dacă aveți mai mulți clienți, repetați generarea cheilor; fără a uita să-și atribuie numele fiecărui client

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Generarea unei chei tls-auth (ta.key) pentru autentificarea pachetelor, pentru aceasta accesați folderul rădăcină OpenVPN:

și rulați comanda:

Openvpn --genkey --secret ssl/ta.key

Ca urmare, primim fișierul în folderul ssl ta.cheie.

Să începem să creăm configurația serverului. Creați un fișier în folderul de configurare OpenVPN.ovpn:

#Port pentru operarea OpenVPN

portul 1190

proto udp

#Tip de interfață

dev tune

#Numele interfeței

dev-node „VPN”

#Certificat pentru criptarea conexiunii

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Certificat de server

cert C:\\OpenVPN\\ssl\\ServerVPN.crt

#cheie server

cheie C:\\OpenVPN\\ssl\\ServerVPN.key

# Apărare de la Atacurile DOS(pentru server, după calea către cheie, pune 0 și pentru client 1)

tls-server

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

#Gama de adrese IP pentru rețeaua VPN

server 10.10.10.0 255.255.255.0

cifrul AES-256-CBC

#Bușteni

#Un director care conține un fișier cu numele clientului nostru, în cazul meu UserVPN_1 fără extensie, și în el scrieți comenzile care vor fi executate pe client:

client-config-dir „C:\\OpenVPN\\ccd”

verbul 3

mut 20

# Suma maximă dorim să permitem clienți conectați simultan

max-clienti 2

#Durata de viață a unei sesiuni inactive

menține în viață 10 120

#Le permitem clienților să se vadă

de la client la client

#Activați compresia

comp-lzo

cheie-persiste

persist-tun

#Rutele sunt adăugate prin .exe, dacă fără acesta, atunci nu toată lumea are rute înregistrate

ruta-metoda-exe

#Întârziere înainte de a adăuga traseul

traseu-întârziere 5

#O comandă care le spune clienților că în spatele serverului există o rețea locală cu adrese 192.168.0.0 255.255.255.0

apăsați „route 192.168.0.0 255.255.255.0”

#Înregistrează o rută pe server pentru a vedea rețeaua din spatele clientului

ruta 172.17.10.0 255.255.255.0 10.10.10.2

#Gateway

ruta-gateway 10.10.10.1

# fiecărui client i se oferă 1 adresă, fără porturi de router virtual

subrețea topologică

În dosar ccd creați un fișier fără extensie și denumiți-l exact ca clientul UserVPN_1, deschideți-l cu notepad și scrieți următoarele:

#Atribuiți clientului un IP permanent 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

#informă serverul că rețeaua clientului este 172.17.10.0

iroute 172.17.10.0 255.255.255.0

#dacă nu comentezi rândul următor, atunci clientul va fi dezactivat (în cazul în care trebuie să deconectați acest client de la server, iar celelalte vor funcționa)

# dezactivați

Creați o configurație client.

#Îi spunem clientului să ia informații de rutare de la server (opțiuni push)

client

#Port pentru operarea OpenVPN

portul 1190

#Indicați ce protocol folosește OpenVPN

proto udp

#Tip de interfață

dev tune

#Numele interfeței

dev-node „VPN”

# Adresa serverului la care ne conectăm

telecomanda 444.333.222.111 1190

#protecţie

server remote-cert-tls

#Certificat de autoritate de certificare

ca C:\\OpenVPN\\ssl\\ca.crt

#Certificat de server

cert C:\\OpenVPN\\ssl\\UserVPN_1.crt

#cheie

cheie C:\\OpenVPN\\ssl\\UserVPN_1.key

# Protecție împotriva atacurilor DOS

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

ping-repornire 60

ping 10

#Activați compresia

comp-lzo

cheie-persiste

persist-tun

# Selectați un cifr criptografic

cifrul AES-256-CBC

#Bușteni

starea C:\\OpenVPN\\log\\openvpn-status.log

jurnal C:\\OpenVPN\\log\\openvpn.log

#Nivel de informații de depanare

verbul 3

#Numărul de mesaje duplicate

mut 20

Instalăm OpenVPN pe client și îl transferăm pe acesta ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.cheie.

Configuram firewall-uri si antivirusuri pe client si server pentru trecerea fara probleme a pachetelor. Nu o voi descrie, totul depinde de antivirusurile și firewall-urile instalate.

După toate acestea, lansăm serverul și clientul nostru.

Dacă totul este făcut corect, serverul nostru va primi IP 10.10.10.1 iar clientul se va conecta la acesta și va primi IP 10.10.10.2. Și așa ne-am conectat, acum serverul și clientul fac ping unul altuia prin IP-ul rețelei noastre VPN, adică 10.10.10.1 și 10.10.10.2.

Pentru ca ping să ajungă la adresele interne ale S_OF1 și S_OF2 noastre, trebuie să activați serviciul Rutare și acces la distanță.

Trebuie să accesați proprietățile serviciului, să îl configurați pentru a porni automat și să îl porniți.

După aceasta, vom putea să facem ping IP-ul intern al serverului și al clientului (client 172.17.10.10 și server 192.168.0.100).

După aceasta, vom putea să facem ping IP-ul intern al serverului și al clientului (client 172.17.10.10 și server 192.168.0.100).

Dar această metodă are un mic dezavantaj: după pornirea acestui serviciu și conectarea la canalul nostru VPN, va apărea o cruce roșie pe pictograma conexiunii la rețea până când VPN-ul este oprit.

![]() În același timp, toate rețelele funcționează în Mod normal. Personal, această cruce mă irită și uneori mă încurcă.

În același timp, toate rețelele funcționează în Mod normal. Personal, această cruce mă irită și uneori mă încurcă.

Există o a doua modalitate de a face vizibile rețelele IP interne ale serverului și clientului nostru.

Pentru a face acest lucru, accesați registry și deschideți ramura registry:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Găsiți parametrul și modificați valoarea: IPEnableRouter tip REG_DWORD sens 1 .

Nu uitați să reporniți mașina pentru ca setările să intre în vigoare!

Acest lucru trebuie făcut atât pe server, cât și pe client.

Așa că facem ping la rețelele noastre folosind IP-uri interne și, deoarece atât serverul, cât și clientul sunt gateway-uri pentru rețelele lor, mașinile din rețeaua 1 pot vedea mașinile din rețeaua 2 și invers. adică utilizatorul S_OF1 (192.168.0.50) poate vedea folderele partajate ale utilizatorului S_OF2 (172.17.10.50) și invers.

Dacă serverul și clientul nu sunt gateway-uri pentru rețelele lor, atunci va trebui să înregistrați rutele manual.

Exemplu pentru S_OF1:

Rută -p 172.17.10.0 255.255.255.0 192.168.0.100 (mașina pe care este instalat OpenVPN)

Exemplu pentru S_OF2:

Rută -p 192.168.0.0 255.255.255.0 172.17.10.10 (mașina unde este instalat OpenVPN)

in cazul meu nu era nevoie de asta.

Pentru pornire automată server și client avem nevoie pentru a activa Serviciul OpenVPN

Acum, când mașina pornește, serverul pornește automat, iar când mașina clientului este pornită, se va conecta automat la server.

Acum, când mașina pornește, serverul pornește automat, iar când mașina clientului este pornită, se va conecta automat la server.

Protecție suplimentară

După cum știți, OpenVPN are capacitatea de a se autentifica folosind certificate, așa cum este descris mai sus, precum și folosind un login și o parolă, dar le puteți combina și împreună. Din câte știu eu, doar Linux are opțiunea mijloace regulate configurați autentificarea folosind login și parola, dar acest lucru poate fi rezolvat și în Windows. Pentru a face acest lucru în folder config creați un fișier auth.vbsși scrieți următoarele în el

„VBscript auth.vbs pentru autentificare în OpenVPN - auth-user-pass-verify auth.vbs via-file” (c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni „Suport : http://forum.ixbt.com/topic.cgi?id=14:49976 „Scriptul compară numele de utilizator fără a ține seama de majuscule și minuscule. „Dacă aveți nevoie altfel, eliminați UCase(...) în 2 sau 4 locuri On Error Resume Next „ deschideți fișierul al cărui nume a fost transferat de OpenVPN în script prin parametrul Set fso = CreateObject("scripting.filesystemobject") Set CurrentUserPasswordFile = fso .OpenTextFile(WScript.Arguments(0),1) "1 = pentru citire dacă Err.Number<>0 Apoi WScript.Quit(1) " citește 2 rânduri din acest fișier - numele și parola introduse de utilizator "la celălalt capăt" dacă CurrentUserPasswordFile.AtEndOfStream apoi WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLine dacă CurrentUserPasswordFile.A apoi WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close „deschideți variabila de mediu common_name (acesta este CN-ul certificatului prezentat de client) „și comparați-o cu numele de utilizator introdus.” dacă această comparație nu este necesare, apoi ștergeți următoarele 2 rânduri sau comentați CurrentCommonName = CreateObject("Wscript.Shell").ExpandEnvironmentStrings("%common_name%") dacă UCase(CurrentCommonName)<>UCase(UserName) apoi WScript.Quit(1) „deschideți fișierul nostru cu baza de date de date de conectare și parole” implicit acesta este Users.pw în directorul curent Set UserPasswordFileBase = fso.OpenTextFile(“Users.pw”,1) „ 1 = pentru citire dacă Err.Number<>0 Apoi WScript.Quit(1) „citește perechi de linii într-o buclă, sărind peste cele goale ÎNTRE ACESTE PERECHI”, și compară-le cu ceea ce a introdus utilizatorul. Faceți când nu (UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine dacă Err.Number<>0 Apoi WScript.Quit(1) dacă NextUserName<>„„ apoi „ dacă numele de utilizator trebuie să fie comparat cu majuscule, atunci eliminați UCase(...) aici dacă UCase(UserName)=UCase(NextUserName) apoi dacă Password=UserPasswordFileBase.ReadLine atunci „ dacă numele și parola se potrivesc cu perechea din baza de date, apoi încheiem scriptul cu rezultatul 0 „acest lucru este necesar pentru OpenVPN”a, acesta este un semn de autentificare reușită UserPasswordFileBase.Close WScript.Quit(0) end if else UserPasswordFileBase.ReadLine end if end if Loop " dacă căutarea nu a reușit, atunci încheiem scriptul cu rezultatul 1 „acest lucru este necesar pentru OpenVPN”a, acesta este un semn de autentificare NESUCCUTĂ UserPasswordFileBase.Close WScript.Quit(1)

Tot în folderul de configurare creăm un fișier Users.pw acolo scrieți login-ul și parola clientului nostru

UserVPN_1

123456

Dacă există mai mulți clienți atunci:

UserVPN_1

123456

UserVPN_2

365214

UserVPN_3

14578

Apoi trebuie să scrieți linia în configurația clientului auth-user-pass, acum, când clientul se conectează la server, va apărea o fereastră de autorizare în care trebuie să introduceți login și parola pe care i le-ați atribuit în Users.pw, vor trebui comunicate clientului.

Am configurat ca numele de utilizator (login) să se potrivească cu numele clientului din certificat, adică UserVPN_1. dar puteți seta un alt nume diferit de numele din certificat; pentru aceasta, trebuie să vă uitați la setările din auth.vbs.

Am configurat ca numele de utilizator (login) să se potrivească cu numele clientului din certificat, adică UserVPN_1. dar puteți seta un alt nume diferit de numele din certificat; pentru aceasta, trebuie să vă uitați la setările din auth.vbs.

" deschide variabila de mediu common_name (acesta este CN-ul certificatului prezentat de client)

" și comparați-l cu numele de utilizator introdus.

" dacă această comparație nu este necesară, atunci ștergeți sau comentați următoarele 2 rânduri

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

if UCase(CurrentCommonName)<>UCase(UserName) apoi WScrIPt.Quit(1)

WScrIPt.Echo "Depanare: CurrentCommonName= " și CurrentCommonName

Și pentru ca autentificarea să funcționeze atât folosind un certificat, cât și folosind o autentificare cu o parolă, dar fereastra de autorizare a utilizatorului nu apare, deoarece aceasta va întârzia conexiunea clientului la server dacă, de exemplu, aveți încărcare automată a Serviciul OpenVPN este activat (configurat în mine) sau pur și simplu nu doriți să vă introduceți datele de conectare și parola de fiecare dată, în acest caz pe client în folder ssl creați un fișier trece.txtși scrieți numele nostru de utilizator și parola în el astfel:

UserVPN_1

123456

iar în configurația clientului schimbăm linia auth-user-pass pe auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

Acum pornesc mașina unde este instalat OpenVPN -Server, serviciul pornește și serverul VPN merge automat. Clientul pornește mașina și, de asemenea, trece conexiune automată la serverul meu. Acum puteți accesa foldere partajate sau puteți lucra prin RDP, de exemplu, în 1C instalat într-o altă organizație.

contacte [email protected]

Etichete:

— implementare gratuită a tehnologiei Virtual Private Network (VPN) cu deschidere cod sursa pentru a crea canale criptate punct la punct sau server-client între computere. Vă permite să stabiliți conexiuni între computere în spatele unui firewall NAT fără a fi nevoie să le schimbați setările. OpenVPN a fost creat de James Yonan și este licențiat sub GNU GPL.

În acest articol, într-o formă simplă și accesibilă, vom încerca să vă spunem cum să vă configurați propriul server OpenVPN. Nu intenționăm ca până la sfârșitul citirii acestui articol să înțelegeți temeinic toate principiile „cum funcționează” sau să înțelegeți complexitățile rețelei, dar ne dorim ca, ca rezultat, să puteți configura un server OpenVPN de la zgârietură. Deci, puteți considera acest articol ca un fel de ghid pas cu pas pentru utilizatori. De fapt, pe Internet există o mulțime de documentație și manuale dedicate implementării OpenVPN, dar acestea fie sunt destinate utilizatorilor instruiți sau administratorilor de sistem, fie sistemele Linux sunt folosite ca exemplu pentru demonstrație. Vom merge invers și vă vom spune cum să configurați OpenVPN pe computerul utilizatorului obișnuit, adică. stație de lucru cu sistemul de operare Windows instalat. De ce ai putea avea nevoie de aceste informații? Ei bine, de exemplu, vrei să joci cu prietenii un joc care nu acceptă jocul prin Internet, ci doar prin retea locala, sau, de exemplu, sunteți implicat în asistență pentru utilizatori la distanță, dar din anumite motive utilizați software precum TeamViewer sau Ammyy Admin nu vrei, pentru că Nu doriți ca servere terțe să fie implicate în procesul de transfer al datelor sau de stabilire a unei conexiuni. În orice caz, experiență practică în organizarea proprie virtual rețea privată (VPN) vă va fi util.

Ajustarea serverului

Deci, să începem. În exemplul nostru, o mașină cu Windows XP Professional SP3 (x86) instalat va acționa ca un server OpenVPN, iar mai multe mașini cu Windows 7 x64 și Windows 7 x86 vor servi drept clienți (deși, de fapt, schema descrisă în articol va funcționa pe alte configurații). Să presupunem că PC-ul care va acționa ca Servere OpenVPN are o adresă IP statică albă pe Internet (dacă adresa IP furnizată de furnizorul dvs. este dinamică, atunci trebuie să vă înregistrați cu DynDNS sau Fără IP), dacă această condiție este îndeplinită, dar computerul este situat în spatele unui router sau firewall hardware, va trebui să redirecționați porturile necesare(vom vorbi despre asta mai jos când trecem direct la configurarea serverului), dacă habar nu aveți despre ce este și pentru ce este folosit, atunci vă recomandăm să citiți articolul de pe site-ul nostru.

- Mergem pe site-ul oficial al proiectului OpenVPN, la secțiunea Descărcări -. Descărcați de acolo distribuția corespunzătoare versiunii dumneavoastră de operare Windows (instalator pe 32 de biți sau 64 de biți). La momentul scrierii acestui articol, distribuția openvpn-install-2.3_rc1-I002-i686.exe era disponibilă pentru sistemele de operare pe 32 de biți și, respectiv, openvpn-install-2.3_rc1-I002-x86_64.exe pentru sistemele de operare pe 64 de biți . Deoarece Am decis că vom instala serverul pe WinXP x86, adică. pe un sistem de operare pe 32 de biți, apoi descărcați distribuția de pe primul link.

- Lansați programul de instalare descărcat. În etapa în care este selectată calea de instalare, introduceți C:\OpenVPN(vezi captura de ecran), acest lucru ne va ușura configurarea în viitor: apoi faceți clic pe „Următorul” până când instalarea este completă. Dacă în timpul procesului de instalare, în etapa de selectare a unei componente de instalat, ai avut o „fereastră goală”, de exemplu, astfel:

Apoi, se pare, ați descărcat distribuția „greșită”, caz în care încercați să descărcați cea mai recentă versiune a openvpn-2.2.2-install.exe (este instalat atât pe sistemele x86, cât și pe x64). La " instalare corectă„Fereastra de selecție a componentelor ar trebui să arate astfel:

Apoi, se pare, ați descărcat distribuția „greșită”, caz în care încercați să descărcați cea mai recentă versiune a openvpn-2.2.2-install.exe (este instalat atât pe sistemele x86, cât și pe x64). La " instalare corectă„Fereastra de selecție a componentelor ar trebui să arate astfel:  Toate casetele de selectare din acesta sunt bifate în mod implicit atunci când sunt instalate, nu trebuie schimbat nimic suplimentar. Dacă instalarea a avut succes, atunci în Panoul de control -> Conexiuni de retea(sau, dacă instalați serverul pe Windows 7 sau Windows Vista, accesați Centrul de rețea și acces partajat-> Modificarea parametrilor adaptorului) ar trebui să vedeți adaptorul TAP-Win32 V9, care se va numi „Conexiune la zonă locală X” (X este un număr atribuit automat de sistem):

Toate casetele de selectare din acesta sunt bifate în mod implicit atunci când sunt instalate, nu trebuie schimbat nimic suplimentar. Dacă instalarea a avut succes, atunci în Panoul de control -> Conexiuni de retea(sau, dacă instalați serverul pe Windows 7 sau Windows Vista, accesați Centrul de rețea și acces partajat-> Modificarea parametrilor adaptorului) ar trebui să vedeți adaptorul TAP-Win32 V9, care se va numi „Conexiune la zonă locală X” (X este un număr atribuit automat de sistem):  Va avea o avere" Cablu de rețea neconectat" deoarece nu ne-am configurat încă serverul.

Va avea o avere" Cablu de rețea neconectat" deoarece nu ne-am configurat încă serverul. - Creăm un subfolder SSL în folderul OpenVPN; cheile și certificatele emise de server vor fi stocate în acesta. Apoi, lansați notepad și copiați următorul text în el: #dev tun dev atingeți #dev-node „VPN” proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ruta pentru server pentru a vedea rețelele din spatele clientului # ruta 192.168.x.0 255.255.255.0 10.10.10.x # ruta adăugată la tabelul de rutare al fiecărui client pentru a vedea rețeaua din spatele serverului # push "route 192.168.x .0 255.255.255.0 " # permite clienților vpn să se vadă între ei, altfel toți clienții vpn vor vedea doar directorul de la server la client # cu descrieri ale configurațiilor fiecărui client client-config-dir C:\\OpenVPN\ \config\\ ccd # fișier care descrie rețelele dintre client și server ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # căi pentru cheile și certificatele de server dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt cheie C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log verb 3 Ne vom opri asupra parametrilor descriși aici puțin mai târziu. Apoi îl salvăm într-un fișier C:\OpenVPN\Config\Server.ovpn, vă rugăm să rețineți că fișierul trebuie să aibă extensia .ovpn, pentru aceasta, opțiunile din dialogul de salvare ar trebui să fie exact așa cum se arată în imagine:

Dacă rulați Windows 7 / Windows Vista și Notepad nu vă permite să salvați fișierul Server.ovpnîntr-un folder C:\OpenVPN\Config\, ceea ce înseamnă că trebuie să îl rulați cu drepturi de administrator. Pentru a face acest lucru, faceți clic dreapta pe comanda rapidă Notepad din meniul Start și selectați „Run as administrator”:

Dacă rulați Windows 7 / Windows Vista și Notepad nu vă permite să salvați fișierul Server.ovpnîntr-un folder C:\OpenVPN\Config\, ceea ce înseamnă că trebuie să îl rulați cu drepturi de administrator. Pentru a face acest lucru, faceți clic dreapta pe comanda rapidă Notepad din meniul Start și selectați „Run as administrator”:  Acum vom crea și un fișier folosind notepad C:\OpenVPN\easy-rsa\vars.bat, copiend următorul text în el: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site Și, de asemenea, fișierul C:\OpenVPN\easy-rsa\openssl.cnf : # # Exemplu de fișier de configurare OpenSSL. # Acesta este utilizat în principal pentru generarea de cereri de certificat. # # Această definiție oprește sufocarea următoarelor linii dacă HOME nu este # definită. HOME = . RANDFILE = $ENV::HOME/.rnd # Informații suplimentare despre IDENTIFICATORUL OBIECTULUI: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Pentru a utiliza acest fișier de configurare cu opțiunea „-extfile” a utilitarului # „openssl x509”, numiți aici secțiunea care conține # extensiile X.509v3 de utilizat: # extensii = # (Alternativ, utilizați un fișier de configurare care are doar # Extensiile X.509v3 în secțiunea sa principală [= default].) [ new_oids ] # Putem adăuga noi OID-uri aici pentru a fi utilizate de „ca” și „req”. # Adăugați un OID simplu ca acesta: # testoid1=1.2. 3.4 # Sau utilizați înlocuirea fișierelor de configurare astfel: # testoid2=$(testoid1).5.6 ############################## ################################### [ ca ] default_ca = CA_default # Secțiunea implicită ca ## #################################################################### ################ [ CA_default ] dir = $ENV::KEY_DIR # Unde se păstrează totul certs = $dir # Unde sunt păstrate certificatele emise crl_dir = $dir # Unde se păstrează certificatele emise crl sunt păstrate baza de date = $dir/index.txt # fișier index al bazei de date. new_certs_dir = $dir # loc implicit pentru certificatele noi. certificat = $dir/ca.crt # Seria certificatului CA = $dir/serial # Numărul de serie curent crl = $dir/crl.pem # Cheia_privată CRL curentă = $dir/ca.key # Cheia privată RANDFILE = $ dir/.rand # fișier privat cu numere aleatoare x509_extensions = usr_cert # Extensiile de adăugat la certificat # Extensii de adăugat la un CRL. Notă: comunicatorul Netscape se sufocă pe CRL-urile V2 #, așa că acest lucru este comentat în mod implicit pentru a lăsa un CRL V1. # crl_extensions = crl_ext default_days = 3650 # cât timp se certifică pentru default_crl_days= 30 # cât timp înainte de următorul CRL default_md = md5 # ce md să folosească. preserve = nu # păstrează ordinea DN trecută # Un mod diferit de a specifica cât de asemănătoare ar trebui să arate cererea # Pentru tipul CA, atributele enumerate trebuie să fie aceleași, iar câmpurile opționale # și furnizate sunt doar atât:-) policy = policy_match # Pentru politica CA [ policy_match ] countryName = potrivire stateOrProvinceName = potrivire organizationName = potrivire organizationalUnitName = opțional commonName = furnizat emailAddress = opțional # Pentru politica „orice” # În acest moment, trebuie să enumerați toate tipurile de „obiect” acceptabile . [ policy_anything ] countryName = opțional stateOrProvinceName = opțional localityName = opțional organizationName = opțional organizationalUnitName = opțional commonName = furnizat emailAddress = opțional ########################## ########################################## [req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Extensiile de adăugat la certificatul autosemnat # Parolele pentru cheile private dacă nu sunt prezente, li se va solicita # input_password = secret # output_password = secret setează o mască pentru tipurile de șir permise. Există mai multe opțiuni. # implicit: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: numai UTF8Strings. # nombstr: PrintableString, T61String (fără BMPStrings sau UTF8Strings). # MASK:XXXX o valoare literală a măștii. # AVERTISMENT: versiunile actuale de Netscape se blochează pe BMPStrings sau UTF8Strings # așa că utilizați această opțiune cu precauție! string_mask = nombstr # req_extensions = v3_req # Extensiile de adăugat la o cerere de certificat [ req_distinguished_name ] countryName = Numele țării (cod cu două litere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 state sau provincie Nameful ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nume localitate (de exemplu, oraș) localityName_default = $ENV::KEY_CITY 0.organizationName = Nume organizație (de exemplu, companie) 0.organizationName_default = $ENV::KEY_ORG, dar # nu este necesar în mod normal:-) #1.organizationName = Nume al doilea al organizației (de exemplu, companie) #1.organizationName_default = Lume Wide Web Pty Ltd organizationalUnitName = Numele unității organizaționale (de exemplu, secțiune) #organizationalUnitName_default = commonName = Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.) commonName_max = 64 emailAddress = Adresă de e-mail emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numărul extensiei 3 [ req_attributes ] challengePassword = O parolă de provocare challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nume de companie opțional [ usr_cert ] # Aceste extensii sunt adăugate când „ca” semnează o solicitare. # Acest lucru contravine regulilor PKIX dar unele CA o fac și unele software # necesită acest lucru pentru a evita interpretarea unui certificat de utilizator final ca CA. basicConstraints=CA:FALSE # Iată câteva exemple de utilizare a nsCertType. Dacă este omis # certificatul poate fi folosit pentru orice *cu excepția* semnării obiectelor. # Acest lucru este OK pentru un server SSL. # nsCertType = server # Pentru un certificat de semnare a obiectelor, acesta ar fi folosit. # nsCertType = objsign # Pentru utilizarea normală a clientului, acest lucru este tipic # nsCertType = client, e-mail # si pentru totul, inclusiv semnarea obiectelor: # nsCertType = client, email, objsign # Acest lucru este tipic în keyUsage pentru un certificat de client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Acesta va fi afișat în lista de comentarii a Netscape.nsComment = „Certificat generat OpenSSL” # Recomandările PKIX sunt inofensive dacă sunt incluse în toate certificatele. subjectAltName și issuerAltname. # Importați adresa de e-mail. # subjectAltName=email:copy # Copiați detaliile subiectului # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlUrl #ns #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Efectuați un certificat cu nsCertType setat la „server” basicConstraints=CA:FALSE nsCertType = server nsComment = „Certificat Server generat OpenSSL” subjectKeyIdentifier=alterityKeyid=hash v. ] # Extensii de adăugat la o cerere de certificat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensii pentru o recomandare tipică CA # PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Acesta este ceea ce recomandă PKIX, dar unele programe stricate se sufocă cu # extensii critice. #basicConstraints = critic,CA:true # Deci facem asta în schimb. basicConstraints = CA:true # Utilizarea cheii: aceasta este tipică pentru un certificat CA. Cu toate acestea, deoarece # va împiedica să fie folosit ca certificat de test autosemnat, cel mai bine este # lăsat afară în mod implicit. # keyUsage = cRLSign, keyCertSign # Unii ar putea dori acest lucru # nsCertType = sslCA, emailCA # Includeți adresa de e-mail în numele alt subiectului: altă recomandare PKIX # subjectAltName=email:copy # Copiați detaliile emitentului # issuerAltName=issuer:copy # DER hex encoding a unei extensii: atenție numai experților! # obj=DER:02:03 # Unde „obj” este un obiect standard sau adăugat # Puteți chiar să suprascrieți o extensie acceptată: # basicConstraints= critic, DER:30:03:01:01:FF [ crl_ext ] # Extensii CRL . # Numai issuerAltName și authorityKeyIdentifier au sens într-un CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Felicitări! Tocmai ați creat fișierele de configurare de bază pentru serverul dvs. Să continuăm configurarea.

Acum vom crea și un fișier folosind notepad C:\OpenVPN\easy-rsa\vars.bat, copiend următorul text în el: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site Și, de asemenea, fișierul C:\OpenVPN\easy-rsa\openssl.cnf : # # Exemplu de fișier de configurare OpenSSL. # Acesta este utilizat în principal pentru generarea de cereri de certificat. # # Această definiție oprește sufocarea următoarelor linii dacă HOME nu este # definită. HOME = . RANDFILE = $ENV::HOME/.rnd # Informații suplimentare despre IDENTIFICATORUL OBIECTULUI: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Pentru a utiliza acest fișier de configurare cu opțiunea „-extfile” a utilitarului # „openssl x509”, numiți aici secțiunea care conține # extensiile X.509v3 de utilizat: # extensii = # (Alternativ, utilizați un fișier de configurare care are doar # Extensiile X.509v3 în secțiunea sa principală [= default].) [ new_oids ] # Putem adăuga noi OID-uri aici pentru a fi utilizate de „ca” și „req”. # Adăugați un OID simplu ca acesta: # testoid1=1.2. 3.4 # Sau utilizați înlocuirea fișierelor de configurare astfel: # testoid2=$(testoid1).5.6 ############################## ################################### [ ca ] default_ca = CA_default # Secțiunea implicită ca ## #################################################################### ################ [ CA_default ] dir = $ENV::KEY_DIR # Unde se păstrează totul certs = $dir # Unde sunt păstrate certificatele emise crl_dir = $dir # Unde se păstrează certificatele emise crl sunt păstrate baza de date = $dir/index.txt # fișier index al bazei de date. new_certs_dir = $dir # loc implicit pentru certificatele noi. certificat = $dir/ca.crt # Seria certificatului CA = $dir/serial # Numărul de serie curent crl = $dir/crl.pem # Cheia_privată CRL curentă = $dir/ca.key # Cheia privată RANDFILE = $ dir/.rand # fișier privat cu numere aleatoare x509_extensions = usr_cert # Extensiile de adăugat la certificat # Extensii de adăugat la un CRL. Notă: comunicatorul Netscape se sufocă pe CRL-urile V2 #, așa că acest lucru este comentat în mod implicit pentru a lăsa un CRL V1. # crl_extensions = crl_ext default_days = 3650 # cât timp se certifică pentru default_crl_days= 30 # cât timp înainte de următorul CRL default_md = md5 # ce md să folosească. preserve = nu # păstrează ordinea DN trecută # Un mod diferit de a specifica cât de asemănătoare ar trebui să arate cererea # Pentru tipul CA, atributele enumerate trebuie să fie aceleași, iar câmpurile opționale # și furnizate sunt doar atât:-) policy = policy_match # Pentru politica CA [ policy_match ] countryName = potrivire stateOrProvinceName = potrivire organizationName = potrivire organizationalUnitName = opțional commonName = furnizat emailAddress = opțional # Pentru politica „orice” # În acest moment, trebuie să enumerați toate tipurile de „obiect” acceptabile . [ policy_anything ] countryName = opțional stateOrProvinceName = opțional localityName = opțional organizationName = opțional organizationalUnitName = opțional commonName = furnizat emailAddress = opțional ########################## ########################################## [req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Extensiile de adăugat la certificatul autosemnat # Parolele pentru cheile private dacă nu sunt prezente, li se va solicita # input_password = secret # output_password = secret setează o mască pentru tipurile de șir permise. Există mai multe opțiuni. # implicit: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: numai UTF8Strings. # nombstr: PrintableString, T61String (fără BMPStrings sau UTF8Strings). # MASK:XXXX o valoare literală a măștii. # AVERTISMENT: versiunile actuale de Netscape se blochează pe BMPStrings sau UTF8Strings # așa că utilizați această opțiune cu precauție! string_mask = nombstr # req_extensions = v3_req # Extensiile de adăugat la o cerere de certificat [ req_distinguished_name ] countryName = Numele țării (cod cu două litere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 state sau provincie Nameful ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nume localitate (de exemplu, oraș) localityName_default = $ENV::KEY_CITY 0.organizationName = Nume organizație (de exemplu, companie) 0.organizationName_default = $ENV::KEY_ORG, dar # nu este necesar în mod normal:-) #1.organizationName = Nume al doilea al organizației (de exemplu, companie) #1.organizationName_default = Lume Wide Web Pty Ltd organizationalUnitName = Numele unității organizaționale (de exemplu, secțiune) #organizationalUnitName_default = commonName = Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.) commonName_max = 64 emailAddress = Adresă de e-mail emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numărul extensiei 3 [ req_attributes ] challengePassword = O parolă de provocare challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nume de companie opțional [ usr_cert ] # Aceste extensii sunt adăugate când „ca” semnează o solicitare. # Acest lucru contravine regulilor PKIX dar unele CA o fac și unele software # necesită acest lucru pentru a evita interpretarea unui certificat de utilizator final ca CA. basicConstraints=CA:FALSE # Iată câteva exemple de utilizare a nsCertType. Dacă este omis # certificatul poate fi folosit pentru orice *cu excepția* semnării obiectelor. # Acest lucru este OK pentru un server SSL. # nsCertType = server # Pentru un certificat de semnare a obiectelor, acesta ar fi folosit. # nsCertType = objsign # Pentru utilizarea normală a clientului, acest lucru este tipic # nsCertType = client, e-mail # si pentru totul, inclusiv semnarea obiectelor: # nsCertType = client, email, objsign # Acest lucru este tipic în keyUsage pentru un certificat de client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Acesta va fi afișat în lista de comentarii a Netscape.nsComment = „Certificat generat OpenSSL” # Recomandările PKIX sunt inofensive dacă sunt incluse în toate certificatele. subjectAltName și issuerAltname. # Importați adresa de e-mail. # subjectAltName=email:copy # Copiați detaliile subiectului # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlUrl #ns #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Efectuați un certificat cu nsCertType setat la „server” basicConstraints=CA:FALSE nsCertType = server nsComment = „Certificat Server generat OpenSSL” subjectKeyIdentifier=alterityKeyid=hash v. ] # Extensii de adăugat la o cerere de certificat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensii pentru o recomandare tipică CA # PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Acesta este ceea ce recomandă PKIX, dar unele programe stricate se sufocă cu # extensii critice. #basicConstraints = critic,CA:true # Deci facem asta în schimb. basicConstraints = CA:true # Utilizarea cheii: aceasta este tipică pentru un certificat CA. Cu toate acestea, deoarece # va împiedica să fie folosit ca certificat de test autosemnat, cel mai bine este # lăsat afară în mod implicit. # keyUsage = cRLSign, keyCertSign # Unii ar putea dori acest lucru # nsCertType = sslCA, emailCA # Includeți adresa de e-mail în numele alt subiectului: altă recomandare PKIX # subjectAltName=email:copy # Copiați detaliile emitentului # issuerAltName=issuer:copy # DER hex encoding a unei extensii: atenție numai experților! # obj=DER:02:03 # Unde „obj” este un obiect standard sau adăugat # Puteți chiar să suprascrieți o extensie acceptată: # basicConstraints= critic, DER:30:03:01:01:FF [ crl_ext ] # Extensii CRL . # Numai issuerAltName și authorityKeyIdentifier au sens într-un CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Felicitări! Tocmai ați creat fișierele de configurare de bază pentru serverul dvs. Să continuăm configurarea. - Pentru a configura în continuare serverul, vom avea nevoie de anumite abilități de linie de comandă. În primul rând, să ne dăm seama cum să-l lansăm? Există mai multe moduri, de exemplu, faceți clic pe Start -> Run (sau pe o combinație de butoane Win+R) de la tastatură și introduceți în câmpul care apare cmdși faceți clic pe OK. Cu toate acestea, utilizatorii de Windows 7 / Windows Vista vor trebui să ruleze consola cu drepturi de administrator; cel mai simplu mod de a face acest lucru este să creeze o comandă rapidă corespunzătoare pe desktop. Faceți clic dreapta pe orice spațiu gol de pe desktop și selectați „Creați o comandă rapidă”; în câmpul „Locația obiectului”, indicați pur și simplu trei litere - cmdși apelați comanda rapidă cmd sau linia de comandă. În continuare, utilizatorii de Windows XP îl rulează pur și simplu, iar utilizatorii de Windows Vista și Windows 7 îl rulează ca administrator, așa cum sa făcut mai sus cu Notepad.

- Apoi, introducem secvențial liniile în consolă: cd C:\OpenVPN\easy-rsa vars clean-all În același timp, ar trebui să arate așa pe ecran:

Apoi, fără a închide această fereastră, introduceți secvențial comenzile de generare a cheilor: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ultima comandă (build-ca) va crea un certificat și o autoritate de certificare (CA), pe parcursul procesului, ea vă va pune însă mai multe întrebări, la care trebuie să răspundeți implicit apăsând butonul Enter:

Apoi, fără a închide această fereastră, introduceți secvențial comenzile de generare a cheilor: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ultima comandă (build-ca) va crea un certificat și o autoritate de certificare (CA), pe parcursul procesului, ea vă va pune însă mai multe întrebări, la care trebuie să răspundeți implicit apăsând butonul Enter:  Acum să creăm o cheie de server: build-key-server server Vă rugăm să rețineți că al doilea argument în merge la echipa nume cheie (server), trebuie să introduceți același nume atunci când răspundeți la întrebarea Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.), la alte întrebări se poate răspunde implicit apăsând butonul Enter. Dacă ați făcut totul corect, comanda va oferi semnarea certificatului și confirma cererea, ambele întrebări trebuie să primească răspuns Y(vezi captura de ecran):

Acum să creăm o cheie de server: build-key-server server Vă rugăm să rețineți că al doilea argument în merge la echipa nume cheie (server), trebuie să introduceți același nume atunci când răspundeți la întrebarea Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.), la alte întrebări se poate răspunde implicit apăsând butonul Enter. Dacă ați făcut totul corect, comanda va oferi semnarea certificatului și confirma cererea, ambele întrebări trebuie să primească răspuns Y(vezi captura de ecran):  Dacă ați făcut totul corect, imaginea dvs. va fi identică cu captura de ecran, iar ultimele rânduri ale ieșirii comenzii vor conține un mesaj despre adăugarea cu succes a unei înregistrări la baza de date.

Dacă ați făcut totul corect, imaginea dvs. va fi identică cu captura de ecran, iar ultimele rânduri ale ieșirii comenzii vor conține un mesaj despre adăugarea cu succes a unei înregistrări la baza de date. - După aceea, accesați snap-in-ul „Servicii și aplicații” al consolei de management, puteți face acest lucru făcând clic dreapta pe comanda rapidă Computer (Computerul meu) și selectând elementul de meniu Gestionare sau tastând comanda în consolă. servicii.msc, găsiți acolo serviciul „OpenVPN Service” și selectați „Start” din meniul cu clic dreapta. Dacă ați făcut totul corect înainte, serviciul va intra în starea „Running”. Acum îi puteți schimba tipul de pornire la „Automat”, în loc de „Manual”, care era acolo în mod implicit. Rezultatul ar trebui să arate astfel:

Aceasta completează configurarea serverului în sine, tot ce rămâne este să configurați clienții. Pentru a face acest lucru, trebuie să le emiteți și chei și certificate, acest lucru se face aproape identic cu serverul, doar pentru server am folosit comanda build-key-server, iar pentru clienți vom folosi comanda build-key.

Aceasta completează configurarea serverului în sine, tot ce rămâne este să configurați clienții. Pentru a face acest lucru, trebuie să le emiteți și chei și certificate, acest lucru se face aproape identic cu serverul, doar pentru server am folosit comanda build-key-server, iar pentru clienți vom folosi comanda build-key. - Să presupunem că avem doi clienți, să le numim client1 și client2. Să executăm secvențial comenzile: build-key client1 build-key client2 În acest caz, când vi se cere Nume comun (de exemplu, numele dvs. sau numele de gazdă al serverului dvs.), trebuie să indicați și numele clientului folosit în comandă, adică dacă ați introdus build- cheie de comandă client1, apoi la întrebarea Nume comun răspundem client1, dacă client2, atunci client2.La întrebările rămase se poate răspunde apăsând Enter, la final vi se va cere și să semnați certificatul și să confirmați cererea, noi răspunde afirmativ la ambele puncte - Y. Acum repornim serviciul OpenVPN pentru ca modificările să aibă efect, în snap-in-ul de gestionare a serviciului, în meniul clic dreapta „Restart”, sau în consolă introducem constant: net stop openvpnservice net start openvpnservice

- Acum, dacă mergem la folder, vom vedea fișierele cheie și certificate pe care le-am generat acolo:

Fiecare client va avea nevoie de fișierele sale: ca.crt

Fiecare client va avea nevoie de fișierele sale: ca.crt .crt .cheie ta.cheie I.e. pentru clientul 1 colectăm fișierele ca.crt, client1.crt, client1.key și ta.key, pentru client 2 - ca.crt, client2.crt, client2.key și respectiv ta.key etc. Și i le trimitem într-un fel sau altul (adică prin poștă, într-o arhivă cu parolă sau pe o unitate flash), fișierele cheii și certificatelor trebuie transferate prin canale de comunicare fiabile și nu trebuie să cadă în mâinile terți, deoarece de fapt, folosindu-le, un client poate obține acces la subrețeaua dvs. virtuală. ÎN secțiunea următoare Ne vom uita la configurarea clientului și se va presupune că acesta a primit deja fișiere de cheie și certificat de la dvs. - Dacă se folosește un firewall pe computerul folosit ca server, atunci trebuie să adăugați OpenVPN la lista de excludere. Pentru firewall-ul Windows încorporat în consolă, acest lucru se poate face cu următoarea comandă: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe nume = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Stabilirea clienților

Configurarea unui client este mult mai simplă decât configurarea unui server, nu trebuie să generăm chei, certificate etc. pentru client, deoarece tot ce avem nevoie a fost deja generat de noi pe server și transferat către client. Prin urmare, instrucțiunile pentru client sunt mult mai scurte.

Link-uri utile

- Documentație oficială pentru OpenVPN -

- Pagini de manual OpenVPN -

- OpenVPN HOWTO (în rusă) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

FAQ.

Puteți trimite orice întrebări trebuie e-mail specificatîn secțiune sau discutați acest articol pe.

Este posibil să distribuiți Internetul în acest fel?

De la autor

Acest articol poate fi postat pe orice resursă, copiat integral sau parțial, fără restricții, cu condiția menținerii unui link către original. Linkul trebuie să conțină numele resursei noastre Emergency Computer Aid in Kaluga, formatat ca link și, de asemenea, să conțină pseudonimul autorului articolului. Un exemplu de astfel de link ar putea fi:

Configurarea unui server OpenVPN//DeckerNotă

În ultimul timp am primit un număr mare de întrebări în stilul „ Întrebare despre articolul dvs. la pasul 5 după comanda clean-all, ca urmare, un fișier este copiat de la dvs. Nu mi se întâmplă asta. comanda openvpn --genkey --secret %KEY_DIR%\ta.key creează o cheie pentru mine, dar apoi build-dh și build-ca nu dau rezultate (cmd.exe scrie că comanda nu este internă sau externă.. .sau fisier executabil) fișierul ca.key nu este creat. Ce aș fi putut greși?".

Al cărui sens principal se rezumă la propria ta nepăsare. Problema când rulați comenzile clean-all, build-key și alte comenzi este că la instalarea OpenVPN nu ați bifat casetele de selectare OpenSSL Utilities și OpenVPN RSA Certificate Management Scripts (trebuie bifate!). Atenție la captura de ecran cu fereastra de selecție a componentelor de la începutul articolului, aceste casete de selectare sunt acolo!

OpenVPN este una dintre opțiunile VPN (virtual rețea privată sau privat rețele virtuale), permițând transmiterea datelor printr-un canal criptat special creat. În acest fel, puteți conecta două computere sau puteți construi o rețea centralizată cu un server și mai mulți clienți. În acest articol vom învăța cum să creăm un astfel de server și să îl configuram.

După cum am menționat mai sus, folosind tehnologia despre care despre care vorbim, putem transmite informații printr-un canal de comunicare securizat. Acesta ar putea fi partajarea fișierelor sau accesul securizat la Internet printr-un server care servește ca un gateway partajat. Pentru ao crea nu avem nevoie de echipamente suplimentare și cunoștințe speciale– totul se face pe computerul care este planificat să fie folosit ca server VPN.

Pentru lucrări ulterioare, va fi, de asemenea, necesară configurarea părții client pe mașinile utilizatorilor rețelei. Toată munca se reduce la crearea cheilor și certificatelor, care sunt apoi transferate clienților. Aceste fișiere vă permit să obțineți o adresă IP atunci când vă conectați la un server și să creați canalul criptat menționat mai sus. Toate informațiile transmise prin intermediul acestuia pot fi citite doar dacă cheia este disponibilă. Această caracteristică poate îmbunătăți semnificativ securitatea și poate asigura siguranța datelor.

Instalarea OpenVPN pe o mașină server

Instalarea este o procedură standard cu câteva nuanțe, pe care le vom discuta mai detaliat.

Configurarea părții server

Ar trebui să fiți cât mai atenți când efectuați următorii pași. Orice eroare va duce la inoperabilitatea serverului. O alta condiție cerută– contul dumneavoastră trebuie să aibă drepturi de administrator.

- Să mergem la catalog "ușor-rsa", care în cazul nostru se află la

C:\OpenVPN\easy-rsa

Găsirea fișierului vars.bat.sample.

Redenumiți-l în vars.bat(elimină cuvântul "probă"împreună cu un punct).

Deschideți acest fișier în editor. Acest lucru este important, deoarece acest bloc de note vă permite să editați și să salvați corect codurile, ceea ce ajută la evitarea erorilor la executarea acestora.

- În primul rând, șterge toate comentariile evidențiate verde– doar ne vor deranja. Obținem următoarele:

- Apoi, schimbați calea către dosar "ușor-rsa" la cea specificată în timpul instalării. ÎN în acest caz, doar eliminați variabila %ProgramFiles% si schimba-l in C:.

- Lăsăm neschimbați următorii patru parametri.

- Rândurile rămase sunt completate aleatoriu. Exemplu din captura de ecran.

- Salvați fișierul.

- De asemenea, trebuie să editați următoarele fișiere:

- construi-ca.bat

- construi-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Trebuie să schimbe echipa

pe cale absolută la dosarul corespunzător openssl.exe. Nu uitați să salvați modificările.

- Acum deschide folderul "ușor-rsa", clemă SCHIMBși faceți clic dreapta pe spatiu liber(nu prin fișiere). În meniul contextual, selectați elementul „Deschide fereastra de comandă”.

O sa inceapa "Linie de comanda" cu trecerea la directorul țintă deja finalizată.

- Introduceți comanda de mai jos și faceți clic INTRODUCE.

- Apoi, lansăm un alt fișier batch.

- Repetăm prima comandă.

- Următorul pas este să creați fișierele necesare. Pentru a face acest lucru folosim comanda

După execuție, sistemul vă va solicita să confirmați datele pe care le-am introdus în fișierul vars.bat. Doar apăsați-l de câteva ori INTRODUCE până când apare linia originală.

- Creați o cheie DH rulând un fișier

- Pregătim un certificat pentru partea de server. Există un punct important aici. Trebuie să i se dea numele în care am scris vars.batîn linie „KEY_NAME”. În exemplul nostru aceasta este Lumpics. Comanda arată astfel:

build-key-server.bat Lumpics

De asemenea, aici trebuie să confirmați datele folosind cheia INTRODUCE, și, de asemenea, introduceți litera de două ori "y"(da), acolo unde este necesar (vezi captura de ecran). Puteți închide linia de comandă.

- În catalogul nostru "ușor-rsa" a apărut un nou folder cu numele "chei".

- Conținutul acestuia trebuie copiat și lipit în folder "ssl", care trebuie creat în directorul rădăcină al programului.

Vizualizarea folderului după lipirea fișierelor copiate:

- Acum să mergem la catalog

C:\OpenVPN\config

Creați un document text aici (RMB – Creare – Document text), redenumiți-l în server.ovpnși deschideți-l în Notepad++. Introducem urmatorul cod:

portul 443

proto udp

dev tune

dev-node „VPN Lumpics”

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

cheie C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clienti 32

menține în viață 10 120

de la client la client

comp-lzo

cheie-persiste

persist-tun

cifrul DES-CBC

starea C:\\OpenVPN\\log\\status.log

jurnal C:\\OpenVPN\\log\\openvpn.log

verbul 4

mut 20Vă rugăm să rețineți că numele certificatelor și cheilor trebuie să corespundă cu cele aflate în folder "ssl".

- În continuare deschidem "Panou de control"și du-te la „Centrul de control al rețelei”.

- Apasa pe link "Schimbă setările adaptorului".

- Aici trebuie să găsim conexiunea făcută prin „Adaptor TAP-Windows V9”. Acest lucru se poate face făcând clic dreapta pe conexiune și accesând proprietățile acesteia.

- Redenumiți-l în „VPN bulgări” fără ghilimele. Acest nume trebuie să se potrivească cu parametrul "dev-node"în dosar server.ovpn.

- Etapa finală este începerea serviciului. Apăsați combinația de taste Win+R, introduceți linia de mai jos și faceți clic INTRODUCE.

- Găsim un serviciu cu nume „OpenVpnService”, faceți clic dreapta și accesați proprietățile sale.

- Schimbați tipul de pornire în "Automat", porniți serviciul și faceți clic "Aplica".

- Dacă am făcut totul corect, atunci o cruce roșie ar trebui să dispară lângă adaptor. Aceasta înseamnă că conexiunea este gata de utilizare.

Configurarea părții client

Înainte de a începe configurarea clientului, trebuie să efectuați mai multe acțiuni pe mașina server - generați chei și un certificat pentru a configura conexiunea.

Lucrări care trebuie efectuate pe computerul client:

Aceasta completează configurarea serverului și clientului OpenVPN.

Concluzie

Organizarea propriei rețele VPN vă va permite să protejați cât mai mult posibil informațiile transmise, precum și să faceți navigarea pe internet mai sigură. Principalul lucru este să fii mai atent la configurarea părților server și client; cu acțiunile corecte, te vei putea bucura de toate beneficiile unei rețele virtuale private.

Această instrucțiune demonstrează cum să vă conectați la serverul de releu VPN Gate folosind clientul OpenVPN pe Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instalați aplicație client OpenVPN pentru sistemul dvs. de operare. Rulați fișierul de instalare. Se va deschide expertul de instalare. Urmați instrucțiunile de pe ecran pentru a instala aplicația.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură este necesară numai la configurarea conexiunii pentru prima dată.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) de pe pagina cu listă a serverelor de releu deschise gratuite http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca pe desktop sau în folderul de descărcare.

După salvarea fișierului pe computer, acesta va apărea ca pictograma OpenVPN. Cu toate acestea, nu veți putea stabili o conexiune făcând dublu clic pe fișier.

Trebuie să mutați fișierul *.ovpn în folderul „config” din directorul principal de instalare OpenVPN.

Deschideți folderul C:\Program Files\OpenVPN\config și copiați fișierul *.ovpn în el.

Faceți clic dreapta pe pictograma „OpenVPN GUI” de pe desktop și selectați opțiunea „Run as administrator”. În caz contrar, nu veți putea stabili o conexiune VPN.

Pictograma OpenVPN GUI va apărea în zona de notificare din bara de activități (tava de sistem). În unele cazuri, pictograma poate fi ascunsă, faceți clic pe pictograma săgeată pentru a afișa toate pictogramele ascunse.

Faceți clic dreapta pe pictograma OpenVPN GUI și faceți clic pe „Conectați”.

Conexiunea VPN va începe. Starea conexiunii va fi afișată pe ecran. Dacă vedeți o casetă de dialog care vă cere numele de utilizator și parola. Introduceți „vpn” în ambele câmpuri. Această fereastră apare foarte rar.

Dacă conexiunea VPN este stabilită cu succes, va apărea un mesaj pop-up ca în captura de ecran.

4. Internet fără restricții

Odată ce conexiunea VPN este stabilită, sistem Windows este creat un adaptor de rețea virtuală TAP-Windows Adapter V9. Acest adaptor va primi o adresă IP care începe cu „ 10.211 " Adaptorul virtual va primi adresa implicită a gateway-ului.

Puteți verifica configurația rețelei rulând ipconfig /all în linia de comandă Windows.

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. Puteți verifica acest lucru folosind comenzi tracert 8.8.8.8 în linia de comandă Windows.

După cum se arată în captura de ecran de mai sus, dacă pachetele trec prin „10.211.254.254”, atunci conexiunea dvs. este transmisă prin unul dintre servere VPN Poartă. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală.

Veți putea vedea o locație vizibilă din rețea care va fi diferită de locația dvs. reală.

Configurarea OpenVPN pentru MacOS

Acest tutorial demonstrează cum să vă conectați la un server de releu VPN Gate folosind aplicația Tunnelblick. Tunnelblick este o versiune client OpenVPN cu înveliș grafic. pentru sistemele MacOS.

1. Instalați aplicația Tunnelblick

Descărcați și instalați cea mai recentă versiune a aplicației Tunnelblick. Instrucțiunile vor apărea pe ecran în timpul instalării.

Odată ce instalarea este finalizată, va apărea următorul ecran. Selectați opțiunea „Am fișiere de configurare”.

Ecranul va afișa instrucțiuni pentru adăugarea configurației la Tunnelblick.

Faceți clic pe OK pentru a închide fereastra.

2. Descărcați și încărcați fișierul de configurare a conexiunii OpenVPN (fișier .ovpn). Această procedură este necesară numai la configurarea conexiunii pentru prima dată.

Este necesar un fișier de configurare în format *.ovpn pentru a vă conecta la serverul VPN Gate prin protocolul OpenVPN.

Puteți descărca fișierul de configurare (fișierul OpenVPN Config) de pe pagina cu listă a serverelor de releu deschise gratuite http://www.vpngate.net/en/. Selectați serverul VPN la care doriți să vă conectați și faceți clic pe fișierul *.ovpn corespunzător pentru a-l descărca în folderul Descărcări.

Pentru a instala un fișier de configurare *.ovpn, trageți-l pe pictograma Tunnelblick din bara de meniu sau pe lista de configurații din fila Configurații din fereastra Detalii VPN. Dacă trebuie să instalați mai multe fișiere de configurare simultan, selectați-le pe toate și apoi trageți-le.

Când adăugați, va trebui să introduceți numele de utilizator și parola de la cont MacOS.

Faceți clic pe pictograma Tunnelblick din bara de instrumente de sus a MacOS și selectați opțiunea „Conectați [numele configurației]”. Conexiunea VPN va începe.

Starea conexiunii VPN va apărea așa cum se arată în captură de ecran. Odată ce conexiunea a fost stabilită cu succes, fereastra principală Tunnelblick va afișa starea „Conectat”.

4. Internet fără restricții

Odată ce conexiunea este stabilită, tot traficul va trece prin serverul VPN. De asemenea, puteți accesa pagina principală VPN Gate pentru a vedea adresa IP globală. Veți putea vedea o locație vizibilă din rețea care va fi diferită de locația dvs. reală.

Când vă conectați la un VPN, veți putea vizita site-uri web blocate și veți putea juca jocuri blocate.

Ați găsit o greșeală de scriere? Evidențiați și apăsați Ctrl + Enter