Le organizzazioni che memorizzano, elaborano e trasmettono i dati delle carte di pagamento dei sistemi di pagamento internazionali (Visa, MasterCard, American Express, Discover, JCB) sono tenute a rispettare i requisiti dello standard PCI DSS. I sistemi di pagamento hanno determinato la frequenza e la forma di conferma della conformità ai requisiti della norma, nonché le sanzioni in caso di non conformità e compromissione dei dati delle carte di pagamento.

Per aiutare le organizzazioni a soddisfare i requisiti dello standard, Informzashita offre varie opzioni per i servizi di conformità PCI DSS, tenendo conto delle attività e delle specifiche del cliente. Tra loro:

- Conformità PCI DSS. Il servizio prevede di adeguare ex novo il livello di sicurezza delle informazioni dell’azienda ai requisiti dello standard PCI DSS. Include:

- Audit preliminare con sviluppo di un piano di compliance;

- Direttamente la fase di riduzione;

- Audit finale di certificazione.

- Mantenimento della conformità PCI DSS. Il servizio prevede l'assistenza alle organizzazioni che già dispongono di un certificato di conformità PCI DSS e sono interessate alla sua prossima conferma.

- Audit di certificazione PCI DSS. Il servizio è destinato alle organizzazioni che hanno implementato autonomamente le misure di protezione PCI DSS richieste e sono interessate solo alla valutazione finale della conformità.

- Certificazione del software secondo i requisiti dello standard PA-DSS. Nel 2008, il Payment Card Industry Security Council (PCI SSC) ha adottato uno standard di sicurezza delle applicazioni di pagamento - Payment Application Data Security Standard (PA-DSS), volto a supportare la conformità ai requisiti dello standard PCI DSS. Secondo i requisiti dei sistemi di pagamento VISA e MasterCard, tutte le applicazioni “boxed” coinvolte nell'elaborazione di transazioni di autorizzazione o nell'effettuazione di pagamenti su carte di pagamento devono essere certificate secondo lo standard PA-DSS.

I sistemi di pagamento VISA e MasterCard hanno fissato una scadenza per il completamento della transizione degli agenti e delle imprese delle reti commerciali e di servizi all'utilizzo di applicazioni certificate - 1 luglio 2012.

La certificazione PA-DSS delle applicazioni può essere eseguita solo da un revisore dotato della designazione PA-QSA. Informzashita è la prima azienda in Russia ad avere questo status.

Gli specialisti di Informzashita conducono audit per la conformità allo standard PA-DSS dal 2009. Nel corso del nostro lavoro abbiamo certificato più di 10 applicazioni: software di elaborazione, applicazioni per terminali di pagamento ed e-commerce. L'esperienza accumulata ci consente di determinare lo schema ottimale per lo sviluppatore per svolgere il lavoro preparatorio e la certificazione. L'implementazione dei requisiti per garantire lo sviluppo e la manutenzione sicuri del software viene effettuata tenendo conto dei processi esistenti. Il livello dei documenti finali e la pratica consolidata garantiscono il periodo minimo per il superamento della procedura obbligatoria di controllo di qualità da parte del PCI SSC. - Mantenere la conformità del software ai requisiti PA-DSS. Le modifiche apportate alle richieste di pagamento certificate PA-DSS sono soggette a revisione e, in alcuni casi, comportano una ricertificazione obbligatoria. Lo scopo e i documenti di rendicontazione della certificazione eseguita dipendono dal tipo di modifiche.

I revisori certificati di Informzashita hanno esperienza nello sviluppo di politiche di rilascio tenendo conto dei requisiti dello standard e delle realtà del fornitore, nella conduzione di ricertificazioni per tutti i tipi di modifiche definite dallo standard e nel coordinamento dei documenti finali con PCI SSC.

L'approccio per garantire la ricertificazione si basa sui desideri dello sviluppatore ed è guidato dalla pratica esistente di rilascio degli aggiornamenti da parte dello sviluppatore dell'applicazione. - Scansione PCI ASV, scansione di applicazioni WEB. La società Informzashita è un fornitore certificato (certificato n. 4159-01-08) di scansioni PCI ASV. La scansione PCI ASV garantisce la conformità alla clausola 11.2.2 dello standard PCI DSS. Oltre alla conformità formale allo standard, la scansione PCI ASV consente di valutare la sicurezza del perimetro della rete esterna, identificare vulnerabilità e configurazioni errate.

- Test di penetrazione completo secondo i requisiti PCI DSS. Il servizio comprende una valutazione pratica della possibilità di accesso non autorizzato ai dati delle carte di pagamento o alle risorse di rete che elaborano i dati delle carte di pagamento (requisito della clausola 11.3 PCI DSS).

- Sviluppo di un programma per la conformità dei commercianti ai requisiti PCI DSS per le banche acquirenti. Secondo i requisiti dei sistemi di pagamento internazionali, le banche acquirenti sono responsabili di garantire che i loro commercianti rispettino i requisiti dello standard PCI DSS. Nell'ambito del servizio, è in fase di sviluppo un programma per monitorare la conformità dei commercianti ai requisiti dello standard PCI DSS basato sui programmi di sicurezza dei sistemi di pagamento internazionali Account Information Security e Site Data Protection.

- Assistenza nella compilazione del foglio di autovalutazione PCI DSS. Il servizio è destinato a commercianti e fornitori di servizi con piccoli volumi di transazioni. Nell'ambito del servizio, Informzashita fornisce assistenza nella conduzione di valutazioni di conformità mediante la compilazione di un foglio di autovalutazione PCI DSS.

Il lavoro ci consentirà di soddisfare i requisiti dello standard, ridurre i rischi di compromissione dei dati delle carte di pagamento ed evitare sanzioni da parte dei sistemi di pagamento internazionali.

La società Informzashchita è stata la prima nella Federazione Russa a ricevere gli status QSA e ASV, dando il diritto di eseguire audit di certificazione PCI DSS e scansioni ASV esterne. In termini di numero di revisori QSA certificati, Informzashita supera altre società russe. Pertanto, uno specialista personale lavora con ciascun cliente. L'azienda ha superato con successo il controllo di qualità dei rapporti da parte del PCI SSC, che ha confermato l'alta qualità dei servizi forniti ai clienti. Dal 2006, l'azienda ha completato più di 90 progetti per banche, centri di elaborazione indipendenti, fornitori di servizi, data center ed esercenti per ottenere la conformità e la certificazione PCI DSS.

PCI DSS (Payment Card Industry Data Security Standard) è un documento che descrive le regole per garantire la sicurezza delle informazioni sui titolari di carte di pagamento durante la loro elaborazione, trasmissione o archiviazione.

Lo standard PCI DSS è stato sviluppato dal Payment Card Industry Security Standards Council (PCI SSC). PCI SSC è stata fondata dai principali sistemi di pagamento internazionali: Visa, MasterCard, American Express, JCB, Discover. PCI SSC pubblica informazioni sulle proprie attività sul proprio sito web.

I requisiti dello standard PCI DSS si applicano alle organizzazioni che elaborano informazioni sui titolari di carte di pagamento. Se un'organizzazione archivia, elabora o trasmette informazioni su almeno una transazione con carta o sul titolare di una carta di pagamento durante l'anno, deve soddisfare i requisiti dello standard PCI DSS. Esempi di tali organizzazioni sono le imprese commerciali e di servizi (negozi al dettaglio e servizi di commercio elettronico), nonché i fornitori di servizi relativi all'elaborazione, archiviazione e trasmissione dei dati delle carte (centri di elaborazione, gateway di pagamento, call center, supporti di archiviazione di backup, organizzazioni , coinvolti nella personalizzazione delle carte, ecc.).

Rendendo la tua infrastruttura informatica conforme ai requisiti PCI DSS, aumenterai il livello di sicurezza dell'ambiente di elaborazione dei dati delle tue carte. In tal modo, ridurrai il rischio di perdite finanziarie derivanti da incidenti di sicurezza delle informazioni e rispetterai i requisiti dei sistemi di pagamento internazionali per conformarsi a questo standard.

L'obiettivo principale del rispetto dei requisiti dello standard PCI DSS è aumentare il livello di sicurezza dell'infrastruttura informatica, motivo per cui è stato sviluppato lo standard. Da ciò possiamo concludere che lo standard sarà utile a tutti coloro che pensano alla sicurezza delle proprie informazioni.

Lo standard PCI DSS contiene requisiti dettagliati di sicurezza delle informazioni, suddivisi in 12 sezioni tematiche:

- utilizzo di firewall;

- regole per l'installazione delle attrezzature;

- protezione dei dati memorizzati sui titolari delle carte di pagamento;

- utilizzo di mezzi di protezione crittografici durante la trasmissione dei dati;

- uso di agenti antivirali;

- sviluppo e supporto sicuri di applicazioni e sistemi;

- gestire l'accesso degli utenti ai dati;

- gestione contabile;

- garantire la sicurezza fisica;

- monitoraggio della sicurezza dei dati;

- test regolari dei sistemi;

- sviluppo e sostegno della politica di sicurezza delle informazioni.

Lo standard PCI DSS non contiene requisiti per l'utilizzo di soluzioni tecniche, modelli hardware e versioni software specifici. PCI DSS stabilisce i requisiti per l'organizzazione dei processi di sicurezza delle informazioni, la funzionalità degli strumenti di sicurezza delle informazioni, la loro configurazione e le impostazioni dell'applicazione.

È possibile scaricare l'attuale versione 1.2 dello standard PCI DSS.

Tutti i requisiti PCI DSS sono obbligatori. Alcuni requisiti potrebbero non essere applicabili alla tua organizzazione a causa della mancanza di determinati componenti dell'infrastruttura informativa, ad esempio, se non utilizzi reti wireless, la tua azienda non è soggetta ai requisiti di sicurezza della rete wireless. Se non sei in grado di soddisfare un particolare requisito di uno standard a causa di limitazioni imposte dalla legge, dai processi aziendali o dalla tecnologia, puoi utilizzare misure compensative. La regola di base per la scelta delle misure di compensazione è che la misura di compensazione deve ridurre lo stesso rischio del requisito della norma che non può essere soddisfatto a causa di limitazioni.

I requisiti dello standard PCI DSS si applicano ai sistemi utilizzati per elaborare, archiviare e trasmettere dati sui titolari di carte di pagamento, nonché ai sistemi che hanno con loro una connessione di rete (sistemi le cui connessioni non sono protette da firewall).

Sì, nel campo di applicazione dello standard PCI DSS rientrano i singoli sottosistemi ATM coinvolti nell’elaborazione, archiviazione e trasmissione dei dati dei titolari delle carte di pagamento.

Man mano che lo standard PCI evolve, SSC apporta modifiche al testo e pubblica nuove versioni del documento sul sito web www.pcisecuritystandards.org. Dal 1 ottobre 2008 ad oggi è attuale la versione 1.2 dello standard PCI DSS.

Secondo i programmi di verifica della conformità ai requisiti PCI DSS stabiliti dai sistemi di pagamento internazionali, alcune organizzazioni sono tenute a sottoporsi a un audit annuale. I programmi di test di conformità differiscono per commercianti e fornitori di servizi.

I commercianti che effettuano più di sei milioni di transazioni con carta all'anno devono essere sottoposti a un controllo annuale. Per quanto riguarda i fornitori di servizi, il sistema di pagamento internazionale VISA richiede un audit annuale da tutti i centri di elaborazione, nonché dai fornitori di servizi che elaborano più di 300.000 transazioni all'anno, e MasterCard - da tutti i centri di elaborazione, nonché dai fornitori di servizi che elaborano più di un milione di transazioni. per anno . È possibile trovare una descrizione dettagliata delle procedure di verifica della conformità PCI DSS.

Le aziende con lo status QSA (Qualified Security Assessor) hanno il diritto di condurre audit per la conformità ai requisiti dello standard PCI DSS. L'elenco ufficiale delle aziende con questo status è disponibile sul sito web PCI SSC. Un'azienda con status QSA deve impiegare revisori QSA certificati.

La tempistica dell'audit dipende dall'entità dell'ambito di applicazione dello standard PCI DSS, nonché dalle caratteristiche dell'infrastruttura aziendale. In media un audit presso una sede aziendale dura tre giorni.

Sulla base dei risultati dell'audit sulla conformità dell'infrastruttura informatica ai requisiti dello standard, il revisore QSA preparerà un rapporto sulla conformità contenente informazioni dettagliate sull'implementazione di ciascuno dei requisiti PCI DSS. I risultati dell’audit forniranno informazioni su dove dovrebbero essere indirizzate innanzitutto le risorse per migliorare la sicurezza dell’ambiente di elaborazione delle carte di pagamento.

Secondo i requisiti dei sistemi di pagamento internazionali, se vengono identificate incoerenze nell'infrastruttura informativa rispetto ai requisiti dello standard PCI DSS, è necessario preparare un piano d'azione per eliminarle. Le raccomandazioni dell'auditor QSA che ha eseguito la revisione della conformità aiuteranno nella preparazione del piano d'azione.

I sistemi di pagamento internazionali prevedono l’imposizione di sanzioni alle organizzazioni che sono tenute a sottoporsi a un audit esterno annuale di conformità PCI DSS, ma non lo superano.

In questo caso, per soddisfare l'obbligo dei sistemi di pagamento internazionali di sottoporsi a un audit esterno annuale, sarà necessario modificare la politica di sicurezza che, secondo PCI DSS, deve tenere conto di tutti i requisiti dello standard.

Un certificato di conformità viene rilasciato dopo un audit, se l'infrastruttura di pagamento dell'azienda è pienamente conforme ai requisiti dello standard PCI DSS.

L'esecuzione di test di penetrazione esterni ed interni è regolata dal requisito 11.3 dello standard PCI DSS. Un test di penetrazione dovrebbe essere eseguito ogni anno e anche dopo che sono state apportate modifiche significative all'infrastruttura di pagamento di un'azienda. Un tentativo di penetrazione effettuato da uno specialista che implementa una serie di vulnerabilità secondo un determinato modello di aggressore dimostra chiaramente il livello di sicurezza dell'ambiente di pagamento. Tieni presente che un test di penetrazione eseguito da uno specialista non ha nulla in comune con una scansione automatizzata.

La scansione trimestrale del perimetro esterno dell'infrastruttura di pagamento di un'azienda, eseguita da un fornitore di scansione approvato (ASV), è una parte obbligatoria delle procedure di conformità PCI DSS. È possibile trovare una descrizione dettagliata delle procedure di verifica della conformità PCI DSS.

Se non hai trovato la risposta alla tua domanda, non disperare. Inviacelo e cercheremo volentieri di risponderti il prima possibile.

Cognome e nome:

E-mail:

A proposito della norma

PCI DSS (Payment Card Industry Data Security Standard) è uno standard di sicurezza dei dati del settore delle carte di pagamento sviluppato dal Payment Card Industry Security Standards Council (PCI SSC), istituito da Visa, MasterCard, American Express, JCB e Discover.

I requisiti dello standard si applicano a tutte le aziende che lavorano con sistemi di pagamento internazionali: banche, imprese commerciali e di servizi, fornitori di servizi tecnologici e altre organizzazioni le cui attività sono legate all'elaborazione, trasmissione e archiviazione dei dati dei titolari di carte di pagamento.

PCI DSS: guida completa alla sicurezza

Lo standard PCI DSS prevede requisiti per la sicurezza dei componenti dell'infrastruttura in cui vengono trasmesse, elaborate o archiviate le informazioni sulle carte di pagamento. Il controllo del rispetto di questi requisiti da parte dell'infrastruttura di pagamento rivela ragioni che riducono significativamente il suo livello di sicurezza. I penetration test, inseriti nell'elenco delle attività obbligatorie regolamentate dallo standard PCI DSS, mostrano il reale livello di sicurezza delle risorse informative di un'azienda sia dalla posizione di un aggressore situato al di fuori del perimetro studiato, sia dalla posizione di un dipendente dell’azienda che ha accesso “dall’interno”.

Il PCI DSS Council ha formulato i requisiti chiave per l’organizzazione della protezione dei dati nel documento “Payment Card Industry Data Security Standard (PCI DSS). Requisiti e procedure di valutazione della sicurezza. Versione 3.0". Tali requisiti sono raggruppati in modo tale da semplificare la procedura di audit di sicurezza.

Scarica PCI DSS in russo.

Requisiti e procedure di valutazione della sicurezza PCI DSS

Costruisci e mantieni reti e sistemi sicuri

- Requisito 1: "Stabilire e mantenere configurazioni firewall per proteggere i dati dei titolari di carta."

- Requisito 2. "Non utilizzare password di sistema e altre impostazioni di sicurezza impostate dal produttore per impostazione predefinita."

Proteggi i dati dei titolari della carta

- Requisito 3. “Proteggere i dati memorizzati dei titolari di carta”.

- Requisito 4: "Crittografare i dati dei titolari di carta quando vengono trasmessi su reti pubbliche."

Mantenere un programma di gestione delle vulnerabilità

- Requisito 5: “Proteggi tutti i sistemi dal malware e aggiorna regolarmente il software antivirus”.

- Requisito 6: "Sviluppare e mantenere sistemi e applicazioni sicuri".

Implementare rigorose misure di controllo degli accessi

- Requisito 7. “Limitare l’accesso ai dati dei titolari di carta in base alle esigenze aziendali”.

- Requisito 8: "Identificare e autenticare l'accesso ai componenti del sistema".

- Requisito 9. “Limitare l’accesso fisico ai dati dei titolari di carta”.

Effettuare controlli e test regolari delle reti

- Requisito 10: “Tracciare e monitorare tutti gli accessi alle risorse di rete e ai dati dei titolari di carta”.

- Requisito 11. “Testare regolarmente sistemi e processi di sicurezza”

Mantenere la politica di sicurezza delle informazioni

- Requisito 12. “Mantenere una politica di sicurezza delle informazioni per tutti i dipendenti”.

Il “Monitoraggio prospettico” aiuta le banche, le imprese commerciali e di servizi e gli sviluppatori di servizi finanziari a prepararsi per un audit di conformità con PCI DSS e fornisce supporto esperto nel soddisfare i requisiti dello standard.

Recentemente, Visa e MasterCard hanno richiesto sempre più la conformità PCI DSS ai gateway di pagamento, ai commercianti ad essi collegati, nonché ai fornitori di servizi che potrebbero influire sulla sicurezza dei dati delle carte. A questo proposito, la questione del rispetto dello standard PCI DSS diventa importante non solo per i grandi attori del settore delle carte di pagamento, ma anche per le piccole imprese commerciali e di servizi. In questo articolo risponderemo alle principali domande che riguardano le organizzazioni che si trovano ad affrontare il compito di certificazione PCI DSS.

Norma PCI DSSè stato sviluppato dal PCI SSC (Payment Card Industry Security Standards Council), istituito dai sistemi di pagamento internazionali Visa, MasterCard, American Express, JCB, Discover. Lo standard regolamenta un elenco predefinito di requisiti, sia dal punto di vista tecnico che organizzativo, implicando un approccio integrato con un elevato grado di precisione per garantire la sicurezza dei dati delle carte di pagamento (PDC).

# Chi è coperto da PCI DSS?

Innanzitutto, lo standard definisce i requisiti per le organizzazioni nella cui infrastruttura informatica vengono archiviati, elaborati o trasmessi i dati delle carte di pagamento, nonché per le organizzazioni che possono influenzare la sicurezza di questi dati. Lo scopo dello standard è abbastanza ovvio: garantire la sicurezza delle carte di pagamento. Dalla metà del 2012, tutte le organizzazioni coinvolte nel processo di archiviazione, elaborazione e trasferimento dei DPC devono conformarsi ai requisiti PCI DSS e le aziende nella Federazione Russa non fanno eccezione.

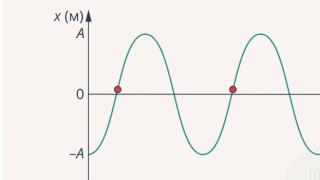

Per capire se la tua organizzazione è soggetta alla conformità obbligatoria PCI DSS, ti suggeriamo di utilizzare un semplice diagramma di flusso.

Figura 1. Determinare se è necessaria la conformità PCI DSS

Il primo passo è rispondere a due domande:

- I dati delle carte di pagamento vengono archiviati, elaborati o trasmessi all'interno della vostra organizzazione?

- I processi aziendali della tua organizzazione possono avere un impatto diretto sulla sicurezza dei dati delle carte di pagamento?

Se le risposte a entrambe queste domande sono negative, non è necessario ottenere la certificazione PCI DSS. In caso di almeno una risposta positiva, come si vede nella Figura 1, è necessario il rispetto della norma.

# Quali sono i requisiti PCI DSS?

Per conformarsi alla norma è necessario soddisfare dei requisiti, che sono riepilogati nelle dodici sezioni riportate nella tabella seguente.

Tabella 1. Requisiti di livello superiore dello standard PCI DSS

Se andiamo un po’ più in profondità, lo standard richiede il superamento di circa 440 procedure di verifica, che dovrebbero dare un risultato positivo quando si verifica la conformità ai requisiti.

# Come si può verificare la conformità allo standard PCI DSS?

Esistono vari modi per confermare la conformità ai requisiti PCI DSS, che includono: verifica esterna (QSA), audit interno (ISA) o autovalutazione (SAQ) dell'organizzazione. Le caratteristiche di ciascuno di essi sono illustrate nella tabella.

Tabella 2. Metodi per confermare la conformità allo standard PCI DSS

| Audit esterno QSA (Valutatore Qualificato della Sicurezza) | Audit interno ISA (Assessore alla Sicurezza Interna) |

SAQ di autovalutazione (Questionario di autovalutazione) |

| Eseguita organizzazione di audit esternoQSA, certificato dal Consiglio PCI SSC. | Eseguita interno formati e certificati nell'ambito del programma del Consiglio PCI SSC revisore dei conti.Può essere effettuato solo se la conformità primaria è stata confermata da un audit QSA. | Eseguita da soli compilando una scheda di autovalutazione. |

| A seguito del controllo QSA-revisori dei conti raccogliere prova dell'attuazione | A seguito del controllo È UN-revisori dei conti, come con un audit esterno, raccogli prova dell'attuazione requisiti della norma e conservarli per tre anni. | Raccolta di prove soddisfare i requisiti della norma non richiesto. |

| Sulla base dei risultati dell'audit è in corso di redazione un rapporto di conformità— ROC(Relazione sulla conformità). | Auto-riempimento scheda di autovalutazioneSAQ. | |

Nonostante l'apparente semplicità dei metodi presentati, i clienti spesso incontrano incomprensioni e difficoltà nella scelta del metodo appropriato. Un esempio di ciò sono le domande emergenti di seguito.

# In quale situazione è necessario condurre un audit esterno e in quale - interno? Oppure è sufficiente limitarci all’autovalutazione dell’organizzazione?

Le risposte a queste domande dipendono dal tipo di organizzazione e dal numero di transazioni elaborate ogni anno. Non può essere una scelta casuale perché esistono regole documentate che regolano il metodo che un'organizzazione utilizzerà per dimostrare la conformità a uno standard. Tutti questi requisiti sono stabiliti dai sistemi di pagamento internazionali, i più popolari dei quali in Russia sono Visa e MasterCard. Esiste addirittura una classificazione in base alla quale si distinguono due tipi di organizzazioni: imprese commerciali e di servizi (commercianti) e fornitori di servizi.

Commercio- servizioaziendaè un'organizzazione che accetta carte di pagamento per il pagamento di beni e servizi (negozi, ristoranti, negozi online, distributori di benzina, ecc.).

Fornitore di servizi- un'organizzazione che fornisce servizi nel settore delle carte di pagamento relativi all'elaborazione delle transazioni di pagamento (data center, hosting provider, gateway di pagamento, sistemi di pagamento internazionali, ecc.).

A seconda del numero di transazioni elaborate ogni anno, commercianti e fornitori di servizi possono essere classificati in diversi livelli.

Supponiamo che un'impresa commerciale e di servizi elabori fino a 1 milione di transazioni all'anno utilizzando l'e-commerce. Secondo la classificazione di Visa e MasterCard (Fig. 2), l'organizzazione apparterrà al livello 3. Pertanto, per confermare la conformità con PCI DSS, è necessario condurre una scansione esterna trimestrale delle vulnerabilità dei componenti dell'infrastruttura informativa ASV (Approved Fornitore di servizi di scansione) e un SAQ di autovalutazione annuale. In questo caso, l'organizzazione non ha bisogno di raccogliere prove di conformità, poiché ciò non è necessario per il livello attuale. Il documento di reporting sarà il foglio di autovalutazione SAQ compilato.

Scansione ASV (fornitore di scansione approvato)— controllo automatizzato di tutti i punti di connessione dell'infrastruttura informatica a Internet per identificare le vulnerabilità. Secondo i requisiti dello standard PCI DSS, questa procedura dovrebbe essere eseguita trimestralmente.

Oppure consideriamo l’esempio di un fornitore di servizi cloud che elabora più di 300mila transazioni all’anno. Secondo la classificazione stabilita di Visa o MasterCard, il fornitore di servizi sarà classificato al livello 1. Ciò significa, come indicato nella figura 2, che è necessario condurre una scansione esterna trimestrale delle vulnerabilità dei componenti dell'infrastruttura informatica dell'ASV, nonché un audit QSA annuale esterno.

Vale la pena notare che la banca coinvolta nel processo di accettazione delle carte di pagamento per il pagamento di beni o servizi, la cosiddetta banca acquirente, nonché i sistemi di pagamento internazionali (IPS) può sovrascrivere il livello l'esercente ad essi collegato o il fornitore del servizio utilizzato, secondo la propria valutazione del rischio. Il livello assegnato avrà la precedenza sulla classificazione del sistema di pagamento internazionale indicata nella Figura 2.

Figura 2. Classificazione dei livelli e requisiti per confermare la conformità allo standard PCI DSS

# Una violazione una tantum delle scadenze della scansione ASV rappresenta un rischio serio dal punto di vista della conformità PCI DSS?

Un'organizzazione che riceve lo stato PCI DSS deve soddisfare regolarmente determinati requisiti, come l'esecuzione di scansioni ASV trimestrali. Durante l'audit iniziale è sufficiente disporre di una procedura di scansione ASV documentata e dei risultati di almeno un'esecuzione riuscita negli ultimi tre mesi. Tutte le scansioni successive dovrebbero essere trimestrali, il periodo di tempo non dovrebbe superare i tre mesi.

La violazione del programma per la scansione delle vulnerabilità esterne comporta l'imposizione di requisiti aggiuntivi sul sistema di gestione della sicurezza delle informazioni nell'organizzazione. In primo luogo, sarà ancora necessario condurre una scansione ASV per individuare le vulnerabilità e ottenere un rapporto “verde”. In secondo luogo, sarà necessario sviluppare una procedura aggiuntiva che in futuro non consentirà tali violazioni del programma.

Finalmente

Le principali conclusioni possono essere espresse in una citazione di Peter Shapovalov, ingegnere della sicurezza informatica presso Deuterium LLC:

“Nonostante la Federazione Russa abbia già iniziato a gestire il proprio Sistema Nazionale di Carte di Pagamento (NSCP), i requisiti dei sistemi di pagamento internazionali non sono stati aboliti. Al contrario, negli ultimi tempi sono aumentate le lettere di Visa e MasterCard alle banche acquirenti in cui queste ultime richiedono il rispetto dello standard PCI DSS da parte dei gateway di pagamento, degli esercenti ad essi collegati, nonché dei fornitori di servizi che possono influenzare la sicurezza delle carte. dati . A questo proposito, la questione del rispetto dello standard PCI DSS diventa importante non solo per i grandi attori del settore delle carte di pagamento, ma anche per le piccole imprese commerciali e di servizi.

Attualmente rilevanti per il mercato russo sono i servizi gestiti. Consiste nel fatto che il fornitore di servizi fornisce ai clienti non solo attrezzature o infrastrutture informative virtuali in affitto, ma anche servizi per la sua amministrazione in conformità con i requisiti dello standard PCI DSS. Ciò è particolarmente utile per le piccole imprese commerciali e di servizi che non dispongono di propri dipartimenti di tecnologia informatica e sicurezza informatica. Rivolgersi a fornitori di servizi certificati aiuta a semplificare in modo significativo il processo di certificazione PCI DSS per i commercianti e a garantire la protezione dei dati delle carte di pagamento al livello adeguato”.

Possiamo citare un esempio di azienda che fornisce servizi PCI DSS gestiti (non solo noleggio dell'infrastruttura PCI DSS, ma anche la sua amministrazione in conformità con i requisiti dello standard).

Qualsiasi test di penetrazione obiettivo e significativo deve

effettuata tenendo conto delle raccomandazioni e delle regole. Almeno essere

uno specialista competente e non perdere nulla. Pertanto, se vuoi legare il tuo

attività professionali con pentesting: assicurati di leggere

standard. E prima di tutto – con il mio articolo.

Le regole e il quadro del pentesting informativo sono presentati in metodologie

OSSTMM E OWASP. Successivamente, i dati ottenuti possono essere facilmente

adattarsi per la valutazione della conformità con qualsiasi industriale

standard e "migliori pratiche mondiali" come, Cobit,

norme di serie ISO/CEI 2700x, raccomandazioni CIS/SAN/NIST/eccetera

e – nel nostro caso – lo standard PCIDSS.

Naturalmente, i dati accumulati ottenuti durante i test per

penetrazione, per condurre una valutazione completa secondo gli standard del settore

non sarà sufficiente. Ma è per questo che si tratta di un pentest, non di un audit. Inoltre, per

realizzazione di tale valutazione completa solo di dati tecnologici

Non basterà a nessuno. Una valutazione completa richiede il colloquio con i dipendenti

vari reparti aziendali oggetto di valutazione, analisi degli aspetti amministrativi

documentazione, vari processi IT/IS e molto altro ancora.

Per quanto riguarda i test di penetrazione come richiesto

standard per la sicurezza delle informazioni nel settore delle carte di pagamento: non è molto

differisce dai test convenzionali condotti utilizzando tecniche

OSSTMM E OWASP. Inoltre, la norma PCIDSS consigliato

Per seguire le regole OWASP quando si esegue sia un pentest (AsV) che

controllo (QSA).

Le principali differenze tra i test PCIDSS dal test a

penetrazione nel senso più ampio del termine sono i seguenti:

- La norma non regolamenta (e quindi non impone) gli attacchi con

utilizzando l’ingegneria sociale. - Tutte le ispezioni effettuate devono ridurre al minimo la minaccia di “Rifiuto di

service" (DoS). Pertanto, i test eseguiti dovrebbero

effettuato con la modalità “grey box” con avviso obbligatorio

amministratori dei relativi sistemi. - Lo scopo principale di tali test è tentare di implementare

accesso non autorizzato ai dati della carta di pagamento (PAN, Nome del titolare della carta e

eccetera.).

Il metodo "scatola grigia" si riferisce all'implementazione di vari

tipologia di controlli con ricezione preliminare di ulteriori informazioni in merito

il sistema oggetto di studio nelle diverse fasi di test. Ciò riduce il rischio

negazione del servizio durante lo svolgimento di tale lavoro in relazione alle informazioni

risorse operative 24 ore su 24, 7 giorni su 7.

In generale, i test di penetrazione PCI dovrebbero

soddisfare i seguenti criteri:

- clausola 11.1(b) – Analisi della sicurezza delle reti wireless

- clausola 11.2 – Scansione della rete informatica per individuare vulnerabilità (AsV)

- punto 11.3.1 – Esecuzione dei controlli a livello di rete (Livello di rete

test di penetrazione) - punto 11.3.2 – Esecuzione di controlli a livello di applicazione (Application-layer

test di penetrazione)

Qui finisce la teoria e passiamo alla pratica.

Definire i confini dello studio

Il primo passo è comprendere i confini dei penetration test,

determinare e concordare la sequenza delle azioni da eseguire. Al suo meglio

In questo caso, il dipartimento di sicurezza delle informazioni può ottenere una mappa della rete su cui

mostra schematicamente come il centro di elaborazione interagisce con il generale

infrastruttura. Nel peggiore dei casi, dovrai comunicare con l'amministratore di sistema,

che è consapevole dei propri errori e ottiene dati completi al riguardo

il sistema informativo sarà ostacolato dalla sua riluttanza a condividere il suo

conoscenza unica (o non così unica, nota di Forb). In un modo o nell'altro, da realizzare

Il pentest PCI DSS richiede, come minimo, le seguenti informazioni:

- segmentazione della rete (utente, tecnologica, DMZ, elaborazione e

eccetera.); - firewall ai confini della sottorete (ACL/ITU);

- utilizzo di applicazioni Web e DBMS (sia di test che produttivi);

- reti wireless utilizzate;

- tutti i dettagli di sicurezza che devono essere presi in considerazione

durante il sondaggio (ad esempio, blocco degli account quando N

tentativi di autenticazione errati), caratteristiche dell'infrastruttura e generali

desideri durante i test.

Con tutte le informazioni necessarie sopra elencate, puoi

organizza il tuo rifugio temporaneo nel segmento di rete più ottimale e

iniziare ad esaminare il sistema informativo.

Test di penetrazione a livello di rete

Per cominciare, vale la pena analizzare il traffico di rete che passa utilizzando

qualsiasi analizzatore di rete nella modalità di funzionamento "promiscua" della scheda di rete

(modalità promiscua). Come analizzatore di rete per scopi simili

ottima vestibilità o CommView. Per completare questa fase saranno sufficienti 1-2 ore di lavoro

annusatore. Trascorso questo tempo, saranno stati accumulati dati sufficienti per condurre

analisi del traffico intercettato. E prima di tutto, analizzandolo, bisognerebbe farlo

Prestare attenzione ai seguenti protocolli:

- protocolli di commutazione (STP, DTP, ecc.);

- protocolli di routing (RIP, EIGRP, ecc.);

- protocolli di configurazione host dinamica (DHCP, BOOTP);

- protocolli aperti (telnet, rlogin, ecc.).

Per quanto riguarda i protocolli aperti, la probabilità che rientrino

Il tempo necessario per annusare il traffico in transito in una rete commutata è piuttosto breve.

Tuttavia, se c'è molto traffico di questo tipo, nella rete esaminata si osservano chiaramente

problemi con le impostazioni delle apparecchiature di rete.

In tutti gli altri casi c'è la possibilità di effettuare bellissimi attacchi:

- classico attacco MITM (Man in the middle) quando utilizzato

DHCP, RIP - ottenere il ruolo di nodo radice STP (Root Bridge), che consente

intercettare il traffico dai segmenti vicini - trasferire la porta in modalità trunk utilizzando DTP (abilitare il trunking);

ti permette di intercettare tutto il traffico nel tuo segmento - e così via.

È disponibile un ottimo strumento per attaccare i protocolli di commutazione.

Yersinia. Supponiamo che durante il processo di analisi del traffico sia stato identificato il traffico aereo.

pacchetti DTP precedenti (vedi screenshot). Quindi invio del pacchetto DTP ACCESS/DESIRABLE

potrebbe consentire di mettere la porta dello switch in modalità trunk. Ulteriore

lo sviluppo di questo attacco ti consente di intercettare il tuo segmento.

Dopo aver testato il livello di collegamento, dovresti spostare la tua attenzione sul terzo

Livello OSI. È giunto il momento di effettuare un attacco di avvelenamento da ARP. Tutto è semplice qui.

Scegliamo uno strumento, ad esempio,

e discutere con i dipendenti della sicurezza informatica i dettagli di questo attacco (incluso

la necessità di effettuare un attacco volto ad intercettare SSL unidirezionale).

Il fatto è che se un attacco di avvelenamento da ARP viene implementato con successo contro

del suo intero segmento, può verificarsi una situazione in cui il computer dell’aggressore non lo fa

far fronte al flusso di dati in entrata e, in definitiva, questo potrebbe diventare

causare una negazione del servizio a un intero segmento di rete. Pertanto, il più corretto

selezionerà singoli target, ad esempio, lavori di amministratore e/o

sviluppatori, eventuali server specifici (possibilmente un controller di dominio,

DBMS, server terminale, ecc.).

Un attacco di avvelenamento ARP riuscito consente di ottenere testo in chiaro

password per varie risorse informative: DBMS, directory del dominio (se

abbassando l'autenticazione NTLM), stringa della comunità SNMP, ecc. In less

In caso di successo, i valori hash possono essere ottenuti da password per vari sistemi,

che dovrai provare a ripristinare durante il pentest

utilizzando tabelle arcobaleno, un dizionario o un attacco frontale. Intercettato

le password possono essere utilizzate altrove e successivamente anche questo è necessario

confermare o negare.

Inoltre, vale la pena analizzare la presenza di tutto il traffico intercettato

CAV2/CVC2/CVV2/CID/PIN trasmesso in chiaro. Per fare questo puoi saltare

file cap salvato tramite NetResident e/o

.

Il secondo, tra l'altro, è ottimo per analizzare il traffico accumulato nel suo insieme.

Test di penetrazione a livello di applicazione

Passiamo al quarto livello OSI. Qui, prima di tutto, tutto si riduce a

scansione strumentale della rete censita. Come spenderlo? La scelta è sbagliata

troppo grande. La scansione iniziale può essere eseguita utilizzando Nmap in

Modalità "Fast scan" (tasti -F -T Aggressive|Insane), e nelle fasi successive

test, scansione su porte specifiche (switch -p), ad esempio,

nei casi in cui i vettori di penetrazione più probabili sono associati

vulnerabilità in alcuni servizi di rete. Allo stesso tempo, vale la pena eseguire lo scanner

sicurezza - Nessus o XSpider (quest'ultimo avrà risultati sostanziosi) in

modalità di esecuzione dei soli controlli sicuri. Durante la scansione

vulnerabilità, è necessario prestare attenzione anche alla presenza di sistemi obsoleti

(ad esempio Windows NT 4.0), poiché lo standard PCI li vieta

utilizzo nell'elaborazione dei dati dei titolari di carta.

Se scopri una vulnerabilità critica in qualsiasi servizio, non dovresti farlo immediatamente

o correre a sfruttarlo. L'approccio corretto per il test PCI è:

ciò al fine, in primo luogo, di ottenere un quadro più completo dello stato di sicurezza del soggetto

sistemi (questa vulnerabilità è casuale o è onnipresente),

e in secondo luogo, coordinare le proprie azioni per sfruttare le vulnerabilità identificate

determinati sistemi.

I risultati dell'esame strumentale dovrebbero fornire un quadro complessivo

implementato processi di sicurezza delle informazioni e una comprensione superficiale dello stato della sicurezza

infrastruttura. Mentre lavori sulle scansioni, puoi chiedere di familiarizzare con

la politica di sicurezza delle informazioni utilizzata nella Società. Per lo sviluppo personale generale :).

La fase successiva è la selezione degli obiettivi per la penetrazione. In questa fase dovresti

analizzare tutte le informazioni raccolte ottenute durante l'ascolto

scansione del traffico e delle vulnerabilità. Probabilmente a quest'ora ci saranno già

tracciare sistemi vulnerabili o potenzialmente vulnerabili. Perciò è arrivato

È tempo di sfruttare queste carenze.

Come mostra la pratica, il lavoro viene svolto nelle seguenti tre direzioni.

1. Sfruttamento delle vulnerabilità nei servizi di rete

C'è un tempo nel lontano passato in cui lo sfruttamento era appannaggio di pochi eletti,

capace almeno di raccogliere il codice di qualcun altro e (oddio!) preparare il proprio shellcode.

Attualmente sfrutta le vulnerabilità nei servizi di rete come le inondazioni

buffer e altri simili sono a disposizione di tutti. Inoltre, il processo assomiglia sempre più

gioco nel genere quest. Prendiamo il Core Impact, che riduce l’intero pentest

al fare clic con il mouse su vari menu a discesa in un bellissimo wrapper GUI.

Tali strumenti fanno risparmiare molto tempo, soprattutto durante il pentesting interno

Non così tanto. Perché gli scherzi sono scherzi e il set di funzionalità implementato in Core Impact

consente, senza troppi sforzi, di eseguire costantemente operazioni di sollevamento

privilegi, raccogliendo informazioni e rimuovendo tracce della tua presenza nel sistema. IN

grazie al quale Core Impact è particolarmente popolare tra i revisori dei conti occidentali e

pentester.

Tra gli strumenti di questo tipo disponibili al pubblico si possono citare i seguenti:

assembly: Core Impact, CANVAS, SAINTexploit e il Metasploit Framework preferito da tutti.

Per quanto riguarda i primi tre, questi sono tutti prodotti commerciali. È vero, alcuni

vecchie versioni di assemblee commerciali sono trapelate contemporaneamente su Internet. Se desiderato

puoi trovarli sulla rete globale (naturalmente, esclusivamente allo scopo di

autoeducazione). Bene, tutti i nuovi exploit gratuiti sono disponibili in Metasploit

Struttura. Naturalmente, ci sono build zero-day, ma sono soldi completamente diversi.

Inoltre, esiste un'opinione controversa secondo cui quando si conduce un pentest, il loro utilizzo

non è del tutto onesto.

Sulla base dei dati di scansione della rete, puoi giocare un po' all'hacker :).

Dopo aver concordato in precedenza l'elenco degli obiettivi, effettuare lo sfruttamento di quanto rilevato

vulnerabilità, quindi eseguire un audit locale superficiale dei sistemi catturati.

Le informazioni raccolte sui sistemi vulnerabili possono migliorarne la qualità

privilegi su altre risorse di rete. Cioè, se durante l'attacco

Se hai rovinato Windows, non sarebbe male rimuovere il database SAM (fgdump) da esso

successivo recupero della password, nonché segreti LSA (Cain&Abel), in cui

Spesso molte informazioni utili possono essere archiviate in forma aperta. A proposito,

Dopo che tutto il lavoro è stato completato, le informazioni raccolte sulle password possono essere considerate come

contesto di conformità o non conformità ai requisiti dello standard PCI DSS (clausola 2.1,

clausola 2.1.1, clausola 6.3.5, clausola 6.3.6, clausola 8.4, clausola 8.5.x).

2. Analisi del controllo degli accessi

L'analisi del controllo degli accessi deve essere eseguita su tutte le informazioni

risorse con le quali è stato possibile attuare la NSD. E sulle condivisioni di file

Windows (SMB), su cui è aperto anche l'accesso anonimo. Questo spesso lo consente

ottenere ulteriori informazioni sulle risorse che non sono state scoperte in

tempo di scansione della rete o imbattersi in altre informazioni, diverse

grado di riservatezza, archiviati in formato chiaro. Come ho già detto, quando

conducendo i test PCI, prima di tutto, la ricerca è finalizzata a rilevare

dati del titolare della carta. Pertanto, è importante capire come potrebbero apparire questi dati e

cercateli in tutte le risorse informative a cui esiste una corrispondenza

accesso.

3. Attacco di forza bruta

È necessario, come minimo, verificare le impostazioni predefinite e le semplici combinazioni login-password.

Simili controlli vanno effettuati innanzitutto in relazione alla rete

apparecchiature (anche per SNMP) e interfacce di amministrazione remota.

Quando si esegue la scansione AsV secondo PCI DSS, non è consentito eseguire operazioni “pesanti”

forza bruta, che può portare a una condizione DoS. Ma nel nostro caso stiamo parlando

sul pentest interno del PCI, e quindi ne vale la pena in forma ragionevole e senza fanatismo

effettuare un attacco per selezionare semplici combinazioni di password per vari

risorse informative (DBMS, WEB, OS, ecc.).

La fase successiva è l'analisi della sicurezza delle applicazioni Web. Durante il pentest tramite PCI

Non si parla di analisi approfondita del Web. Lasciamo questo compito agli auditor QSA. Qui

è sufficiente eseguire una scansione blackbox con verifica selettiva

vulnerabilità sfruttabili lato server/client. Oltre a quelli già citati

gli scanner di sicurezza possono utilizzare scanner progettati per l'analisi

Ragnatela. La soluzione ideale è sicuramente HP WebInspect o

(che, tra l'altro, è eccellente nel rilevare bug in AJAX). Ma tutto questo -

lusso costoso e inaccessibile, e se è così, allora w3af, che in

ha recentemente guadagnato slancio in termini di rilevamento di vari tipi

vulnerabilità nelle applicazioni Web.

Per quanto riguarda la verifica manuale delle vulnerabilità sul Web! È necessario, come minimo,

controllare i meccanismi di autenticazione e autorizzazione, utilizzare semplici

combinazioni login-password, impostazioni predefinite e le SQL injection preferite da tutti,

inclusi file ed esecuzione di comandi sul server. Per quanto riguarda il lato client

vulnerabilità, quindi, oltre a verificare la possibilità di sfruttare la vulnerabilità, ecco

non è richiesto altro. Ma con il lato server devi armeggiare un po',

perché è ancora un pentest, anche se secondo PCI DSS. Come ho notato prima, stiamo cercando PAN,

Nome del titolare della carta e CVC2/CVV2 facoltativi. Molto probabilmente, tali dati

sono contenuti nel DBMS, e quindi, se viene trovata una SQL injection, conviene valutarne i nomi

tabelle, colonne; Si consiglia di effettuare diversi campioni di prova

confermare o negare la presenza di tali dati nel database in

forma non crittografata. Se incontri una Blind SQL injection, allora è meglio incitare

al Web server (da

switch --dump-all), che attualmente funziona con MySQL, Oracle,

PostgreSQL e Microsoft SQL Server. Questi dati saranno sufficienti per dimostrarlo

sfruttamento della vulnerabilità.

La fase successiva è l'analisi della sicurezza del DBMS. Ancora una volta, ce n'è uno fantastico

tool - AppDetective di "Application Security Inc.", ma è costoso

piacere. Sfortunatamente, non esiste uno scanner di sicurezza simile da visualizzare

la quantità di informazioni che AppDetective può eseguire e supporta la stessa quantità

Il DBMS attualmente non esiste. E quindi dobbiamo tenerne conto

molti prodotti separati e non correlati su misura

lavorare con determinati fornitori. Quindi, per Oracle il set minimo

pentester sarà il seguente:

- Oracle Database Client - ambiente per lavorare con DBMS

- Toad for Oracle – client per lavorare con PL/SQL

- Oracle Assessment Kit: spazzolamento degli utenti e dei SID del database

- vari script PL/SQL (ad esempio, controllo della configurazione o

possibilità di scendere al livello di esecuzione dei comandi del sistema operativo)

La fase finale del test di penetrazione PCI è l'analisi

sicurezza delle reti wireless, o meglio, nemmeno analisi, ma ricerca di punti di accesso,

utilizzando configurazioni vulnerabili come Open AP, WEP e WPA/PSK. Con un altro

D'altra parte, lo standard PCI non vieta un'analisi più approfondita, compresa

con recupero delle chiavi per la connessione ad una rete wireless. Perché ha senso

svolgere questo tipo di lavoro. Lo strumento principale in questa fase è

ovviamente ci sarà aircrack-ng. Inoltre, puoi effettuare un attacco mirato

client wireless, noti come "Caffe Latte", che utilizzano lo stesso

attrezzo. Quando conduci un sondaggio sulla rete wireless, puoi tranquillamente

lasciati guidare dai dati del sito

wirelessdefense.org.

Invece di una conclusione

Sulla base dei risultati dei test, tutte le informazioni raccolte vengono analizzate in

nel contesto del rispetto dei requisiti tecnici dello standard PCI DSS. E come sto già

annotati all'inizio, allo stesso modo, possono essere rilevati i dati ottenuti durante un pentest

interpretato nel contesto di qualsiasi altro documento di alto livello,

contenente criteri tecnici e raccomandazioni per il sistema di gestione

informazioni di sicurezza. Per quanto riguarda il modello di reporting utilizzato

Documenti PCI: puoi utilizzare i requisiti MasterCard per i report PCI

Scansione AsV. Prevedono la suddivisione della relazione in due documenti:

un documento di primo livello per il manager che contiene bellissimi grafici

e viene indicata la percentuale di conformità dello stato attuale del sistema ai requisiti PCI DSS,

e un documento tecnico contenente il protocollo delle prove effettuate per

penetrazione, vulnerabilità identificate e sfruttate, nonché raccomandazioni per

adeguare il sistema informativo ai requisiti MasterCard.

Ora posso salutarti e augurarti buona fortuna per la tua ricerca!

WWW

pcisecuritystandards.org - Consiglio per gli standard di sicurezza PCI.

pcisecurity.ru – portale,

dedicato a PCI DSS da Informzashchita.

pcidss.ru – un portale dedicato a

PCI DSS di Sicurezza Digitale.

isecom.org/osstmm - Apri

Manuale sulla metodologia di test della sicurezza della fonte.

owasp.org - Apri l'applicazione Web

Progetto Sicurezza.