Virus informatici– programmi speciali creati dagli aggressori per ottenere qualche vantaggio. Il principio del loro funzionamento può essere diverso: rubano informazioni o incoraggiano l'utente a compiere alcune azioni a beneficio degli aggressori, ad esempio ricaricare un account o inviare denaro.

Oggi ce ne sono molti virus diversi. A proposito di quelli principali parleremo In questo articolo.

Verme– un programma dannoso il cui scopo è riempire il computer con ogni sorta di spazzatura in modo che diventi lento e goffo. Il worm è in grado di autoreplicarsi, ma non può far parte di un programma. Molto spesso, l'infezione da questo virus avviene tramite e-mail.

Programma trojan (Trojan, cavallo di Troia)– questo programma è pienamente all’altezza del suo nome. Penetra in altri programmi e si nasconde lì finché non viene avviato il programma host. Fino all'avvio del programma host, il virus non può causare danni. Molto spesso, un cavallo di Troia viene utilizzato per eliminare, modificare o rubare dati. Il Trojan non può riprodursi da solo.

Programmi spia– questi Stirlitz sono impegnati nella raccolta di informazioni sull’utente e sulle sue azioni. Molto spesso rubano informazioni riservate: password, indirizzi, numeri di carte/conti, ecc.

Zombie è il nome malware l'hanno ottenuto perché in realtà trasformano un computer in una macchina "da volontà debole" che obbedisce agli aggressori. In poche parole, le persone malintenzionate possono controllare il computer di qualcuno attraverso questi malware. Molto spesso l'utente non sa nemmeno che il suo computer non è più solo suo.

Programma di blocco (banner)– questi programmi bloccano l'accesso al sistema operativo. Quando accende il computer, l'utente vede una finestra pop-up che di solito lo accusa di qualcosa: violazione dei diritti d'autore o download di software piratato. Poi arriva la minaccia di eliminare completamente tutte le informazioni dal computer. Per evitare ciò, l'utente deve ricaricare il proprio account telefono specifico o inviare SMS. Solo che ora, anche se l'utente esegue tutte queste operazioni, il banner delle minacce non scomparirà.

Virus di avvio– influisce sul settore di avvio del disco rigido ( disco rigido). Il loro obiettivo è rallentare significativamente il processo di caricamento sistema operativo. Dopo un'esposizione prolungata a questi virus sul computer, non c'è Grande opportunità non caricare affatto il sistema operativo.

Impresa- Si tratta di programmi speciali utilizzati dagli aggressori per penetrare nel sistema operativo attraverso le sue aree vulnerabili e non protette. Vengono utilizzati per infiltrarsi in programmi che rubano le informazioni necessarie per accedere al computer.

Phishing– questo è il nome delle azioni quando un utente malintenzionato invia e-mail alle sue vittime. Le lettere di solito contengono una richiesta di conferma dei dati personali: nome completo, password, codici PIN, ecc. Pertanto, un hacker può impersonare un'altra persona e, ad esempio, prelevare tutto il denaro dal suo conto.

Spyware– programmi che inviano dati dell'utente a terzi a sua insaputa. Le spie studiano il comportamento dell'utente e i suoi luoghi preferiti su Internet, quindi mostrano annunci pubblicitari che gli interesseranno sicuramente.

Rootkit– software che consente a un utente malintenzionato di penetrare facilmente Software vittime, per poi nascondere completamente ogni traccia della loro presenza.

I virus polimorfici sono virus che si mascherano e si trasformano. Possono modificare il proprio codice mentre lavorano. E quindi sono molto difficili da rilevare.

Virus del software– un programma che si attacca ad altri programmi e ne interrompe il funzionamento. A differenza di un Trojan virus informatico può riprodursi e, a differenza di un worm, per funzionare con successo ha bisogno di un programma al quale “attaccarsi”.

Pertanto, possiamo dire che un programma dannoso (Malware) è qualsiasi programma creato per fornire l'accesso a un computer e alle informazioni in esso archiviate senza il permesso del proprietario di quel computer. Lo scopo di tali azioni è causare danni o rubare informazioni. Il termine "Malware" è un termine generico per tutti virus esistenti. Vale la pena ricordare che un programma infetto da un virus non funzionerà più correttamente. Pertanto, è necessario rimuoverlo e quindi installarlo nuovamente.

E. KASPERSKY e D. ZENKIN

L’epidemia di virus informatici “LoveLetter” scoppiata nel maggio di quest’anno ha confermato ancora una volta il pericolo rappresentato da questa “fauna informatica”. Dopo essere penetrato in centinaia di migliaia di computer in tutto il mondo, il virus ha distrutto un'enorme quantità di informazioni importanti, paralizzando letteralmente il lavoro delle più grandi organizzazioni commerciali e governative.

Ecco come appaiono le "lettere d'amore", inviate dal virus "LoveLetter" via e-mail. Per avviare il virus, basta fare clic sull'icona.

Questa immagine mostra il virus "Tentacle" mentre tenta di visualizzare qualsiasi file con estensione GIF sui computer infetti. L'iscrizione sull'immagine: "Io sono il virus Tentacle".

Il virus "Marburg" mostra queste adorabili croci e... cancella i file dai dischi.

Il virus dello script "Monopoly" ha deriso la testa Microsoft Bill Gates. Oltre a visualizzare un'immagine divertente, il virus invia silenziosamente informazioni segrete dal computer.

Sfortunatamente, il fenomeno del “virus informatico” evoca ancora uno stupore superstizioso piuttosto che il desiderio di comprendere con sobrietà la situazione e adottare misure di sicurezza. Cosa sono questi virus? Quanto sono pericolosi? Quali metodi protezione antivirus esistono oggi e quanto sono efficaci? Gli esperti del relatore discutono questi e altri argomenti. Produttore russo anti programmi antivirus"Kaspersky Lab".

CHE COS'È UN VIRUS INFORMATICO?

Una risposta chiara a questa domanda apparentemente semplice non è stata ancora trovata. Nella letteratura specializzata si possono trovare centinaia di definizioni del concetto “virus informatico”, molte delle quali differiscono quasi diametralmente. La “virologia” domestica di solito aderisce alla seguente definizione: un virus informatico è un programma che, all'insaputa dell'utente, si infiltra nei computer e vi esegue varie azioni non autorizzate. Questa definizione sarebbe incompleta se non menzionassimo un'altra proprietà obbligatoria per un virus informatico. Questa è la sua capacità di “moltiplicarsi”, cioè di creare duplicati di se stesso e di introdurli reti di computer e/o file, aree del sistema informatico e altri oggetti eseguibili. Inoltre, i duplicati del virus potrebbero non coincidere con l'originale.

La capacità dei virus di "riprodursi" fa sì che alcune persone vogliano paragonarli a una "forma di vita speciale" e persino dotare questi programmi di una sorta di "intelligenza malvagia" che li costringe a commettere trucchi vili per raggiungere il loro obiettivo. Tuttavia, questa non è altro che finzione e un gioco di fantasia. Questa percezione degli eventi ricorda le idee medievali sugli spiriti maligni e sulle streghe, che nessuno vedeva, ma di cui tutti avevano paura. La “riproduzione” dei virus non è diversa, ad esempio, da un programma che copia file da una directory all'altra. L'unica differenza è che queste azioni vengono eseguite all'insaputa dell'utente, ovvero sullo schermo non viene visualizzato alcun messaggio. Sotto tutti gli altri aspetti, un virus è un programma molto comune che utilizza determinati comandi del computer.

I virus informatici sono una delle sottospecie grande classe programmi chiamati codici dannosi. Oggi questi concetti vengono spesso identificati, tuttavia da un punto di vista scientifico questo non è vero. Del gruppo dei codici maligni fanno parte anche i cosiddetti “worm” e i “cavalli di Troia”. La loro principale differenza rispetto ai virus è che non possono “moltiplicarsi”.

Un programma worm si diffonde attraverso le reti di computer (locali o globali) senza ricorrere alla “replica”. Invece, automaticamente, all'insaputa dell'utente, invia l'originale, ad esempio via e-mail.

I programmi trojan sono generalmente privi di funzioni di distribuzione integrate: entrano nei computer esclusivamente con l'aiuto dei loro autori o di persone che li utilizzano illegalmente. Ricordiamo l'Iliade di Omero. Dopo molti tentativi infruttuosi di prendere d'assalto Troia, i greci ricorsero all'astuzia. Costruirono una statua di un cavallo e la lasciarono ai Troiani, fingendo di ritirarsi. Tuttavia, il cavallo era vuoto all'interno e nascondeva un distaccamento di soldati greci. I Troiani, che adoravano la divinità sotto forma di cavallo, trascinarono essi stessi la statua alle porte della città. I programmi "Trojan" utilizzano un metodo di introduzione simile: entrano nei computer con il pretesto di essere utili, divertenti e, spesso, molto programmi redditizi. Ad esempio, l'utente riceve un'e-mail con un'offerta per eseguire il file inviato, che contiene, diciamo, un milione di rubli. Dopo aver eseguito questo file, un programma entra silenziosamente nel computer ed esegue varie azioni indesiderate. Ad esempio, può spiare il proprietario di un computer infetto (monitorare quali siti visita, quali password utilizza per accedere a Internet, ecc.) e quindi inviare i dati ricevuti al suo autore.

Recentemente, i casi di comparsa dei cosiddetti "mutanti", cioè codici dannosi che combinano le caratteristiche di più classi contemporaneamente, sono diventati più frequenti. Un tipico esempio è il macrovirus Melissa, che ha causato una grave epidemia nel marzo dello scorso anno. Si è diffuso attraverso le reti come un classico worm Internet. "LoveLetter" è anche un incrocio tra un worm di rete e un virus. Nei casi più complessi, un programma dannoso può contenere caratteristiche di tutti e tre i tipi (ad esempio, il virus “BABYLONIA”).

ORIGINE DEI VIRUS INFORMATICI

Stranamente, l'idea dei virus informatici è nata molto prima dell'avvento dei personal computer. Nel 1959, lo scienziato americano L. S. Penrose pubblicò un articolo sulla rivista Scientific American sulle strutture meccaniche autoreplicanti. Questo articolo descritto modello più semplice strutture bidimensionali capaci di attivazione, riproduzione, mutazione e cattura. Ben presto, il ricercatore statunitense F. G. Stahl implementò questo modello utilizzando il codice macchina su un IBM 650.

A quei tempi, i computer erano enormi, difficili da utilizzare ed estremamente costosi, quindi solo le grandi aziende o i centri informatici e di ricerca governativi potevano possederli. Ma il 20 aprile 1977 la prima personale “popolare”. calcolatore della mela II. Prezzo, affidabilità, semplicità e facilità d'uso hanno predeterminato la sua ampia distribuzione nel mondo. Il volume totale delle vendite dei computer di questa serie ammontava a più di tre milioni di unità (escluse le sue numerose copie, come Pravets 8M/S, Agat, ecc.), un ordine di grandezza superiore al numero di tutti gli altri computer disponibili a quel tempo. Così, milioni di persone di diverse professioni, classi sociali e mentalità hanno avuto accesso ai computer. Non sorprende che fu allora che apparvero i primi prototipi dei moderni virus informatici, perché furono soddisfatte due delle condizioni più importanti per il loro sviluppo: l'espansione dello "spazio vitale" e l'emergere di mezzi di distribuzione.

Successivamente le condizioni sono diventate sempre più favorevoli per i virus. La gamma di personal computer a disposizione dell'utente medio si espanse, oltre ai dischi magnetici flessibili da 5 pollici, apparvero i dischi rigidi, le reti locali si svilupparono rapidamente, così come le tecnologie per la trasmissione di informazioni mediante commutatori convenzionali linee telefoniche. Sono nate le prime banche dati di rete BBS (Bulletin Board System), o “bacheche”, che facilitano notevolmente lo scambio di programmi tra gli utenti. Successivamente, molti di loro sono diventati grandi online sistemi di aiuto(CompuServe, AOL, ecc.). Tutto ciò contribuì al compimento del terzo la condizione più importante sviluppo e diffusione di virus - iniziarono ad apparire individui e i gruppi di persone coinvolte nella loro creazione.

Chi scrive programmi antivirus e perché? Questa domanda (con la richiesta di fornire indirizzo e numero di telefono) preoccupa soprattutto coloro che hanno già subito un attacco di virus e hanno perso i risultati di tanti anni di minuzioso lavoro. Oggi, il ritratto dello “scrittore di virus” medio si presenta così: maschio, 23 anni, impiegato di una banca o di un’organizzazione finanziaria, responsabile della sicurezza delle informazioni o dell’amministrazione della rete. Tuttavia, secondo i nostri dati, la sua età è leggermente più bassa (14-20 anni), studia o non frequenta affatto le lezioni. La cosa principale che accomuna tutti i creatori di virus è il desiderio di distinguersi e mettersi alla prova, anche in campo eroico. IN Vita di ogni giorno queste persone spesso sembrano toccare persone tranquille che non farebbero male a una mosca. Tutta la loro energia vitale, l'odio per il mondo e l'egoismo trovano sfogo nella creazione di piccoli “mascalzoni informatici”. Tremano di piacere quando apprendono che il loro "frutto dell'ingegno" ha causato una vera epidemia nel mondo dei computer. Tuttavia, questa è già l’area di competenza degli psichiatri.

Gli anni '90, segnati dall'ascesa di Internet a livello globale, si sono rivelati il periodo più fertile per i virus informatici. Centinaia di milioni di persone in tutto il mondo, volenti o nolenti, sono diventate “utenti”, e abilità nell'usare il computerè diventato necessario quasi quanto la capacità di leggere e scrivere. Se prima i virus informatici si sviluppavano in modo estensivo (cioè crescevano il loro numero, ma non le loro caratteristiche qualitative), oggi, grazie al miglioramento delle tecnologie di trasmissione dei dati, possiamo dire il contrario. Gli “antenati primitivi” vengono sostituiti da virus sempre più “intelligenti” e “astuti”, molto più adatti alle nuove condizioni di vita. Oggi i programmi antivirus non si limitano più a corrompere file, settori di avvio o a riprodurre brani innocui. Alcuni di essi sono in grado di distruggere i dati sui chip della scheda madre. Allo stesso tempo, le tecnologie per mascherare, crittografare e diffondere virus a volte sorprendono anche gli specialisti più esperti.

COSA SONO I VIRUS?

Ad oggi sono stati registrati circa 55mila virus informatici. Il loro numero è in costante crescita e compaiono tipi completamente nuovi e precedentemente sconosciuti. Classificare i virus diventa ogni anno più difficile. In generale possono essere suddivisi in gruppi in base alle seguenti caratteristiche principali: habitat, sistema operativo, caratteristiche dell'algoritmo operativo. Secondo queste tre classificazioni, il noto virus Chernobyl, ad esempio, può essere classificato come virus Windows non polimorfico residente su file. Spieghiamo più in dettaglio cosa significa.

1. Habitat

A seconda del loro habitat, si distinguono virus di file, di avvio e di macro.

Inizialmente, la forma più comune di “infezione” informatica era virus dei file, "vivere" in file e cartelle del sistema operativo del computer. Tra questi rientrano, ad esempio, i virus “sovrascritti” (dall'inglese “to write over”). Una volta entrati nel computer, scrivono il loro codice invece del codice del file infetto, distruggendone il contenuto. Naturalmente in questo caso il file smette di funzionare e non viene ripristinato. Tuttavia, questi sono virus piuttosto primitivi: di regola si rivelano molto rapidamente e non possono causare un'epidemia.

I virus “compagni” si comportano in modo ancora più “astuto” (dall’inglese “buddy”, “companion”). Non modificano il file stesso, ma ne creano un duplicato in modo tale che quando viene avviato il file infetto, è questo duplicato, cioè il virus, a prendere il controllo. Ad esempio, i virus "companion" eseguiti sotto DOS utilizzano la funzionalità di questo sistema operativo per eseguire prima i file con l'estensione COM e poi con l'estensione EXE. Tali virus creano duplicati di file EXE con lo stesso nome, ma con estensione COM. Il virus viene scritto nel file COM e non modifica in alcun modo il file EXE. Quando esegui un file infetto, DOS rileverà ed eseguirà prima il file COM, ovvero il virus, e solo successivamente il virus avvierà il file con estensione EXE.

A volte i virus “companion” semplicemente rinominano il file che stanno infettando e scrivono il proprio codice sul disco con il vecchio nome. Ad esempio, il file XCOPY.EXE viene rinominato XCOPY.EXD e il virus viene registrato con il nome XCOPY.EXE. Quando il file viene avviato, il codice del virus prende il controllo e lancia l'XCOPY originale, memorizzato con il nome XCOPY.EXD. Virus di questo tipo sono stati trovati in molti sistemi operativi, non solo in DOS, ma anche in Windows e OS/2.

Esistono altri modi per creare file duplicati. Ad esempio, i virus "path-companion" "giocano" sulle funzionalità di DOS PATH, una registrazione gerarchica della posizione dei file nel sistema DOS. Il virus copia il suo codice sotto il nome del file infetto, ma non lo inserisce nella stessa directory, ma al livello superiore. In questo caso, il DOS sarà il primo a rilevare e lanciare il file del virus.

Principio operativo virus di avvio basato su algoritmi di avvio del sistema operativo. Questi virus infettano il settore di avvio di un floppy disk o di un disco rigido, un'area speciale del disco contenente un programma bootstrap computer. Se cambi il contenuto settore di avvio, potresti non essere nemmeno in grado di avviare il computer.

Macrovirus- un tipo di virus informatico creato utilizzando i linguaggi macro integrati nel popolare applicazioni per ufficio come Word, Excel, Access, PowerPoint, Project, Corel Draw e altri (vedi "Scienza e Vita" n. 6, 2000). I linguaggi macro vengono utilizzati per scrivere programmi speciali (macro) per migliorare l'efficienza delle applicazioni per ufficio. Ad esempio, puoi creare una macro in Word che automatizzi il processo di compilazione e invio di fax. Quindi l'utente dovrà solo inserire i dati nei campi del modulo e fare clic su un pulsante: la macro farà il resto da sola. Il problema è che, oltre a quelle utili, nel computer possono entrare anche macro dannose, che hanno la capacità di creare copie di se stesse ed eseguire determinate azioni all'insaputa dell'utente, ad esempio modificare il contenuto di documenti, cancellare file o directory. Questi sono virus macro.

Quanto più ampie sono le capacità di un particolare macrolinguaggio, tanto più astuti, sofisticati e pericolosi possono essere i macro virus scritti in esso. Il linguaggio macro più comune oggi è Visual Basic per le applicazioni (VBA). Le sue capacità aumentano rapidamente con ogni nuova versione. Pertanto, quanto più avanzate sono le applicazioni per ufficio, tanto più pericoloso sarà lavorare al loro interno. Pertanto, i virus macro rappresentano oggi una vera minaccia per gli utenti di computer. Secondo le nostre previsioni, diventeranno ogni anno più sfuggenti e pericolosi e la velocità della loro diffusione raggiungerà presto livelli senza precedenti.

2. Sistema operativo utilizzato.

Ogni file o virus di rete infetta i file di uno o più sistemi operativi: DOS, Windows, OS/2, Linux, MacOS, ecc. Questa è la base per il secondo metodo di classificazione dei virus. Ad esempio, il virus "BOZA", che funziona solo su Windows e nessun altro, è classificato come virus Windows. Virus "BLISS" - per virus Linux, ecc.

3. Algoritmi di lavoro.

I virus si distinguono anche per gli algoritmi operativi che utilizzano, ovvero vari trucchi software che li rendono così pericolosi e sfuggenti.

Innanzitutto, tutti i virus possono essere suddivisi in residente e non residente. Un virus residente è come una spia che lavora costantemente in un paese straniero. Una volta che il virus entra nella RAM del computer durante l'avvio, rimane lì finché il computer non viene spento o riavviato. È da lì che il virus residente compie tutte le sue azioni distruttive. I virus non residenti non infettano la memoria del computer e sono in grado di “moltiplicarsi” solo se vengono lanciati.

Tutti i macrovirus possono anche essere classificati come residenti. Essi sono presenti nella memoria del computer per tutto il tempo in cui l'applicazione da essi infettata è in esecuzione.

In secondo luogo, ci sono i virus visibile e invisibile. Per l’uomo comune l’invisibilità del virus è forse la sua proprietà più misteriosa. Tuttavia, non c'è nulla di demoniaco in questo. "Invisibilità" significa che il virus, attraverso trucchi software, impedisce all'utente o al programma antivirus di notare le modifiche apportate al file infetto. Costantemente presente nella memoria del computer, il virus invisibile intercetta le richieste del sistema operativo di leggere e scrivere tali file. Dopo aver intercettato la richiesta, sostituisce il file infetto con la sua versione originale e incorrotta. Pertanto, l'utente vede sempre solo programmi “puliti”, mentre il virus esegue silenziosamente la sua “azione sporca”. Uno dei primi virus invisibili ai file è stato "Frodo" e il primo virus invisibile all'avvio è stato il virus "Brain".

Per mimetizzarsi il più possibile dai programmi antivirus, quasi tutti i virus utilizzano metodi autocrittografia O polimorficità, cioè possono crittografarsi e modificarsi. Cambiare il tuo aspetto(codice programma), i virus mantengono pienamente la capacità di eseguire determinate azioni dannose. In precedenza, i programmi antivirus erano in grado di rilevare i virus solo “a vista”, ovvero tramite il loro codice di programma univoco. Pertanto, la comparsa dei virus polimorfici diversi anni fa ha comportato una vera rivoluzione nella virologia informatica. Esistono già adesso metodi universali lotta contro tali virus.

METODI DI LOTTA AI VIRUS INFORMATICI

È necessario ricordare la condizione principale nella lotta contro i virus informatici: niente panico. In guardia 24 ore su 24 sicurezza del computer Esistono migliaia di specialisti antivirus altamente qualificati, la cui professionalità è molte volte superiore al potenziale combinato di tutti i teppisti informatici: gli hacker. In Russia, la ricerca antivirus viene effettuata da due aziende informatiche- Kaspersky Lab (www.avp.ru) e SalD (www.drweb.ru).

Per resistere con successo ai tentativi di penetrazione dei virus nel tuo computer, devi soddisfare due semplici condizioni: seguire le regole fondamentali di "igiene informatica" e utilizzare programmi antivirus.

Da quando esiste l’industria degli antivirus, sono stati inventati molti modi per contrastare i virus informatici. La varietà e la varietà dei sistemi di protezione offerti oggi è davvero sorprendente. Proviamo a capire quali sono i vantaggi e gli svantaggi di alcuni metodi di protezione e quanto sono efficaci rispetto ai vari tipi di virus.

Oggi esistono cinque approcci principali per garantire la sicurezza antivirus.

1. Scanner antivirus.

Il pioniere del movimento antivirus è un programma di scansione nato quasi contemporaneamente ai virus informatici stessi. Il principio di funzionamento dello scanner è visualizzare tutti i file, i settori di avvio e la memoria con una catena di rilevamento delle firme dei virus al loro interno, ovvero un unico codice del programma virus.

Lo svantaggio principale dello scanner è la sua incapacità di tracciare le varie modifiche del virus. Ad esempio, esistono diverse dozzine di varianti del virus Melissa e per quasi ognuna di esse le aziende antivirus hanno dovuto rilasciare aggiornamento separato banca dati antivirus.

Ciò porta al secondo problema: per il tempo che intercorre tra l'apparizione nuova modifica virus e il rilascio dell'antivirus corrispondente, l'utente rimane praticamente non protetto. È vero, gli esperti successivi hanno inventato e implementato negli scanner un algoritmo originale per il rilevamento di virus sconosciuti: un analizzatore euristico che ha controllato il codice del programma per la possibilità della presenza di un virus informatico al suo interno. Tuttavia, questo metodo ha alto livello falsi positivi, non è sufficientemente affidabile e, inoltre, non consente l’eliminazione dei virus rilevati.

Infine, il terzo inconveniente di uno scanner antivirus è che esegue la scansione dei file solo quando glielo "chiedi", cioè quando esegui il programma. Nel frattempo, gli utenti molto spesso dimenticano di controllare i file dubbi scaricati, ad esempio, da Internet e, di conseguenza, infettano il computer con le proprie mani. Lo scanner è in grado di determinare il fatto dell'infezione solo dopo che il virus è già apparso nel sistema.

2. Monitor antivirus.

Al suo centro monitor antivirus- Questo è un tipo di scanner. Ma a differenza di questi ultimi, sono costantemente nella memoria del computer ed eseguono la scansione in background di file, settori di avvio e memoria in tempo reale. Per abilitare la protezione antivirus, l'utente deve semplicemente caricare il monitor durante il caricamento del sistema operativo. Tutti i file avviati verranno automaticamente scansionati alla ricerca di virus.

3. Cambiare i revisori dei conti.

Il lavoro di questo tipo di programmi antivirus si basa sul rilevamento delle “impronte digitali” originali (somme CRC) da file e settori di sistema. Queste "impronte digitali" sono archiviate in un database. All'avvio successivo, l'auditor controlla le “impronte digitali” con i loro originali e informa l'utente sui cambiamenti avvenuti.

Anche i revisori dei cambiamenti presentano degli svantaggi. In primo luogo, non sono in grado di rilevare il virus nel momento in cui appare nel sistema, ma lo fanno solo qualche tempo dopo, dopo che il virus si è diffuso nel computer. In secondo luogo, non sono in grado di rilevare un virus nei nuovi file (nella posta elettronica, sui dischetti, nei file ripristinati da una copia di backup o quando si decomprimono i file da un archivio), poiché nei database di controllo non sono presenti informazioni su questi file. Alcuni virus ne approfittano per infettare nuovamente. file creati e quindi rimanere invisibili ai revisori dei conti. In terzo luogo, gli auditor richiedono un lancio regolare: quanto più spesso ciò avviene, tanto più affidabile sarà il controllo sull'attività virale.

4. Immunizzatori.

I programmi di immunizzazione antivirus sono divisi in due tipi: immunizzatori che segnalano l'infezione e immunizzatori che bloccano l'infezione da qualsiasi tipo di virus.

I primi vengono solitamente scritti alla fine dei file (secondo il principio dei file virus) e ogni volta che il file viene avviato controllano eventuali modifiche. Tali immunizzatori hanno un solo inconveniente, ma è fondamentale: non sono assolutamente in grado di rilevare virus invisibili che nascondono abilmente la loro presenza in un file infetto.

Il secondo tipo di immunizzatore protegge il sistema dai danni causati da un virus specifico. Per fare ciò, i file vengono modificati in modo tale che il virus li percepisca come già infetti. Ad esempio, per evitare che un file COM venga infettato dal virus "Jerusalem", è sufficiente aggiungervi la riga MsDos. E per proteggersi da un virus residente, nella memoria del computer viene inserito un programma che simula una copia del virus. Una volta lanciato, il virus lo incontra e ritiene che il sistema sia già infetto e non sia necessario affrontarlo.

Naturalmente, è impossibile immunizzare i file contro tutti i virus conosciuti: ognuno di essi ha i propri metodi per determinare l'infezione. Ecco perché gli immunizzatori non si sono diffusi e attualmente non vengono praticamente utilizzati.

5. Bloccanti comportamentali.

Tutti i tipi di antivirus sopra elencati non risolvono il problema principale: la protezione contro virus sconosciuti. Pertanto i sistemi informatici sono indifesi finché i produttori di antivirus non sviluppano antidoti. A volte ciò richiede diverse settimane. Durante questo periodo, potresti perdere tutte le informazioni importanti.

Una risposta chiara alla domanda “cosa fare con i virus sconosciuti?” ci riusciremo solo nel prossimo millennio. Oggi però possiamo fare alcune previsioni. A nostro avviso, l’area più promettente della protezione antivirus è la creazione dei cosiddetti bloccanti comportamentali. Sono loro che riescono a resistere agli attacchi di nuovi virus con una garanzia quasi al cento per cento.

Cos’è un blocco comportamentale? Questo è un programma costantemente presente memoria ad accesso casuale computer e “intercettare” vari eventi nel sistema. Se rileva azioni "sospette" (che potrebbero essere eseguite da un virus o da un altro programma dannoso), il blocco vieta tale azione o richiede l'autorizzazione all'utente. In altre parole, il bloccante non cerca il codice del virus, ma lo monitora e ne impedisce le azioni.

In teoria, un bloccante può impedire la diffusione di qualsiasi virus, sia noto che sconosciuto (scritto dopo il bloccante). Ma il problema è che il sistema operativo stesso, così come i programmi utili, possono eseguire azioni “simili a virus”. Un blocco comportamentale (qui intendiamo un blocco "classico" utilizzato per combattere i virus dei file) non può determinare in modo indipendente chi sta eseguendo esattamente un'azione sospetta: un virus, un sistema operativo o qualche programma, e quindi è costretto a chiedere all'utente conferma. Pertanto, il decisore finale deve avere conoscenze ed esperienza sufficienti per dare la risposta corretta. Ma ci sono poche persone del genere. Questo è il motivo per cui i bloccanti non sono ancora diventati popolari, anche se l'idea della loro creazione è apparsa molto tempo fa. I vantaggi di questi programmi antivirus spesso diventavano i loro svantaggi: sembravano troppo invadenti, infastidivano l'utente con le loro continue richieste e gli utenti li disinstallavano semplicemente. Sfortunatamente, questa situazione può essere corretta solo con l'uso dell'intelligenza artificiale, che capirebbe autonomamente le ragioni di questa o quella azione sospetta.

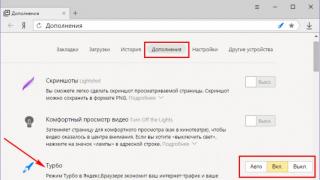

Tuttavia, oggi i bloccanti comportamentali possono essere utilizzati con successo per combattere i macrovirus. Nei programmi scritti nel linguaggio macro VBA, è molto probabile che si possano distinguere le azioni dannose da quelle utili. Alla fine del 1999 è stato sviluppato Kaspersky Lab sistema unico protezione contro i macro virus del pacchetto MS Office (versioni 97 e 2000), basata su nuovi approcci ai principi di un blocco comportamentale - AVP Office Guard. Grazie all'analisi del comportamento dei macrovirus, sono state determinate le sequenze più comuni delle loro azioni. Ciò ha permesso di introdurre nel programma blocker un nuovo sistema altamente intelligente per filtrare le macro azioni, identificando quasi accuratamente quelle che rappresentano pericolo reale. Grazie a ciò, il blocco AVP Office Guard, da un lato, pone all'utente molte meno domande e non è così "invasivo" come i suoi omologhi di file, e dall'altro protegge il computer quasi al 100% dai virus macro, entrambi conosciuti e non ancora scritti.

AVP Office Guard intercetta e blocca l'esecuzione anche di virus macro multipiattaforma, ovvero virus che possono essere eseguiti in più applicazioni contemporaneamente. Inoltre, il programma AVP Office Guard controlla il funzionamento delle macro con applicazioni esterne, incluso con programmi di posta. Ciò elimina la possibilità di diffondere virus macro tramite e-mail. Ma è proprio così che nel maggio di quest’anno il virus LoveLetter ha infettato decine di migliaia di computer in tutto il mondo.

L'efficacia del blocco sarebbe pari a zero se i virus macro potessero disattivarlo in modo casuale. (Questo è uno dei difetti della protezione antivirus integrata nelle applicazioni MS Office.) AVP Office Guard ha un nuovo meccanismo per contrastare gli attacchi di macrovirus su se stesso con l'obiettivo di disabilitarlo ed eliminarlo dal sistema. Solo l'utente stesso può farlo. Pertanto, l'utilizzo di AVP Office Guard ti salverà dall'eterno mal di testa di scaricare e connettere gli aggiornamenti del database antivirus per proteggerti dai nuovi virus macro. Una volta installato, questo programma proteggerà in modo affidabile il tuo computer dai virus macro fino al rilascio di una nuova versione del linguaggio Programmazione VBA con nuove funzioni che possono essere utilizzate per scrivere virus.

Sebbene il blocco comportamentale risolva il problema del rilevamento e della prevenzione della diffusione dei virus macro, non è destinato a rimuoverli. Pertanto deve essere utilizzato insieme a scanner antivirus, che è in grado di distruggere con successo il virus rilevato. Il blocco ti consentirà di attendere in sicurezza il periodo tra la scoperta di un nuovo virus e il rilascio di un aggiornamento del database antivirus per lo scanner, senza interrompere il funzionamento dei sistemi informatici per paura di perdere definitivamente dati preziosi o seriamente danneggiare l'hardware del computer.

REGOLE DI “IGIENE INFORMATICA”

"Non aprire in nessun caso i file inviati via e-mail da persone a te sconosciute. Anche se il destinatario ti è noto, fai attenzione: i tuoi amici e partner potrebbero non sospettare nemmeno che il loro computer abbia un virus che invia silenziosamente copie di se stesso a indirizzi dalla propria rubrica.

"Assicuratevi di controllare con uno scanner antivirus livello massimo controllo di tutti i floppy disk, CD e altri supporti di memorizzazione mobile, nonché file ricevuti da Internet e altre risorse pubbliche (BBS, conferenze elettroniche, ecc.).

"Spendi tutto scansione antivirus computer dopo averlo ricevuto dai servizi di riparazione. I riparatori utilizzano gli stessi floppy disk per controllare tutti i computer: possono facilmente introdurre un'"infezione" da un'altra macchina!

“Installa tempestivamente le patch dei produttori dei sistemi operativi e dei programmi che utilizzi.

" Fai attenzione quando consenti ad altri utenti di accedere al tuo computer.

"Per migliorare la sicurezza dei tuoi dati, conduci periodicamente archiviazione di backup informazioni sui media indipendenti.

VIRUS INFORMATICI, LORO CLASSIFICAZIONE. PROGRAMMA ANTIVIRUS

Virus informatico - Questo programma speciale, Capace di collegarsi spontaneamente ad altri programmi e, quando quest'ultimo viene avviato, eseguire varie azioni indesiderate: corruzione di file e directory; distorsione dei risultati del calcolo; intasamento o cancellazione della memoria; interferire con il funzionamento del computer. La presenza di virus si manifesta in diverse situazioni.

- Alcuni programmi smettono di funzionare o iniziano a funzionare in modo errato.

- Messaggi estranei, segnali e altri effetti vengono visualizzati sullo schermo.

- Il computer rallenta notevolmente.

- La struttura di alcuni file risulta essere danneggiata.

Esistono diversi segni di classificazione dei virus esistenti:

- per habitat;

- a seconda della zona interessata;

- secondo le caratteristiche dell'algoritmo;

- per metodo di infezione;

- secondo possibilità distruttive.

In base al loro habitat, distinguono tra virus di file, di avvio, di macro e di rete.

I virus dei file sono il tipo di virus più comune. Questi virus sono incorporati in file eseguibili, creano file associati (virus associati) o sfruttano funzionalità organizzative file system(link-virus).

I virus di avvio si scrivono nel settore di avvio del disco o nel settore di avvio del disco rigido. Iniziano a funzionare all'avvio del computer e di solito diventano residenti.

I virus macro infettano i file dei pacchetti di elaborazione dati di uso comune. Questi virus sono programmi scritti nei linguaggi di programmazione integrati in questi pacchetti. I più diffusi sono i macrovirus per applicazioni Microsoft Ufficio.

I virus di rete utilizzano protocolli o comandi per diffondersi reti di computer ed e-mail. Il principio di funzionamento fondamentale virus di reteè la possibilità di trasferire in modo indipendente il codice su un server o una workstation remota. I virus informatici a tutti gli effetti hanno la capacità di avviare il proprio codice per l'esecuzione su un computer remoto.

In pratica, esistono varie combinazioni di virus, ad esempio virus di avvio di file che infettano sia i file che i settori di avvio dei dischi o virus macro di rete che infettano i documenti modificati e inviano copie di se stessi tramite posta elettronica.

Di norma, ogni virus infetta i file di uno o più sistemi operativi. Anche molti virus di avviosi concentrano su formati specifici per la posizione dei dati di sistema nei settori di avvio dei dischi. In base alle caratteristiche dell'algoritmo si distinguono quelli residenti; virus, virus invisibili, polimorfici, ecc. I virus residenti sono in grado di lasciare copie di se stessi nel sistema operativo, intercettare l'elaborazione di eventi (ad esempio, l'accesso a file o dischi) e causare procedure che infettano oggetti (file o settori). Questi virus sono attivi nella memoria non solo durante l'esecuzione del programma infetto, ma anche dopo. Le copie residenti di tali virus sono utilizzabili fino al riavvio del sistema operativo, anche se tutti i file infetti sul disco vengono distrutti. Se un virus residente è anche avviabile e viene attivato all'avvio del sistema operativo, anche la formattazione del disco se questo virus è presente nella memoria non lo elimina.

Anche i virus macro dovrebbero essere classificati come virus residenti, poiché sono costantemente presenti nella memoria del computer mentre è in esecuzione l’editor infetto.

Gli algoritmi invisibili consentono ai virus di nascondere completamente o parzialmente la loro presenza. L'algoritmo stealth più comune consiste nell'intercettare le richieste del sistema operativo di leggere/scrivere oggetti infetti. I virus invisibili curano temporaneamente questi oggetti o sostituiscono al loro posto informazioni non infette. In parte, i virus invisibili includono un piccolo gruppo di virus macro che memorizzano il loro codice principale non nelle macro, ma in altre aree del documento, nelle sue variabili o nel testo automatico.

Il polimorfismo (autocrittografia) viene utilizzato per complicare la procedura di rilevamento del virus. I virus polimorfici sono virus difficili da rilevare e non hanno una sezione di codice costante. In generale, due campioni dello stesso virus non corrispondono. Ciò si ottiene crittografando il corpo principale del virus e modificando il programma di decrittazione.

Quando si creano virus, vengono spesso utilizzate tecniche non standard. Il loro utilizzo dovrebbe rendere il più difficile possibile il rilevamento e la rimozione del virus.

A seconda del tipo di infezione si distingue tra programmi trojan, utilità di amministrazione nascoste, virus previsti, ecc.

I programmi trojan hanno preso il nome per analogia con cavallo di Troia. Lo scopo di questi programmi è imitare qualsiasi programma utile, nuove versioni di utilità popolari o aggiunte ad esse. Quando l'utente li scrive sul proprio computer, i programmi Trojan vengono attivati ed eseguono azioni indesiderate.

Le utilità di amministrazione nascoste sono un tipo di programmi Trojan. Nella loro funzionalità e interfaccia ricordano per molti versi i sistemi di amministrazione dei computer in rete, sviluppati e distribuiti da diversi produttori di prodotti software. Durante l'installazione, queste utilità installano in modo indipendente un sistema di controllo remoto nascosto sul computer. Di conseguenza, diventa possibile controllo nascosto questo computer. Implementando gli algoritmi sottostanti, le utilità, all'insaputa dell'utente, ricevono, avviano o inviano file, distruggono informazioni, riavviano il computer, ecc. Queste utilità possono essere utilizzate per rilevare e trasmettere password e altre informazioni riservate, lanciare virus e distruggere dati .

I virus previsti includono programmi che non sono in grado di riprodursi a causa di errori esistenti al loro interno. Questa classe include anche i virus che si riproducono una sola volta. Dopo aver infettato un file, perdono la capacità di riprodursi ulteriormente attraverso di esso.

In base alle loro capacità distruttive, i virus si dividono in:

- non pericoloso, la cui influenza è limitata a una diminuzione memoria libera sul disco, rallentamento del computer, effetti grafici e sonori;

- pericolosi, che potrebbero potenzialmente portare ad irregolarità nella struttura dei file e malfunzionamenti del computer;

- molto pericoloso, il cui algoritmo prevede specificamente procedure di distruzione dei dati e la capacità di garantire una rapida usura delle parti mobili dei meccanismi mettendo in risonanza e distruggendo le testine di lettura/scrittura di alcuni HDD.

Per combattere i virus esistono programmi che possono essere suddivisi in gruppi principali: monitor, rilevatori, medici, revisori e vaccini.

Monitorare i programmi(programmi filtro) si trovano residenti nel sistema operativo del computer, intercettanoe informare l'utente sulle chiamate del sistema operativo utilizzate dai virus per riprodursi e causare danni. L'utente ha la possibilità di consentire o negare l'esecuzione di tali richieste. Il vantaggio di tali programmi è la capacità di rilevare virus sconosciuti. L'utilizzo di programmi di filtro consente di rilevare i virus nella fase iniziale dell'infezione del computer. Gli svantaggi dei programmi sono l'incapacità di tracciare i virus che accedono direttamente al BIOS, nonché i virus di avvio che vengono attivati prima dell'avvio dell'antivirus durante il caricamento di DOS e emissione frequente richieste di operazioni.

Programmi di rilevamento controlla se file e dischi contengono una combinazione di byte specifici di un determinato virus. Se viene rilevato, viene visualizzato un messaggio corrispondente. Lo svantaggio è che può proteggere solo dai virus conosciuti.

Programmi per medici ripristinare i programmi infetti rimuovendo il corpo del virus da essi. In genere, questi programmi sono progettati per tipi specifici di virus e si basano sul confronto della sequenza di codici contenuti nel corpo del virus con i codici dei programmi sottoposti a scansione. I programmi Doctor devono essere aggiornati periodicamente per ottenere nuove versioni in grado di rilevare nuovi tipi di virus.

Programmi di controllo analizzare le modifiche allo stato del file e aree del sistema disco. Controllare lo stato del settore di avvio e della tabella FAT; lunghezza, attributi e tempo di creazione dei file; somma di controllo codici L'utente viene avvisato se vengono rilevate eventuali discrepanze.

I programmi di vaccino modificano programmi e rischi in modo tale che ciò non influisca sul funzionamento dei programmi, ma il virus contro il quale viene eseguita la vaccinazione considera i programmi o i dischi già infetti. I programmi antivirus esistenti appartengono principalmente alla classe ibrida (medici rilevatori, medici revisori, ecc.).

In Russia, i programmi antivirus più utilizzati sono Kaspersky Lab (Anti-IViral Toolkit Pro) e DialogScience (Adinf, Dr.Web). Pacchetto antivirus AntiViral Toolkit Pro (AVP) include AVP Scanner, guardia residente AVP Monitor, programma di amministrazione componenti installati. Centro di controllo e molti altri. AVP Scanner, oltre alla tradizionale scansione di file eseguibili e file di documenti, elabora i database di posta elettronica. L'utilizzo dello scanner consente di rilevare virus nei file compressi e archiviati (non protetti da password). Rileva e rimuove macrovirus, virus polimorfici, invisibili, trojan e virus precedentemente sconosciuti. Ciò si ottiene, ad esempio, attraverso l'uso di analizzatori euristici. Tali analizzatori simulano il funzionamento del processore e analizzano le azioni del file diagnosticato. A seconda di queste azioni, viene presa una decisione sulla presenza di un virus.

Monitorare i controlli percorsi tipici penetrazione di virus, ad esempio operazioni di accesso a file e settori.

AVP Control Center è una shell di servizi progettata per impostare l'ora di avvio dello scanner, aggiornare automaticamente i componenti del pacchetto, ecc.

Se il tuo computer è infetto o si sospetta che sia infetto da un virus, devi:

- valutare la situazione e non intraprendere azioni che portino alla perdita di informazioni;

- riavviare il sistema operativo del computer. In questo caso utilizzare un dischetto di sistema speciale, già creato e protetto da scrittura. Di conseguenza, verrà impedita l’attivazione dei virus di avvio e residenti dal disco rigido del computer;

- eseguire i programmi antivirus esistenti finché tutti i virus non vengono rilevati e rimossi. Se è impossibile rimuovere il virus e se è presente nel file informazione preziosa archiviare il file e attendere il rilascio della nuova versione dell'antivirus. Al termine, riavvia il computer.

Ogni utente conosce i virus informatici. Molti li hanno incontrati in prima persona e hanno trattato con successo i loro computer dai virus. Ma per molti, il messaggio che il loro computer è infetto da virus provoca la reazione “Tutto è perduto!” Devi conoscere il nemico di vista. In questo articolo parleremo di cosa sono i virus informatici, come entrano in un computer, chi li crea, cosa sono e come impedire nel modo più efficace ai virus di infettare il tuo computer...

Ogni utente conosce i virus informatici. Molti li hanno incontrati in prima persona e hanno trattato con successo i loro computer dai virus. Ma per molti, il messaggio che il loro computer è infetto da virus provoca la reazione “Tutto è perduto!” Devi conoscere il nemico di vista. In questo articolo parleremo di cosa sono i virus informatici, come entrano in un computer, chi li crea, cosa sono e come impedire in modo più efficace ai virus di infettare il tuo computer.

Cosa sono i virus informatici

Un virus informatico è un tipo di programma informatico che caratteristica distintiva che è la capacità di riprodursi in modo indipendente. Una volta installato su un computer, un virus può creare copie di se stesso, diffondersi introducendosi in altri programmi o sostituirli.

I virus informatici possono causare il danneggiamento o la cancellazione di informazioni oppure il trasferimento di dati riservati o personali agli aggressori tramite Internet. Potrebbero verificarsi malfunzionamenti nel funzionamento dei programmi o del sistema operativo stesso (fino a rendere il sistema operativo completamente inutilizzabile).

Modi in cui i virus entrano nel tuo computer

Dischetti

È così che si diffondono i primi virus. Maggior parte canale popolare infezioni nel 1980-90. Attualmente è quasi del tutto scomparso a causa della sempre maggiore diffusione dei floppy disk (molti computer moderni non dispongono più di un'unità floppy).

Unità flash (unità flash)

Le unità flash sono una delle principali fonti di infezione dei computer (soprattutto quelli che non sono connessi a Internet). I virus possono diffondersi anche attraverso altri dispositivi di archiviazione utilizzati in fotocamere digitali, giocatori, telefoni.

Anche una delle fonti più popolari di infezione da virus. I virus possono mascherarsi da allegati innocui: immagini, documenti, collegamenti ad altri siti. Non aprire e-mail con oggetti intriganti provenienti da mittenti sconosciuti. La probabilità che tali lettere contengano un virus o un collegamento a un sito contenente un virus è molto alta. Tuttavia una lettera con un virus può provenire anche da un destinatario a voi noto se il suo computer è stato infettato. Il virus stesso troverà la rubrica e invierà la posta a tutti i contatti esistenti al suo interno all'insaputa dell'utente.

Sistemi di messaggistica istantanea (ICQ)

Vale anche qui regola d'oro- non aprire collegamenti allettanti da contatti sconosciuti.

pagine web

Alcune pagine Internet possono contenere contenuti dannosi “attivi”. È anche possibile infettare siti rispettabili a causa della vulnerabilità del software del proprietario del sito. Visitando un sito di questo tipo, un utente rischia di esporre il proprio computer a un virus.

Reti locali, Internet

Su Internet e nelle reti locali esiste un'alta probabilità di infezione da parte di programmi dannosi della categoria worm di rete. Un worm informatico è un sottotipo di virus che penetra nel computer della vittima senza l'intervento dell'utente. Eseguono la scansione della rete per identificare i computer con una determinata vulnerabilità e, se li trovano, li attaccano.

Chi crea i virus e perché?

Gli autori di malware possono essere suddivisi in diverse categorie: hacker informatici, aggressori professionisti e ricercatori.

La prima categoria comprende scolari e studenti eccessivamente curiosi che, conoscendo le basi della programmazione, creano programmi dannosi per motivi di autoaffermazione o per scherzo. In genere questi programmi non utilizzano metodi di distribuzione particolarmente sofisticati e non rappresentano grande minaccia. I virus creati da questa categoria di autori di malware costituiscono una piccola parte della massa totale.

La maggior parte dei virus viene creata da aggressori professionisti, che di solito sono programmatori altamente qualificati. Questi virus sono creati a scopo di lucro. Questo tipo di malware utilizza metodi originali e intelligenti per diffondersi e penetrare nel computer di destinazione. Con il loro aiuto, gli aggressori rubano informazioni personali o riservate, che possono successivamente utilizzare per arricchire o inviare spam. Recentemente si è verificata un'ondata di virus ransomware. Bloccano il funzionamento del sistema operativo e, per ricevere un codice di sblocco, richiedono il trasferimento di fondi al creatore del virus.

L’ultima categoria di creatori di virus sono i ricercatori. Questi sono per lo più programmatori di talento. Inventare nuove tecniche virali è divertente per loro. I principi di funzionamento dei virus che creano vengono solitamente annunciati risorse specializzate per la discussione tra colleghi programmatori. I ricercatori molto raramente mirano a realizzare un profitto. Tuttavia, quando il loro lavoro cade nelle mani di professionisti malintenzionati, questa “ricerca” può causare gravi danni.

Classificazione del malware

SU questo momento Non esiste un'unica classificazione generalmente accettata del malware. Ogni azienda che sviluppa software antivirus utilizza la propria classificazione e i propri nomi per determinare il tipo di malware. Inoltre, considerando tendenze moderne sviluppo di programmi antivirus, può essere difficile attribuire una minaccia a un tipo specifico. Il malware può utilizzare diversi meccanismi di distribuzione tipici di diverse categorie. Può anche eseguire azioni distruttive di vario tipo.

Ci azzarderemo a fornire la classificazione più generale in base al metodo di distribuzione, penetrazione e funzionalità integrata.

Virus

Una caratteristica dei virus è la capacità di riprodursi in modo indipendente su un computer all'insaputa dell'utente. Un virus può essere incorporato nel codice di altri programmi, "infettandoli" o sostituirli completamente. I virus eseguono azioni distruttive: cancellano o distorcono dati, paralizzano il sistema, limitano l'accesso ai file, funzioni del sistema, ecc. Per garantire che il virus non venga rilevato programma antivirus, usano i creatori di virus algoritmi specializzati crittografia del codice, polimorfismo, tecnologia stealth, ecc. Di norma, l'infezione da virus avviene tramite dispositivi di archiviazione portatili: unità flash, schede di memoria, esterne dischi rigidi, dischi ottici, eccetera.

Worm di rete

La caratteristica principale dei worm di rete è la loro capacità di diffondersi in modo indipendente su una rete locale o su Internet. Sfruttano le vulnerabilità del sistema operativo e di altri programmi e penetrano nel computer. I principali canali di distribuzione dei worm di rete sono: E-mail, reti di messaggistica istantanea, risorse di rete condivise, ecc. Verme di rete può scansionare un computer per identificare gli indirizzi per inviare copie di se stesso ad altri computer. A nome dell'utente, può inviare messaggi dal contenuto allettante con la richiesta di accedere al collegamento specificato, ecc.

Troiani

Il malware, una volta insediato in un computer, non deve necessariamente eseguire azioni distruttive o distruttive. Un programma dannoso può nascondersi sul tuo computer, raccogliere e inoltrare informazioni confidenziali agli intrusi. Questi tipi di programmi dannosi sono chiamati Trojan o semplicemente Trojan. Alcuni di essi non solo esaminano le informazioni memorizzate sul disco rigido, ma monitorano anche quali tasti l'utente digita sulla tastiera. Tale malware è chiamato keylogger o keylogger. Un'altra tipologia sono le backdoor (dall'inglese backdoor - ingresso sul retro). Forniscono all'aggressore l'accesso remoto al computer.

L'adware è un software dannoso che mostra forzatamente annunci pubblicitari all'utente. Installato su un computer senza il consenso dell'utente. Possono manifestarsi sotto forma di passaggio a siti che l'utente non intendeva visitare. È anche possibile apparire sotto forma di finestre pubblicitarie, banner, ecc. costantemente pop-up.

Insieme a programmi pubblicitari può essere utilizzato e app spia(spyware) che raccolgono dossier sull'utente e sul suo computer. Questi dati possono poi essere utilizzati in campagne pubblicitarie mirate senza il consenso dell'individuo.

Come proteggere il tuo computer dai virus

Installazione Windows con licenza con aggiornamenti automatici regolari aiuterà il tuo computer ad avere il sistema operativo più sicuro possibile.

L'installazione di un software antivirus con licenza da un produttore affidabile e rispettabile darà al tuo computer protezione affidabile dai virus. E aggiornamenti regolari database antivirus aiuterà l'antivirus a resistere di più gli ultimi sviluppi intrusi.

Conformità regole elementari la sicurezza quando lavori su Internet ti proteggerà dalla possibilità di infezione (non aprire lettere da destinatari sconosciuti con allegati incomprensibili, non fare clic su collegamenti intriganti inviati da persone sconosciute, ecc.). Non importa quanto sia buono e affidabile il tuo antivirus, c'è sempre la possibilità che non rilevi un virus. È solo che alcuni antivirus ne hanno di più, mentre altri ne hanno di meno.

Stabilisci una regola per controllare immediatamente un'unità flash o un altro supporto di memorizzazione portato da qualcuno. E solo allora aprilo e lavora con il suo contenuto.

Se il tuo computer si trova su una rete locale, è preferibile non fornirlo a meno che non sia assolutamente necessario. accesso generale cartelle con pieni diritti su di essi. I virus possono penetrarvi molto facilmente.

Fatelo almeno una volta al mese controllo completo il tuo computer con un antivirus con database aggiornati.

Queste misure di base saranno sufficienti per garantire che l'incontro con i virus informatici sia il più breve e indolore possibile per il tuo computer.

Parleremo delle misure da adottare e di come organizzare il trattamento del vostro computer se è già infetto da virus nel prossimo articolo.

introduzione

1. L'essenza della manifestazione dei virus informatici

2. Caratteristiche delle modalità con cui i virus penetrano nei computer

3. Metodi standard infezione

4. Scenari di propagazione del virus

5. Scenari di danni da virus

6. Struttura dei moderni programmi antivirus

6.1 Struttura di un file virus non residente

6.2 Struttura di un virus residente su file

6.3 Struttura del virus boot

7. Come funziona il virus

8. Il concetto di algoritmi stealth

Elenco della letteratura usata

introduzione

Ci sono due opzioni di attacco sistema informatico: dentro e fuori. Va detto che recentemente, con la diffusione di Internet e reti locali, gli attacchi esterni rappresentano una minaccia crescente per i computer. Un computer collegato a una rete può essere attaccato tramite questa rete con computer remoto. Nella quasi totalità dei casi, un simile attacco consiste nella trasmissione in rete alla macchina attaccata di un programma la cui esecuzione provoca danni alla macchina attaccata. Poiché il numero di computer collegati a Internet continua ad aumentare, aumenta anche il pericolo di tali attacchi.

Recentemente, quasi ogni giorno sui giornali compaiono notizie di computer attaccati da qualche tipo di virus o worm. Rappresentano virus e worm problema principale sicurezza per singoli utenti e aziende. L'insidiosità dei virus non conosce limiti e il danno che possono arrecare a un sistema informatico di grandi dimensioni è sorprendente. Non per niente in molti paesi la creazione e la diffusione di virus vengono perseguite come reato penale. Immaginate le conseguenze della perdita di informazioni in una grande banca, in un istituto medico o dell'interruzione di un sistema informatico militare. Nel frattempo casi simili si sono già verificati in diversi paesi.

Una proprietà importante dei virus informatici è la capacità di “moltiplicarsi”, diffondendosi in modo incontrollabile ovunque ambiente informatico. I portatori di virus informatici sono floppy disk, locali e reti globali e, più recentemente, i CD, in particolare quelli contenenti software senza licenza. Epidemia virale può coprire una vasta scala nel giro di pochi giorni o ore centro informatico(o anche più centri), paralizzandone completamente il lavoro. In questo caso i costi possono ammontare a milioni e decine di milioni di dollari.

In questo lavoro ci soffermeremo in dettaglio sulle questioni relative alla manifestazione, al funzionamento e alle conseguenze dei virus informatici.

L'uso diffuso dei personal computer, sfortunatamente, si è rivelato associato all'emergere di programmi antivirus autoreplicanti che prevengono operazione normale computer che distruggono struttura dei file dischi e informazioni dannose memorizzate sul computer. Una volta che un virus informatico penetra in un computer, può diffondersi ad altri computer.

Utilizzo di software piratato

L'uso illegale del software, in cui viene copiato più e più volte da molte persone, consente facilmente ai virus di diffondersi da un computer all'altro. Nel nostro Paese, come in tutto il mondo, la copia pirata di programmi è molto diffusa.

I virus si diffondono più rapidamente infettando i file eseguibili dei giochi per computer. Pochi possono resistere a copiare da un buon amico nuova versione gioco popolare semplicemente copiando tutti i suoi file sui tuoi floppy disk. Poi qualcuno riscriverà il tuo gioco, e così via... Se uno dei computer di questa catena ha un virus e infetta i file eseguibili del gioco, anche tutti gli altri amanti dell'intrattenimento riceveranno un virus.

Solo se utilizzi i programmi legalmente puoi essere certo che non riceverai virus o trojan. In casi estremi, avrai qualcuno contro cui presentare reclami.

Tuttavia, ci sono casi in cui anche il software proprietario conteneva un virus, quindi dovresti sempre prestare attenzione al problema della protezione antivirus sul tuo computer.

Uso diffuso di programmi Gratuito E Shareware

Oltre al software proprietario esistono i cosiddetti programmi freeware e shareware. È possibile copiare e utilizzare liberamente tale software. Programmi shareware differiscono dai freeware in quanto li usi più a lungo certo periodo e ti piacciono, devi inviare al loro creatore una piccola somma di denaro, solitamente dai cinque ai venti dollari americani.

I programmi di archiviazione sono distribuiti come Shareware, ad esempio l'archiviatore ARJ, vari pacchetti grafici e altri piccoli programmi utili.