Siamo lieti di darvi il benvenuto sul nostro sito web! Questo manuale ha lo scopo di aiutarti a configurare una connessione VPN utilizzando il client OpenVPN per il sistema operativo Windows 7.

La configurazione di un server VPN su Windows 7 può essere necessaria per vari motivi, ma molto spesso è necessario un server VPN per organizzare l'accesso remoto a un altro computer a casa o in ufficio. Tuttavia, prima di creare un canale VPN, è necessario disporre dei diritti di amministratore sul computer e avere anche accesso al router se è necessario eseguire il port forwarding durante il processo di configurazione.

Per configurare un canale VPN tramite OpenVPN per Windows 7, è necessario:

- Sistema operativo Windows 7;

- programma OpenVPN;

- file di configurazione dal provider.

Quindi, passiamo alla configurazione di una connessione VPN utilizzando OpenVPN.

1. La prima cosa che devi fare è scaricare il programma di installazione di OpenVPN sul tuo computer (puoi scaricarlo su). Scarica il programma di installazione sul tuo computer o fai immediatamente clic sul pulsante "Esegui", come mostrato nello screenshot qui sotto

2. Dopo aver fatto clic su "Esegui", inizierà il vero processo di download del programma di installazione

3. Al termine del download, ti verrà chiesto di installare il programma sul tuo computer, accetti e fai nuovamente clic sul pulsante "Esegui", vedi l'immagine qui sotto

4. All'inizio dell'installazione, fare clic sul pulsante C: \ Programmi \ OpenVPN.

5. Quindi ti verrà chiesto di familiarizzare con la licenza per utilizzare l'installato Software, dopo aver letto che fai clic su "Accetto"

6. La finestra successiva elenca l'insieme dei componenti che verranno installati sul computer, non modificare nulla qui e fare nuovamente clic su "Avanti"

7. In questa finestra è possibile selezionare il percorso dove installare il programma, per impostazione predefinita OpenVPN verrà installato nella cartella C:\Programmi\OpenVPN. Se sei soddisfatto di questo percorso, fai clic sul pulsante "Installa"

8. Durante l'installazione del programma, sullo schermo apparirà una finestra in cui è necessario confermare l'installazione del driver, fare clic su "Installa"

9. Attendere la fine del processo di installazione del programma e fare nuovamente clic sul pulsante "Avanti" ("Avanti")

10. Al termine dell'installazione, fare clic sul pulsante "Fine"

11. Ora devi copiare il file di configurazione ricevuto dal provider nella cartella lungo questo percorso: C: \ Program Files \ OpenVPN \ config, per questo vai nella cartella specificata, chiama il menu di scelta rapida e seleziona "Incolla"

12. Successivamente, sul tuo schermo apparirà una richiesta di accesso, dove fai clic su "Continua"

13. Affinché OpenVPN funzioni correttamente, deve essere eseguito con i diritti di amministratore. Nel sistema operativo, è necessario modificare le proprietà di compatibilità per questo. Per fare ciò, vai al menu "Start" e fai clic con il pulsante destro del mouse sul collegamento OpenVPN-GUI e seleziona "Proprietà"

14. Vai alla scheda "Compatibilità" e metti il "Segno di spunta" davanti alla voce "Esegui questo programma come amministratore", quindi fai clic su "OK"

15. Esegui OpenVPN-GUI dal menu Start

16. Aprire il menu del programma nel vassoio (nell'angolo destro) e selezionare la voce "Connetti"

17. Successivamente, sullo schermo dovrebbe iniziare una finestra con il contenuto del registro di connessione

18. Se hai fatto tutto correttamente, nel vassoio apparirà un suggerimento sulla connessione VPN

Dopo aver completato questi diciotto semplici passaggi, ora puoi configurare in modo indipendente un canale VPN tramite il protocollo OpenVPN per il sistema operativo Windows 7.

Molto spesso i nostri clienti ci inviano richieste per installare e configurare OpenVPN sui nostri server VPS. Ma molti altri utenti non conoscono nemmeno i vantaggi dell'utilizzo. In questo articolo, prenderemo in considerazionea cosa serve OpenVPN e descrivere le aree della sua applicazione .

OpenVPN - implementazione gratuita della tecnologiacon aperto codice sorgente per creare canali crittografati punto-punto o server-client tra computer.

OpenVPN consente di stabilire connessioni tra computer situati dietro un firewall NAT, senza la necessità di modificarne le impostazioni. La tecnologia è stata sviluppata da J. Yonan ed esce sotto licenza gratuita GNU GPL. Lo strumento è utilizzato in molti sistemi operativi popolari e ampiamente utilizzati:Solaris, OpenBSD, FreeBSD, NetBSD, GNU/Linux, Apple Mac OS X, QNX e Microsoft Windows .

OpenVPN viene utilizzato principalmente per il provisioning. È vero, ci sono molti modi per risolvere questo problema. Ma OpenVPN è giustamente considerato il più opzione adatta in termini di sicurezza. Diamo un'occhiata al perché dopo.

Aree di utilizzo Tecnologie OpenVPN : per connettere in modo sicuro reti o server utilizzando Internet, per aggirare i blocchi del firewall locale o le restrizioni del provider, per controllare l'uso del traffico di rete all'interno di una rete, come accesso sicuro a un server o alla rete e altro ancora.

OpenVPN viene utilizzato principalmente come meccanismo di sicurezza per la rete privata. Puoi utilizzare uno strumento open source simile per sviluppare completamente un canale crittografato. Funzionano con OpenVPN nelle modalità: point-to-point o server-client. È considerato un metodo di crittografia piuttosto utile tra computer in una particolare rete.

Per l'utente di questa tecnologia sono previsti un paio di tipi di autenticazione:

Il primo, utilizzando una chiave preinstallata, è essenzialmente il modo più semplice.

Il secondo è l'autenticazione del certificato, che è molto flessibile nel processo di configurazione. E per completare il terzo: utilizzando un login e una password (può funzionare senza creare un certificato client, ma è ancora necessario un certificato server).

OpenVPN utilizza chiavi statiche, preimpostate o lo scambio di chiavi dinamico basato su TLS. C'è supporto Connessioni VPN con host remoti dinamici (DHCP o client dial-up), tunnel su NAT o utilizzando un firewall completo.

Servizi VPN gratuiti e a pagamento.

Come si ottengono sicurezza e crittografia in OpenVPN? Ciò è fornito principalmente dalla libreria OpenSSL e dal protocollo Transport Layer Security. Ma invece di OpenSSL, le nuove versioni di OpenVPN possono utilizzare la libreria PolarSSL. TLS è una versione migliorata del protocollo Secure Socket Layers per la trasmissione sicura dei dati.

OpenVPN è ben combinato e collegato alle librerie OpenSSL, quindi i meccanismi di crittografia si basano principalmente su di esso.

Funzionalità dell'utilizzo di OpenVPN su diversi sistemi operativi ... A seconda del sistema operativo scelto, ci sono sfumature nel lavorare con una rete privata. Ad esempio, la modalità fast-io, che velocizza le connessioni UDP, può funzionare solo su GNU/Linux. V Sistema Windows abbastanza spesso ci sono problemi con le modifiche al percorso, per tali soluzioni utilizzo l'opzione route-method.

OpenVPN portato su MacOS X: esiste un progetto tunnelblick ridistribuibile gratuito. Non c'è supporto per il parametro TCP_NODELAY nel kernel di questo sistema operativo. È stata sviluppata una viscosità del progetto commerciale per questo sistema operativo. OpenVPN viene spesso utilizzato sui router di alcuni produttori: Linksys e Mikrotik e altri.

viene utilizzato su un server in una rete virtuale, quindi non è possibile stabilire direttamente la comunicazione tra i client. Per tale soluzione viene utilizzata una tecnologia completamente diversa, chiamata CloudVPN.

Tranne tutto quanto sopra i vantaggi elencati L'utilizzo dei protocolli standard TCP e UDP in OpenVPN consente di diventare un'alternativa a IPsec nei casi in cui il provider Internet blocchi alcuni protocolli VPN.

OpenVPN È un software abbastanza versatile che offre molte opzioni di personalizzazione nelle mani esperte dell'utente. Come installare VPN da HyperHost su sistema operativo Android. Più dettagli. Se hai bisogno di aiuto per configurare e installare questo prodotto sul nostro, contatto supporto tecnico Hyper Host™... Saremo felici di aiutarti il prima possibile e in qualsiasi momento della giornata!

Come garantire la sicurezza online? per lavorare sul web.

10465 tempo (e) 1 Visto oggi tempo (s)

- Implementazione gratuita della tecnologia VPN (Virtual Private Network) open source per la creazione di canali crittografati punto-punto o server-client tra computer. Ti consente di stabilire connessioni tra computer dietro un firewall NAT senza dover modificare le loro impostazioni. OpenVPN è stato creato da James Yonan ed è distribuito con licenza GNU GPL.

In questo articolo, in una forma semplice e accessibile, proveremo a dirti come configurare il tuo server OpenVPN. Non miriamo alla fine della lettura di questo articolo che tu comprenda a fondo tutti i principi di "come funziona" o comprenda le complessità del networking, ma vogliamo che tu sia in grado di configurare un server OpenVPN "da zero" come risultato. Quindi puoi considerare questo articolo come un certo guida passo passo per gli utenti. In effetti, ci sono molta documentazione, manuali sull'implementazione di OpenVPN sulla rete, ma sono rivolti a utenti avanzati o amministratori di sistema, oppure usano i sistemi Linux come esempio per la dimostrazione. Andremo dall'altra parte e ti diremo come configurare OpenVPN sul computer di un utente medio, ad es. postazione di lavoro con Windows installato. Perché queste informazioni potrebbero esserti utili? Bene, ad esempio, vuoi giocare a un gioco con gli amici che non supporta il gioco su Internet, ma solo su una rete locale o, ad esempio, sei impegnato nell'assistenza agli utenti remoti, ma per qualche motivo usi software come TeamViewer o Ammyy Admin non voglio, perché non desideri che server di terze parti siano coinvolti nel processo di trasferimento dei tuoi dati o nella creazione di una connessione. In ogni caso, l'esperienza pratica di organizzare il proprio rete privata virtuale(VPN) ti sarà utile.

Ottimizzazione del server

Quindi, cominciamo. Nel nostro esempio, una macchina con installato Windows XP Professional SP3 (x86) fungerà da server OpenVPN e diverse macchine con Windows 7 x64 e Windows 7 x86 fungeranno da client (anche se, in effetti, lo schema descritto nell'articolo sarà lavorare anche su altre configurazioni) ... Supponiamo che il PC che fungerà da server OpenVPN abbia un indirizzo IP statico bianco su Internet (se l'indirizzo IP fornito dal tuo ISP è dinamico, devi registrarti con DynDNS o No-IP), se questa condizione è soddisfatta, ma il PC è dietro un router o un firewall hardware, dovrai inoltrare le porte necessarie (ne parleremo un po' più avanti quando andremo direttamente alla configurazione del server), se hai non ho idea di cosa sia ea cosa serva, quindi ti consigliamo di leggere l'articolo sul nostro sito web.

- Andiamo sul sito ufficiale del progetto OpenVPN, nella sezione Download -. Scarica da lì il kit di distribuzione corrispondente alla versione del tuo sistema operativo Windows (programma di installazione a 32 o 64 bit). Al momento della stesura di questo articolo, la distribuzione openvpn-install-2.3_rc1-I002-i686.exe era disponibile per i sistemi operativi a 32 bit e openvpn-install-2.3_rc1-I002-x86_64.exe per i sistemi operativi a 64 bit, rispettivamente. Perché abbiamo deciso di aumentare il server su WinXP x86, ad es. su un sistema operativo a 32 bit, quindi scarica la distribuzione dal primo collegamento.

- Esegui il programma di installazione scaricato. Nella fase in cui è selezionato il percorso per l'installazione, immettere C: \ OpenVPN(vedi screenshot), questo semplificherà la nostra configurazione in futuro: quindi fai clic su "Avanti" fino al completamento dell'installazione. Se durante il processo di installazione, nella fase di scelta di un componente per l'installazione, hai avuto una "finestra vuota", ad esempio la seguente:

Apparentemente, hai scaricato il kit di distribuzione "sbagliato", in questo caso, prova a scaricare l'ultima versione di openvpn-2.2.2-install.exe (è installato su entrambi i sistemi x86 e x64). Se installato correttamente, la finestra di selezione dei componenti dovrebbe essere simile a questa:

Apparentemente, hai scaricato il kit di distribuzione "sbagliato", in questo caso, prova a scaricare l'ultima versione di openvpn-2.2.2-install.exe (è installato su entrambi i sistemi x86 e x64). Se installato correttamente, la finestra di selezione dei componenti dovrebbe essere simile a questa:  Tutte le caselle di controllo in esso presenti durante l'installazione sono predefinite, non è necessario modificare nulla in più. Se l'installazione è andata a buon fine, nel Pannello di controllo -> Connessioni di rete (oppure, se si installa il server su Windows 7 o Windows Vista, nel Centro di controllo della rete e accesso generale-> Modifica dei parametri dell'adattatore) dovresti vedere TAP-Win32 Adapter V9, che si chiamerà "Connessione alla rete locale X" (X è un numero assegnato automaticamente dal sistema):

Tutte le caselle di controllo in esso presenti durante l'installazione sono predefinite, non è necessario modificare nulla in più. Se l'installazione è andata a buon fine, nel Pannello di controllo -> Connessioni di rete (oppure, se si installa il server su Windows 7 o Windows Vista, nel Centro di controllo della rete e accesso generale-> Modifica dei parametri dell'adattatore) dovresti vedere TAP-Win32 Adapter V9, che si chiamerà "Connessione alla rete locale X" (X è un numero assegnato automaticamente dal sistema):  Il suo stato sarà "Il cavo di rete non è connesso". non abbiamo ancora configurato il nostro server.

Il suo stato sarà "Il cavo di rete non è connesso". non abbiamo ancora configurato il nostro server. - Crea una sottocartella SSL nella cartella OpenVPN, memorizzerà le chiavi e i certificati emessi dal server. Quindi, avvia il blocco note e copia il testo seguente: #dev tun dev tap # dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # route per il server per vedere le reti dietro il client # route 192.168.x.0 255.255.255.0 10.10.10.x # route aggiunta alla tabella di routing di ogni client per vedere la rete dietro il server # push route 192.168.x.0 255.255.255.0 "# consente ai client VPN di vedersi, altrimenti tutti i client VPN vedranno solo la directory client-to-client server # con le descrizioni delle configurazioni di ciascun client client-config-dir C: \\ OpenVPN \\ config \\ ccd # file che descrive le reti tra client e server ifconfig-pool-persist C: \\ OpenVPN \\ config \\ ccd \\ ipp.txt # percorsi per chiavi e certificati del server dh C: \\ OpenVPN \\ ssl \\ dh1024 .pem ca C: \\ OpenVPN \\ ssl \\ ca.crt cert C: \\ OpenVPN \\ ssl \\ Server.crt key C: \\ OpenVPN \\ ssl \\ Server.key # persist-key tls - auth C: \\ OpenVPN \\ ssl \\ ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 status C: \\ OpenVPN \\ log \\ openvpn-status.log log C: \\ OpenVPN \\ log \\ openvpn.log verb 3 Ci soffermeremo un po' sui parametri qui descritti dopo... Quindi lo salviamo in un file C: \ OpenVPN \ Config \ Server.ovpn, fai attenzione che il file dovrebbe risultare esattamente con l'estensione .ovpn, per questo, le opzioni nella finestra di dialogo di salvataggio dovrebbero essere esattamente come mostrato nell'immagine:

Se stai utilizzando Windows 7 / Windows Vista e il blocco note non ti consente di salvare il file Server.ovpn nella cartella C: \ OpenVPN \ Configurazione \, quindi deve essere eseguito con i diritti di amministratore. Per fare ciò, fare clic con il tasto destro del mouse sul collegamento Blocco note nel menu Start e selezionare "Esegui come amministratore":

Se stai utilizzando Windows 7 / Windows Vista e il blocco note non ti consente di salvare il file Server.ovpn nella cartella C: \ OpenVPN \ Configurazione \, quindi deve essere eseguito con i diritti di amministratore. Per fare ciò, fare clic con il tasto destro del mouse sul collegamento Blocco note nel menu Start e selezionare "Esegui come amministratore":  Ora, anche usando il blocco note, crea un file C: \ OpenVPN \ easy-rsa \ vars.bat copiandoci il testo seguente: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf set KEY_DIR = c: \ OpenVPN \ ssl set KEY_SIZE = 1024 set KEY_COUNTRY = RU set KEY_PROVINCE = Kaluga set KEY_CITY = Kaluga set KEY_ORG = CompKaluga set [e-mail protetta] sito E anche file C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # File di configurazione di esempio OpenSSL. # Viene utilizzato principalmente per la generazione di richieste di certificati. # # Questa definizione impedisce il soffocamento delle seguenti righe se HOME non è "t # definito. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Per utilizzare questo file di configurazione con l'opzione "-extfile" dell'utility # "openssl x509", nominare qui la sezione contenente le estensioni # X.509v3 da utilizzare: # extensions = # (In alternativa, utilizzare un file di configurazione che abbia solo # Estensioni X.509v3 nella sua sezione principale [= default].) [New_oids] # Possiamo aggiungere qui nuovi OID da usare con "ca" e "req" # Aggiungi un semplice OID come questo: # testoid1 = 1.2. 3.4 # Oppure usa la sostituzione del file di configurazione in questo modo: # testoid2 = $ (testoid1) 5.6 ############################# # ############################################ [ca] default_ca = CA_default # La sezione CA predefinita ## ########################################## ###### ################ [CA_default] dir = $ ENV :: KEY_DIR # Dove sono conservati tutti i certificati = $ dir # Dove sono conservati i certificati emessi crl_dir = $ dir # Dove i crl emessi vengono mantenuti database = $ dir / index.txt # file indice del database. new_certs_dir = $ dir # posizione predefinita per i nuovi certificati. certificate = $ dir / ca.crt # Il certificato CA serial = $ dir / serial # Il numero di serie corrente crl = $ dir / crl.pem # L'attuale CRL private_key = $ dir / ca.key # La chiave privata RANDFILE = $ dir / .rand # file di numeri casuali privati x509_extensions = usr_cert # Le estensioni da aggiungere al certificato # Estensioni da aggiungere a un CRL. Nota: Netscape communicator si blocca sui CRL V2 # quindi questo è commentato per impostazione predefinita per lasciare un CRL V1. # estensioni_crl = crl_ext default_days = 3650 # quanto tempo certificare per default_crl_days = 30 # quanto tempo prima del prossimo CRL default_md = md5 # quale md usare. preservare = no # mantenere l'ordine DN passato # Qualche modo diverso per specificare quanto dovrebbe essere simile la richiesta # Per il tipo CA, gli attributi elencati devono essere gli stessi e i campi opzionali # e forniti sono proprio questo :-) policy = policy_match # Per il criterio CA [policy_match] countryName = corrisponde stateOrProvinceName = corrisponde a nomeOrganizzazione = corrisponde a organizerUnitName = facoltativo commonName = fornito emailAddress = facoltativo # Per il criterio "qualsiasi" # A questo punto, è necessario elencare tutti i # tipi di "oggetto" accettabili ... [policy_anything] countryName = facoltativo stateOrProvinceName = facoltativo localityName = facoltativo OrganizationName = facoltativo OrganisationUnitName = facoltativo commonName = fornito emailAddress = facoltativo ########################## ## ######################################## [req] default_bits = $ ENV : : KEY_SIZE default_keyfile = privkey.pem distinti_name = req_distinguished_name attributi = req_attributes x509_extensions = v3_ca # Le estensioni da aggiungere al certificato autofirmato # Le password per le chiavi private se non presenti verranno richieste # input_password = segreto # output_password = segreto # Questo imposta una maschera per i tipi di stringa consentiti. Ci sono diverse opzioni. # predefinito: StringaStampabile, Stringa T61, Stringa BMP. # pkix: StringaStampabile, Stringa BMP. # utf8only: solo UTF8Strings. # nombstr: PrintableString, T61String (senza BMPString o UTF8String). # MASK: XXXX un valore maschera letterale. # ATTENZIONE: le versioni correnti di Netscape vanno in crash su BMPStrings o UTF8Strings # quindi usa questa opzione con cautela! string_mask = nombstr # req_extensions = v3_req # Le estensioni da aggiungere a una richiesta di certificato [req_distinguished_name] countryName = Country Name (codice di 2 lettere) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2 StateOrProvinceName ) stateOrProvinceNameE :: KEY_default = $ ENV localityName = Nome località (es. città) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Nome organizzazione (es. azienda) 0.organizationName_default = $ ENV :: KEY_ORG # possiamo farlo ma normalmente non è necessario :-) # 1.organizationName = Secondo nome dell'organizzazione (es. azienda) # 1.organizationName_default = Mondo Rete larga Pty Ltd organizerUnitName = Nome dell'unità organizzativa (es. sezione) #organizationalUnitName_default = commonName = Nome comune (es. il tuo nome o il nome host del tuo server) commonName_max = 64 emailAddress = Indirizzo email emailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numero interno 3 [req_attributes] challengePassword = Una password challenge challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nome azienda opzionale [usr_cert] # Queste estensioni vengono aggiunte quando "ca" firma una richiesta # Ciò va contro le linee guida di PKIX ma alcune CA lo fanno e alcuni software # lo richiedono per evitare di interpretare un certificato dell'utente finale come una CA. basicConstraints = CA: FALSE # Ecco alcuni esempi dell'utilizzo di nsCertType. Se viene omesso # il certificato può essere utilizzato per qualsiasi cosa * tranne * firma oggetto. # Va bene per un server SSL. # nsCertType = server # Per un certificato di firma oggetto dovrebbe essere usato. # nsCertType = objsign # Per c normale lient use questo è tipico # nsCertType = client, email # e per tutto, inclusa la firma dell'oggetto: # nsCertType = client, email, objsign # Questo è tipico in keyUsage per un certificato client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Questo verrà visualizzato nella casella di riepilogo dei commenti di Netscape. nsComment =" OpenSSL Generated Certificate "# Raccomandazioni PKIX innocue se incluse in tutti i certificati. subjectKeyIdentifier = hash authorityKeyIdentifier = keyid, emittente: sempre # Questa roba è per subjectAltName e issuerAltname. # Importa l'indirizzo email. # subjectAltName = email: copy # Copia i dettagli dell'oggetto # issuerAltName = issuer: copy #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [server] # JY ADDED - Crea un certificato con nsCertType impostato su "server" basicConstraints = CA: FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificateid" ha un subjectKeyIdentifier = subjectKeyIdentifier = subjectKeyIdentifier = subjectKeyIdentifier Estensioni da aggiungere a una richiesta di certificato basicConstraints = CA: FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [v3_ca] # Estensioni per un tipico al CA # raccomandazione PKIX. soggettoKeyIdentifier = hash authorityKeyIdentifier = keyid: sempre, emittente: sempre # Questo è ciò che raccomanda PKIX, ma alcuni software non funzionanti si bloccano su estensioni # critiche. #basicConstraints = critical, CA: true # Quindi lo facciamo invece. basicConstraints = CA: true # Utilizzo chiave: tipico per un certificato CA. Tuttavia, poiché # impedirà che venga utilizzato come certificato autofirmato di prova, è meglio # ometterlo per impostazione predefinita. # keyUsage = cRLSign, keyCertSign # Alcuni potrebbero volerlo anche # nsCertType = sslCA, emailCA # Includere l'indirizzo e-mail nell'oggetto nome alternativo: un'altra raccomandazione PKIX # subjectAltName = email: copy # Copia i dettagli dell'emittente # issuerAltName = emittente: copy # codifica esadecimale DER di un'estensione: attenzione solo agli esperti! # obj = DER: 02: 03 # Dove "obj" è un oggetto standard o aggiunto # È anche possibile sovrascrivere un'estensione supportata: # basicConstraints = critical, DER: 30: 03: 01: 01: FF [crl_ext] # estensioni CRL ... # Solo issuerAltName e authorityKeyIdentifier hanno senso in un CRL. # issuerAltName = emittente: copy authorityKeyIdentifier = keyid: sempre, emittente: sempre Congratulazioni! Hai appena creato i file di configurazione principali per il tuo server. Continuiamo a configurarlo.

Ora, anche usando il blocco note, crea un file C: \ OpenVPN \ easy-rsa \ vars.bat copiandoci il testo seguente: @echo off set path =% path%; c: \ OpenVPN \ bin set HOME = c: \ OpenVPN \ easy-rsa set KEY_CONFIG = openssl.cnf set KEY_DIR = c: \ OpenVPN \ ssl set KEY_SIZE = 1024 set KEY_COUNTRY = RU set KEY_PROVINCE = Kaluga set KEY_CITY = Kaluga set KEY_ORG = CompKaluga set [e-mail protetta] sito E anche file C: \ OpenVPN \ easy-rsa \ openssl.cnf : # # File di configurazione di esempio OpenSSL. # Viene utilizzato principalmente per la generazione di richieste di certificati. # # Questa definizione impedisce il soffocamento delle seguenti righe se HOME non è "t # definito. HOME =. RANDFILE = $ ENV :: HOME / .rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ ENV :: HOME / .oid oid_section = new_oids # Per utilizzare questo file di configurazione con l'opzione "-extfile" dell'utility # "openssl x509", nominare qui la sezione contenente le estensioni # X.509v3 da utilizzare: # extensions = # (In alternativa, utilizzare un file di configurazione che abbia solo # Estensioni X.509v3 nella sua sezione principale [= default].) [New_oids] # Possiamo aggiungere qui nuovi OID da usare con "ca" e "req" # Aggiungi un semplice OID come questo: # testoid1 = 1.2. 3.4 # Oppure usa la sostituzione del file di configurazione in questo modo: # testoid2 = $ (testoid1) 5.6 ############################# # ############################################ [ca] default_ca = CA_default # La sezione CA predefinita ## ########################################## ###### ################ [CA_default] dir = $ ENV :: KEY_DIR # Dove sono conservati tutti i certificati = $ dir # Dove sono conservati i certificati emessi crl_dir = $ dir # Dove i crl emessi vengono mantenuti database = $ dir / index.txt # file indice del database. new_certs_dir = $ dir # posizione predefinita per i nuovi certificati. certificate = $ dir / ca.crt # Il certificato CA serial = $ dir / serial # Il numero di serie corrente crl = $ dir / crl.pem # L'attuale CRL private_key = $ dir / ca.key # La chiave privata RANDFILE = $ dir / .rand # file di numeri casuali privati x509_extensions = usr_cert # Le estensioni da aggiungere al certificato # Estensioni da aggiungere a un CRL. Nota: Netscape communicator si blocca sui CRL V2 # quindi questo è commentato per impostazione predefinita per lasciare un CRL V1. # estensioni_crl = crl_ext default_days = 3650 # quanto tempo certificare per default_crl_days = 30 # quanto tempo prima del prossimo CRL default_md = md5 # quale md usare. preservare = no # mantenere l'ordine DN passato # Qualche modo diverso per specificare quanto dovrebbe essere simile la richiesta # Per il tipo CA, gli attributi elencati devono essere gli stessi e i campi opzionali # e forniti sono proprio questo :-) policy = policy_match # Per il criterio CA [policy_match] countryName = corrisponde stateOrProvinceName = corrisponde a nomeOrganizzazione = corrisponde a organizerUnitName = facoltativo commonName = fornito emailAddress = facoltativo # Per il criterio "qualsiasi" # A questo punto, è necessario elencare tutti i # tipi di "oggetto" accettabili ... [policy_anything] countryName = facoltativo stateOrProvinceName = facoltativo localityName = facoltativo OrganizationName = facoltativo OrganisationUnitName = facoltativo commonName = fornito emailAddress = facoltativo ########################## ## ######################################## [req] default_bits = $ ENV : : KEY_SIZE default_keyfile = privkey.pem distinti_name = req_distinguished_name attributi = req_attributes x509_extensions = v3_ca # Le estensioni da aggiungere al certificato autofirmato # Le password per le chiavi private se non presenti verranno richieste # input_password = segreto # output_password = segreto # Questo imposta una maschera per i tipi di stringa consentiti. Ci sono diverse opzioni. # predefinito: StringaStampabile, Stringa T61, Stringa BMP. # pkix: StringaStampabile, Stringa BMP. # utf8only: solo UTF8Strings. # nombstr: PrintableString, T61String (senza BMPString o UTF8String). # MASK: XXXX un valore maschera letterale. # ATTENZIONE: le versioni correnti di Netscape vanno in crash su BMPStrings o UTF8Strings # quindi usa questa opzione con cautela! string_mask = nombstr # req_extensions = v3_req # Le estensioni da aggiungere a una richiesta di certificato [req_distinguished_name] countryName = Country Name (codice di 2 lettere) countryName_default = $ ENV :: KEY_COUNTRY countryName_min = 2 countryName_max = 2 StateOrProvinceName ) stateOrProvinceNameE :: KEY_default = $ ENV localityName = Nome località (es. città) localityName_default = $ ENV :: KEY_CITY 0.organizationName = Nome organizzazione (es. azienda) 0.organizationName_default = $ ENV :: KEY_ORG # possiamo farlo ma normalmente non è necessario :-) # 1.organizationName = Secondo nome dell'organizzazione (es. azienda) # 1.organizationName_default = Mondo Rete larga Pty Ltd organizerUnitName = Nome dell'unità organizzativa (es. sezione) #organizationalUnitName_default = commonName = Nome comune (es. il tuo nome o il nome host del tuo server) commonName_max = 64 emailAddress = Indirizzo email emailAddress_default = $ ENV :: KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET numero interno 3 [req_attributes] challengePassword = Una password challenge challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nome azienda opzionale [usr_cert] # Queste estensioni vengono aggiunte quando "ca" firma una richiesta # Ciò va contro le linee guida di PKIX ma alcune CA lo fanno e alcuni software # lo richiedono per evitare di interpretare un certificato dell'utente finale come una CA. basicConstraints = CA: FALSE # Ecco alcuni esempi dell'utilizzo di nsCertType. Se viene omesso # il certificato può essere utilizzato per qualsiasi cosa * tranne * firma oggetto. # Va bene per un server SSL. # nsCertType = server # Per un certificato di firma oggetto dovrebbe essere usato. # nsCertType = objsign # Per c normale lient use questo è tipico # nsCertType = client, email # e per tutto, inclusa la firma dell'oggetto: # nsCertType = client, email, objsign # Questo è tipico in keyUsage per un certificato client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Questo verrà visualizzato nella casella di riepilogo dei commenti di Netscape. nsComment =" OpenSSL Generated Certificate "# Raccomandazioni PKIX innocue se incluse in tutti i certificati. subjectKeyIdentifier = hash authorityKeyIdentifier = keyid, emittente: sempre # Questa roba è per subjectAltName e issuerAltname. # Importa l'indirizzo email. # subjectAltName = email: copy # Copia i dettagli dell'oggetto # issuerAltName = issuer: copy #nsCaRevocationUrl = http: //www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [server] # JY ADDED - Crea un certificato con nsCertType impostato su "server" basicConstraints = CA: FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificateid" ha un subjectKeyIdentifier = subjectKeyIdentifier = subjectKeyIdentifier = subjectKeyIdentifier Estensioni da aggiungere a una richiesta di certificato basicConstraints = CA: FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [v3_ca] # Estensioni per un tipico al CA # raccomandazione PKIX. soggettoKeyIdentifier = hash authorityKeyIdentifier = keyid: sempre, emittente: sempre # Questo è ciò che raccomanda PKIX, ma alcuni software non funzionanti si bloccano su estensioni # critiche. #basicConstraints = critical, CA: true # Quindi lo facciamo invece. basicConstraints = CA: true # Utilizzo chiave: tipico per un certificato CA. Tuttavia, poiché # impedirà che venga utilizzato come certificato autofirmato di prova, è meglio # ometterlo per impostazione predefinita. # keyUsage = cRLSign, keyCertSign # Alcuni potrebbero volerlo anche # nsCertType = sslCA, emailCA # Includere l'indirizzo e-mail nell'oggetto nome alternativo: un'altra raccomandazione PKIX # subjectAltName = email: copy # Copia i dettagli dell'emittente # issuerAltName = emittente: copy # codifica esadecimale DER di un'estensione: attenzione solo agli esperti! # obj = DER: 02: 03 # Dove "obj" è un oggetto standard o aggiunto # È anche possibile sovrascrivere un'estensione supportata: # basicConstraints = critical, DER: 30: 03: 01: 01: FF [crl_ext] # estensioni CRL ... # Solo issuerAltName e authorityKeyIdentifier hanno senso in un CRL. # issuerAltName = emittente: copy authorityKeyIdentifier = keyid: sempre, emittente: sempre Congratulazioni! Hai appena creato i file di configurazione principali per il tuo server. Continuiamo a configurarlo. - Per configurare ulteriormente il server, avremo bisogno di alcune abilità della riga di comando. Prima di tutto, scopriamo come eseguirlo? Esistono diversi modi, ad esempio, fare clic su Start -> Esegui (o una combinazione di pulsanti Vinci + R) sulla tastiera e nel campo apparso invio cmd e fare clic su OK. Tuttavia, gli utenti di Windows 7 / Windows Vista dovranno eseguire la console con diritti di amministratore; per questo, il modo più semplice è creare un collegamento corrispondente sul desktop. Facciamo clic con il tasto destro del mouse su qualsiasi punto vuoto sul desktop e selezioniamo la voce "Crea collegamento", nel campo "posizione oggetto" indichiamo semplicemente tre lettere - cmd e chiama la scorciatoia cmd o la riga di comando. Ulteriore, Utenti Windows XP lo avvia semplicemente e gli utenti di Windows Vista e Windows 7 lo eseguono come amministratore, proprio come hanno fatto con Blocco note sopra.

- Quindi, inserisci in sequenza le righe nella console: cd C: \ OpenVPN \ easy-rsa vars clean-all In questo caso, dovrebbe apparire così sullo schermo:

Inoltre, senza chiudere questa finestra, inserisci in sequenza i comandi per la generazione delle chiavi: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca L'ultimo comando (build-ca) creerà un certificato e una chiave dell'autorità di certificazione (CA), nel processo, tuttavia, ti porrà diverse domande, alle quali dovrai rispondere per impostazione predefinita premendo il pulsante Invio:

Inoltre, senza chiudere questa finestra, inserisci in sequenza i comandi per la generazione delle chiavi: openvpn --genkey --secret% KEY_DIR% \ ta.key build-dh build-ca L'ultimo comando (build-ca) creerà un certificato e una chiave dell'autorità di certificazione (CA), nel processo, tuttavia, ti porrà diverse domande, alle quali dovrai rispondere per impostazione predefinita premendo il pulsante Invio:  Ora creiamo la chiave del server: build-key-server server Nota, il secondo argomento del comando è il nome della chiave (server), devi inserire lo stesso nome quando rispondi alla domanda sul nome comune (ad esempio, il tuo nome o il tuo nome host del server), è possibile rispondere al resto delle domande per impostazione predefinita premendo il pulsante Invio. Se hai fatto tutto correttamente, il comando offrirà di firmare il certificato e confermare la richiesta, è necessario rispondere a entrambe le domande sì(vedi schermata):

Ora creiamo la chiave del server: build-key-server server Nota, il secondo argomento del comando è il nome della chiave (server), devi inserire lo stesso nome quando rispondi alla domanda sul nome comune (ad esempio, il tuo nome o il tuo nome host del server), è possibile rispondere al resto delle domande per impostazione predefinita premendo il pulsante Invio. Se hai fatto tutto correttamente, il comando offrirà di firmare il certificato e confermare la richiesta, è necessario rispondere a entrambe le domande sì(vedi schermata):  Se hai fatto tutto correttamente, l'immagine sarà identica allo screenshot e le ultime righe dell'output del comando conterranno un messaggio sull'aggiunta riuscita di un record al database.

Se hai fatto tutto correttamente, l'immagine sarà identica allo screenshot e le ultime righe dell'output del comando conterranno un messaggio sull'aggiunta riuscita di un record al database. - Successivamente, vai allo snap-in Servizi e applicazioni della console di gestione, puoi farlo facendo clic con il tasto destro del mouse sul collegamento Computer (Risorse del computer) e selezionando la voce di menu Gestisci, oppure digitando il comando della console servizi.msc, trova lì il servizio "Servizio OpenVPN" e seleziona "Avvia" dal menu facendo clic con il pulsante destro del mouse. Se hai fatto tutto correttamente in precedenza, il servizio passerà allo stato "In esecuzione". Ora puoi cambiare il suo tipo di avvio in "Auto" invece di "Manuale", che era lì per impostazione predefinita. Il risultato dovrebbe essere simile a questo:

Questo completa la configurazione del server stesso, resta solo da configurare i client. Per fare ciò, devi anche fornire loro chiavi e certificati, questo è fatto in modo quasi simile al server, solo per il server abbiamo usato il comando build-key-server e per i client useremo il comando build-key.

Questo completa la configurazione del server stesso, resta solo da configurare i client. Per fare ciò, devi anche fornire loro chiavi e certificati, questo è fatto in modo quasi simile al server, solo per il server abbiamo usato il comando build-key-server e per i client useremo il comando build-key. - Supponiamo di avere due client, chiamiamoli client1 e client2. Esegui in sequenza i seguenti comandi: build-key client1 build-key client2 In questo caso, alla domanda Common Name (es., il tuo nome o l'hostname del tuo server), devi indicare anche il nome client utilizzato nel comando, es. se hai inserito la chiave di compilazione client1, allora alla domanda Common Name rispondiamo client1, se client2, quindi client2. È possibile rispondere alle altre domande premendo Invio, alla fine ti verrà chiesto anche di firmare il certificato e confermare la richiesta, rispondiamo affermativamente ad entrambi i punti - sì... Ora riavviamo il servizio OpenVPN affinché le modifiche abbiano effetto, nello snap-in di gestione del servizio, nel menu di scelta rapida "Riavvia", oppure nella console digita in sequenza: net stop openvpnservice net start openvpnservice

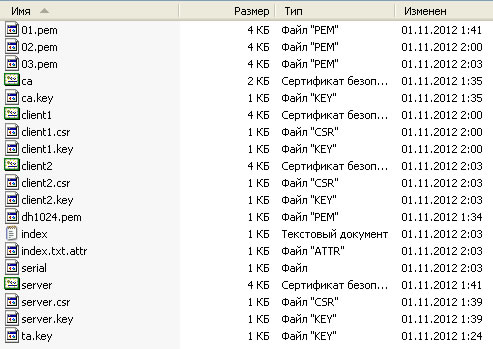

- Ora se entriamo nella cartella, vedremo i file chiave e certificato che abbiamo generato:

Ogni cliente avrà bisogno dei suoi file: ca.crt

Ogni cliente avrà bisogno dei suoi file: ca.crt .crt .key ta.key Cioè. per il client 1 raccogliamo i file ca.crt, client1.crt, client1.key e ta.key, per il client 2 - rispettivamente ca.crt, client2.crt, client2.key e ta.key, ecc. E in un modo o nell'altro glieli inviamo (ovvero per posta, in un archivio con password o su un'unità flash), i file chiave e certificato devono essere trasferiti tramite canali di comunicazione affidabili e non devono cadere in "terze mani ", da infatti, possono essere utilizzati da un client per accedere alla tua sottorete virtuale. V sezione successiva prenderemo in considerazione la configurazione del client e si presumerà che abbia già ricevuto i file della chiave e del certificato. - Se il PC utilizzato come server utilizza un firewall/firewall, è necessario aggiungere OpenVPN all'elenco delle esclusioni. Per il firewall di Windows integrato nella console, questo può essere fatto con il seguente comando: netsh firewall add sharedprogram program = C: \ OpenVPN \ bin \ openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Configurazione dei client

Configurare un client è molto più semplice che configurare un server, non abbiamo bisogno di generare chiavi, certificati, ecc. dal client, poiché tutto ciò di cui abbiamo bisogno è già stato generato da noi sul server e trasferito al client. Pertanto, l'istruzione nel caso per il cliente è molto più breve.

link utili

- Documentazione ufficiale per OpenVPN -

- Pagine man di OpenVPN -

- OpenVPN HOWTO (in russo) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

FAQ.

Puoi inviare tutte le domande che devi email specificata nella sezione, o discutere questo articolo a.

È possibile distribuire Internet in questo modo?

Dall'autore

Questo articolo può essere pubblicato su qualsiasi risorsa, copiato in tutto o in parte, senza restrizioni, a condizione che venga preservato il collegamento all'originale. Il collegamento deve contenere il nome della nostra risorsa, Kaluga Emergency Computer Help, sotto forma di collegamento, e contenere anche lo pseudonimo dell'autore dell'articolo. Un esempio di tale collegamento può essere:

Configurazione del server OpenVPN// DeckerNota

V tempi recenti arriva alla nostra e-mail un gran numero di domande con stile" Una domanda sul tuo articolo al passaggio 5 dopo il comando clean-all, di conseguenza, un file viene copiato da te. Questo non accade per me. il comando openvpn --genkey --secret% KEY_DIR% \ ta.key mi crea una chiave, ma poi build-dh e build-ca non danno alcun risultato (cmd.exe scrive che il comando non è internal o external . .. o un file eseguibile) non viene creato alcun file ca.key. Cosa potrei aver sbagliato?".

Il punto principale si riduce alla tua disattenzione. Il problema durante l'esecuzione di clean-all, build-key e altri comandi è che durante l'installazione di OpenVPN, non hai selezionato le caselle OpenSSL Utilities e OpenVPN RSA Certificate Management Scripts (devono essere selezionate!). Presta attenzione allo screenshot con la finestra di selezione dei componenti all'inizio dell'articolo, queste caselle di controllo ci sono!

Questa istruzione mostra come connettersi a un server di inoltro Porta VPN utilizzando il client OpenVPN su sistemi Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Installa l'applicazione client OpenVPN per il tuo sistema operativo. Correre file di installazione... Si aprirà la procedura guidata di installazione. Seguire le istruzioni sullo schermo per completare l'installazione dell'applicazione.

2. Scarica e carica il file di configurazione della connessione OpenVPN (file .ovpn). Questa procedura richiesto solo quando si imposta una connessione per la prima volta.

È possibile scaricare il file di configurazione (file di configurazione OpenVPN) nella pagina dell'elenco di open server gratuiti ritrasmissione http://www.vpngate.net/en/. Seleziona il server VPN a cui desideri connetterti e fai clic sul file * .ovpn corrispondente per scaricarlo sul desktop o nella cartella di download.

Dopo aver salvato il file sul tuo computer, verrà visualizzato come un'icona OpenVPN. Tuttavia, non sarai in grado di stabilire una connessione semplicemente facendo doppio clic sul file.

Devi spostare il file * .ovpn nella cartella "config" della directory di installazione principale di OpenVPN.

Apri la cartella C: \ Program Files \ OpenVPN \ config e copia il file * .ovpn al suo interno.

Fare clic con il tasto destro sull'icona " GUI di OpenVPN"Sul desktop e seleziona l'opzione" Esegui come amministratore ". In caso contrario, la connessione VPN fallirà.

Un'icona della GUI di OpenVPN apparirà nell'area di notifica della barra delle applicazioni (barra delle applicazioni). In alcuni casi, l'icona potrebbe essere nascosta, fare clic sull'icona della freccia per mostrare tutte le icone nascoste.

Fare clic con il tasto destro sull'icona della GUI di OpenVPN e fare clic su Connetti.

Viene avviata la connessione VPN. Lo stato della connessione verrà visualizzato sullo schermo. Se vedi una finestra di dialogo che richiede nome utente e password. Inserisci "vpn" in entrambi i campi. Questa finestra appare molto raramente.

Se la connessione VPN è stata stabilita con successo, apparirà un messaggio pop-up come nello screenshot.

4. Internet senza limiti

Quando viene stabilita la connessione VPN, su Windows viene creata una scheda di rete virtuale TAP-Windows Adapter V9. Questo adattatore riceverà un indirizzo IP che inizia con " 10.211 ”. L'adattatore virtuale riceverà l'indirizzo del gateway predefinito.

Puoi controllare la configurazione della tua rete eseguendo il comando ipconfig / all da un prompt dei comandi di Windows.

Una volta stabilita la connessione, tutto il traffico passerà attraverso il server VPN. Puoi verificarlo con l'aiuto comandi tracert 8.8.8.8 sul prompt dei comandi di Windows.

Come mostrato nella schermata sopra, se i pacchetti passano attraverso "10.211.254.254", la tua connessione viene inoltrata attraverso uno dei Server VPN Cancello. Puoi anche andare alla pagina principale di VPN Gate per visualizzare l'indirizzo IP globale.

Sarai in grado di vedere la posizione visibile dalla rete, che sarà diversa dalla tua posizione effettiva.

Configurare OpenVPN per MacOS

Questo tutorial mostra come connettersi a un server di inoltro VPN Gate utilizzando l'applicazione Tunnelblick. Tunnelblick è la versione client di OpenVPN con shell grafica... per sistemi macOS.

1. Installa l'app Tunnelblick

Scarica e installa l'ultima app Tunnelblick. Le istruzioni sullo schermo verranno mostrate durante l'installazione.

Al termine dell'installazione, apparirà la seguente schermata. Seleziona l'opzione "Ho i file di configurazione".

La schermata mostrerà le istruzioni per aggiungere una configurazione a Tunnelblick.

Fare clic su OK per chiudere la finestra.

2. Scarica e carica il file di configurazione della connessione OpenVPN (file .ovpn). Questa procedura è necessaria solo quando si imposta la connessione per la prima volta.

Avrai bisogno di un file di configurazione * .ovpn per connetterti al server di inoltro VPN Gate tramite il protocollo OpenVPN.

È possibile scaricare il file di configurazione (file di configurazione OpenVPN) nella pagina dell'elenco dei server di inoltro gratuiti aperti http://www.vpngate.net/en/. Seleziona il server VPN a cui desideri connetterti e fai clic sul file * .ovpn corrispondente per scaricarlo nella cartella Download.

Per installare il file di configurazione * .ovpn, trascinalo sull'icona Tunnelblick nella barra dei menu o sull'elenco delle configurazioni nella scheda Configurazioni della finestra Dettagli VPN. Se è necessario installare più file di configurazione contemporaneamente, selezionarli tutti e quindi trascinarli.

Durante l'aggiunta, dovrai inserire il nome utente e la password per il tuo account MacOS.

Fare clic sull'icona Tunnelblick su pannello superiore strumenti MacOS e seleziona l'opzione "Connetti [nome configurazione]". Verrà avviata la connessione VPN.

Lo stato della connessione VPN apparirà come mostrato nello screenshot. Dopo aver stabilito con successo la connessione, lo stato "Connesso" verrà mostrato nella finestra principale di Tunnelblick.

4. Internet senza limiti

Una volta stabilita la connessione, tutto il traffico passerà attraverso il server VPN. Puoi anche andare alla pagina principale di VPN Gate per visualizzare l'indirizzo IP globale. Sarai in grado di vedere la posizione visibile dalla rete, che sarà diversa dalla tua posizione effettiva.

Quando sei connesso a una VPN, sarai in grado di visitare siti Web bloccati e giocare a giochi bloccati.

Trovato un errore di battitura? Evidenzia e premi Ctrl + Invio

Internet è come il mare. Ai dati inviati può succedere di tutto, come ad una nave durante un viaggio: può danneggiarsi, affondare nel flusso di informazioni, o diventare preda dei "pirati". (VPN, VPN): i sistemi aiutano a proteggere i dati particolarmente preziosi da furto e smarrimento canali chiusi(tunnel) che sono costruiti all'interno di un'altra rete più grande. Un tipo di VPN è OpenVPN.

Vuoi imparare a creare VPN in modo rapido e semplice? Parliamo dei vantaggi del protocollo OpenVPN, nonché delle impostazioni del server e delle parti client del software che ne fa parte per Windows e Ubuntu.

Applicazioni e vantaggi di OpenVPN

Area di applicazione

- Creazione di reti aziendali sicure. La distanza tra i nodi di tali reti non ha importanza.

- Protezione delle informazioni nelle reti pubbliche aperte.

- Connessione di più host a Internet tramite un gateway comune.

- Accesso a risorse web vietate.

Vantaggi

- Tutto è gratuito. La maggior parte di noi non si arrende Wifi gratis in un bar o in un parco, ma il traffico trasmesso su tale collegamento non è in alcun modo protetto dalle intercettazioni. Il software OpenVPN gratuito lo invierà in un tunnel chiuso, quindi i tuoi accessi, password e altre informazioni segrete non finiranno sicuramente nelle mani sbagliate.

- Non è necessario acquistare hardware aggiuntivo per rendere sicura la tua rete.

- Tutto il traffico trasmesso è compresso, il che garantisce velocità di comunicazione elevate (più veloci rispetto all'utilizzo di IPSec).

- Le impostazioni software flessibili consentono di configurare VPN qualsiasi le difficoltà.

- L'uso di diversi algoritmi di crittografia avanzata fornisce un livello molto elevato di protezione dei dati.

- Non è necessario riconfigurare o disabilitare firewall (firewall) e NAT (tecnologie di traduzione degli indirizzi IP nelle reti TCP/IP).

- Tutti i principali sistemi operativi supportano il protocollo.

- Non è richiesta una profonda conoscenza delle tecnologie di rete per installare e configurare il software, e anche per un profano ci vogliono pochi minuti.

Configurazione di OpenVPN per Windows

Installazione e configurazione lato server

Poiché la maggior parte di noi utilizza Windows, inizieremo a conoscere la tecnologia OpenVPN con esso. Quindi, un kit di distribuzione adatto e iniziare l'installazione.

Nella lista " Seleziona i componenti da installare»(Seleziona i componenti da installare) seleziona tutto.

Accettare di installare il driver della scheda di rete virtuale TAP di Windows Adapter V9.

L'hai installato? Ora iniziamo a creare chiavi e certificati VPN.

- Vai alla directory% ProgramFiles% / OpenVPN / easy-rsa ed esegui file batch init-config.bat- copierà il file nella stessa cartella vars.bat.campione come vars.bat... In futuro, il pacchetto di comandi vars.bat imposterà le variabili per la generazione dei certificati.

- Dopo la creazione var.pipistrello aprilo con il blocco note e scrivi eventuali dati nelle righe selezionate (dopo "="). Salviamo le modifiche.

- Quindi, esegui la riga di comando dall'amministratore ed esegui le istruzioni per andare su / easy-rsa ( cd%File di programma% /OpenVPN /facile-rsa). Dopodiché, corriamo in sequenza var.pipistrello e pulire-Tutti.pipistrello(carica variabili ed elimina chiavi precedentemente create).

- Esecuzione di un batch di comandi costruire-circa.pipistrello- questo creerà un nuovo certificato principale nella directory% ProgramFiles% / OpenVPN / easy-rsa / keys. Non è necessario inserire le informazioni sul nome dell'organizzazione e così via, che è cerchiato nel riquadro nello screenshot: è sufficiente premere Invio.

- Lanciare costruire-dh.pipistrello- con questo creiamo la chiave Diffie-Hellman. Apparirà un file nella cartella / keys dh1024.pem.

- Il passaggio successivo è la chiave del server: eseguire l'istruzione costruire-chiave-servermiaVPN("MyVPN" è il nome del server, puoi specificarne un altro). Salta il blocco di domande che inizia con "Country Name" premendo Invio. Le ultime due domande - "Firma il certificato?" e poi, rispondiamo "Y".

- Successivamente, abbiamo bisogno di ottenere la chiave client: eseguiamo costruire-chiaveutente1(user1 è il nome del cliente, puoi sostituirlo con un altro). Se sono presenti più computer client, ripetiamo l'operazione per ciascuno, ricordandoci di cambiarne il nome. Saltiamo la casella delineata nella cornice, come prima.

- Quindi, copia dalla cartella / facile-rsa /chiavi v / OpenVPN /config i seguenti file: dh1024.pem, ca.crt miovpn.crt, myvpn.key, utente1.chiave,utente1.crt... Gli ultimi quattro potrebbero essere chiamati in modo diverso per te. Perché, penso, è comprensibile.

- Quindi, nella stessa cartella, crea un file di configurazione del server. Copiamo le direttive di seguito nel blocco note e, se necessario, cambiamo i loro parametri con i nostri. Salviamo il documento con l'estensione. ovpn e il nome" server».

# Interfaccia (tunnel L3)

dev tun

# Protocollo VPN

proto udp

# Porta utilizzata (è possibile specificare qualsiasi porta libera)

porta 1234

# Elenco di certificati e chiavi (notare i nomi)

ca ca.crt

cert myvpn.crt

chiave myvpn.key

dh dh1024.pem

# Tipo di crittografia dei dati

cifrario AES-256-CBC

# Seleziona un intervallo di indirizzi IP

server 10.10.10.0 255.255.255.0

# Livello di informazioni di debug

verbo 3

# Utilizzo della compressione

comp-lzo

tasto di persistenza

persist-tun

mssfix

#Set numero massimo eventi ricorrenti

muto 25

# Numero di client connessi contemporaneamente (5)

max-clienti 5

# Durata della sessione del cliente

keepalive 10 120

# Visibilità reciproca dei clienti (consentita)

da cliente a cliente

# Assegna 1 indirizzo per ogni utente

sottorete della topologia

# Imposta un ritardo prima di aggiungere un percorso

ritardo del percorso

# Indichiamo se vogliamo distribuire Internet. Indirizzi DNS scriviamo quelli che sono registrati nelle impostazioni della connessione Internet.

premi "redirect-gateway def1"

premi "dhcp-option DNS x.x.x.x"

Ulteriori informazioni sulle direttive di configurazione del server.

Quindi, per distribuire Internet, vai alla directory delle connessioni di rete, apri le proprietà dell'interfaccia cercando in rete globale, vai alla scheda " Accesso", Metti un segno di fronte" Consenti ad altri utenti di utilizzare questa connessione...»E seleziona la rete dell'adattatore virtuale TAP-Windows adapter V9 dall'elenco - secondo me è Ethernet 3.

- Creiamo un file di configurazione del client. Copia il testo seguente nel blocco note e salva il documento con l'estensione .ovpn sotto il nome "Client".

cliente

dev tun

proto udp

# IP o nome di dominio del server VPN e porta di connessione.

remoto x.x.x.x 1234

ca ca.crt

cert utente1.crt

chiave utente1.chiave

cifrario AES-256-CBC

comp-lzo

tasto di persistenza

persist-tun

verbo 3

Vedi altre direttive della configurazione del client.

Configurazione lato client

Installa l'applicazione su computer cliente... Quindi, vai al server, apri la directory% ProgramFiles% / OpenVPN / config e copia i file da lì ca.crt, Client.ovpn, utente1.crt,utente1.chiave in una cartella di rete o in un'unità flash USB. Li trasferiamo a cartella simile macchina del cliente.

Connessione

Per avviare il server, fai clic sul collegamento "OpenVPN GUI" sul desktop. Un'icona grigia apparirà nel vassoio. Fare clic destro su di esso, selezionare il comando " server" e " Collegare».

Se la connessione ha esito positivo, l'icona cambierà colore in verde. In caso di esito negativo, fare clic sul menu " Visualizza la rivista": Indicherà l'errore.

La connessione client viene eseguita allo stesso modo, solo invece di " server"Scegli dal menù" Cliente».

Configurare OpenVPN per Ubuntu

Iniziamo installando il pacchetto OpenVPN sul server e sui computer client, proprio come su Windows. La direttiva per l'installazione della versione console del software tramite il terminale è la seguente: sudo apt-get install openvpn... Facoltativamente, puoi installare versioni grafiche dei pacchetti da Ubuntu Application Center.

Tuttavia, il componente più importante, il modulo easy-rsa, progettato per generare certificati e chiavi, non è incluso nella distribuzione Linux. Dovrà essere installato separatamente eseguendo il comando: sudoapt-ottenereinstallarefacile-rsa.

Configurazione lato server

- Dopo aver installato il programma e il modulo aggiuntivo, creare una directory “ facile-rsa"Nella cartella /etc/openvpn: sudo mkdir / etc / openvpn / easy-rsa. Copia il contenuto dalla posizione di installazione al suo interno: cp -r / usr / share / easy-rsa / etc / openvpn / easy-rsa.

- Quindi, vai alla nuova directory: cd / etc / openvpn / easy-rsa / e inizia a creare certificati e chiavi.

- Apri il file della variabile vars utilizzando l'editor della console nano (analogo a vars.bat in Windows) e importa gli stessi dati in esso come in vars.bat, con i valori modificati:

KEY_COUNTRY = RU

PROVINCIA_CHIAVE = CA

KEY_CITY = San Francisco

KEY_ORG = OpenVPN

[e-mail protetta]

KEY_CN = cambiami

KEY_NAME = cambiami

KEY_OU = cambiami

PKCS11_MODULE_PATH = cambiami

PKCS11_PIN = 1234

- Copia il pacchetto crittografico openssl: cpapresl-1.0.0.cnfapresl.cnf.

- Carica variabili da vars: fonte ./vars.

- Cancelliamo i dati precedentemente creati: ./ pulire-Tutti.

- Creiamo un nuovo certificato principale: ./ costruire-circa... Saltiamo il blocco di domande nel frame.

- La prossima è la chiave Diffie-Hellman: ./ costruire-dhi.

- Dietro c'è il certificato del server:. / costruire-chiave-servermiaVPN(myVPN, come ricordi, è un nome, potrebbe essere diverso per te). Salta il blocco selezionato (è accorciato nello screenshot), rispondi alle ultime 2 domande con "Y".

- L'ultima cosa che dobbiamo fare è creare un certificato client: ./ costruire-chiaveutente1(puoi pensare a un altro nome invece di "utente1"). In questo caso, saltiamo nuovamente il blocco evidenziato sullo schermo e rispondiamo "Y" alle ultime due domande.

Tutte le chiavi e i certificati generati sono archiviati in una sottodirectory / eccetera /openvpn /facile-rsa /chiavi... Li spostiamo nella cartella /openvpn: cp -r / etc / openvpn / easy-rsa / keys / etc / openvpn.

Nella fase finale, creiamo un file di configurazione del server nella cartella /etc/openvpn: nano /eccetera /openvpn /server.conf e compilalo nello stesso modo in cui abbiamo compilato un documento simile su Windows. L'unica differenza sono gli altri percorsi:

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/myvpn.crt

chiave /etc/openvpn/keys/myvpn.key

Infine, creiamo una directory per la configurazione delle macchine client: mkdir / etc / openvpn / ccd, e avvia il server: avvio del servizio openvpn.

Se il server non si avvia, probabilmente c'è un errore nella configurazione. Le informazioni sul problema possono essere visualizzate nel documento /var/log/openvpn.log utilizzando il comando tail -f /var/log/openvpn.log.

Configurazione lato client

Dopo aver installato l'applicazione sulla macchina client, trasferire la chiave e i certificati generati sul server su di essa e creare un file config.

Chiave e certificati - ca.crt, utente1.crt e user1.key si trovano nella cartella /etc/openvpn/keys. Copiali su un'unità flash USB e incollali nella cartella con lo stesso nome sul computer del cliente.

Creiamo il file di configurazione usando nano: nano /etc/openvpn/client.conf, e compilare secondo l'esempio di Windows. Non dimenticare di scrivere i percorsi corretti in esso:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

chiave /etc/openvpn/keys/user1.key

Tutto è pronto. Per connetterti al server, usa lo stesso comando: avvio del servizio openvpn.

L'istruzione si è rivelata lunga, ma in realtà sono necessari 5-10 minuti per completare questi passaggi. Informazioni più dettagliate su come lavorare con OpenVPN sono nella sezione "" del sito ufficiale dell'applicazione. Provalo e avrai successo!

Altro sul sito:

Configurare OpenVPN su Windows e Ubuntu: cosa, perché e come aggiornato: 24 aprile 2016 dall'autore: Johnny mnemonico