Più stati cercano di controllare Internet e stabilirvi la propria censura, più i vari servizi di elusione stanno guadagnando popolarità. Uno di soluzioni gratuite organizzare privato sistemi virtualiè OpenVPN. È possibile utilizzare uno dei server già distribuiti sulla rete oppure distribuire il software sul proprio sistema.

In uno degli articoli precedenti, abbiamo considerato. Nello stesso articolo, ci soffermeremo più in dettaglio sulla configurazione di una connessione al server utilizzando vari programmi in Linux e Android, e cercheremo anche di capire come funziona questo servizio.

Sai già che il programma organizza una rete virtuale tra computer e tutti i dati in questa rete sono crittografati e inaccessibili agli utenti al di fuori di essa. Per raggiungere questo obiettivo, il programma crea nel sistema dispositivo virtuale tun0. Questa è la stessa interfaccia di eth0 o wlan0, ha il proprio indirizzo IP. Tutto il traffico inviato a questa interfaccia viene crittografato e inviato alla rete virtuale.

Pertanto, per trasferire il traffico tramite OpenVPN, sarà sufficiente aggiungere alcune regole che forzeranno il traffico a passare attraverso l'interfaccia tun0.

Come usare OpenVPN su Linux

Per prima cosa, diamo un'occhiata a come connetterci a OpenVPN da Ubuntu o da qualsiasi altro Distribuzione Linux attraverso il terminale. Supponiamo che tu abbia scaricato il file di configurazione del server .ovpn e desideri connetterti a questa rete. Per fare ciò, è necessario installare il client openvpn:

sudo openvpn ~/Downloads/config.ovpn

Successivamente, la finestra del terminale non può essere chiusa e, se il server OpenVPN è stato configurato correttamente, ha già trasferito i percorsi corretti alla macchina e il tuo traffico passa attraverso la rete virtuale. Vediamo i percorsi:

Ci sono due righe a cui vale la pena prestare attenzione qui:

0.0.0.0/1 tramite 192.168.243.1 dev tun0

169.254.0.0/16 dev enp2s0 collegamento ambito metrica 1000

Il primo indirizza tutto il traffico di sistema all'interfaccia tun0 e il secondo è più interessante, distribuisce il traffico della rete IP 169.254.0.0 all'interfaccia reale. Se non è presente, tutto il traffico andrà a tun0, incluso il traffico dal programma OpenVPN, che ha già superato questa interfaccia e risulterà un loop. Per interrompere la connessione in questo caso, premi semplicemente Ctrl + C nel terminale in cui hai avviato openvpn.

Il secondo modo per utilizzare OpenVPN su Linux è installare il plug-in openvpn per NetworkManager e connettersi utilizzandolo. Per installare questo pacchetto su Ubuntu, esegui il seguente comando:

sudo apt-get install network-manager-openvpn

Ora apri l'applet Network Manager, espandi "Connessione VPN" e scegli "Configura connessione":

Nella finestra che si apre, fai clic sul pulsante "+" :

Quindi scegli un'iscrizione VPN.

Diamo un'occhiata alla tabella di routing di nuovo:

In generale, NetworkManager crea regole diverse, ma funzionano allo stesso modo. La configurazione del client openvpn su Ubuntu è ora completa.

Utilizzo di OpenVPN su Android

Puoi utilizzare OpenVPN su qualsiasi piattaforma, incluso Android. Rilasciato per i dispositivi app ufficiale Apri Connessione VPN. Con esso, puoi connetterti alla rete, come in versione precedente, utilizzando il file ovpn. Puoi installare questa app da Google Play:

Apri l'app, fai clic sul pulsante del menu, quindi seleziona "Importare" -> "Importa profilo da SDCard":

Selezionare il file desiderato e fare clic "Selezionare":

Poi resta da premere Collegare per connettersi alla rete:

La configurazione del client openvpn include solo l'importazione del file di configurazione, nient'altro è necessario. Inoltre, il tuo traffico verrà indirizzato tramite la VPN, qui puoi anche vedere la tabella di routing se è installato un emulatore di terminale:

La configurazione del client openvpn include solo l'importazione del file di configurazione, nient'altro è necessario. Inoltre, il tuo traffico verrà indirizzato tramite la VPN, qui puoi anche vedere la tabella di routing se è installato un emulatore di terminale:

È vero, qui non vedremo una situazione del genere come in Linux, il routing VPN in Android viene eseguito in modo leggermente diverso.

Come usare OpenVPN su Windows

Era impossibile non raccontare in questo articolo come utilizzare la GUI di OpenVPN in Windows, soprattutto perché non è molto più complicato che in Android. Dobbiamo installare il client OpenVPN. Puoi scaricarlo dal sito ufficiale:

Dopo il download, esegui il programma come amministratore e segui tutti i passaggi della procedura guidata:

OpenVPN è meritatamente popolare tra gli amministratori di sistema quando hanno bisogno di connettere uffici remoti in modo rapido ed efficiente con i canali VPN. Oggi vi proponiamo un articolo del nostro lettore in cui vi spiegherà come impostare un canale sicuro tra le sedi con protezione aggiuntiva tramite password sulla piattaforma Windows.

E quindi dobbiamo organizzare un canale VPN tra due uffici. Network Office 1 (chiamiamolo C_OF1) e Network Office 2 (chiamiamolo C_OF2).

Dico subito che nel mio caso OpenVPN è installato su Windows 7 in entrambi gli uffici.

C_OF1 include:

La macchina in cui mettiamo OpenVPN Server ha 2 interfacce di rete.

Ha anche un server proxy installato che distribuisce Internet alla LAN, diventando così il gateway principale per tutte le macchine nella LAN (192.168.0.100)

192.168.0.100 guarda alla rete

192.168.1.2 guarda al mondo attraverso un router. Il router ha un IP statico, diciamo 111.222.333.444. La porta 1190 viene inoltrata sul router (nel mio caso, la porta 1190 viene inoltrata a 192.168.1.2)

Utente in linea: 192.168.0.50

C_OF2 include:

La macchina in cui mettiamo OpenVPN Client ha 2 interfacce di rete.

Dispone inoltre di un server proxy installato che distribuisce Internet alla LAN, diventando così il gateway principale per tutte le macchine nella LAN (172.17.10.10)

172.17.10.10guarda in rete

192.168.1.2 guarda al mondo attraverso un router.

Utente in linea: 172.17.10.50

Un compito: L'utente S_OF1 (192.168.0.50) dovrebbe visualizzare le risorse condivise sull'utente S_OF2 (172.17.10.50) e viceversa.

Iniziamo a configurare

Scarica OpenVPN in base al bit del sistema.

Iniziamo l'installazione, al 3° passaggio attiviamo gli elementi inattivi.

Iniziamo l'installazione, al 3° passaggio attiviamo gli elementi inattivi.

Il passaggio successivo è il percorso di installazione. Per semplificarti la vita futura, installalo nella radice dell'unità C.

Durante il processo di installazione, un virtual scheda di rete Adattatore TAP-Win32 V9 e, di conseguenza, il conducente ad esso. Il programma OpenVPN assegnerà l'indirizzo IP e la maschera della rete virtuale OpenVPN a questa interfaccia. Nel nostro caso viene assegnato l'indirizzo 10.10.10.1 con maschera 255.255.255.0 sul server C_OF1 e 10.10.10.2 con maschera simile sul client C_OF2.

Rinominalo in "VPN"

Nella directory "C:\OpenVPN", dovresti creare immediatamente una cartella aggiuntiva ssl(qui è dove memorizzeremo le chiavi di autenticazione). cc(qui si troverà la configurazione delle impostazioni del server per il client).

Nella cartella facile-rsa creare un file vars.bat, questo file batch imposterà le variabili per la sessione di generazione del certificato, nella parte che riguarda l'organizzazione e la posizione, lo riempiamo con i nostri dati.

Imposta HOME=C:\OpenVPN\easy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

imposta KEY_DIR=C:\OpenVPN\ssl

impostare KEY_SIZE=1024

impostare KEY_COUNTRY=IT

set KEY_PROVINCE=Stavropol

imposta KEY_CITY= Stavropol

imposta KEY_ORG=ServerVPN

impostare [email protetta]

imposta KEY_CN=test

imposta KEY_NAME=test

imposta KEY_OU=prova

imposta PKCS11_MODULE_PATH=test

impostare PKCS11_PIN=1234

Esegui il prompt dei comandi come amministratore.

Vai a C:\OpenVPN\easy-rsa digitando per andare a riga di comando comando

Cd C:\OpenVPN\easy-rsa

Lanciamo vars.bat:

Ora lanciamo build-ca.bat. Poiché abbiamo già compilato tutte le informazioni sul server, lasciamo tutto invariato:

dopodiché avremo due file nella cartella SSL ca.crt e ca.chiave.

dopodiché avremo due file nella cartella SSL ca.crt e ca.chiave.

Lanciamo build-dh.bat:

di conseguenza, avremo un file nella cartella ssl dh1024.pem.

Creiamo una chiave del server, per questo inseriamo il comando:

Build-key-server.bat ServerVPN

dove " ServerVPN" è il nome del nostro server VPN, come nel mio caso,

Importante! Specifica il parametro "nome comune": scriviamo il nome del nostro server VPN. Lasciamo tutti gli altri parametri per impostazione predefinita, rispondiamo sì a tutte le domande

di conseguenza, avremo i file nella cartella ssl ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Si procede alla formazione delle chiavi del cliente.

Eseguiamo il comando:

Build-key.bat UserVPN_1

dove " UtenteVPN_1" nome del nostro cliente.

Importante! Specificare il parametro "nome comune": scriviamo il nome del nostro client VPN (UserVPN_1). Lasciamo tutti gli altri parametri per impostazione predefinita, rispondiamo sì a tutte le domande

Di conseguenza, avremo i file nella cartella SSL UserVPN_1.crt, UserVPN_1.csr, Chiave VPN_1.utente.

Se hai più client, ripeti la generazione delle chiavi; senza dimenticare di dare ad ogni cliente il proprio nome

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Generazione di una chiave tls-auth (ta.key) per l'autenticazione dei pacchetti, per questo andiamo a cartella root openvpn:

ed esegui il comando:

Openvpn --genkey --secret ssl/ta.key

di conseguenza, nella cartella ssl, otteniamo il file ta.chiave.

Iniziamo a creare la configurazione del server. Crea un file nella cartella config OpenVPN.ovpn:

#Porta per il funzionamento OpenVPN

porto 1190

proto udp

#Tipo di interfaccia

sintonia di sviluppo

#Nome interfaccia

nodo di sviluppo "VPN"

#Certificato per la crittografia della connessione

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Certificato del server

certificato C:\\OpenVPN\\ssl\\ServerVPN.crt

#chiave server

chiave C:\\OpenVPN\\ssl\\ServerVPN.key

# Difesa da Attacchi DOS(per il server, dopo il percorso della chiave, impostare 0 e per il client 1)

server tls

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tu mtu 1500

tun-mtu-extra 32

mssfix 1450

#Gamma di indirizzi IP per rete VPN

server 10.10.10.0 255.255.255.0

cifra AES-256-CBC

#registri

#Directory contenente un file con il nome del nostro client, nel mio caso UserVPN_1 senza estensione, e in essa scrivi i comandi che verranno eseguiti sul client:

client-config-dir "C:\\OpenVPN\\ccd"

verbo 3

muto 20

# Importo massimo client connessi contemporaneamente che vogliamo consentire

massimo clienti 2

#Durata della sessione inattiva

mantieniti in vita 10 120

#Consenti ai clienti di vedersi

da cliente a cliente

#Abilitare la compressione

comp lzo

chiave persistente

persist-tun

I #Route vengono aggiunti tramite .exe se senza di esso, non tutti hanno percorsi

route-method.exe

#Ritardo prima di aggiungere una rotta

ritardo di rotta 5

#Comando che dice ai client che dietro al server c'è una rete locale con indirizzi 192.168.0.0 255.255.255.0

premere "percorso 192.168.0.0 255.255.255.0"

#Prescrive un percorso sul server per vedere la rete dietro il client

percorso 172.17.10.0 255.255.255.0 10.10.10.2

#Porta

percorso-gateway 10.10.10.1

# a ogni client viene assegnato 1 indirizzo, senza porte virtuali del router

topologia di sottorete

Nella cartella cc creare un file senza estensione e denominarlo esattamente come client UtenteVPN_1, aprilo con il blocco note e scrivi quanto segue:

#Assegna al client un IP permanente 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

#dire al server che la rete del client è 172.17.10.0

itinerario 172.17.10.0 255.255.255.0

#se non commentato riga successiva, quindi il client verrà disconnesso (nel caso sia necessario disconnettere questo client dal server e il resto funzionerà)

#disattivare

Creiamo una configurazione client.

#Diciamo al client di prendere le informazioni di routing dal server (opzioni push)

cliente

#Porta per il funzionamento OpenVPN

porto 1190

# Specifica il protocollo utilizzato da OpenVPN

proto udp

#Tipo di interfaccia

sintonia di sviluppo

#Nome interfaccia

nodo di sviluppo "VPN"

# Indirizzo del server a cui connettersi

remoto 444.333.222.111 1190

#protezione

server remoto-cert-tls

Certificato #CA

ca C:\\OpenVPN\\ssl\\ca.crt

#Certificato del server

certificato C:\\OpenVPN\\ssl\\UserVPN_1.crt

#chiave

chiave C:\\OpenVPN\\ssl\\UserVPN_1.key

# Protezione contro gli attacchi DOS

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tu mtu 1500

tun-mtu-extra 32

mssfix 1450

ping riavvio 60

ping 10

#Abilitare la compressione

comp lzo

chiave persistente

persist-tun

# Scelta della cifra crittografica

cifra AES-256-CBC

#registri

stato C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

#Livello di informazioni di debug

verbo 3

#Numero di messaggi ripetuti

muto 20

Installa sul client OpenVPN, tradilo ca.crt, UserVPN_1.crt, Chiave VPN_1.utente, ta.chiave.

Installiamo firewall e antivirus sul client e sul server per il passaggio agevole dei pacchetti. Non descriverò tutto dipende dagli antivirus e dai firewall installati.

Dopo tutto questo, avviamo il nostro server e client.

Se tutto viene eseguito correttamente, il nostro server riceverà IP 10.10.10.1 e il client si collegherà ad esso e riceverà IP 10.10.10.2. E così ora la connessione è avvenuta, il server e il client si scambiano un ping sull'IP della nostra rete VPN, ovvero 10.10.10.1 e 10.10.10.2.

Affinché il ping raggiunga gli indirizzi interni dei nostri C_OF1 e C_OF2, è necessario abilitare il servizio Routing e accesso remoto.

Devi andare nelle proprietà del servizio, impostarlo per accenderlo automaticamente e avviarlo.

Successivamente, possiamo eseguire il ping degli IP interni del server e del client (client 172.17.10.10 e server 192.168.0.100).

Successivamente, possiamo eseguire il ping degli IP interni del server e del client (client 172.17.10.10 e server 192.168.0.100).

Ma questo metodo ha un piccolo inconveniente: dopo aver attivato questo servizio e aver effettuato la connessione al nostro canale VPN, una croce rossa si bloccherà sull'icona della connessione di rete fino a quando la VPN non viene disattivata.

![]() Allo stesso tempo, tutte le reti operano modalità normale. Personalmente, questa croce mi infastidisce e talvolta mi confonde.

Allo stesso tempo, tutte le reti operano modalità normale. Personalmente, questa croce mi infastidisce e talvolta mi confonde.

C'è un secondo modo per rendere visibili le reti IP interne del nostro server e client.

Per fare ciò, vai al registro, apri il ramo del registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Trova il parametro e cambia il valore: IPEnableRouter genere REG_DWORD significato 1 .

Non dimenticare di riavviare la macchina per rendere effettive le impostazioni!

Questo deve essere fatto sia sul server che sul client.

Quindi eseguiamo il ping delle nostre reti tramite IP interni e poiché sia il server che il client sono gateway per le loro reti, le macchine della rete 1 possono vedere le macchine della rete 2 e viceversa. ovvero, l'utente C_OF1 (192.168.0.50) può vedere le cartelle condivise dell'utente C_OF2 (172.17.10.50) e viceversa.

Se il server e il client non sono gateway per le loro reti, dovrai scrivere manualmente i percorsi.

Esempio per C_OF1:

Route -p 172.17.10.0 255.255.255.0 192.168.0.100 (macchina in cui è installato OpenVPN)

Esempio per C_OF2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10 (macchina in cui è installato OpenVPN)

nel mio caso non era necessario.

Per avvio automatico server e client dobbiamo abilitare il servizio OpenVPN

ora, quando la macchina viene avviata, il server si avvia automaticamente e quando la macchina client viene accesa, si connetterà automaticamente anche al server.

ora, quando la macchina viene avviata, il server si avvia automaticamente e quando la macchina client viene accesa, si connetterà automaticamente anche al server.

Protezione aggiuntiva

Come sai, OpenVPN ha la possibilità di autenticarsi tramite certificati, come descritto sopra, oltre che tramite login e password, ma puoi anche combinarli insieme. Per quanto ne so, solo Linux ha l'opzione mezzi regolari configurare l'autenticazione di login e password, ma in Windows anche questo può essere risolto. Per fare ciò, nella cartella config creare un file auth.vbs e scrivici quanto segue

"VBscript auth.vbs per l'autenticazione in OpenVPN - auth-user-pass-verify auth.vbs via-file "(c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Supporto : http://forum.ixbt.com/topic.cgi?id=14:49976 "Lo script esegue un confronto senza distinzione tra maiuscole e minuscole del nome utente. " Se hai bisogno altrimenti - rimuovi UCase(...) in 2 o 4 posti On Error Resume Next " apri il file il cui nome è passato da OpenVPN allo script tramite il parametro Set fso = CreateObject("scripting.filesystemobject") Set CurrentUserPasswordFile = fso .OpenTextFile(WScript.Arguments(0),1) "1 = per leggere se Err.Number<>0 Quindi WScript.Quit(1) "legge 2 righe da questo file - il nome e la password inseriti dall'utente "all'altra estremità" se CurrentUserPasswordFile.AtEndOfStream quindi WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLine se CurrentUserPasswordFile.AtEndOfStream quindi WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close "apri la variabile di ambiente common_name (questo è il CN del certificato presentato dal client)" e confrontalo con il nome utente inserito. "se questo confronto non è necessario , quindi eliminare le 2 righe seguenti o sostituirle con CurrentCommonName = CreateObject("Wscript.Shell").ExpandEnvironmentStrings("%common_name%") if UCase(CurrentCommonName)<>UCase(UserName) quindi WScript.Quit(1) "apri il nostro file di database di login e password" per impostazione predefinita è Users.pw nella directory corrente Set UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) "1 = for lettura se Err.Number<>0 Quindi WScript.Quit(1) "legge in un ciclo coppie di righe, saltando gli spazi vuoti TRA QUESTE COPPIE" e confrontale con ciò che l'utente ha inserito. Non farlo (UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine se Err.Number<>0 Quindi WScript.Quit(1) se NextUserName<>"" quindi " se il nome utente deve essere confrontato con distinzione tra maiuscole e minuscole, quindi elimina qui UCase(...) se UCase(UserName)=UCase(NextUserName) quindi se Password=UserPasswordFileBase.ReadLine quindi " se il nome utente e la password corrispondono a coppia dal database , quindi terminiamo lo script con il risultato 0 "quindi è necessario per OpenVPN"a, questo è un segno di autenticazione riuscita UserPasswordFileBase.Close WScript.Quit(0) end if else UserPasswordFileBase.ReadLine end if end if Ciclo "se la ricerca non ha avuto successo, terminiamo lo script con il risultato 1 "come necessario per OpenVPN"a, questo è un segno di autenticazione NON riuscita UserPasswordFileBase.Close WScript.Quit(1)

Sempre nella cartella config creiamo il file Users.pw dove scriviamo login e password del nostro client

UtenteVPN_1

123456

Se più client allora:

UtenteVPN_1

123456

UtenteVPN_2

365214

UtenteVPN_3

14578

Successivamente, è necessario scrivere la riga nella configurazione del client autorizzazione-utente-pass, ora quando il client si connette al server, apparirà una finestra di autorizzazione in cui devi inserire il login e la password che gli hai assegnato Utenti.pw, dovranno essere comunicati al cliente.

Ho configurato che il nome utente (accesso) corrisponda al nome del client nel certificato, ovvero UtenteVPN_1. ma puoi impostare un altro nome diverso dal nome nel certificato, per questo devi guardare le impostazioni in auth.vbs.

Ho configurato che il nome utente (accesso) corrisponda al nome del client nel certificato, ovvero UtenteVPN_1. ma puoi impostare un altro nome diverso dal nome nel certificato, per questo devi guardare le impostazioni in auth.vbs.

" apri la variabile d'ambiente common_name (questo è il CN del certificato presentato dal client)

" e confrontalo con il nome utente inserito.

" se questo confronto non è necessario, elimina o commenta le 2 righe seguenti

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%nome_comune%")

if UCase(CurrentCommonName)<>UCase(UserName) quindi WScrIPt.Quit(1)

WScrIPt.Echo "Debug: CurrentCommonName=" & CurrentCommonName

E affinché l'autenticazione funzioni sia tramite certificato che tramite login con password, ma allo stesso tempo non viene visualizzata la finestra di autorizzazione dell'utente, poiché ciò ritarderà la connessione del client al server se, ad esempio, hai caricamento automatico del Servizio OpenVPN abilitato (come configurato in me) oppure semplicemente non vuoi inserire login e password ogni volta, in questo caso sul client nella cartella ssl creare un file pass.txt e scrivi il nostro nome utente e password in questo modo:

UtenteVPN_1

123456

e nella configurazione del client cambia la riga autorizzazione-utente-pass sul auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

Ora accendo la macchina su cui è installato OpenVPN -Server, il servizio si avvia e il server VPN viene automaticamente richiamato. Il cliente avvia l'auto e anche questa passa connessione automatica al mio server. Ora puoi accedere alle cartelle condivise o lavorare tramite RDP, ad esempio, in 1C installato in un'altra organizzazione.

contatti [email protetta]

tag:

è un'implementazione gratuita della tecnologia Virtual Private Network (VPN) con un open codice sorgente per creare canali crittografati come point-to-point o server-client tra computer. Ti consente di stabilire connessioni tra computer dietro un firewall NAT senza dover modificare le loro impostazioni. OpenVPN è stato creato da James Yonan ed è concesso in licenza sotto GNU GPL.

In questo articolo, in una forma semplice e accessibile, cercheremo di dirti come configurare il tuo server OpenVPN. Il nostro obiettivo non è che tu comprenda a fondo tutti i principi di "come funziona" o comprendi le complessità del networking entro la fine della lettura di questo articolo, ma vogliamo che tu sia in grado di configurare un server OpenVPN "da zero" come un risultato. Quindi puoi considerare questo articolo come una sorta di guida passo passo per gli utenti. In effetti, ci sono molta documentazione, manuali in rete dedicati all'implementazione di OpenVPN, ma o sono rivolti a utenti addestrati o amministratori di sistema, oppure i sistemi Linux sono usati come esempio per la dimostrazione. Andremo dall'altra parte e ti diremo come configurare OpenVPN sul computer dell'utente medio, ad es. postazione di lavoro con sistema operativo Windows installato. Perché avresti bisogno di queste informazioni? Bene, ad esempio, vuoi giocare a un gioco con gli amici che non supporta il gioco su Internet, ma solo tramite rete locale o, ad esempio, sei impegnato nel supporto utente remoto, ma per qualche motivo usa software come TeamViewer o Amministratrice Ammyy non voglio, perché non desideri che server di terze parti partecipino al processo di trasferimento dei tuoi dati o di creazione di una connessione. In ogni caso, l'esperienza pratica di organizzare il proprio virtuale rete privata (VPN) ti sarà utile.

Ottimizzazione del server

Quindi, iniziamo. Nel nostro esempio, una macchina con Windows XP Professional SP3 (x86) installato fungerà da server OpenVPN e diverse macchine con Windows 7 x64 e Windows 7 x86 fungeranno da client (sebbene lo schema descritto nell'articolo funzionerà effettivamente su altre configurazioni) . Supponiamo che il PC che fungerà da server openvpn ha un indirizzo IP statico bianco su Internet (se l'indirizzo IP fornito dal tuo provider è dinamico, devi registrarti in DynDNS o nessun IP), se questa condizione è soddisfatta, ma il PC è protetto da un router o un firewall hardware, sarà necessario eseguire l'inoltro porte richieste(ne parleremo un po' più avanti, quando andremo direttamente alla configurazione del server), se non avete idea di cosa sia ea cosa serva, allora vi consigliamo di leggere l'articolo sul nostro sito.

- Andiamo sul sito ufficiale del progetto OpenVPN, alla sezione Downloads. Scarica da lì il kit di distribuzione corrispondente alla tua versione del sistema operativo Windows (programma di installazione a 32 o 64 bit). Al momento della stesura di questo articolo, il kit di distribuzione openvpn-install-2.3_rc1-I002-i686.exe era disponibile per OS a 32 bit e openvpn-install-2.3_rc1-I002-x86_64.exe, rispettivamente, per 64- bit OS. Perché abbiamo deciso di aumentare il server su WinXP x86, ad es. su un sistema operativo a 32 bit, quindi scaricare la distribuzione dal primo collegamento.

- Esegui il programma di installazione scaricato. Nella fase in cui viene selezionato il percorso per l'installazione, entrare C:\OpenVPN(vedi screenshot), questo ci semplificherà la configurazione in futuro: quindi fare clic su "Avanti" fino al completamento dell'installazione. Se durante il processo di installazione, nella fase di selezione dei componenti per l'installazione, avevi una "finestra vuota", ad esempio, questa:

Quindi, a quanto pare, hai scaricato la distribuzione "sbagliata", nel qual caso prova a scaricare l'ultima versione di rilascio di openvpn-2.2.2-install.exe (è installato su entrambi i sistemi x86 e x64). In " corretta installazione"La finestra di selezione dei componenti dovrebbe apparire così:

Quindi, a quanto pare, hai scaricato la distribuzione "sbagliata", nel qual caso prova a scaricare l'ultima versione di rilascio di openvpn-2.2.2-install.exe (è installato su entrambi i sistemi x86 e x64). In " corretta installazione"La finestra di selezione dei componenti dovrebbe apparire così:  Tutte le caselle di controllo in esso contenute sono impostate per impostazione predefinita durante l'installazione, non è necessario modificare nulla in aggiunta. Se l'installazione è andata a buon fine, nel Pannello di controllo -> Le connessioni di rete(o se stai installando il server su Windows 7 o Windows Vista, nel Centro connessioni di rete e condivisione e accesso pubblico-> Modifica impostazioni adattatore) dovresti avere TAP-Win32 Adapter V9, che si chiamerà "Local Area Connection X" (X è un numero assegnato automaticamente dal sistema):

Tutte le caselle di controllo in esso contenute sono impostate per impostazione predefinita durante l'installazione, non è necessario modificare nulla in aggiunta. Se l'installazione è andata a buon fine, nel Pannello di controllo -> Le connessioni di rete(o se stai installando il server su Windows 7 o Windows Vista, nel Centro connessioni di rete e condivisione e accesso pubblico-> Modifica impostazioni adattatore) dovresti avere TAP-Win32 Adapter V9, che si chiamerà "Local Area Connection X" (X è un numero assegnato automaticamente dal sistema):  Avrà uno stato Cavo di rete non connesso" perché non abbiamo ancora configurato il nostro server.

Avrà uno stato Cavo di rete non connesso" perché non abbiamo ancora configurato il nostro server. - Crea una sottocartella SSL nella cartella OpenVPN, memorizzerà le chiavi e i certificati emessi dal server. Quindi, avvia il blocco note e copia il seguente testo al suo interno: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # route per il server per vedere le reti dietro il client # route 192.168.x.0 255.255.255.0 10.10.10.x # route aggiunta alla tabella di routing di ciascun client per vedere la rete dietro il server # push "route 192.168.x. 0 255.255.255.0 " # consente ai client VPN di vedersi, altrimenti tutti i client VPN vedranno solo la directory client-to-client # con le descrizioni di configurazione per ogni client client-config-dir C:\\OpenVPN\\config\\ ccd # file che descrive le reti tra client e server ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # percorsi per chiavi server e certificati dh C:\\OpenVPN\\ssl\\dh1024 . pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt key C:\\OpenVPN\\ssl\\Server.key #persist-key tls-auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status.log log C:\\OpenVPN\\log\\openvpn.log verbo 3 Ci soffermeremo sui parametri qui descritti un po' più tardi. Quindi lo salviamo in un file C:\OpenVPN\Config\Server.ovpn, prestare attenzione al file deve essere con l'estensione .ovpn, per questo, nella finestra di dialogo di salvataggio, le opzioni dovrebbero essere esattamente come mostrate nell'immagine:

Se stai utilizzando Windows 7 / Windows Vista e il blocco note non ti consente di salvare il file Server.ovpn in una cartella C:\OpenVPN\Config\, quindi è necessario eseguirlo con diritti di amministratore. Per fare ciò, fai clic con il pulsante destro del mouse sul collegamento Blocco note nel menu Start e seleziona "Esegui come amministratore":

Se stai utilizzando Windows 7 / Windows Vista e il blocco note non ti consente di salvare il file Server.ovpn in una cartella C:\OpenVPN\Config\, quindi è necessario eseguirlo con diritti di amministratore. Per fare ciò, fai clic con il pulsante destro del mouse sul collegamento Blocco note nel menu Start e seleziona "Esegui come amministratore":  Ora anche usando il blocco note crea un file C:\OpenVPN\easy-rsa\vars.bat, copiando il seguente testo: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [email protetta] sito Web e file C:\OpenVPN\easy-rsa\openssl.cnf : # # File di configurazione di esempio OpenSSL. # Viene utilizzato principalmente per la generazione di richieste di certificati. # # Questa definizione impedisce alle seguenti righe di soffocare se HOME non è # definita. HOME = . RANDFILE = $ENV::HOME/.rnd # Informazioni extra sull'IDENTIFICATORE DELL'OGGETTO: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Per utilizzare questo file di configurazione con l'opzione "-extfile" dell'utilità # "openssl x509", nominare qui la sezione contenente le # estensioni X.509v3 da utilizzare: # extensions = # (In alternativa, utilizzare un file di configurazione che abbia solo # Estensioni X.509v3 nella sua sezione principale [= default].) [ new_oids ] # Possiamo aggiungere nuovi OID qui per l'uso da "ca" e "req". 3.4 # Oppure usare la sostituzione del file di configurazione in questo modo: # testoid2= $(testoide1).5.6 #################################### ################# ########################### [ ca ] default_ca = CA_default # La sezione ca predefinita ## ################ ############################################################## ### [ CA_default ] dir = $ENV::KEY_DIR # Dove è conservato tutto certs = $dir # Dove sono conservati i certificati emessi crl_dir = $dir # Dove i crl emessi vengono mantenuti database = $dir/index.txt # file di indice del database. new_certs_dir = $dir # posizione predefinita per i nuovi certificati. certificate = $dir/ca.crt # Il certificato CA serial = $dir/serial # Il numero di serie corrente crl = $dir/crl.pem # Il CRL corrente private_key = $dir/ca.key # La chiave privata RANDFILE = $ dir/.rand # file privato di numeri casuali x509_extensions = usr_cert # Le estensioni da aggiungere al certificato # Estensioni da aggiungere a un CRL. Nota: il comunicatore Netscape si blocca sui CRL V2 # quindi questo viene commentato per impostazione predefinita per lasciare un CRL V1. # crl_extensions = crl_ext default_days = 3650 # quanto tempo certificare per default_crl_days= 30 # quanto tempo prima del prossimo CRL default_md = md5 # quale md usare. preservare = no # mantieni l'ordine DN passato # Qualche modo diverso di specificare quanto dovrebbe apparire simile la richiesta # Per il tipo CA, gli attributi elencati devono essere gli stessi e i campi opzionali # e forniti sono proprio questo:-) policy = policy_match # Per la policy CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationUnitName = opzionale commonName = indirizzo email fornito = opzionale # Per la policy "qualsiasi cosa" # A questo punto, devi elencare tutti i tipi di "oggetto" # accettabili . [ policy_anything ] countryName = facoltativo stateOrProvinceName = facoltativo localityName = facoltativo OrganizationName = facoltativo OrganizationUnitName = facoltativo commonName = indirizzo email fornito = facoltativo ############################### ######################################################################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem distinto_name = req_distinguished_name attributi = req_attributes x509_extensions = v3_ca # Le estensioni da aggiungere al certificato autofirmato # Le password per le chiavi private, se non presenti, verranno richieste # input_password = segreto # output_password = segreto # Questo imposta una maschera per i tipi di stringa consentiti. Ci sono diverse opzioni. # predefinito: Stringa stampabile, Stringa T61, Stringa BMP. # pkix: PrintableString, BMPString. # utf8only: solo UTF8Strings. # nombstr: PrintableString, T61String (senza BMPStrings o UTF8Strings). # MASK:XXXX un valore di maschera letterale. # ATTENZIONE: le versioni correnti di Netscape si bloccano su BMPStrings o UTF8Strings # quindi usa questa opzione con cautela! string_mask = nombstr # req_extensions = v3_req # Le estensioni da aggiungere a una richiesta di certificato [ req_distinguished_name ] countryName = Nome paese (codice a 2 lettere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Nome stato o provincia (nome completo ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nome località (es. città) localityName_default = $ENV::KEY_CITY 0.organizationName = Nome organizzazione (es. azienda) 0.organizationName_default = $ENV::KEY_ORG # possiamo farlo ma normalmente non è necessario:-) #1.organizationName = Nome della seconda organizzazione (ad es. azienda) #1.organizationName_default = Mondo rete larga Pty Ltd nomeunità organizzativa = nome unità organizzativa (ad es., sezione) #nomeunitàorganizzativa_default = nomecomune = nome comune (ad es. il tuo nome o il nome host del tuo server) nomecomune_max = 64 indirizzo email = indirizzo email indirizzo email_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET estensione numero 3 [ attributi_req ] challengePassword = Una password challenge challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nome azienda facoltativo [ usr_cert ] # Queste estensioni vengono aggiunte quando "ca" firma una richiesta, ma alcune CA lo fanno e alcuni software # lo richiedono per evitare di interpretare un certificato utente finale come CA.basicConstraints=CA:FALSE # Ecco alcuni esempi di utilizzo di nsCertType. Se viene omesso #, il certificato può essere utilizzato per qualsiasi cosa *tranne* la firma di oggetti. # Questo va bene per un server SSL.# nsCertType = server # Questo verrebbe usato per un certificato di firma di oggetti.# nsCertType = objsign # Per c normale uso del client questo è tipico # nsCertType = client, email # e per tutto, inclusa la firma dell'oggetto: # nsCertType = client, email, objsign # Questo è tipico in keyUsage per un certificato client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Verrà visualizzato nella casella di riepilogo dei commenti di Netscape. nsComment = "Certificato generato da OpenSSL" # Raccomandazioni PKIX innocue se incluse in tutti i certificati. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:always # Questa roba è per subjectAltName e IssuerAltname.# Importa l'indirizzo email.# subjectAltName=email:copy # Copia i dettagli dell'oggetto # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY AGGIUNTO -- Crea un certificato con nsCertType impostato su "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "Certificato server generato da OpenSSL" subjectKeyIdentifier=hash authorityKeyIdentifier=idkey,issuer:always [ v3_req ] # Estensioni da aggiungere a una richiesta di certificato basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Estensioni per un tipico Raccomandazione alCA#PKIX. subjectKeyIdentifier=hashauthorityKeyIdentifier=keyid:always,issuer:always # Questo è ciò che PKIX consiglia ma alcuni software non funzionanti soffocano su estensioni # critiche. #basicConstraints = critical,CA:true # Quindi lo facciamo invece. basicConstraints = CA:true # Utilizzo della chiave: è tipico per un certificato CA. Tuttavia, poiché # impedirà che venga utilizzato come certificato autofirmato di prova, è meglio # tralasciare per impostazione predefinita. # keyUsage = cRLSign, keyCertSign # Alcuni potrebbero volerlo anche # nsCertType = sslCA, emailCA # Includi l'indirizzo email nel nome alternativo dell'oggetto: un'altra raccomandazione PKIX # subjectAltName=email:copy # Copia i dettagli dell'emittente # IssuerAltName=issuer:copy # Codifica esadecimale DER di un'estensione: attenti solo agli esperti! # obj=DER:02:03 # Dove "obj" è un oggetto standard o aggiunto # Puoi anche sovrascrivere un'estensione supportata: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # estensioni CRL . # Solo IssuerAltName e authorityKeyIdentifier hanno senso in un CRL. # issuerAltName=issuer:copyauthorityKeyIdentifier=keyid:always,issuer:always Congratulazioni! Hai appena creato i file di configurazione di base per il tuo server. Continuiamo a configurarlo.

Ora anche usando il blocco note crea un file C:\OpenVPN\easy-rsa\vars.bat, copiando il seguente testo: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [email protetta] sito Web e file C:\OpenVPN\easy-rsa\openssl.cnf : # # File di configurazione di esempio OpenSSL. # Viene utilizzato principalmente per la generazione di richieste di certificati. # # Questa definizione impedisce alle seguenti righe di soffocare se HOME non è # definita. HOME = . RANDFILE = $ENV::HOME/.rnd # Informazioni extra sull'IDENTIFICATORE DELL'OGGETTO: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Per utilizzare questo file di configurazione con l'opzione "-extfile" dell'utilità # "openssl x509", nominare qui la sezione contenente le # estensioni X.509v3 da utilizzare: # extensions = # (In alternativa, utilizzare un file di configurazione che abbia solo # Estensioni X.509v3 nella sua sezione principale [= default].) [ new_oids ] # Possiamo aggiungere nuovi OID qui per l'uso da "ca" e "req". 3.4 # Oppure usare la sostituzione del file di configurazione in questo modo: # testoid2= $(testoide1).5.6 #################################### ################# ########################### [ ca ] default_ca = CA_default # La sezione ca predefinita ## ################ ############################################################## ### [ CA_default ] dir = $ENV::KEY_DIR # Dove è conservato tutto certs = $dir # Dove sono conservati i certificati emessi crl_dir = $dir # Dove i crl emessi vengono mantenuti database = $dir/index.txt # file di indice del database. new_certs_dir = $dir # posizione predefinita per i nuovi certificati. certificate = $dir/ca.crt # Il certificato CA serial = $dir/serial # Il numero di serie corrente crl = $dir/crl.pem # Il CRL corrente private_key = $dir/ca.key # La chiave privata RANDFILE = $ dir/.rand # file privato di numeri casuali x509_extensions = usr_cert # Le estensioni da aggiungere al certificato # Estensioni da aggiungere a un CRL. Nota: il comunicatore Netscape si blocca sui CRL V2 # quindi questo viene commentato per impostazione predefinita per lasciare un CRL V1. # crl_extensions = crl_ext default_days = 3650 # quanto tempo certificare per default_crl_days= 30 # quanto tempo prima del prossimo CRL default_md = md5 # quale md usare. preservare = no # mantieni l'ordine DN passato # Qualche modo diverso di specificare quanto dovrebbe apparire simile la richiesta # Per il tipo CA, gli attributi elencati devono essere gli stessi e i campi opzionali # e forniti sono proprio questo:-) policy = policy_match # Per la policy CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationUnitName = opzionale commonName = indirizzo email fornito = opzionale # Per la policy "qualsiasi cosa" # A questo punto, devi elencare tutti i tipi di "oggetto" # accettabili . [ policy_anything ] countryName = facoltativo stateOrProvinceName = facoltativo localityName = facoltativo OrganizationName = facoltativo OrganizationUnitName = facoltativo commonName = indirizzo email fornito = facoltativo ############################### ######################################################################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem distinto_name = req_distinguished_name attributi = req_attributes x509_extensions = v3_ca # Le estensioni da aggiungere al certificato autofirmato # Le password per le chiavi private, se non presenti, verranno richieste # input_password = segreto # output_password = segreto # Questo imposta una maschera per i tipi di stringa consentiti. Ci sono diverse opzioni. # predefinito: Stringa stampabile, Stringa T61, Stringa BMP. # pkix: PrintableString, BMPString. # utf8only: solo UTF8Strings. # nombstr: PrintableString, T61String (senza BMPStrings o UTF8Strings). # MASK:XXXX un valore di maschera letterale. # ATTENZIONE: le versioni correnti di Netscape si bloccano su BMPStrings o UTF8Strings # quindi usa questa opzione con cautela! string_mask = nombstr # req_extensions = v3_req # Le estensioni da aggiungere a una richiesta di certificato [ req_distinguished_name ] countryName = Nome paese (codice a 2 lettere) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Nome stato o provincia (nome completo ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Nome località (es. città) localityName_default = $ENV::KEY_CITY 0.organizationName = Nome organizzazione (es. azienda) 0.organizationName_default = $ENV::KEY_ORG # possiamo farlo ma normalmente non è necessario:-) #1.organizationName = Nome della seconda organizzazione (ad es. azienda) #1.organizationName_default = Mondo rete larga Pty Ltd nomeunità organizzativa = nome unità organizzativa (ad es., sezione) #nomeunitàorganizzativa_default = nomecomune = nome comune (ad es. il tuo nome o il nome host del tuo server) nomecomune_max = 64 indirizzo email = indirizzo email indirizzo email_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET estensione numero 3 [ attributi_req ] challengePassword = Una password challenge challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Un nome azienda facoltativo [ usr_cert ] # Queste estensioni vengono aggiunte quando "ca" firma una richiesta, ma alcune CA lo fanno e alcuni software # lo richiedono per evitare di interpretare un certificato utente finale come CA.basicConstraints=CA:FALSE # Ecco alcuni esempi di utilizzo di nsCertType. Se viene omesso #, il certificato può essere utilizzato per qualsiasi cosa *tranne* la firma di oggetti. # Questo va bene per un server SSL.# nsCertType = server # Questo verrebbe usato per un certificato di firma di oggetti.# nsCertType = objsign # Per c normale uso del client questo è tipico # nsCertType = client, email # e per tutto, inclusa la firma dell'oggetto: # nsCertType = client, email, objsign # Questo è tipico in keyUsage per un certificato client. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Verrà visualizzato nella casella di riepilogo dei commenti di Netscape. nsComment = "Certificato generato da OpenSSL" # Raccomandazioni PKIX innocue se incluse in tutti i certificati. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:always # Questa roba è per subjectAltName e IssuerAltname.# Importa l'indirizzo email.# subjectAltName=email:copy # Copia i dettagli dell'oggetto # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY AGGIUNTO -- Crea un certificato con nsCertType impostato su "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "Certificato server generato da OpenSSL" subjectKeyIdentifier=hash authorityKeyIdentifier=idkey,issuer:always [ v3_req ] # Estensioni da aggiungere a una richiesta di certificato basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Estensioni per un tipico Raccomandazione alCA#PKIX. subjectKeyIdentifier=hashauthorityKeyIdentifier=keyid:always,issuer:always # Questo è ciò che PKIX consiglia ma alcuni software non funzionanti soffocano su estensioni # critiche. #basicConstraints = critical,CA:true # Quindi lo facciamo invece. basicConstraints = CA:true # Utilizzo della chiave: è tipico per un certificato CA. Tuttavia, poiché # impedirà che venga utilizzato come certificato autofirmato di prova, è meglio # tralasciare per impostazione predefinita. # keyUsage = cRLSign, keyCertSign # Alcuni potrebbero volerlo anche # nsCertType = sslCA, emailCA # Includi l'indirizzo email nel nome alternativo dell'oggetto: un'altra raccomandazione PKIX # subjectAltName=email:copy # Copia i dettagli dell'emittente # IssuerAltName=issuer:copy # Codifica esadecimale DER di un'estensione: attenti solo agli esperti! # obj=DER:02:03 # Dove "obj" è un oggetto standard o aggiunto # Puoi anche sovrascrivere un'estensione supportata: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # estensioni CRL . # Solo IssuerAltName e authorityKeyIdentifier hanno senso in un CRL. # issuerAltName=issuer:copyauthorityKeyIdentifier=keyid:always,issuer:always Congratulazioni! Hai appena creato i file di configurazione di base per il tuo server. Continuiamo a configurarlo. - Per configurare ulteriormente il server, avremo bisogno di alcune abilità da riga di comando. Prima di tutto, capiamo come eseguirlo? Esistono diversi modi, ad esempio, fare clic su Start -> Esegui (o una combinazione di pulsanti Vinci+R) sulla tastiera e nel campo visualizzato, inserisci cmd e fare clic sul pulsante OK. Tuttavia, gli utenti di Windows 7 / Windows Vista dovranno eseguire la console con diritti di amministratore, per questo il modo più semplice è creare un collegamento appropriato sul desktop. Facciamo clic con il pulsante destro del mouse su un punto vuoto del desktop e selezioniamo la voce "Crea collegamento", nel campo "posizione dell'oggetto", indichiamo semplicemente tre lettere - cmd e chiama la scorciatoia cmd o riga di comando. Inoltre, gli utenti di Windows XP lo eseguono semplicemente, mentre gli utenti di Windows Vista e Windows 7 lo eseguono come amministratore, proprio come è stato fatto sopra con il blocco note.

- Quindi, inserisci in sequenza le seguenti righe nella console: cd C:\OpenVPN\easy-rsa vars clean-all Allo stesso tempo, dovrebbe apparire così sullo schermo:

Quindi, senza chiudere questa finestra, inserisci i comandi di generazione della chiave in sequenza: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca L'ultimo comando (build-ca) creerà un certificato e una chiave dell'autorità di certificazione (CA), nel processo, tuttavia, ti porrà diverse domande, alle quali dovrai rispondere di default premendo il pulsante Invio:

Quindi, senza chiudere questa finestra, inserisci i comandi di generazione della chiave in sequenza: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca L'ultimo comando (build-ca) creerà un certificato e una chiave dell'autorità di certificazione (CA), nel processo, tuttavia, ti porrà diverse domande, alle quali dovrai rispondere di default premendo il pulsante Invio:  Ora creiamo una chiave del server: build-key-server server Nota che il secondo argomento in la squadra va nome chiave (server), è necessario inserire lo stesso nome quando si risponde alla domanda Nome comune (ad es. il tuo nome o il nome host del tuo server), è possibile rispondere alle altre domande per impostazione predefinita premendo il pulsante Invio. Se lo hai fatto tutto correttamente, il comando chiederà di firmare il certificato e confermare la richiesta, è necessario rispondere a entrambe le domande Y(vedi screenshot):

Ora creiamo una chiave del server: build-key-server server Nota che il secondo argomento in la squadra va nome chiave (server), è necessario inserire lo stesso nome quando si risponde alla domanda Nome comune (ad es. il tuo nome o il nome host del tuo server), è possibile rispondere alle altre domande per impostazione predefinita premendo il pulsante Invio. Se lo hai fatto tutto correttamente, il comando chiederà di firmare il certificato e confermare la richiesta, è necessario rispondere a entrambe le domande Y(vedi screenshot):  Se hai fatto tutto correttamente, la tua immagine sarà identica allo screenshot e nelle ultime righe dell'output del comando ci sarà un messaggio sull'aggiunta riuscita di un record al database.

Se hai fatto tutto correttamente, la tua immagine sarà identica allo screenshot e nelle ultime righe dell'output del comando ci sarà un messaggio sull'aggiunta riuscita di un record al database. - Successivamente, andiamo allo snap-in "Servizi e applicazioni" della console di gestione, puoi farlo cliccando sul collegamento Computer (Risorse del computer) con il tasto destro del mouse e selezionando la voce di menu Gestisci, oppure digitando il comando nella console servizi.msc, troviamo lì il servizio "OpenVPN Service" e selezioniamo "Start" nel menu facendo clic con il tasto destro del mouse. Se in precedenza hai eseguito tutto correttamente, il servizio passerà allo stato "In esecuzione". Ora puoi cambiare il suo tipo di avvio in "Auto", invece di "Manuale", che era lì per impostazione predefinita. Il risultato dovrebbe assomigliare a questo:

Questo completa la configurazione del server stesso, resta solo da configurare i client. Per fare ciò, devi anche emettere loro chiavi e certificati, questo viene fatto quasi allo stesso modo di un server, solo per il server abbiamo usato il comando build-key-server e per i client useremo la build-key comando.

Questo completa la configurazione del server stesso, resta solo da configurare i client. Per fare ciò, devi anche emettere loro chiavi e certificati, questo viene fatto quasi allo stesso modo di un server, solo per il server abbiamo usato il comando build-key-server e per i client useremo la build-key comando. - Supponiamo di avere due client, chiamiamoli client1 e client2. Eseguiamo i comandi in sequenza: build-key client1 build-key client2 Allo stesso tempo, alla domanda Common Name (es. il tuo nome o il nome host del tuo server) devi specificare anche il nome del client utilizzato nel comando, ovvero se hai inserito la build-key client1, allora rispondiamo alla domanda Common Name client1, se client2, quindi client2. Al resto delle domande puoi rispondere premendo Invio, alla fine ti verrà anche chiesto di firmare il certificato e confermare alla richiesta, rispondiamo sì ad entrambi i punti - Y. Ora riavviamo il servizio OpenVPN affinché le modifiche abbiano effetto, nello snap-in di gestione del servizio, nel menu di scelta rapida "Riavvia", oppure nella console inseriamo in sequenza: net stop openvpnservice net start openvpnservice

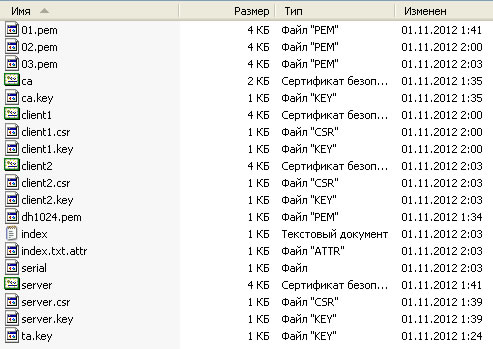

- Ora, se andiamo nella cartella, vedremo i file della chiave e del certificato che abbiamo generato lì:

Ogni cliente avrà bisogno dei suoi file: ca.crt

Ogni cliente avrà bisogno dei suoi file: ca.crt .crt .tasto ta.tasto per il client 1 raccogliamo i file ca.crt, client1.crt, client1.key e ta.key, per il client 2 - rispettivamente ca.crt, client2.crt, client2.key e ta.key, ecc. E in un modo o nell'altro glieli mandiamo (cioè per posta, in un archivio con password, o su una chiavetta), i file di chiavi e certificati devono essere trasferiti tramite canali di comunicazione affidabili e non devono cadere in "terze parti". ", perché. infatti, con il loro aiuto, il client può accedere alla tua sottorete virtuale. IN sezione successiva prenderemo in considerazione la configurazione del client, mentre si presumerà che abbia già ricevuto da te i file della chiave e del certificato. - Se viene utilizzato un firewall sul PC utilizzato come server, è necessario aggiungere OpenVPN all'elenco di esclusione. Per il firewall integrato di Windows, questo può essere fatto nella console con il seguente comando: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Configurazione dei clienti

Configurare un client è molto più semplice che configurare un server, non abbiamo bisogno di generare chiavi, certificati, ecc. per il client, poiché tutto ciò di cui abbiamo bisogno è già stato generato da noi sul server e trasferito al client. Pertanto, l'istruzione nel caso per il cliente è molto più breve.

link utili

- Documentazione ufficiale OpenVPN -

- Pagine man di OpenVPN -

- OpenVPN HOWTO (in russo) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

FAQ.

Puoi inviare le tue domande a email specificata nella sezione o discutete questo articolo su .

È possibile distribuire Internet in questo modo?

Dall'autore

Questo articolo può essere pubblicato su qualsiasi risorsa, copiato in tutto o in parte, senza restrizioni, a condizione che venga mantenuto il collegamento all'originale. Il collegamento deve contenere il nome della nostra risorsa Fast Computer Help in Kaluga, concepito come collegamento, e contenere anche lo pseudonimo dell'autore dell'articolo. Un esempio di tale collegamento sarebbe:

Configurazione di un server OpenVPN// DeckerNota

Ultimamente, abbiamo ricevuto molte domande nell'e-mail nello stile di " Domanda sul tuo articolo al passaggio 5 dopo il comando clean-all, di conseguenza, alcuni file ti vengono copiati. Questo non succede a me. il comando openvpn --genkey --secret %KEY_DIR%\ta.key crea una chiave per me, ma poi build-dh e build-ca non funzionano (cmd.exe dice che il comando non è interno o esterno ... o eseguibile) il file ca.key non è stato creato. Cosa potrei aver fatto di sbagliato?".

Il cui significato principale si riduce alla tua stessa disattenzione. Il problema durante l'esecuzione di clean-all, build-key e altri comandi è che quando hai installato OpenVPN non hai selezionato le caselle OpenSSL Utilities e OpenVPN RSA Certificate Management Scripts (devono essere selezionate!). Presta attenzione allo screenshot con la finestra di selezione dei componenti all'inizio dell'articolo, queste caselle di controllo sono lì!

OpenVPN è una delle opzioni VPN (virtuale rete privata o privato reti virtuali), che consentono di implementare la trasmissione dei dati su un canale crittografato appositamente creato. In questo modo puoi connettere due computer o costruire una rete centralizzata con un server e diversi client. In questo articolo impareremo come creare un tale server e configurarlo.

Come accennato in precedenza, con l'aiuto della tecnologia, che in questione, potremmo trasmettere informazioni su un canale di comunicazione sicuro. Potrebbe trattarsi della condivisione di file o dell'accesso protetto a Internet tramite un server che funge da gateway comune. Per crearlo, non abbiamo bisogno di attrezzature aggiuntive e conoscenza speciale- tutto viene eseguito sul computer che dovrebbe essere utilizzato come server VPN.

Per ulteriori lavori, sarà inoltre necessario configurare la parte client sulle macchine degli utenti della rete. Tutto il lavoro si riduce alla creazione di chiavi e certificati, che vengono poi trasferiti ai clienti. Questi file consentono di ottenere un indirizzo IP durante la connessione al server e creare il canale crittografato sopra menzionato. Tutte le informazioni trasmesse su di esso possono essere lette solo se la chiave è presente. Questa funzione consente di aumentare notevolmente la sicurezza e garantire la sicurezza dei dati.

Installazione di OpenVPN sulla macchina server

L'installazione è una procedura standard con alcune sfumature, di cui parleremo più in dettaglio.

Configurazione lato server

Quando esegui i seguenti passaggi, dovresti essere il più attento possibile. Eventuali difetti porteranno all'inoperabilità del server. Altro condizione richiesta- Il tuo account deve disporre dei diritti di amministratore.

- Vai al catalogo "facile rsa", che nel nostro caso si trova in

C:\OpenVPN\easy-rsa

Trovare un file vars.bat.campione.

Rinominalo in vars.bat(togli la parola "campione" insieme a un punto).

Apri questo file in un editor. Questo è importante, perché è questo blocco note che ti consente di modificare e salvare i codici correttamente, il che aiuta a evitare errori durante l'esecuzione.

- Prima di tutto, elimina tutti i commenti evidenziati in verde Ci ostacoleranno solo. Otteniamo quanto segue:

- Quindi, cambia il percorso della cartella "facile rsa" a quello che abbiamo indicato in fase di installazione. IN questo caso basta rimuovere la variabile %File di programma% e cambialo in C:.

- I seguenti quattro parametri rimangono invariati.

- Il resto delle righe viene compilato in modo casuale. Esempio di screenshot.

- Salviamo il file.

- È inoltre necessario modificare i seguenti file:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Devono cambiare squadra

sul percorso assoluto al file corrispondente openssl.exe. Non dimenticare di salvare le modifiche.

- Ora apri la cartella "facile rsa", morsetto SPOSTARE e fare clic destro su spazio libero(non per file). Nel menu contestuale, seleziona l'elemento "Apri finestra di comando".

inizierà "Riga di comando" con il passaggio alla directory di destinazione già effettuato.

- Immettere il comando seguente e premere ACCEDERE.

- Successivamente, lanciamo un altro file batch.

- Ripetiamo il primo comando.

- Il prossimo passo è creare i file necessari. Per questo utilizziamo il comando

Dopo l'esecuzione, il sistema ti chiederà di confermare i dati che abbiamo inserito nel file vars.bat. Basta premere un paio di volte ACCEDERE finché non appare la stringa originale.

- Crea una chiave DH eseguendo il file

- Preparazione di un certificato per il lato server. C'è un punto importante qui. Deve essere dato il nome in cui abbiamo scritto vars.bat in linea "KEY_NAME". Nel nostro esempio, questo Lumpi. Il comando si presenta così:

build-key-server.bat Lumpics

Qui è inoltre necessario confermare i dati utilizzando la chiave ACCEDERE e inserire anche la lettera due volte "y"(sì) dove richiesto (vedi screenshot). La riga di comando può essere chiusa.

- Nel nostro catalogo "facile rsa" c'è una nuova cartella chiamata "chiavi".

- Il suo contenuto deve essere copiato e incollato in una cartella "ssl", che deve essere creato nella directory principale del programma.

Vista cartella dopo aver incollato i file copiati:

- Ora andiamo alla directory

C:\OpenVPN\config

Crea qui un documento di testo (RMB - Crea - Documento di testo), rinominalo in server.ovpn e apri in Notepad ++. Inseriamo il seguente codice:

porta 443

proto udp

sintonia di sviluppo

nodo di sviluppo "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

certificato C:\\OpenVPN\\ssl\\Lumpics.crt

chiave C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

massimo clienti 32

mantieniti in vita 10 120

da cliente a cliente

comp lzo

chiave persistente

persist-tun

cifra DES-CBC

stato C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verbo 4

muto 20Si noti che i nomi dei certificati e delle chiavi devono corrispondere a quelli che si trovano nella cartella "ssl".

- Quindi, apri "Pannello di controllo" e vai a "Centro di controllo di rete".

- Clicca sul link "Cambia le impostazioni dell'adattatore".

- Qui dobbiamo trovare la connessione effettuata Adattatore TAP-Windows V9. Puoi farlo facendo clic con il pulsante destro del mouse sulla connessione e andando alle sue proprietà.

- Rinominalo in Lampade VPN senza virgolette. Questo nome deve corrispondere al parametro "nodo di sviluppo" in archivio server.ovpn.

- Il passaggio finale è avviare il servizio. Premendo una scorciatoia da tastiera Vinci+R, inserisci la riga sottostante e fai clic ACCEDERE.

- Trova un servizio con il nome Apri il servizio VPN, fai clic su RMB e vai alle sue proprietà.

- Cambia il tipo di avvio in "Automaticamente", avvia il servizio e fai clic "Applicare".

- Se abbiamo fatto tutto correttamente, una croce rossa dovrebbe scomparire vicino all'adattatore. Ciò significa che la connessione è pronta.

Configurazione lato client

Prima di iniziare a configurare il client, è necessario eseguire diverse azioni sulla macchina server: generare chiavi e un certificato per configurare la connessione.

Lavori da eseguire sulla macchina client:

Questo completa la configurazione del server e del client OpenVPN.

Conclusione

Organizzare la tua rete VPN ti consentirà di proteggere il più possibile le informazioni trasmesse, oltre a rendere più sicura la navigazione in Internet. L'importante è stare più attenti quando si configurano le parti server e client, con le giuste azioni si può godere di tutti i vantaggi di una rete virtuale privata.

Questa istruzione mostra come connettersi al server di inoltro VPN Gate utilizzando il client OpenVPN su sistemi Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Installa applicazione client OpenVPN per il tuo sistema operativo. Esegui il file di installazione. Si aprirà la procedura guidata di installazione. Segui le istruzioni sullo schermo per installare l'app.

2. Scarica e carica il file di configurazione della connessione OpenVPN (file .ovpn). Questa procedura è necessaria solo per la configurazione iniziale della connessione.

È possibile scaricare il file di configurazione (file di configurazione di OpenVPN) nella pagina dell'elenco dei server di inoltro gratuiti aperti http://www.vpngate.net/en/. Seleziona il server VPN a cui desideri connetterti e fai clic sul file *.ovpn corrispondente per scaricarlo sul desktop o nella cartella di download.

Dopo aver salvato il file sul computer, verrà visualizzato come l'icona OpenVPN. Tuttavia, non sarà possibile stabilire una connessione semplicemente facendo doppio clic sul file.

È necessario spostare il file *.ovpn nella cartella "config" nella directory di installazione principale di OpenVPN.

Aprire la cartella C:\Programmi\OpenVPN\config e copiarvi il file *.ovpn.

Fare clic con il pulsante destro del mouse sull'icona "OpenVPN GUI" sul desktop e selezionare l'opzione "Esegui come amministratore". In caso contrario, non sarai in grado di stabilire una connessione VPN.

L'icona della GUI di OpenVPN apparirà nell'area di notifica della barra delle applicazioni (barra delle applicazioni). In alcuni casi l'icona potrebbe essere nascosta, fare clic sull'icona della freccia per mostrare tutte le icone nascoste.

Fare clic con il pulsante destro del mouse sull'icona della GUI di OpenVPN e fare clic su Connetti.

Verrà avviata la connessione VPN. Lo stato della connessione verrà visualizzato sullo schermo. Se viene visualizzata una finestra di dialogo per la richiesta di nome utente e password. Inserisci "vpn" in entrambi i campi. Questa finestra appare molto raramente.

Se la connessione VPN viene stabilita correttamente, verrà visualizzato un messaggio pop-up come nello screenshot.

4. Internet senza restrizioni

Quando viene stabilita la connessione VPN, Sistema Windows Viene creato l'adattatore di rete virtuale TAP-Windows Adapter V9. Questo adattatore riceverà un indirizzo IP che inizia con " 10.211 ". L'adattatore virtuale riceverà un indirizzo gateway predefinito.

È possibile verificare la configurazione di rete eseguendo il comando ipconfig /all dal prompt dei comandi di Windows.

Una volta stabilita la connessione, tutto il traffico passerà attraverso il server VPN. Puoi verificarlo con comandi tracert 8.8.8.8 sulla riga di comando di Windows.

Come mostrato nella schermata sopra, se i pacchetti passano attraverso "10.211.254.254", la tua connessione viene inoltrata tramite uno dei Server VPN cancello. Puoi anche andare alla pagina principale di VPN Gate per vedere l'indirizzo IP globale.

Sarai in grado di vedere la posizione vista dalla rete, che sarà diversa dalla tua posizione effettiva.

Configurazione di OpenVPN per MacOS

Questa guida mostra come connettersi al server di inoltro VPN Gate utilizzando l'app Tunnelblick. Tunnelblick è una versione client OpenVPN con guscio grafico. per sistemi macOS.

1. Installa l'app Tunnelblick

Scarica e installa l'ultima versione dell'app Tunnelblick. Durante l'installazione, le istruzioni verranno visualizzate sullo schermo.

Al termine dell'installazione, apparirà la seguente schermata. Seleziona l'opzione "Ho file di configurazione".

Lo schermo mostrerà le istruzioni per aggiungere una configurazione a Tunnelblick.

Fare clic su OK per chiudere la finestra.

2. Scarica e carica il file di configurazione della connessione OpenVPN (file .ovpn). Questa procedura è necessaria solo per la configurazione iniziale della connessione.

Avrai bisogno del file di configurazione in formato *.ovpn per connetterti al server di inoltro VPN Gate tramite il protocollo OpenVPN.

È possibile scaricare il file di configurazione (file di configurazione di OpenVPN) nella pagina dell'elenco dei server di inoltro gratuiti aperti http://www.vpngate.net/en/. Seleziona il server VPN a cui desideri connetterti e fai clic sul file *.ovpn corrispondente per scaricarlo nella cartella Download.

Per installare un file di configurazione *.ovpn, trascinalo sull'icona Tunnelblick nella barra dei menu o sull'elenco delle configurazioni nella scheda Configurazioni della finestra Dettagli VPN. Se devi installare più file di configurazione contemporaneamente, selezionali tutti e trascinali.

Durante l'aggiunta, dovrai inserire un nome utente e una password da account Mac OS.

Fai clic sull'icona Tunnelblick nella barra degli strumenti in alto di MacOS e seleziona l'opzione "Connetti [nome configurazione]". Verrà avviata la connessione VPN.

Lo stato della connessione VPN apparirà come mostrato nello screenshot. Dopo aver stabilito con successo una connessione, la finestra principale di Tunnelblick mostrerà lo stato "Connesso".

4. Internet senza restrizioni

Una volta stabilita la connessione, tutto il traffico passerà attraverso il server VPN. Puoi anche andare alla pagina principale di VPN Gate per vedere l'indirizzo IP globale. Sarai in grado di vedere la posizione vista dalla rete, che sarà diversa dalla tua posizione effettiva.

Quando sei connesso a una VPN, sarai in grado di visitare siti Web bloccati e giocare a giochi bloccati.

Trovato un errore di battitura? Seleziona e premi Ctrl + Invio