Prema zadanim postavkama u sustavu Windows 10 i in Windows poslužitelj 2016 još uvijek uključuje podršku za SMB 1.0. U većini slučajeva potrebno je samo osigurati rad naslijeđeni sustavi: , Windows Server 2003 i stariji. U slučaju da nema više takvih klijenata u vašoj mreži, novi Windows verzije poželjno je onemogućiti SMB 1.x protokol, ili potpuno ukloniti driver. Dakle, zaštićeni ste od veliki broj ranjivosti koje su svojstvene ovom zastarjelom protokolu (što još jednom dokazuje ), a svi klijenti koji pristupaju SMB loptama koristit će nove, produktivnije, sigurnije verzije SMB protokola.

U jednom od prethodnih članaka citirali smo klijentsku i poslužiteljsku stranu. Prema tablici, starije verzije klijenata (XP, Server 2003 i neki naslijeđeni *nix klijenti) mogu se koristiti za pristup resursi datoteke samo SMB 1.0 protokol. Ako nema više takvih klijenata na mreži, možete potpuno onemogućiti SMB 1.0 na strani poslužitelja datoteka (uključujući AD kontrolere domene) i klijentskih stanica.

Revizija pristupa poslužitelju datoteka putem SMB v1.0

prije gašenja i potpuno uklanjanje SMB 1.0 drajver Na strani SMB datotečnog poslužitelja poželjno je osigurati da na mreži nema zastarjelih klijenata koji se na njega spajaju preko SMB v1.0. Da biste to učinili, omogućite revizijski pristup poslužitelj datoteka koristeći ovaj protokol PowerShell naredbe:

Set-SmbServerConfiguration –AuditSmb1Access $true

Nakon nekog vremena proučite događaje u Aplikacije i usluge -> Microsoft -> Windows -> SMBServer -> Audi t za pristup klijenta korištenjem SMB1 protokola.

Savjet. Popis događaja iz ovog dnevnika može se prikazati naredbom:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

U našem primjeru, dnevnik je zabilježio pristup s klijenta 192.168.1.10 koristeći SMB1 protokol. O tome svjedoče događaji s EventID 3000 iz izvora SMBServera i opis:

SMB1 pristup

Adresa klijenta: 192.168.1.10

Upute:

Ovaj događaj označava da je klijent pokušao pristupiti poslužitelju pomoću SMB1. Za zaustavljanje revizije SMB1 pristupa, koristite Windows PowerShell cmdlet Set-SmbServerConfiguration.

U ovaj slučaj, ovu ćemo informaciju zanemariti, ali moramo uzeti u obzir činjenicu da će ubuduće ovaj klijent neće se moći spojiti na ovaj SMB poslužitelj.

Onemogućavanje SMB 1.0 na strani poslužitelja

Protokol SMB 1.0 može se onemogućiti i na strani klijenta i na strani poslužitelja. Na strani poslužitelja SMB 1.0 protokol omogućuje pristup SMB mrežnim mapama (file shares) preko mreže, a na strani klijenta potrebno je povezati se s takvim resursima.

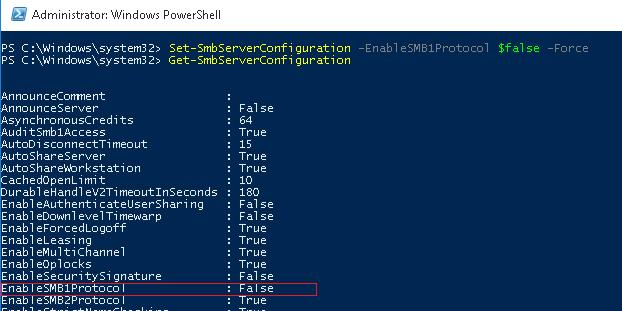

Provjerite je li protokol SMB1 omogućen na strani poslužitelja pomoću sljedeće PowerShell naredbe:

Kao što vidite, vrijednost varijable EnableSMB1Protocol = True.

Kao što vidite, vrijednost varijable EnableSMB1Protocol = True.

Dakle, onemogućite podršku za ovaj protokol:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Pomoću cmdleta Get-SmbServerConfiguration provjerite je li protokol SMB1 sada onemogućen.

Za potpuno uklanjanje upravljačkog programa koji upravlja pristupom SMB v1 klijenta, pokrenite sljedeću naredbu:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Ostaje ponovno pokrenuti sustav i provjeriti je li podrška za SMB1 protokol potpuno onemogućena.

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Onemogućavanje SMB 1.0 na strani klijenta

Onemogućavanjem SMB 1.0 na strani poslužitelja, osigurali smo da se klijenti neće moći spojiti na njega pomoću ovog protokola. Međutim, mogu koristiti zastarjeli protokol za pristup resursima treće strane (uključujući vanjske). Da biste onemogućili podršku za SMB v1 na strani klijenta, pokrenite naredbe:

sc.exe konfiguracija lanmanworkstation depend=bowser/mrxsmb20/nsi

sc.exe konfiguracija mrxsmb10 start= onemogućeno

Dakle, isključivanjem podrške za zastarjeli SMB 1.0 na strani klijenta i poslužitelja, u potpunosti ćete zaštititi svoju mrežu od svih poznatih i još ne pronađenih ranjivosti u njoj. I ranjivosti u Microsoftov poslužitelj Blok poruka 1.0 nalazi se prilično redovito. Posljednja značajna ranjivost u SMBv1 koja bi mogla omogućiti napadaču daljinsko izvršavanje proizvoljnog koda popravljena je u ožujku 2017.

Čitati kako onemogućiti zastarjeli sigurnosni protokol u sustavu Windows 10 da biste zaštitili svoje računalo od malwarea i ransomwarea. U lokalnim mrežama datoteke se prenose, najčešće preko " FTP protokol" (Datoteka Protokol prijenosa), što nije uvijek prikladno za velike ili korporativne LAN-ove. Naravno, skupi sustavi za upravljanje dokumentima mogu doći u pomoć, što uvelike pojednostavljuje simultani rad i prijenos datoteka. Ali ti programi zahtijevaju dodatni troškovi, postavke i vrijeme, stoga je najlakše koristiti obični datotečni poslužitelj koji radi pomoću SMB (Server Message Block) protokola.

Čitave epidemije uzrokovane malwareom WannaCry I "Petya", šire se vrtoglavom brzinom internetom, iskorištavaju rupu u zakonu u drevnom protokolu SMBv1. Ovaj protokol je još uvijek instaliran prema zadanim postavkama u sustavu Windows, iz nekog čudnog razloga. Ako koristite Windows 10, 8 ili 7, trebali biste to provjeriti SMBv1 onemogućen na vašem računalu.

Sadržaj:

Što je "SMBv1" protokol i zašto je omogućen prema zadanim postavkama?

SMBv1 je stara verzija poslužiteljskog protokola poruka koji Windows koristi za dijeljenje datoteke u lokalna mreža. Kasnije je zamijenjen sa SMBv2 I SMBv3. Ove verzije mogu ostati uključene jer ih ima više najbolja zaštita od hakiranja nego prva verzija.

Stariji protokol SMBv1 uključeno samo zato što još uvijek postoji nekoliko starih aplikacija koje se ne koriste SMBv2 ili SMBv3. Programeri tvrtke Microsoft stalno ažurirati popis takvog softvera.

Ako ne koristite nijedan od ovih programa, morate onemogućiti SMBv1 na vašem računalu sa sustavom Windows. Poželjno je to učiniti kako bi zaštitili računalo od eventualnih budućih napada s ranjivošću u protokolu. SMBv1. Čak i stručnjaci Microsoft preporučuje da onemogućite ovaj protokol ako vam nije potreban.

Kako onemogućiti SMBv1 protokol u sustavu Windows 8, 8.1 i 10

Od ažuriranja Windows Autodesk za Windows 10, protokol SMBv1 bit će onemogućeno prema zadanim postavkama. Nažalost, kako bismo izvršili ovu promjenu u operacijski sustav, korisnici su trebali podići veliku buru negodovanja, ali ipak bolje ikad nego nikad.

U isto vrijeme, podrška protokolu SMBv1 možete jednostavno onemogućiti sami i u sustavima Windows 8, 8.1 i 10. Otvorite "Upravljačka ploča"--> idi na "Programi"– > kliknite na poveznicu.

Također možete onemogućiti podršku za protokol SMBv1 samo otvaranjem izbornika "Početak", Unesi tražena riječ "Komponenta" u polje za pretraživanje i kliknite na .

Pomaknite se niz popis i pronađite opciju „Podrška javni pristup u SMB 1.0 / CIFS datoteke". Poništite potvrdni okvir kako biste onemogućili ovu značajku i kliknite "U REDU".

Nakon što izvršite izmjene, sustav će od vas tražiti da ponovno pokrenete računalo.

Kako onemogućiti SMBv1 u sustavu Windows 7 pomoću registra sustava Windows

Da biste onemogućili protokol SMBv1 u sustavu Windows 7, morat ćete urediti Windows registar.

Standardno upozorenje: promijeniti zapise Windows registar kroz standardni uređivač, može rezultirati nesigurni rad OS, pa čak i do potpunog ili djelomičnog kvara operativnog sustava. Korištenje uređivača je vrlo jednostavno i ako slijedite ove upute, ne biste trebali imati problema. I svakako stvarati sigurnosna kopija registar i sve važna informacija, koji se pohranjuje na disk operativnog sustava prije bilo kakvih promjena.

Prvo otvorite uređivač registra, kliknite gumb "Početak" i birati "regedit" u okviru za pretraživanje, a zatim kliknite desni klik kliknite na aplikaciju i pokrenite uređivač registra kao administrator.

U uređivaču registra koristite lijevu stranu bočna traka za prelazak na sljedeću tipku:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Zatim trebate stvarati novi parametar unutar pododjeljka "Parametri". Desni klik na ikonu "Parametri"-> pomaknite kursor miša preko "Stvoriti"–> zatim odaberite "DWORD (32-bitna) vrijednost".

Imenujte novi parametar "SMB1".

DWORD stvorit će se s vrijednošću «0» i savršeno je. «0» znači da SMBv1 onemogućeno. Ne trebate uređivati dana vrijednost nakon njegovog stvaranja.

Sada zatvorite uređivač registra. Također ćete morati ponovno pokrenuti računalo kako bi promjene stupile na snagu. Ako želite poništiti ovu promjenu, vratite se na ovaj prozor i uklonite postavku "SMB1".

dodatne informacije

Gore navedeni koraci izvrsni su za onemogućavanje podrške za protokol SMBv1 na jednom određenom računalu, ali postoje načini da ga onemogućite u cijeloj mreži. Morate se pozvati na službenu dokumentaciju « Microsoft Windows» iza dodatne informacije o takvim prilikama. Na primjer, u dokumentaciji ćete pronaći rješenje kako izložiti gornju promjenu registra pravila grupe sigurnost ako trebate onemogućiti "SMB1" preko cijele mreže na računalu sa sustavom Windows 7.

Zbog nedavne epidemije WannaCry ransomware, iskorištavajući ranjivost SMB v1, na mreži su se ponovno pojavili savjeti o onemogućavanju ovog protokola. Štoviše, Microsoft je još u rujnu 2016. snažno preporučio onemogućavanje prve verzije SMB-a. Ali takvo gašenje može dovesti do neočekivanih posljedica, sve do neobičnosti: osobno sam naišao na tvrtku u kojoj su, nakon borbe s malim i srednjim poduzetnicima, prestali igrati bežični zvučnici Sonos.

Posebno kako bih smanjio vjerojatnost "pucanja u nogu", želim se prisjetiti značajki SMB-a i detaljno razmotriti što prijeti loše zamišljeno gašenje njegovih starih verzija.

SMB(Blok poruka poslužitelja) – mrežni protokol Za daljinski pristup datotekama i pisačima. On je taj koji se koristi pri povezivanju resursa putem \name servera\sharename. Protokol je izvorno radio povrh NetBIOS-a koristeći UDP portove 137, 138 i TCP 137, 139. Windows izdanje 2000 počeo raditi izravno koristeći TCP priključak 445. SMB se također koristi za prijavu na Aktivna domena Imenik i rad u njemu.

Osim za udaljeni pristup resursima, protokol se također koristi za međuprocesorsku komunikaciju putem "imenovanih tokova" - imenovanih cijevi. Procesu se pristupa duž putanje \.\pipe\name.

Prva verzija protokola, također poznata kao CIFS (Common Internet Sustav datoteka), nastao je još 1980-ih, ali se druga verzija pojavila tek s Windows Vista, 2006. godine. Treća verzija protokola objavljena je uz Windows 8. Paralelno s Microsoftom, protokol je kreiran i ažuriran u svojoj otvorenoj Samba implementaciji.

U svakom nova verzija dodani su protokoli drugačija vrsta poboljšanja za poboljšanje performansi, sigurnosti i podrške za nove značajke. Ali u isto vrijeme, podrška za starije protokole ostala je zbog kompatibilnosti. Naravno, bilo je i ima dovoljno ranjivosti u starijim verzijama, od kojih jednu iskorištava WannaCry.

Ispod spojlera ćete naći stožerna tablica promjene u SMB verzijama.

| Verzija | operacijski sustav | Dodano, u usporedbi s prethodnom verzijom |

| SMB2.0 | Windows Vista/2008 | Promijenjen je broj naredbi protokola sa 100+ na 19 |

| Mogućnost rada "pokretne trake" - slanje dodatnih zahtjeva prije nego što se dobije odgovor na prethodni | ||

| Podrška za simboličke veze | ||

| HMAC SHA256 potpisivanje poruka umjesto MD5 | ||

| Povećajte predmemoriju i blokove pisanja/čitanja | ||

| SMB 2.1 | Windows 7/2008R2 | Poboljšanje performansi |

| podrška veću vrijednost MTU | ||

| Podrška za uslugu BranchCache - mehanizam koji predmemorira zahtjeve globalna mreža u lokalnoj mreži | ||

| SMB3.0 | Windows 8/2012 | Mogućnost izgradnje transparentnog failover klaster uz podjelu opterećenja |

| podrška Direktni pristup u memoriju (RDMA) | ||

| Upravljanje putem Powershell cmdleta | ||

| VSS podrška | ||

| AES-CMAC potpis | ||

| AES-CCM enkripcija | ||

| Mogućnost korištenja mrežne mape za skladištenje virtualni strojevi HyperV | ||

| Mogućnost korištenja mrežnih mapa za pohranu Microsoftove baze SQL | ||

| SMB 3.02 | Windows 8.1/2012R2 | Poboljšanja sigurnosti i performansi |

| Automatsko balansiranje u klasteru | ||

| SMB 3.1.1 | Windows 10/2016 | Podrška za AES-GCM enkripciju |

| Provjera integriteta prije autentifikacije koristeći SHA512 hash | ||

| Obavezno sigurno pregovaranje pri radu sa SMB 2.x i novijim klijentima |

Brojimo uvjetno žrtve

Pregled verzije protokola koja se trenutno koristi prilično je jednostavan, za to koristimo cmdlet Get-SmbConnection:

Izlaz cmdleta kada je otvoren mrežni resursi na poslužiteljima sa druga verzija Windows.

Izlaz pokazuje da klijent koji podržava sve verzije protokola koristi maksimum moguća verzija od onih koje podržava poslužitelj. Naravno, ako klijent samo podržava stara verzija protokol, a na poslužitelju će biti onemogućen - veza se neće uspostaviti. Omogućite ili onemogućite podršku za starije verzije u modernom Windows sustavi možete koristiti cmdlet Postavi–SmbServerConfiguration, i vidite stanje ovako:

Get–SmbServerConfiguration | Odaberite EnableSMB1Protocol, EnableSMB2Protocol

Onemogućite SMBv1 na poslužitelju sa sustavom Windows 2012 R2.

Rezultat pri povezivanju s Windows 2003.

Dakle, ako onemogućite stari, ranjivi protokol, možete izgubiti mrežu sa starim klijentima. Istodobno, uz Windows XP i 2003, SMB v1 se također koristi u nizu softverskih i hardverskih rješenja (primjerice, NAS na GNU\Linuxu koji koristi staru verziju sambe).

Pod spojlerom ću dati popis proizvođača i proizvoda koji će potpuno ili djelomično prestati raditi kada se SMB v1 onemogući.

| Proizvođač | Proizvod | Komentar |

| Barakuda | SSL VPN | |

| Sigurnosne kopije Web Security Gatewaya | ||

| Kanon | Skeniraj u mrežno dijeljenje | |

| Cisco | WSA/WSAv | |

| WAAS | Verzije 5.0 i starije | |

| F5 | RDP pristupnik klijenta | |

| Microsoft Exchange proxy | ||

| Forcepoint (Raytheon) | "Neki proizvodi" | |

| HPE | ArcSight Legacy Unified Connector | Stare verzije |

| IBM | NetServer | Verzija V7R2 i starije |

| QRadar upravitelj ranjivosti | Verzije 7.2.x i starije | |

| Lexmark | Firmware eSF 2.x i eSF 3.x | |

| Linux kernel | CIFS klijent | Od 2.5.42 do 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 i stariji |

| MYOB | Računovođe | |

| NetApp | TOČENO | Verzije prije 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 i starije |

| Pulse Secure | KOM | 8.1R9/8.2R4 i starije |

| PPS | 5.1R9/5.3R4 i starije | |

| QNAP | Svi uređaji za pohranu | Firmware stariji od 4.1 |

| crveni šešir | RHEL | Verzije prije 7.2 |

| Ricoh | MFP Scan to Network Share | Pored nekih modela |

| RSA | Authentication Manager Server | |

| Samba | Samba | Starije od 3.5 |

| Sonos | Bežični zvučnici | |

| Sophos | Sophos UTM | |

| Vatrozid Sophos XG | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 i stariji |

| Synology | Disk Station Manager | Samo kontrola |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcentar | |

| ESXi | Starije od 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | MFP Scan to Network Share | Firmware bez ConnectKey Firmware |

Popis je preuzet s web stranice Microsofta, gdje se redovito ažurira.

Popis proizvoda koji koriste staru verziju protokola prilično je velik - prije nego što onemogućite SMB v1, svakako biste trebali razmisliti o posljedicama.

I dalje ga gasim

Ako na mreži nema programa i uređaja koji koriste SMB v1, onda je, naravno, bolje onemogućiti stari protokol. Međutim, ako se isključi na SMB Windows poslužitelj 8/2012 radi se pomoću cmdleta Powershell, tada ćete za Windows 7/2008 morati urediti registar. To se može učiniti i sa Pomoć za Powershell:

Set–ItemProperty –Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 –Type DWORD –Vrijednost 0 –Force

Ili bilo koji drugi prikladan način. Međutim, za primjenu promjena potrebno je ponovno pokretanje.

Da biste onemogućili podršku za SMB v1 na klijentu, samo zaustavite uslugu odgovornu za njegov rad i popravite ovisnosti usluge lanmanworkstation. To se može učiniti pomoću sljedećih naredbi:

sc.exe konfiguracija lanmanworkstation depend=bowser/mrxsmb20/nsi sc.exe konfiguracija mrxsmb10 start=onemogućeno

Radi praktičnosti onemogućavanja protokola u cijeloj mreži, prikladno je koristiti grupna pravila, posebno Postavke pravila grupe. Uz njihovu pomoć možete jednostavno raditi s registrom.

Stvaranje unosa u registar putem pravila grupe.

Da biste onemogućili protokol na poslužitelju, samo kreirajte sljedeću postavku:

- vrijednost: 0.

put: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters;

novi parametar: REG_DWORD pod nazivom SMB1;

Stvorite postavku registra da biste onemogućili SMB v1 na poslužitelju putem pravila grupe.

Da biste onemogućili podršku za SMB v1 na klijentima, trebate promijeniti vrijednost dviju postavki.

Najprije onemogućite uslugu SMB v1 protokola:

- vrijednost: 4.

put: HKLM:\SYSTEM\CurrentControlSet\services\mrxsmb10;

parametar: REG_DWORD pod nazivom Start;

Ažurirajte jedan od parametara.

Zatim popravljamo ovisnost usluge LanmanWorkstation tako da ne ovisi o SMB v1:

- vrijednost: tri linije - Bowser, MRxSmb20 i NSI.

put: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation;

parametar: REG_MULTI_SZ pod nazivom DependOnService;

I zamijenimo drugu.

Nakon što primijenite pravila grupe, morate ponovno pokrenuti računala svoje organizacije. Nakon ponovnog pokretanja, SMB v1 se više neće koristiti.

Radi - ne diraj

Začudo, ova stara zapovijed nije uvijek korisna - ransomware i trojanci mogu se pokrenuti u rijetko ažuriranoj infrastrukturi. Međutim, nenamjerno gašenje i ažuriranje usluga može paralizirati organizaciju jednako kao i virus.

Recite nam jeste li već onemogućili SMB prve verzije? Je li bilo puno žrtava?

Najnoviji veliki virusni napadi distribuiran korištenjem rupa i nedostataka starog SMB1 protokola. Iz jednog manjeg razloga, operativni sustav Windows i dalje dopušta njegovo pokretanje prema zadanim postavkama. Ova starija verzija protokola koristi se za dijeljenje datoteka na lokalnoj mreži. Njegove novije verzije 2 i 3 su sigurnije i treba ih ostaviti uključenima. Budući da koristite novi operativni sustav broj 10 ili prethodni - 8 ili čak zastarjeli - 7, morate onemogućiti ovaj protokol na vašem računalu.

Uključeno je samo zato što neki drugi korisnici pokreću starije aplikacije koje nisu na vrijeme ažurirane za rad sa SMB2 ili SMB3. Microsoft je sastavio njihov popis. Ako je potrebno, pronađite ga i pogledajte na internetu.

Ako održavate sve svoje programe instalirane na računalu ažurnima (ažurnima), najvjerojatnije ćete morati onemogućiti ovaj protokol. Ovo će povećati sigurnost vašeg operativnog sustava i povjerljivih podataka za jedan korak. Usput, čak i stručnjaci same korporacije preporučuju isključivanje, ako je potrebno.

Jeste li spremni za promjenu? Onda nastavimo.

SMB1

Otvorite upravljačku ploču, gdje idite na odjeljak "Programi" i odaberite pododjeljak "Uključivanje/isključivanje značajki sustava Windows".

Na popisu pronađite opciju “Podrška za dijeljenje datoteka SMB 1.0/CIFS”, poništite je i kliknite gumb “OK”.

Ponovno pokrenite operativni sustav nakon spremanja svih prethodno uređenih datoteka, poput dokumenata itd.

ZA WINDOWS 7

Ovdje uređivanje može pomoći. registar sustava. On je moćan alat sustava i ako se u njega unesu netočni podaci, to može dovesti do nestabilnog rada OS-a. Koristite ga pažljivo, prije nego što to učinite, svakako napravite sigurnosnu kopiju za vraćanje.

Otvorite uređivač pritiskom na kombinaciju Osvoji ključeve+ R na tipkovnici i upišite "regedit" u polje za unos. Zatim slijedite sljedeći put:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

kreirajte novu 32-bitnu DWORD vrijednost i nazovite je "SMB1" s vrijednošću "0". Ponovno pokrenite sustav.

Pažnja! Ove metode rade na onemogućavanju protokola samo na jednom računalu, ali ne i na cijeloj mreži. Informacije koje vas zanimaju potražite u službenoj Microsoft dokumentaciji.

U vezi s nedavnim izbijanjem ransomwarea WannaCry koji iskorištava ranjivost SMB v1, na mreži su se ponovno pojavili savjeti o onemogućavanju ovog protokola. Štoviše, Microsoft je još u rujnu 2016. snažno preporučio onemogućavanje prve verzije SMB-a. Ali takvo gašenje može dovesti do neočekivanih posljedica, čak i do neobičnosti: osobno sam naišao na tvrtku u kojoj su, nakon borbe s malim i srednjim poduzećima, Sonos bežični zvučnici prestali svirati.

Posebno kako bih smanjio vjerojatnost "pucanja u nogu", želim se prisjetiti značajki SMB-a i detaljno razmotriti što prijeti loše zamišljeno gašenje njegovih starih verzija.

SMB(Server Message Block) mrežni je protokol za daljinski pristup datotekama i pisačima. On je taj koji se koristi pri povezivanju resursa putem \name servera\sharename. Protokol je izvorno radio preko NetBIOS-a koristeći UDP portove 137, 138 i TCP 137, 139. S izdavanjem Windowsa 2000, počeo je raditi izravno koristeći TCP port 445. SMB se također koristi za prijavu na domenu Aktivni direktorij i raditi u njemu.

Osim za udaljeni pristup resursima, protokol se također koristi za međuprocesorsku komunikaciju putem "imenovanih tokova" - imenovanih cijevi. Procesu se pristupa duž putanje \.\pipe\name.

Prva verzija protokola, također poznata kao CIFS (Common Internet File System), nastala je još 1980-ih, no druga verzija pojavila se tek s Windows Vistom, 2006. Treća verzija protokola izašla je s Windows 8. Paralelno s Microsoftom, protokol je kreiran i ažuriran u svojoj otvorenoj Samba implementaciji.

Sa svakom novom verzijom protokola dodana su razna poboljšanja za povećanje brzine, sigurnosti i podrške za nove funkcije. Ali u isto vrijeme, podrška za starije protokole ostala je zbog kompatibilnosti. Naravno, bilo je i ima dovoljno ranjivosti u starijim verzijama, od kojih jednu iskorištava WannaCry.

Ispod spojlera pronaći ćete zbirnu tablicu promjena u SMB verzijama.

| Verzija | operacijski sustav | Dodano, u usporedbi s prethodnom verzijom |

| SMB2.0 | Windows Vista/2008 | Promijenjen je broj naredbi protokola sa 100+ na 19 |

| Mogućnost rada "pokretne trake" - slanje dodatnih zahtjeva prije nego što se dobije odgovor na prethodni | ||

| Podrška za simboličke veze | ||

| HMAC SHA256 potpisivanje poruka umjesto MD5 | ||

| Povećajte predmemoriju i blokove pisanja/čitanja | ||

| SMB 2.1 | Windows 7/2008R2 | Poboljšanje performansi |

| Veća MTU podrška | ||

| Podrška za uslugu BranchCache - mehanizam koji na lokalnoj mreži sprema zahtjeve prema globalnoj mreži | ||

| SMB3.0 | Windows 8/2012 | Sposobnost izgradnje transparentnog failover klastera s balansiranjem opterećenja |

| Podrška za izravni pristup memoriji (RDMA). | ||

| Upravljanje putem Powershell cmdleta | ||

| VSS podrška | ||

| AES-CMAC potpis | ||

| AES-CCM enkripcija | ||

| Mogućnost korištenja mrežnih mapa za pohranu HyperV virtualnih strojeva | ||

| Mogućnost korištenja mrežnih mapa za pohranu Microsoft SQL baza podataka | ||

| SMB 3.02 | Windows 8.1/2012R2 | Poboljšanja sigurnosti i performansi |

| Automatsko balansiranje u klasteru | ||

| SMB 3.1.1 | Windows 10/2016 | Podrška za AES-GCM enkripciju |

| Provjera integriteta prije autentifikacije koristeći SHA512 hash | ||

| Obavezno sigurno pregovaranje pri radu sa SMB 2.x i novijim klijentima |

Brojimo uvjetno žrtve

Pregled verzije protokola koja se trenutno koristi prilično je jednostavan, za to koristimo cmdlet Get-SmbConnection:

Izlaz cmdleta kada su mrežni resursi otvoreni na poslužiteljima s različitim verzijama sustava Windows.

Izlaz pokazuje da klijent koji podržava sve verzije protokola za povezivanje koristi najvišu moguću verziju koju podržava poslužitelj. Naravno, ako klijent podržava samo staru verziju protokola, a ona je onemogućena na poslužitelju, veza se neće uspostaviti. Omogućite ili onemogućite podršku za starije verzije u moderni sustavi Windows, možete koristiti cmdlet Postavi–SmbServerConfiguration, i vidite stanje ovako:

Get–SmbServerConfiguration | Odaberite EnableSMB1Protocol, EnableSMB2Protocol

Onemogućite SMBv1 na poslužitelju sa sustavom Windows 2012 R2.

Rezultat pri povezivanju s Windows 2003.

Dakle, ako onemogućite stari, ranjivi protokol, možete izgubiti mrežu sa starim klijentima. Istodobno, uz Windows XP i 2003, SMB v1 se također koristi u nizu softverskih i hardverskih rješenja (primjerice, NAS na GNU\Linuxu koji koristi staru verziju sambe).

Pod spojlerom ću dati popis proizvođača i proizvoda koji će potpuno ili djelomično prestati raditi kada se SMB v1 onemogući.

| Proizvođač | Proizvod | Komentar |

| Barakuda | SSL VPN | |

| Sigurnosne kopije Web Security Gatewaya | ||

| Kanon | Skeniraj u mrežno dijeljenje | |

| Cisco | WSA/WSAv | |

| WAAS | Verzije 5.0 i starije | |

| F5 | RDP pristupnik klijenta | |

| Microsoft Exchange proxy | ||

| Forcepoint (Raytheon) | "Neki proizvodi" | |

| HPE | ArcSight Legacy Unified Connector | Stare verzije |

| IBM | NetServer | Verzija V7R2 i starije |

| QRadar upravitelj ranjivosti | Verzije 7.2.x i starije | |

| Lexmark | Firmware eSF 2.x i eSF 3.x | |

| Linux kernel | CIFS klijent | Od 2.5.42 do 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 i stariji |

| MYOB | Računovođe | |

| NetApp | TOČENO | Verzije prije 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 i starije |

| Pulse Secure | KOM | 8.1R9/8.2R4 i starije |

| PPS | 5.1R9/5.3R4 i starije | |

| QNAP | Svi uređaji za pohranu | Firmware stariji od 4.1 |

| crveni šešir | RHEL | Verzije prije 7.2 |

| Ricoh | MFP Scan to Network Share | Pored nekih modela |

| RSA | Authentication Manager Server | |

| Samba | Samba | Starije od 3.5 |

| Sonos | Bežični zvučnici | |

| Sophos | Sophos UTM | |

| Vatrozid Sophos XG | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 i stariji |

| Synology | Disk Station Manager | Samo kontrola |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcentar | |

| ESXi | Starije od 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | MFP Scan to Network Share | Firmware bez ConnectKey Firmware |

Popis je preuzet s web stranice Microsofta, gdje se redovito ažurira.

Popis proizvoda koji koriste staru verziju protokola prilično je velik - prije nego što onemogućite SMB v1, svakako biste trebali razmisliti o posljedicama.

I dalje ga gasim

Ako na mreži nema programa i uređaja koji koriste SMB v1, onda je, naravno, bolje onemogućiti stari protokol. Istodobno, ako se isključivanje na Windows 8/2012 SMB poslužitelju izvodi pomoću Powershell cmdleta, tada ćete za Windows 7/2008 morati urediti registar. To se također može učiniti pomoću Powershell-a:

Set–ItemProperty –Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 –Type DWORD –Vrijednost 0 –Force

Ili na bilo koji drugi prikladan način. Međutim, za primjenu promjena potrebno je ponovno pokretanje.

Da biste onemogućili podršku za SMB v1 na klijentu, samo zaustavite uslugu odgovornu za njegov rad i popravite ovisnosti usluge lanmanworkstation. To se može učiniti pomoću sljedećih naredbi:

sc.exe konfiguracija lanmanworkstation depend=bowser/mrxsmb20/nsi sc.exe konfiguracija mrxsmb10 start=onemogućeno

Radi praktičnosti onemogućavanja protokola u cijeloj mreži, prikladno je koristiti grupna pravila, posebno Postavke pravila grupe. Uz njihovu pomoć možete jednostavno raditi s registrom.

Stvaranje unosa u registar putem pravila grupe.

Da biste onemogućili protokol na poslužitelju, samo kreirajte sljedeću postavku:

- vrijednost: 0.

put: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters;

novi parametar: REG_DWORD pod nazivom SMB1;

Stvorite postavku registra da biste onemogućili SMB v1 na poslužitelju putem pravila grupe.

Da biste onemogućili podršku za SMB v1 na klijentima, trebate promijeniti vrijednost dviju postavki.

Najprije onemogućite uslugu SMB v1 protokola:

- vrijednost: 4.

put: HKLM:\SYSTEM\CurrentControlSet\services\mrxsmb10;

parametar: REG_DWORD pod nazivom Start;

Ažurirajte jedan od parametara.

Zatim popravljamo ovisnost usluge LanmanWorkstation tako da ne ovisi o SMB v1:

- vrijednost: tri linije - Bowser, MRxSmb20 i NSI.

put: HKLM:\SYSTEM\CurrentControlSet\Services\LanmanWorkstation;

parametar: REG_MULTI_SZ pod nazivom DependOnService;

I zamijenimo drugu.

Nakon što primijenite pravila grupe, morate ponovno pokrenuti računala svoje organizacije. Nakon ponovnog pokretanja, SMB v1 se više neće koristiti.

Radi - ne diraj

Čudno, ova stara zapovijed nije uvijek korisna - u rijetko ažuriranoj infrastrukturi mogu se pokrenuti i Trojanci. Međutim, nenamjerno gašenje i ažuriranje usluga može paralizirati organizaciju jednako kao i virus.

Recite nam jeste li već onemogućili SMB prve verzije? Je li bilo puno žrtava?