Drago nam je što vas možemo pozdraviti na našoj stranici! Ovaj je vodič osmišljen kako bi vam pomogao u postavljanju VPN veze pomoću OpenVPN klijenta za operacijski sustav Windows 7.

Postavljanje VPN poslužitelja na Windows 7 može biti potrebno iz raznih razloga, ali najčešće je VPN poslužitelj potreban za organiziranje udaljenog pristupa drugom računalu kod kuće ili u uredu. Međutim, prije kreiranja VPN kanala, morate imati administratorska prava na svom računalu, te također imati pristup svom usmjerivaču ako trebate izvršiti prosljeđivanje porta (port forward) tijekom procesa konfiguracije.

Da biste postavili VPN kanal putem OpenVPN-a za Windows 7, trebate:

- Operativni sustav Windows 7;

- OpenVPN program;

- konfiguracijsku datoteku od davatelja.

Dakle, počnimo postavljati VPN vezu pomoću OpenVPN-a.

1. Prvo što trebate učiniti je preuzeti instalacijski program OpenVPN programa na svoje računalo (možete ga dobiti na adresi). Ili preuzmite instalacijski program na svoje računalo ili odmah kliknite gumb "Pokreni", kao što je prikazano na snimci zaslona ispod

2. Nakon što kliknete na "Pokreni", počet će stvarni proces preuzimanja instalacijskog programa

3. Nakon dovršetka preuzimanja, od vas će se tražiti da instalirate program na svoje računalo, slažete se i ponovno kliknite gumb "Pokreni", pogledajte donju sliku

4. Na samom početku instalacije kliknite gumb C:\Program Files\OpenVPN.

5. Zatim će se od vas tražiti da pregledate licencu za korištenje instaliranog softver, nakon što pročitate koje kliknete na "Slažem se" ("Prihvaćam")

6. Sljedeći prozor ispisuje skup komponenti koje će biti instalirane na vaše računalo, ovdje nemojte ništa mijenjati i ponovno kliknite "Dalje".

7. U ovom prozoru možete odabrati put gdje ćete instalirati program, prema zadanim postavkama OpenVPN će biti instaliran u mapu C:\Program Files\OpenVPN. Ako vam ovaj put odgovara, kliknite gumb "Instaliraj".

8. Tijekom instalacije programa, na ekranu će se prikazati prozor u kojem trebate potvrditi instalaciju drajvera, kliknite "Instaliraj"

9. Pričekajte završetak procesa instalacije programa i ponovno kliknite gumb "Dalje".

10. Nakon dovršetka instalacije kliknite gumb "Završi".

11. Sada morate kopirati konfiguracijsku datoteku primljenu od davatelja u mapu duž ovog puta: C:\Program Files\OpenVPN\config, da biste to učinili, idite na navedenu mapu, pozovite kontekstni izbornik i odaberite "Zalijepi"

12. Nakon toga, vidjet ćete zahtjev za pristup na ekranu, gdje kliknete "Nastavi"

13. Da bi OpenVPN radio ispravno, mora se pokrenuti s administratorskim pravima. Za to morate promijeniti svojstva kompatibilnosti u operativnom sustavu. Da biste to učinili, idite na izbornik "Start" i desnom tipkom miša kliknite prečac OpenVPN-GUI i odaberite "Svojstva"

14. Idite na karticu "Kompatibilnost" i potvrdite okvir "Potvrdi" pored "Pokreni ovaj program kao administrator", a zatim kliknite "U redu"

15. Pokrenite OpenVPN-GUI iz izbornika Start

16. Otvorite programski izbornik u traci (u desnom kutu) i odaberite stavku "Poveži"

17. Nakon toga bi se na vašem ekranu trebao otvoriti prozor sa sadržajem dnevnika povezivanja

18. Ako ste sve učinili kako treba, u tray će se pojaviti savjet o VPN vezi

Nakon dovršetka ovih osamnaest jednostavnih koraka, sada možete samostalno konfigurirati VPN kanal putem OpenVPN protokola za operacijski sustav Windows 7.

Vrlo često naši klijenti nam šalju zahtjeve za instalaciju i konfiguraciju OpenVPN-a na našim VPS poslužiteljima. No, mnogi drugi korisnici nisu ni svjesni prednosti korištenja. U ovom članku ćemo razmotritizašto vam je potreban OpenVPN i opišite područja njegove primjene .

openvpn – besplatna implementacija tehnologijeotvoren izvorni kod za stvaranje šifriranih kanala kao što su točka-točka ili poslužitelj-klijent između računala.

OpenVPN omogućuje uspostavljanje veza između računala smještenih iza NAT-firewall-a, bez potrebe za mijenjanjem njihovih postavki. Tehnologiju je razvio J. Yonan i objavljena je pod besplatna licenca GNU GPL. Alat se koristi u mnogim popularnim i široko korištenim operativnim sustavima:Solaris, OpenBSD, FreeBSD, NetBSD, GNU/Linux, Apple Mac OS X, QNX i Microsoft Windows .

Prije svega, OpenVPN se koristi za sigurnost. Istina, postoji mnogo načina za rješavanje ovog problema. No OpenVPN se smatra najvećim prikladna opcija u smislu sigurnosti. Pogledajmo zašto dalje.

Područja uporabe otvorene VPN tehnologije : za sigurno kombiniranje mreža ili poslužitelja koji koriste internet, za zaobilaženje blokiranja lokalnog vatrozida ili ograničenja pružatelja usluga, za kontrolu korištenja mrežnog prometa unutar jedne mreže, kao siguran pristup poslužitelju ili mreži i još mnogo toga.

OpenVPN se uglavnom koristi kao sigurnosni mehanizam za privatnu mrežu. Možete koristiti sličan alat otvorenog koda za potpuni razvoj šifriranog kanala. Oni rade s OpenVPN-om u načinima: point-to-point ili server-clients. S pravom se smatra prilično korisnom metodom šifriranja između računala u određenoj mreži.

Za korisnika ove tehnologije omogućeno je nekoliko vrsta provjere autentičnosti:

Prvi, korištenjem unaprijed postavljene tipke, u biti je najlakši način.

Druga je provjera autentičnosti certifikata, koja je vrlo fleksibilna u procesu konfiguracije. I na kraju, treći: korištenjem prijave i lozinke (može raditi i bez kreiranja klijentskog certifikata, ali je certifikat poslužitelja i dalje potreban).

OpenVPN koristi statičke, unaprijed dijeljene ključeve ili dinamičku razmjenu ključeva temeljenu na TLS-u. Postoji podrška VPN veze s dinamičkim udaljenim hostovima (DHCP ili dial-up klijenti), tunelima preko NAT-a ili s punim vatrozidom.

Besplatne i plaćene VPN usluge.

Kako se postiže sigurnost i enkripcija u OpenVPN-u? To prvenstveno osigurava biblioteka OpenSSL i protokol Transport Layer Security. Ali umjesto OpenSSL-a, nova izdanja OpenVPN-a mogu koristiti PolarSSL biblioteku. TLS protokol je poboljšana verzija Secure Socket Layers protokola za siguran prijenos podataka.

OpenVPN je dobro usklađen i povezan s OpenSSL knjižnicama, tako da se mehanizmi enkripcije uglavnom temelje na njemu.

Značajke korištenja OpenVPN-a na različitim operativnim sustavima . Ovisno o OS-u koji odaberete, postoje neke nijanse u radu s privatnom mrežom. Na primjer, način rada fast-io, koji ubrzava UDP veze, može raditi samo na GNU/Linuxu. NA Windows sustav prilično često postoje problemi s promjenama rute, za takva rješenja koristim opciju route-method.

OpenVPN je portiran na MacOS X - postoji slobodno distribuirani projekt tunnelblick. Kernel ovog OS-a ne podržava opciju TCP_NODELAY. Razvijen je komercijalni projekt viskoziteta za ovaj OS. OpenVPN se često koristi na usmjerivačima nekih proizvođača: Linksys i Mikrotik i drugi.

koristi se na jednom poslužitelju u virtualnoj mreži, tako da ne postoji način za izravnu komunikaciju između klijenata. Za takvo rješenje koristi se potpuno drugačija tehnologija pod nazivom CloudVPN.

Osim svega navedenog navedene pogodnosti, korištenje standardnih TCP i UDP protokola u OpenVPN-u, omogućuje da postane alternativa IPsec-u u slučajevima kada internetski davatelj blokira neke VPN protokole.

openvpn je prilično svestran softver koji pruža mnoge mogućnosti prilagodbe u iskusnim rukama korisnika. Kako instalirati VPN s HyperHosta na Android OS. Više detalja. Ako trebate pomoć pri postavljanju i instalaciji ovog proizvoda na našem, molimo kontaktirajte tehnička podrška Hyper Host™. Rado ćemo Vam pomoći u najkraćem mogućem roku i u bilo koje doba dana!

Kako osigurati online sigurnost? za rad na webu.

10465 puta 1 puta pogledano danas

je besplatna i open source implementacija tehnologije virtualne privatne mreže (VPN) za stvaranje šifriranih kanala točka-točka ili poslužitelj-klijent između računala. Omogućuje vam da uspostavite veze između računala iza NAT-firewall-a bez potrebe za mijenjanjem njihovih postavki. OpenVPN je kreirao James Yonan i licenciran je pod GNU GPL.

U ovom članku, u jednostavnom i pristupačnom obliku, pokušat ćemo vam reći kako postaviti vlastiti OpenVPN poslužitelj. Nije nam cilj da do kraja čitanja ovog članka temeljito shvatite sva načela "kako funkcionira" ili shvatite zamršenosti umrežavanja, ali želimo da budete u mogućnosti postaviti OpenVPN poslužitelj "od nule" kao rezultat. Dakle, ovaj članak se može smatrati nekom vrstom korak po korak vodič za korisnike. Zapravo, postoji mnogo dokumentacije, priručnika na mreži posvećenih implementaciji OpenVPN-a, ali oni su ili namijenjeni obučenim korisnicima ili administratorima sustava, ili se Linux sustavi koriste kao primjer za demonstraciju. Ići ćemo drugim putem i reći vam kako postaviti OpenVPN na računalo prosječnog korisnika, t.j. radna stanica s instaliranim Windows OS-om. Zašto bi ti trebao ovaj podatak? Pa, na primjer, želite igrati igru s prijateljima koja ne podržava igranje preko Interneta, već samo preko lokalne mreže, ili, na primjer, bavite se daljinskom korisničkom podrškom, ali iz nekog razloga koristite softver kao što je TeamViewer ili Ammyy Admin ne žele, jer ne želite da poslužitelji trećih strana sudjeluju u procesu prijenosa vaših podataka ili uspostavljanja veze. U svakom slučaju, praktično iskustvo organiziranja vlastitog virtualna privatna mreža(VPN) će vam biti od koristi.

Podešavanje poslužitelja

Dakle, počnimo. U našem primjeru, stroj s instaliranim Windows XP Professional SP3 (x86) djelovat će kao OpenVPN poslužitelj, a nekoliko strojeva sa Windows 7 x64 i Windows 7 x86 djelovat će kao klijenti (iako će shema opisana u članku zapravo raditi na drugim konfiguracije). Pretpostavimo da računalo koje će djelovati kao OpenVPN poslužitelj ima bijelu statičku IP adresu na Internetu (ako je IP adresa koju daje vaš davatelj usluga dinamička, tada se morate registrirati u DynDNS ili nema IP-a), ako je ovaj uvjet ispunjen, ali se računalo nalazi iza usmjerivača ili hardverskog vatrozida - morat ćete proslijediti potrebne portove (o tome ćemo govoriti malo niže kada prijeđemo izravno na postavljanje poslužitelja), ako nemate pojma što je i čemu služi, preporučujemo da pročitate članak na našoj web stranici.

- Idemo na službenu web stranicu OpenVPN projekta, u odjeljak Preuzimanja. Odatle preuzmite distribucijski komplet koji odgovara vašem izdanju Windows OS-a (32-bitni ili 64-bitni instalacijski program). U vrijeme pisanja ovog članka, distribucijski kit openvpn-install-2.3_rc1-I002-i686.exe bio je dostupan za 32-bitni OS, odnosno openvpn-install-2.3_rc1-I002-x86_64.exe za 64- bitni OS. Jer odlučili smo da ćemo server podići na WinXP x86, t.j. na 32-bitnom OS-u, a zatim preuzmite distribuciju s prve veze.

- Pokrenite preuzeti instalacijski program. U fazi u kojoj je odabran put za instalaciju, uđite C:\OpenVPN(pogledajte snimku zaslona), to će nam olakšati postavljanje u budućnosti: Zatim kliknite "Dalje" dok se instalacija ne završi. Ako ste tijekom procesa instalacije, u fazi odabira komponenti za instalaciju, imali "prazan prozor", na primjer, ovo:

Zatim ste, očito, preuzeli "pogrešnu" distribuciju, u tom slučaju pokušajte preuzeti najnoviju verziju openvpn-2.2.2-install.exe (instaliran je na x86 i x64 sustavima). Uz "ispravnu instalaciju", prozor za odabir komponente trebao bi izgledati ovako:

Zatim ste, očito, preuzeli "pogrešnu" distribuciju, u tom slučaju pokušajte preuzeti najnoviju verziju openvpn-2.2.2-install.exe (instaliran je na x86 i x64 sustavima). Uz "ispravnu instalaciju", prozor za odabir komponente trebao bi izgledati ovako:  Svi potvrdni okviri u njemu postavljeni su prema zadanim postavkama tijekom instalacije, ništa se ne mora dodatno mijenjati. Ako je instalacija bila uspješna, tada u Control Panel -> Network Connections (ili, ako instalirate poslužitelj na Windows 7 ili Windows Vista, u Network and Control Center i javni pristup-> Promijenite postavke adaptera) trebali biste imati TAP-Win32 Adapter V9, koji će se zvati "Local Area Connection X" (X je broj koji sustav automatski dodjeljuje):

Svi potvrdni okviri u njemu postavljeni su prema zadanim postavkama tijekom instalacije, ništa se ne mora dodatno mijenjati. Ako je instalacija bila uspješna, tada u Control Panel -> Network Connections (ili, ako instalirate poslužitelj na Windows 7 ili Windows Vista, u Network and Control Center i javni pristup-> Promijenite postavke adaptera) trebali biste imati TAP-Win32 Adapter V9, koji će se zvati "Local Area Connection X" (X je broj koji sustav automatski dodjeljuje):  Njegov status će biti "Mrežni kabel nije spojen", jer. još nismo konfigurirali naš poslužitelj.

Njegov status će biti "Mrežni kabel nije spojen", jer. još nismo konfigurirali naš poslužitelj. - Napravite SSL podmapu u mapi OpenVPN, ona će pohraniti ključeve i certifikate koje je izdao poslužitelj. Zatim pokrenite notepad i kopirajte sljedeći tekst u njega: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ruta za poslužitelj da vidi mreže iza klijenta # ruta 192.168.x.0 255.255.255.0 10.10.10.x # ruta je dodana u tablicu usmjeravanja svakog klijenta da vidi mrežu iza poslužitelja # push "route 192.168.x.0 255.250.25.25 " # omogućuje vpn klijentima da vide jedni druge, inače će svi vpn klijenti vidjeti samo klijent-klijent poslužitelj # direktorij s opisima konfiguracije za svaki klijent-client-config-dir C:\\OpenVPN\\config\\ ccd # datoteka koja opisuje mreže između klijenta i poslužitelja ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # staze za ključeve poslužitelja i certifikate dh C:\\OpenVPN\\ssl\\dh1024 .pem ca C: \\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt ključ C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\ OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu -extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status.log log C:\\OpenVPN\\log\\openvpn.log glagol 3 Zadržat ćemo se na parametrima koji su ovdje opisani malo kasnije . Zatim ga spremamo u datoteku C:\OpenVPN\Config\Server.ovpn, obratite pozornost da datoteka mora biti s ekstenzijom .ovpn, za to, u dijaloškom okviru za spremanje, opcije bi trebale biti točno kao što je prikazano na slici:

Ako koristite Windows 7 / Windows Vista i notepad vam neće dopustiti da spremite datoteku Server.ovpn u mapu C:\OpenVPN\Config\, pa ga morate pokrenuti s administratorskim pravima. Da biste to učinili, desnom tipkom miša kliknite prečac Notepad u izborniku Start i odaberite "Pokreni kao administrator":

Ako koristite Windows 7 / Windows Vista i notepad vam neće dopustiti da spremite datoteku Server.ovpn u mapu C:\OpenVPN\Config\, pa ga morate pokrenuti s administratorskim pravima. Da biste to učinili, desnom tipkom miša kliknite prečac Notepad u izborniku Start i odaberite "Pokreni kao administrator":  Sada također pomoću bilježnice stvorite datoteku C:\OpenVPN\easy-rsa\vars.bat, kopirajući u njega sljedeći tekst: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [e-mail zaštićen] web stranica I datoteka C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL primjer konfiguracijske datoteke. # Ovo se uglavnom koristi za generiranje zahtjeva za certifikate. # # Ova definicija zaustavlja gušenje sljedećih redaka ako HOME # nije definiran. HOME = . RANDFILE = $ENV::HOME/.rnd # Dodatne informacije o IDENTIFIKATORU OBJEKTA: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Da biste koristili ovu konfiguracijsku datoteku s opcijom "-extfile" uslužnog programa # "openssl x509", ovdje navedite naziv odjeljka koji sadrži ekstenzije # X.509v3 za korištenje: # extensions = # (Alternativno, koristite konfiguracijsku datoteku koja ima samo # X.509v3 ekstenzije u svom glavnom [= zadanom] odjeljku.) [ new_oids ] # Ovdje možemo dodati nove OID-ove za korištenje od strane "ca" i "req". 3.4 # Ili koristite zamjenu konfiguracijske datoteke ovako: # testoid2= $(testoid1).5.6 ############################## ############### ####################### [ ca ] default_ca = CA_default # Zadani ca odjeljak ## ############## ###################################### ############## ### [ CA_default ] dir = $ENV::KEY_DIR # Gdje se sve čuva certs = $dir # Gdje se čuvaju izdani certifikati crl_dir = $dir # Gdje izdani crl se čuvaju baza podataka = $dir/index.txt # datoteka indeksa baze podataka. new_certs_dir = $dir # zadano mjesto za nove certifikate. certifikat = $dir/ca.crt # Serijski CA certifikat = $dir/serial # Trenutni serijski broj crl = $dir/crl.pem # Trenutni CRL private_key = $dir/ca.key # Privatni ključ RANDFILE = $ dir/.rand # privatna datoteka slučajnog broja x509_extensions = usr_cert # Ekstenzije za dodavanje certifikatu # Proširenja za dodavanje u CRL. Napomena: Netscape komunikator se guši na V2 CRL-ovima # tako da je ovo zadano komentirano kako bi se ostavio V1 CRL. # crl_extensions = crl_ext default_days = 3650 # koliko dugo certificirati za default_crl_days= 30 # koliko dugo prije sljedećeg CRL default_md = md5 # koji md koristiti. sačuvaj = ne # zadrži proslijeđen DN redoslijed # Nekoliko razlika načina određivanja koliko bi zahtjev trebao izgledati slično # Za tip CA, navedeni atributi moraju biti isti, a neobavezna # i navedena polja su upravo to:-) policy = policy_match # Za CA politiku [ policy_match ] countryName = match stateOrProvinceName = match OrganizationName = match OrganizationalUnitName = opciono commonName = isporučena adresa e-pošte = opcionalno # Za pravilo "bilo što" # U ovom trenutku morate navesti sve prihvatljive # vrste "objekta" . [ policy_anything ] countryName = neobavezno stateOrProvinceName = opciono localityName = neobavezno OrganizationalUnitName = neobavezno commonName = isporučena adresa e-pošte = neobavezno ########################## ########################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Proširenja za dodavanje samopotpisanom certifikatu # Lozinke za privatne ključeve ako nisu prisutne od njih će se tražiti # tajna # tajna_password se = tajna # izlazna lozinka se maska za dopuštene vrste nizova. Postoji nekoliko opcija. # zadano: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # samo utf8: samo UTF8Strings. # nombstr: PrintableString, T61String (bez BMPStrings ili UTF8String). # MASK:XXXX doslovna vrijednost maske. # UPOZORENJE: trenutne verzije Netscapea ruše se na BMPStrings ili UTF8Strings # pa ovu opciju koristite s oprezom! string_mask = nombstr # req_extensions = v3_req # Proširenja za dodavanje u zahtjev za certifikat [ req_distinguished_name ] countryName = naziv zemlje (2 slova kod) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 countryName_max = 2 naziv državeOrProvin ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Naziv mjesta (npr. grad) localityName_default = $ENV::KEY_CITY 0.organizationName = Naziv organizacije (npr. tvrtka) 0.organizationName_default = $ENV::KEY možemo učiniti ali nije potrebno normalno:-) #1.organizationName = naziv druge organizacije (npr. tvrtka) #1.organizationName_default = Svijet široki web Pty Ltd OrganizationalUnitName = Naziv organizacijske jedinice (npr. odjeljak) #organizationalUnitName_default = commonName = Uobičajeno ime (npr. vaše ime ili ime vašeg poslužitelja) commonName_max = 64 emailAddress = Adresa e-pošte emailAddress_default = $ENV::KEY_EMAIL emailAddress0 #max = SET-ex3 = SET ekstenzija broj 3 [ req_attributes ] challengePassword = izazovna lozinka challengePassword_min = 4 challengePassword_max = 20 unstructuredName = neobavezni naziv tvrtke [ usr_cert ] # Ova proširenja se dodaju kada "ca" potpiše zahtjev. ali neki CA to rade i neki softver to zahtijeva # kako bi se izbjeglo tumačenje certifikata krajnjeg korisnika kao CA.basicConstraints=CA:FALSE # Evo nekoliko primjera upotrebe nsCertType. Ako je izostavljen # certifikat se može koristiti za bilo što *osim* potpisivanje objekata. # Ovo je u redu za SSL poslužitelj.# nsCertType = poslužitelj # Za certifikat za potpisivanje objekata ovo bi se koristilo.# nsCertType = objsign # Za normalan c korištenje lienta ovo je tipično # nsCertType = klijent, e-pošta # i za sve uključujući potpisivanje objekata: # nsCertType = klijent, e-pošta, objsign # Ovo je tipično za keyUsage za klijentski certifikat. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ovo će biti prikazano u Netscapeovom popisu komentara. nsComment = "OpenSSL Generated Certificate" # PKIX preporuke su bezopasne ako su uključene u sve certifikate. subjectKeyIdentifier=hash authorityKeyIdentifier=keyalway, je za subjectAltName i issuerAltname.# Uvezite adresu e-pošte.# subjectAltName=email:copy # Kopirajte pojedinosti o predmetu # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Napravite certifikat s nsCertType postavljenim na "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "Potvrda generiranog poslužitelja OpenSSL" subjectereydentifi=Kertifikat generiranog serveraIshway, subjectereyhaykeyway [ v3_req ] # Proširenja za dodavanje zahtjevu za certifikat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca] # Proširenja za tipičan alCA#PKIX preporuka. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Ovo je ono što PKIX preporučuje, ali neki pokvareni softver guši kritična # proširenja. #basicConstraints = kritično,CA:true # Stoga radimo ovo umjesto toga. basicConstraints = CA:true # Korištenje ključa: ovo je tipično za CA certifikat. Međutim, budući da će # spriječiti da se koristi kao testni samopotpisani certifikat, najbolje je # izostaviti prema zadanim postavkama. # keyUsage = cRLSign, keyCertSign # Neki bi to također mogli željeti # nsCertType = sslCA, emailCA # Uključite adresu e-pošte u zamjensko ime predmeta: još jedna preporuka PKIX # subjectAltName=email:copy # Kopiraj pojedinosti o izdavatelju # issuerAltName=issuer:copy # DER heksadecimalno kodiranje proširenja: pazite samo stručnjaci! # obj=DER:02:03 # Gdje je "obj" standardni ili dodani objekt # Možete čak i nadjačati podržano proširenje: # basicConstraints= kritično, DER:30:03:01:01:FF [ crl_ext ] # CRL proširenja . # Samo issuerAltName i authorityKeyIdentifier imaju smisla u CRL-u. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Čestitamo! Upravo ste kreirali osnovne konfiguracijske datoteke za svoj poslužitelj. Nastavimo s postavljanjem.

Sada također pomoću bilježnice stvorite datoteku C:\OpenVPN\easy-rsa\vars.bat, kopirajući u njega sljedeći tekst: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [e-mail zaštićen] web stranica I datoteka C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL primjer konfiguracijske datoteke. # Ovo se uglavnom koristi za generiranje zahtjeva za certifikate. # # Ova definicija zaustavlja gušenje sljedećih redaka ako HOME # nije definiran. HOME = . RANDFILE = $ENV::HOME/.rnd # Dodatne informacije o IDENTIFIKATORU OBJEKTA: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Da biste koristili ovu konfiguracijsku datoteku s opcijom "-extfile" uslužnog programa # "openssl x509", ovdje navedite naziv odjeljka koji sadrži ekstenzije # X.509v3 za korištenje: # extensions = # (Alternativno, koristite konfiguracijsku datoteku koja ima samo # X.509v3 ekstenzije u svom glavnom [= zadanom] odjeljku.) [ new_oids ] # Ovdje možemo dodati nove OID-ove za korištenje od strane "ca" i "req". 3.4 # Ili koristite zamjenu konfiguracijske datoteke ovako: # testoid2= $(testoid1).5.6 ############################## ############### ####################### [ ca ] default_ca = CA_default # Zadani ca odjeljak ## ############## ###################################### ############## ### [ CA_default ] dir = $ENV::KEY_DIR # Gdje se sve čuva certs = $dir # Gdje se čuvaju izdani certifikati crl_dir = $dir # Gdje izdani crl se čuvaju baza podataka = $dir/index.txt # datoteka indeksa baze podataka. new_certs_dir = $dir # zadano mjesto za nove certifikate. certifikat = $dir/ca.crt # Serijski CA certifikat = $dir/serial # Trenutni serijski broj crl = $dir/crl.pem # Trenutni CRL private_key = $dir/ca.key # Privatni ključ RANDFILE = $ dir/.rand # privatna datoteka slučajnog broja x509_extensions = usr_cert # Ekstenzije za dodavanje certifikatu # Proširenja za dodavanje u CRL. Napomena: Netscape komunikator se guši na V2 CRL-ovima # tako da je ovo zadano komentirano kako bi se ostavio V1 CRL. # crl_extensions = crl_ext default_days = 3650 # koliko dugo certificirati za default_crl_days= 30 # koliko dugo prije sljedećeg CRL default_md = md5 # koji md koristiti. sačuvaj = ne # zadrži proslijeđen DN redoslijed # Nekoliko razlika načina određivanja koliko bi zahtjev trebao izgledati slično # Za tip CA, navedeni atributi moraju biti isti, a neobavezna # i navedena polja su upravo to:-) policy = policy_match # Za CA politiku [ policy_match ] countryName = match stateOrProvinceName = match OrganizationName = match OrganizationalUnitName = opciono commonName = isporučena adresa e-pošte = opcionalno # Za pravilo "bilo što" # U ovom trenutku morate navesti sve prihvatljive # vrste "objekta" . [ policy_anything ] countryName = neobavezno stateOrProvinceName = opciono localityName = neobavezno OrganizationalUnitName = neobavezno commonName = isporučena adresa e-pošte = neobavezno ########################## ########################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Proširenja za dodavanje samopotpisanom certifikatu # Lozinke za privatne ključeve ako nisu prisutne od njih će se tražiti # tajna # tajna_password se = tajna # izlazna lozinka se maska za dopuštene vrste nizova. Postoji nekoliko opcija. # zadano: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # samo utf8: samo UTF8Strings. # nombstr: PrintableString, T61String (bez BMPStrings ili UTF8String). # MASK:XXXX doslovna vrijednost maske. # UPOZORENJE: trenutne verzije Netscapea ruše se na BMPStrings ili UTF8Strings # pa ovu opciju koristite s oprezom! string_mask = nombstr # req_extensions = v3_req # Proširenja za dodavanje u zahtjev za certifikat [ req_distinguished_name ] countryName = naziv zemlje (2 slova kod) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 countryName_max = 2 naziv državeOrProvin ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Naziv mjesta (npr. grad) localityName_default = $ENV::KEY_CITY 0.organizationName = Naziv organizacije (npr. tvrtka) 0.organizationName_default = $ENV::KEY možemo učiniti ali nije potrebno normalno:-) #1.organizationName = naziv druge organizacije (npr. tvrtka) #1.organizationName_default = Svijet široki web Pty Ltd OrganizationalUnitName = Naziv organizacijske jedinice (npr. odjeljak) #organizationalUnitName_default = commonName = Uobičajeno ime (npr. vaše ime ili ime vašeg poslužitelja) commonName_max = 64 emailAddress = Adresa e-pošte emailAddress_default = $ENV::KEY_EMAIL emailAddress0 #max = SET-ex3 = SET ekstenzija broj 3 [ req_attributes ] challengePassword = izazovna lozinka challengePassword_min = 4 challengePassword_max = 20 unstructuredName = neobavezni naziv tvrtke [ usr_cert ] # Ova proširenja se dodaju kada "ca" potpiše zahtjev. ali neki CA to rade i neki softver to zahtijeva # kako bi se izbjeglo tumačenje certifikata krajnjeg korisnika kao CA.basicConstraints=CA:FALSE # Evo nekoliko primjera upotrebe nsCertType. Ako je izostavljen # certifikat se može koristiti za bilo što *osim* potpisivanje objekata. # Ovo je u redu za SSL poslužitelj.# nsCertType = poslužitelj # Za certifikat za potpisivanje objekata ovo bi se koristilo.# nsCertType = objsign # Za normalan c korištenje lienta ovo je tipično # nsCertType = klijent, e-pošta # i za sve uključujući potpisivanje objekata: # nsCertType = klijent, e-pošta, objsign # Ovo je tipično za keyUsage za klijentski certifikat. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ovo će biti prikazano u Netscapeovom popisu komentara. nsComment = "OpenSSL Generated Certificate" # PKIX preporuke su bezopasne ako su uključene u sve certifikate. subjectKeyIdentifier=hash authorityKeyIdentifier=keyalway, je za subjectAltName i issuerAltname.# Uvezite adresu e-pošte.# subjectAltName=email:copy # Kopirajte pojedinosti o predmetu # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Napravite certifikat s nsCertType postavljenim na "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "Potvrda generiranog poslužitelja OpenSSL" subjectereydentifi=Kertifikat generiranog serveraIshway, subjectereyhaykeyway [ v3_req ] # Proširenja za dodavanje zahtjevu za certifikat basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca] # Proširenja za tipičan alCA#PKIX preporuka. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Ovo je ono što PKIX preporučuje, ali neki pokvareni softver guši kritična # proširenja. #basicConstraints = kritično,CA:true # Stoga radimo ovo umjesto toga. basicConstraints = CA:true # Korištenje ključa: ovo je tipično za CA certifikat. Međutim, budući da će # spriječiti da se koristi kao testni samopotpisani certifikat, najbolje je # izostaviti prema zadanim postavkama. # keyUsage = cRLSign, keyCertSign # Neki bi to također mogli željeti # nsCertType = sslCA, emailCA # Uključite adresu e-pošte u zamjensko ime predmeta: još jedna preporuka PKIX # subjectAltName=email:copy # Kopiraj pojedinosti o izdavatelju # issuerAltName=issuer:copy # DER heksadecimalno kodiranje proširenja: pazite samo stručnjaci! # obj=DER:02:03 # Gdje je "obj" standardni ili dodani objekt # Možete čak i nadjačati podržano proširenje: # basicConstraints= kritično, DER:30:03:01:01:FF [ crl_ext ] # CRL proširenja . # Samo issuerAltName i authorityKeyIdentifier imaju smisla u CRL-u. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Čestitamo! Upravo ste kreirali osnovne konfiguracijske datoteke za svoj poslužitelj. Nastavimo s postavljanjem. - Za daljnju konfiguraciju poslužitelja trebat će nam neke vještine naredbenog retka. Prije svega, shvatimo kako ga pokrenuti? Postoji nekoliko načina, na primjer, kliknite Start -> Pokreni (ili kombinaciju gumba Win+R) na tipkovnici i u polju koje se pojavi unesite cmd i kliknite gumb OK. Međutim, korisnici sustava Windows 7 / Windows Vista morat će pokrenuti konzolu s administratorskim pravima, za to je najlakši način stvoriti odgovarajući prečac na radnoj površini. Desnom tipkom miša kliknemo na bilo koje prazno mjesto na radnoj površini i odaberemo stavku "Kreiraj prečac", u polju "lokacija objekta" jednostavno označimo tri slova - cmd i pozovite prečac cmd ili naredbeni redak. Unaprijediti, Korisnici Windowsa XP ga samo pokrenite, dok ga korisnici Windows Vista i Windows 7 pokreću kao administrator, baš kao što je to učinio gore s notepadom.

- Zatim redom unesite sljedeće retke u konzolu: cd C:\OpenVPN\easy-rsa vars clean-all U isto vrijeme, na ekranu bi trebao izgledati ovako:

Zatim, bez zatvaranja ovog prozora, unesite naredbe za generiranje ključeva redom: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Posljednja naredba (build-ca) će stvoriti certifikat i certifikat autoritet (CA), u procesu će vam, međutim, postaviti nekoliko pitanja, na koja se prema zadanim postavkama mora odgovoriti pritiskom na tipku Enter:

Zatim, bez zatvaranja ovog prozora, unesite naredbe za generiranje ključeva redom: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Posljednja naredba (build-ca) će stvoriti certifikat i certifikat autoritet (CA), u procesu će vam, međutim, postaviti nekoliko pitanja, na koja se prema zadanim postavkama mora odgovoriti pritiskom na tipku Enter:  Sada kreirajmo ključ poslužitelja: build-key-server server na ostala pitanja možete odgovoriti prema zadanim postavkama pritiskom na tipku Enter. Ako ste sve učinili kako treba, naredba će od vas tražiti da potpišete certifikat i potvrdite zahtjev, oboje na pitanja se mora odgovoriti Y(vidi snimku zaslona):

Sada kreirajmo ključ poslužitelja: build-key-server server na ostala pitanja možete odgovoriti prema zadanim postavkama pritiskom na tipku Enter. Ako ste sve učinili kako treba, naredba će od vas tražiti da potpišete certifikat i potvrdite zahtjev, oboje na pitanja se mora odgovoriti Y(vidi snimku zaslona):  Ako ste sve učinili ispravno, tada će vaša slika biti identična snimci zaslona, a u zadnjim recima izlaza naredbe bit će poruka o uspješnom dodavanju jednog zapisa u bazu podataka.

Ako ste sve učinili ispravno, tada će vaša slika biti identična snimci zaslona, a u zadnjim recima izlaza naredbe bit će poruka o uspješnom dodavanju jednog zapisa u bazu podataka. - Nakon toga idemo na dodatak "Usluge i aplikacije" upravljačke konzole, to možete učiniti klikom na prečac Računalo (Moje računalo) desnom tipkom miša i odabirom stavke izbornika Upravljanje ili upisivanjem naredbu u konzoli usluge.msc, tamo nalazimo uslugu "OpenVPN Service" i odabiremo "Start" u izborniku desnim klikom miša. Ako ste prije sve učinili ispravno, usluga će se prebaciti u stanje "Pokrenuto". Sada možete promijeniti vrstu pokretanja u "Auto", umjesto "Ručno", koja je bila tamo prema zadanim postavkama. Rezultat bi trebao izgledati ovako:

Time je dovršena konfiguracija samog poslužitelja, ostaje samo konfigurirati klijente. Da biste to učinili, također im morate izdati ključeve i certifikate, to se radi gotovo na isti način kao i poslužitelj, samo za poslužitelj smo koristili naredbu build-key-server, a za klijente ćemo koristiti build-key naredba.

Time je dovršena konfiguracija samog poslužitelja, ostaje samo konfigurirati klijente. Da biste to učinili, također im morate izdati ključeve i certifikate, to se radi gotovo na isti način kao i poslužitelj, samo za poslužitelj smo koristili naredbu build-key-server, a za klijente ćemo koristiti build-key naredba. - Pretpostavimo da imamo dva klijenta, nazovimo ih klijent1 i klijent2. Izvršimo naredbe u nizu: build-key client1 build-key client2 Istovremeno, na pitanje Common Name (npr. vaše ime ili ime hosta vašeg poslužitelja) također morate navesti ime klijenta koji se koristi u naredbi, tj. ako ste unijeli ključ izgradnje klijent1, odgovaramo na pitanje Common Name client1, ako client2, onda client2. Ostala pitanja mogu se odgovoriti pritiskom na Enter, na kraju ćete također biti zamoljeni da potpišete potvrdu i potvrdite zahtjev, na obje točke odgovaramo potvrdno - Y. Sada ponovno pokrećemo OpenVPN uslugu kako bi promjene stupile na snagu, u snap-inu za upravljanje uslugom, u izborniku desnog klika "Restart", ili u konzoli uzastopno unosimo: net stop openvpnservice net start openvpnservice

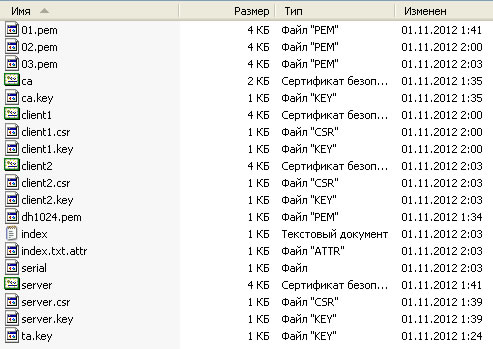

- Sada, ako odemo u mapu, vidjet ćemo ključeve i datoteke certifikata koje smo tamo generirali:

Svaki klijent trebat će svoje datoteke: ca.crt

Svaki klijent trebat će svoje datoteke: ca.crt .crt .ključ ta.ključ za klijenta 1 prikupljamo datoteke ca.crt, client1.crt, client1.key i ta.key, za klijenta 2 - ca.crt, client2.crt, client2.key i ta.key, redom, itd. I na ovaj ili onaj način šaljemo mu ih (što znači poštom, u arhivu sa lozinkom ili na flash pogon), datoteke ključeva i certifikata moraju se prenijeti pouzdanim komunikacijskim kanalima i ne smiju pasti u "treće strane". “, jer. zapravo, uz pomoć njih, klijent može pristupiti vašoj virtualnoj podmreži. NA sljedeći odjeljak razmotrit ćemo postavljanje klijenta, dok će se pretpostaviti da je od vas već primio datoteke ključeva i certifikata. - Ako se vatrozid koristi na računalu koje se koristi kao poslužitelj, tada morate dodati OpenVPN na popis isključenja. Za ugrađeni Windows vatrozid, to se može učiniti u konzoli sljedećom naredbom: netsh firewall add dopušteni program program = C:\OpenVPN\bin\openvpn.exe naziv = "OpenVPN Server" ENABLE opseg = SVE profil = SVE

Postavljanje klijenata

Postavljanje klijenta je puno lakše od postavljanja poslužitelja, ne trebamo generirati ključeve, certifikate i sl. za klijenta, budući da je sve što nam treba već generirano od strane nas na serveru i preneseno na klijenta. Stoga je instrukcija u slučaju za klijenta puno kraća.

korisni linkovi

- Službena OpenVPN dokumentacija -

- OpenVPN man stranice -

- OpenVPN KAKO (na ruskom) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

PITANJA.

Svoja pitanja možete poslati na naveden email u odjeljku ili raspravljajte o ovom članku na .

Je li moguće distribuirati internet na ovaj način?

Od autora

Ovaj članak može biti objavljen na bilo kojem izvoru, kopiran u cijelosti ili djelomično, bez ograničenja, pod uvjetom da se zadrži poveznica na izvornik. Veza mora sadržavati naziv našeg resursa Brza računalna pomoć u Kalugi, osmišljenog kao poveznica, te također sadržavati pseudonim autora članka. Primjer takve veze bi bio:

Postavljanje OpenVPN poslužitelja// DeckerBilješka

NA novije vrijeme dolazi nam putem e-maila veliki broj pitanja u stilu Pitanje o vašem članku u koraku 5 nakon naredbe clean-all, kao rezultat toga, neka datoteka vam se kopira. Meni se ovo ne događa. naredba openvpn --genkey --secret %KEY_DIR%\ta.key kreira ključ za mene, ali tada build-dh i build-ca ne daju rezultat (cmd.exe kaže da naredba nije interna ili vanjska . .. ili izvršna datoteka) datoteka ca.key nije kreirana. Što sam mogao pogriješiti?".

Glavno značenje koje se svodi na vašu vlastitu nepažnju. Problem pri pokretanju clean-all, build-key i drugih naredbi je taj što kada ste instalirali OpenVPN niste označili okvire OpenSSL Utilities i OpenVPN RSA Certificate Management Scripts (moraju biti označeni!). Obratite pažnju na snimku zaslona s prozorom za odabir komponente na početku članka, ovi potvrdni okviri su tu!

Ova uputa pokazuje kako se spojiti na relejni poslužitelj VPN vrata korištenje OpenVPN klijenta na sustavima Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instalirajte OpenVPN klijentsku aplikaciju za vaš operativni sustav. Trčanje datoteku za postavljanje. Otvorit će se čarobnjak za instalaciju. Slijedite upute na zaslonu da biste instalirali aplikaciju.

2. Preuzmite i prenesite konfiguracijsku datoteku OpenVPN veze (.ovpn datoteka). Ovaj postupak potrebno samo za početno postavljanje veze.

Možete preuzeti konfiguracijsku datoteku (OpenVPN Config file) na popisu otvorenih besplatni serveri relej http://www.vpngate.net/en/. Odaberite VPN poslužitelj na koji se želite povezati i kliknite odgovarajuću datoteku *.ovpn da biste je preuzeli na svoju radnu površinu ili mapu za preuzimanje.

Nakon spremanja datoteke na računalo, bit će prikazana kao ikona OpenVPN. Međutim, nećete moći uspostaviti vezu jednostavnim dvoklikom na datoteku.

Morate premjestiti *.ovpn datoteku u mapu “config” u glavnom instalacijskom direktoriju OpenVPN-a.

Otvorite mapu C:\Program Files\OpenVPN\config i kopirajte datoteku *.ovpn u nju.

Desni klik na ikonu " openvpn GUI” na radnoj površini i odaberite opciju “Pokreni kao administrator”. Inače nećete moći uspostaviti VPN vezu.

Ikona OpenVPN GUI pojavit će se u području obavijesti programske trake (sistemska traka). U nekim slučajevima ikona može biti skrivena, kliknite na ikonu strelice za prikaz svih skrivenih ikona.

Desni klik na OpenVPN GUI ikonu i kliknite Poveži.

VPN veza će se pokrenuti. Status veze će biti prikazan na ekranu. Ako vidite dijaloški okvir zahtjeva za korisničkim imenom i lozinkom. Unesite "vpn" u oba polja. Ovaj se prozor pojavljuje vrlo rijetko.

Ako je VPN veza uspješno uspostavljena, pojavit će se skočna poruka kao na snimci zaslona.

4. Internet bez ograničenja

Kada se VPN veza uspostavi, TAP-Windows Adapter V9 virtualni mrežni adapter se stvara u sustavu Windows. Ovaj adapter će dobiti IP adresu koja počinje s " 10.211 ". Virtualni adapter će dobiti zadanu adresu pristupnika.

Konfiguraciju mreže možete provjeriti pokretanjem naredbe ipconfig /all iz naredbenog retka sustava Windows.

Kada se veza uspostavi, sav promet će ići preko VPN poslužitelja. To možete provjeriti sa tracert naredbe 8.8.8.8 na naredbenom retku sustava Windows.

Kao što je prikazano na gornjoj snimci zaslona, ako paketi prolaze kroz "10.211.254.254", tada se vaša veza prenosi putem jednog od VPN poslužitelji kapija. Također možete otići na glavnu stranicu VPN vrata da vidite globalnu IP adresu.

Moći ćete vidjeti lokaciju koja se vidi s mreže, a koja će se razlikovati od vaše stvarne lokacije.

Konfiguriranje OpenVPN-a za MacOS

Ovaj vodič pokazuje kako se povezati s relejnim poslužiteljem VPN Gate pomoću aplikacije Tunnelblick. Tunnelblick je verzija OpenVPN klijenta s grafička ljuska. za macOS sustave.

1. Instalirajte aplikaciju Tunnelblick

Preuzmite i instalirajte najnoviju verziju aplikacije Tunnelblick. Tijekom instalacije, upute će biti prikazane na ekranu.

Nakon dovršetka instalacije pojavit će se sljedeći zaslon. Odaberite opciju "Imam konfiguracijske datoteke".

Zaslon će pokazati upute za dodavanje konfiguracije u Tunnelblick.

Kliknite OK za zatvaranje prozora.

2. Preuzmite i prenesite konfiguracijsku datoteku OpenVPN veze (.ovpn datoteka). Ovaj postupak je potreban samo za početno postavljanje veze.

Trebat će vam konfiguracijska datoteka formata *.ovpn za povezivanje s relejnim poslužiteljem VPN Gate putem OpenVPN protokola.

Konfiguracijsku datoteku (OpenVPN Config file) možete preuzeti na stranici popisa otvorenih besplatnih relejnih poslužitelja http://www.vpngate.net/en/. Odaberite VPN poslužitelj na koji se želite povezati i kliknite odgovarajuću datoteku *.ovpn da biste je preuzeli u svoju mapu Preuzimanja.

Da biste instalirali konfiguracijsku datoteku *.ovpn, povucite je na ikonu Tunnelblick u traci izbornika ili na popis konfiguracija na kartici Konfiguracije prozora VPN Details. Ako trebate instalirati nekoliko konfiguracijskih datoteka odjednom, odaberite ih sve i zatim ih povucite.

Tijekom dodavanja, morat ćete unijeti korisničko ime i lozinku MacOS računa.

Kliknite na ikonu Tunnelblick gornja ploča macOS alati i odaberite opciju "Spoji [naziv konfiguracije]". VPN veza će se pokrenuti.

Status VPN veze pojavit će se kao što je prikazano na snimci zaslona. Nakon uspješnog uspostavljanja veze, glavni prozor Tunnelblicka prikazat će status "Povezano".

4. Internet bez ograničenja

Kada se veza uspostavi, sav promet će ići preko VPN poslužitelja. Također možete otići na glavnu stranicu VPN vrata da vidite globalnu IP adresu. Moći ćete vidjeti lokaciju koja se vidi s mreže, a koja će se razlikovati od vaše stvarne lokacije.

Kada ste povezani s VPN-om, moći ćete posjećivati blokirane web stranice i igrati blokirane igre.

Pronašli ste pogrešku pri pisanju? Odaberite i pritisnite Ctrl + Enter

Internet je kao more. Sve se može dogoditi s prenesenim podacima, poput broda tijekom putovanja: mogu se oštetiti, utopiti u protoku informacija ili postati plijen "pirata". Pomozite zaštiti posebno vrijednih podataka od krađe i gubitka (VPN, VPN) - sustavi zatvorenim kanalima(tuneli), koji se grade unutar druge, veće mreže. Jedna vrsta VPN-a je OpenVPN.

Želite naučiti kako brzo i jednostavno stvoriti virtualne privatne mreže? Razgovarajmo o prednostima OpenVPN protokola, kao i o postavkama poslužiteljskih i klijentskih dijelova njegovog softvera pod Windows i Ubuntu.

Opseg i prednosti OpenVPN-a

Područje primjene

- Stvaranje sigurnih korporativnih mreža. Udaljenost između čvorova takvih mreža nije bitna.

- Zaštita informacija u otvorenim javnim mrežama.

- Povezivanje više hostova na Internet putem zajedničkog pristupnika.

- Pristup zabranjenim web resursima.

Prednosti

- Sve je besplatno. Većina nas neće odustati besplatni WiFi u kafiću ili parku, ali promet koji se prenosi takvom vezom ni na koji način nije zaštićen od presretanja. Besplatni OpenVPN softver usmjerit će ga u zatvoreni tunel, tako da vaše prijave, lozinke i druge osjetljive informacije definitivno neće procuriti u pogrešne ruke.

- Kako bi vaša mreža bila sigurna, ne morate kupovati dodatnu opremu.

- Sav odaslani promet je komprimiran, što osigurava veliku brzinu komunikacije (veću nego kod korištenja IPSec).

- Fleksibilne postavke softvera omogućuju vam konfiguraciju Bilo koji VPN teškoće.

- Korištenje nekoliko jakih algoritama za šifriranje osigurava vrlo visok stupanj zaštite podataka.

- Nema potrebe za ponovnom konfiguracijom ili onemogućavanjem vatrozida (vatrozida) i NAT-a (tehnologija prevođenja IP adresa u TCP/IP mrežama).

- Protokol podržavaju svi glavni operativni sustavi.

- Instalacija i konfiguracija softvera ne zahtijeva duboko poznavanje mrežnih tehnologija, a čak i za nestručnjaka traje nekoliko minuta.

Postavljanje OpenVPN-a na Windows

Instalacija i konfiguracija poslužiteljskog dijela

Budući da većina nas koristi Windows, započnimo naše upoznavanje s OpenVPN tehnologijom s njim. Dakle, odgovarajući distribucijski komplet i pokrenite instalaciju.

Na popisu " Odaberite komponente koje želite instalirati» (odaberite komponente za instalaciju) provjerite sve.

Slažete se s instaliranjem upravljačkog programa virtualnog mrežnog adaptera TAP Windows Adapter V9.

Instalirano? Sada napravimo VPN ključeve i certifikate.

- Idite na %ProgramFiles%/OpenVPN/easy-rsa direktorij i pokrenite batch datoteka init-config.bat- kopirat će datoteku u istu mapu vars.bat.uzorak kao vars.bat. U budućnosti, naredbeni paket vars.batće postaviti varijable za generiranje certifikata.

- Nakon stvaranja vars.šišmiš otvorite ga s notesom i upišite u odabrane retke (nakon "=") sve podatke. Spremamo promjene.

- Zatim pokrenite naredbeni redak kao administrator i izvršite instrukciju za odlazak na /easy-rsa ( CD %Programske datoteke%/OpenVPN/lako-rsa). Nakon toga, uzastopno trčimo vars.šišmiš i čist-svi.šišmiš(učitajte varijable i izbrišite prethodno kreirane ključeve).

- Izvršite niz naredbi izgraditi-ca.šišmiš- ovo će stvoriti novi glavni certifikat u direktoriju %ProgramFiles%/OpenVPN/easy-rsa/keys. Nije potrebno popunjavati podatke o nazivu organizacije i ostalim stvarima koje su zaokružene na snimci zaslona - samo pritisnite Enter.

- Lansiramo izgraditi-dh.šišmiš- ovime stvaramo Diffie-Hellmanov ključ. Datoteka će se pojaviti u mapi /keys dh1024.pem.

- Sljedeći na redu je ključ poslužitelja: izvrši instrukciju izgraditi-ključ-poslužiteljumyVPN("myVPN" je naziv poslužitelja, možete odrediti bilo koji drugi). Blok pitanja koji počinje s "Naziv zemlje" preskače se pritiskom na Enter. Na posljednja dva pitanja - "Potpišite certifikat?" i sljedeće, odgovaramo "Y".

- Zatim moramo dobiti klijentski ključ: execute izgraditi-ključkorisnik1(user1 je ime klijenta, možete ga promijeniti u nešto drugo). Ako postoji nekoliko klijentskih računala, ponovite operaciju za svako, ne zaboravljajući promijeniti naziv. Uokvireni blok, kao i prije, se preskače.

- Zatim kopirajte iz mape / lako-rsa/tipke u / OpenVPN/konfig sljedeće datoteke: dh1024.pem, ca.crt myvpn.crt, myvpn.ključ, korisnik1.ključ,korisnik1.crt. Posljednja četiri mogu se za vas drugačije zvati. Zašto, mislim, jasno je.

- Zatim, u istoj mapi, stvorite konfiguracijsku datoteku poslužitelja. Kopirajte donje upute u bilježnicu i, ako je potrebno, promijenite njihove parametre u svoje. Spremite dokument s ekstenzijom . ovpn i ime " poslužitelju».

# Sučelje (L3 tunel)

dev melodija

# VPN operativni protokol

proto udp

# Port za korištenje (možete odrediti bilo koji besplatni)

luka 1234

# Popis certifikata i ključeva (zabilježite imena)

ca ca.crt

cert myvpn.crt

ključ myvpn.ključ

dh dh1024.pem

# Vrsta šifriranja podataka

šifra AES-256-CBC

# Odaberite raspon IP adresa

poslužitelj 10.10.10.0 255.255.255.0

# Razina informacija za otklanjanje pogrešaka

glagol 3

# Koristite kompresiju

komp lzo

uporni ključ

ustrajati-tun

msfix

# Postavi maksimalan broj događaji koji se ponavljaju

nijemi 25

# Broj istovremeno povezanih klijenata (5)

maksimalni broj klijenata 5

# Životni vijek sesije klijenta

očuvati na životu 10 120

# Vidljivost klijenata međusobno (dopušteno)

od klijenta do klijenta

# Dodijelite 1 adresu za svakog korisnika

topologija podmreže

# Postavite odgodu prije dodavanja rute

ruta-kašnjenje

# Navedite želimo li distribuirati Internet. DNS adrese upisujemo one koji su registrirani u postavkama internetske veze.

pritisnite "redirect-gateway def1"

pritisnite "dhcp-opcija DNS x.x.x.x"

Pročitajte više o konfiguracijskim direktivama poslužitelja.

Zatim, za distribuciju Interneta, idite na direktorij mrežnih veza, otvorite svojstva sučelja koje gleda globalna mreža, idite na karticu " Pristup", stavi kvačicu ispred" Dopustite drugim korisnicima korištenje ove veze...” i s popisa odaberite TAP-Windows adapter V9 virtualnu mrežu adaptera - po mom mišljenju to je Ethernet 3.

- Izradite konfiguracijsku datoteku klijenta. Sljedeći tekst kopiramo u bilježnicu i spremamo dokument s nastavkom .ovpn pod imenom "Klijent".

klijent

dev melodija

proto udp

# IP ili naziv domene VPN poslužitelja i priključka.

daljinski x.x.x.x 1234

ca ca.crt

certuser1.crt

ključ korisnik1.ključ

šifra AES-256-CBC

komp lzo

uporni ključ

ustrajati-tun

glagol 3

Pogledajte druge smjernice za konfiguraciju klijenta.

Postavljanje na strani klijenta

Instaliranje aplikacije na klijentsko računalo. Zatim idite na poslužitelj, otvorite direktorij %ProgramFiles%/OpenVPN/config i kopirajte datoteke odatle ca.crt, klijent.ovpn, korisnik1.crt,korisnik1.ključ u mrežnu mapu ili na flash pogon. Prebacujemo ih na sličnu mapu klijentski stroj.

Povezivanje

Za pokretanje poslužitelja kliknite na ikonu "OpenVPN GUI" na radnoj površini. U traci će se pojaviti siva ikona. Desnom tipkom miša kliknite na njega, odaberite " poslužitelju"i" Spojiti».

Ako je veza uspješna, ikona će promijeniti boju u zelenu. Ako ne uspijete, kliknite na izbornik " Pogledaj časopis': to će ukazati na grešku.

Povezivanje klijenta izvodi se na isti način, samo umjesto " poslužitelju» odaberite u izborniku « klijent».

Postavljanje OpenVPN-a pod Ubuntu

Počinjemo instalacijom OpenVPN paketa na poslužiteljske i klijentske strojeve, baš kao i na Windows. Direktiva za instaliranje konzolne verzije softvera putem terminala je sljedeća: sudo apt-get install openvpn. Po želji možete instalirati grafičke verzije paketa iz Ubuntu Software Center.

Međutim, najvažnija komponenta - easy-rsa modul, dizajniran za generiranje certifikata i ključeva, nije uključena u distribuciju Linuxa. Morat će se instalirati zasebno pokretanjem naredbe: sudoprikladan-dobitiinstaliratilako-rsa.

Postavljanje na strani poslužitelja

- Nakon instalacije programa i dodatnog modula, stvorite direktorij " lako-rsa» u mapi /etc/openvpn: sudo mkdir /etc/openvpn/easy-rsa. Kopirajte sadržaj s mjesta instalacije u njega: cp -r /usr/share/easy-rsa /etc/openvpn/easy-rsa.

- Zatim prelazimo na novi direktorij: cd /etc/openvpn/easy-rsa/ i nastavite stvarati certifikate i ključeve.

- Otvorite datoteku varijable vars (analogno vars.bat u Windowsima) pomoću uređivača nano konzole i uvezite iste podatke u nju kao u vars.bat, s promijenjenim vrijednostima:

KEY_COUNTRY=RU

KEY_PROVINCE=CA

KEY_CITY=SanFrancisco

KEY_ORG=OpenVPN

[e-mail zaštićen]

KEY_CN=promjena

KEY_NAME=promjena

KEY_OU=promjena

PKCS11_MODULE_PATH=promjena

PKCS11_PIN=1234

- Kopirajte openssl kriptografski paket: k.čopenssl-1.0.0.cnfopenssl.cnf.

- Učitavanje varijabli iz vars-a: izvor ./vars.

- Izbrišite prethodno kreirane podatke: ./ čist-svi.

- Izradite novi glavni certifikat: ./ izgraditi-ca. Preskačemo blok pitanja u okviru.

- Sljedeći je ključ Diffie-Hellman: ./ izgraditi-dh.

- Iza njega je certifikat poslužitelja: . / izgraditi-ključ-poslužiteljumyVPN(myVPN, kao što se sjećate, je naziv, može vam biti drugačije). Preskočimo odabrani blok (skraćeno je na snimci zaslona), odgovorimo "Y" na posljednja 2 pitanja.

- Na kraju, stvorite certifikat klijenta: ./ izgraditi-ključkorisnik1(umjesto "user1" možete smisliti drugo ime). Istodobno, ponovno preskačemo blok označen na ekranu i na posljednja dva pitanja odgovaramo s "Y".

Svi generirani ključevi i certifikati pohranjeni su u poddirektorij / itd/openvpn/lako-rsa/tipke. Premjestite ih u mapu /openvpn: cp -r /etc/openvpn/easy-rsa/keys /etc/openvpn.

U završnoj fazi stvaramo konfiguracijsku datoteku poslužitelja u mapi /etc/openvpn: nano /itd/openvpn/poslužitelju.konf i ispunite ga na isti način kao što smo ispunili sličan dokument na Windowsima. Jedina razlika su drugi načini:

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/myvpn.crt

ključ /etc/openvpn/keys/myvpn.key

Na kraju stvaramo direktorij za konfiguraciju klijentskih strojeva: mkdir /etc/openvpn/ccd, i pokrenite poslužitelj: servis openvpn start.

Ako se poslužitelj ne pokrene, vjerojatno postoji pogreška u konfiguraciji. Informacije o problemu mogu se vidjeti u dokumentu /var/log/openvpn.log pomoću naredbe rep -f /var/log/openvpn.log.

Postavljanje na strani klijenta

Nakon instaliranja aplikacije na klijentski stroj, na njega prenosimo ključ i certifikate generirane na poslužitelju i kreiramo konfiguraciju.

Ključ i certifikati - ca.crt, korisnik1.crt i korisnik1.ključ, nalaze se u mapi /etc/openvpn/keys. Kopiramo ih na USB flash pogon i zalijepimo u istoimenu mapu na računalu klijenta.

Izrađujemo konfiguracijsku datoteku koristeći nano: nano /etc/openvpn/client.conf, i ispunite prema uzorku sustava Windows. Ne zaboravite napisati ispravne staze u njemu:

ca /etc/openvpn/keys/ca.crt

dh /etc/openvpn/keys/dh2048.pem

cert /etc/openvpn/keys/user1.crt

ključ /etc/openvpn/keys/user1.key

Sve je spremno. Za spajanje na poslužitelj koristite istu naredbu: servis openvpn start.

Upute su se pokazale dugima, ali u stvari, za ove korake potrebno je 5-10 minuta. Detaljnije informacije o radu s OpenVPN-om možete pronaći u odjeljku "" službene web stranice aplikacije. Pokušajte i uspjet ćete!

Više na stranici:

Postavljanje OpenVPN-a na Windows i Ubuntu: što, zašto i kako ažurirano: 24. travnja 2016. od: Johnny Mnemonic