Što više države pokušavaju kontrolirati internet i na njemu uspostaviti vlastitu cenzuru, to su razni bypass servisi sve popularniji. Jedan od slobodnih odluka za organiziranje privatnih virtualni sustavi- ovo je OpenVPN. Možete koristiti jedan od poslužitelja koji su već raspoređeni na mreži ili postaviti softver na vlastitom sustavu.

U jednom od prethodnih članaka koje smo pogledali. U ovom ćemo se članku detaljnije osvrnuti na postavljanje veze s poslužiteljem pomoću različitih programa u Linuxu i Androidu, a također ćemo pokušati razumjeti kako ova usluga funkcionira.

Već znate da program organizira virtualnu mrežu između računala i da su svi podaci na toj mreži šifrirani i nedostupni korisnicima izvan nje. Da bi postigao ovaj cilj, program stvara u sustavu virtualni uređaj tun0. Ovo je isto sučelje kao eth0 ili wlan0, ima vlastitu IP adresu. Sav promet koji se prenosi na ovo sučelje šifrira se i prenosi na virtualnu mrežu.

Stoga, za prijenos prometa kroz OpenVPN, bit će dovoljno dodati nekoliko pravila koja će prisiliti promet da ide kroz tun0 sučelje.

Kako koristiti OpenVPN na Linuxu

Prvo, pogledajmo kako se povezati na OpenVPN iz Ubuntua ili bilo kojeg drugog Linux distribucija putem terminala. Recimo da ste preuzeli konfiguracijsku datoteku .ovpn poslužitelja i želite se spojiti na ovu mrežu. Da biste to učinili morate instalirati openvpn klijent:

sudo openvpn ~/Preuzimanja/config.ovpn

Nakon toga se prozor terminala ne može zatvoriti, a ako je OpenVPN poslužitelj ispravno konfiguriran, tada je već prenio ispravne rute na stroj i vaš promet ide kroz virtualnu mrežu. Pogledajmo rute:

Ovdje vrijedi obratiti pozornost na dvije linije:

0.0.0.0/1 putem 192.168.243.1 dev tun0

169.254.0.0/16 dev enp2s0 metrika veze opsega 1000

Prvi usmjerava sav sistemski promet na tun0 sučelje, a drugi je zanimljiviji, postavlja IP mrežni promet 169.254.0.0 na stvarno sučelje. Ako ga nema, tada će sav promet ići na tun0, uključujući promet iz OpenVPN programa, koji je već prošao kroz ovo sučelje i rezultat će biti petlja. Za prekid veze u ovoj opciji samo pritisnite Ctrl+C na terminalu gdje ste pokrenuli openvpn.

Drugi način korištenja OpenVPN-a na Linuxu je instaliranje openvpn dodatka za NetworkManager i povezivanje pomoću njega. Da biste instalirali ovaj paket na Ubuntu, pokrenite sljedeću naredbu:

sudo apt-get instaliraj network-manager-openvpn

Sada otvorite applet Network Manager, proširite "VPN veza" i odaberite "Postavi vezu":

U prozoru koji se otvori kliknite gumb "+" :

Zatim odaberite naslov "VPN".

Ponovno pogledajte tablicu usmjeravanja:

Općenito, NetworkManager stvara različita pravila, ali ona rade isto. Postavljanje openvpn klijenta na ubuntu je završeno.

Korištenje OpenVPN-a na Androidu

OpenVPN možete koristiti na bilo kojoj platformi, uključujući Android. Pušten je za uređaje službena prijava OpenVPN Connect. S njim se možete spojiti na mrežu, baš kao u prethodna verzija, koristeći ovpn datoteku. Ovu aplikaciju možete instalirati s Google Playa:

Otvorite aplikaciju, dodirnite gumb izbornika, zatim odaberite "Uvoz" -> "Uvezi profil sa SDCard kartice":

Odaberite željenu datoteku i kliknite "Izaberi":

Zatim sve što trebate učiniti je kliknuti "Spojiti" za spajanje na mrežu:

Postavljanje openvpn klijenta uključuje samo uvoz konfiguracijske datoteke, ništa drugo nije potrebno. Zatim će vaš promet biti usmjeren kroz VPN, ovdje također možete vidjeti tablicu usmjeravanja ako je instaliran emulator terminala:

Postavljanje openvpn klijenta uključuje samo uvoz konfiguracijske datoteke, ništa drugo nije potrebno. Zatim će vaš promet biti usmjeren kroz VPN, ovdje također možete vidjeti tablicu usmjeravanja ako je instaliran emulator terminala:

Istina, ovdje nećemo vidjeti istu situaciju kao u Linuxu; usmjeravanje na VPN u Androidu provodi se malo drugačije.

Kako koristiti OpenVPN u sustavu Windows

Bilo je nemoguće ne reći u ovom članku kako koristiti OpenVPN GUI u sustavu Windows, pogotovo jer nije puno kompliciraniji nego u Androidu. Moramo instalirati OpenVPN klijent. Možete ga preuzeti sa službene web stranice:

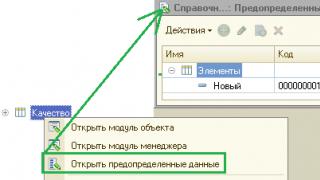

Nakon preuzimanja pokrenite program kao administrator i prođite kroz sve korake čarobnjaka:

OpenVPN uživa zasluženu popularnost među administratorima sustava kada trebaju brzo i učinkovito povezati udaljene urede s VPN kanalima. Danas vam nudimo članak našeg čitatelja u kojem će vam reći kako postaviti siguran kanal između ureda s dodatnom zaštitom lozinkom na Windows platformi.

I tako moramo organizirati VPN kanal između dva ureda. Network Office 1 (nazovimo ga S_OF1) i Network Office 2 (nazovimo ga S_OF2).

Odmah ću reći da je u mom slučaju OpenVPN instaliran na Windows 7 u oba ureda.

S_OF1 uključuje:

Stroj na koji instaliramo OpenVPN Server ima 2 mrežna sučelja.

Također ima instaliran proxy poslužitelj koji distribuira Internet na lokalno područje, služeći tako kao glavni pristupnik za sve strojeve na lokalnom području (192.168.0.100)

192.168.0.100 gleda u mrežu

192.168.1.2 gleda u svijet kroz router. Usmjerivač ima statički IP, recimo 111.222.333.444. Usmjerivač je proslijedio port 1190 (u mom slučaju, port 1190 je proslijeđen na 192.168.1.2)

Online korisnik: 192.168.0.50

S_OF2 uključuje:

Stroj na koji instaliramo OpenVPN Client ima 2 mrežna sučelja.

Također ima instaliran proxy poslužitelj koji distribuira Internet na lokalno područje, služeći tako kao glavni pristupnik za sve strojeve na lokalnom području (172.17.10.10)

172.17.10.10 gleda na mrežu

192.168.1.2 gleda u svijet kroz router.

Online korisnik: 172.17.10.50

Zadatak: Korisnik S_OF1 (192.168.0.50) trebao bi vidjeti zajedničke resurse na korisniku S_OF2 (172.17.10.50) i obrnuto.

Počnimo s postavljanjem

Preuzmite OpenVPN prema bitnoj dubini sustava.

Pokrećemo instalaciju, u 3. koraku aktiviramo neaktivne stavke.

Pokrećemo instalaciju, u 3. koraku aktiviramo neaktivne stavke.

Sljedeći korak je put instalacije. Kako biste olakšali svoj budući život, instalirajte ga u root pogona C.

Tijekom postupka instalacije, virtualni mrežni adapter TAP-Win32 adapter V9 i, sukladno tome, vozač za to. OpenVPN program će ovom sučelju dodijeliti IP adresu i OpenVPN masku virtualne mreže. U našem slučaju, dodijeljena mu je adresa 10.10.10.1 s maskom 255.255.255.0 na S_OF1 poslužitelju i 10.10.10.2 sa sličnom maskom na S_OF2 klijentu.

Preimenujmo ga u "VPN"

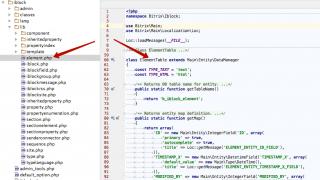

U direktoriju "C:\OpenVPN" trebate odmah stvoriti dodatnu mapu ssl(ovo je mjesto gdje ćemo pohraniti ključeve za provjeru autentičnosti). ccd(ovdje će biti konfiguracija postavki poslužitelja za klijenta).

U mapi lako-rsa stvoriti datoteku vars.šišmiš, ova batch datoteka će postaviti varijable za sesiju generiranja certifikata, što se tiče organizacije i lokacije, mi ispunjavamo naše podatke.

Postavite HOME=C:\OpenVPN\easy-rsa

postavi KEY_CONFIG=openssl-1.0.0.cnf

postavite KEY_DIR=C:\OpenVPN\ssl

postavite KEY_SIZE=1024

postavite KEY_COUNTRY=RU

postavi KEY_PROVINCE=Stavropol

postavi KEY_CITY= Stavropol

postavite KEY_ORG=ServerVPN

postavite KEY_EMAIL=admin@localhost

postaviti KEY_CN=test

postavi KEY_NAME=test

postavite KEY_OU=test

postavite PKCS11_MODULE_PATH=test

postavite PKCS11_PIN=1234

Pokrenite naredbeni redak kao administrator.

Idite na stazu C:\OpenVPN\easy-rsa, upišite da biste otišli naredbeni redak tim

CD C:\OpenVPN\easy-rsa

Idemo pokrenuti vars.šišmiš:

Sada pokrenimo izgraditi-ca.bat. Budući da smo već ispunili sve podatke o poslužitelju, ostavljamo sve nepromijenjeno:

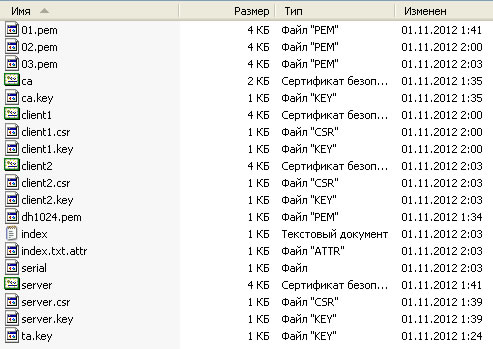

nakon ovoga imat ćemo dvije datoteke u ssl mapi ca.crt I ca.ključ.

nakon ovoga imat ćemo dvije datoteke u ssl mapi ca.crt I ca.ključ.

Idemo pokrenuti build-dh.bat:

kao rezultat, datoteka će se pojaviti u ssl mapi dh1024.pem.

Ključ poslužitelja kreiramo unosom naredbe:

Build-key-server.bat ServerVPN

Gdje " ServerVPN" ovo je naziv našeg VPN poslužitelja, kao u mom slučaju,

Važno! Određujemo parametar "commonname" - napišite naziv našeg VPN poslužitelja. Ostale parametre ostavljamo kao zadane i na sva pitanja odgovaramo potvrdno.

kao rezultat, imat ćemo datoteke u ssl mapi ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Počnimo generirati klijentske ključeve.

Izvršavamo naredbu:

Build-key.bat UserVPN_1

Gdje " KorisnikVPN_1„Ime našeg klijenta.

Važno! Određujemo parametar "commonname" - napišite ime našeg VPN klijenta (UserVPN_1). Ostale parametre ostavljamo kao zadane i na sva pitanja odgovaramo potvrdno.

Kao rezultat toga, imat ćemo datoteke u ssl mapi KorisnikVPN_1.crt, KorisnikVPN_1.csr, UserVPN_1.key.

Ako imate nekoliko klijenata, ponovite generiranje ključeva; ne zaboravljajući dodijeliti njihova imena svakom klijentu

Build-key.bat UserVPN_2

build-key.bat KorisnikVPN_3

Generiranje ključa tls-auth (ta.key) za autentifikaciju paketa, za to idite na korijensku mapu OpenVPN:

i pokrenite naredbu:

Openvpn --genkey --tajni ssl/ta.key

Kao rezultat, dobivamo datoteku u ssl mapi ta.ključ.

Počnimo stvarati konfiguraciju poslužitelja. Napravite datoteku u konfiguracijskoj mapi OpenVPN.ovpn:

#Priključak za OpenVPN rad

luka 1190

proto udp

#Vrsta sučelja

dev podešavanje

#Ime sučelja

dev-node "VPN"

#Certifikat za enkripciju veze

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Sertifikat poslužitelja

certifikat C:\\OpenVPN\\ssl\\ServerVPN.crt

#ključ poslužitelja

ključ C:\\OpenVPN\\ssl\\ServerVPN.ključ

# Obrana od DOS napadi(za server iza staze do ključa stavite 0 a za klijenta 1)

tls-poslužitelj

tls-auth C:\\OpenVPN\\ključevi\\ta.ključ 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

#Raspon IP adresa za VPN mrežu

poslužitelj 10.10.10.0 255.255.255.0

šifra AES-256-CBC

#Cjepanice

#Direktorij koji sadrži datoteku s imenom našeg klijenta, u mom slučaju UserVPN_1 bez ekstenzije, i u njega upišite naredbe koje će se izvršavati na klijentu:

klijent-config-dir "C:\\OpenVPN\\ccd"

glagol 3

nijemo 20

# Maksimalni iznosželimo dopustiti istovremeno povezane klijente

max-klijenata 2

#Životni vijek neaktivne sesije

održavati na životu 10 120

#Omogućujemo klijentima da se vide

klijent-klijentu

#Omogući kompresiju

komp-lzo

ustrajati-ključ

ustrajati-tun

#Rute se dodaju preko .exe-a, ako je bez njega, onda nemaju svi registrirane rute

route-method-exe

#Odgoda prije dodavanja rute

kašnjenje na ruti 5

#Naredba koja govori klijentima da iza poslužitelja postoji lokalna mreža s adresama 192.168.0.0 255.255.255.0

push "ruta 192.168.0.0 255.255.255.0"

#Registrira rutu na poslužitelju da vidi mrežu iza klijenta

ruta 172.17.10.0 255.255.255.0 10.10.10.2

#Gateway

route-gateway 10.10.10.1

# svaki klijent dobiva 1 adresu, bez portova virtualnog usmjerivača

topološka podmreža

U mapi ccd kreirajte datoteku bez ekstenzije i nazovite je točno kao klijent KorisnikVPN_1, otvorite ga u notepadu i napišite sljedeće:

#Dodijelite klijentu stalni IP 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

#obavijestite poslužitelj da je klijentova mreža 172.17.10.0

iroute 172.17.10.0 255.255.255.0

#ako odkomentirate sljedeći redak, tada će klijent biti onemogućen (u slučaju da trebate odspojiti ovog klijenta s poslužitelja, a ostali će raditi)

# onemogućiti

Stvorite konfiguraciju klijenta.

#Kažemo klijentu da uzme informacije o usmjeravanju s poslužitelja (push opcije)

klijent

#Priključak za OpenVPN rad

luka 1190

#Navedite koji protokol OpenVPN koristi

proto udp

#Vrsta sučelja

dev podešavanje

#Ime sučelja

dev-node "VPN"

# Adresa poslužitelja na koji se povezujemo

daljinski 444.333.222.111 1190

#zaštita

udaljeni-cert-tls poslužitelj

#Certificate Authority Certifikat

ca C:\\OpenVPN\\ssl\\ca.crt

#Sertifikat poslužitelja

certifikat C:\\OpenVPN\\ssl\\UserVPN_1.crt

#ključ

ključ C:\\OpenVPN\\ssl\\UserVPN_1.ključ

# Zaštita od DOS napada

tls-auth C:\\OpenVPN\\ključevi\\ta.ključ 1

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

ping-restart 60

ping 10

#Omogući kompresiju

komp-lzo

ustrajati-ključ

ustrajati-tun

# Odaberite kriptografsku šifru

šifra AES-256-CBC

#Cjepanice

status C:\\OpenVPN\\log\\openvpn-status.log

zapisnik C:\\OpenVPN\\log\\openvpn.log

#Razina informacija o otklanjanju pogrešaka

glagol 3

#Broj duplih poruka

nijemo 20

Instaliramo OpenVPN na klijenta i prenosimo ga na njega ca.crt, KorisnikVPN_1.crt, UserVPN_1.key, ta.ključ.

Konfiguriramo vatrozid i antivirus na klijentu i poslužitelju za nesmetan prolaz paketa. Neću opisivati, sve ovisi o instaliranim antivirusima i vatrozidima.

Nakon svega ovoga pokrećemo naš server i klijent.

Ako je sve napravljeno kako treba, naš server će dobiti IP 10.10.10.1, a klijent će se spojiti na njega i dobiti IP 10.10.10.2. I tako smo se spojili, sada server i klijent međusobno pingaju preko IP-a naše VPN mreže, odnosno 10.10.10.1 i 10.10.10.2.

Da bi ping išao na interne adrese naših S_OF1 i S_OF2, morate omogućiti uslugu Usmjeravanje i daljinski pristup.

Morate otići na svojstva usluge, konfigurirati je da se automatski uključuje i pokrenuti.

Nakon toga, moći ćemo pingati internu IP adresu poslužitelja i klijenta (172.17.10.10 klijent i 192.168.0.100 poslužitelj).

Nakon toga, moći ćemo pingati internu IP adresu poslužitelja i klijenta (172.17.10.10 klijent i 192.168.0.100 poslužitelj).

Ali ova metoda ima mali nedostatak: nakon uključivanja ove usluge i spajanja na naš VPN kanal, crveni križ će se pojaviti na ikoni mrežne veze dok se VPN ne isključi.

![]() Istovremeno, sve mreže rade u normalni mod. Mene osobno ovaj križ iritira, a ponekad i zbunjuje.

Istovremeno, sve mreže rade u normalni mod. Mene osobno ovaj križ iritira, a ponekad i zbunjuje.

Postoji drugi način da unutarnje IP mreže našeg poslužitelja i klijenta učinimo vidljivima.

Da biste to učinili, idite u registar i otvorite granu registra:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Pronađite parametar i promijenite vrijednost: IPEnableRouter tip REG_DWORD značenje 1 .

Ne zaboravite ponovno pokrenuti stroj kako bi postavke stupile na snagu!

To treba učiniti i na poslužitelju i na klijentu.

Dakle, pingamo naše mreže koristeći interne IP adrese, a budući da su i poslužitelj i klijent pristupnici za svoje mreže, strojevi iz mreže 1 mogu vidjeti strojeve iz mreže 2 i obrnuto. to jest, korisnik S_OF1 (192.168.0.50) može vidjeti dijeljene mape korisnika S_OF2 (172.17.10.50) i obrnuto.

Ako poslužitelj i klijent nisu pristupnici za svoje mreže, rute ćete morati registrirati ručno.

Primjer za S_OF1:

Ruta -p 172.17.10.0 255.255.255.0 192.168.0.100 (stroj na kojem je instaliran OpenVPN)

Primjer za S_OF2:

Ruta -p 192.168.0.0 255.255.255.0 172.17.10.10 (stroj na kojem je instaliran OpenVPN)

u mom slučaju to nije bilo potrebno.

Za automatsko pokretanje poslužitelja i klijenta trebamo omogućiti OpenVPN uslugu

Sada kada se stroj podigne, poslužitelj se automatski pokreće, a kada se klijentov stroj uključi, također će se automatski spojiti na poslužitelj.

Sada kada se stroj podigne, poslužitelj se automatski pokreće, a kada se klijentov stroj uključi, također će se automatski spojiti na poslužitelj.

Dodatna zaštita

Kao što znate, OpenVPN ima mogućnost provjere autentičnosti korištenjem certifikata, kao što je gore opisano, kao i korištenjem prijave i lozinke, ali ih možete i kombinirati. Koliko ja znam, samo Linux ima tu opciju redovnim sredstvima konfigurirajte autentifikaciju pomoću prijave i lozinke, ali to se također može riješiti u Windowsima. Da biste to učinili u mapi konfiguracija stvoriti datoteku auth.vbs i u njega upišite sljedeće

"VBscript auth.vbs za autentifikaciju u OpenVPN - auth-user-pass-verify auth.vbs putem datoteke "(c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Podrška : http://forum.ixbt.com/topic.cgi?id=14:49976 "Skripta uspoređuje korisničko ime na način koji ne razlikuje velika i mala slova. "Ako trebate drugačije, uklonite UCase(...) na 2 ili 4 mjesta On Error Resume Next " otvorite datoteku čije je ime prenio OpenVPN u skriptu kroz parametar Set fso = CreateObject("scripting.filesystemobject") Set CurrentUserPasswordFile = fso .OpenTextFile(WScript.Arguments(0),1) "1 = za čitanje ako je Err.Number<>0 Zatim WScript.Quit(1) " pročita 2 retka iz ove datoteke - ime i lozinku koju je unio korisnik "na drugom kraju" ako je CurrentUserPasswordFile.AtEndOfStream zatim WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLine ako je CurrentUserPasswordFile.AtEndOfStream zatim WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close "otvorite varijablu okruženja common_name (ovo je CN certifikata koji je predstavio klijent) "i usporedite je s unesenim korisničkim imenom." ako ova usporedba nije potrebno, zatim izbrišite sljedeća 2 retka ili komentirajte CurrentCommonName = CreateObject("Wscript.Shell").ExpandEnvironmentStrings("%common_name%") ako je UCase(CurrentCommonName)<>UCase(UserName) zatim WScript.Quit(1) " otvori našu datoteku s bazom podataka za prijave i lozinke " prema zadanim postavkama ovo je Users.pw u trenutnom direktoriju Postavi UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) " 1 = za čitanje ako Err.Number<>0 Zatim WScript.Quit(1) " čita parove redaka u petlji, preskačući prazne IZMEĐU OVIH PAROVA, " i uspoređuje ih s onim što je korisnik unio. Do while not(UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine if Err.Number<>0 Zatim WScript.Quit(1) if NextUserName<>"" zatim " ako korisničko ime treba usporediti s razlikovanjem velikih i malih slova, uklonite UCase(...) ovdje ako UCase(UserName)=UCase(NextUserName) zatim ako Lozinka=UserPasswordFileBase.ReadLine onda " ako ime i lozinka odgovaraju paru iz baze podataka , tada završavamo skriptu s rezultatom 0 "ovo je neophodno za OpenVPN"a, ovo je znak uspješne autentifikacije UserPasswordFileBase.Close WScript.Quit(0) end if else UserPasswordFileBase.ReadLine end if end if Loop " ako je pretraga bila neuspješna, tada završavamo skriptu s rezultatom 1 "ovo je potrebno za OpenVPN"a, to je znak NEUSPJEŠNE autentifikacije UserPasswordFileBase.Close WScript.Quit(1)

Također u konfiguracijskoj mapi stvaramo datoteku Users.pw tamo upisujemo prijavu i lozinku našeg klijenta

KorisnikVPN_1

123456

Ako ima više klijenata tada:

KorisnikVPN_1

123456

KorisnikVPN_2

365214

KorisnikVPN_3

14578

Zatim trebate napisati redak u konfiguraciji klijenta aut-user-pass, sada kada se klijent spoji na poslužitelj pojavit će se prozor za autorizaciju u koji trebate unijeti prijavu i lozinku koju ste mu dodijelili Korisnici.pw, morat će se priopćiti klijentu.

Imam konfigurirano da korisničko ime (login) odgovara imenu klijenta u certifikatu, tj KorisnikVPN_1. ali možete postaviti drugo ime različito od imena u certifikatu; za to morate pogledati postavke u auth.vbs.

Imam konfigurirano da korisničko ime (login) odgovara imenu klijenta u certifikatu, tj KorisnikVPN_1. ali možete postaviti drugo ime različito od imena u certifikatu; za to morate pogledati postavke u auth.vbs.

" otvorite varijablu okruženja common_name (ovo je CN certifikata koji je predstavio klijent)

" i usporedite ga s unesenim korisničkim imenom.

" ako ova usporedba nije potrebna, izbrišite ili komentirajte sljedeća 2 retka

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

if UCase(CurrentCommonName)<>UCase(UserName) zatim WScrIPt.Quit(1)

WScrIPt.Echo "Debug: CurrentCommonName= " & CurrentCommonName

A kako bi autentifikacija radila i korištenjem certifikata i korištenjem prijave s lozinkom, ali se prozor za autorizaciju korisnika ne pojavljuje, jer će to odgoditi vezu klijenta s poslužiteljem ako, na primjer, imate automatsko učitavanje OpenVPN usluga omogućena (kako je konfigurirano u meni) ili jednostavno ne želite unositi svoju prijavu i lozinku svaki put, u ovom slučaju na klijentu u mapi ssl stvoriti datoteku pass.txt i u nju upišite naše korisničko ime i lozinku ovako:

KorisnikVPN_1

123456

a u konfiguraciji klijenta mijenjamo liniju aut-user-pass na auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

Sada uključujem stroj na kojem je instaliran OpenVPN -Server, servis se pokreće i VPN poslužitelj se automatski diže. Klijent pokreće stroj i on također prolazi automatsko povezivanje na moj poslužitelj. Sada možete pristupiti dijeljenim mapama ili raditi putem RDP-a, na primjer, u 1C instaliranom u drugoj organizaciji.

kontakti [e-mail zaštićen]

Oznake:

— besplatna implementacija tehnologije virtualne privatne mreže (VPN) s otvorenim izvorni kod za stvaranje šifriranih kanala točka-točka ili poslužitelj-klijent između računala. Omogućuje vam uspostavljanje veza između računala iza NAT vatrozida bez potrebe za mijenjanjem njihovih postavki. OpenVPN je stvorio James Yonan i licenciran je pod GNU GPL.

U ovom članku, na jednostavan i pristupačan način, pokušat ćemo vam reći kako postaviti vlastiti OpenVPN poslužitelj. Ne namjeravamo da do kraja čitanja ovog članka temeljito razumijete sve principe "kako to radi" ili da razumijete zamršenost umrežavanja, ali želimo da kao rezultat toga budete u mogućnosti postaviti OpenVPN poslužitelj iz ogrepsti. Stoga ovaj članak možete smatrati svojevrsnim vodičem korak po korak za korisnike. Zapravo, postoji mnogo dokumentacije i priručnika na internetu posvećenih implementaciji OpenVPN-a, ali oni su ili namijenjeni obučenim korisnicima ili administratorima sustava ili se Linux sustavi koriste kao primjer za demonstraciju. Mi ćemo ići drugim putem i reći vam kako postaviti OpenVPN na računalu prosječnog korisnika, tj. radna stanica s instaliranim Windows OS-om. Zašto bi vam mogle trebati ove informacije? Pa, na primjer, želite igrati igricu s prijateljima koja ne podržava igranje putem interneta, već samo putem lokalna mreža, ili, na primjer, bavite se udaljenom korisničkom podrškom, ali iz nekog razloga koristite softver poput TeamViewera ili Ammyy Administrator ne želite, jer Ne želite da poslužitelji trećih strana budu uključeni u proces prijenosa vaših podataka ili uspostavljanja veze. U svakom slučaju, praktično iskustvo u organiziranju vlastitog virtualan privatne mreže (VPN) će vam biti od koristi.

Podešavanje poslužitelja

Dakle, počnimo. U našem primjeru, stroj s instaliranim Windows XP Professional SP3 (x86) djelovat će kao OpenVPN poslužitelj, a nekoliko strojeva s Windows 7 x64 i Windows 7 x86 služit će kao klijenti (iako će zapravo shema opisana u članku raditi na druge konfiguracije). Pretpostavimo da računalo koje će djelovati kao OpenVPN poslužitelji ima bijelu statičnu IP adresu na Internetu (ako je IP adresa koju pruža vaš pružatelj dinamička, tada se morate registrirati kod DynDNS ili Ne-IP), ako je ovaj uvjet ispunjen, ali se računalo nalazi iza usmjerivača ili hardverskog vatrozida, morat ćete proslijediti potrebne luke(o tome ćemo govoriti u nastavku kada prijeđemo izravno na postavljanje poslužitelja), ako nemate pojma što je to i za što se koristi, preporučujemo da pročitate članak na našoj web stranici.

- Idemo na službenu web stranicu projekta OpenVPN, u odjeljak Preuzimanja -. Odatle preuzmite distribuciju koja odgovara vašem izdanju Windows OS-a (32-bitni ili 64-bitni instalacijski program). U vrijeme pisanja ovog članka, distribucija openvpn-install-2.3_rc1-I002-i686.exe bila je dostupna za 32-bitne operativne sustave, odnosno openvpn-install-2.3_rc1-I002-x86_64.exe za 64-bitne operativne sustave . Jer Odlučili smo da ćemo server instalirati na WinXP x86, tj. na 32-bitnom OS-u, zatim preuzmite distribuciju s prvog linka.

- Pokrenite preuzeti instalacijski program. U fazi gdje je odabran put instalacije, enter C:\OpenVPN(pogledajte snimak zaslona), ovo će nam olakšati postavljanje u budućnosti: Zatim kliknite "Dalje" dok instalacija ne završi. Ako ste tijekom procesa instalacije, u fazi odabira komponente za instalaciju, imali "prazan prozor", na primjer, ovako:

Onda ste, očito, preuzeli "krivu" distribuciju, u kojem slučaju pokušajte preuzeti najnoviju verziju openvpn-2.2.2-install.exe (instalirana je i na x86 i na x64 sustavima). u " ispravna instalacija"Prozor za odabir komponente trebao bi izgledati ovako:

Onda ste, očito, preuzeli "krivu" distribuciju, u kojem slučaju pokušajte preuzeti najnoviju verziju openvpn-2.2.2-install.exe (instalirana je i na x86 i na x64 sustavima). u " ispravna instalacija"Prozor za odabir komponente trebao bi izgledati ovako:  Svi potvrdni okviri u njemu su prema zadanim postavkama označeni kada su instalirani, ne treba ništa dodatno mijenjati. Ako je instalacija bila uspješna, tada na upravljačkoj ploči -> Mrežne veze(ili, ako instalirate poslužitelj na Windows 7 ili Windows Vista, idite na Mrežni centar i zajednički pristup-> Promjena parametara adaptera) trebali biste vidjeti TAP-Win32 Adapter V9, koji će se zvati “Lokalna veza X” (X je broj koji automatski dodjeljuje sustav):

Svi potvrdni okviri u njemu su prema zadanim postavkama označeni kada su instalirani, ne treba ništa dodatno mijenjati. Ako je instalacija bila uspješna, tada na upravljačkoj ploči -> Mrežne veze(ili, ako instalirate poslužitelj na Windows 7 ili Windows Vista, idite na Mrežni centar i zajednički pristup-> Promjena parametara adaptera) trebali biste vidjeti TAP-Win32 Adapter V9, koji će se zvati “Lokalna veza X” (X je broj koji automatski dodjeljuje sustav):  Imat će bogatstvo" Mrežni kabel nije povezan" jer još nismo konfigurirali naš poslužitelj.

Imat će bogatstvo" Mrežni kabel nije povezan" jer još nismo konfigurirali naš poslužitelj. - U mapi OpenVPN stvaramo SSL podmapu; u njoj će biti pohranjeni ključevi i certifikati koje izdaje poslužitelj. Zatim pokrenite notepad i kopirajte sljedeći tekst u njega: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ruta za poslužitelj da vidi mreže iza klijenta # ruta 192.168.x.0 255.255.255.0 10.10.10.x # ruta dodana u tablicu usmjeravanja svakog klijenta da vidi mrežu iza poslužitelja # push "ruta 192.168.x .0 255.255.255.0 " # omogućuje vpn klijentima da vide jedni druge, inače će svi vpn klijenti vidjeti samo klijent-klijent poslužitelj # direktorij s opisima konfiguracija svakog klijenta client-config-dir C:\\OpenVPN\ \config\\ ccd # datoteka koja opisuje mreže između klijenta i poslužitelja ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # staze za ključeve poslužitelja i certifikate dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt certifikat C:\\OpenVPN\\ssl\\Server.crt ključ C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log verb 3 Zadržat ćemo se na ovdje opisanim parametrima malo kasnije. Zatim ga spremamo u datoteku C:\OpenVPN\Config\Server.ovpn, imajte na umu da datoteka mora imati nastavak .ovpn, za to bi opcije u dijaloškom okviru za spremanje trebale biti točno kao što je prikazano na slici:

Ako imate Windows 7 / Windows Vista i Notepad vam ne dopušta spremanje datoteke Poslužitelj.ovpn u mapu C:\OpenVPN\Config\, što znači da ga trebate pokrenuti s administratorskim pravima. Da biste to učinili, desnom tipkom miša kliknite prečac Notepad u izborniku Start i odaberite "Pokreni kao administrator":

Ako imate Windows 7 / Windows Vista i Notepad vam ne dopušta spremanje datoteke Poslužitelj.ovpn u mapu C:\OpenVPN\Config\, što znači da ga trebate pokrenuti s administratorskim pravima. Da biste to učinili, desnom tipkom miša kliknite prečac Notepad u izborniku Start i odaberite "Pokreni kao administrator":  Sada ćemo također stvoriti datoteku koristeći notepad C:\OpenVPN\easy-rsa\vars.bat, kopirajući sljedeći tekst u njega: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site I također datoteka C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL primjer konfiguracijske datoteke. # Ovo se uglavnom koristi za generiranje zahtjeva za certifikatom. # # Ova definicija zaustavlja gušenje sljedećih redaka ako HOME nije # definiran. HOME = . RANDFILE = $ENV::HOME/.rnd # Dodatne informacije o IDENTIFIKATORU OBJEKTA: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Za korištenje ove konfiguracijske datoteke s opcijom "-extfile" # "openssl x509" uslužnog programa, ovdje nazovite odjeljak koji sadrži # X.509v3 ekstenzije za korištenje: # ekstenzije = # (Alternativno, koristite konfiguracijsku datoteku koja ima samo # X.509v3 ekstenzije u njegovom glavnom [= default] odjeljku.) [ new_oids ] # Ovdje možemo dodati nove OID-ove za korištenje od strane "ca" i "req". # Dodajte jednostavan OID poput ovog: # testoid1=1.2. 3.4 # Ili upotrijebite zamjenu konfiguracijske datoteke ovako: # testoid2=$(testoid1).5.6 ################################ ##################################### [ ca ] default_ca = CA_default # Zadani odjeljak ca ## ##################################################### ################ [ CA_default ] dir = $ENV::KEY_DIR # Gdje se sve čuva certs = $dir # Gdje se čuvaju izdani certifikati crl_dir = $dir # Gdje se čuvaju izdani certifikati crl se čuva baza podataka = $dir/index.txt # datoteka indeksa baze podataka. new_certs_dir = $dir # zadano mjesto za nove certifikate. certifikat = $dir/ca.crt # CA certifikat serial = $dir/serial # Trenutačni serijski broj crl = $dir/crl.pem # Trenutačni CRL private_key = $dir/ca.key # Privatni ključ RANDFILE = $ dir/.rand # privatna datoteka nasumičnog broja x509_extensions = usr_cert # Ekstenzije koje treba dodati certifikatu # Ekstenzije koje treba dodati u CRL. Napomena: Netscape komunikator se guši na V2 CRL-ovima # tako da je ovo zakomentirano prema zadanim postavkama da bi se ostavio V1 CRL. # crl_extensions = crl_ext default_days = 3650 # koliko dugo certificirati za default_crl_days= 30 # koliko prije sljedećeg CRL default_md = md5 # koji md koristiti. sačuvati = ne # držati proslijeđen DN redoslijed # Nekoliko razlika u načinu određivanja koliko bi zahtjev trebao izgledati slično # Za tip CA, navedeni atributi moraju biti isti, a izborna # i isporučena polja su upravo to:-) policy = policy_match # Za CA pravilo [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional # Za "bilo što" pravilo # U ovom trenutku morate navesti sve prihvatljive vrste "objekata" # . [ policy_anything ] countryName = opcionalno stateOrProvinceName = izborno localityName = izborno organizationName = izborno organizacijska jedinicaName = izborno commonName = navedena email adresa = izborno ########################### ############################################# [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Ekstenzije koje treba dodati samopotpisanom certifikatu # Lozinke za privatne ključeve ako nisu prisutne bit će zatražene # input_password = secret # output_password = secret # Ove postavlja masku za dopuštene vrste nizova. Postoji nekoliko opcija. # zadano: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: samo UTF8 nizovi. # nombstr: PrintableString, T61String (bez BMPStrings ili UTF8Strings). # MASK:XXXX doslovna vrijednost maske. # UPOZORENJE: trenutne verzije Netscapea ruše se na BMPStrings ili UTF8Strings # stoga koristite ovu opciju s oprezom! string_mask = nombstr # req_extensions = v3_req # Proširenja koja se dodaju zahtjevu za certifikatom [ req_distinguished_name ] countryName = Naziv zemlje (šifra od 2 slova) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Naziv države ili pokrajine (puno ime ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Naziv lokaliteta (npr. grad) localityName_default = $ENV::KEY_CITY 0.organizationName = Naziv organizacije (npr. tvrtka) 0.organizationName_default = $ENV::KEY_ORG # možemo to učiniti, ali obično nije potrebno:-) #1.organizationName = Drugi naziv organizacije (npr. tvrtka) #1.organizationName_default = Svijet Wide Web Pty Ltd organizationalUnitName = Naziv organizacijske jedinice (npr. odjeljak) #organizationalUnitName_default = commonName = Uobičajeni naziv (npr. Vaše ime ili ime hosta vašeg poslužitelja) commonName_max = 64 emailAddress = Adresa e-pošte emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET ekstenzija broj 3 [ req_attributes ] challengePassword = Lozinka za izazov challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Izborni naziv tvrtke [ usr_cert ] # Ove ekstenzije se dodaju kada "ca" potpiše zahtjev. # Ovo je protivno PKIX smjernicama ali neki CA-ovi to rade i neki softver # zahtijeva ovo kako bi se izbjeglo tumačenje certifikata krajnjeg korisnika kao CA. basicConstraints=CA:FALSE # Evo nekoliko primjera upotrebe nsCertType. Ako je izostavljen # certifikat se može koristiti za bilo što *osim* potpisivanja objekta. # Ovo je u redu za SSL poslužitelj. # nsCertType = poslužitelj # Za certifikat za potpisivanje objekta ovo bi se koristilo. # nsCertType = objsign # Za normalnu upotrebu klijenta ovo je tipično # nsCertType = klijent, e-pošta # i za sve uključujući potpisivanje objekta: # nsCertType = client, email, objsign # Ovo je tipično u keyUsage za certifikat klijenta. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ovo će biti prikazano u Netscapeovom okviru s popisom komentara. nsComment = "OpenSSL generirani certifikat" # PKIX preporuke bezopasne ako su uključene u sve certifikate. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always # Ovo je za subjectAltName i issuerAltname. # Uvezite adresu e-pošte. # subjectAltName=email:copy # Kopirajte detalje predmeta # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nscapolicyurl #nssslServerName [poslužitelj] #JY dodano - napravite cert s nScertType postavljenim na "poslužitelj" osnovniConstraints = ca: false nScertType = poslužitelj nsComment = "OpenSSL certifikat o generiranom poslužitelju" SubjectKeyIdentifier = Keyd [V3. ] # Proširenja za dodavanje zahtjevu za certifikatom basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Proširenja za tipičnu CA # PKIX preporuku. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # To je ono što PKIX preporučuje, ali neki pokvareni softver guši kritična # proširenja. #basicConstraints = kritično,CA:true # Stoga radimo ovo umjesto toga. basicConstraints = CA:true # Upotreba ključa: ovo je tipično za CA certifikat. Međutim, budući da će # spriječiti da se koristi kao testni samopotpisani certifikat, najbolje ga je # izostaviti prema zadanim postavkama. # keyUsage = cRLSign, keyCertSign # Neki bi možda željeli i ovo # nsCertType = sslCA, emailCA # Uključi adresu e-pošte u naslov alt name: još jedna PKIX preporuka # subjectAltName=email:copy # Kopiraj podatke o izdavatelju # issuerAltName=issuer:copy # DER heksadecimalno kodiranje proširenja: čuvajte se samo stručnjaci! # obj=DER:02:03 # Gdje je "obj" standardni ili dodani objekt # Možete čak nadjačati podržano proširenje: # basicConstraints= kritično, DER:30:03:01:01:FF [ crl_ext ] # CRL proširenja . # Samo issuerAltName i AuthorityKeyIdentifier imaju smisla u CRL-u. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always Čestitamo! Upravo ste kreirali osnovne konfiguracijske datoteke za vaš poslužitelj. Nastavimo s postavljanjem.

Sada ćemo također stvoriti datoteku koristeći notepad C:\OpenVPN\easy-rsa\vars.bat, kopirajući sljedeći tekst u njega: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site I također datoteka C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL primjer konfiguracijske datoteke. # Ovo se uglavnom koristi za generiranje zahtjeva za certifikatom. # # Ova definicija zaustavlja gušenje sljedećih redaka ako HOME nije # definiran. HOME = . RANDFILE = $ENV::HOME/.rnd # Dodatne informacije o IDENTIFIKATORU OBJEKTA: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Za korištenje ove konfiguracijske datoteke s opcijom "-extfile" # "openssl x509" uslužnog programa, ovdje nazovite odjeljak koji sadrži # X.509v3 ekstenzije za korištenje: # ekstenzije = # (Alternativno, koristite konfiguracijsku datoteku koja ima samo # X.509v3 ekstenzije u njegovom glavnom [= default] odjeljku.) [ new_oids ] # Ovdje možemo dodati nove OID-ove za korištenje od strane "ca" i "req". # Dodajte jednostavan OID poput ovog: # testoid1=1.2. 3.4 # Ili upotrijebite zamjenu konfiguracijske datoteke ovako: # testoid2=$(testoid1).5.6 ################################ ##################################### [ ca ] default_ca = CA_default # Zadani odjeljak ca ## ##################################################### ################ [ CA_default ] dir = $ENV::KEY_DIR # Gdje se sve čuva certs = $dir # Gdje se čuvaju izdani certifikati crl_dir = $dir # Gdje se čuvaju izdani certifikati crl se čuva baza podataka = $dir/index.txt # datoteka indeksa baze podataka. new_certs_dir = $dir # zadano mjesto za nove certifikate. certifikat = $dir/ca.crt # CA certifikat serial = $dir/serial # Trenutačni serijski broj crl = $dir/crl.pem # Trenutačni CRL private_key = $dir/ca.key # Privatni ključ RANDFILE = $ dir/.rand # privatna datoteka nasumičnog broja x509_extensions = usr_cert # Ekstenzije koje treba dodati certifikatu # Ekstenzije koje treba dodati u CRL. Napomena: Netscape komunikator se guši na V2 CRL-ovima # tako da je ovo zakomentirano prema zadanim postavkama da bi se ostavio V1 CRL. # crl_extensions = crl_ext default_days = 3650 # koliko dugo certificirati za default_crl_days= 30 # koliko prije sljedećeg CRL default_md = md5 # koji md koristiti. sačuvati = ne # držati proslijeđen DN redoslijed # Nekoliko razlika u načinu određivanja koliko bi zahtjev trebao izgledati slično # Za tip CA, navedeni atributi moraju biti isti, a izborna # i isporučena polja su upravo to:-) policy = policy_match # Za CA pravilo [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional # Za "bilo što" pravilo # U ovom trenutku morate navesti sve prihvatljive vrste "objekata" # . [ policy_anything ] countryName = opcionalno stateOrProvinceName = izborno localityName = izborno organizationName = izborno organizacijska jedinicaName = izborno commonName = navedena email adresa = izborno ########################### ############################################# [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Ekstenzije koje treba dodati samopotpisanom certifikatu # Lozinke za privatne ključeve ako nisu prisutne bit će zatražene # input_password = secret # output_password = secret # Ove postavlja masku za dopuštene vrste nizova. Postoji nekoliko opcija. # zadano: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: samo UTF8 nizovi. # nombstr: PrintableString, T61String (bez BMPStrings ili UTF8Strings). # MASK:XXXX doslovna vrijednost maske. # UPOZORENJE: trenutne verzije Netscapea ruše se na BMPStrings ili UTF8Strings # stoga koristite ovu opciju s oprezom! string_mask = nombstr # req_extensions = v3_req # Proširenja koja se dodaju zahtjevu za certifikatom [ req_distinguished_name ] countryName = Naziv zemlje (šifra od 2 slova) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Naziv države ili pokrajine (puno ime ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Naziv lokaliteta (npr. grad) localityName_default = $ENV::KEY_CITY 0.organizationName = Naziv organizacije (npr. tvrtka) 0.organizationName_default = $ENV::KEY_ORG # možemo to učiniti, ali obično nije potrebno:-) #1.organizationName = Drugi naziv organizacije (npr. tvrtka) #1.organizationName_default = Svijet Wide Web Pty Ltd organizationalUnitName = Naziv organizacijske jedinice (npr. odjeljak) #organizationalUnitName_default = commonName = Uobičajeni naziv (npr. Vaše ime ili ime hosta vašeg poslužitelja) commonName_max = 64 emailAddress = Adresa e-pošte emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET ekstenzija broj 3 [ req_attributes ] challengePassword = Lozinka za izazov challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Izborni naziv tvrtke [ usr_cert ] # Ove ekstenzije se dodaju kada "ca" potpiše zahtjev. # Ovo je protivno PKIX smjernicama ali neki CA-ovi to rade i neki softver # zahtijeva ovo kako bi se izbjeglo tumačenje certifikata krajnjeg korisnika kao CA. basicConstraints=CA:FALSE # Evo nekoliko primjera upotrebe nsCertType. Ako je izostavljen # certifikat se može koristiti za bilo što *osim* potpisivanja objekta. # Ovo je u redu za SSL poslužitelj. # nsCertType = poslužitelj # Za certifikat za potpisivanje objekta ovo bi se koristilo. # nsCertType = objsign # Za normalnu upotrebu klijenta ovo je tipično # nsCertType = klijent, e-pošta # i za sve uključujući potpisivanje objekta: # nsCertType = client, email, objsign # Ovo je tipično u keyUsage za certifikat klijenta. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ovo će biti prikazano u Netscapeovom okviru s popisom komentara. nsComment = "OpenSSL generirani certifikat" # PKIX preporuke bezopasne ako su uključene u sve certifikate. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issuer:always # Ovo je za subjectAltName i issuerAltname. # Uvezite adresu e-pošte. # subjectAltName=email:copy # Kopirajte detalje predmeta # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl #nscapolicyurl #nssslServerName [poslužitelj] #JY dodano - napravite cert s nScertType postavljenim na "poslužitelj" osnovniConstraints = ca: false nScertType = poslužitelj nsComment = "OpenSSL certifikat o generiranom poslužitelju" SubjectKeyIdentifier = Keyd [V3. ] # Proširenja za dodavanje zahtjevu za certifikatom basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Proširenja za tipičnu CA # PKIX preporuku. subjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # To je ono što PKIX preporučuje, ali neki pokvareni softver guši kritična # proširenja. #basicConstraints = kritično,CA:true # Stoga radimo ovo umjesto toga. basicConstraints = CA:true # Upotreba ključa: ovo je tipično za CA certifikat. Međutim, budući da će # spriječiti da se koristi kao testni samopotpisani certifikat, najbolje ga je # izostaviti prema zadanim postavkama. # keyUsage = cRLSign, keyCertSign # Neki bi možda željeli i ovo # nsCertType = sslCA, emailCA # Uključi adresu e-pošte u naslov alt name: još jedna PKIX preporuka # subjectAltName=email:copy # Kopiraj podatke o izdavatelju # issuerAltName=issuer:copy # DER heksadecimalno kodiranje proširenja: čuvajte se samo stručnjaci! # obj=DER:02:03 # Gdje je "obj" standardni ili dodani objekt # Možete čak nadjačati podržano proširenje: # basicConstraints= kritično, DER:30:03:01:01:FF [ crl_ext ] # CRL proširenja . # Samo issuerAltName i AuthorityKeyIdentifier imaju smisla u CRL-u. # issuerAltName=issuer:copy AuthorityKeyIdentifier=keyid:always,issuer:always Čestitamo! Upravo ste kreirali osnovne konfiguracijske datoteke za vaš poslužitelj. Nastavimo s postavljanjem. - Za daljnju konfiguraciju poslužitelja trebat će nam neke vještine naredbenog retka. Prije svega, shvatimo kako ga pokrenuti? Postoji nekoliko načina, na primjer, kliknite Start -> Pokreni (ili kombinaciju gumba Win+R) na tipkovnici i unesite u polje koje se pojavi cmd i kliknite OK. Međutim, korisnici sustava Windows 7 / Windows Vista morat će pokrenuti konzolu s administratorskim pravima; najlakši način da to učinite je stvaranje odgovarajućeg prečaca na radnoj površini. Desnom tipkom miša kliknite bilo koji prazan prostor na radnoj površini i odaberite "Stvori prečac", u polju "lokacija objekta" jednostavno označite tri slova - cmd i pozovite prečac cmd ili naredbeni redak. Zatim, korisnici Windows XP-a jednostavno ga pokreću, a korisnici Windows Vista i Windows 7 ga pokreću kao administrator, baš kao što je učinjeno gore s Notepadom.

- Zatim redom unosimo retke u konzolu: cd C:\OpenVPN\easy-rsa vars clean-all Istovremeno bi na ekranu trebalo izgledati ovako:

Zatim, bez zatvaranja ovog prozora, redom unesite naredbe za generiranje ključa: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Posljednja naredba (build-ca) će stvoriti certifikat i autoritet za certifikate (CA), međutim, u procesu će vam postaviti nekoliko pitanja na koja morate prema zadanim postavkama odgovoriti pritiskom na tipku Enter:

Zatim, bez zatvaranja ovog prozora, redom unesite naredbe za generiranje ključa: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Posljednja naredba (build-ca) će stvoriti certifikat i autoritet za certifikate (CA), međutim, u procesu će vam postaviti nekoliko pitanja na koja morate prema zadanim postavkama odgovoriti pritiskom na tipku Enter:  Kreirajmo sada ključ poslužitelja: build-key-server server Imajte na umu da je drugi argument u ide u tim naziv ključa (poslužitelj), morate unijeti isto ime kada odgovarate na pitanje Common Name (npr. vaše ime ili ime hosta vašeg poslužitelja), na ostala pitanja možete standardno odgovoriti pritiskom na tipku Enter. Ako ste sve napravili ispravno, naredba ponudit će potpisivanje potvrde i potvrdu zahtjeva, mora se odgovoriti na oba pitanja Y(pogledajte snimak zaslona):

Kreirajmo sada ključ poslužitelja: build-key-server server Imajte na umu da je drugi argument u ide u tim naziv ključa (poslužitelj), morate unijeti isto ime kada odgovarate na pitanje Common Name (npr. vaše ime ili ime hosta vašeg poslužitelja), na ostala pitanja možete standardno odgovoriti pritiskom na tipku Enter. Ako ste sve napravili ispravno, naredba ponudit će potpisivanje potvrde i potvrdu zahtjeva, mora se odgovoriti na oba pitanja Y(pogledajte snimak zaslona):  Ako ste sve napravili ispravno, vaša će slika biti identična snimci zaslona, a posljednji redovi izlaza naredbe sadržavat će poruku o uspješnom dodavanju jednog zapisa u bazu podataka.

Ako ste sve napravili ispravno, vaša će slika biti identična snimci zaslona, a posljednji redovi izlaza naredbe sadržavat će poruku o uspješnom dodavanju jednog zapisa u bazu podataka. - Nakon toga idite na dodatak "Usluge i aplikacije" upravljačke konzole, to možete učiniti desnim klikom na prečac Računalo (Moje računalo) i odabirom stavke izbornika Upravljanje ili upisivanjem naredbe u konzoli usluge.msc, tamo pronađite uslugu "OpenVPN Service" i odaberite "Start" iz izbornika desnog klika. Ako ste prethodno sve učinili ispravno, usluga će prijeći u stanje "Radi". Sada možete promijeniti njegovu vrstu pokretanja u "Automatski", umjesto "Ručno", što je bilo standardno. Rezultat bi trebao izgledati ovako:

Ovime je konfiguracija samog poslužitelja gotova, preostaje samo konfigurirati klijente. Za to im također trebate izdati ključeve i certifikate, to se radi gotovo identično kao i poslužitelju, samo što smo za poslužitelj koristili naredbu build-key-server, a za klijente ćemo koristiti naredbu build-key.

Ovime je konfiguracija samog poslužitelja gotova, preostaje samo konfigurirati klijente. Za to im također trebate izdati ključeve i certifikate, to se radi gotovo identično kao i poslužitelju, samo što smo za poslužitelj koristili naredbu build-key-server, a za klijente ćemo koristiti naredbu build-key. - Pretpostavimo da imamo dva klijenta, nazovimo ih klijent1 i klijent2. Izvršimo naredbe sekvencijalno: build-key client1 build-key client2 U ovom slučaju, kada se od vas zatraži Common Name (npr. vaše ime ili hostname vašeg poslužitelja), morate također naznačiti ime klijenta korišteno u naredbi, tj. ako ste unijeli build- command key client1, zatim na pitanje Common Name odgovaramo client1, ako client2 onda client2.Na ostala pitanja možete odgovoriti pritiskom na Enter, na kraju ćete također biti zamoljeni da potpišete certifikat i potvrdite zahtjev, mi odgovoriti na obje točke potvrdno - Y. Sada ponovno pokrećemo OpenVPN uslugu kako bi promjene stupile na snagu, u snap-inu za upravljanje uslugom, u izborniku desnog klika "Restart", ili u konzoli dosljedno upisujemo: net stop openvpnservice net start openvpnservice

- Sada ako odemo u mapu, vidjet ćemo datoteke ključa i certifikata koje smo tamo generirali:

Svaki će klijent trebati svoje datoteke: ca.crt

Svaki će klijent trebati svoje datoteke: ca.crt .crt .ključ ta.ključ tj. za klijenta 1 prikupljamo datoteke ca.crt, client1.crt, client1.key i ta.key, za klijenta 2 - ca.crt, client2.crt, client2.key i ta.key, redom, itd. A mi mu ih pošaljemo na ovaj ili onaj način (znači poštom, u arhivi sa lozinkom ili na flash disku), datoteke ključeva i certifikata moraju biti prebačene pouzdanim komunikacijskim kanalima i ne smiju pasti u ruke treće strane, jer zapravo, koristeći ih, klijent može dobiti pristup vašoj virtualnoj podmreži. U sljedeći odjeljak Pogledat ćemo postavljanje klijenta, a pretpostavit će se da je već primio datoteke ključa i certifikata od vas. - Ako se na računalu koje se koristi kao poslužitelj koristi vatrozid, trebate dodati OpenVPN na popis izuzetaka. Za ugrađeni Windows vatrozid u konzoli, to se može učiniti sljedećom naredbom: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Postavljanje klijenata

Postavljanje klijenta puno je jednostavnije od postavljanja servera, ne trebamo generirati ključeve, certifikate i sl. za klijenta, jer sve što nam je potrebno već smo generirali na poslužitelju i prenijeli na klijenta. Stoga su upute za naručitelja puno kraće.

korisni linkovi

- Službena dokumentacija za OpenVPN -

- OpenVPN man stranice -

- OpenVPN HOWTO (na ruskom) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

PITANJA.

Možete poslati sva pitanja koja imate navedena adresa e-pošte u odjeljku ili raspravljajte o ovom članku.

Je li moguće distribuirati Internet na ovaj način?

Od autora

Ovaj se članak može objaviti na bilo kojem izvoru, kopirati u cijelosti ili djelomično, bez ograničenja, pod uvjetom da se održava veza s izvornikom. Veza mora sadržavati naziv našeg resursa Hitna računalna pomoć u Kalugi, oblikovan kao poveznica, a također sadržavati pseudonim autora članka. Primjer takve veze mogao bi biti:

Postavljanje OpenVPN poslužitelja// DeckerBilješka

U posljednje vrijeme dobivamo veliki broj pitanja u stilu " Pitanje o vašem članku u koraku 5 nakon naredbe clean-all, kao rezultat, neka datoteka je kopirana od vas. Ovo se meni ne događa. naredba openvpn --genkey --secret %KEY_DIR%\ta.key mi kreira ključ, ali onda build-dh i build-ca ne daju rezultate (cmd.exe piše da naredba nije interna ili eksterna.. . ili izvršna datoteka) datoteka ca.key nije stvorena. Što sam mogao učiniti krivo?".

Glavno značenje koje se svodi na vlastitu nepažnju. Problem kod pokretanja clean-all, build-key i drugih naredbi je taj što prilikom instalacije OpenVPN-a niste označili potvrdne okvire OpenSSL Utilities i OpenVPN RSA Certificate Management Scripts (moraju biti označeni!). Obratite pozornost na snimku zaslona s prozorom za odabir komponente na početku članka, ovi okviri su tamo!

OpenVPN je jedna od VPN opcija (virtualna privatne mreže ili privatno virtualne mreže), omogućujući prijenos podataka putem posebno stvorenog šifriranog kanala. Na ovaj način možete povezati dva računala ili izgraditi centraliziranu mrežu s poslužiteljem i nekoliko klijenata. U ovom ćemo članku naučiti kako stvoriti takav poslužitelj i konfigurirati ga.

Kao što je gore spomenuto, korištenje tehnologije o kojoj govorimo o, možemo prenijeti informacije preko sigurnog komunikacijskog kanala. To može biti dijeljenje datoteka ili siguran pristup internetu putem poslužitelja koji služi kao zajednički pristupnik. Za njegovu izradu ne trebamo dodatnu opremu i posebna znanja– sve se radi na računalu koje se planira koristiti kao VPN poslužitelj.

Za daljnji rad također će biti potrebno konfigurirati klijentski dio na strojevima korisnika mreže. Sav posao se svodi na izradu ključeva i certifikata koji se zatim prenose klijentima. Ove vam datoteke omogućuju dobivanje IP adrese prilikom spajanja na poslužitelj i stvaranje gore spomenutog šifriranog kanala. Sve informacije koje se preko njega prenose mogu se pročitati samo ako je ključ dostupan. Ova značajka može značajno poboljšati sigurnost i osigurati sigurnost podataka.

Instaliranje OpenVPN-a na poslužiteljski stroj

Instalacija je standardni postupak s nekim nijansama, o kojima ćemo detaljnije razgovarati.

Postavljanje poslužiteljske strane

Prilikom izvođenja sljedećih koraka trebali biste biti što je moguće pažljiviji. Sve pogreške dovest će do neoperativnosti poslužitelja. Još potrebno stanje– vaš račun mora imati administratorska prava.

- Idemo u katalog "easy-rsa", koji se u našem slučaju nalazi na

C:\OpenVPN\easy-rsa

Pronalaženje datoteke vars.bat.uzorak.

Preimenuj ga u vars.šišmiš(ukloni riječ "uzorak" zajedno s točkom).

Otvorite ovu datoteku u uređivaču. Ovo je važno jer vam upravo ova bilježnica omogućuje ispravno uređivanje i spremanje kodova, što pomaže u izbjegavanju pogrešaka prilikom njihovog izvršavanja.

- Prije svega, izbrišite sve istaknute komentare zelena– samo će nas ometati. Dobivamo sljedeće:

- Zatim promijenite put do mape "easy-rsa" onom koji smo naveli tijekom instalacije. U u ovom slučaju samo uklonite varijablu %Programske datoteke% i promijenite ga u C:.

- Sljedeća četiri parametra ostavljamo nepromijenjena.

- Preostali redovi popunjavaju se nasumično. Primjer na snimci zaslona.

- Spremite datoteku.

- Također morate urediti sljedeće datoteke:

- izgraditi-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Moraju promijeniti momčad

na apsolutni put u odgovarajuću datoteku openssl.exe. Ne zaboravite spremiti promjene.

- Sada otvorite mapu "easy-rsa", Stezaljka POMJENA i desnom tipkom miša kliknite na slobodan prostor(ne po datotekama). U kontekstnom izborniku odaberite stavku "Otvori naredbeni prozor".

Početi će "Komandna linija" s već završenim prijelazom na ciljni direktorij.

- Unesite naredbu ispod i kliknite UNESI.

- Zatim pokrećemo drugu skupnu datoteku.

- Ponavljamo prvu naredbu.

- Sljedeći korak je stvaranje potrebnih datoteka. Za to koristimo naredbu

Nakon izvršenja, sustav će od vas tražiti da potvrdite podatke koje smo unijeli u datoteku vars.bat. Samo ga pritisnite nekoliko puta UNESI dok se ne pojavi originalna linija.

- Kreirajte DH ključ pokretanjem datoteke

- Pripremamo certifikat za serverski dio. Ovdje postoji jedna važna točka. Treba mu dati naziv koji smo napisali vars.šišmiš u redu "KEY_NAME". U našem primjeru ovo je Lumpici. Naredba izgleda ovako:

build-key-server.bat Lumpics

Ovdje također trebate potvrditi podatke pomoću ključa UNESI, i također dvaput unesite slovo "y"(da), gdje je potrebno (pogledajte snimak zaslona). Možete zatvoriti naredbeni redak.

- U našem katalogu "easy-rsa" pojavila se nova mapa s imenom "ključevi".

- Njegov sadržaj mora se kopirati i zalijepiti u mapu "ssl", koji mora biti kreiran u korijenskom direktoriju programa.

Prikaz mape nakon lijepljenja kopiranih datoteka:

- Sada idemo na katalog

C:\OpenVPN\config

Ovdje kreirajte tekstualni dokument (RMB – Stvori – Tekstualni dokument), preimenujte ga u poslužitelj.ovpn i otvorite ga u Notepad++. Upisujemo sljedeći kod:

luka 443

proto udp

dev podešavanje

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

certifikat C:\\OpenVPN\\ssl\\Lumpics.crt

ključ C:\\OpenVPN\\ssl\\Lumpics.ključ

poslužitelj 172.16.10.0 255.255.255.0

max-klijenata 32

održavati na životu 10 120

klijent-klijentu

komp-lzo

ustrajati-ključ

ustrajati-tun

šifra DES-CBC

status C:\\OpenVPN\\log\\status.log

zapisnik C:\\OpenVPN\\log\\openvpn.log

glagol 4

nijemo 20Imajte na umu da nazivi certifikata i ključeva moraju odgovarati onima koji se nalaze u mapi "ssl".

- Dalje otvaramo "Upravljačka ploča" i idi na "Centar za upravljanje mrežom".

- Kliknite na poveznicu "Promijeni postavke adaptera".

- Ovdje moramo pronaći vezu ostvarenu putem "TAP-Windows adapter V9". To možete učiniti desnim klikom na vezu i odlaskom na njezina svojstva.

- Preimenuj ga u "VPN grudice" bez navodnika. Ovo ime mora odgovarati parametru "dev-node" u datoteci poslužitelj.ovpn.

- Posljednja faza je pokretanje usluge. Pritisnite kombinaciju tipki Win+R, unesite donji redak i kliknite UNESI.

- Nalazimo uslugu s imenom "OpenVpnService", desnom tipkom miša idite na njegova svojstva.

- Promijenite vrstu pokretanja u "Automatski", pokrenite uslugu i kliknite "Primijeni".

- Ako smo sve učinili ispravno, onda bi crveni križ trebao nestati u blizini adaptera. To znači da je veza spremna za upotrebu.

Postavljanje klijentske strane

Prije nego počnete postavljati klijenta, trebate izvršiti nekoliko radnji na poslužitelju - generirati ključeve i certifikat za postavljanje veze.

Posao koji je potrebno obaviti na klijentskom računalu:

Ovo dovršava konfiguraciju OpenVPN poslužitelja i klijenta.

Zaključak

Organiziranje vlastite VPN mreže omogućit će vam da maksimalno zaštitite informacije koje se prenose, kao i da surfanje internetom učini sigurnijim. Glavna stvar je biti pažljiviji pri postavljanju poslužiteljskih i klijentskih dijelova; s pravim radnjama moći ćete uživati u svim prednostima privatne virtualne mreže.

Ova uputa pokazuje kako se povezati s VPN Gate relejnim poslužiteljem pomoću OpenVPN klijenta na Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

1. Instalirajte klijentska aplikacija OpenVPN za vaš operativni sustav. Pokrenite instalacijsku datoteku. Otvorit će se čarobnjak za instalaciju. Slijedite upute na zaslonu za instaliranje aplikacije.

2. Preuzmite i prenesite konfiguracijsku datoteku OpenVPN veze (.ovpn datoteka). Ovaj postupak je potreban samo kada se veza postavlja prvi put.

Konfiguracijsku datoteku (OpenVPN Config file) možete preuzeti na stranici popisa otvorenih besplatnih relejnih poslužitelja http://www.vpngate.net/en/. Odaberite VPN poslužitelj na koji se želite spojiti i kliknite na odgovarajuću *.ovpn datoteku da je preuzmete na radnu površinu ili u mapu za preuzimanje.

Nakon spremanja datoteke na vaše računalo, ona će se pojaviti kao ikona OpenVPN. Međutim, nećete moći uspostaviti vezu jednostavnim dvoklikom na datoteku.

Morate premjestiti *.ovpn datoteku u mapu “config” glavnog OpenVPN instalacijskog direktorija.

Otvorite mapu C:\Program Files\OpenVPN\config i kopirajte datoteku *.ovpn u nju.

Desnom tipkom miša kliknite ikonu "OpenVPN GUI" na radnoj površini i odaberite opciju "Pokreni kao administrator". U protivnom nećete moći uspostaviti VPN vezu.

Ikona OpenVPN GUI pojavit će se u području obavijesti programske trake (paleta sustava). U nekim slučajevima ikona može biti skrivena, kliknite na ikonu strelice da biste prikazali sve skrivene ikone.

Desnom tipkom miša kliknite ikonu OpenVPN GUI i kliknite "Poveži se".

VPN veza će se pokrenuti. Na zaslonu će se prikazati status veze. Ako vidite dijaloški okvir koji traži korisničko ime i lozinku. Unesite “vpn” u oba polja. Ovaj prozor se pojavljuje vrlo rijetko.

Ako se VPN veza uspješno uspostavi, pojavit će se skočna poruka kao na snimci zaslona.

4. Internet bez ograničenja

Nakon uspostavljanja VPN veze, Windows sustav stvara se virtualni mrežni adapter TAP-Windows Adapter V9. Ovaj adapter će dobiti IP adresu koja počinje sa " 10.211 " Virtualni adapter će dobiti zadanu adresu pristupnika.

Svoju mrežnu konfiguraciju možete provjeriti pokretanjem ipconfig /all u Windows naredbenom retku.

Nakon što se veza uspostavi, sav će promet ići kroz VPN poslužitelj. To možete provjeriti pomoću tracert naredbe 8.8.8.8 u Windows naredbenom retku.

Kao što je prikazano na gornjoj snimci zaslona, ako paketi prolaze kroz "10.211.254.254", tada se vaša veza prenosi kroz jedan od VPN poslužitelji Vrata. Također možete otići na glavnu stranicu VPN vrata da vidite globalnu IP adresu.

Moći ćete vidjeti lokaciju vidljivu s mreže koja će se razlikovati od vaše stvarne lokacije.

Postavljanje OpenVPN-a za MacOS

Ovaj vodič pokazuje kako se spojiti na VPN Gate relejni poslužitelj pomoću aplikacije Tunnelblick. Tunnelblick je verzija OpenVPN klijenta sa grafička ljuska. za MacOS sustave.

1. Instalirajte aplikaciju Tunnelblick

Preuzmite i instalirajte najnoviju verziju aplikacije Tunnelblick. Upute će se pojaviti na ekranu tijekom instalacije.

Nakon dovršetka instalacije pojavit će se sljedeći zaslon. Odaberite opciju "Imam konfiguracijske datoteke".

Zaslon će prikazati upute za dodavanje konfiguracije u Tunnelblick.

Pritisnite OK da zatvorite prozor.

2. Preuzmite i prenesite konfiguracijsku datoteku OpenVPN veze (.ovpn datoteka). Ovaj postupak je potreban samo kada se veza postavlja prvi put.

Konfiguracijska datoteka u *.ovpn formatu potrebna je za povezivanje s VPN Gate relejnim poslužiteljem putem OpenVPN protokola.

Konfiguracijsku datoteku (OpenVPN Config file) možete preuzeti na stranici popisa otvorenih besplatnih relejnih poslužitelja http://www.vpngate.net/en/. Odaberite VPN poslužitelj na koji se želite spojiti i kliknite na odgovarajuću *.ovpn datoteku da biste je preuzeli u mapu Preuzimanja.

Da biste instalirali konfiguracijsku datoteku *.ovpn, povucite je na ikonu Tunnelblick na traci izbornika ili na popis konfiguracija na kartici Konfiguracije prozora Pojedinosti o VPN-u. Ako trebate instalirati nekoliko konfiguracijskih datoteka odjednom, odaberite ih sve i zatim ih povucite.

Prilikom dodavanja morat ćete unijeti svoje korisničko ime i lozinku od račun MacOS.

Kliknite ikonu Tunnelblick na gornjoj alatnoj traci MacOS-a i odaberite opciju "Poveži [naziv konfiguracije]". VPN veza će se pokrenuti.

Status VPN veze pojavit će se kao što je prikazano na snimci zaslona. Nakon što je veza uspješno uspostavljena, glavni prozor Tunnelblicka prikazat će status "Povezano".

4. Internet bez ograničenja

Nakon što se veza uspostavi, sav će promet ići kroz VPN poslužitelj. Također možete otići na glavnu stranicu VPN vrata da vidite globalnu IP adresu. Moći ćete vidjeti lokaciju vidljivu s mreže koja će se razlikovati od vaše stvarne lokacije.

Kada se povežete na VPN, moći ćete posjećivati blokirane web stranice i igrati blokirane igre.

Pronašli ste grešku pri upisu? Označite i pritisnite Ctrl + Enter