Zdravo, prijatelji! U ovom članku ćemo nastaviti da proučavamo sisteme ugrađene u Windows dizajnirane da povećaju sigurnost naših podataka. Danas je to Bitlocker sistem za šifrovanje diska. Šifriranje podataka je neophodno kako bi se spriječilo da stranci koriste vaše podatke. Drugo je pitanje kako će ona doći do njih.

Šifriranje je proces transformacije podataka samo tako potrebni ljudi. Ključevi ili lozinke se obično koriste za pristup.

Šifriranje cijelog diska onemogućava pristup podacima kada svoj čvrsti disk povežete sa drugim računarom. Sistem napadača može imati instaliran drugi operativni sistem da zaobiđe zaštitu, ali to neće pomoći ako koristite BitLocker.

BitLocker tehnologija se pojavila sa izdavanjem operativnog sistema Windows Vista i poboljšana je u Windows 7. Bitlocker je dostupan u verzijama Windows 7 Ultimate i Enterprise, kao i u Windows 8 Pro. Vlasnici drugih verzija morat će potražiti alternativu.

Kako funkcionira BitLocker šifriranje disk jedinice

Bez ulaženja u detalje to izgleda ovako. Sistem šifrira cijeli disk i daje vam ključeve za njega. Ako šifrirate sistemski disk, računar se neće pokrenuti bez vašeg ključa. Ista stvar kao i ključevi apartmana. Imate ih, ući ćete u to. Izgubljeni, morate koristiti rezervni (kod za oporavak (izdat tokom enkripcije)) i promijeniti bravu (ponovo izvršite šifriranje drugim ključevima)

Za pouzdanu zaštitu, poželjno je imati TPM (Trusted Platform Module) na vašem računaru. Ako postoji i njegova verzija je 1.2 ili novija, tada će kontrolirati proces i imat ćete jače metode zaštite. Ako ga nema, tada će biti moguće koristiti samo ključ na USB disku.

BitLocker radi na sljedeći način. Svaki sektor diska se šifrira zasebno pomoću ključa (ključ za šifriranje punog volumena, FVEK). Koristi se AES algoritam sa 128-bitnim ključem i difuzorom. Ključ se može promijeniti u 256-bitni u grupnim sigurnosnim politikama.

Da biste to uradili, koristite pretragu u operativnom sistemu Windows 7. Otvorite meni Start i u polje za pretragu upišite „politike“ i izaberite Promeni grupna politika

U prozoru koji se otvara na lijevoj strani pratite putanju

Konfiguracija računara > Administrativni predlošci > Windows komponente > BitLocker šifrovanje disk jedinice

Na desnoj strani, dvaput kliknite na Odaberi metod šifriranja diska i snagu šifriranja

U prozoru koji se otvori kliknite Omogući politiku. U odjeljku Odaberite način šifriranja, odaberite željeni s padajuće liste

Najpouzdaniji je AES sa 256-bitnim ključem sa difuzorom. U ovom slučaju, najvjerovatnije opterećenje CPU biće malo veći, ali ne mnogo i savremenih kompjutera nećete primetiti razliku. Ali podaci će biti pouzdanije zaštićeni.

Upotreba difuzora dodatno povećava pouzdanost jer dovodi do značajnih promjena u šifriranim informacijama uz malu promjenu originalnih podataka. Odnosno, kod šifriranja dva sektora s gotovo identičnim podacima, rezultat će biti značajno drugačiji.

Sam FVEK ključ se nalazi među metapodacima tvrdog diska i također je šifriran pomoću glavnog ključa volumena (VMK). VMK je takođe šifrovan pomoću TPM modula. Ako potonji nedostaje, onda pomoću ključa na USB disku.

Ako USB disk s ključem nije dostupan, morat ćete koristiti 48-cifreni kod za oporavak. Nakon toga, sistem će moći da dešifruje glavni ključ volumena, kojim će dešifrovati FVEK ključ, kojim će se disk otključati i operativni sistem pokrenuti.

BitLocker poboljšanja u Windows 7

Kada instalirate Windows 7 sa fleš diska ili diska, od vas će biti zatraženo da particionirate ili konfigurišete disk. Prilikom postavljanja diska, kreira se dodatnih 100 MB boot particija. Vjerovatno nisam jedini koji je imao pitanja o njegovom imenovanju. To je upravo dio koji je potreban da bi Bitlocker tehnologija funkcionirala.

Ova particija je skrivena i može se pokretati i nije šifrirana inače ne bi bilo moguće učitati operativni sistem.

U operativnom sistemu Windows Vista, ova particija ili volumen bi trebao biti 1,5 GB. U Windows 7 je napravljeno 100 MB.

Ako ste prilikom instaliranja operativnog sistema napravili kvar programe trećih strana, odnosno niste kreirali particiju za pokretanje, tada će u Windows 7 BitLocker sam pripremiti potrebnu particiju. U operativnom sistemu Windows Vista, morali biste ga kreirati pomoću dodatnog softvera uključenog u operativni sistem.

Takođe u Windows 7, BitLocker To Go tehnologija se pojavila za šifrovanje fleš diskova i eksterno tvrdo diskovi. Pogledajmo to kasnije.

Kako omogućiti BitLocker šifriranje disk jedinice

Podrazumevano, BitLocker je konfigurisan da radi sa TPM modulom i neće želeti da se pokrene ako nedostaje. (Prvo samo pokušajte omogućiti enkripciju i ako se pokrene, ne morate ništa onemogućiti u grupnim pravilima)

Da započnete šifriranje, idite na Control Panel\System and Security\BitLocker Drive Encryption

Izaberi potreban disk(u našem primjeru ovo je sistemska particija) i kliknite Omogući BitLocker

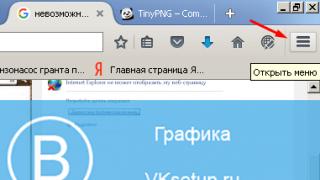

Ako vidite sliku kao ispod

morate urediti grupna pravila.

Koristeći pretragu iz menija Start, pozovite uređivač lokalnih grupnih politika

Idemo usput

Konfiguracija računara > Administrativni predlošci > Windows komponente > BitLocker šifriranje disk jedinice > Diskovi operativnog sistema

Na desnoj strani odaberite Potrebna dodatna provjera autentičnosti

U prozoru koji se otvori kliknite na Omogući, zatim morate provjeriti je li potvrđen izbor u polju za potvrdu Dozvoli korištenje BitLocker-a bez kompatibilnog TPM-a i kliknite na OK

Nakon toga, BitLocker se može pokrenuti. Od vas će se tražiti da odaberete jedinu sigurnosnu opciju - Zatražite ključ za pokretanje pri pokretanju. Ovo je ono što biramo

Umetnite USB fleš disk na koji će biti upisan ključ za pokretanje i kliknite na Sačuvaj

Sada morate sačuvati ključ za oporavak u slučaju da fleš disk sa ključem za pokretanje nije u zoni pristupa. Ključ možete sačuvati na fleš disku (po mogućnosti drugi), sačuvati ključ u datoteci za kasniji prenos na drugi računar ili ga odmah odštampati.

Ključ za oporavak bi naravno trebao biti pohranjen na sigurnom mjestu. Sačuvaću ključ u fajl

Ključ za oporavak je jednostavan Tekstualni dokument sa samim ključem

Tada ćete vidjeti posljednji prozor u kojem vam se savjetuje da pokrenete BitLocker skeniranje sistema prije šifriranja disk jedinice. Kliknite Nastavi

Sačuvajte sve otvorene dokumente i kliknite Ponovo učitaj sada

Evo šta ćete vidjeti ako nešto pođe po zlu

Ako sve radi, tada će nakon ponovnog pokretanja računala započeti šifriranje

Vrijeme ovisi o snazi vašeg procesora, kapacitetu particije ili volumena koji šifrirate i brzini razmjene podataka sa diskom (SSD ili HDD). SSD uređaj od 60 GB napunjen skoro do maksimuma se šifrira za oko 30 minuta, dok dobrovoljno distribuirano računarstvo još uvijek radi.

Kada se šifriranje završi vidjet ćete sljedeću sliku

Zatvorite prozor i provjerite da li su ključ za pokretanje i ključ za oporavak na sigurnim mjestima.

Šifrovanje fleš diska - BitLocker To Go

Sa pojavom BitLocker To Go tehnologije u Windows 7, postalo je moguće šifriranje fleš diskova, memorijskih kartica i eksterno tvrdo diskovi. Ovo je vrlo zgodno jer je mnogo lakše izgubiti fleš disk nego laptop ili netbook.

Kroz pretragu ili praćenje puta

Start > Control Panel > System and Security > BitLocker Drive Encryption

otvorite kontrolni prozor. Umetnite fleš disk koji želite da šifrujete i u odeljku BitLocker To Go omogućite šifrovanje željeni USB voziti

Morate odabrati metodu za otključavanje disk jedinice. Izbor nije veliki: lozinka ili SIM kartica sa PIN kodom. SIM kartice izdaju posebna odjeljenja u velikim korporacijama. Koristimo jednostavnu lozinku.

Označite polje pored Koristi lozinku za otključavanje diska i dvaput unesite lozinku. Prema zadanim postavkama, minimalna dužina lozinke je 8 znakova (može se promijeniti u grupnim politikama). Kliknite na Next

Mi biramo kako ćemo sačuvati ključ za oporavak. Vjerovatno će ga biti bezbedno odštampati. Sačuvajte i kliknite na Next

Kliknite Pokreni šifriranje i zaštitite svoje podatke

Vrijeme enkripcije zavisi od kapaciteta fleš diska, koliko je pun informacija, snage vašeg procesora i brzine razmene podataka sa računarom.

Na velikim fleš diskovima ili eksternim čvrstim diskovima, ovaj postupak može potrajati dugo. U teoriji, proces se može završiti na drugom računaru. Da biste to učinili, pauzirajte šifriranje i ispravno uklonite disk. Ubacite ga u drugi računar, otključate ga unosom lozinke i šifriranje će se nastaviti automatski.

Sada kada instalirate fleš disk na računar, pojaviće se prozor ispod u kojem će se tražiti da unesete lozinku.

Ako vjerujete ovom računaru i ne želite stalno unositi lozinku, označite polje Dalje da biste automatski otključali ovaj računar i kliknite Otključaj. Na ovom računaru više nećete morati da unosite lozinku za ovaj fleš disk.

Da bi se informacije o šifrovanom USB disku koristile na računarima koji koriste Windows Vista ili Windows XP, fleš disk mora biti formatiran u FAT32 sistem datoteka. U ovim operativnim sistemima će biti moguće otključati fleš disk samo unošenjem lozinke i informacije će biti samo za čitanje. Informacije o snimanju nisu dostupne.

Upravljanje šifriranim particijama

Upravljanje se vrši iz prozora BitLocker šifrovanje disk jedinice. Ovaj prozor možete pronaći koristeći pretragu, ili možete otići na adresu

Kontrolna tabla > Sistem i bezbednost > BitLocker šifrovanje disk jedinice

Možete isključiti šifriranje klikom na “Isključi BitLocker”. U ovom slučaju, disk ili volumen se dešifriraju. Ovo će potrajati i neće biti potrebni nikakvi ključevi.

Ovdje također možete pauzirati zaštitu

Ova funkcija Preporučuje se za upotrebu prilikom ažuriranja BIOS-a ili uređivanja diska za pokretanje. (Isti sa zapreminom od 100 MB). Zaštitu možete pauzirati samo na sistemskoj disk jedinici (particiji ili volumenu na kojem je instaliran Windows).

Zašto biste trebali pauzirati šifriranje? Tako da BitLocker ne blokira vaš disk i ne pribjegavajte proceduri oporavka. Sistemski parametri (BIOS i sadržaj particije za pokretanje) su zaključani tokom enkripcije radi dodatne zaštite. Njihova promjena može blokirati vaš računar.

Ako odaberete Upravljaj BitLockerom, možete sačuvati ili odštampati ključ za oporavak i duplicirati ključ za pokretanje

Ako je jedan od ključeva (ključ za pokretanje ili ključ za oporavak) izgubljen, možete ih oporaviti ovdje.

Upravljajte šifriranjem vanjskih diskova

Da biste upravljali postavkama šifriranja fleš diskova, možete sljedeće funkcije

Možete promijeniti lozinku da je otključate. Lozinku možete ukloniti samo ako za otključavanje koristite pametnu karticu. Takođe možete sačuvati ili odštampati ključ za oporavak i automatski omogućiti otključavanje diska za ovaj računar.

Oporavak pristupa disku

Vraćanje pristupa sistemskom disku

Ako je fleš disk sa ključem izvan zone pristupa, ključ za oporavak dolazi u igru. Kada pokrenete računar videćete nešto poput sledećeg:

Da vratite pristup i učitate prozore, pritisnite Enter

Vidjet ćete ekran na kojem će se tražiti da unesete svoj ključ za oporavak.

Kada unesete poslednju cifru, pod uslovom da je ključ za oporavak tačan, operativni sistem će se automatski pokrenuti.

Vraćanje pristupa prenosivim diskovima

Za vraćanje pristupa informacijama na fleš disku ili eksterni HDD kliknite Zaboravili ste lozinku?

Odaberite Unesite ključ za oporavak

i unesite ovaj strašni 48-cifreni kod. Kliknite na Next

Ako je ključ za oporavak prikladan, disk će biti otključan

Pojavljuje se veza za Upravljanje BitLocker-om, gdje možete promijeniti lozinku za otključavanje disk jedinice.

Zaključak

U ovom članku smo naučili kako zaštititi naše podatke šifriranjem pomoću ugrađenog alata BitLocker. Razočaravajuće je što je ova tehnologija dostupna samo u starijim ili naprednim verzijama Windows OS-a. Također je postalo jasno zašto se ova skrivena particija koja se može pokrenuti, veličine 100 MB, stvara prilikom postavljanja diska pomoću Windowsa.

Možda ću koristiti enkripciju fleš diskova ili eksternih čvrstih diskova. Ali to je malo vjerovatno jer postoje dobre zamjene u vidu servisa za pohranu podataka u oblaku kao što su DropBox, Google Drive, Yandex Drive i slično.

Srdačan pozdrav, Anton Dyachenko

YouPK.ru

Omogućite ili onemogućite Bitlocker u Windowsima

Nikoga uopće ne čudi činjenica da se čisto lične informacije ili korporativni podaci visoke vrijednosti mogu pohraniti na osobnom računalu. Nepoželjno je da takve informacije dođu u ruke trećih osoba koje ih mogu koristiti, uzrokujući ozbiljne probleme za bivši vlasnik PC.

Ovisno o okolnostima, Bitlocker se može aktivirati ili deaktivirati.

Upravo iz tog razloga mnogi korisnici izražavaju želju da poduzmu neku akciju kojoj je cilj ograničen pristup na sve datoteke pohranjene na računaru. Takav postupak zapravo postoji. Nakon izvršenih određenih manipulacija, nijedan autsajder, bez poznavanja lozinke ili ključa za oporavak, neće moći pristupiti dokumentima.

Možete zaštititi važne informacije od pristupa trećim stranama šifriranjem diska pomoću Bitlocker-a. Takve radnje pomažu da se osigura potpuna povjerljivost dokumenata ne samo na određenom računaru, već iu slučaju kada neko ukloni tvrdi disk i ubaci ga u drugi osobni računar.

Algoritam za uključivanje i isključivanje funkcije

Bitlocker šifriranje diska radi na Windows 7, 8 i 10, ali ne na svim verzijama. Pretpostavlja se da matična ploča opremljena određenim računarom na kojem korisnik želi da izvrši šifriranje mora imati TPM modul.

SAVJET. Nemojte se uznemiriti ako sigurno znate da na vašoj matičnoj ploči ne postoji takav poseban modul. Postoje neki trikovi koji vam omogućavaju da "ignorirate" takav zahtjev i, shodno tome, instalirate bez takvog modula.

Prije nego što započnete proces šifriranja svih datoteka, važno je napomenuti da je ovaj postupak prilično dug. Teško je dati tačan iznos vremena unaprijed. Sve zavisi od toga koliko informacija ima na hard disku. Tokom procesa šifriranja, Windows 10 će nastaviti da radi, ali malo je verovatno da će vas zadovoljiti svojim performansama, jer će indikator performansi biti značajno smanjen.

Omogućavanje funkcije

Ako na svom računaru imate instaliran Windows 10, a imate aktivnu želju da omogućite šifrovanje podataka, koristite naše savjete kako ne samo da uspijete, već i način da tu želju ostvarite nije težak. U početku pronađite tipku “Win” na vašoj tastaturi, ponekad je prati ikona Windowsa, držite je pritisnutu i istovremeno držite pritisnutu tipku “R”. Pritiskom na ova dva tastera u isto vreme otvara se prozor Run.

U prozoru koji se otvori naći ćete prazan red u koji ćete morati unijeti “gpedit.msc”. Nakon što kliknete na dugme „U redu“, otvoriće se novi prozor „Uređivač smernica lokalne grupe“. U ovom prozoru imamo kratki put.

Na lijevoj strani prozora pronađite i odmah kliknite na red “Konfiguracija računara”, u podmeniju koji se otvori pronađite “Administrativni predlošci”, a zatim u sljedećem podmeniju koji se otvori idite na opciju koja se nalazi prva na listi i pod nazivom “Windows komponente”.

Sada okrenite pogled na desna strana prozoru, pronađite u njemu “Bitlocker Disk Encryption” i dvaput kliknite da ga aktivirate. Sada će se otvoriti nova lista u kojoj bi vaš sljedeći cilj trebao biti red "Diskovi operativnog sistema". Kliknite i na ovu liniju, samo morate napraviti još jedan prijelaz da biste se približili prozoru u kojem će Bitlocker biti direktno konfigurisan, omogućavajući vam da ga uključite, što je upravo ono što želite.

Pronađite redak „Ova postavka politike vam omogućava da konfigurirate zahtjev za dodatnu autentifikaciju pri pokretanju“, kliknite dvaput da biste proširili ovu postavku. U otvorenom prozoru pronaći ćete željenu riječ "Omogući", pored koje ćete pronaći potvrdni okvir, u njemu morate staviti određenu oznaku u obliku kvačice vašeg pristanka.

Odmah ispod u ovom prozoru nalazi se pododjeljak „Platforme“, u njemu morate označiti kvadratić pored ponude za korištenje BitLocker-a bez posebnog modula. Ovo je veoma važno, posebno ako vaš Windows 10 nema TPM modul.

Konfiguracija željene funkcije je završena u ovom prozoru, tako da ga možete zatvoriti. Sada pomerite kursor miša preko ikone „windows“, samo kliknite na nju desni ključ, što će omogućiti da se pojavi dodatni podmeni. U njemu ćete pronaći liniju „Kontrolna tabla“, idite na nju, a zatim na sljedeći red"Bitlocker šifriranje diska."

Obavezno naznačite gdje želite da se šifriranje odvija. To se može učiniti i na tvrdim i na prenosivim diskovima. Nakon što odaberete željeni objekat, kliknite na dugme „Omogući Bitlocker“.

Sada će Windows 10 pokrenuti automatski proces, povremeno privlačeći vašu pažnju, tražeći od vas da navedete svoje želje. Naravno, najbolje je napraviti rezervnu kopiju prije poduzimanja takvog procesa. U suprotnom, ako se lozinka i njen ključ izgube, čak ni vlasnik računara neće moći da povrati informacije.

Zatim će započeti proces pripreme diska za naknadno šifriranje. Dok je ovaj proces pokrenut, nije vam dozvoljeno da isključite računar, jer ova radnja može ozbiljno oštetiti operativni sistem. Nakon takvog neuspjeha, jednostavno nećete moći pokrenuti svoj Windows 10, pa ćete umjesto šifriranja morati instalirati novi operativni sistem, gubeći dodatno vrijeme.

Čim se priprema diska uspješno završi, počinje stvarno postavljanje diska za šifriranje. Od vas će biti zatraženo da unesete lozinku, koja će vam omogućiti kasniji pristup šifriranim datotekama. Od vas će se također tražiti da kreirate i unesete ključ za oporavak. Obje ove važne komponente najbolje je čuvati na sigurnom mjestu, po mogućnosti odštampane. Veoma je glupo čuvati lozinku i ključ za oporavak na samom računaru.

Tokom procesa šifriranja, sistem vas može pitati koji dio konkretno želite šifrirati. Ovoj proceduri je najbolje podvrgnuti cijeli prostor na disku, iako postoji opcija šifriranja samo zauzetog prostora.

Sve što ostaje je odabrati sljedeću opciju akcije: “ Novi mod encryption", a zatim pokrenite automatsko skeniranje BitLocker operativnog sistema. Zatim će sistem bezbedno nastaviti proces, nakon čega će se od vas tražiti da ponovo pokrenete računar. Naravno, ispunite ovaj uslov i ponovo pokrenite sistem.

Posle sledećeg start windows 10 uvjerit ćete se da će pristup dokumentima bez unosa lozinke biti nemoguć. Proces šifrovanja će se nastaviti, možete ga kontrolisati klikom na ikonu BitLocker koja se nalazi na tabli sa obaveštenjima.

Onemogućavanje funkcije

Ako iz nekog razloga datoteke na vašem računalu više nisu od velike važnosti i ne volite da unosite lozinku svaki put da biste im pristupili, predlažemo da jednostavno onemogućite funkciju šifriranja.

Da biste izvršili takve radnje, idite na tablu sa obaveštenjima, tamo pronađite ikonu BitLocker i kliknite na nju. U donjem dijelu otvoren prozor naći ćete red „Upravljanje BitLockerom“, kliknite na njega.

Sada će vas sistem tražiti da odaberete koja je radnja poželjnija za vas:

- arhivirajte ključ za oporavak;

- promijeniti lozinku za pristup šifriranim datotekama;

- ukloniti prethodno postavljenu lozinku;

- onemogući BitLocker.

Naravno, ako odlučite da onemogućite BitLocker, trebali biste odabrati posljednju ponuđenu opciju. Na ekranu će se odmah pojaviti novi prozor u kojem će sistem želeti da se uveri da zaista želite da onemogućite funkciju šifrovanja.

PAŽNJA. Čim kliknete na dugme „Onemogući BitLocker“, proces dešifrovanja će početi odmah. Nažalost, ovaj proces ne karakteriše velika brzina, tako da ćete se svakako morati pripremiti za neko vrijeme tokom kojeg ćete jednostavno morati čekati.

Naravno, ako u ovom trenutku trebate koristiti računar, možete si to priuštiti, nema kategorične zabrane za to. Međutim, trebali biste se pripremiti na činjenicu da performanse računara u ovom trenutku mogu biti izuzetno niske. Nije teško razumjeti razlog ove sporosti, jer operativni sistem mora otključati ogromnu količinu informacija.

Dakle, ako želite šifrirati ili dešifrirati datoteke na svom računalu, trebate samo pročitati naše preporuke, a zatim bez žurbe izvršiti svaki korak naznačenog algoritma i po završetku radovati se postignutom rezultatu.

NastroyVse.ru

Postavljanje Bitlockera

Bitlocker je alat koji omogućava enkripciju podataka na nivou volumena (volumen može zauzeti dio diska ili može uključivati niz od nekoliko diskova.) Bitlocker se koristi za zaštitu vaših podataka u slučaju gubitka ili krađe laptopa/računara . U svojoj originalnoj verziji, BitLocker je pružao zaštitu samo za jedan volumen - disk sa operativnim sistemom. BitLocker je uključen u sva izdanja Server 2008 R2 i Server 2008 (osim Itanium izdanja), plus Windows 7 Ultimate i Enterprise i Windows Vista. U verzijama Windows Server 2008 i Vista SP1, Microsoft je implementirao zaštitu za različite volumene, uključujući lokalne volumene podataka. U verzijama Windows Server 2008 R2 i Windows 7, programeri su dodali podršku za prenosive uređaje za skladištenje podataka (USB fleš memorijski uređaji i eksterni čvrsti diskovi). Ova funkcija se zove BitLocker To Go. BitLocker tehnologija koristi algoritam za šifrovanje AES; ključ se može pohraniti u TMP (Trusted Platform Module - posebno kolo instalirano u računar tokom njegove proizvodnje koje omogućava skladištenje ključeva za šifrovanje) ili na USB uređaju. Moguće su sljedeće kombinacije pristupa:

TPM - TPM + PIN - TPM + PIN + USB ključ - TPM + USB ključ - USB ključ Pošto računari često nemaju TMP, želim da ga opišem korak po korak postavljanje BitLockera sa USB stickom.

Idite na „Računar“ i kliknite desnim tasterom miša na lokalni disk koji želimo da šifrujemo (u u ovom primjeruŠifrirat ćemo lokalni disk C) i odabrati “Omogući BitLocker”.

Nakon ovih koraka vidjet ćemo grešku.

Nakon ovih koraka vidjet ćemo grešku.  Razumljivo je, kao što sam već napisao - na ovom računaru nema TMP modula i ovo je rezultat, ali sve se to može lako popraviti, samo idite na lokalnu politiku računara i tamo promijenite postavke, da biste to uradili trebate da odem do urednika lokalne politike- upišite gpedit.msc u polje za pretragu i pritisnite “Enter”.

Razumljivo je, kao što sam već napisao - na ovom računaru nema TMP modula i ovo je rezultat, ali sve se to može lako popraviti, samo idite na lokalnu politiku računara i tamo promijenite postavke, da biste to uradili trebate da odem do urednika lokalne politike- upišite gpedit.msc u polje za pretragu i pritisnite “Enter”.

Kao rezultat, otvorit će se prozor lokalnih politika, idite na stazu „Konfiguracija računara - Administrativni predlošci - Komponente prozora - Šifriranje diska Bit-Locker - Operativni sistem Diskovi) i u politici Potrebna dodatna provjera autentičnosti pri pokretanju, postavite Omogućeno; također morate osigurati da je potvrđen izbor u polju za potvrdu Dozvoli upotrebu BitLocker-a bez kompatibilnog TPM-a. Kliknite na „U redu“.

Kao rezultat, otvorit će se prozor lokalnih politika, idite na stazu „Konfiguracija računara - Administrativni predlošci - Komponente prozora - Šifriranje diska Bit-Locker - Operativni sistem Diskovi) i u politici Potrebna dodatna provjera autentičnosti pri pokretanju, postavite Omogućeno; također morate osigurati da je potvrđen izbor u polju za potvrdu Dozvoli upotrebu BitLocker-a bez kompatibilnog TPM-a. Kliknite na „U redu“.

Sada, ako ponovite prve korake da omogućite BitLocker na lokalnom disku, otvorit će se prozor za konfiguraciju šifriranja diska; pri pokretanju odaberite “Zahtjev ključ za pokretanje” (međutim, nismo imali izbora, to je zbog nedostatka TPM-a).

U sljedećem prozoru odaberite USB uređaj na kojem će ključ biti pohranjen.

Zatim biramo gde ćemo sačuvati ključ za oporavak (ovo je ključ koji se unosi ručno u slučaju gubitka medija sa glavnim ključem), preporučujem da to uradite na drugom USB disku, ili na drugom računaru, ili da ga odštampate ako sačuvate ključ za oporavak na istom računaru ili na istom USB disku, nećete moći pokrenuti Windows ako izgubite USB na kojem je ključ sačuvan. U ovom primjeru, sačuvao sam na drugom USB disku.

U sljedećem prozoru pokrećemo provjeru Bitlocker sistemi klikom na dugme „Nastavi“, nakon čega će se računar ponovo pokrenuti.

Nakon što se računar pokrene, pojavit će se prozor procesa šifriranja. Ovo je često dugotrajna procedura koja zahtijeva nekoliko sati.

Kao rezultat toga, imamo šifrirani disk C, koji se neće pokrenuti bez USB diska s ključem ili ključem za oporavak.

pk-help.com

Kako postaviti BitLocker šifriranje podataka za Windows

Kako bi se zaštitili od neovlaštenog pristupa datotekama pohranjenim na tvrdom disku, kao i na prenosivim diskovima (spoljnim diskovima ili USB fleš diskovima), korisnici Windows OS-a imaju mogućnost da ih šifruju pomoću ugrađenog BitLocker i BitLocker To Go softvera za šifrovanje.

Program za šifrovanje BitLocker i BitLocker To Go su unapred instalirani u Professional i Enterprise verzijama operativnog sistema Windows 8/8.1, kao i u Ultimate version windows 7. Ali i za korisnike osnovna verzija Windows 8.1 pruža opciju kao što je „Šifrovanje uređaja“, koja deluje kao analog BitLocker-a u naprednijim verzijama operativnog sistema.

Omogućite BitLocker softver za šifrovanje

Da biste omogućili BitLocker program za šifrovanje, otvorite kontrolnu tablu, a zatim idite na Sistem i bezbednost > BitLocker šifrovanje disk jedinice. Možete i otvoriti windows explorer(„Računar“), kliknite desnim tasterom miša na izabrani disk i izaberite „Omogući BitLocker“ iz padajućeg menija. Ako gornji red nije u meniju, onda imate pogrešnu verziju Windows OS-a.

Da biste omogućili BitLocker za sistemski disk, pogon podataka ili prenosivi disk, morate odabrati „Omogući BitLocker“.

U ovom prozoru su vam dostupna 2 tipa BitLocker šifrovanja disk jedinice:

- BitLocker šifrovanje disk jedinice – čvrsti diskovi: Ova funkcija vam omogućava da šifrujete ceo disk. Kada se računar pokrene, pokretanje windows boot loaderće učitati podatke sa područja tvrdog diska koje je rezervisao sistem, a od vas će biti zatražen tip otključavanja koji ste naveli, na primjer, da unesete lozinku. BitLocker će zatim izvršiti proces dešifriranja podataka i proces pokretanja Windowsa će se nastaviti. Drugim riječima, šifriranje se može smatrati procesom koji se događa neprimijećen od strane korisnika. Kao i obično, radite s datotekama i podacima, koji su zauzvrat šifrirani na disku. Osim toga, možete koristiti enkripciju ne samo za sistemski pogoni.

- „BitLocker Drive Encryption – BitLocker To Go“: Eksterni uređaji za skladištenje kao što su USB fleš diskovi ili eksterni čvrsti diskovi mogu se šifrovati pomoću BitLocker To Go uslužnog programa. Kada na računar povežete šifrovani uređaj, od vas će se tražiti da, na primer, unesete lozinku, koja će zaštititi vaše podatke od nepoznatih ljudi.

Korišćenje BitLocker-a bez TPM-a

Ako pokušate da šifrirate koristeći BitLocker na računaru bez instaliranog modula pouzdane platforme (TPM), otvoriće se prozor u nastavku u kojem će se od vas tražiti da omogućite opciju „Dozvoli BitLocker bez kompatibilnog TPM-a“.

Softveru za šifrovanje BitLocker potreban je računar sa hardverskim TPM-om da bi zaštitio sistemski disk da bi ispravno funkcionisao. TPM modul je mali čip instaliran na matičnoj ploči. BitLocker može tamo pohraniti ključeve za šifriranje, što je sigurnija opcija od pohranjivanja na običan pogon podataka. TPM modul daje ključeve tek nakon pokretanja i provjere statusa sistema, što eliminiše mogućnost dešifriranja podataka u slučaju krađe tvrdog diska ili kreiranja šifrovane slike diska za hakovanje na drugom računaru.

Da biste omogućili gornju opciju, morate imati administratorska prava. Potrebno je samo da otvorite „Uređivač smernica lokalne grupe“ i omogućite sledeću opciju.

Pritisnite kombinaciju tastera Win + R da pokrenete dijalog Pokreni, unesite naredbu gpedit.msc. Zatim idite na sledeće tačke - Konfiguracija računara > Administrativni predlošci > Windows komponente > BitLocker šifrovanje disk jedinice > Diskovi operativnog sistema. Dvaput kliknite na opciju „Zahtevaj dodatnu autentifikaciju pri pokretanju“, izaberite opciju „Omogućeno“ i potvrdite izbor u polju za potvrdu „Dozvoli BitLocker bez kompatibilnog TPM-a“). Kliknite na “Primijeni” da sačuvate postavke.

Odabir metode otključavanja diska

Ako uspješno dovršite gore navedene korake, od vas će biti zatražen prozor "Odaberite kako da otključate disk pri pokretanju". Ako vaš PC nema TPM modul, tada imate dvije mogućnosti: unesite lozinku ili koristite poseban USB fleš disk (smart card) kao ključ za otključavanje.

Ako je TPM modul prisutan na matičnoj ploči, tada će vam biti dostupno više opcija. Na primjer, moguće je konfigurirati automatsko otključavanje kada se računar pokrene - svi ključevi će biti pohranjeni u TPM modulu i automatski će se koristiti za dešifriranje podataka na disku. Također možete staviti PIN lozinku na bootloader, koji će zatim otključati vaše ključeve za dešifriranje pohranjene u TPM-u, a zatim i cijeli disk.

Odaberite metodu koja vam najviše odgovara i slijedite upute instalatera.

Kreiranje rezervnog ključa

BitLocker vam takođe daje mogućnost da kreirate rezervni ključ. Ovaj ključ će se koristiti za pristup šifriranim podacima ako ste zaboravili ili izgubili svoj glavni ključ, na primjer, zaboravili ste lozinku za pristup ključu ili premjestili tvrdi disk na novi PC s novim TPM modulom, itd.

Možete sačuvati ključ u datoteku, odštampati ga, staviti na eksterni USB disk ili sačuvati u svom Microsoft nalog(za korisnike Windows 8 i 8.1). Glavna stvar je da budete sigurni da je ovaj rezervni ključ pohranjen na sigurnom mjestu, inače napadač može lako zaobići BitLocker i dobiti pristup svim podacima koji ga zanimaju. Ali uprkos tome, neophodno je kreirati rezervni ključ, jer ako izgubite glavni ključ bez rezervnog ključa, izgubićete sve svoje podatke.

Šifriranje i dešifriranje diska

BitLocker će automatski šifrirati nove datoteke čim postanu dostupne, ali morate odabrati kako želite šifrirati ostatak prostora na disku. Možete šifrirati cijeli disk (uključujući slobodan prostor) - druga opcija na slici ispod, ili samo datoteke - prva opcija, što će ubrzati proces šifriranja.

Kada koristite BitLocker na novom računaru (što znači, sa svježe instaliranim OS), bolje je koristiti šifriranje prostora koji zauzimaju datoteke, jer će to potrajati. Međutim, ako omogućite šifriranje za disk koji se nalazi dugo vrijeme u upotrebi, bolje je koristiti metodu u kojoj je cijeli disk šifriran, čak i sa slobodnim prostorom. Ova metoda će onemogućiti vraćanje prethodno nešifrovanog izbrisane datoteke. Dakle, prva metoda je brža, ali je druga pouzdanija.

Prilikom daljeg podešavanja šifrovanja, BitLocker će analizirati sistem i ponovo pokrenuti računar. Nakon ponovnog pokretanja računara, proces šifrovanja će započeti. Ona će biti prikazana u traci kao ikona, uz pomoć koje ćete vidjeti procentualni napredak procesa. I dalje ćete moći da koristite svoj računar, ali će doći do blagog usporavanja sistema zbog istovremenog pokretanja enkripcije datoteka.

Nakon što je šifrovanje završeno i sledeći put kada pokrenete računar, BitLocker će vam prikazati prozor u koji ćete morati da unesete lozinku, PIN ili umetnete USB disk kao ključ (u zavisnosti od toga kako ste prethodno konfigurisali pristup ključ).

Pritiskom na tipku Escape u ovom prozoru doći ćete do prozora za unos rezervnog ključa ako je pristup primarnom ključu izgubljen.

Ako odaberete BitLocker To Go metod šifriranja za vanjske uređaje, prikazat će vam se sličan čarobnjak za podešavanje, međutim, u ovom slučaju nećete morati ponovo pokrenuti računar. Nemojte isključivati vanjski disk dok se proces šifriranja ne završi.

Sljedeći put kada povežete šifrirani uređaj na PC, od vas će se tražiti lozinka ili pametna kartica za otključavanje. Uređaj zaštićen BitLocker-om će se pojaviti sa odgovarajućom ikonom u upravitelju datoteka ili Windows Explorer.

Možete upravljati šifriranim diskom (promijenite lozinku, isključite šifriranje, kreirajte rezervne kopije taster, itd.) pomoću prozora kontrolne table BitLocker. Desnim klikom na šifrirani disk i odabirom "Manage BitLocker" odvest će vas do vašeg odredišta.

Kao i svaki drugi metod zaštite informacija, šifrovanje u realnom vremenu u pokretu uz BitLocker će, naravno, zauzeti neke od resursa vašeg računara. Ovo će uglavnom rezultirati povećanim opterećenjem CPU-a zbog kontinuirane enkripcije podataka s diska na disk. Ali s druge strane, za ljude čije informacije moraju biti pouzdano zaštićene od znatiželjnih očiju, informacije koje mogu pružiti zlonamjerne adute u rukama napadača, ovaj gubitak produktivnosti je najkompromisnije rješenje.

osmaster.org.ua

Šifrovanje u Windows 7 pomoću BitLocker-a

Vladimir Bezmaly

Microsoft je 7. januara 2009. godine predstavio na testiranje sledeću verziju operativnog sistema za radne stanice - Windows 7. Ovaj operativni sistem, kao što je postalo uobičajeno, široko obuhvata bezbednosne tehnologije, uključujući i one koje su ranije bile predstavljene u Windows Vista. Danas razgovaraćemo o Windows BitLocker tehnologiji šifriranja, koja je pretrpjela značajne promjene od svog uvođenja u Windows Vista. Čini se da danas nikoga ne treba uvjeravati u potrebu šifriranja podataka tvrdi diskovi i prenosivih medija, međutim, mi ćemo ipak iznijeti argumente u prilog ovoj odluci.

Gubitak povjerljivih podataka zbog krađe ili gubitka mobilnih uređaja

Danas je cijena hardvera mnogo puta manja od cijene informacija sadržanih na uređaju. Izgubljeni podaci mogu dovesti do gubitka reputacije, gubitka konkurentnosti i potencijalnih sudskih sporova.

Širom svijeta pitanja šifriranja podataka odavno su regulirana relevantnim zakonima. Tako, na primjer, u SAD-u, U.S. Zakon o reformi državne sigurnosti informacija (GISRA) zahtijeva šifriranje podataka radi zaštite osjetljivih državnih informacija. Zemlje EU usvojile su Direktivu Evropske unije o privatnosti podataka. Kanada i Japan imaju svoje propise.

Svi ovi zakoni predviđaju oštre kazne za gubitak ličnog ili korporativne informacije. Kada se vaš uređaj ukrade (izgubi), vaši podaci mogu biti izgubljeni zajedno s njim. Šifriranje podataka može se koristiti za sprječavanje neovlaštenog pristupa podacima. Osim toga, ne zaboravite na opasnosti poput neovlaštenog pristupa podacima tijekom popravka (uključujući jamstvo) ili prodaje polovnih uređaja.

A da to nisu prazne riječi, nažalost, više puta je potvrđeno činjenicama. Slobodni zaposlenik Ministarstva unutrašnjih poslova Velike Britanije izgubio je memorijsku karticu na kojoj se nalaze lični podaci više od stotina hiljada kriminalaca, uključujući i one koji služe zatvorske kazne. Ovo se navodi u poruci resora. Mediji su sadržavali imena, adrese i, u nekim slučajevima, detalje optužbi za 84.000 zatvorenika koji se drže u zatvorima u Ujedinjenom Kraljevstvu. Na memorijskoj kartici su i adrese 30 hiljada ljudi sa šest ili više krivičnih dosijea. Kako su pojasnili u ministarstvu, podatke sa memorijske kartice koristio je istraživač iz RA Consultinga. “Postali smo svjesni kršenja sigurnosti koji je rezultirao gubitkom ličnih podataka o prekršiteljima zakona u Engleskoj i Walesu zaposlenika po ugovoru. Sada je u toku detaljna istraga”, rekao je predstavnik Ministarstva unutrašnjih poslova.

Ministar unutrašnjih poslova „vlade u sjeni“ Dominic Grieve već je dao komentar o ovom pitanju. Napomenuo je da će britanski porezni obveznici biti "apsolutno šokirani" postupanjem britanske vlade sa povjerljivim informacijama.

Ovo nije prvi slučaj u Velikoj Britaniji gubitka povjerljivih informacija od strane različitih organizacija i odjela, podsjetio je Grieve.

Velika britanska banka HSBC u aprilu je priznala gubitak diska na kojem su bili pohranjeni lični podaci 370 hiljada njenih klijenata. Sredinom februara se saznalo da je laptop sa medicinskim podacima 5 hiljada 123 pacijenata ukraden iz britanske bolnice Russels Hall Hospital u gradu Dudley (West Midlands). Krajem januara objavljeno je da je iz britanskog lanca supermarketa Marks and Spencer ukraden laptop sa ličnim podacima 26 hiljada zaposlenih. Šef britanskog Ministarstva odbrane Des Brown objavio je 21. januara da su iz odjeljenja ukradena tri laptopa sa ličnim podacima hiljada ljudi.

Prošlog decembra je otkriveno da je privatna američka kompanija izgubila evidenciju o tri miliona podnosilaca zahtjeva za vozačke dozvole u Velikoj Britaniji. Bile su sadržane na hard disku računara. Izgubljeni podaci su uključivali informacije o imenima, adresama i brojevi telefona podnosioci zahtjeva za vozačke dozvole u periodu od septembra 2004. do aprila 2007. godine.

Krajem oktobra 2007. dva diska sa informacijama o 25 miliona korisnika dječijeg dodatka i njihovim bankovnim računima nestala su na putu između dvije vladine agencije. Ogromna potraga koja je poreske obveznike koštala 500.000 funti nije dala rezultate.

Takođe, u junu ove godine, u jednom od vozova za London otkriven je paket sa tajnim dokumentima (http://korrespondent.net/world/493585) koji sadrži informacije o borbi protiv finansiranja terorizma, krijumčarenja droge i pranja novca. Prethodno je na sedištu voza u Londonu otkriven paket sa tajnim dokumentima koji se odnose na najnovije informacije o terorističkoj mreži Al-Kaide (http://korrespondent.net/world/490374). Pitanje je šta su mislili korisnici koji su to dozvolili?

Evo još jedne činjenice koja bi vlasnike mobilnih uređaja trebala navesti na razmišljanje

Prema izvještaju Ponemon instituta (http://computerworld.com/action/inform.do?command=search&searchTerms=The+Ponemon+Institute), oko 637.000 laptopa se godišnje izgubi na velikim i srednjim aerodromima u Sjedinjenim Državama Prema istraživanju, laptopovi se obično gube na sigurnosnim kontrolnim punktovima.

Oko 10.278 laptopova se izgubi svake sedmice na 36 velikih američkih aerodroma, a 65% njih se ne vraća vlasnicima. Prijavljeno je da je oko 2.000 laptopa izgubljeno na aerodromima srednje veličine, a 69% njih nije vraćeno vlasnicima. Institut je sproveo ankete na 106 aerodroma u 46 zemalja i intervjuisao 864 osobe.

Najčešća mjesta za gubitak laptopa su sljedećih pet aerodroma:

- Los Angeles International

- Miami International

- John F. Kennedy International

- Chicago O'Hare

- Newark Liberty International.

Putnici nisu sigurni da će im izgubljeni laptopi biti vraćeni.

Oko 77% ispitanih reklo je da se ne nada da će vratiti izgubljeni laptop, a 16% je reklo da ne bi ništa uradili ako bi izgubili laptop. Otprilike 53% je reklo da laptopovi sadrže povjerljiva informacija kompanija, a 65% nije učinilo ništa da zaštiti informacije.

(http://computerworld.com/action/article.do?command=viewArticleBasic&taxonomyId=17&articleId=9105198&intsrc=hm_topic)

Šta se tome može suprotstaviti? Samo šifriranje podataka.

U ovom slučaju, enkripcija djeluje kao posljednja linija fizičke odbrane za vaš PC. Danas postoji veliki izbor tehnologija za šifrovanje tvrdog diska. Naravno, nakon uspješne premijere svoje BitLocker tehnologije u sklopu Windows Vista Enterprise i Windows Vista Ultimate, Microsoft nije mogao a da ne uključi ovu tehnologiju u Windows 7. Međutim, pošteno rečeno, vrijedi napomenuti da ćemo u novom OS-u vidjeti značajno redizajnirana tehnologija šifriranja.

Šifrovanje u Windows 7

Dakle, naše upoznavanje počinje sa instalacije prozora 7 na vaš računar. U operativnom sistemu Windows Vista, da biste koristili enkripciju, morali ste da uradite jednu od dve stvari: ili prvo koristite komandna linija pripremite svoj čvrsti disk tako što ćete ga u skladu s tim podijeliti na particije ili to učinite kasnije pomoću specijalnog Microsoft softvera (BitLocker Disk Preparation Tool). U Windows 7, problem je inicijalno riješen, sa marking hard disk. Dakle, prilikom instalacije sam odredio sistemsku particiju kapaciteta 39 gigabajta i dobio... 2 particije! Jedan je veličine 200 MB, a drugi nešto više od 38 gigabajta. Štaviše, u standardni prozor provodnika vidite sljedeću sliku (slika 1).

Rice. 1. Prozor Explorer

Međutim, otvaranjem Start – Svi programi – Administrativni alati – Upravljanje računarom – Upravljanje diskom videćete (slika 2) sledeće:

Rice. 2. Upravljanje računarom

Kao što vidite, prva particija, veličine 200MB, jednostavno je skrivena. Podrazumevano, to je sistemska, aktivna i primarna particija. Za one koji su već upoznati sa šifriranjem u Windows Visti, u ovoj fazi nema ništa posebno novo, osim što se particioniranje na ovaj način vrši po defaultu i hard disk je već pripremljen za naknadno šifriranje u fazi instalacije. Jedina primetna razlika je u njegovoj veličini - 200 MB naspram 1,5 GB u Windows Vista.

Naravno, takvo particioniranje diska na particije je mnogo pogodnije, jer često korisnik prilikom instaliranja OS-a ne razmišlja odmah o tome hoće li šifrirati tvrdi disk ili ne.

Odmah nakon instaliranja OS-a, ulazimo u Control Panel Sistemski odjeljak i Sigurnost možemo odabrati (slika 3) BitLocker Drive Encryption

Rice. 3.Sistem i sigurnost

Odabirom Protect your computer encrypting data on your disk, pojavit će se prozor (slika 4)

Rice. 4. BitLocker šifrovanje disk jedinice

Imajte na umu (na slici je istaknuto crvenom bojom) opcije koje nedostaju u operativnom sistemu Windows Vista ili su drugačije organizovane. Da, u operativnom sistemu Windows Vista prenosivi medij mogli biti šifrirani samo ako su koristili NTFS sistem datoteka, a šifriranje je slijedilo ista pravila kao za čvrste diskove. I šifrirajte drugi tvrdi dio pogon (u ovom slučaju disk D:) bio je moguć tek nakon što je sistemska particija (disk C:) bila šifrirana.

Međutim, nemojte misliti da kada odaberete Uključi BitLocker, možete krenuti. Nije tako! Kada omogućite BitLocker bez dodatnih opcija, sve što dobijate je tvrda enkripcija disk na ovom računaru bez korišćenja TRM-a, što, kao što sam već istakao u svojim člancima, nije dobar primer. Međutim, korisnici u nekim zemljama, npr. Ruska Federacija ili Ukrajina jednostavno nema drugog izbora, pošto je uvoz kompjutera sa TRM-om zabranjen u ovim zemljama. U ovom slučaju, birate Uključi BitLocker i dolazite do slike 5.

Rice. 5. BitLocker šifrovanje disk jedinice

Ako želite da koristite TPM da biste iskoristili punu snagu enkripcije, potrebno je da koristite uređivač smernica grupe. Da biste to uradili, potrebno je da pokrenete režim komandne linije (cmd.exe) i ukucate gpedit.msc u komandnoj liniji (slika 6), pokrećući uređivač smernica grupe (slika 7).

Rice. 6. Pokrenite uređivač grupnih politika

Rice. 7. Urednik grupnih politika

Pogledajmo bliže opcije grupne politike koje se mogu koristiti za upravljanje BitLocker šifriranjem.

Opcije grupne politike za šifrovanje BitLocker diska

Sačuvajte BitLocker informacije o oporavku u Active Directory Usluge domena(Windows Server 2008 i Windows Vista)

Sa ovom opcijom smernica grupe, možete upravljati uslugama domene Active Directory (AD DS) da biste napravili rezervnu kopiju informacija za kasniji oporavak BitLocker šifrovanja diska. Ova opcija Odnosi se samo na računare koji rade kontrola prozora Server 2008 ili Windows Vista.

Kada je ova opcija postavljena, kada je BitLocker omogućen, njegove informacije o oporavku će se automatski kopirati u AD DS.

Ako onemogućite ovu opciju politike ili je ostavite kao zadanu, informacije za oporavak BitLockera neće biti kopirane u AD DS.

Odaberite podrazumevani folder za lozinka za oporavak

Ova opcija politike će vam omogućiti da definišete podrazumevanu lokaciju fascikle za čuvanje lozinke za oporavak, koju prikazuje čarobnjak za šifrovanje BitLocker disk jedinice kada se to od vas zatraži. Ova opcija se primjenjuje kada omogućite BitLocker šifriranje. Međutim, treba napomenuti da korisnik može sačuvati lozinku za oporavak u bilo kojoj drugoj mapi.

Odaberite kako korisnici mogu oporaviti diskove zaštićene BitLockerom (Windows Server 2008 i Windows Vista)

Ova opcija će vam omogućiti da kontrolišete opcije oporavka BitLocker-a koje prikazuje čarobnjak za instalaciju. Ova politika se odnosi na računare koji koriste Windows Server 2008 i Windows Vista. Ova opcija se primjenjuje kada je BitLocker omogućen.

Za oporavak šifriranih podataka, korisnik može koristiti digitalnu lozinku od 48 cifara ili USB disk koji sadrži 256-bitni ključ za oporavak.

Pomoću ove opcije možete dozvoliti da se 256-bitni ključ lozinke sačuva na USB disku kao nevidljivi fajl i tekstualnu datoteku koja će sadržavati 48 cifara lozinke za oporavak.

Ako onemogućite ili ne konfigurišete ovo pravilo smernica grupe, čarobnjak za podešavanje BitLocker-a će omogućiti korisniku da izabere opcije oporavka.

Ako onemogućite ili ne konfigurišete ovu postavku politike, čarobnjak za podešavanje BitLocker-a će korisnicima pružiti druge načine za očuvanje opcija oporavka.

Odaberite metod šifriranja pogona i snagu šifriranja

Koristeći ovo pravilo, možete odabrati algoritam šifriranja i dužinu ključa za korištenje. Ako je disk već šifriran i tada odlučite promijeniti dužinu ključa, ništa se neće dogoditi. Zadana metoda šifriranja je AES sa 128-bitnim ključem i difuzorom.

Navedite jedinstvene identifikatore za svoju organizaciju

Ovo pravilo pravila će vam omogućiti da kreirate jedinstvene ID-ove za svaki novi disk koji je u vlasništvu vaše organizacije i zaštićen BitLockerom. Ovi identifikatori se pohranjuju kao prvo i drugo polje identifikatora. Prvo polje ID će vam omogućiti da postavite jedinstveni ID organizacije na diskovima zaštićenim BitLockerom. Ovaj ID će se automatski dodati novim diskovima zaštićenim BitLocker-om i može se ažurirati za postojeće diskove šifrovane BitLocker-om pomoću softvera Manage-BDE komandne linije.

Drugo polje ID se koristi u kombinaciji sa pravilom politike „Zabrani pristup prenosivim medijima koji nisu zaštićeni BitLockerom“ i može se koristiti za upravljanje prenosivim diskovima u vašoj kompaniji.

Kombinacija ovih polja može se koristiti za određivanje pripada li disk vašoj organizaciji ili ne.

Ako je vrijednost ovog pravila nedefinirana ili onemogućena, polja za identifikaciju nisu potrebna.

Polje za identifikaciju može imati do 260 znakova.

Spriječite prepisivanje memorije pri ponovnom pokretanju

Ovo pravilo će poboljšati performanse vašeg računara sprečavajući prepisivanje memorije, ali treba da shvatite da BitLocker ključevi neće biti izbrisani iz memorije.

Ako je ovo pravilo onemogućeno ili nije konfigurisano, BitLocker ključevi će biti uklonjeni iz memorije kada se računar ponovo pokrene.

Da biste poboljšali sigurnost, ovo pravilo treba ostaviti kao zadano.

Konfigurirajte identifikator objekta certifikata pametne kartice

Ovo pravilo će omogućiti da identifikator objekta certifikata pametne kartice bude povezan sa BitLocker šifrovanom disk jedinicom.

Stacionarni hard diskovi

Ovaj odjeljak opisuje pravila Grupne politike koja će se primjenjivati na diskove s podacima (ne na sistemske particije).

Konfigurirajte korištenje pametnih kartica na fiksnim pogonima podataka

Ovo pravilo će odrediti da li se pametne kartice mogu koristiti za omogućavanje pristupa podacima na tvrdom disku računara.

Ako onemogućite ovo pravilo, pametne kartice se ne mogu koristiti.

Podrazumevano se mogu koristiti pametne kartice.

Zabranite pristup pisanju na fiksne disk jedinice koje BitLocker ne štiti

Ovo pravilo određuje da li možete ili ne možete pisati na diskove koji nisu zaštićeni BitLockerom. Ako je ovo pravilo definisano, tada će svi diskovi koji nisu zaštićeni BitLocker-om biti samo za čitanje. Ako je disk šifriran pomoću BitLocker-a, on će biti čitljiv i može se pisati. Ako je ovo pravilo onemogućeno ili nije definirano, tada će svi tvrdi diskovi računara biti dostupni za čitanje i pisanje.

Dozvolite pristup fiksnim diskovima podataka zaštićenim BitLockerom iz ranijih verzija Windowsa

Ovo pravilo pravila određuje mogu li diskovi koji sadrže datoteke datoteka FAT sistem biti otključan i čitan na računarima koji koriste Windows Server 2008, Windows Vista, Windows XP SP3 i Windows XP SP2.

Ako je ovo pravilo omogućeno ili nije konfigurisano, diskovi sa podacima formatirani FAT sistemom datoteka mogu biti čitljivi na računarima koji koriste gore navedene operativne sisteme.

Ako je ovo pravilo onemogućeno, odgovarajući diskovi se ne mogu otključati na računarima koji koriste Windows Server 2008, Windows Vista, Windows XP SP3 i Windows XP SP2.

Pažnja! Ovo pravilo se ne primjenjuje na diskove formatirane NTFS.

Ovo pravilo određuje da li je potrebna lozinka za otključavanje diskova zaštićenih BitLocker-om. Ako želite da koristite lozinku, možete postaviti zahtjeve za složenost lozinke i minimalnu dužinu lozinke. Vrijedno je uzeti u obzir da da biste postavili zahtjeve složenosti, morate postaviti zahtjev za složenost lozinke u odjeljku Pravila lozinke u Pravilima grupe.

Ako je ovo pravilo definirano, korisnici mogu konfigurirati lozinke koje ispunjavaju odabrane zahtjeve.

Lozinka mora imati najmanje 8 znakova (podrazumevano).

Odaberite kako se fiksni diskovi zaštićeni BitLockerom mogu oporaviti

Ovo pravilo će vam omogućiti da kontrolirate oporavak šifriranih diskova.

Ako ovo pravilo nije konfigurirano ili blokirano, dostupne su zadane opcije oporavka.

Pogoni operativnog sistema

Ovaj odeljak opisuje pravila smernica grupe koja se primenjuju na particije operativnog sistema (obično C: disk).

Zahtijevajte dodatnu autentifikaciju pri pokretanju

Ovo pravilo grupne politike će vam omogućiti da odredite da li koristite modul pouzdane platforme (TMP) za autentifikaciju.

Pažnja! Vrijedi uzeti u obzir da se pri pokretanju može navesti samo jedna od opcija, inače ćete dobiti grešku politike.

Kada je omogućeno, korisnici će moći da konfigurišu napredne opcije pokretanja u čarobnjaku za podešavanje BitLocker

Ako je pravilo onemogućeno ili nije konfigurirano, osnovne opcije se mogu konfigurirati samo na računarima koji koriste TPM.

Pažnja! Ako želite da koristite PIN i USB disk, morate da konfigurišete BitLocker pomoću komandne linije bde umesto čarobnjaka za šifrovanje BitLocker disk jedinice.

Zahtijevajte dodatnu autentifikaciju pri pokretanju (Windows Server 2008 i Windows Vista)

Ova politika se odnosi samo na računare koji koriste Windows 2008 ili Windows Vista.

Na računarima opremljenim TPM-om možete postaviti dodatni sigurnosni parametar - PIN kod (od 4 do 20 cifara).

Na računarima koji nisu opremljeni TRM-om, koristit će se USB disk sa ključnim informacijama.

Ako je ovaj parametar omogućen, čarobnjak će prikazati prozor u kojem korisnik može konfigurirati Dodatne opcije pokrenite BitLocker.

Ako je ova opcija onemogućena ili nije konfigurisana, čarobnjak za instalaciju će prikazati osnovne korake za pokretanje BitLocker-a na računarima sa TPM-om.

Konfigurirajte minimalnu dužinu PIN-a za pokretanje

Korišćenjem ovaj parametar konfigurisana je minimalna dužina PIN koda za pokretanje računara.

PIN kod može imati od 4 do 20 cifara.

Odaberite kako se OS diskovi zaštićeni BitLockerom mogu oporaviti

Ovo pravilo smernica grupe vam omogućava da odredite kako se diskovi šifrovani BitLockerom oporavljaju ako ključ za šifrovanje nedostaje.

Konfigurirajte profil validacije TPM platforme

Koristeći ovo pravilo, možete konfigurirati TPM model. Ako ne postoji odgovarajući modul, ovo pravilo se ne primjenjuje.

Ako omogućite ovo pravilo, možete konfigurirati koje će komponente za pokretanje TPM provjeriti prije nego što dozvolite pristup šifriranom disku.

Izmjenjivi medij

Kontrolišite upotrebu BitLocker-a na prenosivim diskovima

Ovo pravilo smernica grupe vam omogućava da kontrolišete BitLocker šifrovanje na prenosivim diskovima.

Možete odabrati koje postavke korisnici mogu koristiti za konfiguraciju BitLocker-a.

Konkretno, da biste omogućili pokretanje čarobnjaka za instalaciju BitLocker šifriranja na prenosivom disku, morate odabrati "Dozvoli korisnicima da primjene BitLocker zaštitu na prenosivim diskovima podataka".

Ako odaberete "Dozvoli korisnicima da suspenduju i dešifruju BitLocker na prenosivim diskovima podataka", tada će korisnik moći da dešifruje vaš prenosivi disk ili pauzira šifrovanje.

Ako ovo pravilo nije konfigurirano, korisnici mogu koristiti BitLocker na prenosivim medijima.

Ako je ovo pravilo onemogućeno, korisnici neće moći koristiti BitLocker na prenosivim diskovima.

Konfigurišite upotrebu pametnih kartica na prenosivim diskovima podataka

Ova postavka politike vam omogućava da odredite da li se pametne kartice mogu koristiti za autentifikaciju korisnika i pristup prenosivim diskovima na datom računaru.

Zabrani pristup pisanju na prenosivim diskovima koji nisu zaštićeni BitLocker-om

Ovim pravilom politike možete spriječiti pisanje zamjenjivi diskovi, nije zaštićeno BitLockerom. U ovom slučaju, svi prenosivi diskovi koji nisu zaštićeni BitLocker-om biće samo za čitanje.

Ako je odabrana opcija „Zabrani pristup pisanju uređajima konfiguriranim u drugoj organizaciji“, tada će pisanje biti dostupno samo na uklonjivim diskovima koji pripadaju vašoj organizaciji. Provjera se vrši prema dva polja za identifikaciju definirana u skladu s pravilom grupne politike „Navedite jedinstvene identifikatore za svoju organizaciju“.

Ako onemogućite ovo pravilo ili nije konfigurirano, tada će svi uklonjivi diskovi biti dostupni i za čitanje i za pisanje.

Pažnja! Ovo pravilo se može nadjačati postavkama politike pristupa korisničkoj konfiguracijiAdministrativni predlošciSystemRemovable Storage Access.Ako je omogućeno pravilo "Premjenjivi diskovi: zabrani pristup pisanju", ovo pravilo će se zanemariti.

Dozvolite pristup prenosivim diskovima podataka zaštićenim BitLockerom iz ranijih verzija Windowsa

Ovo pravilo određuje da li se prenosivi diskovi formatirani kao FAT mogu otključati i pregledati na računarima koji koriste Windows 2008, Windows Vista, Windows XP SP3 i Windows XP SP2.

Ako je ovo pravilo omogućeno ili nije konfigurisano, prenosivi diskovi sa sistemom datoteka FAT mogu se otključati i pregledati na računarima koji koriste Windows 2008, Windows Vista, Windows XP SP3 i Windows XP SP2. U ovom slučaju, ovi diskovi će biti samo za čitanje.

Ako je ovo pravilo blokirano, tada se odgovarajući prenosivi diskovi ne mogu otključati i pregledati na računarima koji koriste Windows 2008, Windows Vista, Windows XP SP3 i Windows XP SP2.

Ovo pravilo se ne primjenjuje na diskove formatirane pomoću NTFS.

Konfigurirajte zahtjeve složenosti lozinke i minimalnu dužinu

Ovo pravilo pravila određuje da li prenosivi diskovi zaključani BitLocker-om moraju biti otključani lozinkom. Ako dozvolite upotrebu lozinke, možete postaviti zahtjeve za složenost lozinke i minimalnu dužinu lozinke. Vrijedno je uzeti u obzir da se u ovom slučaju zahtjevi složenosti moraju podudarati sa zahtjevima politike lozinke Konfiguracija računaraprozori PostavkeSigurnosne postavkeSmjernice računa Politika lozinke

Odaberite način na koji se prenosivi diskovi zaštićeni BitLockerom mogu oporaviti

Ovo pravilo vam omogućava da odaberete način na koji će se prenosivi diskovi zaštićeni BitLockerom oporaviti.

Međutim, nastavimo sa šifriranjem tvrdog diska. Budući da ste već vidjeli da će vam promjene grupnih politika omogućiti mnogo šire korištenje mogućnosti BitLocker šifriranja, prijeđimo na uređivanje grupnih pravila. Da bismo to učinili, formulirat ćemo ciljeve i uvjete za korištenje naše enkripcije.

1. Računar koji se testira ima instaliran TRM modul

2. Mi ćemo šifrirati:

- sistemski disk

- disk sa podacima

- prenosivi medij, i NTFS i FAT.

Štaviše, moramo provjeriti da li će naš prijenosni medij formatiran pod FAT biti dostupan na računaru koji koristi i Windows XP SP2 i Windows Vista SP1.

Prijeđimo na proces šifriranja.

Za početak, u politikama grupe BitLocker odaberite algoritam šifriranja i dužinu ključa (slika 8)

Rice. 8. Odabir algoritma šifriranja i dužine ključa

Zatim, u odeljku Operativni sistem Drive, izaberite pravilo Zahtevaj dodatnu autentifikaciju pri pokretanju (slika 9)

Rice. 9. Pravilo “Zahtijevaj dodatnu autentifikaciju pri pokretanju”

Nakon toga, minimalnu dužinu PIN-a postavljamo na 6 znakova koristeći pravilo Konfiguriši minimalnu dužinu PIN-a za pokretanje.

Za šifriranje odjeljka podataka postavit ćemo zahtjeve za složenost i minimalnu dužinu lozinke od 8 znakova (slika 10).

Rice. 10. Postavljanje zahtjeva za minimalnu dužinu i složenost lozinke

Neophodno je zapamtiti da morate postaviti zahtjeve za zaštitu lozinkom (slika 11).

Rice. 11. Zahtjevi za zaštitu lozinkom

Za uklonjive diskove biramo sljedeća podešavanja:

- Nemojte dozvoliti čitanje prenosivih diskova sa FAT sistemom datoteka pod nižim verzijama Windows-a;

- Lozinke moraju ispunjavati zahtjeve složenosti;

- Minimalna dužina lozinke je 8 znakova.

Nakon toga, koristite naredbu gpupdate.exe /force u prozoru komandne linije da ažurirate politiku (slika 12).

Rice. 12. Ažurirajte postavke grupnih politika

Pošto smo odlučili da koristimo PIN kod pri svakom ponovnom pokretanju, biramo (slika 13) Zahtevaj PIN pri svakom pokretanju.

Rice. 13. Unesite PIN svaki put kada pokrenete sistem

Rice. 14. Unošenje PIN koda

Unesite PIN kod dužine 4 karaktera (Sl. 15)

Rice. 15. PIN ne ispunjava zahtjeve za minimalnu dužinu

Minimalna dužina PIN koda navedena u politici je 6 cifara; nakon unosa novog PIN koda dobijamo pozivnicu da sačuvamo ključ na USB drajv iu tekstualnom fajlu.

Rice. 16. Čuvanje rezervnog ključa za šifriranje

Nakon toga, ponovo pokrećemo sistem i počinje stvarni proces šifriranja C: diska.

Nakon ovoga, ti i ja šifriramo drugu particiju našeg tvrdog diska - disk D: (Sl. 17)

Rice. 17. Šifriranje disk jedinice D:

Prije šifriranja disk jedinice D: moramo unijeti lozinku za ovaj disk. U ovom slučaju, lozinka mora ispunjavati naše zahtjeve za minimalnu dužinu i složenost lozinke. Vrijedi uzeti u obzir da je moguće automatski otvoriti ovaj disk na ovom računaru.

Shodno tome, na sličan način ćemo sačuvati lozinku za oporavak na USB disk.

Vrijedi uzeti u obzir da kada po prvi put sačuvate lozinku, ona se također pohranjuje u tekstualnoj datoteci na istom USB disku!

Mora se imati na umu da prilikom šifrovanja particije podataka veličine 120 GB (od kojih je 100 besplatnih), Windows Explorer uvijek prikazuje poruku o nedostatku prostora na particiji (slika 18).

Rice. 18. Windows Explorer prozor

Pokušajmo šifrirati USB disk formatiran sa FAT sistemom datoteka.

Šifrovanje USB diska počinje tako što se od nas traži da unesemo lozinku za budući šifrovani disk. Prema određena pravila pravila, minimalna dužina lozinke je 8 znakova. U ovom slučaju, lozinka mora ispunjavati zahtjeve složenosti (slika 19)

Rice. 19. Unošenje lozinke za šifrovanje prenosivog USB diska

Nakon što je šifrovanje završeno, pokušao sam da vidim ovaj USB disk na drugom računaru koji koristi Windows Vista Home Premium SP1. Rezultat je prikazan na sl. 21.

Rice. 21. Pokušaj čitanja šifrovanog USB diska na računaru koji koristi Windows Vista SP1

Kao što vidite, ako se vaš disk izgubi, informacije neće biti pročitane, štoviše, najvjerovatnije će disk jednostavno biti formatiran.

Kada pokušate da povežete isti USB disk sa računarom koji koristi Windows 7 Beta1, videćete sledeće (slika 22).

Zaključak

Tako smo vidjeli kako će se enkripcija provoditi u Windowsu 7. Šta reći - u odnosu na Windows Vista, on ima mnogo više pravila u grupnim politikama, a shodno tome i odgovornost IT osoblja za njih se povećava ispravnu primjenu i pravilnu izgradnju međusobno povezanih odnosa.

Kako izbrisati tačke vraćanja sistema u Windows 7

Pozdrav čitateljima bloga kompanije ComService (Naberezhnye Chelny). U ovom članku nastavit ćemo proučavati sisteme ugrađene u Windows dizajnirane da poboljšaju sigurnost naših podataka. Danas je to Bitlocker sistem za šifrovanje diska. Šifriranje podataka je neophodno kako bi se spriječilo da stranci koriste vaše podatke. Drugo je pitanje kako će ona doći do njih.

Šifriranje je proces transformacije podataka tako da im samo pravi ljudi mogu pristupiti. Ključevi ili lozinke se obično koriste za pristup.

Šifriranje cijelog diska onemogućava pristup podacima kada svoj čvrsti disk povežete sa drugim računarom. Sistem napadača može imati instaliran drugi operativni sistem da zaobiđe zaštitu, ali to neće pomoći ako koristite BitLocker.

BitLocker tehnologija se pojavila sa izdavanjem operativnog sistema Windows Vista i poboljšana je u . Bitlocker je dostupan u Maximum i Enterprise verzijama kao i Pro. Vlasnici drugih verzija morat će pretražiti.

Struktura članka

1. Kako funkcioniše BitLocker šifrovanje disk jedinice

Bez ulaženja u detalje to izgleda ovako. Sistem šifrira cijeli disk i daje vam ključeve za njega. Ako šifrirate sistemski disk, on se neće pokrenuti bez vašeg ključa. Ista stvar kao i ključevi apartmana. Imate ih, ući ćete u to. Izgubljeni, morate koristiti rezervni (kod za oporavak (izdat tokom enkripcije)) i promijeniti bravu (ponovo izvršite šifriranje drugim ključevima)

Za pouzdanu zaštitu, poželjno je imati TPM (Trusted Platform Module) na vašem računaru. Ako postoji i njegova verzija je 1.2 ili novija, tada će kontrolirati proces i imat ćete jače metode zaštite. Ako ga nema, tada će biti moguće koristiti samo ključ na USB disku.

BitLocker radi na sljedeći način. Svaki sektor diska se šifrira zasebno pomoću ključa (ključ za šifriranje punog volumena, FVEK). Koristi se AES algoritam sa 128-bitnim ključem i difuzorom. Ključ se može promijeniti u 256-bitni u grupnim sigurnosnim politikama.

Kada se šifriranje završi vidjet ćete sljedeću sliku

Zatvorite prozor i provjerite da li su ključ za pokretanje i ključ za oporavak na sigurnim mjestima.

3. Šifrovanje fleš diska - BitLocker To Go

Zašto biste trebali pauzirati šifriranje? Tako da BitLocker ne blokira vaš disk i ne pribjegavajte proceduri oporavka. Sistemski parametri (i sadržaj particije za pokretanje) su zaključani tokom enkripcije radi dodatne zaštite. Njihova promjena može blokirati vaš računar.

Ako odaberete Upravljaj BitLockerom, možete sačuvati ili odštampati ključ za oporavak i duplicirati ključ za pokretanje

Ako je jedan od ključeva (ključ za pokretanje ili ključ za oporavak) izgubljen, možete ih oporaviti ovdje.

Upravljajte šifriranjem vanjskih diskova

Dostupne su sljedeće funkcije za upravljanje postavkama šifriranja fleš diska:

Možete promijeniti lozinku da je otključate. Lozinku možete ukloniti samo ako za otključavanje koristite pametnu karticu. Također možete sačuvati ili odštampati ključ za oporavak i automatski omogućiti otključavanje diska za ovo.

5. Vratite pristup disku

Vraćanje pristupa sistemskom disku

Ako je fleš disk sa ključem izvan zone pristupa, ključ za oporavak dolazi u igru. Kada pokrenete računar videćete nešto poput sledećeg:

Da biste vratili pristup i pokrenuli Windows, pritisnite Enter

Vidjet ćete ekran na kojem će se tražiti da unesete svoj ključ za oporavak.

Kada unesete poslednju cifru, pod uslovom da je ključ za oporavak tačan, operativni sistem će se automatski pokrenuti.

Vraćanje pristupa prenosivim diskovima

Da biste vratili pristup informacijama na fleš disku ili kliknite na Zaboravili ste lozinku?

Odaberite Unesite ključ za oporavak

i unesite ovaj strašni 48-cifreni kod. Kliknite na Next

Ako je ključ za oporavak prikladan, disk će biti otključan

Pojavljuje se veza za Upravljanje BitLocker-om, gdje možete promijeniti lozinku za otključavanje disk jedinice.

Zaključak

U ovom članku smo naučili kako zaštititi naše podatke šifriranjem pomoću ugrađenog alata BitLocker. Razočaravajuće je što je ova tehnologija dostupna samo u starijim ili naprednim verzijama Windowsa. Također je postalo jasno zašto se ova skrivena particija koja se može pokrenuti, veličine 100 MB, stvara prilikom postavljanja diska pomoću Windowsa.

Možda ću koristiti enkripciju fleš diskova ili . Ali to je malo vjerovatno jer postoje dobre zamjene u obliku servisa za pohranu podataka u oblaku kao što su, i slično.

Hvala što ste podijelili članak na društvenim mrežama. Sve najbolje!

BitLocker - nove mogućnosti šifriranja diska

Gubitak povjerljivih podataka često nastaje nakon što napadač dobije pristup informacijama na tvrdom disku. Na primjer, ako je prevarant na neki način dobio priliku da pročita sistemske datoteke, može pokušati da ih pronađe korisničke lozinke, izdvajanje ličnih podataka itd.

Windows 7 uključuje alat pod nazivom BitLocker, koji vam omogućava da šifrirate cijeli disk, čuvajući podatke na njemu zaštićenim od znatiželjnih očiju.

Tehnologija BitLocker enkripcije uvedena je u Windows Vista i dalje je razvijena u novom operativnom sistemu. Nabrojimo najzanimljivije inovacije:

- omogućavanje BitLocker-a iz kontekstnog menija Explorera;

- automatsko kreiranje skrivene particije diska za pokretanje sistema;

- Podrška agenta za oporavak podataka (DRA) za sve zaštićene volumene.

Podsjetimo da ovaj alat nije implementiran u svim izdanjima Windowsa, već samo u verzijama „Advanced“, „Corporate“ i „Professional“.

Zaštita diska pomoću BitLocker tehnologije će sačuvati povjerljive korisničke podatke u gotovo svim okolnostima više sile - u slučaju gubitka prijenosnog medija, krađe, neovlaštenog pristupa disku itd.

BitLocker tehnologija šifriranja podataka može se primijeniti na bilo koju datoteku na sistemskoj disk jedinici, kao i na sve dodatne povezane medije. Ako se podaci sadržani na šifriranom disku kopiraju na drugi medij, informacije će se prenijeti bez šifriranja.

Da bi pružio veću sigurnost, BitLocker može da koristi šifrovanje na više nivoa – istovremenu upotrebu nekoliko vrsta zaštite, uključujući hardverske i softverske metode. Kombinacije metoda zaštite podataka vam omogućavaju da dobijete nekoliko različiti načini rada rad BitLocker sistema za šifrovanje. Svaki od njih ima svoje prednosti, a pruža i svoj nivo sigurnosti:

- način rada koristeći modul pouzdane platforme;

- način rada pomoću modula pouzdane platforme i USB uređaja;

- način rada pomoću modula pouzdane platforme i ličnog identifikacionog broja (PIN);

- način rada koristeći USB uređaj koji sadrži ključ.

Prije nego što bliže pogledamo kako se BitLocker koristi, potrebno je neko pojašnjenje. Prije svega, važno je razumjeti terminologiju. Modul pouzdane platforme je poseban kriptografski čip koji omogućava identifikaciju. Takav čip se može integrirati, na primjer, u neke modele laptopa, desktop računara i razne mobilnih uređaja itd.

Ovaj čip pohranjuje jedinstveni "root pristupni ključ". Takav „prošiveni“ čip je još jedna dodatna pouzdana zaštita od hakovanja ključeva za šifriranje. Da su ovi podaci pohranjeni na bilo kojem drugom mediju, bilo da se radi o tvrdom disku ili memorijskoj kartici, rizik od gubitka informacija bio bi nesrazmjerno veći, jer je ovim uređajima lakše pristupiti. Koristeći "root pristupni ključ", čip može generirati vlastite ključeve za šifriranje, koje može dešifrirati samo TPM.

Vlasnička lozinka se kreira prvi put kada se TPM inicijalizira. Windows 7 podržava TPM verziju 1.2 i takođe zahteva kompatibilan BIOS.

Kada se zaštita vrši isključivo pomoću modula pouzdane platforme, kada je računar uključen, podaci se prikupljaju na nivou hardvera, uključujući podatke BIOS-a, kao i druge podatke, čija ukupnost ukazuje na autentičnost hardvera. Ovaj način rada naziva se "transparentan" i ne zahtijeva nikakvu radnju od korisnika - dolazi do provjere i, ako je uspješno, preuzimanje se obavlja u normalnom načinu.

Zanimljivo je da su računari koji sadrže Trusted Platform Module još uvijek samo teorija za naše korisnike, jer uvoz i prodaja sličnih uređaja u Rusiji i Ukrajini su zakonom zabranjeni zbog problema sa sertifikacijom. Dakle, jedina opcija koja nam ostaje relevantna je da zaštitimo sistemski disk pomoću USB diska na kojem je upisan pristupni ključ.

Tehnologija BitLocker omogućava primjenu algoritma šifriranja na pogone podataka koji koriste pogone datoteka. exFAT sistemi, FAT16, FAT32 ili NTFS. Ako se enkripcija primjenjuje na disk sa operativnim sistemom, onda da se koristi tehnologija BitLocker podaci na ovom disku mora biti snimljen u NTFS formatu.

Metoda šifriranja koju BitLocker tehnologija koristi zasniva se na jakom AES algoritmu sa 128-bitnim ključem.

Jedna od razlika između funkcije Bitlocker u operativnom sistemu Windows 7 i sličnog alata u operativnom sistemu Windows Vista je u tome što novi operativni sistem ne zahteva posebno particionisanje diska. Ranije je korisnik za to morao da koristi Microsoft BitLocker Disk Preparation Tool, ali sada je dovoljno samo da navede koji disk treba da bude zaštićen i sistem će automatski kreirati skrivenu particiju za pokretanje na disku koju koristi Bitlocker. Ova particija za pokretanje će se koristiti za pokretanje računara, čuva se u nešifrovanom obliku (inače pokretanje ne bi bilo moguće), ali će particija sa operativnim sistemom biti šifrovana.

U poređenju sa Windows Vistom, particija za pokretanje je otprilike deset puta manja prostor na disku. Dodatnoj particiji nije dodijeljeno posebno slovo i ne pojavljuje se na listi particija u upravitelju datoteka.

Za upravljanje šifriranjem, zgodno je koristiti alat na kontrolnoj tabli pod nazivom BitLocker Drive Encryption. Ovaj alat je upravitelj diskova koji vam omogućava brzo šifriranje i otključavanje diskova, kao i rad sa TPM-om. Iz ovog prozora možete zaustaviti ili pauzirati BitLocker šifriranje u bilo kojem trenutku.

Na osnovu materijala sa 3dnews.ru

Pokrenite alat za šifriranje na Windows-u tako što ćete potražiti "BitLocker" i odabrati "Upravljanje BitLocker-om". U sledećem prozoru možete omogućiti šifrovanje klikom na „Omogući BitLocker“ pored čvrstog diska (ako se pojavi poruka o grešci, pročitajte odeljak „Korišćenje BitLocker-a bez TPM-a“).

Sada možete izabrati da li želite da koristite USB fleš disk ili lozinku prilikom otključavanja šifrovanog diska. Bez obzira na opciju koju odaberete, moraćete da sačuvate ili odštampate ključ za oporavak tokom procesa podešavanja. Trebat će vam ako zaboravite lozinku ili izgubite fleš disk.

Korišćenje BitLocker-a bez TPM-a

Postavljanje BitLockera.BitLocker takođe radi bez TPM čipa - iako to zahteva određenu konfiguraciju u uređivaču smernica lokalne grupe.

Ako vaš računar nema TPM (Trusted Platform Module) čip, možda ćete morati da izvršite neka podešavanja da biste omogućili BitLocker. U redu Windows pretraga Otkucajte „Uređivanje smernica grupe“ i otvorite odeljak „Uređivač lokalnih smernica grupe“. Sada otvorite u lijevoj koloni uređivača „Konfiguracija računara | Administrativni predlošci | Windows komponente | BitLocker šifriranje diska | Diskovi operativnog sistema”, a u desnoj koloni provjerite unos “Potrebna dodatna autentifikacija pri pokretanju”.

Zatim u srednjoj koloni kliknite na vezu "Uredi postavku politike". Označite polje pored „Omogući“ i označite polje pored „Dozvoli BitLocker bez kompatibilnog TPM-a“ ispod. Nakon što kliknete na "Primijeni" i "U redu", možete koristiti BitLocker kao što je gore opisano.

Alternativa u obliku VeraCrypt-a

Za šifriranje sistemske particije ili cijelog tvrdog diska pomoću nasljednika TrueCrypt programi pod nazivom VeraCrypt, odaberite “Create Volume” iz glavnog menija VeraCrypt, a zatim odaberite “Encrypt” sistem particiju ili cijeli sistemski disk". Za šifriranje cijelog tvrdog diska zajedno sa Windows particijom, odaberite "Šifruj cijeli disk", a zatim slijedite upute korak po korak postavljanjem. Napomena: VeraCrypt kreira disk za spašavanje u slučaju da zaboravite lozinku. Dakle, trebat će vam prazan CD.

Za šifriranje sistemske particije ili cijelog tvrdog diska pomoću nasljednika TrueCrypt programi pod nazivom VeraCrypt, odaberite “Create Volume” iz glavnog menija VeraCrypt, a zatim odaberite “Encrypt” sistem particiju ili cijeli sistemski disk". Za šifriranje cijelog tvrdog diska zajedno sa Windows particijom, odaberite "Šifruj cijeli disk", a zatim slijedite upute korak po korak postavljanjem. Napomena: VeraCrypt kreira disk za spašavanje u slučaju da zaboravite lozinku. Dakle, trebat će vam prazan CD.

Nakon što šifrirate disk, morat ćete navesti PIM (Personal Iterations Multiplier) nakon lozinke prilikom pokretanja. Ako niste instalirali PIM tokom podešavanja, samo pritisnite Enter.

Prema mišljenju stručnjaka, krađa laptopa jedan je od glavnih problema u oblasti informacione sigurnosti (IS).

Za razliku od drugih prijetnji sigurnosti informacija, priroda problema "ukradenog laptopa" ili "ukradenog fleš diska" prilično je primitivna. A ako cijena nestalih uređaja rijetko prelazi nekoliko hiljada američkih dolara, vrijednost informacija pohranjenih na njima često se mjeri milionima.

Prema Dell i Ponemon institutu, 637.000 laptopa nestane svake godine samo na američkim aerodromima. Zamislite samo koliko fleš diskova nestane, jer su mnogo manji, a slučajno ispuštanje fleš diska je lako kao ljuštenje kruške.

Kada nestane laptop top menadžera velike kompanije, šteta od jedne takve krađe može iznositi desetine miliona dolara.

Kako zaštititi sebe i svoju kompaniju?

Nastavljamo našu seriju članaka o sigurnosti Windows domena. U prvom članku iz serije govorili smo o postavljanju siguran ulazak na domenu, au drugom - o postavljanju siguran transfer podaci u mail klijentu:

- Kako učiniti Windows domenu sigurnijom pomoću tokena? Dio 1.

- Kako učiniti Windows domenu sigurnijom pomoću tokena? Dio 2 .

U ovom članku ćemo govoriti o postavljanju enkripcije informacija pohranjenih na vašem tvrdom disku. Shvatićete kako da se uverite da niko osim vas ne može da čita informacije pohranjene na vašem računaru.

Malo ljudi zna da Windows ima ugrađene alate koji vam pomažu da bezbedno pohranjujete informacije. Hajde da razmotrimo jednu od njih.

Sigurno su neki od vas čuli riječ “BitLocker”. Hajde da shvatimo šta je to.

Šta je BitLocker?

BitLocker (tačno nazvan BitLocker Drive Encryption) je tehnologija za šifrovanje sadržaja računarskih diskova koju je razvio Microsoft. Prvi put se pojavio u operativnom sistemu Windows Vista.

Koristeći BitLocker, bilo je moguće šifrirati volumene tvrdog diska, ali kasnije, u Windows 7, pojavila se slična tehnologija, BitLocker To Go, koja je dizajnirana za šifriranje prijenosnih diskova i fleš diskova.

BitLocker je standardan Windows komponenta Profesionalne i serverske verzije Windowsa, što znači da je u većini slučajeva korporativne upotrebe već dostupan. U suprotnom, morat ćete nadograditi svoju Windows licencu na Professional.

Kako funkcioniše BitLocker?

Ova tehnologija je zasnovana na enkripciji punog volumena koja se izvodi korištenjem AES (Advanced Encryption Standard) algoritma. Ključevi za šifrovanje moraju biti bezbedno pohranjeni, a BitLocker ima nekoliko mehanizama za to.

Najjednostavniji, ali ujedno i najnesigurniji metod je lozinka. Ključ se svaki put dobija iz lozinke na isti način, pa će shodno tome, ako neko sazna vašu lozinku, tada će postati poznat ključ za šifrovanje.

Da bi se izbjeglo pohranjivanje ključa u čistom tekstu, može se šifrirati ili u TPM (Trusted Platform Module) ili na kriptografskom tokenu ili pametnoj kartici koja podržava RSA 2048 algoritam.

TPM je čip dizajniran za implementaciju osnovnih sigurnosnih funkcija, uglavnom koristeći ključeve za šifriranje.

TPM modul se obično instalira na matičnu ploču računara, međutim, veoma je teško kupiti računar sa ugrađenim TPM modulom u Rusiji, jer je uvoz uređaja bez FSB obaveštenja u našu zemlju zabranjen.

Korištenje pametne kartice ili tokena za otključavanje disk jedinice jedan je od najsigurnijih načina kontrole ko je i kada završio proces. Za uklanjanje brave u ovom slučaju potrebna vam je i sama pametna kartica i PIN kod za nju.

Kako BitLocker radi:

- Kada aktivirate BitLocker pomoću generatora pseudoslučajni brojevi kreira se glavni niz bitova. Ovo je ključ za šifriranje volumena - FVEK (ključ za šifriranje punog volumena). On šifrira sadržaj svakog sektora. FVEK ključ se čuva u najstrožijoj tajnosti.

- FVEK je šifriran pomoću VMK ključa (glavni ključ volumena). FVEK ključ (šifrovan ključem VMK) je pohranjen na disku među metapodacima volumena. Međutim, nikada ne bi trebalo da završi na disku u dešifrovanom obliku.

- Sam VMK je takođe šifrovan. Korisnik bira metodu šifriranja.

- VMK ključ je prema zadanim postavkama šifriran pomoću ključa SRK (osnovni ključ za pohranu), koji je pohranjen na kriptografskoj pametnoj kartici ili tokenu. Ovo se dešava na sličan način sa TPM-om.

Usput, ključ za šifriranje sistemske disk jedinice u BitLocker-u ne može se zaštititi pomoću pametne kartice ili tokena. To je zbog činjenice da se biblioteke dobavljača koriste za pristup pametnim karticama i tokenima i, naravno, nisu dostupne prije učitavanja OS-a.

Ako TPM nema, BitLocker nudi da sačuva ključ sistemska particija na USB fleš disku, što, naravno, nije najbolja ideja. Ako vaš sistem nema TPM, ne preporučujemo šifriranje diskova sistema.

Općenito, šifriranje sistemskog pogona je loša ideja. Kada su pravilno konfigurisani, svi važni podaci se pohranjuju odvojeno od sistemskih podataka. Ovo je barem zgodnije sa njihove tačke gledišta Rezervna kopija. Osim toga, šifriranje sistemskih datoteka smanjuje performanse sistema u cjelini, a rad nešifrovanog sistemskog diska sa šifriranim datotekama odvija se bez gubitka brzine. - Ključevi za šifrovanje za druge nesistemske i prenosive diskove mogu se zaštititi pomoću pametne kartice ili tokena, kao i TPM-a.

Ako nema ni TPM modula ni pametne kartice, tada se umjesto SRK-a koristi ključ generiran na osnovu lozinke koju ste unijeli za šifriranje VMK ključa.

Prilikom pokretanja sa šifrovanog diska za pokretanje, sistem ispituje sva moguća skladišta ključeva – provjerava prisutnost TPM-a, provjerava USB portove ili, ako je potrebno, traži od korisnika (što se zove oporavak). Otkrivanje skladišta ključeva omogućava Windows-u da dešifruje VMK ključ koji dešifruje FVEK ključ koji dešifruje podatke na disku.