Skanerët antivirus janë krijuar për të skanuar kompjuterin tuaj për programe me qëllim të keq. software, duke eliminuar kërcënimet e zbuluara. Një aplikacion skaner antivirus kontrollon sistemin në kohë të rastësishme dhe nuk siguron mbrojtje të vazhdueshme për kompjuterin.

Kjo tregon ndryshimin midis skanerëve antivirus dhe monitorëve (antivirusëve). Një skaner antivirus kryen skanime një herë sipas kërkesës dhe një antivirus i instaluar në një kompjuter mbron vazhdimisht PC-në.

Pse na duhen programe antivirus - skanerë? Skanerët antivirus për Windows janë të nevojshëm për të skanuar kompjuterin tuaj në rastet kur është i palëvizshëm antiviruset e instaluar nuk mund të bëjnë punën e tyre. Për shembull, sistemi filloi të ngadalësohej shumë pa arsye të dukshme, filluan të shfaqen keqfunksionime në funksionimin e disa programeve, etj.

Është e mundur që malware të ketë hyrë në kompjuterin tuaj. Prandaj, ka kuptim të kontrolloni dhe, nëse gjendet diçka, të kuroni kompjuterin dhe të eliminoni problemet që kanë lindur.

Disa përdorues nuk e përdorin atë aplikacionet antivirus në kompjuterët e tyre. Në raste të tilla, duhet të kontrolloni sistemin herë pas here duke përdorur një skaner antivirus për parandalim.

Disa skanerë përdorin serverë cloud në punën e tyre, me të cilët ndërveprojnë gjatë skanimit të një kompjuteri. Prandaj, që ky lloj programi të funksionojë, kërkohet një lidhje interneti.

Skanerët e tjerë antivirus janë plotësisht autonomë; ato përfshijnë të gjitha bazat e të dhënave aktuale anti-virus në kohën kur aplikacioni shkarkohet. Për të kryer një skanim të ri, duhet të shkarkoni versionin më të fundit të skanerit antivirus.

Në këtë artikull do të shikojmë skanerët antivirus falas (mjerisht, ka gjithashtu programe me pagesë të këtij lloji) që punojnë pa instalim në kompjuter. Aplikacione të ngjashme kanë disa përparësi, pasi ka situata kur, si rezultat i infeksionit të rëndë të sistemit, bëhet instalim i pamundur program antivirus në kompjuterin tuaj. Versioni portativ, portativ i skanerit antivirus do t'ju lejojë të ekzekutoni programin jo vetëm nga një disk kompjuteri, por edhe nga media të lëvizshme, për shembull, nga një USB flash drive.

Për të skanuar për viruse, duhet të përdorni një skaner nga një prodhues tjetër, i ndryshëm nga zhvilluesi i antivirusit të instaluar në PC.

Ky manual paraqet skanerët më të mirë antivirus që mbështesin gjuhën ruse dhe funksionojnë në sistemin operativ Windows.

Dr.Web CureIt! - mjet i fuqishëm shërues

Dr.Web CureIt! - një skaner popullor antivirus për trajtimin e kompjuterëve të infektuar nga Kompani ruse Dr.Web. Skaneri Dr.Web CureIt zbulon lloje të ndryshme malware dhe nuk ka konflikte me antiviruset e instaluar në kompjuter.

Shkarkoni mjetin shërues Dr.Web CureIt! nga faqja zyrtare e Doctor Web. Për të skanuar përsëri kompjuterin tuaj, shkarkoni versionin më të fundit të programit me bazat e të dhënave më të fundit (përditësimet lëshohen shpesh, disa herë në ditë).

Si të përdorni mjetin Dr.Web CureIt:

- Pas përfundimit të shkarkimit, ekzekutoni aplikacionin në kompjuterin tuaj (programi ka një emër nga një grup karakteresh për të luftuar viruset, në mënyrë që ata të mos bllokojnë funksionimin e programit në kompjuter).

- Pas nisjes së programit

- Klikoni butonin "Start Scan" ose zgjidhni objekte individuale për të skanuar.

Nëse malware u zbulua si rezultat i një skanimi të sistemit, dezinfektoni kompjuterin tuaj për viruse.

Mësoni më shumë rreth përdorimit të Dr.Web CureIt! Lexo artikullin.

Kaspersky Virus Removal Tool - një skaner i fuqishëm antivirus

Virusi Kaspersky Mjeti i heqjes(KVRT) është një produkt i kompanisë ruse Kaspersky Lab për zbulimin dhe heqjen e viruseve nga një kompjuter. Aplikacioni përballon në mënyrë efektive detyrat që i janë caktuar.

Shkarko Shërbimi Kaspersky Mjeti për heqjen e viruseve nga faqja zyrtare e Kaspersky Lab. Për një skanim të ri, shkarkoni versionin më të fundit të KVRT (aplikacioni përditësohet disa herë në ditë).

Procesi i skanimit të virusit në Kaspersky Virus Removal Tool zhvillohet në disa hapa:

- Nisni KVRT në kompjuterin tuaj.

- Pranoni kushtet e marrëveshjes së licencës.

- Në dritaren "Gjithçka është gati për skanim", klikoni në butonin "Filloni skanimin".

Merrni një raport skanimi, dezinfektoni ose hiqni elementët me qëllim të keq të zbuluar nga kompjuteri juaj.

Për informacion të detajuar rreth puna e Kaspersky Mjeti për heqjen e viruseve shkoni te .

Kompleti Emsisoft Emergjent - Kompleti i trajtimit urgjent

Emsisoft Emergency Kit - një grup shërbimesh emergjente për trajtimin e kompjuterëve të infektuar. Programi përfshin disa mjete për të luftuar malware: mjetin grafik të skanerit të kompletit të urgjencës dhe mjetin "Skaneri i linjës së komandës", i nisur nga linja e komandës.

Shkarkoni Emsisoft Emergency Kit nga faqja zyrtare e kompanisë së Zelandës së Re Emsisoft dhe më pas ndiqni këto hapa:

- Shpaketoni programin në kompjuterin tuaj. Me cilësimet e paracaktuara, dosja "EEK" krijohet në diskun "C:".

- Pastaj do të hapet dosja me programin, në të cilën duhet të klikoni në aplikacionin "Fillimi i skanerit të kompletit të urgjencës".

- Pranoni kushtet e marrëveshjes së licencës dhe më pas përditësoni programin.

- Klikoni në butonin "Skano".

- Zgjidhni llojin e skanimit: " Kontroll i shpejtë", "Kontrollo për kërcënime", "Skanim i shpejtë".

- Filloni skanimin.

- Kërcënimet e zbuluara do të karantinohen; hiqni viruset nga kompjuteri juaj.

Lexoni më shumë se si funksionon aplikacioni Emsisoft Emergency Kit.

ESET Online Scanner - skanues i viruseve në internet

ESET Online Skaner skaner online për të skanuar kompjuterin tuaj dhe për të hequr kërcënimet e zbuluara nga kompjuteri juaj. Në punën e tij, shërbimi përdor teknologjitë cloud për të mbrojtur kundër tipe te ndryshme kërcënimet.

Së pari ju duhet të shkarkoni ESET Online Scanner nga faqja zyrtare e kompanisë sllovake ESET.

Pastaj ndiqni këto hapa:

- Pranoni marrëveshjen e licencës.

- Konfiguro cilësimet e skanimit.

- Klikoni në butonin "Skano".

Pasi të përfundojë skanimi, hiqni kërcënimet e gjetura.

Lexoni më shumë rreth ESET Online Scanner në faqe.

Skaneri në linjë F-Secure - skaner në renë kompjuterike

F-Secure Online Scanner është një skaner në internet i bazuar në renë kompjuterike për të kontrolluar kompjuterin tuaj për malware. Aplikacioni përdor një bazë të dhënash anti-virus cloud kur skanon kompjuterin tuaj.

Shkarkoni aplikacionin F-Secure Online Scanner nga faqja zyrtare e kompanisë finlandeze F-Secure.

Kontrolloni me skanerin në linjë F-Secure duke ndjekur hapat:

- Pas fillimit të programit, pranoni kushtet e marrëveshjes së licencës.

- Klikoni në butonin "Prano dhe Verifiko".

- Kontrolloni dhe pastroni sistemin nga skedarë me qëllim të keq dhe aplikacionet.

Do të mësoni më shumë rreth funksionimit të skanerit në internet F-Secure nga artikulli.

Norton Power Eraser - identifikimi i kërcënimeve të virusit

Norton Power Eraser është një mjet për identifikimin e kërcënimeve që janë të vështira për t'u zbuluar me një antivirus të rregullt. Programi përdor teknologji agresive të skanimit për të identifikuar softuerin me qëllim të keq.

Norton Power Eraser mund të shkarkohet nga faqja zyrtare e kompanisë amerikane Symantec.

Kur kontrolloni, ndiqni këto hapa:

- Nisni programin.

- Klikoni në butonin "Skano për kërcënime".

- Hiqni kërcënimet e zbuluara.

Nëse është e nevojshme, në Programi Norton Power Eraser mund të kryejë skanime të avancuara.

Një artikull i detajuar rreth Norton Power Eraser është i disponueshëm.

Microsoft Safety Scanner - një skaner virusesh

Produkt antivirus nga një korporatë amerikane - Siguria e Microsoft Skaneri zbulon dhe heq softuerin keqdashës në sistemin operativ Windows. Për të kryer skanimin, përdoruesi do të duhet të shkarkojë programin dhe më pas të nisë skanerin në kompjuter.

Përpara shkarkimit, Faqja e Microsoft Skaneri i sigurisë së faqes zyrtare të internetit, zgjidhni gjuhën dhe versionin bit (64-bit ose 32-bit) të aplikacionit. Skaneri antivirus qëndron në funksion për 10 ditë. Për skanimin tjetër, duhet të shkarkoni një version të ri të programit me bazat e të dhënave më të fundit antivirus.

Në Microsoft Safety Kontrolli i skanerit kompjuteri për viruse kryhet në rendin e mëposhtëm:

- Vraponi program Microsoft Skaneri i sigurisë në kompjuterin tuaj.

- Pranoni kushtet e marrëveshjes së licencës.

- Në dritaren tjetër, klikoni në butonin "Next".

- Zgjidhni llojin e skanimit: "Skanim i shpejtë", " Kontroll i plotë", "Skanim i personalizuar".

- Kryeni një skanim të virusit.

- Prisni që të shfaqen rezultatet e skanimit.

- Nëse zbulohen viruse ose malware të tjerë, hiqni objektet e rrezikshme nga kompjuteri juaj.

Lexoni një artikull të detajuar rreth Përdorimi i Microsoft Skaner sigurie.

COMODO Cleaning Essentials - mjete antivirus

COMODO Cleaning Essentials është një grup mjetesh për identifikimin dhe heqjen e viruseve dhe proceseve të rrezikshme nga kompjuteri juaj. Aplikacioni përfshin një skaner antivirus që zbulon Llojet e ndryshme viruset.

Shkarkoni nga faqja zyrtare e kompanisë amerikane Comodo. Në faqen e shkarkimit, zgjidhni thellësinë e bitit të funksionimit Sistemet Windows instaluar në kompjuterin tuaj. Shpaketoni arkivin me aplikacionin në një vend të përshtatshëm.

Për të kryer kontrollin, bëni sa më poshtë:

- Fillimisht, hapni dosjen me emrin “cce_scanner_version_number” dhe më pas dosjen “cce_x64” ose “cce_86, në varësi të bitit të sistemit të zgjedhur.

- Klikoni në skedarin "CCE" (Aplikacion) për të nisur programin.

- Pranoni kushtet e marrëveshjes së licencës.

- Zgjidhni llojin e skanimit: Skanim inteligjent, Skanim i plotë ose Skanim i personalizuar.

Pas përfundimit të skanimit, hiqni elementët me qëllim të keq nga kompjuteri juaj.

Përfundimet e artikullit

Artikulli diskuton skanerët më të mirë antivirus që nuk kërkojnë instalim në kompjuterin tuaj. Programet mund të nisen nga çdo vend i përshtatshëm në kompjuter, duke përfshirë nga media të lëvizshme. Skanerët antivirus lëshohen nga përdoruesi në mënyrë të pavarur për një skanim të kompjuterit një herë. Aplikacionet skanojnë sistemin dhe heqin viruset dhe malware nga kompjuteri.

Një kartë rrjeti e prishur nuk do t'ju lejojë të përdorni internetin ose rrjetin lokal nëse lidheni me to nëpërmjet një përshtatësi rrjeti. Kartat e rrjetit mund të jenë të integruara ose të jashtme. Nëse karta është e jashtme, kontrolloni nëse është futur plotësisht në fole. Kontrolloni gjithashtu ngushtësinë e lidhjes kabllo rrjeti me lidhës përshtatës. Nëse këto opsione nuk funksionojnë ose keni një përshtatës rrjeti të integruar, ka shumë të ngjarë të jetë një problem i cilësimeve të sistemit.

Nëse Interneti ndalon së punuari. Në shiritin e detyrave, kontrolloni statusin e lidhjes. Nëse ka një kryq të kuq në ikonën e hyrjes në internet, atëherë nuk ka lidhje. Provoni ta ndizni. Për ta bërë këtë, klikoni në ikonën e Internetit dhe zgjidhni "Qendrën e Rrjetit dhe Ndarjes". qasje e përbashkët" Klikoni në kryqin e kuq në diagram lidhje rrjeti. Kjo do të nisë një program diagnostikues që do të zgjidhë problemet dhe do të aktivizojë përshtatësin e rrjetit nëse është i çaktivizuar. Dështimi i shoferit. Nëse drejtuesit e kartës së rrjetit janë instaluar gabimisht ose janë dëmtuar, duhet t'i riinstaloni ose të bëni kthim prapa deri në gjendjen e fundit të punës. Për ta bërë këtë, klikoni Start, klikoni çelësi i djathtë miun te "Computer" dhe zgjidhni "Properties" nga lista e komandave. Nga menyja në të majtë, hapni Device Manager. Në seksionin Përshtatësit e rrjetit, pajisja juaj mund të shënohet pikëçuditëse, që do të thotë se është duke mosfunksionuar. Klikoni dy herë mbi përshtatësin, zgjidhni skedën Driver dhe klikoni "Rroll Back".

Sigurohuni që problemi është me kartën e rrjetit. Nëse diagnostifikimi i përshkruar në pikën 1 nuk zbuloi probleme me përshtatësin, mund të jetë një problem me ofruesin ose një dështim teknik në linjë. Përditësoni rregullisht drejtuesit dhe mbani të sigurt diskun tuaj motherboard– kjo do t'ju ndihmojë të zgjidhni shpejt problemet me kartën tuaj të rrjetit. Kartat e jashtme mund të kontrollohet në kompjuterë të tjerë për të përcaktuar shkakun e problemit.

Skaneri falas antivirus ESET Online Scanner është krijuar për të skanuar kompjuterin tuaj për viruse në internet. Program antivirus Kryen një skanim të virusit një herë për të kërkuar dhe neutralizuar softuer me qëllim të keq dhe potencialisht të padëshiruar.

ESET Online Scanner - çfarë është ky program? ESET Online Scanner - një skaner virusesh në internet për të skanuar kompjuterin tuaj për viruse dhe për të neutralizuar kërcënimet e zbuluara. Që aplikacioni të funksionojë, ju duhet një lidhje e vazhdueshme me internetin, pasi kompjuteri kontrollohet duke përdorur bazat e të dhënave antivirus, e vendosur në "re", në server në distancë ESET.

Aplikacioni nuk është i destinuar për mbrojtje të përhershme kompjuter nga malware. ESET Online Scanner është një skanim një herë i kompjuterit tuaj. Kur përdorni ESET Online Scanner nuk ka konflikte me antivirusin e instaluar në kompjuterin tuaj.

Parimi i përdorimit të skanerit është si më poshtë: nisni programin, kontroll një herë dhe neutralizoni kërcënimet, hiqni programin nga kompjuteri juaj; për skanimin tjetër do t'ju duhet të shkarkoni versionin më të fundit mjet antivirus.

bazë Karakteristikat e ESET Skaneri në internet:

- Zbuloni në mënyrë efektive të gjitha llojet e kërcënimeve

- Largimi malware

- Testimi pa instalim në kompjuter

- Skanoni të gjithë kompjuterin ose skanoni një zonë të caktuar

Programi falas ESET Online Scanner punon në Rusisht. ESET Online Scanner mund të shkarkohet nga faqja zyrtare e internetit e prodhuesit, zhvilluesi i famshëm softuer antivirus, kompania sllovake ESET Software.

ESET Online Scanner nuk kërkon instalim në kompjuterin tuaj; aplikacioni funksionon në versionet 32 dhe 64-bit të sistemit operativ Windows. Thjesht ekzekutoni skedarin e shkarkuar, pasi të keni kontrolluar, ky skedar mund të fshihet.

Menjëherë pas nisjes së Eset Online Scanner, në dritaren "Kushtet e përdorimit" duhet të pranoni kushtet e marrëveshjes së licencës, klikoni në butonin "Pranoj".

Cilësimet e skanerit në linjë ESET

Në dritaren "Cilësimet e skanimit të kompjuterit", duhet të zgjidhni një nga opsionet për skanimin e kompjuterit tuaj:

- Aktivizo zbulimin e aplikacioneve potencialisht të padëshiruara

- Çaktivizo zbulimin e aplikacionit potencialisht të padëshiruar

Nëse aktivizoni zbulimin e aplikacioneve potencialisht të padëshiruara nga pikëpamja e ESET Online Scanner, programi do të gjejë aplikacione të tilla gjatë skanimit. Nëse zgjidhni këtë opsion, do të bëhet një skanim më i plotë i kompjuterit tuaj.

Mbani në mend se potencialisht aplikacione të padëshiruara nuk janë dashakeqe. Këto mund të jenë programet që ju nevojiten. Sipas mjetit antivirus, aplikacionet potencialisht të padëshiruara mund të përbëjnë një kërcënim të mundshëm për kompjuterin tuaj.

Nëse zbulimi i aplikacioneve potencialisht të rrezikshme është i çaktivizuar, ESET Online Scanner do të zbulojë vetëm softuer me qëllim të keq kur skanon kompjuterin tuaj.

Për të konfiguruar parametrat e funksionimit të programit, klikoni në "Advanced".

Këtu mund të aktivizoni ose çaktivizoni cilësimet individuale cilësimet e aplikacionit, zgjidhni objektet për të skanuar, konfiguroni vetë serverin proxy. Zgjedhur si parazgjedhje cilësimet optimale. Për shembull, është më mirë që fillimisht të njiheni me kërcënimet e zbuluara në mënyrë që të merrni një vendim vetë, sesa të pastroni kërcënimet automatikisht duke u mbështetur në opinionin e programit.

Në cilësimin "Objektet e skanimit aktual", do t'ju kërkohet të zgjidhni objektet për skanim mjet antivirus. Klikoni në butonin "Ndrysho..." për të zgjedhur objektet e skanimit.

Në dritaren Zgjidh objektivat e skanimit, mund të zgjidhni opsioni i nevojshëm për skanim:

- Media e lëvizshme - kontrolloni median e lëvizshme të lidhur me kompjuterin

- Disqet lokale - kontrollimi i disqeve lokale

- Disqet e rrjetit - kontrolloni disqet e rrjetit

- Nuk është zgjedhur

Si parazgjedhje, si një objektiv skanimi në Programi ESET Skaneri në internet përfshin skanimin e objekteve të mëposhtme: RAM, sektori i çizmeve, të gjithë disqet lokale të lidhura me kompjuterin.

Këtu mund të zgjidhni vetëm disa disqe, ose dosje ose skedarë të veçantë për t'u skanuar. Për ta bërë këtë, zgjidhni kutitë e panevojshme pranë skanimit të objekteve. Më pas, zgjidhni skedarët dhe dosjet e vendosura në diskun specifik. Pas aplikimit të ndryshimeve, klikoni në butonin "OK".

Nëse një antivirus është i instaluar në kompjuterin që po skanohet, Eset Online Scanner do ta zbulojë atë. Një mesazh në lidhje me këtë do të shfaqet në dritaren e cilësimeve të skanimit. Klikoni në lidhjen "Shfaq listën" për informacion të plotë.

Në këtë rast, ESET Online Scanner zbuloi softuer antivirus në kompjuterin tim: Kaspersky Internet Security.

Pasi të zgjidhni cilësimet, klikoni në butonin "Skano" për të filluar skanimin e kompjuterit tuaj për viruse.

Skanimi i viruseve me Skanerin Online ESET

Së pari, bëhet inicializimi, kohë në të cilën ngarkohet baza e të dhënave të nënshkrimit të virusit dhe komponentët e tjerë të nevojshëm. Më pas do të fillojë procesi i skanimit të kompjuterit tuaj për viruse, i cili do të marrë pak kohë. Ju mund të ndaloni skanimin e virusit në çdo kohë duke klikuar butonin "Stop".

Në dritaren e programit do të shihni një ofertë për të shkarkuar një me pagesë Antivirus ESET NOD32 Siguria e zgjuar. Nëse kjo ofertë nuk është e rëndësishme, injorojeni atë.

Pas përfundimit të skanimit, nëse kërcënimet janë zbuluar në kompjuter, do të hapet një dritare në të cilën do të shihni malware-in e gjetur.

Nëse është e nevojshme, mund të kopjoni informacione rreth kërcënimeve në kujtesën e fragmenteve ose t'i ruani ato në kompjuterin tuaj në një skedar teksti në formatin "TXT".

Në rastin tim, ESET Online Scanner u zbulua Trojans në një arkiv të ruajtur në Goole Drive. Këta rezultuan të ishin skedarë me temë WordPress që i provova dikur në një faqe testimi. Në një kohë, unë e ruajta dosjen e sajtit në Goole Drive, kështu që këta skedarë ruhen ende në ruajtjen e resë kompjuterike. Në ruajtjen e resë së OneDrive, skaneri antivirus zbuloi një kërcënim në disa çelësa që ishin në kursin e trajnimit. Nga rruga, Kaspersky Anti-Virus dhe skanerët e tjerë anti-virus i konsiderojnë këto skedarë si të sigurt, kështu që është e mundur që ky të jetë një alarm i rremë.

Në varësi të rezultateve të skanimit, mund të mos ndërmerrni asnjë veprim, atëherë të gjithë skedarët e gjetur do të ruhen në kompjuterin tuaj, zgjidhni të gjithë ose vetëm disa skedarë për të pastruar skedarët nga kompjuteri juaj. Skedarët do të karantinohen ose fshihen nga kompjuteri juaj.

Nëse zgjidhni "Mos pastroni", do të hapet një dritare me informacione rreth rezultateve të skanimit. Në këtë dritare, mund të zgjidhni opsionin "Fshi të dhënat e aplikacionit kur mbyllet" për të fshirë të dhënat e virusit.

Kontrolloni kutitë pranë objekteve të zbuluara dhe më pas klikoni në butonin "Pastro përzgjedhur" (nëse janë zgjedhur vetëm disa objekte) ose butonin "Pastro të gjitha" (nëse janë zgjedhur të gjitha objektet).

Dritarja tjetër do të shfaqë informacione rreth rezultateve veprim i mëparshëm përdorues me skedarë të zbuluar. Në "Menaxhimi i Karantinës" mund të bëni zgjedhje për të hequr kërcënimet e zbuluara të virusit:

- Fshini të dhënat e aplikacionit kur mbyllet - skedarët do të fshihen kur programi antivirus të mbyllet

- Fshi skedarët nga karantina - skedarët nga karantina do të fshihen

Karantina (një zonë e izoluar dhe e mbrojtur në kompjuterin tuaj) përmban skedarë të zbuluar nga ESET Online Scanner. Së pari, zgjidhni skedarët, më pas klikoni në butonin "Prapa" dhe më pas zgjidhni një veprim: fshini kur mbyllni programin ose fshini skedarët nga karantina.

Nëse përdoruesi nuk zgjedh opsionin për të fshirë skedarin, skedari do të mbetet në karantinë.

Nëse është e nevojshme, një skedar i karantinuar mund të rikthehet në kompjuterin tuaj. Për ta bërë këtë, zgjidhni një skedar në karantinë dhe më pas klikoni në "Rivendos".

Pasi të përfundojë skanimi, dilni nga programi dhe më pas fshini skedarin e skanerit të virusit nga kompjuteri juaj. Për të kryer një skanim të ri, shkarkoni në kompjuterin tuaj versionin e ri të ESET Online Scanner.

konkluzioni

ESET Online Scanner është një skaner antivirus falas në internet për zbulimin dhe heqjen e programeve me qëllim të keq nga kompjuteri juaj. Programi funksionon pa instalim në kompjuter, skaneri skanon të gjithë kompjuterin ose një zonë të veçantë, mund të kontrolloni në aplikacion skedar të veçantë ose dosje.

Problemi i një epidemie të krimbave të rrjetit është i rëndësishëm për çdo rrjet lokal. Herët a vonë, një situatë mund të lindë kur një krimb i rrjetit ose i postës elektronike depërton në LAN dhe nuk zbulohet nga antivirusi që përdoret. Virus i rrjetit përhapet në një LAN përmes dobësive të sistemit operativ që nuk ishin mbyllur në kohën e infektimit ose përmes burimeve të përbashkëta të disponueshme për shkrim. Një virus emaili, siç sugjeron emri, përhapet përmes emailit, me kusht që të mos bllokohet nga antivirusi i klientit dhe antivirusi në serveri i postës. Përveç kësaj, një epidemi në një LAN mund të organizohet nga brenda si rezultat i aktiviteteve të një personi të brendshëm. Në këtë artikull do të shqyrtojmë metodat praktike për analizën operacionale të kompjuterëve LAN duke përdorur mjete të ndryshme, veçanërisht duke përdorur autorin Shërbimet e AVZ.

Formulimi i problemit

Nëse zbulohet një epidemi ose ndonjë aktivitet jonormal në rrjet, administratori duhet të zgjidhë shpejt të paktën tre detyra:

- zbulimi i kompjuterëve të infektuar në rrjet;

- gjeni mostra të malware për t'i dërguar në një laborator antivirus dhe zhvilloni një strategji kundërveprimi;

- të marrë masa për të bllokuar përhapjen e virusit në LAN dhe shkatërrimin e tij në kompjuterët e infektuar.

Në rastin e aktivitetit të brendshëm, hapat kryesorë të analizës janë identike dhe më së shpeshti zbresin në nevojën për të zbuluar softuerin e palëve të treta të instaluar nga insajderi në kompjuterët LAN. Shembuj të softuerëve të tillë përfshijnë shërbime të administrimit në distancë, keylogger dhe faqeshënues të ndryshëm trojan.

Le të shqyrtojmë më në detaje zgjidhjen për secilën nga detyrat.

Kërkoni për PC të infektuar

Për të kërkuar kompjuterë të infektuar në rrjet, mund të përdorni të paktën tre metoda:

- analiza automatike e kompjuterit në distancë - marrja e informacionit rreth proceseve të ekzekutimit, bibliotekave dhe drejtuesve të ngarkuar, kërkimi i modeleve karakteristike - për shembull, proceset ose skedarët me emrat e dhene;

- Analiza e trafikut të PC duke përdorur një sniffer - këtë metodë shumë efektive për kapjen e boteve të padëshiruara, e-mail dhe krimba të rrjetit, megjithatë, vështirësia kryesore në përdorimin e një sniffer është për faktin se një LAN modern është ndërtuar mbi bazën e ndërprerësve dhe, si rezultat, administratori nuk mund të monitorojë trafikun e të gjithë rrjetin. Problemi mund të zgjidhet në dy mënyra: duke ekzekutuar një sniffer në ruter (i cili ju lejon të monitoroni shkëmbimin e të dhënave midis PC dhe Internetit) dhe duke përdorur funksionet e monitorimit të çelsave (shumë çelsin modern ju lejojnë të caktoni një port monitorimi për të cilat trafiku i një ose më shumë porteve të switch-it të specifikuara nga administratori është dublikuar);

- studimi i ngarkesës së rrjetit - në këtë rast, është shumë i përshtatshëm të përdorni çelsat inteligjentë, të cilët ju lejojnë jo vetëm të vlerësoni ngarkesën, por edhe të çaktivizoni nga distanca portat e specifikuara nga administratori. Ky operacion thjeshtohet ndjeshëm nëse administratori ka një hartë rrjeti, e cila përmban informacione se cilët PC janë të lidhur me portet përkatëse të ndërprerësit dhe ku ndodhen;

- përdorimi i honeypots - rekomandohet fuqimisht krijimi i disa honeypots në rrjetin lokal që do t'i lejojnë administratorit të zbulojë në kohë një epidemi.

Analiza automatike e PC-ve në rrjet

Analiza automatike e PC mund të reduktohet në tre faza kryesore:

- kryerja e një ekzaminimi të plotë PC - proceset e ekzekutimit, bibliotekat dhe drejtuesit e ngarkuar, autorun;

- kryerja e kërkimit operacional - për shembull, kërkimi i proceseve ose skedarëve karakteristikë;

- karantinimi i objekteve sipas kritereve të caktuara.

Të gjitha problemet e mësipërme mund të zgjidhen duke përdorur mjetin AVZ të autorit, i cili është krijuar për t'u nisur nga një dosje rrjeti në server dhe mbështet një gjuhë skriptimi për inspektimin automatik të kompjuterit. Për të ekzekutuar AVZ në kompjuterët e përdoruesve duhet:

- Vendoseni AVZ në një dosje rrjeti në server që është i hapur për lexim.

- Krijoni nëndrejtori LOG dhe Qurantine në këtë dosje dhe lejoni përdoruesit t'u shkruajnë atyre.

- Nisni AVZ në kompjuterët LAN duke përdorur programin rexec ose skriptin e hyrjes.

Nisja e AVZ në hapin 3 duhet të bëhet me parametrat e mëposhtëm:

\\my_server\AVZ\avz.exe Prioriteti=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Në këtë rast, parametri Priority=-1 ul përparësinë e procesit AVZ, parametrat nw=Y dhe nq=Y e kalojnë karantinën në modalitetin "network run" (në këtë rast, në dosjen e karantinës krijohet një nëndrejtori për çdo kompjuter, emri i të cilit përkon me emri i rrjetit PC), HiddenMode=2 udhëzon t'i mohojë përdoruesit aksesin në kontrollet GUI dhe AVZ, dhe, së fundi, më së shumti parametër i rëndësishëm Script specifikon emrin e plotë të skriptit me komandat që AVZ do të ekzekutojë në kompjuterin e përdoruesit. Gjuha e skriptimit AVZ është mjaft e thjeshtë për t'u përdorur dhe fokusohet ekskluzivisht në zgjidhjen e problemeve të ekzaminimit dhe trajtimit kompjuterik. Për të thjeshtuar procesin e shkrimit të skripteve, mund të përdorni një redaktues të specializuar skripti, i cili përmban një prompt në internet, një magjistar për krijimin e skripteve standarde dhe mjete për të kontrolluar korrektësinë e skriptit të shkruar pa e ekzekutuar atë (Fig. 1).

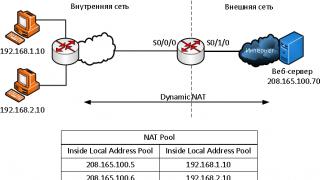

Oriz. 1. Redaktori i skriptit AVZ

Le të shohim tre skenarë tipikë që mund të jenë të dobishëm në luftën kundër epidemisë. Së pari, na duhet një skrip kërkimi për PC. Detyra e skriptit është të ekzaminojë sistemin dhe të krijojë një protokoll me rezultatet në një dosje të caktuar rrjeti. Skenari duket si ky:

ActivateWatchDog (60 * 10);

// Filloni skanimin dhe analizën

// Eksplorimi i sistemit

ExecuteSysCheck(GetAVZDirectory+

'\LOG\'+GetComputerName+'_log.htm');

//Fikja e AVZ

Gjatë ekzekutimit të këtij skripti, skedarët HTML me rezultatet e studimit të kompjuterëve të rrjetit do të krijohen në dosjen LOG (duke supozuar se është krijuar në drejtorinë AVZ në server dhe është i disponueshëm për përdoruesit për të shkruar), dhe për të siguruar unike, emri i kompjuterit që ekzaminohet përfshihet në emrin e protokollit. Në fillim të skriptit ekziston një komandë për të aktivizuar një kohëmatës vëzhgues, i cili do të përfundojë me forcë procesin AVZ pas 10 minutash nëse ndodhin dështime gjatë ekzekutimit të skriptit.

Protokolli AVZ është i përshtatshëm për studim manual, por është pak i dobishëm për analiza të automatizuara. Përveç kësaj, administratori shpesh e di emrin e skedarit të malware dhe duhet vetëm të kontrollojë praninë ose mungesën këtë skedar, dhe nëse ka, karantinoni për analiza. Në këtë rast, mund të përdorni skriptin e mëposhtëm:

// Aktivizo kohëmatësin e rojes për 10 minuta

ActivateWatchDog (60 * 10);

// Kërkoni për malware me emër

QuarantineFile('%WinDir%\smss.exe', 'I dyshimtë për LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'Suspicion of LdPinch.gen');

//Fikja e AVZ

Ky skript përdor funksionin QuarantineFile për të tentuar të karantinojë skedarët e specifikuar. Administratori mund të analizojë vetëm përmbajtjen e karantinës (dosja Quarantine\emri_network_PC\quarantine_date\) për praninë e skedarëve të karantinuar. Ju lutemi vini re se funksioni QuarantineFile bllokon automatikisht karantinimin e skedarëve të identifikuar nga baza e të dhënave e sigurt AVZ ose baza e të dhënave e nënshkrimit dixhital të Microsoft. Për aplikim praktik ky skenar mund të përmirësohet - organizoni ngarkimin e emrave të skedarëve nga një skedar teksti i jashtëm, kontrolloni skedarët e gjetur në bazat e të dhënave AVZ dhe gjeneroni një protokoll teksti me rezultatet e punës:

// Kërkoni për një skedar me emrin e specifikuar

funksioni CheckByName(Femri: varg) : boolean;

Rezultati:= FileExists(FName) ;

nëse Rezultati atëherë filloni

rasti CheckFile(FName) i

1: S:= ', qasja në skedar është e bllokuar';

1: S:= ', u zbulua si Malware ('+GetLastCheckTxt+')';

2: S:= ', i dyshuar nga skaneri i skedarëve ('+GetLastCheckTxt+')';

3: dalje; // Skedarët e sigurt injorohen

AddToLog('Skedari '+NormalFileName(FName)+' ka një emër të dyshimtë'+S);

//Shto skedari i specifikuar në karantinë

QuarantineFile (FName, 'skedar i dyshimtë'+S);

SuspEmrat: TStringList; // Lista e emrave të skedarëve të dyshimtë

// Kontrollimi i skedarëve kundër bazës së të dhënave të përditësuar

nëse FileExists (GetAVZDirectory + 'files.db') atëherë filloni

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Emri i bazës së të dhënave u ngarkua - numri i regjistrimeve = '+inttostr(SuspNames.Count));

// Cikli i kërkimit

për i:= 0 në SuspNames.Count - 1 do

CheckByName(SuspNames[i]);

AddToLog('Gabim gjatë ngarkimit të listës së emrave të skedarëve');

SaveLog(GetAVZDirectory+’\LOG\’+

GetComputerName+'_files.txt');

Që ky skript të funksionojë, duhet të krijoni drejtoritë Quarantine dhe LOG në dosjen AVZ, të aksesueshme për përdoruesit për shkrim, si dhe skedar teksti files.db - çdo rresht i këtij skedari do të përmbajë emrin e skedarit të dyshimtë. Emrat e skedarëve mund të përfshijnë makro, më të dobishmet prej të cilave janë %WinDir% (rruga për në Dosja e Windows) dhe %SystemRoot% (rruga për në dosjen System32). Një drejtim tjetër i analizës mund të jetë një ekzaminim automatik i listës së proceseve që ekzekutohen në kompjuterët e përdoruesve. Informacioni në lidhje me proceset e ekzekutimit është në protokollin e kërkimit të sistemit, por për analiza automatike është më i përshtatshëm të përdorni fragmentin e mëposhtëm të skriptit:

procedura ScanProcess;

S:= ''; S1:= '';

//Përditësimi i listës së proceseve

RefreshProcess List;

AddToLog('Numri i proceseve = '+IntToStr(GetProcessCount));

// Cikli i analizës së listës së marrë

për i:= 0 në GetProcessCount - 1 filloni

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Kërkoni për procesin me emër

nëse pos('trojan.exe', me shkronja të vogla (GetProcessName(i))) > 0 atëherë

S:= S + GetProcessName(i)+',';

nëse S<>''atëherë

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Tani)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Tani)+' '+GetComputerName+' : '+S1);

Studimi i proceseve në këtë skript kryhet si një procedurë e veçantë ScanProcess, kështu që është e lehtë ta vendosësh atë në skriptin e vet. Procedura ScanProcess ndërton dy lista procesesh: listën e plotë proceset (për analiza të mëvonshme) dhe një listë procesesh që, nga këndvështrimi i administratorit, konsiderohen të rrezikshëm. Në këtë rast, për qëllime demonstrimi, një proces i quajtur "trojan.exe" konsiderohet i rrezikshëm. Informacioni për proceset e rrezikshme shtohet në skedarin tekst _alarm.txt, të dhënat për të gjitha proceset shtohen në skedarin _all_process.txt. Është e lehtë të shihet se mund ta komplikoni skriptin duke shtuar në të, për shembull, duke kontrolluar skedarët e procesit në bazën e të dhënave skedarë të sigurt ose kontrollimi i emrit skedarë të ekzekutueshëm proceset për baza e jashtme. Një procedurë e ngjashme përdoret në skriptet AVZ të përdorura në Smolenskenergo: administratori studion periodikisht informacionin e mbledhur dhe modifikon skriptin, duke i shtuar atij emrin e proceseve të programeve të ndaluara nga politika e sigurisë, për shembull ICQ dhe MailRu.Agent, i cili lejon ju të kontrolloni shpejt praninë e softuerit të ndaluar në PC-të që studiohen. Një përdorim tjetër për listën e proceseve është gjetja e kompjuterëve që u mungon një proces i kërkuar, siç është një antivirus.

Si përfundim, le të shohim të fundit nga skriptet e dobishme të analizës - një skript për karantinë automatike të të gjithë skedarëve që nuk njihen nga baza e të dhënave e sigurt AVZ dhe baza e të dhënave e nënshkrimit dixhital të Microsoft:

// Kryeni autokarantinë

Ekzekutoni AutoKuarantinë;

Karantina automatike ekzaminon proceset e ekzekutimit dhe bibliotekat e ngarkuara, shërbimet dhe drejtuesit, rreth 45 metoda të nisjes automatike, modulet e zgjerimit të shfletuesit dhe eksploruesit, mbajtësit e SPI/LSP, punët e planifikuesve, mbajtësit e sistemit të printimit, etj. Një veçori e veçantë e karantinës është se skedarët i shtohen me kontrollin e përsëritjes, kështu që funksioni i autokarantinës mund të thirret në mënyrë të përsëritur.

Avantazhi i karantinës automatike është se me ndihmën e tij administratori mund të mbledhë shpejt potencialin skedarë të dyshimtë nga të gjithë kompjuterët në rrjet për t'i studiuar ato. Forma më e thjeshtë (por shumë efektive në praktikë) e studimit të skedarëve mund të jetë kontrollimi i karantinës së marrë nga disa antiviruse të njohura në mënyrën maksimale heuristike. Duhet të theksohet se nisja e njëkohshme e auto-karantinës në disa qindra kompjuterë mund të krijojë një ngarkesë të lartë në rrjet dhe në serverin e skedarëve.

Hulumtimi i Trafikut

Hulumtimi i trafikut mund të kryhet në tre mënyra:

- duke përdorur manualisht sniffers;

- në modalitetin gjysmë automatik - në këtë rast, sniffer mbledh informacion, dhe më pas protokollet e tij përpunohen ose manualisht ose nga ndonjë softuer;

- duke përdorur automatikisht sistemet e zbulimit të ndërhyrjeve (IDS) si Snort (http://www.snort.org/) ose softuerin ose analogët e tyre harduerikë. Në rastin më të thjeshtë, një IDS përbëhet nga një sniffer dhe një sistem që analizon informacionin e mbledhur nga sniffer.

Një sistem zbulimi i ndërhyrjeve është një mjet optimal sepse ju lejon të krijoni grupe rregullash për të zbuluar anomalitë në aktivitetin e rrjetit. Avantazhi i dytë i tij është si vijon: IDS-të moderne lejojnë që agjentët e monitorimit të trafikut të vendosen në disa nyje rrjeti - agjentët mbledhin informacione dhe e transmetojnë atë. Në rast të përdorimit të një sniffer, është shumë i përshtatshëm të përdorni konsolën UNIX sniffer tcpdump. Për shembull, për të monitoruar aktivitetin në portin 25 ( Protokolli SMTP) thjesht ekzekutoni sniffer me një linjë komandimi si:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

Në këtë rast, paketat kapen nëpërmjet ndërfaqes em0; informacioni rreth paketave të kapura do të ruhet në skedarin smtp_log.txt. Protokolli është relativisht i lehtë për t'u analizuar me dorë, në në këtë shembull Analiza e aktivitetit në portin 25 ju lejon të identifikoni PC me bots aktive të spam.

Aplikimi i Honeypot

Mund të përdoret si kurth (Honeypot) kompjuter i vjetëruar, performanca e të cilit nuk lejon që të përdoret për të zgjidhur detyrat e prodhimit. Për shembull, një Pentium Pro me 64 MB përdoret me sukses si një kurth në rrjetin e autorit kujtesë e gjallë. Në këtë kompjuter duhet të instaloni LAN-in më të zakonshëm sistemi operativ dhe zgjidhni një nga strategjitë:

- Instaloni një sistem operativ pa paketa përditësimi - do të jetë një tregues i shfaqjes së një aktivi krimb rrjeti duke shfrytëzuar ndonjë nga dobësitë e njohura për një sistem të caktuar operativ;

- instaloni një sistem operativ me përditësime që janë instaluar në PC të tjerë në rrjet - Honeypot do të jetë analog me cilindo nga stacionet e punës.

Çdo strategji ka të mirat dhe të këqijat e saj; Autori përdor kryesisht opsionin pa përditësime. Pas krijimit të Honeypot, duhet të krijoni një imazh të diskut shërim të shpejtë sistemi pasi është dëmtuar nga malware. Si një alternativë ndaj imazhit të diskut, mund të përdorni sisteme të rikthimit të ndryshimit si ShadowUser dhe analogët e tij. Pasi të keni ndërtuar një Honeypot, duhet të keni parasysh që një numër krimbash të rrjetit kërkojnë kompjuterë të infektuar duke skanuar diapazonin IP, të llogaritur nga adresa IP e kompjuterit të infektuar (strategjitë tipike të zakonshme janë X.X.X.*, X.X.X+1.*, X.X.X-1.*), - prandaj, në mënyrë ideale, duhet të ketë një Honeypot në çdo nënrrjet. Si elemente shtesë përgatitore, duhet patjetër të hapni akses në disa dosje në sistemin Honeypot dhe disa skedarë mostra duhet të vendosen në këto dosje formate të ndryshme, grup minimal- EXE, JPG, MP3.

Natyrisht, pasi ka krijuar një Honeypot, administratori duhet të monitorojë funksionimin e tij dhe t'i përgjigjet çdo anomalie të zbuluar në këtë kompjuter. Auditorët mund të përdoren si një mjet për regjistrimin e ndryshimeve; një sniffer mund të përdoret për të regjistruar aktivitetin e rrjetit. Një pikë e rëndësishmeështë se shumica e sniffers ofrojnë mundësinë për të konfiguruar dërgimin e një alarmi te administratori nëse zbulohet një aktivitet i caktuar i rrjetit. Për shembull, në sniffer CommView, një rregull përfshin specifikimin e një "formule" që përshkruan paketën e rrjetit, ose vendosja e kritereve sasiore (dërgimi i më shumë se një numri të caktuar paketash ose bajtesh për sekondë, dërgimi i paketave në adresa IP ose MAC të paidentifikuara) - Fig. 2.

Oriz. 2. Krijoni dhe konfiguroni një alarm për aktivitetin e rrjetit

Si një paralajmërim, është më e përshtatshme të përdorni mesazhet e postës elektronike të dërguara Kuti postare administratori - në këtë rast, ju mund të merrni sinjalizime të menjëhershme nga të gjitha kurthet në rrjet. Përveç kësaj, nëse sniffer ju lejon të krijoni disa sinjalizime, ka kuptim të diferenconi aktivitetin e rrjetit, duke theksuar punën me email, FTP/HTTP, TFTP, Telnet, MS Net, rritje të trafikut prej më shumë se 20-30 pako në sekondë mbi çdo protokolli (Fig. 3) .

Oriz. 3. Letër njoftimi i dërguar

nëse zbulohen paketa që përputhen me kriteret e specifikuara

Kur organizoni një kurth, është mirë të vendosni në të disa shërbime të rrezikuara të rrjetit të përdorura në rrjet ose të instaloni një emulator për to. Më e thjeshta (dhe falas) është programi i pronarit APS, i cili funksionon pa instalim. Parimi i funksionimit të APS ka të bëjë me dëgjimin e shumë porteve TCP dhe UDP të përshkruara në bazën e të dhënave të tij dhe lëshimin e një përgjigjeje të paracaktuar ose të krijuar rastësisht në momentin e lidhjes (Fig. 4).

Oriz. 4. Dritarja kryesore e programit APS

Figura tregon një pamje të ekranit të marrë gjatë një aktivizimi të vërtetë APS në Smolenskenergo LAN. Siç mund të shihet në figurë, një përpjekje për të lidhur një nga kompjuterët e klientit në portën 21. Analiza e protokolleve tregoi se përpjekjet janë periodike dhe regjistrohen nga disa kurthe në rrjet, gjë që na lejon të konkludojmë se rrjeti po skanohet për të kërkuar dhe hakuar serverët FTP duke marrë me mend fjalëkalimet. APS mban regjistrat dhe mund t'u dërgojë mesazhe administratorëve me raporte të lidhjeve të regjistruara në portet e monitoruara, gjë që është e përshtatshme për zbulimin e shpejtë të skanimeve të rrjetit.

Kur krijoni një Honeypot, është gjithashtu e dobishme të njiheni me burimet në internet për këtë temë, në veçanti http://www.honeynet.org/. NË Seksioni i mjeteve Në këtë faqe (http://www.honeynet.org/tools/index.html) mund të gjeni një sërë mjetesh për regjistrimin dhe analizimin e sulmeve.

Heqja e malware në distancë

NË në mënyrë ideale Pas zbulimit të mostrave të malware, administratori i dërgon ato në laboratorin antivirus, ku studiohen menjëherë nga analistët dhe nënshkrimet përkatëse shtohen në bazën e të dhënave antivirus. Këto nënshkrime përmes përditësim automatik arrijnë në kompjuterin e përdoruesit dhe antivirusi prodhon heqje automatike malware pa ndërhyrjen e administratorit. Sidoqoftë, ky zinxhir nuk funksionon gjithmonë siç pritej; në veçanti, arsyet e mëposhtme të dështimit janë të mundshme:

- për një sërë arsyesh të pavarura nga administratori i rrjetit, imazhet mund të mos arrijnë në laboratorin antivirus;

- efikasitet i pamjaftueshëm i laboratorit antivirus - në mënyrë ideale, duhen jo më shumë se 1-2 orë për të studiuar mostrat dhe për t'i futur ato në bazën e të dhënave, që do të thotë se bazat e të dhënave të përditësuara të nënshkrimeve mund të merren brenda një dite pune. Megjithatë, jo të gjitha laboratorët antivirus ato funksionojnë kaq shpejt dhe mund të prisni përditësime për disa ditë (në raste të rralla, madje edhe javë);

- performanca e lartë e antivirusit - një numër programesh me qëllim të keq, pas aktivizimit, shkatërrojnë antiviruset ose përndryshe prishin funksionimin e tyre. Shembuj klasikë - futja në një skedar pret të dhënat, duke bllokuar punë normale Sistemet e përditësimit automatik të antiviruseve, fshirja e proceseve, shërbimeve dhe drejtuesve të antivirusit, dëmtimi i cilësimeve të tyre, etj.

Prandaj, në situatat e mësipërme, do të duhet të merreni me malware me dorë. Në shumicën e rasteve, kjo nuk është e vështirë, pasi PC-të e infektuar njihen nga rezultatet e ekzaminimeve kompjuterike, si dhe emrat e plotë skedarë malware. Mbetet vetëm për t'i hequr ato nga distanca. Nëse programi me qëllim të keq nuk mbrohet nga fshirja, atëherë ai mund të shkatërrohet duke përdorur skriptin e mëposhtëm AVZ:

// Fshirja e një skedari

DeleteFile ('emri i skedarit');

ExecuteSysClean;

Ky skript fshin një skedar të specifikuar (ose disa skedarë, pasi mund të ketë një numër të pakufizuar komandash DeleteFile në një skenar) dhe më pas kryen pastrim automatik regjistrit Në një rast më kompleks, malware mund të mbrohet nga fshirja (për shembull, duke rikrijuar skedarët e tij dhe çelësat e regjistrit) ose të maskohet duke përdorur teknologjinë rootkit. Në këtë rast, skenari bëhet më i ndërlikuar dhe do të duket kështu:

// Anti-rootkit

SearchRootkit (e vërtetë, e vërtetë);

// Kontrollo AVZGuard

SetAVZGuardStatus (e vërtetë);

// Fshirja e një skedari

DeleteFile ('emri i skedarit');

// Aktivizo regjistrimin e BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Importoni në detyrën BootCleaner një listë të skedarëve të fshirë nga skripti

BC_ImportDeletedList;

// Aktivizo BootCleaner

// Pastrimi i sistemit heuristik

ExecuteSysClean;

RebootWindows (e vërtetë);

Ky skenar përfshin kundërveprim aktiv ndaj rootkits, përdorimin e sistemit AVZGuard (ky është një bllokues i aktivitetit të malware) dhe sistemin BootCleaner. BootCleaner është drejtuesi që kryen heqjen objektet e dhëna nga KernelMode gjatë një rindezjeje, në fillim të procesit të nisjes së sistemit. Praktika tregon se një skenar i tillë është në gjendje të shkatërrojë shumicën dërrmuese të malware ekzistues. Përjashtim është malware që ndryshon emrat e skedarëve të tij të ekzekutueshëm me çdo rindezje - në këtë rast, skedarët e zbuluar gjatë skanimit të sistemit mund të riemërohen. Në këtë rast, do t'ju duhet të dezinfektoni kompjuterin tuaj me dorë ose të krijoni nënshkrimet tuaja të malware (një shembull i një skripti që zbaton një kërkim nënshkrimi përshkruhet në ndihmën e AVZ).

konkluzioni

Në këtë artikull, ne shikuam disa teknika praktike për të luftuar një epidemi LAN manualisht, pa përdorur produkte antivirus. Shumica e teknikave të përshkruara mund të përdoren gjithashtu për të kërkuar kompjuterë të huaj dhe faqerojtës trojan në kompjuterët e përdoruesve. Nëse keni ndonjë vështirësi në gjetjen e malware ose krijimin e skripteve të trajtimit, administratori mund të përdorë seksionin "Ndihmë" të forumit http://virusinfo.info ose seksionin "Luftimi i viruseve" të forumit http://forum.kaspersky.com /index.php?showforum= 18. Studimi i protokolleve dhe ndihma në trajtim kryhen në të dy forumet pa pagesë, analiza e PC kryhet sipas protokolleve AVZ dhe në shumicën e rasteve trajtimi reduktohet në ekzekutim në PC të infektuar. Skripti AVZ, hartuar nga specialistë me përvojë nga këto forume.

Problemi i një epidemie të krimbave të rrjetit është i rëndësishëm për çdo rrjet lokal. Herët a vonë, një situatë mund të lindë kur një krimb i rrjetit ose i postës elektronike depërton në LAN dhe nuk zbulohet nga antivirusi që përdoret. Një virus rrjeti përhapet në një LAN përmes dobësive të sistemit operativ që nuk ishin mbyllur në kohën e infektimit ose përmes burimeve të përbashkëta të shkruajtshme. Një virus emaili, siç sugjeron emri, përhapet përmes postës elektronike, me kusht që të mos bllokohet nga antivirusi i klientit dhe antivirusi në serverin e postës elektronike. Përveç kësaj, një epidemi në një LAN mund të organizohet nga brenda si rezultat i aktiviteteve të një personi të brendshëm. Në këtë artikull do të shikojmë metoda praktike për analizën operacionale të kompjuterëve LAN duke përdorur mjete të ndryshme, veçanërisht duke përdorur mjetin AVZ të autorit.

Formulimi i problemit

Nëse zbulohet një epidemi ose ndonjë aktivitet jonormal në rrjet, administratori duhet të zgjidhë shpejt të paktën tre detyra:

- zbulimi i kompjuterëve të infektuar në rrjet;

- gjeni mostra të malware për t'i dërguar në një laborator antivirus dhe zhvilloni një strategji kundërveprimi;

- të marrë masa për të bllokuar përhapjen e virusit në LAN dhe shkatërrimin e tij në kompjuterët e infektuar.

Në rastin e aktivitetit të brendshëm, hapat kryesorë të analizës janë identike dhe më së shpeshti zbresin në nevojën për të zbuluar softuerin e palëve të treta të instaluar nga insajderi në kompjuterët LAN. Shembuj të softuerëve të tillë përfshijnë shërbime të administrimit në distancë, keylogger dhe faqeshënues të ndryshëm trojan.

Le të shqyrtojmë më në detaje zgjidhjen për secilën nga detyrat.

Kërkoni për PC të infektuar

Për të kërkuar kompjuterë të infektuar në rrjet, mund të përdorni të paktën tre metoda:

- analiza automatike e kompjuterit në distancë - marrja e informacionit rreth proceseve të ekzekutimit, bibliotekave dhe drejtuesve të ngarkuar, kërkimi i modeleve karakteristike - për shembull, proceset ose skedarët me emra të caktuar;

- studimi i trafikut të PC duke përdorur një sniffer - kjo metodë është shumë efektive për kapjen e boteve të padëshiruara, emaileve dhe krimbave të rrjetit, megjithatë, vështirësia kryesore në përdorimin e një sniffer është për faktin se një LAN modern është ndërtuar në bazë të çelsave dhe, si si rezultat, administratori nuk mund të monitorojë trafikun në të gjithë rrjetin. Problemi mund të zgjidhet në dy mënyra: duke ekzekutuar një sniffer në ruter (i cili ju lejon të monitoroni shkëmbimin e të dhënave midis PC dhe Internetit) dhe duke përdorur funksionet e monitorimit të çelsave (shumë çelsin modern ju lejojnë të caktoni një port monitorimi për të cilat trafiku i një ose më shumë porteve të switch-it të specifikuara nga administratori është dublikuar);

- studimi i ngarkesës së rrjetit - në këtë rast, është shumë i përshtatshëm të përdorni çelsat inteligjentë, të cilët ju lejojnë jo vetëm të vlerësoni ngarkesën, por edhe të çaktivizoni nga distanca portat e specifikuara nga administratori. Ky operacion thjeshtohet shumë nëse administratori ka një hartë rrjeti, e cila përmban informacione se cilët PC janë të lidhur me portat përkatëse të switch-it dhe ku ndodhen;

- përdorimi i honeypots - rekomandohet fuqimisht krijimi i disa honeypots në rrjetin lokal që do t'i lejojnë administratorit të zbulojë në kohë një epidemi.

Analiza automatike e PC-ve në rrjet

Analiza automatike e PC mund të reduktohet në tre faza kryesore:

- kryerja e një skanimi të plotë të kompjuterit - proceset e ekzekutimit, bibliotekat dhe drejtuesit e ngarkuar, startimi automatik;

- kryerja e kërkimit operacional - për shembull, kërkimi i proceseve ose skedarëve karakteristikë;

- karantinimi i objekteve sipas kritereve të caktuara.

Të gjitha problemet e mësipërme mund të zgjidhen duke përdorur mjetin AVZ të autorit, i cili është krijuar për t'u nisur nga një dosje rrjeti në server dhe mbështet një gjuhë skriptimi për inspektimin automatik të kompjuterit. Për të ekzekutuar AVZ në kompjuterët e përdoruesve duhet:

- Vendoseni AVZ në një dosje rrjeti në server që është i hapur për lexim.

- Krijoni nëndrejtori LOG dhe Qurantine në këtë dosje dhe lejoni përdoruesit t'u shkruajnë atyre.

- Nisni AVZ në kompjuterët LAN duke përdorur programin rexec ose skriptin e hyrjes.

Nisja e AVZ në hapin 3 duhet të bëhet me parametrat e mëposhtëm:

\\my_server\AVZ\avz.exe Prioriteti=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Në këtë rast, parametri Priority=-1 ul përparësinë e procesit AVZ, parametrat nw=Y dhe nq=Y e kalojnë karantinën në modalitetin "network run" (në këtë rast, në dosjen e karantinës krijohet një nëndrejtori për çdo kompjuter, emri i të cilit përputhet me emrin e rrjetit të PC-së), HiddenMode=2 udhëzon t'i mohojë përdoruesit aksesin në kontrollet GUI dhe AVZ, dhe së fundi, parametri më i rëndësishëm Script specifikon emrin e plotë të skriptit me komandat që AVZ do të ekzekutojë në kompjuterin e përdoruesit. Gjuha e skriptimit AVZ është mjaft e thjeshtë për t'u përdorur dhe fokusohet ekskluzivisht në zgjidhjen e problemeve të ekzaminimit dhe trajtimit kompjuterik. Për të thjeshtuar procesin e shkrimit të skripteve, mund të përdorni një redaktues të specializuar skripti, i cili përmban një prompt në internet, një magjistar për krijimin e skripteve standarde dhe mjete për të kontrolluar korrektësinë e skriptit të shkruar pa e ekzekutuar atë (Fig. 1).

Oriz. 1. Redaktori i skriptit AVZ

Le të shohim tre skenarë tipikë që mund të jenë të dobishëm në luftën kundër epidemisë. Së pari, na duhet një skrip kërkimi për PC. Detyra e skriptit është të ekzaminojë sistemin dhe të krijojë një protokoll me rezultatet në një dosje të caktuar rrjeti. Skenari duket si ky:

ActivateWatchDog (60 * 10);

// Filloni skanimin dhe analizën

// Eksplorimi i sistemit

ExecuteSysCheck(GetAVZDirectory+

'\LOG\'+GetComputerName+'_log.htm');

//Fikja e AVZ

Gjatë ekzekutimit të këtij skripti, skedarët HTML me rezultatet e studimit të kompjuterëve të rrjetit do të krijohen në dosjen LOG (duke supozuar se është krijuar në drejtorinë AVZ në server dhe është i disponueshëm për përdoruesit për të shkruar), dhe për të siguruar unike, emri i kompjuterit që ekzaminohet përfshihet në emrin e protokollit. Në fillim të skriptit ekziston një komandë për të aktivizuar një kohëmatës vëzhgues, i cili do të përfundojë me forcë procesin AVZ pas 10 minutash nëse ndodhin dështime gjatë ekzekutimit të skriptit.

Protokolli AVZ është i përshtatshëm për studim manual, por është pak i dobishëm për analiza të automatizuara. Për më tepër, administratori shpesh e di emrin e skedarit të malware dhe duhet vetëm të kontrollojë praninë ose mungesën e këtij skedari dhe nëse është i pranishëm, ta vendosë në karantinë për analiza. Në këtë rast, mund të përdorni skriptin e mëposhtëm:

// Aktivizo kohëmatësin e rojes për 10 minuta

ActivateWatchDog (60 * 10);

// Kërkoni për malware me emër

QuarantineFile('%WinDir%\smss.exe', 'I dyshimtë për LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'Suspicion of LdPinch.gen');

//Fikja e AVZ

Ky skript përdor funksionin QuarantineFile për të tentuar të karantinojë skedarët e specifikuar. Administratori mund të analizojë vetëm përmbajtjen e karantinës (dosja Quarantine\emri_network_PC\quarantine_date\) për praninë e skedarëve të karantinuar. Ju lutemi vini re se funksioni QuarantineFile bllokon automatikisht karantinimin e skedarëve të identifikuar nga baza e të dhënave e sigurt AVZ ose baza e të dhënave e nënshkrimit dixhital të Microsoft. Për përdorim praktik, ky skenar mund të përmirësohet - organizoni ngarkimin e emrave të skedarëve nga një skedar teksti i jashtëm, kontrolloni skedarët e gjetur në bazat e të dhënave AVZ dhe gjeneroni një protokoll teksti me rezultatet e punës:

// Kërkoni për një skedar me emrin e specifikuar

funksioni CheckByName(Femri: varg) : boolean;

Rezultati:= FileExists(FName) ;

nëse Rezultati atëherë filloni

rasti CheckFile(FName) i

1: S:= ', qasja në skedar është e bllokuar';

1: S:= ', u zbulua si Malware ('+GetLastCheckTxt+')';

2: S:= ', i dyshuar nga skaneri i skedarëve ('+GetLastCheckTxt+')';

3: dalje; // Skedarët e sigurt injorohen

AddToLog('Skedari '+NormalFileName(FName)+' ka një emër të dyshimtë'+S);

//Shto skedarin e specifikuar në karantinë

QuarantineFile (FName, 'skedar i dyshimtë'+S);

SuspEmrat: TStringList; // Lista e emrave të skedarëve të dyshimtë

// Kontrollimi i skedarëve kundër bazës së të dhënave të përditësuar

nëse FileExists (GetAVZDirectory + 'files.db') atëherë filloni

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Emri i bazës së të dhënave u ngarkua - numri i regjistrimeve = '+inttostr(SuspNames.Count));

// Cikli i kërkimit

për i:= 0 në SuspNames.Count - 1 do

CheckByName(SuspNames[i]);

AddToLog('Gabim gjatë ngarkimit të listës së emrave të skedarëve');

SaveLog(GetAVZDirectory+’\LOG\’+

GetComputerName+'_files.txt');

Që ky skript të funksionojë, është e nevojshme të krijoni në dosjen AVZ drejtoritë Quarantine dhe LOG të disponueshme për përdoruesit për të shkruar, si dhe skedarin e tekstit files.db - çdo rresht i këtij skedari do të përmbajë emrin e skedarit të dyshimtë. Emrat e skedarëve mund të përfshijnë makro, më të dobishmet prej të cilave janë %WinDir% (rruga për në dosjen e Windows) dhe %SystemRoot% (rruga për në dosjen System32). Një drejtim tjetër i analizës mund të jetë një ekzaminim automatik i listës së proceseve që ekzekutohen në kompjuterët e përdoruesve. Informacioni në lidhje me proceset e ekzekutimit është në protokollin e kërkimit të sistemit, por për analiza automatike është më i përshtatshëm të përdorni fragmentin e mëposhtëm të skriptit:

procedura ScanProcess;

S:= ''; S1:= '';

//Përditësimi i listës së proceseve

RefreshProcess List;

AddToLog('Numri i proceseve = '+IntToStr(GetProcessCount));

// Cikli i analizës së listës së marrë

për i:= 0 në GetProcessCount - 1 filloni

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Kërkoni për procesin me emër

nëse pos('trojan.exe', me shkronja të vogla (GetProcessName(i))) > 0 atëherë

S:= S + GetProcessName(i)+',';

nëse S<>''atëherë

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Tani)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Tani)+' '+GetComputerName+' : '+S1);

Studimi i proceseve në këtë skript kryhet si një procedurë e veçantë ScanProcess, kështu që është e lehtë ta vendosësh atë në skriptin e vet. Procedura ScanProcess ndërton dy lista procesesh: një listë të plotë të proceseve (për analiza të mëvonshme) dhe një listë të proceseve që, nga këndvështrimi i administratorit, konsiderohen të rrezikshëm. Në këtë rast, për qëllime demonstrimi, një proces i quajtur "trojan.exe" konsiderohet i rrezikshëm. Informacioni për proceset e rrezikshme shtohet në skedarin tekst _alarm.txt, të dhënat për të gjitha proceset shtohen në skedarin _all_process.txt. Është e lehtë të shihet se mund ta komplikoni skriptin duke shtuar në të, për shembull, duke kontrolluar skedarët e procesit në një bazë të dhënash të skedarëve të sigurt ose duke kontrolluar emrat e skedarëve të procesit të ekzekutueshëm në një bazë të dhënash të jashtme. Një procedurë e ngjashme përdoret në skriptet AVZ të përdorura në Smolenskenergo: administratori studion periodikisht informacionin e mbledhur dhe modifikon skriptin, duke i shtuar atij emrin e proceseve të programeve të ndaluara nga politika e sigurisë, për shembull ICQ dhe MailRu.Agent, i cili lejon ju të kontrolloni shpejt praninë e softuerit të ndaluar në PC-të që studiohen. Një përdorim tjetër për listën e proceseve është gjetja e kompjuterëve që u mungon një proces i kërkuar, siç është një antivirus.

Si përfundim, le të shohim të fundit nga skriptet e dobishme të analizës - një skript për karantinë automatike të të gjithë skedarëve që nuk njihen nga baza e të dhënave e sigurt AVZ dhe baza e të dhënave e nënshkrimit dixhital të Microsoft:

// Kryeni autokarantinë

Ekzekutoni AutoKuarantinë;

Karantina automatike ekzaminon proceset e ekzekutimit dhe bibliotekat e ngarkuara, shërbimet dhe drejtuesit, rreth 45 metoda të nisjes automatike, modulet e zgjerimit të shfletuesit dhe eksploruesit, mbajtësit e SPI/LSP, punët e planifikuesve, mbajtësit e sistemit të printimit, etj. Një veçori e veçantë e karantinës është se skedarët i shtohen me kontrollin e përsëritjes, kështu që funksioni i autokarantinës mund të thirret në mënyrë të përsëritur.

Avantazhi i karantinës automatike është se me ndihmën e tij, administratori mund të mbledhë shpejt skedarë potencialisht të dyshimtë nga të gjithë kompjuterët në rrjet për ekzaminim. Forma më e thjeshtë (por shumë efektive në praktikë) e studimit të skedarëve mund të jetë kontrollimi i karantinës që rezulton me disa antivirusë të njohur në modalitetin maksimal heuristik. Duhet të theksohet se nisja e njëkohshme e auto-karantinës në disa qindra kompjuterë mund të krijojë një ngarkesë të lartë në rrjet dhe në serverin e skedarëve.

Hulumtimi i Trafikut

Hulumtimi i trafikut mund të kryhet në tre mënyra:

- duke përdorur manualisht sniffers;

- në modalitetin gjysmë automatik - në këtë rast, sniffer mbledh informacion, dhe më pas protokollet e tij përpunohen ose manualisht ose nga ndonjë softuer;

- duke përdorur automatikisht sistemet e zbulimit të ndërhyrjeve (IDS) si Snort (http://www.snort.org/) ose softuerin ose analogët e tyre harduerikë. Në rastin më të thjeshtë, një IDS përbëhet nga një sniffer dhe një sistem që analizon informacionin e mbledhur nga sniffer.

Një sistem zbulimi i ndërhyrjeve është një mjet optimal sepse ju lejon të krijoni grupe rregullash për të zbuluar anomalitë në aktivitetin e rrjetit. Avantazhi i dytë i tij është si vijon: IDS-të moderne lejojnë që agjentët e monitorimit të trafikut të vendosen në disa nyje rrjeti - agjentët mbledhin informacione dhe e transmetojnë atë. Në rast të përdorimit të një sniffer, është shumë i përshtatshëm të përdorni konsolën UNIX sniffer tcpdump. Për shembull, për të monitoruar aktivitetin në portin 25 (protokolli SMTP), mjafton të nisësh një sniffer me një linjë komandimi si:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

Në këtë rast, paketat kapen nëpërmjet ndërfaqes em0; informacioni rreth paketave të kapura do të ruhet në skedarin smtp_log.txt. Protokolli është relativisht i lehtë për t'u analizuar manualisht; në këtë shembull, analizimi i aktivitetit në portën 25 ju lejon të identifikoni PC-të me bot aktivë të spam-it.

Aplikimi i Honeypot

Një kompjuter i vjetëruar, performanca e të cilit nuk lejon që ai të përdoret për zgjidhjen e problemeve të prodhimit, mund të përdoret si honeypot. Për shembull, në rrjetin e autorit, një Pentium Pro me 64 MB RAM përdoret me sukses si një kurth. Në këtë PC duhet të instaloni sistemin operativ më të zakonshëm në LAN dhe të zgjidhni një nga strategjitë:

- Instaloni një sistem operativ pa paketa përditësimi - do të jetë një tregues i shfaqjes së një krimbi aktiv të rrjetit në rrjet, duke shfrytëzuar ndonjë nga dobësitë e njohura për këtë sistem operativ;

- instaloni një sistem operativ me përditësime që janë instaluar në PC të tjerë në rrjet - Honeypot do të jetë analog me cilindo nga stacionet e punës.

Çdo strategji ka të mirat dhe të këqijat e saj; Autori përdor kryesisht opsionin pa përditësime. Pas krijimit të një Honeypot, duhet të krijoni një imazh të diskut për të rivendosur shpejt sistemin tuaj pasi të jetë dëmtuar nga malware. Si një alternativë ndaj imazhit të diskut, mund të përdorni sisteme të rikthimit të ndryshimit si ShadowUser dhe analogët e tij. Pasi të keni ndërtuar një Honeypot, duhet të keni parasysh që një numër krimbash të rrjetit kërkojnë kompjuterë të infektuar duke skanuar diapazonin IP, të llogaritur nga adresa IP e kompjuterit të infektuar (strategjitë tipike të zakonshme janë X.X.X.*, X.X.X+1.*, X.X.X-1.*), - prandaj, në mënyrë ideale, duhet të ketë një Honeypot në çdo nënrrjet. Si elemente shtesë përgatitore, duhet patjetër të hapni akses në disa dosje në sistemin Honeypot, dhe në këto dosje duhet të vendosni disa skedarë mostra të formateve të ndryshme, grupi minimal është EXE, JPG, MP3.

Natyrisht, pasi ka krijuar një Honeypot, administratori duhet të monitorojë funksionimin e tij dhe t'i përgjigjet çdo anomalie të zbuluar në këtë kompjuter. Auditorët mund të përdoren si një mjet për regjistrimin e ndryshimeve; një sniffer mund të përdoret për të regjistruar aktivitetin e rrjetit. Një pikë e rëndësishme është se shumica e snifferëve kanë aftësinë për të konfiguruar dërgimin e një alarmi te administratori nëse zbulohet një aktivitet i caktuar i rrjetit. Për shembull, në snifferin CommView, një rregull përfshin specifikimin e një "formule" që përshkruan një paketë rrjeti, ose specifikimin e kritereve sasiore (dërgimi i më shumë se një numri të caktuar paketash ose bajte në sekondë, dërgimi i paketave në adresa IP ose MAC të paidentifikuara) - Fik. 2.

Oriz. 2. Krijoni dhe konfiguroni një alarm për aktivitetin e rrjetit

Si paralajmërim, është më e përshtatshme të përdorni mesazhet e postës elektronike të dërguara në kutinë postare të administratorit - në këtë rast, mund të merrni sinjalizime të menjëhershme nga të gjitha kurthet në rrjet. Përveç kësaj, nëse sniffer ju lejon të krijoni disa sinjalizime, ka kuptim të diferenconi aktivitetin e rrjetit, duke theksuar punën me email, FTP/HTTP, TFTP, Telnet, MS Net, rritje të trafikut prej më shumë se 20-30 pako në sekondë mbi çdo protokolli (Fig. 3) .

Oriz. 3. Letër njoftimi i dërguar

nëse zbulohen paketa që përputhen me kriteret e specifikuara

Kur organizoni një kurth, është mirë të vendosni në të disa shërbime të rrezikuara të rrjetit të përdorura në rrjet ose të instaloni një emulator për to. Më e thjeshta (dhe falas) është programi i pronarit APS, i cili funksionon pa instalim. Parimi i funksionimit të APS ka të bëjë me dëgjimin e shumë porteve TCP dhe UDP të përshkruara në bazën e të dhënave të tij dhe lëshimin e një përgjigjeje të paracaktuar ose të krijuar rastësisht në momentin e lidhjes (Fig. 4).

Oriz. 4. Dritarja kryesore e programit APS

Figura tregon një pamje të ekranit të marrë gjatë një aktivizimi të vërtetë APS në Smolenskenergo LAN. Siç shihet në figurë, u regjistrua një përpjekje për të lidhur një nga kompjuterët e klientit në portin 21. Analiza e protokolleve tregoi se përpjekjet janë periodike dhe regjistrohen nga disa kurthe në rrjet, gjë që na lejon të konkludojmë se rrjeti po skanohet për të kërkuar dhe hakuar serverët FTP duke hamendësuar fjalëkalimet. APS mban regjistrat dhe mund t'u dërgojë mesazhe administratorëve me raporte të lidhjeve të regjistruara në portet e monitoruara, gjë që është e përshtatshme për zbulimin e shpejtë të skanimeve të rrjetit.

Kur krijoni një Honeypot, është gjithashtu e dobishme të njiheni me burimet në internet për këtë temë, në veçanti http://www.honeynet.org/. Në seksionin Tools të kësaj faqeje (http://www.honeynet.org/tools/index.html) mund të gjeni një sërë mjetesh për regjistrimin dhe analizimin e sulmeve.

Heqja e malware në distancë

Në mënyrë ideale, pas zbulimit të mostrave të malware, administratori i dërgon ato në laboratorin antivirus, ku studiohen menjëherë nga analistët dhe nënshkrimet përkatëse shtohen në bazën e të dhënave antivirus. Këto nënshkrime përditësohen automatikisht në kompjuterin e përdoruesit dhe antivirusi heq automatikisht malware pa ndërhyrjen e administratorit. Sidoqoftë, ky zinxhir nuk funksionon gjithmonë siç pritej; në veçanti, arsyet e mëposhtme të dështimit janë të mundshme:

- për një sërë arsyesh të pavarura nga administratori i rrjetit, imazhet mund të mos arrijnë në laboratorin antivirus;

- efikasitet i pamjaftueshëm i laboratorit antivirus - në mënyrë ideale, duhen jo më shumë se 1-2 orë për të studiuar mostrat dhe për t'i futur ato në bazën e të dhënave, që do të thotë se bazat e të dhënave të përditësuara të nënshkrimeve mund të merren brenda një dite pune. Sidoqoftë, jo të gjithë laboratorët antivirus funksionojnë kaq shpejt dhe mund të prisni disa ditë për përditësime (në raste të rralla, madje edhe javë);

- performanca e lartë e antivirusit - një numër programesh me qëllim të keq, pas aktivizimit, shkatërrojnë antiviruset ose përndryshe prishin funksionimin e tyre. Shembuj klasikë - përfshirja në skedari i hosteve hyrjet që bllokojnë funksionimin normal të sistemit të azhurnimit automatik të antivirusit, fshijnë proceset, shërbimet dhe drejtuesit e antivirusit, dëmtojnë cilësimet e tyre, etj.

Prandaj, në situatat e mësipërme, do të duhet të merreni me malware me dorë. Në shumicën e rasteve, kjo nuk është e vështirë, pasi rezultatet e ekzaminimit kompjuterik zbulojnë PC-të e infektuar, si dhe emrat e plotë të skedarëve të malware. Mbetet vetëm për t'i hequr ato nga distanca. Nëse programi me qëllim të keq nuk mbrohet nga fshirja, atëherë ai mund të shkatërrohet duke përdorur skriptin e mëposhtëm AVZ:

// Fshirja e një skedari

DeleteFile ('emri i skedarit');

ExecuteSysClean;

Ky skript fshin një skedar të specifikuar (ose disa skedarë, pasi mund të ketë një numër të pakufizuar komandash DeleteFile në një skript) dhe më pas pastron automatikisht regjistrin. Në një rast më kompleks, malware mund të mbrohet nga fshirja (për shembull, duke rikrijuar skedarët e tij dhe çelësat e regjistrit) ose të maskohet duke përdorur teknologjinë rootkit. Në këtë rast, skenari bëhet më i ndërlikuar dhe do të duket kështu:

// Anti-rootkit

SearchRootkit (e vërtetë, e vërtetë);

// Kontrollo AVZGuard

SetAVZGuardStatus (e vërtetë);

// Fshirja e një skedari

DeleteFile ('emri i skedarit');

// Aktivizo regjistrimin e BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Importoni në detyrën BootCleaner një listë të skedarëve të fshirë nga skripti

BC_ImportDeletedList;

// Aktivizo BootCleaner

// Pastrimi i sistemit heuristik

ExecuteSysClean;

RebootWindows (e vërtetë);

Ky skenar përfshin kundërveprim aktiv ndaj rootkits, përdorimin e sistemit AVZGuard (ky është një bllokues i aktivitetit të malware) dhe sistemin BootCleaner. BootCleaner është një drejtues që heq objekte të specifikuara nga KernelMode gjatë një rindezjeje, në një fazë të hershme të nisjes së sistemit. Praktika tregon se një skenar i tillë është në gjendje të shkatërrojë shumicën dërrmuese të malware ekzistues. Përjashtim është malware që ndryshon emrat e skedarëve të tij të ekzekutueshëm me çdo rindezje - në këtë rast, skedarët e zbuluar gjatë skanimit të sistemit mund të riemërohen. Në këtë rast, do t'ju duhet të dezinfektoni kompjuterin tuaj me dorë ose të krijoni nënshkrimet tuaja të malware (një shembull i një skripti që zbaton një kërkim nënshkrimi përshkruhet në ndihmën e AVZ).

konkluzioni

Në këtë artikull, ne shikuam disa teknika praktike për të luftuar një epidemi LAN manualisht, pa përdorimin e produkteve antivirus. Shumica e teknikave të përshkruara mund të përdoren gjithashtu për të kërkuar kompjuterë të huaj dhe faqerojtës trojan në kompjuterët e përdoruesve. Nëse keni ndonjë vështirësi në gjetjen e malware ose krijimin e skripteve të trajtimit, administratori mund të përdorë seksionin "Ndihmë" të forumit http://virusinfo.info ose seksionin "Luftimi i viruseve" të forumit http://forum.kaspersky.com /index.php?showforum= 18. Studimi i protokolleve dhe ndihma në trajtim kryhen në të dy forumet pa pagesë, analiza e PC kryhet sipas protokolleve AVZ dhe në shumicën e rasteve trajtimi zbret në ekzekutimin e një skripti AVZ në PC të infektuar, të përpiluar nga specialistë me përvojë të këtyre forumeve. .