In tutto il mondo dal 12 maggio. Questo ransomware si infiltra nei sistemi operativi dei computer durante il download di un file da Internet. Quando un computer riceve un tale virus, WannaCry crittografa vari file- foto, musica, film, documenti di testo, presentazioni, archivi, ecc. Gli aggressori estorcono $ 300 per la decrittazione. Come affrontare questo virus ransomware?

Kaspersky Lab afferma che i più vulnerabili all'attacco erano i computer su cui non erano installati aggiornamenti software e c'era software piratato.

1 Come funziona il virus Voglio piangere?

WannaCry è un programma chiamato WanaCrypt0r 2.0 che attacca solo i PC Windows. Il programma utilizza un "buco" nel sistema - Sicurezza Microsoft Bollettino MS17-010, la cui esistenza era precedentemente sconosciuta.

2 Come si diffonde il virus WannaCry?

Voglio virus Gridare distribuito via e-mail. Dopo aver aperto un allegato in un'e-mail di spam, il codificatore viene avviato e i file crittografati in seguito sono quasi impossibili da recuperare.

3 A cosa devo prestare attenzione per non infettare il mio computer con il virus WannaCry?

Presta molta attenzione a ciò che ti viene inviato. e-mail. Non aprire file con queste estensioni: .exe, .vbs e .scr. I truffatori possono utilizzare diverse estensioni per mascherare un file dannoso come un video, una foto o un documento (ad esempio, avi.exe o doc.scr), scrive ru24.top.

Ilya Sachkov, CEO della società di prevenzione e indagine sulla criminalità informatica Group-IB, consiglia: "Nel caso di WannaCry, il blocco della porta 445 sul Firewall ( firewall), attraverso il quale si verifica l'infezione". Per rilevare potenzialmente file dannosiè necessario abilitare l'opzione "Mostra estensioni file" nelle impostazioni di Windows.

4 Cosa ha fatto azienda Microsoft proteggere Windows OC dal virus WannaCry?

Microsoft ha già rilasciato una "patch": esegui l'aggiornamento aggiornamento Windows prima ultima versione. Vale la pena notare che solo gli utenti che hanno acquistato versione con licenza Windows: quando si tenta di aggiornare il "pirata", il sistema semplicemente non lo fa sarà testato. È inoltre necessario ricordare che Windows XP non è più aggiornato, come, ovviamente, e le versioni precedenti, secondo Rorki.ru.

5 I modi più semplici per proteggersi dal virus WannaCry

Per non "catturare" il virus WannaCry sul tuo computer, devi seguirne alcuni regole semplici sicurezza:

- aggiornare il sistema in tempo - tutti i PC infetti non sono stati aggiornati,

- utilizzare un sistema operativo con licenza,

- non aprire sospetto e-mail,

- non seguire link sospetti lasciati da utenti inaffidabili.

6 Cosa dovresti fare se hai "catturato" il virus WannaCry sul tuo computer?

Se sospetti che il tuo computer sia stato infettato dal virus WannaCry, devi assolutamente disconnettere il tuo dispositivo da Internet o Wi-Fi: questo eviterà la diffusione del virus, consiglia Group-IB. Raccomandazioni degli esperti: non pagare mai un riscatto ai truffatori, poiché non vi è alcuna garanzia che gli aggressori invieranno la chiave di decrittazione, consiglia alldaynews24.ru.

6 Come ridurre al minimo i danni da una possibile infezione con il virus WannaCry?

Kaspersky Lab suggerisce di eseguire regolarmente copie di backup dei file: "Conservare le copie su supporti non collegati in modo permanente al computer. Se è disponibile una nuova copia di backup, quindi l'infezione da un ransomware non è una tragedia, ma solo una perdita di diverse ore per reinstallare o pulire il sistema."

Nel virus Wanna Cry - il nuovo tipo attacco hacker, malware ransomware che ha fatto rabbrividire gli utenti di PC e Internet di tutto il mondo. Come funziona il virus Wanna Cry, è possibile proteggerlo e, in caso affermativo, come?

12 maggio, computer in funzione sistemi operativi Le finestre di tutto il mondo sono state colpite dall'attacco più massiccio della storia. tempi recenti. Si tratta del virus Wanna Cry (WNCRY, Wana Decrypt0r 2.0), che appartiene alla classe Ransomware, ovvero ransomware che crittografa i file degli utenti e chiede un riscatto per ripristinarne l'accesso. A questo caso si tratta di importi da 300$ a 600$, che la vittima deve trasferire in uno specifico wallet in bitcoin. L'importo del riscatto dipende dal tempo trascorso dall'infezione: dopo un certo intervallo aumenta.

L'attacco ransomware ha danneggiato molte aziende e organizzazioni in tutto il mondo, tra cui la società di telecomunicazioni spagnola Telefonica, ospedali nel Regno Unito e compagnia americana Consegna FedEx. Il colpo principale è caduto Utenti russi e aziende. Sul questo momento WannaCry è riuscito a raggiungere circa 57.000 computer, incluso reti aziendali Ministero degli Affari Interni, Ferrovie Russe e MegaFon. Anche Sberbank e il Ministero della Salute hanno segnalato attacchi ai loro sistemi.

La diffusione del virus Wanna Cry

Per non entrare nella schiera di coloro il cui computer è stato infettato, è necessario capire come il malware penetra nel sistema. Un computer è stato infettato utilizzando una vulnerabilità in protocollo PMI consentendo il lancio remoto codice di programmazione. Si basa sull'exploit EternalBlue, creato tra le mura della National Security Agency (NSA) degli Stati Uniti e reso pubblico dagli hacker.

Il file mssecsvc.exe originale avvia un altro file chiamato taskche.exe. Il dominio switch viene quindi controllato e quindi viene creato il servizio mssecsvc2.0. Questo servizio esegue il file mssecsvc.exe con un punto di ingresso diverso rispetto al primo avvio. La seconda esecuzione ottiene l'indirizzo IP della macchina infetta e tenta di connettersi a 445 Porta TCP ogni indirizzo IP all'interno della sottorete. Quando il malware si connette correttamente a una macchina remota, viene stabilita una connessione e i dati vengono trasferiti. Apparentemente, da qualche parte nel processo di questo trasferimento, viene sfruttata una vulnerabilità nota, che è stata chiusa dall'aggiornamento MS 17-010. Non presente al momento piena comprensione Traffico delle PMI e in quali condizioni il malware può diffondersi utilizzando una falla nella sicurezza.

Il file taskche.exe controlla tutte le unità, nonché le cartelle condivise in rete e i dispositivi collegati associati a lettere come 'C:/', 'D:/', ecc. Il malware cerca quindi i file con le estensioni elencate nel programma (e indicate di seguito) e li crittografa utilizzando 2048 bit Crittografia RSA. Mentre i file vengono crittografati, viene creata una cartella "Tor/", in cui il file tor.exe e 9 dll che usa. Vengono inoltre creati taskdl.exe e taske.exe. Il primo rimuove file temporanei, e il secondo corre @ [email protetta], che mostra all'utente una finestra con una richiesta di pagamento. File @ [email protetta] responsabile solo della visualizzazione del messaggio. La crittografia dei file avviene in background utilizzando taskche.exe.

Il file tor.exe viene avviato con @ [email protetta] Questo nuovo processo inizia la connessione con Nodi Tor. In questo modo, WannaCry rimane anonimo facendo passare tutto il suo traffico attraverso la rete Tor.

Come è tipico per il ransomware, il programma rimuove anche qualsiasi copie ombra sul computer della vittima per rendere il recupero ancora più difficile. Questo viene fatto usando WMIC.exe, vssadmin.exe e cmd.exe

WannaCry utilizza vari modi per aiutarti a farlo. Quindi è usato da attrib.exe per cambiare il flag +h (nascondi) e anche da icacls.exe per dare pieni diritti a tutti gli utenti: "icacls. /concedi a tutti:F /T /C /Q".

È interessante notare che il programma ha un'architettura modulare. È probabile che tutti i file eseguibili in esso contenuti siano scritti da persone diverse. Potenzialmente, ciò potrebbe significare che la struttura del programma potrebbe consentire l'esecuzione di vari script dannosi.

Al termine della crittografia, il malware visualizza una finestra di riscatto per i file. momento interessanteè che la finestra è eseguibile, non un'immagine, un file HTA o un file di testo.

Le vittime dovrebbero capire che nessuno garantisce che dopo aver pagato il riscatto, il dispositivo non sarà più paralizzato.

Cosa fare adesso per evitare l'infezione.

1. Microsoft ha rilasciato una correzione per il problema EternalBlue in MS17-010, 14 marzo 2017.

Pertanto, la prima e più importante misura per proteggersi da WannaCry dovrebbe essere l'installazione di questo aggiornamento della protezione per Windows.

È il fatto che molti utenti e amministratori di sistema non l'hanno ancora fatto, ed era la ragione di ciò attacco su larga scala, il cui danno è ancora da valutare. È vero, l'aggiornamento è progettato per quelle versioni di Windows, il cui supporto non è ancora cessato. In connessione con alto livello Minacce Microsoft ha anche rilasciato aggiornamenti per sistemi operativi legacy come Windows XP, Windows 8 e Windows Server 2003. Scaricali.

2. Per ridurre al minimo la minaccia, è urgente installarli tutti Ultimi aggiornamenti Sistema operativo Windows: Start - Tutti i programmi - Centro aggiornamenti di Windows- Cerca aggiornamenti - Scarica e installa.

3. Qualsiasi organizzazione che disponga di SMB pubblicamente (porte 139, 445) dovrebbe bloccare immediatamente il traffico in entrata.

4. Non dobbiamo dimenticare il regolare backup dati importanti. Tieni presente che WannaCry ha come target le seguenti categorie di file:

- il più comune documenti d'ufficio(.ppt, .doc, .docx, .xlsx, .sxi).

- alcuni meno tipi popolari documenti (.sxw, .odt, .hwp).

- archivi e file multimediali (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- file di posta elettronica (.eml, .msg, .ost, .pst, .edb).

- database (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- file di progetto e codici sorgente(.php, .java, .cpp, .pas, .asm).

- chiavi di crittografia e certificati (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- formati grafici (.vsd, .odg, .raw, .nef, .svg, .psd).

- File macchine virtuali(.vmx, .vmdk, .vdi).

5. Dannoso Software potrebbe arrivare via e-mail. La vittima ottiene l'infezione facendo clic sull'allegato dannoso. Molto spesso si tratta di file con estensione js ed exe, nonché di documenti con macro dannose (ad esempio, File Microsoft parola). Pertanto, ti consigliamo di essere vigile riguardo agli invii che arrivano tramite e-mail e altri canali.

6. Assicurati di utilizzare un antivirus aggiornato in modalità di monitoraggio, se possibile, verifica la presenza di minacce nel sistema. L'unico antivirus che trova un virus: ESET NOD32. Se l'attività MEM:Trojan.Win64.EquationDrug.gen viene rilevata ed eliminata, riavviare il sistema e quindi assicurarsi che MS17-010 sia installato. Attualmente sono noti otto nomi del virus:

Trojan-Ransom.Win32.Gen.djd;

Trojan-Ransom.Win32.Scatter.tr;

Trojan-Ransom.Win32.Wanna.b;

Trojan-Ransom.Win32.Wanna.c;

Trojan-Ransom.Win32.Wanna.d;

Trojan-Ransom.Win32.Wanna.f;

Trojan-Ransom.Win32.Zapchast.i;

PDM:Trojan.Win32.Generic.

Anche se il sistema non è stato aggiornato e WannaCry è entrato nel computer, le soluzioni ESET NOD32 aziendali e domestiche rilevano e bloccano correttamente tutte le modifiche.

PS: se l'infezione ancora non può essere evitata, è ancora impossibile pagare gli aggressori. In primo luogo, anche nel caso di trasferimento di denaro al portafoglio Bitcoin specificato, nessuno garantisce la decrittazione dei file. In secondo luogo, non si può essere sicuri che l'attacco allo stesso computer non si ripeterà e che i criminali informatici non chiederanno un ingente riscatto. E, infine, in terzo luogo, il pagamento per il “servizio” di sblocco sarà un incoraggiamento per coloro che svolgono attività criminali sul Web e servirà da incentivo a compiere nuovi attacchi.

Venerdì 12 maggio, centinaia di migliaia di computer in tutto il mondo sono stati colpiti dal virus WannaCry (noto anche come WCry e WanaCrypt0r 2.0). Ha "attaccato" i computer che eseguono il sistema operativo Windows, diffondendosi in tutto il mondo in poche ore. Nuovo virus ha colpito sia i computer dei privati che i PC delle istituzioni pubbliche e grandi aziende. La Russia è stata la più colpita dal virus, dove sono stati colpiti i computer di molte agenzie governative.

Fatto interessante: Dopo la diffusione del virus WannaCry in Russia, ci sono state segnalazioni di sospensione del rilascio delle patenti di guida a causa di danni ai computer del Ministero degli Affari Interni. Inoltre, sono stati infettati i PC del Comitato Investigativo e molte grandi aziende, tra cui Megafon.

Cos'è il virus WannaCry

Il virus WannaCry è un tipico "crittografo di dati". Questo tipo i virus sono uno dei più pericolosi e difficili in termini di contrasto. Tali virus hanno spesso lo scopo di estorcere denaro agli utenti i cui computer sono infetti e WannaCry non fa eccezione.

Fatto interessante: al momento non si sa esattamente chi sia il creatore del virus WannaCry. Allo stesso tempo, le ipotesi vengono fatte non solo online, ma anche a livello statale. In particolare il Presidente Federazione Russa Vladimir Putin ha accusato i servizi di intelligence statunitensi di diffondere la minaccia.

Quando entra nel computer di un utente, il virus WannaCry crittografa i dati su di esso. I file che sono stati crittografati ricevono l'estensione ".WNCRY". Viene visualizzata un'iscrizione all'inizio del nome dei file crittografati WANACRY!. Decrittografa questi file con antivirus standard e i decryptor utilizzati per combattere altri malware simili sono quasi impossibili.

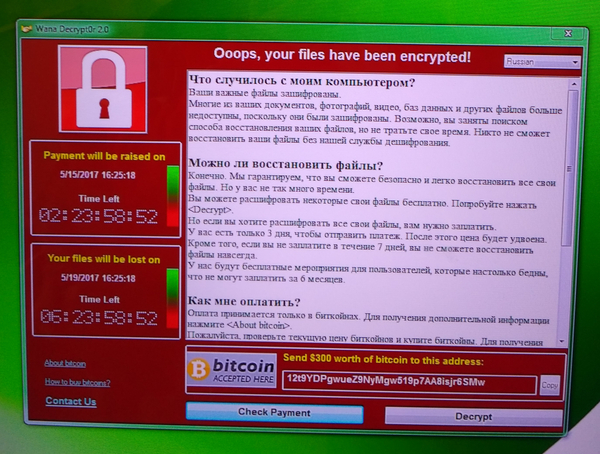

Dopo aver crittografato i dati dell'utente sul computer, il virus WannaCry visualizza una finestra con il messaggio "Ooops, i tuoi file sono stati crittografati!". Di seguito sono riportate informazioni su cos'è un virus, se i file possono essere ripristinati e così via.

Fatto interessante: i creatori del virus WannaCry si sono presi cura degli utenti in diverse regioni tramite la localizzazione Annuncio. In Russia, il virus spiega in russo agli utenti come sbloccare i file infettati da WannaCry.

Come sbloccare i file infettati da WannaCry

I creatori del virus WannaCry hanno fornito la possibilità di sbloccare i file utente, ma solo per denaro e per un tempo limitato:

- In occasione 3 giorni dopo l'infezione del computer puoi inviare l'equivalente di $ 300 al portafoglio BitCoin specificato dai creatori del virus per sbloccare i file;

- Se gli estorsionisti non ricevono denaro entro 3 giorni, il prezzo di sblocco aumenterà all'equivalente di $ 600 in bitcoin;

- Se un il settimo giorno di infezione con il virus L'utente del computer WannaCry non trasferirà denaro agli estorsionisti, i suoi file verranno distrutti.

Vale la pena notare che in finestra informativa Il virus WannaCry ha contatori che contano alla rovescia il tempo fino all'aumento del costo di sblocco e distruzione dei dati.

Fatto interessante: nonostante il virus WannaCry abbia infettato centinaia di migliaia di computer il primo giorno, secondo The Guardian, solo un centinaio di persone ha accettato di pagare agli estorsori $ 300 per sbloccare i dati.

Quali computer sono stati infettati dal virus WannaCry

Il virus WannaCry infetta solo i computer con sistema operativo. Sistema Windows. Allo stesso tempo, attacca i computer che eseguono vecchie versioni di Windows - XP, Server 2003, 8.

Il virus WannaCry infetta solo i computer con sistema operativo. Sistema Windows. Allo stesso tempo, attacca i computer che eseguono vecchie versioni di Windows - XP, Server 2003, 8.

Fatto interessante: a marzo, Microsoft ha rilasciato un aggiornamento che aiuta a proteggere i computer dall'essere colpiti dal virus WannaCry. Ma questa patch è stata rilasciata solo per i sistemi operativi supportati dall'azienda: si tratta di Windows 7 e Windows 10 in varie edizioni. Per quanto riguarda gli utenti con altri Versioni di Windows, sono stati minacciati e sono stati sopraffatti. Letteralmente il giorno dopo che si è saputo che i computer erano stati infettati dal virus WannaCry, Microsoft ha rilasciato un aggiornamento per Windows XP e altri sistemi precedenti, che sono stati ufficialmente sospesi.

Il virus WannaCry infetta i computer attraverso script distribuiti per posta e attraverso vari siti web.

Importante: se vedi un messaggio nella posta (soprattutto da un mittente sconosciuto) con file allegati (con estensione .exe o .js), non scaricarli sul tuo computer, anche se l'antivirus integrato nel browser non vede problemi con i file!

Come proteggere il tuo computer dal virus WannaCry

Oltre a evitare di visitare siti non attendibili e di scaricare file dubbi dalla posta, ci sono alcuni altri consigli che ti aiuteranno a evitare di infettare il tuo computer con il virus WannaCry:

Degno di nota: esistono diverse forme del virus WannaCry. Alcuni di essi possono essere risolti avviando il computer modalità sicura insieme a driver di rete, quindi scansiona il tuo computer con SpyHunter Anti-Malware Tool, Malwarebytes Anti-malware o STOPZilla, quindi scegli un decryptor per decrittografare i dati. Ma questo metodo è valido solo se il tuo computer è stato infettato. prime versioni WannaCry virus.

Si è verificato il più grande attacco informatico della storia. Il virus Wanna Cry ("Voglio piangere") ha infettato decine di migliaia di computer Controllo di Windows da 70 paesi del mondo. Le macchine infette sono state bloccate da una finestra con la scritta “Attenzione. File importanti crittografato. Per riottenere l'accesso, trasferisci $ 300. Il virus ha colpito più duramente ospedali, banche, società di telecomunicazioni e agenzie governative. Scopri di più su WannaCry e come utenti ordinari proteggiti da ciò raccontato in questo materiale.

Come funziona il virus WannaCry

Il virus WannaCry si diffonde attraverso la porta 445, utilizzata dal servizio di accesso ai file. È abilitato per impostazione predefinita su tutti i computer Windows. WannaCry sfrutta una vulnerabilità nel protocollo SMBv1 legacy, ovvero impostazioni predefinite incluso anche. Sul Vuoi piangere computer proviene da siti infetti o insieme a virus che inoltrano la porta 445 a questo computer.

La portata dell'attacco hacker, che i media hanno chiamato cyber apocalisse, è spiegata dal fatto che gli hacker del gruppo The Shadow Brokers hanno avuto accesso agli sviluppi della US National Security Agency. Secondo Politiko, gli aggressori hanno usato spyware NSA.

Che male ha causato il virus

Centinaia di aziende in tutto il mondo hanno segnalato tentativi di attacco. In Russia, MegaFon, Sberbank e molte altre società di telecomunicazioni hanno annunciato l'attacco. Anche le risorse del ministero dell'Interno hanno sofferto, ma gli attacchi sono stati respinti senza problemi speciali e la fuga di dati è stata evitata.

In Gran Bretagna, gli ospedali sono rimasti paralizzati a causa dell'attacco; in Germania, gli hacker hanno disattivato i sistemi di controllo in uno dei sette centri di spedizione regionali, causando interruzioni nella circolazione dei treni. In Spagna ha sofferto una grande compagnia di telecomunicazioni.

In Gran Bretagna, gli ospedali sono rimasti paralizzati a causa dell'attacco; in Germania, gli hacker hanno disattivato i sistemi di controllo in uno dei sette centri di spedizione regionali, causando interruzioni nella circolazione dei treni. In Spagna ha sofferto una grande compagnia di telecomunicazioni.

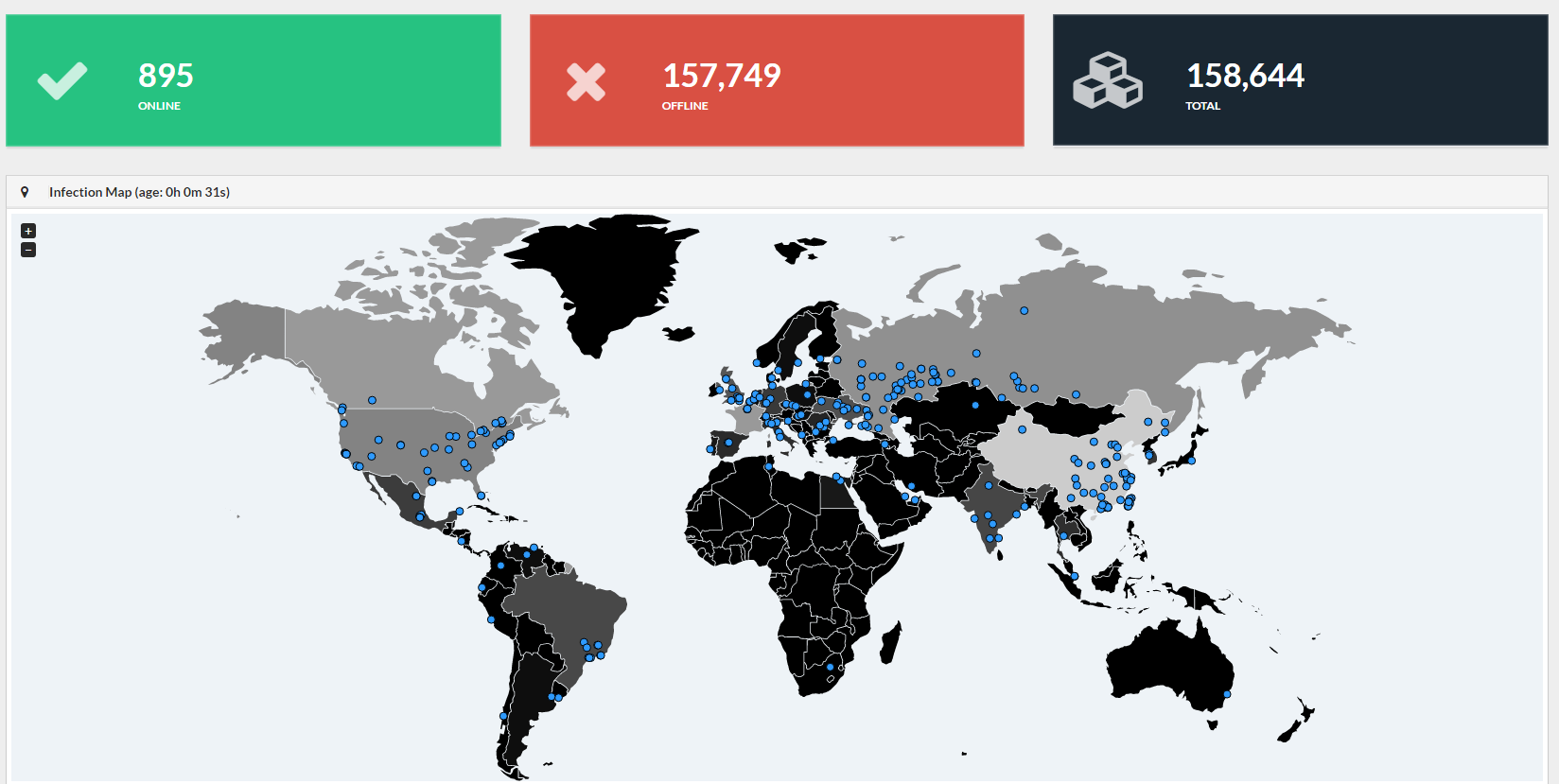

Mappa degli attacchi registrati

Non è colpa di Microsoft

Microsoft ha rilasciato una correzione per il problema ETERNALBLUE a marzo 2017 nel bollettino MS17-010. Ma come spesso accade, molte aziende e utenti hanno ignorato l'aggiornamento rilasciato.

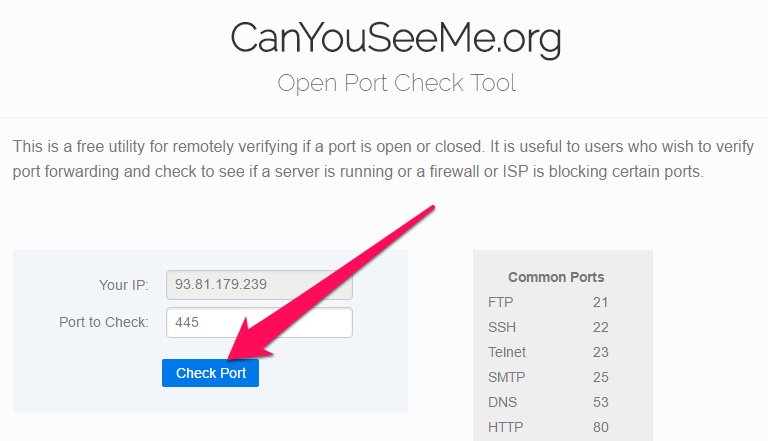

Come verificare la presenza di una minaccia

Passaggio 2. Nella colonna Porta da controllare inserisci il valore 445 e premere Controlla Porta.

Passaggio 3. Se il servizio risponde alla richiesta con un messaggio:» Errore: non ho potuto vedere il tuo servizio su 93.81.179.239 sulla porta (445) Motivo: connessione temporizzata fuori"- la porta 445 sul tuo computer è chiusa. Sei al sicuro.

Passaggio 3. Se il servizio risponde alla richiesta con un messaggio:» Errore: non ho potuto vedere il tuo servizio su 93.81.179.239 sulla porta (445) Motivo: connessione temporizzata fuori"- la porta 445 sul tuo computer è chiusa. Sei al sicuro.

Se la porta 445 è aperta, c'è una minaccia di infezione del tuo computer con il virus WannaCry. In questo caso, utilizzare le istruzioni seguenti.

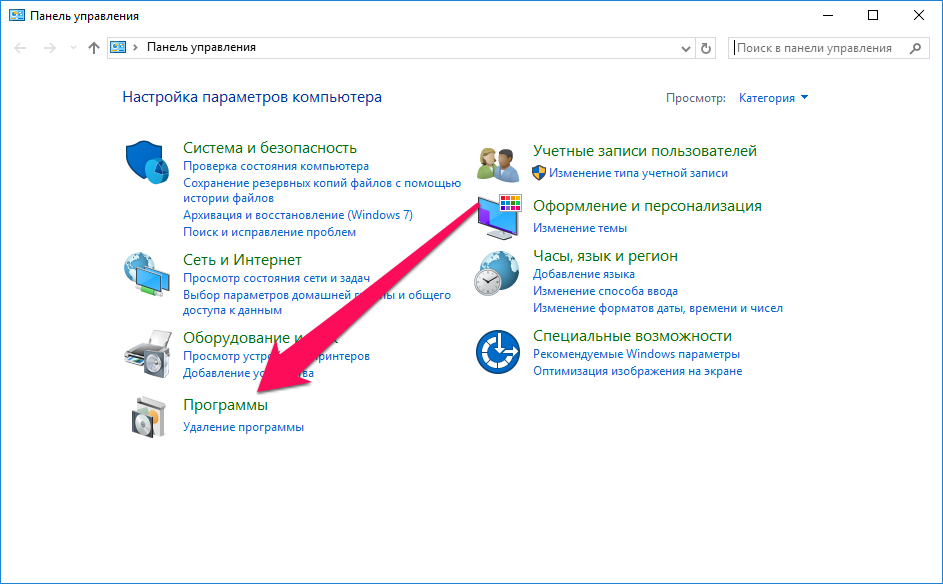

Come chiudere la porta 445 e proteggersi da un virus

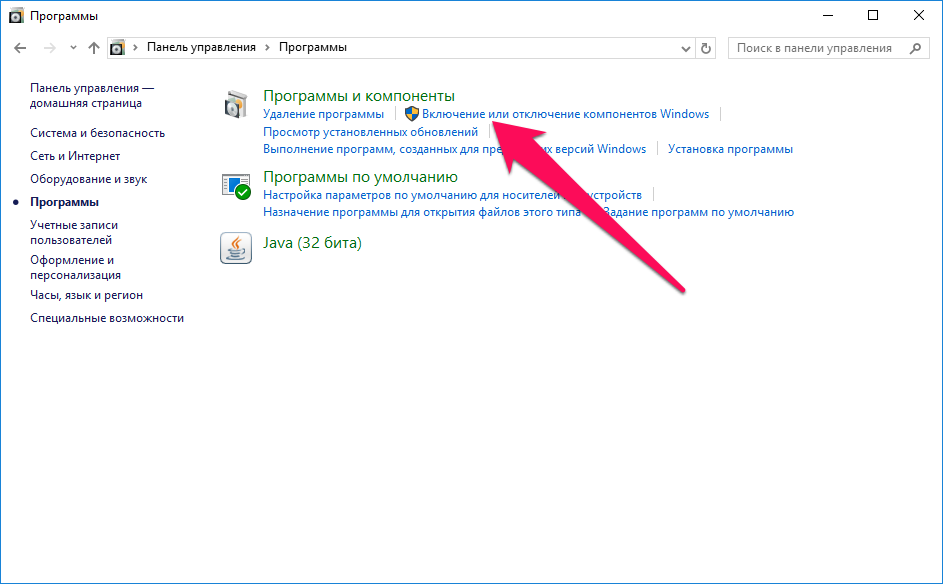

Passaggio 1. Esegui " Pannello di controllo».

Passaggio 2. Vai a " Programmi».

Passaggio 3. Seleziona " Attiva o disattiva le caratteristiche di Windows».

Passaggio 3. Seleziona " Attiva o disattiva le caratteristiche di Windows».

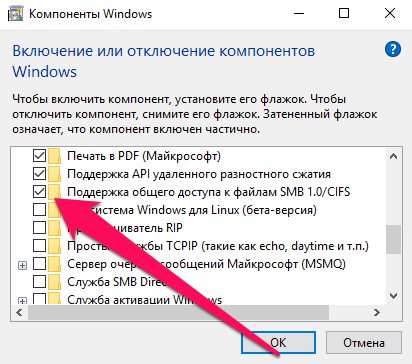

Passaggio 4. Deseleziona la casella " Supporto accesso pubblico ai file SMB 1.0/CIFS", stampa " OK" e riavvia il computer.

Passaggio 4. Deseleziona la casella " Supporto accesso pubblico ai file SMB 1.0/CIFS", stampa " OK" e riavvia il computer.

Dopo aver disabilitato questo componente standard, non ci sarà alcuna minaccia di infezione con il virus WannaCry.

Dopo aver disabilitato questo componente standard, non ci sarà alcuna minaccia di infezione con il virus WannaCry.