Una delle principali preoccupazioni per tutte le LAN wireless (e tutte le LAN cablate, del resto) è la sicurezza. La sicurezza è importante qui come per qualsiasi utente di Internet. La sicurezza è una questione complessa e richiede un’attenzione costante. Danni enormi possono essere causati all'utente per il fatto che utilizza hot spot casuali (hot-spot) o punti di accesso WI-FI aperti a casa o in ufficio e non utilizza la crittografia o la VPN (Virtual Private Network). Ciò è pericoloso perché l'utente inserisce i propri dati personali o professionali e la rete non è protetta da intrusioni esterne.

WEP

Inizialmente era difficile fornire una sicurezza adeguata alle LAN wireless.

Gli hacker si collegavano facilmente a quasi tutte le reti WiFi entrando nelle prime versioni dei sistemi di sicurezza come Wired Equivalent Privacy (WEP). Questi eventi hanno lasciato il segno e per molto tempo alcune aziende sono state riluttanti a implementare reti wireless o non hanno implementato affatto, temendo che i dati trasmessi tra dispositivi WiFi wireless e punti di accesso Wi-Fi potessero essere intercettati e decrittografati. Pertanto, questo modello di sicurezza ha rallentato l’integrazione delle reti wireless nelle aziende e ha innervosito le persone che utilizzano le reti WiFi a casa. IEEE ha quindi creato il gruppo di lavoro 802.11i, che ha lavorato per creare un modello di sicurezza completo per fornire crittografia e autenticazione AES a 128 bit per proteggere i dati. La Wi-Fi Alliance ha introdotto la propria versione intermedia di questa specifica di sicurezza 802.11i: Wi-Fi Protected Access (WPA). Il modulo WPA combina diverse tecnologie per risolvere le vulnerabilità del sistema WEP 802.11. Pertanto, WPA fornisce un'autenticazione utente affidabile utilizzando lo standard 802.1x (autenticazione reciproca e incapsulamento dei dati trasmessi tra dispositivi client wireless, punti di accesso e server) e l'Extensible Authentication Protocol (EAP).

Il principio di funzionamento dei sistemi di sicurezza è mostrato schematicamente in Fig. 1

Inoltre, WPA è dotato di un modulo temporaneo per crittografare il motore WEP tramite crittografia con chiave a 128 bit e utilizza il Temporal Key Integrity Protocol (TKIP). Inoltre, un controllo dei messaggi (MIC) impedisce che i pacchetti di dati vengano alterati o formattati. Questa combinazione di tecnologie protegge la riservatezza e l'integrità della trasmissione dei dati e garantisce la sicurezza controllando l'accesso in modo che solo gli utenti autorizzati possano accedere alla rete.

WPA

Un ulteriore miglioramento della sicurezza WPA e del controllo degli accessi è la creazione di una nuova chiave master unica per la comunicazione tra le apparecchiature wireless di ciascun utente e i punti di accesso e la fornitura di una sessione di autenticazione. Inoltre, nella creazione di un generatore di chiavi casuali e nel processo di generazione di una chiave per ciascun pacchetto.

L'IEEE ha ratificato lo standard 802.11i nel giugno 2004, ampliando notevolmente molte funzionalità grazie alla tecnologia WPA. La Wi-Fi Alliance ha rafforzato il suo modulo di sicurezza nel programma WPA2. Pertanto, il livello di sicurezza dello standard di trasmissione dati WiFi 802.11 ha raggiunto il livello richiesto per l'implementazione di soluzioni e tecnologie wireless nelle imprese. Uno dei cambiamenti significativi da 802.11i (WPA2) a WPA è l'uso dell'Advanced Encryption Standard (AES) a 128 bit. WPA2 AES utilizza la modalità anti-CBC-MAC (una modalità operativa per un blocco di crittografia che consente di utilizzare un'unica chiave sia per la crittografia che per l'autenticazione) per fornire riservatezza, autenticazione, integrità e protezione dalla riproduzione dei dati. Lo standard 802.11i offre inoltre la memorizzazione nella cache delle chiavi e la preautenticazione per organizzare gli utenti attraverso i punti di accesso.

WPA2

Con lo standard 802.11i l'intera catena dei moduli di sicurezza (login, scambio di credenziali, autenticazione e crittografia dei dati) diventa una protezione più affidabile ed efficace contro attacchi non mirati e mirati. Il sistema WPA2 consente all'amministratore della rete Wi-Fi di passare dalle questioni di sicurezza alla gestione delle operazioni e dei dispositivi.

Lo standard 802.11r è una modifica dello standard 802.11i. Questo standard è stato ratificato nel luglio 2008. La tecnologia dello standard trasferisce in modo più rapido e affidabile le gerarchie chiave basate sulla tecnologia Handoff mentre l'utente si sposta tra i punti di accesso. Lo standard 802.11r è completamente compatibile con gli standard WiFi 802.11a/b/g/n.

Esiste anche lo standard 802.11w, che dovrebbe migliorare il meccanismo di sicurezza basato sullo standard 802.11i. Questo standard è progettato per proteggere i pacchetti di controllo.

Gli standard 802.11i e 802.11w sono meccanismi di sicurezza per le reti WiFi 802.11n.

Crittografia di file e cartelle in Windows 7

La funzione di crittografia consente di crittografare file e cartelle che successivamente saranno impossibili da leggere su un altro dispositivo senza una chiave speciale. Questa funzionalità è presente nelle versioni di Windows 7 come Professional, Enterprise o Ultimate. Di seguito verranno illustrati i modi per abilitare la crittografia di file e cartelle.

Abilitazione della crittografia dei file:

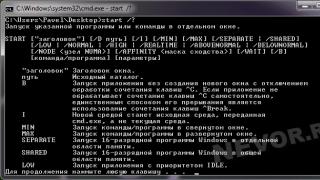

Start -> Computer (selezionare il file da crittografare) -> pulsante destro del mouse sul file -> Proprietà -> Avanzate (scheda Generale) -> Attributi aggiuntivi -> Seleziona la casella Crittografa contenuto per proteggere i dati -> Ok -> Applica - > Ok (seleziona Applica solo al file) ->

Abilitazione della crittografia delle cartelle:

Start -> Computer (seleziona la cartella da crittografare) -> pulsante destro del mouse sulla cartella -> Proprietà -> Avanzate (scheda Generale) -> Attributi aggiuntivi -> Seleziona la casella Crittografa contenuto per proteggere i dati -> Ok -> Applica - > Ok (seleziona applica solo al file) -> Chiudi la finestra di dialogo Proprietà (fai clic su Ok o Chiudi).

Crittografia Wi-Fi: quale protocollo scegliere?

Mi sono comprato un nuovo router e ho deciso di configurarlo da solo. È tutto configurato: Internet e la rete wireless funzionano. È sorta una domanda, perché le onde radio (Wi-Fi nel mio caso) si propagano non solo all'interno del mio appartamento. Di conseguenza, possono essere intercettati. In teoria. Il router dispone di un'impostazione di crittografia della rete wireless. Presumo che sia proprio per escludere intercettazioni e “intercettazioni”. La domanda è: quale dei protocolli di crittografia disponibili nel mio router dovrei scegliere? Disponibili: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Quale crittografia Wi-Fi dovrei utilizzare nel mio caso?

norik | 16 febbraio 2015, 10:14

Ometterò le descrizioni di eventuali protocolli di crittografia Wi-Fi obsoleti. Pertanto, descriverò solo quelli che hanno senso utilizzare. Se il protocollo non è descritto qui, o è esotico oppure non ne hai bisogno.

WPA e WPA2 (Wi-Fi Protected Access): disponibili su tutti i router. Il protocollo più popolare e diffuso. È anche uno dei più moderni. IMHO: la scelta migliore per la casa e il piccolo ufficio. Tuttavia è abbastanza adatto anche per i grandi uffici, tranne per il fatto che è logico complicare l’autorizzazione. La sua lunghezza della password arriva fino a 63 byte, quindi se la decidi indovinando, puoi diventare grigia prima. Ovviamente, devi scegliere WPA2 se è supportato da tutti i dispositivi della rete (solo i gadget molto vecchi non lo capiscono).

Ciò che è veramente prezioso è che all'interno di questo servizio è possibile utilizzare più algoritmi di crittografia. Tra questi: 1. TKIP - Non lo consiglio, poiché è del tutto possibile trovare un buco.

2. CCMP: molto meglio.

3. AES - Mi piace di più, ma non è supportato da tutti i dispositivi, sebbene sia incluso nelle specifiche WPA2.

WPA2 fornisce anche due modalità di autenticazione iniziali. Queste modalità sono PSK ed Enterprise. WPA Personal, noto anche come WPA PSK, significa che tutti gli utenti accederanno alla rete wireless con un'unica password inserita sul lato client al momento della connessione alla rete. Ottimo per la casa, ma problematico per un grande ufficio. Sarà difficile cambiare la password per tutti ogni volta che un altro dipendente che la conosce lascia l'azienda.

WPA Enterprise richiede un server separato con un set di chiavi. Per una casa o un ufficio con 6 macchine, questo è complicato, ma se in ufficio ci sono 3 dozzine di dispositivi wireless, puoi prendertene cura.

In realtà, questo al momento esaurisce la scelta della crittografia Wi-Fi. I restanti protocolli non hanno alcuna crittografia o password, oppure hanno buchi negli algoritmi in cui solo i più pigri non riuscirebbero a entrare. Raccomando la combinazione WPA2 Personal AES per l'uso domestico. Per uffici di grandi dimensioni: WPA2 Enterprise AES. Se non c'è AES, puoi cavartela con TKIP, ma c'è ancora la possibilità che i pacchetti vengano letti da un estraneo. Si ritiene che WPA2 TKIP non sia mai stato violato, a differenza di WPA TKIP, ma è stato protetto...

Recentemente sono apparse molte pubblicazioni “rivelatorie” sull’hacking di qualche nuovo protocollo o tecnologia che compromette la sicurezza delle reti wireless. È davvero così, di cosa dovresti aver paura e come puoi garantire che l’accesso alla tua rete sia il più sicuro possibile? Le parole WEP, WPA, 802.1x, EAP, PKI vi dicono poco? Questa breve panoramica aiuterà a riunire tutte le tecnologie di crittografia e autorizzazione dell'accesso radio utilizzate. Cercherò di dimostrare che una rete wireless opportunamente configurata rappresenta una barriera insormontabile per un malintenzionato (fino ad un certo limite, ovviamente).

Nozioni di base

Qualsiasi interazione tra un punto di accesso (rete) e un client wireless si basa su:

- Autenticazione- come il client e il punto di accesso si presentano tra loro e confermano di avere il diritto di comunicare tra loro;

- Crittografia- quale algoritmo di codifica viene utilizzato per i dati trasmessi, come viene generata la chiave di crittografia e quando cambia.

I parametri di una rete wireless, in primo luogo il suo nome (SSID), vengono regolarmente pubblicizzati dal punto di accesso in pacchetti beacon di trasmissione. Oltre alle impostazioni di sicurezza previste, vengono trasmesse richieste di QoS, parametri 802.11n, velocità supportate, informazioni su altri vicini, ecc. L'autenticazione determina il modo in cui il client si presenta al punto. Opzioni possibili:

- Aprire- una cosiddetta rete aperta in cui tutti i dispositivi collegati sono immediatamente autorizzati

- Condiviso- l'autenticità del dispositivo connesso deve essere verificata con una chiave/password

- EAP- l'autenticità del dispositivo connesso deve essere verificata tramite il protocollo EAP da un server esterno

L’apertura della rete non significa che chiunque possa lavorarci impunemente. Per trasmettere dati in una rete di questo tipo, l'algoritmo di crittografia utilizzato deve corrispondere e, di conseguenza, la connessione crittografata deve essere stabilita correttamente. Gli algoritmi di crittografia sono:

- Nessuno- nessuna crittografia, i dati vengono trasmessi in chiaro

- WEP- cifratura basata sull'algoritmo RC4 con diverse lunghezze di chiave statiche o dinamiche (64 o 128 bit)

- CKIP- sostituzione proprietaria del WEP di Cisco, prima versione di TKIP

- TKIP- Sostituzione WEP migliorata con controlli e protezione aggiuntivi

- AES/CCMP- l'algoritmo più avanzato basato su AES256 con controlli e protezioni aggiuntivi

Combinazione Autenticazione aperta, nessuna crittografia ampiamente utilizzato nei sistemi di accesso degli ospiti come la fornitura di Internet in un bar o in un hotel. Per connettersi è sufficiente conoscere il nome della rete wireless. Spesso tale connessione è combinata con un'ulteriore verifica sul Captive Portal reindirizzando la richiesta HTTP dell'utente a una pagina aggiuntiva dove è possibile richiedere la conferma (password di accesso, accordo con le regole, ecc.).

Crittografia WEPè compromesso e non può essere utilizzato (anche nel caso di chiavi dinamiche).

Termini di uso comune WPA E WPA2 determinare, infatti, l'algoritmo di crittografia (TKIP o AES). Dato che gli adattatori client supportano WPA2 (AES) da molto tempo, non ha senso utilizzare la crittografia TKIP.

Differenza fra WPA2 Personale E WPA2 aziendaleè da qui che provengono le chiavi di crittografia utilizzate nella meccanica dell'algoritmo AES. Per le applicazioni private (domestiche, di piccole dimensioni), viene utilizzata una chiave statica (password, parola in codice, PSK (chiave precondivisa)) con una lunghezza minima di 8 caratteri, che viene impostata nelle impostazioni del punto di accesso ed è la stessa per tutti i client di una determinata rete wireless. Il compromesso di una chiave del genere (hanno spifferato tutto a un vicino, un dipendente è stato licenziato, un laptop è stato rubato) richiede una modifica immediata della password per tutti gli utenti rimanenti, il che è realistico solo se ce ne sono un numero limitato. Per le applicazioni aziendali, come suggerisce il nome, viene utilizzata una chiave dinamica, individuale per ciascun client attualmente in esecuzione. Questa chiave può essere aggiornata periodicamente durante il funzionamento senza interrompere la connessione e un componente aggiuntivo è responsabile della sua generazione: il server di autorizzazione, e quasi sempre si tratta di un server RADIUS.

Tutti i possibili parametri di sicurezza sono riassunti in questa targa:

| Proprietà | WEP statico | WEP dinamico | WPA | WPA2 (Aziendale) |

| Identificazione | Utente, computer, scheda WLAN | Utente, computer | Utente, computer | Utente, computer |

| Autorizzazione | Chiave condivisa | EAP | EAP o chiave condivisa | EAP o chiave condivisa |

| Integrità | Valore di controllo dell'integrità a 32 bit (ICV) | ICV a 32 bit | Codice di integrità del messaggio a 64 bit (MIC) | CRT/CBC-MAC (Codice di autenticazione concatenamento di blocchi di cifratura in modalità contatore - CCM) Parte di AES |

| Crittografia | Chiave statica | Chiave di sessione | Chiave per pacchetto tramite TKIP | CCMP (AES) |

| Distribuzione delle chiavi | Una tantum, manuale | Segmento di chiave master a coppia (PMK). | Derivato da PMK | Derivato da PMK |

| Vettore di inizializzazione | Testo, 24 bit | Testo, 24 bit | Vettoriale avanzato, 65 bit | Numero di pacchetto a 48 bit (PN) |

| Algoritmo | RC4 | RC4 | RC4 | AES |

| Lunghezza della chiave, bit | 64/128 | 64/128 | 128 | fino a 256 |

| Infrastruttura richiesta | NO | RAGGIO | RAGGIO | RAGGIO |

Sebbene WPA2 Personal (WPA2 PSK) sia chiaro, una soluzione aziendale richiede un'ulteriore considerazione.

WPA2 aziendale

Qui abbiamo a che fare con un ulteriore set di protocolli diversi. Sul lato client, uno speciale componente software, il supplicant (di solito parte del sistema operativo) interagisce con la parte di autorizzazione, il server AAA. Questo esempio mostra il funzionamento di una rete radio unificata costruita su punti di accesso leggeri e un controller. Nel caso in cui si utilizzino punti di accesso dotati di “cervello”, il punto stesso può assumere l'intero ruolo di intermediario tra client e server. In questo caso, i dati del client supplicant vengono trasmessi via radio formato nel protocollo 802.1x (EAPOL) e dal lato controller vengono racchiusi in pacchetti RADIUS.

L'utilizzo del meccanismo di autorizzazione EAP nella vostra rete porta al fatto che dopo aver effettuato con successo l'autenticazione del client (quasi certamente aperta) da parte del punto di accesso (insieme all'eventuale controller), quest'ultimo chiede al client di autorizzare (confermare la propria autorità) con l'infrastruttura server RADIUS:

Utilizzo WPA2 aziendale richiede un server RADIUS sulla rete. Al momento i prodotti più efficienti sono i seguenti:

- Microsoft Network Policy Server (NPS), ex IAS- configurato tramite MMC, gratuito, ma è necessario acquistare Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- configurabile tramite interfaccia web, ha funzionalità sofisticate, consente di creare sistemi distribuiti e tolleranti ai guasti, è costoso

- RADIUS gratuito- gratuito, configurato utilizzando configurazioni di testo, non comodo da gestire e monitorare

In questo caso, il titolare del trattamento monitora attentamente lo scambio di informazioni in corso e attende l'avvenuta autorizzazione o il rifiuto dello stesso. In caso di successo, il server RADIUS è in grado di trasferire ulteriori parametri al punto di accesso (ad esempio, in quale VLAN inserire l'abbonato, quale indirizzo IP assegnare, profilo QoS, ecc.). Al termine dello scambio, il server RADIUS consente al client e al punto di accesso di generare e scambiare chiavi di crittografia (individuali, valide solo per questa sessione):

EAP

Lo stesso protocollo EAP è basato su contenitori, il che significa che l'effettivo meccanismo di autorizzazione è lasciato ai protocolli interni. Al momento hanno ricevuto una distribuzione significativa:

- EAP-FAST(Autenticazione flessibile tramite tunneling sicuro) - sviluppato da Cisco; consente l'autorizzazione utilizzando un login e una password trasmessi all'interno del tunnel TLS tra il richiedente e il server RADIUS

- EAP-TLS(Sicurezza del livello di trasporto). Utilizza un'infrastruttura a chiave pubblica (PKI) per autorizzare il client e il server (soggetto e server RADIUS) tramite certificati emessi da un'autorità di certificazione (CA) attendibile. Richiede l'emissione e l'installazione di certificati client su ciascun dispositivo wireless, quindi è adatto solo per un ambiente aziendale gestito. Il Certificate Server di Windows dispone di funzionalità che consentono al client di generare il proprio certificato se il client è membro di un dominio. Il blocco di un cliente può essere effettuato facilmente revocando il suo certificato (o tramite account).

- EAP-TTLS(Tunneled Transport Layer Security) è simile a EAP-TLS, ma non richiede un certificato client durante la creazione di un tunnel. In tale tunnel, simile alla connessione SSL del browser, viene eseguita un'ulteriore autorizzazione (utilizzando una password o qualcos'altro).

- PEAP-MSCHAPv2(EAP protetto) - simile a EAP-TTLS in termini di creazione iniziale di un tunnel TLS crittografato tra il client e il server, che richiede un certificato del server. Successivamente tale tunnel viene autorizzato mediante il noto protocollo MSCHAPv2.

- PEAP-GTC(Token Card generica) - simile alla precedente, ma richiede carte con password monouso (e l'infrastruttura corrispondente)

Tutti questi metodi (eccetto EAP-FAST) richiedono un certificato server (sul server RADIUS) rilasciato da un'autorità di certificazione (CA). In questo caso, il certificato CA stesso deve essere presente sul dispositivo del client nel gruppo attendibile (cosa facile da implementare utilizzando Criteri di gruppo in Windows). Inoltre, EAP-TLS richiede un certificato client individuale. L'autenticità del client viene verificata sia tramite una firma digitale che (opzionalmente) confrontando il certificato fornito dal client al server RADIUS con quello che il server ha recuperato dall'infrastruttura PKI (Active Directory).

Il supporto per qualsiasi metodo EAP deve essere fornito da un richiedente lato client. Lo standard integrato Windows XP/Vista/7, iOS, Android fornisce almeno EAP-TLS ed EAP-MSCHAPv2, il che rende questi metodi popolari. Gli adattatori client Intel per Windows vengono forniti con l'utilità ProSet, che espande l'elenco disponibile. Cisco AnyConnect Client fa lo stesso.

Quanto è affidabile?

Dopotutto, cosa serve affinché un utente malintenzionato possa hackerare la tua rete?

Per l'autenticazione aperta, nessuna crittografia: niente. Connesso alla rete e basta. Poiché il mezzo radio è aperto, il segnale viaggia in direzioni diverse, non è facile bloccarlo. Se si dispone degli appositi adattatori client che permettono di ascoltare l'etere, il traffico di rete è visibile allo stesso modo come se l'aggressore si fosse collegato al filo, all'hub, alla porta SPAN dello switch.

La crittografia basata su WEP richiede solo tempo IV e una delle tante utilità di scansione disponibili gratuitamente.

Per la crittografia basata su TKIP o AES in teoria è possibile la decrittografia diretta, ma in pratica non si sono verificati casi di hacking.

Naturalmente, puoi provare a indovinare la chiave PSK o la password per uno dei metodi EAP. Non sono noti attacchi comuni contro questi metodi. Puoi provare a utilizzare metodi di ingegneria sociale o crittoanalisi termorettale.

Puoi accedere a una rete protetta da EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 solo se conosci la password di accesso dell'utente (l'hacking in quanto tale è impossibile). Anche attacchi come gli attacchi di forza bruta o quelli mirati alle vulnerabilità in MSCHAP non sono possibili o difficili perché il canale client-server EAP è protetto da un tunnel crittografato.

L'accesso a una rete chiusa da PEAP-GTC è possibile hackerando il server dei token o rubando il token insieme alla sua password.

L'accesso a una rete chiusa da EAP-TLS è possibile rubando un certificato utente (insieme alla sua chiave privata, ovviamente) o emettendo un certificato valido ma fittizio. Ciò è possibile solo se viene compromesso il centro di certificazione, che nelle normali aziende viene protetto come la risorsa informatica più preziosa.

Poiché tutti i metodi sopra indicati (tranne PEAP-GTC) consentono la memorizzazione (memorizzazione nella cache) di password/certificati, in caso di furto di un dispositivo mobile l'aggressore ottiene l'accesso completo alla rete senza alcuna domanda. Come misura preventiva, è possibile utilizzare la crittografia completa del disco rigido con una richiesta di password all'accensione del dispositivo.

Ricorda: con una progettazione adeguata, una rete wireless può essere molto sicura; Non esistono mezzi per hackerare una rete del genere (in una certa misura)

Recentemente sono apparse molte pubblicazioni “rivelatorie” sull’hacking di qualche nuovo protocollo o tecnologia che compromette la sicurezza delle reti wireless. È davvero così, di cosa dovresti aver paura e come puoi garantire che l’accesso alla tua rete sia il più sicuro possibile? Le parole WEP, WPA, 802.1x, EAP, PKI vi dicono poco? Questa breve panoramica aiuterà a riunire tutte le tecnologie di crittografia e autorizzazione dell'accesso radio utilizzate. Cercherò di dimostrare che una rete wireless opportunamente configurata rappresenta una barriera insormontabile per un malintenzionato (fino ad un certo limite, ovviamente).

Nozioni di base

Qualsiasi interazione tra un punto di accesso (rete) e un client wireless si basa su:- Autenticazione- come il client e il punto di accesso si presentano tra loro e confermano di avere il diritto di comunicare tra loro;

- Crittografia- quale algoritmo di codifica viene utilizzato per i dati trasmessi, come viene generata la chiave di crittografia e quando cambia.

I parametri di una rete wireless, in primo luogo il suo nome (SSID), vengono regolarmente pubblicizzati dal punto di accesso in pacchetti beacon di trasmissione. Oltre alle impostazioni di sicurezza previste, vengono trasmesse richieste di QoS, parametri 802.11n, velocità supportate, informazioni su altri vicini, ecc. L'autenticazione determina il modo in cui il client si presenta al punto. Opzioni possibili:

- Aprire- una cosiddetta rete aperta in cui tutti i dispositivi collegati sono immediatamente autorizzati

- Condiviso- l'autenticità del dispositivo connesso deve essere verificata con una chiave/password

- EAP- l'autenticità del dispositivo connesso deve essere verificata tramite il protocollo EAP da un server esterno

- Nessuno- nessuna crittografia, i dati vengono trasmessi in chiaro

- WEP- cifratura basata sull'algoritmo RC4 con diverse lunghezze di chiave statiche o dinamiche (64 o 128 bit)

- CKIP- sostituzione proprietaria del WEP di Cisco, prima versione di TKIP

- TKIP- Sostituzione WEP migliorata con controlli e protezione aggiuntivi

- AES/CCMP- l'algoritmo più avanzato basato su AES256 con controlli e protezioni aggiuntivi

Combinazione Autenticazione aperta, nessuna crittografia ampiamente utilizzato nei sistemi di accesso degli ospiti come la fornitura di Internet in un bar o in un hotel. Per connettersi è sufficiente conoscere il nome della rete wireless. Spesso tale connessione è combinata con un'ulteriore verifica sul Captive Portal reindirizzando la richiesta HTTP dell'utente a una pagina aggiuntiva dove è possibile richiedere la conferma (password di accesso, accordo con le regole, ecc.).

Crittografia WEPè compromesso e non può essere utilizzato (anche nel caso di chiavi dinamiche).

Termini di uso comune WPA E WPA2 determinare, infatti, l'algoritmo di crittografia (TKIP o AES). Dato che gli adattatori client supportano WPA2 (AES) da molto tempo, non ha senso utilizzare la crittografia TKIP.

Differenza fra WPA2 Personale E WPA2 aziendaleè da qui che provengono le chiavi di crittografia utilizzate nella meccanica dell'algoritmo AES. Per le applicazioni private (domestiche, di piccole dimensioni), viene utilizzata una chiave statica (password, parola in codice, PSK (chiave precondivisa)) con una lunghezza minima di 8 caratteri, che viene impostata nelle impostazioni del punto di accesso ed è la stessa per tutti i client di una determinata rete wireless. Il compromesso di una chiave del genere (hanno spifferato tutto a un vicino, un dipendente è stato licenziato, un laptop è stato rubato) richiede una modifica immediata della password per tutti gli utenti rimanenti, il che è realistico solo se ce ne sono un numero limitato. Per le applicazioni aziendali, come suggerisce il nome, viene utilizzata una chiave dinamica, individuale per ciascun client attualmente in esecuzione. Questa chiave può essere aggiornata periodicamente durante il funzionamento senza interrompere la connessione e un componente aggiuntivo è responsabile della sua generazione: il server di autorizzazione, e quasi sempre si tratta di un server RADIUS.

Tutti i possibili parametri di sicurezza sono riassunti in questa targa:

| Proprietà | WEP statico | WEP dinamico | WPA | WPA2 (Aziendale) |

| Identificazione | Utente, computer, scheda WLAN | Utente, computer |

Utente, computer |

Utente, computer |

| Autorizzazione |

Chiave condivisa |

EAP |

EAP o chiave condivisa |

EAP o chiave condivisa |

Integrità |

Valore di controllo dell'integrità a 32 bit (ICV) |

ICV a 32 bit |

Codice di integrità del messaggio a 64 bit (MIC) |

CRT/CBC-MAC (Codice di autenticazione concatenamento di blocchi di cifratura in modalità contatore - CCM) Parte di AES |

Crittografia |

Chiave statica |

Chiave di sessione |

Chiave per pacchetto tramite TKIP |

CCMP (AES) |

Distribuzione delle chiavi |

Una tantum, manuale |

Segmento di chiave master a coppia (PMK). |

Derivato da PMK |

Derivato da PMK |

Vettore di inizializzazione |

Testo, 24 bit |

Testo, 24 bit |

Vettoriale avanzato, 65 bit |

Numero di pacchetto a 48 bit (PN) |

Algoritmo |

RC4 |

RC4 |

RC4 |

AES |

Lunghezza della chiave, bit |

64/128 |

64/128 |

128 |

fino a 256 |

Infrastruttura richiesta |

NO |

RAGGIO |

RAGGIO |

RAGGIO |

Sebbene WPA2 Personal (WPA2 PSK) sia chiaro, una soluzione aziendale richiede un'ulteriore considerazione.

WPA2 aziendale

Qui abbiamo a che fare con un ulteriore set di protocolli diversi. Sul lato client, uno speciale componente software, il supplicant (di solito parte del sistema operativo) interagisce con la parte di autorizzazione, il server AAA. Questo esempio mostra il funzionamento di una rete radio unificata costruita su punti di accesso leggeri e un controller. Nel caso in cui si utilizzino punti di accesso dotati di “cervello”, il punto stesso può assumere l'intero ruolo di intermediario tra client e server. In questo caso, i dati del client supplicant vengono trasmessi via radio formato nel protocollo 802.1x (EAPOL) e dal lato controller vengono racchiusi in pacchetti RADIUS.

L'utilizzo del meccanismo di autorizzazione EAP nella vostra rete porta al fatto che dopo aver effettuato con successo l'autenticazione del client (quasi certamente aperta) da parte del punto di accesso (insieme all'eventuale controller), quest'ultimo chiede al client di autorizzare (confermare la propria autorità) con l'infrastruttura server RADIUS:

Utilizzo WPA2 aziendale richiede un server RADIUS sulla rete. Al momento i prodotti più efficienti sono i seguenti:

- Microsoft Network Policy Server (NPS), ex IAS- configurato tramite MMC, gratuito, ma è necessario acquistare Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- configurato tramite un'interfaccia web, sofisticata nelle funzionalità, consente di creare sistemi distribuiti e tolleranti ai guasti, costosi

- RADIUS gratuito- gratuito, configurato utilizzando configurazioni di testo, non comodo da gestire e monitorare

In questo caso, il titolare del trattamento monitora attentamente lo scambio di informazioni in corso e attende l'avvenuta autorizzazione o il rifiuto dello stesso. In caso di successo, il server RADIUS è in grado di trasferire ulteriori parametri al punto di accesso (ad esempio, in quale VLAN inserire l'abbonato, quale indirizzo IP assegnare, profilo QoS, ecc.). Al termine dello scambio, il server RADIUS consente al client e al punto di accesso di generare e scambiare chiavi di crittografia (individuali, valide solo per questa sessione):

EAP

Lo stesso protocollo EAP è basato su contenitori, il che significa che l'effettivo meccanismo di autorizzazione è lasciato ai protocolli interni. Al momento hanno ricevuto una distribuzione significativa:- EAP-FAST(Autenticazione flessibile tramite tunneling sicuro) - sviluppato da Cisco; consente l'autorizzazione utilizzando un login e una password trasmessi all'interno del tunnel TLS tra il richiedente e il server RADIUS

- EAP-TLS(Sicurezza del livello di trasporto). Utilizza un'infrastruttura a chiave pubblica (PKI) per autorizzare il client e il server (soggetto e server RADIUS) tramite certificati emessi da un'autorità di certificazione (CA) attendibile. Richiede l'emissione e l'installazione di certificati client su ciascun dispositivo wireless, quindi è adatto solo per un ambiente aziendale gestito. Il Certificate Server di Windows dispone di funzionalità che consentono al client di generare il proprio certificato se il client è membro di un dominio. Il blocco di un cliente può essere effettuato facilmente revocando il suo certificato (o tramite account).

- EAP-TTLS(Tunneled Transport Layer Security) è simile a EAP-TLS, ma non richiede un certificato client durante la creazione di un tunnel. In tale tunnel, simile alla connessione SSL del browser, viene eseguita un'ulteriore autorizzazione (utilizzando una password o qualcos'altro).

- PEAP-MSCHAPv2(EAP protetto) - simile a EAP-TTLS in termini di creazione iniziale di un tunnel TLS crittografato tra il client e il server, che richiede un certificato del server. Successivamente tale tunnel viene autorizzato mediante il noto protocollo MSCHAPv2.

- PEAP-GTC(Token Card generica) - simile alla precedente, ma richiede carte con password monouso (e l'infrastruttura corrispondente)

Tutti questi metodi (eccetto EAP-FAST) richiedono un certificato server (sul server RADIUS) rilasciato da un'autorità di certificazione (CA). In questo caso, il certificato CA stesso deve essere presente sul dispositivo del client nel gruppo attendibile (cosa facile da implementare utilizzando Criteri di gruppo in Windows). Inoltre, EAP-TLS richiede un certificato client individuale. L'autenticità del client viene verificata sia tramite una firma digitale che (opzionalmente) confrontando il certificato fornito dal client al server RADIUS con quello che il server ha recuperato dall'infrastruttura PKI (Active Directory).

Il supporto per qualsiasi metodo EAP deve essere fornito da un richiedente lato client. Lo standard integrato Windows XP/Vista/7, iOS, Android fornisce almeno EAP-TLS ed EAP-MSCHAPv2, il che rende questi metodi popolari. Gli adattatori client Intel per Windows vengono forniti con l'utilità ProSet, che espande l'elenco disponibile. Cisco AnyConnect Client fa lo stesso.

Quanto è affidabile?

Dopotutto, cosa serve affinché un utente malintenzionato possa hackerare la tua rete?Per l'autenticazione aperta, nessuna crittografia: niente. Connesso alla rete e basta. Poiché il mezzo radio è aperto, il segnale viaggia in direzioni diverse, non è facile bloccarlo. Se si dispone degli appositi adattatori client che permettono di ascoltare l'etere, il traffico di rete è visibile allo stesso modo come se l'aggressore si fosse collegato al filo, all'hub, alla porta SPAN dello switch.

La crittografia basata su WEP richiede solo tempo IV e una delle tante utilità di scansione disponibili gratuitamente.

Per la crittografia basata su TKIP o AES in teoria è possibile la decrittografia diretta, ma in pratica non si sono verificati casi di hacking.

Naturalmente, puoi provare a indovinare la chiave PSK o la password per uno dei metodi EAP. Non sono noti attacchi comuni contro questi metodi. Puoi provare a utilizzare metodi di ingegneria sociale o

Buona giornata, cari lettori del sito blog! Oggi parleremo della sicurezza wireless DIR-615, di sicurezza della rete generalmente. Ti dirò qual è il concetto di WPA. Di seguito sono riportate le istruzioni dettagliate configurazione di una rete wireless tramite una procedura guidata, sulle modalità automatiche e manuali di assegnazione di una chiave di rete. Successivamente mostreremo come aggiungere un dispositivo wireless utilizzando la procedura guidata WPS. Infine, fornirò una descrizione delle configurazioni WPA-Personal (PSK) e WPA-Enterprise (RADIUS).

Sicurezza della rete

In questo articolo, come promesso, parlerò dei diversi livelli di sicurezza che puoi utilizzare per proteggere i tuoi dati dagli intrusi. DIR-615 offre i seguenti tipi di sicurezza:

Cos'è il WPA?

WPA, o Wi-Fi Protected Access, è uno standard Wi-Fi progettato per migliorare le capacità di sicurezza WEP.

2 miglioramenti principali rispetto a WEP:

- Crittografia dei dati migliorata tramite TKIP. TKIP mescola le chiavi utilizzando un algoritmo di hashing e aggiungendo una funzionalità di controllo dell'integrità, garantendo così che le chiavi non possano essere manomesse. WPA2 si basa su 802.11i e utilizza AES invece di TKIP.

- Autenticazione dell'utente, che generalmente è assente nel WEP, tramite EAP. Il WEP regola l'accesso a una rete wireless in base all'indirizzo MAC hardware specifico del computer, che è relativamente facile da scoprire e rubare. EAP si basa su un sistema di crittografia a chiave pubblica più sicuro per garantire che solo gli utenti di rete autorizzati possano accedere alla rete.

WPA-PSK/WPA2-PSK utilizza una passphrase o una chiave per autenticare la connessione wireless. Questa chiave è una password alfanumerica di lunghezza compresa tra 8 e 63 caratteri. La password può includere caratteri (!?*&_) e spazi. Questa chiave deve essere esattamente la stessa inserita nel router o nel punto di accesso wireless.

WPA/WPA2 consente l'autenticazione dell'utente tramite EAP. EAP si basa su un sistema di crittografia a chiave pubblica più sicuro per garantire che solo gli utenti di rete autorizzati possano accedere alla rete.

Procedura guidata di configurazione wireless

Per avviare la procedura guidata di sicurezza, apri mattina Impostare e quindi fare clic sul pulsante Procedura guidata di configurazione della rete wireless .

Assegnazione automatica delle chiavi di rete

Una volta visualizzata questa schermata, l'installazione è completata. Ti verrà fornito un rapporto dettagliato delle impostazioni di sicurezza della tua rete.

Clic Salva

, continuare.

Assegnazione manuale delle chiavi di rete

Seleziona una password di sicurezza wireless. deve contenere esattamente 5 o 13 caratteri. Può anche contenere esattamente 10 o 26 caratteri utilizzando 0-9 e A-F.

Clicca per continuare.

Installazione completata. Ti verrà fornito un rapporto dettagliato delle tue impostazioni di sicurezza wireless. Clic Salva per completare la procedura guidata di sicurezza.

Aggiungi un dispositivo wireless utilizzando la procedura guidata WPS

PBC: selezionare questa opzione per utilizzare il metodo PBC per aggiungere un client wireless. Clic Collegare .

Configurazione WPA-Personale (PSK).

Si consiglia di abilitare la crittografia sul router wireless prima di accendere gli adattatori di rete wireless. Stabilire la connettività wireless prima di abilitare la crittografia. Il segnale wireless potrebbe peggiorare quando si abilita la crittografia a causa di un sovraccarico aggiuntivo.

Configurazione WPA-Enterprise (RADIUS).

Si consiglia di abilitare la crittografia sul router wireless prima di accendere gli adattatori di rete wireless. Stabilire la connettività wireless prima di abilitare la crittografia. Il segnale wireless potrebbe peggiorare quando si abilita la crittografia a causa di un sovraccarico aggiuntivo.

- Accedere all'utilità di configurazione basata sul web aprendo una finestra del browser web e inserendo l'indirizzo IP del router (192.168.0.1). Clic Impostare , poi impostazioni wireless Dal lato sinistro.

- Avanti modalità di sicurezza

, Selezionare WPA-Enterprise.

Commento: Dovrebbe essere disabilitato