L'antivirus protegge i file di sistema e utente da software dannoso. Il compito dei firewall è filtrare il traffico in entrata e in uscita e bloccare l'accesso non autorizzato al tuo computer.

Per lavorare sul Web, il sistema operativo utilizza servizi che aprono porte e attendono una connessione ad esse. Conoscendo il numero di porta, l'utente può collegarsi ad essa da un computer remoto e accedere ad alcune risorse. Il problema è che l'implementazione di alcuni servizi contiene errori che possono essere utilizzati per un attacco di rete, sia virale che mirato a interrompere il funzionamento di un servizio o di un sistema vulnerabile nel suo insieme. Un firewall, utilizzando una serie di regole, consente o nega l'accesso a un computer dalla rete.

Nota

Inizialmente, un firewall era chiamato una partizione nelle locomotive a vapore, situata tra la sala macchine e le auto e proteggeva quest'ultima da possibili incendi. Nella sua accezione moderna, questa parola ha cominciato ad essere usata intorno all'inizio degli anni '90, quando per parola inglese firewall non è riuscito a trovare una traduzione univoca. Poiché la parola tedesca Brandmauer significava la stessa cosa ed era già nota, iniziarono ad usarla, sebbene solo nello spazio post-sovietico.

Il primo ad apparire filtri di pacchetto che ha agito sulla base delle informazioni nell'intestazione: indirizzo IP, numeri delle porte di origine e destinazione, tipo e lunghezza del pacchetto. Sembrava così. Un computer sulla rete interna con un indirizzo IP specifico può connettersi a qualsiasi computer esterno utilizzando solo la porta specificata. Ad esempio, SMTP, che viene utilizzato per inviare e-mail, utilizza la porta 25, POP3, che viene utilizzato per ricevere la posta, è la porta 110, i servizi Web sono solitamente configurati sulla porta 80. Durante il tentativo di accedere ad altri servizi, il firewall bloccava la connessione.

A poco a poco è diventato chiaro che uno schema così statico non è sufficiente. Ciò ha portato all'introduzione di filtri stateful. A poco a poco, la funzionalità dei firewall è aumentata, c'erano filtri a livello di applicazione e filtri di connessione in grado di controllare il contesto. Non approfondiremo la storia, tanto più che oggi è quasi impossibile incontrarli nella loro forma pura.

Molto spesso, è difficile per l'utente decidere cosa vietare o consentire a chi. Nel sistema operativo Windows si presuppone la seguente interazione dell'utente con il firewall in uso. Ad esempio, l'indirizzo o il nome del server viene digitato nella riga di un browser web. Il firewall, dopo aver analizzato la richiesta, la blocca temporaneamente e chiede conferma all'utente, fornendogli tutte le informazioni: l'applicazione o servizio, l'indirizzo IP o nome dell'host remoto e la porta di destinazione. Se l'accesso a Internet è stato effettivamente pianificato utilizzando questa utility, l'utente lo conferma e il firewall consente la connessione. Per non disturbare l'utente in futuro, la risposta viene memorizzata. Tuttavia, per ridurre la probabilità di errore, dopo un po 'il processo viene ripetuto.

Pertanto, se la connessione è stata accidentalmente consentita per un Trojan nascosto, è possibile che non venga consentita la prossima volta. Tuttavia, anche gli autori di virus sfruttano questa funzione di interazione. Ora, per nascondere il loro programma, devono solo scaricarlo come estensione Internet Explorer, a volte viene chiamato il browser stesso, barra degli indirizzi che contiene non solo il nome dell'host remoto, ma anche le informazioni che sono state rubate. L'utente non sempre comprende l'essenza della richiesta, quindi, nella maggior parte dei casi, l'inganno riesce.

Un firewall deve essere utilizzato insieme a un programma antivirus. Non si tratta di applicazioni che si escludono a vicenda, ma complementari, sebbene molti dei firewall odierni siano diventati veri e propri sistemi di sicurezza in grado di monitorare la situazione sopra descritta.

Devi controllare sia il traffico in entrata che in uscita. Nel primo caso, sarai protetto dai tentativi di accesso non autorizzato dall'esterno e il controllo del traffico in uscita bloccherà i trojan e altri programmi dannosi che tentano di accedere a Internet, nonché il traffico non necessario sotto forma di banner. Va notato che sebbene tutti i firewall siano simili, ogni particolare implementazione può contenere bug.

L'emergere del built-in Firewall Windows XP è stato accolto da molti, ma presto è diventato chiaro che controlla solo traffico in entrata, ma in termini di comodità delle impostazioni è inferiore alla maggior parte delle soluzioni. Migliorato Firewall Windows Vista ne ha diversi grandi opportunità- Supporta il filtraggio del traffico in entrata e in uscita. Può essere utilizzato per impedire alle applicazioni di accedere o rispondere ad altri computer, quindi programmi multimediali può riprodurre file multimediali Su computer locale ma non sarà in grado di connettersi a siti Internet. Firewall in Windows Vista, monitora le risorse del sistema operativo e se iniziano a comportarsi in modo diverso, il che di solito indica un problema, blocca la connessione. Se un altro programma tenta di accedere a Internet per installare il plug-in, l'utente vedrà inviato un messaggio di avviso Firewall.

Tuttavia, in pratica, l'utente ha pochi strumenti per la messa a punto e un'applicazione dannosa, una volta su un computer, proverà prima di tutto a creare una regola di autorizzazione, concentrandosi in particolare sul Firewall di Windows, o semplicemente disabilitarlo, quindi non lo considereremo, ma alcune soluzioni tipiche.

4.2. Firewall personale Outpost Firewall

Cominciare Firewall avampostoè stato inserito dall'utilità di rilevamento attacchi hacker Jammer che divenne rapidamente popolare. La ragione della sua popolarità si è rivelata comune. Una società governativa straniera ha utilizzato un Trojan per tracciare i propri utenti. Un dipendente ha installato Jammer e non solo ha trovato lo spyware, ma ha anche tracciato la direzione della sua attività. Questo caso è finito sulla stampa, è scoppiato uno scandalo e Jammer ha immediatamente guadagnato popolarità. Rilasciato per la prima volta nel 2001, Outpost Firewall Pro ha ottenuto il riconoscimento quasi immediatamente ed è popolare oggi per le sue ampie funzionalità e il basso costo.

Oggi l'azienda offre diverse opzioni per Outpost Firewall Pro:

Outpost Firewall Pro 2008 è un firewall personale che fornisce una protezione Internet completa per uso personale. Questa versione è compatibile con Windows Vista, una prima versione 4.0 è disponibile sul sito del progetto che supporta Windows 2000, XP e Server 2003;

Outpost Security Suite Pro - progettato anche per uso personale, fornisce una protezione del computer al cento per cento, include tutto fondi necessari sicurezza: firewall, antivirus, antispyware, filtro antispam e protezione proattiva;

Outpost Network Security - una soluzione per proteggere le piccole e medie imprese da minacce esterne e interne;

Outpost Firewall Free è un firewall personale per chi naviga in Internet in modo irregolare.

Considera Outpost Firewall Pro 2008.

Installazione di Outpost Firewall Pro

L'installazione di Outpost Firewall Pro è tradizionale. Nel primo passaggio, puoi selezionare la lingua di installazione - russo, su cui verranno visualizzati ulteriormente tutti i messaggi. Accetta i termini contratto di licenza... Durante l'installazione, puoi scaricare gli ultimi aggiornamenti di Outpost Firewall selezionando la casella con lo stesso nome. Dopo aver copiato i file, Configurazione guidata.

Nella prima finestra Procedure guidate di configurazione(Fig. 4.1) devi scegliere il livello di sicurezza che il programma fornirà:

elevato- per utenti avanzati; il firewall fornirà il massimo possibile protezione;

Normale- Outpost Firewall Pro proteggerà il sistema dai metodi di penetrazione più pericolosi senza infastidire l'utente con continue richieste; questo livello è consigliato per la maggior parte dei casi.

Riso. 4.1. Configurazione guidata di Outpost Firewall Pro

Controlla i file all'avvio- impedisce l'avvio di programmi dannosi noti, ma non blocca altri tentativi di accesso come la copia o il salvataggio;

Controlla i file ad ogni tentativo di accesso- tutti i tentativi di accesso ai file infetti da malware conosciuti sono impediti.

La seconda opzione prevede massima protezione ma può influire negativamente sulle prestazioni del sistema. Se si nota una diminuzione delle prestazioni, su computer a bassa potenza, è meglio quindi passare alla prima opzione. Puoi selezionare la casella per aumentare le prestazioni. Abilita la memorizzazione nella cache dello stato dell'assegno... In questo caso, durante la prima chiamata, verrà creato un file di cache nascosto, la volta successiva verrà confrontato con lo stato corrente e, se non vengono rilevate differenze, il controllo verrà interrotto.

Riso. 4.2. Finestra di dialogo Configurazione guidata

Le seguenti opzioni sono possibili qui:

Crea e aggiorna automaticamente le regole- l'opzione più comoda e consigliata: man mano che le applicazioni vanno online, l'utente creerà regole per esse e le aggiornerà secondo necessità;

Crea regole automaticamente- lo stesso, ma senza aggiornamento automatico regole; in quest'ultimo caso viene richiesto all'utente;

Non creare regole automaticamente- le regole non vengono create automaticamente.

Selezionando la casella Addestra automaticamente Outpost Firewall Pro per una settimana, abiliti la creazione automatica di regole di autorizzazione per le applicazioni note che richiedono connessioni.

Inoltre, Agnitum ti invita a partecipare al programma ImproveNet. Se selezioni la casella di controllo appropriata, i dati su applicazioni di rete per cui non ci sono regole, creane di nuove regole di sistema e statistiche sull'utilizzo delle applicazioni. Le informazioni raccolte verranno inviate alla società sviluppatrice una volta alla settimana (le informazioni verranno trasmesse in forma compressa in background senza interrompere il funzionamento del sistema). Sulla base delle informazioni raccolte, verranno create nuove regole, che saranno poi disponibili tramite il sistema di aggiornamento. Il risultato del programma ImproveNet dovrebbe essere una diminuzione del numero di richieste all'utente: Outpost dovrebbe acquisire una maggiore autonomia nel processo decisionale. Se necessario, queste impostazioni possono essere modificate eseguendo il comando Impostazioni> Generali> Migliora Rete.

Quando avvii il programma per la prima volta, ti verrà chiesto di registrare il programma sullo schermo; se non disponi di una licenza, puoi legalmente utilizzare Outpost Firewall per 30 giorni facendo clic sul pulsante Utilizzo.

Lavorare con Outpost Firewall

Dopo l'installazione, Outpost Firewall è configurato e pronto per l'uso. Ciò è evidenziato dall'icona che appare nell'area di notifica, il cui aspetto dipende dal criterio selezionato. L'impostazione predefinita è modalità di allenamento... Secondo essa, per ogni tentativo di accesso alla Rete di un'applicazione per la quale non è stata impostata alcuna regola, viene richiesto all'utente (Fig. 4.3) contenente informazione necessaria, che consente nella maggior parte dei casi di prendere una decisione: nome del programma, servizio remoto, numero di porta e indirizzo IP.

Riso. 4.3. L'applicazione sta tentando di accedere alla rete

Inoltre, quando il modulo Anti-Spyware è abilitato, la richiesta viene analizzata e, se tutto è normale, viene visualizzata un'etichetta accanto al nome dell'applicazione Nessuno spyware rilevato... Sulla base delle informazioni ricevute, l'utente può prendere una delle seguenti decisioni:

Consenti qualsiasi attività a questa applicazione- l'applicazione viene aggiunta all'elenco attendibile e tutte le connessioni da essa richieste vengono automaticamente consentite;

Nega qualsiasi attività a questa applicazione- l'applicazione riceve lo stato di vietato e tutte le connessioni vengono automaticamente bloccate;

Crea una regola basata su standard- la maggior parte delle applicazioni richiede l'accesso alla rete solo utilizzando determinati protocolli e porte; Outpost viene fornito con modelli che possono essere utilizzati per creare regole per tali applicazioni: in questo caso, l'applicazione sarà limitata ai protocolli specificati;

Permetti una volta o Blocca una volta- se dubiti dello scopo del programma, puoi consentire o negare l'accesso alla rete per una volta e monitorare la reazione dell'applicazione.

Cliccando sul link Assistente, puoi ottenere informazioni più dettagliate sul processo per aiutarti a prendere la decisione giusta, comprese le informazioni ottenute dal sito dello sviluppatore. Nei pulsanti del menu ok può essere intensificato Modalità di apprendimento automatico.

Per tale applicazione, puoi anche creare la tua regola con una descrizione. Ad esempio, creiamo una regola per il browser web Firefox. Dal menu contestuale richiamato facendo clic con il tasto destro sull'icona nell'area di notifica, selezionare Impostazioni, nella finestra che appare (Fig.4.4) vai alla scheda Firewall> Regole di rete e premere il pulsante Aggiungere.

Riso. 4.4. Finestra di creazione delle regole di rete

Il programma ti chiederà di specificare il percorso del file eseguibile. Usando file manager vai alla directory in cui è stato installato Firefox (per impostazione predefinita è C: \ Programmi \ Mozilla Firefox) dove selezionare il file firefox.exe... Per impostazione predefinita, l'app rientra nella categoria Bloccato; per consentirgli l'accesso alla Rete, seleziona la voce nel menu contestuale Fidati sempre di questa app.

In questo caso, l'applicazione avrà pieno accesso. Per personalizzare il suo comportamento in modo più sottile, nello stesso menu, seleziona la voce Usa le regole... Apparirà una finestra Editor di regole dove nella scheda? Regole di rete bisogno di premere un pulsante Nuovo... Nella finestra che appare, modificare la regola specificando l'evento (direzione, indirizzo e porta) ei parametri (notifica, attiva filtro dinamico, non registrarsi). Cliccando sul link sottolineato nel riquadro Decodificare la regolaè possibile modificare i valori dei parametri.

Dopo la fine del periodo di formazione, ovvero quando tutte le regole sono state create e l'utente non riceve più richieste, è necessario andare su Modalità sfondo opera. In questo caso il firewall opera in una modalità invisibile all'utente, senza visualizzare l'icona nell'area di notifica. Grazie a ciò, ad esempio, i genitori possono impercettibilmente per il bambino bloccare il traffico indesiderato e controllare il lavoro su Internet. V questa modalità Outpost Firewall consuma meno risorse.

Per passare alla modalità in background, chiama la finestra delle impostazioni. Nella scheda Generale nel menu a discesa Seleziona la modalità di download installare Sfondo... Per impedire a chiunque di modificare le impostazioni del firewall, nella stessa scheda, seleziona il pulsante di opzione Protezione della password in posizione Accendere e imposta una password.

tranne Modalità di apprendimento esistono le seguenti policy (disponibili nel menu contestuale dell'icona nell'area di notifica):

Blocca tutto- tutte le connessioni sono bloccate; questa policy può essere utilizzata, ad esempio, per disconnettere temporaneamente un computer dalla Rete;

Modalità di blocco- tutte le connessioni sono bloccate tranne quelle consentite; dopo la fase di formazione, vale la pena utilizzare questa particolare politica;

Modalità di risoluzione- tutti i collegamenti sono consentiti, ad eccezione di quelli vietati;

Spegnere- il lavoro di Outpost Firewall, compreso il rilevatore di attacchi, è sospeso, tutte le connessioni sono consentite.

Interfaccia del programma

Dopo l'installazione, Outpost Firewall è pronto per funzionare e la maggior parte delle volte l'utente comunicherà con lui esclusivamente sotto forma di risposta alle domande quando un'applicazione tenta di accedere alla rete. Per visualizzare le statistiche dei robot e dell'attività di rete delle applicazioni, mettere a punto la politica del firewall e i plug-in, è necessario richiamare la finestra principale del programma (Fig. 4.5).

Riso. 4.5. Finestra principale del programma

La finestra principale è visivamente divisa in due parti. Nella parte superiore c'è un pannello contenente i pulsanti che forniscono accesso veloce ad alcune funzioni.

Per visualizzare le informazioni in una forma intuitiva, c'è un pannello informativo situato sulla sinistra, con cui lavorare assomiglia a lavorare in Esploratore Finestre. La categoria viene selezionata nel riquadro di sinistra e le informazioni dettagliate vengono visualizzate nel riquadro di destra. Alcuni elementi hanno accanto un segno più, facendo clic sul quale è possibile espandere l'elenco. Selezionando l'articolo benvenuto, puoi ottenere informazioni sulla licenza, visualizzare le notizie dal sito Web dello sviluppatore, ecc Firewall contiene due commi.

Attività di rete... Selezionando questa voce, sarai in grado di visualizzare un elenco di tutte le applicazioni e i processi che hanno corrente connessioni attive e informazioni dettagliate su di essi (protocollo, indirizzo IP e porta, ora di inizio e durata della connessione, numero di byte inviati e ricevuti, velocità, stato).

Se vedi una connessione che non hai consentito, o sospetti che un Trojan nascosto sia all'opera, puoi interrompere la connessione facendo clic con il tasto destro del mouse sulla riga corrispondente sul lato destro dello schermo e selezionando Interrompi la connessione... Selezionando la voce nello stesso menù colonne, è possibile modificare i campi di visualizzazione delle informazioni. Paragrafo Crea regola consente di richiamare rapidamente l'editor di regole per questa applicazione.

Porte usate... Visualizza tutte le applicazioni e i processi che attualmente hanno porte aperte, comprese le connessioni in sospeso.

Componente Sicurezza locale protegge il tuo computer da minacce sconosciute o mascherate. Qui puoi modificare il livello di sicurezza e creare un elenco di esclusioni per i processi che non devono essere monitorati, abilitati o disabilitati. protezione interna Outpost Firewall Pro. Nel sottoparagrafo Processi attivi viene visualizzato un elenco di tutti i processi attivi con l'indicazione della loro attività di rete.

Componente Antispyware protegge il tuo computer da trojan, worm e spyware. Premendo un pulsante Esegui il controllo del sistemaè possibile controllare il sistema per minacce e oggetti sospetti. In questo caso, puoi scegliere una delle opzioni per il controllo del sistema: Veloce, Completo e Selettivo... Tutti gli oggetti sospetti verranno spostati nella scheda Quarantena da dove possono essere cancellati, semplicemente ripristinati o ripristinati con l'aggiunta delle esclusioni. Qui puoi anche impostare la modalità di protezione in tempo reale e il funzionamento dello scanner della posta.

Nella scheda Controllo web viene mostrato il numero di oggetti bloccati (cookie, contenuto attivo delle pagine web, referrer, banner pubblicitari), nonché tentativi di trasferimento di dati personali.

Nota

I referrer contengono informazioni che consentono di monitorare da quale risorsa l'utente è stato reindirizzato dato l'indirizzo... Un insieme di referrer ti permette di scoprire quali risorse sono state visitate.

Tutti gli eventi catturati da Outpost Firewall Pro possono essere visualizzati andando su Il registro degli eventi... Sono classificati (eventi interni, firewall, rilevamento delle intrusioni, controllo web, anti-spyware), utile per l'analisi.

Configurazione Outpost Firewall Pro

È possibile accedere alle impostazioni di Outpost Firewall Pro facendo clic sul pulsante con lo stesso nome. Le voci delle impostazioni principali coincidono con i nomi nella finestra principale del programma (Fig. 4.6).

Riso. 4.6. Finestra delle impostazioni di Outpost Firewall Pro

Consideriamo le impostazioni utilizzate più frequentemente e quelle che potrebbero essere necessarie per stato iniziale opera.

Sul menu Generale selezionare la lingua dell'interfaccia, la modalità di avvio e la risoluzione della modalità di gioco, in cui il firewall non disturba l'utente con i messaggi. Selezionando le caselle si abilita la tecnologia SmartScan e la protezione firewall interna. Andando nel sottomenu Configurazione, è possibile proteggere con password le impostazioni, salvare e ripristinare la configurazione. Il calendario degli aggiornamenti è indicato al comma Aggiornare... Dopo l'installazione, gli aggiornamenti vengono controllati ogni ora. Questo può essere modificato se necessario.

Sul menu Firewallè configurata la modalità di funzionamento del firewall in modalità normale, in background e di gioco. Durante l'installazione, Outpost Firewall Pro analizza le impostazioni di rete e al sicuro dal suo punto di vista le reti locali vengono inserite nella sottovoce Impostazioni LAN... Per impostazione predefinita, è consentita qualsiasi comunicazione con tali reti. Se necessario, è possibile modificare qui l'elenco delle reti attendibili, dei singoli indirizzi IP e dei domini. Casella di controllo Fiduciario di fronte l'indirizzo consentirà tutte le connessioni; per consentire connessioni a file condivisi o directory utilizzando il protocollo NetBIOS, selezionare la casella di controllo con lo stesso nome. Modulo Rilevatore di attacchi, le cui impostazioni si trovano nel relativo menu (Fig. 4.7), aggiunge funzioni solitamente non tipiche dei firewall classici: rilevamento e prevenzione di attacchi informatici da rete locale e Internet. Il modulo esegue la scansione dei dati in entrata per le firme attacchi noti e analizza i tentativi di scansione e gli attacchi Denial of Service (DoS) e altri attacchi di rete, inclusi quelli sconosciuti.

Riso. 4.7. Impostazioni del rilevatore di attacchi

Consigli

Se sul computer è installato un sistema di rilevamento e mitigazione degli attacchi di rete, il modulo di rilevamento degli attacchi deve essere disabilitato deselezionando la casella di controllo corrispondente.

In campo Livello di allarme livello di allarme configurabile e azioni del modulo quando viene rilevato un attacco. Utilizzando il dispositivo di scorrimento, è possibile selezionare uno dei tre livelli di allarme: Corto, Ottimale e Massimo, che differiscono nella reazione ad alcuni tipi di attacchi non pericolosi. Quest'ultimo fornisce il più alto livello di protezione, ma genererà un gran numero di avvisi. Premendo il pulsante personalizzazione, puoi specificare quali tipi di attacchi Outpost Firewall dovrebbe rilevare e prevenire. Nella scheda Ethernet configura la protezione contro alcuni attacchi tipici delle reti Ethernet e Wi-Fi. In particolare, qui dovrebbe essere abilitato il filtro ARP per proteggersi dagli aggressori che falsificano un indirizzo IP. Nell'area di Attacchi Ethernet la reazione del modulo a tali attacchi è configurata. Nella scheda Inoltreè possibile modificare l'elenco degli attacchi che il modulo dovrebbe rilevare e prevenire. Ogni attacco ha una breve descrizione, ma si consiglia di disabilitare qualcosa solo se si sa esattamente cosa si sta facendo. Premendo il pulsante Porte vulnerabili, è possibile specificare qualsiasi numero di porta a cui si desidera prestare particolare attenzione. Ciò può includere i numeri di porta tradizionalmente utilizzati dai trojan e dai programmi di controllo remoto del computer. Casella di controllo Blocca l'attaccante per... minuti consente di impostare il periodo di tempo per il quale verrà bloccato l'indirizzo IP dell'host attaccante, ovvero nessuno potrà connettersi al computer protetto da questo indirizzo. Casella di controllo opzionale Blocca la sottorete dell'aggressore ti consente di essere al sicuro nel caso in cui l'attaccante voglia modificare l'indirizzo IP (ad esempio, quando ti riconnetti tramite una connessione dial-up, puoi ottenere un indirizzo IP diverso). Per ricevere avvisi quando vengono rilevati attacchi, seleziona le caselle di controllo Riproduci notifica sonora quando vengono rilevati attacchi e Mostra avvisi visivi quando vengono rilevati attacchi... Per evitare che host attendibili vengano bloccati dal rilevamento degli attacchi, è necessario specificarli nel campo Eccezioni- tutti i pacchetti da loro inviati non saranno considerati dannosi.

Configurazione del modulo Sicurezza locale lo stesso sopra descritto. Utilizzando il dispositivo di scorrimento, a seconda della natura del lavoro corrente, viene impostato uno dei quattro livelli di sicurezza: da Corto, in cui vengono monitorate solo le richieste di accesso alla rete da file eseguibili modificati, per Massimo, la cui attivazione prevede la massima protezione del sistema. Premendo il pulsante personalizzazione, puoi specificare quali azioni, eventi e componenti deve controllare questo modulo. Usa questa opportunità solo se hai problemi o se sai esattamente cosa vuoi ottenere. Nella maggior parte dei casi, è più comodo usare il cursore Livello di sicurezza... È possibile elencare le applicazioni che possono essere chiamate da altri programmi Applicazioni notevoli e configurare le regole di controllo singolarmente nell'elenco Eccezioni di controllo anti-perdita... Per fare ciò, premere il pulsante con lo stesso nome e specificare il percorso del file eseguibile. Modulo Sicurezza locale non controllerà le loro azioni e disturberà l'utente con le richieste.

Nella scheda Antispyware abilitare o disabilitare il modulo di controllo dello spyware e configurare avvisi ed eccezioni. Casella di controllo Verifica la presenza di spyware all'avvio del programma permetterà di controllare tutto programmi in esecuzione dopo aver avviato Outpost Firewall Pro. Se la scansione carica il sistema, puoi selezionare la casella di controllo Esegui lavori specificati a bassa priorità... Nel sottoparagrafo Profili e programma profili dei controlli di sistema e delle attività per controllo automatico all'ora specificata. Quando si configura un profilo di scansione, è possibile specificare quali oggetti di sistema e partizioni disco rigido dovresti scansionare, così come scansionare alcuni tipi di file e archivi. Utilizzo di un elenco a discesa Scegli un'azione viene impostata l'azione predefinita per gli oggetti dannosi rilevati. Casella di controllo Salta file più grandi di: ... MB ti permette di impostare taglia massima file sottoposti a scansione. Nella scheda Scanner della posta la modalità di scansione degli allegati alle e-mail è configurata. Se la tua email è già stata scansionata da un programma antivirus, puoi disabilitare tale scansione selezionando la casella Disabilita il filtro degli allegati... Il resto degli elementi consente di rinominare gli allegati con estensioni specificate o di spostarli in quarantena.

tab Controllo web contiene le impostazioni del modulo con lo stesso nome. Il dispositivo di scorrimento seleziona il livello di controllo web. Al minimo Leggero solo gli annunci per parole chiave sono bloccati, gli elementi interattivi sono consentiti. Sebbene originariamente progettati per facilitare le interazioni dell'utente, gli elementi interattivi possono essere sfruttati dagli hacker. Quando si imposta il livello Ottimale alcuni elementi interattivi pericolosi sono bloccati. Premendo il pulsante personalizzazione, è possibile specificare quali elementi specifici bloccare o consentire: script ActiveX e Visual Basic, applicazioni e script Java, cookie, popup, elementi interattivi esterni, frame nascosti, animazioni e referrer.

Come il resto fonti di informazione, molte risorse Internet esistono grazie alla pubblicità. Alcuni siti abusano dei banner, che sono immagini di dimensioni diverse, il che porta a un caricamento più lento. Inoltre, un utente che paga per megabyte perde traffico prezioso. Disabilitare la visualizzazione delle immagini risolve solo parzialmente il problema.

Nota

È generalmente accettato che i banner rallentino il caricamento a causa della loro dimensione, che a volte supera la dimensione delle informazioni stesse, a causa della quale l'utente ha caricato la risorsa. Non è tutto: i banner vengono caricati tramite script che generano un indirizzo in modo dinamico, ma il più delle volte da altri siti, quindi in alcuni casi l'utente è costretto ad attendere che il sito venga trovato e che le informazioni che vedrà poi siano determinate.

Quando imposti il cursore su un livello Massimo gli annunci possono essere bloccati per dimensione. Tuttavia, il contenuto attivo viene utilizzato oggi su molte risorse e senza la sua attivazione è impossibile lavoro a tutti gli effetti... Tali siti possono essere aggiunti alla scheda Eccezioni... Nella scheda Dati personali il blocco del trasferimento dei dati personali è configurato, ad esempio, un tentativo di trasferire un numero di carta di credito. Impostando vari parametri, è possibile sostituire automaticamente informazione personale asterischi o bloccare la trasmissione di tali pacchetti. Tuttavia, se lavori con negozi online e altre risorse che richiedono tali informazioni, inseriscile nel menu Eccezioni... Puoi bloccare completamente i siti dannosi noti e impostare il blocco degli annunci tramite parole chiave nell'elemento secondario Pubblicità e siti... Nella scheda Per parole chiave puoi specificare un elenco di parole chiave da abbinare nei tag HTML IMG SRC = e A HREF = il loro download sarà bloccato. Premendo il pulsante Scarica o Salva, è possibile caricare un elenco ottenuto da un altro computer o salvare tale elenco per un uso successivo su altri sistemi. tab A misura contiene un elenco delle dimensioni delle immagini, se corrispondono nel tag HTML UN il disegno sarà bloccato. Per aggiungere una dimensione del banner che non è nell'elenco, inserisci i suoi dati nei campi Larghezza e Altezza e premere il pulsante Aggiungere.

4.3. Firewall gratuito COMODO Firewall Pro

Senza dubbio, Outpost Firewall è ricco di funzionalità e fornisce una protezione completa. Tuttavia, molti utenti non sono disposti o non possono pagare per un prodotto software. Considera uno dei disponibili firewall gratuiti – COMODO Firewall Pro. Non ci sono molte funzionalità aggiuntive in tali prodotti, ma svolge la funzione principale: protezione delle connessioni di rete e altri programmi descritti in questo libro possono essere utilizzati per combattere spyware, virus e altri "doni" di cui Internet è ricco.

COMODO Personal Firewall Pro è stato sviluppato dalla società americana Comodo Group e ha ripetutamente vinto premi in vari test. Il sito web del progetto si trova all'indirizzo http://www.personalfirewall.comodo.com/... Questo firewall è in grado di gestire in modo indipendente la maggior parte delle potenziali minacce e fornire all'utente un avviso e una raccomandazione appropriati. Per uso personale, Comodo Firewall è distribuito gratuitamente, a pagamento, il prodotto fornisce funzionalità aggiuntive. Nonostante le sue caratteristiche siano già sufficienti: ne riconosce diverse migliaia varie applicazioni per diverse categorie (adware, spyware, cassaforte, ecc.). È possibile aggiungere funzioni per monitorare il registro ei file dell'applicazione; i file sospetti possono essere inviati al server dell'azienda per essere analizzati da specialisti. Il programma ha un'interfaccia semplice e conveniente, purtroppo, nell'ultima versione 3.0 - solo inglese. La versione 3.0 funzionerà su Windows Vista, versioni a 64 bit di Windows XP e Windows Server 2003. Una versione precedente 2.4 è disponibile sul sito del progetto, che ha una versione con interfaccia russa. La versione 2.4 supporta Windows 2000.

Nella nuova versione, il firewall è stato spostato su una nuova architettura denominata A-VSMART (Anti-Virus, Spyware, Malware, Rootkit, Trojan). Il suo compito è aumentare significativamente il livello di protezione grazie a un controllo del traffico più approfondito, al monitoraggio dei processi e alla limitazione dell'accesso agli oggetti di sistema critici. La versione 3.0 è diventata più flessibile nella personalizzazione, l'utente ha ricevuto più parametri a sua disposizione. Un gruppo di criteri preconfigurati consente di creare regole più complesse, se necessario.

Lavorare con Comodo Firewall Pro

L'installazione del programma è tradizionale e, nonostante la mancanza di un'interfaccia localizzata, è semplice. Nella maggior parte dei casi, è sufficiente accettare le impostazioni predefinite e fare clic sul pulsante Prossimo per andare al passaggio successivo. Dopo aver raccolto i parametri di sistema e aver scelto una directory per l'installazione, verrà avviata la procedura guidata Procedura guidata di configurazione di Comodo Firewall Pro... Al primo passaggio, ti chiederà di selezionare la modalità di applicazione: Firewall con Difesa + (consigliato) o Firewall... La seconda modalità è agire come un firewall senza funzionalità aggiuntive. Se non hai un'applicazione installata sul tuo computer che sta causando un conflitto con cui collaborare, dovresti selezionare la prima opzione che fornisce la massima protezione. Sopra passo successivo devi rispondere se collegare l'A-VSMART, rispondi si.

Dopo l'installazione, il programma inizia ad apprendere, tracciando l'avvio di eventuali applicazioni sul computer dell'utente e un tentativo di stabilire una connessione. Se COMODO non può prendere una decisione da solo, apparirà una finestra di richiesta (Fig. 4.8), che richiede all'utente di farlo. Il colore della parte superiore della finestra dipende dalla gravità della situazione. Se COMODO valuta l'evento come critico, il colore sarà rosso, se il pericolo non è così grande, sarà giallo.

Riso. 4.8. Richiesta all'utente di COMODO

Nella parte alta del campo Applicazione l'applicazione che partecipa alla richiesta è indicata in A distanza- l'indirizzo IP del sistema remoto e il protocollo (TCP o UDP), e in Porta- porta in sistema locale a cui è pervenuta la richiesta. L'utente può scegliere una delle opzioni proposte:

Consenti questa richiesta- consentire tale connessione;

Blocca questa richiesta- bloccare questa connessione;

Tratta questa applicazione come- indicare come visualizzare questa applicazione.

Quando si seleziona l'ultimo elemento utilizzando l'elenco a discesa, è necessario specificare una regola preimpostata. Se si tratta di una richiesta di rete - programma di navigazione in rete(Programma di navigazione in rete), Client FTP(cliente FTP), Applicazione affidabile(Applicazione attendibile), Applicazione bloccata(Blocca applicazione), Solo in uscita(Solo in uscita). Se questa applicazione - Installatore o Aggiornatore(Installatore o Aggiornatore), Applicazione affidabile, Applicazione di sistema Windows(Sistema Applicazione Windows), Applicazione isolata(applicazione sandbox), Applicazione limitata(applicazione limitata). Affinché COMODO ricordi la selezione, assicurati che la casella di controllo sia selezionata Ricorda la mia risposta... Una volta effettuata la selezione, premere il pulsante ok.

Quando si avvia un'applicazione locale o si tenta di stabilire una connessione con un altro computer, l'utente viene informato da una finestra pop-up Il firewall sta imparando(fig. 4.9).

Riso. 4.9. Formazione firewall in corso

Interfaccia COMODO Firewall

Consideriamo i punti principali. Visivamente, la finestra del programma è divisa in tre parti. Nella parte superiore c'è un pannello con quattro pulsanti che forniscono l'accesso alle funzioni di base del firewall. Per avere un riassunto di stato attuale, clicca Riepilogo(fig. 4.10).

Riso. 4.10. Interfaccia COMODO

In campo Stato del sistema mostra lo stato del firewall; dopo aver avviato il sistema, ci vorrà del tempo per controllare i parametri correnti e applicazioni in esecuzione e servizi, dopodiché darà il totale. Se è tutto ok vedrai icona verde... In caso di problemi COMODO saprà consigliarvi come risolverli. In campo Difesa della rete mostra il numero totale di connessioni in entrata (connessioni in entrata) e in uscita (connessioni in uscita). Cliccando sul link Interrompi tutte le attività, puoi bloccare rapidamente tutte le connessioni. Link dopo Il livello di sicurezza del firewall è impostato su, mostra il livello di protezione attuale. Cliccandoci sopra, andrai alla finestra delle impostazioni Impostazioni del comportamento del firewall, in cui tramite lo slider è possibile impostare uno dei cinque livelli di protezione:

Disabilitato- i criteri di rete sono disabilitati, tutto il traffico in entrata e in uscita è consentito;

Modalità di allenamento- il firewall è in modalità di apprendimento, le informazioni sulle applicazioni che stabiliscono le connessioni vengono memorizzate senza contattare l'utente;

Allenati con la modalità provvisoria- la modalità predefinita; criteri di rete abilitati, informazioni su traffico in uscita inizializzato applicazioni sicure, si ricorda, l'utente viene avvisato da una finestra pop-up, quando un'applicazione sconosciuta tenta di stabilire una qualsiasi connessione di rete, l'utente riceve una richiesta;

Modalità politica personalizzata- questa modalità deve essere selezionata dopo aver addestrato il firewall; segue semplicemente le politiche stabilite, bloccando le incognite e consentendo le connessioni descritte nelle regole;

Blocca tutte le modalità- modalità di blocco per tutte le connessioni.

Attenzione ai numeri in campo Mantieni un avviso sullo schermo per massimo ... secondo- esattamente per quanti secondi verrà mostrata la finestra di avviso. Se necessario, impostare qui un valore diverso. Nella scheda Impostazione avviso imposta i livelli di allerta. L'impostazione predefinita è bassa ( Basso). Usando il cursore Livello di frequenza di avviso, puoi sollevarlo in modo che informi l'utente su tutti gli eventi sulla rete. Per rendere effettive le modifiche, premere il pulsante prima di chiudere la finestra. Applicare.

Simile alle connessioni di rete, Difesa della rete in campo Difesa proattiva viene mostrata l'attività dell'applicazione. Di particolare interesse è il link aspetto la tua recensione(In attesa della tua recensione), che visualizzerà il numero di file che COMODO non può decidere da solo. Clicca sul link - nella finestra I miei file in sospeso(I miei file in questione) ne visualizzerà un elenco. Per ogni file, puoi scoprire la sua posizione, l'azienda (se presente) e lo stato (ad esempio, nuovo o modificato). Se è difficile prendere una decisione da soli, contrassegnare il file con la casella di controllo e fare clic su Cercare(Cerca) - Il firewall si connetterà al database Internet e visualizzerà le informazioni sul file. Per convalidare questo file, fare clic su Invia(Invia), per rimuovere un file dall'elenco - il pulsante Rimuovere(Rimuovi), e per rimuovere dal sistema - Epurazione(Pulire). Usando il pulsante Sposta in(Sposta) il file può essere spostato in luogo specificato... Se è necessario aggiungere manualmente un file a questo elenco, utilizzare il pulsante Aggiungere, quindi seleziona il file su disco ( Sfoglia file) o processo ( Sfoglia il processo in esecuzione).

Link in linea Il livello di sicurezza della Difesa è impostato su consente di modificare la modalità del sistema di protezione, il cui scopo è lo stesso descritto sopra. Ottimale viene utilizzato per impostazione predefinita. Modalità PC pulito in cui vengono eseguite le politiche. Quando vengono lanciate applicazioni attendibili, COMODO apprende scrivendo nuove informazioni nella policy. File eseguibili su supporti non rimovibili (eccetto quelli in I miei file in sospeso e nuovo) sono considerati attendibili.

Premendo il pulsante Firewall, è possibile accedere alle impostazioni del firewall, visualizzare eventi e connessioni, aggiungere applicazioni all'elenco di reti attendibili o negate, specificare reti attendibili e non attendibili. Articoli simili sono situati in Difesa +, solo qui le impostazioni riguardano le applicazioni, non le connessioni di rete. V Varieè possibile importare/esportare impostazioni, effettuare diagnosi e impostare alcuni parametri generali di funzionamento di COMODO.

Elenco gratuito firewall esteso. Altre soluzioni includono Jetico Personal Firewall dell'omonima società finlandese ( http://www.jetico.com/) o PC Tools Firewall Plus ( http://www.pctools.com/ru/firewall/). Quest'ultimo ha un'interfaccia localizzata.

Come funziona un programma del genere? Proviamo a spiegare. Immagina una recinzione lunga e alta, tutto andrebbe bene, ma sei sorpreso dalla presenza di un gran numero di cancelli chiusi. Sopra ogni cancello è appeso un numero di serie, che inizia da 1 e finisce con 65535. Se vai al cancello e provi ad aprirlo, una luce rossa sopra il numero si accende e la serratura rimane chiusa - non puoi uscire. Tutti i firewall personalizzati funzionano in questa modalità. Il programma tenta di "uscire" verso la rete attraverso il gate e sul display dell'utente viene visualizzato un avviso sull'attività dell'applicazione "X". E qui ci sono le seguenti opzioni per lo sviluppo di eventi:

- dare l'opportunità di lavorare con la rete;

- bloccare la capacità di lavorare con la rete.

Il firewall scrive il comando utente ricevuto nel profilo e vi accede ogni volta che si avvia il computer. In questo modo viene monitorata l'attività di rete delle applicazioni sulla macchina. Il compito principale del firewall è proprio questo, tuttavia, gli sviluppatori forniscono ai loro programmi un numero enorme di funzioni utili che consentono all'utente non solo di monitorare ciò che il suo computer sta facendo sulla rete, ma anche di limitare la visualizzazione di banner, blocca le finestre pop-up, filtra la registrazione biscotti e così via, così via...

Il sistema di lavoro descritto è primitivo, poiché qualsiasi azione programmatica può essere ingannata o limitata, spesso l'utente stesso si “stanca” di configurare il sistema e apre un “cancello” ad applicazioni lontane da quelle fidate.

Nel momento attuale della vita, la mania per la Network Privacy (anonimato di rete) sta svanendo, e molto invano. Forse, personalmente, non ti piace scaricare software, navigare sul web su risorse porno e non stai cercando crack, ma prima o poi succederà. Tuttavia, devi scaricare un programma dubbioso, andare ancora a guardare la "fragola", ed è molto probabile che andrai su siti occidentali alla ricerca di "cracker". È qui che hai bisogno di un filtro affidabile installato sul tuo computer e di avere una comprensione completa di ciò che sta accadendo alla tua macchina sulla rete.

Oggi il più popolare è il built-in firewall di Windows XP, integrato dopo l'installazione del Service Pack 2. A proposito, pochissimi utenti sanno che un firewall software è stato installato nei sistemi operativi della famiglia Windows dai tempi di NT 5.0 (Windows 2000 aka w2 k). Ovviamente è programma utile, di cui parleremo più avanti.

Allora non dimenticare il firewall dell'avamposto di Agnitum. È anche un'utilità molto utile che ha molte funzioni e un'interfaccia piuttosto amichevole. Poi arriva il firewall Zone Alarm di Zone Labs. Forse la "zona di allarme" è la più conveniente dal punto di vista di un utente alle prime armi e gli utenti più esperti preferiranno sicuramente i prodotti Agnitum.

E la cosa divertente è che non ce ne sono più sistema popolare protezione che si baserebbe sull'idea di filtrare il traffico di rete. Nessuno! Certo, puoi discutere: che dire di Norton, Kaspersky e altri prodotti ben noti ... I nomi di questi mega-progetti riflettono la loro essenza: Kaspersky è un "anti-hacker", un'utilità enorme e pesante che richiede denaro e consuma risorse macchina con invidiabile tenacia. Norton Internet Sicurezza - copia esatta con gli stessi compiti e l'inglese nel carico. In una parola: ognuno sceglie per se stesso. E se tutto è chiaro con gli antivirus (vedi la recensione "Test comparativi di antivirus popolari"), allora con la protezione "da Internet" tutto è molto più complicato. Iniziamo ad approfondire l'argomento?

Windows XP Firewall integrato Service Pack 2

Conosciuto assolutamente da chiunque abbia mai incontrato WinXP SP2. Funziona a un livello completamente primitivo, monitorando l'attività dell'applicazione a livello dell'utilità di sistema netstat. exe e confrontando le informazioni ricevute con il proprio profilo. Tuttavia, possiede il necessario bagaglio di funzioni ed è in grado di fornire tranquillità all'utente, se non cammina su siti con contenuti "discutibili". Per essere completamente protetto, ti consigliamo di eseguire le seguenti operazioni: installa il complesso Microsoft Antispyware e qualsiasi antivirus che ti piace di più. Per un utente inesperto e un surfista inattivo, questo set è abbastanza.

La cosa bella del firewall integrato è che non è visibile. Ma non appena avvii un'applicazione che richiede una connessione di rete, sullo schermo compare immediatamente una finestra di avviso: vuoi dare all'applicazione la possibilità di "connettersi" o no? E l'utente è quasi sempre d'accordo: un idillio.

Vantaggi: semplice e non necessita di configurazione. Per impostazione predefinita, nega tutte le connessioni su tutte le porte. Va d'accordo facilmente con qualsiasi altro firewall.

Svantaggi: non efficace contro minacce gravi come virus o trojan con funzione di blocco del firewall. Non ha modalità di allenamento. Impossibile filtrare i contenuti www.

Agnitum Outpost Firewall PRO

Ci soffermeremo su questo programma in modo molto più dettagliato. Non è un segreto che Outpost si sia diffuso nel nostro paese grazie all'emergenza versione gratuita programmi all'inizio del XXI secolo. Da allora molto è cambiato, ma Outpost continua a cercare e scaricare centinaia di migliaia di utenti in tutto il mondo. Anche l'autore di questo testo si fida dei prodotti Agnitum e utilizza Outpost Firewall nella versione professionale ormai da diversi anni.

Il programma si installa come di consueto, l'unica cosa che devi fare è riavviare il computer e attendere che il programma parta da "startup". Dopo aver avviato Outpost entra in modalità di apprendimento (un punto interrogativo nella barra delle applicazioni) - questo significa che qualsiasi applicazione, sia essa ICQ o un client di posta elettronica, non sarà in grado di accedere alla rete a tua insaputa. Se un programma viene richiesto di connettersi alla rete (nel nostro caso è Telnet), Outpost informa l'utente di questo evento con una finestra.

Ora devi solo decidere cosa fare con questo programma in futuro, aprire sempre il cancello o consentire a una sola sessione di funzionare. Possiamo anche creare un gruppo di regole per programmi di questo tipo, in conseguenza del quale verranno applicati loro filtri Outpost preconfigurati.

Con esso, puoi visualizzare l'attività di rete delle applicazioni che si trovano sul tuo computer. L'utilità di questa opzione è che possiamo vedere chiaramente la quantità di traffico speso e il tempo totale di connessione. Il lato sinistro dello schermo è responsabile di tutti gli eventi che si verificano sul Web e la maggior parte funzione interessante Outpost funziona con plugin esterni forniti con il programma di installazione.

Il modulo più interessante, dal nostro punto di vista, si occupa di filtrare il traffico di www dalla pubblicità eccessiva. Premettiamo subito che il sistema funziona abbastanza bene e per questo motivo molto spesso taglia tutto indiscriminatamente - da un innocuo contatore di visite a contenuto dinamico che sembra un banner. La presenza di pubblicità è determinata da Outpost da due segni semplici- la dimensione e la parola chiave nel collegamento. Firemaer inoltre filtra il traffico di posta, esclude l'attività degli script ActiveX, può escludere la possibilità di visualizzare siti porno o ciò che non si desidera vedere.

Tutti gli eventi possono essere visualizzati tramite menù speciale che puoi vedere qui sotto. I registri degli incidenti indicano i motivi e/o le condizioni per cui l'applicazione è stata bloccata.

E infine, il menu, che contiene tutte le applicazioni monitorate dal firewall. Puoi creare il tuo profilo per ogni programma gestito da Outpost Firewall, nonché abilitare il controllo dei componenti che possono essere aggiornati e utilizzati da software "dannosi". Ad esempio: stai camminando per le strade secondarie della rete e improvvisamente Outpost ti informa che una determinata DLL sul tuo computer è stata aggiornata - disconnettiamola dalla rete per ogni evenienza. E aiuta...

Breve conclusione

Il firewall di Outpost è un programma solido che piacerà a tutti coloro che amano comprendere le applicazioni e cercare le soluzioni necessarie nella documentazione. Nonostante l'apparente semplicità di gestione, Outpost è un'utilità molto seria che può facilmente proteggerti dalla maggior parte delle disgrazie della rete. A questo si aggiunge il supporto per la lingua russa e la disponibilità di una versione gratuita. Naturalmente, qualsiasi firewall può essere disattivato in modo discreto, ma per questo il tuo antivirus deve "mancare" il Trojan, che non appare mai sul computer "per sbaglio". Questo è un "buco" in Internet Explorer o la tua frivolezza ...

Allarme di zona di Zone Labs

È passato parecchio tempo dall'avvento di Zone Alarm, e da un'utilità piuttosto sciatta e colorata, il firewall sembra finalmente un prodotto serio. Come nel caso di Outpost, Zone Alarm non è solo un firewall, ma un insieme di moduli per proteggere il tuo computer da intrusioni esterne. Il principio di funzionamento è semplice e senza pretese e l'efficienza, ovviamente, è piuttosto elevata. Ma qualcosa che Zone Alarm ha portato con sé da quando è apparsa la prima versione del programma: facilità di installazione. E se Outpost è a volte incomprensibile e complicato, allora Zone Alarm è l'esatto contrario! All'utente vengono poste una serie di semplici domande, dopo le risposte alle quali si forma un profilo di base, che protegge completamente il computer. L'interfaccia del programma stessa è ben realizzata.

È dalla finestra principale che inizia la configurazione della politica di sicurezza del sistema. E sebbene sia completamente automatizzato, l'utente, se lo desidera, può intervenire nel processo. L'addestramento di Zone Alarm è lo stesso di Outpost. Se l'applicazione richiede la rete, il firewall avverte l'utente di un possibile pericolo con una finestra.

Presta attenzione alla primitività della funzione attivata: l'utente non ha bisogno di pensare a nulla, il suo compito include solo una cosa: consentire al programma di funzionare o meno. Allo stesso tempo, vengono fornite informazioni più che sufficienti sull'applicazione! E ricorda Avamposto...

In realtà, tutte le impostazioni di Zone Alarm vengono eseguite a un livello primitivo.

Ecco fatto: spostiamo il "slider" e raggiungiamo la modalità di funzionamento - primitiva e comprensibile a tutti. Impara l'inglese e goditi i vantaggi degli sviluppatori occidentali. Ma non è così semplice! Zone Alarm contiene una protezione antivirus integrata e un intercettatore di moduli adware. Ciò pone il firewall monitorato diversi obiettivi prima della concorrenza. Un programma che filtri il traffico per i virus è il sogno di molti utenti esperti. A parte la già tradizionale primitività, va tutto bene.

E, soprattutto, funziona davvero, e non solo con un browser, ma anche con un client di posta elettronica e con il protocollo ICQ. In una parola: tutto in uno. Ad esempio, diamo una situazione in cui ho scaricato la posta con Zone Alarm già installato: un avviso è apparso sullo schermo che c'era un virus nella lettera. Mi è bastato rimuoverlo e non preoccuparmi più.

Breve conclusione

Zone Alarm ha confermato ancora una volta la nostra opinione sulla sua affidabilità e facilità d'uso. Se stai cercando un software di sicurezza che non ti disturberà dettagli tecnici, ma allo stesso tempo diventerà un guardiano affidabile del tuo computer, quindi Zone Alarm è esattamente ciò di cui hai bisogno. A questo si aggiunge la possibilità di aggiornamenti online. base di virus e una bella interfaccia e ottieni quello che hai sempre cercato: Zone Alarm. Gli svantaggi del programma possono essere facilmente attribuiti ai suoi vantaggi: se hai bisogno (!) Per scoprire cosa sta succedendo sul tuo computer e come viene eseguito il blocco, allora Zone Alarm, purtroppo, non è un assistente qui. Il programma non fornisce informazioni dettagliate sui problemi e sui modi per risolverli. Tutto ciò che puoi limitare drasticamente l'accesso al tuo computer "dall'esterno" è il pulsante rosso "Stop" nella finestra principale del programma. Come con Outpost, esiste una versione gratuita del mega-programma, quindi chiunque può scaricarlo dal sito Web ufficiale dello sviluppatore. Cos'altro vorrei notare è il prezzo - 39,95 in valute statunitensi dure e verdi ...

Garantire la sicurezza. conclusioni

Per quanto riguarda la maggior parte degli utenti, di solito non si preoccupano affatto di ciò che è installato sul proprio computer. Probabilmente hai incontrato persone a cui piace reinstallare il sistema operativo, dopo di che intasano lo sfortunato computer con una miriade di decorazioni e sono sorpresi dal forte calo delle prestazioni della macchina. Grazie a tali utenti, stanno crescendo le fila di adolescenti teppisti della rete, che giorno e notte cercano documentazione sulla vulnerabilità dei protocolli TCP nei sistemi Windows, e poi ottengono enormi soddisfazioni se il loro piccolo sporco trucco ha successo. Il firewall ti salva davvero da piccoli trucchi sporchi, ma se sul computer sono installati servizi esterni, come web, ftp, Server MySQL quindi la maggior parte dei firewall domestici non sarà sicuramente d'aiuto. Qui vengono utilizzati sviluppi professionali di aziende serie, che costano migliaia di dollari e funzionano secondo principi completamente diversi. Tienilo a mente.

Quanto a noi, dei tre programmi elencati, Outpost è il nostro più affidabile, almeno perché informa l'utente su ciò che sta accadendo sul computer in modo molto più dettagliato rispetto al bradipo Zone Alarm. Per quanto riguarda quest'ultimo, è proprio l'ideale per un utente a cui non importa assolutamente cosa fa il suo computer in rete e dove va il denaro da un conto elettronico.

Outpost Firewall Pro fornisce affidabile protezione completa da una varietà di attacchi provenienti da fonti diverse. Controllo Web protegge il tuo computer dalla visita di siti infetti. La finestra principale del programma è divisa in due parti. parte sinistra! visualizza tutti i moduli di protezione. Facendo clic su uno di essi vengono visualizzate le informazioni su questo modulo.

Per eseguire la scansione del computer alla ricerca di eventuali software dannosi, seleziona la voce Anti-spyware nella parte sinistra della finestra e fai clic su Esegui scansione del sistema al suo interno (oppure fai clic sul pulsante Scansione del sistema nella parte superiore della finestra).

Successivamente, si aprirà una finestra in cui è necessario selezionare un metodo per la scansione del computer:

Controllo rapido del sistema: consente di controllare le aree in cui si trova più spesso lo spyware.

Controllo completo sistemi - controlla completamente il computer.

Scansione personalizzata: consente di selezionare gli oggetti da scansionare.

Quando si seleziona il metodo di scansione personalizzato, è possibile selezionare i file da scansionare per tipo, dimensione o specificare oggetti di propria scelta. Per aggiungere una cartella specifica all'elenco degli oggetti scansionati, fare clic sul pulsante Aggiungi. Dopo aver selezionato il metodo di verifica, fare clic sul pulsante Avanti. La finestra che appare mostrerà tutte le informazioni sulla scansione corrente. Questa finestra mostrerà il numero di verificati, sospetti e file pericolosi, così come il tempo impiegato per il controllo.

I pulsanti in questa finestra ti danno la possibilità di mettere in pausa e annullare. assegno in corso... Se viene rilevato un oggetto dannoso, il programma offrirà di selezionare una delle azioni disponibili (quarantena, ignora o elimina). Al termine della verifica verrà presentata una relazione sul lavoro svolto. Qui verrà visualizzato il numero di malware e programmi sospetti rilevati, oggetti disinfettati, persi ed eliminati, il numero totale di file scansionati, cartelle, processi in memoria, chiavi di registro, ecc.

Per visualizzare l'elenco degli oggetti in quarantena, aprire l'elenco Anti-spyware nella parte sinistra della finestra principale e selezionare la voce Quarantena. Utilizzando i pulsanti corrispondenti, è possibile eliminare o ripristinare qualsiasi file in questo elenco.

Outpost Firewall Pro ha la capacità di configurare regole per consentire a qualsiasi programma di accedere alla rete. Facendo clic sul pulsante Impostazioni, è necessario selezionare Regole per le applicazioni. Quindi è necessario fare clic su il nome desiderato applicazioni. Nella finestra Modifica regole che si apre, nella scheda Regole di rete, è possibile visualizzare le regole per questa applicazione, nonché aggiungerle, modificarle o eliminarle. Utilizzando il pulsante Aggiorna, è possibile aggiornare i database di questo programma. Dopo aver cliccato su questo pulsante, si aprirà una finestra con le informazioni sul processo di aggiornamento.

Scarica Agnitum Outpost Firewall Pro 9.3 gratuitamente l'ultima versione, ti ricordo che questo prodotto ha sospeso lo sviluppo, poiché molti antivirus hanno già un firewall integrato e non è necessario installarlo separatamente. Ma se usi un antivirus senza firewall, allora Agnitum Outpost Firewall Pro non sarà superfluo per te, grazie ad esso proteggerai completamente il tuo sistema da hacking o altri programmi dannosi. Scarica Agnitum Outpost Firewall Pro 9.3 Puoi seguire il link qui sotto senza registrazione gratuitamente per Windows in russo.

- Ciao amministratore, spiega perché è necessario un firewall nel sistema operativo, quali funzioni svolge? Installato sul mio laptop, che ho installato secondo il tuo articolo. Non ho lamentele sull'antivirus, ma l'unica cosa che mi dà fastidio è il firewall disabilitato nella versione gratuita di Panda. Anche gli amici mi chiedono: il mio antivirus ha un firewall? Quindi, non so nemmeno cosa sia. Se ne ho bisogno, dove posso scaricarlo e come installarlo?

- Saluto a tutti! Domanda: utilizzo l'antivirus ESET NOD32 Sicurezza intelligente 7, che dispone di un proprio firewall. Ne vale la pena per me guadagnare? Protezione di Windows installare Outpost Firewall Pro come secondo miglior firewall al mondo?

Nota dell'amministratore Nota: per proteggere il computer da virus, spyware e altri software dannosi, il computer deve disporre di un antivirus e un firewall o un firewall. E se le funzioni di base del primo sono note a molti, non tutti conoscono il ruolo del firewall.

Perché ho bisogno di un firewall sul mio computer?

Firewall, noto anche come firewallè un programma speciale che protegge da di un certo tipo malware finalizzato ad accedere a un computer su Internet o su una rete locale. In genere, si tratta di worm di rete e attacchi di hacker dannosi. Per fare ciò, il firewall controlla i dati provenienti da Internet o da una rete locale, quindi prende una decisione: bloccare questi dati o consentirne il trasferimento al computer.

- Amici, vi state chiedendo perché avete bisogno di un firewall! Guarda qualsiasi programma antivirus, questo non è un programma per molto tempo (come è stato abbastanza di recente), ma diversi potenti strumenti combinati in un tutt'uno con protezione multilivello e persino con tecnologie cloud: HIPS (protezione proattiva), euristica avanzata, firewall, protezione contro phishing e vulnerabilità, antispam, Controllo dei genitori e Dio sa cos'altro verrà aggiunto presto. Tutto questo è forzato dai pericoli che ci attendono su Internet e il primo colpo è preso nientemeno che dal nostro firewall!

Il sistema operativo Windows, a partire da XP SP2, è dotato di un firewall standard chiamato Windows Firewall. Ma prima che Microsoft implementasse questa funzionalità, un computer poteva facilmente essere infettato da un worm di rete, anche se sul sistema era installato un antivirus.

Il fatto è che un antivirus è un diagnostico e un guaritore; può determinare la presenza di malware su un computer e curare il sistema isolando i file infetti. Purtroppo, l'antivirus non può in alcun modo proteggere dal ripetersi della malattia, dalla re-penetrazione del malware. Ma un firewall può farlo. L'unico "ma" - il firewall non è in grado di proteggere l'utente quando lui stesso apre l'accesso ai suoi dati sulla rete domestica o aziendale.

Come nel caso di molti programmi a tempo pieno e Servizi Windows, il problema con il minimalismo delle loro impostazioni e funzionalità è risolto sviluppatori di terze parti, ma già nei loro prodotti software. E il firewall standard di Windows può essere cambiato con uno di terze parti. A differenza del firewall standard di Windows, che viene eseguito in background e protegge da minacce di rete"Silenziosamente", senza informare l'utente, la maggior parte dei programmi firewall di terze parti segnalerà quasi ogni passaggio delle notifiche del programma. Naturalmente, questo non è il principale vantaggio dei firewall di terze parti rispetto al firewall standard di Windows. Il vantaggio risiede nella possibilità di impostazioni di sicurezza flessibili, dalla protezione di base a quella avanzata, in cui quasi ogni azione sul computer richiederà l'autorizzazione dell'utente.

- Come nel caso degli antivirus, sul computer dovrebbe funzionare un solo firewall, uno normale o uno di terze parti, in modo che non ci siano conflitti software. Quando si installa un firewall di terze parti, il firewall standard di Windows viene disabilitato automaticamente.

- Il firewall Outpost Firewall Pro è compatibile con un gran numero di antivirus e puoi installarlo gratuitamente. programmi antivirus: ma non ha senso installarlo per aiutare mostri antivirus come Kaspersky Internet Security, poiché hanno il loro potente firewall.

Perché Outpost Firewall Pro?

Outpost Firewall Pro è un completo, protezione completa su internet. Il programma monitora il traffico di rete, sia in entrata che in uscita, al fine di identificare le minacce alla rete e prevenire la perdita di dati dell'utente dal computer. Outpost Firewall Pro monitora il comportamento dei programmi installati sul computer, bloccando l'avvio di processi sospetti.

Outpost Firewall Pro ha essenzialmente le stesse funzionalità di molti antivirus. Mentre gli antivirus rari includono un firewall avanzato. La funzionalità antivirus di Outpost Firewall Pro è chiamata protezione proattiva. Difesa proattiva blocca il lancio di cavalli di Troia, spyware e altro malware.

Alcuni prodotti antivirus hanno convinto gli utenti che qualsiasi software di sicurezza è necessariamente un potente divoratore. risorse di sistema... Questo non è il caso di Outpost Firewall Pro. Il programma consuma con parsimonia le risorse di sistema e non rallenta il funzionamento del sistema su dispositivi di computer a bassa potenza.

Outpost Firewall Pro, come i prodotti antivirus, si caricherà automaticamente all'avvio del sistema e proteggerà il tuo computer in ogni momento.

Puoi scaricare una versione di prova di Outpost Firewall Pro, che può essere utilizzata per 30 giorni in modo completamente gratuito, sul sito Web dello sviluppatore:

Diamo un'occhiata più da vicino all'installazione, configurazione e funzionalità di Outpost Firewall Pro.

Installazione di Outpost Firewall Pro

Scarica file di installazione programma ed eseguilo.

Nella finestra di selezione della lingua, il russo è preinstallato, fare clic su "OK".

Sarai accolto dalla procedura guidata di installazione.

Nella finestra successiva, devi accettare il contratto di licenza.

Se hai già un software antivirus installato sul tuo computer, nella finestra successiva vedrai che Outpost Firewall Pro si occupa dei conflitti di programma.

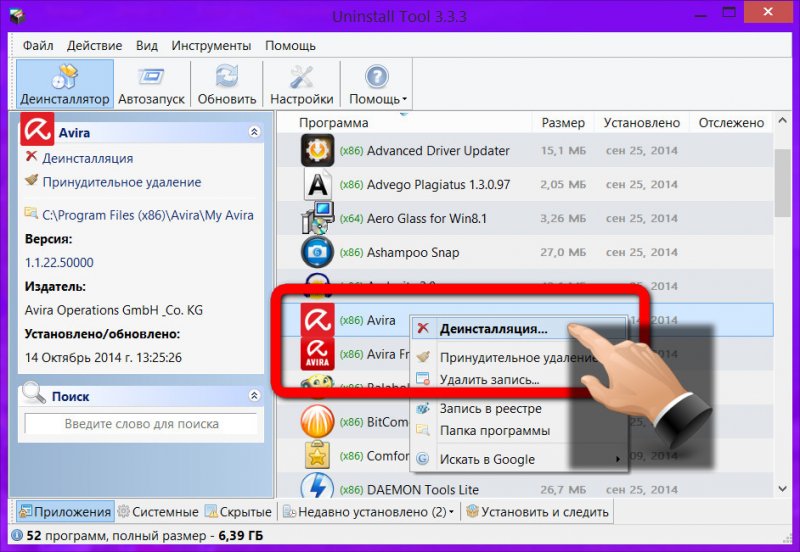

Nota: fai amicizia Antivirus Avira il firewall Outpost Firewall Pro non funzionerà e non funzioneranno insieme, ma voglio dire che va d'accordo con l'antivirus Avira.

Dopo aver eliminato l'antivirus, in questa fase dell'installazione di Outpost Firewall Pro, vedremo che la procedura guidata ci offre una scelta tra un'installazione tipica e un'installazione personalizzata. Scegliamo il solito, basta proteggersi dai più modi pericolosi penetrazione di malware nel computer. Tuttavia, qualsiasi parametro preimpostato può essere modificato successivamente nelle impostazioni del programma.

Il programma verrà installato.

E ti chiederà di riavviare il computer.

Dopo aver riavviato il computer, vedremo l'icona del programma nella barra delle applicazioni e facendo doppio clic su di essa si aprirà la finestra del programma. Le informazioni di base verranno presentate qui: i componenti di protezione funzionanti, l'ora dell'ultimo aggiornamento, per quanti giorni è possibile utilizzare la prova gratuita, ecc.

Sentirai il pieno funzionamento del programma solo dopo aver avviato i programmi installati sul computer. Quasi tutti i programmi di terze parti Outpost Firewall Pro riconosceranno paranoicamente come sospetti e ti chiederanno il permesso di avviarli. Fortunatamente, dovrai consentire l'avvio dei programmi solo una volta per ciascuno. In futuro, Outpost Firewall Pro ricorderà l'autorizzazione per ciascuno di essi come regola per l'esecuzione. Questa è la cosiddetta modalità di autoapprendimento del programma: impara da te a fidarti di determinati programmi che esegui sul tuo computer.

Gli sviluppatori di Outpost Firewall Pro probabilmente lo pensavano, perché il firewall registrerà anche il tuo tentativo di passare alla modalità a schermo intero del programma e ti chiederà se vuoi essere protetto nel software a schermo intero.

Panoramica delle singole funzionalità

Vediamo che tipo di funzionalità è presentata in Outpost Firewall Pro.

La scheda "Firewall" mostra i dati sui processi attivi - numero connessioni aperte, nonché la quantità di dati ricevuti e inviati.

Facendo doppio clic su un processo attivo si aprirà una finestra in cui è possibile configurare in modo più flessibile il comportamento del firewall in relazione a questo processo.

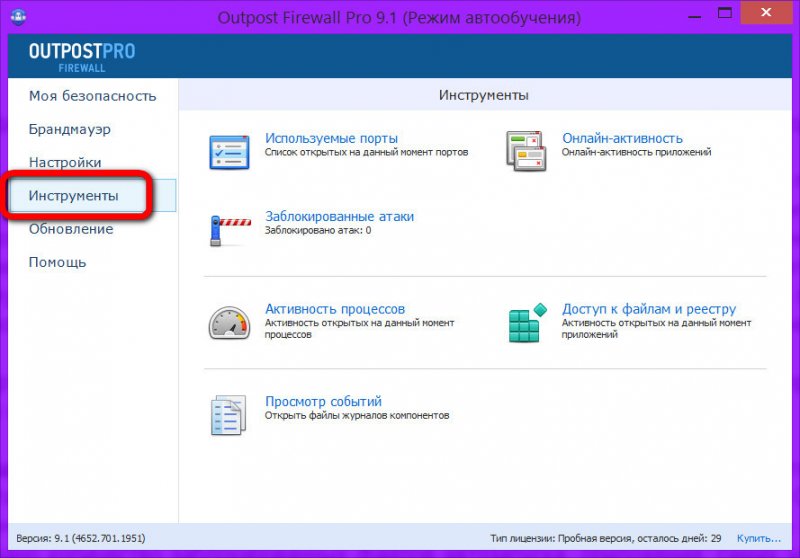

Nella scheda "Strumenti", è possibile visualizzare informazioni su attacchi bloccati, porte utilizzate, applicazioni in esecuzione che utilizzano una connessione Internet, ecc.

Nella scheda "Aggiorna" è possibile avviare manualmente, rispettivamente, l'aggiornamento del programma, se necessario.

La guida su come lavorare con il programma e un'opzione per risolvere il problema con una licenza si trovano nella scheda "Aiuto". Anche qui puoi seguire il link al sito web ufficiale del programma, che fornisce informazioni sulla creazione di un disco di avvio (Live Disk) con il software dello sviluppatore Agnitum.

Diamo un'occhiata alle impostazioni di Outpost Firewall Pro usando l'esempio di impostazione dei parametri per protezione potenziata computer.

Impostazioni di Outpost Firewall Pro

Vai alla scheda "Impostazioni" del programma e fai clic sul link "Impostazioni avanzate".

Si aprirà una finestra con le impostazioni avanzate per Outpost Firewall Pro. Cominciamo dall'inizio, con la sezione "Generale".

Nella sottosezione "Configurazione", puoi proteggere Outpost Firewall Pro dall'essere disabilitato da hacker e worm di rete con una password.

Se non desideri fornire allo sviluppatore informazioni su quali programmi stai utilizzando e quali minacce sono state rilevate sul tuo computer, puoi rifiutare questa opzione preinstallata nella sottosezione "ImproveNet". Qui puoi anche rifiutarti di inviare file sospetti allo sviluppatore o impostare l'invio automatico se non vuoi che Outpost Firewall Pro ti strattoni costantemente e ti chieda al riguardo.

Nella sottosezione "Protezione del sistema e del software", la protezione del sistema e delle applicazioni è attivata per impostazione predefinita, quindi andremo immediatamente alla sottosezione "Protezione di cartelle e file". Qui, di conseguenza, puoi impostare l'opzione per proteggere quei file e cartelle che apprezzi particolarmente. L'accesso a queste cartelle sarà negato ad altri utenti di computer e, naturalmente, al malware.

Nella sottosezione "Protezione dei dispositivi rimovibili", è possibile, al contrario, rimuovere il blocco dall'avvio delle applicazioni se, ad esempio, si eseguono spesso programmi e giochi da supporti rimovibili: un'unità flash o un HDD esterno.

Sfortunatamente, non tutti gli antivirus sono compatibili con Outpost Firewall Pro. È vero, la presenza di un prodotto software così separato è piuttosto un tributo a un'abitudine che le persone hanno sviluppato nel corso degli anni. La funzionalità di protezione proattiva di Outpost Firewall Pro e le impostazioni flessibili forniranno al tuo computer l'immunità dalle minacce provenienti dalla rete. Le minacce saranno prevenute, piuttosto che essere costantemente ricercate e trattate dagli antivirus. Le scansioni del sistema possono essere eseguite periodicamente utilizzando free utilità antivirus- per esempio, o

Tuttavia, si consiglia di farlo anche con le utilità di guarigione di un altro prodotto antivirus quando l'antivirus è installato nel sistema, quindi per una maggiore vigilanza.

In questa situazione, i proprietari di computer a bassa potenza sentiranno sicuramente il potenziale delle risorse di sistema rilasciate, perché l'antivirus non le divorerà.

I possessori di PC Windows, tra l'altro, si aspettano di utilizzare tutte le risorse della moderna Internet al massimo e senza conseguenze. Tuttavia, prima di tutto, va tenuto presente che esiste un numero enorme di intrusi che intendono utilizzare la stessa Internet per danneggiare altri, causando così danni irreparabili ai dati dell'utente, oltre a divulgare importanti informazioni riservate.

A proposito, possono farlo - se, ovviamente, questo utente risulta essere così disattento da non installare il software di sicurezza necessario sul computer nella persona del software antivirus, che, ovviamente, include un firewall, che si chiama anche firewall o firewall.

Puoi scaricare Outpost Firewall Pro in russo gratuitamente sul nostro sito web seguendo il link davanti alla sezione "informazioni tecniche".

Puoi discutere per tutto il tempo che vuoi su quale dei firewall sia il più efficace e conveniente, ma è sufficiente familiarizzare con la valutazione dei firewall più popolari per finestre personalizzate computer e tutto sarà subito chiaro.

Che cos'è un firewall (firewall)?

A proposito di in parole semplici, un firewall è un software che controlla quasi tutti i processi che si verificano nel sistema operativo e fornisce all'utente un'interfaccia per la gestione di tali processi. La linea di fondo è prevenire il potenziale programmi pericolosi accedere a Internet, proteggendo così i dati degli utenti dal loro ingresso incontrollato nella rete.

La necessità di installare un firewall è dovuta anche al fatto che non sempre l'antivirus è in grado di riconoscere le intenzioni di software potenzialmente dannosi, il che ne riduce le funzionalità e rinnovamento costante al n. Pertanto, nel sistema appare un grave difetto, che può essere eliminato da un sistema di sicurezza avanzato sotto forma di firewall (firewall).

Outpost Firewall Pro è uno dei firewall più votati e avanzati sul mercato del software. Il motivo principale di questa scelta da parte degli utenti è dovuto alle ampie capacità del programma, perché è anche uno dei firewall più potenti per computer Windows, controlla efficacemente il contenuto attivo dei siti Internet visitati e implementa con successo funzionalità estese per protezione proattiva, sia contro minacce identificate che da problemi ancora sconosciuti (efficace anche in caso di rilevamento di minacce alla sicurezza precedentemente sconosciute).

Notevole è il fatto che nessuno dei prodotti software presentati nella linea Outpost Pro non è "lappato" dallo sviluppo di altri produttori e non è una buona imitazione: si tratta di algoritmi esclusivamente proprietari per affrontare i problemi di sicurezza nel sistema. Hardware altamente efficiente e architettura aggiornata pacchetto software combinato con un ben pensato interfaccia utente con un bel disegno. Tutti questi indicatori indicano una combinazione riuscita e corretta di tutti i componenti del firewall. Outpost Firewall Pro per un uso efficace su piattaforma Windows.

Caratteristiche del firewall

La protezione che costruisce per un personal computer può essere configurata con successo a vari livelli: dall'accesso senza alcuna restrizione, in linea di principio, al blocco totale dell'intero flusso Internet (in questo caso ogni pacchetto di rete inviato e ricevuto è sottoposto a un totale dai un'occhiata).Questo algoritmo di filtraggio del traffico bidirezionale garantisce che qualsiasi tentativo di accesso non autorizzato possa essere tracciato e bloccato.

Non è stato a lungo un segreto che qualsiasi sito web oggi stia diventando una fonte di potenziale pericolo. E per eliminarlo, Outpost Firewall Pro ha un modulo di controllo web. Se il sito è infetto o è nell'elenco delle risorse sospette, il firewall controlla le risorse utilizzate Controlli ActiveX, scansiona i cookie e controlla anche GIF e animazioni flash.

Outpost ti consente anche di determinare cosa rallenta la velocità di caricamento dei siti e quale applicazione influisce sulla velocità di Internet in generale.

Nessun computer oggi è completo senza lavorare con CD o unità USB (unità flash). Poiché sono anche in grado di trasportare virus o software pericoloso, il firewall fornisce un modulo efficace come Agnitum Live Disk.

Vantaggi di Outpost Firewall:

- configurazione semplice e conveniente di tutti i sistemi di sicurezza firewall;

- carico insignificante sui componenti hardware del computer (consuma una quantità insignificante di risorse);

- v configurazione di base viene fornita l'intercettazione automatica di connessioni Internet pericolose;

- passaggio operativo alla modalità lavoro nascosto in caso di rilevamento di attacchi alla rete;

- blocco completo delle connessioni di rete a risorse sospette e fraudolente sulla rete;

- il firewall protegge il sistema da software dannoso, non consente l'infezione da virus della posta e blocca anche finestre pop-up e banner pubblicitari;

- questo pacchetto software, senza configurazione preliminare, espone una protezione interna impenetrabile, si autoapprende, crea lui stesso le regole di protezione necessarie;

Cosa è cambiato nelle versioni recenti di Outpost Firewall Pro

- Ottimizzato l'algoritmo per la verifica delle firme digitali dei siti Internet;

- Avvio accelerato del programma all'avvio del sistema operativo;

- Lavoro ottimizzato in Ambiente Windows 10;

- Il meccanismo per l'installazione di un firewall sui vecchi computer è stato ripristinato;

- Ripristinata la modalità di interazione con prodotti antivirus ESET

- Bug corretti;