Ciao amministratore, ho una domanda per te: come rimuovere i rootkit? Sospetto di avere animali simili nel mio sistema operativo. Un mese fa ho installato Windows con tutti i programmi e ho lavorato tutto questo tempo senza antivirus, continuavo a scegliere quale installare, a pagamento o gratuito. Insomma, per due mesi me la sono cavata scansionando periodicamente il sistema con utility antivirus gratuite e, ma ora non riesco ad avviarle, all'avvio compaiono degli errori. Inoltre, ora non si installa, il computer si blocca a metà dell'installazione ed esce errore critico, Ulteriore schermo blu. E ieri il mio provider ha spento completamente Internet e ha detto che il mio computer stava inviando spam. Questo è tutto!

Dicono sui forum che se c'è un rootkit nel sistema, allora può fare cose così brutte. Deve anche nascondere l'attività di un determinato programma dannoso, che rileverà immediatamente scanner antivirus O antivirus installato. Quale programma può rimuovere un rootkit o è più semplice reinstallare Windows?Raccomandano molte cose su Internet, non è chiaro cosa scegliere. Ad esempio, rimuovi HDD, connettiti a un altro computer ed esegui la scansione buon antivirus, ma ho solo un computer (laptop). Consigliano inoltre di controllare il sistema con l'utilità RootkitRevealer, ma non sembra funzionare con Windows 7.

Come rimuovere i rootkit

Amici, nella prima parte dell'articolo impareremo cosa sono i rootkit e quali danni possono arrecare al nostro sistema operativo. Nella seconda parte, siamo con voi rimuovere i rootkit utilizzando il disco antivirus di Microsoft - Windows Difensore offline e disco Salvataggio di Kaspersky Disco di Kaspersky Lab. Alla fine dell'articolo rimuoveremo i rootkit utilizzando utilità antivirus gratuite create appositamente per questo scopo: TDSSKiller, Dr.Web, AVZ e GMER.- Amici, vi svelo un segreto, attualmente c'è una vera guerra contro i rootkit, semplicemente non è pubblicizzata, e se siete abbastanza fortunati da catturare un rootkit serio e appena scritto, sarà molto difficile anche per un professionista affrontare. Pertanto, non dimenticare di creare e non disabilitare mai. Installa solo Windows 7 o Windows 8 a 64 bit, poiché è più difficile per un rootkit prendere piede su un sistema operativo a 64 bit.

Cos'è un rootkit? Un rootkit è un programma che maschera la presenza di altri nel sistema operativo. malware e tutto ciò che ad essi è correlato (processi, chiavi di registro e così via) avviene intercettando e modificando funzioni API di basso livello. Bene, un malware in esecuzione sul nostro sistema può fare molte cose cattive, ad esempio, il tuo computer diventerà parte di una "botnet" -rete di computer, consiste in grande quantità computer infetti. Gli aggressori possono utilizzare le risorse dei computer infetti a loro discrezione (inviare spam, partecipare ad un attacco DDoS su determinati siti e così via). Molto probabilmente questo è successo al computer del nostro lettore.

Come rimuovere i rootkit utilizzando un disco antivirus Secondo me, molto buona arma contro i rootkit e in effetti contro tutti i virus, questo è un disco antivirus. Prima di tutto, puoi utilizzare un disco antivirus di Microsoft -.è appositamente progettato per trovare e rimuovere rootkit e quasi tutto il malware esistente. Consiglierei anche un disco antivirus di Kaspersky Lab.

Il fatto è che quando si avvia il computer dal disco antivirus e si esegue la scansione del sistema infetto, il malware non può in alcun modo impedirlo, poiché in quel momento Windows non funziona e, di conseguenza, tutti i file dei virus presenti nel sistema sono visibili come nel palmo della tua mano, il che significa che sono più facili da rilevare e neutralizzare.

Come scaricare i dati dischi antivirus sotto forma di immagine, masterizzala su un disco, avvia il computer da essi e rimuovi i rootkit, puoi leggere nei nostri articoli passo passo, i collegamenti sono forniti sopra. Come rimuovere i rootkit utilizzando utilità antivirus gratuite Diverse utility antivirus gratuite sono molto efficaci nella lotta contro i rootkit: TDSSKiller, Dr.Web, AVZ e GMER. La prima utility che consideriamo è TDSSKiller di Kaspersky Lab, la seconda è Dr.Web CureIt e la terza è AVZ, sempre di sviluppatori russi. programmi antivirus, quarto GMER.

Per scaricare TDSSKiller, seguire il collegamento http://support.kaspersky.ru/5350?el=88446#, fare clic su “Come curare un sistema infetto”, fare clic su “ Scarica il file TDSSKiller.exe»

Lanciamolo, puoi aggiornare il programma.

Inizia a controllare.

TDSSKiller rileva i seguenti servizi o file sospetti:

Servizio nascosto: una chiave nascosta nel registro;

Servizio bloccato: una chiave inaccessibile nel registro;

File nascosto – file nascosto su disco;

File bloccato: un file sul disco non può essere aperto nel solito modo;

File sostituito: durante la lettura viene emesso il contenuto sostituito del file;

Rootkit.Win32.BackBoot.gen – probabilmente infetto registro di avvio MBR.

Se hai il programma installato Strumenti del demonio, al termine della scansione il programma visualizzerà la seguente finestra - Oggetto sospetto, pericolo medio - Servizio: sptd.

Servizio: sptd è un servizio del programma di emulazione di unità Daemon Tools.

Per assicurarsi che il file rilevato non sia un rootkit o viceversa, copiare gli oggetti sospetti rilevati in quarantena selezionando l'azione Copia in quarantena, il file non verrà eliminato dal sistema.

Puoi trovare la quarantena qui C:\TDSSKiller_Quarantine

Quindi aprire il sito Web VirusTotal.com, quindi fare clic su Seleziona file, si aprirà Explorer

Andiamo in quarantena e selezioniamo un file da scansionare. Apri e controlla.

Come puoi vedere, solo uno azienda antivirus ha identificato il file sptd.sys come un virus PAK_Generic.009.

Quindi molto probabilmente questa vita non è un virus e tu ed io lo sappiamo molto bene. In altri casi più controversi è possibile trovare informazioni su Internet o inviare file a Kaspersky Virus Lab. Come rimuovere i rootkit utilizzando l'utilità Dr.Web CureIt Scarica l'utility Dr.Web CureIt da questo link http://www.freedrweb.com/cureit/, spostati verso il basso nella pagina e fai clic su Scarica gratuitamente.

Scarica Dr.Web CureIt con la funzione di invio di statistiche.

Seleziona la casella "Accetto i termini del contratto di licenza" e fai clic su Continua.

Salvare ed eseguire il file Dr.Web CureIt. Viene visualizzata la finestra "Avvia Dr.Web CureIt in modalità". protezione rafforzata, fare clic su "Annulla". Nella finestra che appare, seleziona la casella “Accetto di partecipare... Continua.

Segnare i punti RAM e Rootkit e fare clic su Esegui la scansione.

Se non viene rilevato alcun rootkit, ti consiglio di selezionare tutte le caselle e scansionare l'intero computer alla ricerca di virus; non farà male.

Segui il link http://z-oleg.com/secur/avz/download.php, fare clic su Download (8,4 MB, database datato 30 gennaio 2013).

Scarica l'archivio del programma e decomprimilo. Dopo averlo decompresso, vai alla cartella con il programma ed esegui il file avz.exe.

Contrassegniamo il disco con il sistema operativo da controllare, solitamente C:, e contrassegniamo anche l'elemento Eseguire il trattamento, quindi andiamo a opzioni di ricerca

e contrassegnare l'articolo Rileva intercettori API e RooTkit e fare clic su Avvia, la scansione è iniziata.

Andare al sito Web http://www.gmer.net/, fare clic su Download.EXE

E scarica l'utilità, se lo desideri, puoi scaricarla nell'archivio o nell'archivio ZIP: gmer.zip (369kB). Non sorprenderti se quando scarichi l'utilità, il suo nome sarà diverso da GMER, ad esempio p3f14z2c.exe, questo viene fatto apposta, poiché i rootkit presenti sul tuo sistema possono riconoscere l'utilità e non sarai in grado di eseguirla Esso.

Quindi, abbiamo scaricato GMER e lo abbiamo lanciato. Immediatamente dopo aver avviato l'utilità, il sistema operativo si bloccherà per 5-10 secondi, scansione veloce principali file e processi di sistema.

Contrassegnare l'unità C: per la scansione e fare clic su Scansione, verrà avviato Scansione di Windows per trovare rootkit. Se esegui GMER per impostazione predefinita nella modalità "Scansione rapida", eseguirà la scansione dei file di sistema principali sul disco con il sistema operativo, puoi utilizzarlo prima.

Al termine della scansione, il programma ti fornirà il risultato; se vengono trovati rootkit, verranno contrassegnati in rosso. Se desideri eliminare un file, fai clic destro su di esso e seleziona l'azione desiderata dal menu che appare.

Sei sicuro di essere l'unico proprietario del tuo computer? Se c'è il sospetto che stia vivendo la propria vita, allora è il momento di pensare se sei spiato.

I primi programmi di questo tipo sono apparsi circa 20 anni fa, principalmente su Unix, da cui deriva il termine rootkit. Radice tradotto come "root" e viene utilizzato in questo contesto per denotare il ruolo di un superutente che ha accesso illimitato al sistema. Kit– impostare, rispettivamente, rootkit– un set per ottenere un accesso illimitato. Sono più comuni su Windows, ma ora vengono sempre più promossi su Android.

Che tipo di malware sono i rootkit?

Molti utenti di PC non sanno cosa siano i rootkit e quanto siano pericolosi, pensando che siano normali virus. In realtà, tutto è molto più complicato. Inizialmente, questo tipo di malware era inteso come una sorta di “componente aggiuntivo” di virus esistenti e spie, rendendo invisibile alla vittima la loro presenza e interferenza nel sistema.

- Non perdere:

Nel corso del tempo, i rootkit si sono evoluti e oggi rappresentano un set completo di software per portare a termine quasi tutti i piani degli aggressori. Furto di informazioni, password, dati carte bancarie, monitorare le azioni su Internet, installare e disinstallare software: questo non è tutto ciò che può essere fatto con il loro aiuto. In effetti, danno possibilità illimitate Di telecomando PC infetto attraverso la sua porta di rete.

Pertanto, i rootkit lo sono classe indipendente malware, insieme a virus, trojan e worm. Il "metodo di infezione" non è diverso: unità flash di altre persone, visita di siti inaffidabili, file nella posta ricevuta... Di solito è sufficiente un piccolo file, che verrà installato nelle profondità del sistema operativo e quindi, inosservato dall'utente , verrà “ritirato” ulteriore software dannoso.

Perché i rootkit sono pericolosi?

Dopo aver capito cosa sono i rootkit, scopriamo perché sono pericolosi. Prima di tutto, questa è la loro invulnerabilità al rilevamento virus standard e firewall di cui dispone la maggior parte degli utenti. Infiltrarsi file di sistema o memoria, possono passare inosservati per anni e fare il loro lavoro “sporco”.

- Questo è interessante:

Come già accennato, installare il rootkit “corretto” significa che le azioni di un utente malintenzionato per controllare il computer sono limitate solo dalla sua immaginazione. Anche se non possiedi credenziali o carte bancarie preziose per i truffatori, ciò non significa che non siano interessati a te. Gli hacker possono utilizzare il tuo PC per impegnarsi azioni illegali, di cui dovrai rispondere.

Spesso gli aggressori creano intere reti di PC infetti, introducendovi bot controllati da remoto. Con il loro aiuto vengono sferrati massicci attacchi DDoS in grado di mettere fuori uso i server più affidabili. In altre parole, puoi giocare a Farm Frenzy senza nemmeno sapere che il tuo computer sta partecipando attacco hacker al sito web della Casa Bianca.

Individuazione e rimozione dei rootkit

Prima di rimuovere un virus, devi trovarlo lì, il che non è sempre facile. Pertanto, se si sospetta un'infezione e i dati sui dischi non hanno un valore particolare, il modo più semplice per eliminare l '"infezione" è reinstallare il sistema con un formato completo.

Se sei pronto a “combattere”, allora avrai bisogno di un software per rimuovere i rootkit. Tra quelli ben collaudati, vale la pena menzionarli RootkitBuster, Anti-Rootkit, TDSSkiller, Dispositivo di rimozione rootkit di Bitdefender. Sono tutti abbastanza facili da usare, la maggior parte sono russificati.

Sviluppo aggressivo rootkit rimane tuttora impunito e continua altrettanto attivamente, senza incontrare alcuna resistenza significativa da parte tecnologie protettive, la maggior parte dei quali funziona bene solo a parole e rileva i rootkit disponibili pubblicamente presi da rootkits.com o risorse simili. I rootkit scritti "su ordinazione" hanno molte meno probabilità di essere rilevati, se non addirittura rilevati. Inoltre, anche tecnologie di rilevamento avanzate come

scansione delle porte remote, si ritrovano impotenti di fronte ultime versioni rootkit che in realtà sparano solo con le mani, la coda e la testa.

Il mouse mantiene costantemente attivo un honeypot basato su VMware, risucchiando un mucchio di malware. La sua analisi indica un costante aumento del numero di rootkit che vivono esclusivamente in memoria e non scrivono su disco, per cui non hanno più bisogno di nascondere file e rami di registro direttamente o indirettamente responsabili dell'avvio. Non creano nuovi processi, preferendo inserirsi nello spazio degli indirizzi di quelli esistenti. Non aprono nuovi porti intercettando traffico in entrata utilizzando socket grezzi o iniettando in driver di rete(ad esempio, in TCPIP.SYS o NDIS.SYS).

Di conseguenza, né nel registro né in file system non si verificano cambiamenti, il che significa che non c'è nulla da nascondere! Naturalmente, un riavvio uccide completamente questo tipo di rootkit e quindi molti amministratori ritengono che non vi sia alcun pericolo. Non è così difficile riavviare il server se sospetti che sia stato compromesso. Tuttavia, lo è

stabilire il fatto del compromesso è una priorità e la cosa più importante compito difficile

stare di fronte all'amministratore. Se il server è stato effettivamente compromesso, è necessario scoprire esattamente come è stato compromesso! Altrimenti, gli attacchi ripetuti non ti faranno aspettare, per non parlare del fatto che dopo la cancellazione

richiesto come

Come minimo, cambia le password per tutte le risorse, altrimenti l'hacker potrà fare a meno del rootkit, utilizzando i passaggi precedentemente intercettati.

A rigor di termini, nonostante tutte le differenze tra NT e Linux/BSD, la tecnica per la ricerca dei rootkit è la stessa. Prima di tutto, dobbiamo ottenere un core dump o eseguire un debugger del kernel. In teoria, i rootkit possono intercettare qualsiasi operazione, incluso il tentativo di salvare un dump. In NT, per farlo, basta intercettare la funzione NativeAPI KeBugCheckEx e, prima di restituirle il controllo, ripulire ogni traccia della loro presenza in memoria ad accesso casuale. Tecnicamente, questo non è difficile da implementare. Non ci vorranno più di duecento righe di codice assembly, ma... non conosco nessun rootkit che faccia effettivamente questo. Puoi anche ingannare il debugger del kernel. Impostiamo l'attributo solo su tutte le pagine compromesse

esecuzione (se la CPU supporta il bit NX/XD) o imposta la pagina su NO_ACCESS e, se si verifica un'eccezione, verifica se stanno tentando di leggerci o eseguirci. E se ci leggono, allora questo è chiaramente un debugger, per ingannare il quale rimuoviamo temporaneamente l'intercettazione. Ma questa è solo una teoria. In pratica non è stato ancora implementato da nessuno e non si sa quando lo sarà.

Purtroppo non esistono metodi assolutamente affidabili per rilevare i rootkit e ogni misura ha la propria contromisura. Ma non teorizziamo, torniamo ai rootkit della vita reale, o più precisamente, all’ottenimento di un dump della memoria. In NT in "Proprietà del sistema" (

mentre uccidiamo il rootkit che stiamo cercando di trovare, quindi questa operazione dovrebbe essere eseguita in anticipo.

A proposito, la sequenza

Nei casi in cui CrashOnCtrlScroll non è configurato e un riavvio non è accettabile, è possibile prendere qualsiasi driver da NTDDK e inserire qualche operazione non valida all'inizio di DriverEntry: divisione per zero, accesso alla memoria utilizzando un puntatore nullo, ecc. Quindi, durante il caricamento del driver, lampeggerà immediatamente una schermata blu e sul disco verrà scaricato un dump completo della memoria del kernel con tutto il malware in esso contenuto.

IN Manuale di Linux discarica discarica effettuata premendo

Sui sistemi xBSD combinazione

Il core dump risultante può essere analizzato con qualsiasi utilità a portata di mano, fortunatamente non mancano. Ad esempio, in NT viene solitamente utilizzato per questo scopo

WinDbg, ma i topi preferiscono esplorare il sistema dal vivo utilizzando SoftICE, il cui analogo più vicino è nel mondo Linux

LinICE.

Quindi premiamo

All'inizio delle funzioni normali e non agganciate dovrebbe esserci un prologo standard come "PUSH EBP/MOV EBP, ESP" o qualcosa del genere. Se JMP o CALL vengono inseriti lì, con una probabilità vicina a uno, questa funzione verrà intercettata da qualcuno. Ma chi è la domanda? Oltre ai rootkit, antivirus, firewall e altri programmi intercettano, quindi prima di andare alla ricerca di malware, devi studiare a fondo le funzionalità del tuo sistema con tutte le applicazioni installate.

I rootkit avanzati inseriscono JMP/CALL non all'inizio della funzione, ma al centro di essa, per non destare sospetti. Infatti, dopo aver analizzato il codice della funzione compromessa, è facile verificare che sia alquanto anomala. JMP/CALL sinistro semplicemente non rientra nell'algoritmo! Tuttavia, per arrivare a una conclusione del genere, non è necessario solo conoscere l'assemblatore, ma anche avere esperienza nello smontaggio. Fortunatamente, i rootkit avanzati sono piuttosto rari e la stragrande maggioranza di essi viene introdotta proprio all’inizio.

Dopo aver esaminato tutte le funzioni e accertato che non vi siano tracce di intercettazioni esplicite, procediamo allo studio della tabella delle funzioni di sistema, che viene richiamata sotto SoftICE con il comando NTCALL e sotto Lin-Ice con il comando D sys_call_table. Poiché le funzioni elencate nella tabella non vengono esportate dal kernel NT, in assenza di informazioni simboliche (che possono essere ottenute da un server Microsoft utilizzando l'utilità SymbolRetriver di NuMega), SoftICE visualizza il nome della funzione esportata più vicina più l'offset. Pertanto, non possiamo dire rapidamente se una determinata funzione è intercettata o meno, e dovremo digitare il comando "u function_address" per vedere cosa c'è: un normale prologo non intercettato o JMP/CALL. IN

In niks, le informazioni sui simboli sono presenti per impostazione predefinita e tali problemi non si presentano.

Naturalmente, oltre a quelle descritte, esistono altre tecniche di intercettazione utilizzate dai rootkit, ma sono piuttosto difficili da comprendere e richiedono una preparazione preliminare, e pertanto non verranno trattate in questa sede.

Nel mondo dei virus informatici, i rootkit sono conosciuti come le spie più famose. Sanno come nascondere la loro presenza non solo all'utente, ma anche a molti programmi antivirus. Sono incorporati nei processi di sistema, nei file e nella memoria. Operano a livello del kernel (nella “profondità” assoluta di Windows). Il loro corpo può contenere altri malware: trojan, keylogger, scanner di carte bancarie, worm.

Questo articolo ti spiegherà cosa può fare l'utente medio per rimuovere un rootkit dal sistema operativo.

I primi assistenti nel rilevamento e nella neutralizzazione di tali infezioni digitali da un PC sono utility speciali. Diamo un'occhiata alle soluzioni più popolari che si sono dimostrate efficaci nella lotta contro i rootkit.

TDSSKiller

Prodotto creato da Kaspersky Lab. Distribuito gratuitamente. Trova e neutralizza molte varietà del “ceppo”. Incluso: TDSS, SST, Pihar, Stoned, Сidox. Monitora inoltre le anomalie dei rootkit: servizi e file nascosti/bloccati, processi di sistema sostituiti/modificati, impostazioni dannose nell'MBR (settore di avvio di una partizione del disco).

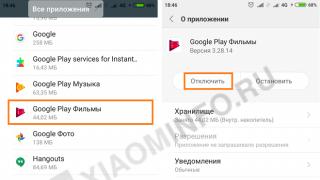

Per controllare il tuo sistema operativo utilizzando questa utility, procedi nel seguente modo:

1. Apri la pagina nel tuo browser - support.kaspersky.ru/viruses/disinfection/5350 (sito ufficiale di Kaspersky).

2. Fare clic sulla prima sezione “1. Come curare...”

4. Eseguire il programma di installazione scaricato facendo doppio clic. Nella finestra "Consenti...?" selezionare "Sì".

5. Sotto il testo del contratto di licenza, fare clic sul pulsante "Accetta". Esegui gli stessi passaggi nel blocco “Accordo KSN”.

6. Nel pannello anti-rootkit, apri l'opzione "Modifica impostazioni".

7. Nella nuova finestra “Impostazioni”, nella sezione “Opzioni aggiuntive”, abilitare la funzione “Verifica firme digitali...” (selezionare la casella).

Consiglio! Inoltre, nella sezione "Oggetti...", è possibile attivare il controllo dei moduli caricati (sarà necessario un riavvio del sistema operativo).

8. Fare clic su OK.

9. Fare clic sul pulsante "Avvia scansione".

10. Una volta completata la scansione, rivedere il rapporto. Indicherà quanti oggetti dannosi sono stati rimossi dal computer.

Dispositivo di rimozione rootkit di Bitdefender

Anti-rootkit facile da usare (si avvia con un clic del mouse). Sviluppato dai LABS di Bitdefender. Riconosce molte minacce attuali: TDL/SST/Pihar, Plite, Fips, MBR Locker, Ponreb, Mebroot, ecc. È un'applicazione portatile (non richiede installazione). Esegue i controlli alla velocità della luce. Con ogni versione dell'utilità, il database del malware viene aggiornato e ampliato.

Per utilizzare Rootkit Remover, seguire le istruzioni seguenti:

1. Apri la pagina per scaricare l'utilità: abs.bitdefender.com/projects/rootkit-remover/rootkit-remover/ (sviluppatore offsite).

2. Selezionare la distribuzione in base alla bitness di Windows installata (x86 o x64): cliccare sul collegamento appropriato.

Consiglio! Puoi scoprire il tipo di sistema operativo nel Pannello di controllo: Sistema e sicurezza → Sistema.

3. Eseguire il file eseguibile scaricato come amministratore.

4. Per avviare la scansione, fare clic sul pulsante "Avvia scansione" nella finestra dell'applicazione.

AVZ

Scanner antivirus multifunzionale creato dal programmatore russo Oleg Zaitsev. In grado di individuare e neutralizzare qualsiasi tipo di virus (inclusi moduli SpyWare e Adware, Trojan, worm). Dotato di uno strumento speciale per identificare efficacemente i rootkit: un modulo Anti-Rootkit personalizzato.

Per scansionare Windows alla ricerca di virus utilizzando l'utilità AVZ, seguire la guida di seguito:

1. Vai alla pagina di download - z-oleg.com/secur/avz/download.php (la risorsa web ufficiale dello sviluppatore).

3. Dopo il download, decomprimere l'archivio: fare clic con il tasto destro → Estrai tutto.

4. Eseguire il file AVZ (l'icona "scudo e spada") con diritti di amministratore.

5. Aggiornare il database delle firme dell'utility: nella barra dei pulsanti verticale situata nella parte in basso a destra della finestra, fare clic sul pulsante “globo”. Nella nuova finestra, fai clic su Avvia.

6. Effettuare le impostazioni preliminari nelle schede:

- "Area di ricerca"- seleziona le caselle accanto alle partizioni del disco che devono essere scansionate;

- "Tipi di file"- abilitare l'opzione “Tutti i file”;

- "Opzioni di ricerca": nel blocco “Analisi Euristica”, spostare il controllo della soglia verso l'alto (al valore “Livello massimo”), attivare la funzione “Analisi avanzata”; in “Anti-Rootkit” imposta i flag accanto a tutti i componenti aggiuntivi (rileva interceptor, blocca Rootkit User-Mode e Kernel-Mode).

7. Per iniziare a controllare le partizioni, fare clic sul pulsante "Start".

Soluzione shareware (prova - 180 giorni) dello sviluppatore nazionale Greatis Software. Combatte con uguale successo sia i rootkit che i browser hijacker e gli adware. Supporta la modalità provvisoria. Compatibile con Windows10.

Per utilizzare l'utilità:

1. Scarica il programma di installazione da fuori sede (greatis.com/unhackme/): fai clic sul pulsante "Download" nella pagina.

2. Decomprimere l'archivio scaricato (tasto destro → Estrai tutto).

3. Eseguire il file unhackme_setup. Seguire le istruzioni dell'installatore.

4. Fare clic sul collegamento dell'utilità sul desktop.

5. Nella finestra dell'applicazione, nella sezione “Impostazioni”, nel blocco “Cerca rootkit...”, controlla se l'opzione “Attivo” è abilitata.

6. Vai alla scheda "Verifica" e fai clic sul pulsante rosso con lo stesso nome.

7. Nel menu che si apre, seleziona la modalità di scansione:

- "Verifica online..." - connessione dei database situati sul server dello sviluppatore;

- “... test” - test operativo;

- "Scansione..." - rilevamento e neutralizzazione in modalità provvisoria.

Trend Micro RootkitBuster

Distribuito gratuitamente. Controlla file, registro, servizi, driver, settori di avvio, hook di servizio, porte e molti altri componenti importanti del sistema operativo. Rileva un'ampia gamma di rootkit.

Per "curare" un PC utilizzando l'utilità RootkitBuster:

1. Apri il sito Web dell'azienda: trendmicro.com/us/index.html.

2. Vai alla sezione "Download".

3. Nell'elenco dei prodotti software, nella sezione "Altro", fare clic su "RootkitBuster".

4. Selezionare una versione (per sistemi a 32 o 64 bit).

5. Eseguire l'anti-rootkit scaricato come amministratore.

6. Abilita il controllo di tutti gli elementi (Master Boot Records, Servizi, Kernel Code).

7. Fare clic su "Scansiona ora" per avviare la scansione.

Naturalmente, ci sono altri anti-rootkit. Utilizza solo soluzioni efficaci e facili da usare di sviluppatori noti. Inoltre, le utilità di guarigione "non cancellate" (Dr.Web CureIt!, Kaspersky Virus Removal Tool, Malwarebytes Anti-Malware) e i dischi di avvio antivirus (Avira, Panda, Kaspersky, ecc.), che eseguono la scansione senza avviare il sistema operativo.

Buona caccia al rootkit! E ricorda che tutti i mezzi sono buoni nella lotta contro di loro.

Oggi lo scoprirai cos'è un rootkit E come rimuovere il rootkit dal tuo computer, proteggendolo da questi malware.

Cos'è un rootkit?

Un rootkit è un programma, uno script o un insieme di strumenti software che fornisce a un utente malintenzionato (il proprietario del rootkit) l'accesso completo al computer di un altro utente o, nel peggiore dei casi, all'intera rete. Per "accesso completo" intendiamo direttamente l'accesso a livello Capo amministratore (SuperWiser). Vale la pena capirlo cos'è un rootkit Non è solo un'utilità pericolosa, agisce in modo tale da introdurre "componenti aggiuntivi" o applicazioni dannose sul tuo PC: trojan, spyware e altri virus.

Perché i rootkit sono così pericolosi?

La principale forma di attacco dei rootkit è quella furtiva. Saranno nascosti nelle profondità del tuo computer. Poiché hanno accesso a livello di amministratore, possono, ad esempio, bloccare la ricerca di Windows e nascondere qualsiasi informazione sui RootKit, controllare l'AntiVirus e letteralmente "ordinargli" di ignorare il Rootkit, nascondersi dall'elenco dei processi attivi e molto altro ancora!

Il Rootkit più famoso è stato installato su alcuni dispositivi Sony. Sony ha nascosto RootKit sui computer delle persone come parte della sua strategia di gestione dei diritti digitali. Ciò ha dato loro un controllo efficace sui computer degli utenti. L'esperto di sicurezza Sysinternals ha scoperto questo RootKit e ha causato un'enorme risonanza nella comunità globale. Sony ha offerto agli utenti di scaricare RootKit

come software aggiuntivo e lo ha anche esposto come un processo necessario.

Ciò rafforza il fatto che i RootKit sono molto difficili da rilevare e questo li rende pericolosi.

Come rimuovere il rootkit

È molto difficile rispondere a questa domanda. Non aspettarti che il tuo antivirus o firewall abbia il 100% di probabilità di aiutarti in questo caso. I migliori RootKit possono facilmente sconfiggere il tuo software antivirus, quindi per farlo rimuovere il rootkit Hai bisogno di strumenti speciali.

Per questo esistono programmi e servizi speciali. Uno degli sviluppatori domestici può essere tranquillamente considerato Kaspersky Lab e un "killer" di rootkit appositamente scritto, che può essere scaricato da questo collegamento. E in generale, i loro prodotti sono di qualità piuttosto elevata, quindi puoi, e quindi, il che in realtà è abbastanza semplice.

Notizie simili:

Sicurezza Sicurezza

Sicurezza Sicurezza