Nije slučajno da na internetu postoji mnogo savjeta kako zaštititi svoj račun od hakiranja, a možda je najpopularniji od njih koristiti složene lozinke i redovito ih mijenjati. To, naravno, nije loše, ali stalno pamćenje novih složenih lozinki može biti prilično zamorno. Posebno za one koji su zabrinuti za sigurnost svog računa, Yandex je lansirao beta verziju dvofaktorske autentifikacije. S njim će ključ vašeg računa biti samo u vašim rukama. Točnije, u vašem pametnom telefonu. Kada se prijavljujete na Yandex - ili bilo koju drugu stranicu - unosite svoje korisničko ime i lozinku. Sustav provjerava podudara li se lozinka s prijavom i pušta vas ako je sve u redu. Ali lozinka je samo jedan faktor provjere. Postoje sustavi za koje jedan faktor nije dovoljan. Osim lozinke zahtijevaju npr. poseban kod, poslan putem SMS-a, ili USB ključem koji je potrebno umetnuti u računalo. Ovi sustavi koriste dvofaktornu ili višefaktorsku autentifikaciju. Za našu dvofaktorsku shemu autentifikacije stvorili smo Yandex.Key - mobilnu aplikaciju za iOS i Android. Dovoljno je razmotriti QR kod na aplikaciji početna stranica Yandex, u Passport ili u polje za autorizaciju pošte - i naći ćete se na svom računu. Za korištenje ključa potrebno je omogućiti dvofaktorsku autentifikaciju, instalirati aplikaciju i povezati je sa svojim računom. Zatim postavite četveroznamenkasti PIN u aplikaciji. Ovaj kod će postati jedan od faktora, dio "tajne", na temelju koje će algoritam kreirati jednokratne lozinke. Drugi faktor pohranjen je u pametnom telefonu. Kada naknadno pročitate QR kod u obrascu za autorizaciju, aplikacija će poslati vašu prijavu i jednokratna lozinka. Poslužitelj će ih provjeriti i dati stranici naredbu da vas pusti unutra ili ne. Kada ne možete pročitati QR kod, na primjer, kamera vašeg pametnog telefona ne radi ili nemate pristup internetu, možete ručno unijeti jednokratnu lozinku. Unos lozinke u ovom slučaju zamjenjuje čitanje QR koda - jedina razlika je u tome što se lozinka ne šalje automatski na poslužitelje, već je upisujete u obrazac za autorizaciju zajedno s prijavom. Jednokratna lozinka vrijedi samo 30 sekundi. To se radi kako se ne bi moglo ukrasti s vašeg računala (na primjer, pomoću programa koji pamti lozinke unesene u preglednik). Nitko osim vas neće moći koristiti Ključ za prijavu na Vaš račun, jer prilikom generiranja lozinki Ključ koristi PIN kod koji ste Vi smislili. Bez ispravnog PIN koda, aplikacija će stvoriti netočne lozinke koje neće funkcionirati s vašim računom. Ako imate Apple pametni telefon ili tablet s Touch ID-om, možete koristiti otisak prsta umjesto PIN koda. Mehanizam provjere autentičnosti u dva faktora je još jedan alat koji će pomoći da rad korisnika Yandexa na Internetu bude sigurniji. Ako vam je potrebna dodatna zaštita za vaš račun, vrijeme je da ga zatvorite na Yandex.Keyu.

Bio je to rijedak post na Yandex blogu, posebno onaj vezan uz sigurnost, bez autentifikacije. Dugo smo razmišljali kako pravilno ojačati zaštitu korisnički računi, i to tako da se može koristiti bez svih neugodnosti koje danas uključuju najčešće implementacije. A oni su, nažalost, nezgodni. Prema nekim podacima, na mnogim velikim stranicama udio korisnika koji su uključili dodatna sredstva autentifikacije, ne prelazi 0,1%.

Čini se da je to zato što je uobičajena dvofaktorska shema autentifikacije previše složena i nezgodna. Pokušali smo smisliti način koji bi bio praktičniji bez gubitka razine zaštite, a danas predstavljamo njegovu beta verziju.

Nadamo se da će postati rašireniji. Mi smo sa svoje strane spremni raditi na njegovom poboljšanju i naknadnoj standardizaciji.

Nakon što omogućite dvofaktorsku autentifikaciju u Passportu, morat ćete instalirati aplikaciju Yandex.Key u App Store ili Google Play. QR kodovi su se pojavili u obrascu za autorizaciju na glavnoj stranici Yandexa, u pošti i putovnici. Za prijavu račun morate pročitati QR kod kroz aplikaciju - i to je to. Ako se QR kod ne može očitati, primjerice, kamera pametnog telefona ne radi ili nema pristupa internetu, aplikacija će izraditi jednokratnu lozinku koja će vrijediti samo 30 sekundi.

Reći ću vam zašto smo odlučili ne koristiti takve "standardne" mehanizme kao što su RFC 6238 ili RFC 4226. Kako funkcioniraju uobičajene sheme dvofaktorske provjere autentičnosti? Dvostupanjski su. Prva faza je normalna autentifikacija s prijavom i lozinkom. Ako je uspješna, stranica provjerava sviđa li joj se ova korisnička sesija ili ne. A ako vam se ne sviđa, od korisnika se traži "ponovna autentifikacija". Postoje dvije uobičajene metode "prethodne provjere autentičnosti": slanje SMS-a na telefonski broj povezan s računom i generiranje druge lozinke na pametnom telefonu. U osnovi, za generiranje druge lozinke koristi se TOTP prema RFC 6238. Ako je korisnik ispravno unio drugu zaporku, sesija se smatra potpuno autentificiranom, a ako nije, tada sesija gubi i "pre-autentifikaciju".

U oba smjera ─ slanje SMS-a i generiranje zaporke ─ dokaz vlasništva nad telefonom i stoga su faktor dostupnosti. Lozinka unesena u prvoj fazi je faktor znanja. Stoga ova shema provjere autentičnosti nije samo dvostupanjska, već i dvostruka.

Što nam se činilo problematičnim u ovoj shemi?

Počnimo s činjenicom da se računalo prosječnog korisnika ne može uvijek nazvati modelom sigurnosti: ovdje je isključivanje Windows ažuriranja, i piratska kopija antivirusa bez modernih potpisa i softver sumnjivog podrijetla ─ sve to ne povećava razinu zaštite. Prema našoj procjeni, najviše je ugroženo računalo korisnika masovna metoda“otimanje” računa (a to se dogodilo nedavno) je ono od čega se prije svega želite zaštititi. Kada autentifikacija u dva koraka, ako pretpostavimo da je korisnikovo računalo ugroženo, unos lozinke na njemu kompromitira samu lozinku, što je prvi faktor. To znači da napadač treba odabrati samo drugi faktor. U slučaju uobičajenih implementacija RFC-a 6238, drugi faktor je 6 decimalnih znamenki (a maksimalno dopušteno specifikacijom je 8 znamenki). Prema bruteforce kalkulatoru za OTP, u tri dana napadač je u stanju pronaći drugi faktor ako je na neki način postao svjestan prvog. Nije jasno koja se usluga može suprotstaviti ovom napadu bez sloma normalan rad korisnik. Jedini mogući dokaz rada je captcha, koja je, po našem mišljenju, zadnja opcija.Drugi problem je neprozirnost prosudbe servisa o kvaliteti korisničke sesije i donošenje odluke o potrebi "pre-autentikacije". Još gore, usluga nije zainteresirana da ovaj proces bude transparentan, jer sigurnost putem nejasnoće zapravo funkcionira ovdje. Ako napadač zna na temelju čega servis donosi odluku o legitimnosti sesije, može pokušati krivotvoriti te podatke. Iz općih razmatranja možemo zaključiti da se prosudba donosi na temelju povijesti autentifikacije korisnika, uzimajući u obzir IP adresu (i njezine izvedene brojeve autonomni sustav, identifikaciju pružatelja usluga i lokaciju na temelju geobaze) i podataka preglednika kao što je zaglavlje Korisnički agent i skup kolačića, flash lso i html lokalna pohrana. To znači da ako napadač kontrolira računalo korisnika, on ne samo da može ukrasti sve potrebne podatke, već i koristiti IP adresu žrtve. Štoviše, ako je odluka donesena na temelju ASN-a, tada svaka autentifikacija iz javni Wi-Fi u kafiću može dovesti do “trovanja” sa sigurnosnog aspekta (i bijeljenja sa stajališta usluge) ponuđača ovog kafića i npr. krečenja svih kafića u gradu. Razgovarali smo o radu i moglo bi se primijeniti, ali vrijeme između prve i druge faze autentifikacije možda neće biti dovoljno za pouzdanu procjenu anomalije. Štoviše, isti argument uništava ideju "pouzdanih" računala: napadač može ukrasti bilo koju informaciju koja utječe na procjenu povjerenja.

Konačno, provjera autentičnosti u dva koraka jednostavno je nezgodna: naše istraživanje upotrebljivosti pokazuje da ništa ne iritira korisnike više od posredničkog zaslona, dodatnih klikova na gumbe i drugih "nevažnih" radnji s njihove točke gledišta.

Na temelju toga odlučili smo da autentifikacija treba biti u jednom koraku i da prostor za lozinku treba biti puno veći nego što je moguće u okviru "čistog" RFC-a 6238.

U isto vrijeme, željeli smo očuvati dvofaktornu autentifikaciju što je više moguće.

Višefaktorska provjera autentičnosti definirana je dodjeljivanjem elemenata provjere autentičnosti (zapravo, oni se nazivaju faktori) jednoj od tri kategorije:

- Faktori znanja (to su tradicionalne lozinke, PIN kodovi i sve što im sliči);

- Faktori vlasništva (u OTP shemama koje se koriste, to je obično pametni telefon, ali može biti i hardverski token);

- Biometrijski čimbenici (sada je najčešći otisak prsta, iako će se netko sjetiti epizode s likom Wesleya Snipesa u filmu Demolition Man).

Razvoj našeg sustava

Kada smo počeli raditi na problemu dvofaktorske autentifikacije (prve stranice korporativnog wikija o ovom pitanju datiraju iz 2012., ali se o tome raspravljalo iza kulisa i ranije), prva ideja je bila da standardne metode autentifikaciju i primijeniti ih kod nas. Shvatili smo da ne možemo računati da će milijuni naših korisnika kupiti hardverski token, pa smo ovu opciju odgodili za neke egzotične slučajeve (iako je ne napuštamo u potpunosti, možda ćemo uspjeti smisliti nešto zanimljivo). SMS metoda također nije mogla biti široko rasprostranjena: to je vrlo nepouzdan način isporuke (u najvažnijem trenutku SMS može kasniti ili uopće ne stići), a Slanje SMS-a košta (i operateri su počeli povećavati njihove cijene). To smo odlučili koristeći SMS─ je sudbina banaka i drugih niskotehnoloških tvrtki, ali naši korisnici žele ponuditi nešto praktičnije. Općenito, izbor je bio mali: upotrijebite pametni telefon i program u njemu kao drugi faktor.Ovaj oblik autentifikacije u jednom koraku je široko rasprostranjen: korisnik pamti PIN kod (prvi faktor) i ima hardverski ili softverski (u pametnom telefonu) token koji generira OTP (drugi faktor). U polje za unos lozinke upisuje PIN kod i trenutnu OTP vrijednost.

Po našem mišljenju, glavni nedostatak Ova je shema ista kao kod autentifikacije u dva koraka: ako pretpostavimo da je korisnikova radna površina ugrožena, tada će unošenje PIN koda jednom dovesti do njegovog otkrivanja, a napadač može odabrati samo drugi faktor.

Odlučili smo ići drugim putem: cijela se lozinka generira iz tajne, ali samo dio tajne je pohranjen u pametnom telefonu, a dio unosi korisnik svaki put kada se lozinka generira. Dakle, sam pametni telefon je faktor vlasništva, a lozinka ostaje u glavi korisnika i faktor je znanja.

Nonce može biti brojač ili Trenutno vrijeme. Odlučili smo odabrati trenutno vrijeme, to nam omogućuje da se ne bojimo desinkronizacije u slučaju da netko generira previše lozinki i poveća brojač.

Dakle, imamo program za pametni telefon gdje korisnik unosi svoj dio tajne, on se miješa sa pohranjenim dijelom, rezultat se koristi kao HMAC ključ, kojim se potpisuje trenutno vrijeme, zaokruženo na 30 sekundi. HMAC izlaz je smanjen na čitljiv oblik, i evo ─ ovo je jednokratna lozinka!

Kao što je ranije navedeno, RFC 4226 navodi da se HMAC rezultat skraćuje na najviše 8 decimalnih znamenki. Odlučili smo da lozinka ove veličine nije prikladna za autentifikaciju u jednom koraku i da je treba povećati. Istovremeno, željeli smo zadržati jednostavnost korištenja (uostalom, podsjetimo, želimo napraviti sustav koji će koristiti obični ljudi, a ne samo sigurnosni geekovi), pa kao kompromis u Trenutna verzija sustavu koji smo odlučili skratiti na 8 znakova latinica. Čini se da je 26^8 lozinki koje vrijede 30 sekundi sasvim prihvatljivo, ali ako nam sigurnosna margina ne odgovara (ili se na Habréu pojavljuju vrijedni savjeti o tome kako poboljšati ovu shemu), proširit ćemo se, na primjer, na 10 znakova.

Saznajte više o snazi takvih zaporki

Zapravo, za latinična slova neosjetljivo na velika i mala slova, broj opcija po znaku je 26, za velika i mala latinična slova plus brojke, broj opcija je 26+26+10=62. Tada je log 62 (26 10) ≈ 7,9, odnosno lozinka od 10 nasumičnih malih latiničnih slova je gotovo jednako jaka kao lozinka od 8 nasumičnih velikih i malih latiničnih slova ili brojeva. Ovo će svakako biti dovoljno za 30 sekundi. Ako govorimo o lozinci od 8 znakova sastavljenoj od latiničnih slova, onda je njena snaga log 62 (26 8) ≈ 6,3, odnosno nešto više od lozinke od 6 znakova koja se sastoji od velikih, malih slova i brojeva. Mislimo da je to još uvijek prihvatljivo za prozor od 30 sekundi.Magija, bez lozinke, aplikacije i sljedeći koraci

Općenito, tu smo mogli stati, ali htjeli smo sustav učiniti još praktičnijim. Kada osoba ima pametni telefon u ruci, ne želi unijeti lozinku s tipkovnice!

Zato smo počeli raditi na “magičnoj prijavi”. Ovom metodom autentifikacije korisnik pokreće aplikaciju na svom pametnom telefonu, upisuje svoj PIN kod i skenira QR kod na ekranu svog računala. Ako je PIN kod ispravno unesen, stranica u pregledniku se ponovno učitava i korisnik se autentificira. Magija!

Kako radi?

QR kod sadrži broj sesije, a kada ga aplikacija skenira, taj se broj prenosi na poslužitelj zajedno s generiranim na uobičajeni način lozinku i korisničko ime. To nije teško, jer je pametni telefon gotovo uvijek na mreži. U izgledu stranice koja prikazuje QR kod, JavaScript je pokrenut, čekajući odgovor poslužitelja za provjeru lozinke za ovu sesiju. Ako poslužitelj odgovori da je lozinka točna, kolačići sesije postavljaju se zajedno s odgovorom i korisnik se smatra autentificiranim.Išlo je na bolje, ali odlučili smo da ni ovdje ne stanemo. Od iPhone 5S u telefonima i Apple tablete pojavio se TouchID skener otiska prsta, a in iOS verzije 8 rad s njim je dostupan i aplikacije trećih strana. U stvarnosti aplikacija ne dobiva pristup otisku prsta, ali ako je otisak ispravan, aplikaciji postaje dostupan dodatni odjeljak Keychain. Iskoristili smo ovo. Drugi dio tajne nalazi se u zapisu Keychaina zaštićenom TouchID-om, onom koji je korisnik unio s tipkovnice u prethodnom scenariju. Prilikom otključavanja privjeska za ključeve, dva dijela tajne se miješaju, a zatim proces radi kao što je gore opisano.

Ali postalo je nevjerojatno zgodno za korisnika: otvara aplikaciju, stavlja prst, skenira QR kod na ekranu i nalazi se autentificiranim u pregledniku na svom računalu! Stoga smo čimbenik znanja zamijenili biometrijskim i, s korisnikove točke gledišta, potpuno odustali od lozinki. Sigurni smo da obični ljudi takva će se shema činiti mnogo prikladnijom od ručni unos dvije lozinke.

Diskutabilno je koliko je to tehnički dvofaktorska autentifikacija, ali u stvarnosti ipak trebate imati telefon i točan otisak prsta da biste je uspješno dovršili, tako da vjerujemo da smo prilično uspješno eliminirali faktor znanja, zamijenivši ga biometrijom . Razumijemo da se oslanjamo na sigurnost ARM TrustZone koja pokreće iOS Secure Enclave i vjerujemo da trenutno ovaj se podsustav može smatrati pouzdanim unutar našeg modela prijetnji. Naravno da znamo probleme biometrijska autentifikacija: Otisak prsta nije lozinka i ne može se zamijeniti ako je ugrožen. No, s druge strane, svi znaju da je sigurnost obrnuto proporcionalna praktičnosti, a korisnik sam ima pravo izabrati omjer jednog i drugog koji mu je prihvatljiv.

Dopustite mi da vas podsjetim da je ovo još uvijek beta. Sada, kada je omogućena dvofaktorska provjera autentičnosti, privremeno onemogućujemo sinkronizaciju lozinke u pregledniku Yandex. To je zbog načina na koji je baza podataka šifrirana. Već izmišljamo prikladan način Autentifikacija preglednika u slučaju 2FA. Sve ostale funkcije Yandexa rade kao i prije.

Ovo je ono što imamo. Čini se da je ispalo dobro, ali vi prosudite. Bit će nam drago čuti vaše povratne informacije i preporuke te ćemo nastaviti raditi na poboljšanju sigurnosti naših usluga: sada, uz sve ostalo, sada imamo i dvofaktorsku autentifikaciju. Ne zaboravite da su usluge provjere autentičnosti i aplikacije za generiranje OTP-a kritične i stoga se plaća dvostruki bonus za pogreške pronađene u njima kao dio Bug Bounty programa.

Oznake:

- sigurnost

- ovjera

- 2FA

Mnogi korisnici čije su aktivnosti povezane sa zarađivanjem novca na internetu ili pohranjivanjem važnih informacija na mreži pokušavaju zaštititi svoje račune od hakiranja i krađe povjerljivih podataka.

Sigurno, složena lozinka, koji uključuje brojeve i slova, kao i Posebni simboli, dovoljno pouzdana zaštita, Ali maksimalan učinak pruža dvostruku autentifikaciju.

Međutim, ne zna svatko za ovu opciju zaštite svojih računa, i to unatoč činjenici da je danas sve više usluga (maileri, društvene mreže itd.) ponuditi iskoristiti ovu priliku.

Što je autentifikacija u dva faktora?

Dakle, koja je metoda zaštite? govorimo o? Zapravo, već ste vidjeli provjeru u dva koraka. Na primjer, kada ćete izvršiti bilo koju operaciju s novcem na web stranici WebMoney, tada ćete, osim svoje prijave i lozinke, morati navesti kod za potvrdu koji će biti poslan na vaš mobilni telefon.

Drugim riječima, autentifikacija u dva faktora drugi je ključ vašeg računa. Ako aktivirate ovu opciju, na primjer, u Evernoteu (postoji takva mogućnost), tada će se napadač koji je uspio pogoditi lozinku za ovu uslugu bilješki suočiti s još jednim problemom - zahtjevom za navođenjem jednokratni kod, koji dolazi na vaš broj telefona. Važno je napomenuti da ćete, ako se pokuša hakirati vaš račun, primiti SMS i moći ćete odmah promijeniti lozinku.

Složite se da je ovo vrlo zgodna opcija, pomoću koje ćete manje brinuti o gubitku osobnih podataka.

Gdje ga je najbolje koristiti?

Naravno, neki korisnici mogu prigovoriti, tvrdeći da je autentifikacija u dva koraka previše "nepotrebnih koraka", a općenito je namijenjena paranoičnim ljudima koji uvijek misle da ih netko promatra.

Možda su na neki način u pravu. Na primjer, za društvene mreže uopće nije potrebno koristiti ovu metodu zaštita. Iako se ovdje može raspravljati. U pravilu, napadači pokušavaju hakirati račune administratora popularnih "publika". A ni vi, najvjerojatnije, ne biste željeli jednog dana primijetiti da je vaš račun na nekoj od “društvenih mreža” hakiran i da su na “Zidu” postavljene potpuno nepristojne fotografije.

Što se tiče drugih usluga, na primjer, Yandex dvofaktorska provjera autentičnosti omogućit će vam sigurno pohranjivanje podataka o registraciji s WebMoneya i drugih) ili pisama koja sadrže tajne informacije.

Zaštita Google računa

Jedan od naj popularne usluge danas je Google. Ovdje možete registrirati svoju e-poštu poštanski sandučić, pohranjujte dokumente na Google Drive, napravite besplatan blog ili kanal na YouTubeu, koji vam kasnije mogu donijeti zaradu.

Kako bi korisnici bili sigurni u sigurnost dokumenata pohranjenih na pošti ili disku, nudi im se dva faktora Google autentifikacija. Da biste ga aktivirali, morate se prijaviti na svoj račun.

Sada, nakon što ste otvorili, na primjer, svoj poštanski sandučić, obratite pozornost na avatar s desne strane gornji kut. Kliknite na njega i idite na "Moj račun". Ovdje vam je potreban odjeljak "Sigurnost i prijava", odnosno poveznica "Prijava na Google račun".

S desne strane vidjet ćete opciju “Two-Step Verification” gdje je potrebno kliknuti na strelicu da biste je aktivirali. Otvorit će se prozor u kojem vas zanima gumb "Nastavi s postavljanjem". Unesite svoju lozinku i slijedite daljnje upute.

Dvofaktorska autentifikacija "Yandex"

Yandex svojim korisnicima također nudi dosta toga korisne usluge. Osim pohrana u oblaku informacije na Yandex.Disk, možete stvoriti online novčanik, gdje ćete podići novac zarađen na internetu.

I, naravno, Yandex nije stajao po strani i također nudi svojim korisnicima korištenje dvofaktorske provjere autentičnosti za zaštitu dokumenata pohranjenih u poštanskom sandučiću.

Da biste ga omogućili, morat ćete učiniti nekoliko stvari: jednostavne akcije. Prijavite se na svoj račun i kliknite LMB na profilnu sliku (gornji desni kut). Na padajućem izborniku odaberite "Putovnica". Otvorit će se prozor u kojem trebate kliknuti na poveznicu “Kontrola pristupa”. Postavite “klizač” u položaj “ON”. Bit ćete preusmjereni na stranicu na kojoj trebate kliknuti na gumb "Pokreni postavljanje". Sada prođite kroz 4 koraka za aktiviranje dvofaktorske zaštite.

Društvena mreža VKontakte"

Kao što je gore spomenuto, napadači obično pokušavaju dobiti pristup "administratorskim" računima popularne grupe. Ali to nije uvijek slučaj, jer jednostavno osobna korespondencija neke osobe poznate na internetu može biti od interesa.

Vrijedno je napomenuti da za neke korisnike ova metoda zaštite računa s vremenom počinje izazivati iritaciju jer zahtijeva stalni unos tajna šifra osim prijave i lozinke. U takvim slučajevima morate znati kako onemogućiti dvofaktorsku autentifikaciju. No, prvo ćemo se pozabaviti aktiviranjem ove opcije.

Zapravo, omogućavanje provjere u dva koraka vrlo je jednostavno. Odaberite "Moje postavke", a zatim idite na karticu "Sigurnost". U odjeljku "Potvrda prijave" kliknite na gumb "Poveži se". Sada slijedite sve zahtjeve jedan po jedan.

Onemogući dvofaktorsku autentifikaciju

Da biste deaktivirali dvostupanjsku zaštitu u Yandexu, morat ćete se vratiti na svoju "Putovnicu" klikom na svoj avatar. Nakon toga otvorite odjeljak "Kontrola pristupa" i postavite klizač na položaj "Isključeno".

Zaključak

Sada znate što je autentifikacija s dvije petlje i zašto je potrebna. Korištenjem ove ili one usluge možete je aktivirati dodatnu zaštitu ili odbiti ovu priliku.

Naravno, u nekim je slučajevima vrlo preporučljivo omogućiti provjeru u dva koraka. Na primjer, prilikom registracije na WebMoney, naveli ste svoju e-poštu od Yandexa. Tijekom rada na internetu možete postati žrtva hakera koji će hakirati vaš poštanski sandučić i dobiti pristup elektronički novčanik. Kako se to ne bi dogodilo, bolje je instalirati i povezati svoju e-poštu s telefonom. Na taj način možete brzo reagirati ako vas pokušaju hakirati.

Pozdrav svima još jednom. Slažete se, najvažnija stvar pri radu na internetu je sigurnost. Treba joj dati Posebna pažnja. Kada se registrirate na važnom mjestu, trebali biste stvoriti jaka lozinka ili koristiti. Jer što je kombinacija slova i brojeva složenija, napadači će je teže hakirati. Međutim, postoje slučajevi kada hakeri uspiju dobiti pristup vašem računu, npr. osobna pošta. Ovo je jako tužno: važna informacija može završiti u krivim rukama i može se koristiti protiv vas, korespondencija s vašim partnerima može biti potpuno izbrisana itd. Jednom riječju, svoj račun treba čuvati kao zjenicu oka.

Kako bi se povećala sigurnost, mnoge usluge nude autentifikaciju u dva faktora. Danas ćemo pogledati što je to na primjeru Yandex pošte.

Kada omogućite ovu značajku, napadač, čak i ako ispravno pogodi vašu glavnu lozinku, neće moći ući u vaš poštanski sandučić. Budući da će to zahtijevati da navedete nasumičnu jednokratnu lozinku, koja generira posebna primjena na vašem pametnom telefonu ili tabletu. Sada ćemo vam pokušati detaljno reći kako omogućiti dvofaktorsku autentifikaciju u Yandexu. U budućnosti će biti sličan pregled Google Mail i Mail.ru.

Dakle, za povezivanje ove funkcije potreban nam je pametni telefon ili tablet. Idite na svoj Yandex poštanski sandučić. Ako ga još nemate, stvorite ga. Kako? Pročitajte.

Nakon što smo se prijavili na naš račun, kliknite na svoj račun i odaberite “ Upravljanje računom»

Otvorit će se putovnica Yandex sa svim vrstama postavki. U bloku" Kontrola pristupa"slijedite vezu" Postavite dvofaktornu autentifikaciju»

Sada moramo proći kroz 4 koraka.

1 korak. Potvrđivanje vašeg telefonskog broja.

Vaš račun nakon aktivacije nova značajka bit će povezan s vašim telefonskim brojem. Stoga navedite broj kojemu imate pristup Besplatan pristup. Nakon toga kliknite na gumb " da biste dobili šifru»

Za par sekundi dobit ćete SMS poruku sa kodom koji upisujemo u polje...

... i kliknite " Potvrdi»

Korak 2. Pin kod.

Kako bi aplikacija generirala jednokratnu lozinku, potrebno je unijeti PIN kod, onaj koji ćemo sada navesti. Pažnja!!! Zapamtite ovaj kod i nemojte ga dijeliti ni s kim. Čak i ako vam telefon ukradu, bez poznavanja vašeg PIN koda, napadači neće moći koristiti ovu aplikaciju.

Unesite svoj PIN kod, zatim ponovite. Za otvaranje simbola kliknite na oko. Na taj način možete provjeriti jeste li sve ispravno upisali. I kliknite " Stvoriti».

Korak 3. Mobilna aplikacija Yandex Key.

U ovoj fazi moramo instalirati upravo aplikaciju koja će kreirati jednokratne lozinke. Kliknite na gumb " Nabavite vezu na svoj telefon».

Krenimo dalje. Telefon uključen Temeljen na Androiduće automatski otvoriti uslugu Google Play s prijedlogom za instaliranje aplikacije Yandex Key. Instalirajmo ga.

Otvorite Yandex ključ. Nakon nekoliko uvodnih stranica od vas će se tražiti da skenirate QR kod. Aplikacija će tražiti dopuštenje za pristup vašoj kameri. Slažemo se. Zatim usmjeravamo kameru prema ekranu monitora tako da kvadrat s QR kodom padne u leću kamere. Aplikacija će automatski skenirati i dodati vaš račun. Ako skeniranje ne uspije, možete zadržati tajni ključ. Za pregled kliknite na poveznicu " Prikaži tajni ključ"ispod QR koda. U aplikaciji odaberite i način unosa tajnog ključa.

Sada prijeđimo na sljedeći korak.

Korak 4. Unos jednokratne lozinke s ključa Yandex.

Pokrećemo našu aplikaciju na našem gadgetu. Sada ćete morati unijeti svoj PIN kod. Nakon toga vidjet ćete tu istu nasumičnu jednokratnu lozinku.

Lozinka se ažurira svakih 30 sekundi. Stoga, imajte vremena unijeti ga u polje prije ažuriranja i kliknite na " Upaliti».

To je to, omogućili smo dvofaktorsku autentifikaciju za naš Yandex račun.

Provjerimo kako radi. Odjavite se sa svog trenutnog računa.

Sada se možete prijaviti na svoj račun na 2 načina. 1) unesite svoju prijavu (ili adresu E-mail Yandex), a zatim NE unesite trajnu lozinku koju smo prije koristili, već ONU koju smo primili Mobilna aplikacija Yandex ključ nakon unosa PIN koda. I kliknite gumb Prijava. Drugi način znači prijaviti se pomoću QR kod. Kliknite na ikonu QR koda (desno od gumba Prijava).

Zatim dolazimo do ove stranice

Slijedimo upute: pokrenite Yandex Key, unesite naš PIN kod i zatim odaberite “ Prijavite se pomoću QR koda»

Zatim kameru tableta ili telefona usmjerimo prema QR kodu. Aplikacija skenira kod i dobivamo pristup našoj pošti.

Kako onemogućiti dvofaktornu autentifikaciju u Yandex

Ako iz nekog razloga odlučite onemogućiti dvostruku autentifikaciju, to možete učiniti brzo i jednostavno. Prijavite se u svoj poštanski sandučić, idite na Upravljanje računom (pogledajte gdje i kako to učiniti na početku ovog članka) i isključite ovu funkciju.

Na sljedeći korak moramo unijeti jednokratnu lozinku iz aplikacije Yandex Key

Unesite ga i potvrdite.

Mi stvaramo Nova lozinka(ovaj put trajno), ponovite i spremite.

To je to, sada je naša dvofaktorska provjera autentičnosti onemogućena. Za prijavu će se koristiti trajna lozinka kreirana u prethodnom koraku.

Dakle, danas smo pogledali kako naš Yandex račun pošte učiniti sigurnijim povezivanjem dvofaktorske autentifikacije s njim. Koristite li ovu značajku? Podijelite u komentarima.

I to je sve za danas. Vidimo se opet!

Svaka osoba treba imati san. San je ono što pokreće osobu. Kad si mali, sanjaš da odrasteš. San prvo mora postati cilj. Tada morate postići svoj cilj. I trebao bi imati novi san!

Bio je to rijedak post na blogu Yandex, posebno onaj vezan uz sigurnost, a da se ne spominje dvofaktorska autentifikacija. Dugo smo razmišljali kako pravilno pojačati zaštitu korisničkih računa, i to na način da se može koristiti bez svih neugodnosti koje uključuju najčešće implementacije današnjice. A oni su, nažalost, nezgodni. Prema nekim podacima, na mnogim velikim stranicama postotak korisnika koji su uključili dodatna sredstva autentifikacije ne prelazi 0,1%.

Čini se da je to zato što je uobičajena dvofaktorska shema autentifikacije previše složena i nezgodna. Pokušali smo smisliti način koji bi bio praktičniji bez gubitka razine zaštite, a danas predstavljamo njegovu beta verziju.

Nadamo se da će postati rašireniji. Mi smo sa svoje strane spremni raditi na njegovom poboljšanju i naknadnoj standardizaciji.

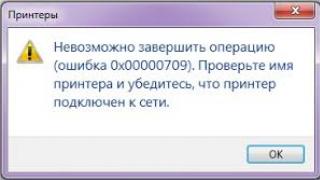

Nakon što omogućite dvofaktorsku autentifikaciju u Passportu, morat ćete instalirati aplikaciju Yandex.Key u App Store ili Google Play. QR kodovi su se pojavili u obrascu za autorizaciju na glavnoj stranici Yandexa, u pošti i putovnici. Za prijavu na svoj račun potrebno je pročitati QR kod kroz aplikaciju – i to je to. Ako se QR kod ne može očitati, primjerice, kamera pametnog telefona ne radi ili nema pristupa internetu, aplikacija će izraditi jednokratnu lozinku koja će vrijediti samo 30 sekundi.

Reći ću vam zašto smo odlučili ne koristiti takve "standardne" mehanizme kao što su RFC 6238 ili RFC 4226. Kako funkcioniraju uobičajene sheme dvofaktorske provjere autentičnosti? Dvostupanjski su. Prva faza je normalna autentifikacija s prijavom i lozinkom. Ako je uspješna, stranica provjerava sviđa li joj se ova korisnička sesija ili ne. A ako vam se ne sviđa, od korisnika se traži "ponovna autentifikacija". Postoje dvije uobičajene metode "prethodne provjere autentičnosti": slanje SMS-a na telefonski broj povezan s računom i generiranje druge lozinke na pametnom telefonu. U osnovi, za generiranje druge lozinke koristi se TOTP prema RFC 6238. Ako je korisnik ispravno unio drugu zaporku, sesija se smatra potpuno autentificiranom, a ako nije, tada sesija gubi i "pre-autentifikaciju".

Obje metode ─ slanje SMS-a i generiranje lozinke ─ dokaz su vlasništva nad telefonom i stoga su faktor dostupnosti. Lozinka unesena u prvoj fazi je faktor znanja. Stoga ova shema provjere autentičnosti nije samo dvostupanjska, već i dvostruka.

Što nam se činilo problematičnim u ovoj shemi?

Počnimo s činjenicom da se računalo prosječnog korisnika ne može uvijek nazvati modelom sigurnosti: isključivanje ažuriranja sustava Windows, piratska kopija antivirusa bez modernih potpisa i softver sumnjivog podrijetla - sve to ne povećava razinu zaštite. Prema našoj procjeni, kompromitacija računala korisnika je najrašireniji način “otmice” računa (a nedavno je to još jedna potvrda), od čega se prije svega želimo zaštititi. U slučaju dvofaktorske autentifikacije, ako pretpostavite da je korisnikovo računalo ugroženo, unos lozinke na njemu kompromitira samu lozinku, što je prvi faktor. To znači da napadač treba odabrati samo drugi faktor. U slučaju uobičajenih implementacija RFC-a 6238, drugi faktor je 6 decimalnih znamenki (a maksimalno dopušteno specifikacijom je 8 znamenki). Prema bruteforce kalkulatoru za OTP, u tri dana napadač je u stanju pronaći drugi faktor ako je na neki način postao svjestan prvog. Nije jasno čime se servis može suprotstaviti ovom napadu, a da ne poremeti normalno iskustvo korisnika. Jedini mogući dokaz rada je captcha, koja je, po našem mišljenju, zadnja opcija.Drugi problem je neprozirnost prosudbe servisa o kvaliteti korisničke sesije i donošenje odluke o potrebi "pre-autentikacije". Što je još gore, usluga nije zainteresirana da ovaj proces bude transparentan, jer sigurnost putem nejasnoće zapravo funkcionira. Ako napadač zna na temelju čega servis donosi odluku o legitimnosti sesije, može pokušati krivotvoriti te podatke. Kao opće pravilo, možemo zaključiti da se prosudba donosi na temelju povijesti autentifikacije korisnika, uzimajući u obzir IP adresu (i njezine derivate broja autonomnog sustava koji identificira pružatelja usluga i lokaciju na temelju geobaze) i podatke preglednika, na primjer, zaglavlje korisničkog agenta i skup kolačića, flash lso i html lokalna pohrana. To znači da ako napadač kontrolira računalo korisnika, on ne samo da može ukrasti sve potrebne podatke, već i koristiti IP adresu žrtve. Štoviše, ako je odluka donesena na temelju ASN-a, tada svaka provjera autentičnosti s javnog Wi-Fi-ja u kafiću može dovesti do "trovanja" sa sigurnosne točke gledišta (i izbjeljivanja s točke gledišta usluge) pružatelja ovog kafić i npr. krečenje svih kafića u gradu . Razgovarali smo o tome kako sustav za otkrivanje anomalija funkcionira i mogao bi se koristiti, ali vrijeme između prve i druge faze autentifikacije možda neće biti dovoljno za pouzdanu prosudbu anomalije. Štoviše, isti argument uništava ideju "pouzdanih" računala: napadač može ukrasti bilo koju informaciju koja utječe na procjenu povjerenja.

Konačno, provjera autentičnosti u dva koraka jednostavno je nezgodna: naše istraživanje upotrebljivosti pokazuje da ništa ne iritira korisnike više od posredničkog zaslona, dodatnih klikova na gumbe i drugih "nevažnih" radnji s njihove točke gledišta.

Na temelju toga odlučili smo da autentifikacija treba biti u jednom koraku i da prostor za lozinku treba biti puno veći nego što je moguće u okviru "čistog" RFC-a 6238.

U isto vrijeme, željeli smo očuvati dvofaktornu autentifikaciju što je više moguće.Višefaktorska provjera autentičnosti definirana je dodjeljivanjem elemenata provjere autentičnosti (zapravo, oni se nazivaju faktori) jednoj od tri kategorije:

- Faktori znanja (to su tradicionalne lozinke, PIN kodovi i sve što im sliči);

- Faktori vlasništva (u OTP shemama koje se koriste, to je obično pametni telefon, ali može biti i hardverski token);

- Biometrijski čimbenici (sada je najčešći otisak prsta, iako će se netko sjetiti epizode s likom Wesleya Snipesa u filmu Demolition Man).

Razvoj našeg sustava

Kada smo počeli raditi na problemu dvofaktorske autentifikacije (prve stranice korporativnog wikija o ovoj temi datiraju iz 2012., ali se o tome raspravljalo iza kulisa i ranije), prva ideja je bila uzeti standardne metode autentifikacije i primijeniti ih nama. Shvatili smo da ne možemo računati da će milijuni naših korisnika kupiti hardverski token, pa smo ovu opciju odgodili za neke egzotične slučajeve (iako je ne napuštamo u potpunosti, možda ćemo uspjeti smisliti nešto zanimljivo). SMS metoda također nije mogla biti široko rasprostranjena: vrlo je nepouzdana metoda dostave (u najvažnijem trenutku SMS može kasniti ili uopće ne stići), a slanje SMS-a košta (a operateri su počeli povećavati cijene) . Odlučili smo da je korištenje SMS-a namijenjeno bankama i drugim niskotehnološkim tvrtkama, a našim korisnicima želimo ponuditi nešto praktičnije. Općenito, izbor je bio mali: upotrijebite pametni telefon i program u njemu kao drugi faktor.Ovaj oblik autentifikacije u jednom koraku je široko rasprostranjen: korisnik pamti PIN kod (prvi faktor) i ima hardverski ili softverski (u pametnom telefonu) token koji generira OTP (drugi faktor). U polje za unos lozinke upisuje PIN kod i trenutnu OTP vrijednost.

Po našem mišljenju, glavni nedostatak ove sheme isti je kao kod autentifikacije u dva koraka: ako pretpostavimo da je radna površina korisnika ugrožena, tada će unošenje PIN koda jednom dovesti do njegovog otkrivanja i napadač može pronaći samo drugi faktor.

Odlučili smo ići drugim putem: cijela se lozinka generira iz tajne, ali samo dio tajne je pohranjen u pametnom telefonu, a dio unosi korisnik svaki put kada se lozinka generira. Dakle, sam pametni telefon je faktor vlasništva, a lozinka ostaje u glavi korisnika i faktor je znanja.

Nonce može biti ili brojač ili trenutno vrijeme. Odlučili smo odabrati trenutno vrijeme, to nam omogućuje da se ne bojimo desinkronizacije u slučaju da netko generira previše lozinki i poveća brojač.

Dakle, imamo program za pametni telefon gdje korisnik unosi svoj dio tajne, on se miješa sa pohranjenim dijelom, rezultat se koristi kao HMAC ključ, kojim se potpisuje trenutno vrijeme, zaokruženo na 30 sekundi. Izlaz HMAC-a pretvara se u čitljiv oblik i evo ─ ovo je jednokratna lozinka!

Kao što je ranije navedeno, RFC 4226 navodi da se HMAC rezultat skraćuje na najviše 8 decimalnih znamenki. Odlučili smo da lozinka ove veličine nije prikladna za autentifikaciju u jednom koraku i da je treba povećati. U isto vrijeme, željeli smo zadržati jednostavnost korištenja (uostalom, zapamtite, želimo napraviti sustav koji će koristiti obični ljudi, a ne samo sigurnosni geekovi), pa je kao kompromis u trenutnoj verziji sustava , odlučili smo skratiti latinicu na 8 znakova. Čini se da je 26^8 lozinki koje vrijede 30 sekundi sasvim prihvatljivo, ali ako nam sigurnosna margina ne odgovara (ili se na Habréu pojavljuju vrijedni savjeti o tome kako poboljšati ovu shemu), proširit ćemo se, na primjer, na 10 znakova.

Saznajte više o snazi takvih zaporki

Zapravo, za velika i mala slova latinice, broj opcija po znaku je 26; za velika i mala latinična slova plus brojeve, broj opcija je 26+26+10=62. Tada je log 62 (26 10) ≈ 7,9, odnosno lozinka od 10 nasumičnih malih latiničnih slova je gotovo jednako jaka kao lozinka od 8 nasumičnih velikih i malih latiničnih slova ili brojeva. Ovo će svakako biti dovoljno za 30 sekundi. Ako govorimo o lozinci od 8 znakova sastavljenoj od latiničnih slova, onda je njena snaga log 62 (26 8) ≈ 6,3, odnosno nešto više od lozinke od 6 znakova koja se sastoji od velikih, malih slova i brojeva. Mislimo da je to još uvijek prihvatljivo za prozor od 30 sekundi.Magija, bez lozinke, aplikacije i sljedeći koraci

Općenito, tu smo mogli stati, ali htjeli smo sustav učiniti još praktičnijim. Kada osoba ima pametni telefon u ruci, ne želi unijeti lozinku s tipkovnice!

Zato smo počeli raditi na “magičnoj prijavi”. Ovom metodom autentifikacije korisnik pokreće aplikaciju na svom pametnom telefonu, upisuje svoj PIN kod i skenira QR kod na ekranu svog računala. Ako je PIN kod ispravno unesen, stranica u pregledniku se ponovno učitava i korisnik se autentificira. Magija!

Kako radi?

Broj sesije ugrađen je u QR kod, a kada ga aplikacija skenira, taj se broj prenosi na poslužitelj zajedno s lozinkom i korisničkim imenom generiranim na uobičajeni način. To nije teško, jer je pametni telefon gotovo uvijek na mreži. U izgledu stranice koja prikazuje QR kod, JavaScript je pokrenut, čekajući odgovor poslužitelja za provjeru lozinke za ovu sesiju. Ako poslužitelj odgovori da je lozinka točna, kolačići sesije postavljaju se zajedno s odgovorom i korisnik se smatra autentificiranim.Išlo je na bolje, ali odlučili smo da ni ovdje ne stanemo. Počevši od iPhonea 5S, Appleovi telefoni i tableti uveli su TouchID skener otiska prsta, a u iOS verziji 8 mogu ga koristiti i aplikacije trećih strana. U stvarnosti aplikacija ne dobiva pristup otisku prsta, ali ako je otisak ispravan, aplikaciji postaje dostupan dodatni odjeljak Keychain. Iskoristili smo ovo. Drugi dio tajne nalazi se u zapisu Keychaina zaštićenom TouchID-om, onom koji je korisnik unio s tipkovnice u prethodnom scenariju. Prilikom otključavanja privjeska za ključeve, dva dijela tajne se miješaju, a zatim proces radi kao što je gore opisano.

Ali postalo je nevjerojatno zgodno za korisnika: otvara aplikaciju, stavlja prst, skenira QR kod na ekranu i nalazi se autentificiranim u pregledniku na svom računalu! Stoga smo čimbenik znanja zamijenili biometrijskim i, s korisnikove točke gledišta, potpuno odustali od lozinki. Sigurni smo da će običnim ljudima ova shema biti mnogo prikladnija od ručnog unosa dvije lozinke.

Diskutabilno je koliko je to tehnički dvofaktorska autentifikacija, ali u stvarnosti ipak trebate imati telefon i točan otisak prsta da biste je uspješno dovršili, tako da vjerujemo da smo prilično uspješno eliminirali faktor znanja, zamijenivši ga biometrijom . Razumijemo da se oslanjamo na sigurnost ARM TrustZone koja je u osnovi iOS Secure Enclave i vjerujemo da se ovaj podsustav trenutno može smatrati pouzdanim unutar našeg modela prijetnji. Naravno, svjesni smo problema s biometrijskom autentifikacijom: otisak prsta nije lozinka i ne može se zamijeniti ako je ugrožen. No, s druge strane, svi znaju da je sigurnost obrnuto proporcionalna praktičnosti, a korisnik sam ima pravo izabrati omjer jednog i drugog koji mu je prihvatljiv.

Dopustite mi da vas podsjetim da je ovo još uvijek beta. Sada, kada je omogućena dvofaktorska provjera autentičnosti, privremeno onemogućujemo sinkronizaciju lozinke u pregledniku Yandex. To je zbog načina na koji je baza podataka šifrirana. Već smišljamo prikladan način za provjeru autentičnosti preglednika u slučaju 2FA. Sve ostale funkcije Yandexa rade kao i prije.

Ovo je ono što imamo. Čini se da je ispalo dobro, ali vi prosudite. Bit će nam drago čuti vaše povratne informacije i preporuke, a nastavit ćemo raditi na poboljšanju sigurnosti naših usluga: sada uz CSP, enkripciju transporta pošte i sve ostalo, sada imamo i dvofaktorsku autentifikaciju. Ne zaboravite da su usluge provjere autentičnosti i aplikacije za generiranje OTP-a kritične i stoga se plaća dvostruki bonus za pogreške pronađene u njima kao dio Bug Bounty programa.

Oznake: Dodajte oznake