Scrivo principalmente per me stessa, ma se è utile a qualcuno va bene lo stesso.

L'attività è organizzare la copia shadow su un server di condivisione file, dimensione della partizione 1 TB. Per creare copie shadow, è necessaria un'altra partizione di almeno 1 TB, ma è necessario cercare fondi, acquistare dischi rigidi per rack, in generale non è veloce, ma ne hai bisogno ieri. C'è uno spazio di archiviazione di rete Netgear ReadyNAS con RAID-5 integrato e molto spazio libero. L'unica sfumatura è che per creare copie shadow è necessario un volume locale, non un'unità di rete. E qui iSCSI ci viene in aiuto, non descriverò di cosa si tratta, chi ne ha bisogno lo leggerà su Wikipedia, e chi ne ha bisogno, credo, sa già di cosa si tratta. In poche parole, il protocollo consente di trasformare un'unità di rete in un volume locale.

Quindi, per cominciare, vai al pannello di amministrazione di ReadyNAS e fai clic sulla scheda iSCSI Crea una nuova LUN

Vale la pena prestare attenzione al parametro Fornire Opzione spessa: spessa, allocherà l'intero volume per il LUN in una sola volta, opzione sottile: sottile, allocherà man mano che viene riempita. La prima opzione è più veloce, la seconda è più comoda, ma sta a te decidere.

Dopo aver creato la LUN, fare clic sulla stessa scheda Crea un nuovo gruppo. Imposta il nome del gruppo e la risorsa di destinazione.

Un piccolo ritiro

IQN è un nome in formato speciale iqn. . :, che è univoco per ogni dispositivo iSCSI sulla SAN. Dove:

anno-mese- anno di registrazione del nome a dominio;

nome_dominio_invertito-nome del dominio scritto al contrario;

nome unico- un nome dispositivo univoco, ad esempio, la destinazione qui conterrà il nome specificato e l'iniziatore conterrà il nome host.

Per scoprire il nome della risorsa di destinazione spostiamoci sul server a cui vogliamo connettere il disco. Ulteriore Pannello di controllo - Iniziatore iSCSI. Nella finestra che appare, vai alla scheda Configurazione e copia il nome dell'iniziatore da lì.

Torniamo e compiliamo il campo. Successivamente, vai alle proprietà del gruppo, fai clic sul segno più per creare un iniziatore, quindi inserisci il nome dell'iniziatore, che abbiamo copiato poco prima per creare il nome della risorsa di destinazione.

Nel campo password inserisci la password che utilizzerai per accedere. Iniziatore iSCSI. Fare clic su Crea e selezionare la casella permettere.

Torniamo di nuovo al server di avvio, andiamo alla scheda Rilevamento, fare clic su Scopri portale, nel campo visualizzato annotare l'indirizzo del nostro ReadyNAS.

Nella stessa finestra (dove inseriamo l'indirizzo), fare clic Inoltre sulla scheda Sono comuni accedere Nome dal passaggio precedente e Segretoè la password del passaggio precedente.

Nella stessa scheda puoi selezionare l'adattatore con cui viene effettuata la connessione, l'indirizzo dell'iniziatore e l'indirizzo del portale finale (io l'ho grigio perché ho fatto uno screenshot su un sistema già configurato, il tuo lo avrà attivo ).

Dopo aver configurato il portale e l'autorizzazione nella scheda Oggetti finali puoi vedere il nostro LUN, fai clic Inserire, se non è già connesso e vai alla scheda Volumi e dispositivi.

Fare clic lì Sintonizzazione automatica e il nostro LUN viene aggiunto come volume locale. Puoi andare su Gestione disco e configurarlo come preferisci.

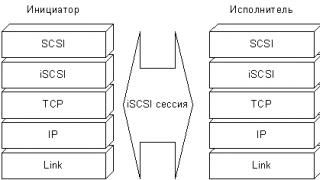

Internet Small Computer System Interface (iSCSI) è un protocollo di trasferimento dati progettato per lo scambio di dati tra server e sistemi di archiviazione (Storage Area Network, SAN). iSCSI è una combinazione del protocollo SCSI e dello stack di protocolli TCP/IP ed è progettato per trasferire blocchi di dati su reti Ethernet. I comandi di controllo SCSI vengono inviati all'interno dei pacchetti IP e TCP fornisce il controllo del flusso e l'affidabilità del trasferimento dei dati.

Quando si utilizza iSCSI, i dati tra il server e il sistema di archiviazione vengono trasferiti in blocchi, in forma grezza. Ciò consente di utilizzare le SAN quasi come se fossero connesse direttamente al server, anziché in rete. Il sistema host può creare partizioni logiche sulla SAN, formattarle e utilizzarle come normali dischi rigidi locali. Questa è la differenza principale tra una SAN e un Network Area Storage (NAS), che operano a livello di file system e utilizzano protocolli di trasferimento file come SMB o CIFS.

La tecnologia iSCSI è stata sviluppata come alternativa a basso costo al Fibre Channel (FC). I sistemi basati su iSCSI supportano protocolli standard e possono essere realizzati su qualsiasi infrastruttura di rete esistente che supporti il protocollo IP. Per funzionare, iSCSI può utilizzare i dispositivi di rete più comuni (switch, router, adattatori di rete, ecc.), mentre FC richiede HBA speciali, cavi ottici e altre apparecchiature costose.

L'architettura iSCSI è client-server e comprende i seguenti componenti:

Iniziatore iSCSI- un componente client che invia richieste di connessione al componente iSCSI Target situato sul lato server. L'iniziatore può essere implementato nel software, sotto forma di driver, o nell'hardware, sotto forma di uno speciale adattatore iSCSI.

Obiettivo iSCSI- un componente server che ascolta le richieste del client e stabilisce una connessione tra il client e il server iSCSI. Inoltre, la destinazione è associata ai dischi virtuali iSCSI e, una volta stabilita la connessione, tutti i dischi virtuali associati a questa destinazione diventano disponibili tramite l'iniziatore. Un iSCSI Target può essere un sistema di archiviazione specializzato o un normale server Windows con il ruolo iSCSI Target installato.

Dischi virtuali iSCSI - utilizzato per dividere lo spazio su disco in partizioni logiche (numero di unità logica, LUN). In Windows Server 2012, i LUN iSCSI sono normali dischi virtuali nel formato VHD\VHDX. A proposito, in Windows Server 2012, per iSCSI era supportato solo il formato VHD, che imponeva un limite di 2 TB alla dimensione massima della LUN. Windows Server 2012 R2 utilizza il formato VHDX, che consente di creare LUN con dimensioni fino a 64 TB.

Ora fermiamoci e chiariamo alcuni punti:

Ciascun server iSCSI può avere uno o più target iSCSI;

Ciascuna destinazione iSCSI può essere connessa a uno o più dischi virtuali;

Ciascuna destinazione iSCSI può servire una o più connessioni da un iniziatore iSCSI;

A sua volta, ciascun iSCSI Initiator può connettersi a uno o più iSCSI Target e, quindi, a uno o più dischi virtuali.

Inoltre, Windows Server 2012 supporta una configurazione di loopback in cui sia la destinazione che l'iniziatore possono risiedere sullo stesso server.

Il supporto iSCSI è disponibile nei sistemi operativi Microsoft da parecchio tempo. La prima versione di Microsoft iSCSI Initiator è stata installata come componente separato in Windows 2000, Windows XP SP2 e Windows Server 2003 SP1 e, a partire da Windows Server 2008 e Vista, iSCSI Initiator è stato integrato nel sistema operativo.

Per quanto riguarda iSCSI Target, originariamente faceva parte di una versione speciale del sistema operativo server Windows Data Storage Server 2003, destinata alla creazione di sistemi di archiviazione e fornita solo in una forma preinstallata. Tuttavia, dal 2011, Microsoft iSCSI Software Target 3.3 è disponibile per il download e l'installazione su Windows Server 2008R2 e in Windows Server 2012 è completamente integrato nel sistema e installato come ruolo server.

Terminiamo la parte teorica e iniziamo a praticare. Per la configurazione, prenderemo l'opzione più semplice; utilizzeremo due server con Windows Server 2012 R2 installato come soggetti del test: SRV2 per il ruolo iSCSI Target e SRV3 per iSCSI Initiator.

Avvio del servizio iniziatore iSCSI

Innanzitutto, controlliamo lo stato del servizio iniziatore su SRV3. Per fare ciò, aprire Server Manager e selezionare "iSCSI Initiator" dal menu "Strumenti".

Come puoi vedere, per impostazione predefinita il servizio non è in esecuzione. Facendo clic su "Sì" nella finestra di dialogo, avvieremo il servizio iSCSI Initiator e lo metteremo in modalità di avvio automatico.

Quindi nella finestra delle proprietà vai alla scheda “Configurazione” e ricorda il valore IQN, ci sarà utile durante la configurazione del server.

IQN (nome qualificato iSCSI) è un identificatore univoco assegnato a ciascun target e iniziatore iSCSI. L'IQN è formato dalla data (mese e anno) di registrazione del dominio, dal nome di dominio ufficiale scritto al contrario e da qualsiasi nome arbitrario come il nome del server. Risulta qualcosa del genere: iqn:1991-05.com.microsoft:srv3.contoso.com

È possibile avviare il servizio iSCSI Initiator e impostarne la modalità di avvio dalla console di PowerShell utilizzando i seguenti comandi:

Avvia-Service msiscsi

Set-Service msiscsi -StartupType automatico

Installazione del ruolo Server di destinazione iSCSI

Passiamo ora a SRV2 e iniziamo a configurare la parte server. La prima cosa che dobbiamo fare è installare il ruolo iSCSI Target sul server. Apri Server Manager, segui il link “Aggiungi ruoli e funzionalità”

E seleziona il ruolo "Server di destinazione iSCSI", che si trova nella sezione Servizi file e archiviazione\Servizi file e iSCSI.

Oppure usa il comando di PowerShell:

Installa-WindowsFeature -Nome FS-iSCSITarget-Server

Preparazione del disco

Ora prepariamo un disco fisico che verrà utilizzato per archiviare i dischi iSCSI virtuali. A tale scopo viene collegato al server un nuovo disco rigido da 120 GB. Il disco è attualmente inattivo (offline). Per attivarlo in Server Manager, andare nella sezione Servizi File e Storage -> Dischi, cliccare sul disco e trasferirlo su Online.

Ora devi creare una nuova partizione (o volume) su questo disco, per la quale selezioniamo la voce Nuovo volume nel menu contestuale.

Seleziona il disco fisico su cui verrà creato il volume

indicare la dimensione del volume

e seleziona la lettera dell'unità.

Quindi selezioniamo il file system per il disco, la dimensione del settore e specifichiamo l'etichetta del volume. Ti ricordo qui che i dischi virtuali iSCSI possono essere creati solo su volumi NTFS; il nuovo file system ReFS (Resilient File System) non è supportato.

Osserviamo le informazioni di riepilogo e, se tutto è corretto, facciamo clic su "Crea", avviando la creazione del volume.

Gli stessi passaggi possono essere eseguiti utilizzando PowerShell. Trova il disco richiesto:

Ottieni-Disco | dove ($_.OperationalStatus -eq ″Offline″)

Lo traduciamo online:

Set-Disk -Number 1 -IsOffline $false

Inizializzare:

Inizializza-Disco -Numero 1

Crea una sezione:

Nuova partizione -Numero disco 1 -Utilizza dimensione massima -Lettera unità D

E formattalo in NTFS:

Formato-Volume -LetteraUnità D -FileSystem NTFS -NewFileSystemLabel ″Archiviazione iSCSI″

Creazione di dischi virtuali iSCSI

Il punto successivo del nostro programma è la creazione di dischi iSCSI virtuali. Per fare ciò, vai alla sezione iSCSI e fai clic sul collegamento, avviando la procedura guidata successiva.

Seleziona il volume su cui verrà archiviato il disco virtuale.

Dai al disco un nome e una descrizione.

Specificare la dimensione del disco virtuale e il suo tipo. Puoi scegliere tra tre opzioni:

Dimensione fissa: il disco creato occupa immediatamente l'intero volume allocato. Questa è l'opzione più produttiva, ma meno economica;

Espansione dinamica: inizialmente viene creato un disco di dimensioni minime, che viene quindi modificato dinamicamente in base alla quantità di dati scritti su di esso. L'opzione migliore in termini di utilizzo dello spazio su disco;

Differenziazione: in questa opzione è necessario specificare la posizione del disco principale a cui verrà associato il disco creato. Un disco differenza può essere fisso o dinamico, a seconda del tipo di genitore. Questo tipo di disco ha i suoi vantaggi, ma personalmente non vedo molto senso utilizzarli per iSCSI.

Ora è necessario specificare la destinazione iSCSI a cui verrà connesso questo disco. Poiché sul server non è stata creata alcuna destinazione, selezionare "Nuova destinazione iSCSI".

Diamo al target un nome e una descrizione.

E indichiamo i server che possono accedervi.

Quando scegli i server, puoi utilizzare due metodi. Se l'iniziatore è su Windows Server 2012 o Windows 8, puoi semplicemente fare clic su "Sfoglia" e selezionare il server desiderato dall'elenco. Per i sistemi più vecchi è necessario inserire manualmente l'ID del server. Come identificatore è possibile specificare l'IQN dell'iniziatore, il nome DNS o l'indirizzo IP del server oppure l'indirizzo MAC dell'adattatore di rete.

Andare avanti. Nella pagina successiva è possibile configurare l'autenticazione CHAP tra i server. CHAP (Challenge Handshake Authentication Protocol) è un protocollo per verificare l'autenticità di un partner di connessione, basato sull'uso di una password o segreto condiviso. Per iSCSI, è possibile abilitare l'autenticazione CHAP unidirezionale o bidirezionale (inversa).

Controlliamo che le impostazioni siano corrette e iniziamo a creare il disco.

Proviamo a fare lo stesso utilizzando PowerShell. Creiamo un altro disco iSCSI virtuale da 20GB con il comando:

Nuovo-IscsiVirtualDisk -Percorso D:\iSCSIVirtualDisks\iSCSI2.vhdx

Tieni presente che di default viene creato un disco dinamico; per creare un VHD a dimensione fissa è necessario utilizzare la chiave -Utilizzo fisso.

Ora creiamo un secondo iSCSI Target denominato iscsi-target-2 e specifichiamo IQN SRV3 come server di accesso:

New-IscsiServerTarget -TargetName iscsi-target-2 -InitiatorIds ″IQN:iqn.1991-05.com.microsoft:srv3.contoso.com″

E controlla il risultato con il comando:

Get-IscsiServerTarget | fl NomeDestinazione, LunMappings

Connessione

Torniamo a SRV2, apriamo la finestra delle proprietà dell'iniziatore, andiamo alla scheda Discovery e facciamo clic sul pulsante Discover Portal.

Immettere il nome o l'indirizzo IP del portale e fare clic su OK.

Per impostazione predefinita, iSCSI utilizza tutti gli indirizzi IP disponibili e se desideri che il traffico iSCSI passi solo attraverso un'interfaccia di rete specifica, devi accedere alle impostazioni avanzate e specificare l'IP desiderato nel campo "Connetti utilizzando".

Ora vai alla scheda Target, dove dovrebbero essere visualizzati tutti i Target iSCSI disponibili per la connessione. Selezionare la destinazione desiderata e fare clic su "Connetti".

Non dimenticare di selezionare la casella di controllo "Aggiungi questa connessione all'elenco delle destinazioni preferite", che garantisce la connessione automatica alla destinazione quando la macchina viene spenta o riavviata.

La connessione ha esito positivo e se apri lo snap-in Gestione disco, verrà visualizzato un nuovo disco. Quindi trattiamo questo disco allo stesso modo di un normale disco rigido collegato localmente: lo trasferiamo su Online, lo inizializziamo, creiamo partizioni su di esso e lo formattiamo.

La stessa cosa può essere fatta utilizzando PowerShell. Visualizziamo un elenco di obiettivi disponibili:

Get-IscsiTarget | fl

E connettiti a ciò di cui hai bisogno:

Connect-IscsiTarget -NodeAddress ″iqn.1995-05.com.microsoft:srv2-iscsi-target-2-target″ -IsPersistent $true

Chiave -IsPersistent $true Fornisce la connessione automatica allo spegnimento o al riavvio.

Bene, per disconnettersi, puoi usare il comando Disconnect-IscsiTarge, in questo modo:

Disconnect-IscsiTarget -NodeAddress ″iqn.1995-05.com.microsoft:srv2-iscsi-target-2-target″ -Confirm:$false

Conclusione

Questo completa la configurazione. Come ho detto, questa è l'opzione più semplice e basilare per configurare l'archiviazione. Ci sono molte altre funzionalità interessanti in iSCSI. Ad esempio, è possibile utilizzare iSCSI Name Service (iSNS) per semplificare la gestione, MPIO (multipath input/output) per la tolleranza agli errori e configurare l'autenticazione CHAP e la crittografia del traffico IPSec per la sicurezza. Ho intenzione di scrivere su alcune di queste funzionalità nei prossimi articoli.

E infine, punti importanti da considerare quando si organizza un sistema di archiviazione iSCSI:

È consigliabile implementare iSCSI su una rete veloce, almeno Gigabit Ethernet;

Si consiglia di separare il traffico di rete iSCSI dal resto del traffico e di collocarlo su una rete separata, ad esempio utilizzando una VLAN o una divisione fisica in sottoreti;

Per garantire un'elevata disponibilità a livello di rete, è necessario utilizzare la tecnologia MPIO o sessioni multi-connessione (MCS). Il gruppo di adattatori di rete (gruppo NIC) per la connessione ai dispositivi di archiviazione iSCSI non è supportato;

Quando si utilizza la tecnologia Spazi di archiviazione, è possibile archiviare dischi virtuali iSCSI su Spazi di archiviazione, ma non è possibile utilizzare LUN iSCSI per creare Spazi di archiviazione;

Non è possibile utilizzare il volume condiviso cluster (CSV) per archiviare dischi virtuali iSCSI.

Con l'avvento del Fibre Channel e delle SAN basate su di esso, il mondo dello storage ha scommesso sull'accesso di rete ai sistemi di storage. Quasi tutti hanno dichiarato all’unanimità che le reti di storage sono il futuro. Per diversi anni l'interfaccia FC è rimasta lo standard incontrastato per la loro costruzione, ma oggi molti capiscono che sta arrivando il momento del cambiamento. Ci sono un paio di gravi inconvenienti in una SAN basata su FC: il prezzo e i problemi di accesso geografico (a una distanza di oltre centinaia di chilometri) ai dispositivi remoti. Recentemente sono emerse numerose iniziative in fase di standardizzazione, progettate per risolvere o aggirare questi problemi. Il più interessante di questi è iSCSI.

La combinazione di lettere iSCSI appare sempre più spesso sulle pagine dei giornali e sui prospetti dei principali produttori di sistemi di archiviazione dati. Dai un'occhiata alle risorse dedicate allo storage e lo vedrai sicuramente. Ma, guardando articoli e notizie, molto probabilmente troverai molte affermazioni completamente opposte: alcuni presentano iSCSI come il leader innegabile delle reti di archiviazione nel prossimo futuro, altri lo mettono fine anche prima della sua nascita.

Sun si oppone all'IP Storage

Sun si è opposta all'IP Storage. Sun Microsystems non rilascerà sistemi di storage con accesso IP. Mark Canepa, vicepresidente di Sun per tutti i sistemi di storage, ha recentemente affermato che l'IP Storage era solo un "sogno", riporta Byte e Switch.

Canepa ha detto che " Non è pratico utilizzare TCP/IP per organizzare una SAN a causa della maggiore latenza in tali reti. Anche se ci fosse un futuro per le reti di storage basate su IP, ci vorranno dai tre ai cinque anni, o forse mai. Il flusso di archiviazione non può essere eseguito su uno stack di protocolli generici poiché presenta esigenze speciali. Le sfide tecnologiche legate all'implementazione del TCP/IP sono molto più grandi di quanto molti pensino. Ecco perché noi di Sun puntiamo su Fibre Channel", Egli ha detto. Finora nessun produttore di sistemi di storage ha preso una posizione così chiara contro l'IP Storage. I concorrenti di Sun, Hewlett-Packard e IBM, supportano più o meno attivamente queste tecnologie.

HP promette il supporto iSCSI

« La versione finale della nuova tecnologia dovrebbe essere disponibile nel primo trimestre del 2002, ha affermato Mark Thompson, capo della divisione sistemi di storage di rete di HP. L'azienda intende presentare un'ampia gamma di prodotti che supportano lo standard iSCSI, progettati per combinare sistemi di archiviazione in reti IP...»

HP ammette che gli utenti dei sistemi Fibre Channel si sentono abbastanza a proprio agio e sono più attratti dalla tecnologia FCIP modernizzata che da iSCSI. Ma allo stesso tempo, HP ritiene che l'esperienza con le soluzioni basate su IP, e in particolare con Ethernet, renderà i prodotti iSCSI attraenti per molti clienti.

Computerworld, n. 35/2001: “Sistemi di storage federati”

IBM rilascia un prodotto basato su iSCSI

IBM TotalStorage IP Storage 200i fornisce una connessione diretta alle unità LAN Ethernet. Questo sistema di storage ad alta velocità supporta il nuovo standard industriale iSCSI, che fornisce il protocollo SCSI su IP.

Ebbene, messaggi così contraddittori non ci lasciano altra scelta se non quella di capirlo da soli e valutare in modo indipendente i pro e i contro.

iSCSI

« iSCSI (Internet Small Computer System Interface) è un protocollo basato su TCP/IP ed è progettato per comunicare e gestire sistemi di archiviazione, server e client.».

iSCSI descrive:

- Protocollo di trasporto per SCSI che viene eseguito su TCP

- Nuovo meccanismo per incapsulare i comandi SCSI in una rete IP

- Un protocollo per una nuova generazione di sistemi di storage che utilizzerà TCP/IP nativo

Subito c'è indignazione, viene voglia di mettere tutto in pile separate. Come ha detto uno dei miei insegnanti: “Le cotolette sono separate, le mosche sono separate”. Il fatto è che le regole per la consegna dei pacchetti su IP e SCSI sono completamente opposte. Nell'IP i pacchetti vengono consegnati al destinatario senza osservare una sequenza rigorosa e lui recupera anche i dati, il che richiede determinate risorse. Allo stesso tempo, secondo le specifiche SCSI, come interfaccia del canale, tutti i pacchetti devono essere trasmessi uno dopo l'altro senza ritardi e la violazione di questo ordine porta alla perdita di dati. Nonostante il fatto che, secondo alcuni esperti, questo problema introduca ambiguità nell'uso pratico della tecnologia iSCSI, oggi sono già stati implementati numerosi dispositivi che ne confermano la fattibilità. Gli ingegneri che hanno lavorato su iSCSI sono riusciti a risolvere questo problema in un certo modo. La specifica iSCSI richiede dimensioni di intestazione del pacchetto maggiori. Ulteriori informazioni sono incluse nell'intestazione, il che accelera notevolmente l'assemblaggio dei pacchetti.

Secondo uno dei fan di iSCSI, Haymore, un ingegnere di sistema senior presso l'Università dello Utah, il principale ostacolo alla diffusione di Ethernet come tecnologia di base per la costruzione di reti di archiviazione è la latenza relativamente elevata (vicino a 75 microsecondi), che si verifica a causa delle caratteristiche dello stack TCP/IP. Sui sistemi di fascia alta, quando si accede a migliaia di file contemporaneamente, questo può diventare un problema serio.

Le persone che lavorano su iSCSI comprendono l'importanza della latenza. E nonostante siano in fase di sviluppo molti strumenti per ridurre l'influenza dei parametri che causano ritardi nell'elaborazione dei pacchetti IP, la tecnologia iSCSI è posizionata per la costruzione di sistemi di medio livello.

iSCSI si sta evolvendo molto rapidamente. La necessità di un nuovo standard era così sentita che letteralmente entro 14 mesi dalla proposta di creazione di iSCSI, avanzata da IETF nel febbraio 2000, molti dispositivi sembravano dimostrare le possibilità della loro interazione. Nel luglio 2000 è stata pubblicata la Bozza 0 per iSCSI, che ha segnato l'inizio dei lavori sull'implementazione della tecnologia. Nel gennaio 2001, nell'ambito della SNIA (Storage Networking Industry Association), è stato creato un forum IP Storage, che sei mesi dopo contava già 50 membri, e nell'aprile dello stesso anno è stato presentato un prodotto che ha presto vinto il premio “Enterprise Premio “Prodotto di rete”.

Ciò che c'è di così meraviglioso in iSCSI è che trova sostegno tra i giganti dell'industria informatica, indipendentemente dalle contraddizioni che esistono all'interno degli standard.

Alcune delle attività e delle funzioni applicative più importanti implementate utilizzando i sistemi di archiviazione dati sono:

Compiti che vengono effettivamente implementati utilizzando metodi moderni:

- · Consolidamento dei sistemi di archiviazione dei dati · Backup dei dati · Clustering di server · Replica (duplicazione) · Disaster recovery

Nuove funzionalità implementate in modo efficace utilizzando IP Storage:

- · Distribuzione geografica della SAN · QoS · Sicurezza

Allo stesso tempo, i nuovi sistemi di archiviazione dati per i quali iSCSI sarà un protocollo nativo creeranno molti vantaggi:

- · Fornisce una tecnologia unificata per connettere sistemi di storage, server e client all'interno di LAN, WAN, SAN · Significativa esperienza nel settore nelle tecnologie Ethernet e SCSI · Possibilità di significativa distanza geografica dei sistemi di storage · Capacità di utilizzare strumenti di gestione della rete TCP/IP

Inoltre, per trasferire i dati su un dispositivo di archiviazione con interfaccia iSCSI, è possibile utilizzare non solo supporti, switch e router delle reti LAN/WAN esistenti, ma anche normali schede di rete sul lato client. Tuttavia, in questo caso, da parte del cliente che utilizza tale carta si verificano costi generali significativi per la potenza del processore. Secondo gli sviluppatori, l'implementazione software di iSCSI può raggiungere le velocità del mezzo di trasmissione dati Gigabit Ethernet con un carico significativo, fino al 100% sulle moderne CPU. A questo proposito, si consiglia di utilizzare schede di rete speciali che supportino meccanismi per alleggerire la CPU dall'elaborazione dello stack TCP. Al momento della stesura di questo articolo (giugno 2002), tali schede erano prodotte da Intel.

L'adattatore Intel PRO/1000T IP Storage è offerto da Intel al prezzo di 700 USD per unità. Questo dispositivo contiene un potente processore Xscale, 32 MB di memoria e trasferisce i calcoli relativi ai protocolli iSCSI e TCP/IP, nonché il calcolo dei checksum dei frame TCP e IP al processore integrato. Le sue prestazioni, secondo i test interni dell'azienda, possono raggiungere i 500 Mbit/s con un carico della CPU del 3-5% del sistema host.

Diamo uno sguardo più da vicino a iSCSI

Figura 1. Rete IP che utilizza dispositivi iSCSINell'esempio mostrato nella Figura 1, ciascun server, workstation e unità supporta un'interfaccia Ethernet e uno stack di protocolli iSCSI. I router IP e gli switch Ethernet vengono utilizzati per organizzare le connessioni di rete.

Con l'introduzione della SAN, siamo stati in grado di utilizzare il protocollo SCSI nelle infrastrutture di rete, fornendo trasferimento dati ad alta velocità a livello di blocco tra più elementi della rete di storage.

Anche l'Internet Small Computer System Interface fornisce un blocco dell'accesso ai dati, ma non da solo, bensì sulle reti TCP/IP.

L'architettura SCSI convenzionale si basa su un modello "client"/"server". Un "client", come un server o una workstation, avvia richieste di lettura o scrittura di dati da un esecutore - un "server", come un sistema di archiviazione. I comandi emessi dal "client" ed elaborati dal "server" vengono inseriti nel Command Descriptor Block (CDB). Il “server” esegue il comando e la fine della sua esecuzione è indicata da un segnale speciale. L'incapsulamento e la consegna affidabile delle transazioni CDB tra iniziatori ed esecutori su una rete TCP/IP è il compito principale di iSCSI e deve essere eseguito in un ambiente SCSI non tradizionale, potenzialmente inaffidabile, delle reti IP.

Ecco un modello dei livelli del protocollo iSCSI, che consente di comprendere l'ordine di incapsulamento dei comandi SCSI per trasmetterli attraverso il supporto fisico.

Figura 2. Modello degli strati inferiori del protocollo iSCSI

Il protocollo iSCSI monitora il trasferimento dei blocchi di dati e fornisce conferma dell'autenticità del completamento dell'operazione I/O. Il quale, a sua volta, viene fornito tramite una o più connessioni TCP.

iSCSI ha quattro componenti:

- Gestione di nomi e indirizzi (indirizzo iSCSI e convenzioni di denominazione).

- Gestione delle sessioni (Gestione delle sessioni iSCSI).

- Gestione degli errori (gestione degli errori iSCSI).

- Sicurezza (sicurezza iSCSI).

Gestisci nomi e indirizzi

Poiché i dispositivi iSCSI sono membri di una rete IP, hanno entità di rete individuali. Un'entità di rete può contenere uno o più nodi iSCSI.

Figura 3. Modello di entità di rete

Un nodo iSCSI è un identificatore di dispositivi SCSI (nell'entità di rete) accessibili attraverso la rete. Ogni nodo iSCSI ha un nome iSCSI univoco (lungo fino a 255 byte), formato secondo le regole adottate per la denominazione dei nodi su Internet. Ad esempio: "fqn.com.ustar.storage.itdepartment.161". Questo nome ha una forma leggibile dall'uomo e può essere elaborato da un Domain Name Server (DNS). Pertanto, il nome iSCSI garantisce la corretta identificazione del dispositivo iSCSI, indipendentemente dalla sua posizione fisica. Allo stesso tempo, nel processo di monitoraggio e trasmissione dei dati tra dispositivi, è più conveniente utilizzare una combinazione di indirizzo IP e porta TCP, forniti dal Portale di rete. Il protocollo iSCSI, oltre ai nomi iSCSI, fornisce il supporto per gli alias che, di norma, vengono visualizzati nei sistemi di amministrazione per facilitare l'identificazione e la gestione da parte degli amministratori di sistema.

Gestione della sessione

Una sessione iSCSI è composta da una fase di autenticazione (Login Phase) e da una fase di scambio (Full Feature Phase), che viene completata da un apposito comando.

La fase di autenticazione iSCSI è simile al processo PLOGI (Fibre Channel Port Login). Viene utilizzato per negoziare vari parametri tra due entità di rete e confermare i diritti di accesso dell'iniziatore. Se la fase di autenticazione iSCSI ha esito positivo, l'esecutore conferma il login all'iniziatore, altrimenti il login non viene confermato e la connessione TCP viene chiusa.

Non appena confermato il login, la sessione iSCSI passa alla fase di scambio. Se è stata stabilita più di una connessione TCP, iSCSI richiede che ciascuna coppia comando/risposta passi attraverso una connessione TCP. Questa procedura garantisce che ogni singolo comando di lettura o scrittura verrà eseguito senza la necessità di tenere ulteriormente traccia di ogni richiesta mentre passa attraverso thread diversi. Tuttavia, transazioni diverse possono essere trasmesse simultaneamente su connessioni TCP diverse all'interno della stessa sessione.

Figura 4. Esempio di scrittura iSCSI

Alla fine della transazione, l'iniziatore invia/riceve i dati più recenti e l'esecutore invia una risposta che conferma il corretto trasferimento dei dati.

Se è necessario chiudere una sessione, viene utilizzato il comando iSCSI logout, che trasmette informazioni sui motivi della chiusura della sessione. Può anche fornire informazioni su quale connessione dovrebbe essere chiusa in caso di errore di connessione, per chiudere connessioni TCP problematiche.

Errore nell'elaborazione

A causa dell'elevata probabilità che si verifichino errori durante la trasmissione dei dati in alcuni tipi di reti IP, in particolare nelle implementazioni WAN in cui può operare iSCSI, il protocollo prevede molte misure di gestione degli errori.

Affinché la gestione degli errori e il ripristino degli errori funzionino correttamente, sia l'iniziatore che l'esecutore devono essere in grado di memorizzare nel buffer i comandi finché non vengono riconosciuti. Ciascun dispositivo finale deve essere in grado di recuperare selettivamente una PDU persa o danneggiata come parte di una transazione per ripristinare la trasmissione dei dati.

La gerarchia di gestione e ripristino degli errori iSCSI include:

- Al livello più basso, rilevamento degli errori e ripristino dei dati a livello di attività SCSI, ad esempio, ritrasmissione di una PDU persa o danneggiata.

- Al livello successivo, potrebbe verificarsi un errore nella connessione TCP che trasmette l'attività SCSI, ovvero la connessione TCP potrebbe essere danneggiata. In questo caso si tenta di ripristinare la connessione.

- Infine, la sessione iSCSI stessa può risultare danneggiata. La conclusione e il ripristino della sessione in genere non sono necessari se il ripristino viene gestito correttamente ad altri livelli, ma può verificarsi il contrario. Questa situazione richiede la chiusura di tutte le connessioni TCP, il completamento di tutte le attività, i comandi SCSI non completati e il riavvio della sessione effettuando nuovamente l'accesso.

Sicurezza

A causa dell'uso di iSCSI nelle reti in cui è possibile l'accesso non autorizzato ai dati, la specifica consente l'uso di una varietà di metodi per migliorare la sicurezza. Gli strumenti di crittografia come IPSec, che utilizzano livelli inferiori, non richiedono negoziazioni aggiuntive, poiché sono trasparenti per i livelli superiori, incluso iSCSI. Per l'autenticazione si possono utilizzare diverse soluzioni, ad esempio Kerberos o Private Key Exchange; come archivio di chiavi può essere utilizzato un server iSNS.

Altri (iFCP, FCIP)

Nell'ambito dei lavori sulle tecnologie di archiviazione dei dati in rete, l'Internet Engineering Task Force (IETF) ha creato un gruppo di lavoro IP Storage (IPS) nelle seguenti aree:

- iSCSI (Interfaccia per sistemi informatici per piccoli computer)

- FCIP (canale in fibra ottica su TCP/IP)

- iFCP (protocollo Internet Fibre Channel)

- ISNS (servizio nomi di archiviazione Internet)

Inoltre, come già accennato, nel gennaio 2001 è stato organizzato un forum sull'IP Storage nell'ambito della SNIA (Storage Networking Industry Association). Oggi il forum comprende tre sottogruppi: FCIP, iFCP, iSCSI. Ognuno dei quali rappresenta un protocollo che è sotto la protezione dell'IETF.

FCIP- un protocollo tunnel creato sulla base del TCP/IP, la cui funzione è quella di collegare FC SAN geograficamente distanti senza alcun impatto sui protocolli FC e IP.

iFCP- un protocollo creato sulla base di TCP/IP per il collegamento di sistemi di archiviazione dati FC a reti di archiviazione dati FC, utilizzando l'infrastruttura IP insieme o al posto degli elementi di commutazione e routing FC.

iSCSI- discusso sopra...

Per comprendere meglio il posizionamento di questi tre protocolli, presentiamo uno schema a blocchi delle reti costruite utilizzandoli.

Figura 5. Diagramma a blocchi delle reti di storage IP

Canale in fibra ottica su IP

Il meno rivoluzionario dei tre sopra menzionati è il protocollo Fibre Channel over IP. Non apporta praticamente alcuna modifica alla struttura della SAN o all'organizzazione dei sistemi di archiviazione dati stessi. L'idea principale di questo protocollo è implementare la possibilità di combinare reti di archiviazione dati geograficamente distanti.

Ecco come appare lo stack del protocollo FCIP:

Figura 6. Strati inferiori del protocollo FCIP

FCIP aiuta a risolvere efficacemente il problema della distribuzione territoriale e dell'aggregazione SAN su lunghe distanze. I suoi principali vantaggi sono che questo protocollo è completamente trasparente rispetto alle reti SAN FC esistenti e si concentra sull'utilizzo dell'infrastruttura delle moderne reti MAN/WAN. Pertanto, per fornire nuove funzionalità, gli utenti che cercano opportunità per connettere SAN FC geograficamente distanti avranno solo bisogno di un gateway FCIP e di una connessione alla rete MAN/WAN. Una SAN geograficamente distribuita creata utilizzando FCIP viene percepita dai dispositivi SAN come una normale rete FC e, per la rete MAN/WAN a cui è connessa, rappresenta un traffico IP regolare.

Lo standard Draft IETF IPS - FCIP Working Group definisce:

- regole per incapsulare frame FC per la trasmissione tramite TCP/IP;

- regole per l'utilizzo dell'incapsulamento per creare una connessione virtuale tra dispositivi FC ed elementi della rete FC;

- Ambiente TCP/IP per supportare la creazione di comunicazioni virtuali e la fornitura di tunneling del traffico FC sulla rete IP, compresi problemi di sicurezza, integrità dei dati e velocità di trasferimento dei dati.

Tra i problemi applicati che possono essere risolti in modo efficiente utilizzando il protocollo FCIP ci sono: backup remoto, ripristino dei dati e accesso generale ai dati. Quando si utilizzano comunicazioni MAN/WAN ad alta velocità, è possibile utilizzare con successo anche: duplicazione sincrona dei dati e accesso distribuito condiviso ai sistemi di archiviazione dei dati.

iFCP

Internet Fibre Channel Protocol è un protocollo che fornisce la trasmissione del traffico FC su trasporto TCP/IP tra gateway iFCP. In questo protocollo, il livello di trasporto FC viene sostituito dal trasporto di rete IP, il traffico tra i dispositivi FC viene instradato e commutato utilizzando TCP/IP. Il protocollo iFCP offre la possibilità di connettere i sistemi di storage FC esistenti a una rete IP con supporto per i servizi di rete richiesti da questi dispositivi.

Lo stack del protocollo iFCP è simile al seguente:

Figura 7. Strati inferiori del protocollo iFCP

iFCP, secondo le specifiche:

- sovrappone frame FC per il trasporto su una connessione TCP predefinita;

- I servizi di messaggistica e routing FC si sovrappongono nel dispositivo gateway iFCP, pertanto le strutture e i componenti della rete FC non sono fusi in una SAN FC comune, ma sono gestiti da strumenti TCP/IP;

- crea dinamicamente tunnel IP per frame FC

Una caratteristica importante di iFCP è che fornisce la comunicazione FC da dispositivo a dispositivo su una rete IP, che è molto più flessibile della comunicazione da SAN a SAN. Quindi, ad esempio, se iFCP ha un collegamento TCP tra coppie N_Port di due dispositivi FC, quel collegamento potrebbe avere il proprio livello QoS, che sarà diverso dal livello QoS dell'altra coppia di dispositivi FC.

Conclusione

Riassumendo, vorrei esprimere la mia ferma fiducia che Fibre Channel non scomparirà da nessuna parte nel prossimo futuro, il mercato FC SAN crescerà e si svilupperà. Allo stesso tempo, i protocolli di storage IP forniranno l'opportunità di utilizzare in modo efficace le reti di storage in quelle attività applicative per le quali FC non può fornire un'implementazione efficace. Utilizzando i protocolli FCIP e iFCP, le reti di storage diventeranno geograficamente distribuite. E l'introduzione di iSCSI, a sua volta, consentirà di sfruttare i vantaggi della SAN in aree che rimangono ancora non realizzate o che sono implementate in modo inefficace nel quadro delle tecnologie comuni oggi.

PS

Il rapido sviluppo delle reti di archiviazione dei dati è diventato la base per la formazione del concetto di World Wide Strorage Area Network. WWSAN è una rete di archiviazione mondiale e prevede la creazione di un'infrastruttura che fornirà l'accesso e l'archiviazione ad alta velocità dei dati distribuiti in tutto il mondo. Il concetto è molto vicino al WWW che esiste oggi, ma si basa su altri servizi. Uno degli esempi originali è il servizio di un “manager” che viaggia per il mondo con presentazioni. WWWSAN prevede la circolazione trasparente dei dati “mobili” seguendo gli spostamenti personali del suo titolare nel mondo. Pertanto, non importa dove si trovi il "manager", avrà sempre l'opportunità di ottenere un accesso ad alta velocità ai dati di cui ha bisogno, lavorando con i quali non richiederà una sincronizzazione complessa, a volte molto inefficiente tramite WWW.

Si può affermare con certezza che il concetto di costruzione di una rete mondiale di archiviazione dei dati si adatta perfettamente allo sviluppo delle moderne tecnologie di archiviazione IP.

Termini e abbreviazioni:

- SAN: rete di archiviazione

- CDB - blocco descrittore dei comandi, protocollo descrittore dei comandi (descrizione).

- PDU - Unità dati protocollo, unità di scambio protocollo, modulo dati protocollo.

- QoS - abbr. dalla Qualità del Servizio, la qualità e la classe dei servizi di trasmissione dati forniti (solitamente descrive la rete in termini di latenza e larghezza di banda del segnale).

- SNIA - Storage Networking Industry Association, associazione dell'industria dei sistemi di storage di rete.

- DNS: server dei nomi di dominio, server dei nomi di dominio.

- PLOGI - Accesso alla porta Fibre Channel.

- iSCSI - Interfaccia Internet per sistemi informatici di piccole dimensioni

- FCIP: Canale in fibra ottica su TCP/IP

- iFCP: protocollo Internet Fibre Channel

- ISNS: servizio di nomi di archiviazione Internet

- WWSAN - World Wide Strorage Area Network, una rete mondiale di archiviazione dati

Letteratura:

- "SAN dopo Fibre Channel" - Lucas Merian. 02/12/2002: Computerworld, #05/2002;

- Tutorial sull'archiviazione IP, - SNIA;

- Libro bianco tecnico iSCSI, - SNIA;

- Internet Fibre Channel Protocol (iFCP) - Una panoramica tecnica, - SNIA;

- Storage Forum, - HP EMEA, 12-13 giugno 2002.

Gli strumenti per costruire reti di storage sono di per sé piuttosto estesi. Tuttavia, alcuni standard e tecnologie hanno guadagnato grande popolarità. Dopo Fibre Channel, il secondo protocollo più popolare è iSCSI.

Informazioni generali su iSCSI

iSCSI sono le prime lettere della frase Internet Small Computer System Interface. A volte questa combinazione di lettere viene decifrata come Internet SCSI o IP SCSI e, nonostante tali interpretazioni non coincidano completamente con quella originale, hanno diritto alla vita, poiché descrivono in modo molto accurato l'essenza di iSCSI, un protocollo di lo stack TCP/IP per connettere sistemi di archiviazione dati di reti esterne in modalità di accesso a blocchi.

Come accennato in precedenza, il metodo si basa sulla traduzione dei comandi SCSI su una rete IP. Durante il funzionamento vengono utilizzate le porte TCP/IP, per impostazione predefinita 860 e 3260. In linea di principio, iSCSI è un tipo di trasporto come una scala mobile per spostare istruzioni e dati SCSI attraverso una connessione di rete esterna. L'implementazione finale è un ambiente per emulare un bus SCSI locale tramite una rete Ethernet esterna, ecc.

A differenza di molti altri protocolli (FCIP, FCoE, ecc.), che sono essenzialmente un ramo di Fibre Channel, il protocollo iSCSI è un'implementazione indipendente ed è uno standard sviluppato da zero per funzionare su TCP/IP.

Destinazione iSCSi e iniziatore iSCSi

Per organizzare qualsiasi rete di archiviazione dati sono necessari tre componenti: un sistema di archiviazione dati, una parte client e un mezzo di trasmissione dati. Nel caso di iSCSI, i termini “ bersaglio" E " iniziatore"rispettivamente.

Target o dispositivo di destinazione, - in poche parole, la base del sistema di storage può avere un'implementazione puramente software, un'implementazione software-hardware o un'implementazione completamente hardware.

Iniziatore– un modulo, molto spesso un programma, meno spesso una soluzione hardware con il proprio firmware, che consente di creare (avviare) una connessione e fornire le funzionalità necessarie sul lato client - trasferimento di comandi e dati SCSI su una rete IP.

indirizzamento della destinazione iSCSI

Per garantire un funzionamento corretto e senza errori, i sistemi di storage collegati alla rete devono avere un indirizzo di rete univoco. Ad esempio, le reti di archiviazione basate su Canale in fibra ottica utilizzare indirizzi WWWN speciali. Le SAN basate su iSCSI dispongono inoltre di un proprio sistema di indirizzamento IQN ( Nome qualificato iSCSI).

Ciascuno di questi indirizzi è un identificatore univoco che serve a identificare con precisione i dispositivi di archiviazione. Come si ottiene tale unicità? Consideriamo il formato IQN.

Supponiamo di avere un target iSCSI con l'indirizzo: iqn.2017– 02.com.example:storage:diskarrays-sn-a9786410.

Cosa significa più nel dettaglio:

>qn– un prefisso che indica che l'indirizzo appartiene al formato IQN.

>

Questo è seguito da un indicatore di data nella forma “aaaa-mm” (“anno-mese”), che molto spesso indica la data di creazione dell'obiettivo. > Un nome di dominio riservato, molto spesso dal fornitore dell'hardware.

>

I due punti sono seguiti dall'ID univoco della destinazione iSCSI.

Questo sistema è una soluzione abbastanza conveniente. Leggendo l'IQN è possibile ottenere facilmente informazioni aggiuntive circa l'epoca di creazione, il tipo di attrezzatura e/o il fornitore.

Nota. Per analogia con Canale in fibra ottica servizio iSNS (Servizio dei nomi di archiviazione Internet) consente di gestire, tra le altre cose, le reti iSCSI. Ciò rende possibile l'utilizzo iSNS come unico punto di ingresso centralizzato per il funzionamento della SAN.

Opzioni di implementazione della destinazione iSCSI

Implementazione del software

Un esempio di implementazione software è un prodotto software Software di destinazione iSCSI StarWind, che prevede l'implementazione del target iSCSI su server regolari che eseguono sistemi operativi della famiglia MS Windows. Devi solo installare il programma, effettuare alcune impostazioni minori e il tuo storage a blocchi entry-level è pronto per connettersi a un altro server.

Implementazione dell'hardware

Come implementazione hardware, puoi immaginare dispositivi specializzati, ad esempio di HP - HP P2000MSA, con firmware speciale, interfacce specializzate con chip e firmware speciali, che assumono la maggior parte delle funzioni di elaborazione del traffico.

Implementazione software e hardware

Questa è una sorta di soluzione di compromesso, ad esempio un normale server basato sulla piattaforma Intel x86_64, ma ad esempio con adattatori di rete specializzati (TOE) e un sistema operativo adattato NexentaStor, permettendoti di organizzare destinazione iSCSI, come si suol dire, "pronto all'uso".

Cos'è un HBA iSCSI?

A volte puoi trovare un'espressione stabile HBA iSCSI (adattatore bus host). In realtà parliamo di particolari moduli di rete hardware che permettono di alleggerire il processore trasferendo alcune funzionalità all'adattatore di rete.

Esistono due tipi di tali dispositivi:

> Motori di offload TCP, abbreviato in TOE. Questi dispositivi possono essere trovati laddove è necessario aumentare le prestazioni e allo stesso tempo ridurre il carico sull'intero sistema (processore, ecc.). Questo dispositivo è in grado di eseguire solo operazioni di supporto TC/IP, ma non è in grado di utilizzare tutte le altre funzionalità per aumentare le prestazioni dei sistemi iSCSI.

> Scaricamento completo dell'HBA iSCSIè una soluzione completa che include il trasferimento delle funzioni per supportare TCP/IP e iSCSI su questo dispositivo. Questa è considerata una scelta migliore in termini di prestazioni, ma ovviamente costa più del TOE.

Tuttavia, ciò che è più adatto ad un caso particolare è meglio determinarlo mediante prove pratiche. Nota. Molti moderni adattatori di rete 10 Gigabit Ethernet includono il supporto per il protocollo iSCSI. Pertanto, quando si sceglie un adattatore di rete per la creazione di una SAN iSCSI, è necessario concentrarsi non solo sul prezzo dei componenti, ma anche su funzionalità aggiuntive. Le caratteristiche corrispondenti dovrebbero essere chiarite sul sito web del produttore dell’apparecchiatura.

Differenze tra l'estensione del file e l'estensione del dispositivo

Oltre ai sistemi di trasmissione del traffico, esistono vari approcci per archiviare i dati direttamente all'interno dello storage.

La sezione del sistema di storage responsabile della memorizzazione dei dati a cui si accede tramite il protocollo iSCSI si chiama Extent.

Estensione del file o file contenitore

Questo metodo è più comune grazie alla sua implementazione abbastanza semplice. La sua essenza è utilizzare uno speciale file di grandi dimensioni in cui, come in un contenitore, vengono inseriti i dati del cliente. L'analogo più simile è un disco virtuale (ad esempio creato da un sistema di virtualizzazione), disponibile come altro disco rigido o supporto rimovibile. Altri analoghi sono un file di archivio in cui i dati vengono scritti al volo, o un file contenitore creato da un programma di crittografia dei dati come archiviazione sicura.

Con questo approccio, prima un disco fisico o un disk array viene formattato per un file system specifico, in questo file system viene creato un enorme file contenitore, al suo interno si trova il proprio file system interno e i dati del client sono già posizionati su di esso (vedere Fig. 1).

Naturalmente, quando viene creato ogni nuovo livello, una certa parte dello spazio su disco viene spesa per registrare le informazioni di servizio. Di conseguenza, il volume finale di iSCSI in base all'estensione del file sarà sempre inferiore al volume di un volume logico e le perdite complessive possono essere piuttosto significative.

Questo è il modo in cui funziona la maggior parte delle implementazioni destinazione iSCSI. Questo metodo di archiviazione è, per usare un eufemismo, piuttosto rischioso. Il minimo errore nel file system durante la scrittura di questo enorme file e tutti i dati in esso contenuti andranno persi. Tali errori si verificano facilmente a causa di un avvio a freddo non autorizzato, di un funzionamento errato del controller RAID (in particolare per i controller RAID integrati nella scheda madre) e così via. Nessun controllo o programma simile CheckDisco né in nessun altro modo. Tutta la speranza è solo per una copia di backup tempestiva.

Oltre alla bassa sicurezza e al consumo di spazio libero, questo metodo è, per usare un eufemismo, poco produttivo. Il metodo di lavoro con file all-in-one è un analogo diretto del lavoro di un programma di archiviazione.

I costi generali sono anche paragonabili al funzionamento infinito del programma di archiviazione in modalità attiva.

Estensione del dispositivo

Questo metodo è una soluzione più semplice ed economica. Dal nome ne consegue che per il salvataggio non viene utilizzato un file separato, ma l'intero dispositivo. In questo caso non è necessario creare una sorta di “matrioska”: file system esterno – contenitore di file – file system interno. Invece, i dati vengono scritti direttamente sul volume del disco in formato RAW. Ciò consente di ridurre significativamente il sovraccarico ed evitare potenziali errori, ad esempio dovuti a un avvio a freddo.

Estensione del dispositivo consente di fornire maggiori prestazioni durante il trasferimento dei dati, oltre a evitare molti problemi associati alle peculiarità di un particolare sistema operativo, all'implementazione specifica dell'iniziatore iSCSI e così via. Naturalmente, tutti questi vantaggi saranno disponibili se esiste un driver adatto per l'implementazione dell'hardware destinazione iSCSI. Altrimenti, il dispositivo semplicemente non funzionerà.

Estensione del dispositivo può essere trovato nei sistemi sulla piattaforma BSD - FreeBSD e i suoi derivati: FreeNAS e NAS4Free.

Garantire la sicurezza durante la creazione di una SAN iSCSI

Gli appassionati del protocollo Fibre Channel, quando discutono di questioni legate all'implementazione della sicurezza della connessione, ricordano sempre lo Zoning, un meccanismo presente nelle reti FC. Meccanismi simili esistono in iSCSI SAN.

Limitazione dell'accesso alla rete utilizzando la destinazione iSCSI

Quasi tutte le implementazioni di destinazione iSCSI hanno la capacità di limitare a livello di codice l'accesso da tutti gli indirizzi ad eccezione di un piccolo gruppo di server che richiedono risorse di archiviazione. Questo metodo può essere confrontato con zonizzazione del software in Fibre Channel, quando l'indirizzo della porta (dispositivo) viene utilizzato come attributo: indirizzo IP per iSCSI o WWWN per Fibre Channel.

Limitazione dell'accesso alla rete con mezzi esterni

Un’altra possibilità, che a mio avviso ha più successo, è l’utilizzo di sistemi esterni per limitare l’accesso alla rete. Pertanto, nella maggior parte dei casi, le reti iSCSI sono costruite su Ethernet; separare alcuni segmenti utilizzando la VLAN è una buona pratica per isolare la SAN iSCSI, proteggendo efficacemente dagli accessi non autorizzati. In linea di principio, la VLAN per iSCSI può essere paragonata a Zonizzazione hardware per Fibre Channel. In entrambi i casi l'accesso è limitato in base alle porte a cui sono collegati i dispositivi.

Autenticazione CHAP

Molto spesso per verificare la legittimità della connessione Iniziatore iSCSI con destinazione iSCSI protocollo applicato CHAP (protocollo di autenticazione Challenge Handshake). La base di questo metodo è la condivisione di una chiave segreta (simile a una password) tra client e server.

Nella maggior parte delle implementazioni destinazione iSCSIÈ possibile utilizzare le seguenti implementazioni CHAP:

Autenticazione CHAP di base o unidirezionale ( autenticazione CHAP unidirezionale). In questo caso, l'identità dell'iniziatore è controllata solo dalla destinazione iSCSI. Un identificatore specifico, ad esempio una password, viene utilizzato per connettere tutti gli iniziatori.

Autenticazione CHAP bidirezionale. Questo metodo presuppone questo Destinazione iSCSI e iniziatore iSCSI controllare l'autenticità reciproca. In questo caso, per il partecipante allo scambio di dati viene creato un descrittore univoco separato (ad esempio login e password). Autenticazione RADIUS

Nota. Questo protocollo è implementato per supportare l'autenticazione, l'autorizzazione e l'ottenimento di informazioni sulle risorse utilizzate. Veniva utilizzato anche per i sistemi tariffari per i servizi forniti all'utente, ovvero per la fatturazione.

Una caratteristica speciale di questa soluzione è che, a differenza di CHAP, la convalida RADIUS viene eseguita tra il server RADIUS e il client RADIUS. Quando iniziatore richiede l'accesso alle risorse destinazione iSCSI, il client invia la richiesta di connessione dell'utente al server RADIUS. La responsabilità di verificare l'autenticazione è assunta da server RADIO. Allo stesso modo, lo scambio di dati e informazioni di servizio tra Iniziatore iSCSI e destinazione iSCSI.

Naturalmente, per implementare questo schema di sicurezza, è necessario disporre di almeno un server RADIUS sulla rete.

Autenticazione tramite crittografia

Oltre ai metodi sopra descritti - autenticazione e limitazione dell'accesso alla rete - è possibile utilizzare vari tipi di crittografia per garantire una maggiore sicurezza quando si lavora con iSCSI. Vale la pena notare che non è necessario scegliere un solo metodo di autenticazione. Ad esempio, puoi utilizzare sia la crittografia che l'autenticazione tramite CHAP o RADIUS.

Il metodo più noto è l'uso di IPsec, un protocollo che impone l'autenticazione e la crittografia dei dati a livello di pacchetto IP. Quando si utilizza IPsec, tutti i pacchetti IP vengono crittografati e controllati. Di conseguenza, tutti i partecipanti ad uno scambio di rete devono avere una chiave comune per autenticarsi a vicenda e crittografare i pacchetti.

Anche la capacità di crittografare le risorse iSCSI come partizioni del disco si è dimostrata valida. Tale volume può essere collegato solo tramite uno speciale programma agente con l'inserimento obbligatorio di una password e la connessione del certificato corrispondente.

Aree di applicazione di iSCSI

In linea di principio, i campi di applicazione dei dispositivi di archiviazione basati su iSCSI sono gli stessi del Fibre Channel, così come di qualsiasi altro tipo di sistema di archiviazione che fornisce risorse in modalità di accesso a blocchi.

Tuttavia, fino a poco tempo fa, a causa della ridotta larghezza di banda della rete Gigabit Ethernet, l'uso di iSCSI era piuttosto limitato. La situazione è cambiata radicalmente con il rilascio dello standard 10 Gigabit Ethernet e l'inizio della produzione in serie delle apparecchiature corrispondenti.

iSCSI viene tradizionalmente utilizzato per sistemi di avvio remoto, sistemi di backup e creazione di sistemi di archiviazione di classe C.

Allo stesso tempo, le buone capacità delle apparecchiature di rete 10 Gigabit Ethernet consentono di utilizzare iSCSI SAN sia per la creazione di sistemi di virtualizzazione che per l'archiviazione di database, in breve, per tutte le attività in cui in precedenza dominava lo standard Fibre Channel.

A quale velocità funziona iSCSI?

A differenza del bus SCSI interno, che fornisce l'accesso diretto ai dispositivi, i pacchetti iSCSI vengono trasmessi su una connessione di rete potenzialmente inaffidabile. Per garantire un funzionamento stabile e controllare lo scambio di dati e comandi SCSI in queste condizioni, viene utilizzata la ridondanza nel funzionamento del protocollo iSCSI. Questa ridondanza si riflette nella trasmissione di ulteriori informazioni generali, utilizzate per monitorare i trasferimenti a blocchi, verificare il corretto completamento delle operazioni di I/O e gestire gli errori. Inoltre, le informazioni di servizio sono necessarie per il sistema di identificazione del dispositivo attraverso nomi appropriati. Un altro problema risolto durante lo scambio di dati è garantire la sicurezza. Naturalmente tutto ciò, unito al processo di incapsulamento-de-incapsulamento, comporta un sovraccarico aggiuntivo (vedere Fig. 2).

Per dimostrare le prospettive per l'uso reale di questa tecnologia, eseguiremo un piccolo calcolo a titolo di esempio.

Diciamo che utilizziamo una singola connessione Gigabit Ethernet (1 Gb/s). Convertendo in megabyte al secondo, otteniamo: 1024/8 = 128 Mbit/s.

Per ottenere il throughput tenendo conto di tutti i costi generali, anche se in un'approssimazione piuttosto approssimativa, dividiamo il valore risultante per 2: 128 / 2 = 64 Mb/s.

Il valore ottenuto è paragonabile alla velocità di trasferimento dati dei vecchi dischi rigidi standard IDE PATA UDMA66 (66 Mbit/s).

Nota. Vale la pena notare che anche la combinazione di due collegamenti, ad esempio utilizzando il protocollo LACP, non raddoppia la produttività nel 100% dei casi. La specifica implementazione software del sistema di trasmissione dati gioca un ruolo importante. In realtà, dovremmo aspettarci un aumento della larghezza del canale nella gamma 1,4-1,7 dal valore originale.

I sistemi di storage iSCSI sono davvero così economici?

Un tempo, lo standard iSCSI era soprannominato "il Fibre Channel dei poveri". A quel tempo, all'inizio dello sviluppo, si credeva che bastasse acquistare diverse schede di rete e un semplice switch e si potesse costruire una rete di archiviazione dei dati. Successivamente si è scoperto che questo non è del tutto vero.

in primo luogo, La larghezza di banda delle reti della famiglia Ethernet è stata limitata per molto tempo alla velocità massima 1 Gbit/s. A quel tempo, Fibre Channel supportava già le reti SAN a 2 e 4 Gb/s

In secondo luogo, Quasi l'intero carico necessario per garantire il funzionamento iSCSI ricade sui dispositivi finali sulla destinazione iSCSI e sull'iniziatore iSCSI. Pertanto, l'utilizzo di iSCSI richiede risorse di sistema aggiuntive. Questo è ciò che ha spinto alla creazione di dispositivi per “scaricare” la potenza di calcolo - TOE e HBA iSCSI completo.

Terzo, Non dovremmo dimenticare che l'utilizzo di iSCSI richiede risorse aggiuntive sotto forma di apparecchiature di rete. Adattatori di rete, switch, patch panel: tutto questo costa denaro. Ad esempio, il costo di una scheda di rete Ethernet da 10 Gigabit è paragonabile al costo FC HBA 8 o anche 16 Gb/s

Da tutto ciò ne consegue che non esistono soluzioni universali secondo il principio "prendi questo: sarà economico e allegro". Ogni opzione, sia essa basata su una rete di archiviazione iSCSI o Fibre Channel, richiede uno studio attento sia dal punto di vista tecnico che finanziario.

D'altro canto, utilizzare l'hardware e il protocollo iSCSI nella fase iniziale è molto più semplice che creare da zero una SAN basata su Fibre Channel. È sufficiente disporre di un server adatto con adattatori di rete, apparecchiature di rete e software di installazione Destinazione iSCSI e iniziatore iSCSI. Allo stesso tempo, non è necessario seguire corsi costosi o acquistare letteratura molto costosa per studiare apparecchiature e software specifici.

Come velocizzare iSCSI SAN?

- Utilizzare un interruttore dedicato. Quando si lavora destinazione iSCSI"In una rete condivisa", gli switch, oltre ad accedere ai sistemi di archiviazione, sono costretti a servire molte transazioni competitive, ad esempio tra computer da ufficio, il che riduce la velocità effettiva dello scambio di rete. Anche un interruttore dedicato è un'eccellente misura di sicurezza (vedi sotto).

- Non utilizzare misure di sicurezza non necessarie. Più vengono utilizzati meccanismi di sicurezza, più lentamente funziona il sistema di archiviazione nel suo complesso. Sì, i moderni archivi iSCSI consentono di utilizzare contemporaneamente la restrizione software dell'accesso alla rete, l'autenticazione bidirezionale e la crittografia IPsec. Ma quanto è necessario tutto questo in una situazione normale? Per risolvere problemi semplici è sufficiente utilizzare semplicemente un interruttore dedicato.

- Utilizza la rete più veloce. Tuttavia, dovresti ricordare: la rete più veloce sarà inutile se vengono utilizzati altri componenti di una configurazione debole o obsoleta, ad esempio un vecchio processore o un controller del sottosistema del disco obsoleto.

- Trova il collo di bottiglia e aggiorna l'attrezzatura Sistema di archiviazione (destinazione iSCSI). Non dimenticare la possibilità di utilizzare adattatori di rete con supporto iSCSI integrato.

- Se possibile, usa Estensione del dispositivo per ridurre il sovraccarico quando si lavora con il sottosistema del disco di destinazione iSCSI.

- Tieni d'occhio lo spazio libero. Evitare di riempire i volumi iSCSI montati per più di 75-80% dal loro volume per evitare un degrado delle prestazioni. Ricorda, qualsiasi sistema di archiviazione, sia esso un disco rigido o uno storage SAN, rallenterà dopo aver superato il limite specificato.

- Non creare volumi di dischi molto grandi. Partizioni del disco di grandi dimensioni connesse in rete in modalità di accesso in blocco possono causare un degrado delle prestazioni a causa di problemi di indicizzazione, ricerca e posizionamento delle informazioni sulla partizione del disco. Dovresti anche capire che se la rete fallisce, potrebbero apparire errori nel file system delle risorse del blocco connesso. Controllare un volume enorme di errori può essere un compito estremamente difficile.

L'uso di standard e tecnologie iSCSI consente di connettere rapidamente il sistema di archiviazione come dispositivi di accesso a blocchi. Tuttavia, con l’ulteriore sviluppo dell’infrastruttura informatica, sono necessarie determinate risorse finanziarie e tecniche per garantire l’affidabilità e una velocità di trasferimento dei dati accettabile.

Continuando il tema dell'uso utile delle vecchie apparecchiature server, questa volta parleremo dell'utilizzo di un server modello Sistema IBM x3200 4362 come archivio di rete accessibile tramite il protocollo iSCSI COME Obiettivo iSCSI. IN abbiamo già considerato un server di questo tipo come archivio per copie di backup di macchine virtuali con deduplicazione software da Quadstor . Tuttavia, nel nostro caso, la situazione è stata aggravata dal fatto che in alcuni siti remoti dove il , le macchine virtuali di cui è stato eseguito il backup hanno infine ricevuto un disco aggiuntivo per archiviare il contenuto per il punto di distribuzione SCCM . E, come sapete, il contenuto dei dischi utilizzati per la distribuzione dei contenuti in SCCM può cambiare molto attivamente di tanto in tanto (vengono scaricati nuovi aggiornamenti , gli aggiornamenti scaduti vengono rimossi, parte del software viene scaricata per la distribuzione, ecc.). Pertanto, dato il fatto che il software utilizzato Veeam Backup Edizione gratuita non consente di escludere singoli dischi virtuali appartenenti a questa VM dalla copia di backup di una macchina virtuale, abbiamo dovuto decidere di aumentare lo spazio su disco su questi stessi server IBM. Allo stesso tempo è sorta la questione dell’utilità della deduplicazione, che in caso di contenuti che cambiano frequentemente perde la sua efficacia.

La "ciliegina sulla torta" nella situazione descritta è che il server, che nel nostro caso viene utilizzato come iSCSI Target (dall'implementazione Quadstor), ha una gabbia per dischi molto modesta - solo 4 slot SAS/SATA da 3,5" fattore, due dei quali occupati dal sistema operativo host Linux.

Qui considereremo una delle possibili soluzioni all'insieme dei problemi e dei limiti descritti, che consiste nel sostituire un'installazione completa del sistema operativo Linux con un'installazione specializzata, caricata da un'unità USB e eseguita nella RAM.Distribuzione Linux del progetto Sistema operativo di archiviazione aziendale (ESOS). Fondamentalmente, ESOS è un moderno kernel Linux ottimizzato per l'esecuzione nella RAM con software di progetto integrato , un esempio del quale abbiamo già utilizzato .

Il piano generale degli eventi sarà simile al seguente:

- Rimuoviamo i dischi di piccola capacità dalla gabbia del disco su cui è installato il sistema operativo host e inseriamo i dischi di capacità maggiore in questa posizione (tutti i dischi nel carrello avranno la stessa capacità)

- A livello del controller RAID hardware, definiamo ciascuno dei quattro dischi collegati alla gabbia come un dispositivo indipendente.

- Preparazione di un'unità USB avviabile con ESOS

- Avviamo il server con ESOS e creiamo un array RAID software da tutte le unità nel carrello.

- Configuriamo iSCSI Target in ESOS e colleghiamo il disco sul lato server iSCSI Initiator

- Configura una connessione di rete aggiuntiva tra i server e abilita Multipath

Configurazione del server

Nel nostro esempio, prenderemo in considerazione la creazione della configurazione più semplice utilizzando iSCSI di due server, uno dei quali funge da destinazione Obiettivo iSCSI sulla base ESOS versione 1.3.5 e l'altro funge da host iniziale Iniziatore iSCSI sulla base WindowsServer2012R2. Per migliorare la disponibilità e le prestazioni, verrà stabilita una connessione multipercorso tra la destinazione e l'host di origine ( multipercorso). Per separare il traffico iSCSI dal traffico di gestione del server, in ciascun server viene installato un adattatore di rete aggiuntivo a due porte.

1 ) Server per il ruolo di destinazione iSCSI(KOM-AD01-ESOS01)

Server modello Sistema IBM x3200 4362 con un cestello per 4 dischi LFF HDD SAS/SATA e un adattatore di rete installato aggiuntivo HPNC380T Adattatore server Gigabit multifunzione a doppia porta PCI Express (394795-B21). Questo server eseguirà ESOS avviabile da una chiavetta USB. Tutti e 4 i dischi del cestino dei dischi del server verranno utilizzati in ESOS per organizzare un array RAID software, che a sua volta verrà presentato all'iniziatore dell'host.

2 ) Server per ruolo Iniziatore iSCSI (KOM-AD01-VM01)

Server modello HP ProLiant DL380 G5 fungendo da host di virtualizzazione basato sul sistema operativo Hyper-V Windows Server 2012 R2 standard. Oltre alla configurazione di base, il server è inoltre dotato di un adattatore di rete HPNC380T Adattatore server Gigabit multifunzione a doppia porta PCI Express (394795-B21). Il disco connesso a questo server dal server ESOS tramite il protocollo iSCSI verrà utilizzato per le attività di backup delle macchine virtuali Hyper-V.

Il diagramma più semplice per connettere le interfacce di rete del server sarà simile al seguente:

Configurazione del controller RAID su un server IBM

Indipendentemente dal modello di server e dal controller RAID utilizzato nel nostro caso, possiamo dire che utilizzando la distribuzione ESOS, che non necessita di un disco dedicato per il suo funzionamento, in qualsiasi configurazione del disco ci permetterà di utilizzare tutte le risorse del basket basket per spazio utile su disco. In alcune situazioni questo argomento può essere significativo.

Nel nostro esempio, nel telaio del disco sono installate 4 unità SATA 7200 da 1TB identiche.

Per slegarci dalle capacità molto modeste del controller RAID hardware di cui è dotato il nostro server e sfruttare in futuro le capacità di creare un array RAID software basato su ESOS, dovremo far sì che ogni disco assomigli un dispositivo fisico separato da ESOS. Pertanto, nell'utilità di gestione del controller RAID integrata, eliminiamo tutti i dischi RAID logici esistenti in modo che ciascun disco sia rappresentato come un dispositivo separato.

Alcuni controller RAID, come HP Smart Array, non consentono la mappatura dei dischi mappati come dispositivi disco autonomi. In questi casi, dovrai creare un volume RAID-0 separato per ogni singola unità. Nel nostro caso, tutto è più semplice, poiché il controller è installato nel nostro server Logica LSI SAS1064ETè piuttosto primitivo e mostra tutti i dischi come dispositivi separati se questi dischi non sono inclusi in un array RAID hardware.

Preparazione di un'unità USB ESOS avviabile

Scarica l'ultima versione corrente del ramo stabile di ESOS (ramo 1.x.x) dalla pagina del progetto ESOS - Download dei pacchetti . Nella stessa pagina puoi trovare una descrizione degli altri rami ESOS (master - in fase di sviluppo e 0.1.x - obsoleto).

Nel processo di stesura di questo articolo, la versione utilizzata è stata 1.3.5 (25.01.2018 ), disponibile al link esos-1.3.5.zip . Al momento della pubblicazione ero già riuscito a lavorare con la versione più recente 1.3.6 (04/12/2018).

Poiché ESOS è un sistema orientato alla RAM, verrà avviato da un'unità esterna collegata tramite una normale porta USB. Cioè, avremo bisogno di un'unità USB di dimensioni da 4GB e altro ancora. Se prevedi di utilizzare il ramo principale, quindi per un aggiornamento riuscito tra le versioni, secondo le raccomandazioni del documento Aggiornamento , il dispositivo di archiviazione USB potrebbe richiedere fino a 5 GB di spazio aggiuntivo. Nel nostro caso, per ESOS sono state utilizzate con successo unità di vari gradi di dimensione "seminterrato", da 8 GB e superiori.

Credenziali predefinite:

- Nome utente: radice

- Parola d'ordine: esos

Quando accedi, viene avviata automaticamente una shell speciale Interfaccia utente basata su testo (TUI), che semplifica il più possibile il lavoro con il sistema. L'area superiore della TUI contiene un menu delle funzioni principali che consente di eseguire tutte le attività di base per configurare il server come storage per le SAN.

Le attività principali della configurazione iniziale consistono nel modificare la password utente predefinita radice e la configurazione di una rete per consentire il lavoro remoto con il sistema.

Vai alle voci del menu Sistema > Cambiare la password e impostare una nuova password per l'utente radice.

Allora andiamo a Sistema > Impostazioni di rete e selezionare la voce per l'impostazione dei parametri di rete di base Impostazioni generali di rete

Nel modulo che si apre, specifica il nome host, il nome di dominio DNS, l'indirizzo IP del gateway predefinito e gli indirizzi del server DNS.

Dopo aver modificato le impostazioni di rete, ESOS ti chiederà di riavviare il servizio di rete affinché le modifiche abbiano effetto. Fino a quando non avremo effettuato tutte le impostazioni minime di rete, possiamo rifiutarci di riavviare il servizio di rete.

Torniamo a Sistema > Impostazioni di rete, selezionare l'adattatore di rete che verrà utilizzato per la gestione remota di ESOS e configurare i parametri IP. Nel nostro esempio viene utilizzata una configurazione statica e all'interfaccia di gestione ESOS viene assegnato l'indirizzo IP 10.1.2.201/24. A quanto ho capito, è obbligatorio specificare la maschera di rete e l'indirizzo di trasmissione, altrimenti potrebbero verificarsi errori durante il salvataggio delle impostazioni.

Dopo aver salvato le modifiche apportate, riceveremo nuovamente una domanda sul riavvio della rete. Ora risponderemo affermativamente a questa domanda.

La rete si riavvierà e, se le impostazioni specificate verranno applicate con successo, potremo connetterci da remoto a ESOS tramite il protocollo SSH.

Ai fini di questa nota, salteremo altre impostazioni presenti in ESOS, come l'impostazione dell'ora, la configurazione dell'invio di posta, la gestione di utenti aggiuntivi, ecc. Ci concentreremo invece solo sui punti rilevanti nel contesto del nostro compito. Tuttavia, prima di connettermi al nostro server ESOS tramite SSH, voglio fare una piccola digressione cosmetica riguardante la combinazione di colori TUI.

L'interfaccia TUI ESOS ha due combinazioni di colori: una luce standard, progettata nei toni del blu e del turchese, come mostrato negli screenshot sopra, e un'alternativa - scura, progettata secondo le migliori tradizioni di un "dungeon con una candela". Nessuna delle due opzioni, a mio avviso, ha successo, poiché quando ci si connette da remoto alla console del server con una resa cromatica ridotta (ad esempio, quando ci si connette tramite la funzione ), in alcuni punti della TUI si verifica un effetto di fusione del testo con lo sfondo. E se ti connetti a TUI ESOS con il client PuTTy SSH da un sistema Windows, le combinazioni di colori standard generalmente si trasformano, a mio avviso, in qualcosa di “acido”.

Poiché lavoreremo principalmente con ESOS, ovviamente, utilizzando una connessione SSH remota, quindi, in particolare, per il client PuTTy esiste una soluzione semplice: utilizzare combinazioni di colori personalizzabili sul lato client SSH per ogni gusto e colore. Abbiamo esaminato esempi di tali impostazioni in precedenza nel post. . Successivamente, per lavorare con ESOS tramite SSH utilizzeremo lo schema PuTTy - Crepuscolo.

Creazione di un RAID software in ESOS

Completata la configurazione iniziale di base di ESOS, passiamo alla configurazione del sistema disco del server. Creiamo un array RAID software (implementato in base a RAID software Linux/mdraid) dai 4 dischi a nostra disposizione. Per fare ciò, vai al menu RAID software > Aggiungi matrice

Nell'elenco dei dispositivi a blocchi disponibili per l'inclusione nel RAID software, annoteremo i dischi dai quali creeremo un array RAID.

Dopo aver selezionato i dischi, fare clic su accedere. Viene visualizzata la schermata di configurazione RAID. Diamo un nome all'array nella tradizione mdraid, Per esempio md0. Selezioniamo il livello RAID (nel nostro caso è RAID5) e la dimensione del blocco. Nel nostro caso, l'array è assemblato per il compito di eseguire il backup di file di grandi dimensioni sui dischi della macchina virtuale, quindi abbiamo scelto la dimensione del blocco più grande.

Dopo aver premuto il pulsante OK Verrà avviata la procedura di inizializzazione dell'array RAID. Vai al menu di navigazione in RAID software > Stato MD di Linux e controllare lo stato dell'array RAID creato.

Qui possiamo attendere il completamento della costruzione dell'array RAID, oppure possiamo continuare a configurare il nostro server, poiché in effetti la capacità del disco dell'array è già a nostra disposizione.

Configurazione destinazione iSCSI

Affinché la capacità del disco dell'array RAID creato possa essere presentata all'host di virtualizzazione sulla rete utilizzando il protocollo iSCSI, dobbiamo creare Obiettivo iSCSI. Per fare ciò, vai al menu di navigazione Obiettivi > Aggiungi destinazione iSCSI. Nel modulo di creazione dell'obiettivo, indicare il nome Nome qualificato iSCSI (IQN).

Nel nostro caso, abbiamo utilizzato il nome predefinito nel formato iqn.2018-03.esos.<имя сервера>: .L'unica cosa che ho cambiato nel nome è stata la rimozione dei due punti alla fine del nome.

Una volta salvate, le informazioni sul target iSCSI appariranno nella schermata principale di ESOS, ma il target sarà disabilitato.

Per attivare il bersaglio, vai al menu di navigazione in Obiettivi > Abilitare/Disabilita destinazione, dall'elenco degli obiettivi, seleziona l'obiettivo appena creato e modifica le sue proprietà Disabilitato SU Abilitato.

Assicuriamoci che nella schermata principale della TUI le informazioni sullo stato del target siano cambiate.

Dall'elenco delle modalità di trasmissione del dispositivo, la cui descrizione è disponibile nel documento36_Dispositivi_e_Mappature - Modalità I/O SCST , seleziona la modalità che ci interessa. Il nostro esempio utilizza la modalità vdisk_blockio, che fornisce l'accesso diretto ai dispositivi a blocchi ed elimina l'uso di meccanismi di caching intermedi di Linux.

Dopo aver selezionato una modalità, si aprirà una finestra per selezionare i dispositivi a blocchi disponibili per questa modalità. Seleziona il nostro array RAID.

Successivamente si aprirà un modulo per l'impostazione dei parametri SCST per il dispositivo a blocchi virtuale vdisk_blockio. Indicheremo qualsiasi nome del dispositivo breve e comprensibile. Questo nome verrà successivamente visualizzato sul lato dell'host di virtualizzazione che esegue il ruolo di iniziatore iSCSI in Gestione dispositivi. Pertanto, come nome ho utilizzato il nome abbreviato dell'host e del dispositivo RAID: ESOS01-MD0. I restanti parametri possono essere lasciati ai valori predefiniti.

Salviamo le impostazioni del dispositivo a blocchi virtuale e passiamo alla descrizione degli host a cui è consentito connettersi all'iSCSI Target che abbiamo creato. Ma prima di descrivere gli host, devi creare un gruppo host. Vai al menù Ospiti > Aggiungere gruppo

Selezioniamo l'iSCSI Target che abbiamo creato in precedenza, al quale apparterrà il gruppo di host creato.

Impostare il nome di un gruppo host, ad esempio Gruppo1, e fare clic su accedere

Pertanto, il gruppo host viene creato e associato all'iSCSI Target. Ora dobbiamo descrivere ciascun host che fungerà da Iniziatore iSCSI con l'assegnazione di questo host al gruppo di host creato. Nel nostro caso, ci sarà un solo host di questo tipo: il nostro host di virtualizzazione Hyper-V Basato sul sistema operativo WindowsServer2012R2.

Prima di aggiungere un host iniziatore a ESOS, scopriamo il suo nome Nome dell'iniziatore sul nostro host di virtualizzazione. Puoi trovare (e, se lo desideri, modificare) questo nome nel Pannello di controllo di Windows Server richiamando l'applet Iniziatore iSCSI e aprendo la scheda Configurazione

Come puoi vedere, nel nostro caso il nome dell'host che ha avviato è iqn.1991-05.com.microsoft:kom-ad01-vm01.holding.com.