1. dio (razbijen na dijelove zbog veličine članka. Čim skupim 50 pregleda, postavljam drugi).

Mnogi pravi hakeri koji se neprestano bave hakiranjem uvijek imaju par SI trikova na zalihi, jer tamo gdje je nemoguće pronaći ranjivost u kodu, ona se često može pronaći u glavama službe za podršku ili vlasnika e. -mail, ICQ ili web stranica...

Od teorije do prakse

Što je društveni inženjering već ste pročitali u jednom od prošlih brojeva vašeg omiljenog časopisa, pa slobodno možemo reći da je hardver uspješno savladan. Sada predlažem probnu vožnju.

Društveni inženjeri su vrlo ugodni ljudi za razgovor: kulturni, susretljivi, s velikim smislom za humor. Imaju nevjerojatno fleksibilan um, inovativno razmišljanje i puno ideja kako učinkovitije postići svoje ciljeve. Upravo sam se njima obratio za pomoć u pripremi materijala. Naši konzultanti bit će: GoodGod - tvorac jednog od najpopularnijih projekata na ruskom jeziku o društvenom inženjeringu socialware.ru; Ayumi (spylabs.org); Ivan je još jedan majstor hakiranja ljudskog mozga koji je želio ostati incognito.

Ići!

Otmica ICQ broja (bez primarne e-pošte)

Za otmicu ICQ-a trebat će vam:

- popis domena na kojima su registrirane e-mail adrese (kako do njih - pročitajte u prosinačkom izdanju ][ za 2009., video “Masovno otimanje domena” iz GoodGoda);

- ICQ broj s kojeg će se dogoditi početni napad;

- ICQ broj izdan za SEO stručnjaka (s relevantnim podacima i detaljima u informacijama).

Ako se ne želite odmah upoznati, prekinite ovaj razgovor na neko vrijeme, jer ako pritisnete prejako, učinak može biti suprotan; Bolje se vratite na ovo malo kasnije pod drugim izgovorom.

Usput, ako je žrtva prirodno sramežljiva, nećete je prisiliti da stupi u kontakt sa strancem, pa ćete se morati uključiti u "podvođenje" kako bi se poznanstvo dogodilo. I tako, klijent se obraća SEO prijatelju (odnosno vama). Pokažite zdravo nepovjerenje na početku postavljajući pitanja poput “Gdje ste čuli za projekt? Od Sashe? Ahh, Sasha... Da, sjećam se. Ok, sada ću vam reći suštinu posla.” Zatim nam recite o projektu ICQ Search, promociji web stranice, opišite mogućnosti plaćanja (200 rubalja dnevno ili 1400 tjedno - neka odabere opciju koja mu odgovara). Konstantno usmjeravajte pozornost “klijenta” na realne detalje, tako ćete ga odvratiti od nepotrebnih misli. Što je napad intenzivniji i što je više novih informacija, to manje vremena ima za razmišljanje o tome što se događa. Na kraju mu opišite shemu zarade: neka odabere stranicu s popisa pripremljenog na početku, pogleda whois na mail na koji je stranica povezana (neka to učini sam) i upiše u “E-mail ” u njegovom ICQ profilu. Obavezno objasnite da ako je ista e-pošta navedena u podacima o ICQ-u i domeni, što se češće ICQ traži u pretraživanju, to će stranica biti više rangirana u tražilici. Čim žrtva završi vezanje, vraćate lozinku na navedeni e-mail i UIN je vaš!

Ako lozinka ne stigne na e-mail, to znači da broj već ima primarni mail, te otmicu treba organizirati na drugačiji način.

Hakiranje pošte

Saznajte odgovor na tajno pitanje

Pitanja na poslužiteljima pošte obično su vrlo slična:

- Majčino djevojačko prezime;

- Najdraze jelo;

- Ime ljubimca;

- Broj putovnice;

- Osobno pitanje (ime prvog učitelja; indeks; omiljeni film; omiljeni izvođač).

Koje sheme funkcioniraju? Majčino djevojačko prezime – pokrenite temu o obiteljskom stablu ili kakvo je smiješno prezime vaša majka imala prije udaje. Omiljeno jelo - ovdje je sve jasno. Ime životinje - razgovarajte o kućnim ljubimcima: prošlosti, sadašnjosti i budućnosti, budući da kodna riječ može biti ime prvog doniranog hrčka. Bit će teže s brojem putovnice. Ovdje možete doći u iskušenje kupiti jeftin, rijedak proizvod, na primjer, koji se isporučuje uz plaćanje po isporuci, ali da biste izvršili narudžbu, potrebni su vam podaci o putovnici i identifikacijski kod. Ime prve učiteljice možete saznati od žrtvinih kolega iz razreda ili s njom izravno razgovarati o njezinim omiljenim učiteljicama; Indeks je lakše dobiti preuzimanjem baze podataka grada, a od žrtve jednostavno možete saznati na kojem području živi. Glavna stvar ovdje je domišljatost, mašta i strpljenje.

Postoji jedna mala, ali važna nijansa. Ponekad na pitanje "Omiljeno jelo" odgovor može biti, na primjer, telefonski broj, odnosno potpuna razlika između pitanja i odgovora. Ovdje ćete morati započeti razgovor o smiješnim kombinacijama i besmislenosti sigurnosnih pitanja, a zatim sve ispočetka, po mogućnosti pod drugim računom.

Kontaktiranje korisničke podrške

Ova metoda je više radno intenzivna i strašna, ali je potrebna ako žrtva ne želi "ubrizgati" ili ako je kutija "mrtva", to jest, vlasnik je nije posjetio dugo vremena. Da biste to učinili, idite na stranicu podrške željene usluge e-pošte i napišite pismo tražeći povrat ukradene lozinke. Najvjerojatnije će vas tražiti ime, prezime (ili podatke koji su navedeni prilikom registracije), datum rođenja i okvirni datum registracije kutije (najmanje godinu dana). Stoga pokušajte saznati što više informacija o žrtvi i njezinoj kutiji. U tome će vam pomoći tražilice, društvene mreže i blogovi.

Krađa identiteta

Jedan od najučinkovitijih načina za dobivanje lozinke, a da vlasnik za nju uopće ne zna. Žrtvi se nudi poveznica za praćenje i unos korisničkog imena i lozinke. Ti se podaci šalju u datoteku izvješća, bazu podataka (ako je krađa velika) ili e-poštu. Glavni trik je natjerati žrtvu da klikne na ovu poveznicu. Obrazac može biti bilo koji:

- Poruka "od administracije" (čitaj: od usluge pošte s lažnom adresom) o neželjenoj pošti iz ovog poštanskog sandučića. Primjer: “Poštovani korisniče, (korisničko ime)! Vaš račun je primio pritužbe na spam, stoga administracija ima pravo privremeno obustaviti ili blokirati njegov rad. Vrlo je moguće da su mu napadači pristupili. Kako biste potvrdili vlasništvo nad svojim računom, ponovno se autorizirajte pomoću ove veze (hiperveza na lažni). Ako nema potvrde u roku od 5 dana, mail račun će biti blokiran. S poštovanjem, služba za podršku (naziv poštanske usluge)." Igranje na strah od gubitka kutije.

- Znajući o hobijima žrtve, možete se zainteresirati. Na primjer, pismo s temom od interesa, u kojem je pokriven samo dio informacija, ostatak se pokriva klikom na poveznicu. Link vodi na stranicu za pseudo prijavu, a ostale informacije možete pročitati tek nakon prijave.

Uzgoj

Također se događa da je žrtva dovoljno pametna (ili ravnodušna) da ne klikne na poveznice. U ovom slučaju, morat ćete pribjeći trojancima/joinersima/skriptama da biste manipulirali HOSTS datotekom ili hakirali DNS ili DHCP poslužitelj njenog davatelja. U isto vrijeme, kada korisnik ode na stranicu da provjeri e-poštu, dolazi do preusmjeravanja na potpuno istu, samo phishing. Ne sumnjajući ništa, korisnik unosi svoje podatke i pomoću interne autorizacijske skripte ulazi u svoju "matičnu" e-poštu, a prijava i lozinka šalju se na vašu e-poštu. Ljepota je u tome što žrtva uopće ne zna što se dogodilo.

Metode socijalnog inženjeringa – upravo o tome će biti riječi u ovom članku, kao io svemu vezanom uz manipulaciju ljudima, phishing i krađu baza podataka klijenata i još mnogo toga. Andrey Serikov nam je ljubazno ustupio podatke čiji je on autor, na čemu mu zahvaljujemo.

A. SERIKOV

A.B.BOROVSKY

INFORMACIJSKE TEHNOLOGIJE DRUŠTVENOG HAKIRANJA

Uvod

Želja čovječanstva da postigne savršeno ispunjavanje dodijeljenih zadataka poslužila je razvoju moderne računalne tehnologije, a pokušaji da se zadovolje sukobljeni zahtjevi ljudi doveli su do razvoja softverskih proizvoda. Ovi softverski proizvodi ne samo da održavaju funkcionalnost hardvera, već njime i upravljaju.

Razvoj znanja o čovjeku i računalu doveo je do pojave fundamentalno nove vrste sustava - "čovjeka-stroja", gdje se osoba može pozicionirati kao hardver koji radi pod kontrolom stabilnog, funkcionalnog, višezadaćnog operativnog sustava. sustav zvan “psiha”.

Predmet rada je razmatranje socijalnog hakiranja kao grane društvenog programiranja, gdje se osobom manipulira uz pomoć ljudskih slabosti, predrasuda i stereotipa u društvenom inženjeringu.

Društveni inženjering i njegove metode

Metode manipulacije ljudima poznate su odavno; društveni inženjering je uglavnom došao iz arsenala raznih obavještajnih službi.

Prvi poznati slučaj konkurentske inteligencije datira iz 6. stoljeća prije Krista i dogodio se u Kini, kada su Kinezi izgubili tajnu izrade svile, koju su na prijevaru ukrali rimski špijuni.

Društveni inženjering je znanost koja se definira kao skup metoda za manipuliranje ljudskim ponašanjem, temeljen na korištenju slabosti ljudskog faktora, bez upotrebe tehničkih sredstava.

Prema mnogim stručnjacima, najveću prijetnju informacijskoj sigurnosti predstavljaju metode socijalnog inženjeringa, makar samo zato što uporaba društvenog hakiranja ne zahtijeva značajna financijska ulaganja i temeljito poznavanje računalne tehnologije, ali i zato što ljudi imaju određene sklonosti u ponašanju koje se mogu koristi se za pažljivu manipulaciju.

I koliko god se sustavi tehničke zaštite poboljšavali, ljudi će ostati ljudi sa svojim slabostima, predrasudama, stereotipima, uz pomoć kojih se upravlja. Postavljanje ljudskog "sigurnosnog programa" je najteži zadatak i ne dovodi uvijek do zajamčenih rezultata, budući da se ovaj filtar mora stalno podešavati. Ovdje glavni moto svih sigurnosnih stručnjaka zvuči relevantnije nego ikad: “Sigurnost je proces, a ne rezultat.”

Područja primjene socijalnog inženjeringa:

- opća destabilizacija rada organizacije radi smanjenja njezina utjecaja i mogućnosti naknadne potpune destrukcije organizacije;

- financijske prijevare u organizacijama;

- phishing i druge metode krađe lozinki radi pristupa osobnim bankovnim podacima pojedinaca;

- krađa baza podataka klijenata;

- konkurentna inteligencija;

- opće informacije o organizaciji, njezinim jakim i slabim stranama, s ciljem naknadnog uništenja ove organizacije na ovaj ili onaj način (često se koristi za napadače);

- informacije o najperspektivnijim zaposlenicima s ciljem da ih dodatno „privučete“ u svoju organizaciju;

Društveno programiranje i društveno hakiranje

Društveno programiranje možemo nazvati primijenjenom disciplinom koja se bavi ciljanim utjecajem na osobu ili skupinu ljudi kako bi se njihovo ponašanje promijenilo ili održalo u željenom smjeru. Stoga si društveni programer postavlja cilj: ovladati umijećem upravljanja ljudima. Osnovni koncept društvenog programiranja je da su postupci mnogih ljudi i njihove reakcije na jedan ili drugi vanjski utjecaj u mnogim slučajevima predvidljivi.

Metode društvenog programiranja su atraktivne jer ili nitko nikada neće znati za njih, ili čak i ako netko nešto nasluti, vrlo je teško takvu figuru privesti pravdi, au nekim slučajevima je moguće "programirati" ponašanje ljudi, a jedna osoba i velika grupa. Ove prilike spadaju u kategoriju društvenog hakiranja upravo zato što u svima njima ljudi provode tuđu volju, kao da se pokoravaju nekom “programu” kojeg je napisao društveni haker.

Društveno hakiranje kao sposobnost hakiranja osobe i programiranja za obavljanje željenih radnji dolazi iz socijalnog programiranja - primijenjene discipline društvenog inženjeringa, gdje stručnjaci u ovom području - društveni hakeri - koriste tehnike psihološkog utjecaja i glume posuđene iz arsenala obavještajnim službama.

Društveno hakiranje se u većini slučajeva koristi kada se radi o napadu na osobu koja je dio računalnog sustava. Računalni sustav koji je hakiran ne postoji sam po sebi. Sadrži važnu komponentu - osobu. A da bi dobio informacije, društveni haker mora hakirati osobu koja radi s računalom. U većini slučajeva to je lakše učiniti nego provaliti u žrtvino računalo u pokušaju da saznate lozinku.

Tipični algoritam utjecaja u društvenom hakiranju:

Svi napadi društvenih hakera uklapaju se u jednu prilično jednostavnu shemu:

- formulira se svrha utjecaja na određeni objekt;

- informacije o objektu prikupljaju se kako bi se otkrile najprikladnije mete utjecaja;

- Na temelju prikupljenih informacija provodi se faza koju psiholozi nazivaju privlačnost. Atrakcija (od latinskog Attrahere - privući, privući) je stvaranje potrebnih uvjeta za utjecaj na objekt;

- prisiljavanje društvenog hakera na akciju;

Prisila se ostvaruje izvođenjem prethodnih faza, odnosno nakon ostvarene privlačnosti žrtva sama poduzima radnje potrebne socijalnom inženjeru.

Na temelju prikupljenih informacija, društveni hakeri prilično precizno predviđaju psiho- i sociotip žrtve, identificirajući ne samo potrebe za hranom, seksom itd., već i potrebu za ljubavlju, potrebu za novcem, potrebu za utjehom itd. ., itd.

I doista, zašto pokušavati prodrijeti u ovu ili onu tvrtku, hakirati računala, bankomate, organizirati složene kombinacije, kad sve možete lakše: natjerati osobu da se zaljubi u vas, koja će svojom voljom prebaciti novac na određeni račun ili podijeliti potrebne informacije svaki put?

Na temelju činjenice da su postupci ljudi predvidljivi i također podložni određenim zakonima, društveni hakeri i društveni programeri koriste kako izvorne više koraka tako i jednostavne pozitivne i negativne tehnike temeljene na psihologiji ljudske svijesti, programima ponašanja, vibracijama unutarnjih organa, logičnim razmišljanje, mašta, pamćenje, pažnja. Ove tehnike uključuju:

Wood generator - generira oscilacije iste frekvencije kao i frekvencija oscilacija unutarnjih organa, nakon čega se opaža učinak rezonancije, zbog čega ljudi počinju osjećati jaku nelagodu i stanje panike;

utjecaj na geografiju gomile - za mirno razbijanje izrazito opasnih agresivnih, velikih skupina ljudi;

visokofrekventni i niskofrekventni zvukovi - za izazivanje panike i njezin obrnuti učinak, kao i druge manipulacije;

program društvene imitacije - osoba utvrđuje ispravnost postupaka otkrivajući koje postupke drugi ljudi smatraju ispravnima;

klakerski program - (temeljen na društvenoj imitaciji) organizacija potrebne reakcije publike;

formiranje redova - (na temelju društvenog oponašanja) jednostavan, ali učinkovit reklamni potez;

program uzajamne pomoći - osoba nastoji uzvratiti dobrotu onim ljudima koji su joj učinili neku dobrotu. Želja da se ispuni ovaj program često nadilazi svaki razum;

Društveno hakiranje na internetu

Pojavom i razvojem interneta - virtualnog okruženja koje se sastoji od ljudi i njihovih interakcija, proširilo se okruženje za manipulaciju osobom radi dobivanja potrebnih informacija i obavljanja potrebnih radnji. U današnje vrijeme Internet je sredstvo svjetskog emitiranja, medij za suradnju, komunikaciju i pokriva cijeli svijet. Upravo to koriste društveni inženjeri za postizanje svojih ciljeva.

Načini manipulacije osobom putem interneta:

U suvremenom svijetu vlasnici gotovo svake tvrtke već su shvatili da je Internet vrlo učinkovito i zgodno sredstvo za širenje njihovog poslovanja i da mu je glavna zadaća povećati profit cijele tvrtke. Poznato je da se bez informacija kojima je cilj privući pozornost na željeni objekt, izazvati ili održati interes za njega i promovirati ga na tržištu, koristi oglašavanje. Samo, zbog činjenice da je tržište oglašavanja odavno podijeljeno, većina vrsta oglašavanja za većinu poduzetnika je bačen novac. Internet oglašavanje nije samo jedna od vrsta oglašavanja u medijima, ono je nešto više, budući da uz pomoć internet oglašavanja na web stranicu organizacije dolaze ljudi zainteresirani za suradnju.

Internet oglašavanje, za razliku od oglašavanja u medijima, ima puno više mogućnosti i parametara za upravljanje oglašivačkom tvrtkom. Najvažniji pokazatelj internetskog oglašavanja je taj Naknade za oglašavanje na internetu terete se samo kada se prebacite zainteresiranog korisnika putem reklamne poveznice, što naravno oglašavanje na internetu čini učinkovitijim i jeftinijim od oglašavanja u medijima. Dakle, predavši oglas na televiziji ili u tiskanim medijima, oni ga u cijelosti plaćaju i jednostavno čekaju potencijalne klijente, ali klijenti mogu odgovoriti na oglas ili ne - sve ovisi o kvaliteti izrade i prezentacije oglasa na televiziji ili novinama , međutim, proračun za oglašavanje već je potrošen u slučaju Ako oglašavanje nije uspjelo, bilo je uzalud. Za razliku od takvog medijskog oglašavanja, internetsko oglašavanje ima mogućnost praćenja odgovora publike i upravljanja internetskim oglašavanjem prije nego što se potroši njegov proračun; štoviše, internetsko oglašavanje može se obustaviti kada se potražnja za proizvodima poveća i nastaviti kada potražnja počne padati.

Druga metoda utjecaja je takozvano “ubijanje foruma” gdje se uz pomoć društvenog programiranja stvara antireklama za određeni projekt. U ovom slučaju, društveni programer, uz pomoć očitih provokativnih akcija, sam uništava forum, koristeći nekoliko pseudonima ( nadimak) stvoriti oko sebe anti-lidersku skupinu i privući stalne posjetitelje na projekt koji su nezadovoljni ponašanjem administracije. Na kraju takvih događanja postaje nemoguće promovirati proizvode ili ideje na forumu. To je ono za što je forum izvorno razvijen.

Metode utjecaja na osobu putem interneta u svrhu društvenog inženjeringa:

Phishing je vrsta internetske prijevare s ciljem dobivanja pristupa povjerljivim korisničkim podacima – prijavama i lozinkama. Ova operacija se postiže masovnim slanjem e-mailova u ime popularnih brendova, kao i osobnih poruka unutar raznih servisa (Rambler), banaka ili unutar društvenih mreža (Facebook). Pismo često sadrži poveznicu na web stranicu koja se izvana ne razlikuje od prave. Nakon što korisnik dospijeva na lažnu stranicu, društveni inženjeri različitim tehnikama potiču korisnika da na stranici unese svoju login i lozinku kojom pristupa određenoj stranici, a koja mu omogućuje pristup računima i bankovnim računima.

Opasnija vrsta prijevare od phishinga je takozvani pharming.

Pharming je mehanizam za tajno preusmjeravanje korisnika na stranice za krađu identiteta. Društveni inženjer distribuira posebne zlonamjerne programe na računala korisnika koji, nakon pokretanja na računalu, preusmjeravaju zahtjeve s potrebnih stranica na lažne. Dakle, napad je visoko tajan, a sudjelovanje korisnika je minimalizirano - dovoljno je pričekati dok korisnik ne odluči posjetiti stranice koje zanimaju društvenog inženjera.

Zaključak

Društveni inženjering je znanost proizašla iz sociologije i tvrdi da je tijelo znanja koje vodi, sređuje i optimizira proces stvaranja, modernizacije i reprodukcije novih („umjetnih“) društvenih stvarnosti. Ona na određeni način “zaokružuje” sociološku znanost, zaokružuje je u fazi pretvaranja znanstvenih spoznaja u modele, projekte i dizajne društvenih institucija, vrijednosti, normi, algoritama djelovanja, odnosa, ponašanja itd.

Unatoč činjenici da je društveni inženjering relativno mlada znanost, ono nanosi veliku štetu procesima koji se odvijaju u društvu.

Najjednostavnije metode zaštite od djelovanja ove destruktivne znanosti su:

Skretanje pozornosti ljudi na sigurnosna pitanja.

Korisnici koji shvaćaju ozbiljnost problema i prihvaćaju sigurnosnu politiku sustava.

Književnost

1. R. Petersen Linux: Potpuni vodič: trans. iz engleskog — 3. izd. - K.: BHV Publishing Group, 2000. – 800 str.

2. Od Grodnev Internet u vašem domu. - M.: “RIPOL CLASSIC”, 2001. -480 str.

3. M. V. Kuznetsov Društveni inženjering i društveno hakiranje. St. Petersburg: BHV-Petersburg, 2007. - 368 str.: ilustr.

Tehnike društvenog inženjeringa Ljudski mozak veliki je tvrdi disk, spremište ogromne količine informacija. I vlasnik i bilo koja druga osoba može koristiti ove podatke. Kako kažu, govornik je božji dar za špijuna. Kako biste dalje razumjeli značenje sljedećeg, trebali biste biti upoznati barem s osnovama psihologije.

Društveni inženjering nam omogućuje "koristi svoj mozak" drugoj osobi, različitim metodama, te od nje dobiti potrebne informacije.

Wiki kaže: “Društveni inženjering je metoda kontrole ljudskih postupaka bez upotrebe tehničkih sredstava”

Socijalni inženjering- Ovo je svojevrsna mlada znanost. Postoje mnoge metode i tehnike za manipulaciju ljudskom sviješću. Kevin Mitnick bio je u pravu kada je rekao da je ponekad lakše prevariti i doći do informacija nego hakirati pristup istima. Pročitajte knjigu “Umijeće obmane” u slobodno vrijeme, svidjet će vam se.

postoji obrnuti društveni inženjering, koji je usmjeren na dobivanje podataka od same žrtve. Uz njegovu pomoć, žrtva sama govori o svojim lozinkama i podacima.

Na internetu nema gesta, intonacije ili izraza lica. Sva komunikacija se temelji na SMS porukama. A vaš uspjeh u određenoj situaciji ovisi o tome kako vaše poruke utječu na sugovornika. Koje se tehnike mogu koristiti za prikrivenu manipulaciju svijesti osobe?

provocirajući

Strogo govoreći, ovo je trolanje. Razbjesni osobu, u većini slučajeva se prema informacijama odnosi nekritički. U tom stanju možete nametnuti ili primiti potrebne informacije.

Ljubav

Ovo je možda najučinkovitija tehnika. U većini slučajeva, to je ono što sam koristio)). U stanju ljubavi osoba malo toga opaža, a to je upravo ono što manipulator treba.

Ravnodušnost

Stvara se učinak ravnodušnosti manipulatora prema određenoj temi, a sugovornik ga zauzvrat pokušava uvjeriti, upadajući na taj način u zamku i otkrivajući informacije koje su vam potrebne.

Žuriti

Često se javljaju situacije kada se manipulator navodno žuri nekamo i stalno to nagovještava, ali pritom namjerno promiče informacije koje su mu potrebne.

Sumnja

Metoda sumnje donekle je slična metodi ravnodušnosti. U prvom slučaju žrtva dokazuje suprotno, u drugom pokušava opravdati “svoju sumnju”, ne shvaćajući da odaje sve informacije.

Ironija

Slično tehnici provokacije. Manipulator ljuti osobu svojom ironijom. On, pak, u ljutnji nije u stanju kritički procijeniti informacije. Kao rezultat toga, nastaje rupa u psihološkoj barijeri koju manipulator iskorištava.

Iskrenost

Kada manipulator sugovorniku kaže iskrenu informaciju, sugovornik razvija neku vrstu odnosa povjerenja, što podrazumijeva slabljenje zaštitne barijere. To stvara jaz u psihološkoj obrani.

Gore opisane tehnike ne iscrpljuju u potpunosti puni potencijal društvenog inženjeringa. O tim tehnikama i metodama može se pričati i pričati. Nakon što pročitate ove tehnike, trebali biste shvatiti da ne morate slijediti svačije vodstvo. Naučite kontrolirati sebe i svoj bijes i tada će vaša obrana uvijek biti na potrebnoj razini.

Naše se nastavljaju. Čekajte nove članke))

Socijalni inženjering

Socijalni inženjering je metoda neovlaštenog pristupa informacijama ili sustavima za pohranu informacija bez uporabe tehničkih sredstava. Glavni cilj društvenih inženjera, kao i ostalih hakera i krekera, je dobiti pristup sigurnim sustavima kako bi ukrali informacije, lozinke, podatke o kreditnim karticama itd. Glavna razlika od jednostavnog hakiranja je da u ovom slučaju kao meta napada nije izabran stroj, već njegov operater. Zato se sve metode i tehnike društvenih inženjera temelje na korištenju slabosti ljudskog faktora, koji se smatra izrazito destruktivnim, budući da napadač do informacija dolazi, primjerice, običnim telefonskim razgovorom ili infiltracijom u organizaciju pod maskom svog zaposlenika. Kako biste se zaštitili od ove vrste napada, trebali biste biti svjesni najčešćih vrsta prijevara, razumjeti što hakeri zapravo žele i na vrijeme organizirati odgovarajuću sigurnosnu politiku.

Priča

Unatoč činjenici da se koncept "društvenog inženjeringa" pojavio relativno nedavno, ljudi su u ovom ili onom obliku koristili njegove tehnike od pamtivijeka. U staroj Grčkoj i Rimu bili su cijenjeni ljudi koji su sugovornika na razne načine mogli uvjeriti da je očito u krivu. Govoreći u ime čelnika, vodili su diplomatske pregovore. Vješto se služeći lažima, laskanjem i korisnim argumentima često su rješavali probleme za koje se činilo da ih je nemoguće riješiti bez pomoći mača. Među špijunima je društveni inženjering uvijek bio glavno oružje. Oponašajući drugu osobu, agenti KGB-a i CIA-e mogli su doznati tajne državne tajne. Početkom 70-ih, na vrhuncu phreakinga, neki su telefonski huligani zvali telekom operatere i pokušavali izvući povjerljive informacije od tehničkog osoblja tvrtke. Nakon raznih eksperimenata s trikovima, do kraja 70-ih phreakeri su toliko usavršili tehnike manipuliranja neuvježbanim operaterima da su od njih lako mogli naučiti gotovo sve što su htjeli.

Načela i tehnike socijalnog inženjeringa

Postoji nekoliko uobičajenih tehnika i vrsta napada koje koriste društveni inženjeri. Sve ove tehnike temelje se na značajkama ljudskog odlučivanja poznatim kao kognitivne (vidi također Kognitivne) pristranosti. Te se pristranosti koriste u različitim kombinacijama kako bi se stvorila najprikladnija strategija prijevare u svakom pojedinom slučaju. Ali zajednička značajka svih ovih metoda je zabluda, s ciljem prisiljavanja osobe na radnju koja joj nije od koristi, a nužna je socijalnom inženjeru. Kako bi postigao željeni rezultat, napadač se koristi nizom različitih taktika: lažno predstavljanje druge osobe, odvraćanje pozornosti, povećanje psihičke napetosti itd. Krajnji ciljevi obmane također mogu biti vrlo različiti.

Tehnike društvenog inženjeringa

Pretekstiranje

Pretekst je skup radnji koje se izvode prema određenom, unaprijed pripremljenom scenariju (pretekstu). Ova tehnika uključuje korištenje govornih sredstava kao što su telefon, Skype itd. za dobivanje potrebnih informacija. Tipično, predstavljajući se kao treća strana ili pretvarajući se da je nekome potrebna pomoć, napadač od žrtve traži lozinku ili se prijavi na web stranicu za krađu identiteta, čime vara metu da poduzme željenu radnju ili pruži određene informacije. U većini slučajeva, ova tehnika zahtijeva neke početne podatke o meti napada (na primjer, osobne podatke: datum rođenja, telefonski broj, brojeve računa, itd.) Najčešća strategija je korištenje malih upita na početku i spominjanje imena stvarnih ljudi u organizaciji. Kasnije, tijekom razgovora, napadač objašnjava da mu je potrebna pomoć (većina ljudi je sposobna i voljna obavljati zadatke koji se ne percipiraju kao sumnjivi). Nakon što se uspostavi povjerenje, prevarant može tražiti nešto značajnije i važnije.

Krađa identiteta

Primjer phishing e-poruke poslane s usluge e-pošte koja zahtijeva "ponovnu aktivaciju računa"

Phishing (engleski phishing, od fishing - ribolov, pecanje) je vrsta internetske prijevare, čija je svrha dobiti pristup povjerljivim korisničkim podacima - prijavama i lozinkama. Ovo je možda najpopularnija shema društvenog inženjeringa danas. Niti jedno veće curenje osobnih podataka ne dogodi se bez vala phishing e-pošte. Svrha krađe identiteta je nezakonito dobivanje povjerljivih informacija. Najupečatljiviji primjer phishing napada je poruka poslana žrtvi e-poštom, a lažirana kao službeno pismo - od banke ili sustava plaćanja - koja zahtijeva provjeru određenih informacija ili izvođenje određenih radnji. Razlozi mogu biti razni. To može biti gubitak podataka, kvar sustava itd. Ti e-mailovi obično sadrže poveznicu na lažnu web stranicu koja izgleda točno kao službena i sadrži obrazac koji zahtijeva unos osjetljivih podataka.

Jedan od najpoznatijih primjera globalne phishing e-pošte bila je prijevara iz 2003. u kojoj su tisuće korisnika eBaya primile e-poštu u kojoj se tvrdilo da je njihov račun zaključan i da je potrebno ažurirati podatke o kreditnoj kartici kako bi ga otključali. Svi ti e-mailovi sadržavali su poveznicu koja je vodila do lažne web stranice koja je izgledala točno kao službena. Prema procjenama stručnjaka, gubici od ove prijevare iznosili su nekoliko stotina tisuća dolara.

Kako prepoznati phishing napad

Gotovo svaki dan pojavljuju se nove sheme prijevara. Većina ljudi može sama naučiti prepoznati lažne poruke tako što će se upoznati s nekim od njihovih prepoznatljivih obilježja. Najčešće phishing poruke sadrže:

- informacije koje izazivaju zabrinutost ili prijetnje, kao što je zatvaranje bankovnih računa korisnika.

- obećanja velikih novčanih nagrada uz malo ili nimalo truda.

- zahtjevi za dobrovoljne priloge u ime dobrotvornih organizacija.

- gramatičke, interpunkcijske i pravopisne pogreške.

Popularne phishing sheme

Najpopularnije phishing prijevare opisane su u nastavku.

Prijevara korištenjem robnih marki poznatih korporacija

Ove phishing prijevare koriste lažnu e-poštu ili web stranice koje sadrže imena velikih ili dobro poznatih tvrtki. Poruke mogu sadržavati čestitke za pobjedu na natjecanju koje je organizirala tvrtka ili o hitnoj potrebi za promjenom vjerodajnica ili lozinke. Slične prijevarne sheme u ime tehničke podrške također se mogu izvesti putem telefona.

Lažne lutrije

Korisnik može primiti poruke da je dobio na lutriji koju provodi neka poznata tvrtka. Na površini se ove poruke mogu činiti kao da su poslane u ime višeg korporativnog zaposlenika.

Lažni antivirusni i sigurnosni programi

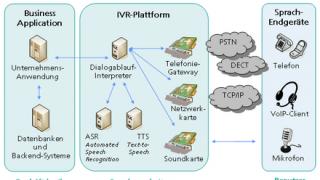

IVR ili telefonski phishing

Princip rada IVR sustava

Što o čemu

Quid pro quo je skraćenica koja se obično koristi na engleskom jeziku i znači "quid pro quo". Ova vrsta napada uključuje napadača koji zove tvrtku na poslovni telefon. U većini slučajeva, napadač se predstavlja kao zaposlenik tehničke podrške i pita ima li tehničkih problema. U procesu "rješavanja" tehničkih problema, prevarant "prisiljava" metu da unese naredbe koje hakeru omogućuju pokretanje ili instaliranje zlonamjernog softvera na korisnikovo računalo.

trojanski konj

Ponekad je korištenje trojanaca samo dio planiranog višefaznog napada na određena računala, mreže ili resurse.

Vrste Trojanaca

Trojanci se najčešće razvijaju u zlonamjerne svrhe. Postoji klasifikacija u kojoj su podijeljeni u kategorije na temelju načina na koji se Trojanci infiltriraju u sustav i uzrokuju mu štetu. Postoji 5 glavnih vrsta:

- daljinski pristup

- uništavanje podataka

- utovarivač

- poslužitelj

- deaktivator sigurnosnog programa

Ciljevi

Svrha trojanskog programa može biti:

- učitavanje i preuzimanje datoteka

- kopiranje lažnih poveznica koje vode do lažnih web stranica, chat soba ili drugih stranica za registraciju

- ometanje rada korisnika

- krađa podataka od vrijednosti ili tajni, uključujući podatke za provjeru autentičnosti, za neovlašteni pristup resursima, dobivanje podataka o bankovnim računima koji bi se mogli koristiti u kriminalne svrhe

- distribuciju drugog zlonamjernog softvera poput virusa

- uništavanje podataka (brisanje ili prepisivanje podataka na disku, teško vidljiva oštećenja datoteka) i opreme, onemogućavanje ili neispravnost rada računalnih sustava, mreža

- prikupljanje adresa e-pošte i njihovo korištenje za slanje neželjene pošte

- špijuniranje korisnika i tajno prenošenje informacija trećim stranama, kao što su navike pregledavanja

- Bilježenje pritisaka tipki radi krađe informacija poput lozinki i brojeva kreditnih kartica

- deaktiviranje ili ometanje rada antivirusnih programa i vatrozida

Prerušavanje

Mnogi trojanski programi nalaze se na računalima korisnika bez njihovog znanja. Ponekad se trojanci registriraju u registru, što dovodi do njihovog automatskog pokretanja prilikom pokretanja operativnog sustava. Trojanci se također mogu kombinirati s legitimnim datotekama. Kada korisnik otvori takvu datoteku ili pokrene aplikaciju, trojanac se pokreće zajedno s njom.

Kako Trojanac radi

Trojanci se obično sastoje od dva dijela: klijenta i poslužitelja. Poslužitelj radi na žrtvinom računalu i nadzire veze s klijenta. Dok poslužitelj radi, on nadzire port ili više portova za vezu s klijenta. Kako bi se napadač mogao spojiti na poslužitelj, mora znati IP adresu stroja na kojem se izvodi. Neki trojanci šalju IP adresu žrtvinog računala napadaču putem e-pošte ili neke druge metode. Čim se uspostavi veza s poslužiteljem, klijent mu može poslati naredbe koje će poslužitelj izvršiti. Trenutno je, zahvaljujući NAT tehnologiji, većini računala nemoguće pristupiti preko njihove vanjske IP adrese. Zbog toga se danas mnogi trojanci spajaju na računalo napadača, koje je odgovorno za primanje konekcija, umjesto da se napadač sam pokušava povezati sa žrtvom. Mnogi moderni trojanci također mogu lako zaobići vatrozid na korisničkim računalima.

Prikupljanje informacija iz otvorenih izvora

Korištenje tehnika socijalnog inženjeringa zahtijeva ne samo poznavanje psihologije, već i sposobnost prikupljanja potrebnih informacija o osobi. Relativno novi način dobivanja takvih informacija bilo je njihovo prikupljanje iz otvorenih izvora, uglavnom iz društvenih mreža, na primjer, stranice kao što su livejournal, Odnoklassniki, Vkontakte sadrže veliku količinu podataka koje ljudi u pravilu ne pokušavaju sakriti. korisnici ne obraćaju dovoljno pozornosti na sigurnosna pitanja, ostavljajući podatke i informacije u javnoj domeni koje napadač može koristiti.

Ilustrativan primjer je priča o otmici sina Jevgenija Kasperskog. Tijekom istrage utvrđeno je da su kriminalci saznali dnevni raspored i rute tinejdžera iz njegovih objava na stranici na društvenoj mreži.

Čak i ograničavanjem pristupa informacijama na svojoj stranici na društvenoj mreži, korisnik ne može biti siguran da one nikada neće pasti u ruke prevarantima. Na primjer, brazilski istraživač računalne sigurnosti pokazao je da je moguće postati prijatelj bilo kojeg korisnika Facebooka u roku od 24 sata koristeći tehnike društvenog inženjeringa. Tijekom eksperimenta istraživač Nelson Novaes Neto odabrao je “žrtvu” i kreirao lažni račun osobe iz njezinog okruženja – svog šefa. Neto je prvo slao zahtjeve za prijateljstvo prijateljima prijatelja šefa žrtve, a zatim izravno svojim prijateljima. Nakon 7,5 sati, istraživač je natjerao “žrtvu” da ga doda kao prijatelja. Tako je istraživač dobio pristup osobnim podacima korisnika, koje je dijelio samo sa svojim prijateljima.

Cestovna jabuka

Ova metoda napada je adaptacija trojanskog konja i sastoji se od korištenja fizičkih medija. Napadač podmeće "zaraženog", odnosno flash, na mjesto gdje se prijenosnik može lako pronaći (zahod, lift, parkiralište). Mediji su lažirani kako bi izgledali službeni, a popraćeni su potpisom osmišljenim da izazovu znatiželju. Na primjer, prevarant može postaviti pismo opremljeno korporativnim logotipom i vezom na službenu web stranicu tvrtke, označivši ga "Plaće rukovoditelja". Disk se može ostaviti na katu dizala ili u predvorju. Zaposlenik može nesvjesno uzeti disk i umetnuti ga u računalo kako bi zadovoljio svoju znatiželju.

Obrnuti društveni inženjering

Obrnutim društvenim inženjeringom se govori kada žrtva sama ponudi napadaču informacije koje su mu potrebne. Ovo se može činiti apsurdnim, ali zapravo pojedinci s autoritetom u tehničkoj ili društvenoj sferi često primaju korisničke ID-ove, lozinke i druge osjetljive osobne podatke jednostavno zato što nitko ne dovodi u pitanje njihov integritet. Na primjer, osoblje za podršku nikada ne traži od korisnika ID ili lozinku; ne trebaju im te informacije za rješavanje problema. Međutim, mnogi korisnici dobrovoljno daju ove povjerljive podatke kako bi brzo riješili probleme. Ispada da napadač ne treba ni pitati o tome.

Primjer obrnutog društvenog inženjeringa je sljedeći jednostavan scenarij. Napadač koji radi sa žrtvom mijenja naziv datoteke na žrtvinom računalu ili je premješta u drugi direktorij. Kada žrtva primijeti da datoteka nedostaje, napadač tvrdi da može sve popraviti. U želji da brže završi posao ili izbjegne kaznu za gubitak podataka, žrtva pristaje na ovu ponudu. Napadač tvrdi da se problem može riješiti samo prijavom s vjerodajnicama žrtve. Sada žrtva traži od napadača da se prijavi pod njezinim imenom kako bi pokušao vratiti datoteku. Napadač nevoljko pristaje i vraća datoteku, a pritom krade žrtvin ID i lozinku. Uspješno izvevši napad, čak je i poboljšao svoju reputaciju, a vrlo je moguće da će mu se nakon ovoga za pomoć obratiti i drugi kolege. Ovakav pristup ne ometa uobičajene postupke pružanja usluga podrške i komplicira hvatanje napadača.

Poznati društveni inženjeri

Kevin Mitnick

Kevin Mitnick. Svjetski poznati haker i sigurnosni savjetnik

Jedan od najpoznatijih društvenih inženjera u povijesti je Kevin Mitnick. Kao svjetski poznati računalni haker i sigurnosni savjetnik, Mitnick je i autor brojnih knjiga o računalnoj sigurnosti, uglavnom posvećenih socijalnom inženjeringu i metodama psihološkog utjecaja na ljude. Godine 2002. pod njegovim je autorstvom objavljena knjiga “Umijeće obmane” koja govori o stvarnim pričama o korištenju društvenog inženjeringa. Kevin Mitnick tvrdio je da je puno lakše dobiti lozinku prijevarom nego pokušati hakirati sigurnosni sustav

Braća Badir

Unatoč činjenici da su braća Mundir, Mushid i Shadi Badir bili slijepi od rođenja, uspjeli su izvesti nekoliko velikih prijevara u Izraelu 1990-ih, koristeći društveni inženjering i lažiranje glasa. U televizijskom intervjuu rekli su: “Samo oni koji ne koriste telefon, struju i prijenosno računalo potpuno su osigurani od mrežnih napada.” Braća su već bila u zatvoru jer su uspjela čuti i dešifrirati tajne interferencijske tonove telefonskih operatera. Dugo su telefonirali u inozemstvo o tuđem trošku, nakon što su računala mobilnih operatera reprogramirali tonovima smetnji.

Arhanđeo

Naslovnica časopisa Phrack

Poznati računalni haker i sigurnosni savjetnik poznatog internetskog časopisa na engleskom jeziku "Phrack Magazine", Archangel je demonstrirao moć tehnika društvenog inženjeringa tako što je u kratkom vremenu dobio lozinke od ogromnog broja različitih sustava, prevarivši nekoliko stotina žrtava.

ostalo

Manje poznati društveni inženjeri su Frank Abagnale, David Bannon, Peter Foster i Stephen Jay Russell.

Načini zaštite od društvenog inženjeringa

Kako bi izveli svoje napade, napadači koji koriste tehnike socijalnog inženjeringa često iskorištavaju lakovjernost, lijenost, ljubaznost, pa čak i entuzijazam korisnika i zaposlenika organizacija. Nije se lako obraniti od takvih napada jer žrtve možda nisu svjesne da su prevarene. Napadači društvenog inženjeringa uglavnom imaju iste ciljeve kao i svi drugi napadači: žele novac, informacije ili IT resurse tvrtke žrtve. Za zaštitu od takvih napada potrebno je proučiti njihove vrste, razumjeti što napadač treba i procijeniti štetu koja bi mogla biti prouzročena organizaciji. Sa svim ovim informacijama možete integrirati potrebne mjere zaštite u svoju sigurnosnu politiku.

Klasifikacija prijetnji

Prijetnje e-poštom

Mnogi zaposlenici primaju desetke, pa čak i stotine e-pošte svaki dan putem korporativnih i privatnih sustava e-pošte. Naravno, s takvim protokom dopisivanja nemoguće je posvetiti dužnu pozornost svakom slovu. To znatno olakšava izvođenje napada. Većina korisnika sustava elektroničke pošte opušteno se bavi obradom takvih poruka, doživljavajući taj posao kao elektronički analog premještanja papira iz jedne mape u drugu. Kada napadač pošalje jednostavan zahtjev poštom, njegova žrtva će često učiniti ono što se od nje traži ne razmišljajući o svojim postupcima. E-poruke mogu sadržavati hiperveze koje potiču zaposlenike na kršenje korporativne sigurnosti. Takvi linkovi ne vode uvijek na navedene stranice.

Većina sigurnosnih mjera usmjerena je na sprječavanje neovlaštenih korisnika u pristupu korporativnim resursima. Ako, klikom na hipervezu koju je poslao napadač, korisnik postavi trojanca ili virus na korporativnu mrežu, to će olakšati zaobilaženje mnogih vrsta zaštite. Hiperveza također može upućivati na web-mjesto sa skočnim prozorima koji traže podatke ili nude pomoć. Kao i kod drugih vrsta prijevara, najučinkovitiji način da se zaštitite od zlonamjernih napada je da budete skeptični prema bilo kojoj neočekivanoj dolaznoj e-pošti. Kako biste promovirali ovaj pristup u cijeloj organizaciji, vaša sigurnosna politika trebala bi uključivati posebne smjernice za korištenje e-pošte koje pokrivaju sljedeće elemente.

- Prilozi uz dokumente.

- Hiperveze u dokumentima.

- Zahtjevi za osobnim ili korporativnim podacima koji dolaze iz tvrtke.

- Zahtjevi za osobnim ili korporativnim podacima koji potječu izvan tvrtke.

Prijetnje povezane s korištenjem usluga razmjene izravnih poruka

Razmjena trenutnih poruka je relativno nova metoda prijenosa podataka, ali je već stekla veliku popularnost među korporativnim korisnicima. Zbog brzine i jednostavnosti korištenja ovaj način komunikacije otvara široke mogućnosti za razne napade: korisnici ga tretiraju kao telefonsku vezu i ne povezuju ga s potencijalnim softverskim prijetnjama. Dvije glavne vrste napada koji se temelje na korištenju usluga razmjene trenutnih poruka su uključivanje poveznice na zlonamjerni program u tijelu poruke i isporuka samog programa. Naravno, razmjena izravnih poruka također je jedan od načina traženja informacija. Jedna od značajki usluga razmjene trenutnih poruka je neformalna priroda komunikacije. U kombinaciji sa sposobnošću da sebi dodijele bilo koje ime, to napadaču olakšava lažno predstavljanje nekog drugog i uvelike povećava šanse da uspješno izvede napad ako tvrtka namjerava iskoristiti mogućnosti smanjenja troškova i druge pogodnosti koje pruža razmjena trenutnih poruka, potrebno je uključiti u korporativne sigurnosne politike koje osiguravaju mehanizme zaštite od relevantnih prijetnji. Da biste stekli pouzdanu kontrolu nad razmjenom trenutnih poruka u poslovnom okruženju, potrebno je ispuniti nekoliko zahtjeva.

- Odaberite jednu platformu za izravnu razmjenu poruka.

- Odredite sigurnosne postavke koje su navedene prilikom postavljanja usluge razmjene izravnih poruka.

- Definirajte principe za uspostavljanje novih kontakata

- Postavite standarde lozinki

- Dajte preporuke za korištenje usluge izravnih poruka.

Sigurnosni model s više razina

Kako bi se velike tvrtke i njihovi zaposlenici zaštitili od prevaranata koji koriste tehnike socijalnog inženjeringa, često se koriste složeni sigurnosni sustavi na više razina. Neke od značajki i odgovornosti takvih sustava navedene su u nastavku.

- Fizičko osiguranje. Barijere koje ograničavaju pristup zgradama poduzeća i resursima poduzeća. Ne zaboravite da resursi tvrtke, na primjer kontejneri za smeće koji se nalaze izvan teritorija tvrtke, nisu fizički zaštićeni.

- Podaci. Poslovne informacije: računi, pošta i sl. Prilikom analize prijetnji i planiranja mjera zaštite podataka potrebno je odrediti principe postupanja s papirnatim i elektroničkim nositeljima podataka.

- Prijave. Programi koje pokreću korisnici. Kako biste zaštitili svoje okruženje, morate razmotriti kako napadači mogu iskoristiti programe za e-poštu, razmjenu trenutnih poruka i druge aplikacije.

- Računala. Poslužitelji i klijentski sustavi koji se koriste u organizaciji. Štiti korisnike od izravnih napada na njihova računala definiranjem strogih smjernica koje upravljaju programima koji se mogu koristiti na korporativnim računalima.

- Interna mreža. Mreža kroz koju korporativni sustavi međusobno djeluju. Može biti lokalna, globalna ili bežična. Posljednjih godina, zbog sve veće popularnosti metoda rada na daljinu, granice internih mreža postale su uglavnom proizvoljne. Zaposlenicima tvrtke treba reći što moraju učiniti kako bi sigurno radili u bilo kojem mrežnom okruženju.

- Mrežni perimetar. Granica između unutarnjih mreža tvrtke i vanjskih, poput Interneta ili mreža partnerskih organizacija.

Odgovornost

Pretekstiranje i snimanje telefonskih razgovora

Hewlett Packard

Patricia Dunn, predsjednica korporacije Hewlett Packard, rekla je da je angažirala privatnu tvrtku da identificira one zaposlenike tvrtke koji su odgovorni za curenje povjerljivih informacija. Kasnije je šef korporacije priznao da je tijekom procesa istraživanja korištena praksa izgovora i drugih tehnika društvenog inženjeringa.

Bilješke

vidi također

Linkovi

- SocialWare.ru – Privatni projekt društvenog inženjeringa

- - Društveni inženjering: osnove. Dio I: Hakerske taktike

- – Zaštita od phishing napada.

- Osnove društvenog inženjeringa – Securityfocus.com.

- Društveni inženjering, USB način – DarkReading.com.

- Treba li društveni inženjering biti dio penetracijskog testiranja? – darknet.org.uk.

- "Protecting Consumers" Phone Records", Electronic Privacy Information Center Američki odbor za trgovinu, znanost i transport .

- Plotkin, Hal. Dopis za tisak: Pretekstiranje je već nezakonito.

- Striptiz za lozinke – MSNBC.MSN.com.

- Social-Engineer.org – društveni inženjer.org.

U ovom ćemo članku obratiti pozornost na koncept "socijalnog inženjeringa". Ovdje ćemo pogledati one opće. Također ćemo saznati tko je bio utemeljitelj ovog koncepta. Razgovarajmo zasebno o glavnim metodama društvenog inženjeringa koje koriste napadači.

Uvod

Metode koje omogućuju ispravljanje ljudskog ponašanja i upravljanje njegovim aktivnostima bez upotrebe tehničkog skupa alata čine opći koncept socijalnog inženjeringa. Sve metode temelje se na tvrdnji da je ljudski faktor najrazornija slabost svakog sustava. Često se ovaj koncept razmatra na razini nezakonite aktivnosti, kroz koju kriminalac čini radnju usmjerenu na dobivanje informacija od žrtve-subjekta na nepošten način. Na primjer, to može biti određena vrsta manipulacije. Međutim, društveni inženjering koriste i ljudi u legitimnim aktivnostima. Danas se najčešće koristi za pristup izvorima s povjerljivim ili vrijednim informacijama.

Osnivač

Utemeljitelj socijalnog inženjeringa je Kevin Mitnick. Međutim, sam koncept došao nam je iz sociologije. Označava opći skup pristupa koje koriste primijenjeni društveni mediji. znanosti usmjerene na promjenu organizacijske strukture sposobne odrediti ljudsko ponašanje i vršiti kontrolu nad njim. Kevin Mitnick se može smatrati utemeljiteljem ove znanosti, budući da je upravo on popularizirao društvene mreže. inženjerstvo u prvom desetljeću 21. stoljeća. Kevin je i sam prije bio haker, ciljajući na razne baze podataka. Tvrdio je da je ljudski faktor najranjivija točka sustava bilo koje razine složenosti i organizacije.

Ako govorimo o metodama socijalnog inženjeringa kao načinu dobivanja (obično nezakonitih) prava na korištenje povjerljivih podataka, onda možemo reći da su one poznate već jako dugo. Međutim, K. Mitnik je bio taj koji je uspio prenijeti važnost njihova značenja i značajki primjene.

Phishing i nepostojeće poveznice

Svaka tehnika socijalnog inženjeringa temelji se na prisutnosti kognitivnih distorzija. Pogreške u ponašanju postaju "oružje" u rukama vještog inženjera, koji u budućnosti može kreirati napad s ciljem dobivanja važnih podataka. Metode društvenog inženjeringa uključuju phishing i nepostojeće poveznice.

Phishing je internetska prijevara namijenjena dobivanju osobnih podataka, na primjer, prijave i lozinke.

Nepostojeća poveznica – korištenje poveznice koja će primatelja primamiti određenim pogodnostima koje se mogu ostvariti klikom na nju i posjetom određenoj stranici. Najčešće koriste imena velikih tvrtki, čineći suptilne prilagodbe njihovih naziva. Žrtva će klikom na poveznicu "dobrovoljno" prenijeti svoje osobne podatke napadaču.

Metode koje koriste robne marke, neispravne antiviruse i lažne lutrije

Društveni inženjering također koristi metode prijevare koristeći poznate robne marke, neispravne antiviruse i lažne lutrije.

“Prijevara i robne marke” je metoda prijevare, koja također spada u dio phishinga. To uključuje e-poštu i web stranice koje sadrže naziv velike i/ili "promovirane" tvrtke. S njihovih stranica šalju se poruke koje vas obavještavaju o vašoj pobjedi u određenom natjecanju. Zatim morate unijeti važne podatke o računu i ukrasti ih. Ovaj oblik prijevare može se izvesti i putem telefona.

Lažna lutrija je metoda u kojoj se žrtvi šalje poruka s tekstom da je dobila na lutriji. Najčešće se obavijest prikriva nazivima velikih korporacija.

Lažni antivirusi su softverske prijevare. Koristi programe koji izgledaju kao antivirusi. Međutim, u stvarnosti oni dovode do generiranja lažnih obavijesti o određenoj prijetnji. Oni također pokušavaju privući korisnike u transakcijsku sferu.

Vishing, phreaking i pretvaranje

Kada govorimo o socijalnom inženjeringu za početnike, vrijedi spomenuti i vishing, phreaking i pretexting.

Vishing je oblik prijevare koji koristi telefonske mreže. Koristi unaprijed snimljene glasovne poruke, čija je svrha rekreirati "službeni poziv" bankarske strukture ili bilo kojeg drugog IVR sustava. Najčešće se od vas traži da unesete prijavu i/ili lozinku kako biste potvrdili bilo koju informaciju. Drugim riječima, sustav od korisnika zahtijeva autentifikaciju pomoću PIN kodova ili lozinki.

Phreaking je još jedan oblik telefonske prijevare. To je sustav hakiranja koji koristi manipulaciju zvukom i tonsko biranje.

Pretekstiranje je napad pomoću unaprijed smišljenog plana čija je suština prezentirati ga drugom subjektu. Izuzetno teška metoda prijevare, jer zahtijeva pažljivu pripremu.

Quid-pro-quo i metoda “cestovne jabuke”.

Teorija društvenog inženjeringa višestruka je baza podataka koja uključuje kako metode prijevare i manipulacije, tako i načine borbe protiv njih. Glavni zadatak napadača, u pravilu, je izvlačenje vrijednih informacija.

Druge vrste prijevara uključuju: quid-pro-quo, metodu "road apple", surfanje uz rame, korištenje otvorenih izvora i obrnutih društvenih medija. inženjering.

Quid-pro-quo (od latinskog - "ovo za ovo") je pokušaj izvlačenja informacija iz tvrtke ili tvrtke. To se događa kontaktiranjem s njom telefonom ili slanjem poruka e-poštom. Najčešće se napadači predstavljaju kao tehničko osoblje. podršku koja javlja o prisutnosti određenog problema na radnom mjestu zaposlenika. Zatim predlažu načine za njegovo uklanjanje, na primjer instaliranjem softvera. Softver se pokazao neispravnim i pridonosi napretku kriminala.

Road apple je metoda napada koja se temelji na ideji trojanskog konja. Njegova bit leži u korištenju fizičkih medija i zamjeni informacija. Na primjer, mogu dati memorijsku karticu s određenim "dobrom" koje će privući pozornost žrtve, natjerati je da poželi otvoriti i koristiti datoteku ili slijediti poveznice navedene u dokumentima flash pogona. Objekt "cestovne jabuke" ispušta se na društvena mjesta i čeka dok neki entitet ne provede napadačev plan.

Prikupljanje i traženje informacija iz otvorenih izvora je prijevara u kojoj se dobivanje podataka temelji na psihološkim metodama, sposobnosti uočavanja sitnica i analizi dostupnih podataka, primjerice, stranica s društvenih mreža. Ovo je prilično nova metoda društvenog inženjeringa.

Surfanje na ramenu i obrnuto društveno. inženjering

Koncept "surfanja na ramenu" definira se kao doslovno gledanje subjekta uživo. S ovom vrstom rudarenja podataka, napadač odlazi na javna mjesta, na primjer, kafić, zračnu luku, željezničku stanicu i nadzire ljude.

Ovu metodu ne treba podcjenjivati, jer mnoge ankete i studije pokazuju da pažljiva osoba može dobiti mnogo povjerljivih informacija jednostavnom pažnjom.

Društveni inženjering (kao razina sociološkog znanja) je sredstvo za "hvatanje" podataka. Postoje načini za dobivanje podataka u kojima žrtva sama nudi napadaču potrebne informacije. No, može poslužiti i za dobrobit društva.

Obrnuti društveni Inženjerstvo je još jedna metoda ove znanosti. Korištenje ovog izraza postaje prikladno u slučaju koji smo gore spomenuli: žrtva će sama ponuditi napadaču potrebne informacije. Ovu izjavu ne treba shvatiti kao apsurdnu. Činjenica je da subjekti koji imaju ovlasti u određenim područjima djelovanja često dobivaju pristup identifikacijskim podacima prema vlastitom nahođenju. Ovdje je osnova povjerenje.

Važno je zapamtiti! Osoblje za podršku nikada neće tražiti od korisnika lozinku, na primjer.

Svijest i zaštita

Edukaciju socijalnog inženjeringa pojedinac može provoditi kako na temelju osobne inicijative, tako i na temelju priručnika koji se koriste u posebnim programima izobrazbe.

Kriminalci se mogu služiti najrazličitijim oblicima obmane, od manipulacije do lijenosti, lakovjernosti, ljubaznosti korisnika itd. Zaštititi se od ove vrste napada je izuzetno teško, a to je zbog toga što žrtva nije svjesna da on (ona ) je prevaren. Razne tvrtke i tvrtke često procjenjuju opće informacije kako bi zaštitile svoje podatke na ovoj razini opasnosti. Zatim se potrebne mjere zaštite integriraju u sigurnosnu politiku.

Primjeri

Primjer društvenog inženjeringa (njegovog djelovanja) u području globalnih phishing poruka je događaj koji se dogodio 2003. godine. Tijekom ove prijevare e-mailovi su slani korisnicima eBaya. Tvrdili su da su im računi blokirani. Da biste poništili blokadu, morali ste ponovno unijeti podatke o računu. Međutim, pisma su bila lažna. Preusmjerili su na stranicu identičnu službenoj, ali lažnu. Prema procjenama stručnjaka, gubitak nije bio prevelik (manji od milijun dolara).

Definicija odgovornosti

U nekim slučajevima mogu postojati kazne za korištenje društvenog inženjeringa. U nizu zemalja, poput Sjedinjenih Država, izgovor (obmana lažnim predstavljanjem druge osobe) izjednačava se s narušavanjem privatnosti. Međutim, to može biti kažnjivo zakonom ako su informacije dobivene tijekom izgovora bile povjerljive sa stajališta subjekta ili organizacije. Snimanje telefonskog razgovora (kao metoda društvenog inženjeringa) također je predviđeno zakonom i zahtijeva plaćanje novčane kazne od 250.000 dolara ili zatvorsku kaznu do deset godina za pojedince. osobe Subjekti su dužni platiti 500.000 USD; rok ostaje isti.