Virus BadRabbit funkcionira kao nova kripto prijetnja koja je uspjela izazvati kaos u istočnoj Europi. Djeluje slično zloglasnom ili ransomwareu koji je izbio u kibernetičkom prostoru prije nekoliko mjeseci. Gledajući pobliže, iako postoje sličnosti, a IT stručnjaci sumnjaju da bi programer mogao biti isti, ali je izvorni kod potpuno drugačiji.

Na ovaj trenutak broj žrtava navodno je premašio 200. Čini se da programeri jako ne vole Rusiju i Ukrajinu, budući da su to dvije zemlje koje su najviše propatile. Glavne mete su međunarodna zračna luka Odessa u Ukrajini i nekoliko medijskih korporacija u Rusiji, uključujući Interfax, Fontanka.ru itd. Osim toga, napad se proširio i na susjedne zemlje poput Turske i Bugarske.

Potaknite napad putem lažnih ažuriranja Flash Playera

Proizvod Adobe Flash Igrač još jednom pokazao uspjeh razvijača malwarea. Glavna zlonamjerna komponenta programa prerušena je u lažnjak Flash ažuriranja. Malware se preuzima kao instalirati_ bljesak_ igrač. egz datoteku s oštećenih stranica. Loše Rabbit ransomware također se može maskirati u alternativna imena datoteka.

Kao što pokazuje analiza VirusTotala, prijetnja bi mogla biti skrivena u određenom "programu za deinstalaciju". Srećom, zarazu već otkriva većina sigurnosnih aplikacija. Zlonamjerni softver iskorištava određene ranjivosti SMB poslužitelji, što objašnjava zašto se može infiltrirati u poslužitelje.

Nakon invazije Bad Rabbita, ransomware stvara C:\ Windows\ infpub. dat datoteka. Stoga stvara sljedeće datoteke — C:\ Windows\ cscc. dat I C:\ Windows\ dispci. egz. Oni su odgovorni za promjenu MBR postavki. Zanimljivo je da zlonamjerni softver nudi poveznice na likove iz Game of Thrones. Malware BadRabbit stvara tri zadatka, nazvana po tri zmaja u seriji:

- C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat,#1 15

- cmd.exe /c schtasks /Delete /F /TN rhaegal

- cmd.exe /c schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR

- cmd.exe /c schtasks /Create /SC once /TN drogon /RU SYSTEM /TR:00

- C:\Windows\AF93.tmp"\

Također koristi otvorenu uslugu šifriranja izvorni kod pod nazivom DiskCryptor. Kasnije koristi standardne metode AE i RSA-2048 enkripcija. Namijenjeni su za raznih formata datoteke. Zato što Petya.A ne dodaje ekstenziju datoteke, ali ometa postavke Master Boot Record (MBR).

Ponovno pokreće sustav i prikazuje istu poruku o otkupnini kao NotPetya. Također usmjerava žrtve na svoju jedinstvenu stranicu za plaćanje. Ukratko ih obavještava o malwareu i traži otkupninu od 0,05 BTC. Nakon što zlonamjerni softver uspješno prodre u sustav, koristi Mimikatz za dobivanje tehničke informacije o drugim uređajima vidljivim na istoj mreži.

BadRabbit virus nastavlja Petjinu grozotu.

BadRabbit virus nastavlja Petjinu grozotu.  Metoda 1. (Siguran način rada)

Metoda 1. (Siguran način rada)

Izaberi " Siguran način s umrežavanjem"  Metoda 1. (Siguran način rada)

Metoda 1. (Siguran način rada)

Odaberite "Omogući siguran način rada s umrežavanjem"

Odaberite "Siguran način rada s naredbenim redkom"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

Odaberite "Omogući siguran način rada s naredbenim redkom"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

Upišite "cd restore" bez navodnika i pritisnite "Enter"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

Upišite "rstrui.exe" bez navodnika i pritisnite "Enter"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

U prozoru "Vraćanje sustava" koji se pojavi odaberite "Dalje"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

Odaberite svoju točku vraćanja i kliknite "Dalje"  Metoda 2. (Vraćanje sustava)

Metoda 2. (Vraćanje sustava)

Pritisnite "Da" i započnite oporavak sustava ⇦ ⇨

slajd 1 iz 10

Na primjer, ili vam pomoći identificirati infekciju. Takav alat može vam pomoći u uklanjanju BadRabbit-a. U nastavku ćete pronaći upute kako vratiti pristup vašem računalu. Nakon toga moći ćete ukloniti virus Bad Rabbit.

Uklanjanje kripto prijetnje BadRabbit

Zbog svojih specifičnih načina rada, ne čudi zašto se malware naziva sljedeća Petya. Ako naiđete na ovu kibernetičku katastrofu, slijedite upute u nastavku. Budući da ransomware mijenja MBR postavke, nećete moći pokrenuti svoje računalo siguran način. Slijedite upute za resetiranje MBR-a.

Nakon toga ponovno pokrenite računalo u sigurnom načinu rada, ponovno aktivirajte sigurnosne aplikacije i uklonite virus BadRabbit. Nakon skeniranja pokrenite računalo normalni mod i ponoviti postupak. Ovo će potvrditi da je uklanjanje Bad Rabbita dovršeno. Imajte na umu da uklanjanje zlonamjernog softvera ne vraća šifrirane datoteke. Pokušajte ih vratiti iz sigurnosne kopije. U nastavku ćete pronaći neke prijedloge.

U sustavu Windows 7:

- Umetnite Windows 7 DVD.

- Pokrenite DVD.

- Odaberite jezik i postavke tipkovnice. Klik Unaprijediti.

- Odaberite svoj operativni sustav, označite Koristi alate za oporavak i kliknite Unaprijediti.

- Pričekajte da se pojavi zaslon Mogućnosti oporavak sustava i odaberite Naredbeni redak.

- Unesite sljedeće naredbe i pritisnite Enter nakon svake: bootrec / rebuildbcd, bootrec / fixmbr, andbootrec / fixboot.

- Ukloniti instalacijski DVD-disk i ponovno pokrenite računalo.

Na sustavima Windows 8/10:

- Umetnite instalacijski DVD ili USB pogon za oporavak.

- Odaberite opciju Popravak vašeg računala. Rješavanje problema i idi na Naredbeni redak.

- Unesite sljedeće naredbe jednu po jednu i pritisnite Unesi nakon svakog: bootrec / FixMbr, bootrec / FixBoot, bootrec / ScanOs, I bootrec / Ponovno izgradi Bcd.

- Uklonite DVD ili USB oporavak.

- Upišite output i pritisnite Enter.

- Ponovno pokrenite računalo.

Ransomware virus, poznat kao Bad Rabbit, napao je desetke tisuća računala u Ukrajini, Turskoj i Njemačkoj. Ali većina napada dogodila se u Rusiji. O kakvom se virusu radi i kako zaštititi svoje računalo, govorit ćemo vam u rubrici Pitanja i odgovori.

Tko je patio od Bad Rabbita u Rusiji?

Bad Rabbit ransomware virus počeo se širiti 24. listopada. Među žrtvama njegovih postupaka su novinska agencija Interfax i publikacija Fontanka.ru.

Kijevski metro i zračna luka u Odesi također su pretrpjeli djelovanje hakera. Tada se saznalo za pokušaj hakiranja sustava nekoliko ruskih banaka iz vodećih 20.

Po svemu sudeći, radi se o ciljanom napadu korporativne mreže, budući da se koriste metode slične onima uočenim u napadu virusom ExPetr.

Novi virus svima postavlja jedan zahtjev: otkupninu od 0,05 Bitcoina. U rubljama, to je oko 16 tisuća rubalja. Međutim, on izvještava da je vrijeme za ispunjavanje ovog zahtjeva ograničeno. Za sve se daje nešto više od 40 sati. Nadalje, naknada za otkup će se povećati.

Što je ovaj virus i kako djeluje?

Jeste li već saznali tko stoji iza njegovog širenja?

Tko stoji iza ovog napada još se nije uspjelo doznati. Istraga je programere dovela samo do imena domene.

Stručnjaci iz antivirusnih tvrtki primjećuju sličnost novog virusa s virusom Petya.

No, za razliku od prethodnih ovogodišnjih virusa, ovoga su puta hakeri odlučili odustati na jednostavan način, prenosi 1tv.ru.

“Navodno su kriminalci očekivali da će u većini tvrtki korisnici ažurirati svoja računala nakon ova dva napada, pa su odlučili isprobati prilično jeftin lijek - socijalni inženjering, kako bi u početku relativno neprimjetno zarazio korisnike”, rekao je Vyacheslav Zakorzhevsky, voditelj odjela za antivirusna istraživanja u Kaspersky Labu.

Kako zaštititi svoje računalo od virusa?

Svakako napravite sigurnosnu kopiju svog sustava. Ako za zaštitu koristite Kaspersky, ESET, Dr.Web ili druge popularne analoge, trebali biste odmah ažurirati baze podataka. Također, za Kaspersky je potrebno omogućiti “Nadgledanje aktivnosti” (System Watcher), a u ESET-u primijeniti potpise s ažuriranjem 16295, javlja talkdevice.

Ako nemate antivirusne programe, blokirajte izvršavanje datoteka C:\Windows\infpub.dat i C:\Windows\cscc.dat. To se radi kroz uređivač pravila grupe ili AppLocker za Windows.

Zaustavite rad usluge - Windows Management Instrumentation (WMI). Kroz desni gumb unesite svojstva usluge i odaberite način rada "Onemogućeno" u "Vrsta pokretanja".

Novi ransomware virus Loše Rabbit (“Bad Rabbit”) napao je u utorak web stranice niza ruskih medija. Konkretno, napadnuti su informacijski sustavi agencije Interfax, kao i server St portal vijesti"Fontanka". Poslije podneva, Bad Rabbit se počeo širiti Ukrajinom - virus je udario računalne mreže Kijevski metro, Ministarstvo infrastrukture, internacionalna zračna luka Odesa. Slični napadi primijećeni su u Turskoj i Njemačkoj, iako u znatno manjem broju. TASS objašnjava o kakvom se virusu radi, kako se od njega zaštititi i tko bi mogao stajati iza njega.

Bad Rabbit je ransomware virus

Malware inficira vaše računalo šifriranjem datoteka na njemu. Da bi im pristupio, virus nudi plaćanje na određenom mjestu na darknetu (za to će vam trebati Tor preglednik). Za otključavanje svakog računala hakeri traže 0,05 bitcoina, odnosno otprilike 16 tisuća rubalja ili 280 dolara. Za otkupninu je predviđeno 48 sati - nakon isteka tog razdoblja iznos se povećava.

Prema računalno forenzičkom laboratoriju Group-IB, virus ransomware pokušao je napasti ne samo ruske medije, već i ruske banke iz prvih 20, ali nije uspio.

Prema virusnom laboratoriju ESET-a, napad je korišten zlonamjerno softver Diskcoder.D - nova izmjena kriptor poznat kao Petya. prethodna verzija Diskcoder je lansiran u lipnju 2017. U Grupi-IB, to Loš virus Rabbit je mogao napisati NotPetya (ovo je ažurirana verzija"Petit" 2016) ili njegov nasljednik.

"Zlonamjerni softver je distribuiran s resursa 1dnscontrol.com. Ima IP 5.61.37.209, sljedeći resursi povezani su s ovim nazivom domene i IP adresom: webcheck01.net, webdefense1.net, secure-check.host, firewebmail.com, secureinbox. e-pošta, secure-dns1.net" - TASS u Group-IB. Tvrtka je primijetila da su mnogi resursi registrirani na vlasnike tih stranica, na primjer, takozvane farmaceutske podružnice - stranice koje prodaju krivotvorene lijekove putem neželjene pošte. "Moguće je da su korišteni za slanje neželjene pošte i krađe identiteta", dodala je tvrtka.

Bad Rabbit je distribuiran pod krinkom ažuriranja Adobe Flash dodatka

Korisnici su samostalno odobrili instalaciju ove nadogradnje i tako zarazili svoje računalo. "Nije bilo nikakvih ranjivosti, korisnici su sami pokrenuli datoteku", rekao je Sergej Nikitin, zamjenik voditelja laboratorija za računalnu forenziku Group-IB. Jednom ušao lokalna mreža, Bad Rabbit krade prijave i lozinke iz memorije i može se samostalno instalirati na druga računala.

Virus je vrlo lako izbjeći

Kako bi se zaštitile od infekcije Bad Rabbitom, tvrtke moraju samo blokirati navedene domene za korisnike korporativne mreže. Kućni korisnici trebali bi ažurirati Windows i antivirusni proizvod- tada će ova datoteka biti otkrivena kao zlonamjerna.

Korisnici ugrađenog antivirusnog programa operativnog sustava Windows sustavi — Windows Defender Antivirus - već iz Bad Rabbita. “Nastavljamo s istragom i, ako bude potrebno, poduzet ćemo dodatne mjere kako bismo zaštitili naše korisnike,” Kristina Davydova, tiskovna tajnica Microsoftove korporacije TASS u Rusiji.

Kaspersky Lab se također pripremio da ne postane žrtva nove epidemije. Proizvođač antivirusa savjetovao je svima da naprave sigurnosnu kopiju ( sigurnosna kopija). Osim toga, tvrtka je preporučila blokiranje izvršavanja datoteke c:\windows\infpub.dat, C:\Windows\cscc.dat, te također, ako je moguće, zabranu korištenja WMI usluge.

Ministarstvo telekomunikacija i masovnih komunikacija smatra da napad na ruske medije nije bio ciljan

"Uz dužno poštovanje prema velikim medijima, ovo nije kritični infrastrukturni objekt", čelnik Ministarstva telekomunikacija i masovnih komunikacija Nikolaj Nikiforov, dodajući da neki određeni cilj hakeri vjerojatno neće nastaviti. Po njegovom mišljenju, takvi su napadi posebno povezani s kršenjem sigurnosnih mjera prilikom povezivanja s " otvoreni internet". "Najvjerojatnije ovo Informacijski sistem(Interfax - napomena TASS-a) nije certificiran", rekao je ministar.

Glavni val širenja virusa već je završio

"Sada možemo govoriti o prestanku aktivnog širenja virusa, treća epidemija je skoro gotova. Čak ni domena preko koje je Bad Rabbit distribuiran više ne odgovara", u Group-IB. Prema Sergeju Nikitinu, mogući su izolirani slučajevi zaraze virusom, posebice u korporativnim mrežama gdje su već ukradene prijave i lozinke, a virus se može sam instalirati, bez intervencije korisnika. No, već sada možemo govoriti o kraju glavnog vala treće epidemije ransomware virusa u 2017. godini.

Podsjetimo, u svibnju je računala diljem svijeta napao virus. Informacije su blokirane na zaraženim računalima, a napadači su tražili 600 dolara u bitcoinima za otključavanje podataka. U lipnju je drugi virus nazvan Petya napao naftne, telekomunikacijske i financijske tvrtke u Rusiji, Ukrajini i nekim zemljama EU-a. Princip njegovog rada bio je isti: virus je šifrirao informacije i tražio otkupninu od 300 dolara u bitcoinima.

Lijep pozdrav, dragi posjetitelji i gosti ovog bloga! Danas se pojavio na svijetu još jedan ransomware virus imenom: " Zločesti zec» — « Zli zeko". Ovo je treći ransomware visokog profila u 2017. Prethodni su bili i (aka NotPetya).

Bad Rabbit - Tko je već patio i traži puno novca?

Do sada je nekoliko ruskih medija navodno patilo od ovog ransomwarea - među njima Interfax i Fontanka. Također o hakerski napad- vjerojatno povezano s istim Bad Rabbitom, javlja zračna luka Odessa.

Za dešifriranje datoteke napadači traže 0,05 bitcoina, što je po trenutnom tečaju približno jednako 283 dolara ili 15.700 rubalja.

Rezultati istraživanja Kaspersky Laba pokazuju da napad ne koristi exploite. Bad Rabbit se širi preko zaraženih web stranica: korisnici preuzimaju lažni Adobe Flash instalacijski program, ručno ga pokreću i tako zaraze svoja računala.

Prema Kaspersky Labu, stručnjaci istražuju ovaj napad i traže načine za borbu protiv njega, kao i traže mogućnost dekriptiranja datoteka zahvaćenih ransomwareom.

Većina žrtava napada je u Rusiji. Također je poznato da se slični napadi događaju u Ukrajini, Turskoj i Njemačkoj, ali u znatno manjem broju. Kriptograf Zločesti zecširi se nizom zaraženih ruskih medijskih stranica.

Kapersky Lab vjeruje da svi znakovi upućuju na to da se radi o ciljanom napadu na korporativne mreže. Koriste se metode slične onima koje smo uočili u napadu ExPetr, ali ne možemo potvrditi povezanost s ExPetrom.

Već je poznato da proizvodi Kaspersky Laba detektiraju jednu od komponenti zlonamjernog softvera pomoću usluge u oblaku Kaspersky Security Mreža kao UDS:DangerousObject.Multi.Generic, a također i s pomoću sustava Promatrač kao PDM:Trojan.Win32.Generic.

Kako se zaštititi od virusa Bad Rabbit?

Kako ne biste postali žrtva nove epidemije "Bad Bunny", " Kaspersky Lab"Preporučamo da učinite sljedeće:

Ako imate instaliran Kaspersky Anti-Virus, tada:

- Provjerite je li vaš zaštitnu otopinu komponente Kaspersky Security Network i Activity Monitor (aka System Watcher). Ako nije, svakako ga uključite.

Za one koji nemaju ovaj proizvod:

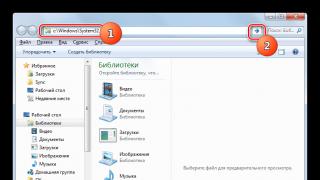

- Blokiraj izvršavanje datoteke c:\windows\infpub.dat, C:\Windows\cscc.dat. To se može učiniti putem .

- Onemogućite (ako je moguće) korištenje WMI usluge.

Još uvijek vrlo važan savjet od mene:

Uvijek tako sigurnosna kopija (backup - sigurnosna kopija ) datoteke koje su vam važne. Na prijenosni medij, V usluge u oblaku! Ovo će vam uštedjeti živce, novac i vrijeme!

Želim vam da ne uhvatite ovu infekciju na vašem računalu. Imajte čist i siguran Internet!

Ransomware virus Bad Rabbit ili Diskcoder.D. napada korporativne mreže velikih i srednjih organizacija, blokirajući sve mreže.

Bad Rabbit ili " zločesti zeko“Teško ga je nazvati pionirskim – prethodili su mu enkripcijski virusi Petya i WannaCry.

Bad Rabbit - kakav virus

Stručnjaci su proučavali širenje novog virusa antivirusna tvrtka ESET i otkrili da je Bad Rabbit prodro u računala žrtava pod krinkom Adobe ažuriranja Flash za preglednik.

Antivirusna tvrtka vjeruje da je kriptor Win32/Diskcoder.D, nazvan Bad Rabbit, modificirana verzija Win32/Diskcoder.C, poznatiji kao Petya/NotPetya, koji je u lipnju zahvatio IT sustave organizacija u nekoliko zemalja. Veza između Bad Rabbita i NotPetya označena je podudarnostima u kodu.

Napad koristi program Mimikatz koji presreće prijave i lozinke na zaraženom računalu. Također u kodu postoje već registrirane prijave i lozinke za pokušaje dobivanja administrativnog pristupa.

Novi malware ispravlja pogreške u enkripciji datoteka - kod koji se koristi u virusu namijenjen je enkripciji logičke pogone, vanjski USB pogoni i CD/DVD slike, kao i bootable sistemske particije disk. Dakle, stručnjaci za dešifriranje morat će potrošiti puno vremena kako bi otkrili tajnu virusa Bad Rabbit, kažu stručnjaci.

Novi virus, prema riječima stručnjaka, radi prema standardnoj shemi za kriptore - ulazeći u sustav niotkuda, kodira datoteke za čije šifriranje hakeri traže otkupninu u bitcoinima.

Otključavanje jednog računala koštat će 0,05 bitcoina, što je oko 283 dolara po trenutnom tečaju. Ako je otkupnina plaćena, prevaranti će poslati poseban ključni kod koji će vam omogućiti vraćanje normalan rad sustav i ne izgubiti sve.

Ako korisnik ne prenese sredstva unutar 48 sati, iznos otkupnine će se povećati.

Ali vrijedi zapamtiti da plaćanje otkupnine može biti zamka koja ne jamči da će računalo biti otključano.

ESET napominje da je zlonamjerni softver trenutno povezan s udaljeni poslužitelj odsutan.

Virus je najviše pogodio Ruski korisnici, te u manjoj mjeri - tvrtke u Njemačkoj, Turskoj i Ukrajini. Širenje se dogodilo putem zaraženih medija. Poznate zaražene stranice već su blokirane.

ESET vjeruje da je statistika napada u velikoj mjeri u skladu s geografskom distribucijom stranica koje sadrže zlonamjerni JavaScript.

Kako se zaštititi

Stručnjaci iz Group-IB-a, koji se bavi prevencijom i istraživanjem kibernetičkog kriminala, dali su preporuke kako se zaštititi od virusa Bad Rabbit.

Konkretno, da biste se zaštitili od online štetočina, trebate stvoriti datoteku C:\windows\infpub.dat na svom računalu i postaviti prava samo za čitanje za nju u odjeljku za administraciju.

Ova radnja će blokirati izvršavanje datoteke, a svi dokumenti koji stignu izvana neće biti šifrirani čak i ako su zaraženi. Potrebno je napraviti sigurnosnu kopiju svih vrijednih podataka kako ih u slučaju infekcije ne biste izgubili.

Stručnjaci Group-IB također savjetuju blokiranje IP adresa i imena domena, iz kojeg je došlo do širenja zlonamjerne datoteke, postavite blokator skočnih prozora za korisnike.

Također se preporučuje brzo izolirati računala u sustavu za otkrivanje upada. Korisnici osobnih računala također bi trebali provjeriti relevantnost i cjelovitost sigurnosnih kopija ključnih mrežnih čvorova i ažurirati ih OS i sigurnosnih sustava.

"U smislu politike lozinki: postavke pravila grupe onemogući pohranjivanje lozinki u LSA Dump in otvorena forma. Promijenite sve lozinke u složene”, dodala je tvrtka.

Prethodnici

Virus WannaCry proširio se u najmanje 150 zemalja u svibnju 2017. Podatke je šifrirao i tražio otkupninu, prema različitim izvorima, od 300 do 600 dolara.

Njime je pogođeno preko 200 tisuća korisnika. Prema jednoj verziji, njegovi su kreatori uzeli kao osnovu malware Američka NSA Vječno plava.

Globalni napad ransomware virusa Petya 27. lipnja pogodio je IT sustave kompanija u nekoliko zemalja diljem svijeta, a najviše je pogodio Ukrajinu.

Napadnuta su računala naftnih, energetskih, telekomunikacijskih, farmaceutskih tvrtki, kao i vladinih agencija. Ukrajinska cyber policija izjavila je da se napad ransomwareom dogodio preko programa M.E.doc.

Materijal je pripremljen na temelju otvorenih izvora