این مشکل ممکن است ناشی از تزریق بدافزار به مرورگر باشد. هدف این نوع بدافزار تغییر تنظیمات مرورگر است. هر یک از شرایط زیر ممکن است رخ دهد:

اگر یک پنجره پاپ آپ با پیوند به یک وب سایت پشتیبانی شخص ثالث می بینید، یا اگر فکر می کنید هدف کلاهبرداری بوده اید، لطفاً این مقاله را ببینید.

انجام یک اسکن نورتون پاور پاک کن - اسکن برای برنامه های ناخواسته

Desktop را به عنوان مکان انتخاب کنید و روی دکمه ذخیره کلیک کنید.

روی فایل NPE.exe دوبار کلیک کنید تا Norton Power Eraser راه اندازی شود.

اگر پنجره ای ظاهر شود

برنامه های ناخواسته را اسکن کنید.

نتایج اسکن نورتون پاور پاک کن در پنجره نمایش داده می شود.

در پنجره اسکن برای برنامه های ناخواسته تکمیل شدروی دکمه Remove در کنار برنامه یا نوار ابزار ناخواسته کلیک کنید.

دستورالعمل های نشان داده شده روی صفحه را دنبال کنید.

پس از اتمام فرآیند حذف، کامپیوتر خود را مجددا راه اندازی کنید.

اگر نورتون پاور پاک کن نمی تواند نوار ابزارهای ناخواسته را حذف کند، آنها را به صورت دستی با استفاده از افزودن/حذف برنامه ها یا حذف برنامه در نوار ابزار حذف نصب کنید. Adware معمولا نوار ابزار مرورگر جدید را نصب می کند و ارائه دهنده جستجوی پیش فرض را تغییر می دهد. برای حذف کامل نوار ابزار و خدمات جستجوی ناخواسته، باید مرورگر وب خود را بازنشانی کنید.

اینترنت اکسپلورر را راه اندازی کنید.

از منوی ابزارها را انتخاب کنید مدیریت افزونه.

در پنجره Add-Ins را انتخاب کنید نوار ابزار و برنامه های افزودنیدر بخش Add-on Types.

اگر لیست نمایش داده شده حاوی یک نوار ابزار مشکوک است، آن را انتخاب کرده و روی دکمه Disable کلیک کنید.

در پنجره Add-Ins را انتخاب کنید جستجوی ارائه دهندگاندر بخش Add-on Types.

ارائه دهنده جستجو را انتخاب کنید و کلیک کنید به صورت پیش فرض استفاده کنید.

یک سرویس جستجوی ناشناخته را انتخاب کنید و روی Remove and Close کلیک کنید.

از منوی ابزارها را انتخاب کنید گزینه های اینترنت.

در تب General، در زیر صفحه نخستآدرس صفحه اصلی دلخواه خود را وارد کنید.

روی دکمه های Apply و OK کلیک کنید.

در دسکتاپ، روی آیکون Internet Explorer کلیک راست کرده و Properties را انتخاب کنید.

در پنجره ویژگی های اینترنت اکسپلورردر تب Shortcut، متن بعد از iexplore.exe را در قسمت Object حذف کنید.

برای ذخیره تغییرات روی Apply و OK کلیک کنید.

روی دکمه Close کلیک کنید.

Google Chrome را راه اندازی کنید.

در گوشه سمت راست بالا، روی نماد کلیک کنید راه اندازی و مدیریت گوگل کروم، سپس تنظیمات را انتخاب کنید.

در قسمت Chrome، روی Extensions کلیک کنید.

در پنجره Extensions، پسوندهای ناشناخته را انتخاب کنید و روی نماد سطل زباله کلیک کنید.

در قسمت کروم، روی تنظیمات کلیک کنید.

در پنجره تنظیمات، را انتخاب کنید صفحات بعدیدر بخش گروه اولیه.

در پنجره صفحات اصلیورودی های مشکوک را انتخاب کنید و روی نماد X کلیک کنید.

دکمه OK را فشار دهید.

در پنجره تنظیمات، را انتخاب کنید نمایش دکمه خانهدر قسمت Appearance و روی Change کلیک کنید.

در پنجره صفحه اصلیمورد را انتخاب کنید صفحه دسترسی سریعو دکمه OK را فشار دهید.

در پنجره تنظیمات، در بخش جستجو کلیک کنید.

در پنجره موتورهای جستجوموتور جستجوی مورد نظر خود را انتخاب کرده و کلیک کنید به صورت پیش فرض استفاده کنید.

ذکر شده تنظیمات جستجوی پیش فرضیک سرویس جستجوی ناشناخته را انتخاب کنید و روی نماد X کلیک کنید.

روی دکمه Done کلیک کنید.

فایرفاکس را راه اندازی کنید.

در گوشه سمت راست بالا، روی نماد منوی Open کلیک کنید و Add-ons را انتخاب کنید.

در صفحه مدیریت افزونه هابرنامه های افزودنی را انتخاب کنید.

لیست برنامه های افزودنی را برای ورودی های مشکوک بررسی کنید. اگر آنها هستند، پسوند را انتخاب کنید و روی Disable کلیک کنید.

روی نماد منوی باز کلیک کنید و تنظیمات را انتخاب کنید.

در برگه اصلی پنجره تنظیمات، روی دکمه کلیک کنید بازیابی پیش فرض.

دکمه OK را فشار دهید.

در پنجره فایرفاکس، روی نماد فلش رو به پایین در کنار فیلد URL کلیک کنید و انتخاب کنید مدیریت موتورهای جستجو.

در پنجره مدیریت لیست موتورهای جستجوسرویس جستجوی ناشناخته را انتخاب کرده و روی دکمه Remove کلیک کنید.

دکمه OK را فشار دهید.

اسکن نورتون پاور پاک کن را اجرا کنید

روی فایل NPE.exe دوبار کلیک کنید تا Norton Power Eraser راه اندازی شود.

اگر پنجره ای ظاهر شود مدیریت حساب کاربری، روی Yes یا Continue کلیک کنید.

شرایط قرارداد مجوز را مرور کنید و روی دکمه پذیرش کلیک کنید.

در پنجره نورتون پاور پاک کن، روی اسکن تهدیدات.

به طور پیش فرض، نورتون پاور پاک کن سیستم شما را برای روت کیت اسکن می کند و از شما می خواهد که سیستم خود را مجددا راه اندازی کنید. هنگامی که از شما خواسته شد سیستم را راه اندازی مجدد کنید، روی دکمه Restart کلیک کنید. برای انصراف از اسکن برای روت کیت ها، را انتخاب کنید.

پس از راه اندازی مجدد کامپیوتر، فرآیند اسکن به طور خودکار شروع می شود. دستورالعمل های نشان داده شده روی صفحه را دنبال کنید.

منتظر نتایج اسکن باشید.

ویدیو

به کمک بیشتری نیاز دارید؟

تنظیمات DNS نادرست را بررسی کنید

اگر از آدرس های سرور DNS زیر استفاده کنیددکمه رادیویی انتخاب شده است، آدرس سرور را بررسی کنید. مطمئن شوید که آدرسهای سرور DNS نمایش داده شده همان آدرسهایی هستند که توسط ارائهدهنده خدمات اینترنت یا سرپرست شبکه شما ارائه شده است.

اگر آدرس سرور DNS با 85.255.11x.x شروع شود، به احتمال زیاد حافظه پنهان DNS در نتیجه یک حمله Pharming مسموم شده است.

کنترل

روی نماد Network and Internet کلیک کنید و سپس روی Network and Sharing Center کلیک کنید. در قسمت سمت چپ، روی تغییر تنظیمات آداپتور کلیک کنید.

در ویندوز XP: روی نماد Network Connections دوبار کلیک کنید.

روی آداپتور شبکه ای که در حال حاضر فعال است کلیک راست کنید و سپس روی Properties کلیک کنید.

اگر فرمان User Account Control ظاهر شد، روی Yes یا Continue کلیک کنید.

در پنجره Network Connection Properties، در بخش «This Connection Uses the following items» را انتخاب کنید، روی پروتکل اینترنت (TCP/IP) کلیک کنید یا پروتکل اینترنت نسخه 4 (TCP/IPv4).

روی Properties کلیک کنید.

در ویژگی های پروتکل اینترنت (TCP/IP).در پنجره، در تب General، تنظیمات سرور DNS را بررسی کنید.

تنظیمات نادرست فایل میزبان ویندوز را برطرف کنید

کلیدهای Windows + R را فشار دهید تا کادر محاوره ای Run باز شود.

متن زیر را تایپ کنید و سپس Enter را فشار دهید.

C:\Windows\System32\Drivers\و غیره

اگر درایو C: درایو سیستم نیست، حرف درایو را جایگزین کنید.

برای هر فایل Hosts که پیدا کردید، روی فایل کلیک راست کرده و سپس Open With یا Open را کلیک کنید.

از لیست برنامه ها روی Notepad دوبار کلیک کنید.

هر خطی را که در ابتدا بدون # در فایل هاست شما ظاهر می شود، به غیر از خط "127.0.0.1 localhost" حذف کنید.

در منوی File، Save را انتخاب کنید.

بررسی کنید که آیا می توانید به اینترنت دسترسی داشته باشید.

تنظیمات نادرست پروکسی را برطرف کنید

اگر رایانه خود را برای استفاده از پروکسی برای اتصال به اینترنت پیکربندی نکردهاید، میتوانید از این مرحله صرفنظر کنید.

اینترنت اکسپلورر را راه اندازی کنید.

در منوی ابزار، گزینه های اینترنت را انتخاب کنید.

در تب Connections، روی تنظیمات LAN کلیک کنید.

بررسی کنید که تنظیمات پروکسی شما درست است. یکی از کارهای زیر را انجام دهید:

اگر تنظیمات پروکسی نادرست است، مطمئن شوید که تنظیمات پراکسی را درست وارد کرده اید.

اگر تنظیمات پروکسی درست است، پروکسی را به طور موقت غیرفعال کنید. علامت Use a proxy server for your LAN را بردارید.

در پنجره گزینه های اینترنت، روی Apply > OK کلیک کنید.

نوار ابزار ناشناخته را حذف یا غیرفعال کنید

اگر می خواهید نوار ابزار را به طور کامل حذف کنید، می توانید از Add/Remove Programs یا Uninstall a Program در Control Panel استفاده کنید.

اینترنت اکسپلورر را راه اندازی کنید.

در منوی Tools، روی Manage Add-ons کلیک کنید.

اگر نوار ابزار ناشناختهای را پیدا کردید که در لیست است، نوار ابزار را انتخاب کنید و سپس روی غیرفعال کردن کلیک کنید.

روی بستن کلیک کنید.

اگر مشکل همچنان ادامه داشت، به مرحله 5 بروید.

با استفاده از نورتون پاور پاک کن، اسکن را اجرا کنید

اگر اسکن تمیز شد، به مرحله 6 بروید.

فایل را در دسکتاپ ویندوز ذخیره کنید.

گفتگوی اجرای ویندوز (کلید ویندوز + R) را باز کنید.

NPE.exe را در کادر اجرا بکشید و رها کنید، این به طور خودکار آن را با مسیر کامل پر می کند، سوئیچ زیر را به انتهای خط اضافه کنید:

خط اجرا باید به شکل زیر باشد:

"C:\Documents and Settings\user_name\Desktop\NPE.exe" /VSS 111

روی OK کلیک کنید.

- کاربران شکایت دارند که وب سایت توسط مرورگر و/یا برنامه ها مسدود شده است

- وب سایت توسط گوگل یا پایگاه داده دیگری از URL های مخرب در لیست سیاه قرار گرفته است

- تغییرات عمده ای در حجم ترافیک و/یا رتبه بندی موتورهای جستجو ایجاد شده است

- وب سایت به درستی کار نمی کند، خطاها و هشدارها را می دهد

- پس از بازدید از وب سایت، رایانه به طرز عجیبی رفتار می کند.

کدهای مخرب اغلب برای مدت طولانی مورد توجه قرار نمی گیرند، به خصوص زمانی که به بدافزار بسیار پیچیده آلوده شوند. چنین بدافزاری معمولاً به شدت مبهم است تا هم مدیران وب سایت و هم نرم افزار آنتی ویروس را گیج کند. دائماً نام دامنههایی را که کاربران را به آنها هدایت میکند تغییر میدهد، بنابراین از لیستهای سیاه دور میزند. اگر هیچ یک از علائم بالا وجود نداشته باشد، این نشانگر خوبی از تمیزی سرور شما است، اگرچه، متأسفانه، نه 100٪. بنابراین، برای هر گونه فعالیت مشکوک هوشیار باشید.

بارزترین نشانه هر گونه آلودگی بدافزار، وجود کدهای مخرب/مشکوک در یک یا چند فایل است - بیشتر در قالب HTML، PHP یا JS، و اخیراً ASP/ASPX. یافتن این کد آسان نیست و حداقل به اصول اولیه برنامه نویسی و توسعه وب نیاز دارد. برای اینکه خواننده بهتر بفهمد کد مخرب چگونه به نظر می رسد، چندین نمونه از رایج ترین آلودگی صفحات وب را ارائه می دهیم.

مثال 1: تغییر مسیر ساده

قدیمی ترین و ساده ترین روشی که توسط مجرمان سایبری استفاده می شود، افزودن یک تگ ساده HTML iframe به کد فایل های HTML روی سرور است. آدرس مورد استفاده برای بارگذاری وب سایت مخرب در IFrame به عنوان یک ویژگی SRC مشخص شده است. ویژگی VISIBILITY با مقدار "مخفی"، فریم را برای کاربر بازدید کننده از وب سایت نامرئی می کند.

شکل 1: IFrame مخرب در داخل کد HTML یک وب سایت

یکی دیگر از روشهای اجرای یک اسکریپت مخرب در مرورگر کاربر، قرار دادن پیوندی به این اسکریپت در یک فایل HTML به عنوان ویژگی src در اسکریپت یا تگهای img است:

شکل 2: نمونه هایی از لینک های مخرب

اخیراً موارد بیشتر و بیشتر شده است که کدهای مخرب به صورت پویا توسط اسکریپت های JS یا PHP مخرب تولید و در کدهای HTML جاسازی می شوند. در چنین مواردی، کد فقط در نمای منبع صفحه از مرورگر قابل مشاهده است و نه در فایل های فیزیکی سرور. مجرمان سایبری می توانند شرایطی را که تحت آن کدهای مخرب باید تولید شود را تعریف کنند: برای مثال، تنها زمانی که کاربر از موتورهای جستجوی خاصی به سایتی دسترسی پیدا کرده باشد یا یک وب سایت را در یک مرورگر خاص باز کند.

مجرمان سایبری از انواع تکنیک های مبهم سازی کد برای فریب دادن مالک وب سایت و نرم افزارهای ضد ویروس و همچنین سخت کردن کدهای مخرب استفاده می کنند.

مثال 2: "خطای 404: صفحه یافت نشد"

در این مثال، کد مخرب به قالب پیام تزریق می شود که زمانی که شی مشخص شده در سرور پیدا نشد نمایش داده می شود (خطای معروف "404"). علاوه بر این، پیوندی به برخی از عناصر موجود در فایلهای index.html / index.php تعبیه شده است تا هر بار که کاربر از صفحه وب آلوده بازدید میکند، بیصدا باعث ایجاد این خطا شود. این روش می تواند باعث سردرگمی شود: مسئول وب سایت پیامی دریافت می کند که برخی از راه حل های آنتی ویروس وب سایت را به عنوان آلوده پرچم گذاری کرده است. پس از یک بررسی سطحی، معلوم می شود که کد مخرب در یک شی پیدا شده است که ظاهرا وجود ندارد. این منجر به وسوسه این می شود که فرض کنیم (به اشتباه) این یک هشدار اشتباه بوده است.

شکل 3. Trojan.JS.Iframe.zs - اسکریپت مخرب در قالب پیام خطای 404

شکل 3. Trojan.JS.Iframe.zs - اسکریپت مخرب در قالب پیام خطای 404

در این مورد خاص، کد مخرب مبهم بود. پس از رفع ابهام، میتوانیم ببینیم که هدف اسکریپت تزریق یک تگ IFRAME است که برای هدایت کاربران به یک URL مخرب استفاده میشود.

شکل 4. Trojan.JS.Iframe.zs - کد مخرب پس از رفع ابهام

شکل 4. Trojan.JS.Iframe.zs - کد مخرب پس از رفع ابهام

مثال 3: تزریق انتخابی کد مخرب

کدهای مشابه را می توان به صورت پویا (یعنی بسته به شرایط خاص) به همه فایل های HTML واقع در سرور با استفاده از یک اسکریپت PHP مخرب که در همان سرور آپلود شده است، تولید و پیوست کرد. اسکریپت نشان داده شده در مثال زیر، پارامتر UserAgent را بررسی می کند (که توسط مرورگر کاربر و همچنین ربات های جستجو ارسال می شود) و هیچ کد مخربی اضافه نمی کند اگر وب سایت توسط یک ربات خزیده می شود یا بازدیدکنندگان سایت از Opera یا Safari استفاده می کنند. مرورگرها بنابراین، کاربران مرورگرهایی که از سوء استفاده خاصی که برای حمله استفاده می شود مصون هستند، به آن اکسپلویت هدایت نمی شوند. همچنین شایان ذکر است که نظرات در کد عمدا گمراه کننده است و نشان می دهد که این اسکریپت ارتباطی با آمار ربات دارد.

شکل 5. Trojan.PHP.Iframer.e - کدی که یک اسکریپت PHP را آلوده می کند.

شکل 5. Trojan.PHP.Iframer.e - کدی که یک اسکریپت PHP را آلوده می کند.

این روش همچنین میتواند برعکس نیز مورد استفاده قرار گیرد: مجرمان سایبری فقط میتوانند پیوندهایی را که منجر به محتوای غیرقانونی، مشکوک یا مخرب (هرزنامه، نرمافزارهای جاسوسی، نرمافزار، منابع فیشینگ) میشوند تزریق کنند، تنها در صورتی که یک وبسایت توسط یک ربات جستجو بازدید شده باشد. هدف از چنین حمله ای به اصطلاح بهینه سازی کلاه سیاه است - مکانیزمی برای بالا بردن موقعیت یک منبع مجرم سایبری در نتایج جستجو. چنین بدافزاری معمولاً در پورتالهای وب محبوب و دارای امتیاز بالا هدف قرار میگیرد و شناسایی آن بسیار دشوار است زیرا کد مخرب هرگز به کاربر عادی نشان داده نمیشود. در نتیجه، وب سایت های مخرب رتبه های بالایی در موتورهای جستجو کسب می کنند و در خطوط بالای نتایج جستجو ظاهر می شوند.

مثال 4: مبهم سازی هوشمندانه

آلوده کردن اسکریپت های PHP می تواند اشکال دیگری نیز داشته باشد. در زیر دو نمونه از چند ماه پیش کشف شده است.

شکل 6. Trojan-Downloader.PHP.KScript.a - آلوده کردن اسکریپت PHP

شکل 12. Trojan-Downloader.JS.Twetti.t - کد مخرب وارد شده به فایل های JS

در نهایت، یک مورد شناخته شده از آلودگی انبوه بدافزار با استفاده از نام های دامنه تصادفی وجود دارد. اگر به این بدافزار آلوده شده اید، ممکن است کد زیر را در وب سایت خود بیابید:

شکل 13. نسخه مبهم کد که به یک دامنه تولید شده به طور تصادفی هدایت می شود

شکل 13. نسخه مبهم کد که به یک دامنه تولید شده به طور تصادفی هدایت می شود

مثال 6: "gootkit" و مبهم کردن کل فایل

شناسایی کدهای مخرب مبهم در بین بقیه کدهای پاک آسان است، به همین دلیل است که مجرمان سایبری اخیراً به این فکر افتاده اند که محتویات کل فایل را مبهم کنند، بنابراین کد تزریق شده و قانونی را غیرقابل خواندن می کنند. جدا کردن کد قانونی از کد مخرب غیرممکن است و فایل تنها پس از رمزگشایی قابل درمان است.

برنج. 14. فایل توسط بدافزار gootkit مبهم شده است

برنج. 14. فایل توسط بدافزار gootkit مبهم شده است

خلاص شدن از شر اولین سطح مبهم آسان است، فقط باید تابع ()eval را به alert() - یا print() در مورد کنسول - تغییر دهید و آن را برای اجرا اجرا کنید. سطح دوم تا حدودی پیچیده تر است: در این مورد، نام دامنه به عنوان یک کلید برای رمزگذاری کد استفاده می شود.

برنج. 15: "gootkit" - دومین سطح مبهم

برنج. 15: "gootkit" - دومین سطح مبهم

پس از رمزگشایی، میتوانید کد مخرب را به دنبال محتوای اصلی فایل مشاهده کنید:

برنج. 16: "gootkit" - کد deobfuscated

برنج. 16: "gootkit" - کد deobfuscated

گاهی اوقات معلوم می شود که قسمت مخرب نسخه دوم بدافزار مورد بحث در مثال قبلی است و برای ایجاد یک نام دامنه شبه تصادفی برای تغییر مسیرها استفاده می شود.

مثال 7: htaccess

به جای آلوده کردن اسکریپت ها و کدهای HTML، مجرمان سایبری می توانند از قابلیت های فایل های خاصی مانند htaccess. استفاده کنند. در این فایلها، مدیر میتواند حقوق دسترسی به پوشههای خاصی را روی سرور تعریف کند و همچنین در شرایط خاص، کاربران را به آدرسهای اینترنتی دیگر هدایت کند (مثلاً اگر کاربر از مرورگر دستگاه تلفن همراه دسترسی داشته باشد، به تلفن همراه هدایت میشود. نسخه وب سایت). حدس زدن اینکه مجرمان سایبری چگونه از این قابلیت استفاده می کنند دشوار نیست...

برنج. 17: malicious.htaccess

برنج. 17: malicious.htaccess

در مثال بالا، همه کاربرانی که در این وب سایت قرار می گیرند و پیوند را در اکثر موتورهای جستجوی اصلی دنبال می کنند (پارامتر HTTP_REFERER) به یک URL مخرب هدایت می شوند. علاوه بر این، این فایل htaccess تعداد نسبتاً زیادی از مرورگرها و رباتهایی را تعریف میکند که تغییر مسیر برای آنها انجام نمیشود (پارامتر HTTP_USER_AGENT). همچنین اگر صفحه وب از حافظه پنهان خوانده شود (ارجاع دهنده == حافظه پنهان) یا از همان رایانه بارگذاری مجدد شود (پارامتر کوکی) تغییر مسیر نیز رخ نمی دهد.

چنین بدافزاری همچنین امکان آلودگی انتخابی بیشتری را فراهم میکند - برای مثال، آدرسهای IP خاص را میتوان حذف کرد، و هنگام مرور وبسایتها از محدوده مشخصی از آدرسهای IP - به عنوان مثال، آنهایی که متعلق به یک شرکت امنیت اطلاعات هستند - هیچ نتیجه مخربی ایجاد نمیشود.

ناقلان حمله و فناوری های عفونت

صرف نظر از فناوری استفاده شده، مجرمان سایبری باید راهی برای تحویل فایل های مخرب به سرور یا اصلاح فایل هایی که از قبل در سرور وجود دارند، بیابند. ابتدایی ترین روش دسترسی به سرور، شکستن پسورد دسترسی است. برای انجام این کار، مجرمان سایبری می توانند از حمله به اصطلاح brute-force یا نسخه محدود آن - حمله brute-force (حمله دیکشنری) استفاده کنند. این تاکتیک معمولاً به زمان و منابع زیادی نیاز دارد، بنابراین به ندرت برای عفونت های انبوه وب سایت استفاده می شود. سناریوهای محبوب تر شامل سوء استفاده از آسیب پذیری ها و بدافزارها برای سرقت رمزهای عبور است.

بهره برداری از آسیب پذیری ها در سیستم مدیریت محتوا / سیستم تجارت الکترونیک

اکثر پلتفرم های مدرن مدیریت محتوای وب (مانند سیستم مدیریت محتوا (CMS)، تجارت الکترونیک، کنترل پنل ها، و غیره) ناقص هستند و دارای آسیب پذیری هایی هستند که به دیگران اجازه می دهد فایل ها را بدون احراز هویت در سرور آپلود کنند. و اگرچه توسعه دهندگان دائماً به دنبال چنین آسیب پذیری هایی هستند، انتشار وصله ها زمان زیادی می برد. علاوه بر این، بسیاری از کاربران همچنان از نسخه های قدیمی برنامه ها با تعداد زیادی خطا استفاده می کنند. بیشتر اوقات، آسیب پذیری ها در محبوب ترین پلتفرم ها مانند وردپرس، جوملا و osCommerce یافت می شوند.

یک نمونه شناخته شده از چنین آسیب پذیری TimThumb است که به طور گسترده توسط مجرمان سایبری در سناریوهای مختلف درایو با بوت مورد سوء استفاده قرار گرفته است. TimThumb یک ماژول PHP برای تغییر اندازه تصاویر و ایجاد تصاویر کوچک گرافیکی است که در اکثر قالبهای CMS در دسترس عموم گنجانده شده است. این آسیبپذیری اجازه میدهد تا فایلهایی که روی یک ماشین راه دور قرار دارند، روی سرور، در فهرست حافظه پنهان نوشته شوند. مثال دیگر آسیبپذیری تزریق SQL در Plesk Panel (نسخه 10 و بالاتر) است که در فوریه 2012 کشف شد، که اجازه خواندن پایگاههای داده و سرقت رمزهای عبور را میدهد که - تا همین اواخر - به صراحت ذخیره میشدند. اعتبارنامه های به دست آمده از این طریق احتمالاً در همه گیری گسترده وب اخیر http://www.securelist.com/en/blog/208193624/Who_is_attacking_me استفاده شده است. https://www.securelist.com/ru/blog/208193713/RunForestRun_gootkit_i_generirovanie_sluchaynykh_domennykh_imen.

استفاده از نرم افزارهای جاسوسی برای سرقت اعتبار سرور FTP

در رایج ترین عفونت های وب (مانند Gumblar و Pegel) روش دیگری موفقیت آمیز بوده است. در مرحله اول، مجرمان سایبری بدافزاری را توزیع می کنند که به طور خاص برای یافتن و سرقت نام های کاربری و رمز عبور حساب های FTP با بررسی تنظیمات کلاینت های FTP یا اسکن ترافیک شبکه طراحی شده است. پس از اینکه بدافزار این اعتبارنامه ها را در رایانه مدیر سایت آلوده پیدا کرد، برنامه با سرور FTP ارتباط برقرار می کند و اسکریپت های مخرب را دانلود می کند یا نسخه های آلوده آنها را به جای فایل های اصلی می نویسد. ناگفته نماند که تا زمانی که رایانه صاحب حساب آلوده است، فایل های ذخیره شده در سرور حتی پس از تغییر داده های ثبت نام و بازیابی تمام محتوا از یک نسخه پشتیبان تمیز، بارها و بارها آلوده می شوند.

اهداف مجرمان سایبری

هدف از آلوده کردن وب سایت ها چیست؟

- هدایت کاربران به سوء استفاده برای نصب بی صدا بدافزار بر روی رایانه هایشان.

- هدایت کاربران به هرزنامه، فیشینگ و سایر محتوای مخرب، غیرقانونی یا ناخواسته؛

- رهگیری / سرقت بازدیدهای سایت / پرس و جوهای جستجو.

- تبلیغ وب سایت های مخرب/غیرقانونی و وب سایت های حاوی هرزنامه (بهینه سازی کلاه سیاه).

- استفاده از منابع سرور برای فعالیت غیرقانونی

در واقع، این چیز جدیدی نیست: زمانی که مجرمان سایبری وب سایت ها را آلوده می کنند، تمایل به کسب سود غیرمستقیم آنها را هدایت می کند.

روش های حذف کدهای مخرب

اگر سایت شما مورد حمله هکرها قرار گرفت چه باید کرد؟

ابتدا، اگر علائمی دارید که نشان دهنده عفونت احتمالی است، باید بلافاصله وب سایت را تا رفع مشکل غیرفعال کنید. این در واقع بسیار مهم است، زیرا هر لحظه تأخیر به نفع مجرمان سایبری است و به آنها اجازه میدهد رایانههای بیشتری را آلوده کرده و عفونت را در سراسر جهان پخش کنند. شما باید گزارش های سرور را برای فعالیت مشکوک بررسی کنید، مانند درخواست های عجیب و غریب از آدرس های IP واقع در کشورهایی که برای بازدیدکنندگان سایت معمولی نیستند و غیره. - این می تواند برای شناسایی فایل های آلوده و تعیین دقیق نحوه دسترسی مجرمان سایبری به سرور مفید باشد.

اما چگونه با کدهای مخرب برخورد کنیم؟

نسخه پشتیبان

سریع ترین و مطمئن ترین راه برای بازگردانی کل محتوای یک سرور، یک نسخه پشتیبان تمیز است. برای انجام موثر این کار، همچنین لازم است نرم افزار در حال اجرا روی سرور (سیستم های مدیریت محتوا / CMF، سیستم های تجارت الکترونیک و غیره) را مجدداً نصب کنید. البته این مستلزم استفاده از آخرین نسخه های کاملاً به روز شده است. پس از این اقدامات، هیچ فایل آلوده ای نباید روی سرور باقی بماند - به شرطی که تمام محتویات را قبل از بازیابی پاک کرده باشید و نسخه پشتیبان قبل از شروع حمله ایجاد شده باشد.

بررسی خودکار

اگر پشتیبان تمیز وجود نداشته باشد، چاره ای جز شروع مبارزه با بدافزارها ندارید. خوشبختانه، تعدادی راه حل خودکار وجود دارد که می تواند به شما در یافتن کدهای مخرب کمک کند، از جمله محصولات آنتی ویروس و خزنده های وب سایت آنلاین مانند http://sucuri.net/. هیچ یک از اینها کامل نیستند، اما در مورد بدافزارهای معروف/متداول، همه آنها می توانند بسیار مفید باشند. برای شروع، می توانید یک وب سایت را با چندین خزنده آنلاین بررسی کنید. برخی از آنها نه تنها تعیین می کنند که آیا سایت شما واقعاً آلوده شده است، بلکه کدهای مخرب را در فایل های شما نیز نشان می دهد. سپس می توانید یک اسکن کامل آنتی ویروس تمام فایل های روی سرور را انجام دهید.

اگر شما مالک سرور هستید، یا اگر سرور راه حل امنیتی را اجرا می کند که حق استفاده از آن را دارید، می توانید اعتبار سنجی سمت سرور را انجام دهید. مطمئن شوید که از فایل های خود نسخه پشتیبان تهیه می کنید، زیرا برخی از اسکنرهای ویروس، فایل های آلوده را پاک نمی کنند، بلکه آنها را حذف می کنند! همچنین می توانید محتوای سرور خود را در رایانه محلی خود بارگیری کرده و آن را با یک راه حل آنتی ویروس دسکتاپ اسکن کنید. گزینه دوم ترجیح داده می شود، زیرا اکثر برنامه های ضد ویروس مدرن برای رایانه های رومیزی دارای یک ماژول اکتشافی به خوبی توسعه یافته هستند. بدافزاری که وبسایتها را آلوده میکند بسیار چندشکل است: و در حالی که تجزیه و تحلیل امضا در مبارزه با آن تقریباً بیفایده است، اکتشافات تشخیص آنها را آسان میکند.

حذف دستی

اگر اسکن خودکار ناموفق باشد و سایت شما همچنان آلوده گزارش شود، تنها راه خلاص شدن از شر بدافزار یافتن دستی آن و حذف تمام کدهای مخرب است. این کار دلهره آور می تواند زمان قابل توجهی را به خود اختصاص دهد زیرا هر فایل - خواه HTML، JS، PHP یا فایل پیکربندی - باید برای اسکریپت های مخرب بررسی شود. مثالهای بالا تنها بخش کوچکی از انواع بدافزارهای وبسایت هستند، بنابراین به احتمال زیاد کدهای مخرب در سایت شما تا حدی یا به طور کامل با این نمونهها متفاوت است. با این حال، بیشتر بدافزارهای وب سایت امروزی دارای برخی ویژگی های مشترک هستند و این ویژگی ها به شناسایی مشکل کمک می کند.

بیشتر از همه، باید به قسمت هایی از کد که مبهم یا ناخوانا به نظر می رسند توجه کنید. مبهم سازی کد، فناوری که اغلب مورد استفاده قرار می گیرد، در هر نرم افزار مرتبط با وب سایت دیگر بسیار غیر معمول است. اگر خودتان کد را مبهم نکرده اید، دلایل زیادی دارید که به آن مشکوک باشید. اما مراقب باشید - همه کدهای مبهم مخرب نیستند!

به همین ترتیب، هر اسکریپت مخربی مبهم نیست، بنابراین منطقی است که به دنبال برچسب های صریح IFRAME و دیگر منابع خارجی در همه فایل های خود بگردید. برخی از این موارد ممکن است مربوط به تبلیغات و آمار باشد، اما آدرسهای اینترنتی خاص ساخته شده را که میتوانند به عنوان پورتالهای شناخته شده و قابل اعتماد گیجکننده باشند، نخورید. فراموش نکنید که کد پیام های خطای الگو و همچنین فایل های htaccess را بررسی کنید.

ابزارهای مفید برای یافتن کدهای مخرب در سرور، بدون شک ابزارهای خط فرمان grep و find هستند که به طور پیش فرض در تقریباً تمام سیستم های مبتنی بر یونیکس گنجانده شده است. در زیر نمونه هایی از کاربرد آنها در تشخیص شایع ترین عفونت ها آورده شده است:

grep -iRs "iframe" *

grep -iRs "eval" *

grep -iRs "unescape" *

grep -iRs "base64_decode" *

grep -iRs "var div_colors" *

grep -iRs "var_0x" *

grep -iRs "CoreLibrariesHandler" *

grep -iRs "pingnow" *

grep -iRs "searchbot" *

grep -iRs "km0ae9gr6m" *

grep -iRs “c3284d” *

پیدا کردن. -iname "upd.php"

پیدا کردن. -inname "*timthumb*"

شرح grep (از کتابچه راهنمای لینوکس): خطوطی را چاپ کنید که با یک الگو مطابقت دارند. گزینه -i به معنای نادیده گرفتن حروف است. -R به معنای جستجوی بازگشتی است و -s از نمایش پیام های خطا جلوگیری می کند. اولین مورد از این دستورات به دنبال تگ های IFRAME در فایل ها می گردد. سه نفر دیگر به دنبال آشکارترین نشانه های مبهم هستند. بقیه به دنبال رشته های خاص مرتبط با بزرگترین عفونت های وب سایت شناخته شده هستند.

در مورد find، کتابچه راهنمای لینوکس می گوید: فایل ها را در ساختار پوشه سلسله مراتبی جستجو کنید. "." (نقطه) به دایرکتوری فعلی اشاره می کند (بنابراین شما باید این دستورات را از دایرکتوری ریشه یا دایرکتوری خانگی روی سرور اجرا کنید)، گزینه -iname فایل مورد نظر را مشخص می کند. می توانید از عبارات منظم برای جستجوی همه فایل هایی که با معیارهای خاصی مطابقت دارند استفاده کنید.

البته، همیشه باید بدانید که به دنبال چه چیزی باشید - همه نتایج نشان دهنده عفونت نیستند. بهتر است قسمت های مشکوک کد را با اسکنر ویروس بررسی کنید یا سعی کنید آنها را در گوگل جستجو کنید. بسیار محتمل است که پاسخ هایی پیدا کنید - هم برای کدهای مخرب و هم برای کدهای پاک. اگر هنوز مطمئن نیستید که فایل آلوده است، بهتر است وب سایت را غیرفعال کنید (در صورت امکان) و قبل از هر اقدامی از متخصصان مشاوره بگیرید.

خیلی مهم!

علاوه بر پاکسازی فایلها روی سرور، انجام اسکن کامل آنتیویروس از تمامی رایانههای مورد استفاده برای دانلود و مدیریت محتوا در سرور و تغییر همه دادهها برای دسترسی به همه حسابهای روی سرور (FTP، SSH، کنترل، ضروری است. پانل ها و غیره) که شما پشتیبانی می کنید.

اصول امنیت وب سایت

متأسفانه، در بیشتر موارد، حذف کد مخرب برای خلاص شدن از شر عفونت یک بار برای همیشه کافی نیست. اگر وب سایت شما آلوده شده باشد، این ممکن است نشان دهنده وجود آسیب پذیری هایی باشد که به مجرمان سایبری اجازه می دهد اسکریپت های مخرب را به سرور تزریق کنند. و اگر این مشکل را بدون توجه رها کنید، عفونت های جدیدی در آینده نزدیک در انتظار شما هستند. برای جلوگیری از این امر، باید اقدامات مناسب برای محافظت از سرور و رایانه(های) مورد استفاده برای مدیریت سرور انجام شود.

- استفاده از رمزهای عبور قوی با وجود بی اهمیت بودن این توصیه، این واقعاً اساس امنیت سرور است. رمزهای عبور نه تنها پس از هر حادثه و/یا حمله به سرور نیاز به تغییر دارند، بلکه باید به طور منظم، مانند ماهانه، تغییر کنند. یک رمز عبور خوب باید معیارهای خاصی را داشته باشد که در www.kaspersky.com/passwords یافت می شود.

- به روز رسانی منظم. همچنین لازم است به روز رسانی های منظم را فراموش نکنید. مجرمان سایبری اغلب از آسیب پذیری های نرم افزاری بدون توجه به اینکه آیا بدافزار کاربران رایانه شخصی یا وب سایت ها را هدف قرار می دهد، سوء استفاده می کنند. تمامی برنامه هایی که با آنها محتوای سرور/سایت خود را مدیریت می کنید باید آخرین نسخه باشند و هر به روز رسانی امنیتی باید به محض انتشار نصب شود. استفاده از نسخه های به روز نرم افزار و نصب به موقع تمام وصله های لازم به کاهش خطر حمله با استفاده از اکسپلویت ها کمک می کند. فهرستی از آسیبپذیریهای شناختهشده بهروز شده را میتوانید در http://cve.mitre.org/ پیدا کنید.

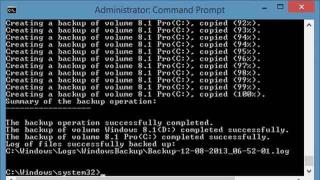

- پشتیبان گیری منظم نگه داشتن یک نسخه تمیز از محتوای سرور در انبار باعث صرفه جویی در زمان و تلاش شما می شود، ناگفته نماند که نسخه پشتیبان تازه می تواند علاوه بر درمان عفونت ها در حل مشکلات دیگر نیز بسیار مفید باشد.

- بررسی منظم فایل ها حتی در صورت عدم وجود علائم واضح عفونت، توصیه می شود به طور دوره ای تمام فایل های روی سرور را اسکن کنید تا کدهای مخرب را شناسایی کنید.

- امنیت رایانه شخصی از آنجایی که مقدار قابل توجهی بدافزار وب سایت از طریق رایانه های شخصی آلوده توزیع می شود، امنیت رایانه رومیزی که برای مدیریت وب سایت شما استفاده می شود یکی از اولویت های اصلی برای امنیت وب سایت است. تمیز و ایمن نگه داشتن رایانه شما در هر زمان، احتمال اینکه وب سایت شما نیز ایمن و عاری از ویروس باشد را به شدت افزایش می دهد.

- اجباری (اما کافی نیست) باید اقدامات زیر باشد:

- حذف برنامه های استفاده نشده؛

- غیرفعال کردن خدمات و ماژول های غیر ضروری؛

- تنظیم سیاست های مناسب برای تک تک کاربران و گروه های کاربری؛

- تنظیم حقوق دسترسی کافی به فایل ها و دایرکتوری های خاص؛

- غیرفعال کردن نمایش فایل ها و دایرکتوری های وب سرور؛

- بررسی منظم گزارش رویدادها برای فعالیت مشکوک؛

- استفاده از رمزگذاری و پروتکل های امن

بدافزار طراحی شده برای آلوده کردن وب سایت ها می تواند یک کابوس برای مدیران وب و کاربران اینترنت باشد. مجرمان سایبری به طور مداوم در حال توسعه فناوری های خود هستند و سوء استفاده های جدیدی را کشف می کنند. بدافزارها به سرعت از طریق اینترنت در حال گسترش هستند و سرورها و ایستگاه های کاری را آلوده می کنند. منصفانه است که بگوییم هیچ راه مطمئنی برای از بین بردن کامل این تهدید وجود ندارد. با این حال، هر صاحب وبسایت و هر کاربر اینترنتی میتواند با رعایت قوانین امنیتی اولیه و حفظ امنیت وبسایتها و رایانههای خود همیشه اینترنت را ایمنتر کند.

نظر خود را بگذارید

توزیع بدافزار از طریق وب سایت ها

کاستین رایو، آزمایشگاه کسپرسکی

معرفی. جرایم سایبری: روندها و توسعه

در چند سال گذشته، اینترنت به مکانی خطرناک تبدیل شده است. در ابتدا برای تعداد نسبتاً کمی از کاربران ایجاد شد، اما بسیار فراتر از انتظارات سازندگانش بود. امروزه بیش از 1.5 میلیارد کاربر اینترنت در جهان وجود دارد و تعداد آنها به طور مداوم در حال افزایش است، زیرا این فناوری در دسترس تر می شود.

مجرمان نیز متوجه این روند شدند و خیلی سریع متوجه شدند که ارتکاب جرایم با استفاده از اینترنت (که اکنون جرایم سایبری نامیده می شود) مزایای قابل توجهی دارد.

اولاً، جرایم سایبری چندان پرخطر نیست: چون هیچ مانع ژئوپلیتیکی ندارد، دستگیری مجرمان برای سازمان های مجری قانون دشوار است. علاوه بر این، انجام تحقیقات و دعاوی بین المللی هزینه زیادی دارد، بنابراین چنین اقداماتی معمولاً فقط در موارد خاص انجام می شود. ثانیا، جرایم سایبری ساده است: تعداد زیادی "دستورالعمل" در اینترنت برای هک کردن رایانه ها و نوشتن ویروس ها وجود دارد و نیازی به دانش یا تجربه خاصی نیست. این دو عامل اصلی هستند که جرایم سایبری را به یک صنعت چند میلیارد دلاری تبدیل کرده اند که واقعاً یک اکوسیستم بسته است.

هم شرکت های امنیت اطلاعات و هم سازندگان نرم افزار به طور مداوم با جرایم سایبری مبارزه می کنند. هدف آنها ارائه حفاظت قوی به کاربران اینترنت و ایجاد نرم افزار امن است. مهاجمان نیز به نوبه خود، به طور مداوم تاکتیک ها را تغییر می دهند تا با اقدامات متقابل اتخاذ شده مقابله کنند، که منجر به دو روند متمایز شد.

ابتدا، بدافزار با استفاده از آسیبپذیریهای روز صفر مستقر میشود. آسیب پذیری هایی که هنوز وصله هایی برای آنها ایجاد نشده است. با کمک چنین آسیبپذیریهایی، حتی سیستمهای رایانهای که آخرین بهروزرسانیها را نصب کردهاند، اما راهحلهای حفاظتی خاصی ندارند، میتوانند آلوده شوند. آسیب پذیری های روز صفر یک کالای با ارزش هستند (استفاده از آنها می تواند به طور بالقوه منجر به عواقب جدی شود)، آنها در بازار سیاه به قیمت ده ها هزار دلار فروخته می شوند.

ثانیاً، ما شاهد افزایش شدید تعداد برنامه های مخربی هستیم که به طور خاص برای سرقت اطلاعات حساس به منظور فروش آن در بازار سیاه طراحی شده اند: شماره کارت اعتباری، جزئیات بانکی، رمز عبور برای دسترسی به سایت هایی مانند eBay یا PayPal و حتی آنلاین. به عنوان مثال، بازی های World of Warcraft.

یکی از دلایل آشکار افزایش جرایم سایبری سودآوری آن است که همیشه نیروی محرکه ایجاد فناوری های جدید جرایم سایبری خواهد بود.

علاوه بر پیشرفت هایی که برای نیازهای مجرمان سایبری انجام می شود، ما به روند دیگری اشاره می کنیم - گسترش برنامه های مخرب از طریق شبکه جهانی وب. از آنجایی که اپیدمیهای اوایل این دهه توسط کرمهایی مانند ملیسا ایجاد شد، بسیاری از شرکتهای امنیتی تلاش خود را بر روی توسعه راهحلهایی متمرکز کردند که میتوانند پیوستهای مخرب را خنثی کنند. این گاهی اوقات منجر به حذف تمام پیوست های اجرایی از پیام ها می شد.

اما اخیراً وب به منبع اصلی توزیع بدافزار تبدیل شده است. نرمافزارهای مخرب در وبسایتها قرار میگیرند و سپس کاربران را فریب میدهند تا به صورت دستی آن را اجرا کنند، یا بهطور خودکار توسط سوءاستفادهها در رایانههای آلوده اجرا میشوند.

ما در آزمایشگاه کسپرسکی با نگرانی فزاینده ای این موضوع را تماشا می کنیم.

آمار

در سه سال گذشته، ما وبسایتهای به اصطلاح پاک (بین 100000 تا 300000) را زیر نظر گرفتهایم تا مشخص کنیم در چه نقطهای به نقاط توزیع بدافزار تبدیل شدهاند. با ثبت دامنه های جدید، تعداد سایت های نظارت شده به طور پیوسته افزایش یافته است.

جدول حداکثر میزان آلودگی ثبت شده صفحات وب تحت نظارت در طول سال را نشان می دهد. افزایش شدید سهم سایت های آلوده واضح است: اگر در سال 2006 تقریباً هر سایت از بیست هزار سایت آلوده شده بود ، در سال 2009 هر سایت از صد و پنجاه سایت قبلاً آلوده شده بود. درصد سایتهایی که آلوده میشوند در حدود همین رقم آخر در نوسان است، که ممکن است نشاندهنده رسیدن به نقطه اشباع باشد: همه وبسایتهایی که میتوانستند آلوده شوند آلوده شدهاند. با این حال، با کشف آسیبپذیریهای جدید یا ظهور ابزارهای جدیدی که به مهاجمان اجازه میدهد وبسایتهای جدید را آلوده کنند، تعداد آنها افزایش یا کاهش مییابد.

دو جدول زیر دادههایی را در مورد بدافزارهایی که اغلب در وبسایتها در سالهای 2008 و 2009 با آن مواجه شدهاند، نشان میدهد.

10 بدافزار برتر - 2008

10 بدافزار برتر - 2009

در سال 2008، تروجان Trojan-Clicker.JS.Agent.h در تعداد زیادی از موارد پیدا شد. پس از آن Trojan-Downloader.JS.Iframe.oj با حاشیه کمتر از 1% قرار دارد.

صفحه آلوده به Trojan-Clicker.JS.Agent.h

رمزگشایی Trojan-Clicker.JS.Agent.h

Trojan-Clicker.JS.Agent.h یک نمونه معمولی از مکانیزمی است که در سال 2008 مورد استفاده قرار گرفت و هنوز (در سال 2009) برای تزریق کدهای مخرب استفاده می شود. یک قطعه کوچک از کد جاوا اسکریپت به صفحه اضافه می شود که معمولاً مبهم است تا تجزیه آن را دشوار کند. در کد نشان داده شده در شکل بالا، مبهم سازی به سادگی شامل جایگزینی کاراکترهای ASCII است که کدهای مخرب را با کدهای هگزا آنها تشکیل می دهند. پس از رمزگشایی، کد معمولا یک iframe است که به سایتی که اکسپلویت ها در آن قرار دارند منتهی می شود. آدرس IP که پیوند به آن اشاره می کند می تواند به عنوان اکسپلویت ها در بسیاری از سایت های مختلف میزبانی شود. صفحه اصلی یک سایت مخرب معمولا حاوی اکسپلویت هایی برای اینترنت اکسپلورر، فایرفاکس و اپرا است. Trojan-Downloader.JS.Iframe.oj، دومین بدافزار پرکاربرد، به روشی مشابه کار می کند.

در سال 2009، دو مورد جالب وجود داشت که بدافزار از طریق صفحات وب توزیع می شد. در مورد اول، ما در مورد بدافزار Net-Worm.JS.Aspxor.a صحبت می کنیم که برای اولین بار در جولای 2008 کشف شد و در سال 2009 گسترده شد. این بدافزار با استفاده از یک ابزار ویژه، آسیبپذیریهای SQL را در وبسایتهایی پیدا میکند که از طریق آن فریمهای شناور مخرب را تزریق میکند.

مورد جالب دیگر بدافزار Gumblar است. نام آن برگرفته از دامنه چینی است که از آن برای توزیع اکسپلویت ها استفاده می کرد. رشته "gumblar" در جاوا اسکریپت مبهم که بر روی یک وب سایت پرتاب می شود، نشانه مطمئنی از آلوده بودن سایت است.

نمونه ای از تعبیه کد Gumblar در صفحه وب سایت

پس از رفع ابهام، کد مخرب Gumblar به شکل زیر است:

کد رمزگشایی شده توسط Gumblar

دامنه "gumblar.cn" بسته شد، اما این امر مانع از ادامه حملات مخرب از دامنه های جدید توسط مجرمان سایبری نشد.

راه های آلودگی و روش های توزیع

در حال حاضر، سه راه اصلی برای آلوده کردن وب سایت ها به بدافزار وجود دارد.

اولین روش محبوب، سوء استفاده از آسیب پذیری های خود وب سایت است. به عنوان مثال، معرفی کد SQL که به شما امکان می دهد کدهای مخرب را به صفحات سایت اضافه کنید. ابزارهای حمله مانند تروجان ASPXor نحوه عملکرد این روش را نشان می دهد: می توان از آنها برای اسکن انبوه و تزریق کد مخرب در هزاران آدرس IP به طور همزمان استفاده کرد. ردپای چنین حملاتی اغلب در گزارش های دسترسی به سرور وب دیده می شود.

روش دوم شامل آلوده کردن رایانه توسعهدهنده وبسایت به بدافزاری است که بر ایجاد و بارگذاری فایلهای HTML نظارت میکند و سپس کدهای مخرب را به این فایلها تزریق میکند.

در نهایت، روش دیگر آلوده کردن یک تروجان سرقت کننده رمز عبور (مانند Ransom.Win32.Agent.ey) در رایانه یک توسعه دهنده وب سایت یا شخص دیگری با دسترسی به یک حساب میزبانی است. چنین تروجانی معمولاً از طریق HTTP با سرور ارتباط برقرار می کند تا رمزهای عبور حساب های FTP را که از کلاینت های محبوب ftp مانند FileZilla و CuteFtp جمع آوری می کند، منتقل کند. مؤلفه بدافزار واقع در سرور اطلاعات دریافتی را در پایگاه داده SQL می نویسد. سپس یک برنامه ویژه که در سرور نیز قرار دارد، روند ورود به تمام حساب های FTP را انجام می دهد، صفحه فهرست را استخراج می کند، کد آلوده به تروجان را در آنجا اضافه می کند و صفحه را دوباره بارگذاری می کند.

از آنجایی که در مورد دوم، اطلاعات حساب ارائه دهنده هاست برای مهاجمان مشخص می شود، سایت ها اغلب دوباره آلوده می شوند: توسعه دهندگان صفحه وب خودشان متوجه آلودگی می شوند یا از بازدیدکنندگان سایت در مورد آن مطلع می شوند، صفحه را از کدهای مخرب پاک می کنند و روز بعد صفحه دوباره آلوده شده است.

نمونه ای از عفونت مجدد یک صفحه وب (*.*.148.240)

یکی دیگر از موقعیتهای رایج زمانی است که اطلاعات مربوط به آسیبپذیری یکسان یا دادههای حساب میزبانی به طور همزمان به دست گروههای سایبری مختلف میافتد، که بین آنها مبارزه آغاز میشود: هر گروه به دنبال آلوده کردن یک وبسایت با بدافزار خود است. در اینجا نمونه ای از چنین وضعیتی وجود دارد:

نمونه ای از آلودگی چندگانه یک وب سایت (*.*.176.6) با بدافزارهای مختلف

در 06/11/2009 وب سایتی که ما نظارت کردیم تمیز بود. در تاریخ 07/05/2009، Trojan-Clicker.JS.Agent.gk به بدافزار آلوده شد. در تاریخ 2009/07/15، وب سایت به بدافزار دیگری به نام Trojan-Downloader.JS.Iframe.bin آلوده شد. ده روز بعد سایت با برنامه دیگری آلوده می شود.

این وضعیت کاملاً رایج است: وب سایت ها می توانند به طور همزمان با بدافزارهای مختلفی آلوده شوند که کد آنها یکی پس از دیگری قرار می گیرد. این زمانی اتفاق می افتد که داده های دسترسی به دست گروه های سایبری مختلف می افتد.

در زیر دنباله ای از اقداماتی است که باید در صورت آلوده شدن یک وب سایت به کد مخرب انجام شود:

- تعیین کنید چه کسی به سرور میزبان دسترسی دارد. با استفاده از یک برنامه امنیتی اینترنتی با پایگاه داده به روز، رایانه های خود را بررسی کنید. تمام بدافزارهای شناسایی شده را حذف کنید

- یک رمز عبور جدید میزبانی قوی تنظیم کنید. یک رمز عبور قوی باید از نمادها، اعداد و کاراکترهای خاص تشکیل شده باشد تا حدس زدن آن دشوارتر شود

- همه فایل های آلوده را با کپی های تمیز جایگزین کنید

- تمام نسخه های پشتیبان که ممکن است حاوی فایل های آلوده باشند را پیدا کنید و آنها را ضد عفونی کنید

تجربه ما نشان می دهد که وب سایت های آلوده اغلب پس از درمان دوباره آلوده می شوند. از طرف دیگر، معمولاً فقط یک بار این اتفاق می افتد: اگر پس از اولین آلودگی، مدیر وب سایت بتواند خود را به اقدامات نسبتاً سطحی محدود کند، در صورت آلودگی دوم، معمولاً اقدامات جدی تری برای اطمینان از امنیت سایت انجام می دهد.

تکامل: میزبانی بدافزار در وب سایت های "تمیز".

چند سال پیش، زمانی که مجرمان سایبری شروع به استفاده فعال از وب برای میزبانی بدافزار کردند، معمولاً از طریق به اصطلاح میزبانی یا میزبانی ضد گلوله که در آن با کارتهای اعتباری سرقت شده پرداخت میکردند، اقدام میکردند. با توجه به این روند، شرکتهای امنیت اینترنتی در مبارزه با ارائهدهندگان میزبانی بیوجدان که اجازه میزبانی منابع مخرب را میدهند (مانند ارائهدهنده میزبان آمریکایی McColo و ارائهدهنده استونیایی EstDomains، به نیروهای خود ملحق شدهاند. و اگرچه امروزه هنوز مواردی وجود دارد که بدافزارها به طور خاص بر روی مخرب میزبانی میشوند. برای مثال، سایتهایی که در چین واقع شدهاند، جایی که بستن یک سایت هنوز مشکل است، تغییر مهمی به سمت میزبانی بدافزار در دامنههای «تمیز» و کاملاً قابل اعتماد صورت گرفته است.

کنش و واکنش

همانطور که قبلاً گفتیم، یکی از مهمترین جنبه های مبارزه دائمی بین مجرمان سایبری و فروشندگان آنتی ویروس، توانایی پاسخ سریع به آنچه دشمن انجام می دهد است. هر دو طرف دائماً تاکتیک های مبارزه خود را تغییر می دهند و فناوری های جدید را به کار می گیرند و سعی می کنند با دشمن مقابله کنند.

اکثر مرورگرهای وب (Firefox 3.5، Chrome 2.0 و Internet Explorer 8.0) اکنون دارای محافظت داخلی در قالب فیلتر URL هستند. این فیلتر مانع از دسترسی کاربر به سایتهای مخربی میشود که حاوی اکسپلویت برای آسیبپذیریهای شناخته شده یا ناشناخته هستند یا از تکنیکهای مهندسی اجتماعی برای سرقت اطلاعات شخصی استفاده میکنند.

به عنوان مثال، فایرفاکس و کروم از Google Safe Browsing API استفاده می کنند، سرویس رایگان گوگل برای فیلتر کردن URL ها. در زمان نگارش این مقاله، فهرست API مرور ایمن Google شامل تقریباً 300000 وب سایت مخرب شناخته شده و بیش از 20000 وب سایت فیشینگ بود.

Google Safe Browsing API رویکرد هوشمندانهتری را برای فیلتر کردن URL اتخاذ میکند: بهجای ارسال هر URL به یک منبع خارجی برای تأیید، همانطور که فیلتر فیشینگ در اینترنت اکسپلورر 8 انجام میدهد، Google Safe Browsing URLها را در مقابل مجموعهای چک آنها که توسط الگوریتم MD5 محاسبه میشود، بررسی میکند. برای اینکه این روش فیلترینگ مؤثر باشد، فهرست چکسوم آدرسهای مخرب باید مرتباً بهروزرسانی شود. به روز رسانی توصیه می شود هر 30 دقیقه انجام شود. عیب این روش این است که تعداد وب سایت های مخرب بیشتر از تعداد ورودی های لیست است. برای بهینه سازی اندازه لیست (در حال حاضر حدود 12 مگابایت)، تنها سایت های مخربی که اغلب با آنها مواجه می شوند گنجانده شده است. این بدان معناست که حتی اگر از برنامههایی استفاده میکنید که از این فناوریها پشتیبانی میکنند، رایانهتان همچنان در معرض خطر آلودگی هنگام بازدید از سایتهای مخربی است که در لیست نیستند. به طور کلی، استفاده گسترده از فناوریها برای ناوبری ایمن نشان میدهد که توسعهدهندگان مرورگرهای وب به روند جدید انتشار بدافزار از طریق وبسایتها توجه کردهاند و در حال انجام اقداماتی هستند. در واقع، مرورگرهای وب دارای قابلیت امنیتی در حال حاضر به یک امر عادی تبدیل شده اند.

نتیجه

در طول سه سال گذشته، افزایش شدیدی در تعداد وبسایتهای قانونی آلوده به بدافزار وجود داشته است. امروزه تعداد سایت های آلوده در اینترنت صد برابر بیشتر از سه سال پیش است. سایت هایی که مکرر بازدید می کنند برای مجرمان سایبری جذاب هستند زیرا می توانند تعداد زیادی از رایانه ها را در مدت زمان کوتاهی آلوده کنند.

در اینجا چند نکته ساده برای وب مسترها در مورد نحوه ایمن سازی وب سایت ها آورده شده است:

- از حساب های میزبانی با رمزهای عبور قوی محافظت کنید

- از پروتکل های SCP/SSH/SFTP به جای FTP برای آپلود فایل ها در سرورها استفاده کنید - به این ترتیب از ارسال رمز عبور از طریق اینترنت به صورت متن واضح محافظت می کنید.

- یک محصول آنتی ویروس نصب کنید و یک اسکن کامپیوتر را اجرا کنید

- چندین نسخه پشتیبان از سایت را در رزرو نگه دارید تا در صورت آلودگی بتوانید آن را بازیابی کنید.

هنگام گشت و گذار در اینترنت، عوامل متعددی وجود دارد که خطر آلوده شدن به کدهای مخرب یک وب سایت را افزایش می دهد: استفاده از نرم افزارهای غیرقانونی، نادیده گرفتن به روز رسانی هایی که آسیب پذیری های نرم افزاری را که استفاده می کنید برطرف می کند، نداشتن راه حل آنتی ویروس در رایانه و موارد کلی. ناآگاهی یا درک ناقص تهدیدات اینترنتی.

نرم افزار دزدان دریایی نقش مهمی در توزیع بدافزار ایفا می کند. نسخههای غیرقانونی ویندوز مایکروسافت معمولاً از بهروزرسانیهای خودکار منتشر شده توسط مایکروسافت پشتیبانی نمیکنند، که به مجرمان سایبری اجازه میدهد از آسیبپذیریهای اصلاح نشده در این محصولات سوء استفاده کنند.

علاوه بر این، نسخه های قدیمی اینترنت اکسپلورر، که هنوز هم محبوب ترین مرورگر است، دارای تعداد زیادی آسیب پذیری هستند. در بیشتر موارد، اینترنت اکسپلورر 6.0 بدون بهروزرسانیهای نصبشده از تأثیر مخرب هیچ وبسایت مخرب محافظت نمیشود. به همین دلیل، اجتناب از استفاده از نرم افزارهای غیرقانونی، به ویژه نسخه های غیرقانونی ویندوز بسیار مهم است.

یکی دیگر از عوامل خطر، کار بر روی رایانه بدون نصب برنامه ضد ویروس است. حتی اگر خود سیستم آخرین بهروزرسانیها را نصب کرده باشد، کدهای مخرب میتوانند از طریق آسیبپذیریهای روز صفر در نرمافزارهای شخص ثالث به آن نفوذ کنند. بهروزرسانیهای نرمافزار آنتیویروس معمولاً بسیار بیشتر از وصلههای نرمافزاری منتشر میشوند و سیستم شما را در زمانی که آسیبپذیریهای نرمافزار شخص ثالث هنوز وصله نشدهاند، ایمن نگه میدارند.

در حالی که نصب بهروزرسانیهای نرمافزار برای حفظ سطح مورد نیاز امنیت مهم است، عامل انسانی نیز نقش مهمی ایفا میکند. به عنوان مثال، کاربر ممکن است بخواهد یک "ویدیو جالب" دانلود شده از وب را تماشا کند، غافل از اینکه بدافزار به جای ویدئو نصب شده است. این ترفند اغلب در سایت های مخرب در صورتی که اکسپلویت ها به سیستم عامل نفوذ نکنند استفاده می شود. این مثال نشان می دهد که چرا کاربران باید از خطرات تهدیدات اینترنتی، به ویژه تهدیدات مربوط به شبکه های اجتماعی (Web 2.0) که اخیراً به طور فعال توسط مجرمان سایبری مورد حمله قرار گرفته اند، آگاه باشند.

- نرم افزارهای دزدی را دانلود نکنید

- تمام نرم افزارها را به موقع به روز کنید: سیستم عامل، مرورگرهای وب، نمایشگرهای PDF، پخش کننده ها و غیره.

- یک محصول آنتی ویروس مانند Kaspersky Internet Security 2010 را نصب کنید و همیشه از آن استفاده کنید

- به عنوان یک قانون از کارمندان خود بخواهید هر ماه چند ساعت را در وب سایت های امنیتی مانند www.viruslist.com بگذرانند، جایی که می توانند در مورد تهدیدات آنلاین و نحوه محافظت از خود بیاموزند.

در نهایت، به یاد داشته باشید: پیشگیری از عفونت آسان تر از درمان آن است. اقدامات امنیتی را انجام دهید!

دسته بندی: .

هدف این مقاله کاربران اینترنتی و صاحبان منابع اطلاعاتی است. هدف مقاله تشریح روشهای آلوده کردن وبسایتها با کدهای مخرب، پیامدهای احتمالی آن و راههای مبارزه با بدافزارها است.

این کد مخرب چیست، از کجا می آید و چقدر خطرناک است؟

کد مخرب پیوندی به یک منبع حاوی بدافزار است. رایجترین مورد امروزه یا یک آنتی ویروس جعلی (آنتی ویروس جعلی)، یا یک ماژول جایگزین برای صدور عبارتهای جستجو یا نرمافزاری برای ارسال هرزنامه است. در برخی موارد، بدافزار می تواند عملکردهای سرقت داده های محرمانه از رایانه کاربر را ترکیب کند، به عنوان مثال، می تواند رمزهای عبور از رابط های اداری برای مدیریت وب سایت ها، رمزهای عبور برای ftp، حساب های خدمات آنلاین باشد.

1) یک پیوند مخرب به یک سیستم توزیع ترافیک (TDS) منتهی می شود. سیستم توزیع ترافیک به شما امکان می دهد بسته به کشور، سیستم عامل، مرورگر، زبان مورد استفاده و سایر جزئیات، بازدید کننده را به منابع مختلف هدایت کنید. این منابع به نوبه خود حاوی بدافزار مخصوص این مخاطبان یا این نرم افزار آسیب پذیر هستند. علاوه بر این، اگر پیوند مخربی را از یک مرورگر یا نسخه سیستم عاملی که مورد نظر مهاجم نیست دنبال کنید، فقط یک صفحه خالی یا مثلاً یک صفحه جستجوی Google را خواهید دید. این امر تشخیص بدافزار را کمی دشوارتر می کند. با این حال، با تجزیه و تحلیل دقیق، می توانید منطق سیستم را درک کنید و از خود در برابر عفونت محافظت کنید.

2) یک پیوند مخرب منجر به "اسپویل" برای مرورگرها و محصولات نرم افزاری محبوب می شود. «Sploits» کدهایی هستند که بهطور ویژه ساخته شدهاند که از آسیبپذیریهای نرمافزاری برای دانلود بیصدا و اجرای بدافزار بر روی رایانه کاربر استفاده میکنند. در این صورت نرم افزار کاربر مشخص می شود و در صورت آسیب پذیری آن، آلودگی ایجاد می شود.

برای پنهان کردن وجود کدهای مخرب در یک وب سایت، رمزگذاری می شود، اما مواردی از کد باز وجود دارد.

نمونه ای از پیوند مخرب رمزگذاری شده:

بیایید تجزیه و تحلیل کوچکی از ساختار یک پیوند مخرب انجام دهیم:

نام دامنه- bestlotron.cn

اسکریپت- in.cgi (سیستم توزیع ترافیک SUTRA)

طرح- کوکاکولا 51

پیوندهای مخربی که به سیستم توزیع ترافیک هدایت می شوند اخیراً رایج ترین هستند. در این حالت، یک مهاجم با دسترسی به یک وب سایت و قرار دادن یک پیوند مخرب به سیستم توزیع ترافیک در منبع خود، می تواند ترافیک این وب سایت را کنترل کند. طرح "cocacola51" که در مثال نشان داده شده است، ممکن است حاوی بیش از یک بدافزار باشد. بنابراین، سیستم توزیع ترافیک فقط یک واسطه بین بازدید کننده وب سایت هک شده و بدافزار مهاجم است.

مثال دوم به وضوح یک پیوند مخرب رمزگذاری شده را نشان می دهد. به عنوان یک قاعده، الگوریتم های ساده برای رمزگذاری استفاده می شود و تقریباً در 99٪ چنین پیوندهایی به راحتی رمزگشایی می شوند.

پس از رمزگشایی، کد زیر را دریافت می کنیم:

اکنون می توانیم آدرس سایت و اسکریپت سیستم توزیع ترافیک را که از اولین مثال با طرح 3 برای ما آشنا است مشاهده کنیم.

این کد در وب سایت ها از کجا می آید و چرا می تواند خطرناک باشد؟

به عنوان یک قاعده، وب سایت ها دیگر به صورت دستی هک نمی شوند. همه چیز خودکار شده است. برای این منظور، هکرها برنامه های کاربردی و سرورهای زیادی را نوشته اند. رایج ترین فرآیند معرفی خودکار لینک های مخرب به وب سایت ها، سرقت پسوردهای ftp و پردازش بیشتر این داده ها توسط یک برنامه تخصصی Iframer است. کار Iframer ساده است - اتصال به منابع با استفاده از لیستی از حساب های ftp، یافتن فایل ها با یک ماسک مشخص، به طور معمول، اینها فایل های صفحات فهرست وب سایت ها هستند و کد مخرب آماده را به آنها تزریق می کنند. بنابراین، پس از حذف کد، بسیاری از وبسایتها دوباره آلوده میشوند، حتی زمانی که همه پسوردهای دسترسی، از جمله رمزهای ftp، تغییر میکنند. دلیل این امر ممکن است وجود یک ویروس سرقت کننده رمز عبور در رایانه ای باشد که وب سایت از آن اداره می شود.

مواردی وجود دارد که صاحبان وب سایت هایی که کدهای مخرب در آنها ظاهر می شود در مورد این مشکل جدی نیستند. موافقم، این کد به خود منبع آسیبی نمی رساند. فقط بازدیدکنندگان از وب سایت آلوده رنج می برند. اما جنبه های دیگری نیز وجود دارد که می خواهم به آنها توجه کنم.

وب سایتی که میزبان کدهای مخرب است دیر یا زود در انواع پایگاه های داده دستفروشان آلوده قرار می گیرد - لیست سایت های بدافزار، و همچنین موتورهای جستجو مانند Google یا Yandex، می توانند وب سایت آلوده را به عنوان بالقوه خطرناک علامت گذاری کنند. حذف منبع شما از چنین پایگاهی زمانی که به آنجا برسد بسیار دشوار خواهد بود. همچنین، ممکن است دیر یا زود یک "سوءاستفاده" - شکایت بازدیدکنندگان وب سایت - دریافت کنید. در این صورت هم امکان مسدود شدن نام دامنه وب سایت و هم مسدود شدن آدرس IP آن وجود دارد. مواردی وجود داشته است که کل زیرشبکه ها به دلیل یک وب سایت آلوده مسدود شده اند.

چگونه از خود در برابر ظهور کدهای مخرب در منابع خود محافظت کنید؟ برای انجام این کار، رعایت تعدادی از الزامات امنیت اطلاعات ضروری است:

1) نرم افزار آنتی ویروس را بر روی رایانه ای که وب سایت از آن اداره می شود، ترجیحا دارای مجوز با پایگاه های اطلاعاتی به روز شده روزانه نصب کنید.

2) فایروال را به گونه ای نصب و پیکربندی کنید که تمامی ترافیک هنگام کار با شبکه بررسی شود و در صورت دسترسی به هاست های مشکوک، امکان مسدود شدن آن وجود داشته باشد.

3) از رمزهای عبور پیچیده برای رابط های مدیریتی و دسترسی به سرویس های ftp و ssh استفاده کنید.

4) رمزهای عبور را در توتال فرمانده، فار و سایر فایل منیجرها ذخیره نکنید. به عنوان یک قاعده، تقریباً همه تروجانها از قبل میدانند که چگونه این دادهها را ضبط کرده و آنها را برای مهاجم ارسال کنند.

5) فایل های دریافتی از طریق ایمیل یا دانلود شده از اینترنت را بدون بررسی اولیه با نرم افزار آنتی ویروس باز و اجرا نکنید.

6) نرم افزار نصب شده روی کامپیوتر را به روز کنید. نصب به موقع وصله ها برای سیستم عامل ها و به روز رسانی نرم افزارهای کاربردی. گاهی اوقات برنامه هایی که به صورت روزانه استفاده می کنید می توانند به عنوان سوراخی در سیستم برای ورود بدافزار عمل کنند. به طور خاص، Adobe Acrobat Reader، Flash Player، برنامه های بسته MS Office و غیره.

اگر تمام اقدامات حفاظتی که در بالا توضیح داده شد را دنبال کنید، اما کد مخربی را در منبع خود پیدا کنید، ممکن است ارائه دهنده میزبانی یا به عبارت بهتر تنظیمات سرور میزبان منبع شما مقصر باشد. در این صورت، باید با خدمات پشتیبانی ارائه دهنده هاست خود تماس بگیرید و از آنها بخواهید که علت حادثه را شناسایی و از بین ببرند.

همانطور که می دانید در سپتامبر 2005 با فرمان رئیس جمهور کشور، سرویس پاسخگویی به حوادث رایانه ای UZ-CERT در ازبکستان راه اندازی شد. متخصصان سرویس علاوه بر وظایف اصلی خود، کار شناسایی کدهای مخرب را در سایت های منطقه دامنه ملی نیز انجام می دهند. برای این منظور، تعدادی برنامه کاربردی برای خودکارسازی نکات اصلی نوشته شده است، اما البته مشاهده دستی وب سایت هایی که مشکوک به آلودگی هستند نیز نقش مهمی دارد. گاهی اوقات کد مخرب با موفقیت پنهان شده است که تحت "تحریک" قرار گرفته است - تغییر در ساختار کد، با ابزارهای خودکار قابل شناسایی نیست. اطلاعات مربوط به تمام وب سایت های آلوده شناسایی شده در وب سایت سرویس و همچنین در بخش UZ-CERT در uForum.uz منتشر می شود. صاحبان منابع آلوده هشدارها، توصیه ها و کمک ها را برای از بین بردن تهدیدها و محافظت بیشتر از سیستم های خود دریافت می کنند. ما صمیمانه امیدواریم که این کار برای کاربران اینترنت مفید باشد و به جلوگیری از آلوده شدن انبوه رایانه های شخصی به بدافزار کمک کند.

در Odnoklassniki

یک ویروس در سایت زخمی شده است، و مانند هر شیء آلوده، منبع وب شما به یک منبع بزرگ مشکل تبدیل شده است: اکنون نه تنها سودی به همراه ندارد، بلکه اعتبار شما را در اینترنت، خریداران، موتورهای جستجو نیز بی اعتبار می کند. و حتی میزبان از شما روی برگرداند.

شما با مشکل خود تنها می مانید و سعی می کنید آن را به تنهایی حل کنید، بدون اینکه به متخصصان مراجعه کنید، اما توصیه های "متخصصان" از انجمن ها را دنبال کنید. یا در جایی که "ارزان تر" است، درمان سایت را سفارش دهید. چه باید کرد، زیرا همیشه می خواهید مشکل را در سریع ترین زمان ممکن و با کمترین هزینه حل کنید. اما آیا این رویکرد همیشه موجه است؟

ما 7 اشتباه برتر سال گذشته را که وبمستران هنگام تلاش برای بازیابی سایت پس از هک و عفونت مرتکب شدند، به شما معرفی می کنیم.

اشتباه شماره 1 بازیابی یک وب سایت از پشتیبان به عنوان راهی برای خلاص شدن از شر کدهای مخرب

اغلب وب مسترها سعی می کنند با برگرداندن سایت به آخرین نسخه تمیز، مشکل آلوده شدن سایت با کدهای مخرب را حل کنند. و آنها به بازیابی پروژه وب هر بار به محض اینکه ویروس در سایت دوباره احساس می شود، ادامه می دهند. افسوس، این یک گزینه ناخوشایند و بسیار خطرناک است.

راه حل صحیح:سایت باید تحت درمان و محافظت از هک باشد تا از عفونت مجدد جلوگیری شود. ابتدا می توان محتوای سایت را به روز کرد، افزونه های جدید را روی سایت نصب کرد، در اسکریپت های سایت تغییراتی ایجاد کرد. هر بازگشت به این معنی است که شما نتایج زحمات تمام روزهای آخر را از دست می دهید. اما دلیل مهم تری برای مبارزه رادیکال با هک وجود دارد: اگر یک هکر روزی تصمیم گرفت سایت شما را به طور کامل نابود کند، زیرا به منبع وب شما دسترسی دارد، چه؟

اشتباه شماره 2 فریب موتور جستجو برای خروج سایت از تحریم

این سایت در لیست "تهدید امنیت رایانه یا دستگاه تلفن همراه ..." به دلیل وجود ویروس در سایت یا تغییر مسیر بازدیدکنندگان به یک منبع آلوده گنجانده شده است. پنل وب مستر نمونه هایی از صفحات آلوده را نمایش می دهد، اما یک وب مستر حیله گر یا نادان، به جای حل مشکل (پیدا کردن و حذف منبع کدهای مخرب)، برخی از صفحاتی را که موتورهای جستجو در نمونه های آلوده نشان می دهند، حذف می کند. یا در عوض، آنها دسترسی به سایت را با استفاده از قوانین موجود در robots.txt کاملاً مسدود می کنند و ساده لوحانه معتقدند که این کار دسترسی ربات ضد ویروس به سایت را نیز مسدود می کند.

راه حل صحیح:باید کد ویروس را در سایت پیدا کنید و آن را حذف کنید. ممنوعیت نمایه سازی نه تنها بی فایده است، بلکه خطرناک است. اولا، صفحات سایت ممکن است از فهرست جستجو خارج شوند. خوب و ثانیاً ربات سرویس آنتی ویروس طبق قوانینی کار می کند که با قوانین موتور جستجو متفاوت است و ممنوعیت ایندکس سازی به هیچ وجه بر آن تأثیر نمی گذارد.

اشتباه شماره 3 استفاده از اسکنر بدافزار توسط متخصصان نالایق

به منظور صرفه جویی در هزینه یا به دلایل دیگر، یک متخصص ناکافی آموزش دیده شروع به ضد عفونی کردن سایت می کند، که نمی تواند 100٪ تشخیص دهد که آیا قطعه برجسته شده توسط اسکنر کد مخرب واقعا خطرناک است یا خیر. در نتیجه، دو حالت افراطی قابل مشاهده است: مطلقاً تمام سوء ظن ها در مورد یک ویروس حذف می شود، که منجر به خرابی سایت می شود، یا کد مخرب به طور کامل حذف نمی شود، که باعث عود می شود.

راه حل صحیح:بدیهی است که متخصصان باید با درمان یک منبع وب سروکار داشته باشند. در گزارش اسکنرهای بدافزار نکات مثبت کاذب وجود دارد، زیرا همان قطعه را می توان هم در کد قانونی و هم در کد هکری استفاده کرد. شما باید هر فایل را تجزیه و تحلیل کنید، در غیر این صورت می توانید عناصر مهم را حذف کنید، که می تواند منجر به اختلال در عملکرد سایت یا خرابی کامل آن شود. یا برعکس، خطر عدم شناسایی پوسته هکر وجود دارد که منجر به آلوده شدن مجدد منبع وب می شود.

اشتباه شماره 4 نادیده گرفتن پیام ها (در پنل مدیر وب سایت) در مورد وجود کدهای مخرب در سایت

اطلاع از وجود کدهای مخرب در سایت در پنل مدیر وب سایت ممکن است متناوب باشد. امروز سیستم می نویسد که یک ویروس در سایت شما وجود دارد و فردا ساکت است. برای صاحب سایت خوشایندتر است که فکر کند نوعی خرابی در سیستم رخ داده است و سایت او خارج از هر شبهه ای است. با این حال، در عمل این مورد نیست. انواع مختلفی از عفونت وجود دارد. کدهای مخرب می توانند فقط برای مدتی در سایت ظاهر شوند و سپس ناپدید شوند. این بدان معناست که در بررسی بعدی سایت توسط یک ربات آنتی ویروس موتور جستجو، بدافزار قابل شناسایی است، اما در بررسی بعدی نه. در نتیجه، مدیر وب سایت "آرام می شود" و شروع به نادیده گرفتن این پیام خطرناک می کند: "چرا وقت خود را برای درمان تلف کنیم، زیرا سایت مسدود نشده است."

راه حل صحیح:اگر فعالیت مخربی در سایت مشاهده شد، به احتمال زیاد منبع وب شما هک و آلوده شده است. ویروس ها در سایت به خودی خود ظاهر نمی شوند. این واقعیت که دیروز موتور جستجو کد مشکوکی را در سایت پیدا کرد و سپس "سکوت کرد" نه تنها نباید توسط مدیر وب سایت نادیده گرفته شود، بلکه برعکس، باید به عنوان یک سیگنال هشدار عمل کند. چه کسی می داند فردا چگونه از منبع شما سوء استفاده می شود؟ - هرزنامه، فیشینگ یا تغییر مسیر. شما باید فوراً سایت را از نظر درهای پشتی هکرها، پوسته ها اسکن کنید، آن را درمان کرده و از هک محافظت کنید.

اشتباه شماره 5 درمان وب سایت توسط فریلنسرهای غیر حرفه ای.

اصولاً کار با فریلنسرها در این زمینه هیچ تفاوتی با سایر حوزه ها ندارد. ارزان - نه همیشه با کیفیت بالا، اما تقریباً همیشه بدون ضمانت و روابط قراردادی. اکثر فریلنسرهایی که در زمینه امنیت وب سایت تخصص ندارند، با عواقب حمله هکری کار می کنند، اما نه با علت - آسیب پذیری وب سایت. و این بدان معنی است که سایت می تواند دوباره هک شود. بدتر از آن، اجراکنندگان بیوجدانی نیز وجود دارند که میتوانند کدهای مخرب دیگری را در سایت قرار دهند، پایگاه داده را بدزدند و غیره.

راه حل صحیح:با یک شرکت تخصصی که به درمان و محافظت از سایت ها در برابر هک می پردازد، تماس بگیرید. کارمندان چنین شرکت هایی هر روز کدهای مخرب را حذف می کنند، ویروس ها را جهش می بینند و تکامل حملات هکرها را دنبال می کنند. بازار تاریک هک ثابت نمیماند، در حال تکامل است و نیاز به نظارت مستمر و پاسخهای مناسب در درمان و محافظت از سایت در برابر نفوذهای غیرمجاز دارد.

اشتباه شماره 6 حذف روزانه/هفتگی همان ویروس از سایت.

این مشکل مربوط به "علاقه مندان" ویژه ای است که آماده از بین بردن عواقب هک به طور منظم هستند. چنین وب مسترهایی از قبل می دانند که چه کد خاصی در سایت قرار می گیرد، دقیقاً کجا و چه زمانی این اتفاق می افتد. به این ترتیب میتوانید بیپایان با تغییر مسیر موبایلی که هر روز در ساعت ۰۹-۳۰ توسط یک مهاجم در فایل htaccess. معرفی میشود مبارزه کنید و ترافیک موبایل شما را به سایتی که ویاگرا یا محتوای پورنو میفروشد هدایت میکند. اما مشکل اینجاست: ربات هکر این کار را به صورت خودکار انجام می دهد و شما باید عملیات حذف را به صورت دستی انجام دهید. این عادلانه نیست، اینطور است؟

راه حل صحیح:شما می توانید به طور بی پایان عواقب (ویروس ها، تغییر مسیرها و غیره) را حذف کنید، اما بهتر است سایت را برای اسکریپت های مخرب و هکر بررسی کنید، آنها را حذف کنید و محافظت در برابر هک را نصب کنید تا کد ویروس دوباره ظاهر نشود. اوقات فراغت را می توان به نحو احسن سپری کرد. مهمتر از همه، به یاد داشته باشید که یک هکر قبلاً به سایت شما دسترسی دارد، به این معنی که دفعه بعد ممکن است به کد مخربی که می دانید محدود نشود، بلکه از سایت شما برای جرایم سایبری جدی تر استفاده کند.

اشتباه شماره 7 درمان سایت ویروس با آنتی ویروس برای کامپیوتر

مفهوم "آنتی ویروس" برای برخی از وب مسترها جهانی است و آنها سعی می کنند یک سایت هک شده و آلوده را با استفاده از یک آنتی ویروس طراحی شده برای رایانه درمان کنند. از سایت نسخه پشتیبان تهیه شده و با نسخه دسکتاپ نرم افزار آنتی ویروس بررسی می شود. افسوس که چنین درمانی نمی تواند نتایج مطلوب را به همراه داشته باشد.

راه حل صحیح:ویروس های موجود در سایت و کامپیوتر یکسان نیستند. برای بررسی سایت باید از نرم افزارهای تخصصی استفاده کنید یا با متخصصین تماس بگیرید. آنتی ویروس های دسکتاپ، مهم نیست که چقدر خوب هستند، برای درمان وب سایت ها از ویروس ها طراحی نشده اند، زیرا پایگاه داده آنها بر روی ویروس ها و تروجان های رایانه متمرکز است.

همین. روی همان چنگک پا نگذارید!