- ترجمه

Tor یک ابزار ناشناس است که توسط افرادی که به دنبال حفظ حریم خصوصی و مبارزه با سانسور در اینترنت هستند استفاده می شود. با گذشت زمان، Tor در انجام کار خود بسیار بسیار خوب شده است. بنابراین امنیت، پایداری و سرعت این شبکه برای افرادی که به آن متکی هستند حیاتی است.

اما Tor در زیر کاپوت چگونه کار می کند؟ در این مقاله، ساختار و پروتکلهای مورد استفاده در وب را بررسی میکنیم تا نگاهی دقیق به نحوه عملکرد Tor داشته باشیم.

تاریخچه مختصری از Tor

مفهوم مسیریابی پیاز (در ادامه این نام را توضیح خواهیم داد) اولین بار در سال 1995 مطرح شد. در ابتدا این مطالعات توسط وزارت تحقیقات نیروی دریایی تامین مالی شد و سپس در سال 1997 دارپا به پروژه پیوست. از آن زمان، پروژه Tor توسط اهداکنندگان مختلف تامین مالی شده است، و نه چندان دور، این پروژه برنده یک کمپین اهدایی در reddit شد.کد نرم افزار مدرن Tor در اکتبر 2003 منبع باز بود و نسل سوم نرم افزار مسیریابی پیاز بود. ایده آن این است که ما ترافیک را در لایه های رمزگذاری شده (مانند پیاز) قرار می دهیم تا از داده ها و ناشناس بودن فرستنده و گیرنده محافظت کنیم.

مبانی Tor

ما تاریخ را فهمیدیم - بیایید به اصول کار برویم. در بالاترین سطح خود، Tor با انتقال اتصال رایانه شما به رایانه های هدف (مانند google.com) از طریق چندین رایانه واسطه یا رله کار می کند.

مسیر بسته: گره نگهبان، گره میانی، گره خروجی، مقصد

اکنون (فوریه 2015) حدود 6000 روتر درگیر انتقال ترافیک در شبکه Tor هستند. آنها در سراسر جهان واقع شده اند و توسط داوطلبانی اداره می شوند که موافقت می کنند مقداری از ترافیک را به یک هدف خوب اهدا کنند. مهم است که بیشتر گرهها سختافزار یا نرمافزار اضافی ندارند - همه آنها با استفاده از نرمافزار Tor که برای کار به عنوان یک گره پیکربندی شده است اجرا میشوند.

سرعت و ناشناس بودن شبکه Tor به تعداد گره ها بستگی دارد - هر چه بیشتر بهتر! و این قابل درک است، زیرا ترافیک یک گره محدود است. هر چه تعداد گره های بیشتری را انتخاب کنید، ردیابی کاربر سخت تر می شود.

انواع گره ها

به طور پیش فرض، Tor ترافیک را از طریق 3 گره عبور می دهد. هر کدام از آنها نقش خاص خود را دارند (بعداً آنها را به تفصیل تجزیه و تحلیل خواهیم کرد).

مشتری، گره نگهبان، گره میانی، گره خروجی، مقصد

ورودی یا گره نگهبان نقطه ورود به شبکه است. گرههای ورودی از گرههایی انتخاب میشوند که برای مدت طولانی کار میکنند و خود را پایدار و پرسرعت نشان دادهاند.

گره میانی - ترافیک را از امنیت به آخر هفته منتقل می کند. در نتیجه، اولی ها چیزی در مورد دومی نمی دانند.

گره خروجی نقطه خروجی از شبکه است که ترافیک را به مقصد مورد نیاز مشتری ارسال می کند.

روش معمولاً ایمن اجرای یک نگهبان یا میزبان هوشمند، سرور مجازی است (DigitalOcean، EC2) - در این حالت، اپراتورهای سرور فقط ترافیک رمزگذاری شده را مشاهده خواهند کرد.

اما اپراتورهای گره خروج مسئولیت ویژه ای دارند. از آنجا که آنها ترافیک را به مقصد ارسال می کنند، هر فعالیت غیرقانونی انجام شده از طریق Tor به گره خروج محدود می شود. و این می تواند منجر به حملات پلیس، اطلاع رسانی در مورد فعالیت های غیرقانونی و موارد دیگر شود.

با اپراتور گره خروج آشنا شوید - از او تشکر کنید. او سزاوار آن است.

و در مورد پیاز چطور؟

با درک مسیر اتصالات که از طریق گره ها می گذرد، این سوال را از خود می پرسیم - چگونه می توانیم به آنها اعتماد کنیم؟ چگونه می توان مطمئن بود که آنها اتصال را هک نمی کنند و تمام داده ها را از آن استخراج نمی کنند؟ به طور خلاصه - و ما نیازی به اعتماد به آنها نداریم!شبکه Tor طوری طراحی شده است که بتوان با کمترین اعتماد به گره ها برخورد کرد. این از طریق رمزگذاری به دست می آید.

پس لامپ ها چطور؟ بیایید نگاهی به نحوه عملکرد رمزگذاری در فرآیند ایجاد اتصال مشتری از طریق شبکه Tor بیندازیم.

کلاینت داده ها را رمزگذاری می کند تا فقط گره خروجی بتواند آن را رمزگشایی کند.

سپس این داده ها دوباره رمزگذاری می شوند تا فقط گره میانی بتواند آن را رمزگشایی کند.

و سپس این داده ها دوباره رمزگذاری می شوند تا فقط گره نگهبان بتواند آن را رمزگشایی کند.

معلوم شد که ما داده های اصلی را در لایه های رمزگذاری پیچیده کردیم - مانند یک پیاز. در نتیجه، هر گره فقط اطلاعات مورد نیاز خود را دارد - داده های رمزگذاری شده از کجا آمده اند و کجا باید ارسال شوند. چنین رمزگذاری برای همه مفید است - ترافیک مشتری باز نیست و گره ها مسئول محتوای داده های ارسال شده نیستند.

توجه: گره های خروجی می توانند داده های اصلی را ببینند زیرا باید آن را به مقصد ارسال کنند. بنابراین، آنها می توانند اطلاعات ارزشمندی را از ترافیک استخراج کنند که به صورت متنی واضح از طریق HTTP و FTP منتقل می شود!

گره ها و پل ها: مشکل گره ها

پس از راه اندازی کلاینت Tor، باید لیست تمام گره های ورودی، میانی و خروجی را دریافت کند. و این لیست یک راز نیست - بعداً به شما خواهم گفت که چگونه توزیع می شود (شما می توانید اسناد را برای کلمه "اجماع" خودتان جستجو کنید). انتشار فهرست ضروری است، اما در آن مشکل وجود دارد.برای درک آن، بیایید وانمود کنیم که مهاجم هستیم و از خود بپرسیم: یک دولت استبدادی (AP) چه خواهد کرد؟ با این روش فکر می کنیم، می توانیم بفهمیم که چرا Tor به این شکل که هست طراحی شده است.

بنابراین AP چه خواهد کرد؟ سانسور یک تجارت جدی است و Tor به شما امکان می دهد آن را دور بزنید، بنابراین AP می خواهد کاربران را از دسترسی به Tor مسدود کند. دو راه برای انجام این کار وجود دارد:

- مسدود کردن کاربرانی که Tor را ترک می کنند.

- کاربران را از ورود به Tor مسدود کنید.

اولین مورد ممکن است و انتخاب آزاد صاحب روتر یا وب سایت است. تنها کاری که او باید انجام دهد این است که لیست گره های خروج Tor را دانلود کرده و تمام ترافیک را از آنها مسدود کند. این بد خواهد بود، اما Tor نمی تواند کاری در مورد آن انجام دهد.

گزینه دوم به طور جدی بدتر است. مسدود کردن کاربران خروجی از Tor میتواند مانع از بازدید آنها از یک سرویس خاص شود، و مسدود کردن همه کاربران ورودی برای جلوگیری از رفتن آنها به هر سایتی - Tor برای آن دسته از کاربرانی که قبلاً از سانسور رنج میبرند بیفایده میشود و در نتیجه به آن مراجعه کردند. این سرویس و اگر فقط گرهها در Tor وجود داشته باشند، این امکان وجود دارد، زیرا UA میتواند لیست گرههای نگهبان را دانلود کرده و ترافیک را به آنها مسدود کند.

خوب است که توسعه دهندگان Tor به این موضوع فکر کردند و راه حلی هوشمندانه برای این مشکل ارائه کردند. پل ها را بشناسید

پل ها

اساساً، پل ها گره هایی هستند که به صورت عمومی در دسترس نیستند. کاربران پشت دیوار سانسور می توانند از آنها برای دسترسی به شبکه Tor استفاده کنند. اما اگر منتشر نشوند، کاربران چگونه میدانند کجا آنها را پیدا کنند؟ آیا لیست خاصی لازم است؟ ما بعداً در مورد آن صحبت خواهیم کرد، اما به طور خلاصه، بله - لیستی از پل هایی وجود دارد که توسعه دهندگان پروژه در آن مشارکت دارند.فقط عمومی نیست در عوض، کاربران ممکن است لیست کوچکی از پل ها را برای اتصال به بقیه شبکه دریافت کنند. این لیست، BridgeDB، تنها چند پل را در یک زمان به کاربران می دهد. این معقول است، زیرا آنها به پل های زیادی در یک زمان نیاز ندارند.

با صدور پل های متعدد می توانید از مسدود شدن شبکه توسط دولت مستبد جلوگیری کنید. البته، با به دست آوردن اطلاعات در مورد گره های جدید، می توانید آنها را نیز مسدود کنید، اما آیا کسی می تواند همه پل ها را کشف کند؟

آیا کسی می تواند تمام پل ها را کشف کند؟

لیست پل ها کاملا محرمانه است. اگر UA این لیست را دریافت کند، می تواند Tor را به طور کامل مسدود کند. بنابراین، طراحان شبکه در حال تحقیق در مورد امکان به دست آوردن لیستی از تمام پل ها بوده اند.من دو مورد از این لیست را به تفصیل شرح خواهم داد، دوم و ششم، زیرا اینها روش هایی هستند که موفق به دسترسی به پل ها شدند. در نقطه 6، محققانی که به دنبال پلهای Tor بودند، کل فضای IPv4 را با اسکنر پورت ZMap اسکن کردند و بین 79 تا 86 درصد از همه پلها را پیدا کردند.

نقطه دوم به راهاندازی یک گره Tor میانجی اشاره دارد که میتواند درخواستهایی را که به آن ارسال میشود نظارت کند. یک گره میانی فقط توسط گره های نگهبان و پل ها قابل دسترسی است - و اگر گره آدرس دهی شده در لیست عمومی گره ها نباشد، واضح است که این گره یک پل است. این یک چالش جدی برای Tor یا هر شبکه دیگری است. از آنجایی که نمی توان به کاربران اعتماد کرد، لازم است شبکه تا حد امکان ناشناس و خصوصی باشد، به همین دلیل است که شبکه به این صورت ساخته شده است.

اجماع، وفاق

نحوه عملکرد شبکه در سطح پایین تر را در نظر بگیرید. چگونه سازماندهی شده است و چگونه می توان متوجه شد کدام گره ها در شبکه فعال هستند. قبلاً اشاره کردیم که شبکه دارای لیستی از گره ها و لیستی از پل ها است. بیایید در مورد اینکه چه کسی این لیست ها را می سازد صحبت کنیم.هر مشتری Tor حاوی اطلاعات ثابتی در مورد 10 گره قدرتمند است که توسط داوطلبان مورد اعتماد نگهداری می شود. آنها وظیفه خاصی دارند - نظارت بر وضعیت کل شبکه. به آنها مقامات دایرکتوری (DAهایی که لیست ها را مدیریت می کنند) می گویند.

آنها در سراسر جهان توزیع می شوند و مسئول توزیع یک لیست دائماً به روز شده از تمام گره های Tor شناخته شده هستند. آنها انتخاب می کنند که با کدام گره ها و چه زمانی کار کنند.

چرا 10؟ معمولاً ایده خوبی نیست که کمیته ای متشکل از تعداد زوج تشکیل شود تا رای به تساوی ختم نشود. نکته اصلی این است که 9 DA با لیست گره ها سر و کار دارند و یک DA (تونگا) با لیستی از پل ها سروکار دارد.

لیست D.A.s

رسیدن به اجماع

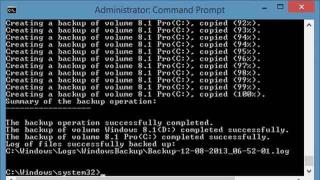

بنابراین چگونه DA ها شبکه را فعال و راه اندازی می کنند؟وضعیت همه گره ها در یک سند قابل به روز رسانی به نام "اجماع" موجود است. DA آن را حفظ می کند و با رای دادن هر ساعت آن را به روز می کند. در اینجا نحوه کار به شرح زیر است:

- هر DA لیستی از گره های شناخته شده ایجاد می کند.

- سپس تمام داده های دیگر - پرچم گره ها، وزن ترافیک و غیره را محاسبه می کند.

- داده ها را به عنوان "رای وضعیت" به همه افراد دیگر ارسال می کند.

- رای بقیه را می گیرد.

- تمام پارامترهای همه صداها را ترکیب و امضا می کند.

- داده های امضا شده را برای دیگران ارسال می کند.

- اکثریت DA باید در مورد داده ها به توافق برسند و تأیید کنند که اجماع وجود دارد.

- اجماع توسط هر DA منتشر شده است.

اجماع بر روی HTTP منتشر شده است تا همه بتوانند آخرین نسخه را دانلود کنند. شما می توانید با دانلود اجماع از طریق Tor یا از طریق دروازه tor26 آن را بررسی کنید.

و این چه معنایی داره؟

آناتومی یک اجماع

فقط با خواندن مشخصات، درک این سند دشوار است. من صفحه نمایش بصری را دوست دارم تا بفهمم ساختار چگونه کار می کند. برای این کار پوستری به سبک کورکامی درست کردم. و در اینجا یک نمایش گرافیکی (قابل کلیک) از آن سند است.

چه اتفاقی میافتد اگر این گره کاملاً جدی شود

در بررسی دقیق اصول شبکه، هنوز به اصول گره های خروجی نپرداخته ایم. اینها آخرین پیوندها در زنجیره Tor هستند که مسیری را از مشتری به سرور ارائه می دهند. از آنجایی که آنها داده ها را به مقصد ارسال می کنند، می توانند آن را به گونه ای ببینند که گویی به تازگی دستگاه را ترک کرده است.این شفافیت حاکی از اعتماد زیادی به گره های خروجی است و آنها معمولاً مسئولانه رفتار می کنند. اما نه همیشه. بنابراین وقتی اپراتور گره خروجی تصمیم می گیرد کاربران Tor را روشن کند چه اتفاقی می افتد؟

کیس اسنیفر

گرههای خروج Tor تقریباً نمونهای از «مرد در وسط» (MitM) هستند. این بدان معنی است که هر پروتکل ارتباطی غیر رمزگذاری شده (FTP، HTTP، SMTP) می تواند توسط آن ردیابی شود. و اینها لاگین و رمز عبور، کوکی ها، فایل های آپلود و دانلود شده هستند.

گره های خروجی می توانند ترافیک را به گونه ای ببینند که انگار به تازگی دستگاه را ترک کرده اند.

کمین این است که ما هیچ کاری نمی توانیم در مورد آن انجام دهیم (به جز استفاده از پروتکل های رمزگذاری شده). Sniffing، گوش دادن غیرفعال در شبکه، نیازی به مشارکت فعال ندارد، بنابراین تنها دفاع، درک مشکل و اجتناب از انتقال داده های حساس بدون رمزگذاری است.

اما فرض کنید که اپراتور گره خروج تصمیم می گیرد به شبکه آسیب بزرگی وارد کند. گوش دادن شغل ابلهان است. بیایید ترافیک را اصلاح کنیم!

ما حداکثر فشار می دهیم

به یاد داشته باشید که اپراتور گره خروجی مسئول اطمینان از عدم تغییر ترافیک به و از مشتری است. بله البته…بیایید ببینیم چگونه می توانیم آن را تغییر دهیم.

SSL MiTM و sslstrip

وقتی ما سعی می کنیم کاربران را خراب کنیم، SSL همه تمشک ها را خراب می کند. خوشبختانه برای مهاجمان، بسیاری از سایتها در پیادهسازی آن با مشکلاتی روبرو هستند، که به ما اجازه میدهد کاربر را مجبور کنیم تا از اتصالات رمزگذاری نشده عبور کند. به عنوان مثال می توان به تغییر مسیر از HTTP به HTTPS، فعال کردن محتوای HTTP در سایت های HTTPS و غیره اشاره کرد.یک ابزار مناسب برای بهره برداری از آسیب پذیری ها sslstrip است. ما فقط باید تمام ترافیک خروجی را از طریق آن عبور دهیم و در بسیاری از موارد قادر خواهیم بود به کاربر آسیب برسانیم. البته، ما فقط میتوانیم از یک گواهی امضا شده استفاده کنیم و به ترافیک SSL عبوری از گره نگاه کنیم. به آسانی!

اتصال مرورگرها به BeEF

با بررسی جزئیات ترافیک، می توانید شروع به خراب کردن کنید. برای مثال، میتوانید از چارچوب BeEF برای کنترل مرورگرها استفاده کنید. سپس می توانیم از تابع "browser autopwn" از Metasploit استفاده کنیم که در نتیجه هاست در معرض خطر قرار می گیرد و می توانیم دستورات را روی آن اجرا کنیم. رسیدیم!..باینری درب پشتی

بیایید بگوییم که باینری ها از طریق گره ما دانلود می شوند - نرم افزار یا به روز رسانی آن. گاهی اوقات ممکن است کاربر حتی از دانلود بهروزرسانیها آگاه نباشد. ما فقط باید با ابزارهایی مانند The Backdoor Factory یک درب پشتی به آنها اضافه کنیم. سپس پس از اجرای برنامه، هاست در معرض خطر قرار می گیرد. ما دوباره رسیدیم!چگونه والتر وایت را بگیریم

در حالی که بیشتر گره های خروج Tor رفتار شایسته ای دارند، رفتار مخرب برخی از آنها غیر معمول نیست. همه حملاتی که در تئوری در مورد آنها صحبت کردیم قبلاً رخ داده است.تا حدی، توسعهدهندگان به این موضوع نیز فکر کردند و حفاظتی در برابر مشتریانی که از گرههای خروج بد استفاده میکنند، ایجاد کردند. این به عنوان یک پرچم در اجماع به نام BadExit کار می کند.

برای حل مشکل گرفتن گره های خروج بد، یک سیستم نقشه خروج از روی حیله و تزویر توسعه داده شده است. این کار به این صورت است: برای هر گره خروجی، یک ماژول پایتون راه اندازی می شود که ورود به سیستم، دانلود فایل ها و غیره را مدیریت می کند. سپس نتایج کار او ثبت می شود.

Exitmap با استفاده از کتابخانه Stem (طراحی شده برای کار با Tor از پایتون) برای کمک به ساخت طرحوارهها برای هر گره خروجی کار میکند. ساده ولی موثر.

Exitmap در سال 2013 به عنوان بخشی از برنامه "لامپ بد" ایجاد شد. نویسندگان 65 گره خروجی پیدا کردند که ترافیک را تغییر می دهد. به نظر می رسد که اگرچه این یک فاجعه نیست (در زمان بهره برداری، در مجموع حدود 1000 گره خروجی وجود داشت)، اما مشکل برای ردیابی تخلفات به اندازه کافی جدی است. بنابراین، exitmap همچنان کار می کند و پشتیبانی می شود.

در مثالی دیگر، کاوشگر به سادگی یک صفحه ورود جعلی ایجاد کرد و از طریق هر گره خروجی وارد سیستم شد. سپس گزارشهای HTTP سرور برای نمونهای از تلاشهای ورود به سیستم بررسی شدند. بسیاری از هاست ها سعی کردند با نام کاربری و رمز عبور نویسنده به سایت نفوذ کنند.

این مشکل منحصر به Tor نیست

مهم است که توجه داشته باشید که این فقط یک مشکل Tor نیست. بین شما و عکس گربه ای که می خواهید به آن نگاه کنید، تعداد زیادی گره وجود دارد. فقط یک نفر با نیت خصمانه لازم است تا صدمات زیادی به بار آورد. بهترین کاری که در اینجا می توان انجام داد این است که در صورت امکان، رمزگذاری را به اجبار فعال کنیم. اگر ترافیک قابل شناسایی نباشد، نمی توان آن را به راحتی تغییر داد.و به یاد داشته باشید که این فقط یک نمونه از رفتار بد اپراتور است، نه هنجار. اکثریت قریب به اتفاق گرههای خروجی نقش خود را بسیار جدی میگیرند و به خاطر تمام ریسکهایی که به نام جریان آزاد اطلاعات متحمل میشوند، مستحق اعتبار هستند.

Tor چیست؟

کلمه توراین نام کوتاه سازمانی است که Tor را توسعه داده و نگهداری می کند، نام کامل آن در انگلیسی مانند "" است.

Onion Router (TOR) یک سازمان غیر انتفاعی است که شبکه ای را اداره می کند که به حفظ حریم خصوصی و افزایش ناشناس بودن در اینترنت با پنهان کردن ترافیک اینترنت اختصاص دارد. برنامه Tor مکان واقعی شما را پنهان می کند و از جمع آوری اطلاعات مربوط به شما و عادات شما توسط صاحبان آدرس های آنلاینی که هنگام گشت و گذار بازدید می کنید جلوگیری می کند.

Tor برای چه مواردی استفاده می شود؟

Tor توسط افرادی استفاده می شود که نگران حریم خصوصی خود هستند. تعداد کاربران تورپس از افشاگری های برجسته ادوارد اسنودن، که از سوء استفاده گسترده از ساختارهای دولتی از اختیارات آنها صحبت می کرد، به شدت افزایش یافت. علاوه بر این، Tor به طور فعال توسط روزنامه نگاران، کاربرانی که می خواهند از سانسور دولتی اجتناب کنند، کارآفرینان و معامله گران در بازارهای زیرزمینی استفاده می شود. مناطق گرگ و میش اینترنت، معروف به « وب تاریک » یا « وب عمیق » و .پیازآدرسهای وب که توسط موتورهای جستجوی استاندارد فهرستبندی نشدهاند - فقط از طریق Tor قابل دسترسی هستند.

ثور چگونه کار می کند؟

Tor برای مخفی کردن ترافیک و مکان واقعی و آدرس IP شما، از سرورها و گره های شبکه ای استفاده می کند که توسط داوطلبان نگهداری می شوند، به جای اینکه مسیر مستقیمی را به وب سایت هایی که بازدید می کنید به شما بدهند، آنها ترافیک شما را از طریق شبکه ای از تونل های مجازی ارسال می کنند. به جای ارسال بسته های داده به طور مستقیم به سرور، اطلاعات، مانند یک توپ پینگ پنگ، از طریق زنجیره ای از رله های شبکه منتقل می شود. به این ترتیب Tor به شما کمک می کند اثر انگشت دیجیتال خود را از چشمان ناخواسته پنهان کنید.

آیا Tor داده ها و ترافیک من را رمزگذاری می کند؟

پاسخ به این سوال ساده است - نه. Tor فقط یک ناشناس ترافیک است. ترافیک را رمزگذاری نمی کند، اما استفاده از شبکه های خصوصی مجازی (VPN) علاوه بر Tor، و همچنین عادت خوب دور ماندن از وب سایت های مبتنی بر HTTP، می تواند نتایج خوبی به همراه داشته باشد. اگر امنیت بیشتری می خواهید، در صورت امکان به استفاده از پروتکل HTTPS عادت کنید.

آیا برای استفاده از Tor باید هزینه پرداخت کنم؟

Tor رایگان و منبع باز است و تعداد برنامه نویسانی که برای حفظ سیستم کار می کنند با تعداد توسعه دهندگان ویندوز، مک، لینوکس/یونیکس و اندروید سازگار است.

چگونه از Tor استفاده کنیم؟

شما فقط برای کامپیوتر و . نرم افزار قبلاً راه اندازی شده و آماده استفاده است، اما از آنجایی که شبکه مستقیماً ترافیک را هدایت نمی کند، ممکن است سرعت گشت و گذار شما به میزان قابل توجهی کاهش یابد.

نحوه دسترسی. پیازآدرس ها؟

"وب سفید" ناحیه ای از اینترنت است که توسط موتورهای جستجو از جمله گوگل ایندکس می شود. در پایین ما "دیپ وب" ("دیپ وب") و "وب تاریک" ("وب تاریک") را داریم که مورد آخر اغلب با عملیات غیرقانونی همراه است.

URL های پیاز بخشی از "وب عمیق" هستند و برای دسترسی به آنها باید به جای URL استاندارد، یک کد 16 کاراکتری بدانید. شما می توانید این موارد را از طریق موتورهای جستجو، انجمن ها و دعوت نامه ها و برخی از شرکت ها مانند فیس بوک به خود بیابید. آدرس پیاز به طور خاص برای کاربران Tor.

چگونه می توانم ایمن بمانم؟

اگر می خواهید از Tor استفاده کنید، باید چند نکته اساسی را بدانید قوانین ایمنی اینترنت. به عنوان اولین قدم، قبل از فلش و جاوا، همه پلاگین ها و نرم افزارهایی را که می توانند شما را برای حمله باز کنند غیرفعال کنید.

باید در نظر داشته باشید که Tor آسیبپذیریهای سیستم عامل را برطرف نمیکند و با توجه به تعداد نقصهایی که در نرمافزار ویندوز یا مک وجود دارد، میتوانید از یک سیستمعامل متنباز (مانند یکی از نسخههای لینوکس) استفاده کنید تا محافظت شده باقی بمانید. تا حد ممکن.

ناشناس بودن ضامن عدم اشتباه نیست

مجری قانون راههای زیادی برای نظارت بر فعالیتهای شما دارد، بنابراین فکر نکنید که فقط به این دلیل که از Tor استفاده میکنید، 100% ایمن هستید. اگر از دامنههایی بازدید میکنید که در کشور شما ممنوع هستند، کالاهای غیرقانونی میخرید یا میفروشید، یا مطالب ممنوعه را دانلود میکنید، Tor نمیتواند از شما محافظت کند.

بنابراین باید از Tor استفاده شود؟

اگر می خواهید ترافیک خود را ناشناس کنید، این کار را انجام دهید، اما برای کارهایی که به سرعت اینترنت بالا نیاز دارند، مانند اشتراک گذاری یا دانلود از طریق تورنت، Tor بهترین راه حل نیست. همچنین، اگر میخواهید از شبکه برای فعالیتهای غیرقانونی استفاده کنید، باید بدانید که این کار را با مسئولیت خود انجام میدهید.

Tor نباید به عنوان راه حل نهایی و تنها برای امنیت شبکه در نظر گرفته شود - این فقط یک جنبه از آن است. VPN ها و تغییر به HTTPS نیز اجزای مهمی برای محافظت از حریم خصوصی و داده های شما هستند.

مقاله بر اساس انتشارات در یک نشریه کامپیوتری محبوب نوشته شده است

اخیراً علاقه به شبکه ناشناس به طور مداوم در حال افزایش است. و دلایل زیادی برای این وجود دارد..

"اصلاحات دموکراتیک" در جهان در حال انجام است. دولتهای تقریباً همه کشورها اکنون صادقانه معتقدند که حق دارند تصمیم بگیرند که شهروندان خود کجا بروند، چه ببینند و چه بخوانند. مجموعهای از قوانین، "با بهترین نیت" که توسط افکار، شوراها و پارلمانها مهر زده شدهاند، به طور فزایندهای مرزهای رزرو را مشخص میکنند، که اکنون فقط وجود کاربران در شبکه جهانی ممکن است.

«تو اونجا نمیری، برو اینجا. و سپس برف روی سر شما خواهد بارید - شما کاملاً مرده خواهید بود "©" آقایان فورچون".

یکی دیگر از لحظات پرتنش افشاگری های بی وقفه ادوارد اسنودن است که از آنجا مشخص می شود که نظارت کامل همه و همه توسط سرویس های ویژه قبلاً دامنه ای واقعاً جهانی پیدا کرده است. البته، اکثریت قریب به اتفاق مردم چیزی برای پنهان کردن ندارند، اما بسیار ناخوشایند است که متوجه شوید تحت کنترل دائمی نیروهای ویژه هستید، هر قدم شما نظارت و ضبط می شود، و شخصی مرتباً سعی می کند دست های شیطنت خود را بچیند. "کتانی کثیف" شما. و اصلاً برای چه هدفی این کار را انجام نمی دهد، خواه نیت خیر داشته باشد یا خیر.

چرا به این Tor نیاز است؟

روز به روز افراد بیشتری تلاش می کنند تا زندگی خصوصی خود را از دماغ دراز سرویس های مخفی در امان نگه دارند. افراد بیشتر و بیشتری در تلاشند تا از شر "مراقبت پدرانه" مقامات دولتی خلاص شوند و می خواهند از حق قانونی خود برای تصمیم گیری مستقل به کجا بروند، چه چیزی انتخاب کنند، کجا نگاه کنند و چه کاری انجام دهند، استفاده کنند.

و در اینجا شبکه Tor ناشناس به کمک می آید. زیرا می تواند برای یک فرد کاهش چشمگیری در توجه وسواسی ایجاد کند و به طور همزمان تقریباً تمام محدودیت های حرکت در شبکه جهانی وب را از بین ببرد. Tor هویت شما را در وب پنهان می کند، هر کاری را که در اینترنت انجام داده اید و جایی که رفته اید پنهان می کند.

علاوه بر این، شبکه Tor یک امتیاز عملی کوچک دیگر نیز دارد. اغلب اوقات به شما امکان می دهد از چنین چیز آزاردهنده ای مانند ممنوعیت IP در سایت های مختلف دور شوید. یه چیز کوچیک ولی قشنگ

Tor چیست و چگونه کار می کند

بنابراین، شبکه ناشناس Tor چیست. Tor مخفف The Onion Router است (برای کسانی که بورژوازی نمی دانند، اما کنجکاو هستند - ترجمه را در اینجا ببینید). اگر کسی به جزئیات فنی خسته کننده علاقه دارد، اجازه دهید صفحه Tor در ویکی پدیا را زیر پا بگذارد و بفهمد. من می خواهم کمی ساده تر - به همان صفحه در Lurkomorye. من سعی خواهم کرد به سرعت "روی انگشتان" را توضیح دهم.

اگرچه این شبکه بر اساس اینترنت معمولی کار می کند، اما تمام داده های موجود در آن مانند شبکه "بزرگ" مستقیماً از شما به سرور و برگشت نمی رود، بلکه همه چیز از طریق یک زنجیره طولانی از سرورهای ویژه اجرا می شود و رمزگذاری می شود. چندین بار در هر مرحله در نتیجه، گیرنده نهایی، یعنی شما، برای سایت ها کاملاً ناشناس می شوید - به جای آدرس واقعی شما، یک IP کاملاً چپ نمایش داده می شود که ربطی به شما ندارد. ردیابی تمام حرکات شما و همچنین آنچه انجام داده اید غیرممکن می شود. و رهگیری ترافیک شما نیز کاملا بی فایده می شود.

در تئوری است. در عمل، گاهی اوقات همه چیز خیلی گلگون نیست. اما در مورد تمام مشکلات احتمالی کمی بعد صحبت خواهیم کرد. شما قبلا از مقدمه طولانی و خسته کننده خسته شده اید، اینطور نیست؟ آیا نمی توانید صبر کنید تا در اسرع وقت این معجزه را نصب و امتحان کنید؟ خب پس بیا بریم

بیایید استفاده از Tor را شروع کنیم؟

Tor از نظر نصب و پیکربندی یک دستگاه نسبتاً پیچیده است. و در دوران نه چندان باستانی، اتصال یک "قوری" معمولی به آن به هیچ وجه امری پیش پا افتاده نبود. با این حال، امروز همه چیز بسیار ساده تر است. افراد باهوش و مهربان همه ماژولهای لازم را برداشتند، آنها را در یک دسته منسجم کنار هم گذاشتند، همه چیز را همانطور که باید تنظیم کردند و آن را در یک بسته قرار دادند. این بسته نام دارد. و پس از دانلود، همه سر و صدا با آن به باز کردن معمول و زیر پا گذاشتن بعدی دکمه "I want Tor!" خلاصه می شود. و تور ظاهر می شود.

البته، علاقهمندان به کامپیوتر و کسانی که کاری برای انجام دادن ندارند یا میخواهند CSF خود را مانند قبل سرگرم کنند، میتوانند همه ماژولهای لازم را جداگانه دانلود کنند و از طریق یک "کاما سوترا" فنی چند صفحهای، سعی کنند همه آنها را به هم گره بزنند، و حداقل به نحوی ساختار حاصل را پیکربندی و اجرا کنید. ما برای آنها آرزوی موفقیت می کنیم و ما خودمان کاری مفیدتر انجام خواهیم داد.

توصیه می کنم در این برگه به پیوند توجه کنید " بررسی تنظیمات اینترنت Tor". با کلیک بر روی آن به شما کمک می کند تا در نهایت مطمئن شوید که واقعاً اکنون در یک شبکه ناشناس هستید. به هر حال، یک لینک به یک راهنمای سریع نیز وجود دارد.

بنابراین، شما اکنون نامرئی هستید. با این حال، تا زمانی که سر شما در نهایت از گمنامی و مصونیت خیالی در حال چرخیدن است، من عجله دارم تا کمی حال شما را خراب کنم. دقیقاً همینطور، صرفاً از روی آسیب شخصی.

من فقط باید در مورد برخی از "تله های" شبکه Tor به شما بگویم تا در جستجوی ماجراجویی در "نیمکره های پایین" خود آنها را به این سنگ ها نزنید.

کمی امنیت در Tor

بنابراین، آنچه Tor نمی تواند در برابر آن محافظت کند. Tor نمی تواند از شخص در برابر حماقت خود محافظت کند. اگر فردی به جای مغز در رشد دهانه رحم فقط خاک اره داشته باشد یا عمداً به دنبال مشکلات برای خود باشد، قطعاً این مشکلات را پیدا خواهد کرد. و هیچ Tor در اینجا کمک نخواهد کرد. یاد بگیرید از مغز خود استفاده کنید و احتیاط اولیه را انجام دهید. Tor همچنین نمی تواند از شما در برابر برنامه های چت در رایانه شما محافظت کند. هر افزونه یا افزونه ای در مرورگر می تواند تمام ناشناس بودن شما را در یک لحظه «در صفر ضرب کند». بله مرورگر...

به همین دلیل است که بسته مورد نظر ما از یک نسخه دوپینگ ویژه Ognelis استفاده می کند. به هر حال، آیا شخص دیگری نیاز به یادآوری دارد که ویندوز خود یک تروجان بزرگ و یک جاسوس افزار است؟ ( لینوکسها میتوانند آزادانه در اینجا نفس بکشند - آنها هرگز به مشکلات "دریچه" کودکان اهمیت نمیدهند.). Tor همچنین نمی تواند از شما در برابر ویروس ها و هکرها محافظت کند. خوب، برای این منظور نیست! برای خود یک آنتی ویروس و فایروال معمولی تهیه کنید، آنها را به درستی تنظیم کنید و نحوه استفاده از آنها را یاد بگیرید - و با آرامش بخوابید.

مشکلات اصلی شبکه ناشناس Tor

بسیار خوب، من در حال تکمیل انحراف خود هستم و مستقیماً به مشکلات خود شبکه Tor می روم. اولین چیزی که توجه شما را جلب می کند سرعت است. سرعت بارگذاری صفحه اگرچه کلمات "سرعت" و "عجله" در اینجا به وضوح نامناسب هستند. صفحات بسیار کندتر از حد معمول بارگیری می شوند. این بهای گمنامی است. صفحهای که درخواست کردهاید، قبل از ورود به مرورگر شما، برای مدت طولانی بین سرورهای سراسر جهان باقی میماند. با این حال، باید اذعان داشت که وضعیت اکنون بسیار بهتر از چند سال پیش است و می توان با چنین سرعتی زندگی کرد. اگر کمی به آن عادت کنید. با وجود همه چیز، شبکه توسعه می یابد و قوی تر می شود.

خدمات ویژه

مشکل دیگر - و شاید اصلی - شبکه Tor، سازمان های اطلاعاتی است. آنها فقط نمی توانند این واقعیت را بپذیرند که انبوهی از کاربران آزادانه و غیرقابل کنترل در شبکه بدون "چشم همه بین" خود پرسه می زنند. و دائماً تمام تلاش ممکن را برای تغییر وضعیت انجام می دهند. تلاشها بسیار متفاوت هستند، تا صراحتاً مجرمانه. قبل از حملات ویروسی، هکرها و هک ها، آلودگی هدفمند نرم افزارها و سرورها با تروجان ها. اگرچه به ندرت، گاهی اوقات تلاش آنها برای آنها با موفقیت به پایان می رسد، و کل بخش ها از شبکه "پیاز" خارج می شوند، و یک "پاتیون" برای یکی از بدبخت ترین ها (یا احمق ترین، یا مغرور ترین) ترک می کند. اما قرار نیست در Tor هیچ کار مجرمانه ای انجام دهید، درست است؟ همه اینها برای اطمینان از این است که خیلی رک و پوست کنده نشوید و دائماً به یاد داشته باشید که Tor یک دارو نیست و هرگونه ناشناس بودن نسبی است. و اگر قبلاً تصمیم گرفته اید با ایالت قمار کنید ، سؤال دستگیری شما فقط یک موضوع زمان است.

مقامات

علاوه بر آژانسهای اطلاعاتی که منافع ایالتها را نمایندگی میکنند، مقامات دولتی اغلب مشکلاتی را برای شبکه ناشناس Tor نشان میدهند. میل به "نگه داشتن و رها نکردن" در افرادی که قدرت را به دست گرفته اند، نابود ناپذیر است. گاه در رابطه با برخی چیزها این میل کاملاً موجه و عادلانه است، اما اغلب چنین نیست. و ذره آزادی داده شده توسط Tor مانند یک پارچه قرمز بر روی آنها عمل می کند. در برخی کشورها، شبکه Tor قبلاً ممنوع شده است. به لحاظ قانونی. چنین تلاشی در روسیه وجود داشت. تاکنون فقط در نسخه پیش نویس. اینکه آیا این پروژه به قانون تبدیل می شود و چه زمانی، نمی دانم. در حال حاضر شبکه Tor در روسیه بدون محدودیت کار می کند. ممنوع - به جای آن چیز دیگری وجود خواهد داشت. من در اینجا به معنای واقعی کلمه حکمت عامیانه را در مورد این موضوع بیان نمی کنم، اما کمی نرم تر و ساده تر خواهم گفت: "برای هر عمل مخالفت خود را دارد."

هکرها

یکی دیگر از بدبختی های تور، هکرها هستند. برخی از آنها ایدئولوژیک هستند. و برخی به سادگی به *** سنگسار می شوند (با عرض پوزش برای بیان غیر پارلمانی). به طور دوره ای، اغلب در طول تشدید بهار یا پاییز، آنها "جنگ های صلیبی" ترتیب می دهند و سعی می کنند "جهان را از کثیفی پاک کنند". در ضمن نظر خود دنیا هم اصلا اذیتشون نمیکنه. آنها فکر می کنند که حق دارند برای همه تصمیم بگیرند. چندی پیش، یک "کمپین" علیه، فرض کنید، پورن غیر سنتی، در شبکه Tor وجود داشت. قضیه در این مورد کاملاً خیریه است. با این حال، همراه با پورن، یک دسته از سایت های کاملا سفید نیز دیده می شود. همین طور، در گذر. و کی گفته دفعه بعد فقط به این محدود می شوند؟ بنابراین بدانید که اگر سایت "پیاز" مورد علاقه شما به طور ناگهانی باز نشد، این احتمال وجود دارد که این اقدامات یکی از این افراد با مغزهای ملتهب باشد.

فایل های الوده

مشکل فایل های آلوده خود مرورگر Tor به شدت در مجاورت هکرها است. و در اینجا گوش سرویسهای ویژه مختلف اغلب زیر نظر میگیرد و سعی میکند به جای شبکهای ناشناس، تروجان خود را جابجا کند. به عنوان مثال، در اپ استورهمچنان پیشنهاد دانلود مرورگر Tor آلوده را دارد. علاوه بر این، مدیریت اپ استور در پاییز بارها در مورد این موضوع مطلع شد. با این حال، تروجان هنوز وجود دارد. موقعیت عجیب و کندی عجیب. درست است، وقتی به یاد می آورید که دوستی لطیف و محترمانه بین شرکت اپل و NSA ایالات متحده روز به روز قوی تر می شود، همه چیزهای عجیب و غریب فورا ناپدید می شوند. بنابراین فایل های خود Tor را به طور انحصاری از سایت رسمی دانلود کنید یا - موتور ما در واقع یک فایل را مستقیماً از سایت رسمی به شما می دهد.

معایب جزئی Tor

با مروری بر مشکلات کم و بیش جدی شبکه Tor، تمام شد. بیایید به دلخوری های جزئی برویم. من قبلاً در مورد سایت هایی که به طور دوره ای ناپدید می شوند صحبت کرده ام. اکنون در مورد سایت های روسی در این شبکه ناشناس. آنها کم هستند. اما آنها از قبل وجود دارند و تعداد آنها بیشتر و بیشتر می شود. و حتی در بسیاری از انجمن های غیر زبان بخش هایی برای روس ها وجود دارد. پس کجا پرسه بزنید و با چه کسی صحبت کنید پیدا خواهید کرد. با این حال، زبان اصلی در شبکه Tor همچنان انگلیسی است و همه خوشمزه ترین چیزهای این شبکه به زبان بورژوازی است. هر چند در خدمت شما همیشه انواع دیکشنری ها و.

به علاوه. باید به خاطر داشت که شبکه Tor اساساً توسط کسی تعدیل یا کنترل نمی شود. گاهی اوقات برخی از کنترل ها بر روی سایت های فردی زمانی رخ می دهد که صاحبان آنها قوانینی را برای بازدیدکنندگان خود تعیین می کنند. اما نه بیشتر. بنابراین، ممکن است به چیزهایی برخورد کنید که شما را شوکه کند. برای آن آماده باشید. همچنین در این شبکه اسکمباگ های مختلف، اسکیزوئیدهای صادق، دیوانه ها و دیگر فریک ها وجود دارد. تعداد زیادی از آنها در اینترنت "بزرگ" وجود دارد، اما در یک شبکه ناشناس احساس راحتی بیشتری می کنند و به ویژه خجالتی نیستند. درصد آنها بسیار کمتر از آن است که مقامات دولتی در این مورد به ما بگویند، اما وجود دارند. و اگر فرزندان خردسالی دارید، توصیه می کنم آنها را از Tor دور نگه دارید.

و به طور کلی، من به شدت خواستار محافظت از اینترنت در برابر کودکان هستم! این فقط به نفع اینترنت خواهد بود. او را بسیار ایمن تر خواهد کرد.

خب، به طور کلی، او تمام داستان های ترسناک را گفت. من فقط در مورد ویروس هایی به شما یادآوری می کنم که Tor از شما محافظت نمی کند - از خود محافظت کنید. خوب، دوباره در مورد ناشناس بودن - هرگز صد در صد اتفاق نمی افتد، بیشتر از ماده خاکستری خود استفاده کنید.

و برای دسر، یک لیست کوچک از سایت های "پیاز"، به اصطلاح، برای اورکلاک.

جوایز و جوایز - لیست کوچکی از سایت های "پیاز".

به هر حال، اگر هنوز متوجه نشده اید، در مرورگر Tor می توانید هر دو سایت معمولی اینترنت "بزرگ" را با دور زدن برخی ناراحتی ها و سایت های ویژه شبکه "پیاز" ناشناس باز کنید. این سایت ها در یک منطقه شبه دامنه خاص قرار دارند .پیاز(آدرس را با دقت نگاه کنید). از اینترنت معمولی باز نمی شوند. اصلا فقط از مرورگر Tor در حال اجرا و متصل به شبکه.

- تور ویکی(http://torwikignoueupfm.onion/) - فهرست پیوندهای Tor.

- ویکی پنهان(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) اولین سایتی است که هر کاربر جدید شبکه Tor باید به آن نگاه کند. حاوی پیوندهایی به تقریباً تمام منابع شبکه "پیاز". اغلب به دلیل هجوم زیاد بازدیدکنندگان در دسترس نیست.

- ویکی پنهان بدون سانسور(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - آینه ویکی پنهان. اعتدال حداقل است.

- توردیر(http://dppmfxaacucguzpc.onion/) - فهرست بزرگی از سایت های "پیاز".

- جستجوی Tor(http://kbhpodhnfxl3clb4.onion/)، تورگل(http://zw3crggtadila2sg.onion/torgle)، مشعل(http://xmh57jrzrnw6insl.onion/) و پرتگاه(http://nstmo7lvh4l32epo.onion/) - موتورهای جستجو در شبکه Tor، حداقل یکی از آنها کار می کند.

- فلیبوستا(http://flibustahezeous3.onion/) - آینه ای از کتابخانه معروف در شبکه پیاز (زبان RU).

- OnionNet(http://onionnetrtpkrc4f.onion/) - شبکه IRC. زبان اصلی ارتباط انگلیسی است. کانال های مختلف برای بحث، تا یک مهاجر غیرقانونی. سرورهای اضافی: ftwircdwyhghzw4i.onion، renko743grixe7ob.onion، nissehqau52b5kuo.onion.

- vTOR"e(http://da36c4h6gxbckn32.onion/) - شبکه اجتماعی. باشگاه های علاقه مند، وبلاگ ها، انجمن ها.

- رمپ(http://ramp2bombkadwvgz.onion/) در حال حاضر بزرگترین پلت فرم معاملاتی در بخش روسی شبکه Tor است. اخیراً شکایات زیادی از اقدامات اداره و افزایش موارد کلاهبرداران مطرح شده است. (پس روی منقار خود کلیک نکنید و چشم و گوش خود را باز نگه دارید) با بزرگترین انتخاب در وب. و بالاترین قیمت ها

- RUForum(http://ruforumqewhlrqvi.onion/) - انجمن روسی زبان با ارتباط و فروش همه چیز غیرممکن است. اخیراً به روی افراد خارجی بسته شده است. ثبت نام پرداخت می شود - 10 دلار.

- آمبرود(http://amberoadychffmyw.onion/) یکی از بزرگترین پلتفرم های معاملات سایه است.

- بازار ترور(http://assmkedzgorodn7o.onion/) - شرط بندی بر روی حدس زدن تاریخ مرگ افراد بد. هر کسی می تواند یک نفر را به لیست اضافه کند یا برای موقعیت های موجود پیشنهاد دهد. در حال حاضر باراک اوباما و بن برنانکه پیشتاز هستند.

- هک IT(http://tuwrg72tjmay47uv.onion/) - یک سرویس زنده برای استخدام هکرها.

- ویکی لیکس(http://zbnnr7qzaxlk5tms.onion/) - امیدوارم نیازی به توضیح نباشه که چیه؟ آینه در شبکه "پیاز" (ENG).

- پورتال پیاز(http://ximqy45aat273ha5.onion/) - راهنمای شبکه "پیاز" (RU).

- http://k4bmdpobhqdguh2y.onion/ - وبلاگی در مورد خدمات شبکه پنهان جدید (ENG).

- لوکوچان(http://562tqunvqdece76h.onion/Lukochan/) - تخته بزرگ (ENG، RU).

- جاده ابریشم(http://silkroadvb5piz3r.onion) یکی دیگر از بازارهای بزرگ ناشناس (ENG) است.

- کلیدها درها را باز می کنند(http://wdnqg3ehh3hvalpe.onion/) - سایتی در مورد هک کنسول های بازی و گجت های مختلف (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html - منبعی در مورد هک شبکه های اجتماعی و غیره. (ENG).

انواع منابع سیاسی-انقلابی-حزبی در اینجا به عمد ذکر نشده است. هر کس به آن نیاز داشته باشد آن را پیدا خواهد کرد.

ظاهراً شبکه Tor هک نشده باقی مانده است. حداقل طبق یک گزارش داخلی NSA از سال 2012، اگرچه این سازمان توانایی افشای مالکیت گره های خاص را در موارد خاص داشت، به طور کلی آنها قادر به افشای هیچ گرهی در صورت درخواست نیستند. بله، و این افشاگری ها به طور تصادفی رخ داده است، مانند خطا در مرورگر فایرفاکس، که در بسته tor و موارد دیگر وجود دارد. اگر از Tor به درستی استفاده کنید، احتمال افشای آن بسیار کم است.2. Tor تنها توسط مجرمان استفاده نمی شود

برخلاف تصور عمومی، Tor نه تنها توسط جنایتکاران، پدوفیل ها و سایر تروریست های بد استفاده می شود. این، به بیان ملایم، دور از واقعیت است. فعالان از همه نوع، روزنامه نگاران، فقط افرادی که عاشق حریم خصوصی هستند، پرتره کاربران Tor را می سازند. من شخصاً از موضع توسعه دهندگان Tor بسیار تحت تأثیر قرار گرفتم که به این سؤال پاسخ می دهند "چی، آیا چیزی برای پنهان کردن دارید؟" عبارت: "نه، این یک راز نیست - فقط به شما مربوط نیست."و مجرمان دارای زرادخانه بزرگی از ابزارها هستند، از تغییر هویت گرفته تا دستگاه های دزدیده شده یا دسترسی به شبکه، از بات نت ها تا ویروس های تروجان. با استفاده از Tor و تبلیغ آن، به مجرمان بیشتر از استفاده از اینترنت کمک نمی کنید.

3. Tor هیچ حفره یا درپشتی پنهانی ندارد

شایعات حاکی از آن است که Tor توسط ارتش ساخته شده است و آنها عمداً حفره های پنهانی در آن ایجاد کرده اند. اگرچه Tor در اصل با پول نیروی دریایی ایالات متحده تامین می شد، کد آن از آن زمان در مالکیت عمومی قرار داشت و بسیاری از رمزنگاران کد منبع آن را مطالعه کردند. همه می توانند آنها را مطالعه کنند. و اکنون علاقه مندان، طرفداران حریم خصوصی و ناشناس ماندن در اینترنت، روی این پروژه کار می کنند.همچنین اطلاعاتی وجود دارد مبنی بر اینکه آژانس های اطلاعاتی ایالات متحده حدود 60٪ از تمام گره ها را در اختیار دارند - اما به احتمال زیاد این اطلاعات تحریف شده است که حدود 60٪ از بودجه توسط ایالات متحده در قالب کمک های مالی تخصیص داده شده است.

4. هیچ موردی از محکومیت کسی برای حمایت از گره رله وجود نداشت

درست است، در اروپا، در این چراغ حقوق بشر و بهشت قانونی، یا بهتر است بگوییم، در اتریش، همین روز پیش، شخصی که گره خروج را در دست داشت متهم به همدستی شد، زیرا. ترافیک غیرقانونی از این گره عبور می کرد. بنابراین خطر حفظ یک گره خروجی آشکار است. خوب، گره های رله باید خارج از خطر باشند، زیرا طبق طرح عملیات شبکه، آنها نمی دانند درخواست از کجا آمده است، به کجا هدایت می شود، یا چه نوع ترافیکی را منتقل می کنند. و اثبات عبور ترافیک از طریق رله تقریبا غیرممکن است.5. استفاده از Tor آسان است.

بسیاری از مردم فکر می کنند که Tor برای هکرها و نابغه های کامپیوتر چیزی دشوار است. در واقع، توسعه دهندگان قبلاً استفاده از آن را تا حد امکان ساده کرده اند - فقط مرورگر Tor را دانلود کنید و وقتی آن را راه اندازی کردید، به طور خودکار از شبکه Tor استفاده خواهید کرد. بدون تنظیمات، دستورات در خط فرمان و موارد دیگر.6. Tor آنقدر که فکر می کنید کند نیست

یکی دو سال پیش، شبکه کند بود. اکنون دسترسی به سایت ها با سرعت کاملا قابل قبولی انجام می شود. بله، شما نمی توانید تورنت ها را از طریق Tor بارگیری کنید - هم به کندی و هم برای شبکه مضر. اما می توانید هر فعالیت معمولی دیگری را بدون تحریک انجام دهید.7. تور نوشدارویی نیست

با استفاده از Tor، هنوز باید چند قانون را دنبال کنید و کمی در مورد نحوه عملکرد آن، چه کاری می تواند و چه کاری نمی تواند انجام دهد، بدانید تا تمام تلاش های آن را نفی نکنید. اگر از مرورگر Tor استفاده می کنید و همزمان وارد فیس بوک شده اید، چندان منطقی نیست. درک کنید که چگونه کار می کند و از آن عاقلانه استفاده کنید.من شخصاً طرفدار حفظ حریم خصوصی و ناشناس ماندن در اینترنت هستم. من تبلیغ میکنم و از همه میخواهم که از پروژه Tor بهعنوان ضروری و مفید حمایت کنند، بهویژه با توجه به رویدادهای غم انگیز قوانین جدید ضد اینترنت. از شبکه Tor پشتیبانی کنید. برای خود یک رله تنظیم کنید - اگر بتوانید حداقل 50 کیلوبایت در ثانیه برای Tor در کانال خود اختصاص دهید، این از قبل کافی خواهد بود.

چرا من از حریم خصوصی و امکان ناشناس ماندن دفاع می کنم. بالاخره من یک شهروند قانونمند هستم و چیزی برای پنهان کردن ندارم، درست است؟

خب، من شخصاً میتوانم این را با استدلالهای زیر پاسخ دهم:

- من ممکن است چیزی برای پنهان کردن نداشته باشم، اما کاری که انجام می دهم به شما مربوط نیست

- زمان تغییر می کند، مردم تغییر می کنند و قوانین تغییر می کنند. من چیزی در نظرات نوشتم و چند سال پس از تصویب قانون شیک دیگری، ناگهان طبقه بندی آن به عنوان اظهارات افراطی ممکن شد.

- من معتقد نیستم که تمام افرادی که سعی در پیروی از اعمال من دارند، خدمتکاران صادق و فداکار تمیس هستند. اینکه هیچ کس سعی نخواهد کرد از اطلاعات دریافتی برای اهداف کثیف خودخواهانه خود استفاده کند.

دانستن نظر شما در مورد حریم خصوصی و ناشناس بودن،% نام کاربری% جالب خواهد بود.

با توجه به سخت تر شدن دسترسی به برخی از سایت ها، تعداد فزاینده ای از مردم برای دسترسی به آنها و همچنین گشت و گذار در اینترنت به صورت ناشناس شروع به استفاده از VPN و Tor کردند. قبلاً در یکی از موارد قبلی در مورد VPN صحبت کرده بودیم ، اکنون بیایید در مورد Tor صحبت کنیم.

من فوراً رزرو می کنم - مقاله حاوی دستورالعمل هایی در مورد نحوه بارگیری و پیکربندی مرورگر Tor نیست - فقط توضیحات فنی و اصول خود شبکه.

تاریخچه تور

مفهوم شبکه لامپ در سال 1995 با حمایت آزمایشگاه تحقیقاتی نیروی دریایی ایالات متحده معرفی شد. در سال 1997، DAPRA، بخشی از وزارت دفاع ایالات متحده که مسئول توسعه فناوری ها برای استفاده بعدی از آنها به نفع ارتش ایالات متحده است، به توسعه پیوست (به هر حال، همان بخش ARPANET را اختراع کرد، شبکه ای که بعداً به شبکه تبدیل شد. اینترنت معروف). در سال 2003، کدهای منبع شبکه در حوزه عمومی منتشر شد و شبکه به طور فعال شروع به توسعه کرد (مانند ARPANET بیست سال قبل) - تا سال 2016، این شبکه بیش از 7000 گره و حدود 2 میلیون کاربر داشت.

اصول شبکه

برای کاربر، شبکه کاملاً ساده کار می کند: داده های او ابتدا به گره نگهبان می رسد، سپس از طریق گره میانی به گره خروجی می گذرد و از قبل از گره خروجی به مقصد می رسد:

ردیابی گره نگهبان از طریق دو گره دیگر غیر واقعی است، و علاوه بر این، به نظر می رسد که داده های کاربر بلافاصله از گره خروج ظاهر شده است. با توجه به اینکه انواع ترافیک (از جمله ترافیک غیرقانونی) می تواند از این گره عبور کند، مسئولیت آن بر عهده صاحب این گره خواهد بود، بنابراین اگر در زندگی واقعی با او ملاقات کردید، با او دست بدهید، زیرا به اندازه کافی مشکل دارد. با قانون .

اصول دستگاه گره های مختلف

بیایید با جزئیات بیشتر به گره ها بپردازیم.

- گره ورودی (یا امنیتی یا نگهبان) مکانی است که داده های شما وارد شبکه Tor می شود. علاوه بر این، نزدیکترین گره انتخاب نمی شود، بلکه قابل اطمینان ترین است، بنابراین اگر پینگ در سطح چند صد میلی ثانیه باشد تعجب نکنید - این همه برای ایمنی شماست.

- گره میانی - ایجاد شده به طور خاص به طوری که با کمک گره خروجی ردیابی ورودی غیرممکن بود: حداکثر چیزی که می توان ردیابی کرد فقط گره میانی است. خود گره معمولا یک سرور مجازی را نشان می دهد، بنابراین اپراتورهای سرور فقط ترافیک رمزگذاری شده را می بینند و هیچ چیز دیگری را نمی بینند.

- گره خروجی نقطه ای است که داده های شما از آنجا به آدرس مورد نظر ارسال می شود. دوباره - مطمئن ترین سرور انتخاب شده است (این دقیقاً به چه معنی است - ما در زیر صحبت خواهیم کرد)، بنابراین پینگ می تواند بسیار بسیار بزرگ باشد.

رمزگذاری چگونه کار می کند و چرا شبکه پیاز است

Tor مخفف The Onion Router است و در اینجا این سوال مطرح می شود - پیاز چه ربطی به آن دارد؟ همه چیز در مورد روش رمزگذاری است: بر اساس اصل پیاز ایجاد شده است، یعنی برای رسیدن به مرکز آن (به داده های خود)، باید به طور متوالی تمام لایه ها را حذف کنید (رمزگذاری).

در عمل، به این صورت است: کلاینت داده ها را رمزگذاری می کند تا تنها گره خروجی دارای کلید رمزگشایی باشد. روی آن، آنها دوباره رمزگذاری می شوند، اما در حال حاضر به گونه ای که فقط یک گره میانی می تواند آنها را رمزگشایی کند. روی آن، داده ها دوباره رمزگذاری می شوند تا فقط گره نگهبان بتواند آن را رمزگشایی کند:

در نتیجه، ترافیک پس از گره خروجی کاملاً رمزگذاری شده است و گره میانی مسئولیتی در قبال هیچ چیزی ندارد - فقط داده های رمزگذاری شده را منتقل می کند. اما ترافیک می تواند از طریق HTTP و FTP به گره خروجی برود و استخراج اطلاعات محرمانه از آن کار سختی نیست.

چگونه Tor را مسدود کنیم

البته، همه دولتها از اینکه شهروندانشان میتوانند به راحتی به سایتهای ممنوعه دسترسی پیدا کنند، «خوشحال» نیستند، بنابراین بیایید بفهمیم که چگونه میتوانید در تئوری Tor را مسدود کنید.

اولین گزینه مسدود کردن گره های خروج Tor است. یعنی کاربران به سادگی نمی توانند شبکه را ترک کنند و برای کسانی که می خواهند از آن برای ناشناس سازی استفاده کنند بی فایده می شود. افسوس، به دلایل واضح، لیست تمام گره های خروجی مشخص است و در تئوری، اگر همه آنها مسدود شوند، محبوبیت Tor به شدت کاهش می یابد. در تئوری، زیرا حتی اگر تمام گره های خروجی را در قلمرو یک کشور مسدود کنید، هیچ کس در استفاده از گره های یک کشور همسایه دخالت نمی کند، که ممکن است چنین ترافیکی را مسدود نکند. با در نظر گرفتن این واقعیت که چندین هزار گره وجود دارد، مسدود کردن حتی صدها گره تأثیر خاصی بر پایداری شبکه نخواهد داشت.

گزینه دوم مسدود کردن تمامی کاربرانی است که وارد Tor می شوند. این در حال حاضر بسیار بدتر است، زیرا شبکه را کاملاً بی فایده می کند، زیرا قابل درک است که شما نمی توانید از گره های خروجی کشورهای دیگر استفاده کنید (زیرا اگر نتوانید وارد شبکه شوید چه نوع گره خروجی وجود دارد. ). باز هم - لیستی از تمام گره های نگهبان به صورت عمومی در دسترس است، و اگر یک ترفند - پل ها نبود، Tor تا به حال مسدود شده بود.

پل ها چیست؟

پل ها گره های غیر عمومی هستند. اما پس از آن این سوال مطرح می شود - از آنجایی که این یک گره عمومی نیست، کاربر چگونه از آن مطلع می شود؟ ساده است - هنگام تلاش برای اتصال به شبکه، آدرس های چند پل به کاربر داده می شود - این منطقی است، زیرا کاربر به تعداد زیادی گره ورودی به طور همزمان نیاز ندارد.

در عین حال، فهرست کامل همه پل ها کاملاً محرمانه است، بنابراین حداکثر توانایی دولت ها مسدود کردن چندین پل در یک زمان است. با این حال، از آنجایی که لیست کامل مشخص نیست، علاوه بر این، پل های جدید دائماً ظاهر می شوند - همه اینها شبیه مبارزه با آسیاب های بادی است. جدی ترین تلاش برای یافتن پل ها توسط محققان با استفاده از اسکنر پورت ZMap انجام شد - طبق برخی گزارش ها، یافتن 86٪ از همه پورت ها امکان پذیر شد. اما 86 100 نیست، علاوه بر این، همانطور که قبلاً نوشتم، پل های جدید همیشه ظاهر می شوند.

اصل اجماع در شبکه Tor

البته، کل این شبکه 7000 گره باید به نحوی پشتیبانی شود. برای این، 10 سرور قدرتمند ایجاد شده است که توسط حلقه خاصی از داوطلبان مورد اعتماد پشتیبانی می شود. هر ساعت، آنها سلامت همه گرهها را بررسی میکنند، که از آن گرهها ترافیک بیشتری عبور میکند، کدام گرهها تقلب میکنند (در مورد زیر توضیح میدهیم)، و غیره. علاوه بر این، انتشار همه داده ها به صورت باز از طریق HTTP (البته به جز لیست تمام پل ها) انجام می شود و در دسترس همگان است.

این سوال مطرح می شود - از آنجایی که همه تصمیمات در شبکه با هم گرفته می شود، چرا 10 سرور وجود دارد - بالاخره، پس قرعه کشی (5 در 5) امکان پذیر است؟ ساده است - 9 سرور مسئول لیست گره ها و یک سرور برای لیست پل ها هستند. بنابراین همیشه می توان به اجماع رسید.

گره های اسنیفر چیست؟

البته، بسیاری از کسانی که گرههای خروجی را نگه میدارند به این فکر افتادند - از آنجایی که ترافیک از طریق گرههای آنها دقیقاً به گونهای عبور میکند که گویی از دستگاه کاربر میآید، پس چرا از ورود و رمز عبور (و سایر دادههای محرمانه) سود نبریم؟ با در نظر گرفتن این واقعیت که بیشتر ترافیک از طریق پروتکل های باز (HTTP، FTP و SMTP) عبور می کند - داده ها مستقیماً به صورت شفاف منتقل می شوند، آن را بگیرید - من نمی خواهم. علاوه بر این، افسوس که این شنود غیرفعال (خریدن) توسط کاربر قابل ردیابی نیست، بنابراین تنها راه مبارزه این است که داده های خود را از طریق Tor فقط به صورت رمزگذاری شده ارسال کنید.

البته سازندگان (و کاربران) Tor به هیچ وجه این کار را دوست ندارند، بنابراین پرچمی با اجماع به نام BadExit اختراع شد. معنی آن گرفتن و گذاشتن برچسب های ویژه روی خروجی هایی است که به ترافیک گوش می دهند. راههای زیادی برای تعیین استراق سمع وجود دارد، رایجترین روش ایجاد صفحهای است که در آن میتوانید لاگینها و رمزهای عبور را وارد کرده و از طریق HTTP به شبکه Tor منتقل کنید. اگر بعداً از این گره تلاشی برای ورود به این سایت با این لاگین ها و رمزهای عبور انجام شود، این گره درگیر sniffing است. البته، هیچ کس زحمت استفاده از آنها را نمی دهد، اما، همانطور که در بالا نوشتم، داده های خود را رمزگذاری کنید، و سپس صاحبان چنین گره هایی ناتوان خواهند بود.

البته همه گرههای خروجی اینگونه نیستند (طبق برخی منابع، حدود 5 درصد از آنها وجود دارد) و اکثر صاحبان گرهها نقش خود را بسیار جدی میگیرند و تمام ریسکها را متوجه خود میکنند و به شبکه Tor کمک میکنند تا در همه جا وجود داشته باشد به جز قطب جنوب (من فکر می کنم پنگوئن ها مانند کاوشگران قطبی اهمیتی نمی دهند - با این وجود، آنها کارهای مهم تری برای انجام دادن دارند)، که به خاطر آن انسان ها از آنها تشکر می کنند.