ما یک دوره جدید از تیم را مورد توجه شما قرار می دهیم کد بای- "تست نفوذ برنامه های کاربردی وب از ابتدا". تئوری عمومی، آماده سازی محیط کار، فازی غیرفعال و انگشت نگاری، فازی فعال، آسیب پذیری ها، پس از بهره برداری، ابزارها، مهندسی اجتماعی و موارد دیگر.

دامنه ها حداقل دو سرور DNS دارند، یکی سرور نام اصلی (ns1) و دیگری سرور نام ثانویه (ns2) نامیده می شود. سرورهای ثانویه معمولاً زمانی استفاده می شوند که مشکلی در سرور DNS اولیه وجود داشته باشد: اگر یک سرور در دسترس نباشد، سرور دوم فعال می شود. طرح های پیچیده تر با استفاده از تعادل بار، فایروال ها و خوشه ها امکان پذیر است.

تمام رکوردهای DNS برای یک دامنه خاص به نام سرور اصلی اضافه می شوند. سرور ثانویه به سادگی تمام اطلاعات را با دریافت آن از اصلی، بر اساس پارامترهای تنظیم شده روی سرور اصلی، همگام می کند.

این دستورالعمل شرح خواهد داد، نحوه ایجاد سرور DNS اولیه در حال اجرا بر روی CentOS... لطفاً توجه داشته باشید که سرور DNS ارائه شده در این آموزش یک DNS عمومی خواهد بود، به این معنی که سرور به درخواستهای هر آدرس IP پاسخ میدهد. نحوه محدود کردن دسترسی به سرور در این راهنما توضیح داده شده است.

قبل از شروع، می خواهم اشاره کنم که DNS را می توان با یا بدون محیط chroot jail نصب کرد. محیط chroot jail سرور DNS را به یک دایرکتوری خاص در سیستم محدود می کند، برخلاف دسترسی کامل به سیستم در سرور. بنابراین، هر گونه آسیب پذیری سرور DNS کل سیستم را به خطر نمی اندازد. محدود کردن سرور DNS به یک دایرکتوری خاص (فرآیندی به نام chrooting) نیز در شرایط آزمایش مفید است.

هدف

ما یک سرور DNS را در شرایط آزمایشی برای دامنه example.tst، که یک دامنه فرضی (غیر موجود) است، راه اندازی خواهیم کرد. به این ترتیب، ما به طور تصادفی در عملکرد هیچ دامنه واقعی دخالت نخواهیم کرد.

این دامنه دارای سه سرور زیر است.

| سرور | آدرس آی پی | خدمات میزبانی | FQDN |

| سرور A | 172.16.1.1 | ایمیل | mail.example.tst |

| سرور B | 172.16.1.2 | وب، FTP | www.example.tst ftp.example.tst |

| سرور C | 172.16.1.3 | سرور DNS اصلی | ns1.example.tst |

ما سرور DNS اولیه را پیکربندی می کنیم و دامنه مورد نیاز و رکوردهای DNS را همانطور که در جدول نشان داده شده است اضافه می کنیم.

تنظیم نام میزبان

همه هاست ها باید از نظر FQDN به درستی شناسایی شوند. این را می توان با استفاده از روش زیر انجام داد.

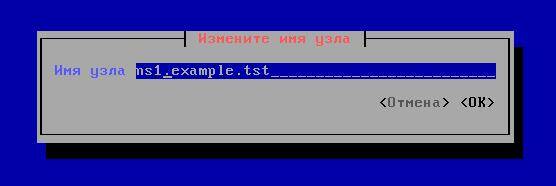

کسانی که عاشق یک رابط گرافیکی هستند می توانند از ابزار NetworkManaget استفاده کنند. برای این کار دستور را تایپ کنید nmtui... رابط شبه گرافیکی زیر باز می شود:

"Change Hostname" را انتخاب کرده و ns1.example.tst را وارد کنید

پس از اتمام، کلیک کنید و OK کنید.

راه دیگر، فقط در یک دستور:

Hostnamectl set-hostname ns1.example.tst

پس از نصب، نام هاست را می توان با دستور زیر بررسی کرد.

# نام میزبان ns1.example.tst

وضعیت Hostnamectl

قبل از رفتن به مرحله بعدی مطمئن شوید که نام میزبان برای همه سرورها به درستی تنظیم شده است.

نصب پکیج ها

ما از bind برای DNS استفاده خواهیم کرد که به راحتی با دستور yum قابل تنظیم است.

نصب DNS بدون chroot:

# yum install bind

نصب DNS با chroot:

# yum install bind bind-chroot

آماده سازی فایل های پیکربندی

همانطور که قبلا ذکر شد، bind را می توان با یا بدون chroot پیکربندی کرد. بسته به اینکه chroot نصب شده باشد یا نه، مسیرها کمی متفاوت است.

| مسیر فایل پیکربندی | مسیر فایل های منطقه | |

| بدون chroot | / و غیره / | / var / با نام / |

| با chroot | / var / named / chroot / etc / | / var / named / chroot / var / named / |

می توان از فایل پیکربندی پیش فرض با نام.conf استفاده کرد. با این حال، برای سهولت استفاده از یک فایل پیکربندی نمونه متفاوت استفاده خواهیم کرد.

تهیه یک نسخه پشتیبان از فایل /etc/named.conf

Cp /etc/named.conf /etc/named.conf.bak

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /etc/named.conf

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /var/named/chroot/etc/named.conf

حالا که یک نسخه پشتیبان از فایل پیکربندی وجود دارد و خود فایل اصلی تغییر کرده است، بیایید ادامه دهیم.

# vim /etc/named.conf

# vim /var/named/chroot/etc/named.conf

خطوط زیر اضافه/تغییر شده است.

گزینهها (## مسیر فایلهای منطقه ## دایرکتوری "/ var / named"؛ ## درخواستهای ارسال به سرور DNS عمومی Google برای دامنههای غیر محلی ## ارسالکنندهها (8.8.8.8;); ## اعلان منطقه فوروارد به عنوان مثال.tst ## zone "example.tst" IN (مستر تایپ کنید؛ فایل "example-fz"؛ ## فایل منطقه فوروارد در / var / با نام ## allow-update (هیچکدام؛) قرار دارد. ;) ## اعلان منطقه معکوس برای شبکه 172.16.1.0 ## zone "1.16.172.in-addr.arpa" IN (مستر را تایپ کنید؛ فایل "rz-172-16-1"؛ فایل ## برای منطقه معکوس است واقع در / var / با نام ## allow-update (none;);

آماده سازی فایل های منطقه

فایل های منطقه پیش فرض به طور خودکار در / var / named یا / var / named / chroot / var / named (برای chroot) ایجاد می شوند.

با فرض اینکه فایل های منطقه پیش فرض وجود ندارد، می توانیم فایل های نمونه را از / usr کپی کنیم.

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* / var / named /

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* / var / named / chroot / var / named

خوب. حالا فایل های zone پیش فرض آماده هستند، فایل های zone خودمان را برای example.tst و network 172.16.1.0 ایجاد می کنیم. هنگام ایجاد فایل های zone باید چند نکته را در نظر داشت.

- نماد '@' مخفف NULL در فایل های منطقه است.

- برای مثال، هر رکورد نام دامنه کاملاً واجد شرایط (FQDN) با یک نقطه خاتمه می یابد. mail.example.tst. بدون نقطه، مشکلات وجود خواهد داشت.

1. منطقه مستقیم

منطقه فوروارد حاوی نقشه ای از تبدیل نام ها به آدرس های IP است. برای دامنه های عمومی، دامنه های DNS میزبانی شده در هاست، موجود در فایل منطقه جلو.

# vim / var / named / example-fz

# vim / var / named / chroot / var / named / example-fz $ TTL 1D @ IN SOA ns1.example.tst. mial.example.tst. (0؛ سریال 1D؛ refresh 1H؛ دوباره امتحان کنید 1W؛ انقضا 3H)؛ حداقل IN NS ns1.example.tst. IN A 172.16.1.3 mail IN A 172.16.1.1 IN MX 10 mail.example.tst. www IN A 172.16.1.2 ns1 IN A 172.16.1.3 ftp در CNAME www.example.tst.

توضیح: در داخل فایل zone، SOA به معنای شروع مجوز است. این نام دامنه کاملاً واجد شرایط یک سرور نام معتبر است. بعد از نام دامنه کامل، یک آدرس ایمیل تماس وجود دارد. از آنجایی که نمی توانیم از «@» در آن استفاده کنیم [ایمیل محافظت شده]، آدرس ایمیل را به صورت mial.example.tst بازنویسی می کنیم.

- NS: نام ارائهکننده

- آ: رکورد یا رکورد یک آدرس یک آدرس IP است

- MX: ورودی مبدل ایمیل. در اینجا ما فقط از یک MX با اولویت 10 استفاده می کنیم. در مورد MX های متعدد، می توانیم از اولویت های دیجیتال مختلف استفاده کنیم. عدد پایین برنده می شود. به عنوان مثال، MX 0 بهتر از MX 1 است.

- CNAME: نام متعارف. اگر سروری سرویس های زیادی را میزبانی کند، به احتمال زیاد بسیاری از نام ها به یک سرور واحد ترجمه می شوند. CNAME نشان می دهد که سرور چه نام های دیگری می تواند داشته باشد و به نام موجود در رکورد A اشاره می کند.

2. منطقه معکوس

منطقه معکوس شامل نقشه ای از ترجمه ها از آدرس های IP به نام ها است. در اینجا یک ناحیه معکوس برای شبکه 172.16.1.0 ایجاد می کنیم. در یک دامنه واقعی، سرور DNS صاحب بلوک IP عمومی در فایل منطقه معکوس قرار دارد.

# vim / var / با نام / rz-172-16-1

# vim / var / named / chroot / var / named / rz-172-16-1 $ TTL 1D @ IN SOA ns1.example.tst. sarmed.example.tst. (0؛ سریال 1D؛ refresh 1H؛ دوباره امتحان کنید 1W؛ انقضا 3H)؛ حداقل IN NS ns1.example.tst. 1 IN PTR mail.example.tst. 2 در PTR www.example.tst. 3 IN PTR ns1.example.tst.

توضیح: اکثر پارامترهای مورد استفاده در ناحیه معکوس با ناحیه جلو یکسان هستند، به جز یکی.

- PTR: رکورد PTR یا Pointer، به نام دامنه کاملا واجد شرایط اشاره می کند

تکمیل

اکنون که فایل های zone آماده هستند، مجوز فایل های zone را پیکربندی می کنیم.

# chgrp با نام / var / نامگذاری / *

# chgrp با نام / var / نام / chroot / var / نام / *

اکنون آدرس IP سرور DNS را تنظیم می کنیم.

# vim /etc/resolv.conf nameserver 172.16.1.3

در نهایت، می توانیم سرویس DNS را راه اندازی کنیم و مطمئن شویم که به autostart اضافه شده است.

# سرویس با نام راه اندازی مجدد # chkconfig نامگذاری شد

تست DNS

برای تست DNS می توانیم از dig یا nslookup استفاده کنیم. ابتدا پکیج های مورد نیاز را نصب می کنیم.

# yum install bind-utils

1. آزمایش منطقه جلو با استفاده از حفاری

# dig example.tst ;; - >> هدر<<- opcode: QUERY, status: NOERROR, id: 31184 ;; QUESTION SECTION: ;example.com. IN A ;; ANSWER SECTION: example.com. 86400 IN A 172.16.1.3 ;; AUTHORITY SECTION: example.com. 86400 IN NS ns1.example.com. ;; ADDITIONAL SECTION: ns1.example.com. 86400 IN A 172.16.1.3

2. بررسی PTR با dig

هنگام استفاده از حفاری برای آزمایش، همیشه باید به دنبال وضعیت "NOERROR" باشید. هر حالت دیگری به این معنی است که چیزی اشتباه است.

# dig -x 172.16.1.1 ;; - >> هدر<<- opcode: QUERY, status: NOERROR, id: 27415 ;; QUESTION SECTION: ;1.1.17.172.in-addr.arpa. IN PTR ;; ANSWER SECTION: 1.1.16.172.in-addr.arpa. 86400 IN PTR mail.example.tst. ;; AUTHORITY SECTION: 1.16.172.in-addr.arpa. 86400 IN NS ns1.example.tst. ;; ADDITIONAL SECTION: ns1.example.tst. 86400 IN A 172.16.1.3

3. بررسی MX با dig

# dig example.tst mx ;; - >> هدر<<- opcode: QUERY, status: NOERROR, id: 35405

;; QUESTION SECTION:

;example.tst. IN MX

;; ANSWER SECTION:

example.tst. 14366 IN MX 10 mail.example.tst.

نکات عیب یابی

- من SELinux را غیر فعال کرده ام.

- مطمئن شوید که فایروال شما پورت UDP 53 را مسدود نمی کند

- / var / log / پیام ها باید حاوی اطلاعات مفیدی باشند در صورتی که چیزی اشتباه باشد

- مطمئن شوید که فایلهای منطقه متعلق به کاربر "نام" است.

- مطمئن شوید که آدرس IP سرور DNS ابتدا در /etc/resolv.conf آمده است

- اگر از example.tst در آزمایشگاه استفاده میکنید، مطمئن شوید که سرور را از اینترنت جدا کردهاید، زیرا example.tst دامنهای وجود ندارد.

به طور خلاصه، این آموزش بر میزبانی دامنه example.tst در آزمایشگاه برای اهداف نمایشی تمرکز دارد. لطفاً به یاد داشته باشید که این راهنمای ایجاد یک سرور DNS عمومی، مانند سرور DNS، که به درخواستهای هر آدرس IP پاسخ میدهد نیست. اگر در حال راهاندازی یک سرور DNS تولیدی هستید، حتماً بررسی کنید که کدام خطمشی برای DNS عمومی اعمال میشود. درس دیگر ایجاد یک DNS ثانویه، محدود کردن دسترسی به سرور DNS و پیاده سازی DNSSEC است.

ضامن یک واسطه قابل اعتماد بین شرکت کنندگان در معامله است.

اکثر کاربران اینترنت می دانند که یک سرور DNS نام سایت ها را به آدرس های IP ترجمه می کند.و معمولاً این جایی است که دانش در مورد سرور DNS به پایان می رسد. این مقاله قصد دارد نگاهی عمیق تر به عملکرد آن داشته باشد.

بنابراین، بیایید تصور کنیم که باید شبکهای را که ارائهدهنده آن بلوکی از آدرسهای "صادق" را برای آن اختصاص داده است، اشکال زدایی کنید، یا سرور DNS خود را برای راهاندازی در شبکه محلی پیکربندی کنید. اینجاست که بلافاصله انواع کلمات ترسناک ظاهر می شوند، مانند "منطقه"، "انتقال"، "فورواردر"، "in-addr.arpa" و غیره. بیایید با همه اینها به تدریج آن را بفهمیم.

به روشی بسیار انتزاعی، می توان گفت که هر رایانه در اینترنت دارای دو شناسه اصلی است - این یک نام دامنه است (به عنوان مثال، www..0.0.1). اما انتزاعی بودن در این واقعیت نهفته است که یک رایانه می تواند چندین آدرس IP داشته باشد (علاوه بر این، هر رابط می تواند آدرس خاص خود را داشته باشد، علاوه بر این، چندین آدرس می تواند به یک رابط تعلق داشته باشد)، و همچنین می تواند چندین نام داشته باشد. علاوه بر این، آنها می توانند با یک یا چند آدرس IP ارتباط برقرار کنند. و ثالثاً ممکن است کامپیوتر اصلاً نام دامنه نداشته باشد.

همانطور که قبلا ذکر شد، وظیفه اصلی یک سرور DNS ترجمه نام دامنه به آدرس IP و بالعکس است. در طلوع اینترنت، زمانی که هنوز یک ARPANET بود، این مشکل با حفظ لیست های طولانی از همه شبکه های کامپیوتری حل شد. علاوه بر این، یک کپی از چنین لیستی باید در هر کامپیوتر وجود داشته باشد. طبیعتا با رشد شبکه، این فناوری دیگر برای کاربران راحت نشد، زیرا این فایل ها حجم بالایی داشتند و علاوه بر آن، نیاز به همگام سازی نیز داشتند. به هر حال، برخی از این "پژواک های گذشته" این روش را امروزه می توان یافت. بدین ترتیب می توانید آدرس سرورهایی را که به طور منظم با آنها کار می کنید در فایل HOSTS (هم در یونیکس و هم در ویندوز) وارد کنید.

بنابراین، سیستم ناخوشایند "تک فایل" با DNS - یک ساختار سلسله مراتبی از نام ها که توسط دکتر پل موکاپتریس اختراع شده بود، جایگزین شد.

بنابراین، یک "ریشه درخت" وجود دارد - "." (نقطه). با توجه به اینکه این ریشه برای همه دامنه ها یکسان است، معمولاً نقطه انتهای نام قرار نمی گیرد. اما در توضیحات DNS استفاده می شود و این چیزی است که باید به خاطر بسپارید. در زیر این "ریشه" دامنه های سطح اول قرار دارند. تعداد کمی از آنها وجود دارد - com، net، edu، org، mil، int، biz، info، gov (و غیره) و دامنه های دولتی، به عنوان مثال، ua. دامنه های سطح دوم هنوز پایین تر هستند و حتی پایین تر - سوم و غیره.

سلسله مراتب از پایین به بالا چیست؟

هنگام پیکربندی، آدرس حداقل یک سرور DNS مشخص می شود، اما به عنوان یک قاعده، دو مورد از آنها وجود دارد. در مرحله بعد، مشتری درخواستی را به این سرور ارسال می کند. سروری که درخواست را دریافت کرده است یا در صورت اطلاع از پاسخ پاسخ می دهد، یا درخواست را به سرور "بالادست" (در صورت شناخته شدن)، یا بلافاصله به root ارسال می کند، زیرا هر سرور DNS آدرس سرورهای DNS ریشه را می داند.

سپس درخواست شروع به پایین رفتن می کند - سرور ریشه درخواست را به سرور سطح اول، دومی - به سرور سطح دوم و غیره ارسال می کند.

علاوه بر چنین "اتصال عمودی"، طبق اصل "اولیه - ثانویه" موارد "افقی" نیز وجود دارد. و اگر فرض کنیم سروری که به دامنه سرویس می دهد و "بدون شبکه ایمنی" کار می کند ناگهان از دسترس خارج شود، کامپیوترهای واقع در این دامنه نیز از دسترس خارج می شوند! به همین دلیل است که هنگام ثبت دامنه سطح دوم، باید حداقل دو سرور DNS که به این دامنه سرویس می دهند، نشان داده شود.

با ادامه رشد اینترنت، همه دامنه های سطح بالا به زیر دامنه ها یا مناطق تقسیم شدند. هر منطقه یک دامنه مستقل است، اما هنگام دسترسی به پایگاه داده نام، دامنه والد را پرس و جو می کند. منطقه والد حق وجود را برای منطقه فرزند تضمین می کند و مسئولیت رفتار آن در شبکه را بر عهده دارد (درست مانند زندگی واقعی). هر منطقه باید حداقل دو سرور DNS داشته باشد که یک پایگاه داده DNS را برای آن منطقه حفظ کند.

شرایط اصلی برای عملکرد سرورهای DNS در یک منطقه وجود اتصال جداگانه به اینترنت و قرار دادن آنها در شبکه های مختلف برای اطمینان از تحمل خطا است. بنابراین، بسیاری از سازمان ها برای حفظ و نگهداری سرورهای DNS ثانویه و ثالث به نفع خود به ISP ها متکی هستند.

سرورهای بازگشتی و غیر بازگشتی

سرورهای DNS می توانند بازگشتی و غیر بازگشتی باشند. تفاوت این است که موارد بازگشتی همیشه یک پاسخ را به مشتری برمیگردانند، زیرا آنها به طور مستقل ارجاعات به سرورهای DNS دیگر را ردیابی میکنند و آنها را نظرسنجی میکنند، در حالی که موارد غیر بازگشتی این ارجاعها را به مشتری برمیگردانند، و کلاینت باید به طور مستقل سرور مشخص شده را پرس و جو کند.

سرورهای بازگشتی معمولاً در سطوح پایین استفاده می شوند، به عنوان مثال، در شبکه های محلی، زیرا آنها تمام پاسخ های میانی و غیره را در حافظه پنهان ذخیره می کنند، و به همین ترتیب در درخواست های بعدی به آن، پاسخ ها سریعتر بازگردانده می شوند. و سرورهای غیر بازگشتی اغلب در بالای سلسله مراتب قرار دارند زیرا درخواست های زیادی دریافت می کنند که به سادگی منابع کافی برای ذخیره پاسخ ها وجود ندارد.

Forwarders - درخواست "forwarders" و شتاب دهنده های تفکیک نام

سرورهای DNS دارای یک ویژگی نسبتا مفید هستند - توانایی استفاده از به اصطلاح "Forwarders". یک سرور DNS "صادق" به طور مستقل از سرورهای دیگر پرس و جو می کند و پاسخ مناسب را پیدا می کند. اما اگر شبکه شما از طریق یک خط آهسته (مثلاً Dial-up) به اینترنت متصل باشد، این فرآیند می تواند زمان زیادی را ببرد. بنابراین، می توانید این درخواست ها را به عنوان مثال به سرور ارائه دهنده هدایت کنید و سپس به سادگی پاسخ آن را بپذیرید.

استفاده از چنین "فورواردرهایی" می تواند برای شرکت های بزرگ با شبکه های متعدد مفید باشد. بنابراین، در هر شبکه، میتوانید یک سرور DNS نسبتاً ضعیف نصب کنید و یک ماشین قدرتمندتر با خط سریعتر را به عنوان «forwarder» مشخص کنید. بنابراین معلوم می شود که همه پاسخ ها توسط این سرور قدرتمندتر ذخیره می شوند که منجر به وضوح نام سریعتر برای کل شبکه می شود.

هر دامنه پایگاه داده DNS خود را دارد که به نظر می رسد مجموعه ای از فایل های متنی ساده است. آنها در سرور DNS اولیه (اولیه) قرار دارند و هر از گاهی توسط سرورهای ثانویه کپی می شوند. و در پیکربندی سرور مشخص می شود که کدام فایل حاوی توضیحات مناطق است و همچنین اینکه سرور اصلی یا ثانویه برای این منطقه است.

آدرس بی نظیر

یک آدرس اینترنتی منحصر به فرد با افزودن یک نام دامنه به نام میزبان ایجاد می شود. بنابراین، یک کامپیوتر، به عنوان مثال، "fred" در دامنه، به عنوان مثال، "smallorg.org" نامیده می شود fred.smallorg.org. به هر حال، یک دامنه می تواند هم میزبان و هم منطقه را در خود جای دهد. به عنوان مثال، دامنه smallorg.org ممکن است حاوی میزبان fred.smallorg.org باشد و در عین حال میزبان منطقه acctg.smallorg.org باشد که یک زیر دامنه است و ممکن است حاوی میزبان دیگری barney.acctg.smallorg.org باشد. در حالی که این امر پایگاه داده نام را ساده می کند، یافتن میزبان ها در اینترنت را دشوارتر می کند.

DNS سه سناریو را برای یافتن آدرس IP در پایگاه داده پیاده سازی می کند.

- رایانهای که باید به رایانه دیگری در همان منطقه متصل شود، از سرور DNS محلی درخواست میکند تا منطقه بتواند آدرس IP رایانه راه دور را جستجو کند. سرور DNS محلی که این آدرس را در پایگاه داده نام محلی دارد، آدرس IP درخواستی را به رایانه ای که درخواست را انجام داده است برمی گرداند.

* رایانه ای که باید به رایانه ای در منطقه دیگری متصل شود، سرور DNS محلی را برای منطقه خود جستجو می کند. سرور DNS محلی تشخیص می دهد که رایانه مورد نظر در منطقه دیگری است و سرور DNS ریشه را جستجو می کند. سرور DNS ریشه درخت سرور DNS را پایین می آورد و سرور DNS محلی مربوطه را پیدا می کند. از آن آدرس IP رایانه درخواستی را دریافت می کند. سپس سرور DNS ریشه این آدرس را به سرور محلی DNS ارسال می کند که درخواست را ارسال کرده است. سرور DNS محلی آدرس IP را به رایانه ای که درخواست از آن انجام شده است برمی گرداند. همراه با آدرس IP، یک مقدار ویژه منتقل می شود - TTL (زمان برای زندگی). این مقدار به سرور DNS محلی می گوید که چه مدت می تواند آدرس IP رایانه راه دور را در حافظه پنهان خود ذخیره کند. این باعث افزایش سرعت پردازش درخواست های بعدی می شود.

* رایانه ای که نیاز به برقراری مجدد ارتباط با رایانه ای در منطقه دیگری دارد، سرور DNS محلی را برای منطقه خود جستجو می کند. سرور DNS محلی بررسی می کند که آیا این نام در حافظه پنهان آن وجود دارد و آیا TTL منقضی شده است. اگر آدرس هنوز در حافظه پنهان است و TTL منقضی نشده است، آدرس IP به رایانه درخواست کننده ارسال می شود. این یک پاسخ غیرمجاز در نظر گرفته می شود زیرا سرور DNS محلی معتقد است که آدرس IP رایانه راه دور از آخرین درخواست تغییر نکرده است.

در هر سه مورد، رایانه فقط به آدرس IP سرور DNS محلی برای یافتن رایانه در اینترنت نیاز دارد. کار بیشتر برای یافتن آدرس IP که با نام درخواستی مطابقت دارد توسط سرور DNS محلی انجام می شود. همانطور که می بینید، اکنون همه چیز برای رایانه محلی بسیار ساده تر است.

با رشد درخت DNS، الزامات جدیدی بر روی سرورهای سیستم نام دامنه قرار داده شد. همانطور که قبلاً ذکر شد، سرورهای DNS والدین باید آدرس IP سرورهای DNS فرزند خود را داشته باشند تا بتوانند درخواستهای آدرس DNS نام به IP را به درستی پردازش کنند. برای اینکه پرس و جوهای DNS به درستی پردازش شوند، جستجوی درخت DNS باید از یک نقطه خاص شروع شود. در دوران طفولیت اینترنت، بیشتر جستجوهای نام برای نام میزبان های محلی بود. بیشتر ترافیک DNS به داخل منطقه محلی رفت و در بدترین حالت به سرورهای DNS مادر رسید. با این حال، با محبوبیت روزافزون اینترنت و بهویژه وب، درخواستهای DNS بیشتری برای میزبانهای راه دور خارج از منطقه محلی ایجاد شد. هنگامی که سرور DNS نام میزبان را در پایگاه داده خود پیدا نکرد، باید سرور DNS راه دور را پرس و جو می کرد. مناسب ترین کاندیدها برای سرورهای DNS راه دور، به طور طبیعی، سرورهای DNS سطح بالا هستند که اطلاعات کاملی در مورد درخت دامنه دارند و می توانند سرور DNS صحیح را که مسئول منطقه ای است که میزبان درخواستی به آن تعلق دارد، بیابند. سپس آدرس IP هاست مورد نظر را نیز به سرور DNS محلی برمی گردانند. همه اینها منجر به اضافه بارهای عظیم سرورهای ریشه DNS می شود. خوشبختانه تعداد آنها زیاد نیست و همه آنها به طور مساوی بار را بین خود تقسیم می کنند. سرورهای DNS محلی با استفاده از پروتکل DNS با سرورهای DNS دامنههای سطح بالا ارتباط برقرار میکنند که در ادامه این فصل مورد بحث قرار میگیرد.

DNS یک خیابان دو طرفه است. DNS نه تنها یک آدرس IP را از یک نام میزبان مشخص جستجو می کند، بلکه می تواند عملیات معکوس را نیز انجام دهد. نام میزبان در شبکه را با آدرس IP تعیین کنید. بسیاری از سرورهای وب و FTP در اینترنت دسترسی را بر اساس دامنه ای که مشتری به آن تعلق دارد، محدود می کنند. پس از دریافت درخواست اتصال از مشتری، سرور آدرس IP مشتری را به عنوان درخواست DNS معکوس به سرور DNS ارسال می کند. اگر منطقه DNS مشتری به درستی پیکربندی شده باشد، کوئری نام میزبان سرویس گیرنده را برمی گرداند، که سپس برای تصمیم گیری در مورد پذیرش یا عدم پذیرش این مشتری به سرور استفاده می شود.

پیکربندی دستی پنجره ها.

در MS Windows، آدرس سرور DNS، نام دامنه و نام میزبان در تنظیمات شبکه تنظیم شده است (پروتکل TCP / IP را انتخاب کنید، به خواص آن بروید و برگه DNS را انتخاب کنید).

حداقل دو سرور مسئول هر منطقه DNS هستند. بقیه ثانویه، ثانویه هستند. سرور اصلی حاوی فایل های اصلی پایگاه داده DNS برای منطقه خود است. سرورهای ثانویه این داده ها را از طریق شبکه از سرور اصلی دریافت می کنند و به طور دوره ای از سرور اصلی برای به روز رسانی داده ها پرس و جو می کنند (نشان دهنده به روز رسانی داده ها افزایش شماره سریال در رکورد SOA است - به زیر مراجعه کنید). در صورتی که داده های سرور اصلی به روز شود، سرور ثانویه درخواست "انتقال منطقه" می کند - یعنی. پایگاه داده منطقه مورد نیاز منطقه با استفاده از TCP، پورت 53 منتقل می شود (برخلاف درخواست هایی که به UDP / 53 هدایت می شوند).

تغییرات پایگاه داده DNS فقط در سرور اصلی انجام می شود. از نقطه نظر ارائه درخواست های مشتری، سرورهای اولیه و ثانویه یکسان هستند، همه آنها صادر می شوند معتبرپاسخ می دهد. توصیه میشود سرورهای اولیه و ثانویه در شبکههای مختلف باشند تا در صورت در دسترس نبودن شبکه یکی از سرورها، قابلیت اطمینان پردازش درخواستها افزایش یابد. نیازی نیست سرورهای DNS در دامنه ای باشند که مسئولیت آن را بر عهده دارند.

توجه داشته باشید. سرور ثانویه لزوماً داده ها را مستقیماً از سرور اصلی دریافت نمی کند. سرور ثانویه دیگری می تواند به عنوان منبع داده عمل کند. در هر صورت، سرور منبع داده برای یک سرور ثانویه معین، "master" نامیده می شود. بقیه این بخش فرض می کند که سرور ثانویه داده های ناحیه را مستقیماً از سرور اصلی دریافت می کند.

23.2. نیاز SNiP برای تجهیزات شبکه کامپیوتری

الزامات SCS

مستندات:

SCS طراحی شده و / یا بهره برداری شده باید مطابق با مفاد اسناد نظارتی زیر اجرا شود:

- GOST R 53245-2008 فناوری اطلاعات. سیستم های کابلی ساخت یافته نصب اجزای اصلی سیستم. روش های امتحان؛

- GOST R 53246-2008 فناوری اطلاعات. سیستم های کابلی ساخت یافته طراحی اجزای اصلی سیستم؛

- ISO / IEC 11801: 2010 فناوری اطلاعات - کابل کشی عمومی برای اماکن مشتری - اصلاحیه 2 (فناوری اطلاعات. کابل کشی ساخت یافته برای محل مشتری. ویرایش دوم).

- ISO / IEC 14763-1: 1999 فناوری اطلاعات - پیاده سازی و بهره برداری از کابل کشی محل مشتری - قسمت 1: مدیریت.

- ISO / IEC 14763-2: 2000 فناوری اطلاعات. اجرا و بهره برداری از کابل کشی محل مشتری - قسمت 2: برنامه ریزی و نصب

- ISO / IEC 14763-3: 2006 فناوری اطلاعات. اجرا و بهره برداری از کابل کشی محل مشتری - قسمت 3: تست کابل کشی فیبر نوری.

الزامات ساختار SCS:

ساختار SCS باید شامل اجزای کابل تنه (عمودی) و توزیع (افقی) باشد. در این مورد، بخش کابل تلفن اصلی SCS توصیه می شود که با یک کابل چند جفتی از یک دسته کمتر از 5e انجام شود. ویژگی های اصلی کابل رده 5e نباید بدتر باشد:

- پهنای باند سیگنال - 100 مگاهرتز؛

- امپدانس موج در 100 مگاهرتز - 100 ± 15 اهم؛

- سرعت انتشار سیگنال (NVP) - 68٪؛

- مقاومت DC - ≤ 10 اهم / 100 متر؛

- ظرفیت جفت پیچ خورده - ≤ 56 nF / کیلومتر؛

- انحراف زمانی تاخیر (کیول تاخیر) 100 مگاهرتز - 45 ns / 100 متر؛

- تأخیر انتشار در 100 مگاهرتز - 536 ns / 100 متر.

جزء کابل اصلی SCS برای تجهیزات LAN فعال توصیه می شود که به ترتیب با کابل نوری چند حالته یا تک حالته انجام شود:

- بدتر از OM3 با پهنای باند 2000 مگاهرتز × کیلومتر برای پهنای باند حالت مؤثر (EMB) در 850 نانومتر، با ساختار کابل 50/125 میکرون برای امواج نور 850 نانومتر، 1300 نانومتر؛

- بدتر از OS1 با ساختار کابل 9 (8) / 125 میکرومتر برای امواج نور با طول 1310 نانومتر، 1550 نانومتر.

برای شبکه های کوچک (تا 120 پورت، به بند 6.4.2 مراجعه کنید) با قرار دادن سوئیچ های LAN در محل و رعایت طول ترانک بین پورت های آنها بیش از 90 متر، مجاز است از کابل مسی UTP استفاده شود. دسته ای که پهنای باند مورد نیاز بخش ستون فقرات شبکه را ارائه می کند.

کانال های ستون فقرات نوری ترجیحاً باید با افزونگی مطابق با طرحی انجام شوند که ساختار سازمانی LAN را در نظر می گیرد و یک نقطه از شکست شبکه اصلی را مستثنی می کند. تعداد فیبرهای نوری در کابل های تنه باید حداقل 4 عدد باشد.

هنگام طراحی جزء ستون فقرات نوری SCS، باید از سازگاری با سیستم LAN شیء از نظر ماژول های نوری تجهیزات فعال، اتصال دهنده های نوری استفاده شده در آنها، مانند فیبر نوری، اطمینان حاصل شود.

هنگام گذاشتن کابلهای تنه بین ساختمانهای یک شی، باید تا حد امکان از کانالهای کانالساز مربوطه برای سیستمهای جریان کم موجود در شیء استفاده شود. در صورت عدم وجود دومی، قرار دادن کابل های تنه باید در زمین انجام شود. سازماندهی خطوط ارتباطی هوایی مجاز نیست.

در حالت کلی، ساختار SCS باید شامل صلیب اصلی باشد که ترجیحاً در طبقات همکف تأسیسات نصب شده و مراکز تعویض طبقه (از این پس ECC نامیده می شود) نصب شده در طبقات یک ساختمان یا مکان هایی که در آن یک دستگاه بزرگ نصب شده است. تعداد کاربران متمرکز است. صلیب اصلی را می توان با ECC ترکیب کرد.

صلیب اصلی SCS باید در اتاق کنترل (از این پس به عنوان PA نامیده می شود)، EKC - در اتاق های جداگانه در طبقات نصب شود. در صورت عدم امکان تخصیص مکان های جداگانه برای ECC، قرار دادن آنها در راهروها، محل های فنی یا اداری تأسیسات مجاز است. در این صورت کابینت مخابرات باید مجهز به قفل باشد. تجهیزات قاب توزیع اصلی، EKT ها باید در کابینت های استاندارد 19 اینچی، زمینی یا دیواری نصب شوند که ارتفاع آنها توسط پروژه تعیین شود.

در محل کار، دو سوکت اطلاعات RJ ‑ 45 (مگر اینکه در شرایط مرجع غیر از این مشخص شده باشد) باید در جعبه ای در همان بلوک با پریزهای برق نصب شود. نصب سوکت های اطلاعات مخفی در دیوار، بالای سر، دریچه یا قفسه های سرویس در مکان های جداگانه در مکان های جداگانه، همراه با پریزهای برق یا جداگانه، با توافق کاربر نهایی مجاز است.

تعداد پورت های SCS نصب شده در تاسیسات باید چشم انداز توسعه موسسات را از نظر افزایش تعداد کارکنان در نظر بگیرد، در حالی که تعداد کل پورت ها باید با توافق با کاربر نهایی تعیین شود.

کابل کشی SCS تنه باید در سینی های فلزی جداگانه در صورت امکان با حداکثر استفاده از فضای پشت سقف کاذب و رایزرهای ساختمان انجام شود. در داخل PA، ساختار کابل باید در فضای طبقات برآمده یا در غیاب دومی، در سینی های فلزی بالای کابینت های مخابراتی اجرا شود. سینی ها باید مطابق با الزامات PUE و الزامات اسناد کاری به گذرگاه اتصال زمین محافظ متصل شوند.

گذاشتن کابل های جزء افقی SCS باید در کانال های دیواری انجام شود. بخشی از اجزای کابل افقی، شبیه به تنه، می تواند در سینی ها، از جمله سینی های موجود در تاسیسات، در صورت وجود فضای خالی کافی در آنها قرار گیرد. در برخی از مکان های اشیاء، طبق توافق با کاربر نهایی، کابل های قسمت افقی SCS، پنهان شده در دیوار، کف، با استفاده از لوله های پلاستیکی کانال ساز مجاز است. هنگامی که جزء افقی SCS و کابل برق در یک جعبه ترکیب می شوند، جعبه باید دارای دو بخش باشد که توسط یک پارتیشن از هم جدا شده اند.

قرار دادن خروجی های اطلاعاتی باید مطابق با برنامه هایی برای قرار دادن محل های کار ارائه شده توسط کاربر نهایی انجام شود. قرار دادن سوکت های اطلاعاتی طراحی شده برای اتصال سیستم های دسترسی بی سیم (Wi-Fi)، سیستم های مهندسی، سیستم های امنیتی (دیسپاچینگ، نظارت تصویری، سیستم کنترل دسترسی (از این پس - ACS) و غیره)، با استفاده از SCS به عنوان یک رسانه انتقال، باید انجام شود. مطابق با مشخصات فنی صادر شده توسط طراحان این سیستم ها.

23.3. الزامات SNiP برای تجهیزات محل برای طراحی شبکه های کامپیوتری

الزامات برای تجهیز اتاق های کنترل

تجهیزات PA باید مطابق با الزامات کدهای ساختمانی СН512 انجام شود.

PA باید در یک ساختمان بزرگ در طبقات بالای زیرزمین، به دور از اتاقهایی با فرآیندهای تکنولوژیکی مرطوب و غبارآلود (توالت، آشپزخانه) و مکانهایی برای تاسیسات الکتریکی قدرتمند (آسانسور، مجموعه ژنراتور) واقع شود. هنگام انتخاب اتاق زیر زیرزمین، باید اقداماتی برای ضد آب بودن PA انجام شود. در PA، وجود لوله ترانزیت (تامین آب، شبکه گرمایش) و سیم کشی کابل مجاز نیست.

ابعاد PA باید بر اساس الزامات طراحی برای قرار دادن تجهیزات، معابر تکنولوژیکی برای کار نصب، تعمیر و نگهداری و همچنین الزامات سیستم تهویه مطبوع در مورد شرایط لازم برای قرار دادن تجهیزات به منظور تعیین شود. استانداردهای آب و هوایی مورد نیاز را به طور موثرتری حفظ کنید.

PA باید مجهز به سیستم های تهویه مطبوع باشد تا پارامترهای اقلیمی زیر را در آنها حفظ کند:

به منظور حفظ تجهیزات در مواقع آتش سوزی، تاسیسات اطفاء حریق اتوماتیک گازی باید در PA نصب شود.

کف PA باید با یک ماده ضد الکتریسیته ساکن - مشمع کف اتاق یا مواد دیگری که الکتریسیته ساکن را جمع نمی کند، با مقاومت حداقل 106 اهم پوشانده شود. بارهای توزیع شده و متمرکز مجاز در کف PA باید مطابق با SNiP 2.01.07 با در نظر گرفتن وزن تجهیزات نصب شده در PA انتخاب شوند.

در صورت رعایت شرایط دما و رطوبت عملیات تجهیزات، با توافق با کاربر نهایی، استفاده از تهویه طبیعی برای خارج کردن گرمای اضافی از تجهیزات به داخل PA مجاز است.

در PA برای همه مصرف کنندگان محل مشخص شده، باید یک تابلو برق با یک کلید مشترک منبع تغذیه ورودی نصب شود. ابعاد برد ورودی، ریل DIN نصب شده آن باید امکان نصب قطع کننده های مدار را برای اتصال همه مصرف کنندگان، تعیین شده توسط پروژه برای تامین برق تجهیزات PA فراهم کند.

قرار دادن کابل های برق در PA باید در فضای کف برجسته یا (در صورت عدم وجود آن) در سینی های فلزی جداگانه نصب شده در بالای TS انجام شود. کابل برق اجرا می شود، نصب پریزهای خانگی در PA باید در جعبه های دیواری انجام شود.

هنگام تشکیل اشیاء ITS با تعداد کم (تا 60) کاربر، در مواردی که اطمینان از عملکرد بدون وقفه تضمین شده تجهیزات ضروری یا غیرعملی نیست، می توان الزامات ساده شده برای تجهیز PA را با توافق با کاربر نهایی اعمال کرد. در عین حال، الزامات کلیه استانداردها، هنجارها، قوانین و توصیه های لازم در مورد منبع تغذیه، ایمنی آتش سوزی و ایمنی زندگی باید رعایت شود.

در محل EKT ها باید کپسول های آتش نشانی دستی دیواری با حجم کافی از عامل اطفاء حریق متناسب با حجم محل حفاظت شده مطابق با SP 9.13130.2009 و همچنین سایر استانداردهای ایمنی آتش نشانی نصب شود. باید مطابق با مقررات رژیم آتش نشانی در مقررات فدراسیون روسیه در مورد الزامات ایمنی آتش نشانی رعایت شود.

یک تابلو برق با یک کلید عمومی منبع تغذیه ورودی و سوئیچ های اتوماتیک برای اتصال تجهیزات فعال شبکه LAN باید در EKT ها نصب شود.

هنگام انتخاب مکان ECC، اولویت باید به محل هایی در نزدیکی مکان های افزایش دهنده جریان کم یک ساختمان یا نزدیک مکان های تمرکز تعداد زیادی از کاربران داده شود. ابعاد محل برای ECC باید با الزامات طراحی برای قرار دادن تجهیزات، معابر تکنولوژیکی برای کار نصب، تعمیر و نگهداری تعیین شود. EKT ها باید از پارامترهای اقلیمی لازم عملیات تجهیزات اطمینان حاصل کنند.

پروتکل های DNS بخشی از استانداردهای اصلی اینترنت هستند. آنها فرآیندی را تعریف می کنند که توسط آن یک رایانه می تواند رایانه دیگری را بر اساس نام آن پیدا کند. پیاده سازی پروتکل های DNS به این معنی است که سرور شامل تمام نرم افزارهای مورد نیاز برای ایجاد درخواست ها و پاسخ های سرویس نام دامنه است.

حداقل نیازهای ذخیره سازی داده ها به حداقل دو سرور DNS برای هر ناحیه دامنه نیاز دارد. اولین سرور DNS را Primary می نامند، به آن Primary نیز می گویند و به روشی جدید به آن Master می گویند. بقیه سرورها و حداقل یکی و حداکثر 12 تا میتونه باشه فراخوانی میشه سرورهای DNS ثانویه،یا ثانویه، به روشی جدید، برده. به روشی جدید، این با نسخه هشتم DNS Bind شروع می شود.

توجه: BINDبرنامه ای برای پیاده سازی پروتکل های سیستم نام دامنه (DNS) است. BIND مخفف "Berkeley Internet Name Domain" است زیرا این نرم افزار در اوایل دهه 1980 در دانشگاه کالیفرنیا در برکلی ایجاد شد. در سال های اخیر، کلمه BIND بیش از یک مخفف تبدیل شده است.

- DNS اولیه و ثانویه نباید در دامنه ای باشند که مسئولیت آن را بر عهده دارند.

- DNS اولیه و ثانویه هر دو سرور معتبر هستند.

DNS اولیه و ثانویه

سرور DNS اصلی (مستر).

سرور DNS اصلیپایگاه داده کامل و اصلی منطقه دامنه خود را نگه می دارد. داده ها در فایل ها ذخیره می شوند.

هنگام پرس و جو از سرور DNS اولیه، پاسخ معتبری می دهد که به لطف آن IP منبع در دامنه قرار دارد.

درک این نکته مهم است که فقط در سرور اصلی می توانید تغییراتی در پایگاه داده DNS ایجاد کنید. تکرار می کنم، فقط در سرور DNS اولیه، پایگاه داده نام دامنه به سرور منطقه دامنه این DNS متصل است.

سرورهای DNS ثانویه (برده).

همانطور که قبلاً اشاره کردم، حداقل دو سرور DNS باید برای هر ناحیه دامنه ایجاد یا متصل شود. دقیقاً حداقل است. تعداد سرورهای ثانویه می تواند تا 12 باشد. در بیشتر موارد، این تعداد سرور ثانویه بیش از حد است. به طور کلی، سه DNS ثانویه با یک حاشیه کافی است. بله، خود شما دیدید که هر ثبت کننده نام دامنه بیش از چهار فیلد برای وارد کردن آدرس سرورهای DNS ندارد. یکی برای سرور اصلی، سه تا برای ثانویه.

پایگاه داده نام بر روی سرورهای DNS ثانویه ذخیره نمی شود، به طور دوره ای از سرور اصلی و به طور طبیعی از طریق شبکه خوانده می شود. فرکانس خواندن در یک رکورد DNS از نوع SOA (پارامتر Refresh، در ثانیه) تعیین می شود. به طور معمول، 3600 ثانیه، یعنی اطلاعات سرور ثانویه هر ساعت به روز می شود.

من می خواهم توجه شما را به این واقعیت جلب کنم که هر سرور ثانویه می تواند داده ها را نه تنها از سرور اصلی، بلکه از هر سرور ثانویه نیز بخواند. در این صورت، این سروری که اطلاعات از آن خوانده می شود، سرور اصلی سرور ثانویه خواهد بود.

نحوه میزبانی بهتر DNS اولیه و ثانویه

شما باید بدانید که اگر سرور DNS "خراش" شود، تمام سایت های واقع در منطقه دامنه این DNS نیز سقوط می کنند. اگر سرور اصلی از کار بیفتد، سرورهای DNS ثانویه شروع به پاسخگویی به درخواستها میکنند. و مشکل اینجاست، اگر همه سرورهای DNS در یک شبکه باشند، وقتی این شبکه سقوط می کند، تمام DNS سقوط می کند. از این رو نتیجه ساده، «نیازی نیست همه تخمها را در یک سبد ذخیره کنید» یا در مورد ما، باید سرورهای DNS را در میزبانهای مختلف یا حتی بهتر از آن در مناطق مختلف سرزمینی توزیع کنید.

به عنوان مثال، یک ارائه دهنده هاست دو سرور DNS برای دامنه شما در اختیار شما قرار داده است. در عوض، برعکس، او دامنه شما را در ناحیه دامنه سرورهای DNS خود قرار داد. در اینترنت برای سرور DNS ثانویه (رایگان یا پولی) جستجو کنید و سرورهای اولیه و ثانویه خود را با سرورهای DNS شخص ثالث تکمیل کنید. بنابراین، در صورت افت سرورهای DNS ارائه دهنده، منبع خود را ایمن خواهید کرد.

هنگام افزودن سرورهای DNS شخص ثالث ممکن است مشکلاتی در مورد Hoting وجود داشته باشد. هر ارائه دهنده "جعبه ماسه ای" خود را دارد و قوانین خود را تعیین می کند. برخی از سرویسهای میزبانی، مشتریان را فقط به DNS محدود میکنند. اگر سرور VPS / VDS دارید، مسئله دیگری است. در اینجا شما مالک کامل هستید و می توانید سرورهای DNS خود را در دامنه خود ایجاد کنید. و دوباره، در VPS، دو سرور DNS خود را ایجاد کنید و آنها را با دو سرور DNS شخص ثالث و بهتر و متفاوت تکمیل کنید.

کجا سرورهای DNS را ثبت کنیم

سرورهای DNS باید در هاست یا سرور شما و در ثبت نام دامنه ثبت (ثبت شده) شوند. در سرور نام دامنه ثانویه، شما فقط دامنه خود را ثبت می کنید و DNS ثانویه آنها را می گیرید. صرف نظر از جایی که آن را ضمیمه می کنید، دامنه و سرورهای DNS شما باید ثبت شده و بنابراین پیوند داده شوند:

- در اداره ثبت نام؛

- در هاست یا سرور شما (بخش سرور DNS، مدیریت DNS)؛

- در یک سرور DNS ثانویه (در صورت استفاده).

نتیجه گیری

- برای اینکه سایت کار کند، دامنه آن باید در مناطق دامنه قرار گیرد که به سرورهای DNS اولیه و ثانویه خدمت می کنند.

- حداقل باید دو سرور DNS وجود داشته باشد. یک DNS اولیه و یک DNS ثانویه. برای عملکرد مطمئنتر سایت، دو سرور DNS را با دو سرور ثانویه اضافه کنید. توصیه می شود سرورهای DNS سوم و چهارم را در هاست های مختلف استفاده کنید.

سرورهای DNS ثانویه

من چندین سرور را می دهم که می توانید DNS ثانویه را دریافت کنید.

- 2DNSinfo.ru (رایگان)؛

- www.mgnhost.ru/DNS-hosting.php (600 روبل در سال برای 100 منطقه)؛

- http://toobit.ru/hosting/secondary_name_server.php (100 Slave DNS برای 1 دلار در ماه)؛

هنگام اجاره سرورهای DNS اولیه و ثانویه شخص ثالث، مراقب میزبانی DNS وارداتی باشید. سعی کنید زمان پاسخگویی آنها به یک درخواست را بررسی کنید، خدمات آنلاین زیادی برای این کار وجود دارد. زمان پاسخگویی عادی برای یک پرس و جو DNS باید بین 20 تا 120 میلی ثانیه باشد. اگرچه هاست و سرورهای وارداتی در سرتاسر دنیا پراکنده هستند، اما متاسفانه این دنیا می تواند آنقدر از شما دور باشد که زمان پاسخگویی به 800-4000 میلی ثانیه می رسد. این خوب نیست.

چگونه سرور DNS یک سایت را بررسی کنیم

برای بررسی DNS خود و دیگران، از هر سرویس Whois استفاده کنید - سرویسی برای بررسی نام دامنه. هنگام بررسی، فراموش نکنید که هنگام تغییر DNS، سرور کش هر 24-72 ساعت پاک می شود.