حاشیه نویسی: این سخنرانی مفاهیم اساسی خدمات دایرکتوری اکتیو دایرکتوری را شرح می دهد. مثال های عملی از مدیریت امنیت شبکه آورده شده است. مکانیسم سیاست های گروه تشریح شده است. در هنگام مدیریت زیرساخت خدمات دایرکتوری، بینشی در مورد وظایف یک مدیر شبکه ارائه می دهد

شبکه های مدرن اغلب از پلتفرم های نرم افزاری مختلف، سخت افزار و نرم افزار بسیار متنوعی تشکیل شده اند. کاربران اغلب مجبور می شوند تعداد زیادی رمز عبور را برای دسترسی به منابع مختلف شبکه به خاطر بسپارند. حقوق دسترسی می تواند برای همان کارمند بسته به منابعی که با آنها کار می کند متفاوت باشد. همه این مجموعه روابط متقابل از مدیر و کاربر زمان زیادی برای تجزیه و تحلیل، به خاطر سپردن و یادگیری نیاز دارد.

راه حل مشکل مدیریت چنین شبکه ناهمگن با توسعه سرویس دایرکتوری پیدا شد. Directory Services توانایی مدیریت هر منبع یا سرویس را از هر نقطه، بدون در نظر گرفتن اندازه شبکه، سیستم عامل یا پیچیدگی سخت افزار فراهم می کند. اطلاعات مربوط به کاربر یک بار در سرویس دایرکتوری وارد می شود و پس از آن در کل شبکه در دسترس قرار می گیرد. آدرسهای ایمیل، عضویتهای گروهی، حقوق دسترسی لازم و حسابها برای کار با سیستمعاملهای مختلف - همه اینها بهطور خودکار ایجاد و بهروز میشوند. هر تغییری که توسط یک مدیر در سرویس دایرکتوری ایجاد شود بلافاصله در سراسر شبکه به روز می شود. مدیران دیگر نیازی به نگرانی در مورد کارمندان خاتمه یافته ندارند - به سادگی با حذف یک حساب کاربری از سرویس دایرکتوری، آنها می توانند اطمینان حاصل کنند که تمام حقوق دسترسی به منابع شبکه که قبلاً به آن کارمند داده شده بود به طور خودکار حذف می شوند.

در حال حاضر اکثر خدمات دایرکتوری شرکت های مختلف بر اساس استاندارد است X.500. برای دسترسی به اطلاعات ذخیره شده در خدمات دایرکتوری، معمولاً از یک پروتکل استفاده می شود. (LDAP). با توسعه سریع شبکه های TCP/IP، LDAP به استانداردی برای خدمات دایرکتوری و برنامه های کاربردی دایرکتوری تبدیل می شود.

خدمات دایرکتوری Active Directory اساس ساختار منطقی شبکه های شرکتی مبتنی بر سیستم ویندوز است. عبارت " کاتالوگ"به معنای وسیع به معنای" فهرست راهنما"، آ خدمات دایرکتوریشبکه شرکتی یک فهرست شرکتی متمرکز است. دایرکتوری شرکت می تواند حاوی اطلاعاتی در مورد اشیاء از انواع مختلف باشد. خدمات دایرکتوریاکتیو دایرکتوری در درجه اول شامل اشیایی است که سیستم امنیتی شبکه ویندوز بر آن ها مبتنی است - حساب های کاربر، گروه و رایانه. حساب ها در ساختارهای منطقی سازماندهی می شوند: دامنه، درخت، جنگل، واحدهای سازمانی.

از دیدگاه مطالعه مطالب درس «شبکه مدیریتکاملاً امکان گذراندن آموزش به صورت زیر وجود دارد: ابتدا قسمت اول این بخش (از مفاهیم اولیه تا نصب کنترلرهای دامنه) را مطالعه کنید، سپس به «سرویس فایل و چاپ» بروید و پس از مطالعه «سرویس فایل و چاپ» بروید. برای یادگیری مفاهیم پیشرفته تر خدمات دایرکتوری، به "دایرکتوری خدمات اکتیو دایرکتوری" بازگردید.

6.1 اصطلاحات و مفاهیم اساسی (جنگل، درخت، دامنه، واحد سازمانی). برنامه ریزی برای فضای نام AD نصب کنترلرهای دامنه

مدل های مدیریت امنیت: مدل گروه کاری و مدل دامنه متمرکز

همانطور که در بالا ذکر شد، هدف اصلی خدمات دایرکتوری مدیریت امنیت شبکه است. اساس امنیت شبکه پایگاه داده ای از حساب ها (حساب ها) کاربران، گروه های کاربران و رایانه ها است که با کمک آن دسترسی به منابع شبکه کنترل می شود. قبل از اینکه در مورد سرویس دایرکتوری اکتیو دایرکتوری صحبت کنیم، اجازه دهید این دو مدل را برای ساخت پایگاه داده خدمات دایرکتوری و مدیریت دسترسی به منابع با هم مقایسه کنیم.

مدل "گروه کاری"

این مدل مدیریت امنیت شبکه شرکتی ابتدایی ترین است. این برای استفاده در کوچک طراحی شده است شبکه های همتا به همتا(3–10 کامپیوتر) و بر این اساس است که هر کامپیوتر در شبکه با سیستم عامل های Windows NT/2000/XP/2003 دارای پایگاه داده محلی حساب های خود است و این پایگاه داده محلی دسترسی به منابع این کامپیوتر را کنترل می کند. پایگاه داده محلی حساب ها پایگاه داده نامیده می شود سام (مدیر حساب امنیتی) و در رجیستری سیستم عامل ذخیره می شود. پایگاه داده های رایانه های فردی کاملاً از یکدیگر جدا شده اند و به هیچ وجه به هم متصل نیستند.

نمونه ای از کنترل دسترسی با استفاده از چنین مدلی در شکل 1 نشان داده شده است. 6.1.

برنج. 6.1.

این مثال دو سرور (SRV-1 و SRV-2) و دو ایستگاه کاری (WS-1 و WS-2) را نشان می دهد. پایگاه داده های SAM آنها به ترتیب SAM-1، SAM-2، SAM-3 و SAM-4 برچسب گذاری شده اند (پایگاه های داده SAM به صورت بیضی در شکل نشان داده شده اند). هر پایگاه داده دارای حساب های کاربری User1 و User2 است. نام کاربری کامل User1 در سرور SRV-1 مانند "SRV-1\User1" و نام کامل User1 در ایستگاه کاری WS-1 مانند "WS-1\User1" خواهد بود. بیایید تصور کنیم که یک پوشه Folder در سرور SRV-1 ایجاد می شود، که دسترسی به آن از طریق شبکه به کاربران User1 - برای خواندن (R)، User2 - برای خواندن و نوشتن (RW) داده می شود. نکته اصلی در این مدل این است که رایانه SRV-1 چیزی در مورد حساب های رایانه های SRV-2، WS-1، WS-2 و همچنین سایر رایانه های موجود در شبکه نمی داند. اگر کاربری به نام User1 به صورت محلی در رایانه وارد شود، به عنوان مثال، WS-2 (یا، همانطور که می گویند، "با نام محلی User1 در رایانه WS-2 وارد می شود")، سپس هنگام تلاش برای دسترسی از این رایانه در شبکه، پوشه در سرور SRV-1، سرور از کاربر یک نام کاربری و رمز عبور می خواهد (به جز اگر کاربران با همان نام کاربری رمز عبور یکسانی داشته باشند).

یادگیری مدل "Workgroup" آسان تر است، نیازی به یادگیری مفاهیم پیچیده اکتیو دایرکتوری نیست. اما هنگامی که در شبکه ای با تعداد زیادی کامپیوتر و منابع شبکه استفاده می شود، مدیریت نام کاربری و رمز عبور آنها بسیار دشوار می شود - باید به صورت دستی حساب های مشابه با رمزهای عبور یکسان در هر رایانه ایجاد کنید (که منابع خود را برای اشتراک گذاری در شبکه)، که بسیار پر زحمت است، یا ایجاد یک حساب کاربری برای همه کاربران با یک رمز عبور برای همه (یا اصلاً بدون رمز عبور)، که سطح حفاظت از اطلاعات را تا حد زیادی کاهش می دهد. بنابراین، مدل "گروه کاری" فقط برای شبکه هایی با 3 تا 10 کامپیوتر (و حتی بهتر - نه بیشتر از 5) توصیه می شود، مشروط بر اینکه در بین همه رایانه ها یکی با سیستم ویندوز سرور وجود نداشته باشد.

مدل دامنه

در مدل دامنه، یک پایگاه داده خدمات دایرکتوری واحد وجود دارد که برای همه رایانه های موجود در شبکه در دسترس است. برای این کار سرورهای تخصصی روی شبکه نصب می شوند که به آنها گفته می شود کنترل کننده های دامنهکه این پایگاه داده را روی هارد دیسک خود ذخیره می کنند. روی انجیر 6.2. نمودار مدل دامنه نشان داده شده است. سرورهای DC-1 و DC-2 کنترلکنندههای دامنه هستند، آنها پایگاه داده دامنه حسابها را ذخیره میکنند (هر کنترلکننده نسخهای از پایگاه داده خود را نگه میدارد، اما تمام تغییرات ایجاد شده در پایگاه داده در یکی از سرورها به کنترلکنندههای دیگر تکرار میشود).

برنج. 6.2.

در این مدل، اگر به عنوان مثال، در سرور SRV-1، که عضوی از دامنه است، دسترسی مشترک به پوشه Folder داده شود، حقوق دسترسی به این منبع را می توان نه تنها به حساب های محلی اختصاص داد. پایگاه داده SAM این سرور، اما مهمتر از همه، به رکوردهای حساب های ذخیره شده در پایگاه داده دامنه. در شکل، برای دسترسی به پوشه Folder، حقوق دسترسی به یک حساب محلی رایانه SRV-1 و چندین حساب دامنه (کاربر و گروه کاربر) داده شده است. در مدل مدیریت امنیت دامنه، کاربر با رایانه خود وارد رایانه میشود («ورود به سیستم»). حساب دامنهو صرف نظر از رایانه ای که ثبت نام روی آن انجام شده است، به منابع شبکه لازم دسترسی پیدا می کند. و نیازی به ایجاد تعداد زیادی حساب محلی در هر رایانه نیست، همه ورودی ها ایجاد می شوند یک بار در پایگاه داده دامنه. و با کمک یک پایگاه داده دامنه انجام می شود کنترل دسترسی متمرکزبه منابع شبکه صرف نظر از تعداد کامپیوترهای موجود در شبکه.

هدف از سرویس دایرکتوری اکتیو دایرکتوری

یک دایرکتوری (دایرکتوری) می تواند اطلاعات مختلف مربوط به کاربران، گروه ها، رایانه ها، چاپگرهای شبکه، اشتراک فایل ها و غیره را ذخیره کند - ما همه این اشیاء را فراخوانی می کنیم. دایرکتوری همچنین اطلاعات مربوط به خود شی یا ویژگی های آن را که ویژگی نامیده می شود ذخیره می کند. به عنوان مثال، ویژگی های ذخیره شده در فهرست مربوط به یک کاربر می تواند نام مدیر، شماره تلفن، آدرس، نام ورود، رمز عبور، گروه هایی که به آنها تعلق دارند و موارد دیگر باشد. برای اینکه ذخیره کاتالوگ برای کاربران مفید باشد، باید سرویس هایی وجود داشته باشد که با کاتالوگ تعامل داشته باشند. برای مثال، میتوانید از دایرکتوری بهعنوان مخزن اطلاعاتی استفاده کنید که در مقابل آن کاربر را احراز هویت کنید، یا بهعنوان مکانی برای ارسال پرس و جو برای یافتن اطلاعات درباره یک شی استفاده کنید.

اکتیو دایرکتوری نه تنها مسئول ایجاد و سازماندهی این اشیاء کوچک است، بلکه مسئولیت اشیاء بزرگ مانند دامنه ها، OU (واحدهای سازمانی) و سایت ها را نیز بر عهده دارد.

اصطلاحات اساسی مورد استفاده در زمینه سرویس دایرکتوری Active Directory را در زیر بخوانید.

خدمات دایرکتوریاکتیو دایرکتوری (به اختصار AD) با ارائه ویژگی های زیر، عملکرد کارآمد یک محیط شرکتی پیچیده را امکان پذیر می کند:

- ورود به صورت آنلاین; کاربران می توانند با یک نام کاربری و رمز عبور وارد شبکه شوند و همچنان به تمام منابع و خدمات شبکه (خدمات زیرساخت شبکه، خدمات فایل و چاپ، سرورهای برنامه و پایگاه داده و غیره) دسترسی داشته باشند.

- امنیت اطلاعات. کنترلهای احراز هویت و دسترسی به منابع که در Active Directory تعبیه شدهاند، امنیت شبکه متمرکز را فراهم میکنند.

- مدیریت متمرکز. مدیران می توانند به طور متمرکز تمام منابع شرکت را مدیریت کنند.

- مدیریت با استفاده از Group Policy. هنگامی که یک کامپیوتر بوت می شود یا یک کاربر به سیستم وارد می شود، الزامات خط مشی های گروه برآورده می شود. تنظیمات آنها در آن ذخیره می شود اشیاء خط مشی گروه( GPO ) و برای همه حساب های کاربری و رایانه واقع در سایت ها، دامنه ها یا واحدهای سازمانی اعمال می شود.

- یکپارچه سازی DNS. عملکرد خدمات دایرکتوری کاملاً به عملکرد سرویس DNS بستگی دارد. به نوبه خود، سرورهای DNS می توانند اطلاعات مربوط به مناطق را در پایگاه داده Active Directory ذخیره کنند.

- توسعه دایرکتوری. مدیران می توانند کلاس های شی جدید را به طرح کاتالوگ اضافه کنند یا ویژگی های جدیدی را به کلاس های موجود اضافه کنند.

- مقیاس پذیری. سرویس اکتیو دایرکتوری می تواند هم یک دامنه و هم بسیاری از دامنه ها را که در درختی از دامنه ها ترکیب شده اند، پوشش دهد و یک جنگل را می توان از چندین درخت دامنه ایجاد کرد.

- تکثیر اطلاعات. اکتیو دایرکتوری از تکثیر سربار در یک طرح چندمستر ( چند استاد) که به شما امکان می دهد پایگاه داده اکتیو دایرکتوری را در هر کنترل کننده دامنه تغییر دهید. وجود چندین کنترلر در دامنه، تحمل خطا و توانایی توزیع بار شبکه را فراهم می کند.

- انعطاف پذیری پرس و جوهای دایرکتوری. یک پایگاه داده اکتیو دایرکتوری می تواند برای جستجوی سریع هر شی AD با استفاده از ویژگی های آن (به عنوان مثال، نام کاربری یا آدرس ایمیل، نوع چاپگر یا مکان، و غیره) استفاده شود.

- رابط های برنامه نویسی استاندارد. برای توسعه دهندگان نرم افزار، سرویس دایرکتوری دسترسی به تمام ویژگی ها (ابزار) دایرکتوری را فراهم می کند و از استانداردهای پذیرفته شده و رابط های برنامه نویسی (API) پشتیبانی می کند.

طیف گسترده ای از اشیاء مختلف را می توان در اکتیو دایرکتوری ایجاد کرد. یک شی یک موجودیت منحصر به فرد در یک کاتالوگ است و معمولاً دارای ویژگی های زیادی است که به توصیف و تشخیص آن کمک می کند. حساب کاربری نمونه ای از یک شی است. این نوع شی می تواند دارای ویژگی های بسیاری مانند نام، نام خانوادگی، رمز عبور، شماره تلفن، آدرس و بسیاری موارد دیگر باشد. به همین ترتیب، یک چاپگر اشتراکی نیز می تواند یک شی در اکتیو دایرکتوری باشد و ویژگی های آن نام، مکان و غیره است. ویژگی های شی نه تنها به شناسایی یک شی کمک می کند، بلکه به شما امکان می دهد اشیاء را در دایرکتوری جستجو کنید.

واژه شناسی

خدمات دایرکتوریویندوز سرور بر اساس استانداردهای فناوری پذیرفته شده ساخته شده است. استاندارد اولیه برای خدمات دایرکتوری بود X.500، که برای ساخت دایرکتوری های مقیاس پذیر درخت مانند سلسله مراتبی با توانایی گسترش کلاس های شی و مجموعه ای از ویژگی ها (ویژگی ها) هر کلاس جداگانه در نظر گرفته شده بود. با این حال، اجرای عملی این استاندارد از نظر عملکرد ناکارآمد است. سپس، بر اساس استاندارد X.500، یک نسخه ساده شده (سبک) از استاندارد ساخت دایرکتوری به نام LDAP (پروتکل دسترسی به دایرکتوری سبک وزن). پروتکل LDAP تمام خصوصیات اساسی X.500 (سیستم ساخت دایرکتوری سلسله مراتبی، مقیاس پذیریتوسعه پذیری)، اما در عین حال به شما این امکان را می دهد که به طور مؤثر این استاندارد را در عمل پیاده سازی کنید. عبارت " سبک وزن " (" سبک وزن") به نام LDAP هدف اصلی توسعه پروتکل را منعکس می کند: ایجاد یک جعبه ابزار برای ساخت یک سرویس دایرکتوری که دارای قدرت عملکردی کافی برای حل وظایف اساسی است، اما با فناوری های پیچیده ای که اجرای خدمات دایرکتوری را ناکارآمد می کند، بارگذاری نمی شود. در حال حاضر LDAP روش استاندارد برای دسترسی به دایرکتوری های آنلاین اطلاعات است و نقش اساسی در انواع محصولات مانند سیستم های احراز هویت، برنامه های ایمیل و برنامه های کاربردی تجارت الکترونیک. امروزه بیش از 60 سرور LDAP تجاری در بازار وجود دارد که حدود 90 درصد آنها سرورهای دایرکتوری LDAP مستقل هستند و بقیه به عنوان اجزای برنامه های کاربردی دیگر ارائه می شوند.

پروتکل LDAP به وضوح محدوده ای از عملیات دایرکتوری را که یک برنامه مشتری می تواند انجام دهد، تعریف می کند. این عملیات به پنج گروه تقسیم می شوند:

- ایجاد ارتباط با دایرکتوری؛

- جستجوی اطلاعات در آن؛

- اصلاح محتوای آن؛

- اضافه کردن یک شی؛

- حذف یک شی

غیر از LDAP خدمات دایرکتوریاکتیو دایرکتوری همچنین از پروتکل احراز هویت استفاده می کند کربروسو یک سرویس DNS برای جستجوی شبکه اجزای خدمات دایرکتوری (کنترل کننده های دامنه، سرورهای کاتالوگ جهانی، سرویس Kerberos و غیره).

دامنه

واحد اصلی سیستم امنیتی Active Directory است دامنه. دامنه حوزه مسئولیت اداری را تشکیل می دهد. پایگاه داده دامنه شامل حسابها است کاربران, گروه هاو کامپیوترها. بیشتر توابع مدیریت دایرکتوری در سطح دامنه کار می کنند (تأیید هویت کاربر، کنترل دسترسی به منابع، کنترل سرویس، کنترل تکرار، سیاست های امنیتی).

نام دامنه اکتیو دایرکتوری از همان الگوی نام در فضای نام DNS پیروی می کند. و این تصادفی نیست. سرویس DNS وسیله ای برای یافتن اجزای دامنه - در درجه اول کنترل کننده های دامنه است.

کنترل کننده های دامنه- سرورهای ویژه ای که بخشی از پایگاه داده اکتیو دایرکتوری مربوط به این دامنه را ذخیره می کنند. وظایف اصلی کنترل کننده های دامنه:

- ذخیره سازی پایگاه داده Active Directory(سازمان دسترسی به اطلاعات موجود در کاتالوگ، از جمله مدیریت این اطلاعات و اصلاح آن)؛

- همگام سازی تغییرات در AD(تغییر در پایگاه داده AD را می توان در هر یک از کنترل کننده های دامنه ایجاد کرد، هر تغییری که در یکی از کنترل کننده ها ایجاد شود با کپی های ذخیره شده در کنترل کننده های دیگر همگام سازی می شود).

- احراز هویت کاربر(هر یک از کنترلکنندههای دامنه، اعتبار کاربرانی را که وارد سیستمهای کلاینت میشوند بررسی میکند).

توصیه می شود حداقل دو دامین کنترلر در هر دامنه نصب کنید - اولاً برای محافظت در برابر از بین رفتن پایگاه داده اکتیو دایرکتوری در صورت خرابی کنترلر و دوم اینکه بار را بین controllers.it.company.ru توزیع کنید. دارای یک زیر دامنه dev.it.company.ru است که برای بخش توسعه نرم افزار سرویس فناوری اطلاعات ایجاد شده است.

- غیرمتمرکز کردن مدیریت خدمات دایرکتوری (مثلاً در مواردی که یک شرکت شعبه هایی دارد که از نظر جغرافیایی از یکدیگر دور هستند و مدیریت متمرکز به دلایل فنی دشوار است).

- برای بهبود عملکرد (برای شرکتهایی که تعداد کاربران و سرورهای زیادی دارند، موضوع افزایش عملکرد کنترلکنندههای دامنه مرتبط است).

- برای مدیریت کارآمدتر تکرار (اگر کنترلکنندههای دامنه از هم دور باشند، ممکن است تکرار در یکی بیشتر طول بکشد و با استفاده از دادههای همگامنشده مشکلاتی ایجاد کند). دامنه ریشه جنگل ( دامنه ریشه جنگل)، این دامنه را نمی توان حذف کرد (اطلاعات مربوط به پیکربندی جنگل و درختان دامنه تشکیل دهنده آن را ذخیره می کند).

واحدهای سازمانی (OD).

واحدهای سازمانی (واحدهای سازمانی, شما) - کانتینرهایی در AD که برای گروه بندی اشیاء با هم برای اهداف ایجاد می شوند تفویض حقوق اداریو اعمال سیاست های گروهدر دامنه OP وجود دارد فقط در دامنه هاو می تواند ترکیب شود فقط اشیاء از دامنه خود. OP ها را می توان درون یکدیگر تودرتو کرد، که امکان ساخت یک سلسله مراتب پیچیده درخت مانند از کانتینرها در یک دامنه و اعمال کنترل اداری انعطاف پذیرتر را فراهم می کند. علاوه بر این، OPها می توانند برای منعکس کننده سلسله مراتب اداری و ساختار سازمانی یک شرکت ایجاد شوند.

فهرست جهانی

فهرست جهانییک لیست است همه اشیاءکه در جنگل Active Directory وجود دارد. به طور پیشفرض، کنترلکنندههای دامنه فقط حاوی اطلاعاتی درباره اشیاء در دامنه خود هستند. سرور جهانی کاتالوگیک کنترل کننده دامنه است که اطلاعات مربوط به هر شی (البته نه همه ویژگی های آن اشیاء) را در جنگل نگه می دارد.

مفاهیم اولیه اکتیو دایرکتوری

سرویس اکتیو دایرکتوری

سرویس دایرکتوری قابل توسعه و مقیاس پذیر فعال دایرکتوری (اکتیو دایرکتوری)به شما اجازه می دهد تا به طور موثر منابع شبکه را مدیریت کنید.

فعال دایرکتوری یک مخزن به صورت سلسله مراتبی از داده های مربوط به اشیاء شبکه است که وسیله ای مناسب برای یافتن و استفاده از این داده ها فراهم می کند.. رایانه فعال استدایرکتوری، به نام کنترل کننده دامنه . از جانب اکتیو دایرکتوریتقریباً تمام وظایف اداری درگیر است.

فناوری Active Directory بر اساس استاندارد است پروتکل های اینترنتیو به تعریف واضح ساختار شبکه کمک می کند.

اکتیو دایرکتوری و DNS

AT فعال کارگردانyسیستم نام دامنه استفاده می شود.

دامنهنام سیستم، (DNS) یک سرویس اینترنتی استاندارد است که گروههایی از رایانهها را در دامنهها سازماندهی میکند.دامنه های DNS ساختاری سلسله مراتبی دارند که اساس اینترنت را تشکیل می دهد. سطوح مختلف این سلسله مراتب رایانه ها، حوزه های سازمانی و دامنه های سطح بالا را شناسایی می کند. DNS همچنین برای حل کردن نام هاست، به عنوان مثال، خدمت می کند z eta.webwork.com به آدرس های IP عددی، مانند 192.168.19.2. با استفاده از DNS، سلسله مراتب دامنه اکتیو دایرکتوری را می توان در فضای اینترنت ثبت کرد یا مستقل و از دسترسی خارجی جدا کرد.

برای دسترسی به منابع در دامنه از نام میزبان کاملاً واجد شرایط مانند zeta.webatwork.com استفاده می کند. اینجاzetaنام رایانه فردی است، webwork دامنه سازمان است و com دامنه سطح بالا است. دامنه های سطح بالا شالوده سلسله مراتب DNS را تشکیل می دهند و بنابراین فراخوانی می شوند دامنه های ریشه (دامنه های ریشه). آنها از نظر جغرافیایی سازماندهی شده اند و نام آنها بر اساس کدهای دو حرفی کشور (enبرای روسیه)، بر اساس نوع سازمان (سلولبرای سازمان های تجاری) و با قرار قبلی (میلیون برای سازمان های نظامی).

دامنه های معمولی مانند microsoft.com، تماس گرفت والدین (دامنه والد) زیرا اساس ساختار سازمانی را تشکیل می دهند. دامنه های والد را می توان به زیر دامنه های بخش های مختلف یا وابسته های راه دور تقسیم کرد. برای مثال، نام کامل یک کامپیوتر در دفتر مایکروسافت در سیاتل ممکن است jacob.seattle.microsoft.com باشد. , جایی که jacob- نام کامپیوتر، سهAltle - ساب دامنه و microsoft.com دامنه اصلی است. نام یک زیر دامنه دیگر - دامنه فرزند (دامنه فرزند).

اجزاء فعال فهرست راهنما

اکتیو دایرکتوری ساختار فیزیکی و منطقی اجزای شبکه را یکسان می کند. ساختارهای منطقی Active Directory به سازماندهی اشیاء دایرکتوری و مدیریت حساب ها و اشتراک های شبکه کمک می کند. ساختار منطقی شامل عناصر زیر است:

واحد سازمانی (واحد سازمانی) - زیرگروهی از رایانه ها که معمولاً ساختار شرکت را منعکس می کند.

دامنه ( دامنه ) - گروهی از کامپیوترها که یک پایگاه داده کاتالوگ مشترک را به اشتراک می گذارند.

درخت دامنه (دامنه درخت) - یک یا چند دامنه که یک فضای نام پیوسته را به اشتراک می گذارند.

جنگل دامنه - یک یا چند درخت که اطلاعات دایرکتوری را به اشتراک می گذارند.

عناصر فیزیکی به برنامه ریزی ساختار واقعی شبکه کمک می کنند. بر اساس ساختارهای فیزیکی، پیوندهای شبکه و مرزهای فیزیکی منابع شبکه شکل می گیرد. ساختار فیزیکی شامل عناصر زیر است:

زیر شبکه ( زیر شبکه) - یک گروه شبکه با یک منطقه معین از آدرس های IP و یک ماسک شبکه؛

سایت اینترنتی ( سایت) یک یا چند زیر شبکه این سایت برای راه اندازی دسترسی به دایرکتوری و تکرار استفاده می شود.

واحدهای سازمانی

واحدهای سازمانی (OUs) زیر گروه هایی در حوزه هایی هستند که اغلب ساختار عملکردی یک سازمان را منعکس می کنند. PU ها نوعی کانتینرهای منطقی هستند که میزبان حساب ها، اشتراک ها و سایر PU ها هستند. به عنوان مثال، می توانید در دامنه ایجاد کنید مایکروسافتتی. comتقسیمات منابع, آی تی, بازار یابی. سپس می توان این طرح را گسترش داد تا بخش های کودک را نیز شامل شود.

قرار دادن اشیاء در OP فقط از دامنه والد مجاز است. به عنوان مثال، RO از دامنه Seattle.microsoft.com فقط شامل اشیاء از آن دامنه است. اضافه کردن اشیاء ازمترy. مترicrosoft.com نمی تواند. OP در شکل گیری یک یا عملکردی بسیار راحت است ساختارهای تجاریسازمان های.اما این تنها دلیل استفاده از آنها نیست.

OP ها اجازه می دهند که خط مشی گروه برای مجموعه کوچکی از منابع در یک دامنه بدون اعمال آن در کل دامنه تعریف شود. OP نمایش های فشرده و قابل مدیریت تری از اشیاء دایرکتوری در یک دامنه ایجاد می کند که به مدیریت کارآمدتر منابع کمک می کند.

OPها به شما اجازه میدهند تا اختیارات را تفویض کنید و دسترسی مدیریت به منابع دامنه را کنترل کنید، که به تعیین محدودیتهایی برای اختیارات مدیران در یک دامنه کمک میکند. این امکان وجود دارد که به کاربر A فقط برای یک OU امتیازات مدیریتی داده شود و در عین حال برای همه OU های موجود در دامنه به کاربر B نیز امتیاز مدیریتی داده شود.

دامنه ها

دامنه اکتیو دایرکتوری گروهی از کامپیوترها است که یک پایگاه داده دایرکتوری مشترک دارند. نام دامنه اکتیو دایرکتوری باید منحصر به فرد باشد. به عنوان مثال، نمی تواند دو دامنه وجود داشته باشد مترicrosoft.com، اما می تواند یک دامنه والد microsoft.com با دامنه های فرزند seattle.microsoft.com و مترy.microsoft.com. اگر دامنه بخشی از یک شبکه بسته باشد، نامی که به دامنه جدید داده شده نباید با هیچ یک از نام های دامنه موجود در آن شبکه تضاد داشته باشد. اگر دامنه بخشی از اینترنت جهانی است، نام آن نباید با هیچ یک از نام های دامنه موجود در اینترنت مغایرت داشته باشد. برای اطمینان از منحصر به فرد بودن نام ها در اینترنت، نام دامنه اصلی باید از طریق هر ثبت کننده مجاز ثبت شود.

هر دامنه سیاست های امنیتی و روابط اعتماد خود را با دامنه های دیگر دارد. اغلب، دامنه ها در چندین مکان فیزیکی توزیع می شوند، یعنی از چندین سایت تشکیل شده اند و سایت ها چندین زیرشبکه را در بر می گیرند. پایگاه داده دایرکتوری دامنه اشیایی را ذخیره میکند که حسابهایی را برای کاربران، گروهها و رایانهها تعریف میکنند و همچنین منابع مشترک مانند چاپگرها و پوشهها را ذخیره میکند.

توابع دامنه با نحوه عملکرد آن محدود و تنظیم می شود. چهار حالت کاربردی برای دامنه ها وجود دارد:

حالت مختلط ویندوز 2000 (حالت مختلط) - از کنترلرهای دامنه در حال اجرا ویندوز پشتیبانی می کند NT 4.0, Wi می دهد 2000 و پنجره ها سرور 2003;

حالت بومی ویندوز 2000 (حالت بومی) - از کنترلرهای دامنه با ویندوز 2000 و پنجره ها سرور 2003;

حالت متوسط پنجره ها سرور 2003 ( موقت حالت) - از کنترل کننده های دامنه در حال اجرا پشتیبانی می کند پنجره ها NT 4.0 و پنجره ها سرور 2003;

حالت ویندوز سرور 2003 - پشتیبانی از کنترلرهای دامنه در حال اجرا ویندوز سرور 2003.

جنگل ها و درختان

هر دامنه فعال فهرست راهنمادارد DNS-نام را تایپ کنید مایکروسافت.com دامنه هایی که داده های دایرکتوری را به اشتراک می گذارند یک Forest را تشکیل می دهند. نام های دامنه جنگلی در سلسله مراتب نام DNS هستند غیر پیوسته(ناپیوسته) یا مربوط(مداوم).

دامنه هایی که دارای ساختار نام پیوسته هستند، درخت دامنه نامیده می شوند. اگر دامنههای جنگلی دارای نامهای DNS غیر پیوسته باشند، درختهای دامنه جداگانه را در جنگل تشکیل میدهند. شما می توانید یک یا چند درخت را در یک جنگل قرار دهید. کنسول برای دسترسی به ساختارهای دامنه در نظر گرفته شده است.فعال فهرست راهنما- دامنه ها و اعتماد (فعالفهرست راهنما دامنه هاو اعتماد).

عملکرد جنگل ها توسط رژیم عملکردی جنگل محدود و تنظیم می شود. سه حالت از این قبیل وجود دارد:

ویندوز 2000 - از کنترلرهای دامنه با ویندوز NT 4.0، ویندوز 2000 و ویندوز پشتیبانی می کند سرور 2003;

حد واسط ( موقت) پنجره ها سرور 2003 - از کنترل کننده های دامنه در حال اجرا ویندوز NT 4.0 و ویندوز سرور 2003 پشتیبانی می کند.

ویندوز سرور 2003 - پشتیبانی از کنترلرهای دامنه در حال اجرا ویندوز سرور 2003.

پیشرفته ترین ویژگی های Active Directory در حالت Windows Server 2003 موجود است. اگر همه دامنه ها در جنگل در این حالت اجرا شوند، می توانید از تکرار کاتالوگ جهانی بهبود یافته و تکثیر داده های Active Directory کارآمدتر لذت ببرید. همچنین میتوانید کلاسها و ویژگیهای طرحواره را غیرفعال کنید، از کلاسهای کمکی پویا استفاده کنید، نام دامنهها را تغییر دهید و اعتمادهای یک طرفه، دو طرفه و انتقالی را در جنگل ایجاد کنید.

سایت ها و زیرشبکه ها

سایت اینترنتی گروهی از کامپیوترها در یک یا چند زیرشبکه IP است که برای برنامه ریزی ساختار فیزیکی یک شبکه استفاده می شود. برنامه ریزی سایت مستقل از ساختار منطقی دامنه اتفاق می افتد. اکتیو دایرکتوری به شما این امکان را می دهد که چندین سایت را در یک دامنه واحد یا یک سایت واحد در چندین دامنه ایجاد کنید.

بر خلاف سایت هایی که می توانند چندین ناحیه آدرس IP را پوشش دهند، زیرشبکه ها دارای یک ناحیه آدرس IP و ماسک شبکه هستند. نام های زیر شبکه در قالب مشخص شده است net/bitmask, به عنوان مثال 192.168.19.0/24 که در آن آدرس شبکه 192.168.19.0 و netmask 255.255.255.0 ترکیب شده اند تا نام زیر شبکه 192.168.19.0/24 را تشکیل دهند.

رایانه ها بر اساس موقعیت مکانی آنها در یک زیرشبکه یا مجموعه ای از زیرشبکه ها به سایت ها اختصاص داده می شوند. اگر رایانه های موجود در زیرشبکه ها بتوانند با سرعت کافی بالا ارتباط برقرار کنند، نامیده می شوند به خوبی متصل است (به خوبی متصل است).

در حالت ایدهآل، سایتها از زیرشبکهها و رایانههایی تشکیل میشوند که به خوبی متصل هستند. اگر ترافیک بین زیرشبکهها و رایانهها کم است، ممکن است نیاز به ایجاد چندین سایت داشته باشید. ارتباط خوب به سایت ها مزایایی می دهد.

هنگامی که یک کلاینت به یک دامنه میپیوندد، فرآیند احراز هویت ابتدا کنترلکننده دامنه محلی را در سایت مشتری جستجو میکند، یعنی در صورت امکان، ابتدا از کنترلکنندههای محلی پرس و جو میشود، که ترافیک شبکه را محدود میکند و احراز هویت را سرعت میبخشد.

اطلاعات دایرکتوری بیشتر تکرار می شود داخل سایت ها از بین سایت های. این امر ترافیک شبکه ناشی از تکرار را کاهش می دهد و تضمین می کند که کنترل کننده های دامنه محلی اطلاعات به روز شده را به سرعت دریافت می کنند.

شما می توانید ترتیبی که داده های دایرکتوری با استفاده از آن تکثیر می شوند را سفارشی کنید لینک های سایت (لینک های سایت). مثلا تعریف کنید سرور سر پل (سر پل) برای تکرار بین سایت ها.

بخش عمده ای از بار تکرار بین سایتی بر روی این سرور اختصاصی قرار می گیرد و نه روی سرورهای سایت موجود. سایت هایو زیر شبکه ها در کنسول پیکربندی شده اند اکتیو دایرکتوری-سایت ها و خدمات(سایت ها و خدمات اکتیو دایرکتوری).

کار با دامنه ها اکتیو دایرکتوری

برخط پنجره ها سرورسرویس 2003 فعالفهرست راهنمادر همان زمان پیکربندی شده استDNS. با این حال، دامنه های Active Directory و دامنه های DNS اهداف متفاوتی دارند. دامنه های Active Directory به مدیریت حساب ها، منابع و امنیت کمک می کنند.

سلسله مراتب دامنه DNS در درجه اول برای حل نام است.

رایانههایی که از Windows XP Professional و Windows 2000 استفاده میکنند میتوانند از مزایای Active Directory بهره ببرند. آنها به عنوان کلاینتهای Active Directory در شبکه عمل میکنند و به Trustهای انتقالی که در یک درخت دامنه یا جنگل وجود دارند دسترسی دارند. این روابط به کاربران مجاز امکان دسترسی به منابع در هر دامنه در جنگل را می دهد.

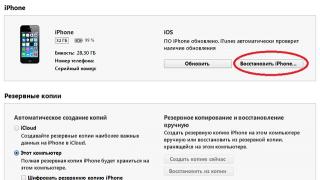

سیستم Windows Server 2003 به عنوان یک کنترل کننده دامنه یا به عنوان یک سرور عضو عمل می کند. سرورهای اعضا پس از نصب Active Directory به کنترلر تبدیل می شوند. پس از حذف اکتیو دایرکتوری، کنترلرها به سرورهای عضو تنزل داده می شوند.

هر دو فرآیند انجام می شودجادوگر نصب اکتیو دایرکتوری. یک دامنه می تواند چندین کنترلر داشته باشد. آنها داده های دایرکتوری را بین خودشان با استفاده از یک مدل تکرار چندگانه تکرار می کنند که به هر کنترل کننده اجازه می دهد تغییرات دایرکتوری را پردازش کند و سپس آنها را به کنترل کننده های دیگر منتشر کند. با توجه به ساختار مولتی مستر، تمامی کنترلرها به طور پیش فرض مسئولیت یکسانی دارند. با این حال، میتوانید به برخی از کنترلکنندههای دامنه نسبت به سایرین در کارهای خاص اولویت بدهید، مانند ایجاد یک سرور سر پل که در هنگام تکرار دادههای دایرکتوری در سایتهای دیگر اولویت دارد.

علاوه بر این، برخی از کارها به بهترین وجه بر روی یک سرور اختصاصی انجام می شوند. سروری که نوع خاصی از کار را انجام می دهد نامیده می شود استاد عملیات (استاد عملیات).

همه رایانههای Windows 2000، Windows XP Professional و Windows Server 2003 که به یک دامنه متصل میشوند دارای حسابهایی هستند که مانند سایر منابع، به عنوان اشیاء Active Directory ایجاد و ذخیره میشوند. حسابهای رایانهای برای کنترل دسترسی به شبکه و منابع آن استفاده میشوند. قبل از اینکه رایانه با استفاده از حساب خود به دامنهای دسترسی پیدا کند، باید مراحل احراز هویت را طی کند.

ساختار دایرکتوری

داده های دایرکتوری از طریق به کاربران و رایانه ها ارائه می شود ذخیره داده (ذخیره های داده) و دایرکتوری های جهانی (جهانی استکاتالوگ ها). اگر چه اکثر ویژگی هایفعالفهرست راهنمابر انبار داده تأثیر می گذارد، کاتالوگ های جهانی (GC) به همان اندازه مهم هستند زیرا برای ورود به سیستم و جستجوی اطلاعات استفاده می شوند. اگر GC در دسترس نباشد، کاربران عادی نمی توانند وارد دامنه شوند.تنها راه برای دور زدن این شرایط، کش کردن عضویتها به صورت محلی است. گروه های جهانی

دسترسی و توزیع داده های اکتیو دایرکتوری به وسیله وسایلی فراهم می شود پروتکل های دسترسی دایرکتوری (فهرست راهنما دسترسی داشته باشیدپروتکل ها) و همانند سازی (همانند سازی).

برای توزیع داده های به روز شده در کنترل کننده ها، نیاز به تکرار است. روش اصلی توزیع به روز رسانی، تکثیر چندگانه است، اما برخی تغییرات فقط توسط کنترلرهای تخصصی انجام می شود - استادان عملیات (استاد عملیات).

نحوه انجام تکثیر مولتی مستر در ویندوز سرور 2003 نیز با معرفی بخش های دایرکتوری برنامه های کاربردی (کاربردفهرست راهنماپارتیشن ها). از طریق آنها، مدیران سیستم می توانند پارتیشن های تکراری را در جنگل دامنه ایجاد کنند، که ساختارهای منطقی هستند که برای مدیریت تکرار در جنگل دامنه استفاده می شوند. به عنوان مثال، می توانید پارتیشنی ایجاد کنید که تکثیر اطلاعات DNS در یک دامنه را انجام دهد. سیستم های دیگر در دامنه مجاز به تکثیر اطلاعات DNS نیستند.

پارتیشن های دایرکتوری برنامه می توانند فرزند یک دامنه، فرزند پارتیشن برنامه دیگر یا درخت جدیدی در جنگل دامنه باشند. کپی های پارتیشن را می توان بر روی هر کنترل کننده دامنه Active Directory، از جمله کاتالوگ های جهانی، میزبانی کرد. اگرچه پارتیشن های کاتالوگ برنامه ها در دامنه ها و جنگل های بزرگ مفید هستند، اما هزینه های برنامه ریزی، مدیریت و نگهداری را افزایش می دهند.

ذخیره داده

فروشگاه حاوی اطلاعاتی در مورد مهمترین اشیاء سرویس دایرکتوری اکتیو دایرکتوری - حسابها، اشتراکها، رابطهای کاربری و خطمشیهای گروه است. گاهی اوقات انبار داده به سادگی فراخوانی می شود کاتالوگ (فهرست راهنما ). در کنترلر دامنه، دایرکتوری در فایل NTDS.DIT ذخیره می شود که مکان آن در هنگام نصب Active Directory مشخص می شود (این باید یک درایو NTFS باشد). برخی از دادههای دایرکتوری نیز میتوانند جدا از حافظه اصلی ذخیره شوند، مانند خطمشیهای گروه، اسکریپتها و سایر اطلاعات ثبتشده در اشتراک سیستم SYSVOL.

به اشتراک گذاری اطلاعات دایرکتوری گفته می شود انتشار (انتشار). به عنوان مثال، هنگامی که یک چاپگر برای استفاده در شبکه باز می شود، منتشر می شود. اطلاعات پوشه به اشتراک گذاشته شده منتشر میشود و غیره. کنترلکنندههای دامنه بیشتر تغییرات را در فضای ذخیرهسازی به صورت چند اصلی تکرار میکنند. مدیر یک سازمان کوچک یا متوسط به ندرت تکثیر ذخیره سازی را مدیریت می کند زیرا خودکار است، اما می توان آن را بر اساس مشخصات معماری شبکه پیکربندی کرد.

همه داده های دایرکتوری تکرار نمی شوند، اما فقط:

داده های دامنه - اطلاعات مربوط به اشیاء موجود در دامنه، از جمله اشیاء حساب ها، سهام، OP و سیاست های گروه.

داده های پیکربندی - اطلاعاتی در مورد توپولوژی دایرکتوری: لیستی از همه دامنه ها، درختان و جنگل ها و همچنین مکان کنترل کننده ها و سرورهای دفتر کل.

داده های طرحواره - اطلاعات مربوط به تمام اشیاء و انواع داده هایی که می توانند در فهرست ذخیره شوند. طرحواره استاندارد Windows Server 2003 اشیاء حساب، اشیاء اشتراکگذاری و موارد دیگر را توصیف میکند و میتواند با تعریف اشیاء و ویژگیهای جدید یا با افزودن ویژگیها به اشیاء موجود گسترش یابد.

فهرست جهانی

اگر ذخیره محلی عضویت در گروه های جهانی انجام نمی شوند، ورود به شبکه بر اساس اطلاعات عضویت گروه جهانی ارائه شده توسط GC است.

همچنین جستجوی دایرکتوری را در تمام دامنه های موجود در جنگل فراهم می کند. کنترل کننده، بازیگریسرور GC، یک کپی کامل از تمام اشیاء دایرکتوری را در دامنه خود و یک کپی جزئی از اشیاء را در بقیه دامنه های جنگل ذخیره می کند.

فقط برخی از ویژگی های شی برای ورود به سیستم و جستجو مورد نیاز است، بنابراین می توان از کپی های جزئی استفاده کرد. برای ایجاد یک کپی جزئی، تکرار نیاز به انتقال داده کمتری دارد که باعث کاهش ترافیک شبکه می شود.

به طور پیش فرض، اولین کنترل کننده دامنه به سرور GC تبدیل می شود. بنابراین، اگر تنها یک کنترلر در دامنه وجود داشته باشد، سرور GC و کنترل کننده دامنه همان سرور هستند. برای کاهش زمان پاسخ ورود به سیستم و سرعت بخشیدن به جستجوها، می توانید GC را روی یک کنترلر دیگر قرار دهید. توصیه می شود در هر سایت دامنه یک GC ایجاد کنید.

راه های مختلفی برای حل این مشکل وجود دارد. البته، می توانید یک سرور دفتر کل را بر روی یکی از کنترلرهای دامنه در دفتر راه دور ایجاد کنید. عیب این روش افزایش بار روی سرور GC است که ممکن است نیاز به منابع اضافی و برنامه ریزی دقیق زمان آپ تایم سرور داشته باشد.

راه دیگر برای حل مشکل این است که عضویت های گروه جهانی را به صورت محلی ذخیره کنید. با این حال، هر کنترلکننده دامنه میتواند درخواستهای ورود به سیستم را به صورت محلی بدون تماس با سرور دفتر کل سرویس دهد. این کار روند ورود را سرعت می بخشد و در صورت خرابی سرور G/L کارها را آسان تر می کند. همچنین ترافیک تکراری را کاهش می دهد.

به جای تازه کردن دوره ای کل GC در سراسر شبکه، کافی است اطلاعات موجود در حافظه پنهان درباره عضویت در گروه جهانی را به روز کنید. بهطور پیشفرض، بازخوانی هر هشت ساعت در هر کنترلکننده دامنه که از کش محلی عضویت گروه جهانی استفاده میکند، رخ میدهد.

عضویت در گروه جهانی به صورت جداگانه برای هر سایت. به یاد بیاورید که یک سایت یک ساختار فیزیکی متشکل از یک یا چند زیرشبکه است که دارای مجموعه ای جداگانه از آدرس های IP و یک نقاب شبکه است. کنترل کننده های دامنه پنجره هاسرور 2003 و GC که به آن اشاره می کنند باید در یک سایت باشند. اگر چندین سایت وجود دارد، باید کش محلی را در هر یک از آنها تنظیم کنید. علاوه بر این، کاربرانی که وارد سایت می شوند باید بخشی از دامنه ویندوز سرور 2003 باشند که در حالت جنگل ویندوز سرور 2003 اجرا می شود.

Replication در Active Directory

دایرکتوری سه نوع اطلاعات را ذخیره می کند: داده های دامنه، داده های طرحواره و داده های پیکربندی. داده های دامنه برای همه کنترل کننده های دامنه تکرار می شود. همه کنترل کننده های دامنه برابر هستند، به عنوان مثال. تمام تغییرات ایجاد شده از هر کنترلکننده دامنه به همه کنترلکنندههای دامنه دیگر تکرار میشود. علاوه بر این، تمام اشیاء دامنه منفرد و برخی از خصوصیات اشیاء جنگل در GC تکرار می شوند. این بدان معناست که کنترلکننده دامنه، طرحواره درخت یا جنگل، اطلاعات پیکربندی برای همه دامنههای درخت یا جنگل، و تمام اشیاء و ویژگیهای دایرکتوری را برای دامنه خودش ذخیره و تکرار میکند.

کنترلکننده دامنه که میزبان GL است، اطلاعات طرحواره را برای جنگل، اطلاعات پیکربندی برای همه دامنهها در جنگل، و مجموعهای از ویژگیهای محدود برای تمام اشیاء دایرکتوری در جنگل (فقط بین سرورهای GC تکرار میکند) را در بر میگیرد و تکرار میکند. تمام اشیاء و خصوصیات دایرکتوری برای دامنه شما.

برای درک ماهیت تکرار، سناریوی زیر را برای راه اندازی یک شبکه جدید در نظر بگیرید.

1. در دامنه و اولین کنترلر نصب می شود. این سرور تنها کنترل کننده دامنه است. همچنین سرور GC است. همانند سازی در چنین شبکه ای رخ نمی دهد، زیرا هیچ کنترل کننده دیگری وجود ندارد.

2. در دامنه یک کنترلر دوم نصب می شود و تکرار شروع می شود. شما می توانید یک کنترلر را به عنوان اصلی زیرساخت و دیگری را به عنوان سرور GC تعیین کنید. زیرساخت اصلی نظارت و درخواست به روز رسانی GL برای اشیاء تغییر یافته است. هر دوی این کنترلکنندهها همچنین دادههای طرح و پیکربندی را تکرار میکنند.

3. در دامنه و یک کنترلر سوم نصب شده است که هیچ GC روی آن وجود ندارد. زیرساخت اصلی بهروزرسانیهای GC را تماشا میکند، آنها را برای اشیاء تغییر یافته درخواست میکند و سپس تغییرات را در یک کنترلکننده دامنه سوم تکرار میکند. هر سه کنترل کننده همچنین داده های طرح و پیکربندی را تکرار می کنند.

4. دامنه B جدید ایجاد می شود، کنترل کننده ها به آن اضافه می شوند. سرورهای GC در دامنه A و دامنه B همه طرحواره ها و داده های پیکربندی و همچنین زیر مجموعه ای از داده های دامنه را از هر دامنه تکرار می کنند. همانندسازی در دامنه A همانطور که در بالا توضیح داده شد ادامه می یابد، به علاوه همانندسازی در دامنه B آغاز می شود.

فعالفهرست راهنماو LDAP

پروتکل دسترسی به دایرکتوری سبک وزن (LDAP) یک پروتکل استاندارد برای اتصالات اینترنتی از طریق شبکه های TCP/IP است. LDAP به طور خاص برای دسترسی به خدمات دایرکتوری با حداقل هزینه طراحی شده است. LDAP همچنین عملیات مورد استفاده برای پرس و جو و اصلاح اطلاعات دایرکتوری را تعریف می کند.

مشتریان اکتیو دایرکتوری از LDAP برای برقراری ارتباط با رایانههایی که اکتیو دایرکتوری را اجرا میکنند، هر بار که وارد شبکه میشوند یا اشتراکها را جستجو میکنند، استفاده میکند. LDAP ارتباط دایرکتوری و مهاجرت به اکتیو دایرکتوری را از سایر خدمات دایرکتوری ساده می کند. برای بهبود سازگاری، می توانید از رابط های سرویس اکتیو دایرکتوری (فعالفهرست راهنما سرویس- رابط ها, ADSI).

نقش های اصلی عملیات

Master Operations کارهایی را انجام می دهد که برای انجام آن ها در یک مدل تکرار چندمستری ناخوشایند است. پنج نقش اصلی عملیات وجود دارد که می توان آنها را به یک یا چند کنترل کننده دامنه اختصاص داد. برخی از نقش ها باید در سطح جنگل منحصر به فرد باشند، برای برخی دیگر سطح دامنه کافی است. نقش های زیر باید در هر جنگل Active Directory وجود داشته باشد:

استاد طرحواره) - به روز رسانی ها و تغییرات در طرح دایرکتوری را مدیریت می کند. به روز رسانی طرح کاتالوگ نیاز به دسترسی به طرح اصلی دارد. برای تعیین اینکه کدام سرور در حال حاضر، schema master در یک دامنه است، کافی است یک پنجره خط فرمان باز کنید و تایپ کنید: dsquery server -داردfsmo طرحواره .

استاد نام گذاری دامنه - افزودن و حذف دامنه ها را در جنگل مدیریت می کند. برای افزودن یا حذف دامنه، دسترسی به نامگذاری اصلی دامنه مورد نیاز است. برای تعیین اینکه کدام سرور در حال حاضر مستر نامگذاری دامنه است، کافی است در یک پنجره خط فرمان تایپ کنید: dsquery server -داردfsmo نام .

این نقش ها که در کل جنگل مشترک هستند، باید در درون آن منحصر به فرد باشند.

نقش های زیر در هر دامنه اکتیو دایرکتوری اجباری است.

Master ID نسبی (Relative ID Master) - شناسه های نسبی را به کنترل کننده های دامنه اختصاص می دهد. هر بار که یک شی کاربر ایجاد می کنید، گروه کنید یا کامپیوتر، کنترلکنندهها یک SID منحصربهفرد را به یک شی اختصاص میدهند که شامل یک SID دامنه و یک شناسه منحصربهفرد است که توسط شناسه اصلی اختصاص داده شده است. برای تعیین اینکه کدام سرور در حال حاضر مستر شناسه های نسبی در دامنه است، کافی است در پنجره خط فرمان وارد کنید: dsqueryسرور-داردfsmoخلاص شدن از شر.

شبیه ساز PDC (شبیه ساز PDC) - در حالت دامنه مختلط یا مرحلهای، به عنوان کنترلکننده دامنه اصلی ویندوز NT عمل میکند. این سیستم ورود به ویندوز NT را احراز هویت می کند، تغییرات رمز عبور را مدیریت می کند و به روز رسانی ها را برای P DC تکرار می کند. برای تعیین اینکه کدام سرور در حال حاضر شبیه ساز PDC در دامنه است، کافی است در پنجره خط فرمان وارد شوید. dsquery سرور - hasfsmo پی دی سی.

میزبان زیرساخت (زیرساخت استاد ) - پیوندهای اشیاء را به روز می کند و داده های فهرست آن را با داده های دفتر کل مقایسه می کند. اگر دادهها قدیمی باشند، از GC برای بهروزرسانیها سؤال میکند و آنها را برای بقیه کنترلکنندههای دامنه تکرار میکند. برای تعیین اینکه کدام سرور در حال حاضر زیرساخت اصلی در دامنه است، کافی است در پنجره خط فرمان وارد شوید dsqueryسرور -hasfsmo infr .

این نقش ها که در کل دامنه مشترک هستند، باید در آن منحصر به فرد باشند. به عبارت دیگر، شما فقط می توانید یک Master ID نسبی، یک شبیه ساز PDC و یک Master زیرساخت را در هر دامنه پیکربندی کنید.

نقشهای اصلی عملیات معمولاً بهطور خودکار تخصیص مییابند، اما میتوان آنها را دوباره تخصیص داد. هنگامی که یک شبکه جدید نصب می شود، تمام نقش های اصلی عملیات به اولین کنترل کننده دامنه در اولین دامنه اختصاص داده می شود. اگر بعداً یک دامنه فرزند یا دامنه ریشه جدید در یک درخت جدید ایجاد شود، نقش های اصلی عملیات نیز به طور خودکار به اولین کنترل کننده دامنه اختصاص داده می شود. در جنگل دامنه جدید، کنترل کننده دامنه به تمام نقش های اصلی عملیات اختصاص داده می شود. اگر یک دامنه جدید در همان جنگل ایجاد شود، به کنترل کننده آن نقش های اصلی شناسه های نسبی، شبیه ساز P اختصاص داده می شود.DC و استاد زیرساخت. نقش های اصلی طرح و نامگذاری دامنه با اولین دامنه در جنگل باقی می مانند.

اگر فقط یک کنترلر در دامنه وجود داشته باشد، تمام نقش های اصلی عملیات را انجام می دهد. اگر تنها یک سایت در شبکه وجود داشته باشد، مکان پیشفرض Masters Operations بهینه است. با این حال، با اضافه شدن کنترلکنندهها و دامنهها، گاهی اوقات لازم است که نقشهای اصلی عملیات به کنترلکنندههای دامنه دیگر منتقل شوند.

اگر دو یا چند کنترل کننده دامنه در یک دامنه وجود دارد، توصیه می کنیم که دو کنترل کننده دامنه را برای خدمت به عنوان اصلی عملیات پیکربندی کنید. به عنوان مثال، یک کنترلر دامنه را به عنوان اصلی عملیات اصلی و دیگری را به عنوان پشتیبان تعیین کنید، که در صورت خرابی اولیه مورد نیاز خواهد بود.

مدیریت اکتیو دایرکتوری

سیبا استفاده از سرویس اکتیو دایرکتوری، حسابهای رایانه ایجاد میشوند، به دامنه متصل میشوند و رایانهها، کنترلکنندههای دامنه و واحدهای سازمانی (OU) مدیریت میشوند.

ابزارهای مدیریت و پشتیبانی برای مدیریت اکتیو دایرکتوری ارائه شده است. ابزارهای فهرست شده در زیر به عنوان اسنپاین کنسول MMC اجرا میشوند (مایکروسافت مدیریتکنسول):

کاربران و رایانه های Active Directory (Active Directory کاربران و کامپیوترها) به شما اجازه می دهد تا کاربران، گروه ها، رایانه ها و واحدهای سازمانی (OU) را مدیریت کنید.

فعال فهرست راهنما- دامنه ها و اعتماد ( فعال فهرست راهنما دامنه هاو اعتمادها ) برای کار با دامنه ها، درختان دامنه و جنگل های دامنه استفاده می کند.

اکتیو دایرکتوری- سایت های وخدمات (سایت ها و خدمات اکتیو دایرکتوری) به شما امکان مدیریت سایت ها و زیرشبکه ها را می دهد;

نتیجه سیاست (مجموعه ای از سیاست های حاصل برای مشاهده خط مشی کاربر یا سیستم فعلی و برنامه ریزی تغییرات خط مشی استفاده می شود.

AT Microsoft Windows 2003 Server می تواند مستقیماً از منوی Administrative Tools به این فایل های فوری دسترسی داشته باشد.

یکی دیگر از ابزارهای مدیریتی Snap است طرح فعالفهرست راهنما (فعال فهرست راهنما طرحواره) - به شما امکان می دهد تا طرح دایرکتوری را مدیریت و تغییر دهید.

ابزارهای خط فرمان فعال فهرست راهنما

برای مدیریت اشیاء فعال فهرست راهنماابزارهای خط فرمان وجود دارد که به شما امکان می دهد طیف گسترده ای از وظایف اداری را انجام دهید:

DSADD - می افزاید فعال فهرست راهنمارایانه ها، مخاطبین، گروه ها، OP ها و کاربران.

DSGET - ویژگی های رایانه ها، مخاطبین، گروه ها، OU ها، کاربران، سایت ها، زیرشبکه ها و سرورهای ثبت شده در فعال فهرست راهنما.

DSMOD - ویژگی های رایانه ها، مخاطبین، گروه ها، PO ها، کاربران و سرورهای ثبت شده را تغییر می دهد فعال فهرست راهنما.

DSMOVE - یک شی منفرد را به یک مکان جدید در یک دامنه منتقل می کند یا یک شی را بدون جابجایی آن تغییر نام می دهد.

DSQXJERY - جستجو برای رایانه ها، مخاطبین، گروه ها، POs، کاربران، سایت ها، زیر شبکه ها و سرورها در فعال فهرست راهنمابا توجه به معیارهای داده شده

DSRM - یک شی را از فعال فهرست راهنما.

NTDSUTIL - به شما امکان می دهد اطلاعات مربوط به سایت، دامنه یا سرور را مشاهده کنید، مدیریت کنید استادان عملیات (عملیات کارشناسی ارشد) و به پایگاه داده سرویس دهیدفعال فهرست راهنما.

هر کاربر مبتدی که با علامت اختصاری AD مواجه می شود، از خود می پرسد که Active Directory چیست؟ Active Directory یک سرویس دایرکتوری است که توسط مایکروسافت برای شبکه های دامنه ویندوز توسعه یافته است. در اکثر سیستم عامل های ویندوز سرور به عنوان مجموعه ای از فرآیندها و خدمات گنجانده شده است. در ابتدا، این سرویس فقط با دامنه ها سروکار داشت. با این حال، از ویندوز سرور 2008، AD به نام طیف گسترده ای از خدمات هویت مبتنی بر دایرکتوری تبدیل شده است. این باعث می شود اکتیو دایرکتوری برای مبتدیان برای یادگیری بهینه تر باشد.

تعریف پایه

سروری که Active Directory Domain Services را اجرا می کند، کنترل کننده دامنه نامیده می شود. همه کاربران و رایانههای موجود در دامنه شبکه ویندوز را تأیید و مجوز میدهد، یک خطمشی امنیتی را برای همه رایانههای شخصی تخصیص داده و اعمال میکند، و نرمافزار را نصب یا بهروزرسانی میکند. به عنوان مثال، هنگامی که یک کاربر به رایانه متصل به دامنه ویندوز وارد می شود، Active Directory رمز عبور ارائه شده را تأیید می کند و تعیین می کند که آیا شی مدیر سیستم است یا یک کاربر استاندارد. همچنین به شما امکان میدهد اطلاعات را مدیریت و ذخیره کنید، مکانیسمهای احراز هویت و مجوز را فراهم میکند، و چارچوبی برای استقرار سایر خدمات مرتبط فراهم میکند: خدمات گواهی، خدمات دایرکتوری فدرال و سبک، و مدیریت حقوق.

اکتیو دایرکتوری از LDAP نسخه 2 و 3، نسخه Kerberos مایکروسافت و DNS استفاده می کند.

اکتیو دایرکتوری - چیست؟ به عبارت ساده در مورد پیچیده

ردیابی داده های شبکه یک کار وقت گیر است. حتی در شبکههای کوچکتر، کاربران در یافتن فایلهای شبکه و چاپگرها مشکل دارند. بدون نوعی دایرکتوری، شبکه های متوسط تا بزرگ را نمی توان مدیریت کرد و اغلب در یافتن منابع مشکل دارند.

نسخه های قبلی مایکروسافت ویندوز شامل خدماتی برای کمک به کاربران و مدیران در یافتن اطلاعات بود. Network Neighborhood در بسیاری از محیط ها مفید است، اما نقطه ضعف آشکار آن رابط نامناسب و غیرقابل پیش بینی بودن آن است. WINS Manager و Server Manager را می توان برای مشاهده لیستی از سیستم ها استفاده کرد، اما برای کاربران نهایی در دسترس نبودند. مدیران از مدیر کاربر برای افزودن و حذف داده های یک نوع کاملاً متفاوت از شی شبکه استفاده کردند. ثابت شد که این برنامه ها برای شبکه های بزرگ ناکارآمد هستند و این سوال را ایجاد کردند که چرا در شرکت Active Directory؟

دایرکتوری، در کلی ترین معنای، فهرست کاملی از اشیاء است. دفترچه تلفن نوعی دایرکتوری است که اطلاعات افراد، مشاغل و سازمان های دولتی و ... را ذخیره می کندآنها معمولاً حاوی نام، آدرس و شماره تلفن هستند.متعجب اکتیو دایرکتوری - چیست، به عبارت ساده می توان گفت که این فناوری شبیه به یک دایرکتوری است، اما بسیار انعطاف پذیرتر است. AD اطلاعات مربوط به سازمان ها، سایت ها، سیستم ها، کاربران، اشتراک ها و هر شیء شبکه دیگری را ذخیره می کند.

آشنایی با مفاهیم اولیه اکتیو دایرکتوری

چرا یک سازمان به Active Directory نیاز دارد؟ همانطور که در مقدمه Active Directory ذکر شد، این سرویس اطلاعات مربوط به اجزای شبکه را ذخیره می کند.راهنمای "اکتیو دایرکتوری برای مبتدیان" می گوید که این است به مشتریان اجازه می دهد تا اشیاء را در فضای نام خود پیدا کنند.این تی اصطلاح (که درخت کنسول نیز نامیده می شود) به منطقه ای اشاره دارد که یک جزء شبکه می تواند در آن قرار گیرد. به عنوان مثال، فهرست مطالب یک کتاب فضای نامی را ایجاد می کند که در آن فصل ها را می توان به شماره صفحه نگاشت کرد.

DNS یک درخت کنسول است که نام هاست را به آدرس های IP ماننددفترچه تلفن فضای نامی برای تفکیک نام برای شماره تلفن ها فراهم می کند.و چگونه این اتفاق در اکتیو دایرکتوری می افتد؟ AD یک درخت کنسول برای حل نام اشیاء شبکه به خود اشیاء ومی تواند طیف گسترده ای از اشیاء، از جمله کاربران، سیستم ها و سرویس های موجود در شبکه را حل کند.

اشیاء و صفات

هر چیزی که اکتیو دایرکتوری آن را ردیابی کند یک شی در نظر گرفته می شود.می توانید به زبان ساده این را در اکتیو دایرکتوری بگویید هر کاربر، سیستم، منبع یا سرویس است. اصطلاح رایج شی به این دلیل استفاده می شود که AD قادر به پیگیری بسیاری از عناصر است و بسیاری از اشیاء می توانند ویژگی های مشترکی را به اشتراک بگذارند. چه مفهومی داره؟

ویژگی ها اشیاء را در اکتیو دایرکتوری توصیف می کنند، به عنوان مثال، همه اشیاء کاربر ویژگی هایی را برای ذخیره نام کاربر به اشتراک می گذارند. این در مورد توضیحات آنها نیز صدق می کند. سیستم ها نیز اشیاء هستند، اما دارای مجموعه ای جداگانه از ویژگی ها هستند که شامل نام میزبان، آدرس IP و مکان است.

مجموعه ای از ویژگی های موجود برای هر نوع شی خاص، طرحواره نامیده می شود. کلاس های شی را از یکدیگر متمایز می کند. اطلاعات طرحواره در واقع در Active Directory ذخیره می شود. اینکه این رفتار پروتکل امنیتی بسیار مهم است این واقعیت است که این طرح به مدیران اجازه میدهد تا ویژگیهایی را به کلاسهای شی اضافه کنند و آنها را در شبکه در تمام گوشههای دامنه بدون راهاندازی مجدد کنترلکنندههای دامنه توزیع کنند.

ظرف LDAP و نام

کانتینر نوع خاصی از شی است که برای سازماندهی عملیات یک سرویس استفاده می شود. این یک موجودیت فیزیکی مانند یک کاربر یا یک سیستم را نشان نمی دهد. در عوض، برای گروه بندی عناصر دیگر استفاده می شود. اشیاء کانتینری را می توان در کانتینرهای دیگر تودرتو کرد.

هر عنصر در AD یک نام دارد. اینها آنهایی نیستند که شما به آنها عادت دارید، مثلاً ایوان یا اولگا. اینها اسامی متمایز LDAP هستند. نامهای متمایز LDAP دشوار هستند، اما به شما این امکان را میدهند که هر شیء را بدون در نظر گرفتن نوع آن، بهطور منحصربهفرد شناسایی کنید.

درخت اصطلاح و وب سایت

درخت اصطلاح برای توصیف مجموعه ای از اشیاء در اکتیو دایرکتوری استفاده می شود. این چیه؟ به زبان ساده، این را می توان با استفاده از یک ارتباط درختی توضیح داد. هنگامی که ظروف و اشیاء به صورت سلسله مراتبی با هم ترکیب می شوند، تمایل به تشکیل شاخه دارند - از این رو نام آن. یک اصطلاح مرتبط، یک زیردرخت پیوسته است که به تنه اصلی شکسته نشده درخت اشاره دارد.

در ادامه استعاره، اصطلاح "جنگل" مجموعهای را توصیف میکند که بخشی از فضای نام یکسان نیست، اما دارای یک طرح، پیکربندی و فهرست جهانی مشترک است. اشیاء در این ساختارها در صورت اجازه امنیت برای همه کاربران در دسترس هستند. سازمان هایی که به چندین دامنه تقسیم می شوند باید درختان را در یک جنگل واحد گروه بندی کنند.

سایت یک مکان جغرافیایی است که در Active Directory تعریف شده است. سایتها با زیرشبکههای IP منطقی مطابقت دارند و به همین دلیل میتوانند توسط برنامهها برای یافتن نزدیکترین سرور در شبکه استفاده شوند. استفاده از اطلاعات سایت از Active Directory می تواند ترافیک WAN را به میزان قابل توجهی کاهش دهد.

مدیریت اکتیو دایرکتوری

مولفه ورودی اکتیو دایرکتوری - کاربران. این راحت ترین ابزار برای مدیریت اکتیو دایرکتوری است. مستقیماً از گروه برنامه Administrative Tools در منوی Start قابل دسترسی است. این برنامه مدیر سرور و مدیر کاربر ویندوز NT 4.0 را جایگزین و بهبود می بخشد.

ایمنی

اکتیو دایرکتوری نقش مهمی در آینده شبکه های ویندوز ایفا می کند. مدیران باید بتوانند از دایرکتوری خود در برابر مزاحمان و کاربران محافظت کنند در حالی که وظایف را به مدیران دیگر محول می کنند. همه اینها با استفاده از مدل امنیتی Active Directory امکان پذیر است که یک لیست کنترل دسترسی (ACL) را با هر کانتینر و ویژگی شی در دایرکتوری مرتبط می کند.

سطح بالای کنترل به یک مدیر اجازه می دهد تا به کاربران و گروه های فردی سطوح مختلف مجوز بر روی اشیاء و ویژگی های آنها را اعطا کند. آنها حتی می توانند ویژگی هایی را به اشیاء اضافه کنند و آن ویژگی ها را از گروه های کاربری خاصی پنهان کنند. برای مثال، میتوانید ACL را طوری تنظیم کنید که فقط مدیران بتوانند تلفنهای خانگی دیگر کاربران را مشاهده کنند.

مدیریت تفویض شده

یک مفهوم جدید برای سرور ویندوز 2000 مدیریت تفویض شده است. این به شما امکان می دهد بدون اعطای حقوق دسترسی اضافی، وظایفی را به سایر کاربران اختصاص دهید. مدیریت تفویض شده را می توان از طریق اشیاء خاص یا زیردرخت های دایرکتوری پیوسته اختصاص داد. این یک روش بسیار کارآمدتر برای اعطای مجوز در سراسر شبکه است.

AT مقصد برای شخصی با تمام حقوق مدیر دامنه جهانی، کاربر فقط می تواند مجوزهای یک زیردرخت خاص را دریافت کند. اکتیو دایرکتوری از وراثت پشتیبانی می کند، بنابراین هر شی جدید، ACL های کانتینر خود را به ارث می برد.

اصطلاح "اعتماد"

اصطلاح "اعتماد" هنوز استفاده می شود اما عملکردهای متفاوتی دارد. هیچ تفاوتی بین تراست های یک جانبه و دوجانبه وجود ندارد. پس از همه، تمام تراست های Active Directory دو طرفه هستند. علاوه بر این، همه آنها گذرا هستند. بنابراین، اگر دامنه A به دامنه B، و B به C اعتماد کند، یک رابطه اعتماد ضمنی خودکار بین دامنه A و دامنه C وجود دارد.

حسابرسی در اکتیو دایرکتوری - به زبان ساده چیست؟ این یک ویژگی امنیتی است که به شما امکان می دهد تعیین کنید چه کسی سعی در دسترسی به اشیا دارد، و همچنین میزان موفقیت این تلاش را تعیین کنید.

استفاده از DNS (سیستم نام دامنه)

این سیستم که با نام دیگر DNS شناخته می شود، برای هر سازمانی که به اینترنت متصل است ضروری است. DNS وضوح نام را بین نامهای رایج مانند mspress.microsoft.com و آدرسهای IP خام که از اجزای لایه شبکه برای برقراری ارتباط استفاده میکنند، ارائه میکند.

اکتیو دایرکتوری به طور گسترده از فناوری DNS برای جستجوی اشیا استفاده می کند. این یک تغییر قابل توجه نسبت به سیستم عامل های قبلی ویندوز است که نیاز به حل نام های NetBIOS توسط آدرس های IP دارند و به WINS یا سایر تکنیک های تشخیص نام NetBIOS متکی هستند.

اکتیو دایرکتوری زمانی که با سرورهای DNS دارای ویندوز 2000 استفاده می شود بهترین عملکرد را دارد. مایکروسافت مهاجرت به سرورهای DNS ویندوز 2000 را با ارائه جادوگران مهاجرت که سرپرست را در طول فرآیند هدایت می کند، آسان کرده است.

ممکن است از سایر سرورهای DNS استفاده شود. با این حال، در این مورد، مدیران باید زمان بیشتری را برای مدیریت پایگاه داده های DNS صرف کنند. تفاوت های ظریف چیست؟ اگر ترجیح می دهید از سرورهای DNS ویندوز 2000 استفاده نکنید، باید مطمئن شوید که سرورهای DNS شما با پروتکل جدید DNS Dynamic Update مطابقت دارند. سرورها برای یافتن کنترلرهای دامنه به به روز رسانی پویا سوابق خود متکی هستند. راحت نیست. پس از همه، eاگر به روز رسانی پویا پشتیبانی نمی شود، پایگاه های داده باید به صورت دستی به روز شوند.

دامنه های ویندوز و دامنه های اینترنتی اکنون کاملاً سازگار هستند. به عنوان مثال، نامی مانند mspress.microsoft.com کنترل کننده های دامنه Active Directory مسئول دامنه را شناسایی می کند، بنابراین هر کلاینت با دسترسی DNS می تواند کنترل کننده دامنه را پیدا کند.کلاینتها میتوانند از وضوح DNS برای جستجوی هر تعداد سرویس استفاده کنند، زیرا سرورهای Active Directory فهرستی از آدرسهای DNS را با استفاده از ویژگیهای بهروزرسانی پویا جدید منتشر میکنند. این داده به عنوان یک دامنه تعریف شده و از طریق سوابق منابع خدمات منتشر می شود. SRV RR فرمت را دنبال کنید service.protocol.domain.

سرورهای Active Directory یک سرویس LDAP را برای میزبانی یک شی ارائه می دهند و LDAP از TCP به عنوان پروتکل لایه انتقال زیرین استفاده می کند. بنابراین، کلاینتی که یک سرور Active Directory را در دامنه mspress.microsoft.com جستجو می کند، یک ورودی DNS برای ldap.tcp.mspress.microsoft.com جستجو می کند.

فهرست جهانی

اکتیو دایرکتوری یک کاتالوگ جهانی (GC) ویک منبع واحد برای جستجوی هر شی در شبکه سازمان فراهم می کند.

کاتالوگ جهانی سرویسی در سرور ویندوز 2000 است که به کاربران امکان می دهد هر شیئی را که به آن دسترسی داده شده است بیابند. این عملکرد بسیار برتر از برنامه Find Computer موجود در نسخه های قبلی ویندوز است. پس از همه، کاربران می توانند هر شی را در Active Directory جستجو کنند: سرورها، چاپگرها، کاربران و برنامه ها.

چه کمکی خواهد کرد اکتیو دایرکتوریمتخصصان؟

من یک لیست کوچک از "خوبی ها" را ارائه می دهم که می توان با استقرار Active Directory به دست آورد:

- یک پایگاه داده ثبت نام کاربر، که به صورت مرکزی در یک یا چند سرور ذخیره می شود. بنابراین، هنگامی که یک کارمند جدید در دفتر ظاهر می شود، شما فقط باید یک حساب کاربری برای او در سرور ایجاد کنید و مشخص کنید که به کدام ایستگاه های کاری می تواند دسترسی داشته باشد.

- از آنجایی که همه منابع دامنه ایندکس شده اند، این امکان جستجوی ساده و سریع را برای کاربران فراهم می کند. به عنوان مثال، اگر شما نیاز به پیدا کردن یک چاپگر رنگی در یک بخش دارید.

- ترکیبی از اعمال مجوزهای NTFS، سیاستهای گروه و تفویض کنترل به شما این امکان را میدهد که حقوق را بین اعضای دامنه تنظیم و توزیع کنید.

- پروفایل های کاربر رومینگ به شما امکان می دهد اطلاعات مهم و تنظیمات پیکربندی را در سرور ذخیره کنید. در واقع، اگر کاربری با نمایه رومینگ در دامنه بنشیند و روی رایانه دیگری کار کند و نام کاربری و رمز عبور خود را وارد کند، دسکتاپ خود را با تنظیمات معمول خود می بیند.

- با استفاده از خط مشی های گروه، می توانید تنظیمات سیستم عامل های کاربر را تغییر دهید، از اجازه دادن به کاربر برای تنظیم کاغذ دیواری روی دسکتاپ گرفته تا تنظیمات امنیتی، و همچنین توزیع نرم افزار در شبکه، به عنوان مثال، Volume Shadow Copy و غیره؛

- بسیاری از برنامه ها (سرورهای پروکسی، سرورهای پایگاه داده و غیره) نه تنها امروزه توسط مایکروسافت تولید می شوند، استفاده از احراز هویت دامنه را یاد گرفته اند، بنابراین لازم نیست پایگاه داده کاربری دیگری ایجاد کنید، بلکه می توانید از پایگاه داده موجود استفاده کنید.

- استفاده از خدمات نصب از راه دور نصب سیستم ها را در ایستگاه های کاری تسهیل می کند، اما به نوبه خود فقط با سرویس دایرکتوری جاسازی شده کار می کند.

و این لیست کاملی از ویژگی ها نیست، اما در ادامه در مورد آن بیشتر توضیح خواهیم داد. اکنون سعی می کنم منطق ساخت و ساز را بگویم اکتیو دایرکتوری، اما دوباره ارزش این را دارد که بفهمیم پسران ما از چه چیزی ساخته شده اند اکتیو دایرکتوریدامنه ها، درختان، جنگل ها، واحدهای سازمانی، کاربران و گروه های کامپیوتری هستند.

دامنه ها -این واحد اصلی ساختمان منطقی است. در مقایسه با گروه های کاری دامنه های ADگروه های امنیتی هستند که یک پایگاه ثبت واحد دارند، در حالی که گروه های کاری فقط یک گروه بندی منطقی از ماشین ها هستند. AD از DNS (سرور نام دامنه) برای نامگذاری و سرویسهای جستجو استفاده میکند، نه WINS (سرویس نام اینترنتی ویندوز)، همانطور که در نسخههای قبلی NT وجود داشت. بنابراین، نام رایانه در یک دامنه، برای مثال buh.work.com است، که buh نام رایانه ای در دامنه work.com است (اگرچه همیشه اینطور نیست).

گروه های کاری از نام های NetBIOS استفاده می کنند. برای میزبانی ساختار دامنه آگهیممکن است از یک سرور DNS غیر مایکروسافت استفاده کنید. اما باید با BIND 8.1.2 یا بالاتر سازگار باشد و از رکوردهای SRV() و همچنین پروتکل ثبت دینامیک (RFC 2136) پشتیبانی کند. هر دامنه حداقل یک کنترلر دامنه دارد که پایگاه داده مرکزی را میزبانی می کند.

درختان -اینها ساختارهای چند دامنه ای هستند. ریشه این ساختار دامنه اصلی است که برای آن دامنه های فرزند ایجاد می کنید. در واقع اکتیو دایرکتوری از یک سیستم ساخت سلسله مراتبی مشابه ساختار دامنه ها در DNS استفاده می کند.

اگر یک دامنه work.com (دامنه سطح اول) داشته باشیم و دو دامنه فرزند برای آن ایجاد کنیم، first.work.com و second.work.com (در اینجا، اول و دوم دامنه های سطح دوم هستند، نه یک رایانه در دامنه، همانطور که در موردی که در بالا توضیح داده شد)، سپس در نتیجه درختی از دامنه ها دریافت می کنیم.

درختان به عنوان یک ساختار منطقی زمانی استفاده می شوند که شما نیاز به جداسازی شعب یک شرکت دارید، مثلاً بر اساس ویژگی های جغرافیایی، یا به دلایل سازمانی دیگر.

آگهیبه ایجاد خودکار روابط اعتماد بین هر دامنه و دامنه های فرزند آن کمک می کند.

بنابراین، ایجاد دامنه first.work.com منجر به سازماندهی خودکار یک رابطه اعتماد دو طرفه بین والدین work.com و فرزند first.work.com می شود (به طور مشابه برای second.work.com). بنابراین، مجوزها را می توان از دامنه والد به دامنه فرزند و بالعکس اعمال کرد. تصور اینکه روابط اعتماد برای دامنه های فرزند نیز وجود داشته باشد، دشوار نیست.

یکی دیگر از ویژگی های روابط اعتماد، گذراست. دریافت می کنیم - یک رابطه اعتماد با دامنه work.com برای دامنه net.first.work.com ایجاد می شود.

جنگل -درست مانند درختان، ساختارهای چند دامنه ای هستند. ولی جنگلاتحادی از درختان است که دامنه های ریشه متفاوتی دارند.

فرض کنید تصمیم دارید چندین دامنه به نامهای work.com و home.net داشته باشید و برای آنها دامنههای فرزند بسازید، اما چون tld (دامنه سطح بالا) تحت کنترل شما نیست، در این صورت میتوانید با انتخاب یکی از اولینها، جنگلی را سازماندهی کنید. دامنه های سطح ریشه است. زیبایی ایجاد جنگل در این مورد، رابطه اعتماد دو طرفه بین این دو دامنه و حوزه فرزند آنهاست.

با این حال، هنگام کار با جنگل ها و درختان، موارد زیر را به خاطر بسپارید:

- شما نمی توانید یک دامنه موجود به درخت اضافه کنید

- شما نمی توانید یک درخت از قبل موجود را در جنگل قرار دهید

- اگر دامنه ها در یک جنگل قرار گیرند، نمی توان آنها را به جنگل دیگری منتقل کرد

- شما نمی توانید دامنه ای را که دارای دامنه های فرزند است حذف کنید

واحدهای سازمانی -در اصل می توان ساب دامنه نامید. به شما امکان می دهد حساب های کاربری، گروه های کاربر، رایانه ها، منابع مشترک، چاپگرها و سایر OU (واحدهای سازمانی) را در یک دامنه گروه بندی کنید. مزیت عملی استفاده از آنها، امکان تفویض حقوق برای اداره این واحدها است.

به عبارت ساده، می توان در یک دامنه مدیری را تعیین کرد که بتواند OU را مدیریت کند، اما حق مدیریت کل دامنه را نداشته باشد.

یکی از ویژگی های مهم OU ها بر خلاف گروه ها، امکان اعمال سیاست های گروهی برای آنهاست. "چرا نمی توان دامنه اصلی را به جای استفاده از OU به چندین دامنه تقسیم کرد؟" - تو پرسیدی.

بسیاری از کارشناسان توصیه می کنند که در صورت امکان یک دامنه داشته باشید. دلیل این امر عدم تمرکز مدیریت هنگام ایجاد یک دامنه اضافی است، زیرا مدیران هر دامنه کنترل نامحدودی دریافت می کنند (اجازه دهید یادآوری کنم که هنگام واگذاری حقوق به مدیران OU، می توانید عملکرد آنها را محدود کنید).

علاوه بر این، برای ایجاد یک دامنه جدید (حتی یک دامنه) به یک کنترلر دیگر نیاز دارید. اگر دو بخش مجزا دارید که توسط یک کانال ارتباطی آهسته به هم متصل شده اند، ممکن است مشکلات تکراری ایجاد شود. در این صورت داشتن دو دامنه مناسب تر است.

همچنین تفاوت های ظریف دیگری برای اعمال خط مشی های گروه وجود دارد: سیاست هایی که تنظیمات رمز عبور و قفل حساب را تعریف می کنند فقط می توانند برای دامنه ها اعمال شوند. برای OU، این تنظیمات خط مشی نادیده گرفته می شوند.

سایت های -این راهی برای جداسازی فیزیکی سرویس دایرکتوری است. طبق تعریف، سایت مجموعه ای از رایانه ها است که با پیوندهای داده سریع به هم متصل شده اند.

اگر چندین شعبه در نقاط مختلف کشور دارید که با خطوط ارتباطی کم سرعت به هم متصل شده اند، می توانید وب سایت خود را برای هر شعبه ایجاد کنید. این کار برای بهبود قابلیت اطمینان تکرار دایرکتوری انجام می شود.

چنین پارتیشنی از AD بر اصول ساخت منطقی تأثیر نمی گذارد، بنابراین، همانطور که یک سایت می تواند چندین دامنه داشته باشد و بالعکس، یک دامنه می تواند چندین سایت داشته باشد. اما این توپولوژی سرویس دایرکتوری مملو از مشکلاتی است. به عنوان یک قاعده، از اینترنت برای برقراری ارتباط با شعب استفاده می شود - یک محیط بسیار ناامن. بسیاری از شرکت ها از تدابیر امنیتی مانند فایروال استفاده می کنند. سرویس دایرکتوری در کار خود از حدود یک و نیم دوجین پورت و سرویس استفاده می کند که بازکردن آن ها برای عبور ترافیک AD از فایروال در واقع آن را "خارج" نشان می دهد. راه حل مشکل استفاده از فناوری تونل سازی و همچنین وجود یک کنترل کننده دامنه در هر سایت برای سرعت بخشیدن به پردازش درخواست های مشتریان AD است.

منطق اجزای سرویس دایرکتوری تودرتو ارائه شده است. مشاهده می شود که جنگل شامل دو درخت دامنه است که در آنها دامنه ریشه درخت نیز به نوبه خود می تواند شامل OU و گروه هایی از اشیاء باشد و همچنین دارای دامنه های فرزند (در این مورد، برای هر کدام یکی) باشد. دامنه های فرزند همچنین می توانند شامل گروه های شی و OU باشند و دامنه های فرزند داشته باشند (در شکل نشان داده نشده اند). و غیره. اجازه دهید یادآوری کنم که OU ها می توانند شامل OU، اشیا و گروه هایی از اشیا باشند و گروه ها می توانند شامل گروه های دیگر باشند.

گروه های کاربر و کامپیوتر -برای اهداف اداری استفاده می شوند و همان معنایی دارند که در ماشین های محلی در یک شبکه استفاده می شود. برخلاف OU ها، Group Policies را نمی توان برای گروه ها اعمال کرد، اما می توان کنترل را به آنها واگذار کرد. در چارچوب طرح اکتیو دایرکتوری، دو نوع گروه وجود دارد: گروههای امنیتی (برای متمایز کردن حقوق دسترسی به اشیاء شبکه) و گروههای توزیع (که عمدتاً برای ارسال پیامهای ایمیل، به عنوان مثال، در Microsoft Exchange Server استفاده میشوند).

آنها بر اساس دامنه خود طبقه بندی می شوند:

- گروه های جهانیممکن است شامل کاربران داخل جنگل و همچنین سایر گروه های جهانی یا گروه های جهانی از هر دامنه ای در جنگل باشد

- دامنه گروه های جهانیممکن است شامل کاربران دامنه و سایر گروه های جهانی از همان دامنه باشد

- دامنه گروه های محلیبرای تمایز حقوق دسترسی استفاده می شود، می تواند شامل کاربران دامنه، و همچنین گروه های جهانی و گروه های جهانی از هر دامنه در جنگل باشد.

- گروه های کامپیوتری محلی- گروه هایی که SAM (مدیر حساب امنیتی) ماشین محلی شامل می شود. دامنه آنها فقط به این دستگاه محدود می شود، اما آنها می توانند شامل گروه های محلی دامنه ای که رایانه در آن قرار دارد، و همچنین گروه های جهانی و جهانی دامنه خودشان یا دامنه دیگری که به آن اعتماد دارند، باشد. به عنوان مثال، می توانید یک کاربر از گروه محلی دامنه Users را در گروه Administrators ماشین محلی قرار دهید و از این طریق به او حقوق مدیریت بدهید، اما فقط برای این رایانه

الکساندر املیانوف

اصول ساخت دامنه های Active Directory

اکتیو دایرکتوری مدتهاست که در دسته اصول محافظه کارانه برای ساخت منطقی زیرساخت شبکه قرار گرفته است. اما بسیاری از مدیران همچنان از گروه های کاری و دامنه های ویندوز NT در کار خود استفاده می کنند. معرفی یک سرویس دایرکتوری برای مدیران مبتدی و مجرب برای متمرکز کردن مدیریت شبکه و اطمینان از سطح مناسب امنیت جالب و مفید خواهد بود.

Active Directory، فناوری که شش سال پیش در خط سیستمهای Win2K ظاهر شد، میتوان آن را انقلابی توصیف کرد. از نظر انعطافپذیری و مقیاسپذیری، از دامنههای NT 4 با یک مرتبه بزرگی بهتر عمل میکند، به غیر از شبکههای گروه کاری.

از زمان انتشار AD، تعداد زیادی کتاب و نشریه با موضوع برنامه ریزی، طراحی توپولوژی، پشتیبانی دامنه، امنیت و غیره منتشر شده است.

دوره های صدور گواهینامه مایکروسافت این نوید را می دهد که در عرض 40 ساعت می توانید نحوه استقرار دامنه خود و مدیریت موفقیت آمیز آن را بیاموزید.

باور نمیکنم. مدیریت فرآیندی است که شامل سالها تجربه با "برآمدگی های پر شده"، حجم عظیمی از اسناد خوانده شده (عمدتا به زبان انگلیسی) و مکالمات "صمیمانه" با مافوق و کاربران است.

یک نکته ظریف دیگر وجود دارد - قبل از گذراندن دوره پیاده سازی اکتیو دایرکتوری، باید دوره مدیریت زیرساخت شبکه مبتنی بر ویندوز سرور 2003 را با موفقیت گذرانده باشید، که همچنین مستلزم برخی هزینه های مالی از جانب دانش آموز است. بار دیگر متقاعد شدیم که مایکروسافت آن را از دست نخواهد داد. اما موضوع این نیست ...

یادگیری نحوه پیاده سازی AD در چارچوب یک دوره هفتگی نمی گنجد، چه رسد به یک نشریه. با این حال، با استفاده از تجربه مقالات قبلی، ما سعی خواهیم کرد بفهمیم که یک سرویس دایرکتوری در اصل چیست، ظرافت های اصلی نصب آن چیست و چگونه می تواند زندگی یک مدیر سیستم را آسان تر کند.

بیایید همچنین ببینیم که با انتشار Windows Server 2003 چه چیزهایی در Active Directory وجود دارد.

شایان ذکر است که در سه ماهه آخر سال گذشته، مایکروسافت ویندوز ویستا و به همراه آن سرویس دایرکتوری به روز شده را منتشر کرد. با این حال، فناوری های قدیمی ارتباط خود را تا به امروز از دست نداده اند.

در چارچوب مقاله، از درک ماهیت AD به ایجاد دامنه خود خواهیم رفت. پیکربندی و مدیریت و ابزارهای تشخیصی بیشتر آن در شماره های زیر پوشش داده خواهد شد.

چگونه اکتیو دایرکتوری می تواند کمک کند

در اینجا لیستی جزئی از همه "خوبی"هایی که با استقرار یک سرویس دایرکتوری به دست خواهید آورد آمده است:

- یک پایگاه داده ثبت نام کاربر، که به صورت مرکزی در یک یا چند سرور ذخیره می شود. بنابراین، هنگامی که یک کارمند جدید در دفتر ظاهر می شود، شما فقط باید یک حساب کاربری برای او در سرور ایجاد کنید و مشخص کنید که به کدام ایستگاه های کاری می تواند دسترسی داشته باشد.

- از آنجایی که همه منابع دامنه ایندکس شده اند، این امکان جستجوی ساده و سریع را برای کاربران فراهم می کند. به عنوان مثال، اگر شما نیاز به یافتن یک چاپگر رنگی در بخش اتوماسیون دارید.

- ترکیبی از اعمال مجوزهای NTFS، سیاستهای گروه و تفویض کنترل به شما این امکان را میدهد که حقوق را بین اعضای دامنه تنظیم و توزیع کنید.

- پروفایل های کاربر رومینگ به شما امکان می دهد اطلاعات مهم و تنظیمات پیکربندی را در سرور ذخیره کنید. در واقع، اگر کاربری با نمایه رومینگ در دامنه بنشیند و روی رایانه دیگری کار کند و نام کاربری و رمز عبور خود را وارد کند، دسکتاپ خود را با تنظیمات معمول خود می بیند.

- با استفاده از خط مشی های گروه، می توانید تنظیمات سیستم عامل های کاربر را تغییر دهید، از اجازه دادن به کاربر برای تنظیم کاغذ دیواری روی دسکتاپ گرفته تا تنظیمات امنیتی، و همچنین توزیع نرم افزار در شبکه، به عنوان مثال، Volume Shadow Copy و غیره؛

- بسیاری از برنامه ها (سرورهای پروکسی، سرورهای پایگاه داده و غیره) نه تنها امروزه توسط مایکروسافت تولید می شوند، استفاده از احراز هویت دامنه را یاد گرفته اند، بنابراین لازم نیست پایگاه داده کاربری دیگری ایجاد کنید، بلکه می توانید از پایگاه داده موجود استفاده کنید.

- استفاده از خدمات نصب از راه دور نصب سیستم ها را در ایستگاه های کاری تسهیل می کند، اما به نوبه خود فقط با سرویس دایرکتوری جاسازی شده کار می کند.

جنبه های منفی این فناوری در جریان کار یا به دلیل ناآگاهی از اصول اولیه و یا عدم تمایل به ورود به پیچیدگی های اجزای AD ظاهر می شود. یاد بگیرید چگونه مشکلاتی را که به درستی به وجود می آیند حل کنید و همه منفی ها ناپدید می شوند.

من فقط به این واقعیت اشاره می کنم که همه موارد فوق در حضور یک شبکه همگن مبتنی بر سیستم عامل های خانواده ویندوز 2000 و بالاتر معتبر خواهد بود.

منطق ساختن

بیایید نگاهی به اجزای اصلی یک سرویس دایرکتوری بیندازیم.

دامنه ها

این واحد اصلی ساختمان منطقی است. در مقایسه با گروه های کاری، دامنه های AD گروه های امنیتی هستند که یک پایگاه ثبت واحد دارند، در حالی که گروه های کاری فقط یک گروه بندی منطقی از ماشین ها هستند. AD از DNS (سرور نام دامنه) برای نامگذاری و سرویسهای جستجو استفاده میکند، نه WINS (سرویس نام اینترنتی ویندوز)، همانطور که در نسخههای قبلی NT وجود داشت. بنابراین، نام رایانههای موجود در دامنه، بهعنوان مثال buh.work.com است، که buh نام رایانه در دامنه work.com است (اگرچه همیشه اینطور نیست، بعداً در مورد آن بیشتر بخوانید).

گروه های کاری از نام های NetBIOS استفاده می کنند. امکان استفاده از سرور DNS غیر مایکروسافت برای میزبانی ساختار دامنه AD وجود دارد. اما باید با BIND 8.1.2 یا بالاتر سازگار باشد و از رکوردهای SRV (RFC 2052) و همچنین پروتکل ثبت دینامیک (RFC 2136) پشتیبانی کند. هر دامنه حداقل یک کنترلر دامنه دارد که پایگاه داده مرکزی را میزبانی می کند.

درختان

اینها ساختارهای چند دامنه ای هستند. ریشه این ساختار دامنه اصلی است که برای آن دامنه های فرزند ایجاد می کنید. در واقع اکتیو دایرکتوری از یک سیستم ساخت سلسله مراتبی مشابه ساختار دامنه ها در DNS استفاده می کند.

به عنوان مثال، اگر یک دامنه work.com (یک دامنه سطح اول) داشته باشیم و دو دامنه فرزند برای آن ایجاد کنیم، first.work.com و second.work.com (در اینجا، اول و دوم دامنه های سطح دوم هستند، نه دامنه های سطح دوم. یک کامپیوتر در دامنه، مانند موردی که در بالا توضیح داده شد، سپس در نتیجه درختی از دامنه ها به دست می آید (شکل 1 را ببینید).

درختان به عنوان یک ساختار منطقی زمانی استفاده می شوند که شما نیاز به جداسازی شعب یک شرکت دارید، مثلاً بر اساس ویژگی های جغرافیایی، یا به دلایل سازمانی دیگر.

AD به ایجاد خودکار روابط اعتماد بین هر دامنه و دامنه های فرزند آن کمک می کند.

بنابراین، ایجاد دامنه first.work.com منجر به سازماندهی خودکار یک رابطه اعتماد دو طرفه بین والدین work.com و فرزند first.work.com می شود (به طور مشابه برای second.work.com). بنابراین، مجوزها را می توان از دامنه والد به دامنه فرزند و بالعکس اعمال کرد. تصور اینکه روابط اعتماد برای دامنه های فرزند نیز وجود داشته باشد، دشوار نیست.

یکی دیگر از ویژگی های روابط اعتماد، گذراست. دریافت می کنیم - یک رابطه اعتماد با دامنه work.com برای دامنه net.first.work.com ایجاد می شود.

چوبها

درست مانند درختان، ساختارهای چند دامنه ای هستند. اما جنگل مجموعه ای از درختان است که دامنه های ریشه متفاوتی دارند.

فرض کنید تصمیم دارید چندین دامنه به نامهای work.com و home.net داشته باشید و برای آنها دامنههای فرزند بسازید، اما با توجه به اینکه tld (دامنه سطح بالا) تحت کنترل شما نیست، در این صورت میتوانید یک Forest را سازماندهی کنید. شکل 2)، انتخاب یکی از دامنه های سطح اول به عنوان ریشه. زیبایی ایجاد جنگل در این مورد، رابطه اعتماد دو طرفه بین این دو دامنه و حوزه فرزند آنهاست.

با این حال، هنگام کار با جنگل ها و درختان، موارد زیر را به خاطر بسپارید:

- شما نمی توانید یک دامنه موجود به درخت اضافه کنید.

- شما نمی توانید یک درخت از قبل موجود در جنگل را وارد کنید.

- هنگامی که دامنه ها در یک جنگل قرار می گیرند، نمی توان آنها را به جنگل دیگر منتقل کرد.

- شما نمی توانید دامنه ای را که دارای دامنه های فرزند است حذف کنید.

برای اطلاعات بیشتر در مورد پیچیدگیهای استفاده و پیکربندی درختان و جنگلها، میتوانید از پایگاه دانش TechNet Microsoft بازدید کنید.

واحدهای سازمانی (OU)

می توان آنها را زیر دامنه نامید. OU ها به شما این امکان را می دهند که حساب های کاربری، گروه های کاربری، رایانه ها، منابع مشترک، چاپگرها و سایر OU ها را در یک دامنه گروه بندی کنید. مزیت عملی استفاده از آنها، امکان تفویض حقوق برای اداره این واحدها است.

به زبان ساده، میتوانید یک مدیر در یک دامنه تعیین کنید که بتواند یک OU را مدیریت کند، اما حق مدیریت کل دامنه را نداشته باشد.

یکی از ویژگی های مهم OU ها، بر خلاف گروه ها (ما کمی از خودمان جلوتر می رویم)، توانایی اعمال سیاست های گروهی برای آنها است. "چرا نمی توان دامنه اصلی را به جای استفاده از OU به چندین دامنه تقسیم کرد؟" - تو پرسیدی.

بسیاری از کارشناسان توصیه می کنند که در صورت امکان یک دامنه داشته باشید. دلیل این امر عدم تمرکز مدیریت هنگام ایجاد یک دامنه اضافی است، زیرا مدیران هر دامنه کنترل نامحدودی دریافت می کنند (اجازه دهید یادآوری کنم که هنگام واگذاری حقوق به مدیران OU، می توانید عملکرد آنها را محدود کنید).

علاوه بر این، برای ایجاد یک دامنه جدید (حتی یک دامنه) به یک کنترلر دیگر نیاز دارید. اگر دو بخش مجزا دارید که توسط یک کانال ارتباطی آهسته به هم متصل شده اند، ممکن است مشکلات تکراری ایجاد شود. در این صورت داشتن دو دامنه مناسب تر است.

همچنین تفاوت های ظریف دیگری برای اعمال خط مشی های گروه وجود دارد: سیاست هایی که تنظیمات رمز عبور و قفل حساب را تعریف می کنند فقط می توانند برای دامنه ها اعمال شوند. برای OU، این تنظیمات خط مشی نادیده گرفته می شوند.

گروه های کاربر و کامپیوتر

آنها برای اهداف اداری استفاده می شوند و همان معنایی دارند که در ماشین های محلی در یک شبکه استفاده می شوند. برخلاف OU ها، Group Policies را نمی توان برای گروه ها اعمال کرد، اما می توان کنترل را به آنها واگذار کرد. در چارچوب طرح اکتیو دایرکتوری، دو نوع گروه وجود دارد: گروههای امنیتی (برای متمایز کردن حقوق دسترسی به اشیاء شبکه) و گروههای توزیع (که عمدتاً برای ارسال پیامهای ایمیل، به عنوان مثال، در Microsoft Exchange Server استفاده میشوند).

آنها بر اساس دامنه خود طبقه بندی می شوند:

- گروه های جهانیممکن است شامل کاربران داخل جنگل، و همچنین سایر گروههای جهانی یا گروههای جهانی از هر دامنه در جنگل باشد.

- دامنه گروه های جهانیممکن است شامل کاربران دامنه و سایر گروه های جهانی در همان دامنه باشد.

- دامنه گروه های محلیبرای تمایز حقوق دسترسی استفاده می شود، می تواند شامل کاربران دامنه، و همچنین گروه های جهانی و گروه های جهانی از هر دامنه در جنگل باشد.

- گروه های کامپیوتری محلی- گروه هایی که SAM (مدیر حساب امنیتی) ماشین محلی شامل می شود. دامنه آنها فقط به این دستگاه محدود می شود، اما آنها می توانند شامل گروه های محلی دامنه ای که رایانه در آن قرار دارد، و همچنین گروه های جهانی و جهانی دامنه خودشان یا دامنه دیگری که به آن اعتماد دارند، باشد. به عنوان مثال، می توانید یک کاربر از گروه محلی دامنه Users را وارد گروه Administrators ماشین محلی کنید و از این طریق به او حقوق مدیریت بدهید، اما فقط برای این رایانه.

سایت های

این راهی برای جداسازی فیزیکی سرویس دایرکتوری است. طبق تعریف، سایت مجموعه ای از رایانه ها است که با پیوندهای داده سریع به هم متصل شده اند.

به عنوان مثال، اگر چندین شعبه در نقاط مختلف کشور دارید که با خطوط ارتباطی کم سرعت به هم متصل هستند، می توانید برای هر شعبه وب سایت خود را ایجاد کنید. این کار برای بهبود قابلیت اطمینان تکرار دایرکتوری انجام می شود.

چنین پارتیشنی از AD بر اصول ساخت منطقی تأثیر نمی گذارد، بنابراین، همانطور که یک سایت می تواند چندین دامنه داشته باشد و بالعکس، یک دامنه می تواند چندین سایت داشته باشد. اما این توپولوژی سرویس دایرکتوری مملو از مشکلاتی است. به عنوان یک قاعده، از اینترنت برای برقراری ارتباط با شعب استفاده می شود - یک محیط بسیار ناامن. بسیاری از شرکت ها از تدابیر امنیتی مانند فایروال استفاده می کنند. سرویس دایرکتوری در کار خود از حدود یک و نیم دوجین پورت و سرویس استفاده می کند که بازکردن آن ها برای عبور ترافیک AD از فایروال در واقع آن را "خارج" نشان می دهد. راه حل مشکل استفاده از فناوری تونل سازی و همچنین وجود یک کنترل کننده دامنه در هر سایت برای سرعت بخشیدن به پردازش درخواست های مشتریان AD است.

روی انجیر شکل 3 منطق تودرتوی اجزای سرویس دایرکتوری را نشان می دهد. مشاهده می شود که جنگل شامل دو درخت دامنه است که در آنها دامنه ریشه درخت نیز به نوبه خود می تواند شامل OU و گروه هایی از اشیاء باشد و همچنین دارای دامنه های فرزند (در این مورد، برای هر کدام یکی) باشد. دامنه های فرزند همچنین می توانند شامل گروه های شی و OU باشند و دامنه های فرزند داشته باشند (در شکل نشان داده نشده اند). و غیره. اجازه دهید یادآوری کنم که OU ها می توانند شامل OU، اشیا و گروه هایی از اشیا باشند و گروه ها می توانند شامل گروه های دیگر باشند. در مقاله بعدی درباره گروه های تودرتو و اجزای آنها بیشتر بخوانید.

نهاد خدمات دایرکتوری

برای ارائه سطحی از امنیت، هر سیستم عاملی باید دارای فایل های حاوی پایگاه داده کاربر باشد. نسخه های اولیه ویندوز NT از یک فایل SAM (Security Accounts Manager) برای این کار استفاده می کردند. حاوی اطلاعات کاربری کاربر و رمزگذاری شده بود. امروزه از SAM در سیستم عامل های خانواده NT 5 (ویندوز 2000 و بالاتر) نیز استفاده می شود.

هنگامی که یک سرور عضو را با استفاده از دستور DCPROMO (که در واقع جادوگر نصب خدمات دایرکتوری را راه اندازی می کند) به یک کنترل کننده دامنه ارتقا می دهید، زیرسیستم امنیتی Windows Server 2000/2003 شروع به استفاده از پایگاه داده متمرکز AD می کند. این را می توان به راحتی بررسی کرد - پس از ایجاد دامنه، سعی کنید برنامه مدیریت کامپیوتر را روی کنترلر باز کنید و "کاربران و گروه های محلی" را در آنجا پیدا کنید. علاوه بر این، سعی کنید با یک حساب محلی وارد این سرور شوید. بعید است موفق شوید.

بیشتر دادههای کاربر در فایل NTDS.DIT (درخت اطلاعات فهرست) ذخیره میشوند. NTDS.DIT یک پایگاه داده اصلاح شده است. با استفاده از همان فناوری پایگاه داده Microsoft Access ایجاد شد. الگوریتمهای کنترلکننده دامنه شامل یک نوع موتور JET پایگاه داده Access هستند که ESE (موتور ذخیرهسازی توسعهیافته - موتور ذخیرهسازی توسعهپذیر) نامیده میشود. NTDS.DIT و سرویس هایی که تعامل با این فایل را فراهم می کنند، در واقع سرویس دایرکتوری هستند.

ساختار تعامل بین کلاینت های AD و ذخیره اصلی داده، مشابه فضای نام سرویس دایرکتوری، در مقاله ارائه شده است. به منظور کامل بودن، استفاده از شناسه های سراسری ذکر شود. شناسه منحصر به فرد جهانی (GUID) یک عدد 128 بیتی است که برای اطمینان از منحصر به فرد بودن هر شیء ایجاد می شود. نام شیء AD را می توان تغییر داد، اما GUID بدون تغییر باقی می ماند.

فهرست جهانی

مطمئناً قبلاً متوجه شده اید که ساختار AD می تواند کاملاً پیچیده باشد و تعداد زیادی اشیاء را شامل شود. ارزش فقط این واقعیت است که یک دامنه AD می تواند تا 1.5 میلیون شی را شامل شود. با این حال، این می تواند باعث مشکلات عملکرد هنگام انجام عملیات شود. این مشکل با استفاده از کاتالوگ جهانی (GC) حل می شود. این شامل یک نسخه کاهش یافته از کل جنگل AD است که به سرعت بخشیدن به جستجوی اشیا کمک می کند. کاتالوگ جهانی می تواند متعلق به کنترل کننده های دامنه تعیین شده باشد.

نقش های FSMO

در AD، لیست خاصی از عملیات وجود دارد که می توان آنها را تنها به یک کنترلر اختصاص داد. آنها نقش های FSMO (عملیات تک استاد انعطاف پذیر) نامیده می شوند. در کل 5 نقش FSMO در AD وجود دارد. بیایید آنها را با جزئیات بیشتری در نظر بگیریم.

در داخل جنگل، باید تضمینی وجود داشته باشد که نام دامنه ها زمانی که یک دامنه جدید به جنگل دامنه اضافه می شود منحصر به فرد هستند. این اطمینان توسط مجری نقش اصلی نام دامنه ارائه می شود. اجرای نقش اصلی Schema همه تغییرات را در طرح دایرکتوری انجام می دهد. نقش مالک نام دامنه و مالک طرحواره باید در جنگل دامنه منحصر به فرد باشد.

همانطور که گفتم، هنگامی که یک شی ایجاد می شود، یک شناسه جهانی به آن اختصاص داده می شود که منحصر به فرد بودن آن را تضمین می کند. به همین دلیل است که کنترل کننده مسئول تولید GUID و عمل به عنوان مالک شناسه های نسبی (Relative ID Master) باید تنها در دامنه باشد.

برخلاف دامنه های NT، AD مفهوم PDC و BDC (کنترل کننده های دامنه اولیه و پشتیبان) را ندارد. یکی از نقش های FSMO، شبیه ساز PDC (شبیه ساز کنترل کننده دامنه اولیه) است. سروری که Windows NT Server را اجرا می کند می تواند به عنوان یک کنترل کننده دامنه پشتیبان در AD عمل کند. اما مشخص است که تنها یک کنترل کننده اولیه در دامنه های NT قابل استفاده است. به همین دلیل است که مایکروسافت آن را طوری ساخته است که در یک دامنه AD ما می توانیم یک سرور واحد - حامل نقش PDC Emulator - اختصاص دهیم. بنابراین، با خروج از اصطلاحات، میتوان در مورد حضور کنترلکنندههای دامنه اصلی و پشتیبان، یعنی دارنده نقش FSMO صحبت کرد.

هنگام حذف و جابجایی اشیا، یکی از کنترلرها باید یک مرجع به این شیء را تا زمانی که تکثیر به طور کامل تکمیل شود، حفظ کند. این نقش توسط مالک زیرساخت دایرکتوری (Infrastructure Master) انجام می شود.

سه نقش آخر نیازمند منحصر به فرد بودن اجراکننده در حوزه است. همه نقش ها به اولین کنترل کننده ایجاد شده در جنگل اختصاص داده می شود. هنگام ایجاد یک زیرساخت AD شاخه ای، می توانید این نقش ها را به کنترلرهای دیگر منتقل کنید. همچنین ممکن است شرایطی وجود داشته باشد که صاحب یکی از نقشها در دسترس نباشد (سرور از کار افتاده است). در این مورد، باید عملیات ضبط نقش FSMO را با استفاده از ابزار NTDSUTIL انجام دهید (در مقاله های آینده در مورد استفاده از آن صحبت خواهیم کرد). اما باید مراقب باشید، زیرا هنگام ضبط یک نقش، سرویس دایرکتوری فرض میکند که مالک قبلی وجود ندارد و اصلاً به آن دسترسی ندارد. بازگشت به شبکه مجری نقش سابق می تواند منجر به اختلال در عملکرد آن شود. این امر به ویژه برای مالک طرحواره، مالک نام دامنه و مالک هویت بسیار مهم است.

از نظر عملکرد، نقش شبیهساز کنترلکننده دامنه اولیه بیشترین نیاز را بر روی منابع رایانه دارد، بنابراین میتوان آن را به کنترلکننده دیگری اختصاص داد. بقیه نقش ها چندان سخت نیستند، بنابراین وقتی آنها را توزیع می کنید، می توانید با تفاوت های ظریف ساختار منطقی طرحواره AD خود هدایت شوید.

آخرین مرحله نظریه پرداز

خواندن مقاله به هیچ وجه نباید شما را از نظریه پردازان به عمل ببرد. زیرا تا زمانی که تمام فاکتورها از مکان فیزیکی هاست گرفته تا ساخت منطقی کل دایرکتوری را در نظر نگیرید، نباید دست به کار شوید و دامنه ای با پاسخ های ساده به سوالات جادوگر راه اندازی AD بسازید. . به این فکر کنید که دامنه شما چه نامی خواهد داشت و اگر می خواهید فرزندانی برای آن ایجاد کنید، چگونه نامگذاری می شوند. اگر چندین بخش در شبکه وجود دارد که توسط کانال های ارتباطی نامعتبر به هم متصل شده اند، از سایت ها استفاده کنید.

به عنوان راهنمای نصب AD، می توانم به شما توصیه کنم از مقالات و همچنین پایگاه دانش مایکروسافت استفاده کنید.

در نهایت چند نکته:

- سعی کنید تا حد امکان نقش های PDC Emulator و Proxy Server را در یک دستگاه ترکیب نکنید. اولاً، با تعداد زیادی ماشین در شبکه و کاربران اینترنت، بار روی سرور افزایش می یابد و ثانیاً با حمله موفقیت آمیز به پروکسی شما، نه تنها اینترنت، بلکه کنترل کننده دامنه اصلی نیز سقوط می کند. این مملو از عملکرد نادرست کل شبکه است.

- اگر دائماً یک شبکه محلی را مدیریت میکنید و قصد ندارید اکتیو دایرکتوری را برای مشتریان پیادهسازی کنید، ماشینها را به تدریج به دامنه اضافه کنید، مثلاً چهار یا پنج در روز. زیرا اگر تعداد زیادی ماشین در شبکه (50 یا بیشتر) داشته باشید و به تنهایی آن را مدیریت کنید، بعید است که حتی در آخر هفته آن را مدیریت کنید و اگر آن را مدیریت کنید، معلوم نیست همه چیز چقدر درست خواهد بود. . علاوه بر این، برای تبادل اسناد در داخل شبکه، می توانید از یک فایل یا سرور ایمیل داخلی استفاده کنید (این مورد توسط من در شماره 11، 2006 توضیح داده شد). تنها نکته در این مورد درک صحیح تنظیمات حقوق کاربر برای دسترسی به سرور فایل است. زیرا اگر به عنوان مثال در دامنه قرار نگیرد، کاربران بر اساس رکوردهای پایگاه داده محلی SAM احراز هویت می شوند. هیچ اطلاعاتی در مورد کاربران دامنه وجود ندارد. با این حال، اگر سرور فایل شما جزو اولین ماشینهای موجود در AD باشد و کنترلکننده دامنه نباشد، احراز هویت از طریق پایگاه SAM محلی و اعتبار AD امکانپذیر خواهد بود. اما برای گزینه دوم، باید در تنظیمات امنیتی محلی هم برای اعضای دامنه و هم برای حساب های محلی اجازه دسترسی (اگر قبلاً انجام نشده است) به سرور فایل از طریق شبکه را بدهید.

برای پیکربندی بیشتر سرویس دایرکتوری (ایجاد و مدیریت حساب ها، تخصیص خط مشی های گروه و غیره)، مقاله زیر را مطالعه کنید.

کاربرد

ویژگی های جدید اکتیو دایرکتوری در ویندوز سرور 2003

با انتشار ویندوز سرور 2003، تغییرات زیر در Active Directory ظاهر شد: