Методы социальной инженерии – именно об этом пойдет речь в этой статье, а так же обо всем, что связано с манипуляцией людьми, фишинге и воровстве клиентских баз и не только. Информацию нам любезно предоставил Андрей Сериков, автором которой он и является, за что ему огромное спасибо.

А.СЕРИКОВ

А.Б.БОРОВСКИЙ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ СОЦИАЛЬНОГО ХАКЕРСТВА

Введение

Стремление человечества добиться совершенного выполнения поставленных задач послужило развитию современной компьютерной техники, а попытки удовлетворения противоречивых требований людей привели к развитию программных продуктов. Данные программные продукты не только поддерживают работоспособность аппаратного обеспечения, но также и управляют им.

Развитие знаний о человеке и компьютере привели к появлению принципиально нового типа систем- «человеко-машинных», где человека можно позиционировать как аппаратное средство, работающее под управлением стабильной, функциональной, многозадачной операционной системой, именуемой «психика».

Предметом работы является рассмотрение социального хакерства как ветви социального программирования, где с помощью человеческих слабостей, предрассудков и стереотипов в социальной инженерии манипулируют человеком.

Социальная инженерия и её методы

Методы манипулирования человеком известны достаточно давно, в основном они пришли в социальную инженерию из арсенала различных спецслужб.

Первый известный случай конкурентной разведки относится к VI веку до нашей эры и произошёл в Китае, когда китайцы лишились секрета изготовления шелка, который обманным путём выкрали римские шпионы.

Социальная инженерия - наука, которая определяется как набор методов манипулирования поведением человека, основанных на использовании слабостей человеческого фактора, без применения технических средств.

По мнению многих специалистов, самую большую угрозу информационной безопасности представляют именно методы социальной инженерии, хотя бы потому, что использование социального хакерства не требует значительных финансовых вложений и доскональных знаний компьютерных технологий, а также потому, что людям присущи некоторые поведенческие наклонности, которые можно использовать для осторожного манипулирования.

И как бы не совершенствовались технические системы защиты, люди так и будут оставаться людьми со своими слабостями, предрассудками, стереотипами, с помощью которых и происходит управление. Настроить же человеческую «программу безопасности» - самое сложное и не всегда приводящее к гарантированным результатам дело, так как этот фильтр необходимо подстраивать постоянно. Здесь как никогда актуально звучит главный девиз всех экспертов по безопасности: «Безопасность - это процесс, а не результат»

Области применения социальной инженерии:

- общая дестабилизация работы организации с целью снижения её влияния и возможности последующего полного разрушения организации;

- финансовые махинации в организациях;

- фишинг и другие способы кражи паролей с целью доступа к персональным банковским данным частных лиц;

- воровство клиентских баз данных;

- конкурентная разведка;

- общая информация об организации, о её сильных и слабых сторонах, с целью последующего уничтожения данной организации тем или инным способом (часто применяется для рейдерских атак);

- информация о наиболее перспективных сотрудниках с целью их дальнейшего «переманивания» в свою организацию;

Социальное программирование и социальное хакерство

Социальное программирование можно назвать прикладной дисциплиной, которая занимается целенаправленным воздействием на человека или группу лиц с целью изменения или удержания их поведения в нужном направлении. Таким образом, социальный программист ставит перед собой цель: овладение искусством управления людьми. Основная концепция социального программирования состоит в том, что многие поступки людей и их реакции на то или иное внешнее воздействие во многих случаях предсказуемы.

Методы социального программирования привлекательны тем, что о них либо вообще никто никогда не узнает, либо даже если кто-то о чем-то догадывается, привлечь к ответственности такого деятеля очень сложно, а также в ряде случаев можно «программировать» поведение людей, причем и одного человека, и большой группы. Данные возможности относятся к категории социального хакерства именно по той причине, что во всех из них люди выполняют чью-то чужую волю, как бы подчиняясь написанной социальным хакером «программе».

Социальное хакерство как возможность взлома человека и программирования его на совершение нужных действий исходит из социального программирования - прикладной дисциплины социальной инженерии, где специалисты этой сферы - социальные хакеры — используют приёмы психологического воздействия и актёрского мастерства, заимствованные из арсенала спецслужб.

Социальное хакерство применяется в большинстве случаев тогда, когда речь идёт об атаке на человека, который является частью компьютерной системы. Компьютерная система, которую взламывают, не существует сама по себе. Она содержит важную составляющую — человека. И чтобы получить информацию, социальному хакеру необходимо взломать человека, который работает с компьютером. В большинстве случаев проще сделать это, чем взломать компьютер жертвы, пытаясь таким образом узнать пароль.

Типовой алгоритм воздействия в социальном хакерстве:

Все атаки социальных хакеров укладывается в одну достаточно простую схему:

- формулируется цель воздействия на тот или инной объект;

- собирается информация об объекте, с целью обнаружения наиболее удобных мишеней воздействия;

- на основе собранной информации реализуется этап, который психологи называют аттракцией. Аттракция (от лат. Attrahere – привлекать, притягивать) - это создание нужных условий для воздействия на объект;

- принуждение к нужному для социального хакера действию;

Принуждение достигается выполнением предыдущих этапов, т. е. после того, как достигнута аттракция, жертва сама делает нужные социоинженеру действия.

На основании собранной информации социальные хакеры достаточно точно прогнозируют психо- и социотип жертвы, выявляя не только потребности, в еде, сексе и прочее, но и потребность в любви, потребность в деньгах, потребность в комфорте и т. д и т. п.

И действительно, зачем пытаться проникать в ту или инную компанию, взламывать компьютеры, банкоматы, организовывать сложные комбинации, когда можно сделать все легче: влюбить в себя до беспамятства человека, который по своей доброй воле будет переводить деньги на указанный счет или каждый раз делиться необходимой информацией?

Основываясь на том, что поступки людей предсказуемы, а также подчиняются определенным законам, социальные хакеры и социальные программисты для выполнения поставленных задач используют как оригинальные многоходовки, так и простые положительные и отрицательные приемы, основанные на психологии человеческого сознания, программах поведения, колебаниях внутренних органов, логическом мышлении, воображении, памяти, внимании. К этим приёмам можно отнести:

генератор Вуда - генерирует колебания той же частоты, что и частота колебаний внутренних органов, после чего наблюдается эффект резонанса, в результате которого люди начинают ощущать сильный дискомфорт и паническое состояние;

воздействие на географию толпы - для мирного расформирования крайне опасных агрессивных, больших групп людей;

высоко частотные и низкочастотные звуки - для провоцирования паники и её обратного эффекта, а также других манипуляций;

программа социального подражания - человек определяет правильность поступков, выясняя, какие поступки считают правильными другие люди;

программа клакерства - (на основе социального подражания) организация необходимой реакции зрителей;

формирование очередей - (на основе социального подражания) простой, но действенный рекламный ход;

программа взаимопомощи - человек стремится отплатить добром тем людям, которые ему сделали какое-то добро. Стремление выполнить эту программу зачастую превышает все доводы рассудка;

Социальное хакерство в интернете

С появлением и развитием Интернета — виртуальной среды, состоящей из людей и и их взаимодействий, расширилась среда для манипулирования человеком, для получения нужной информации и совершения необходимых действий. В наши дни Интернет является средством общемирового вещания, средой для сотрудничества, общения и охватывает весь земной шар. Именно этим и пользуются социальные инженеры для достижения своих целей.

Способы манипулирование человеком через интернет:

В современном мире владельцы практически каждой компании уже осознали, что интернет – это очень эффективное и удобное средство для расширения бизнеса и основная его задача – это увеличение прибыли всей компании. Известно, что без информации направленной на привлечение внимания, к нужному объекту, формирования или поддержание интереса к нему и его продвижение на рынке используется реклама. Только, в связи с тем, что рекламный рынок уже давно поделен, большинство видов рекламы для большинства предпринимателей, впустую потраченные деньги. Интернет реклама это не просто одна из разновидностей рекламы в СМИ, это нечто большее, поскольку с помощью интернет рекламы на сайт организации приходят люди, заинтересованные в сотрудничестве.

Интернет реклама, в отличие от рекламы в СМИ, имеет намного больше возможностей и параметров управления рекламной компанией. Наиболее важным показателем интернет рекламы является то, что плата за интернет рекламу списывается только при переходе заинтересовавшегося пользователя по ссылке рекламы, что конечно делает рекламу в интернете более эффективной и менее затратной чем реклама в СМИ. Так подав рекламу на телевидении или в печатных изданиях, её оплачивают полностью и просто ждут потенциальных клиентов, но клиенты могут откликнуться на рекламу или нет — все зависит от качества изготовления и подачи рекламы на телевидении или газетах, однако бюджет на рекламу уже израсходован и в случае если реклама не по действовала — израсходован впустую. В отличие от такой рекламы в СМИ, реклама в интернете имеет возможности отслеживания отклика аудитории и управления интернет рекламой до того как ее бюджет израсходован, более того, рекламу в интернете можно приостановить — когда спрос на продукцию возрос и возобновить — когда спрос начинает падать.

Другим способом воздействия является так называемое «Убийство форумов» где, с помощью социального программирования создают антирекламу тому или иному проекту. Социальный программист в данном случае, с помощью явных провокаторских действий в одиночку, разрушает форум, пользуясь при этом несколькими псевдонимами (nickname ) для создания вокруг себя антилидерской группировки, и привлечения в нее постоянных посетителей проекта, недовольных поведением администрации. В конце подобных мероприятий не форуме становится невозможным проджинение товаров или идей. Для чего первоначально и разрабатывался форум.

К способам воздействия на человека через интернет в целях социальной инженерии:

Фишинг — вид интернет-мошенничества, с целью получение доступа к конфиденциальным данным пользователей - логинам и паролям. Данная операция достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов (Rambler), банков или внутри социальных сетей (Facebook). В письме часто содержится ссылка на сайт, внешне неотличимый от настоящего. После того, как пользователь попадает на поддельную страницу, социальные инженеры различными приёмами побуждают пользователя ввести на странице свои логин и пароль, которые он использует для доступа к определенному сайту, что позволяет получить доступ к аккаунтам и банковским счетам.

Более опасным видом мошенничества, чем фишинг, является так называемый фарминг.

Фарминг — механизм скрытого перенаправления пользователей на фишинговые сайты. Социальный инженер распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения с необходимых сайтов на поддельные. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму – достаточно дождаться, когда пользователь решит посетить интересующие социального инженера сайты.

Заключение

Социальная инженерия - наука, которая вышла из социологии и претендует на совокупность тех знаний, которые направляют, приводят в порядок и оптимизируют процесс создания, модернизации и воспроизведения новых («искусственных») социальных реальностей. Определенным образом она «достраивает» социологическую науку, завершает ее на фазе преобразования научных знаний в модели, проекты и конструкции социальных институтов, ценностей, норм, алгоритмов деятельности, отношений, поведения и т. п.

Несмотря на то, что Социальная инженерия - относительно молодая наука, она наносит большой ущерб процессам которые происходят в обществе.

Простейшими методами защиты от воздействия этой разрушающей науки, можно назвать:

Привлечение внимания людей к вопросам безопасности.

Осознание пользователями всей серьёзности проблемы и принятие политики безопасности системы.

Литеретура

1. Р. Петерсен Linux: Полное руководство: пер. с англ. — 3 - изд. — К.: Издательская группа BHV, 2000. – 800 c.

2. С Гроднева Интернет в вашем доме. — М.: «РИПОЛ КЛАССИК», 2001. -480 с.

3. М. В. Кузнецов Социальная инженерия и социальное хакерство. Спб.: БХВ-Петербург, 2007. - 368 с.: ил.

Здравствуйте, дорогие друзья! Давно с вами не обсуждали безопасность, а если быть точнее, данные, которые хранятся не только на ваших компьютерах, но и даже у ваших друзей и коллег. Сегодня поведаю о таком понятии, как социальная инженерия. Вы узнаете, что такое социальная инженерия и как себя предостеречь.

Социальная инженерия – это метод несанкционированного доступа к информационным системам, который был основан на особенностях психологического поведения человека. Любому хакеру в прямом или косвенном смысле, представляет интерес, получение доступа к защищенной информации, пароли, данные о банковских картах и т.п.

Основное отличие данного метода является то, что объектом нападения выбирается не машина, а ее пользователь. Методы социальной инженерии основаны на использовании человеческого фактора. Злоумышленник овладевает необходимой ему информацией в беседе по телефону или, проникая в офис под видом работника.

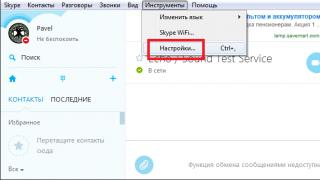

Претекстинг представляет собой набор действий, отвечающих определенному сценарию, заранее подготовленному (претексту). Для получения информации в данной технике используются голосовые средства (телефон, Skype). Представившись третьим лицом и притворившись, что нуждается в помощи, мошенник заставляет собеседника сообщить пароль или зарегистрироваться на фишинговой web-странице и тем самым получает необходимую информацию.

Давайте представим ситуацию. Вы работаете в большой организации, примерно полгода. Вам звонит человек, который представляется, как работник из какого-нибудь филиала. «Здравствуйте, Ваше имя или должность, мы не можем зайти в почту, которая служит для приема заявок в нашей компании. К нам недавно поступила заявка из нашего города, а шеф просто убьет за такую оплошность, подскажите пароль от почты.

Конечно, когда сейчас читаете его просьбу, кажется немного глупым давать пароль человеку, которого вы первый раз слышите. Но так как люди любят помогать по мелочам, (для вас же не трудно сказать 8-16 символов от пароля?) тут может проколоться каждый человек.

Фишинг (выуживание) – этот вид интернет-мошенничества направлен на получение логинов и паролей. Наиболее популярным видом фишинга является направление жертве сообщения по электронной почте под видом официального письма, например, от платежной системы или банка. В письме, как правило, сообщается об утере данных, о неисправностях в системе и содержится просьба ввести конфиденциальную информацию, пройдя по ссылке.

Ссылка перенаправляет жертву на фишинговую страницу, в точности похожая на страницу официального сайта. Распознать фишинговую атаку неподготовленному человеку сложно, но вполне возможно. В таких сообщениях, как правило, содержатся сведения об угрозах (например, о закрытии банковского счета) или, наоборот, обещание денежного приза даром, просьбы о помощи от лица благотворительной организации. Также фишинговые сообщения можно распознать по адресу, куда вас просят зайти.

К самым популярным фишинговым атакам относится мошенничество с использованием бренда известной фирмы. От лица известной фирмы производится рассылка электронных писем, в которых содержится поздравление с определенным праздником (для примера) и информация о проведении конкурса. Для участия в конкурсе требуется срочно изменить данные учетной записи.

Расскажу, личный опыт. Не кидайте в меня камни 😉 . Было это очень давно, когда я интересовался…... Да да фишингом. В то время было очень модно сидеть в Моем мире и я этим воспользовался. Как-то раз я увидел от майл.ру предложение установить «золотой агент» за деньги. Когда вам говорят купи, вы думаете, а вот когда вам скажут что выиграли, люди сразу ведутся.

Все точно до мелочей не помню, но было примерно так.

Написал сообщение: «Здравствуйте, ИМЯ! Команда Майл.РУ рада Вас поздравить Вы выиграли «золотой агент». Каждый 1000-ый наш пользователь получает его бесплатно. Чтобы его активировать, вам надо зайти на свою страницу и активировать его в Настройках – бла бла бла.»

Ну как Вам предложение? А золотой Skype хотите дорогие читатели? Про все технические тонкости не рассказываю, так как есть молодые люди, которые только и ждут подробной инструкции. Но надо отметить то, что 30% пользователей «Моего мира» перешли по ссылке и ввели свой логин и пароль. Данные пароли я удалил, так как это был просто эксперимент.

Смишинг . Сейчас очень популярны сотовые телефоны, а чтобы узнать ваш номер, не составит труда даже школьнику, который сидит с вашим сыном или дочкой за одной партой. Мошенник, узнав номер, отправляет вам фишинговую ссылку, куда просит зайти для активации бонусных денег на вашей карте. Где естественно есть поля ввода персональных данных. Также могут попросить отправить смс с вашими данными от карты.

Вроде бы нормальная ситуация, а подвох совсем рядом.

Кви про кво («услуга за услугу») – вид атаки, подразумевающий звонок мошенника, например от лица службы технической поддержки. Злоумышленник в процессе опроса работника о возможных технических неполадках заставляет его вводить команды, которые позволяют запустить вредоносное программное обеспечение. Которые можно разместить на открытых ресурсах: социальные сети, серверы компании и т.д.

Посмотрите видео для примера:

Вам могут выслать файл (вирус) на почту, потом позвонить и сказать, что пришел срочный документ и надо его посмотреть. Открывая прикрепленный к письму файл, пользователь сам устанавливает на компьютер вредоносную программу, которая позволяет получить доступ к конфиденциальным данным.

Берегите себя и ваши данные. До скорой встречи!

Социальная инженерия

Социальная инженерия - это метод несанкционированного доступа к информации или системам хранения информации без использования технических средств . Основной целью социальных инженеров, как и других хакеров и взломщиков, является получение доступа к защищенным системам с целью кражи информации, паролей , данных о кредитных картах и т.п. Основным отличием от простого взлома является то, что в данном случае в роли объекта атаки выбирается не машина, а ее оператор. Именно поэтому все методы и техники социальных инженеров основываются на использовании слабостей человеческого фактора, что считается крайне разрушительным, так как злоумышленник получает информацию, например, с помощью обычного телефонного разговора или путем проникновения в организацию под видом ее служащего. Для защиты от атак данного вида следует знать о наиболее распространенных видах мошенничества, понимать, что на самом деле хотят взломщики и своевременно организовывать подходящую политику безопасности.

История

Несмотря на то, что понятие «социальная инженерия» появилось относительно недавно, люди в той или иной форме пользовались ее техниками испокон веков. В Древней Греции и Риме в большом почете были люди, которые могли различными способами убедить собеседника в его очевидной неправоте. Выступая от имени верхов, они вели дипломатические переговоры. Умело используя ложь, лесть и выгодные аргументы, они нередко решали такие проблемы, которые, казалось, невозможно было решить без помощи меча. В среде шпионов социальная инженерия всегда была главным оружием. Выдавая себя за другое лицо, агенты КГБ и ЦРУ могли выведать секретные государственные тайны. В начале 70-х годов, в период расцвета фрикинга , некоторые телефонные хулиганы названивали операторам связи и пытались выведать конфиденциальную информацию у технического персонала компаний. После различных экспериментов с уловками, к концу 70-х фрикеры настолько отработали техники манипулирования неподготовленными операторами, что могли без проблем узнать у них практически все, что хотели.

Принципы и техники социальной инженерии

Существует несколько распространенных техник и видов атак, которыми пользуются социальные инженеры. Все эти техники основаны на особенностях принятия людьми решений, известных как когнитивные (см. также Когнитивность) предубеждения. Эти предрассудки используются в различных комбинациях, с целью создания наиболее подходящей стратегии обмана в каждом конкретном случае. Но общей чертой всех этих методов является введение в заблуждение, с целью заставить человека совершить какое-либо действие, которое не выгодно ему и необходимо социальному инженеру. Для достижения поставленного результата, злоумышленник использует целый ряд всевозможных тактик: выдача себя за другое лицо, отвлечение внимания, нагнетание психологического напряжения и т.д. Конечные цели обмана так же могут быть весьма разнообразными.

Техники социальной инженерии

Претекстинг

Претекстинг - это набор действий, проведенный по определенному, заранее готовому сценарию (претексту). Данная техника предполагает использование голосовых средств, таких как телефон, Skype и т.п. для получения нужной информации. Как правило, представляясь третьим лицом или притворяясь, что кто-то нуждается в помощи, злоумышленник просит жертву сообщить пароль или авторизоваться на фишинговой веб-странице, тем самым заставляя цель совершить необходимое действие или предоставить определенную информацию. В большинстве случаев данная техника требует каких-либо изначальных данных о объекте атаки (например, персональных данных: даты рождения, номера телефона, номеров счетов и др.) Самая распространенная стратегия - использование поначалу небольших запросов и упоминание имен реальных людей в организации. В дальнейшем, в процессе разговора, злоумышленник объясняет, что он нуждаются в помощи (большинство людей могут и готовы исполнить задачи, которые не воспринимаются как подозрительные). Как только доверительная связь установлена, мошенник может попросить что-то более существенное и важное.

Фишинг

Пример фишингового письма, отправленного от почтового сервиса, запрашивающего «реактивацию счета»

Фишинг (англ. phishing, от fishing - рыбная ловля, выуживание) - это вид интернет-мошенничества , целью которого является получение доступа к конфиденциальным данным пользователей - логинам и паролям . Пожалуй, это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, следующих за ней. Целью фишинга является незаконное получение конфиденциальной информации. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте,и подделанное под официальное письмо - от банка или платёжной системы - требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную, и содержащую форму, требующую ввести конфиденциальную информацию.

Одним из наиболее известных примеров глобальной фишинговой рассылки может служить афера 2003 года, во время которой тысячи пользователей eBay получили электронные письма, в которых утверждалось, что их учетная запись была заблокированна, и для ее разблокировки требуется обновить данные о кредитных картах. Во всех этих письмах присутствовала ссылка, ведущая на поддельную веб-страницу, в точности похожую на официальную. По подсчетам экспертов убытки от этой аферы составили несколько сотен тысяч долларов

Как распознать фишинг-атаку

Практически каждый день появляются новые схемы мошенничества. Большинство людей может самостоятельно научиться распознавать мошеннические сообщения, познакомившись с их некоторыми отличительными признаками. Чаще всего Фишинговые сообщения содержат:

- cведения, вызывающие беспокойство, или угрозы, например, закрытия пользовательских банковских счетов.

- обещания огромного денежного приза с минимальными усилиями или вовсе без них.

- запросы о добровольных пожертвованиях от лица благотворительных организаций.

- грамматические, пунктуационные и орфографические ошибки.

Популярные фишинговые схемы

Ниже описываются самые популярные фишинговые схемы мошенничества.

Мошенничество с использованием брендов известных корпораций

В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях может быть поздравление о победе в каком-либо конкурсе, проводимом компанией, о том, что срочно требуется изменить учетные данные или пароль. Подобные мошеннические схемы от лица службы технической поддержки также могут производиться по телефону.

Подложные лотереи

Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо известной компанией. Внешне эти сообщения могут выглядеть так, как будто они были отправлены от лица одного из высокопоставленных сотрудников корпорации.

Ложные антивирусы и программы для обеспечения безопасности

IVR или телефонный фишинг

Принцип действия IVR систем

Кви про кво

Кви про кво(от лат. Quid pro quo - «то за это»)- это аббревиатура, обычно используемая в английском языке в значении "услуга за услугу". Данный вид атаки подразумевает звонок злоумышленника в компанию по корпоративному телефону. В большинстве случаев злоумышленник представляется сотрудником технической поддержки, опрашивающим, есть ли какие-нибудь технические проблемы. В процессе "решения" технических проблем, мошенник "заставляет" цель вводить команды, которые позволяют хакеру запустить или установить вредоносное программное обеспечение на машину пользователя.

Троянский конь

Иногда использование троянов является лишь частью спланированной многоступенчатой атаки на определенные компьютеры, сети или ресурсы.

Типы троянских программ

Троянские программы чаще всего разрабатываются для вредоносных целей. Существует классификация, где они разбиваются на категории, основанные на том, как трояны внедряются в систему и наносят ей вред. Существует 5 основных типов :

- удалённый доступ

- уничтожение данных

- загрузчик

- сервер

- дезактиватор программ безопасности

Цели

Целью троянской программы может быть :

- закачивание и скачивание файлов

- копирование ложных ссылок, ведущих на поддельные вебсайты, чаты или другие сайты с регистрацией

- создание помех работе пользователя

- похищение данных, представляющих ценность или тайну, в том числе информации для аутентификации , для несанкционированного доступа к ресурсам, выуживание деталей касательно банковских счетов, которые могут быть использованы в преступных целях

- распространение других вредоносных программ, таких как вирусы

- уничтожение данных (стирание или переписывание данных на диске, труднозамечаемые повреждения файлов) и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей

- сбор адресов электронной почты и использование их для рассылки спама

- шпионство за пользователем и тайное сообщение третьим лицам сведений, таких как, например, привычка посещения сайтов

- регистрация нажатий клавиш с целю кражи информации такого рода как пароли и номера кредитных карточек

- дезактивация или создание помех работе антивирусных программ и файрвола

Маскировка

Многие троянские программы находятся на компьютерах пользователей без его ведома. Иногда трояны прописываются в Реестре, что приводит к их автоматическому запуску при старте операционной системы. Также трояны могут комбинироваться с легитимными файлами. Когда пользователь открывает такой файл или запускает приложение, вмести с ним запускается и троян.

Принцип действия трояна

Трояны обычно состоят из двух частей: Клиент и Сервер. Сервер запускается на машине-жертве и следит за соединениями от Клиента. Пока Сервер запущен, он отслеживает порт или несколько портов в поиске соединения от Клиента. Для того, чтобы атакующая сторона подсоединилась к Серверу, она должна знать IP-адрес машины, на которой он запущен. Некоторые трояны отправляют IP-адрес машины-жертвы атакующей стороне по электронной почте или каким-либо другим способом. Как только происходит соединение с Сервером, Клиент может отправлять на него команды, которые Сервер будет исполнять. В настоящее время, благодаря NAT-технологии, получить доступ к большинству компьютеров через их внешний IP-адрес невозможно. Поэтому сегодня многие трояны соединяются с компьютером атакующей стороны, отвечающий за прием соединений соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой. Многие современные трояны также могут беспрепятственно обходить файрволы на компьютерах пользователей.

Сбор информации из открытых источников

Применение техник социальной инженерии требует не только знания психологии , но и умения собирать о человеке необходимую информацию. Относительно новым способом получения такой информации стал её сбор из открытых источников, главным образом из социальных сетей .К примеру, такие сайты, как livejournal , «Одноклассники », «Вконтакте », содержат огромное количество данных, которые люди и не пытаются скрыть.Как правило, пользователи не уделяют должного внимания вопросам безопасности, оставляя в свободном доступе данные и сведения, которые могут быть использованы злоумышленником.

Показательным примером может стать история о похищении сына Евгения Касперского. В ходе следствия было установлено, что преступники узнали расписание дня и маршруты следования подростка из его записей на странице в социальной сети.

Даже ограничив доступ к информации на своей странице в социальной сети, пользователь не может быть точно уверен, что она никогда не попадет в руки мошенников. Например, бразильский исследователь по вопросам компьютерной безопасности показал, что существует возможность стать другом любого пользователя Facebook в течение 24 часов, используя методы социальной инженерии. В ходе эксперимента исследователь Нельсон Новаес Нето выбрал «жертву» и создал фальшивый аккаунт человека из ее окружения - ее начальника. Сначала Нето отправлял запросы на дружбу друзьям друзей начальника жертвы, а затем и непосредственно его друзьям. Через 7,5 часа исследователь добился добавления в друзья от «жертвы». Тем самым, исследователь получил доступ к личной информации пользователя, которой тот делился только со своими друзьями.

Дорожное яблоко

Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей . Злоумышленник подбрасывает "инфицированный" , или флэш, в месте, где носитель может быть легко найден (туалет, лифт, парковка). Носитель подделывается под официальный, и сопровождается подписью, призванной вызвать любопытство. Например, мошенник может подбросить , снабжённый корпоративным логотипом и ссылкой на официальный сайт компании, снабдив его надписью "Заработная плата руководящего состава". Диск может быть оставлен на полу лифта, или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство.

Обратная социальная инженерия

Об обратной социальной инженерии упоминают тогда, когда жертва сама предлагает злоумышленнику нужную ему информацию. Это может показаться абсурдным, но на самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы и пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности. Например, сотрудники службы поддержки никогда не спрашивают у пользователей идентификатор или пароль; им не нужна эта информация для решения проблем. Однако, многие пользователи ради скорейшего устранения проблем добровольно сообщают эти конфиденциальные сведения. Получается, что злоумышленнику даже не нужно спрашивать об этом.

Примером обратной социальной инженерии может служить следующий простой сценарий. Злоумышленник, работающий вместе с жертвой, изменяет на ее компьютере имя файла или перемещает его в другой каталог. Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить. Желая быстрее завершить работу или избежать наказания за утрату информации, жертва соглашается на это предложение. Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы. Теперь уже жертва просит злоумышленника войти в систему под ее именем, чтобы попытаться восстановить файл. Злоумышленник неохотно соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы. Успешно осуществив атаку, он даже улучшил свою репутацию, и вполне возможно, что после этого к нему будут обращаться за помощью и другие коллеги. Этот подход не пересекается с обычными процедурами оказания услуг поддержки и осложняет поимку злоумышленника.

Известные социальные инженеры

Кевин Митник

Кевин Митник. Всемирно известный хакер и консультант по безопасности

Одним из самых именитых социальных инженеров в истории является Кевин Митник . Будучи всемирно известным компьютерным хакером и консультантом по безопасности, Митник также является автором многочисленных книг по компьютерной безопасности, посвященным, в основном, социальной инженерии и методам психологического воздействия на человека. В 2002 году выходит книга "The Art of Deception" под его авторством, повествующая о реальных историях применения социальной инженерии. Кевин Митник утверждал, что намного проще получить пароль путем обмана, нежели пытаться взломать систему безопасности

Братья Бадир

Несмотря на то, что братья Мундир, Мушид и Шади Бадир были слепыми от рождения, они сумели реализовать несколько крупных схем мошенничества в израиле в 1990-х, использовав социальную инженерию и подделку голоса. В телеинтервью они сказали: «Полностью от сетевых атак застрахован лишь тот, кто не пользуется телефоном, электричеством и ноутбуком». Братья уже побывали в тюрьме за то, что им удалось услышать и расшифровать секретные интерференционные тоны провайдеров телефонной связи. Они подолгу звонили за границу за чужой счет, перепрограммировав интерференционными тонами компьютеры провайдеров сотовой связи.

Архангел

Обложка журнала "Phrack"

Знаменитый компьютерный хакер и консультант по безопасности в известном англоязычном интернет-журнале "Phrack Magazine" , Архангел продемонстрировал возможности техник социальной инженерии, за короткое время получив пароли от огромного количества различных систем, обманув несколько сотен жертв.

Другие

Менее известными социальными инженерами являются Фрэнк Абигнейл, Дэвид Бэннон, Питер Фостер и Стивен Джей Рассел.

Способы защиты от социальной инженерии

Для проведения своих атак, злоумышленники, применяющие техники социальной инженерии, зачастую эксплуатируют доверчивость, лень, любезность и даже энтузиазм пользователей и сотрудников организаций. Защититься от таких атак непросто, поскольку их жертвы могут не подозревать, что их обманули. Злоумышленники, использующие методы социальной инженерии, преследуют, в общем, такие же цели, что и любые другие злоумышленники: им нужны деньги, информация или ИТ-ресурсы компании-жертвы. Для защиты от таких атак, нужно изучить их разновидности, понять что нужно злоумышленнику и оценить ущерб, который может быть причинен организации. Обладая всей этой информацией, можно интегрировать в политику безопасности необходимые меры защиты.

Классификация угроз

Угрозы, связанные с электронной почтой

Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чем ее просят, не задумываясь о своих действиях. Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Такие ссылки не всегда ведут на заявленные страницы.

Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу или вирус, это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел с всплывающими приложениями, запрашивающими данные или предлагающими помощь.Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы.

- Вложения в документы.

- Гиперссылки в документах.

- Запросы личной или корпоративной информации, исходящие изнутри компании.

- Запросы личной или корпоративной информации, исходящие из-за пределов компании.

Угрозы, связанные с использованием службы мгновенного обмена сообщениями

Мгновенный обмен сообщениями - сравнительно новый способ передачи данных, однако он уже приобрел широкую популярность среди корпоративных пользователей. Из-за быстроты и легкости использования этот способ коммуникации открывает широкие возможности для проведения различных атак: пользователи относятся к нему как к телефонной связи и не связывают с потенциальными программными угрозами. Двумя основными видами атак, основанными на использовании службы мгновенного обмена сообщениями, являются указание в теле сообщения ссылки на вредоносную программу и доставка самой программы. Конечно, мгновенный обмен сообщениями - это еще и один из способов запроса информации. Одна из особенностей служб мгновенного обмена сообщениями - это неформальный характер общения. В сочетании с возможностью присваивать себе любые имена, этот фактор позволяет злоумышленнику гораздо легче выдавать себя за другого человека и значительно повышает его шансы на успешное проведение атаки.Если компания намерена использовать возможности сокращения расходов и другие преимущества, обеспечиваемые мгновенным обменом сообщениями, необходимо предусмотреть в корпоративных политиках безопасности механизмы защиты от соответствующих угроз. Для получения надежного контроля над мгновенным обменом сообщениями в корпоративной среде следует выполнить несколько требований.

- Выбрать одну платформу для мгновенного обмена сообщениями.

- Определить параметры защиты, задаваемые при развертывании службы мгновенного обмена сообщениями.

- Определить принципы установления новых контактов

- Задать стандарты выбора паролей

- Составить рекомендации по использованию службы мгновенного обмена сообщениями.

Многоуровневая модель обеспечения безопасности

Для защиты крупных компаний и их сотрудников от мошенников, использующих техники социальной инженерии, часто применяются комплексные многоуровневые системы безопасности. Ниже перечислены некоторые особенности и обязанности таких систем.

- Физическая безопасность. Барьеры, ограничивающие доступ в здания компании и к корпоративным ресурсам. Не стоит забывать, что ресурсы компании, например, мусорные контейнеры, расположенные вне территории компании, физически не защищены.

- Данные. Деловая информация: учетные записи, почтовая корреспонденция и т. д. При анализе угроз и планировании мер по защите данных нужно определить принципы обращения с бумажными и электронными носителями данных.

- Приложения. Программы, запускаемые пользователями. Для защиты среды необходимо учесть, как злоумышленники могут использовать в своих целях почтовые программы, службы мгновенной передачи сообщений и другие приложения.

- Компьютеры. Серверы и клиентские системы, используемые в организации. Защитита пользователей от прямых атак на их компьютеры, путем определения строгих принципов, указывающих, какие программы можно использовать на корпоративных компьютерах.

- Внутренняя сеть. Сеть, посредством которой взаимодействуют корпоративные системы. Она может быть локальной, глобальной или беспроводной. В последние годы из-за роста популярности методов удаленной работы, границы внутренних сетей стали во многом условными. Сотрудникам компании нужно разъяснить, что они должны делать для организации безопасной работы в любой сетевой среде.

- Периметр сети. Граница между внутренними сетями компании и внешними, такими как Интернет или сети партнерских организаций.

Ответственность

Претекстинг и запись телефонных разговоров

Hewlett-Packard

Патриция Данн, президент корпорации Hewlett Packard, сообщила, что наняла частную компанию с целью выявить тех сотрудников компании, кто был ответственен за утечку конфиденциальной информации. Позже глава корпорации признала, что в процессе исследования использовалась практика претекстинга и других техник социальной инженерии

Примечания

См. также

Ссылки

- SocialWare.ru – Приватный проект по социальной инженерии

- - Социальная инженерия: основы. Часть I: тактики хакеров

Социальная инженерия — несанкционированный доступ к конфиденциальной информации посредством манипуляции сознанием человека. Методы социальной инженерии базируются на особенностях психологии и направлены на эксплуатацию человеческих слабостей (наивность, невнимательность, любопытство, коммерческие интересы). Активно используются социальными хакерами как в сети Интернет, так и вне её.

Впрочем, касательно цифровых технологий, веб-ресурсов, компьютеров, смартфонов — «затуманивание мозгов» пользователей сети происходит несколько по-другому. «Силки», «капканы» и другие уловки мошенники расставляют где угодно и как угодно, в соцсетях, на геймерских порталах, в электронных почтовых ящиках и онлайн-сервисах. Вот лишь некоторые примеры методов социальной инженерии:

В подарок на праздник... троянский конь

Независимо от характера, профессии, финансовой состоятельности, каждый человек ждёт праздников: Новый Год, 1 мая, 8 марта, День святого Валентина и т.д., чтобы, естественно, отметить их, отдохнуть, наполнить свою душевную ауру позитивом и, попутно, обменяться со своими друзьями-товарищами поздравлениями.

В этот момент социальные хакеры особенно активны. В предпраздничные и праздничные дни они рассылают на аккаунты почтовых сервисов открытки: яркие, красочные, с музыкальным сопровождением и... опасным вирусом троянцем. Жертва ничего не ведая о таком коварстве, пребывая в эйфории веселья либо, просто, любопытства кликает по открытке. В то же мгновенье зловред инфицирует ОС, а затем ждёт удобного момента, чтобы похитить регистрационные данные, номер платёжной карты либо подменить веб-страницу интернет-магазина в браузере на фейковую и украсть деньги со счёта.

Выгодная скидка и вирус «в нагрузку»

Отличный пример социальной инженерии. Желание «сэкономить» свои кровно заработанные вполне оправдано и объяснимо, но в разумных пределах и при определённых обстоятельствах. Это о том, что «не всё золото, что блестит».

Жулики под личиной крупнейших брендов, интернет-магазинов и сервисов, в соответствующем оформлении, предлагают купить товары по неимоверной скидке и плюс к покупке — получить подарок... Делают поддельную рассылку, создают группы в соцсетях и тематические «ветки» на форумах.

Наивные обыватели, что называется, «ведутся» на эту яркую коммерческую афишу: впопыпах в голове пересчитывают сколько осталось с зарплаты, аванса и кликают ссылку «купить», «перейти на сайт для покупки» и т.д. После чего, в 99 из 100 случаев, вместо выгодного приобретения, получают вирус на свой ПК либо безвозмездно отправляют денежки социальным хакерам.

Геймерский донат +300% к навыкам воровства

В онлайн-играх, да и вообще в мультиплеерных играх, за редкими исключениями, выживает сильнейший: у кого крепче броня, урон, сильнее магия, больше здоровья, маны и т.д.

И, конечно, каждый геймер хочет во что бы то ни стало добыть для своего перса, танка, самолёта и ещё ни бог весть чего эти заветные артефакты. В боях или в походах, собственноручно или за реальные деньги (функция доната) в виртуальном магазине игры. Чтобы быть лучшим, первым... достичь последнего уровня развития.

Мошенники знают об этих «геймерских слабостях» и всячески искушают игроков приобрести заветные артефакты, умения. Иногда за деньги, иногда бесплатно, но это сути и цели злодейской схемы не меняет. Заманчивые предложения звучат на фейковых сайтах примерно так: «скачай это приложение», «установи патч», «для получения предмета зайди под в игре».

Взамен долгожданного бонуса у геймера воруют аккаунт. Если он отлично «прокачан», похитители его продают или выуживают с него платёжные данные (если таковые имеются).

Вредоносное ПО + социальная инженерия = гремучая смесь коварства

Осторожно иконки!

Многие пользователи орудуют мышкой в ОС на «автопилоте»: клик туда, сюда; открыл это, то, другое. Редко, кто из них присматривается к типу файлов, их объёму и свойствам. А вот и зря. Хакеры маскируют исполняемые файлы зловредов под обычные папки Windows, картинки или доверенные приложения, то есть внешне, визуально, их не различишь. Пользователь кликает по папке, её содержимое, естественно, не открывается, ибо это вовсе не папка, а инсталлятор вируса с раcширением.exe. И зловред «в тихую» проникает в ОС.

Верное «противоядие» от таких хитростей — файловый менеджер Total Commander. В отличие от интегрированного проводника Windows, он отображает всю подноготную файла: тип, объём, дату создания. Наибольшую потенциальную опасность для системы представляют неизвестные файлы с расширениями: «.scr», «.vbs», «.bat», «.exe».

Страх подогревает доверие

- Пользователь открывает «сайт-страшилку», и ему тут же сообщают пренеприятнейшую новость, или даже новости: «ваш ПК заражён опаснейшим трояном», «в вашей ОС обнаружено 10, 20... 30 вирусов», «с вашего компьютера рассылается спам» и т.д.

- И сразу же предлагают (проявляют «заботу») установить антивирус и, следовательно, решить озвученную на сайте проблему безопасности. И самое главное совершенно бесплатно.

- Если посетителя одолевает страх за свой ПК, он проходит по ссылке и скачивает... только не антивирус, а ложный антивирус — подделку напичканную вирусами. Устанавливает и запускает — последствия соответствующие.

- Во-первых, веб-сайт не может в одно мгновенье ока проверить ПК посетителя и выявить зловредов.

- Во-вторых, свои антивирусы, будь они платные или бесплатные, разработчики распространяют через свои, то бишь официальные, сайты.

- И, наконец, в-третьих, если есть сомнения и страх по поводу «чистая» ОС или нет, лучше проверить системные раздел, тем что имеется, то есть установленным антивирусом.

Подводя итоги

Психология и хакинг сегодня идут рука об руку — тандем эксплуатации человеческих слабостей и программных уязвимостей. Пребывая в сети Интернет, в праздники и будни, днём или ночью, и неважно в каком настроении, в обязательном порядке нужно проявлять бдительность, подавлять наивность, отгонять наития коммерческой наживы и чего-то «бесплатного». Ибо, как известно, за просто так раздаётся только сыр и только в мышеловке. Создавайте только пароли, храните их в местах и оставайтесь с нами, поскольку, как известно, безопасности много не бывает.

Это метод управления действиями человека без использования технических средств. Метод основан на использовании слабостей человеческого фактора и считается очень разрушительным. Зачастую социальную инженерию рассматривают как незаконный метод получения информации, однако это не совсем так. Социальную инженерию можно также использовать и в законных целях, и не только для получения информации, а и для совершения действий конкретным человеком. Сегодня социальную инженерию зачастую используют в интернете, для получения закрытой информации, или информации, которая представляет большую ценность.

Злоумышленник получает информацию, например, путем сбора информации о служащих объекта атаки, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего.

Злоумышленник может позвонить работнику компании (под видом технической службы) и выведать пароль, сославшись на необходимость решения небольшой проблемы в компьютерной системе. Очень часто этот трюк проходит.

Имена служащих удается узнать после череды звонков и изучения имён руководителей на сайте компании и других источников открытой информации (отчётов, рекламы и т. п.).

Используя реальные имена в разговоре со службой технической поддержки, злоумышленник рассказывает придуманную историю, что не может попасть на важное совещание на сайте со своей учетной записью удаленного доступа.

Другим подспорьем в данном методе являются исследование мусора организаций, виртуальных мусорных корзин, кража портативного компьютера или носителей информации.

Данный метод используется, когда злоумышленник наметил в качестве жертвы конкретную компанию.

Социальная инженерия - относительно молодая наука, которая является составной частью социологии, и претендует на совокупность тех специфических знаний, которые направляют, приводят в порядок и оптимизируют процесс создания, модернизации и воспроизведения новых («искусственных») социальных реальностей. Определенным образом она «достраивает» социологическую науку, завершает ее на фазе преобразования научных знаний в модели, проекты и конструкции социальных институтов, ценностей, норм, алгоритмов деятельности, отношений, поведения и т. п. Занятия сориентированы на вооружение слушателей прежде всего методологией аналитико-синтетического мышления и знаниями формализованных процедур (технологий) конструкторско-изобретательской деятельности. В характеристике формализованных операций, из которых складывается это последнее, особое внимание обращается на операции сложной комбинаторики. Игнорирование принципа системности в операциях комбинаторики нанесли и продолжают наносить большой ущерб на всех уровнях трансформационных процессов, которые происходят в нашем обществе. Последовательные знания принципиальных требований к указанным операциям дают основания к предотвращению ошибочных извращений в реформационной практике на ее макро-, мезо- и микроуровнях.

Несмотря на то, что понятие социальной инженерии появилось недавно, люди в той или иной форме пользовались ее техниками испокон веков. В той же Древней Греции и Риме в большом почете были люди, могущие навешать на уши любую лапшу и убедить собеседника в «очевидной неправоте». Выступая от имени верхов, они вели дипломатические переговоры, а, подмешивая в свои слова вранье, лесть и выгодные аргументы, нередко решали такие проблемы, которые, в противном случае, невозможно было решить без помощи меча. В среде шпионов социальная инженерия всегда являлась главным оружием. Выдавая себя за кого угодно, агенты КГБ и ЦРУ могли выведать самые страшные государственные тайны.

В начале 70-х гг., в период расцвета фрикинга, некоторые телефонные хулиганы забавлялись тем, что названивали с уличных автоматов операторам Ma Bell и подкалывали их на тему компетентности. Потом кто-то, очевидно, сообразил, что, если немного перестроить фразы и кое-где солгать, можно заставить тех. персонал не просто оправдываться, а выдавать в порыве эмоций конфиденциальную информацию. Фрикеры стали потихоньку экспериментировать с уловками и к концу 70-х настолько отработали техники манипулирования неподготовленными операторами, что могли без проблем узнать у них практически все, что хотели.

Заговаривать людям зубы по телефону, чтобы получить какую-то информацию или просто заставить их что-то сделать, приравнивалось к искусству. Профессионалы в этой области очень гордились своим мастерством. Самые искусные социальные инженеры (синжеры) всегда действовали экспромтом, полагаясь на свое чутье. По наводящим вопросам, по интонации голоса они могли определить комплексы и страхи человека и, мгновенно сориентировавшись, сыграть на них. Если на том конце провода находилась молоденькая, недавно поступившая на работу девушка - фрикер намекал на возможные неприятности с боссом, если это был какой-то самоуверенный тюфяк - достаточно было представиться начинающим пользоветелем, которому все нужно показать и рассказать. К каждому подбирался свой ключ. С появлением компьютеров, многие фрикеры перебрались в компьютерные сети и стали хакерами. Навыки СИ в новой области стали еще полезнее. Если раньше мозги оператору пудрили в основном для получения кусочков информации из корпоративных справочников, то теперь стало возможным узнать пароль для входа в закрытую систему и скачать оттуда кучу тех же справочников или что-то секретное. Причем такой способ был намного быстрее и проще технического. Не нужно искать дыры в навороченной системе защиты, не надо ждать, пока Jack the Ripper угадает правильный пароль, не обязательно играть в кошки-мышки с админом. Достаточно позвонить по телефону и, при правильном подходе, на другом конце линии сами назовут заветное слово.

Техники и термины социальной инженерии

Все техники социальной инженерии основаны на особенностях принятия решений людьми, называемых когнитивным базисом. Они также могут быть названы особенностью принятия решения человеческой и социальной психологий, основанной на том, что человек должен кому-либо доверять в социальной среде воспитания.Претекстинг

Претекстинг - это действие, отработанное по заранее составленному сценарию (претексту). В результате цель должна выдать определённую информацию или совершить определённое действие. Этот вид атак применяется обычно по телефону. Чаще эта техника включает в себя больше, чем просто ложь, и требует каких-либо предварительных исследований (например, персонализации: дата рождения, сумма последнего счёта и др.), с тем, чтобы обеспечить доверие цели. К этому же виду относятся атаки и по онлайн-мессенджерам, например, по ICQ.

Фишинг

Фишинг - техника, направленная на жульническое получение конфиденциальной информации. Обычно злоумышленник посылает цели e-mail, подделанный под официальное письмо - от банка или платёжной системы - требующее «проверки» определённой информации или совершения определённых действий. Это письмо обычно содержит линк на фальшивую веб-страницу, имитирующую официальную, с корпоративным логотипом и контентом, и содержащую форму, требующую ввести конфиденциальную информацию - от домашнего адреса до пин-кода банковской карты.

Троянский конь

Эта техника эксплуатирует любопытство, либо алчность цели. Злоумышленник отправляет e-mail, содержащий во вложении «клёвый» или «сексуальный» скрин-сейвер, важный апгрейд антивируса или даже свежий компромат на сотрудника. Такая техника остаётся эффективной, пока пользователи будут слепо кликать по любым вложениям.

Дорожное яблоко

Этот метод атаки представляет собой адаптацию троянского коня и состоит в использовании физических носителей. Злоумышленник может подбросить инфицированный CD или флэш в месте, где носитель может быть легко найден (туалет, лифт, парковка). Носитель подделывается под официальный и сопровождается подписью, призванной вызвать любопытство.

Пример: Злоумышленник может подбросить CD, снабжённый корпоративным логотипом и ссылкой на официальный сайт компании цели, и снабдить его надписью «Заработная плата руководящего состава Q1 2007». Диск может быть оставлен на полу лифта или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство, или просто «добрый самаритянин» отнесёт диск в компанию.

Кви про кво

Злоумышленник может позвонить по случайному номеру в компанию и представиться сотрудником техподдержки, опрашивающим, есть ли какие-либо технические проблемы. В случае, если они есть, в процессе их «решения» цель вводит команды, которые позволяют хакеру запустить вредоносное программное обеспечение.

Обратная социальная инженерия

Целью обратной социальной инженерии (reverse social engineering) является заставить цель саму обратиться к злоумышленнику за «помощью». С этой целью хакер может применить следующие техники:* Диверсия. Создание обратимой неполадки на компьютере жертвы.

Защита пользователей от социальной инженерии

Для защиты пользователей от социальной инженерии можно применять как технические, так и антропогенные средства.Антропогенная защита

Простейшими методами антропогенной защиты можно назвать:

* Привлечение внимания людей к вопросам безопасности.

* Осознание пользователями всей серьезности проблемы и принятие политики безопасности системы.

* Изучение и внедрение необходимых методов и действий для повышения защиты информационного обеспечения.

Данные средства имеют один общий недостаток: они пассивны. Огромный процент пользователей не обращает внимания на предупреждения, даже написанные самым заметным шрифтом.

Техническая защита

К технической защите можно отнести средства, мешающие заполучить информацию и средства, мешающие воспользоваться полученной информацией.

Наибольшую распространенность среди атак в информационном пространстве социальных сетей с использованием слабостей человеческого фактора получили атаки при помощи электронных писем, как то: e-mail и внутренняя почта сети. Именно к таким атакам можно с наибольшей эффективностью применять оба метода технической защиты. Помешать злоумышленнику получить запрашиваемую информацию можно, анализируя как текст входящих писем (предположительно, злоумышленника), так и исходящих (предположительно, цели атаки) по ключевым словам. К недостаткам данного метода можно отнести очень большую нагрузку на сервер и невозможность предусмотреть все варианты написания слов. К примеру, если взломщику становится известно, что программа реагирует на слово «пароль» и слово «указать», злоумышленник может заменить их на «пассворд» и, соответственно, «ввести». Так же стоит принимать во внимание возможность написания слов с заменой кириллических букв латиницей для совпадающих символов (a, c, e, o, p, x, y, A, B, C, E, H, K, M, O, P, T, X) и использование так называемого языка t+[неизвестный термин].

Средства, мешающие воспользоваться полученной информацией, можно разделить на те, которые полностью блокируют использование данных, где бы то ни было, кроме рабочего места пользователя (привязка аутентификационных данных к серийным номерам и электронным подписям комплектующих компьютера, ip и физическому адресам), так и те, которые делают невозможным(или труднореализуемым) автоматическое использование полученных ресурсов (например, авторизация по системе Captcha, когда в качестве пароля нужно выбрать указанное ранее изображение или часть изображения, но в сильно искаженном виде). Как в первом, так и во втором случае известный баланс между ценностью требуемой информации и работой, требуемой для ее получения, смещается, вообще говоря, в сторону работы, так как частично или полностью блокируется возможность автоматизации. Таким образом, даже имея все данные, выданные ничего не подозревающим пользователем, например, с целью массово разослать рекламное сообщение (спам), злоумышленнику придется на этапе каждой итерации самостоятельно вводить полученные реквизиты.