Ako ste nedavno na Skype-u primili čudnu poruku sa vezom na Baidu ili LinkedIn, trebali biste znati da niste sami. U proteklih nekoliko sedmica, dobio sam neželjene veze do Baidua od šest mojih Skype kontakata: jednog iz Microsoft PR agencije i jednog od bivšeg Microsoftovog zaposlenika. Bili su iznenađeni što su njihovi računi hakovani, a neki su bili uvjereni da su zaštićeni Microsoftovom dvofaktorskom autentifikacijom. Kako se ispostavilo, pogriješili su.

Nit na Skype forumu podrške pokazuje da se ista situacija dogodila stotinama drugih korisnika. Hakirani Skype nalozi se koriste za slanje hiljada neželjenih poruka prije nego što budu blokirani, a vlasnicima se daje mogućnost da im povrate pristup. Skype je već bio žrtva sličnih napada prošle godine, kada su hakeri mogli lažirati poruke koristeći listu ukradenih korisničkih imena i lozinki kako bi pristupili nalozima.

Razgovarao sam sa zaposlenikom Microsofta čiji je račun ne tako davno hakovan. Imao je postavljenu dvofaktorsku autentifikaciju, ali su se hakeri mogli prijaviti koristeći njegovo staro korisničko ime i lozinku. Čak sam ga testirao na svom nalogu i uspeo sam da se prijavim na Skype sa svojom starom lozinkom, uprkos povezivanju mojih Skype i Microsoft naloga pre nekoliko meseci. Mislio sam da je zaštićen dvofaktorskom autentifikacijom, ali sam se prevario.

Postoji ispravka koja zatvara ovu ranjivost, ali ne rešava problem za one koji su već povezali svoje Microsoft i Skype naloge. Ako ste jedan od njih, onda morate ažurirati svoj Skype nalog da biste bili sigurni da je u potpunosti spojen sa vašim Microsoft nalogom.

- Idite na https://account.microsoft.com. Ako ste već prijavljeni, odjavite se.

- Unesite svoje Skype korisničko ime ( ne email vašeg Microsoft naloga) i prijavite se koristeći svoju Skype lozinku.

- Ako ste već povezali svoj Microsoft nalog, od vas će biti zatraženo da se prijavite i spojite svoje naloge da biste kreirali Skype alias.

Odmah zaštitite svoje Skype i Microsoft naloge

Nakon što su vaši nalozi pravilno spojeni, Microsoft će kreirati Skype alias kako bi vam omogućio da se prijavite koristeći svoju Skype prijavu. Možete nastaviti koristiti ovu prijavu ili je onemogućiti na

Nedavno su korisnici Skypea počeli primati poruke od svojih kontakata, koje sadrže samo link na Google sa nekim parametrima. Neki korisnici primaju nekoliko ovih poruka dnevno. Neki su ga primili samo jednom ili dvaput. Na Skype forumima se o ovoj temi raspravlja prilično aktivno.

Neki korisnici su primijetili da je takvo slanje pošte izvršeno s njegovog računa, iako on, naravno, nije sam izvodio takve radnje.

Dnevnik aktivnosti naloga jasno pokazuje pokušaje pristupa nalogu iz drugih zemalja. Neki od napadača su uspjeli, to je bilo vidljivo u dnevniku događaja.

Zašto se ovo dešava?

Prema podacima koji su opisani na Skype forumima, ovaj problem se manifestuje kod korisnika koji ne obraćaju dovoljno pažnje na bezbednost svog Skype/Microsoft naloga. Mailing liste se javljaju čak i od ljudi koji nisu koristili uslugu nekoliko godina. Stvar je u tome što koriste slabu lozinku i ne koriste dvofaktornu autentifikaciju. Napadači samo pokupe lozinku. I čim se to dogodi, vaš račun počinje slati neželjenu poštu svim kontaktima.

Kako se zaštititi?

Ako ne želite da se neželjene poruke šalju s vašeg računa ili ste već postali žrtva takve e-pošte, morate slijediti ove jednostavne korake:

- vaš računar na viruse sa besplatnim antivirusnim skenerom.

- Skype verzija.

- Promijenite staru lozinku u složeniju za svoj račun.

- Aktivirajte dvofaktorsku autorizaciju putem SMS-a, e-maila ili mobilnog autorizacije.

Nakon toga vjerovatnoća neželjene pošte će biti minimalna, jer će napadači da bi pristupili vašem nalogu također morati pristupiti vašem telefonu ili emailu.

Ako primijetite da netko od vaših kontakata šalje takve poruke, to znači da je njegov račun hakiran. Pošaljite mu link do ovog članka kako bi mogao zaštititi svoj račun i spriječiti daljnju neželjenu poštu.

Skype je postao dio mog života od 2010. Reći ću vam čak i razlog zašto sam prešao na njega - postoje više od dva uređaja na kojima je instaliran messenger, a važno mi je da je istorija svuda ista, i nije bilo situacije da nisam dobio poruka, jer je stigla na radni PC, na kojem se nisam odjavio sa naloga (u pitanju je bila ICQ bolest). Zatim grupni kontakti, konferencijski pozivi. Skype je čvrsto ušao u život svakog od nas. I u nekom trenutku te zove vrlo dobar prijatelj i pita zašto ti treba novac za webmoney, ja ću ti ipak posuditi. I nisi ga pitao, ali to više nije važno. Vaš nalog je hakiran, a svim kontaktima je poslan zahtjev za pozajmicu novca...

Niko nije siguran od hakovanja naloga, ali ponekad čak ni ne morate ništa da hakujete, jer ako uzmete Top najpopularnijih lozinki, onda je verovatnoća da ćete među milion korisnika pronaći svojih 5% „klijenti“. Ali čak ni složena lozinka vas neće spasiti, možete je i podići.

Dvofaktorska autentikacija će spasiti, odnosno otežati život hakerima - jednostavnim riječima, ovo je povezivanje vašeg računa s brojem mobilnog telefona. A za sada, to je jedini način!

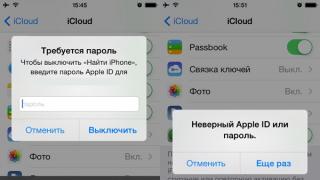

Skype podrazumevano nema takvu "uslugu", ali ima Microsoft, koji ga je kupio. Sve što treba da uradite je da povežete Skype sa Microsoft nalogom i aktivirate dvofaktorsku autentifikaciju u ovom drugom. Sledeće ću vam pokazati na slikama, samo da budem siguran:

1. Registrujte Microsoft nalog. U principu, jedna od tačaka zbog kojih ih poštujem je to što ne nameću stvaranje novog poštanskog sandučeta - možete kreirati nalog za svoju omiljenu poštu. Ne preskačite polje sa telefonskim brojem i rezervnim emailom, unesite ih bez greške.

2. Idite na profil -> podešavanja naloga.

3. Sigurnost i privatnost --> napredno upravljanje sigurnošću.

4. Za nastavak - Odaberite Pošalji SMS na broj i unesite posljednje 4 cifre svog telefona. Dalje - unesite lozinku iz SMS-a.

5. Sljedeći korak, od vas će biti zatraženo da koristite Google Autentifikator, ali ako ne znate šta je to - reći ću vam kasnije, samo preskočite ovaj korak. (Podesite kasnije)

6. U prozoru koji se otvori pronađite verifikaciju u dva koraka i kliknite na "Postavke verifikacije u dva koraka"

8. Ovdje nam se, zapravo, opet nudi da instaliramo Google Autentifikator, očigledno je da je Microsoftu skupo slanje SMS-a. I dalje smo uporni, kliknite Preskoči

9. Pošto jedan telefon nije dovoljan, u sljedećem koraku od nas se traži da igramo na sigurno sa rezervnom email adresom. Unesite ga i potvrdite kodom iz pisma.)

10. Čestitamo, Microsoft nalog je zaštićen, ali još nije gotovo.Štampamo kod, stavljamo ga u fasciklu u kojoj čuvate dokumente. Svijet je surov, sada internet ima svoje "pasoše". Kliknite na Next.

11. Ignorišemo prijedloge za rad s poštom, Sljedeće. U sljedećem koraku kliknite na Završi.

12. pripremni radovi završeni. Sada se zapravo vratimo na Skype.Idemo na stranicu https://login.skype.com/login i prijavljujemo se sa našim Microsoft nalogom, koji smo kreirali iznad. Nudi nam se da povežemo Skype nalog sa njim - slažemo se.

13. Unesite svoje Skype korisničko ime i lozinku i u sljedećem prozoru kliknite da spojite račune.

Ovih 13 jednostavnih koraka pomoći će vam da jednom zauvijek osigurate svoj Skype račun. Sada ga je mnogo teže "ukrasti"..

Inače, na račun ozbiljnosti ovog događaja - članak me je podstakao da napišem mali incident, tokom kojeg su prevaranti mog prijatelja prošli ne samo kroz prijatelje, već i poslovne kontakte, dobro je da ima "iskusnih" prijatelja i brzo smo reagovali, pa će biti problema.

Ne štedite na sigurnosti. I podijelite ovaj članak, nadam se da će vam pomoći.

Anton Didenko.

Vaš Skype od nepozvanih gostiju, jer se u posljednje vrijeme učestalost hakova u poker krugovima samo povećava. Hakeri su uspjeli doći i do autora Pokeroffa, čak i ako je završio manje-više sigurno. Kako vam ne bih punio glavu nepotrebnim informacijama, odlučio sam da napravim kratak vodič koji će, u najmanju ruku, zakomplicirati zadatak mladim ljubiteljima besplatne igre.

Prije nego što počnemo, želio bih napomenuti da je Skype bio i ostao sito, ali što je najvažnije, Microsoft ne pokušava ni na koji način popraviti situaciju, a često je čak i pogoršava. Prisjetite se barem prošlogodišnje priče sa tokenom lozinke, kada je gotovo svaki samouvjereni korisnik PC-a mogao "oteti" bilo koji račun drugog korisnika, posjedujući minimum javno dostupnih informacija.

Anonimna email adresa

Obično je adrese e-pošte korisnika lako pronaći u javnoj domeni, moramo eliminirati ovu dosadnu činjenicu kako ne bismo iskušavali sudbinu. Nabavite novu adresu e-pošte na mail.google.com Ovo je dovoljno lako učiniti, ovdje nisu potrebni savjeti.

Zamjena glavne adrese

Zatim idemo na Skype.com, logiramo se i mijenjamo primarnu e-mail adresu (Primary email) za Skype račun u novu, upravo kreiranu, i zaboravimo na njeno postojanje do boljih vremena. Ne možete promijeniti glavnu e-poštu direktno iz Skype klijenta.

Ni u kom slučaju ne koristite ovu adresu na stranicama trećih strana i ne dijelite je ni sa kim, koristite je isključivo za povezivanje na Skype, inače magija neće raditi.

Potvrda u 2 koraka

Glavni adut u našem vodiču je autentifikacija e-pošte u dva koraka. Funkcija je izuzetno korisna, pomaže u zaštiti našeg računa od neovlaštenog pristupa. Čak i ako je napadač nekako uspio saznati lozinku, neće moći ući na račun bez potvrdnog koda, koji se šalje samo na mobilni telefon vlasnika naloga. Da biste omogućili ovu funkciju za svoj google račun, uradite sljedeće jednostavne korake:

Tako različite lozinke

Toplo preporučujem da ne koristite istu lozinku na nekoliko izvora.Često, nakon što su dobili lozinku s jednog od naloga na bilo kojoj stranici koju posjetite, prevaranti, znajući vašu prijavu, pokušavaju "isprobati" primljenu lozinku gdje god je to moguće. Slučajevi u kojima je baza portala poput NeverFolda prodana za sićušnih 10 dolara uopće nisu vrijedni govora. Sumnjive stranice treba izbjegavati.

Antivirusni softver

Po prirodi mog posla moram da se nosim sa raznim antivirusima i, najblaže rečeno, uznemiren sam ne samo njihovom brzinom, već i efikasnošću. Jedan od rijetkih programa koji ne funkcionira riječima - Dr. Web Cure IT. Slučaj kada zaista vrijedi potrošiti 15 minuta svog dragocjenog vremena da biste dobili potpuno skeniranje. Softver je potpuno besplatan, ali u isto vrijeme redovno se ažurira.

Alternativa

Nažalost, zbog njegove popularnosti, prilično je teško pronaći zamjenu za Skype. Ali ako vam je sigurnost na prvom mjestu, preporučujem da obratite pažnju Google Hangouts. Ima chat, video pozive, sms i besplatne video konferencije. Da biste počeli koristiti Hangouts, potrebno vam je korisničko ime i lozinka sa vašeg google računa, kao i jedan od popularnih pretraživača. Nakon automatskog preuzimanja ekstenzije pretraživača, aplikacija je spremna za rad.

Blokiranje računa

Obavještavamo vas da se Skype račun može blokirati po prijemu 40 žalbi iste vrste (za to je dovoljno poslati jednostavan kod u odgovarajuću korespondenciju i kliknuti na njega više puta, čak i ako s jednog računa ). Zaštititi se od ovoga je prilično jednostavno - potrebno je da imate stanje na računu od najmanje 2 USD i aktiviranu premium pretplatu.

Zaključak

Svi smo mi odrasli, stoga mislim da ne vrijedi podsjećati da ne možete otvarati sumnjive linkove, kao što ne možete prihvatiti ni fajlove od nepoznatih kontakata. Da ne biste bili na mjestu jedne od žrtava hakera, nakon što ste dobili poruke sa tekstom: "Pozajmite 100 USD WebMoney ili Yandex do sutra, daću 110 USD." pokušajte nazvati kontakt i sve će doći na svoje mjesto. Također, ako se sumnja na hakiranje, vrijedi ispitati vaše zajedničke poznanike kako biste dobili poruke slične po sadržaju.

Ovaj kratki vodič nije konačna istina, već naprotiv, kreiran je kako bi od čitatelja Pokeroffa dobio još više sigurnosnih savjeta.

Da li ste se ikada prijavili sa kodom iz SMS-a? Šta je sa aplikacijom za generiranje koda? Danas ću govoriti o razlici između ovih metoda i zašto je važno zaštititi račune internetskih servisa i instant messengera dvofaktorskom ili dvostepenom autentifikacijom.

Da je koristio autentifikaciju u dva faktora, ne bi bilo vijesti.

Danas na programu

Zašto vam je potrebna dodatna zaštita naloga

Kada je u pitanju sigurnost Windows-a, teza o potrebi kompetentne zaštite često počiva na jednostavnom i nepretencioznom "baš me briga", potkrijepljenom smrtonosnim argumentom "nemam ništa vrijedno". Njegovo pojavljivanje u današnjim komentarima me neće iznenaditi :)

Međutim, osim ako ne živite u apsolutnom vakuumu, vaša e-pošta, društvena mreža ili messenger nalog mogu biti vrijedni napadačima. Lista vaših kontakata, zajedno sa istorijom prepiske, može postati bonanza društvenog inženjeringa za prevarante, omogućavajući im da varaju vaše voljene i prijatelje (zdravo Skype!).

Preuzimanje naloga e-pošte također može otvoriti vrata drugim online uslugama na koje ste se prijavili pomoću njega (koristite istu e-poštu za različite usluge, zar ne?)

Primjer hakovanja Telegrama zanimljiv je po tome što je odmah generirao zajedljive komentare na mreži u stilu "ha ha, evo tvoje hvaljene sigurnosti!" Međutim, važno je shvatiti da morate pružiti preporučeni nivo zaštite, a ne ležati na šporetu, oslanjajući se na marketinške tvrdnje.

Ovaj članak je za one koji ne čekaju da udari grmljavina, već se pridržavaju pravila higijene mreže i odgovorno pristupaju zaštiti svojih povjerljivih informacija. Idi!

Terminologija i skraćenice

Namjerno pojednostavljujem definicije, jer ćemo dalje ove koncepte detaljno razmotriti u praksi.

- Autentifikacija. Provjera valjanosti jedinstvene informacije poznate ili dostupne osobi koja pokušava pristupiti podacima. Najjednostavniji primjer je unos lozinke za nalog.

- Potvrda u 2 koraka(Potvrda u dva koraka, 2SV). Prijava se vrši u dvije faze - na primjer, prvo unesete lozinku za nalog, a zatim šifru iz SMS-a.

- (dvofaktorska autentifikacija, 2FA). Ulaz se također može izvesti u dvije etape, ali se moraju razlikovati po faktorima (analiziraćemo ih u nastavku). Na primjer, prvo se unosi lozinka, a zatim jednokratna lozinka koju generiše hardverski token.

- Jednokratna lozinka (Jednokratna lozinka, OTP). Numerički ili alfabetski kod od 6-8 znakova. To može biti kod iz SMS-a ili aplikacije koja generira kodove (Google Authenticator).

Faktori autentifikacije

Dvofaktorska autentifikacija se često naziva dvofaktorska, bez velike razlike između koncepata. Ni ja tome nisam pridavao veliki značaj, iako sam koristio oba metoda. Ali jednog dana, oko je zapela vijest o Appleovom prelasku sa autentifikacije u dva koraka na dvofaktornu autentifikaciju, koju je tvitao stručnjak za informatičku sigurnost Aleksej Komarov.

Zamolio sam stručnjaka da objasni razliku između 2SV i 2FA, a on je to učinio u jednom tweetu sa vezom na njegov članak.

Zaista su mi se dopale analogije u njemu - jednostavne i razumljive. Dozvolite mi da ih citiram u cijelosti.

Ovaj put ćemo koristiti slike iz špijunskih romana. Agent Smith se treba sastati s kontaktom i dati mu povjerljive informacije. Ne poznaju se i nikada se ranije nisu sreli. Kako Smith može biti siguran da je on zapravo u kontaktu, a ne neprijateljski agent? Razlikovati sve četiri faktora autentifikacije. Hajde da ih sve razmotrimo.

„Prodajete li slovensku garderobu?“ je primjer prvog faktora, kada je subjekt zna nešto. U praksi, to može biti lozinka, prijava, pristupna fraza - jednom riječju, bilo koja tajna poznata objema stranama.

Messenger može predstaviti, na primjer, polovinu pocijepane fotografije ili nešto drugo što samo on ima - ovo je primjer drugog faktora autentifikacije zasnovanog na činjenici da subjekt ima postoji nešto. U savremenim sistemima sigurnosti informacija za ove svrhe se koriste tokeni - hardver za ličnu autentifikaciju.

Messenger može predstaviti, na primjer, polovinu pocijepane fotografije ili nešto drugo što samo on ima - ovo je primjer drugog faktora autentifikacije zasnovanog na činjenici da subjekt ima postoji nešto. U savremenim sistemima sigurnosti informacija za ove svrhe se koriste tokeni - hardver za ličnu autentifikaciju.

Kako bi se osigurala sigurnost sastanka, može se dogovoriti da se on održi na trećoj klupi desno od ulaza u Central Park. Treći faktor je subjekt nalazi se na određenom mjestu. Informacioni sistemi mogu odrediti, na primjer, IP adresu računara subjekta ili čitati podatke radio oznaka.

I konačno, Smithu bi se mogla pokazati fotografija kontakta kako bi ga mogao prepoznati. Četvrti faktor (subjekat ima neka biološka svojstva) se primjenjuje samo kada je subjekt autentifikacije osoba, a ne, na primjer, server ili proces koji nema otiske prstiju, DNK strukture ili šarenicu.

Koja je autentifikacija dvofaktorna

Na osnovu imena, autentifikacija se vrši pomoću dva faktora, a oni moraju biti različiti! Nastaviću priču svojom analogijom - pogledajte pažljivo ovaj sef.

Možete ga otvoriti samo ako zna tajnu kombinaciju, i ti postoji ključ od brave. Imajte na umu da su ova dva faktora različita.

Napadač može ukrasti ključ, ali bez šifre je beskoristan. Kao ni provireni kod neće pomoći bez ključa. Drugim riječima, da bi ušao u sef, kriminalac treba ukrasti dvije različite "stvari".

Pogledajmo kako to izgleda u kontekstu informacionih tehnologija.

Koja je razlika između autentifikacije u dva koraka i autentifikacije u dva faktora

Dvofaktorska autentifikacija može biti u dva koraka, ali obrnuto nije uvijek tačno. Granica između ovih pojmova je vrlo tanka, pa se često ne razlikuju. Na primjer, Twitter svoju dvofaktorsku autentifikaciju naziva dvofaktorskom u blogu, a Google u pomoći izjednačava ove metode (međutim, kompanija nudi obje).

Zaista, u online nalozima (Microsoft, Google, Yandex, itd.), društvenim mrežama i instant messengerima, implementacija 2FA i 2SV je vrlo slična. Jedan korak uvijek uključuje unos lozinke ili PIN-a koji vi sami ti znaš. Razlika između metoda autentifikacije leži u drugoj fazi - 2FA je moguća samo ako nešto imate jesti.

Tipičan dodatak lozinki koju poznajete je jednokratni kod ili lozinka (OTP). Ovdje je pas zakopan!

Dvofaktorska autentifikacija uključuje kreiranje jednokratne lozinke direktno na uređaju koji posjedujete (hardverski token ili pametni telefon). Ako se OTP šalje u SMS-u, autentifikacija se smatra u dva koraka.

Čini se da SMS dolazi na pametni telefon koji imate. Kao što ćete vidjeti u nastavku, ovo je lažna premisa.

Primjer dvofaktorske autentifikacije

Daljinski pristup resursima mog poslodavca zahtijeva autentifikaciju u dva faktora. Prvi faktor je lozinka naloga, koju ja Znam. Drugi faktor je hardverski token za generisanje OTP-a, koji ja imam jesti.

Da bi se prijavio u moje ime, napadač mora ukrasti ne samo lozinku, već i token koji mi je izdao, tj. fizički ući u moj stan.

Primjer verifikacije u 2 koraka

Kada se prvi put prijavite na Telegram na novom uređaju, na svoj telefon dobijate potvrdni kod - ovo je prva faza autentifikacije. Za mnoge korisnike messenger-a on je jedini, ali u sigurnosnim postavkama aplikacije možete omogućiti drugu fazu - lozinku koja je poznata samo vama i koja se unosi nakon koda iz SMS-a.

Imajte na umu da kreatori Telegrama ispravno govore o njihovoj autentifikaciji u 2 koraka.

Problem jednokratnih lozinki u SMS-u

Da se vratimo na slučaj neovlašćenog pristupa Telegram nalogu, sa kojim sam započeo današnju priču.

U procesu hakovanja, opozicija je privremeno onemogućila SMS uslugu. U tome vide ruku tehničkog odeljenja MTS-a, ali čak i bez njegovog učešća, napadači su mogli da ponovo izdaju SIM karticu ili da izvrše MITM napad. Ništa drugo ih nije spriječilo da se prijave na Telegram na drugom uređaju!

Da postoji lozinka na računu poznata samo vlasniku, bilo bi je mnogo teže hakovati.

Međutim, takva autentifikacija ostaje u dva koraka, a hakovanje naloga to dobro pokazuje u ciljanom napadu posjedovanje pametni telefon ne igra nikakvu ulogu. Ti si samo ti znaš Vaša lozinka i jednokratni kod koji dolazi u SMS-u, a to su isti faktori.

Da li registracija putem broja telefona smanjuje sigurnost?

U komentarima na prethodni unos, nekoliko čitalaca je izrazilo mišljenje da pogodnost registracije putem broja telefona, tipična za brojne instant messengere, slabi zaštitu naloga u odnosu na tradicionalnu lozinku. Ja tako ne mislim.

U nedostatku 2FA ili 2SV, autentifikacija je u jednom koraku i sa jednim faktorom. Stoga, uglavnom, nije bitno da li se prijavljujete koristeći lozinku koju znate ili šifru koja nije unaprijed poznata i poslana putem SMS-a.

Da, napadači mogu dobiti vaš SMS kod, ali mogu i presresti vašu lozinku, ali na neki drugi način (keylogger, kontrola javne Wi-Fi mreže).

Ako želite bolje zaštititi svoj račun, oslonite se na 2FA ili 2SV umjesto na lažni osjećaj da je lozinka superiornija od telefonskog broja.

Implementacija 2FA i 2SV od strane Googlea, Microsofta i Yandexa

Hajde da vidimo kakvu zaštitu naloga nude neki veliki igrači sa milionima korisnika.

Kompanija nudi, možda, najširi spektar dodatnih alata za zaštitu naloga. Uz tradicionalne 2SV metode (slanje koda putem SMS-a ili poziva), Google je implementirao 2FA. Ovo je aplikacija za generiranje koda i, što je rijetko, podrška za FIDO UTF standardne hardverske tokene.

Nakon provjere lozinke, od vas će se tražiti da unesete kod, čiji način primanja ovisi o postavkama autentifikacije za vaš račun.

Imajte na umu da je po defaultu računar prebačen u kategoriju pouzdanih, tj. sljedeći ulazi na ovom uređaju ne zahtijevaju drugi faktor. Lista takvih uređaja može se obrisati u 2SV parametrima.

Imam generiranje koda koje je konfigurirala aplikacija. Google Authenticator implementira podršku za RFC 6238, koji vam omogućava da kreirate OTP za bilo koju uslugu koja koristi ovu specifikaciju.

Inače, nekako sam nagazio na grabulje u aplikaciji - kodovi više nisu prihvaćeni. Na Twitteru sam brzo bio upitan da sinhronizujem ispravku vremena za kodove u postavkama aplikacije, ali sam već prešao na Yandex.Key.

Takođe, Google ima mogućnost štampanja jednokratnih kodova, što može biti korisno za ljude koji nemaju pametni telefon, a koriste SIM karticu lokalnog operatera kada putuju.

Microsoft

Microsoft je veoma sličan Google-u (pogledajte postavke naloga) pa ću se fokusirati na zanimljive razlike. Kompanija ne podržava hardverske tokene, ali je moguće obezbediti 2FA generisanjem OTP-a sa vlasničkom aplikacijom Authenticator.

Aplikacije za autentifikaciju

Na mobilnim Windowsima i iOS-u, Microsoft aplikacije rade na isti način - samo generiraju kodove. Na Androidu je situacija zanimljivija, jer aplikacija Microsoft Account ima dva načina rada - dvostepeni i dvofaktorski.

Nakon početnog podešavanja aplikacije, uključuje se režim koji je savršeno implementiran u smislu upotrebljivosti. Kada uđete na stranicu, od vas će se tražiti da potvrdite zahtjev u aplikaciji. U isto vrijeme stiže obavijest koja se odobrava jednim klikom, tj. nema potrebe da unosite šifru ručno.

Strogo govoreći, ovo je 2SV, jer se push notifikacija prenosi preko interneta, ali možete preći na 2FA. Klikom na "Ne mogu raditi", vidjet ćete zahtjev za unos koda. Na dnu mobilne aplikacije nalazi se odgovarajuća opcija koja otvara listu povezanih računa. Možete se vratiti na način obavještenja na isti način sljedeći put kada se prijavite.

Inače, za razliku od Google-a, Microsoft ne čini uređaj po defaultu pouzdanim (vidi sliku iznad), i mislim da je to tačno.

Skype i 2SV

Upd. 01-Nov-2016. Skype konačno ima 2SV potpuno integracijom Skype naloga u Microsoft nalog. Stoga je ono što je napisano u ovom odeljku relevantno samo za Skype naloge koji nisu prošli proceduru ažuriranja.

Skype zaslužuje posebnu pažnju, i to u negativnom kontekstu. Vaš Microsoft nalog je zaštićen verifikacijom u 2 koraka i pomoću njega se možete prijaviti na Skype.

Međutim, ako imate Skype nalog (registrujete se na sajtu), 2SV nije implementiran za njega, čak i ako je povezan sa Microsoft nalogom.

U praksi, to znači da svom Skype nalogu ne možete da obezbedite nivo zaštite koji preporučuje Microsoft. Skype stranica za podršku ima divnu temu (vjerovatno ne jedinu) gdje vlasnici hakovanih naloga dolaze i traže implementaciju 2FA.

Zaobilazno rešenje je da prestanete da koristite taj nalog i kreirate novi prijavljivanjem sa Microsoft nalogom. Ali malo je vjerovatno da će oni koji još nisu hakovani htjeti napustiti račun s puno kontakata.

Yandex

Yandex ima sve, uključujući vlastitu implementaciju 2FA. Blog kompanije na Habré-u zašto su odlučili da ponovo izmisle točak, pa ću se ograničiti na praksu korišćenja ovog rešenja.

Omogućavanje 2FA poništava upotrebu lozinke za nalog koji će se zatim prijaviti pomoću pametnog telefona ili tableta. Koliko sam shvatio, aplikacija Yandex.Key dostupna je samo za iOS i Android, tako da vlasnici Windows pametnih telefona neće moći zaštititi svoj Yandex račun dvofaktorskom autentifikacijom.

Mobilna aplikacija podržava različite račune, ali samo Yandex račun je zaštićen obaveznim PIN-om - ovo je prvi faktor. Druga je prikazana na gornjoj slici - ovo je jednokratna lozinka od osam pisma ili skeniranje QR koda sa web stranice na kojoj se prijavljujete.

OTP ističe za 30 sekundi. Pošto sam napravio grešku u kucanju, nisam imao vremena da ponovo unesem isti kod i morao sam da čekam novi (brojeve je ipak lakše unijeti bez grešaka). Stoga je preporučeni i praktičniji način skeniranje QR koda. Za slučajeve autorizacije na istom uređaju, predviđeno je dugme koje kopira OTP u međuspremnik.

Pitanja i odgovori

Komentari su istakli nekoliko pitanja, odgovore na koja sam odlučio dodati u članak.

Ura, sada imam 2SV/2FA svuda! Ima li još nešto što treba uraditi?

Zamislite da ste otišli na odmor, gdje vam je prvi dan ukraden pametni telefon. Sada ne ulazite ni na jedan nalog dok ne vratite SIM karticu. Da biste izbjegli takav scenarij, idite na postavke ključnih računa, tamo pronađite jednokratne ili rezervne kodove za pristup svom računu i spremite ih na drugi uređaj i/ili zapišite na papir.

Imam aplikaciju koja je prestala raditi nakon omogućavanja 2SV/2FA. šta da radim?

Neke aplikacije su nekompatibilne sa verifikacijom u dva koraka u smislu da servis čeka kod u drugom koraku i nema ga gdje uneti. Primjer je neki "desktop" mail klijent.

U ovom slučaju, 2SV postavke vašeg naloga pružaju mogućnost kreiranja lozinki aplikacije (lozinke aplikacije). Morate kreirati lozinku i unijeti je u problematičnu aplikaciju umjesto lozinke vašeg računa. Za Yandex (na primjer, u Yandex.Browser), dovoljno je jednostavno unijeti jednokratnu lozinku koju generiše aplikacija Yandex.Key.

Po kojim parametrima servis utvrđuje da je uređaj pouzdan?

Svaki dobavljač ima svoju implementaciju. Ovo može biti kombinacija SSL kolačića, IP adrese, pretraživača, bilo čega. Postoji prag za promjenu parametara, po dolasku kojeg se morate ponovo prijaviti.

Koje su najbolje mobilne OTP generacije za korištenje?

Ako ne koristite 2FA u Yandexu, onda će to učiniti bilo koja aplikacija (Google, Microsoft, Yandex.Key). Ako imate omogućenu 2FA u Yandexu, ima smisla konsolidirati sve usluge u Yandex.Key. Razlog je taj što se Yandexova implementacija 2FA razlikuje od drugih servisa, ali Yandex.Key podržava RFC 6238, koji vam omogućava da kreirate OTP za druge usluge koje su implementirale ovu specifikaciju.

Zašto ne mogu postaviti 2FA za VKontakte u aplikaciji za generiranje koda?

U postavkama pametnog telefona potrebno je postaviti automatsko otkrivanje datuma i vremenske zone. U suprotnom, aplikacija se ne može registrovati - kod koji je generirala aplikacija neće biti prihvaćen uz grešku "Nevažeći kod za potvrdu". Dostava OTP-a putem SMS-a funkcionira i ni na koji način nije povezana s problemom.

Diskusija i anketa

U početku je autentifikacija u dva i dva koraka bila dio organizacije, ali se postepeno počela pojavljivati u uslugama orijentiranim na potrošače. Google je bio jedna od prvih velikih kompanija koja je ponudila takvu zaštitu svojim korisnicima 2011. godine, a kasnije su se pojačali i drugi igrači, uključujući Yandex i mail.ru, popularni na Runetu, koji su uveli ove mjere početkom 2015. godine.

Do sada, 2FA / 2SV nije dostupan za sve uobičajene usluge. Na primjer, u vrijeme objavljivanja članka, nema ga u glasnicima s višemilionskom publikom Vibera i WhatsAppa (pojavio se u februaru 2017.). Ali općenito, do sredine 2016., tehnologija je bila vrlo raširena.

I sam sam počeo sa Google-om, zatim povezivao društvene mreže, kasnije Microsoft nalog (bilo je frke oko brojnih aplikacija koje nisu podržavale 2SV, pa sam morao da kreiram jednokratne lozinke). Sada imam svuda omogućenu 2FA / 2SV, pa čak i na ovom blogu (samo za administratore).

Možete označiti fragmente teksta koji su vam zanimljivi, a koji će biti dostupni putem jedinstvene veze u adresnoj traci pretraživača.

o autoru

Nikola

Nikola

Nedavno sam zeznuo autentifikaciju nakon što sam dobio obavijest o pokušaju hakovanja poštom.

Pavlovsky Roman

Odabrao sam predmet: Ne, ali sada ću ga početi koristiti.

Uključio sam ga na svom Goole nalogu, ali nakon toga nisam mogao slati poštu iz mail klijenta i nisam se mogao povezati na hangout chatove iz aplikacije. Možda je bilo potrebno ulogovati se sa računara na Google nalog da bi računar postao pouzdan i onda bi sve radilo. Ali nisam se trudio i isključio autorizaciju u dva koraka.

Ako se samo trebate prijaviti na željeni PC kako bi postao pouzdan, onda je to normalno, ali ako to ne pomogne, onda će problem biti sa slanjem pošte i korištenjem chata.

Drugi mail nalog uopšte nema dvofaktorsku autentifikaciju, a osim toga, tu bih ga uključio.

Aleksandar [Mazdaischik]

Odabrao sam "Moja opcija nije ovdje", iako bi, možda, vrijedilo odabrati "Ne, a sada ću je početi koristiti."

Koristim poštu samo preko Outlooka, a on, čini se, ne podržava autorizaciju u dva faktora (iako je nisam guglao - možda su smislili dodatke). Ne koristim Microsoft nalog. Nema pametnog telefona. Nije registrovan na društvenim mrežama (osim GitHub-a). Registracija na svakojakim forumima i sajtovima, kao što je ovaj, mislim da je neprikladno štititi.

Imam Skype nalog koji koristim samo u kancelariji (sedim u opštem četu kompanije). Sada ću razmisliti da ga spojim sa Microsoft nalogom (izgleda da postoji takva funkcionalnost) i da koristim dvofaktorsku autorizaciju.

Nikola

Nikola

Hvala, veoma zanimljivo!

“Napominjemo da je računar po defaultu prebačen u kategoriju pouzdanih, tj. sljedeći ulazi na ovom uređaju ne zahtijevaju drugi faktor. Lista takvih uređaja može se obrisati u 2SV parametrima.

I po kojim faktorima prepoznaje ovaj pouzdani uređaj? Je li to certifikat ili neki SID na bazi željeza?

Eugene

Dvofaktorska autentifikacija je omogućena samo u posebno važnim uslugama, na primjer, na bankovnim računima, u platnim sistemima. Ali na nekim od njih možete ući u nalog sa samo jednom lozinkom, ali sve operacije se mogu obaviti putem dvofaktorske. Ne postoji na mail servisima i društvenim mrežama, jer sami servisi prilično dobro prate "sumnjive radnje" (promjena IP-a, pokušaj pogađanja lozinke, promjena uređaja koji se koristi, itd.) i obavještavaju o tome prilično brzo, a mnogi čak i odmah automatski blokirajte nalog.

Evgeniy Kazakin: Hvala, veoma zanimljivo!

“Napominjemo da je računar po defaultu prebačen u kategoriju pouzdanih, tj. sljedeći ulazi na ovom uređaju ne zahtijevaju drugi faktor. Lista takvih uređaja može se obrisati u 2SV parametrima. ”I po kojim faktorima prepoznaje ovaj pouzdani uređaj? Je li to certifikat ili neki SID na bazi željeza?

Najvjerovatnije to zavisi od implementacije. Čak i Steam klijent ima svoju 2F autentifikaciju.

Andrey Bayatakov

Uključeno gdje god je to moguće. Činilo se da nije bilo nikakvih provala. :) Ali na outlook.com možete vidjeti zahtjeve za zaštitu sa mjesta koja definitivno nisam mogao pronaći... i sa OS-ima koje nikada nisam koristio. Što se tiče onemogućavanja SMS-a, prošle godine sam se nekoliko puta susreo da SMS sa kodom od QIWI-a nije stigao na pametni telefon, ali je u isto vrijeme primljen na običan telefon bez ikakvih problema. Bilo je dovoljno preurediti SIM karticu.

Matvey Solodovnikov

Vadim, odličan članak! Hvala na detaljnoj prezentaciji.

Omogućeno u Guglu (nakon što su mi pokušali da provale lozinku negde iz Turske), na Microsoft nalogu (bio sam previše lijen da to uradim, ali sam nakon ovog članka odlučio da ga ipak omogućim) i u Dropboxu (omogućen je već dva godine). Koristim Microsoft Authenticator na Lumia 640.

P.S. Da. a u telegramu i to treba upaliti :) nikad se ne zna.

-

Matthew, hvala na odgovoru. Da, Telegram je u tom pogledu bolje zaštićen od WhatsAppa ili Vibera, tako da ima smisla omogućiti 2SV.

D K

Moj Yandex nalog je zaštićen na W10M dvofaktorskom autentifikacijom. Uzimam lozinku sa Yandex ključa instaliranog na iPad-u. I općenito uključujem takvu zaštitu tamo gdje je to jedino moguće. Moja pošta na Mail.ru je bila prije hakovana, morao sam često mijenjati lozinku. Sada, nakon što je tamo omogućena autorizacija u dva koraka, nije bilo hakova. Nakon poznatih događaja, uključio sam ga na Telegramu.

D K

Zaboravio sam da dodam da je i moja Sberbank kartica prevarena sa omogućenom autorizacijom u dva koraka.

Andrey

Andrey

Hvala na članku, nisam znao za aplikaciju za pametni telefon na Microsoft nalog, povezao sam je.

Vitalij

Odličan članak, dobro raspoređen na policama 2FA i 2SV.

Generalno, nedavno sam razmišljao o sigurnosti i prešao na KeePass. Pouzdanije, sigurnije i što je najvažnije neovisno o serverima trećih strana, nisam ništa smislio. Podesio sam auto lock, lozinka je komplikovanija i to je to.

2FA je samo za Sberbank karticu, postoji korisničko ime (samo u mojoj glavi), lozinka (u KeePass-u) i SMS.

Yaroslav Nepomniachtchi

Koristim Microsoft Authenticator relativno dugo, zapravo od registracije Microsoft naloga.

Počeo sam da čačkam po podešavanjima i našao takvu stvar, stavio je na windows phone.

Nakon što sam pročitao članak, instalirao sam Google nalog, takođe preko Microsoft Authenticator-a.

Postavlja se pitanje - Šta učiniti u slučaju krađe / gubitka mobilnog uređaja?

Yaroslav Nepomniachtchi

Čudno je zašto banke ne koriste dvofaktorsku autentifikaciju.

Pa, bar nisam našao u Sberbanci i Telebanku

Nikola

Nikola

Vadim Sterkin: U Sberbank 2SV. Na sajtu prvo unesite lozinku, a zatim kod sa SMS-a.

i svaki put dolazi novi kod. Vjerovatno se smiruje od mogućnosti hakovanja)

(osim ako vremenski interval neće sačuvati)

Lecron

Ne slažem se sa prijenosom SMS autentifikacije sa 2FA na 2SV.

Slično, ključevi sefa mogu se kopirati prilikom prodaje. Isto tako, proizvođač sefa ima šifru ključa, koju može proizvesti uz predočenje dokumenata za posjedovanje sefa, u slučaju da se izgube.

-

Lecron: Ne slažem se sa prijenosom SMS autentifikacije sa 2FA na 2SV.

U ovom slučaju, SIM kartica je potpuni analog ključa za sef koji posjedujete. MitM ranjivosti i nesigurna procedura ponovnog objavljivanja ne mijenjaju činjenicu _vlasništva_.Tvoje pravo. Ali samo zbog MITM-a, mnogi infobez stručnjaci ne smatraju SMS faktorom... Neki čak i ne smatraju OTP generiran na pametnom telefonu kao takav, ali po mom mišljenju to je već previše :)

Sergey Sysoev

I slažem se sa Lecronom. Činjenica da postoje ranjivosti u korištenju SMS-a ne negira činjenicu da je to još uvijek drugi faktor, iako vrlo slab. Inače, kao što ste ispravno primijetili, OTP se ne može smatrati takvim, jer virus može stići na pametni telefon (posebno Android, zar ne?). A iza ramena, druga osoba može proviriti iz hardverskog OTP-a. Ili, na primjer, banka koja je izdala hardverski OTP može napraviti duplikat.

Koristim Google Afenticator za Mail.ru, Facebook, VK (na koji rijetko idem) i Microsoft nalog (potonji je odličan prijatelj sa Google programom, ali ne vidim smisao instaliranja dvije aplikacije za istu funkciju) . Pokušao sam i povezati Yandex, ali nije išlo. U idealnom slučaju, želio bih vidjeti ovlaštenje u bankama također na osnovu ove aplikacije.

Usput, pitanje Vadimu o lozinkama aplikacija - Google nudi lozinku za njih samo od malih latiničnih slova. Koliko je pouzdan?

Yaroslav Nepomniachtchi

Pitao sam podršku.

Zaista, u Windows prodavnici postoji aplikacija VTB24 Token

Andrey Varypaev

Andrey Varypaev

Nedavno je organizovao i dvostepenu kampanju na mail.ru. Pošto mi je moja lozinka od 20 cifara oduzeta preko https konekcije preko proxyja i uspjela sam ući 2 puta na mail jednom preko Ukrajine, drugi put sa nekih ostrva. Na svu sreću, moj mail.ru nalog je blokiran zbog sumnje na hakovanje. Zatim sam izvršio autentifikaciju u dva koraka.

Nikola

Vadim Sterkin: Andrew, dobar primjer da je složena lozinka + drugi faktor bolji od jednostavne složene lozinke.

I kako mogu ukrasti 20-cifrenu lozinku? Keylogger se ne uzima u obzir.

Vadim, možeš li mi reći više o ovim hardverskim tokenima. Šta je to, šta je njihovo značenje? Da li se kodovi generiraju prema unaprijed određenom algoritmu? Ako jeste, da li je zaista sigurno i da li se algoritam ne može izračunati?

I još nešto u isto vrijeme. :) Koliko je bezbedno koristiti tastere "Prijavi se sa" za ulazak u resurse. Kao, na primjer, na vašem blogu.

Nikola

Vadim Sterkin:

2. I proguglati? TOTP, HOTP

3. Ovo je zanimljivo pitanje. Mislim da to treba posebno istaći. Ali možete sami istražiti i dati nešto hrane za razmišljanje.

Pa to nije fer! I žvakati? :)

Vitalij Černišov

Koristim 2FA gdje god postoji takva prilika - github, live račun, dropbox, Yandex, Google. Pošta je sada najvažnija stvar koju treba zaštititi, sve ostalo je vezano za nju.

Ovdje me brine pitanje lozinki aplikacija, za one programe koji ne podržavaju 2FA, na primjer, isti klijent pošte. Nije li ovo kršenje sigurnosti? Uostalom, ova lozinka se može presresti na isti način; radi jednostavnosti, izostavićemo trenutak šifriranja saobraćaja. I unesite ovu lozinku u drugu aplikaciju. Outlook nema kolačiće ili sličan mehanizam za uslugu da razlikuje jednu aplikaciju od druge. Ili postoji? Šta sprečava presretanje ove lozinke aplikacije na isti način kao i obična lozinka? I koristite ga u drugoj aplikaciji. Ako samo šifriranje prometa, onda se ispostavlja da su lozinke aplikacija ogromna rupa. Potpuno isti nivo sigurnosti kao i obična lozinka.

Emma

Nedavno mi je stigla vijest: https://geektimes.ru/post/276238/, koja me je neprijatno iznenadila, već sam se svim srcem uspio naviknuti na Telegram. Autor članka brka pojmove, autentifikaciju u 2 koraka naziva 2-faktorom, ali nije u tome stvar. Šta se dešava - napadač, koji ima pristup SMS-u žrtve, i dalje će moći da se prijavi na nalog, au ovom slučaju , 2SV Telegram autentifikacija neće pomoći? Koja je onda svrha toga?

Dmitrij Sergejevič

Ako sam sve dobro shvatio, onda je dvofaktorska autentifikacija dostupna samo uz odgovarajuću aplikaciju instaliranu na pametnom telefonu. Ali ja nemam pametni telefon. Mogu ga kupiti, ali mi jednostavno ne treba. Koristim oklopni, nepotopivi telefon sa dugmadima praistorijske funkcionalnosti, koji mi je potreban samo za pozive i SMS (koji, zapravo, ne mogu ništa drugo) i koji se naplaćuje jednu i po do dvije sedmice. Kupujete pametni telefon samo da biste mogli koristiti dvofaktorsku autentifikaciju?

-

Koristite dvostepeni - vaš pametni telefon koji probija oklop može primati tekstualne poruke.

artem

Za pristup klijentskim resursima koristim i 2FA, ali u ovom slučaju ulogu hardverskog tokena igra pametni telefon sa RSA SecureID aplikacijom.

sa ove tačke gledišta - generisanje koda aplikacija na telefonu nije drugi faktor. Telefon se može hakovati. A neki korisnici to rade sami kako bi instalirali neslužbeni softver (jailbreak). Nakon toga, bilo koja aplikacija (virus ili neko ko se maskira kao korisna aplikacija) može, na primjer, ući u memorijsko područje koje koristi vaša aplikacija za generiranje jednokratnih lozinki. A možete učiniti još lakše i jednostavno ukrasti sadržaj ekrana putem API-ja koji stvara snimke ekrana. (Da, obično ovaj API ne bi trebao biti dostupan za skrivenu upotrebu od strane programa trećih strana, ali nakon jailbreaka sve je moguće).

čak i ako niste napravili jailbreak vlastitim rukama - telefon se, teoretski, može hakirati na daljinu, kao i svaki prilično složen uređaj povezan na mrežu. Malo vjerovatno? Svakako. Ali ovo je malo vjerovatno i teško za implementaciju kao hakovanje mobilnog operatera, podmićivanje tehničara, pravljenje duplikata SIM kartice ili na drugi način presretanje koda iz SMS-a.

čak i ako imate poseban uređaj za generisanje OTP-a ili list sa odštampanim jednokratnim lozinkama - možete ih "špijunirati" koristeći jaku optiku ili hakovanje nadzorne kamere u komšiluku :) Ili podmititi službenika u banci koji vam je ovo dao lozinke. Sve je to tako malo vjerovatno, ali sasvim moguće u praksi. Tako vaš "drugi faktor" postaje... postaje... postaje prvi.

zašto sam ja Na činjenicu da je granica između 2FA i 2SV toliko tanka da je interesantna samo sa stanovišta teorijskog razmišljanja o idealnom svijetu. U praksi takva granica ne postoji. Stoga je, na primjer, implementacija usvojena u Telegramu jednako ispravno nazvati i dvofaktorsku i dvostepenu.

P.S. Ovo nije relevantno za slučaj, ali mogućnost izvođenja MITM napada na telefon, slično onoj opisanoj u članku na Habréu, kritiziraju praktičari kojima vjerujem. Oni tvrde da je takav napad moguć samo u posebnim laboratorijskim uslovima. U praksi su svi mobilni operateri koji posluju u Rusiji naučili da se brane od toga, jer korišćenjem posebno konfigurisane opreme.

-

Artem, dugo se nismo vidjeli :)

Zaista, gdje je granica? :)

Moj argument se zasniva na faktorima (posebno na vlasništvu), a vi ste počeli za zdravlje, a onda ste upali u "sve se može ukrasti i hakovati". Čak sam pomislio da je na kraju teza “2fa nije potrebna, jer lemilica!” :)

Pa, pošto ste ušli u holivar, voleo bih da čujem vaše mišljenje o mom pitanju, izrečenom u diskusiji:

U isto vrijeme, možda imate razumno objašnjenje za činjenicu da Google, Microsoft i Telegram svoju autentifikaciju ne nazivaju dvofaktorskom, a Apple prelazi sa 2SV putem SMS-a/Find My Phone na 2FA? Bez izgovora tipa "nisam odgovoran za njih", ali razumno.

artem

Počeo si za zdravlje, a onda se spustio

a gdje je u mom komentaru granica izmedju "zdravlja" i "spuštenog"?

Pa, otkad si ušao u holivar,

nije da sam zaista želeo da uđem, i ne vidim tu nikakvu svetost uopšte. Ali imao sam razgovor sa određenom osobom (da, u Telegram chatu) - doveo je vaš blog kao argument.

Voleo bih da čujem vaše mišljenje o mom pitanju

Pa, ovo mi je čudno pitanje, jer jednostavno ne odvajam 2FA i 2SV. U svakom slučaju, kada je SMS u pitanju. Tamo, malo iznad u grani na koju se pozivate, osoba kaže sve kako treba. SIM kartica je i dalje “ono što posjedujete”. Da, može se ukrasti, krivotvoriti ili presresti u hodu - ali to ne poništava akciju princip. (Osim toga, kao što sam rekao, MITM ne funkcioniše u praksi, tako da ovaj argument očigledno nije dovoljan da se SMS prekvalifikacija sa 2FA na 2SV).

Evo još jednog primjera za vas u riznici terminoloških neslaganja. (Vi ih sami donosite gore u izobilju, uključujući i isti Google, koji ne razdvaja 2FA i 2SV). GitHub koristi termin "2FA" (https://github.com/settings/security), dok je riječ o istom RFC 6238, tj. generiranje koda pomoću aplikacije na telefonu. U isto vrijeme, imaju podršku za FIDO U2F i zamjenu za SMS. To ih ne sprječava da svoju autentifikaciju smatraju dvofaktornom.

» ti meni: ali postoji niz drugih kompanija koje ne dijele. Šta mislite o ovome?

ja tebi: sa moje tačke gledišta nisu u pravu ili hvataju buve.Svako ima pravo da koristi termin koji mu je bliži. Neslaganje nastaje samo ako pisac istovremeno koristi oba pojma, a istovremeno ih jasno razdvaja (i ne koristi ih kao sinonime, kao što, na primjer, Google radi). Ovo je veoma retko. Uglavnom - ili u akademskim materijalima (poput priče o agentu Smithu), ili na vašem blogu :)

Smatraju da je njihova autentikacija u dva koraka (na stranici postavki piše Verifikacija u 2 koraka).

Gdje? Evo citata sa glavne stranice postavki (https://github.com/settings/security):

Dvofaktorska autentifikacija je naslov odjeljka.

Zatim, ako kliknete na dugme Uredi, dolazimo do stranice https://github.com/settings/two_factor_authentication/configure. (Pažnja na URL). Tamo čitamo:

Pružanje zamjenskog SMS broja omogućit će GitHubu da pošalje vaše dvofaktorske kodove za autentifikaciju na alternativni uređaj ako izgubite primarni uređaj.

Pa, generalno, termin 2FA se pojavljuje sedam puta na ovoj stranici. Termin 2SV se nikada ne pojavljuje.

Svako ima pravo da koristi termin koji mu je bliži.

Da, a oglašene kompanije ne koriste termin 2FA, iako je “faktor” jedan od osnovnih pojmova u infobezu.

Uglavnom - ili u akademskim materijalima (poput priče o agentu Smithu), ili na vašem blogu :)

Sve zavisi od pedantnosti komentatora. Ako zatvorite komentare na blogu, možete pisati šta god želite. Podijelio sam 2FA/2SV, a oni koji se ne slažu odmah su naletjeli na komentare - čak i glasaju protiv :) Da nisam podijelio, vjerovatno bi ih bilo manje. Ali to ih ne bi spriječilo da upiru prstom u kontekst “SMS nije 2FA”.

artem

Mislio sam da govoriš o Guglu, pogledao sam nepažljivo. Pitao sam za Google / MSFT / Apple / Telegram, a ti si mi ubacio GitHub, gdje sve odgovara tvojim tezama. I da, sviđa mi se kako ste dovukli Google ovdje tako što ste zakačili frazu u pomoći.

I skliznuo GitHub iz dva razloga. Prvo, neko je ovde u komentarima već pitao o tome, ali ja sam bio previše lijen da tačno odgovorim na to - da, GitHub takođe podržava 2FA. I drugo, pošto ste već prošli kroz sve druge velike kompanije, pedantno analizirajući njihov pristup terminologiji. Nemojte ponavljati. Tako da sam morao naći nekog novog.

Da nije podijeljeno, vjerovatno bi ih bilo manje. Ali ne bi im škodilo da upiru prstom u kontekst "SMS nije 2FA".

To je cela poenta. Ne smeta mi da podelim 2FA i 2SV - ako bi to moglo da se uradi nedvosmisleno. One. kategorizirati: da, ovaj kanal je drugi faktor, a ovaj je samo varijacija prvog. Savršeno znaš da volim da ulazim u dno pojmova koliko i ti, ako ne i više :)

Problem je što se u slučaju SMS-a ova linija ne može povući. One. to nije pitanje pedantnost, već potpuno bespredmetan terminološki spor.

Prema nekim indicijama, SIM kartica je „posed“, tj. drugi faktor. Legitimni korisnik ne može primiti poruku bez SIM kartice. A za većinu napadača ovo je ozbiljna prepreka, iako ne nepremostiva. (Uporedivo sa provalom u stan da bi se ukrao OTP uređaj.)

Po nekim drugim znacima - da, GSM tehnologija se može prevariti i presresti. I tako ovaj faktor postaje informativan, kao i prvi. Ali sa ove tačke gledišta, generisanje OTP-a na telefonu je takođe informativni faktor. (Vidi gore obrazloženje o bekstvu iz zatvora).

pa ja Prvo Ne vidim nikakvu praktičnu razliku između 2FA i 2SV. I drugo, Ne vidim smisao u svađi. Jer u praksi se 2FA ne ispostavlja kao nešto sigurnije od 2SV. U svakom slučaju, dok je najčešći „drugi kanal" SMS ostaje.

Moguće je i potrebno tvrditi da je upravo SMS manje siguran. kanal, nego poseban uređaj za generiranje OTP-a. Takav razgovor zaista ima smisla - za razliku od pokušaja da se klasifikuju različite kanale kao 2FA ili 2SV i raspravljanja o tome koja je od ovih sfernih opcija pouzdanija u vakuumu.

To je slučaj kada pokušaj pojednostavljenja kroz klasifikaciju samo komplikuje diskusiju i čini je manje smislenom i ranjivijom na terminološka neslaganja.

-

NIST proglašava starost 2-faktorske autentifikacije zasnovane na SMS-u preko | TechCrunch.

Ako se provjera van opsega treba izvršiti putem SMS poruke na javnoj mobilnoj telefonskoj mreži, verifikator ĆE potvrditi da je unaprijed registrirani telefonski broj koji se koristi zapravo povezan s mobilnom mrežom, a ne s VoIP-om (ili drugim softverom -bazirana) usluga. Zatim šalje SMS poruku na prethodno registrovani telefonski broj. Promjena unaprijed registrovanog telefonskog broja NEĆE biti moguća bez dvofaktorske autentifikacije u trenutku promjene. OOB korištenje SMS-a je zastarjelo i više neće biti dozvoljeno u budućim izdanjima ovog vodiča.

-

Georgije, čestitam na kupovini - odlična ideja! I koliko košta? Prodavac ima cijenu na zahtjev iz nekog razloga. Međutim, Yandex.Market nagovještava cijenu od oko 1.500 rubalja.

Da, to je 2FA. Faktor vlasništva definiram prema tome da li korisnik ima hardverski uređaj za autentifikaciju (vaš token) ili OTP generiranje direktno na uređaju (pametni telefon ili token za OTP generiranje). U slučaju SMS-a, kod se negdje generiše i prenosi vama, tako da to ne smatram faktorom.

Protivnici se ne slažu, ali kao što sam napomenuo u komentarima i istakao Artem, u zavisnosti od stepena paranoje, ni pametni telefon sa aplikacijom se ne može smatrati faktorom, jer se može hakovati.

George

Vadime, dobrodošao!

Danas sam sebi kupio hardverski token: http://www.aladdin-rd.ru/catalog/jacarta_u2f/ - koristim ga na svom Gmail nalogu i Dropbox nalogu. Pošto je jačina lanca određena njegovom najslabijom karikom, uklonio sam telefon iz dropbox-a i Google kao faktor oporavka i sada mogu ući u Google samo po tokenu, ili ako ga nema, onda preko OTP Google Authentifikatora , a ako ga nema, onda 8-cifreni rezervni kod: https://i.gyazo.com/d6589d7523d4259e423d500de1c2354b.png

U skladu s tim, sada idem na gmail.com, unosim uobičajenu lozinku i google počinje tražiti token: https://i.gyazo.com/0503e8347c80ce865dd2f5ed69eab95c.png . Ubacim token, on ga definiše, pritisnem hard dugme na tokenu, kažu da sam prava osoba i autentifikujem se na nalog. Može li se ovaj metod provjere autentičnosti smatrati dvofaktorskom autentifikacijom? Osim toga, pročitao sam sve komentare i nisam baš razumio zašto SMS nije faktor. Jer postoji lozinka (znam) i imam telefon sa priloženim brojem (imam). Nisam holivar zbog toga, ali sam više zbunjen nego što sam razumio zašto se to ne može nazvati dvofaktorskom metodom autentifikacije.

Kao korisnik Windowsa, ne mogu ništa reći - ja sam čajnik. Ali sa stanovišta pouzdanosti i efikasnosti, mogu dati savjet za lutke. Možete hakovati bilo šta bilo koje složenosti. I stoga, da biste zaštitili zaista vrijedne podatke - bankovne račune, birajte velike pouzdane banke, i prepustite njihovim vrhunskim profesionalcima da brinu o vašoj sigurnosti. A ako propadnu, banci će biti lakše da vam nadoknadi štetu, osim ako niste, naravno, Miler ili Deripaska, nego da vas tuži. Što se tiče društvenih mreže…. šta se tu štiti? Ako ste aktivni korisnik društvenih mreža, onda najvjerovatnije nemate šta uzeti - tamo nikada nije bilo vrijednih informacija.