Ako je na vašem računu omogućena potvrda u dva koraka, svoj profil možete koristiti samo na pouzdanim uređajima. Ako se pokušate prijaviti na svoj Apple ID na novom gadgetu, morat ćete unijeti lozinku i 16-cifreni kod koji će se prikazati na pouzdanom uređaju.

Bilješka! Nakon prijave, novi uređaj će automatski postati verifikovan.

Važne tačke koje treba zapamtiti:

- Obavezno zapamtite podatke o svom računu.

Bitan! Da biste ga vratili, morate kontaktirati Apple i dokazati legalnu kupovinu uređaja od službenih predstavnika kompanije.

- Sigurni (fizički) pouzdani uređaji.

- Koristite lozinke za zaključavanje na svim gadžetima.

Omogućite dvofaktorsku autentifikaciju

Funkciju možete aktivirati putem sistemskih postavki pametnog telefona.

Bilješka! Na primjer, korišten je iPhone sa iOS-om 11. Ako imate verziju 10.2 ili stariju, tada se postavka vrši preko iCloud stavke.

Onemogućavanje funkcije

Onemogućavanje verifikacije u dva koraka se dešava preko pretraživača.

Bilješka! Odgovaranje na sigurnosna pitanja može biti potrebno za potvrdu vašeg identiteta.

zaključci

Dvostruka verifikacija vam omogućava da zaštitite svoj uređaj od hakovanja od strane uljeza. Kada koristite funkciju, ne zaboravite na neka sigurnosna pravila. Postavljanje ili onemogućavanje autentifikacije ne oduzima puno vremena.

Pažnja. Aplikacije razvijene u Yandexu zahtijevaju jednokratnu lozinku - čak ni ispravno kreirane lozinke aplikacije neće raditi.

- Prijavite se s QR kodom

- Prijenos Yandex.Key-a

- Glavna lozinka

Prijavite se na Yandex uslugu ili aplikaciju

Jednokratnu lozinku možete unijeti u bilo koji obrazac za autorizaciju Yandexa ili aplikacije koje je Yandex razvio.

Bilješka.

Jednokratnu lozinku morate unijeti na vrijeme dok je prikazana u aplikaciji. Ako je ostalo premalo vremena do ažuriranja, samo pričekajte novu lozinku.

Da biste dobili jednokratnu lozinku, pokrenite Yandex.Key i unesite pin kod koji ste postavili prilikom postavljanja dvofaktorske autentifikacije. Aplikacija će početi generirati lozinke svakih 30 sekundi.

Yandex.Key ne provjerava PIN koji ste unijeli i generira jednokratne lozinke, čak i ako ste uneli pogrešan PIN. U tom slučaju se ispostavi da su kreirane lozinke netačne i da se s njima nećete moći prijaviti. Da unesete ispravan pin kod, samo izađite iz aplikacije i pokrenite je ponovo.

Karakteristike jednokratnih lozinki:

Prijavite se s QR kodom

Neke usluge (na primjer, početna stranica Yandexa, pasoš i pošta) omogućavaju vam da se prijavite na Yandex jednostavnim usmjeravanjem kamere na QR kod. Istovremeno, vaš mobilni uređaj mora biti povezan na internet kako bi Yandex.Key mogao kontaktirati server za autorizaciju.

Kliknite na ikonu QR koda u pretraživaču.

Ako u obrascu za prijavu nema takve ikone, tada se na ovu uslugu možete prijaviti samo lozinkom. U tom slučaju možete se prijaviti pomoću QR koda u pasošu, a zatim otići na željenu uslugu.

Unesite PIN kod u Yandex.Key i kliknite Prijava pomoću QR koda.

Usmjerite kameru vašeg uređaja na QR kod prikazan u pregledniku.

Yandex.Key prepoznaje QR kod i šalje vašu prijavu i jednokratnu lozinku u Yandex.Passport. Ako prođu test, automatski ćete se prijaviti na svoj pretraživač. Ako se ispostavi da je prenesena lozinka netačna (na primjer, zato što ste pogrešno unijeli PIN u Yandex.Key), pretraživač će prikazati standardnu poruku o pogrešnoj lozinki.

Prijava pomoću Yandex računa na aplikaciju ili web stranicu treće strane

Aplikacije ili web lokacije koje trebaju pristup vašim Yandex podacima ponekad zahtijevaju da unesete lozinku da biste se prijavili na svoj račun. U takvim slučajevima, jednokratne lozinke neće raditi - za svaku takvu aplikaciju mora se kreirati posebna lozinka aplikacije.

Pažnja. U Yandex aplikacijama i uslugama rade samo jednokratne lozinke. Čak i ako kreirate lozinku aplikacije, na primjer, za Yandex.Disk, nećete se moći prijaviti s njom.

Prijenos Yandex.Key-a

Možete prenijeti generiranje jednokratnih lozinki na drugi uređaj ili postaviti Yandex.Key na nekoliko uređaja u isto vrijeme. Da biste to uradili, otvorite stranicu Kontrola pristupa i kliknite na dugme Zamjena uređaja.

Nekoliko naloga u Yandex.Key

Isti Yandex.Key se može koristiti za više naloga sa jednokratnim lozinkama. Da dodate još jedan račun u aplikaciju, kada postavljate jednokratne lozinke u koraku 3, dodirnite ikonu u aplikaciji. Osim toga, možete dodati generiranje lozinke u Yandex.Key za druge usluge koje podržavaju takvu dvofaktorsku autentifikaciju. Upute za najpopularnije usluge nalaze se na stranici o kreiranju verifikacionih kodova koji nisu Yandex.

Da biste prekinuli vezu između računa i Yandex.Key-a, dodirnite i držite odgovarajući portret u aplikaciji dok se desno od njega ne pojavi križ. Kada kliknete na križić, veza vašeg računa sa Yandex.Key će biti uklonjena.

Pažnja. Ako izbrišete nalog koji ima omogućenu jednokratnu lozinku, nećete moći dobiti jednokratnu lozinku za prijavu na Yandex. U tom slučaju će biti potrebno vratiti pristup.

Otisak prsta umjesto PIN-a

Otisak prsta umjesto PIN koda može se koristiti na sljedećim uređajima:

pametni telefoni koji koriste Android 6.0 i skener otiska prsta;

iPhone počevši od modela 5s;

iPad počinje sa Air 2.

Bilješka.

Na iOS pametnim telefonima i tabletima, otisak prsta se može zaobići unosom šifre uređaja. Da biste se zaštitili od ovoga, uključite glavnu lozinku ili promijenite lozinku u složeniju: otvorite aplikaciju Postavke i odaberite Touch ID i lozinka .

Da biste koristili omogućavanje provjere otiskom prsta:

Glavna lozinka

Da biste dodatno zaštitili svoje jednokratne lozinke, kreirajte glavnu lozinku: → Glavna lozinka .

Sa glavnom lozinkom možete:

pobrinite se da umjesto otiska prsta možete unijeti samo glavnu lozinku za Yandex.Key, a ne i šifru za zaključavanje uređaja;

Sigurnosna kopija podataka Yandex.Key

Možete napraviti sigurnosnu kopiju podataka ključa na Yandex serveru tako da ih možete vratiti ako izgubite telefon ili tablet s aplikacijom. Podaci svih naloga dodatih ključu u trenutku kada je kopija kreirana kopiraju se na server. Ne može se kreirati više od jedne rezervne kopije, svaka sljedeća kopija podataka za određeni telefonski broj zamjenjuje prethodnu.

Da biste dobili podatke iz sigurnosne kopije, trebate:

imati pristup broju telefona koji ste naveli prilikom kreiranja;

zapamtite lozinku koju ste postavili za šifriranje sigurnosne kopije.

Pažnja. Sigurnosna kopija sadrži samo prijave i tajne potrebne za generiranje jednokratnih lozinki. Pin kod koji ste postavili kada ste omogućili jednokratne lozinke na Yandexu mora se zapamtiti.

Još nije moguće izbrisati rezervnu kopiju sa Yandex servera. Automatski će se izbrisati ako ga ne koristite u roku od godinu dana nakon kreiranja.

Napravite rezervnu kopiju

Odaberite stavku Napravite rezervnu kopiju u postavkama aplikacije.

Unesite telefonski broj na koji će rezervna kopija biti povezana (na primjer, "380123456789") i kliknite Dalje.

Yandex će poslati kod za potvrdu na uneseni broj telefona. Kada primite kod, unesite ga u aplikaciju.

Kreirajte lozinku za šifriranje sigurnosne kopije vaših podataka. Ovu lozinku nije moguće povratiti, stoga pazite da je ne zaboravite ili izgubite.

Unesite lozinku dvaput i kliknite na dugme Gotovo. Yandex.Key će šifrirati rezervnu kopiju, poslati je Yandex serveru i obavijestiti vas o tome.

Vraćanje iz sigurnosne kopije

Odaberite stavku Vrati iz sigurnosne kopije u postavkama aplikacije.

Unesite broj telefona koji ste koristili prilikom kreiranja sigurnosne kopije (na primjer, "380123456789") i kliknite na dugme Dalje.

Ako se za navedeni broj pronađe rezervna kopija podataka ključa, Yandex će poslati kod za potvrdu na ovaj broj telefona. Kada primite kod, unesite ga u aplikaciju.

Uvjerite se da datum i vrijeme izrade sigurnosne kopije, kao i naziv uređaja, odgovaraju rezervnoj kopiji koju želite koristiti. Zatim kliknite na dugme Vrati.

Unesite lozinku koju ste postavili prilikom kreiranja sigurnosne kopije. Ako ga se ne sjećate, nažalost, bit će nemoguće dešifrirati sigurnosnu kopiju.

Yandex.Key će dešifrirati podatke sigurnosne kopije i obavijestiti vas da su podaci vraćeni.

Kako jednokratne lozinke zavise od tačnog vremena

Prilikom generiranja jednokratnih lozinki, Yandex.Key uzima u obzir trenutno vrijeme i vremensku zonu postavljenu na uređaju. Kada je internet veza dostupna, ključ takođe zahteva tačno vreme od servera: ako vreme na uređaju nije tačno, aplikacija će ga ispraviti. Ali u nekim situacijama, čak i nakon izmjene i sa ispravnim pin kodom, jednokratna lozinka će biti netačna.

Ako ste sigurni da unosite PIN kod i lozinku ispravno, ali ne možete se prijaviti:

Provjerite je li vaš uređaj postavljen na ispravno vrijeme i vremensku zonu. Zatim se pokušajte prijaviti s novom jednokratnom lozinkom.

Povežite svoj uređaj na internet tako da Yandex.Key može sam dobiti tačno vrijeme. Zatim ponovo pokrenite aplikaciju i pokušajte unijeti novu jednokratnu lozinku.

Ako problem i dalje postoji, kontaktirajte podršku koristeći obrazac ispod.

Ostavite povratne informacije o dvofaktorskoj autentifikaciji

Na ovoj stranici ćete pronaći informacije o tome kako onemogućiti ili omogućiti dvofaktornu autentifikaciju na iPhoneu, koja pruža visoku zaštitu ličnih podataka na telefonu. Ako vas nerviraju stalne obavijesti o dvofaktorskoj autentifikaciji na iPhoneu i želite onemogućiti ovu funkciju, ali se ne sjećate gdje da je isključite u postavkama, onda će ovaj članak biti relevantan i za vas.

Hajde da vidimo šta je dvofaktorska autentikacija na iPhoneu i čemu služi. Dvofaktorska autentifikacija je maksimalni nivo sigurnosti za Apple ID i garantuje vlasniku pametnog telefona da samo vlasnik može pristupiti nalogu na iPhoneu, čak i ako je lozinka na neki način postala poznata nekom drugom. Kada uključite dvofaktornu autentifikaciju, vašem nalogu se može pristupiti samo sa pouzdanog iPhone-a, iPad-a, Mac-a, iPod touch-a sa iOS 9 ili novijim ili Mac-a sa OS X El Capitan ili novijim. Kada se prvi put prijavite s novog uređaja, morat ćete unijeti lozinku i šestocifreni verifikacioni digitalni kod; nakon što ispravno unesete kod, uređaj se smatra pouzdanim. Na primjer, ako ste vlasnik iPhonea i trebate se prvi put prijaviti na svoj račun na novom Macu, od vas će biti zatraženo da unesete svoju lozinku i verifikacioni kod, koji će se odmah prikazati na ekranu vašeg iPhonea.

Pogledajmo gdje se u postavkama iPhonea, iPada ili iPod toucha ova zaštitna funkcija uključuje i isključuje.

Na uređaju koji koristi iOS 10.3 ili noviji.

"Postavke" > [vaše ime] >

Na uređaju koji koristi iOS 10.2 ili stariju verziju.

Postavke > iCloud. Odaberite Apple ID > "Lozinka i sigurnost", kliknite "Uključi dvofaktorsku autentifikaciju" i "Nastavi".

Za potvrdu pouzdanog broja telefona na koji želimo da primamo verifikacione kodove, naznačujemo broj telefona, nakon čega se na navedeni broj šalje verifikacioni kod. unesite verifikacioni kod koji ste dobili na navedeni broj da biste omogućili dvofaktorsku autentifikaciju.

Na Mac-u sa OS X El Capitan ili novijim, slijedite ove korake da omogućite dvofaktorsku autentifikaciju.

otvorite Apple meni > "System Preferences" > iCloud > i "Account", kliknite na ikonu "Security" i "Uključi dvofaktornu autentifikaciju".

Šta ako se ne sjećam svoje dvofaktorske lozinke za autentifikaciju? Možete pokušati resetirati lozinku ili promijeniti lozinku sa pouzdanog uređaja na sljedeći način.

Na vašem iPhoneu, iPadu ili iPod touchu otvorite Postavke > [vaše ime]. Ako uređaj koristi iOS 10.2 ili stariji, zatim "Postavke" > iCloud > i vaš Apple ID, zatim "Lozinka i sigurnost", zatim "Promijeni lozinku", a zatim unesite novu lozinku. Na Mac-u resetirajte ili promijenite svoju dvofaktorsku lozinku za autentifikaciju.

Otvorite izbornik > zatim "System Preferences", a zatim iCloud i odaberite "Račun. Ako trebate unijeti lozinku za Apple ID, zatim odaberite "Zaboravili ste Apple ID ili lozinku?", a zatim slijedite upute na ekranu. Možete preskočiti Sledeće, izaberite Security > i Reset Password, ali pre nego što možete da resetujete lozinku za Apple ID, morate da unesete lozinku koju inače koristite za otključavanje vašeg Mac-a.

Članak je poslao Chernov A. Status verifikacije i plaćanja za članak: Provjereno i plaćeno.

- Nadam se da su vam informacije o dvofaktorskoj autentifikaciji za iPhone bile korisne.

- Bit ćemo vrlo sretni ako dodate povratne informacije ili korisne savjete o temi stranice.

- Možda će vam vaša povratna informacija ili savjet biti najkorisniji.

- Hvala na odazivu, međusobnoj pomoći i korisnim savjetima!

Zdravo dragi prijatelji. Danas ću vam reći kako postaviti dvofaktorsku autentifikaciju za svoj Yandex račun i postaviti lozinku za Yandex.Disk. Ovo će zaštititi glavni račun i poboljšati sigurnost pojedinačnih Yandex aplikacija.

Zaštita ličnih podataka najveći je problem na internetu. Korisnici često zanemaruju sigurnosna pravila. Oni kreiraju jednostavne i identične lozinke za različite internet resurse, pohranjuju ih u elektronske kutije, lozinke iz kojih se koriste i na drugim resursima. Ovo su samo neke od uobičajenih grešaka.

Ako napadač dobije pristup jednom od naloga, ugroženi će biti i drugi korisnički resursi. A ako uzmemo u obzir činjenicu da virusi mogu zapamtiti lozinke unesene s tipkovnice, onda će se situacija činiti još tužnijom. Zato svaki korisnik interneta mora poštovati elementarna sigurnosna pravila:

- Kreirajte složene lozinke.

- Nemojte koristiti iste lozinke za različite Internet resurse.

- Redovno mijenjajte lozinke.

I također koristite dodatne metode zaštite. Jedna od ovih metoda je dvofaktorska autentifikacija Yandex naloga.

Kako funkcionira dvofaktorska autentifikacija?

Kao što znate, pristup ograničenom području, kao što je e-pošta, admin panel stranice, nalozi društvenih mreža, zahtijeva korisničko ime i lozinku. Ali, ovo je samo jedan nivo zaštite. Kako bi poboljšali zaštitu, mnoge usluge uvode dodatne metode autentifikacije, kao što su sms potvrda, usb ključevi, mobilne aplikacije.

Već sam ti rekao. Gdje, osim login i lozinke, mobilna aplikacija generira sigurnosni kod. Dakle, Yandex dvofaktorska autentifikacija funkcionira na isti način.

Odnosno, dodatni nivo zaštite je mobilna aplikacija Yandex.Key, koja poništava staru lozinku Yandex računa i generira novu, jednokratnu lozinku svakih 30 sekundi.

Uz ovaj nivo zaštite, pristup računu je moguć samo uz jednokratnu lozinku ili QR kod.

Dovoljno je samo izvršiti određena podešavanja i ubuduće usmjeriti kameru svog pametnog telefona na QR kod i dobiti pristup svom Yandex računu.

A ako ne možete koristiti kameru svog pametnog telefona ili nemate pristup internetu, uvijek možete koristiti jednokratnu lozinku koja se generira u mobilnoj aplikaciji čak i bez interneta.

Sigurnost same mobilne aplikacije Yandex.Key je osigurana PIN kodom koji kreirate kada povežete svoj račun s aplikacijom.

Pa, ako imate Apple pametni telefon ili tablet, možete koristiti Touch ID umjesto PIN koda.

Tako će pristup vašim podacima biti sigurnije zatvoren.

Postavljanje dvofaktorske autentifikacije.

Za početak, na glavnoj stranici Yandexa, prijavite se na svoj račun na tradicionalan način. Zatim kliknite na naziv vašeg računa (ime poštanskog sandučeta) i odaberite "pasoš".

Na novootvorenoj stranici kliknite na grafički prekidač, nasuprot "Dva faktorska autentifikacija", a zatim na dugme "Pokreni postavljanje".

Sama procedura podešavanja sastoji se od 4 koraka koje je potrebno izvršiti na računaru i mobilnom uređaju.

Korak 1: Potvrdite svoj broj telefona.

Ako ste prethodno povezali broj telefona sa svojim Yandex računom, odmah možete dobiti kod za potvrdu. Ako nije, unesite broj telefona i pritisnite dugme "Da dobijem kod".

Kod će biti poslan na navedeni broj. Potrebno je da ga unesete u posebno polje i kliknete na dugme "Potvrdi".

Korak 2. Pin kod za mobilnu aplikaciju.

U ovom koraku morate dvaput smisliti i unijeti PIN kod za mobilnu aplikaciju. Upravo će ovaj kod otvoriti pristup aplikaciji na pametnom telefonu ili tabletu.

Unesite kod i kliknite na dugme "Stvoriti".

Korak 3. Instaliranje mobilne aplikacije Yandex.Key i dodavanje naloga.

Dakle, sa svog pametnog telefona ili tableta idete na Google Play (za Android) i App Store (za apple gadgete). Zatim preuzmite i instalirajte aplikaciju Yandex.Key.

Otvorite aplikaciju i kliknite na dugme "Dodaj račun u aplikaciju".

Dodavanje računa u mobilnu aplikaciju Yandex.Key

Nakon toga, potrebno je da kameru mobilnog uređaja usmjerite na ekran monitora, gdje će vam u tom trenutku biti prikazan QR kod. Pokažite na ovaj kod.

Dakle, vratite se na računar i kliknite na dugme "Sljedeći korak".

Korak 4. Unošenje lozinke za mobilnu aplikaciju Yandex.Key.

Nakon što sačekate novo ažuriranje ključa u mobilnoj aplikaciji, unesite ga na računar i pritisnite dugme "Uključi".

Nakon toga, morat ćete unijeti staru lozinku za svoj Yandex račun i kliknuti na dugme "Potvrdi".

Dovršavanje veze s dvofaktorskom autentifikacijom

Sve je spremno. Osigurali ste svoj račun dvofaktorskom autentifikacijom. Sada se morate ponovo prijaviti na svoj račun na svim uređajima koristeći jednokratnu lozinku ili QR kod.

Kako se prijaviti na svoj račun koristeći Yandex.Key.

Sve je krajnje jednostavno. Na glavnoj stranici Yandex-a, u panelu za prijavu i registraciju, kliknite na ikonu elipse (...) i odaberite Ya.Klyuch u meniju.

Ili, možete koristiti tradicionalnu metodu prijave, koristeći prijavu (adresa poštanskog sandučeta) i lozinku (jednokratna lozinka za mobilnu aplikaciju Yandex.Key).

Kako postaviti lozinku za Yandex.Disk.

Omogućavanjem dvofaktorske provjere autentičnosti možete kreirati zasebne lozinke za aplikacije trećih strana koje se povezuju na vaš račun. Ovaj mehanizam se automatski uključuje nakon povezivanja.

Na ovaj način ćete koristiti lozinku koja je prikladna samo za disk.

Koristeći različite lozinke za aplikacije, ojačavate granice zaštite vaših podataka.

Da biste kreirali lozinku, potrebno je da odete na stranicu za kontrolu pristupa, odaberete aplikaciju, unesete ime i kliknete na dugme "Kreiraj lozinku".

Lozinka će se automatski generirati i prikazati samo jednom. Stoga kopirajte ovu lozinku na sigurno mjesto. U suprotnom, ovu lozinku će trebati izbrisati i kreirati novu.

Sada, kada povežete Yandex.Disk putem WebDAV protokola, koristit ćete ovu lozinku.

Napomena: Lozinke aplikacije treba koristiti čak i ako onemogućite dvofaktorsku autentifikaciju. Ovo će vas zaštititi od otkrivanja glavne lozinke na vašem Yandex računu.

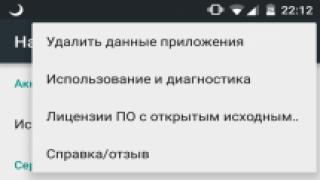

Kako onemogućiti dvofaktorsku autentifikaciju.

Da biste onemogućili dvofaktorsku autentifikaciju, morate otići na stranicu kontrole pristupa i kliknuti na prekidač (Uključeno / Isključeno).

Zatim unesite jednokratnu lozinku iz mobilne aplikacije Yandex.Key i pritisnite dugme "Potvrdi".

Kreiranje nove lozinke za Yandex nalog

Sada ćete koristiti svoje korisničko ime i lozinku za prijavu na svoj račun, kao i ranije.

Važno: kada je autentifikacija onemogućena, lozinke kreirane za aplikacije se resetuju. Moraju se ponovo kreirati.

A sada predlažem da pogledate video tutorijal, gdje jasno pokazujem cijeli postupak.

To je sve za danas, prijatelji. Ako imate bilo kakvih pitanja, rado ću odgovoriti na njih u komentarima.

Želim vam uspjeh, vidimo se u novim video tutorijalima i člancima.

S poštovanjem, Maxim Zaitsev.

Rijetka objava na Yandex blogu, a posebno ona vezana za sigurnost, nije spominjala dvofaktorsku autentifikaciju. Dugo smo razmišljali kako pravilno pojačati zaštitu korisničkih naloga, pa čak i da je mogu koristiti bez svih neugodnosti koje uključuju najčešće implementacije danas. I, nažalost, neprijatni su. Prema nekim izvještajima, na mnogim velikim stranicama udio korisnika koji su omogućili dodatne alate za autentifikaciju ne prelazi 0,1%.

Čini se da je to zato što je uobičajena dvofaktorska šema autentifikacije previše komplicirana i nezgodna. Pokušali smo da smislimo metodu koja bi bila praktičnija bez gubitka nivoa zaštite, a danas predstavljamo njenu beta verziju.

Nadamo se da će se proširiti. Sa svoje strane, spremni smo da radimo na njegovom unapređenju i naknadnoj standardizaciji.

Nakon što omogućite dvofaktorsku autentifikaciju u Passportu, morat ćete instalirati aplikaciju Yandex.Key u App Store ili Google Play. QR kodovi su se pojavili u obrascu za autorizaciju na glavnoj stranici Yandexa, u pošti i pasošu. Da biste ušli u nalog, potrebno je da pročitate QR kod kroz aplikaciju - i to je to. Ako se QR kod ne može pročitati, na primjer, kamera pametnog telefona ne radi ili nema pristup internetu, aplikacija će kreirati jednokratnu lozinku koja će vrijediti samo 30 sekundi.

Reći ću vam zašto smo odlučili da ne koristimo takve "standardne" mehanizme kao što su RFC 6238 ili RFC 4226. Kako funkcionišu uobičajene dvofaktorske šeme autentifikacije? Oni su dvostepeni. Prva faza je uobičajena autentifikacija pomoću korisničkog imena i lozinke. Ako je bila uspješna, stranica provjerava da li joj se ova korisnička sesija "sviđa" ili ne. I, ako vam se „ne sviđa“, traži od korisnika da se „ponovo autentifikuje“. Postoje dvije uobičajene metode “provjere autentičnosti”: slanje SMS-a na telefonski broj povezan s računom i generiranje druge lozinke na pametnom telefonu. U osnovi, za generiranje druge lozinke koristi se TOTP prema RFC 6238. Ako je korisnik ispravno unio drugu lozinku, sesija se smatra potpuno autentificiranom, a ako nije, onda sesija gubi i “preliminarnu” autentifikaciju.

Oba načina ─ slanje SMS-a i generiranje lozinke ─ su dokaz posjedovanja telefona i stoga su faktor dostupnosti. Lozinka unesena u prvoj fazi je faktor znanja. Stoga ova šema autentifikacije nije samo dvostepena, već i dvofaktorna.

Šta smo smatrali problematičnim u ovoj šemi?

Počnimo s činjenicom da se računar prosječnog korisnika ne može uvijek nazvati modelom sigurnosti: isključivanje ažuriranja za Windows, piratska kopija antivirusa bez modernih potpisa i softver sumnjivog porijekla ─ sve to ne povećava nivo zaštita. Prema našoj proceni, kompromitovanje računara korisnika je najrašireniji način „otme“ naloga (a nedavno je za to bila još jedna potvrda), a od toga želimo da se zaštitimo pre svega. U slučaju autentifikacije u dva koraka, pod pretpostavkom da je računar korisnika kompromitovan, unošenje lozinke na njega kompromituje samu lozinku, što je prvi faktor. To znači da napadač treba da izabere samo drugi faktor. U slučaju uobičajenih implementacija RFC 6238, drugi faktor je 6 decimalnih cifara (a maksimum specifikacije je 8 cifara). Prema bruteforce kalkulatoru za OTP, napadač je u stanju da za tri dana pokupi drugi faktor ako je nekako saznao za prvi. Nije jasno šta servis može da se suprotstavi ovom napadu bez ometanja normalnog korisničkog iskustva. Jedini mogući dokaz rada je captcha, koja je, po našem mišljenju, krajnja opcija.Drugi problem je neprozirnost prosuđivanja servisa o kvaliteti korisničke sesije i odluke o potrebi "up-authentication". Što je još gore, služba nije zainteresirana da ovaj proces učini transparentnim, jer sigurnost od opskurnosti ovdje zapravo radi. Ako napadač zna šta servis odlučuje o legitimnosti sesije, može pokušati lažirati ove podatke. Iz općih razmatranja, možemo zaključiti da se prosudba donosi na osnovu historije autentifikacije korisnika, uzimajući u obzir IP adresu (i iz nje izveden broj autonomnog sistema koji identifikuje provajdera, te lokaciju na osnovu geobaze) i podatke pretraživača. , kao što je zaglavlje korisničkog agenta i skup kolačića, flash lso i html lokalna pohrana. To znači da ako napadač kontroliše računar korisnika, onda ima mogućnost ne samo da ukrade sve potrebne podatke, već i da koristi IP adresu žrtve. Štaviše, ako se odluka donese na osnovu ASN-a, onda svaka autentifikacija s javnog Wi-Fi-ja u kafiću može dovesti do „trovanja“ u smislu sigurnosti (i bijeljenja u pogledu usluge) provajdera ovog kafića i , na primjer, krečenje svih kafića u gradu. Razgovarali smo o radu sistema za detekciju anomalija, i on bi se mogao primijeniti, ali vrijeme između prve i druge faze autentifikacije možda neće biti dovoljno za siguran sud o anomaliji. Osim toga, ovaj isti argument potkopava ideju o "pouzdanim" računarima: napadač može ukrasti bilo koju informaciju koja utiče na procjenu povjerenja.

Konačno, verifikacija u dva koraka je jednostavno nezgodna: naše studije upotrebljivosti pokazuju da ništa ne iritira korisnike više od srednjeg ekrana, dodatnih pritisaka na dugme i drugih „nevažnih“ radnji, sa njegove tačke gledišta.

Na osnovu toga, odlučili smo da autentifikacija treba da bude u jednom koraku i da prostor za lozinku treba da bude mnogo veći od onoga što je moguće pod „čistim“ RFC 6238.

U isto vrijeme, željeli smo zadržati dvofaktorsku autentifikaciju što je više moguće.

Multifaktornost u autentifikaciji određuje se dodjeljivanjem elemenata autentikacije (u stvari, oni se nazivaju faktori) jednoj od tri kategorije:

- Faktori znanja (to su tradicionalne lozinke, pin kodovi i sve što liči na njih);

- Faktori vlasništva (u korištenim OTP šemama, ovo je obično pametni telefon, ali može biti i hardverski token);

- Biometrijski faktori (otisak prsta ─ sada najčešći, iako će se neko sjetiti epizode s junakom Wesleyja Snipesa u filmu Demolition Man).

Razvoj našeg sistema

Kada smo počeli da se bavimo problemom dvofaktorske autentifikacije (prve stranice korporativnog wikija o ovom pitanju datiraju iz 2012. godine, ali se o tome govorilo iza kulisa i ranije), prva ideja je bila da uzmemo standardne metode autentifikacije i primenimo ih ovdje. Shvatili smo da ne možemo računati da će milioni naših korisnika kupiti hardverski token, pa je ova opcija odložena za neke egzotične slučajeve (iako je ne odustajemo u potpunosti, možda ćemo uspjeti smisliti nešto zanimljivo). Ni SMS metoda nije mogla biti masovno proizvedena: ovo je vrlo nepouzdan način isporuke (u najvažnijem trenutku SMS može kasniti ili uopće ne biti isporučen), a slanje SMS-a košta (a operateri su počeli povećavati cijenu) . Odlučili smo da je korištenje SMS-a dio banaka i drugih netehnoloških kompanija, a našim korisnicima želimo ponuditi nešto praktičnije. Općenito, izbor je bio mali: koristiti pametni telefon i program u njemu kao drugi faktor.Ovaj oblik autentifikacije u jednom koraku je široko rasprostranjen: korisnik pamti pin kod (prvi faktor), ima hardverski ili softverski (na pametnom telefonu) token koji generiše OTP (drugi faktor). U polje za unos lozinke on unosi pin kod i trenutnu OTP vrijednost.

Po našem mišljenju, glavni nedostatak ove šeme je isti kao kod autentifikacije u dva koraka: ako pretpostavimo da je radna površina korisnika ugrožena, onda jedan unos pin koda dovodi do njegovog otkrivanja, a napadač mora samo da izaberite drugi faktor.

Odlučili smo da idemo drugim putem: lozinka se u potpunosti generira iz tajne, ali samo dio tajne se pohranjuje u pametni telefon, a dio korisnik unosi svaki put kada se lozinka generiše. Dakle, sam pametni telefon je faktor vlasništva, dok lozinka ostaje u glavi korisnika i faktor je znanja.

Nonce može biti brojač ili trenutno vrijeme. Odlučili smo da izaberemo trenutno vrijeme, što nam omogućava da se ne bojimo desinhronizacije u slučaju da neko generiše previše lozinki i poveća brojač.

Dakle, imamo program za pametni telefon, gdje korisnik unosi svoj dio tajne, miješa se sa pohranjenim dijelom, rezultat se koristi kao HMAC ključ, koji potpisuje trenutno vrijeme, zaokruženo na 30 sekundi. HMAC izlaz se prikazuje u čitljivom obliku, i voila - evo jednokratne lozinke!

Kao što je već spomenuto, RFC 4226 predlaže skraćivanje HMAC rezultata na najviše 8 decimalnih cifara. Odlučili smo da lozinka ove veličine nije prikladna za autentifikaciju u jednom koraku i da je treba povećati. U isto vrijeme, željeli smo zadržati jednostavnost korištenja (jer, zapamtite, želimo napraviti takav sistem koji će koristiti obični ljudi, a ne samo sigurnosni štreberi), pa smo kao kompromis u trenutnoj verziji sistema, izabrao skraćivanje na 8 znakova latinice. Čini se da je 26 ^ 8 lozinki koje vrijede 30 sekundi sasvim prihvatljivo, ali ako nam sigurnosna margina ne odgovara (ili se na Habré-u pojave vrijedni savjeti kako poboljšati ovu šemu), proširit ćemo, na primjer, na 10 znakova.

Saznajte više o snazi takvih lozinki

Zaista, za latinična slova koja ne razlikuju velika i mala slova, broj opcija po znaku je 26, za velika i mala latinična slova plus brojevi, broj opcija je 26+26+10=62. Tada log 62 (26 10) ≈ 7,9, tj. lozinka od 10 nasumičnih malih latiničnih slova je skoro jednako jaka kao lozinka od 8 nasumičnih velikih i malih latiničnih slova ili brojeva. Ovo je definitivno dovoljno za 30 sekundi. Ako govorimo o lozinki od 8 znakova od latiničnih slova, onda je njena snaga log 62 (26 8) ≈ 6,3, odnosno nešto više od lozinke od 6 znakova od velikih, malih slova i brojeva. Mislimo da je ovo i dalje prihvatljivo za period od 30 sekundi.Magija, bez lozinke, aplikacije i sljedeći koraci

U principu, mogli bismo stati na tome, ali smo htjeli da sistem učinimo još praktičnijim. Kada osoba ima pametni telefon u ruci, ne želi da unese lozinku sa tastature!

Stoga smo započeli rad na "magičnom logiranju". Ovom metodom autentifikacije, korisnik pokreće aplikaciju na pametnom telefonu, unosi svoj pin kod i skenira QR kod na ekranu svog računara. Ako je pin kod ispravno unesen, stranica u pretraživaču se ponovo učitava i korisnik se autentifikuje. Magic!

Kako to radi?

Broj sesije je ušiven u QR kod, a kada ga aplikacija skenira, ovaj broj se prenosi na server zajedno sa lozinkom i korisničkim imenom generisanim na uobičajen način. To nije teško, jer je pametni telefon gotovo uvijek na mreži. U izgledu stranice koja prikazuje QR kod, JavaScript je pokrenut, čekajući odgovor od servera da provjeri lozinku u ovoj sesiji. Ako server odgovori da je lozinka ispravna, s odgovorom se postavlja kolačić sesije i korisnik se smatra autentificiranim.Bilo je bolje, ali smo odlučili da ne stanemo. Počevši od iPhonea 5S, TouchID skener otiska prsta pojavio se u Apple telefonima i tabletima, au iOS verziji 8 dostupan je i aplikacijama trećih strana. U stvari, aplikacija nema pristup otisku prsta, ali ako je otisak ispravan, dodatni odjeljak Keychain postaje dostupan aplikaciji. To je ono što smo iskoristili. Drugi dio tajne nalazi se u unosu Keychain zaštićen TouchID-om, onom koji je korisnik u prethodnom scenariju unio sa tastature. Prilikom otključavanja privjeska za ključeve, dva dijela tajne se miješaju, a zatim proces radi kako je gore opisano.

Ali za korisnika je postalo nevjerovatno zgodno: otvara aplikaciju, stavlja prst, skenira QR kod na ekranu i autentifikuje se u pretraživaču na računaru! Tako smo faktor znanja zamijenili biometrijskim i, sa stanovišta korisnika, potpuno napustili lozinke. Sigurni smo da će običnim ljudima ova šema biti mnogo zgodnija od ručnog unosa dvije lozinke.

Diskutabilno je koliko je tehnički dvofaktorska autentifikacija, ali u stvarnosti i dalje morate imati telefon i valjan otisak prsta da biste ga uspješno prošli, tako da mislimo da smo se prilično uspjeli riješiti faktora znanja, zamijenivši ga sa biometrija. Razumijemo da se oslanjamo na ARM TrustZone sigurnost koja podupire iOS Secure Enclave i vjerujemo da se ovaj podsistem za sada može smatrati pouzdanim u okviru našeg modela prijetnji. Naravno, svjesni smo problema biometrijske autentifikacije: otisak prsta nije lozinka i ne može se zamijeniti ako je ugrožen. Ali, s druge strane, svi znaju da je sigurnost obrnuto proporcionalna pogodnostima, a korisnik sam ima pravo izabrati omjer jednog i drugog koji mu je prihvatljiv.

Da vas podsjetim da je ovo još uvijek beta. Sada, kada omogućite dvofaktorsku autentifikaciju, privremeno onemogućavamo sinhronizaciju lozinke u Yandex.Browseru. To je zbog načina na koji je uređeno šifriranje baze podataka lozinki. Već dolazimo do pogodnog načina za autentifikaciju pretraživača u slučaju 2FA. Sve ostale Yandex funkcionalnosti rade kao i prije.

Evo šta smo dobili. Izgleda da je ispalo dobro, ali ti budi sudija. Bit će nam drago čuti povratne informacije i preporuke, a i sami ćemo nastaviti raditi na poboljšanju sigurnosti naših usluga: sada, uz CSP, enkripciju transporta pošte i sve ostalo, imamo dvofaktornu autentifikaciju. Imajte na umu da su usluge provjere autentičnosti i aplikacije za generiranje OTP-a kritične, te da se greške pronađene u njima plaćaju dvostruko u okviru programa Bug Bounty.

Oznake: Dodajte oznake