Skup i raznovrsnost mogućih sredstava zaštite informacija određen je prvenstveno mogućim načinima utjecaja na destabilizirajuće faktore ili njihove uzroke, te utjecaj u smjeru koji doprinosi povećanju vrijednosti sigurnosnih indikatora ili (barem) održavanju njihovih prethodnih ( prethodno postignute) vrijednosti.

Razmotrite sadržaj predstavljenih metoda i sredstava osiguranja sigurnosti.

Prepreka se sastoji u stvaranju određene barijere na putu nastanka ili širenja destabilizirajućeg faktora, koji ne dozvoljava da odgovarajući faktor poprimi opasne dimenzije. Tipični primjeri prepreka su blokade koje ne dozvoljavaju tehničkom uređaju ili programu da pređu opasne granice; stvaranje fizičkih prepreka na putu uljeza, zaklanjanje prostorija i tehničkih sredstava itd.

Kontrola je definicija u svakom koraku funkcionisanja sistema za obradu informacija takvih kontrolnih radnji na elemente sistema, čija će posledica biti rešenje (ili pomoć u rešavanju) jednog ili više problema bezbednosti informacija. Na primjer, kontrola pristupa objektima uključuje sljedeće sigurnosne značajke:

- identifikacija osoba koje se prijavljuju za pristup, osoblja i resursa sistema (dodjela ličnog identifikatora svakom objektu);

- identifikacija (autentifikacija) objekta ili subjekta prikazanim identifikatorom;

- provjera ovlaštenja (provjera usklađenosti dana u sedmici, doba dana, traženih sredstava i procedura sa utvrđenim propisima);

- registracija (logiranje) poziva na zaštićene resurse;

- reakcija (alarm, gašenje, kašnjenje u radu, neuspjeh u procesu) prilikom pokušaja neovlaštenih radnji.

Maskiranje podrazumeva takve transformacije informacija, usled kojih one postaju nedostupne uljezima ili je takav pristup značajno otežan, kao i niz mera za smanjenje stepena prepoznavanja samog objekta. Maskiranje uključuje kriptografske metode transformacije informacija, skrivanja objekata, dezinformacija i legendi, kao i mjere za stvaranje polja buke koja maskiraju informacijske signale.

Regulacija kao način zaštite informacija sastoji se u razvoju i implementaciji skupa mjera u toku rada objekta kojima se stvaraju uslovi pod kojima su ispoljavanje i uticaj prijetnji značajno otežani. Regulativa uključuje razvoj takvih pravila za postupanje s povjerljivim informacijama i načinima njihove obrade, što bi napadaču otežalo da dođe do ovih informacija što je više moguće.

Prinuda je način zaštite u kojem su korisnici i osoblje sistema prisiljeni da poštuju pravila obrade, prenosa i korištenja zaštićenih informacija pod prijetnjom finansijske, administrativne ili krivične odgovornosti.

Motivacija je način zaštite informacija, u kojem se korisnici i osoblje objekta interno (tj. materijalni, moralni, etički, psihološki i drugi motivi) podstiču da poštuju sva pravila obrade informacija.

Kao poseban metod koji se koristi u vođenju aktivnih operacija suprotstavljenih strana, može se izdvojiti takav metod kao napad. To podrazumijeva kako korištenje informacionog oružja u vođenju informacionog rata, tako i direktno fizičko uništavanje neprijatelja (u toku borbenih dejstava) ili njegovih izviđačkih sredstava.

Razmatrani načini obezbjeđenja zaštite informacija sprovode se različitim metodama i sredstvima. Pravi se razlika između formalnih i neformalnih sredstava. Formalna sredstva su ona koja svoje funkcije zaštite informacija obavljaju formalno, odnosno uglavnom bez ljudskog učešća. Neformalna sredstva su sredstva čija je osnova svrsishodna aktivnost ljudi. Formalna sredstva se dijele na fizička, hardverska i softverska.

Fizička sredstva- mehanički, električni, elektromehanički i dr. uređaji i sistemi koji rade autonomno, stvarajući razne vrste prepreka na putu destabilizujućih faktora.

Hardver- različiti elektronski i elektromehanički i dr. uređaji koji su integrisani u opremu sistema za obradu podataka ili povezani sa njim posebno za rešavanje problema bezbednosti informacija. Na primjer, generatori buke se koriste za zaštitu od curenja kroz tehničke kanale.

Fizički i hardverski spojeni su u klasu tehničkih sredstava zaštite informacija.

Softverski alati - posebni softverski paketi ili pojedinačni programi uključeni u softver automatizovanih sistema u cilju rešavanja problema bezbednosti informacija. To mogu biti različiti programi za kriptografsku konverziju podataka, kontrolu pristupa, zaštitu od virusa itd.

Neformalna sredstva se dijele na organizaciona, zakonodavna i moralno-etička.

Organizaciona sredstva- posebno dizajniran

u tehnologiji funkcionisanja objekta, organizaciono-tehničke mere za rešavanje problema zaštite informacija, koje se sprovode u vidu svrsishodnih aktivnosti ljudi.

Zakonodavna sredstva- postojećim u zemlji ili posebno donetim regulatornim pravnim aktima, kojima se uređuju prava i obaveze u vezi sa obezbeđivanjem zaštite informacija, svih lica i službi vezanih za rad sistema, kao i utvrđuju odgovornost za kršenje pravila obrade informacija informacije, što može predstavljati kršenje sigurnosti informacija.

Moralni i etički standardi- moralne norme ili etička pravila koja su nastala u društvu ili datom timu, čije poštovanje doprinosi zaštiti informacija, a njihovo kršenje se izjednačava sa nepoštivanjem pravila ponašanja u društvu ili timu. To je osoba, zaposleni u preduzeću ili instituciji, koja je priznata u tajne i akumulira kolosalne količine informacija u svom pamćenju, uključujući i tajne, često postaje izvor curenja ovih informacija ili, svojom krivicom, protivnik dobije mogućnost neovlašćenog pristupa medijima zaštićenih informacija.

Moralno-etičke metode zaštite informacija podrazumevaju, pre svega, edukaciju zaposlenog koji ima pristup tajnama, odnosno obavljanje posebnih poslova u cilju formiranja sistema određenih kvaliteta, stavova i uverenja u njega (patriotizam, razumevanje važnosti i korisnost zaštite informacija i za njega lično) i osposobljavanje zaposlenog koji je upoznat sa podacima koji predstavljaju zaštićenu tajnu, pravilima i metodama zaštite informacija, usađujući mu veštine za rad sa nosiocima tajnih i poverljivih informacija.

Zanimljiv pristup formiranju različitih metoda zaštite nudi S. P. Rastorguev, dopisni član Akademije za kriptografiju. "Sistem apsolutne zaštite" koji je nazvao, a koji ima sve moguće metode zaštite, zasniva se na osnovnim principima zaštite koji se primjenjuju u divljini. Razvijajući ovaj pristup, možemo razlikovati sljedeće glavne načine zaštite životinjskog svijeta u odnosu na razmatrane metode zaštite informacija.

- Pasivna zaštita. Blokira sve moguće kanale utjecaja prijetnji i uključuje „oklop“ na sebe i stvaranje teritorijalnih prepreka. Postoji puna usklađenost sa takvim načinom zaštite informacija kao prepreka.

- Promjena lokacije. Želja za skrivanjem može biti povezana s metodom kao što je prikrivanje.

- Promjena vlastitog izgleda, mimika - stapanje sa pejzažom itd. Cilj je da se predstavite kao objekt nezanimljiv ili nevidljiv napadačkoj strani. Slična funkcija zaštite informacija se implementira maskiranjem.

- Napad da se uništi napadač. Odgovarajući način zaštite informacija je razmotren gore.

- Podizanje sigurnosnih vještina kod potomaka, dovođenje ovih vještina na nivo instinkta. Za sisteme informacione bezbednosti, slične veštine za uslužno osoblje se formiraju prinudom i navođenjem.

- Razvijanje određenih životnih pravila koja doprinose opstanku i očuvanju porodice. Takva pravila koja je razvila priroda uključuju mirno postojanje jedinki iste vrste, život u jatima (krdima) itd. Drugim riječima, priroda regulira pravila života neophodna za sigurnost.

Dakle, analiza zaštitnih svojstava svojstvenih životinjskom svijetu, koja je osnova takozvanog "sistema apsolutne zaštite", pokazuje da sva ona odgovaraju razmatranim metodama zaštite informacija, što potvrđuje potpunost njihovog formiranja. .

Prilikom korišćenja bilo koje informacione tehnologije treba obratiti pažnju na dostupnost alata za zaštitu podataka, programa, računarskih sistema.

Sigurnost podataka uključuje osiguranje pouzdanosti podataka i zaštitu podataka i programa od neovlaštenog pristupa, kopiranja i modifikacije.

Pouzdanost podataka se kontroliše u svim fazama tehnološkog procesa rada EIS-a. Postoje vizuelne i programske metode kontrole. Vizuelna kontrola izvodi se u predmašinskoj i završnoj fazi. softver - u internoj fazi. Istovremeno je potrebna kontrola prilikom unosa podataka, njihovog ispravljanja, tj. svuda gde postoji intervencija korisnika u računarskom procesu. Kontrolišu se odvojeni detalji, zapisi, grupe zapisa, fajlovi. Softverski alati za kontrolu pouzdanosti podataka postavljeni su u fazi detaljnog projektovanja.

Zaštita podataka i programa od neovlašćenog pristupa, kopiranja, izmjena sprovodi se softverskim i hardverskim metodama i tehnološkim metodama. Alati za zaštitu softvera i hardvera uključuju lozinke, elektronske ključeve, elektronske identifikatore, elektronski potpis, sredstva za kodiranje, dekodiranje podataka. Kriptografske metode se koriste za kodiranje i dekodiranje podataka, programa i elektronskih potpisa. Na primjer, u Sjedinjenim Državama se koristi kriptografski standard koji je razvila grupa IETF. Ne podliježe izvozu. Razvijeni su i domaći elektronski ključevi, na primjer Novex Key za zaštitu programa i podataka u Windows, DOS, Netware sistemima. Sredstva zaštite slična su, prema riječima stručnjaka, bravi na vratima. Brave su otkopane, ali ih niko ne skida sa vrata, ostavljajući stan otvoren.

Tehnološka kontrola sastoji se u organizaciji višeslojnog sistema za zaštitu programa i podataka kako provjerom lozinki, elektronskih potpisa, elektronskih ključeva, skrivenih oznaka datoteka, korištenjem softverskih proizvoda koji ispunjavaju zahtjeve računalne sigurnosti, tako i metodama vizualne i programske kontrole pouzdanosti podataka , integritet, potpunost.

Sigurnost obrade podataka zavisi od sigurnosti korišćenja računarskih sistema . kompjuterski sistem naziva se skup hardvera i softvera, razne vrste fizičkih medija, sami podaci, kao i osoblje koje servisira navedene komponente.

Trenutno razvijeno u SAD-u standard za procenu bezbednosti kompjuterskih sistema - kriterijume podobnosti. Uzima u obzir četiri vrste zahtjeva za računarske sisteme:

· zahtjevi sigurnosne politike - sigurnosna politika;

Vođenje evidencije o korištenju računalnih sistema - računa;

povjerenje u kompjuterske sisteme;

Zahtjevi za dokumentaciju.

Zahtjevi za seriju sigurnosne politike i vođenje evidencije o korištenju računarskih sistema zavise jedna od druge i obezbeđuju se sredstvima ugrađenim u sistem, tj. sigurnosni problemi su uključeni u softver i hardver u fazi dizajna.

Kršenje povjerenje u kompjuterske sisteme , obično uzrokovano kršenjem kulture programiranja: odbacivanjem strukturiranog programiranja, neisključivanjem stubova, nedefiniranim unosom itd. Da biste testirali povjerenje, morate znati arhitekturu aplikacije, pravila za održavanje njene stabilnosti i testni slučaj.

Zahtjevi za dokumentaciju znači da korisnik mora imati sveobuhvatne informacije o svim pitanjima. Istovremeno, dokumentacija treba da bude koncizna i razumljiva.

Tek nakon procjene sigurnosti kompjuterskog sistema on može ući na tržište.

Tokom rada IS-a, virusi uzrokuju najveću štetu i gubitke. Zaštita od virusa može biti organizovana na isti način kao i zaštita od neovlašćenog pristupa. Tehnologija zaštite je višeslojna i sadrži sljedeće korake:

1. Ulazna kontrola novog softvera ili diskete koju vrši grupa posebno odabranih detektora, auditora i filtera. Na primjer, grupa može uključivati Scan, Aidstest, TPU 8CLS. Možete ići u karantin. Za to se kreira ubrzani kompjuterski kalendar. Sa svakim narednim eksperimentom unosi se novi datum i uočava se odstupanje u starom softveru. Ako nema odstupanja, virus nije otkriven.

2. Segmentacija tvrdog diska. U ovom slučaju, pojedinačnim particijama diska se dodjeljuje atribut Samo za čitanje. Za segmentaciju možete koristiti, na primjer, program Manager itd.

3. Sistematska upotreba rezidentnih, revizorskih programa i filtera za kontrolu integriteta informacija, kao što su Check 21, SBM, Antivirus 2, itd.

4. Arhiviranje. Njemu su podložni i sistemski i aplikativni programi. Ako jedan računar koristi više korisnika, poželjno je svakodnevno arhiviranje. Za arhiviranje možete koristiti PKZIP itd.

Efikasnost alata za zaštitu softvera zavisi od ispravnost radnji korisnika , koji može biti izveden pogrešno ili sa zlonamjernom namjerom. Stoga je potrebno preduzeti sljedeće organizacione mjere zaštite:

opća kontrola pristupa, uključujući sistem lozinki i segmentaciju tvrdog diska;

obuka kadrova u tehnologiji zaštite;

Osiguravanje fizičke sigurnosti računala i magnetnih medija;

razvoj arhivskih pravila;

pohranjivanje pojedinačnih datoteka u šifriranom obliku;

Kreiranje plana oporavka tvrdog diska i oštećenih informacija.

Mnogi programi su razvijeni za šifriranje datoteka i zaštitu od neovlaštenog kopiranja, kao što su Catcher, Exeb, itd. Jedna od metoda zaštite je skrivena oznaka datoteke: oznaka (lozinka) se upisuje u sektor na disku koji se ne čita sa datotekom, a sama datoteka se postavlja iz drugog sektora, tako da se datoteka ne može otvoriti bez poznavanja oznake.

Vraćanje informacija na hard disk je težak zadatak dostupan visokokvalifikovanim sistemskim programerima. Zbog toga je poželjno imati nekoliko kompleta flopi diskova za arhiviranje i čuvanje hard diska snimanje u petlji za ove komplete. Na primjer, za snimanje na tri seta disketa, možete koristiti princip "sedmica-mjesec-godina". Povremeno biste trebali optimizirati lokaciju datoteka na tvrdom disku pomoću uslužnog programa Speed Disk itd., Što uvelike olakšava njihov oporavak.

Osnovi informatike: Udžbenik za univerzitete Malinina Larisa Aleksandrovna

11.3. Metode i sredstva zaštite informacija u računarskim sistemima

Kompjuterski zločini su izuzetno višestruki i složeni fenomeni. Objekti ovakvih kriminalnih zahvata mogu biti sama tehnička sredstva (računari i periferni uređaji) kao materijalni objekti ili softver i baze podataka za koje tehnička sredstva predstavljaju okruženje; kompjuter može djelovati kao predmet zadiranja ili kao alat.

Vrste kompjuterskog kriminala su izuzetno raznolike. To uključuje neovlašteni pristup informacijama pohranjenim na računaru, te uvođenje "logičkih bombi" u softver koji radi kada su ispunjeni određeni uvjeti i djelimično ili potpuno onesposobljavaju kompjuterski sistem, te razvoj i distribuciju kompjuterskih virusa, te krađu računara. informacije. Računarski zločin može nastati i zbog nemara u razvoju, proizvodnji i radu kompjuterskih softverskih sistema ili zbog krivotvorenja kompjuterskih informacija.

Među cjelokupnim skupom metoda zaštite informacija izdvajaju se sljedeće:

Slika 11.1. Klasifikacija metoda zaštite informacija u računarskim sistemima

Metode i sredstva organizacione i pravne zaštite informacija

Metode i sredstva organizacione zaštite informacija obuhvataju organizacione, tehničke i organizacione i pravne mere koje se preduzimaju u procesu stvaranja i rada CS radi obezbeđenja zaštite informacija. Ove aktivnosti treba obavljati tokom izgradnje ili popravke prostorija u kojima će se nalaziti računari; dizajn sistema, instalacija i podešavanje njegovog hardvera i softvera; testiranje i provjeru performansi kompjuterskog sistema.

Osnova za provođenje organizacionih mjera je korištenje i priprema zakonskih i regulatornih dokumenata iz oblasti informacione sigurnosti, koji na zakonskom nivou treba da regulišu pristup informacijama potrošača. U ruskom zakonodavstvu, kasnije nego u zakonodavstvu drugih razvijenih zemalja, pojavili su se potrebni pravni akti (iako nikako svi).

Metode i sredstva inženjersko-tehničke zaštite informacija

Inženjersko-tehnička zaštita (ITZ) je skup posebnih tijela, tehničkih sredstava i mjera za njihovu upotrebu u interesu zaštite povjerljivih informacija.

Raznolikost ciljeva, zadataka, objekata zaštite i tekućih aktivnosti podrazumijeva razmatranje određenog sistema klasifikacije sredstava po vrsti, usmjerenju i drugim karakteristikama.

Na primjer, inženjersko-tehnička sredstva zaštite mogu se razmatrati prema objektima njihovog uticaja. U tom smislu, mogu se koristiti za zaštitu ljudi, materijalnih resursa, finansija i informacija.

Raznolikost klasifikacionih karakteristika nam omogućava da sagledamo inženjersko-tehnička sredstva prema objektima uticaja, prirodi mera, načinu sprovođenja, obimu obuhvata, klasi sredstava uljeza kojima se suprostavlja služba obezbeđenja.

Prema funkcionalnoj namjeni, sredstva inženjersko-tehničke zaštite dijele se u sljedeće grupe:

1. fizička sredstva, uključujući razna sredstva i strukture koje sprečavaju fizički prodor (ili pristup) uljeza u objekte zaštite i materijalne nosioce poverljivih informacija (Sl. 16) i štite osoblje, materijalna dobra, finansije i informacije od nezakonitih uticaja ;

2. hardver - uređaji, uređaji, čvora i druga tehnička rješenja koja se koriste u interesu informacione sigurnosti. U praksi preduzeća široko se koristi široka lepeza opreme, od telefona do naprednih automatizovanih sistema koji obezbeđuju proizvodne aktivnosti. Osnovni zadatak hardvera je da obezbedi stabilnu zaštitu informacija od otkrivanja, curenja i neovlašćenog pristupa putem tehničkih sredstava za obezbeđivanje proizvodnih aktivnosti;

3. softverski alati koji obuhvataju posebne programe, softverske sisteme i sisteme informacione sigurnosti u informacionim sistemima za različite namene i alate za obradu (prikupljanje, akumulacija, skladištenje, obrada i prenos) podataka;

4. kriptografska sredstva su posebna matematička i algoritamska sredstva za zaštitu informacija koje se prenose preko komunikacionih sistema i mreža, čuvaju i obrađuju na računaru korišćenjem različitih metoda šifrovanja.

Fizičke metode i sredstva zaštite informacija

Fizička sredstva zaštite su različiti uređaji, učvršćenja, konstrukcije, uređaji, proizvodi dizajnirani da stvaraju prepreke kretanju uljeza.

Fizička sredstva obuhvataju mehaničke, elektromehaničke, elektronske, elektrooptičke, radio i radiotehničke i druge uređaje za sprečavanje neovlašćenog pristupa (ulaska, izlaska), nošenja (provođenja) sredstava i materijala i druge moguće vrste krivičnih dela.

Ovi alati se koriste za rješavanje sljedećih zadataka:

1) zaštitu teritorije preduzeća i njeno praćenje;

2) zaštita zgrada, unutrašnjih prostorija i kontrola nad njima;

3) zaštita opreme, proizvoda, finansija i informacija;

4) sprovođenje kontrolisanog pristupa zgradama i prostorijama.

Sva fizička sredstva zaštite objekata mogu se podijeliti u tri kategorije: alati za upozorenje, alati za detekciju i sistemi za eliminaciju prijetnji. Sigurnosni alarmi i CCTV, na primjer, su alati za otkrivanje prijetnji; ograde oko objekata su sredstvo za sprječavanje neovlaštenog ulaska na teritoriju, dok ojačana vrata, zidovi, plafoni, prozorske rešetke i druge mjere služe kao zaštita od prodora i drugih krivičnih djela (prisluškivanje, granatiranje, bacanje granata i eksploziva i dr.). ). Aparati za gašenje požara se klasifikuju kao sistemi za otklanjanje pretnji.

Hardverske metode i sredstva zaštite informacija

Hardver za sigurnost informacija obuhvata tehničke strukture koje se veoma razlikuju u smislu principa rada, uređaja i mogućnosti, obezbeđujući suzbijanje otkrivanja, zaštitu od curenja i sprečavanje neovlašćenog pristupa izvorima poverljivih informacija.

Alati za zaštitu hardverskih informacija koriste se za rješavanje sljedećih zadataka:

1) izvođenje posebnih studija tehničkih sredstava za obezbeđivanje proizvodnih aktivnosti na postojanje mogućih kanala curenja informacija;

2) identifikaciju kanala curenja informacija na različitim objektima i prostorijama;

3) lokalizacija kanala curenja informacija;

4) traženje i otkrivanje sredstava industrijske špijunaže;

5) suzbijanje neovlašćenog pristupa izvorima poverljivih informacija i druge radnje.

Softverske metode i sredstva zaštite informacija

Sistemi za zaštitu računara od tuđeg upada su veoma raznovrsni i klasifikovani su kao:

1) sredstva za samoodbranu obezbeđena uobičajenim softverom;

2) sredstva zaštite kao deo računarskog sistema;

3) sredstva zaštite sa zahtjevom za informacijama;

4) sredstva aktivne zaštite;

5) sredstva pasivne zaštite i drugo.

Glavni pravci korištenja softverske zaštite informacija

Možemo razlikovati sljedeća područja korištenja programa za osiguranje sigurnosti povjerljivih informacija, a posebno:

1) zaštita informacija od neovlašćenog pristupa;

2) zaštita informacija od umnožavanja;

3) zaštita programa od kopiranja;

4) zaštitu programa od virusa;

5) zaštitu informacija od virusa;

6) softverska zaštita komunikacionih kanala.

Za svako od ovih područja postoji dovoljan broj visokokvalitetnih softverskih proizvoda razvijenih od strane profesionalnih organizacija i distribuiranih na tržištima.

Softver za zaštitu ima sljedeće vrste posebnih programa:

1) identifikaciju tehničkih sredstava, fajlova i autentifikaciju korisnika;

2) registraciju i kontrolu rada tehničkih sredstava i korisnika;

3) održavanje ograničenih načina obrade informacija;

4) zaštita operativnih sredstava računara i aplikativnih programa korisnika;

5) uništavanje informacija u zaštitnim uređajima nakon upotrebe;

6) ukazivanje na povrede korišćenja resursa;

7) pomoćne programe zaštite za različite namene.

Zaštita informacija od neovlaštenog pristupa

Kako bi se zaštitili od tuđeg upada, neophodno je osigurati određene sigurnosne mjere. Glavne funkcije koje bi softver trebao implementirati su:

1) identifikaciju subjekata i objekata;

2) diferencijacija (ponekad potpuna izolacija) pristupa računarskim resursima i informacijama;

3) kontrolu i registraciju radnji sa informacijama i programima.

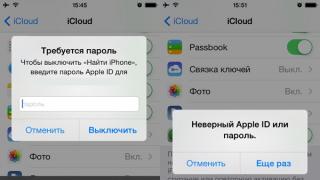

Najčešća metoda provjere autentičnosti je provjera autentičnosti lozinkom. Međutim, praksa pokazuje da je zaštita podataka lozinkom slaba karika, jer se lozinka može prisluškivati ili špijunirati, presresti ili jednostavno pogoditi.

Zaštita od kopiranja

Alati za zaštitu od kopiranja onemogućavaju korištenje ukradenih kopija softvera i trenutno su jedino pouzdano sredstvo – kako za zaštitu autorskih prava programera-programera tako i za stimulaciju razvoja tržišta. Sredstva zaštite od kopiranja podrazumijevaju se kao sredstva koja osiguravaju da program izvršava svoje funkcije samo kada je prepoznat određeni jedinstveni element koji se ne može kopirati. Takav element (koji se naziva ključni element) može biti disketa, određeni dio računara ili poseban uređaj povezan sa personalnim računarom. Zaštita od kopiranja se implementira izvođenjem niza funkcija koje su zajedničke svim sistemima zaštite:

1. Identifikacija okruženja iz kojeg će se program pokrenuti (floppy disk ili PC);

2. Provjera autentičnosti okruženja iz kojeg se program pokreće;

3. Reakcija na lansiranje iz neovlaštenog okruženja;

4. Registracija ovlaštenog kopiranja;

5. Opozicija proučavanju algoritama rada sistema.

Zaštita programa i podataka od kompjuterskih virusa

Zlonamjerni programi i, prije svega, virusi predstavljaju vrlo ozbiljnu opasnost kada se povjerljive informacije čuvaju na PC-u. Potcjenjivanje ove opasnosti može imati ozbiljne posljedice po informacije korisnika. Poznavanje mehanizama djelovanja virusa, metoda i sredstava za borbu protiv njih omogućava vam da učinkovito organizirate otpornost na viruse, minimizirate vjerojatnost infekcije i gubitke od njihovog utjecaja.

„Kompjuterski virusi“ su mali izvršni ili interpretirani programi koji imaju svojstvo širenja i samoreprodukcije (replikacije) u računarskom sistemu. Virusi mogu modifikovati ili uništiti softver ili podatke pohranjene na računaru. U procesu distribucije, virusi se mogu modifikovati.

Klasifikacija kompjuterskih virusa

Trenutno u svijetu postoji više od 40.000 registrovanih kompjuterskih virusa. Budući da velika većina modernih zlonamjernih programa ima sposobnost da se reproducira, često se nazivaju kompjuterskim virusima. Svi kompjuterski virusi se mogu klasifikovati prema sledećim kriterijumima:

- prema staništu virusa,

- prema načinu kontaminacije životne sredine,

- destruktivni potencijal

- prema karakteristikama virusnog algoritma.

Masovno širenje virusa i ozbiljnost posledica njihovog uticaja na računarske resurse uslovili su razvoj i upotrebu posebnih antivirusnih alata i metoda za njihovu primenu. Antivirusni alati se koriste za rješavanje sljedećih zadataka:

– otkrivanje virusa u CS,

- blokiranje rada virusnih programa,

- otklanjanje posljedica izloženosti virusima.

Poželjno je otkriti viruse u fazi njihovog unošenja, ili barem prije početka destruktivnih funkcija virusa. Treba napomenuti da ne postoje antivirusni alati koji garantuju otkrivanje svih mogućih virusa.

Ako se otkrije virus, potrebno je odmah prekinuti rad virusnog programa kako bi se šteta od njegovog uticaja na sistem svela na najmanju moguću mjeru.

Otklanjanje posljedica izloženosti virusima provodi se u dva smjera:

- uklanjanje virusa,

– oporavak (ako je potrebno) datoteka, memorijskih područja.

Za borbu protiv virusa koriste se softverski i hardversko-softverski alati, koji se koriste u određenom redoslijedu i kombinaciji, formirajući metode za suzbijanje virusa.

Najpouzdaniji način zaštite od virusa je korištenje hardverskih i softverskih antivirusnih alata. Trenutno se za zaštitu računara koriste posebni kontroleri i njihov softver. Kontroler je instaliran u slot za proširenje i ima pristup zajedničkoj magistrali. Ovo mu omogućava da kontroliše sav pristup sistemu diska. Softver kontrolera pamti područja na diskovima koja se ne mogu promijeniti tokom normalnog rada. Tako možete postaviti zaštitu od promjene glavnog zapisa za pokretanje, sektora za pokretanje, konfiguracijskih datoteka, izvršnih datoteka itd.

Prilikom obavljanja zabranjenih radnji bilo kojeg programa, kontroler izdaje odgovarajuću poruku korisniku i blokira rad PC-a.

Hardverski i softverski antivirusni alati imaju niz prednosti u odnosu na softverske:

- stalno raditi;

- otkriti sve viruse, bez obzira na mehanizam njihovog djelovanja;

- blokirati neovlaštene radnje koje su rezultat rada virusa ili nekvalificiranog korisnika.

Postoji samo jedan nedostatak ovih alata - ovisnost o hardveru računara. Promjena potonjeg dovodi do potrebe zamjene kontrolera.

Savremeni softverski antivirusni alati mogu izvršiti sveobuhvatno skeniranje računara kako bi otkrili kompjuterske viruse. Za to se koriste antivirusni programi kao što su Kaspersky Anti-Virus (AVP), Norton Antivirus, Dr. Web, Symantec Antivirus. Svi imaju antivirusne baze podataka koje se periodično ažuriraju.

Kriptografske metode i sredstva zaštite informacija

Kriptografija kao sredstvo zaštite (zatvaranja) informacija postaje sve važnija u svijetu komercijalnih aktivnosti.

Kriptografija ima dugu istoriju. U početku se koristio uglavnom u oblasti vojnih i diplomatskih komunikacija. Sada je neophodan u industrijskim i komercijalnim aktivnostima. S obzirom da se stotine miliona poruka, telefonskih razgovora, ogromne količine kompjuterskih i telemetrijskih podataka danas samo kod nas prenose šifrovanim kanalima komunikacije, a sve to nije za znatiželjne oči i uši, postaje jasno da je čuvanje ove tajne ovdje važno. izuzetno neophodno.

Kriptografija obuhvata nekoliko sekcija moderne matematike, kao i posebne grane fizike, radio elektronike, komunikacije i neke druge srodne industrije. Njegov zadatak je da matematičkim metodama konvertuje tajnu poruku, telefonski razgovor ili kompjuterske podatke koji se prenose komunikacijskim kanalima na način da postanu potpuno nerazumljivi za neovlašćene osobe. Odnosno, kriptografija treba pružiti takvu zaštitu tajnih (ili bilo koje druge) informacije da čak i ako ih neovlaštene osobe presretnu i obrađuju na bilo koji način korištenjem najbržih kompjutera i najnovijih dostignuća nauke i tehnologije, ne bi ih trebalo dešifrirati za nekoliko decenijama. Za takvu konverziju informacija koriste se različiti alati za šifriranje - kao što su alati za šifriranje dokumenata, uključujući i prijenosne, alati za šifriranje govora (telefonske i radio komunikacije), telegrafske poruke i prijenos podataka.

Opća tehnologija šifriranja

Početne informacije koje se prenose komunikacijskim kanalima mogu biti govor, podaci, video signali, nazvani nešifrovane poruke R.

U uređaju za šifriranje, poruka P se šifrira (transformira u poruku C) i prenosi preko "nezatvorenog" komunikacijskog kanala. Na strani koja prima, poruka C se dešifruje kako bi se vratilo prvobitno značenje poruke P.

Parametar koji se može koristiti za izdvajanje pojedinačnih informacija naziva se ključ.

Ako se isti ključ koristi u procesu razmjene informacija za šifriranje i čitanje, tada se takav kriptografski proces naziva simetričnim. Njegov glavni nedostatak je što prije razmjene informacija morate izvršiti prijenos ključa, a za to je potrebna sigurna veza.

Trenutno se prilikom razmjene podataka putem komunikacijskih kanala koristi asimetrična kriptografska enkripcija, bazirana na korištenju dva ključa. Ovo su novi kriptografski algoritmi s javnim ključem koji se temelje na korištenju dvije vrste ključeva: tajnih (privatnih) i javnih.

U kriptografiji s javnim ključem postoje najmanje dva ključa, od kojih se jedan ne može izračunati iz drugog. Ako se ključ za dešifriranje ne može dobiti računskim metodama iz ključa za šifriranje, tada će biti osigurana tajnost informacija šifriranih korištenjem netajnog (javnog) ključa. Međutim, ovaj ključ mora biti zaštićen od zamjene ili modifikacije. Ključ za dešifriranje također mora biti tajan i zaštićen od neovlaštenog pristupa ili modifikacije.

Ako je, naprotiv, nemoguće dobiti ključ za šifriranje iz ključa za dešifriranje računskim metodama, tada ključ za dešifriranje možda nije tajan.

Ključevi su raspoređeni na način da se poruka šifrovana od strane jedne polovine može dešifrovati samo od druge polovine. Kreiranjem para ključeva, kompanija široko distribuira javni (javni) ključ i bezbedno čuva privatni (privatni) ključ.

Zaštita javnog ključa nije potpuno sigurna. Nakon proučavanja algoritma za njegovu konstrukciju, moguće je rekonstruisati privatni ključ. Međutim, poznavanje algoritma ne znači da se ključ može rekonstruisati u razumnom vremenskom okviru. Na osnovu toga se formira princip dovoljnosti zaštite informacija: zaštita informacija se smatra dovoljnom ako troškovi njenog prevazilaženja premašuju očekivanu cenu same informacije. Ovaj princip je vođen asimetričnom enkripcijom podataka.

Razdvajanje funkcija enkripcije i dešifriranja podjelom na dva dijela dodatnih informacija potrebnih za obavljanje operacija je vrijedna ideja iza kriptografije javnog ključa.

Stručnjaci posebnu pažnju posvećuju kriptografskoj zaštiti, smatrajući je najpouzdanijom, a za informacije koje se prenose preko duge komunikacijske linije, jedinim sredstvom zaštite od krađe.

Iz knjige Computerra Magazine br. 25-26 od 10.07.2007. (broj 693 i 694) autor Computerra magazineBROJEVI ZAKONA: Sredstva i metode Autor: Pavel Protasov Već sam se u jednoj od svojih publikacija osvrnuo na aktivnosti jedne od najvećih „piratskih“ organizacija, NP PPP. Ali moramo se vratiti na ovu temu. Činjenica je da sam u pomenutom članku napravio nekoliko

Iz knjige Osnovi informatike: udžbenik za univerzitete autor Malinina Larisa Aleksandrovna11.2. Glavni pravci zaštite informacija Glavni pravci zaštite informacija su zaštita državne, komercijalne, službene, bankarske tajne, ličnih podataka i intelektualne svojine.

Iz knjige TCP/IP arhitektura, protokoli, implementacija (uključujući IP verziju 6 i IP sigurnost) autorica Faith Sidney M6.19 Sigurnost i zaštita Svi žele da izvuku maksimum iz komunikacije, ali razborit mrežni administrator uvijek preduzima korake da zaštiti računarske resurse od vanjskih smetnji, prvenstveno od hakera. Ruteri sa

Iz knjige Organizacija integrisanog sistema bezbednosti informacija autor Grishina Natalia Vasilievna1. SUŠTINA I CILJEVI INTEGRISANOG SISTEMA ZAŠTITE INFORMACIJA 1.1. Pristupi projektovanju sistema informacione bezbednosti Postoji mišljenje da se problemi informacione bezbednosti odnose isključivo na informacije koje obrađuje računar. Ovo je očigledno povezano sa činjenicom da

Iz knjige Linux mrežni alati autor Smith Roderick W.2. METODOLOŠKE OSNOVE SISTEMA INTEGRISANOG SISTEMA ZAŠTITE INFORMACIJA 2.1. Metodologija informacione bezbednosti kao teorijska osnova za integrisani sistem bezbednosti informacija

Iz knjige Computer Tips (zbirka članaka) autor autor nepoznat6. SIMULACIJA PROCESA INTEGRISANOG SISTEMA ZAŠTITE INFORMACIJA 6.1. Koncept modela objekta Modeliranje je zamjena jednog objekta; (original) od strane drugog (modela) i fiksiranje ili proučavanje svojstava originala ispitivanjem svojstava modela. Zamjena se vrši sa

Iz knjige Computerra Digital Magazine br.125 autor Computerra magazine10. UPRAVLJANJE INTEGRISANOM SISTEMU ZAŠTITE INFORMACIJA 10.1. Koncept i ciljevi upravljanja Sociotehnički sistemi, koji predstavljaju jedinstvo čovjeka i tehnologije, uvijek se odlikuju određenim ciljevima koje si ljudi postavljaju, ostvarujući ih uz pomoć tehničkih

Iz knjige Computerra PDA N177 (06/09/2012-06/15/2012) autor Computerra magazineSigurnosne karakteristike rlogind Sigurnosne karakteristike svih r-command uslužnih programa mogu se smatrati zastarjelim u najboljem slučaju. A ako ovom pitanju pristupite sa stanovišta modernih zahtjeva, treba priznati da u njima uopće nema zaštite. Konkretno, rad rlogind servera

Iz knjige Politika internetske sigurnosti kompanije autor Petrenko Sergej AleksandrovičTelnet sigurnost Nakon prikaza početne poruke sadržane u datoteci /etc/issue.net, telnetd prenosi kontrolu na /bin/login ili na program specificiran opcijom -L. Program /bin/login pruža mogućnost lokalnog i udaljenog prijavljivanja u tekstualnom modu. Ona

Iz knjige Sigurnost informacionih sistema. Tutorial autor Pogonysheva Dina AlekseevnaDIO IV Sigurnost i karakteristike rutiranja

Iz autorove knjigeUvod. 2

1. Osnovne odredbe teorije informacione sigurnosti. pet

1.1 Klasifikacija prijetnji sigurnosti informacija. pet

1.2 Najčešće prijetnje.. 9

1.3 Softverski napadi. jedanaest

1.4 Zlonamjerni softver. 13

1.5 Klasifikacija mjera sigurnosti KS.. 14

2. Osnovne metode i sredstva zaštite informacija u mrežama. 19

2.1. Fizička zaštita informacija. 19

2.2 Zaštita hardverskih informacija u CS .. 22

2.3 Softver za sigurnost informacija u CS .. 24

3. Metode i sredstva informacione sigurnosti u telekomunikacionim mrežama preduzeća "Vestel". 44

3.1 Karakteristike preduzeća i korporativne mreže. 44

3.2 Organizaciona i pravna podrška zaštite informacija. 46

3.3 Zaštita informacija u korporativnoj mreži „Vestel“ na nivou operativnog sistema.. 48

3.4 Zaštita informacija od neovlašćenog pristupa. 52

3.5 Antivirusna zaštita. 57

Zaključak. 64

Glossary. 68

Spisak korištenih izvora. 70

Spisak skraćenica. 74

Dodatak A.. 75

Dodatak B. 76

Dodatak B.. 77

Dodatak D. 78

Uvod

Problem informacione sigurnosti je daleko od novog. Ljudi su to pokušavali riješiti od davnina.

U zoru civilizacije, vrijedne informacije su sačuvane u materijalnom obliku: isklesane su na kamenim pločama, kasnije su zapisane na papir. Za njihovu zaštitu korišteni su isti materijalni objekti: zidovi, rovovi.

Informacije su se često prenosile putem glasnika iu pratnji stražara. I ove mjere su se opravdale, jer je jedini način da se dođe do tuđe informacije bila krađa. Nažalost, fizička zaštita je imala veliki nedostatak. Prilikom snimanja poruke neprijatelji su prepoznali sve što je u njoj bilo napisano. Čak je i Julije Cezar odlučio zaštititi vrijedne informacije u procesu prijenosa. Izmislio je Cezarovu šifru. Ova šifra je omogućila slanje poruka koje niko nije mogao pročitati ako bi ih presretnuli.

Ovaj koncept je razvijen tokom Drugog svetskog rata. Njemačka je koristila mašinu zvanu Enigma za šifriranje poruka poslatih vojnim jedinicama.

Naravno, način na koji su informacije zaštićene se stalno mijenja, kako se mijenja naše društvo i tehnologija. Pojava i široka upotreba računara dovela je do toga da je većina ljudi i organizacija počela da pohranjuje informacije u elektronskom obliku. Postojala je potreba da se takve informacije zaštite.

Početkom 70-ih. U 20. vijeku, David Bell i Leonard La Padula razvili su sigurnosni model za kompjuterske operacije. Ovaj model je zasnovan na vladinom konceptu nivoa klasifikacije informacija (nepovjerljivo, povjerljivo, tajno, strogo povjerljivo) i nivoa provjere. Ako je osoba (subjekt) imala nivo odobrenja viši od nivoa fajla (objekta) prema klasifikaciji, tada je dobio pristup datoteci, u suprotnom pristup je odbijen. Ovaj koncept je implementiran u standardu 5200.28 "Kriterijumi za procjenu pouzdanog računarskog sistema" (TCSEC), koji je 1983. razvilo Ministarstvo odbrane SAD. Zbog boje korica nazvana je "Narandžasta knjiga".

"Narandžasta knjiga" definirala je funkcionalne zahtjeve i zahtjeve osiguranja za svaki odjeljak. Sistem je morao ispuniti ove zahtjeve kako bi zadovoljio određeni nivo sertifikacije.

Ispunjavanje zahtjeva za garanciju za većinu sigurnosnih certifikata bilo je dugotrajno i skupo. Kao rezultat toga, vrlo malo sistema je sertifikovano više od nivoa C2 (u stvari, samo jedan sistem je ikada bio sertifikovan za nivo A1 - Honeywell SCOMP).

U razvoju drugih kriterija, učinjeni su pokušaji da se odvoje funkcionalni zahtjevi od zahtjeva osiguranja. Ovi razvoji su uključeni u njemačku zelenu knjigu 1989. godine, kanadske kriterije 1990. godine, kriterije procjene sigurnosti informacionih tehnologija (ITSEC) 1991. godine i federalne kriterijume (poznate kao Zajednički kriterijumi - "Opšti kriterijumi") 1992. godine. standard je ponudio sopstveni način sertifikacije bezbednosti računarskih sistema.

Jedan od problema vezanih za kriterijume za procenu bezbednosti sistema je nerazumevanje mehanizama rada mreže. Kada se računari spoje, starim sigurnosnim problemima se dodaju novi. "Narandžasta knjiga" nije razmatrala probleme koji nastaju prilikom povezivanja računara na zajedničku mrežu, pa se 1987. godine pojavio TNI (Trusted Network Interpretation), odnosno "Crvena knjiga". "Crvena knjiga" zadržala je sve bezbednosne zahteve iz "Narandžaste knjige", pokušano je da se adresira mrežni prostor i kreira koncept mrežne bezbednosti. Nažalost, "Crvena knjiga" je povezivala i funkcionalnost sa garancijom. TNI je procijenio samo nekoliko sistema, a nijedan nije bio komercijalno uspješan.

Danas su problemi postali još ozbiljniji. Organizacije su počele koristiti bežične mreže, čiji izgled "Crvena knjiga" nije mogla predvidjeti. Za bežične mreže, certifikat Crvene knjige smatra se zastarjelim.

Tehnologije kompjuterskih sistema i mreža razvijaju se prebrzo. Shodno tome, brzo se pojavljuju i novi načini zaštite informacija. Stoga je tema mog kvalifikacijskog rada "Metode i sredstva zaštite informacija u mrežama" vrlo relevantna.

Predmet istraživanja su informacije koje se prenose preko telekomunikacionih mreža.

Predmet istraživanja je informaciona sigurnost mreža.

Osnovna svrha kvalifikacionog rada je proučavanje i analiza metoda i sredstava zaštite informacija u mrežama.

Za postizanje ovog cilja potrebno je riješiti niz zadataka:

Razmotriti sigurnosne prijetnje i njihovu klasifikaciju;

Opisati metode i sredstva zaštite informacija u mreži, njihovu klasifikaciju i karakteristike primjene;

Otkriti mogućnosti fizičke, hardverske i softverske zaštite informacija u CS, identifikovati njihove prednosti i nedostatke;

Razmotrite metode, metode i sredstva zaštite informacija u korporativnoj mreži (na primjeru poduzeća Vestel).

1.1 Klasifikacija prijetnji sigurnosti informacija

Prijetnja sigurnosti informacija u računarskoj mreži (KN) podrazumijeva se kao događaj ili radnja koja može uzrokovati promjenu u funkcionisanju CN-a povezana s narušavanjem sigurnosti informacija koje se u njoj obrađuju.

Ranjivost informacija je mogućnost takvog stanja u kojem se stvaraju uslovi za implementaciju prijetnji sigurnosti informacija.

Napad na CS je akcija koju preduzima uljez, a koja se sastoji u traženju i iskorištavanju određene ranjivosti. Drugim riječima, napad na CS je realizacija prijetnje sigurnosti informacija u njemu.

Problemi koji nastaju sa sigurnošću prijenosa informacija pri radu u računarskim mrežama mogu se podijeliti u tri glavna tipa:

presretanje informacija - integritet informacija je očuvan, ali je narušena njihova povjerljivost;

modifikacija informacija - originalna poruka se mijenja ili potpuno zamjenjuje drugom i šalje se primaocu;

Promjena autorstva informacije. Ovaj problem može imati ozbiljne posljedice. Na primjer, neko može poslati e-mail pod tuđim imenom (ovaj tip obmane se obično naziva lažiranje) ili se web server može pretvarati da je elektronička trgovina, prihvatiti narudžbe, brojeve kreditnih kartica, ali ne poslati nikakvu robu.

Specifičnost računarskih mreža, u smislu njihove ranjivosti, uglavnom je povezana sa prisustvom intenzivne informacione interakcije između geografski disperzovanih i heterogenih (raznovrsnih) elemenata.

Ranjivi su doslovno svi glavni strukturni i funkcionalni elementi CS-a: radne stanice, serveri (host-machine), međumrežni mostovi (gateway, komutacijski centri), komunikacioni kanali, itd.

Poznat je veliki broj raznovrsnih prijetnji sigurnosti informacija različitog porijekla. U literaturi postoji mnogo različitih klasifikacija, gdje se kao kriteriji podjele koriste tipovi generiranih opasnosti, stepen zle namjere, izvori prijetnji itd. Jedna od najjednostavnijih klasifikacija prikazana je na Sl. jedan.

Rice. 1. Opšta klasifikacija sigurnosnih prijetnji.

Prirodne prijetnje su prijetnje uzrokovane uticajem na CS i njegove elemente objektivnih fizičkih procesa ili prirodnih katastrofa koje su nezavisne od čovjeka.

Vještačke prijetnje su prijetnje COP uzrokovane ljudskim aktivnostima. Među njima, na osnovu motivacije radnji, možemo razlikovati:

nenamjerne (nenamjerne, slučajne) prijetnje uzrokovane greškama u dizajnu CS-a i njegovih elemenata, greškama u softveru, greškama u postupanju osoblja itd.;

namjerne (namjerne) prijetnje povezane sa sebičnim težnjama ljudi (uljeza).

Izvori prijetnji u odnosu na CS mogu biti eksterni ili interni (komponente samog CS-a - njegov hardver, programi, osoblje).

Složenija i detaljnija klasifikacija prijetnji data je u Dodatku A.

Analiza negativnih posljedica implementacije prijetnji podrazumijeva obaveznu identifikaciju mogućih izvora prijetnji, ranjivosti koje doprinose njihovom ispoljavanju i načina implementacije. A onda lanac prerasta u kolo prikazano na sl. 2.

Rice. 2. Model implementacije prijetnji informacionoj sigurnosti.

Prijetnje se klasifikuju prema mogućnosti nanošenja štete subjektu odnosa kršenjem sigurnosnih ciljeva. Šteta može biti uzrokovana bilo kojim subjektom (zločin, krivica ili nemar), kao i postati posljedica koja ne zavisi od predmeta manifestacije. Nema toliko prijetnji. Prilikom obezbjeđivanja povjerljivosti informacija, to može biti krađa (kopiranje) informacija i sredstava za njihovu obradu, kao i njihov gubitak (nenamjerni gubitak, curenje). Prilikom obezbjeđivanja integriteta informacija, lista prijetnji je sljedeća: modifikacija (izvrtanje) informacija; uskraćivanje autentičnosti informacija; nametanje lažnih informacija. Prilikom obezbjeđivanja dostupnosti informacija moguće ih je blokirati, odnosno uništiti samu informaciju i sredstva za njihovu obradu.

Svi izvori prijetnji se mogu podijeliti u klase na osnovu tipa medija, a klase u grupe prema lokaciji (slika 3a). Ranjivosti se takođe mogu podeliti na klase prema pripadnosti izvoru ranjivosti, a klase na grupe i podgrupe prema manifestacijama (slika 3b). Metode implementacije se mogu podijeliti u grupe prema metodama implementacije (slika 3c). Istovremeno, treba imati u vidu da je sam koncept „metoda“ primjenjiv samo kada se razmatra implementacija prijetnji od strane antropogenih izvora. Za tehnogene i prirodne izvore ovaj koncept se transformiše u koncept "preduvjeta".

Rice. 3. Struktura klasifikacija: a) "Izvori prijetnji"; b) "Ranjivosti"; c) "Metode implementacije"

Klasifikacija mogućnosti implementacije prijetnji (napada) je skup mogućih radnji izvora prijetnje određenim metodama implementacije korištenjem ranjivosti koje dovode do realizacije ciljeva napada. Svrha napada se ne može podudarati sa svrhom implementacije prijetnji i može imati za cilj postizanje međurezultata neophodnog za postizanje dalje implementacije prijetnje. U slučaju ovakvog neslaganja, napad se smatra etapom pripreme za preduzimanje radnji u cilju realizacije pretnje, tj. kao "priprema za izvršenje" protivpravne radnje. Rezultat napada su posljedice koje su implementacija prijetnje i/ili doprinose takvoj implementaciji.

Početni podaci za procenu i analizu bezbednosnih pretnji pri radu u mreži su rezultati ispitivanja subjekata odnosa u cilju razumevanja pravca njihovog delovanja, očekivanih prioriteta bezbednosnih ciljeva, zadataka koji se rešavaju u mreži i uslova za lokacija i rad mreže.

Najčešći i najopasniji (po visini štete) su nenamjerne greške redovnih korisnika, operatera, sistem administratora i drugih osoba koje opslužuju računarsku mrežu.

Ponekad su takve greške zapravo prijetnje (netačno uneseni podaci ili greška u programu koja je dovela do pada sistema), ponekad stvaraju ranjivosti koje napadači mogu iskoristiti (obično su administrativne greške takve). Prema nekim izvještajima, do 65% gubitaka je rezultat nenamjernih grešaka.

Požari i poplave ne donose toliko nevolja koliko nepismenost i nemar u radu.

Očigledno, najradikalniji način rješavanja nenamjernih grešaka je maksimalna automatizacija i stroga kontrola.

Ostale prijetnje pristupačnosti mogu se klasificirati prema komponentama CS-a na koje su prijetnje usmjerene:

neuspjeh korisnika;

kvar interne mreže;

kvar prateće infrastrukture.

Obično se u odnosu na korisnike razmatraju sljedeće prijetnje:

nespremnost za rad sa informacionim sistemom (najčešće se manifestuje kada je potrebno savladati nove karakteristike i kada postoji neslaganje između zahteva korisnika i stvarnih mogućnosti i tehničkih karakteristika);

nemogućnost rada sa sistemom zbog nepostojanja odgovarajuće obuke (nedostatak opšte informatičke pismenosti, nesposobnost tumačenja dijagnostičkih poruka, nesposobnost rada sa dokumentacijom i sl.);

nemogućnost rada sa sistemom zbog nedostatka tehničke podrške (nepotpuna dokumentacija, nedostatak referentnih informacija i sl.).

Glavni izvori unutrašnjih kvarova su:

odstupanje (slučajno ili namjerno) od utvrđenih pravila rada;

izlazak sistema iz normalnog rada zbog slučajnih ili namjernih radnji korisnika ili osoblja za održavanje (prekoračivanje procijenjenog broja zahtjeva, prevelika količina informacija koje se obrađuju itd.);

greške tokom (re)konfiguracije sistema;

kvarovi softvera i hardvera;

uništavanje podataka;

uništenje ili oštećenje opreme.

U odnosu na prateću infrastrukturu, preporučuje se razmotriti sljedeće prijetnje:

prekid (slučajan ili namjeran) komunikacijskih sistema, snabdijevanja električnom energijom, vodom i/ili toplinom, klimatizacije;

uništenje ili oštećenje prostorija;

nemogućnost ili nespremnost uslužnog osoblja i/ili korisnika da obavljaju svoje dužnosti (građanski nemiri, saobraćajne nezgode, teroristički akt ili prijetnja njime, štrajk i sl.).

Takozvani "uvređeni" zaposleni - sadašnji i bivši - veoma su opasni. U pravilu nastoje naštetiti organizaciji - "prestupniku", na primjer:

oštetiti opremu;

izgraditi logičku bombu koja će uništiti programe i/ili podatke tokom vremena;

izbrisati podatke.

Uvređeni zaposleni, čak i oni bivši, upoznati su sa pravilima u organizaciji i sposobni su da prouzrokuju znatnu štetu. Neophodno je osigurati da mu se prilikom odlaska zaposlenika ponište prava pristupa (logička i fizička) izvorima informacija.

Agresivna potrošnja resursa (obično mrežni propusni opseg, procesorska snaga procesora ili RAM-a) može se koristiti kao sredstvo za izvođenje mreže iz normalnog rada. Prema lokaciji izvora prijetnje, takva potrošnja se dijeli na lokalnu i udaljenu. Uz pogrešne proračune u konfiguraciji sistema, lokalni program može gotovo monopolizirati procesor i/ili fizičku memoriju, smanjujući brzinu izvršavanja drugih programa na nulu.

Najjednostavniji primjer udaljene potrošnje resursa je SYN flood napad. To je pokušaj da se prepuni serverska "poluotvorena" tabela TCP veza (uspostavljanje veza počinje, ali se ne završava). U najmanju ruku, takav napad otežava legitimnim korisnicima uspostavljanje novih konekcija, odnosno čini se da je server nedostupan.

Mreže koje prihvataju ping pakete sa broadcast adresama su ranjive na napad "Papa Štrumpf". Odgovori na takve pakete "jedu" propusni opseg.

U posljednje vrijeme, potrošnja udaljenih resursa se manifestirala u posebno opasnom obliku - kao koordinirani distribuirani napadi, kada se potpuno legalni zahtjevi za konekciju i/ili uslugu šalju na server sa mnogo različitih adresa maksimalnom brzinom. Februar 2000. godine može se smatrati početkom "mode" za ovakve napade, kada se nekoliko najvećih sistema elektronske trgovine (tačnije, vlasnici i korisnici sistema) ispostavilo kao žrtve. Ako postoji arhitektonska pogrešna kalkulacija u obliku neravnoteže između propusnog opsega mreže i performansi servera, tada je izuzetno teško odbraniti se od distribuiranih napada na dostupnost.

Ranjivosti u obliku softverskih i hardverskih grešaka mogu se koristiti za izbacivanje sistema iz normalnog rada. Na primjer, poznata greška u procesoru Pentium I omogućila je lokalnom korisniku da "ovisi" računar izdavanjem određene naredbe, tako da pomaže samo hardversko RESET.

Program "Teardrop" daljinski "okači" računare iskorišćavajući grešku u sastavljanju fragmentiranih IP paketa.

1.4 Zlonamjerni softver

Jedna od najopasnijih metoda izvođenja napada je uvođenje zlonamjernog softvera u napadnute sisteme.

Razlikuju se sljedeći aspekti zlonamjernog softvera:

zlonamjerna funkcija;

metoda distribucije;

eksterna prezentacija.

Dio koji obavlja destruktivnu funkciju namijenjen je:

uvođenje drugog zlonamjernog softvera;

sticanje kontrole nad napadnutim sistemom;

agresivna potrošnja resursa;

modifikacija ili uništavanje programa i/ili podataka.

Prema mehanizmu distribucije, postoje:

Virusi - kod koji ima sposobnost širenja (moguće sa promjenama) ubrizgavanjem u druge programe;

"crvi" - kod koji može samostalno, odnosno bez uvođenja u druge programe, uzrokovati širenje svojih kopija preko mreže i njihovo izvršavanje (aktivacija virusa zahtijeva pokretanje zaraženog programa).

Virusi se obično šire lokalno, unutar domaćina; zahtijevaju eksternu pomoć, kao što je slanje zaražene datoteke, za prijenos preko mreže. Crvi su, s druge strane, prvenstveno fokusirani na mrežno putovanje.

Ponekad sama distribucija zlonamjernog softvera uzrokuje agresivnu potrošnju resursa i stoga je zlonamjerna karakteristika. Na primjer, "crvi" "jedu" propusni opseg mreže i resurse sistema pošte.

Zlonamjeran kod koji izgleda kao funkcionalno koristan program naziva se trojanac. Na primjer, običan program, zaražen virusom, postaje trojanac; Trojanski konji su ponekad ručno izrađeni i prebačeni lakovjernim korisnicima u nekom atraktivnom paketu (obično kada posjećuju mreže za razmjenu datoteka ili stranice za igre i zabavu).

1.5 Klasifikacija sigurnosnih mjera CS

Prema načinu implementacije, sve mjere za osiguranje sigurnosti računarskih mreža dijele se na: pravne (zakonodavne), moralno-etičke, organizacione (administrativne), fizičke, tehničke (hardverske i softverske).

Mjere pravne zaštite obuhvataju zakone, uredbe i propise koji su na snazi u zemlji koji uređuju pravila postupanja sa informacijama, uređuju prava i obaveze učesnika u informacionim odnosima u procesu obrade i korišćenja istih, kao i utvrđuju odgovornost za kršenje ovih informacija. pravila, čime se sprječava zloupotreba informacija i djeluje kao sredstvo odvraćanja od potencijalnih prekršitelja.

Moralne i etičke protivmjere uključuju norme ponašanja koje su se tradicionalno razvijale ili se razvijaju kako se kompjuterske mreže šire u zemlji ili društvu. Ove norme uglavnom nisu obavezne, kao zakonski usvojeni normativni akti, ali njihovo nepoštovanje najčešće dovodi do pada autoriteta, prestiža ličnosti, grupe lica ili organizacije. Moralne i etičke norme mogu biti i nepisane (na primjer, opštepriznate norme poštenja, patriotizma, itd.) i pisane, odnosno formalizovane u nekom skupu (povelji) pravila ili propisa.

Organizacione (administrativne) mere zaštite su organizacione mere kojima se reguliše funkcionisanje sistema za obradu podataka, korišćenje njegovih resursa, rad osoblja, kao i postupak interakcije korisnika sa sistemom na način koji najviše ometa ili isključiti mogućnost implementacije sigurnosnih prijetnji. Oni uključuju:

aktivnosti koje se provode na projektovanju, izgradnji i opremanju mreža i drugih objekata sistema za obradu podataka;

mjere za razvoj pravila za pristup korisnika mrežnim resursima (izrada sigurnosne politike);

aktivnosti koje se sprovode na odabiru i obuci kadrova;

organizacija sigurnosti i pouzdane kontrole pristupa;

organizacija računovodstva, skladištenja, korištenja i uništavanja dokumenata i medija sa informacijama;

distribucija detalja kontrole pristupa (lozinke, ključevi za šifrovanje, itd.);

organizovanje eksplicitne i prikrivene kontrole nad radom korisnika;

aktivnosti koje se provode na projektovanju, razvoju, popravci i modifikaciji opreme i softvera itd.

Mjere fizičke zaštite zasnivaju se na upotrebi različitih vrsta mehaničkih, elektro- ili elektronsko-mehaničkih uređaja i konstrukcija, posebno dizajniranih za stvaranje fizičkih prepreka na mogućim putevima prodora i pristupa potencijalnih uljeza komponentama mreže i zaštićenim informacijama, kao i tehnička sredstva vizuelnog osmatranja, komunikacije i sigurnosni alarm.

Tehničke (hardverske) mjere zaštite zasnivaju se na korištenju različitih elektronskih uređaja koji su dio CS-a i obavljaju (samostalno ili u kombinaciji sa drugim sredstvima) zaštitne funkcije.

Metode softverske zaštite namijenjene su direktnoj zaštiti informacija u tri oblasti: a) hardver; b) softver; c) podatke i kontrolne komande.

Kako bi se informacije zaštitile tokom njihovog prijenosa, obično se koriste različite metode šifriranja podataka prije nego što se unesu u komunikacijski kanal ili na fizički medij uz naknadnu dešifriranje. Kao što pokazuje praksa, metode šifriranja mogu pouzdano sakriti značenje poruke.

Svi zaštitni programi koji upravljaju pristupom mašinskim informacijama rade po principu odgovaranja na pitanja: ko može da izvede koje operacije i na kojim podacima.

Pristup se može definirati kao:

opšte (bezuslovno dostavljeno svakom korisniku);

odbijanje (bezuslovno odbijanje, na primjer, dozvola za brisanje informacije);

zavisan od događaja (pokretan događajem);

ovisni o sadržaju podataka;

zavisno od stanja (dinamičko stanje računarskog sistema);

ovisno o frekvenciji (na primjer, pristup je dozvoljen korisniku samo jednom ili određeni broj puta);

imenom ili drugim naznakom korisnika;

ovisan o vlasti;

po dozvoli (na primjer, lozinkom);

po proceduri.

Također, efikasne mjere za suzbijanje pokušaja neovlaštenog pristupa uključuju alate za registraciju. U te svrhe najperspektivniji su novi operativni sistemi posebne namjene koji se široko koriste u stranim zemljama i koji se nazivaju monitoring (automatsko praćenje moguće kompjuterske prijetnje).

Nadgledanje vrši sam operativni sistem (OS), a njegove dužnosti uključuju kontrolu nad procesima unosa-izlaza, obradu i uništavanje mašinskih informacija. OS bilježi vrijeme neovlaštenog pristupa i softverske alate kojima se pristupilo. Pored toga, odmah obaveštava službu računarske bezbednosti o narušavanju bezbednosti računarskog sistema uz istovremeno izdavanje potrebnih podataka (listing) za štampanje. Nedavno su u Sjedinjenim Državama i nizu evropskih zemalja korišćene i posebne potprograme za zaštitu računarskih sistema, što uzrokuje samouništenje glavnog programa kada neovlašćena osoba pokuša da pogleda sadržaj datoteke sa poverljivim informacijama, slično djelovanje “logičke bombe”.

Sigurnosni zadaci:

Zaštita informacija u komunikacijskim kanalima i bazama podataka kriptografskim metodama;

Provjera autentičnosti objekata podataka i korisnika (provjera autentičnosti strana koje uspostavljaju komunikaciju);

Otkrivanje kršenja integriteta objekata podataka;

Osiguravanje zaštite tehničkih sredstava i prostorija u kojima se obrađuju povjerljive informacije od curenja kroz bočne kanale i od eventualno ugrađenih elektronskih uređaja za preuzimanje informacija;

Osiguravanje zaštite softverskih proizvoda i računalne opreme od unošenja softverskih virusa i oznaka u njih;

Zaštita od neovlašćenih radnji na komunikacijskom kanalu od strane osoba kojima nije dozvoljeno korištenje alata za šifriranje, ali koji imaju za cilj kompromitaciju tajnih podataka i ometanje rada pretplatničkih stanica;

Organizacione i tehničke mjere u cilju osiguranja sigurnosti povjerljivih podataka.

2. Osnovne metode i sredstva zaštite informacija u mrežama

Jednostavno je nemoguće detaljno analizirati sve metode i sredstva zaštite informacija u okviru WRC-a. Ja ću okarakterisati samo neke od njih.

Mjere fizičke zaštite informacija uključuju:

zaštita od požara;

zaštita od vode i tečnosti za gašenje požara

zaštita od korozivnih plinova;

zaštita od elektromagnetnog zračenja;

zaštita od vandalizma;

zaštita od krađe i krađe;

zaštita od eksplozije;

zaštita od otpada koji pada;

zaštita od prašine;

zaštita od neovlašćenog pristupa prostorijama.

Koje korake treba preduzeti da bi se osigurala fizička sigurnost?

Prije svega, potrebno je pripremiti prostoriju u kojoj će stajati serveri. Obavezno pravilo: server mora biti smješten u zasebnoj prostoriji, kojoj pristup ima strogo ograničen krug ljudi. U ovoj prostoriji treba postaviti klima uređaj i dobar sistem ventilacije. Tu možete postaviti i mini-ATS i druge vitalne tehničke sisteme.

Onemogućavanje neiskorištenih disk jedinica, paralelnih i serijskih portova na serveru je pametan potez. Poželjno je zapečatiti njegovo tijelo. Sve ovo će zakomplikovati krađu ili zamjenu informacija čak i ako napadač nekako uđe u serversku sobu. Nemojte zanemariti takve trivijalne sigurnosne mjere kao što su željezne rešetke i vrata, kombinovane brave i kamere za video nadzor koje će stalno snimati sve što se dešava u ključnim prostorima kancelarije.

Još jedna tipična greška je vezana za sigurnosno kopiranje. Svi znaju za njenu neophodnost, kao i za potrebu posjedovanja aparata za gašenje požara u slučaju požara. Ali iz nekog razloga zaboravljaju da sigurnosne kopije ne mogu biti pohranjene u istoj prostoriji kao i server. Kao rezultat toga, nakon što su se odbranile od informacionih napada, firme se nađu bespomoćne čak i pred malim požarom, u kojem promišljeno napravljene kopije nestaju zajedno sa serverom.

Često, čak i nakon zaštite servera, zaborave da je za sve vrste žica potrebna i zaštita - kablovski sistem mreže. Štoviše, često se morate bojati ne uljeza, već najobičnijih čistača, koji se zasluženo smatraju najgorim neprijateljima lokalnih mreža. Najbolji način zaštite kabela je kutija, ali u principu će raditi bilo koja druga metoda koja vam omogućava da sakrijete i sigurno pričvrstite žice. Međutim, ne biste trebali gubiti iz vida mogućnost povezivanja s njima izvana kako biste presreli informacije ili stvorili smetnje, na primjer, pražnjenjem struje. Ipak, mora se priznati da ova opcija nije rasprostranjena i da se vidi samo u kršenju rada velikih firmi.

Osim interneta, računari su uključeni u još jednu mrežu - uobičajenu električnu. Uz to je povezana još jedna grupa problema vezanih za fizičku sigurnost servera. Nije tajna da je kvalitet modernih energetskih mreža daleko od idealnog. Čak i ako nema vanjskih znakova anomalija, vrlo često je napon u mreži veći ili niži od normalnog. Istovremeno, većina ljudi ni ne sumnja da postoje neki problemi s napajanjem u njihovoj kući ili uredu.

Podnapon je najčešća anomalija i čini oko 85% ukupnog broja različitih problema sa napajanjem. Njegov uobičajeni uzrok je nestašica struje, koja je posebno česta u zimskim mjesecima. Povećani napon je gotovo uvijek rezultat neke vrste nezgode ili oštećenja ožičenja u prostoriji. Često, kao rezultat isključenja zajedničke neutralne žice, susjedne faze se napajaju na 380 V. Također se dešava da se u mreži javlja visoki napon zbog pogrešnog ožičenja.

Izvori impulsa i visokofrekventnih smetnji mogu biti udari groma, uključivanje ili isključivanje snažnih potrošača električne energije, nesreće na trafostanicama, kao i rad nekih kućnih električnih aparata. Najčešće se takve smetnje javljaju u velikim gradovima i industrijskim područjima. Impulsi napona u trajanju od nanosekundi (10~9 s) do mikrosekundi (10~6 s) mogu dostići amplitudu od nekoliko hiljada volti. Najranjiviji na takve smetnje su mikroprocesori i druge elektronske komponente. Često, neprigušeni impulsni šum može dovesti do ponovnog pokretanja servera ili greške u obradi podataka. Ugrađeno napajanje računara, naravno, djelimično izglađuje skokove napona, štiteći elektronske komponente računara od kvara, ali preostale smetnje i dalje smanjuju vijek trajanja opreme i također dovode do povećanja temperature u serveru. napajanje.

Za zaštitu računara od visokofrekventne impulsne buke, štitnici od prenapona (na primjer, marke Pilot) se koriste za zaštitu opreme od većine smetnji i napona. Pored toga, računari sa važnim informacijama treba da budu opremljeni neprekidnim napajanjem (UPS). Moderni modeli UPS-a ne samo da održavaju rad računara kada nestane struje, već ga i isključuju iz mreže ako je napajanje van dometa.

2.2 Zaštita hardverskih informacija u CS

Hardver informacione bezbednosti obuhvata elektronske i elektromehaničke uređaje koji su uključeni u tehnička sredstva CS i koji obavljaju (samostalno ili u jedinstvenom kompleksu sa softverom) neke funkcije informacione bezbednosti. Kriterijum za razvrstavanje uređaja kao hardvera, a ne kao inženjersko-tehničkih sredstava zaštite je obavezno uključivanje u sastav tehničkih sredstava COP-a.

Glavni alati za hardversku informacijsku sigurnost uključuju:

Uređaji za unos podataka za identifikaciju korisnika (magnetne i plastične kartice, otisci prstiju, itd.);

Uređaji za šifriranje informacija;

Uređaji za sprečavanje neovlašćenog uključivanja radnih stanica i servera (elektronske brave i blokade).

Primjeri informacione sigurnosti pomoćnog hardvera:

Uređaji za uništavanje informacija na magnetskim medijima;

Signalni uređaji o pokušajima neovlašćenih radnji korisnika CS-a itd.

Hardver dobija sve veću pažnju ne samo zato što ga je lakše zaštititi od oštećenja i drugih slučajnih ili zlonamernih napada, već i zato što je hardverska implementacija funkcija brža od implementacije softvera, a njihova cena stalno opada.

Na tržištu hardverske zaštite pojavljuje se sve više novih uređaja. Opis elektronske brave je dat u nastavku kao primjer.

Elektronska brava "Sobol"

Sobol, koji je razvio i isporučio CJSC NIP Informzashchita, pruža sljedeće funkcije zaštite:

identifikacija i autentikacija korisnika;

kontrola integriteta datoteka i fizičkih sektora tvrdog diska;

blokiranje pokretanja OS sa diskete i CD-ROM-a;

blokiranje prijave registriranog korisnika kada premaši navedeni broj neuspješnih pokušaja prijave;

registraciju događaja vezanih za sigurnost sistema.

Korisnici se identifikuju individualnim ključem u obliku Touch Memory tableta sa memorijom do 64 KB, a autentikacija se vrši lozinkom dužine do 16 karaktera.

Kontrola integriteta je dizajnirana tako da osigura da programi i datoteke korisnika, a posebno OS sistemske datoteke, nisu modificirani od strane napadača ili softverske kartice koju je on uveo. Da bi se to postiglo, prije svega, u igru ulazi parser OS fajl sistema: izračunavanje referentnih vrijednosti i njihovo upravljanje tokom učitavanja implementirano je u Sobol na hardverskom nivou. Konstrukcija kontrolne liste integriteta objekata vrši se pomoću OS uslužnog programa, koji u principu omogućava programu presretača da modifikuje ovu listu, a poznato je da je ukupni nivo bezbednosti sistema određen nivoom bezbednosti najslabijeg. veza.

Softver za zaštitu informacija označava posebne programe uključene u CS softver isključivo za obavljanje zaštitnih funkcija.

Glavni softver za sigurnost informacija uključuje:

Programi za identifikaciju i autentifikaciju korisnika CS-a;

Programi za razgraničenje pristupa korisnika CS resursima;

Programi za šifriranje informacija;

Programi za zaštitu informacionih resursa (sistemski i aplikativni softver, baze podataka, alati za obuku računara, itd.) od neovlašćenih modifikacija, korišćenja i kopiranja.

Treba shvatiti da se identifikacija, u odnosu na osiguranje informacione sigurnosti CS, shvata kao nedvosmisleno prepoznavanje jedinstvenog naziva subjekta CS. Autentifikacija znači potvrđivanje da predstavljeno ime odgovara datom predmetu (provjera autentičnosti subjekta).

Softver za informacijsku sigurnost također uključuje:

Programi za uništavanje preostalih informacija (u blokovima RAM-a, privremenim datotekama, itd.);

Programi revizije (vođenje dnevnika) događaja vezanih za sigurnost ZP, kako bi se osigurala mogućnost oporavka i dokaza o nastanku ovih događaja;

Programi za imitaciju rada sa počiniocem (odvraćaju ga da primi navodno povjerljive informacije);

Programi za probnu kontrolu sigurnosti CS-a itd.

Prednosti softvera za sigurnost informacija uključuju:

Lakoća replikacije;

Fleksibilnost (mogućnost prilagođavanja različitim uslovima korišćenja, uzimajući u obzir specifičnosti pretnji po bezbednost informacija određenog CS);

Lakoća upotrebe – neki softverski alati, poput enkripcije, rade u „transparentnom“ (korisniku nevidljivom) načinu rada, dok drugi ne zahtijevaju od korisnika nikakve nove (u poređenju sa drugim programima) vještine;

Praktično neograničene mogućnosti za njihov razvoj unošenjem izmjena kako bi se uzele u obzir nove prijetnje sigurnosti informacija.

Rice. 4. Primjer usidrenog sigurnosnog alata.

Rice. 5. Primjer ugrađenog alata za zaštitu softvera.

Nedostaci softvera za sigurnost informacija uključuju:

Smanjenje efikasnosti CS zbog potrošnje njegovih resursa potrebnih za funkcionisanje programa zaštite;

Niže performanse (u poređenju sa sličnim hardverskim zaštitama kao što je enkripcija);

Spajanje mnogih alata za zaštitu softvera (a ne ugrađenih u CS softver, sl. 4 i 5), što stvara fundamentalnu mogućnost da ih uljez zaobiđe;

Mogućnost zlonamjerne modifikacije alata za zaštitu softvera tokom rada CS-a.

Operativni sistem je najvažnija softverska komponenta svakog računara, pa ukupna bezbednost informacionog sistema u velikoj meri zavisi od nivoa implementacije bezbednosne politike u svakom konkretnom OS.

Operativni sistem MS-DOS je operativni sistem Intelovog mikroprocesora u realnom režimu i stoga ne može biti govora o deljenju RAM-a između procesa. Svi rezidentni programi i glavni program koriste isti RAM prostor. Ne postoji zaštita datoteka, teško je reći nešto određeno o mrežnoj sigurnosti, budući da u toj fazi razvoja softvera mrežne drajvere nije razvijao MicroSoft, već programeri treće strane.

Porodica operativnih sistema Windows 95, 98, Millenium su klonovi, prvobitno orijentisani za rad na kućnim računarima. Ovi operativni sistemi koriste nivoe privilegija zaštićenog načina rada, ali ne vrše nikakve dodatne provjere i ne podržavaju sisteme sigurnosnih deskriptora. Kao rezultat, svaka aplikacija može pristupiti cjelokupnoj količini dostupne RAM-a s pristupom za čitanje i pisanje. Mjere mrežne sigurnosti su prisutne, ali njihova primjena nije na nivou. Štaviše, u verziji Windows 95 napravljena je fundamentalna greška, koja je omogućila daljinsko dovođenje do „zamrzavanja“ računara u samo nekoliko paketa, što je takođe značajno narušilo reputaciju OS-a; u narednim verzijama, poduzeti su mnogi koraci za poboljšanje mrežne sigurnosti ovog klona.

Generacija operativnih sistema Windows NT, 2000 je već mnogo pouzdaniji razvoj kompanije MicroSoft. Oni su zaista višekorisnički sistemi koji pouzdano štite datoteke različitih korisnika na tvrdom disku (međutim, šifriranje podataka se još uvijek ne vrši i datoteke se mogu čitati bez problema dizanjem s diska drugog operativnog sistema - na primjer, MS -DOS). Ovi operativni sistemi aktivno koriste mogućnosti zaštićenog režima Intel procesora i mogu pouzdano zaštititi podatke i procesni kod od drugih programa, osim ako ne želi da im omogući dodatni pristup izvan procesa.

Tokom dugog perioda razvoja, uzeto je u obzir mnogo različitih mrežnih napada i sigurnosnih grešaka. Ispravke za njih izašle su u obliku blokova ažuriranja (engleski servisni paket).

Još jedna grana klonova raste iz UNIX operativnog sistema. Ovaj OS je prvobitno razvijen kao mrežni i višekorisnički, te je stoga odmah sadržavao alate za sigurnost informacija. Gotovo svi rasprostranjeni klonovi UNIX-a prošli su dug put u razvoju i, kako su modificirani, uzeli su u obzir sve metode napada otkrivene tokom tog vremena. Dosta su se dokazali: LINUX (S.U.S.E.), OpenBSD, FreeBSD, Sun Solaris. Naravno, sve navedeno se odnosi na najnovije verzije ovih operativnih sistema. Glavne greške u ovim sistemima više nisu vezane za kernel, koji radi besprijekorno, već za sistemske i aplikacione uslužne programe. Prisustvo grešaka u njima često dovodi do gubitka čitave margine sigurnosti sistema.

Glavne komponente:

Lokalni sigurnosni administrator - odgovoran je za neovlašteni pristup, provjerava autorizaciju korisnika za prijavu na sistem, podržava:

Revizija - provjera ispravnosti radnji korisnika

Account Manager - podrška za bazu podataka korisnika o njihovim radnjama i interakciji sa sistemom.

Sigurnosni monitor - provjerava da li korisnik ima dovoljna prava pristupa objektu

Dnevnik revizije - sadrži informacije o korisničkim prijavama, evidenciju rada sa datotekama i folderima.

Paket za provjeru autentičnosti – analizira sistemske datoteke da vidi da li su zamijenjene. MSV10 je podrazumevani paket.

Dodan Windows XP:

možete dodijeliti lozinke za arhivirane kopije

zaštita zamene datoteka

sistem diferencijacije ... unosom lozinke i kreiranjem korisničkog naloga. Arhiviranje može izvršiti korisnik koji ima takva prava.

NTFS: kontrola pristupa datotekama i fasciklama

U XP i 2000 - potpunije i dublje razlikovanje prava pristupa korisnika.

EFS - omogućava šifriranje i dešifriranje informacija (fajlova i foldera) radi ograničavanja pristupa podacima.

Kriptografija je nauka o zaštiti podataka. Ona traži rješenja za četiri važna sigurnosna problema – povjerljivost, autentikaciju, integritet i kontrolu učesnika u interakciji. Šifriranje je transformacija podataka u nečitljiv oblik pomoću ključeva za šifriranje-dešifriranje. Šifriranje vam omogućava da očuvate povjerljivost čuvanjem informacija u tajnosti od onih kojima nisu namijenjene.

Kriptografija se bavi traženjem i proučavanjem matematičkih metoda za transformaciju informacija.

Moderna kriptografija uključuje četiri glavna odjeljka:

simetrični kriptosistemi;

kriptosistemi javnog ključa;

Sistemi elektroničkog potpisa;

upravljanje ključem.

Glavni pravci korištenja kriptografskih metoda su prijenos povjerljivih informacija putem komunikacijskih kanala (na primjer, e-mail), autentifikacija poslanih poruka, pohranjivanje informacija (dokumenti, baze podataka) na šifriranim medijima.

Šifrirani disk je datoteka kontejnera koja može sadržavati bilo koje druge datoteke ili programe (mogu se instalirati i pokrenuti direktno iz ove šifrirane datoteke). Ovaj disk je dostupan tek nakon unosa lozinke za datoteku kontejnera - tada se na računaru pojavljuje drugi disk, koji sistem prepoznaje kao logičan i rad sa njim se ne razlikuje od rada sa bilo kojim drugim diskom. Nakon isključivanja diska, logički disk nestaje, samo postaje "nevidljiv".

Do danas, najčešći programi za kreiranje šifrovanih diskova su DriveCrypt, BestCrypt i PGPdisk. Svaki od njih je pouzdano zaštićen od daljinskog hakovanja.

Sve promjene informacija u datoteci kontejnera prvo se dešavaju u RAM-u, tj. tvrdi disk uvijek ostaje šifriran. Čak i ako se računar zamrzne, tajni podaci ostaju šifrirani;

Programi mogu blokirati skriveni logički disk nakon određenog vremenskog perioda;

Svi su nepoverljivi prema privremenim fajlovima (swap fajlovima). Moguće je šifrirati sve povjerljive informacije koje bi mogle ući u swap datoteku. Veoma efikasan metod sakrivanja informacija pohranjenih u swap datoteci je da se potpuno isključi, a da se pritom ne zaboravlja povećanje RAM-a računara;

Fizika tvrdog diska je takva da čak i ako prepišete neke podatke drugim, prethodni zapis neće biti potpuno izbrisan. Uz pomoć savremene magnetne mikroskopije (Magnetic Force Microscopy - MFM), još uvijek se mogu restaurirati. Pomoću ovih programa možete bezbedno brisati datoteke sa svog čvrstog diska, a da ne ostavljate nikakav trag o njihovom postojanju;

Sva tri programa pohranjuju osjetljive podatke u visoko šifriranom obliku na tvrdom disku i pružaju transparentan pristup ovim podacima iz bilo kojeg aplikativnog programa;

Oni štite šifrirane datoteke kontejnera od slučajnog brisanja;

Odlično rade s trojancima i virusima.

Prije pristupa VS-u, korisnik se mora identificirati, a mehanizmi mrežne sigurnosti potom autentifikuju korisnika, odnosno provjere da li je korisnik zaista onaj za koga se predstavlja. U skladu sa logičnim modelom zaštitnog mehanizma, letjelice se nalaze na radnom računaru, na koji je korisnik povezan preko svog terminala ili na drugi način. Stoga se procedure identifikacije, autentifikacije i ovlasti izvode na početku sesije na lokalnoj radnoj stanici.

Kasnije, kada se uspostave različiti mrežni protokoli i prije dobijanja pristupa mrežnim resursima, procedure identifikacije, provjere autentičnosti i ovlasti mogu biti ponovo omogućene na nekim udaljenim radnim stanicama za smještaj potrebnih resursa ili mrežnih usluga.

Kada se korisnik prijavi na računarski sistem koristeći terminal, sistem traži njegovo ime i identifikacioni broj. U skladu sa odgovorima korisnika, kompjuterski sistem identifikuje korisnika. U mreži je prirodnije da se objekti koji uspostavljaju međusobnu vezu međusobno identifikuju.

Lozinke su samo jedan od načina za autentifikaciju. Postoje i drugi načini:

1. Unaprijed definisane informacije na raspolaganju korisniku: lozinka, lični identifikacioni broj, ugovor o upotrebi posebnih kodiranih fraza.

2. Hardverski elementi na raspolaganju korisniku: ključevi, magnetne kartice, mikro kola itd.

3. Karakteristične lične karakteristike korisnika: otisci prstiju, šara mrežnjače, veličina tela, boja glasa i druga složenija medicinska i biohemijska svojstva.

4. Karakteristične tehnike i karakteristike ponašanja korisnika u realnom vremenu: karakteristike dinamike, stil rada na tastaturi, brzina čitanja, sposobnost upotrebe manipulatora itd.

5. Navike: korištenje određenih kompjuterskih praznina.

6. Vještine i znanja korisnika zbog obrazovanja, kulture, obuke, porijekla, odgoja, navika itd.

Ako neko želi da se prijavi u računarski sistem preko terminala ili da izvrši paketni posao, računarski sistem mora da autentifikuje korisnika. Sam korisnik, po pravilu, ne provjerava autentičnost računarskog sistema. Ako je procedura provjere autentičnosti jednosmjerna, takva se procedura naziva jednosmjerna procedura provjere autentičnosti objekta.

Specijalizovani softverski alati za zaštitu informacija od neovlašćenog pristupa generalno imaju bolje mogućnosti i karakteristike od ugrađenih alata mrežnog operativnog sistema. Pored programa za šifrovanje, dostupni su i mnogi drugi alati za spoljnu sigurnost informacija. Od najčešće spominjanih, treba istaći sljedeća dva sistema koja omogućavaju ograničavanje protoka informacija.

Vatrozidi - firewall (bukvalno firewall - vatreni zid). Između lokalne i globalne mreže kreiraju se posebni posredni serveri, koji pregledavaju i filtriraju sav promet mreže/transportnog sloja koji prolazi kroz njih. To vam omogućava da dramatično smanjite prijetnju od neovlaštenog pristupa izvana korporativnim mrežama, ali ne eliminira u potpunosti ovu opasnost. Sigurnija verzija metode je metoda maskiranja, kada se sav odlazni promet iz lokalne mreže šalje u ime firewall servera, čineći lokalnu mrežu gotovo nevidljivom.

Proxy-serveri (proxy - punomoćje, ovlašteno lice). Sav promet mrežnog/transportnog sloja između lokalne i globalne mreže potpuno je zabranjen - jednostavno nema rutiranja kao takvog, a pozivi iz lokalne mreže u globalnu mrežu se odvijaju preko posebnih posredničkih servera. Očigledno, ovom metodom pristup iz globalne mreže lokalnoj mreži postaje u principu nemoguć. Očigledno je i da ova metoda ne pruža dovoljnu zaštitu od napada na višim nivoima – na primjer, na nivou aplikacije (virusi, Java i JavaScript kod).

Pogledajmo pobliže kako zaštitni zid radi. To je metoda zaštite mreže od sigurnosnih prijetnji iz drugih sistema i mreža centralizacijom i kontrolom pristupa mreži putem hardvera i softvera. Firewall je sigurnosna barijera koja se sastoji od nekoliko komponenti (na primjer, ruter ili gateway koji pokreće softver zaštitnog zida). Zaštitni zid je konfigurisan prema internoj politici kontrole pristupa mreži organizacije. Svi dolazni i odlazni paketi moraju proći kroz zaštitni zid koji dozvoljava prolaz samo ovlaštenim paketima.