Сегодня сложно найти человека, который не сталкивался бы с компьютерными вирусами. Часто мы даже не догадываемся о том, что какая-нибудь вредоносная программа прямо сейчас находится на нашем компьютере. Конечно, иногда это и проходит незамеченным: существует достаточное количество вирусов, которые наносят незаметный ущерб системе. Но не стоит, в то же время, забывать о небезызвестных троянских программах, которые способны нанести компьютеру ощутимый вред. Что же такого особенного в этих программах, и как вы можете обезопасить от них свой компьютер?

Принцип работы вируса «Троян»

Вирус «троян» получил, что очевидно, своё название по аналогии с небезызвестным Троянским конём. Если выражаться образно, этот вирус, в отличие от других, попадает в компьютер путём «диверсии», а «не атаки». Как правило, его присутствие остаётся незамеченным абсолютно до тех пор, пока он не начинает свою деятельность внутри системы. Сам вирус пришёл к нам еще со времён программы DOS . Основное отличие тогдашнего «трояна» от его современного аналога заключается в том, что в былые времена вирус ориентировался на отдельный компьютер, сейчас же «трояны» создаются, в основном, для работы в Интернете. Основное отличие «трояна» от другого вируса - это то, что после активизации «троян» продолжает поддерживать связь со своим создателем, в то время как другие вирусы начинают жить своей жизнью.

Чем же занимается вирус «троян», и в чём основная опасность этого вируса?

Итак, проникнув на компьютер, эта программа разворачивает бурную диверсионную деятельность. Например, создатель «трояна» может получить доступ к информации личного характера пользователя «заражённого» компьютера, в том числе, паролям. Хакер также получает возможность установить серверы дистанционного управления. Это значит, что отныне он сможет работать на своём компьютере от имени вашего. Естественно, благодаря «трояну» злоумышленник получает доступ ко всем хранящимся на вашем компьютере файлам, может наладить их обмен с другими компьютерами, скачивать различные файлы и программы.

Каким же образом ваш компьютер может «заразиться» этим вирусом?

Обращали ли вы внимание на то, насколько часто при работе в Интернете вам предлагают скачать новую версию какой-либо программы/перейти по сомнительной ссылке/ присылают письмо «по ошибке»? Всё это является способами распространения «трояна». Некоторые антивирусы не запрограммированы защищать ваш компьютер именно в этот момент проникновения вируса. Достаточно открыть программу, прикреплённую к такому письму, или же нажать кнопку «Запустить» во внезапно выплывшем окошке при работе в Интернете - и вирус уже проник в компьютер. Иногда это нажатие происходит даже случайно, автоматически, вопреки желанию пользователя.

Проникнув на компьютер, «троян» в первую очередь обеспокоен тем, чтобы «пустить там корни». Ему необходимо закрепиться на компьютере, в противном случае он будет уничтожен при следующем же перезапуске системы. Чаще всего вирус в Windows можно обнаружить в трёх следующих местах. Во-первых, это реестр. Во-вторых, папка «Автозагрузка». И, в-третьих, «win.ini». И если в первый раз вредоносную программу, хотите или нет, но запускаете именно вы, то дальнейшая её деятельность происходит уже автоматически: вирус не нуждается в ручном запуске.

Как же бороться с «трояном»?

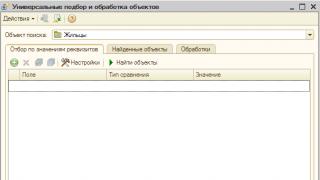

Одним из способов защиты от «трояна» является проверка вышеперечисленных мест (реестр, и «win.ini») с помощью специальных программ. В перечне таких программ можно вспомнить PCSecurityGuard и RunServices . Они способны обезвредить «троянов». Никогда не нужно забывать о стандартном способе защиты компьютера: антивирусах. Но не стоит заблуждаться насчёт всемогущества таких программ. Многие антивирусы просто не способны обнаружить «трояна». Они нацелены на обычные вирусы и не классифицируют «троянов» как таковых. В последние годы появилось определённое число специальных программ, действия которых нацелены на поиск и уничтожение именно «троянов» (например, BackWork или TheCleaner). Но и этот способ защиты далёк от идеала. Всё потому, что эти программы несовершенны. Они достаточно новые и нуждаются в доработке, следовательно, не могут стопроцентно защитить ваш компьютер от этих вредоносных программ. Их массовое использование на настоящий момент не оправдано.

Для полного уничтожения вируса необходимо придерживаться следующего алгоритма. ,

- Первым вашим действием должно стать обнаружение местонахождения самого вируса. При этом, не забывайте о дважды перечисленных выше местах.

- После обнаружения программы полностью удалите его с вашего компьютера.

- Затем выполните перезагрузку системы.

- И только теперь вы, наконец, можете удалить «заражённый» файл. Но! В случае если вы удалите этот файл сразу, не выполнив предварительно удаление самой вредоносной программы, ваши действия окажутся безрезультатными и лишь создадут видимость избавления от вируса.

Троянский вирус или просто «троянец» правильно называется - троянской программой. Троянец – это вид вредоносного программного обеспечения, разработанного для ухудшения работы компьютера вплоть до его полного отказа. Иногда троянские программы называют ещё троянскими конями. Название «троянец» связано с древними воинами, ранее живущих в стране древней Трои и уже как три века вымерших. Однако сами жители назывались тевкрами. Они могли быстро и мощно ударять своими мечами по противнику. Многие слышали название «троянский конь». Если верить легендам, это не живой конь под началом тевкров, а специально построенный огромный конь во времена великой троянской воины.

Само же название троянского вируса произошло от этого самого троянского коня – их методы нападения почти идентичны. В легендах сказано, что именно из – за троянского коня троя пала. Как было сказано выше, троянская программа использует те же цели – сначала она проникает в компьютер и после пытается вывести её из строя, легально передают информацию другому лицу, нарушающие работоспособность компьютера или же используют ресурсы компьютеры в плохих целях.

Какие есть троянцы?

Имён много. Trojan. Malware, Trojan. Winlock, Pinch, TDL – 4. Собственно говоря, Trojan это не сами вирусы, а их семейство, уже в которое входят сами вирусы. А вот TDL – 4 уже именно программа.

Целью TDL – 4 является поражение компьютера, после чего другой пользователь с помощью Интернета может управлять заражённым компьютером. Схожесть действия напоминает программу Team Viewer, но в отличие от TDL – 4 эта программа полностью легальна и пользователь может видеть на мониторе то, что делает в данный момент другой пользователь. К тому же при необходимости связь можно прервать.

Pinch очень и очень опасный вирус. Он действует в три этапа. Сначала он попадает на компьютер и скачивает нужные себе для работы файлы. Размер вируса не превышает 25 КБ. Далее Pinch собирает абсолютно всю информацию о компьютере пользователя – где хранятся файлы, какие у пользователя мощности видеокарты, звуковой карты и процессора. Также он собирает сведения об установленных браузеров, антивирусах, список установленных программ и данные о FTP – клиенте пользователя. Всё это происходит незаметно. После сбора информации, Pinch сам запаковывается в архив и при первом письме прикрепляется к нему. Во время передачи письма, Pinch отделяется, направляясь на компьютер хакера. После хакер может расшифровать информацию путём программы Parser и в дальнейшем использовать эту информацию в своих целях.

Кроме троянцев и червей, есть ещё несколько классификация вредоносного программного обеспечения (ПО), например руткиты (Root-kit). Их цель – захватывание прав администратора на компьютере пользователя и после использование их в своих целях.

Как избавиться от троянских программ?

Точно так же, как и от всех вирусов – сканировать компьютер на вирусы. Однако далеко не каждый антивирус видит абсолютно все вирусы. Иногда для того, чтобы антивирус не нашёл «антивируса», достаточно лишь поменять его имя и стандартное местоположение на жёстком диске. Поэтому умные разработчики придумали антивирусы, специально созданные под определённый тип вирусов. Антивирусы могут обнаруживать и справляться с многими червями на компьютере, но совершенно бесполезны против руткитови и наоборот.

Ведущими бойцами против троянов и прочих вредоносных программ являются: Kaspersky Anti-Virus, Dr.Web, Eset(Nod32). Платные версии которых можно приобрести .

Некоторые являются только частью программы, другие сами представляют собой полноценные и полезные приложения. К этому типу относится и троянская программа. Как правило, она предназначена для внедрения в компьютерную систему. Внедрившись, троян либо отсылает преступнику информацию с зараженного компьютера, либо разрушает систему изнутри и использует ее в качестве «инструмента преступления». Ярким примером такого вируса можно назвать программу waterfalls.scr, которая маскируется под скринсервер.

Троянская программа была названа в честь всем известного деревянного коня, с помощью которого греки захватили и уничтожили неприступную Трою. Как и троянский конь, одноименная программа выглядит безобидным и полезным подарком, а на деле оказывается коварным вирусом-сюрпризом. До установки распознать такой вирус практически невозможно. Некоторые трояны даже после установки продолжают выполнять функции программы, под которую были замаскированы. Размножаться такой вирус не может, но, запуская его, пользователь каждый раз возобновляет разрушительную деятельность в своем компьютере. Практически все вирусы этого типа состоят из клиента и внедряется в зараженную систему, а клиент используется преступник

ом для управления ею.

Троянская программа имеет шесть типов вредоносной деятельности. Некоторые вирусы открывают преступнику удаленный доступ, другие просто уничтожают данные, загружают дополнительных вредителей, копируют «фальшивые» ссылки на сайты с платной регистрацией, отключают антивирусы и осуществляют DDoS-атаки. Если зараженный компьютер подключен к модемному Интернету, троян совершает телефонные звонки, после чего счет пользователя «худеет» на значительную сумму.

Есть несколько признаков, по которым определяется заражение трояном. Прежде всего надо обратить внимание на реестр автозапуска. Появившаяся там «несанкционированная» программа может оказаться вирусом. На заражение указывает и непредусмотренная пользователем закачка игр, приложений или видео, а также произвольное создание скриншотов. В процессе запуска вируса компьютер может сам перезагрузиться.

Троянская программа может запускать просмотр видео или изображений, открывать и закрывать консоль привода или произвольно

Из-за обилия форм и видов единого способа борьбы с трояном не существует. Если система заразилась, стоит очистить папку с временными интернет-файлами, а затем просканировать систему антивирусом. Если объект, обнаруженный антивирусом, не удаляется и не очищается, можно найти и удалить его вручную. А вот при тотальном заражении поможет только переустановка операционной системы.

Один из самых новых вирусов называется Qhost. Троянская программа этого типа является измененным файлом Windows размером 2600 байт. Новый вирус блокирует переход пользователя на определенные сайты и запросы к избранным серверам. Блокировка осуществляется добавлением в файл трояна с именем host списка «запретных» сайтов. Чтобы обезвредить такой вирус, достаточно отредактировать этот файл в программе «Блокнот», а затем просканировать систему антивирусной программой.

Иногда под видом легального ПО (программного обеспечения) в компьютер проникает вредоносная программа. Независимо от действий пользователя, она самостоятельно распространяется, заражая уязвимую систему. Троянская программа опасна тем, что вирус не только разрушает информацию и нарушает работоспособность компьютера, но и передает ресурсы злоумышленнику.

Что такое троянская программа

Как известно из древнегреческой мифологии, в деревянном коне, который был дан в дар жителям Трои, прятались воины. Они открыли ночью городские ворота и впустили своих товарищей. После этого город пал. В честь деревянного коня, уничтожившего Трою, была названа вредоносная утилита. Что такое троянский вирус? Программа с этим термином создана людьми для модификации и разрушения информации, находящейся в компьютере, а также для использования чужих ресурсов в целях злоумышленника.

В отличие от других червей, которые распространяются самостоятельно, она внедряется людьми. По своей сути, троянская программа – это не вирус. Ее действие может не носить вредоносный характер. Взломщик нередко хочет проникнуть в чужой компьютер лишь с целью получения нужной информации. Трояны заслужили плохую репутацию из-за использования в инсталляции программ для получения повторного внедрения в систему.

Особенности троянских программ

Вирус троянский конь – это разновидность шпионского ПО. Основная особенность троянских программ – это замаскированный сбор конфиденциальной информации и передача третьей стороне. К ней относятся реквизиты банковских карт, пароли для платежных систем, паспортные данные и другие сведения. Вирус троян по сети не распространяется, не производит уничтожение данных, не делает фатального сбоя оборудования. Алгоритм этой вирусной утилиты не похож на действия уличного хулигана, который все на своем пути разрушает. Троян – это диверсант, сидящий в засаде, и ждущий своего часа.

Виды троянских программ

Троянец состоит из 2 частей: серверной и клиентской. Обмен данными между ними происходит по протоколу TCP/IP черед любой порт. На работающем ПК жертвы инсталлируется серверная часть, которая работает незаметно, а клиентская – находится у владельца или заказчика вредоносной утилиты. Для маскировки трояны имеют названия, аналогичные офисным, а их расширения совпадают с популярными: DOC, GIF, RAR и прочие. Виды троянских программ разделяются в зависимости от типа действий, выполняемых в компьютерной системе:

- Trojan-Downloader. Загрузчик, который устанавливает на ПК жертвы новые версии опасных утилит, включая рекламные модули.

- Trojan-Dropper. Дезактиватор программ безопасности. Используется хакерами для блокировки обнаружения вирусов.

- Trojan-Ransom. Атака на ПК для нарушения работоспособности. Пользователь не может осуществлять работу на удаленном доступе без оплаты злоумышленнику требуемой денежной суммы.

- Эксплойт. Содержит код, способный воспользоваться уязвимостью ПО на удаленном или локальном компьютере.

- Бэкдор. Предоставляет мошенникам удаленно управлять зараженной компьютерной системой, включая закачивание, открытие, отправку, изменение файлов, распространение неверной информации, регистрацию нажатий клавиш, перезагрузку. Используется для ПК, планшета, смартфона.

- Руткит. Предназначен для сокрытия нужных действий или объектов в системе. Основная цель – увеличить время несанкционированной работы.

Какие вредоносные действия выполняют троянские программы

Трояны – сетевые монстры. Заражение происходит с помощью флешки или другого компьютерного устройства. Основные вредоносные действия троянских программ – это проникновение на ПК владельца, загрузка его личных данных на свой компьютер, копирование файлов, похищение ценной информации, наблюдение за действиями в открытом ресурсе. Полученная информация используется не в пользу жертвы. Самый опасный вид действий – полный контроль над чужой компьютерной системой с функцией администрирования зараженного ПК. Мошенники незаметно проводят те или иные операции от имени жертвы.

Как найти троян на компьютере

Определяются троянские программы и защита от них, в зависимости от класса вируса. Можно делать поиск троянов с помощью антивирусов. Для этого надо скачать на жесткий диск одно из приложений типа Kaspersky Virus или Dr. Web. Однако следует помнить, что не всегда скачивание антивирусника поможет обнаружить и удалить все трояны, ведь тело вредоносной утилиты может создавать много копий. Если описанные продукты не справились с задачей, то вручную просмотрите в реестре своего ПК такие каталоги, как runonce, run, windows, soft , чтобы проверить на предмет зараженных файлов.

Удаление троянской программы

Если ПК заражен, его необходимо срочно лечить. Как удалить троян? Воспользоваться бесплатным антивирусом Касперского, Spyware Terminator, Malwarebytes или платным софтом Trojan Remover. Эти продукты отсканируют, покажут результаты, предложат убрать найденные вирусы. Если снова появляются новые приложения, показывается закачка видеопрограмм или создаются снимки экрана, значит, удаление троянов прошло безуспешно. В этом случае следует попробовать загрузить утилиту для быстрого сканирования зараженных файлов с альтернативного источника, к примеру, CureIt.

Защита от троянских программ

Легче предотвратить попадание вируса на ПК, чем его лечить. Главная защита от троянов – это установка эффективных ПО, которые способны обезвредить атаку вредоносных утилит. Помимо этого, защититься от проникновения троянцев помогут следующие действия:

- обновляемый периодически антивирус;

- всегда включенный брандмауэр;

- регулярно обновляемая операционная система;

- использование информации только с проверенных источников;

- запрет на переход на сомнительные сайты;

- использование разных паролей для сервисов;

- адреса сайтов, где есть учетная запись с ценными данными лучше вводить вручную.

Видео: троянский вирус

Троянские вирусы, чума компьютерного мира 21 века. Коротко в простонародье называют - трояны . Напомню, что такое название им дано, на основе названия известного, не преступного, древнего города Трои и победы греков (данайцев) при помощи хитрости. Для справки молодого поколения, которые данную историю, скорее всего, смотрели по голливудскому фильму, который не выдерживает никакой исторической критики, то в исторических книгах написано, что война длилась не 12 дней как фильме, а каждый день на протяжении чуть менее 10 лет осады, и естественно никаких битв главарей не было. Также из этой эпохи появились пословицы

Бойтесь данайцев дары приносящих

Дареному коню в зубы не смотрят

Но оставим эти несоответствия на совести Голливуда. Но суть в фильме передана, верно. Когда греки отчаялись штурмом взять город, они прибегли к хитрости и при помощи этой хитрости смогли, практически без потерь, захватить долгое время неприступный город и одержать безоговорочную победу. Соблюдая авторские права, стоит отметить, что автор идеи был великий Одиссей. Но думаю, он тогда не предполагал, что его гениальная идея в наши дни приобретет куда более угрожающий характер и масштаб.

Троянские «кони» в современности

По такому же принципу и действуют текущие «троянские вирусы». То есть без вашего согласия или каких-то других подтверждающих действий эти вирусы к вам на компьютер попасть не могут . Как троянский конь, он сам по понятным причинам не попал в крепость, его сами туда пустили. Все именно точно также и с вирусами. Количество способов и благовидных предлогов проникнуть к вам в компьютер теперь насчитывается уже под миллион. Ясен перец, что все способы, нельзя учесть, и многие, в том числе даже я, время от времени попадаемся на новые уловки. Но в целом у подавляющего большинства такого рода вирусов одни и те же признаки, как у больных простудой. Одни и те же симптомы, полученные при разных обстоятельствах.

Отличительная, и в общем то положительная черта таких вирус то, что они обычно не наносят никакого вреда операционным системам и аппаратуре. Их основная цель похищать, передавать мошеннику различную, необходимую информацию, в основном файлы. Как правило, это секретная информация. К такой информации можно отнести пароли, секретные коды доступа, ключи шифрования и другие подобные вещи, коей не мало.

Например, большая часть так называемых взломов, известной программы платежной системы WebMoney происходит именно через . Хочу отметить сразу, ради справедливости, что такие вирусы, не взламывают именно WebMoney, а пользуются только откровенного рода разгильдяйством пользователя.

Основные меры предохранения

В основной своей массе, все антивирусные программы могут бороться с такого рода вирусами, а большая часть Firewall (фаирволы, по-русски) блокируют несанкционированную передачу данных третьим лицам через Интернет.

Основная проблема в том, что такого рода вирусы очень легко модифицируются, а антивирусные базы не могут так быстро отслеживать тенденции изменений подобного рода программ. Firewall`s также имеют ряд недочетов по данной проблеме, как правило из-за неправильной настройки, так как в 99% случаев, пользователи не являются на столько профессиональными пользователями, чтобы профессионально настраивать такие довольно сложные вещи. А те, что настраиваются элементарно, как правило, ни от чего и не защищают, а так стоят для порядку, чтобы молодежь не шалила. Зачастую многие пользователи даже не могут отличить настоящий Firewall от замаскированного под такой бесплатный троянский вирус .

Кстати, мне попадались вирусы, которые довольно, жестоко расправлялись с системой защиты компьютеров, просто, напросто отключая (переставали запускаться) и Firewall. Ну и для полного боекомплекта блокировали доступы к антивирусным сайтам. Что в наше время стало довольно распространенной практикой. Таким образом, пользователь остается совсем голый, а прикрыться то нечем! Хотя есть и положительная сторона, если вы обнаружили такую фичу, то, даже не задумываясь, могу сказать диагноз - это троянский вирус. Способ лечения - однозначно вызывать специалиста и не пытаться самостоятельно решить эту проблему, если вы в этом деле не сечете.

Итак, подведем небольшой итог: Трояские вирусы намного опаснее, чем можно было предположить на первый взгляд, но есть и положительная сторона этой медали, это достаточно эффективные методы борьбы подобного рода заразами. А главное особого ущерба к данным не наноситься. Главное после заразы требуется менять везде пароли, вот это хорошая профилактика.

Конечно, существует огромный ряд специализированных программ, которые проверяют компьютер на наличие вирусов. Все они имеют «продвинутые» функции лечения. Отслеживают процессы в памяти, чистят системный реестр от нежелательных записей и другие подобного рода манипуляции.

Защита от клавиатурных шпионов

К отдельному классу троянских вирусов можно отнести клавиатурных шпионов. К сожалению, отловить подобного рода программы чрезвычайно сложно, как бы там антивирусные пакеты не хвастались своими поисковыми алгоритмами. В 2006 году сам писал keyloger в одном предприятии для одного, скажем прямо нехорошего дела. Очень нужна была информация, даже после прогона современными антивирусами, написанными в 2010, этот keyloger довольно свободно дышит и остается не обнаруженными. Задача подобного рода программ, проста до безобразия, и даже после безобразия. Это записывать в некий замаскированный файл, все комбинации нажимаемых вами клавиш, манипуляций мушками и время от времени, чтобы не вызывать подозрения пересылать злоумышленнику информацию о манипуляциях пользователя. Четких методов борьбы против данной заразы практически нет, тут только внимательность. Единственно, что если у вас грамотно настроен FireWall, то есть большой шанс, что Fire отловит keyloger во время передачи данных, тем самым спалит сам себя. Но если программа замаскируется, под какой-то windows системный процесс, то задача усложниться до безобразия. А если данные снимаются вручную, то есть при помощи прямого контакта злоумышленника с компьютером жертвы, на флешку, то тут все средства практически бессильны. Такой способ очень часто практикуется на больших предприятиях. Особенно системными администраторами. Но не в корыстных целях, а в поучительных. Так сказать, чтобы нерадивых пользователей тыкать носом, туда, куда лазить не стоит, потому что пользователи, как правило, когда что-то набедокурят, кричат «Я ничего не делала, ничего не нажимала», и тут на помощь приходит keyloger, в котором запечатлены все действия пользователя и отмахнуться ему уже не удастся.

Подобрать keyloger для поучительных целей можно легко в достаточно найти нормальный официальный сайт, какого-либо логера. Не старайтесь скачать подобного рода программы, с каких-либо пиратских или подозрительных сайтов. А лучше приобрести за деньги нормальное программное обеспечения для таких целей.

Удачи вам и безопасного интернета.