Me CyberSafe, ju mund të kriptoni më shumë sesa thjesht skedarë individualë. Programi ju lejon të kriptoni një ndarje të tërë të hard drive ose një disk të tërë të jashtëm (për shembull, një disk USB ose flash drive). Ky artikull do t'ju tregojë se si të kriptoni dhe fshehni një ndarje të koduar të hard drive tuaj nga sytë kureshtarë.

Spiunë, paranojakë dhe përdorues të zakonshëm

Kush do të përfitojë nga aftësia për të kriptuar ndarjet? Le t'i heqim menjëherë spiunët dhe paranojakët. Nuk ka aq shumë nga të parët, dhe nevoja e tyre për kriptim të të dhënave është thjesht profesionale. E dyta thjesht dëshiron të kodojë diçka, ta fshehë, etj. Megjithëse nuk ka asnjë kërcënim real dhe të dhënat e koduara nuk janë me interes për askënd, ata gjithsesi i kodojnë ato. Kjo është arsyeja pse ne jemi të interesuar për përdoruesit e zakonshëm, nga të cilët, shpresoj, do të ketë më shumë se spiunë paranojakë.Një skenar tipik i kriptimit të ndarjes është kur një kompjuter është i përbashkët. Ekzistojnë dy mundësi për përdorimin e programit CyberSafe: ose secili nga përdoruesit që punon në kompjuter krijon një disk virtual, ose secili cakton një ndarje në hard disk për ruajtjen e skedarëve personalë dhe e kripton atë. Tashmë është shkruar për krijimin e disqeve virtuale, por në këtë artikull do të flasim posaçërisht për enkriptimin e të gjithë ndarjes.

Le të themi se ka një hard disk 500 GB dhe ka tre përdorues që punojnë periodikisht me kompjuterin. Përkundër faktit se sistemi i skedarëve NTFS ende mbështet të drejtat e aksesit dhe ju lejon të kufizoni aksesin e një përdoruesi në skedarët e një përdoruesi tjetër, mbrojtja e tij nuk është e mjaftueshme. Në fund të fundit, njëri nga këta tre përdorues do të ketë të drejta administratori dhe do të jetë në gjendje të aksesojë skedarët e dy përdoruesve të mbetur.

Prandaj, hapësira e diskut të diskut mund të ndahet si më poshtë:

- Përafërsisht 200 GB - ndarje e përbashkët. Kjo ndarje do të jetë gjithashtu ndarja e sistemit. Ai do të instalojë sistemin operativ, programin dhe do të ruajë skedarët e përbashkët të të tre përdoruesve.

- Tre seksione me ~ 100 GB secila - mendoj se 100 GB janë të mjaftueshme për të ruajtur skedarët personalë të çdo përdoruesi. Secili prej këtyre seksioneve do të jetë i koduar dhe vetëm përdoruesi që ka koduar këtë seksion do të dijë fjalëkalimin e hyrjes në seksionin e koduar. Në këtë rast, administratori, pavarësisht se sa dëshiron ai ose ajo, nuk do të jetë në gjendje të deshifrojë ndarjen e një përdoruesi tjetër dhe të ketë akses në skedarët e tij. Po, nëse dëshiron, administratori mund të formatojë ndarjen dhe madje ta fshijë atë, por ai do të jetë në gjendje të fitojë akses vetëm nëse mashtron përdoruesin për t'i dhënë fjalëkalimin e tij. Por unë mendoj se kjo nuk do të ndodhë, kështu që kriptimi i ndarjes është një masë shumë më efektive sesa diferencimi i të drejtave të aksesit duke përdorur NTFS.

Kriptimi i ndarjeve kundrejt disqeve virtuale të koduara

Çfarë është më mirë - kriptimi i ndarjeve apo përdorimi i disqeve virtuale të koduara? Këtu të gjithë vendosin vetë, pasi secila metodë ka avantazhet dhe disavantazhet e veta. Kriptimi i ndarjeve është po aq i sigurt sa kriptimi i diskut virtual dhe anasjelltas.Çfarë është një disk virtual? Shikojeni atë si një arkiv me një fjalëkalim dhe një raport kompresimi prej 0. Vetëm skedarët brenda këtij arkivi janë të koduar shumë më të sigurt se në një arkiv të rregullt. Një disk virtual ruhet në hard diskun tuaj si skedar. Në programin CyberSafe, ju duhet të hapni dhe montoni diskun virtual dhe më pas mund të punoni me të si një disk i rregullt.

Avantazhi i një disku virtual është se ai mund të kopjohet lehtësisht në një tjetër hard disk ose flash drive (nëse lejon madhësia). Për shembull, mund të krijoni një disk virtual 4 GB (nuk ka kufizime në madhësinë e një disku virtual, përveç atyre natyralë) dhe, nëse është e nevojshme, kopjoni skedarin e diskut virtual në një flash drive ose një hard disk të jashtëm. Ju nuk do të jeni në gjendje ta bëni këtë me një ndarje të koduar. Ju gjithashtu mund të përdorni një skedar të diskut virtual.

Sigurisht, nëse është e nevojshme, mund të krijoni një imazh të diskut të koduar - në rast se dëshironi ta bëni kopje rezervë ose ta zhvendosni në një kompjuter tjetër. Por kjo është një histori tjetër. Nëse keni një nevojë të ngjashme, unë rekomandoj programin Clonezilla - tashmë është një zgjidhje e besueshme dhe e provuar. Transferimi i një ndarje të koduar në një kompjuter tjetër është një ndërmarrje më komplekse sesa transferimi i një disku virtual. Nëse ekziston një nevojë e tillë, atëherë është më e lehtë të përdorni disqe virtuale.

Me enkriptimin e ndarjes, e gjithë ndarja është e koduar fizikisht. Kur montoni këtë ndarje, do t'ju duhet të vendosni një fjalëkalim, pas së cilës mund të punoni me ndarjen si zakonisht, domethënë të lexoni dhe shkruani skedarë.

Cila metodë duhet të zgjedh? Nëse keni mundësi të kriptoni ndarjen, atëherë mund të zgjidhni këtë metodë. Është gjithashtu më mirë të kriptoni të gjithë seksionin nëse madhësia e dokumenteve tuaja sekrete është mjaft e madhe.

Por ka situata kur përdorimi i të gjithë seksionit është i pamundur ose nuk ka kuptim. Për shembull, ju keni vetëm një ndarje (disku C :) në hard diskun tuaj dhe për një arsye ose një tjetër (pa të drejta, për shembull, sepse kompjuteri nuk është i juaji) nuk mund ose nuk dëshironi të ndryshoni paraqitjen e tij, atëherë ju duhet të përdorni disqe virtuale. Nuk ka kuptim të kriptoni të gjithë ndarjen nëse madhësia e dokumenteve (skedarëve) që duhet të kriptoni është e vogël - disa gigabajt. Mendoj se e kemi zgjidhur këtë, kështu që është koha të flasim se cilat ndarje (disqe) mund të kodohen.

Llojet e disqeve të mbështetura

Mund të kriptoni llojet e mëposhtme të mediave:- Ndarjet e diskut të formatuar në sistemet e skedarëve FAT, FAT32 dhe NTFS.

- Disqet flash, disqet e jashtme USB, me përjashtim të disqeve që përfaqësojnë telefonat celularë, kamerat dixhitale dhe luajtësit audio.

- Disqe CD/DVD-RW, disqe

- Disqe dinamike

- Disku i sistemit (nga i cili niset Windows)

Karakteristikat e punës me një disk të koduar

Le të imagjinojmë që tashmë keni koduar një ndarje të hard drive. Për të punuar me skedarë në një ndarje të koduar, duhet ta montoni atë. Gjatë montimit, programi do t'ju kërkojë fjalëkalimin në diskun e koduar që keni specifikuar gjatë enkriptimit të tij. Pas punës me një disk të koduar, duhet ta çmontoni menjëherë, përndryshe skedarët do të mbeten të disponueshëm për përdoruesit që kanë qasje fizike në kompjuterin tuaj.Me fjalë të tjera, kriptimi mbron skedarët tuaj vetëm kur ndarja e koduar është e çmontuar. Pasi të montohet ndarja, kushdo që ka akses fizik në kompjuter mund të kopjojë skedarë prej tij në një ndarje të pakriptuar, një disk USB ose një hard disk të jashtëm dhe skedarët nuk do të kodohen. Pra, kur jeni duke punuar me një disk të koduar, bëjeni zakon që ta çmontoni gjithmonë sa herë që largoheni nga kompjuteri juaj, qoftë edhe për një kohë të shkurtër! Pasi të keni çmontuar diskun e koduar, skedarët tuaj do të mbrohen në mënyrë të sigurt.

Sa i përket performancës, do të jetë më e ulët kur punoni me një ndarje të koduar. Sa më e ulët varet nga aftësitë e kompjuterit tuaj, por sistemi do të mbetet funksional dhe thjesht do t'ju duhet të prisni pak më shumë se zakonisht (veçanërisht kur kopjoni skedarë të mëdhenj në një ndarje të koduar).

Përgatitja për enkriptim

Gjëja e parë që duhet të bëni është të merrni një UPS diku. Nëse keni një laptop, gjithçka është në rregull, por nëse keni një kompjuter të rregullt desktop dhe dëshironi të kriptoni një ndarje që tashmë ka skedarë, atëherë kriptimi do të marrë pak kohë. Nëse rryma fiket gjatë kësaj kohe, me siguri do të humbni të dhëna. Prandaj, nëse nuk keni një UPS që mund të përballojë disa orë jetëgjatësi të baterisë, ju rekomandoj të bëni sa më poshtë:- Bëni kopje rezervë të të dhënave tuaja, për shembull në një hard disk të jashtëm. Atëherë do të duhet të heqësh qafe këtë kopje (është e këshillueshme që të fshish hapësirën e lirë me një mjet si Piriform pas fshirjes së të dhënave nga një disk i pakriptuar në mënyrë që të jetë e pamundur të rikuperosh skedarët e fshirë), pasi nëse është i pranishëm, ekziston nuk ka kuptim të kesh një kopje të koduar të të dhënave.

- Ju do të transferoni të dhëna në diskun e koduar nga kopja pasi disku të jetë i koduar. Formatoni diskun dhe kodoni atë. Në fakt, nuk keni nevojë ta formatoni veçmas - CyberSafe do ta bëjë atë për ju, por më shumë për këtë më vonë.

Nëse keni një laptop dhe jeni gati të vazhdoni pa krijuar një kopje rezervë të të dhënave tuaja (unë do të rekomandoja ta bënit një për çdo rast), sigurohuni që të kontrolloni diskun për gabime, të paktën me një mjet standard të Windows. Vetëm pas kësaj ju duhet të filloni të kriptoni ndarjen/diskun.

Kriptimi i ndarjes: praktikë

Pra, teoria pa praktikë është e pakuptimtë, kështu që le të fillojmë të kodojmë ndarjen/diskun. Hapni programin CyberSafe dhe shkoni te seksioni Kriptimi i diskut, particioni Encrypt(Fig. 1).

Oriz. 1. Lista e ndarjeve/disqeve të kompjuterit tuaj

Zgjidhni ndarjen që dëshironi të enkriptoni. Nëse butoni Krijo do të jetë joaktive, atëherë kjo ndarje nuk mund të kodohet. Për shembull, kjo mund të jetë një ndarje e sistemit ose një disk dinamik. Gjithashtu, nuk mund të kriptoni disa disqe në të njëjtën kohë. Nëse keni nevojë të kriptoni disa disqe, atëherë operacioni i kriptimit duhet të përsëritet një nga një.

Klikoni butonin Krijo. Më pas do të hapet një dritare Disku Kripo(Fig. 2). Në të duhet të futni një fjalëkalim që do të përdoret për të deshifruar diskun kur e montoni atë. Kur futni fjalëkalimin, kontrolloni numrin e karaktereve (në mënyrë që tasti Caps Lock të mos shtypet) dhe paraqitjen. Nëse nuk ka njeri pas jush, mund të ndizni çelësin Shfaq fjalëkalimin.

Oriz. 2. Disk Kripto

Nga lista Lloji i enkriptimit ju duhet të zgjidhni një algoritëm - AES ose GOST. Të dy algoritmet janë të besueshëm, por në organizatat qeveritare është zakon të përdoret vetëm GOST. Në kompjuterin tuaj ose në një organizatë tregtare, ju jeni të lirë të përdorni cilindo nga algoritmet.

Nëse ka informacion në disk dhe dëshironi ta ruani, ndizni çelësin. Ju lutemi vini re se në këtë rast koha e enkriptimit të diskut do të rritet ndjeshëm. Nga ana tjetër, nëse skedarët e enkriptuar janë, të themi, në një hard disk të jashtëm, atëherë do t'ju duhet t'i kopjoni ato në diskun e koduar për t'i enkriptuar ato, dhe kopjimi me enkriptim në lëvizje do të marrë gjithashtu pak kohë. Nëse nuk i keni rezervuar të dhënat tuaja, sigurohuni që të kontrolloni butonin e radios Aktivizo Ruani strukturën dhe të dhënat e skedarit, përndryshe do të humbni të gjitha të dhënat tuaja.

Parametra të tjerë në dritare Disk Kripto mund të lihet si parazgjedhje. Gjegjësisht, do të përdoret e gjithë madhësia e disponueshme e pajisjes dhe do të kryhet formatimi i shpejtë në sistemin e skedarëve NTFS. Për të filluar enkriptimin, klikoni butonin Pranoje. Ecuria e procesit të kriptimit do të shfaqet në dritaren kryesore të programit.

Oriz. 3. Ecuria e procesit të enkriptimit

Pasi disku të jetë i koduar, do të shihni statusin e tij - i koduar, i fshehur(Fig. 4). Kjo do të thotë që disku juaj është i koduar dhe i fshehur - ai nuk do të shfaqet në Explorer dhe menaxherët e tjerë të skedarëve të nivelit të lartë, por programet e tabelës së ndarjeve do ta shohin atë. Nuk ka nevojë të shpresojmë që meqenëse disku është i fshehur, askush nuk do ta gjejë atë. Të gjithë disqet e fshehura nga programi do të shfaqen në snap-in Menaxhimi i diskut(shih Fig. 5) dhe programe të tjera për ndarjen e diskut. Ju lutemi vini re se në këtë snap-in, ndarja e koduar shfaqet si një ndarje me një sistem skedari RAW, domethënë pa një sistem skedari fare. Kjo është normale - pas enkriptimit të një ndarjeje, Windows nuk mund të përcaktojë llojin e saj. Sidoqoftë, fshehja e një ndarjeje është e nevojshme për arsye krejtësisht të ndryshme, dhe atëherë do të kuptoni saktësisht pse.

Oriz. 4. Statusi i diskut: i koduar, i fshehur. Ndarja E: nuk është e dukshme në Explorer

Oriz. 5. Snap-in e Menaxhimit të Diskut

Tani le të montojmë ndarjen. Zgjidhni atë dhe klikoni butonin Ringjallja për ta bërë ndarjen të dukshme përsëri (gjendja e diskut do të ndryshohet në vetëm " të koduara"). Windows do ta shohë këtë ndarje, por meqenëse nuk mund ta njohë llojin e sistemit të skedarit, do të ofrojë ta formatojë atë (Fig. 6). Kjo nuk duhet të bëhet në asnjë rrethanë, pasi do të humbni të gjitha të dhënat. Kjo është arsyeja pse programi fsheh disqet e koduar - në fund të fundit, nëse nuk jeni i vetmi që punoni në kompjuter, një përdorues tjetër mund të formatojë një ndarje të supozuar të palexueshme të diskut.

Oriz. 6. Sugjerim për të formatuar ndarjen e koduar

Sigurisht, ne refuzojmë formatimin dhe shtypim butonin Montirov. në dritaren kryesore të programit CyberSafe. Më pas, do t'ju duhet të zgjidhni letrën e diskut përmes së cilës do të aksesoni ndarjen e koduar (Fig. 7).

Oriz. 7. Përzgjedhja e një letre të diskut

Pas kësaj, programi do t'ju kërkojë të vendosni fjalëkalimin e nevojshëm për të deshifruar të dhënat tuaja (Fig. 8). Ndarja e deshifruar (disku) do të shfaqet në zonë Pajisjet e lidhura të deshifruara(Fig. 9).

Oriz. 8. Fjalëkalimi për deshifrimin e ndarjes

Oriz. 9. Pajisjet e lidhura të deshifruara

Pas kësaj, mund të punoni me diskun e deshifruar si me një të rregullt. Në Explorer, do të shfaqet vetëm disku Z: - kjo është shkronja që i kam caktuar diskut të deshifruar. Disku i koduar E: nuk do të shfaqet.

Oriz. 10. Explorer - shikimi i disqeve kompjuterike

Tani mund të hapni diskun e montuar dhe të kopjoni të gjithë skedarët sekretë në të (thjesht mos harroni t'i fshini ato nga burimi origjinal dhe të fshini hapësirën e lirë në të).

Kur duhet të përfundoni punën me seksionin tonë, atëherë ose klikoni butonin Çmontues., dhe më pas butonin Fshih ose thjesht mbyllni dritaren CyberSafe. Sa për mua, është më e lehtë të mbyllësh dritaren e programit. Është e qartë se nuk keni nevojë të mbyllni dritaren e programit gjatë funksionimit të kopjimit/lëvizjes së skedarëve. Asgjë e tmerrshme apo e pariparueshme nuk do të ndodhë, vetëm disa nga skedarët nuk do të kopjohen në diskun tuaj të koduar.

Rreth performancës

Është e qartë se performanca e një disku të koduar do të jetë më e ulët se ajo e një disku të rregullt. Por sa? Në Fig. 11 Kam kopjuar dosjen e profilit tim të përdoruesit (ku ka shumë skedarë të vegjël) nga disku C: në diskun e koduar Z:. Shpejtësia e kopjimit është treguar në Fig. 11 - afërsisht në nivelin 1.3 MB/s. Kjo do të thotë që 1 GB skedarë të vegjël do të kopjohen në afërsisht 787 sekonda, domethënë 13 minuta. Nëse kopjoni të njëjtën dosje në një ndarje të pakriptuar, shpejtësia do të jetë afërsisht 1,9 MB/s (Fig. 12). Në përfundim të operacionit të kopjimit, shpejtësia u rrit në 2.46 MB/s, por shumë pak skedarë u kopjuan me këtë shpejtësi, kështu që besojmë se shpejtësia ishte 1.9 MB/s, që është 30% më e shpejtë. Të njëjtat 1 GB skedarë të vegjël në rastin tonë do të kopjohen në 538 sekonda ose pothuajse 9 minuta.

Oriz. 11. Shpejtësia e kopjimit të skedarëve të vegjël nga një ndarje e pakriptuar në një të koduar

Oriz. 12. Shpejtësia e kopjimit të skedarëve të vegjël midis dy ndarjeve të pakriptuara

Sa për skedarët e mëdhenj, nuk do të ndjeni ndonjë ndryshim. Në Fig. Figura 13 tregon shpejtësinë e kopjimit të një skedari të madh (400 MB skedar video) nga një ndarje e pakriptuar në tjetrën. Siç mund ta shihni, shpejtësia ishte 11.6 MB/s. Dhe në Fig. Figura 14 tregon shpejtësinë e kopjimit të të njëjtit skedar nga një ndarje e rregullt në një të koduar dhe ishte 11.1 MB/s. Dallimi është i vogël dhe është brenda kufirit të gabimit (shpejtësia ende ndryshon pak ndërsa funksioni i kopjimit përparon). Vetëm për argëtim, do t'ju tregoj shpejtësinë e kopjimit të të njëjtit skedar nga një flash drive (jo USB 3.0) në një hard disk - rreth 8 MB/s (nuk ka pamje nga ekrani, por më besoni).

Oriz. 13. Shpejtësia e madhe e kopjimit të skedarëve

Oriz. 14. Shpejtësia e kopjimit të një skedari të madh në një ndarje të koduar

Ky test nuk është plotësisht i saktë, por gjithsesi mund t'ju japë një ide të performancës.

Kjo eshte e gjitha. Unë gjithashtu rekomandoj që të lexoni artikullin

Përshëndetje miq! Pothuajse secili prej nesh ka disa skedarë në kompjuterin tonë që kërkojnë mbrojtje të veçantë.

Ne duhet të krijojmë një lloj këndi sekret ku mund të ruani informacionin, duke e ditur se vetëm ju do të keni akses në të. Programi TrueCrypt do të na ndihmojë të arrijmë këtë detyrë.

Ekzistojnë dy lloje kryesore të programeve për ruajtjen e një përmbajtjeje të tillë: i pari i bën skedarët të padukshëm për të huajt, i dyti kodon përmbajtjen e tyre. Konkretisht, në këtë artikull, unë do t'ju tregoj se si të krijoni një ndarje të veçantë në hard diskun tuaj që do të jetë e koduar, e fshehur dhe mund të arrihet vetëm duke futur një fjalëkalim.

Për shembull, unë e përdor këtë veçori për të ruajtur një bazë të dhënash me fjalëkalime. Në rastin tuaj, ky mund të jetë çdo informacion ose skedar tjetër i rëndësishëm që kërkon mbrojtje të besueshme nga sytë kureshtarë.

TrueCrypt konsiderohet si një nga programet më të mira të kriptimit të të dhënave. Përkundër faktit se zhvilluesit e tij mbyllën plotësisht projektin në 2014 (për mendimin tim, nën presionin e shërbimeve speciale, dhe rekomandimi për të kaluar në BitLocker është vetëm konfirmimi i kësaj), funksionaliteti i versioneve të fundit mbetet në një nivel mjaft të lartë.

Duke përdorur mjetet TrueCrypt, ju do të kriptoni çdo skedar të vendosur në kompjuterin tuaj, ndarjet e OS, disqe ose media të lëvizshme. Ju gjithashtu mund të krijoni një "enë sekrete", të vendosur, si një kukull fole, brenda vëllimit të parë, të mbrojtur keq. Roli kryesor i një kontejneri të tillë është që edhe nëse duhet të jepni një fjalëkalim për të hapur kontejnerin e parë, keni një shans të shkëlqyeshëm për të fshehur ekzistencën e të dytit, i cili do të përmbajë skedarët tuaj sekret.

Instalimi i TrueCrypt

Ju mund ta shkarkoni këtë mjet falas në seksionin Shkarkime për sistemin tuaj operativ nga faqja e internetit e vërtetëcrypt.ch.

Nuk ka vështirësi në instalimin e programit; thjesht përdorni cilësimet e paracaktuara. Tjetra, duke hapur programin e instaluar tashmë, do të shohim një dritare të vogël me një ndërfaqe standarde, ku ka një menu, një zonë pune me një listë vëllimesh dhe butona për kryerjen e detyrave themelore.

Ndërfaqja e programit është në anglisht. Nëse kjo ju ngatërron, thjesht kthehuni në faqen e shkarkimit të shërbimeve dhe në seksionin "Paketat e gjuhës për TrueCrypt" shkarkoni paketën e kërkuar të gjuhës (në këtë rast, rusisht). Kryeni Rusifikimin e programit.

Rusifikimi i TrueCrypt

Shkëputni paketën e gjuhës dhe kopjoni skedarin "Language.ru" në dosjen me programin e instaluar (si parazgjedhje është C:\Program Files\TrueCrypt).

Para se të kaloni në enkriptim, duhet të kuptoni parimet themelore të programit.

Si funksionon TrueCrypt

Programi bazohet në një parim mjaft të thjeshtë. Ne krijojmë një skedar në kompjuter dhe i japim një madhësi të caktuar. Programi TrueCrypt e kodon këtë skedar, plus ne vendosim një fjalëkalim në të. Si rezultat, marrim një lloj kontejneri, informacioni brenda të cilit do të jetë i koduar.

Programi e lidh këtë kontejner në formën e një disku virtual që do të shfaqet në Explorer dhe do t'i caktojë një shkronjë. Duke montuar diskun dhe duke futur një fjalëkalim, mund ta përdorni atë si një disk të rregullt dhe të hidhni në të, për shembull, informacione të reja që gjithashtu duhet të kodohen.

Krijo një disk të koduar

Duke ndjekur udhëzimet e magjistarit të krijimit të vëllimit TrueCrypt, le të fillojmë të krijojmë një disk të koduar. Klikoni "Krijo vëllim" dhe zgjidhni "Krijo një enë skedari të koduar". Tjetra, zgjidhni "Vëllimi i rregullt" dhe tregoni se ku do të vendoset, klikoni butonin "File".

Le të themi, në rastin tim, ai do të jetë i vendosur në Drive C. Për të mos ngjallur dyshime të panevojshme, unë rekomandoj krijimin e një skedari që duket si një multimedial, domethënë një skedar me shtrirjen e duhur, për shembull, "shifror .avi”

Në këtë rast, kontejneri ynë sekret i ardhshëm do të duket si një skedar i rregullt video, dhe edhe nëse është i madh, kjo nuk do të habisë askënd. Klikoni "Next", zgjidhni algoritmin e kriptimit dhe madhësinë e këtij skedari (kontejneri i ardhshëm).

Ne tregojmë madhësinë e volumit, e cila do të varet nga ajo që do të ruani. Nëse kjo është një enë me përmbajtje multimediale (video, foto, audio), atëherë madhësia duhet të jetë e përshtatshme.

Hapi tjetër është të vendosni një fjalëkalim për këtë vëllim dhe të zgjidhni një sistem skedari. Nëse madhësia e pritur e kontejnerit është më shumë se 4 GB, atëherë sistemi i skedarëve është NFTS.

Klikoni "Mark" dhe shihni mesazhin që vëllimi TrueCrypt u krijua me sukses. Kontejneri është krijuar me sukses dhe, siç e kuptoni, ky është skedari ynë i krijuar dhe i maskuar fillimisht - cipher.avi.

Tani detyra jonë është ta lidhim këtë kontejner si një disk virtual me sistemin. Në dritaren kryesore të programit, zgjidhni shkronjën për diskun e ardhshëm dhe klikoni butonin "File". Ne tregojmë rrugën për në kontejnerin tonë - cipher.avi.

Vendosim fjalëkalimin dhe tani disku i koduar i krijuar rishtazi duhet të shfaqet në sistemin tonë.

Disku është krijuar me sukses. Ju mund të punoni me të si një disk i rregullt lokal: kopjoni, transferoni dhe modifikoni skedarët e nevojshëm. Meqenëse enkriptimi ndodh gjatë fluturimit, shpejtësia mund të ndryshojë, por kjo është e rëndësishme vetëm për sistemet më të dobëta.

Kur të kemi mbaruar së punuari me diskun, hapim TrueCrypt, zgjedhim këtë disk dhe klikojmë "Unmount".

Herën tjetër që na duhet të hyjmë në këtë përmbajtje sekrete, ne hapim programin, klikojmë butonin "File" në dritaren e aplikacionit dhe specifikojmë "cipher.avi". Tjetra, klikoni "Mount" dhe shkruani fjalëkalimin. Pas futjes së fjalëkalimit, disku ynë i koduar do të rishfaqet në Explorer. E punuam dhe e çmontuam.

Programi ju lejon të kriptoni jo vetëm skedarët në një hard disk ose një disk të lëvizshëm, por edhe të gjithë diskun, ndarjen ose median e lëvizshme. Për më tepër, TrueCrypt mund të kodojë edhe një sistem operativ shtesë dhe të bëjë të padukshëm jo vetëm ekzistencën e ndonjë skedari, por edhe funksionimin e OS shtesë. Ky funksion mund të jetë i nevojshëm nëse nuk keni nevojë vetëm për të fshehur disa dhjetëra skedarë, por për të klasifikuar një sasi të madhe informacioni, duke përfshirë programet që përdorni.

TrueCrypt ka aftësi vërtet të mëdha, dhe në këtë artikull ju prezantova vetëm me funksionin e tij më të njohur të enkriptimit të diskut. Mos harroni se çdo veprim me skedarët dhe ndarjet e sistemit mbart kërcënimin e mundshëm të humbjes së funksionalitetit të sistemit operativ. Para se të punoni me TrueCrypt, unë rekomandoj krijimin e një kopje rezervë të OS. Gjithashtu, kur kryeni të gjitha veprimet, lexoni me kujdes shpjegimet dhe udhëzimet shtesë.

Kjo është e gjitha për tani. Shpresoj ta keni gjetur interesante. Shihemi në një artikull të ri.

Kohët e fundit, laptopët janë bërë shumë të njohur për shkak të çmimit të tyre të përballueshëm dhe performancës së lartë. Dhe përdoruesit shpesh i përdorin ato jashtë ambienteve të siguruara ose i lënë pa mbikëqyrje. Kjo do të thotë se çështja e sigurimit që informacioni personal në sistemet me Windows të mos jetë i aksesueshëm për të huajt bëhet jashtëzakonisht i ngutshëm. Thjesht vendosja e një fjalëkalimi të hyrjes nuk do të ndihmojë këtu. Dhe enkriptimi i skedarëve dhe dosjeve individuale (lexoni për këtë) është shumë rutinë. Prandaj, mjeti më i përshtatshëm dhe i besueshëm është enkriptimi i hard drive-it. Në këtë rast, ju mund të kriptoni vetëm një nga ndarjet dhe të mbani skedarë dhe programe private në të. Për më tepër, një ndarje e tillë mund të bëhet e fshehur pa i caktuar një shkronjë disku. Një seksion i tillë nga jashtë do të duket i paformatuar, dhe kështu nuk do të tërheqë vëmendjen e sulmuesve, gjë që është veçanërisht efektive, pasi mënyra më e mirë për të mbrojtur informacionin sekret është fshehja e vetë faktit të ekzistencës së tij.

Si funksionon kriptimi i diskut të ngurtë

Parimi i përgjithshëm është ky: programi i enkriptimit bën një imazh të sistemit të skedarëve dhe vendos të gjithë këtë informacion në një kontejner, përmbajtja e të cilit është e koduar. Një enë e tillë mund të jetë ose një skedar i thjeshtë ose një ndarje në një pajisje disk. Përdorimi i një skedari kontejner të koduar është i përshtatshëm sepse një skedar i tillë mund të kopjohet në çdo vend të përshtatshëm dhe të vazhdojë të punojë me të. Kjo qasje është e përshtatshme kur ruani një sasi të vogël informacioni. Por nëse madhësia e kontejnerit është disa dhjetëra gigabajt, atëherë lëvizshmëria e tij bëhet shumë e dyshimtë, dhe përveç kësaj, një madhësi kaq e madhe skedari zbulon faktin se përmban disa informacione të dobishme. Prandaj, një qasje më universale është të kriptoni të gjithë ndarjen në hard disk.

Ka shumë programe të ndryshme për këto qëllime. Por më e famshmja dhe më e besueshme konsiderohet TrueCrypt. Meqenëse ky program është me burim të hapur, kjo do të thotë se nuk ka dyer të pasme specifike për shitësit që ju lejojnë të përdorni të dhëna të koduara përmes një dere të pasme pa dokumente. Fatkeqësisht, ka spekulime se krijuesit e programit TrueCrypt u detyruan të braktisin zhvillimin e mëtejshëm dhe t'ia kalonin stafetën homologëve të tyre të pronarit. Sidoqoftë, versioni më i fundit i besueshëm, 7.1a, mbetet plotësisht funksional në të gjitha versionet e Windows dhe shumica e përdoruesve përdorin këtë version.

Kujdes!!! Versioni i fundit aktual është 7.1a ( Lidhja e shkarkimit). Mos përdorni versionin "prerë" 7.2 (projekti u mbyll, dhe në faqen zyrtare të programit ata sugjerojnë kalimin nga TrueCrypt në Bitlocker dhe vetëm versioni 7.2 është i disponueshëm).

Krijimi i një disku të koduar

Le të shqyrtojmë qasjen standarde kur kriptoni ndarjet. Për ta bërë këtë, na duhet një ndarje e papërdorur në hard diskun tuaj ose flash drive. Për këtë qëllim, mund të lironi një nga disqet logjike. Në fakt, nëse nuk ka ndarje falas, atëherë gjatë procesit të krijimit të një disku të koduar, mund të zgjidhni të kriptoni diskun pa formatim dhe të ruani të dhënat ekzistuese. Por kjo zgjat më shumë dhe ekziston një rrezik i vogël i humbjes së të dhënave gjatë procesit të kriptimit nëse kompjuteri ngrin.

Nëse ndarja e kërkuar në pajisjen e diskut është përgatitur, tani mund të nisni programin TrueCrypt dhe të zgjidhni artikullin e menusë "Krijo vëllim të ri".

Meqenëse ne jemi të interesuar të ruajmë të dhënat jo në një skedar kontejner, por në një ndarje disku, ne zgjedhim opsionin "Encrypt jo-system partition/disk" dhe llojin e zakonshëm të kriptimit të vëllimit.

Në këtë fazë shfaqet zgjedhja e përmendur - kriptimi i të dhënave në ndarje ose formatimi i tyre pa ruajtur informacionin.

Pas kësaj, programi pyet se cilat algoritme të përdorë për enkriptim. Për nevojat shtëpiake nuk ka ndonjë ndryshim të madh - mund të zgjidhni cilindo nga algoritmet ose një kombinim të tyre.

Vetëm në këtë rast ia vlen të merret parasysh që kur përdorni një kombinim të disa algoritmeve, kërkohen më shumë burime llogaritëse kur punoni me një disk të koduar - dhe në përputhje me rrethanat, shpejtësia e leximit dhe e shkrimit bie. Nëse kompjuteri juaj nuk është mjaft i fuqishëm, atëherë ka kuptim të klikoni në butonin e testimit për të zgjedhur algoritmin optimal për kompjuterin tuaj.

Hapi tjetër është procesi aktual i formatimit të vëllimit të koduar.

Tani gjithçka që duhet të bëni është të prisni derisa programi të përfundojë së koduari hard diskun tuaj.

Vlen të përmendet se në fazën e vendosjes së një fjalëkalimi, mund të specifikoni një skedar kyç si mbrojtje shtesë. Në këtë rast, qasja në informacionin e koduar do të jetë e mundur vetëm nëse ky skedar kyç është i disponueshëm. Prandaj, nëse ky skedar ruhet në një kompjuter tjetër në rrjetin lokal, atëherë nëse humbet një kompjuter portativ me një disk të koduar ose flash drive, askush nuk do të jetë në gjendje të hyjë në të dhënat sekrete, edhe nëse ata hamendën fjalëkalimin - në fund të fundit, skedari kryesor nuk është në vetë laptopin ose në flash drive.

Fshehja e një ndarje të koduar

Siç u përmend tashmë, avantazhi i një ndarjeje të koduar është se ajo pozicionohet në sistemin operativ si e papërdorur dhe e paformatuar. Dhe nuk ka asnjë tregues se ai përmban informacion të koduar. Mënyra e vetme për ta zbuluar është përdorimi i programeve speciale të kriptanalizës që mund, bazuar në shkallën e lartë të rastësisë së sekuencave të biteve, të arrijnë në përfundimin se seksioni përmban të dhëna të koduara. Por nëse nuk jeni një objektiv i mundshëm për shërbimet e inteligjencës, atëherë nuk ka gjasa të përballeni me një kërcënim të tillë kompromisi.

Por për mbrojtje shtesë nga njerëzit e zakonshëm, ka kuptim të fshehni ndarjen e koduar nga lista e shkronjave të disponueshme të diskut. Për më tepër, gjithsesi, qasja në diskun direkt me shkronjën e tij nuk do të japë asgjë dhe kërkohet vetëm nëse kriptimi hiqet me formatim. Për të hequr një vëllim nga një shkronjë e përdorur, shkoni te seksioni "Paneli i kontrollit" "Menaxhimi i kompjuterit / Menaxhimi i diskut" dhe, duke thirrur menynë e kontekstit për seksionin e dëshiruar, zgjidhni "Ndrysho shkronjën e diskut ose shtegun e diskut...", ku mund të hiqni lidhjen.

Pas këtyre manipulimeve, ndarja e koduar nuk do të jetë e dukshme në Windows Explorer dhe menaxherët e tjerë të skedarëve. Dhe prania e një ndarjeje pa emër dhe "të paformatuar" midis disa ndarjeve të ndryshme të sistemit nuk ka gjasa të ngjall interes tek të huajt.

Përdorimi i një disku të koduar

Për të përdorur një pajisje të koduar si një disk të rregullt, duhet ta lidhni atë. Për ta bërë këtë, në dritaren kryesore të programit, klikoni me të djathtën në një nga shkronjat e disponueshme të diskut dhe zgjidhni artikullin e menysë "Zgjidhni pajisjen dhe montoni..."

Pas kësaj, duhet të shënoni pajisjen e koduar më parë dhe të specifikoni fjalëkalimin.

Si rezultat, një makinë e re me shkronjën e zgjedhur duhet të shfaqet në shfletuesin Windows (në rastin tonë, disku X).

Dhe tani mund të punoni me këtë disk si me çdo disk të zakonshëm logjik. Gjëja kryesore pas përfundimit të punës është të mos harroni të fikni kompjuterin, ose të mbyllni programin TrueCrypt, ose të çaktivizoni ndarjen e koduar - në fund të fundit, për sa kohë që disku është i lidhur, çdo përdorues mund të hyjë në të dhënat e vendosura në të. Mund ta çmontoni ndarjen duke klikuar butonin "Çkyç".

Rezultatet

Përdorimi i programit TrueCrypt do t'ju lejojë të kriptoni hard diskun tuaj dhe në këtë mënyrë të fshehni skedarët tuaj privatë nga të huajt nëse dikush papritmas fiton qasje në flash drive ose hard diskun tuaj. Dhe vendndodhja e informacionit të koduar në një ndarje të papërdorur dhe të fshehur krijon një nivel shtesë mbrojtjeje, pasi rrethi i pa iniciuar i njerëzve mund të mos kuptojë se informacioni sekret ruhet në njërën nga ndarjet. Kjo metodë e mbrojtjes së të dhënave private është e përshtatshme në shumicën dërrmuese të rasteve. Dhe vetëm nëse jeni duke u shënjestruar me kërcënimin e dhunës për të marrë fjalëkalimin tuaj, atëherë mund t'ju nevojiten metoda më të sofistikuara sigurie, si steganografia dhe vëllimet e fshehura të TrueCrypt (me dy fjalëkalime).

Studiuesit në Universitetin Princeton kanë zbuluar një mënyrë për të anashkaluar enkriptimin e hard drive-it duke shfrytëzuar aftësinë e moduleve RAM për të ruajtur informacionin për një periudhë të shkurtër kohe edhe pas një ndërprerjeje të energjisë.

Parathënie

Meqenëse ju duhet të keni një çelës për të hyrë në një hard disk të koduar, dhe ai, natyrisht, ruhet në RAM, gjithçka që nevojitet është të fitoni qasje fizike në PC për disa minuta. Pas rindezjes nga një hard disk i jashtëm ose USB Flash, bëhet një grumbullim i plotë i memories dhe çelësi i hyrjes nxirret prej tij brenda pak minutash.

Në këtë mënyrë, është e mundur të merren çelësat e enkriptimit (dhe aksesi i plotë në hard disk) të përdorur nga programet BitLocker, FileVault dhe dm-crypt në sistemet operative Windows Vista, Mac OS X dhe Linux, si dhe hard disku i njohur falas. sistemi i enkriptimit TrueCrypt.

Rëndësia e kësaj pune qëndron në faktin se nuk ekziston një metodë e vetme e thjeshtë e mbrojtjes nga kjo metodë hakerimi, përveç fikjes së energjisë për një kohë të mjaftueshme për të fshirë plotësisht të dhënat.

Një demonstrim vizual i procesit është paraqitur në video.

shënim

Në kundërshtim me besimin popullor, memoria DRAM e përdorur në shumicën e kompjuterëve modernë ruan të dhënat edhe pasi të jetë fikur energjia për disa sekonda ose minuta, dhe kjo ndodh në temperaturën e dhomës dhe madje edhe nëse çipi hiqet nga pllaka amë. Kjo kohë është mjaft e mjaftueshme për të hequr plotësisht RAM-in. Ne do të tregojmë se ky fenomen lejon një sulmues me qasje fizike në sistem të anashkalojë funksionet e OS për të mbrojtur të dhënat kryesore kriptografike. Ne do të tregojmë se si mund të përdoret rindezja për të sulmuar me sukses sistemet e njohura të enkriptimit të diskut të ngurtë pa përdorur ndonjë pajisje ose material të specializuar. Ne do të përcaktojmë eksperimentalisht shkallën dhe probabilitetin e mbajtjes së magnetizimit të mbetur dhe do të tregojmë se koha për të cilën mund të merren të dhënat mund të rritet ndjeshëm duke përdorur teknika të thjeshta. Gjithashtu do të propozohen metoda të reja për kërkimin e çelësave kriptografikë në deponitë e memories dhe korrigjimin e gabimeve që lidhen me humbjen e biteve. Do të diskutohen gjithashtu disa mënyra për të reduktuar këto rreziqe, por ne nuk dimë një zgjidhje të thjeshtë.

Prezantimi

Shumica e ekspertëve supozojnë se të dhënat nga RAM-i i një kompjuteri fshihen pothuajse menjëherë pasi të fiket rryma, ose ata besojnë se të dhënat e mbetura janë jashtëzakonisht të vështira për t'u marrë pa përdorimin e pajisjeve speciale. Ne do të tregojmë se këto supozime janë të pasakta. Memoria konvencionale DRAM humbet të dhënat gradualisht gjatë disa sekondave, madje edhe në temperatura normale, dhe edhe nëse çipi i memories hiqet nga pllaka amë, të dhënat do të mbeten në të për minuta apo edhe orë, me kusht që çipi të ruhet në temperatura të ulëta. Të dhënat e mbetura mund të rikuperohen duke përdorur metoda të thjeshta që kërkojnë qasje fizike afatshkurtër në kompjuter.

Ne do të tregojmë një sërë sulmesh që, duke përdorur efektet e remanencës së DRAM, do të na lejojnë të rikuperojmë çelësat e enkriptimit të ruajtur në memorie. Kjo përbën një kërcënim real për përdoruesit e laptopëve që mbështeten në sistemet e enkriptimit të diskut të ngurtë. Në fund të fundit, nëse një sulmues vjedh një laptop ndërsa disku i koduar është i lidhur, ai do të jetë në gjendje të kryejë një nga sulmet tona për të hyrë në përmbajtje, edhe nëse vetë laptopi është i kyçur ose në modalitetin e fjetjes. Ne do ta demonstrojmë këtë duke sulmuar me sukses disa sisteme të njohura të enkriptimit, si BitLocker, TrueCrypt dhe FileVault. Këto sulme duhet të jenë gjithashtu të suksesshme kundër sistemeve të tjera të enkriptimit.

Edhe pse ne i kemi fokusuar përpjekjet tona në sistemet e enkriptimit të hard drive-it, nëse një sulmues ka akses fizik në kompjuter, çdo informacion i rëndësishëm i ruajtur në RAM mund të bëhet një objektiv për sulm. Ka të ngjarë që shumë sisteme të tjera sigurie të jenë gjithashtu të cenueshme. Për shembull, ne zbuluam se Mac OS X lë fjalëkalime të llogarisë në memorie, nga ku mund t'i nxirrnim dhe gjithashtu kryenim sulme për të marrë çelësat privatë RSA të serverit të internetit Apache.

Ndërsa disa në komunitetet e sigurisë së informacionit dhe fizikës së gjysmëpërçuesve ishin tashmë të vetëdijshëm për efektin e remanencës në DRAM, kishte shumë pak informacion për të. Si rezultat, shumë që projektojnë, zhvillojnë ose përdorin sisteme sigurie janë thjesht të panjohur me këtë fenomen dhe sa lehtë mund të shfrytëzohet nga një sulmues. Sipas njohurive tona, kjo është puna e parë e detajuar që shqyrton implikimet e sigurisë së informacionit të këtyre fenomeneve.

Sulmet në disqet e koduar

Kriptimi i disqeve të ngurtë është një metodë e njohur për mbrojtjen nga vjedhja e të dhënave. Shumë besojnë se sistemet e enkriptimit të diskut të ngurtë do të mbrojnë të dhënat e tyre, edhe nëse një sulmues ka fituar akses fizik në kompjuter (në fakt, për këtë janë ata, shënimi i redaktorit). Një ligj i shtetit të Kalifornisë i miratuar në 2002 kërkon raportimin e zbulimeve të mundshme të të dhënave personale vetëm nëse të dhënat nuk ishin të koduara, sepse. Besohet se kriptimi i të dhënave është një masë e mjaftueshme mbrojtëse. Edhe pse ligji nuk përshkruan ndonjë zgjidhje teknike specifike, shumë ekspertë rekomandojnë përdorimin e sistemeve të enkriptimit për hard disqet ose ndarjet, të cilat do të konsiderohen si masa të mjaftueshme mbrojtëse. Rezultatet e hulumtimit tonë treguan se besimi në enkriptimin e diskut është i pabazuar. Një sulmues më pak se i aftë mund të anashkalojë shumë sisteme enkriptimi të përdorura zakonisht nëse një laptop me të dhëna vidhet ndërsa është i ndezur ose në modalitetin e fjetjes. Dhe të dhënat në një kompjuter portativ mund të lexohen edhe nëse janë në një disk të koduar, kështu që përdorimi i sistemeve të enkriptimit të hard drive nuk është një masë e mjaftueshme.

Ne përdorëm disa lloje sulmesh ndaj sistemeve të njohura të enkriptimit të hard disqeve. Ajo që mori më shumë kohë ishte instalimi i disqeve të koduar dhe kontrollimi i korrektësisë së çelësave të enkriptimit të zbuluar. Marrja e imazhit të RAM-it dhe kërkimi i çelësave zgjati vetëm disa minuta dhe ishte plotësisht i automatizuar. Ka arsye për të besuar se shumica e sistemeve të enkriptimit të hard drive janë të ndjeshëm ndaj sulmeve të ngjashme.

BitLocker

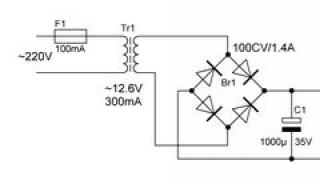

BitLocker është një sistem i përfshirë në disa versione të Windows Vista. Ai funksionon si një drejtues që kalon midis sistemit të skedarëve dhe drejtuesit të diskut të ngurtë, duke enkriptuar dhe deshifruar sektorët e zgjedhur sipas kërkesës. Çelësat e përdorur për enkriptim mbeten në RAM për sa kohë që disku i koduar është i koduar.

Për të enkriptuar çdo sektor të një hard disk, BitLocker përdor të njëjtin çift çelësash të krijuar nga algoritmi AES: një çelës kriptimi sektori dhe një çelës enkriptimi që funksionon në modalitetin e zinxhirit të bllokut të kodit (CBC). Këta dy çelësa janë të koduar nga ana e tyre me çelësin kryesor. Për të kriptuar një sektor, kryhet një procedurë binar shtimi në tekstin e thjeshtë me çelësin e sesionit të gjeneruar duke enkriptuar bajtin e kompensimit të sektorit me çelësin e kriptimit të sektorit. Të dhënat që rezultojnë përpunohen më pas nga dy funksione përzierjeje që përdorin algoritmin Elephant të zhvilluar nga Microsoft. Këto funksione pa çelës përdoren për të rritur numrin e ndryshimeve në të gjitha bitet e shifrimit dhe, në përputhje me rrethanat, për të rritur pasigurinë e të dhënave të sektorit të koduar. Në fazën e fundit, të dhënat kodohen me algoritmin AES në modalitetin CBC, duke përdorur çelësin e duhur të enkriptimit. Vektori i inicializimit përcaktohet duke enkriptuar bajtin e kompensimit të sektorit me çelësin e enkriptimit të përdorur në modalitetin CBC.

Ne kemi zbatuar një sulm demo plotësisht të automatizuar të quajtur BitUnlocker. Kjo përdor një disk të jashtëm USB me Linux OS dhe një ngarkues të modifikuar të bazuar në SYSLINUX dhe drejtuesin FUSE, i cili ju lejon të lidhni disqet e koduar me BitLocker me Linux OS. Në një kompjuter testues me Windows Vista, rryma u fik, u lidh një hard disk USB dhe u nis prej tij. Pas kësaj, BitUnlocker hodhi automatikisht RAM-in në një disk të jashtëm, përdori programin Keyfind për të kërkuar çelësat e mundshëm, provoi të gjitha opsionet e përshtatshme (çiftet e çelësit të kodimit të sektorit dhe çelësin e modalitetit CBC) dhe nëse ishte i suksesshëm, lidhi diskun e koduar. Sapo u lidh disku, u bë e mundur të punohej me të si çdo disk tjetër. Në një laptop modern me 2 gigabajt RAM, procesi zgjati rreth 25 minuta.

Vlen të përmendet se ky sulm u bë i mundur të kryhet pa inxhinieri të kundërt të ndonjë softueri. Në dokumentacionin e Microsoft, sistemi BitLocker përshkruhet mjaftueshëm për të kuptuar rolin e çelësit të kodimit të sektorit dhe çelësit të modalitetit CBC dhe për të krijuar programin tuaj që zbaton të gjithë procesin.

Dallimi kryesor midis BitLocker dhe programeve të tjera në këtë klasë është mënyra se si ruhen çelësat kur disku i koduar shkëputet. Si parazgjedhje, në modalitetin bazë, BitLocker mbron çelësin kryesor vetëm duke përdorur modulin TPM, i cili ekziston në shumë kompjuterë modernë. Kjo metodë, e cila duket se përdoret gjerësisht, është veçanërisht e ndjeshme ndaj sulmit tonë, sepse lejon marrjen e çelësave të enkriptimit edhe nëse kompjuteri është fikur për një kohë të gjatë, pasi kur kompjuteri niset, çelësat ngarkohen automatikisht në RAM (përpara dritares së hyrjes) pa futur asnjë informacion vërtetimi.

Me sa duket, specialistët e Microsoft janë njohur me këtë problem dhe për këtë arsye rekomandojnë konfigurimin e BitLocker në një mënyrë të përmirësuar, ku çelësat mbrohen jo vetëm duke përdorur TPM, por edhe me një fjalëkalim ose çelës në një disk USB të jashtëm. Por, edhe në këtë modalitet, sistemi është i cenueshëm nëse një sulmues fiton akses fizik në PC në momentin kur ai është duke punuar (madje mund të jetë i kyçur ose në modalitetin e gjumit (gjendet - thjesht i fikur ose hibernimi në këtë rast konsiderohen nuk janë të ndjeshëm ndaj këtij sulmi).

FileVault

Sistemi FileVault i Apple është hetuar pjesërisht dhe është projektuar në mënyrë të kundërt. Në Mac OS X 10.4, FileVault përdor një çelës AES 128-bit në modalitetin CBC. Kur futet fjalëkalimi i përdoruesit, titulli që përmban çelësin AES dhe çelësin e dytë K2 deshifrohet, i cili përdoret për të llogaritur vektorët e inicializimit. Vektori i inicializimit për bllokun e diskut Ith llogaritet si HMAC-SHA1 K2(I).

Ne përdorëm programin tonë të imazhit EFI RAM për të tërhequr të dhëna nga një Mac me bazë Intel me një disk të koduar me FileVault të bashkangjitur. Pas kësaj, programi Keyfind gjeti automatikisht çelësat FileVault AES pa gabime.

Pa një vektor inicializimi, por me çelësin AES që rezulton, bëhet e mundur të deshifrohen 4080 nga 4096 bajt të çdo blloku disku (të gjithë përveç bllokut të parë AES). Ne u siguruam që vektori i inicializimit të jetë gjithashtu në hale. Duke supozuar se të dhënat ende nuk janë korruptuar, një sulmues mund të përcaktojë vektorin duke provuar të gjitha vargjet 160-bitësh në hale një nga një dhe duke kontrolluar nëse ato mund të formojnë një tekst të thjeshtë të mundshëm kur shtohet binar në pjesën e parë të deshifruar të bllokut. . Së bashku, përdorimi i programeve si vilefault, çelësat AES dhe një vektor inicializimi ju lejojnë të deshifroni plotësisht një disk të koduar.

Gjatë hetimit të FileVault, zbuluam se Mac OS X 10.4 dhe 10.5 lënë kopje të shumta të fjalëkalimit të përdoruesit në memorie, ku ata janë të cenueshëm ndaj këtij sulmi. Fjalëkalimet e llogarisë përdoren shpesh për të mbrojtur çelësat, të cilët nga ana tjetër mund të përdoren për të mbrojtur frazat e kalimit të disqeve të koduar me FileVault.

TrueCrypt

TrueCrypt është një sistem i njohur i enkriptimit me burim të hapur që funksionon në Windows, MacOS dhe Linux. Ai mbështet shumë algoritme, duke përfshirë AES, Serpent dhe Twofish. Në versionin 4, të gjithë algoritmet funksionuan në modalitetin LRW; në versionin aktual të 5-të, ata përdorin modalitetin XTS. TrueCrypt ruan çelësin e enkriptimit dhe rregullon çelësin në kokën e ndarjes në çdo disk, i cili është i koduar me një çelës të ndryshëm që rrjedh nga fjalëkalimi i futur nga përdoruesi.

Ne testuam TrueCrypt 4.3a dhe 5.0a që funksionojnë në Linux. Ne lidhëm diskun, të koduar me një çelës AES 256-bit, më pas hoqëm energjinë dhe përdorëm softuerin tonë të depozitimit të memories për të nisur. Në të dyja rastet, keyfind gjeti një çelës kriptimi të paprekur 256-bit. Gjithashtu, në rastin e TrueCrypt 5.0.a, keyfind ishte në gjendje të rikuperonte çelësin e shkuljes së modalitetit XTS.

Për të deshifruar disqet e krijuar nga TrueCrypt 4, duhet të rregulloni tastin e modalitetit LRW. Ne zbuluam se sistemi e ruan atë në katër fjalë përpara orarit të çelësave AES. Në deponinë tonë, çelësi LRW nuk ishte i dëmtuar. (Nëse ndodhin gabime, ne do të ishim ende në gjendje të rikuperojmë çelësin).

Dm-kriptë

Kerneli Linux, duke filluar me versionin 2.6, përfshin mbështetje të integruar për dm-crypt, një nënsistem i enkriptimit të diskut. Dm-crypt përdor një shumëllojshmëri algoritmesh dhe mënyrash, por si parazgjedhje përdor një shifër AES 128-bit në modalitetin CBC me IV të krijuara jo të bazuara në informacionin kryesor.

Ne testuam ndarjen e krijuar nga dm-crypt duke përdorur degën LUKS (Linux Unified Key Setup) të programit cryptsetup dhe kernelin 2.6.20. Disku u kodua duke përdorur AES në modalitetin CBC. Ne fikëm shkurtimisht energjinë dhe, duke përdorur një ngarkues të modifikuar PXE, morëm një deponim memorie. Programi Keyfind zbuloi një çelës të saktë AES 128-bit, i cili u rikuperua pa asnjë gabim. Pasi të jetë restauruar, sulmuesi mund të deshifrojë dhe montojë ndarjen e koduar me dm-crypt duke modifikuar mjetin e cryptsetup në mënyrë që të pranojë çelësat në formatin e kërkuar.

Metodat e mbrojtjes dhe kufizimet e tyre

Zbatimi i mbrojtjes kundër sulmeve në RAM është jo i parëndësishëm, pasi çelësat kriptografikë të përdorur duhet të ruhen diku. Ne sugjerojmë përqendrimin e përpjekjeve në shkatërrimin ose fshehjen e çelësave përpara se një sulmues të mund të fitojë akses fizik në PC, duke parandaluar funksionimin e softuerit të shkarkimit të RAM-it, mbrojtjen fizike të çipave RAM dhe reduktimin e jetëgjatësisë së të dhënave RAM kur është e mundur.

Mbishkrimi i kujtesës

Para së gjithash, kur është e mundur, duhet të shmangni ruajtjen e çelësave në RAM. Ju duhet të mbishkruani informacionin kryesor kur nuk përdoret më dhe të parandaloni kopjimin e të dhënave në skedarët e faqeve. Kujtesa duhet të pastrohet paraprakisht duke përdorur mjete OS ose biblioteka shtesë. Natyrisht, këto masa nuk do të mbrojnë çelësat aktualisht në përdorim, pasi ato duhet të ruhen në memorie, siç janë çelësat e përdorur për disqe të koduar ose në serverë të sigurt në internet.

Gjithashtu, RAM-i duhet të pastrohet gjatë procesit të nisjes. Disa kompjuterë mund të konfigurohen që të pastrojnë RAM-in në nisje duke përdorur një kërkesë pastrimi POST (Vetë-Testimi i ndezjes) përpara se të ngarkojnë OS. Nëse një sulmues nuk mund të parandalojë ekzekutimin e kësaj kërkese, atëherë ai nuk do të jetë në gjendje të bëjë një hale memorie me informacione të rëndësishme në këtë PC. Por, ai ende ka mundësinë të heqë çipat RAM dhe t'i futë ato në një kompjuter tjetër me cilësimet e BIOS-it që i nevojiten.

Kufizimi i shkarkimit nga rrjeti ose nga media të lëvizshme

Shumë nga sulmet tona u kryen duke përdorur shkarkime përmes rrjetit ose nga media të lëvizshme. PC duhet të konfigurohet që të kërkojë një fjalëkalim administratori për të nisur nga këto burime. Por duhet të theksohet se edhe nëse sistemi është konfiguruar të nisë vetëm nga hard disku kryesor, një sulmues mund të ndryshojë vetë hard diskun, ose në shumë raste, të rivendosë NVRAM-in e kompjuterit për t'u rikthyer në cilësimet origjinale të BIOS-it.

Modaliteti i sigurt i gjumit

Rezultatet e studimit treguan se thjesht mbyllja e desktopit të PC (d.m.th., OS vazhdon të funksionojë, por për të filluar të ndërveproni me të duhet të vendosni një fjalëkalim) nuk mbron përmbajtjen e RAM-it. Modaliteti i letargjisë nuk është gjithashtu efektiv nëse kompjuteri është i kyçur kur kthehet nga modaliteti i fjetjes, pasi një sulmues mund të aktivizojë kthimin nga modaliteti i fjetjes, më pas të rindizet laptopin dhe të marrë një deponim memorie. Modaliteti i hibernimit (përmbajtja e RAM-it kopjohet në hard disk) gjithashtu nuk do të ndihmojë, përveç në rastet e përdorimit të informacionit kryesor në media të tjetërsuar për të rivendosur funksionimin normal.

Në shumicën e sistemeve të enkriptimit të diskut, përdoruesit mund të mbrohen duke fikur kompjuterin. (Sistemi Bitlocker në mënyrën bazë të funksionimit të modulit TPM mbetet i prekshëm, pasi disku do të lidhet automatikisht kur kompjuteri të ndizet). Përmbajtja e kujtesës mund të vazhdojë për një periudhë të shkurtër pas shkëputjes, prandaj rekomandohet të monitoroni stacionin tuaj të punës për disa minuta të tjera. Pavarësisht efektivitetit të saj, kjo masë është jashtëzakonisht e papërshtatshme për shkak të kohës së gjatë të ngarkimit të stacioneve të punës.

Kalimi në modalitetin e gjumit mund të sigurohet në mënyrat e mëposhtme: kërkoni një fjalëkalim ose një sekret tjetër për të "zgjuar" stacionin e punës dhe enkriptoni përmbajtjen e kujtesës me një çelës që rrjedh nga ky fjalëkalim. Fjalëkalimi duhet të jetë i fortë, pasi një sulmues mund të bëjë një deponim memorie dhe më pas të përpiqet të gjejë fjalëkalimin me forcë brutale. Nëse enkriptimi i të gjithë kujtesës nuk është i mundur, duhet të kriptoni vetëm ato zona që përmbajnë informacion kyç. Disa sisteme mund të konfigurohen për të hyrë në këtë lloj modaliteti të mbrojtur të gjumit, megjithëse zakonisht ky nuk është cilësimi i paracaktuar.

Shmangia e llogaritjeve paraprake

Hulumtimi ynë ka treguar se përdorimi i llogaritjes paraprake për të shpejtuar operacionet kriptografike e bën informacionin kryesor më të prekshëm. Llogaritjet paraprake rezultojnë në informacione të tepërta për të dhënat kryesore që shfaqen në memorie, gjë që lejon një sulmues të rikuperojë çelësat edhe nëse ka gabime. Për shembull, siç përshkruhet në seksionin 5, informacioni rreth çelësave përsëritës të algoritmeve AES dhe DES është jashtëzakonisht i tepërt dhe i dobishëm për një sulmues.

Mosbërja e llogaritjeve paraprake do të zvogëlojë performancën sepse llogaritjet potencialisht komplekse do të duhet të përsëriten. Por, për shembull, mund të ruani vlerat e parallogaritura për një periudhë të caktuar kohore dhe të fshini të dhënat e marra nëse nuk përdoren gjatë këtij intervali. Kjo qasje përfaqëson një shkëmbim ndërmjet sigurisë dhe performancës së sistemit.

Zgjerimi kyç

Një mënyrë tjetër për të parandaluar rikuperimin e çelësit është ndryshimi i informacionit kyç të ruajtur në memorie në mënyrë të tillë që të vështirësojë rikuperimin e çelësit për shkak të gabimeve të ndryshme. Kjo metodë është diskutuar në teori, ku është treguar një funksion rezistent ndaj zbulimit, hyrja e të cilit mbetet e fshehur edhe nëse praktikisht i gjithë dalja është zbuluar, njësoj si funksionimi i funksioneve njëkahëshe.

Në praktikë, imagjinoni se kemi një çelës AES 256-bit K që nuk është aktualisht në përdorim, por do të nevojitet më vonë. Ne nuk mund ta mbishkruajmë atë, por duam ta bëjmë atë rezistent ndaj përpjekjeve për rikuperim. Një mënyrë për ta arritur këtë është të ndani një zonë të madhe të dhënash B-bit, ta mbushni atë me të dhëna të rastësishme R dhe më pas të ruani në memorie rezultatin e transformimit të mëposhtëm K+H(R) (përmbledhja binar, shënimi i redaktorit), ku H është një funksion hash, siç është SHA-256.

Tani imagjinoni që energjia të ishte fikur, kjo do të bënte që bitet d në këtë zonë të ndryshoheshin. Nëse funksioni hash është i fortë, kur përpiqet të rikuperojë tastin K, sulmuesi mund të llogarisë vetëm në aftësinë për të gjetur se cilat pjesë të zonës B janë ndryshuar nga afërsisht gjysma që mund të kishte ndryshuar. Nëse bitet d janë ndryshuar, sulmuesi do të duhet të kërkojë një zonë me madhësi (B/2+d)/d për të gjetur vlerat e sakta të R dhe më pas të rikuperojë çelësin K. Nëse zona B është e madhe, si p.sh. një kërkim mund të jetë shumë i gjatë, edhe nëse d është relativisht i vogël

Në teori, ne mund t'i ruanim të gjithë çelësat në këtë mënyrë, duke llogaritur çdo çelës vetëm kur na nevojitet dhe duke e fshirë kur nuk na nevojitet. Kështu, duke përdorur metodën e mësipërme, ne mund t'i ruajmë çelësat në memorie.

Mbrojtje fizike

Disa nga sulmet tona mbështeteshin në aksesin fizik në çipat e memories. Sulme të tilla mund të parandalohen me mbrojtjen e kujtesës fizike. Për shembull, modulet e memories janë të vendosura në një kuti kompjuteri të mbyllur, ose janë të mbyllura me ngjitës epoksid për të parandaluar përpjekjet për t'i hequr ose për t'i aksesuar ato. Ju gjithashtu mund të zbatoni fshirjen e kujtesës si përgjigje ndaj temperaturave të ulëta ose përpjekjeve për të hapur kasë. Kjo metodë do të kërkojë instalimin e sensorëve me një sistem të pavarur të furnizimit me energji elektrike. Shumë nga këto metoda përfshijnë pajisje rezistente ndaj ndërhyrjeve (si p.sh. bashkëprocesori IBM 4758) dhe mund të rrisin shumë koston e stacionit të punës. Nga ana tjetër, përdorimi i memories së bashkuar në motherboard do të jetë shumë më i lirë.

Ndryshimi i arkitekturës

Ju mund të ndryshoni arkitekturën e PC. Kjo është e pamundur për kompjuterët e përdorur tashmë, por do t'ju lejojë të siguroni të reja.

Qasja e parë është të dizajnohen modulet DRAM në mënyrë që ato të fshijnë të gjitha të dhënat më shpejt. Kjo mund të jetë e ndërlikuar sepse qëllimi i fshirjes së të dhënave sa më shpejt që të jetë e mundur bie ndesh me qëllimin tjetër për të mos humbur të dhënat ndërmjet periudhave të rifreskimit të kujtesës.

Një qasje tjetër është shtimi i pajisjeve kryesore të ruajtjes së informacionit që garantohet të fshijë të gjithë informacionin nga ruajtja e tij pas nisjes, rinisjes dhe mbylljes. Në këtë mënyrë, ne do të kemi një vend të sigurt për të ruajtur çelësat e shumtë, megjithëse cenueshmëria e lidhur me llogaritjen paraprake të tyre do të mbetet.

Ekspertë të tjerë kanë propozuar një arkitekturë në të cilën përmbajtja e kujtesës do të kodohet përgjithmonë. Nëse, përveç kësaj, zbatojmë fshirjen e çelësave gjatë rindezjes dhe ndërprerjes së energjisë, atëherë kjo metodë do të sigurojë mbrojtje të mjaftueshme kundër sulmeve që kemi përshkruar.

Informatikë e besuar

Hardware që korrespondon me konceptin e "kompjuterisë së besuar", për shembull, në formën e moduleve TPM, përdoret tashmë në disa PC. Edhe pse e dobishme në mbrojtjen kundër disa sulmeve, në formën e saj aktuale, një pajisje e tillë nuk ndihmon në parandalimin e sulmeve që përshkruajmë.

Modulet TPM të përdorura nuk zbatojnë kriptim të plotë. Në vend të kësaj, ata vëzhgojnë procesin e nisjes për të vendosur nëse është e sigurt të ngarkohet çelësi në RAM apo jo. Nëse softueri duhet të përdorë një çelës, atëherë mund të zbatohet teknologjia e mëposhtme: çelësi, në një formë të përdorshme, nuk do të ruhet në RAM derisa procesi i nisjes të shkojë siç pritej. Por, sapo çelësi është në RAM, ai bëhet menjëherë një objektiv për sulmet tona. TPM-të mund të parandalojnë ngarkimin e një çelësi në memorie, por nuk e pengojnë atë të lexohet nga memoria.

konkluzionet

Ndryshe nga besimi popullor, modulet DRAM ruajnë të dhënat për një kohë relativisht të gjatë kur janë të çaktivizuar. Eksperimentet tona kanë treguar se ky fenomen lejon një klasë të tërë sulmesh që mund të marrin të dhëna të ndjeshme, siç janë çelësat e enkriptimit, nga RAM, pavarësisht përpjekjeve të OS për të mbrojtur përmbajtjen e tij. Sulmet që kemi përshkruar mund të zbatohen në praktikë, dhe shembujt tanë të sulmeve ndaj sistemeve të njohura të enkriptimit e vërtetojnë këtë.

Por llojet e tjera të softuerit janë gjithashtu të cenueshëm. Sistemet e menaxhimit të të drejtave dixhitale (DRM) shpesh përdorin çelësa simetrik të ruajtur në memorie, dhe këto mund të merren gjithashtu duke përdorur metodat e përshkruara. Siç kemi treguar, serverët e uebit të aktivizuar me SSL janë gjithashtu të cenueshëm, sepse ata ruajnë në memorie çelësat privatë të nevojshëm për të krijuar sesione SSL. Teknikat tona kryesore të kërkimit të informacionit ka të ngjarë të jenë efektive për gjetjen e fjalëkalimeve, numrave të llogarisë dhe çdo informacioni tjetër të ndjeshëm të ruajtur në RAM.

Duket se nuk ka asnjë mënyrë të lehtë për të rregulluar dobësitë e gjetura. Ndryshimi i softuerit ka shumë të ngjarë të mos jetë efektiv; Ndryshimet e harduerit do të ndihmojnë, por koha dhe kostot e burimeve do të jenë të larta; Teknologjia e besuar e llogaritjes në formën e saj aktuale është gjithashtu joefektive sepse nuk mund të mbrojë çelësat e vendosur në memorie.

Sipas mendimit tonë, laptopët që ndodhen shpesh në vende publike dhe funksionojnë në mënyra që janë të cenueshme ndaj këtyre sulmeve janë më të ndjeshëm ndaj këtij rreziku. Prania e rreziqeve të tilla tregon se kriptimi i diskut mbron të dhënat e rëndësishme në një masë më të vogël nga sa besohet zakonisht.

Si rezultat, mund t'ju duhet ta trajtoni memorien DRAM si një komponent të pabesueshëm të një kompjuteri modern dhe të shmangni përpunimin e informacionit të ndjeshëm të ndjeshëm në të. Por tani për tani, kjo nuk është praktike derisa arkitektura e kompjuterëve modernë të ndryshojë për të lejuar softuerin të ruajë çelësat në një vend të sigurt.