Çfarë është një virus kompjuterik?

Një virus kompjuterik është zakonisht një program i vogël që përhapet në një rrjet kompjuterik nga një kompjuter në tjetrin, duke ndërprerë komunikimin midis kompjuterëve dhe funksionimin e vetë sistemit operativ. Ky virus kompjuterik zakonisht është krijuar për të dëmtuar apo edhe shkatërruar plotësisht të dhënat kompjuterike, ndërsa përdor programet e agjentëve të postës elektronike për të vazhduar rrugën e tij drejt viktimave të ardhshme.

Çfarë është një virus kompjuterik?

Ashtu si një virus biologjik, një virus kompjuterik mund të shkaktojë dëme serioze në një kompjuter. Një virus është një infeksion që sistemi mund ta "kap" në disa mënyra. E tij ndryshe nga malware të tjerë(nga pikëpamja teknike) - aftësia për të riprodhuar, nga kompjuteri në kompjuter. Pra formalisht një virus është vetëm një pikë në oqeanin e programeve me qëllim të keq . Por ndër të tjera, kërcënimet më të zakonshme në rrjet mund të konsiderohet:

Virusi i postës. Ky virus kompjuterik është bashkangjitur nga një haker në një email dërguar viktimave. Me shumë mundësi, virusi, për analogji me homologun e tij biologjik, do të shumohet dhe do të dërgohet në adresat e listuara në librin tuaj të adresave. Miqtë tuaj hapin letrën që morën nga adresa juaj dhe problemet fillojnë të rriten. Disa viruse mund të funksionojnë edhe nëse nuk i shihni skedarët e bashkangjitur.

Fazat e jetës së virusit

- kodi i trupit të virusit shkruhet nga një shabllon i gatshëm ose me dorë, si dhe duke përdorur KIT të veçanta

- virusi dyfishohet në fazën fillestare për disa kohë në makina specifike viktima, pas së cilës ai injektohet në rrjet

- Falë dobësisë së përdoruesve, virusi përhapet në të gjithë rrjetin, duke mbushur vazhdimisht makinat e pambrojtura

- programet antivirus, veçmas nga njëri-tjetri, fillojnë ta njohin virusin si malware dhe futin të dhëna mbi virusin në bazën e të dhënave të tyre

- Falë përditësimeve në kohë të softuerit antivirus, shpejtësia e përhapjes së virusit zvogëlohet, makinat e infektuara çlirohen nga kodi keqdashës dhe aktiviteti i virusit reduktohet në minimum.

Si fillon një virus kompjuterik?

Në mënyrë tipike, një virus funksionon së bashku me një program të cilit i është bashkangjitur, i padukshëm për përdoruesin. Pasi të jetë në kujtesën e kompjuterit, ai mund të bëjë të gjitha llojet e gjërave, në varësi të qëllimit të tij. Disa viruse i bashkangjiten sistemit në një format "të fjetur" dhe qëndrojnë të fjetur derisa të plotësohen disa rrethana të parashikuara nga hakeri. Dhe zakonisht gama e veprimeve është:

- infektimi i aplikacioneve të tjera dhe skedarëve të sistemit me dëmtim (ose pa të)

- funksionet e transmetimit të vetvetes më tej përmes rrjetit

Si funksionon një virus kompjuterik?

Paketa e veglave të malware këtu është jashtëzakonisht e gjerë. Disa jetojnë ndërkohë që aplikacioni prind është duke u ekzekutuar, disa thjesht duhet të jenë në kompjuterin tuaj dhe ata kapin plotësisht fuqinë mbi të, duke vazhduar të infektojnë rrjetin me të cilin është lidhur kompjuteri. Disa janë krijuar vetëm për të prishur disponimin e përdoruesit duke mbingarkuar procesorin dhe përfundimisht thjesht duke fikur kompjuterin. Kështu, përdoruesit shpesh vuajnë nga dështimi i sistemit për shkak të një shërbimi të rremë ose të infektuar të sistemit svchost.

Ekzistojnë disa faza të funksionimit të antivirusit:

- Faza e infeksionit. Virusi dublikon vetveten, duke iu bashkangjitur një skedari ekzekutiv të caktuar .exe sistemeve. Ai nuk duhet të ndryshojë kodin e programit (ai shpesh nuk e di se si ta bëjë këtë - pse vështirësi të tilla?). Detyra është të fitoni një terren në pikën hyrëse, në mënyrë që herën tjetër të lansohet programi, së pari të fillojë virusi, dhe më pas vetë programi:

- Faza e sulmit. Ose:

- Aktivizimi i përdoruesit (hapja e programit)

- Aktivizimi i një aktivizimi të paracaktuar (për shembull, një datë ose orë e caktuar)

- Riprodhimi dhe fillimi i aktivitetit aktiv (skedarët fshihen dhe sistemi ngadalësohet në seancën aktuale - kjo ndodh nëse virusi ka përfunduar detyrën e programuar)

Si përhapet një virus kompjuterik?

Përmes postës, përmes programeve dhe shërbimeve të shkarkuara në internet. Kjo është veçanërisht e vërtetë për përmbajtjen e paligjshme të të gjitha formave dhe llojeve. Prandaj këshilla e parë: mos hapni emaile të panjohura, mos shkarkoni përmbajtje të paligjshme. Sot ka shumë forma psikologjike të fshehjes së viruseve: Lehtë, ndaj mos u habitni nëse shoqja juaj mohon letrën e infektuar që supozohet se keni marrë dje prej saj.

Kush ka nevojë për këtë?

Kjo pyetje e parëndësishme mund t'i përgjigjet me një listë qëllimesh që ndjek një virus kompjuterik:

- vandalizëm kompjuterik dhe huliganizëm të thjeshtë

- shaka kompjuterike

- testimi në terren nga një haker

- metodat e zeza të luftimit të konkurrentëve

- terrorizmi kibernetik

- përdoret si mjet për përfitime financiare

Si mund ta di nëse kam kontraktuar një virus kompjuterik?

Shenjat më të sigurta të një virusi në sistem janë:

- Kompjuteri funksionon më ngadalë se zakonisht; Është Explorer ai që ngadalëson shumë

- Kompjuteri "ngrihet" ose fiket (ju thjesht nuk mund të prekni radiatorin e ftohjes së procesorit dhe sistemi i ftohjes nuk ka asnjë lidhje me të)

- Aplikacionet funksionojnë "disi gabim", veçanërisht në mënyrë të dukshme kur nisni një program specifik; hard disku është vazhdimisht i ngarkuar me diçka - dhe LED që hyn në hard diskun e sinjalizon vazhdimisht këtë

- Pamundësia për të hyrë në disqet e vështirë dhe të lëvizshëm

- Printeri nuk funksionon

- Gabime të çuditshme që ndërhyjnë në punë

- Pamja e ndryshuar e kutive të dialogut

- Antivirusi juaj ngrin ose nuk funksionon siç duhet

- Një përpjekje për të instaluar një antivirus dështon; Versionet portative të antiviruseve japin një gabim në fillim

- Ikonat dhe shkurtoret e panjohura u shfaqën në desktop

- Disa nga programet u zhdukën fare

Herën tjetër do të flasim se si të ndërtojmë siç duhet mbrojtjen e sistemit dhe t'i hedhim një vështrim më të afërt viruseve.

Përcaktimi i një virusi kompjuterik është një çështje historikisht problematike, pasi është mjaft e vështirë të jepet një përkufizim i qartë i një virusi, ndërsa nënvizohen vetitë që janë unike për viruset dhe nuk zbatohen për sistemet e tjera softuerike. Përkundrazi, duke dhënë një përkufizim të rreptë të një virusi si një program që ka veti të caktuara, mund të gjesh pothuajse menjëherë një shembull të një virusi që nuk ka veti të tilla.

Një problem tjetër që lidhet me përkufizimin e një virusi kompjuterik qëndron në faktin se sot një virus më shpesh nënkupton jo një virus "tradicional", por pothuajse çdo program me qëllim të keq. Kjo çon në konfuzion në terminologji, i komplikuar më tej nga fakti se pothuajse të gjithë antivirusët modernë janë të aftë të zbulojnë këto lloje malware, kështu që lidhja "malware-virus" po bëhet gjithnjë e më e qëndrueshme.

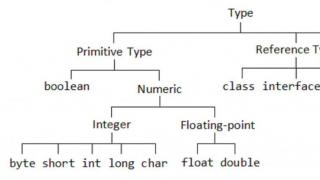

Klasifikimi

Aktualisht, nuk ka një sistem të unifikuar për klasifikimin dhe emërtimin e viruseve, megjithatë, në burime të ndryshme mund të gjeni klasifikime të ndryshme, këtu janë disa prej tyre:

Klasifikimi i viruseve sipas metodës së infeksionit

Banor

Viruse të tilla, pasi kanë fituar kontrollin, në një mënyrë ose në një tjetër mbeten në kujtesë dhe kërkojnë viktima vazhdimisht derisa mjedisi në të cilin ekzekutohet të mbyllet. Me kalimin në Windows, problemi i të mbeturit në memorie pushoi së qeni i rëndësishëm: pothuajse të gjithë viruset e ekzekutuar në mjedisin Windows, si dhe në mjedisin e aplikacionit Microsoft Office, janë viruse rezidente. Prandaj, atributi rezident është i zbatueshëm vetëm për viruset e skedarëve DOS. Ekzistenca e viruseve jo-rezidente të Windows është e mundur, por në praktikë ato janë një përjashtim i rrallë.

Jo rezident

Pasi ka marrë kontrollin, një virus i tillë kryen një kërkim një herë për viktimat, pas së cilës ai transferon kontrollin në objektin e lidhur me të (objektin e infektuar). Ky lloj virusi përfshin viruse script.

Klasifikimi i viruseve sipas shkallës së ndikimit

I padëmshëm

Viruset që nuk ndikojnë në funksionimin e kompjuterit në asnjë mënyrë (përveç reduktimit të memories së lirë në disk si rezultat i përhapjes së tyre);

jo të rrezikshme

Viruset që nuk ndërhyjnë në funksionimin e kompjuterit, por zvogëlojnë sasinë e RAM-it të lirë dhe memorien e diskut, veprimet e viruseve të tilla manifestohen në disa efekte grafike ose zanore;

E rrezikshme

Viruset që mund të çojnë në probleme të ndryshme me kompjuterin tuaj;

Shume e rrezikshme

Viruset, ndikimi i të cilave mund të çojë në humbjen e programeve, shkatërrimin e të dhënave dhe fshirjen e informacionit në zonat e sistemit të diskut.

Klasifikimi i viruseve sipas metodës së kamuflazhit

Kur krijoni kopje për kamuflazh, mund të përdoren teknologjitë e mëposhtme:

Enkriptimi- virusi përbëhet nga dy pjesë funksionale: vetë virusi dhe koduesi. Çdo kopje e virusit përbëhet nga një kriptor, një çelës i rastësishëm dhe vetë virusi, i koduar me këtë çelës.

Metamorfizmi- krijimi i kopjeve të ndryshme të virusit duke zëvendësuar blloqet e komandave me ato ekuivalente, duke shkëmbyer pjesë të kodit, duke futur komanda "junk" midis pjesëve të rëndësishme të kodit që praktikisht nuk bëjnë asgjë.

Virus i koduar

Ky është një virus që përdor kriptim të thjeshtë të rastësishëm të çelësit dhe një kriptor të pandryshueshëm. Viruse të tilla zbulohen lehtësisht nga nënshkrimi i enkriptimit.

Virus ransomware

Në shumicën e rasteve, virusi i ransomware vjen përmes emailit si një bashkëngjitje nga një person i panjohur për përdoruesin, dhe ndoshta në emër të një banke të njohur ose një organizate të madhe operuese. Letrat vijnë me tituj si: "Raporti i barazimit...", "Borxhi juaj ndaj bankës...", "Verifikimi i të dhënave të regjistrimit", "Rifillimi", "Bllokimi i llogarisë rrjedhëse" etj. Letra përmban një bashkëngjitje me dokumente që pretendojnë të konfirmojnë faktin e deklaruar në titullin ose trupin e letrës. Kur hapni këtë bashkëngjitje, lëshohet në çast një virus ransomware, i cili do të kodojë në heshtje dhe në çast të gjitha dokumentet. Përdoruesi do të zbulojë infeksionin duke parë që të gjithë skedarët që më parë kishin ikona të njohura tani do të shfaqen me ikona të një lloji të panjohur. Krimineli do të kërkojë para për deshifrimin. Por shpesh, edhe pas pagesës së sulmuesit, shanset për të rikuperuar të dhënat janë të papërfillshme.

Bashkëngjitjet me qëllim të keq të emailit gjenden më shpesh në arkivat .zip, .rar, .7z. Dhe nëse funksioni i shfaqjes së shtesave të skedarëve është i çaktivizuar në cilësimet e sistemit kompjuterik, atëherë përdoruesi (marrësi i letrës) do të shohë vetëm skedarë si "Document.doc", "Act.xls" dhe të ngjashme. Me fjalë të tjera, skedarët do të duken plotësisht të padëmshëm. Por nëse aktivizoni shfaqjen e shtesave të skedarëve, do të shihni menjëherë se këto nuk janë dokumente, por programe ose skripta të ekzekutueshme, emrat e skedarëve do të marrin një formë tjetër, për shembull, "Document.doc.exe" ose "Act. xls.js”. Kur hapni skedarë të tillë, nuk hapet dokumenti, por një virus ransomware. Këtu është vetëm një listë e shkurtër e shtesave më të njohura të skedarëve "të rrezikshëm": .exe, .com, .js, .wbs, .hta, .bat, .cmd. Prandaj, nëse përdoruesi nuk e di se çfarë i është dërguar atij në bashkëngjitje, ose dërguesi nuk është i njohur, atëherë ka shumë të ngjarë që letra përmban një virus enkriptues.

Në praktikë, ka raste të marrjes së një skedari të zakonshëm Word (me shtesën .doc) me email, brenda të cilit, përveç tekstit, ka një imazh, një hiperlink (në një faqe të panjohur në internet) ose një të integruar. objekt OLE. Kur klikoni mbi një objekt të tillë, ndodh një infeksion i menjëhershëm.

Viruset e enkriptimit janë bërë gjithnjë e më të popullarizuar që nga viti 2013. Në qershor 2013, kompania e njohur McAfee publikoi të dhëna që tregojnë se ata mblodhën 250,000 shembuj unikë të viruseve ransomware në tremujorin e parë të 2013, që është më shumë se dyfishi i numrit të viruseve të zbuluar në tremujorin e parë të 2012.

Në vitin 2016, këto viruse arritën një nivel të ri, duke ndryshuar parimin e funksionimit. Në Prill 2016, në internet u shfaq informacioni në lidhje me një lloj të ri virusi ransomware, i cili, në vend të kodimit të skedarëve individualë, kodon tabelën MFT të sistemit të skedarëve, gjë që çon në faktin se sistemi operativ nuk mund të zbulojë skedarët në disk dhe i gjithë disku është në fakt i koduar.

Virus polimorfik

Një virus që përdor një kriptor metamorfik për të enkriptuar trupin kryesor të virusit me një çelës të rastësishëm. Në këtë rast, një pjesë e informacionit të përdorur për të marrë kopje të reja të enkriptuesit mund të kodohet gjithashtu. Për shembull, një virus mund të zbatojë disa algoritme kriptimi dhe, kur krijon një kopje të re, të ndryshojë jo vetëm komandat e koduesit, por edhe vetë algoritmin.

Klasifikimi i viruseve sipas habitatit

"Habitati" i referohet zonave të sistemit të kompjuterit, sistemeve operative ose aplikacioneve në komponentët (skedarët) e të cilëve është futur kodi i virusit. Në bazë të habitatit të tyre, viruset mund të ndahen në:

- çizme;

- dosje

- makro viruse;

- viruset e skriptit.

Gjatë epokës së viruseve DOS, viruset hibride file-boot ishin të zakonshme. Pas kalimit masiv në sistemet operative të familjes Windows, të dy vetë viruset e nisjes dhe hibridet e përmendura praktikisht u zhdukën. Më vete, vlen të përmendet fakti se viruset e krijuar për të punuar në mjedisin e një OS ose aplikacioni specifik rezultojnë të jenë joefektiv në mjedisin e OS dhe aplikacioneve të tjera. Prandaj, mjedisi në të cilin është i aftë të ekzekutohet identifikohet si një atribut i veçantë i virusit. Për viruset e skedarëve, këto janë DOS, Windows, Linux, MacOS, OS/2. Për makro viruset - Word, Excel, PowerPoint, Office. Ndonjëherë një virus kërkon që një version specifik i OS ose aplikacioni të funksionojë siç duhet, atëherë atributi specifikohet më ngushtë: Win9x, Excel97.

Viruset e skedarëve

Viruset e skedarëve, kur riprodhohen në një mënyrë ose në një tjetër, përdorin sistemin e skedarëve të çdo (ose ndonjë) OS. Ata:

- janë të ngulitura në skedarë të ekzekutueshëm në mënyra të ndryshme (lloji më i zakonshëm i virusit);

- krijoni skedarë dublikatë (viruse shoqëruese);

- krijojnë kopje të tyre në drejtori të ndryshme;

- përdorni veçoritë e organizimit të sistemit të skedarëve (viruset e lidhjeve).

Çdo gjë që është e lidhur me internetin ka nevojë për mbrojtje antivirus: 82% e viruseve të zbuluar ishin "të fshehura" në skedarë me shtesën PHP, HTML dhe EXE.

Numri i malware-ve po rritet në mënyrë të qëndrueshme dhe së shpejti mund të arrijë përmasa epidemike. Përhapja e viruseve në botën dixhitale nuk ka kufij, madje me të gjitha mundësitë e disponueshme, sot nuk është më e mundur të neutralizohen aktivitetet e komunitetit kriminal kibernetik. Po bëhet gjithnjë e më e vështirë të luftosh hakerat dhe shkrimtarët e viruseve të cilët vazhdimisht po përmirësojnë aftësitë e tyre. Kështu, sulmuesit kanë mësuar të fshehin me sukses kanalet dixhitale për përhapjen e kërcënimeve, gjë që e bën shumë më të vështirë gjurmimin dhe analizimin e lëvizjeve të tyre në internet. Rrugët e shpërndarjes po ndryshojnë gjithashtu, nëse më parë kriminelët kibernetikë preferonin emailin për të përhapur viruse, sot sulmet në kohë reale marrin pozitën udhëheqëse. Ka pasur gjithashtu një rritje të aplikacioneve me qëllim të keq në internet, të cilat janë provuar të jenë më se të përshtatshme për sulm nga kriminelët kibernetikë. Sipas Govind Rammurthy, CEO dhe Drejtor Menaxhues i eScan MicroWorld, hakerët e sotëm kanë mësuar të shmangin me sukses zbulimin nga nënshkrimet tradicionale antivirus, të cilat për një sërë arsyesh janë të destinuara të dështojnë kur bëhet fjalë për zbulimin e kërcënimeve në ueb. Bazuar në mostrat e ekzaminuara nga eScan, kërcënimet në internet dominojnë kategorinë e malware. 82% e malware-ve të zbuluar janë skedarë me shtesa PHP, HTML dhe EXE, dhe MP3, CSS dhe PNG - më pak se 1%.

Kjo sugjeron qartë se zgjedhja e hakerëve është interneti dhe jo sulmet duke përdorur dobësitë e softuerit. Kërcënimet janë të natyrës polimorfike, që do të thotë se malware mund të rikodohet në mënyrë efektive nga distanca, duke e bërë të vështirë zbulimin. Prandaj, një probabilitet i lartë infektimi lidhet, ndër të tjera, me vizitën e faqeve të internetit. Sipas eScan MicroWorld, numri i lidhjeve të ridrejtimit dhe shkarkimeve të fshehura (drive-by-downloads) në burimet e hakuara është rritur me më shumë se 20% gjatë dy muajve të fundit. Rrjetet sociale gjithashtu zgjerojnë shumë aftësinë për të ofruar kërcënime.

Merrni, për shembull, një baner që qarkullon në Facebook që i kërkon përdoruesit të ndryshojë ngjyrën e faqes në të kuqe, blu, të verdhë, etj. Banneri joshës përmbante një lidhje që e drejtonte përdoruesin në një faqe mashtruese. Aty, në duart e sulmuesve ranë informacione konfidenciale, të cilat përdoreshin ose shiteshin për të përfituar fitime të paligjshme organizatave të ndryshme të internetit. Kështu, antiviruset e bazuara në nënshkrimet tradicionale janë joefektive sot, pasi ato nuk mund të mbrojnë me siguri kundër kërcënimeve në internet në kohë reale. Një antivirus që bazohet në teknologjitë e resë kompjuterike dhe që merr informacion rreth kërcënimeve nga cloud, mund të përballojë këto detyra.

Boot viruse

Viruset e nisjes shkruajnë veten ose në sektorin e nisjes së diskut (sektori i nisjes), ose në sektorin që përmban ngarkuesin e sistemit të nisjes së diskut (Master Boot Record), ose ndryshojnë treguesin në sektorin aktiv të nisjes. Ky lloj virusi ishte mjaft i zakonshëm në vitet 1990, por praktikisht u zhduk me kalimin në sistemet operative 32-bit dhe braktisjen e përdorimit të disketave si metodë kryesore e shkëmbimit të informacionit. Teorikisht, është e mundur që viruset e nisjes mund të shfaqen që infektojnë CD-të dhe disqet USB flash, por deri më sot asnjë virus i tillë nuk është zbuluar.

Makro viruset

Shumë redaktues të tabelave dhe grafikë, sisteme projektimi dhe përpunues teksti kanë gjuhët e tyre makro për automatizimin e veprimeve të përsëritura. Këto makro gjuhë shpesh kanë një strukturë komplekse dhe një grup të pasur komandash. Makro viruset janë programe në gjuhë makro të integruara në sisteme të tilla të përpunimit të të dhënave. Për t'u riprodhuar, viruset e kësaj klase përdorin aftësitë e gjuhëve makro dhe, me ndihmën e tyre, transferohen nga një skedar i infektuar (dokument ose tabelë) te të tjerët.

Viruset e skriptit

Viruset e skripteve, si viruset makro, janë një nëngrup i viruseve të skedarëve. Këto viruse janë shkruar në gjuhë të ndryshme skripti (VBS, JS, BAT, PHP, etj.). Ato ose infektojnë programe të tjera skripti (skedarët e komandës dhe shërbimit MS Windows ose Linux) ose janë pjesë e viruseve me shumë komponentë. Gjithashtu, këto viruse mund të infektojnë skedarë të formateve të tjera (për shembull, HTML), nëse skriptet mund të ekzekutohen në to.

Klasifikimi i viruseve sipas metodës së infektimit të skedarëve

Mbishkrimi

Kjo metodë e infeksionit është më e thjeshta: virusi shkruan kodin e tij në vend të kodit të skedarit të infektuar, duke shkatërruar përmbajtjen e tij. Natyrisht, në këtë rast skedari ndalon së punuari dhe nuk restaurohet. Viruse të tilla zbulohen shumë shpejt, pasi sistemi operativ dhe aplikacionet ndalojnë së punuari mjaft shpejt.

Injektimi i një virusi në fillim të një skedari

Kështu, kur lëshohet një skedar i infektuar, kodi i virusit është i pari që merr kontrollin. Në këtë rast, viruset, për të ruajtur funksionalitetin e programit, ose dezinfektojnë skedarin e infektuar, e ridrejtojnë atë, presin përfundimin e tij dhe shkruajnë përsëri në fillim të tij (ndonjëherë për këtë përdoret një skedar i përkohshëm, në të cilin skedari i neutralizuar është shkruar), ose rivendosni kodin e programit në kujtesën e kompjuterit dhe konfiguroni adresat e nevojshme në trupin e tij (d.m.th., dublikojeni funksionimin e OS).

Injektimi i një virusi në fund të një skedari

Mënyra më e zakonshme për të futur një virus në një skedar është shtimi i virusit në fund të tij. Në këtë rast, virusi ndryshon fillimin e skedarit në atë mënyrë që komandat e para të programit që përmban skedari që do të ekzekutohet janë komandat e virusit. Për të fituar kontrollin kur skedari fillon, virusi rregullon adresën e fillimit të programit (adresën e pikës së hyrjes). Për ta bërë këtë, virusi bën ndryshimet e nevojshme në kokën e skedarit.

Injektimi i një virusi në mes të një skedari

Ka disa mënyra për të futur një virus në mes të një skedari. Në më të thjeshtat prej tyre, virusi zhvendos një pjesë të skedarit deri në fund ose "përhap" skedarin dhe shkruan kodin e tij në hapësirën e lirë. Kjo metodë është kryesisht e ngjashme me metodat e listuara më sipër. Disa viruse kompresojnë bllokun e skedarit të transferuar në mënyrë që gjatësia e skedarit të mos ndryshojë gjatë infektimit.

E dyta është metoda e "zgavrës", në të cilën virusi shkruhet në zona dukshëm të papërdorura të skedarit. Virusi mund të kopjohet në zonat e papërdorura të kokës së një skedari EXE, në "vrima" midis seksioneve të skedarëve EXE ose në zonën e mesazheve me tekst të përpiluesve të njohur. Ka viruse që infektojnë vetëm ato skedarë që përmbajnë blloqe të mbushura me një lloj bajt konstant, dhe virusi shkruan kodin e tij në vend të një blloku të tillë.

Përveç kësaj, kopjimi i një virusi në mes të një skedari mund të ndodhë si rezultat i një gabimi të virusit, në këtë rast skedari mund të dëmtohet në mënyrë të pakthyeshme.

Viruset pa pikë hyrjeje

Më vete, duhet të theksohet se ekziston një grup mjaft i vogël virusesh që nuk kanë një "pikë hyrëse" (viruset EPO - Viruset që errësojnë pikën hyrëse). Këto përfshijnë viruse që nuk ndryshojnë adresën e pikës fillestare në kokën e skedarëve EXE. Viruse të tillë shkruajnë një komandë për të transferuar kodin e tyre në një vend në mes të skedarit dhe për të marrë kontrollin jo drejtpërdrejt kur hapet skedari i infektuar, por kur thërrasin një procedurë që përmban kodin për transferimin e kontrollit në trupin e virusit. Për më tepër, kjo procedurë mund të kryhet jashtëzakonisht rrallë (për shembull, kur shfaqet një mesazh për një gabim specifik). Si rezultat, një virus mund të "flejë" brenda një skedari për shumë vite dhe të dalë i lirë vetëm në kushte të caktuara të kufizuara.

Para se të shkruani një komandë për të kaluar në kodin e tij në mes të skedarit, virusi duhet të zgjedhë adresën "e saktë" në skedar - përndryshe skedari i infektuar mund të jetë i dëmtuar. Ka disa mënyra të njohura në të cilat viruset përcaktojnë adresa të tilla brenda skedarëve, për shembull, kërkimi i një skedari për një sekuencë të kodit standard të titujve të procedurës së gjuhës programuese (C/Pascal), çmontimi i kodit të skedarit ose zëvendësimi i adresave të funksioneve të importuara.

Viruset shoqëruese

Kategoria e viruseve shoqëruese përfshin viruse që nuk ndryshojnë skedarët e infektuar. Algoritmi i funksionimit të këtyre viruseve është që një skedar i kopjuar krijohet për skedarin e infektuar dhe kur skedari i infektuar hapet, është ky dublikatë, d.m.th., virusi që merr kontrollin.

Viruset e këtij lloji përfshijnë ata që, kur infektohen, riemërtojnë një skedar në një emër tjetër, e mbajnë mend atë (për lëshimin e mëvonshëm të skedarit pritës) dhe shkruajnë kodin e tyre në disk nën emrin e skedarit të infektuar. Për shembull, skedari NOTEPAD.EXE riemërtohet NOTEPAD.EXD dhe virusi regjistrohet me emrin NOTEPAD.EXE. Në fillim, kontrolli merr një kod virusi, i cili më pas lëshon NOTEPAD-in origjinal.

Mund të ketë lloje të tjera virusesh shoqëruese që përdorin ide të tjera origjinale ose veçori të sistemeve të tjera operative. Për shembull, shoqëruesit e PATH që vendosin kopje të tyre në direktorinë kryesore të Windows, duke përfituar nga fakti se kjo direktori është e para në listën PATH dhe Windows fillimisht do të kërkojë skedarë fillestarë në të. Shumë krimba kompjuterikë dhe programe trojan përdorin gjithashtu këtë metodë vetë-lansimi.

Lidhni viruset

Viruset e lidhjeve nuk ndryshojnë përmbajtjen fizike të skedarëve, por kur lëshohet një skedar i infektuar, ata "detyrojnë" sistemin operativ të ekzekutojë kodin e tij. Ata e arrijnë këtë qëllim duke modifikuar fushat e nevojshme të sistemit të skedarëve.

Krimbat e skedarëve

Krimbat e skedarëve nuk e lidhin në asnjë mënyrë praninë e tyre me ndonjë skedar të ekzekutueshëm. Kur riprodhohen, ata thjesht kopjojnë kodin e tyre në disa direktori disku me shpresën se këto kopje të reja do të lëshohen një ditë nga përdoruesi. Ndonjëherë këta viruse u japin kopjeve të tyre emra "të veçantë" për të inkurajuar përdoruesin të ekzekutojë kopjen e tyre - për shembull, INSTALL.EXE ose WINSTART.BAT.

Disa krimba skedarësh mund të shkruajnë kopje të tyre në arkiva (ARJ, ZIP, RAR). Të tjerë shkruajnë komandën për të ekzekutuar skedarin e infektuar në skedarët BAT.

OBJ-, LIB-viruset dhe viruset në tekstet burimore

Viruset që infektojnë bibliotekat e përpiluesve, modulet e objekteve dhe kodet burimore të programit janë mjaft ekzotikë dhe praktikisht të pazakonshëm. Janë rreth një duzinë prej tyre në total. Viruset që infektojnë skedarët OBJ dhe LIB shkruajnë kodin e tyre në to në formatin e një moduli objekti ose biblioteke. Prandaj, skedari i infektuar nuk është i ekzekutueshëm dhe nuk është në gjendje të përhapë më tej virusin në gjendjen e tij aktuale. Bartësi i virusit "live" bëhet një skedar COM ose EXE i marrë gjatë procesit të lidhjes së një skedari OBJ/LIB të infektuar me modulet dhe bibliotekat e tjera të objektit. Kështu, virusi përhapet në dy faza: në fazën e parë, skedarët OBJ/LIB infektohen, në fazën e dytë (lidhja) fitohet një virus që funksionon.

Infektimi i kodeve burimore të programit është një vazhdim logjik i metodës së mëparshme të përhapjes. Në këtë rast, virusi shton kodin e tij burimor në tekstet burimore (në këtë rast, virusi duhet ta përmbajë atë në trupin e tij) ose deponinë e tij heksadecimal (që është teknikisht më e lehtë). Një skedar i infektuar është në gjendje të përhapë më tej virusin vetëm pas përpilimit dhe lidhjes.

Përhapja

Ndryshe nga krimbat (krimbat e rrjetit), viruset nuk përdorin shërbimet e rrjetit për të depërtuar në kompjuterë të tjerë. Një kopje e virusit arrin në kompjuterët e largët vetëm nëse objekti i infektuar, për ndonjë arsye përtej funksionalitetit të virusit, aktivizohet në një kompjuter tjetër, për shembull:

- kur infekton disqe të aksesueshëm, virusi depërtoi në skedarët e vendosur në një burim rrjeti;

- virusi është kopjuar në media të lëvizshme ose skedarë të infektuar në të;

- përdoruesi dërgoi një email me një bashkëngjitje të infektuar.

Në verën e vitit 2012, specialistët e Kaspersky Lab përgatitën një listë të 15 programeve malware më të shquar që kanë lënë gjurmë në histori:

- 1986 Brian – virusi i parë kompjuterik; ai u përhap duke shkruar kodin e vet në sektorin e nisjes së disketave.

- 1988 Krimbi Morris infektoi afërsisht 10% të kompjuterëve të lidhur në internet (d.m.th., rreth 600 kompjuterë).

- 1992 Michelangelo është virusi i parë që tërheq vëmendjen e mediave.

- 1995 Koncepti - makro virusi i parë.

- 1999 Melissa nisi epokën e shpërndarjeve masive të malware që çuan në epidemi globale.

- Më 26 prill 1999, ndodhi katastrofa e parë globale kompjuterike. Programuesit, ndoshta, nuk i trembën fëmijët e tyre me virusin Çernobil ose CIH. Sipas burimeve të ndryshme, rreth gjysmë milioni kompjuterë në mbarë botën u prekën dhe kurrë më parë pasojat e epidemive të viruseve nuk kanë qenë kaq të mëdha dhe të shoqëruara me humbje kaq të rënda.

- 2003 Slammer – një krimb pa skedar që shkaktoi një epidemi të përhapur në të gjithë botën.

- 2004 Cabir – virusi i parë eksperimental për Symbian; shpërndahet me Bluetooth.

- 2006 Leap është virusi i parë për platformën Mac OSX.

- 2007 Storm Worm - për herë të parë përdori serverët e shpërndarë të komandave dhe kontrollit për të menaxhuar kompjuterët e infektuar.

- 2008 Koobface është virusi i parë që sulmoi qëllimisht përdoruesit e rrjetit social Facebook.

- 2008 Conficker është një krimb kompjuterik që shkaktoi një nga epidemitë më të mëdha në histori, si rezultat i së cilës u infektuan kompjuterët e kompanive, përdoruesve shtëpiak dhe organizatave qeveritare në më shumë se 200 vende.

- 2010 FakePlayer – SMS Trojan për telefonat inteligjentë Android.

- 2010 Stuxnet është një krimb që u përdor për të kryer një sulm të synuar ndaj sistemeve SCADA (Supervisory Control And Data Acquisition), duke shënuar fillimin e epokës së luftës kibernetike.

- 2011 Duqu është një program i sofistikuar trojan që mbledh informacion nga objektet industriale.

- 2012 Flame është një malware i sofistikuar që përdoret në mënyrë aktive në një numër vendesh si një armë kibernetike. Kompleksiteti dhe funksionaliteti i malware tejkalon të gjitha llojet e kërcënimeve të njohura më parë.

Panda Security: Vlerësimi i virusit 2010

- Dashuruesi i keq i Mac: Ky është emri i programit të aksesit në distancë me emrin e frikshëm Hellraiser.A (HellRaiser.A). Ai prek vetëm sistemet Mac dhe kërkon lejen e përdoruesit për ta instaluar në kompjuter. Nëse viktima e instalon atë, programi do të ketë akses të plotë në distancë në kompjuter dhe do të jetë në gjendje të kryejë një sërë funksionesh... deri në hapjen e diskut!

- Samaritani i Mirë: Me siguri disa tashmë e kanë marrë me mend se për çfarë po flasim... Kjo është dosja Bredolab.Y. Është maskuar si një mesazh mbështetës i Microsoft-it që ju thotë se ju duhet urgjentisht të instaloni një rregullim të ri sigurie për Outlook... Por kini kujdes! Nëse shkarkoni skedarin e propozuar, në kompjuterin tuaj do të instalohet automatikisht një mjet i rremë i sigurisë, i cili do t'ju paralajmërojë se sistemi është i infektuar dhe se keni nevojë për të blerë një zgjidhje të veçantë sigurie për të luftuar virusin. Nëse paguani për programin e ofruar, sigurisht që nuk do ta merrni kurrë atë, nuk do ta zgjidhë problemin tuaj dhe nuk do t'i ktheni paratë tuaja.

- Gjuhëtari i Vitit: Pa dyshim, kohët janë të vështira... Dhe hakerët po detyrohen gjithnjë e më shumë të përshtaten me tendencat e reja dhe të bëjnë gjithçka që është e mundur për të kapur viktimën e tyre të radhës. Gjatësia në të cilën ata janë të gatshëm të shkojnë për të mashtruar përdoruesit nuk ka kufi! Për ta bërë këtë, ata madje janë gati të mësojnë gjuhë të huaja. Prandaj, ne vendosëm t'i japim çmimin në kategorinë "Gjuhëtari i Vitit" për një virus të quajtur MSNWorm.IE. Ky virus, i cili në vetvete nuk është asgjë e veçantë, përhapet përmes programeve të mesazheve, duke i ftuar përdoruesit të shikojnë një foto... në 18 gjuhë! Edhe pse buzëqeshja në fund mbetet “:D” universale...

Pra, nëse doni të dini se si të thoni "Shiko foton" në një gjuhë tjetër, kjo listë do t'ju kursejë kohë:

- Më të guximshmit: Në vitin 2010, Stuxnet.A mori këtë çmim. Nëse do të kishte një kolonë zanore për këtë kërcënim, do të ishte diçka si Mission: Impossible ose Sanctifier. Ky kod me qëllim të keq u zhvillua për të sulmuar kontrollin mbikëqyrës dhe sistemet e mbledhjes së të dhënave, d.m.th. mbi infrastrukturat kritike. Krimbi shfrytëzon një të metë në sigurinë e Microsoft USB për të fituar akses në thelbin e centraleve bërthamore... Tingëllon si komploti i një filmi hollivudian!

- Më e bezdisshmja: E mbani mend se si ishin dikur viruset? Pasi infektojnë kompjuterin tuaj një herë, ata vazhdimisht pyesin: “A jeni i sigurt që dëshironi të dilni nga programi? - Jo ne te vertete?". Pavarësisht përgjigjes suaj, e njëjta pyetje u shfaq vazhdimisht: “A je i sigurt që dëshiron të largohesh nga programi?”, e aftë për të zemëruar edhe një shenjtor... Kështu është pikërisht krimbi më i bezdisshëm i 2010-ës, Oscarbot.YQ, punon. Pasi ta instaloni, mund të filloni të luteni, të meditoni ose të uleni në një pozë yoga, sepse do t'ju çmendë. Sa herë që përpiqeni të mbyllni programin, do të shihni një dritare me një pyetje tjetër, dhe një tjetër, dhe një tjetër... Gjëja më e bezdisshme është se kjo është e pashmangshme.

- Krimbi më i sigurt: Clippo.A. Ky emër mund t'u kujtojë disa përdoruesve emrin Clippy - pseudonimi për asistentin e Microsoft Office në formën e një kapëse letre. Ky është më i sigurti nga të gjithë krimbat ekzistues. Pasi të instalohet në kompjuterin tuaj, ai mbron të gjitha dokumentet me një fjalëkalim. Në këtë mënyrë, kur përdoruesi përpiqet të hapë dokumentin përsëri, ai nuk do të jetë në gjendje ta bëjë këtë pa fjalëkalimin. Pse e bën virusi këtë? Gjëja më interesante është se është ashtu! Askush nuk po ofron të blejë një fjalëkalim ose të blejë një antivirus. Kjo është vetëm për t'ju mërzitur. Megjithatë, për ata përdorues që u infektuan, nuk është aspak qesharake, sepse... nuk ka simptoma të dukshme të infeksionit.

- Viktima e krizës: Ramsom.AB. Kriza ekonomike ka prekur shumë njerëz në mbarë botën, përfshirë kriminelët kibernetikë. Disa vite më parë, i ashtuquajturi "ransomware" (viruset që bllokojnë kompjuterin tuaj dhe kërkojnë shpërblim) kërkonin më shumë se 300 dollarë për ta zhbllokuar atë. Tani, për shkak të krizës, recesionit dhe konkurrencës midis mashtruesve kibernetikë, viktimave u ofrohet të blejnë kompjuterin e tyre për vetëm 12 dollarë. Kanë ardhur kohë të vështira... Pothuajse më vjen keq për hakerat.

- Më ekonomike: në vitin 2010, fituesi në këtë kategori ishte SecurityEssentials2010 (natyrisht, një i rremë, jo antivirusi zyrtar MS). Ky kod me qëllim të keq vepron si çdo antivirus tjetër i rremë. Ai informon përdoruesin se kompjuteri i tij është sulmuar nga viruse dhe mund të ruhet vetëm duke blerë këtë antivirus. Dizajni i antivirusit të rremë është shumë bindës: mesazhet dhe dritaret duken shumë të besueshme. Prandaj kini kujdes! Dhe mos ma merr fjalën për këtë.

Virus kompjuterik- një lloj softueri me qëllim të keq i aftë për të injektuar veten në kodin e programeve të tjera, zonat e kujtesës së sistemit, sektorët e nisjes dhe shpërndarjen e kopjeve të tij përmes kanaleve të ndryshme të komunikimit.

Qëllimi kryesor i një virusi është përhapja e tij. Përveç kësaj, funksioni i tij shpesh shoqërues është të prishë funksionimin e sistemeve softuerike dhe harduerike - fshirja e skedarëve dhe madje fshirja e sistemit operativ, duke i bërë strukturat e ruajtjes së të dhënave të papërdorshme, bllokimi i punës së përdoruesve, etj. Edhe nëse autori i virusit nuk e ka efekte të dëmshme të programuara, virusi mund të shkaktojë dështime të kompjuterit për shkak të gabimeve, të pashqyrtuara për hollësitë e ndërveprimit me sistemin operativ dhe programet e tjera. Për më tepër, viruset, si rregull, zënë hapësirë në pajisjet e ruajtjes dhe konsumojnë burimet e sistemit.

Në jetën e përditshme, të gjithë programet me qëllim të keq quhen "viruse", megjithëse në fakt ky është vetëm një lloj i tij.

Histori

Themelet e teorisë së mekanizmave vetë-përsëritës u hodhën nga një amerikan me origjinë hungareze, John von Neumann, i cili në vitin 1951 propozoi një metodë për krijimin e mekanizmave të tillë. Shembujt e punës të programeve të tilla janë njohur që nga viti 1961.

Viruset e parë të njohur janë Virus 1,2,3 dhe Elk Cloner për kompjuterin Apple II, i cili u shfaq në 1981. Në dimrin e vitit 1984, u shfaqën shërbimet e para antivirus - CHK4BOMB dhe BOMBSQAD nga Andy Hopkins. Në fillim të vitit 1985, Gee Wong shkroi programin DPROTECT, antivirusi i parë rezident.

Epidemitë e para të virusit datojnë në -1989: Truri (i përhapur në sektorët e nisjes së disketave, duke shkaktuar epideminë më të madhe), Jeruzalemin(u shfaq të premten më 13 maj 1988, duke shkatërruar programet kur u lansuan), krimbi Morris (mbi 6200 kompjuterë, shumica e rrjeteve ishin jashtë funksionit deri në pesë ditë), DATACRIME (rreth 100 mijë PC të infektuar vetëm në Holandë) .

Në të njëjtën kohë, u formuan klasat kryesore të viruseve binare: krimbat e rrjetit (krimbi Morris, 1987), "Kajt e Trojës" (AIDS, 1989), viruset polimorfikë (Kameleon, 1990), viruset e fshehta (Frodo, balenë, gjysma e dytë të vitit 1990).

Në të njëjtën kohë, lëvizjet e organizuara të orientimit pro dhe antivirus po merrnin formë: në vitin 1990, një shkëmbim i specializuar i viruseve BBS, "Libri i vogël i zi i viruseve kompjuterike" nga Mark Ludwig dhe antivirusi i parë komercial Symantec Norton AntiVirus. u shfaq.

Për më tepër, viruset monolitike në masë të madhe po i lënë vendin malware kompleks me ndarjen e roleve dhe mjeteve ndihmëse (Trojanët, shkarkuesit/pikuesit, faqet e phishing, spambotet dhe merimangat). Teknologjitë sociale - spam dhe phishing - po lulëzojnë gjithashtu si një mjet infektimi që anashkalon mekanizmat e sigurisë së softuerit.

Në fillim, bazuar në programet trojan, dhe me zhvillimin e teknologjive të rrjetit p2p - dhe në mënyrë të pavarur - lloji më modern i viruseve - krimbat botnet - po fiton vrull (Rustock, 2006, rreth 150 mijë bot; Conficker, 2008-2009, më shumë se 7 milion bot; Kraken, 2009, rreth 500 mijë bot. Viruset, përveç malware të tjerë, më në fund po zyrtarizohen si një mjet i krimit kibernetik.

Etimologjia e emrit

Një virus kompjuterik u emërua në analogji me viruset biologjike për shkak të një mekanizmi të ngjashëm përhapjeje. Me sa duket, fjala "virus" u përdor për herë të parë në lidhje me një program nga Gregory Benford në tregimin fantashkencë "The Scarred Man", botuar në revistën Venture në maj 1970.

Termi "virus kompjuterik" më pas u "zbulua" dhe u rizbulua më shumë se një herë. Kështu, ndryshorja në nënprogramin PERVADE(), vlera e së cilës përcaktonte nëse programi ANIMAL do të shpërndahej në të gjithë disk, u quajt VIRUS. Joe Dellinger gjithashtu i quajti programet e tij një virus, dhe kjo ishte ndoshta ajo që fillimisht u etiketua saktë si një virus.

Përkufizimi formal

Nuk ka një përkufizim të pranuar përgjithësisht të një virusi. Në një mjedis akademik, termi u përdor nga Fred Cohen në veprën e tij "Eksperimente me viruse kompjuterike", ku ai vetë ia atribuon autorësinë e termit Leonard Adleman.

Formalisht, virusi përcaktohet nga Fred Cohen duke iu referuar makinës Turing si më poshtë:

M: (S M , I M , O M: S M x I M > I M , N M: S M x I M > S M , D M: S M x I M > d)

me një grup të caktuar gjendjesh S M, një grup simbolesh hyrëse UNE JAM dhe hartografike (O M, N M, D M), e cila në bazë të gjendjes aktuale s ∈ S M dhe simbolin e hyrjes i ∈ Unë M, e lexuar nga një shirit gjysmë i pafund, përcakton: simbolin e daljes o ∈ Unë M për të shkruar në shirit, gjendjen tjetër të makinës s" ∈ S M dhe lëvizjet përgjatë shiritit d ∈ (-1,0,1).

Për këtë makinë M sekuenca e karaktereve v: v i ∈ I M mund të konsiderohet një virus nëse dhe vetëm nëse sekuenca përpunohet v në një moment në kohë t nënkupton që në një nga momentet e mëposhtme në kohë t pasues v'(nuk kryqëzohet me v) ekziston në kasetë, dhe kjo sekuencë v' u regjistrua M në pikën t', i shtrirë në mes t Dhe t″:

∀ C M ∀ t ∀ j: S M (t) = S M 0 ∧ P M (t) = j ∧ ( C M (t, j) … C M (t, j + |v| - 1)) = v ⇒ ∃ v" ∃ j" ∃ t" ∃ t": t< t" < t" ∧ {j" … j" +|v"|} ∩ {j … j + |v|} = ∅ ∧ { C M (t", j") … C M (t", j" + |v"| - 1)} = v" ∧ P M (t") ∈ { j" … j" + |v"| - 1 }

- t ∈ N numri i operacioneve bazë "lëvizje" të kryera nga makina

- P M ∈ N numri i pozicionit në rripin e makinës në të njëjtën kohë t

- S M 0 gjendja fillestare e makinës

- C M (t, c) përmbajtja e qelizës c në një moment në kohë t

Ky përkufizim është dhënë në kontekstin e grupit viral VS = (M, V)- një palë e përbërë nga një makinë Turing M dhe shumë sekuenca karakteresh V: v, v" ∈ V. Nga ky përkufizim rezulton se koncepti i një virusi është i lidhur pazgjidhshmërisht me interpretimin e tij në një kontekst ose mjedis të caktuar.

U tregua nga Fred Cohen se "çdo sekuencë e vetë-përsëritshme e simboleve: singleton VS, sipas të cilit ka një numër të pafund. VS, dhe jo- VS, për të cilat ka makina për të cilat të gjitha sekuencat e karaktereve janë virus dhe makina për të cilat asnjë sekuencë karakteresh nuk është virus, bën të mundur të kuptojmë se kur çdo sekuencë e kufizuar karakteresh është virus për ndonjë makinë." Ai gjithashtu ofron dëshmi se në përgjithësi pyetja nëse një çift i caktuar është (M, X) : X i ∈ I M virusi, është i pazgjidhshëm (d.m.th., nuk ka asnjë algoritëm që mund të identifikojë me besueshmëri të gjithë viruset) me të njëjtat mjete që vërtetojnë pazgjidhshmërinë e problemit të ndalimit.

Studiues të tjerë kanë vërtetuar se ka lloje virusesh (viruse që përmbajnë një kopje të një programi që kap viruset) që nuk mund të identifikohen me saktësi nga asnjë algoritëm.

Klasifikimi

Në ditët e sotme, ka shumë lloje të viruseve, që ndryshojnë në metodën kryesore të shpërndarjes dhe funksionalitetin. Nëse fillimisht viruset përhapeshin në disqe dhe media të tjera, tani mbizotërojnë viruset që përhapen përmes rrjeteve lokale dhe globale (Internet). Funksionaliteti i viruseve, të cilat ata i përvetësojnë nga lloje të tjera programesh, po rritet gjithashtu.

Nëpërmjet internetit, rrjeteve lokale dhe mediave të lëvizshme.

Mekanizmi

Viruset përhapen duke kopjuar trupin e tyre dhe duke siguruar ekzekutimin e tij të mëvonshëm: duke u futur në kodin e ekzekutueshëm të programeve të tjera, duke zëvendësuar programe të tjera, duke u regjistruar në autorun përmes regjistrit dhe më shumë. Një virus ose bartës i tij mund të jetë jo vetëm programe që përmbajnë kodin e makinës, por edhe çdo informacion që përmban komanda të ekzekutuara automatikisht, për shembull, skedarë grupi dhe dokumente të Microsoft Word dhe Excel që përmbajnë makro. Përveç kësaj, për të depërtuar në një kompjuter, një virus mund të përdorë dobësi në softuerin popullor (për shembull, Adobe Flash, Internet Explorer, Outlook), për të cilin shpërndarësit e injektojnë atë në të dhëna të zakonshme (foto, tekste, etj.) së bashku me një shfrytëzim që përdor cenueshmërinë.

Sapo një virus të ketë depërtuar me sukses një program, skedar ose dokument, ai do të mbetet i fjetur derisa rrethanat ta detyrojnë kompjuterin ose pajisjen të ekzekutojë kodin e tij. Që një virus të infektojë kompjuterin tuaj, duhet të ekzekutoni programin e infektuar, i cili nga ana tjetër do të çojë në ekzekutimin e kodit të virusit. Kjo do të thotë që virusi mund të mbetet i fjetur në kompjuter pa asnjë simptomë infeksioni. Megjithatë, pasi virusi të hyjë në fuqi, ai mund të infektojë skedarë dhe kompjuterë të tjerë në të njëjtin rrjet. Në varësi të qëllimeve të programuesit të viruseve, viruset ose shkaktojnë dëme të vogla ose kanë një efekt shkatërrues, si fshirja e të dhënave ose vjedhja e informacionit konfidencial.

Kanalet

- Flopi disqe. Kanali më i zakonshëm i infeksionit në vitet 1980-1990. Tani praktikisht mungon për shkak të shfaqjes së kanaleve më të zakonshme dhe efikase dhe mungesës së disqeve në shumë kompjuterë modernë.

- Disqet flash ("flash drives"). Aktualisht, disqet USB po zëvendësojnë disketat dhe po përsërisin fatin e tyre - një numër i madh virusesh përhapen përmes disqeve të lëvizshme, duke përfshirë kamerat dixhitale, kamerat video dixhitale, lojtarët dixhitalë portativë, dhe që nga vitet 2000, telefonat celularë, veçanërisht telefonat inteligjentë, kanë luajtur një rol gjithnjë e më të rëndësishëm (telefonat celularë janë shfaqur viruse). Përdorimi i këtij kanali më parë ishte kryesisht për shkak të aftësisë për të krijuar një skedar të veçantë në disk, autorun.inf, në të cilin mund të specifikoni programin që Windows Explorer do të nisë kur hapni një disk të tillë. Në Windows 7, aftësia për të ekzekutuar automatikisht skedarët nga media portative u çaktivizua.

- Email . Në mënyrë tipike, viruset në email janë maskuar si bashkëngjitje të padëmshme: fotografi, dokumente, muzikë, lidhje me faqet e internetit. Disa shkronja në të vërtetë mund të përmbajnë vetëm lidhje, domethënë, vetë letrat mund të mos përmbajnë kod me qëllim të keq, por nëse hapni një lidhje të tillë, mund të shkoni në një faqe interneti të krijuar posaçërisht që përmban kodin e virusit. Shumë viruse të postës elektronike, pasi kanë zbritur në kompjuterin e një përdoruesi, më pas përdorin librin e adresave nga klientët e instaluar të postës elektronike si Outlook për t'u dërguar më tej.

- Sistemet e mesazheve të çastit. Është gjithashtu e zakonshme këtu të dërgohen lidhje me foto, muzikë ose programe të supozuara që janë në të vërtetë viruse nëpërmjet ICQ dhe programeve të tjera të mesazheve të çastit.

- faqet e internetit. Infeksioni përmes faqeve të Internetit është gjithashtu i mundur për shkak të pranisë së përmbajtjeve të ndryshme "aktive" në faqet e internetit në mbarë botën: skriptet, komponentët ActiveX. Në këtë rast, përdoren dobësitë në softuerin e instaluar në kompjuterin e përdoruesit ose dobësitë në softuerin e pronarit të faqes (gjë që është më e rrezikshme, pasi faqet e respektuara me një fluks të madh vizitorësh janë të ekspozuar ndaj infeksionit), dhe përdoruesit që nuk dyshojnë që vizitojnë një faqja rrezikon të infektojë kompjuterin e tyre.

- Interneti dhe rrjetet lokale (krimbat). Krimbat janë një lloj virusi që depërton në një kompjuter viktimë pa ndërhyrjen e përdoruesit. Krimbat përdorin të ashtuquajturat "vrima" (vulnerabilitete) në softuerin e sistemit operativ për të depërtuar në një kompjuter. Dobësitë janë gabime dhe të meta në softuer që lejojnë shkarkimin dhe ekzekutimin e kodit të makinës nga distanca, si rezultat i të cilave një virus i krimbit hyn në sistemin operativ dhe, si rregull, fillon të infektojë kompjuterë të tjerë nëpërmjet një rrjeti lokal ose Internetit. Sulmuesit përdorin kompjuterë të përdoruesve të infektuar për të dërguar spam ose për të kryer sulme DDoS.

Anti-zbulimi

Parandalimi dhe trajtimi

Aktualisht, ka shumë programe antivirus që përdoren për të parandaluar hyrjen e viruseve në PC. Megjithatë, nuk ka asnjë garanci se ata do të jenë në gjendje të përballen me zhvillimet e fundit. Prandaj, duhet të merren disa masa paraprake, në veçanti:

- Mos punoni në llogari të privilegjuara përveç rasteve kur është absolutisht e nevojshme (llogaria e administratorit në Windows).

- Mos ekzekutoni programe të panjohura nga burime të dyshimta.

- Mundohuni të bllokoni mundësinë e ndryshimeve të paautorizuara në skedarët e sistemit.

- Çaktivizoni funksionalitetin potencialisht të rrezikshëm të sistemit (për shembull, autorin e mediave në MS Windows, fshehjen e skedarëve, shtesat e tyre, etj.).

- Mos shkoni në faqet e dyshimta, kushtojini vëmendje adresës në shiritin e adresave të shfletuesit.

- Përdorni vetëm shpërndarje të besueshme.

- Bëni vazhdimisht kopje rezervë të të dhënave të rëndësishme, mundësisht në media që nuk mund të fshihen (për shembull, BD-R) dhe të keni një imazh të sistemit me të gjitha cilësimet për vendosje të shpejtë.

- Kryeni përditësime të rregullta për programet e përdorura shpesh, veçanërisht ato që sigurojnë sigurinë e sistemit.

Ekonomia

Quhen gjithashtu miliona dhe madje miliarda dëme nga veprimet e viruseve dhe krimbave. Deklarata dhe vlerësime të tilla duhet të trajtohen me kujdes: sasia e dëmit të vlerësuar nga analistë të ndryshëm ndryshon (nganjëherë nga tre deri në katër shkallë të madhësisë) dhe metodat e llogaritjes nuk ofrohen.

Kriminalizimi

Për krijuesin e virusit Rezultatet, i cili u shkaktoi dëm përdoruesve të kompjuterave Macintosh në 1988, nuk u akuzua sepse veprimet e tij nuk binin nën ligjin e disponueshëm në Shtetet e Bashkuara në atë kohë Ligji për Mashtrimin dhe Abuzimin Kompjuterik apo ligje të tjera. Ky incident çoi në zhvillimin e një prej ligjeve të para në lidhje me viruset kompjuterike: Akti për çrrënjosjen e viruseve kompjuterike(1988) Në mënyrë të ngjashme, krijuesi i virusit më shkatërrues, ILOVEYOU, i shpëtoi dënimit në vitin 2000 për shkak të mungesës së ligjeve të duhura në Filipine.

Krijimi dhe shpërndarja e programeve me qëllim të keq (përfshirë viruset) ndiqet penalisht në disa vende si një lloj vepre penale më vete: në Rusi sipas Kodit Penal të Federatës Ruse (), në SHBA sipas Ligji për Mashtrimin dhe Abuzimin Kompjuterik, në Japoni

Viruset kompjuterike– programe speciale që krijohen nga sulmuesit për të marrë ndonjë përfitim. Parimi i funksionimit të tyre mund të jetë i ndryshëm: ata ose vjedhin informacion ose inkurajojnë përdoruesin të kryejë disa veprime për të mirën e sulmuesve, për shembull, të rimbush një llogari ose të dërgojë para.

Sot ka shumë viruse të ndryshme. Ato kryesore do të diskutohen në këtë artikull.

Krimbi– një program me qëllim të keq, qëllimi i të cilit është të mbushë kompjuterin me të gjitha llojet e mbeturinave në mënyrë që të bëhet i ngadalshëm dhe i ngathët. Krimbi është i aftë të vetë-përsëritet, por nuk mund të jetë pjesë e një programi. Më shpesh, infeksioni me këtë virus ndodh përmes postës elektronike.

Programi i Trojës (Trojan, Kali i Trojës)– ky program i përshtatet plotësisht emrit të tij. Ai depërton në programe të tjera dhe fshihet atje derisa të nisë programi pritës. Derisa të nisë programi pritës, virusi nuk mund të shkaktojë dëm. Më shpesh, një kalë trojan përdoret për të fshirë, ndryshuar ose vjedhur të dhëna. Trojani nuk mund të riprodhohet më vete.

Programe spiunazhi– këta Stirlitz janë të angazhuar në mbledhjen e informacionit rreth përdoruesit dhe veprimeve të tij. Më shpesh, ata vjedhin informacione konfidenciale: fjalëkalime, adresa, numra karte/llogarie, etj.

Zombies - malware mori këtë emër sepse në të vërtetë e kthen një kompjuter në një makinë "me vullnet të dobët" që i bindet sulmuesve. E thënë thjesht, njerëzit e këqij mund të kontrollojnë kompjuterin e dikujt përmes këtyre malware. Më shpesh, përdoruesi as nuk e di se kompjuteri i tij nuk është më i vetmi.

Program bllokues (baner)– këto programe bllokojnë aksesin në sistemin operativ. Kur ndizni kompjuterin, përdoruesi sheh një dritare kërcyese që zakonisht e akuzon atë për diçka: shkeljen e të drejtave të autorit ose shkarkimin e softuerit pirat. Më pas vjen kërcënimi i fshirjes së plotë të të gjithë informacionit nga kompjuteri. Për të shmangur këtë, përdoruesi duhet të plotësojë një llogari specifike telefonike ose të dërgojë një SMS. Vetëm tani, edhe nëse përdoruesi kryen të gjitha këto operacione, baneri i kërcënimit nuk do të zhduket.

Boot viruse– ndikon në sektorin e nisjes së hard diskut (hard drive). Qëllimi i tyre është të ngadalësojnë ndjeshëm procesin e nisjes së sistemit operativ. Pas ekspozimit të zgjatur ndaj këtyre viruseve në kompjuter, ekziston një probabilitet i lartë që sistemi operativ të mos ngarkohet fare.

shfrytëzojnë- Këto janë programe speciale që përdoren nga sulmuesit për të depërtuar në sistemin operativ përmes zonave të tij të cenueshme dhe të pambrojtura. Ato përdoren për të depërtuar në programe që vjedhin informacionin e nevojshëm për të marrë të drejtat e aksesit në kompjuter.

Fishing– ky është emri për veprimet kur një sulmues u dërgon email viktimave të tij. Letrat zakonisht përmbajnë një kërkesë për të konfirmuar të dhënat personale: emrin e plotë, fjalëkalimet, kodet PIN, etj. Kështu, një haker mund të imitojë një person tjetër dhe, për shembull, të tërheqë të gjitha paratë nga llogaria e tij.

Spyware– programe që dërgojnë të dhënat e përdoruesit tek palët e treta pa dijeninë e tij. Spiunët studiojnë sjelljen e përdoruesit dhe vendet e tij të preferuara në internet dhe më pas shfaqin reklama që patjetër do të jenë me interes për të.

Rootkit– mjete softuerike që lejojnë një sulmues të depërtojë lehtësisht në softuerin e viktimës dhe më pas të fshehë plotësisht të gjitha gjurmët e pranisë së tij.

Viruset polimorfike janë viruse që maskohen dhe transformohen. Ata mund të ndryshojnë kodin e tyre ndërsa punojnë. Dhe për këtë arsye ato janë shumë të vështira për t'u zbuluar.

Virusi i softuerit– një program që lidhet me programet e tjera dhe ndërpret funksionimin e tyre. Ndryshe nga një Trojan, një virus kompjuterik mund të shumëzohet dhe, ndryshe nga një krimb, për të punuar me sukses, ai ka nevojë për një program në të cilin mund të "ngjitet".

Kështu, mund të themi se një program me qëllim të keq (Malware) është çdo program që është krijuar për të siguruar akses në një kompjuter dhe informacionin e ruajtur në të pa lejen e pronarit të atij kompjuteri. Qëllimi i veprimeve të tilla është të shkaktojë dëm ose të vjedhë ndonjë informacion. Termi "malware" është një term i përgjithshëm për të gjithë viruset ekzistues. Vlen të kujtohet se një program që është infektuar me një virus nuk do të funksionojë më si duhet. Prandaj, duhet të hiqet dhe pastaj të instalohet përsëri.

Mirëdita miq. Ne i kthehemi përsëri temës së viruseve kompjuterike. Siç e dini, një virus është një program dëmtues që mund të dëmtojë shumë një kompjuter.

Mund të themi se ky është makthi i një personi modern. Në të njëjtën kohë, ky makth është i pranishëm në botën tonë për rreth shtatëdhjetë vjet. Gjatë kësaj kohe, u shfaqën mjaft viruse.

Mund të thuhet se një seri e tërë librash mund të shkruheshin për dëmtuesit e kompjuterit. Por, le t'i kthehemi temës sonë, si dhe, më e rëndësishmja, kur u shfaq e para?

Kur u shfaq virusi kompjuterik? Dëmtuesit e kompjuterit në internet fillimisht filluan të shfaqen me shfaqjen e vetë Internetit. Premisa e virusit të parë u hodh nga programuesi John von Neumann në 1949. Ky shkencëtar krijoi një teori rreth programeve që mund të riprodhojnë vetveten.

Në vitin 1969, kompania amerikane AT&T Bell Laboratories krijoi një sistem operativ me shumë nivele - UNIX. Në të njëjtën kohë, një kompani tjetër, Research Projects Agency, po krijon një sistem operativ - ARPANET. Meqenëse këto sisteme operative janë multitasking, u bë e mundur përdorimi i tyre për të krijuar programe më komplekse dhe, rrjedhimisht, viruse.

Virusi i parë kompjuterik

Në vitin 1979, programuesit nga Qendra Kërkimore Xerox Palo Alto krijuan një program që, në fakt, ishte krimbi i parë kompjuterik. Sipas standardeve moderne, programi është mjaft i thjeshtë dhe elementar. Thelbi i tij ishte kërkimi i kompjuterëve në internet.

Pak më vonë, në vitin 1983, një shkencëtar në Universitetin e Kalifornisë krijoi vetë konceptin e një virusi kompjuterik. Ky koncept përshkruan një program, thelbi i të cilit është të ndikojë në programe të tjera dhe të bëjë ndryshime në kodin e tyre, falë të cilit ai mund të riprodhohet pa përpjekje.

Krijuesi i virusit të parë kompjuterik

Në vitin 1986, malware i parë doli nga Pakistani. U quajt - Truri. Ky "tru" shkaktoi shkatërrimin e parë në rrjet në 1988. Ai preku kryesisht kompjuterët në rrjetin ARPANET.

Një farë Robert Morris shpiku një dëmtues që infektoi rreth 6000 PC në mbarë botën. Roberti ishte vetëm 23 vjeç në këtë kohë. Pas kësaj, një skandal gjigant ndodhi në të gjithë botën. Tre vjet pas këtij incidenti, Symantec zhvilloi antivirusin e parë, softuerin Norton Anti-Virus.

Në vitin 1998, rreth pesëqind departamente të qeverisë dhe ushtrisë amerikane u infektuan. Iraku u fajësua për këtë sulm hakerësh. Megjithatë, u zbulua se një çift adoleshentësh kaliforninë ishin të përfshirë në këtë infeksion të sistemeve.

Në vitin 1999, u shfaq dëmtuesi Melissa. Ky virus ishte në gjendje të infektonte disa mijëra kompjuterë shumë shpejt, duke shkaktuar një dëm prej rreth 80,000,000 dollarë. Në të njëjtën kohë, antiviruset thyen rekorde shitjesh. Në të njëjtin vit, një Robot Melissa infektoi dokumentet e zyrës, kryesisht programet Word. Infeksioni ndodhi përmes listës së postimeve të Outlook.

Shënim! Skedarët e tekstit janë infektuar! Ajo që dua të them është se shumë përdorues besojnë se skedarët e tekstit nuk mund të përmbajnë një virus!

Unë mendoj se keni dëgjuar për virusin: - "Të dua." Në një kohë, ai arriti të bëhej i famshëm. Ky dëmtues u shfaq në vitin 2000. Nëse mund të them kështu, ky është një virus i suksesshëm. Në vetëm një ditë, ai infektoi disa milionë kompjuterë.

Ky malware i dërgoi krijuesit të tij fjalëkalime, shifra dhe të dhëna konfidenciale për pronarin e kompjuterit. Anna Kournikova deklaroi në 2001 se dëmtuesi u krijua duke përdorur mjete. Vlen të përmendet se duke përdorur këtë paketë veglash, edhe një programues i papërvojë mund të krijojë një virus të ngjashëm.

Viruset madje kërcënojnë faqen e internetit të qeverisë së Shtëpisë së Bardhë. Për shembull, virusi Code Red infektoi disa dhjetëra mijëra PC në 2001. Dëmi arriti në më shumë se 200,000,000 dollarë. Kompjuterët e infektuar në një pikë të caktuar prodhuan Shtëpinë e Bardhë.

Virusi u mposht me kohë. Në të njëjtin vit, 2001, u shfaq virusi Nimda. Konsiderohet si një virus veçanërisht i sofistikuar. Në vitin 2003, dëmtuesi Slammer arriti të infektojë disa qindra mijëra kompjuterë brenda tre orëve.

Ky është një virus unik që mund të vonojë fluturimin e pothuajse çdo aeroplani në botë. Gjithashtu u përhap shumë shpejt.

Në vitin 2004, malware MyDoom pretendoi të ishte virusi i postës elektronike me përhapjen më të shpejtë. Por, bëri pak dëm. Kam përshkruar historinë e sabotimit kompjuterik deri në vitin 2004.

Pas kësaj nuk ka pasur dëmtime kaq të mëdha, me përjashtim të rasteve të izoluara. Kryesisht për shkak të përmirësimeve në programet antivirus dhe muret e zjarrit!

Video virus "Të dua"

P.S. Tani është fundi i vitit 2018 dhe kanë kaluar dy vjet që kur bleva ESET Antivirus. Në faqen zyrtare të internetit ka versione të ndryshme të këtij antivirusi, për shtëpi, biznes, telefon, etj.