Termi "softuer me qëllim të keq" i referohet çdo programi të krijuar dhe përdorur për të kryer aktivitete të paautorizuara dhe shpesh me qëllim të keq. Si rregull, ai përfshin lloje të ndryshme virusesh, krimbash, trojanë, keylogger, vjedhës fjalëkalimesh, makro viruse, viruse të sektorit të nisjes, viruse skriptesh, softuer mashtrues, spyware dhe adware. Fatkeqësisht, kjo listë është larg të qenit e plotë, e cila përditësohet çdo vit me lloje të reja të programeve me qëllim të keq, të cilat në këtë material shpesh do t'i referohemi si një fjalë e zakonshme - viruse.

Motivet për të shkruar viruse kompjuterike mund të jenë shumë të ndryshme: nga dëshira banale për të testuar aftësitë e tyre në programim deri tek dëshira për të dëmtuar ose për të marrë të ardhura të paligjshme. Për shembull, disa viruse nuk bëjnë pothuajse asnjë dëm, por vetëm ngadalësojnë makinën për shkak të riprodhimit të tyre, duke ndotur hard diskun e kompjuterit ose duke prodhuar efekte grafike, tingujsh dhe të tjera. Të tjerat mund të jenë shumë të rrezikshme, duke çuar në humbjen e programeve dhe të dhënave, fshirjen e informacionit në zonat e kujtesës së sistemit dhe madje edhe në dështimin e pjesëve të hard drive.

KLASIFIKIMI I VIRUSIT

Për momentin, nuk ka një klasifikim të qartë të viruseve, megjithëse ekzistojnë kritere të caktuara për ndarjen e tyre.

Habitat për viruset

Para së gjithash, malware ndahet sipas habitatit të tij (sipas objekteve të prekura). Lloji më i zakonshëm i malware është viruset e skedarëve , të cilat infektojnë skedarët e ekzekutueshëm dhe aktivizohen sa herë që lëshohet një objekt i infektuar. Nuk është çudi që disa shërbime postare (për shembull, shërbimi Gmail) nuk lejojnë dërgimin e emaileve me skedarë të ekzekutueshëm (skedarë me shtesën .EXE) të bashkangjitur atyre. Kjo është bërë për të mbrojtur marrësin nga marrja e një letre me një virus. Duke arritur në një kompjuter përmes një rrjeti ose ndonjë mediumi ruajtës, një virus i tillë nuk pret derisa të lëshohet, por fillon automatikisht dhe kryen veprimet keqdashëse për të cilat është programuar.

Kjo nuk do të thotë që të gjithë skedarët e ekzekutueshëm janë viruse (për shembull, skedarët e instalimit kanë gjithashtu një shtesë .exe), ose që viruset kanë vetëm një shtesë .exe. Ato mund të kenë shtesën inf, msi dhe në përgjithësi mund të jenë pa shtrirje ose të bashkangjitura me dokumentet ekzistuese (infektoni ato).

Lloji tjetër i viruseve ka veçorinë e tij karakteristike; ato regjistrohen në zonat e nisjes së disqeve ose sektorëve që përmbajnë ngarkuesin e sistemit. Si rregull, viruse të tillë aktivizohen në momentin e ngarkimit të sistemit operativ dhe thirren viruset e sektorit të nisjes .

Objektet e infeksionit makro viruset janë skedarë dokumentesh, të cilët përfshijnë dokumente teksti dhe fletëllogaritëse të zhvilluara në gjuhë makro. Shumica e viruseve të këtij lloji janë shkruar për redaktuesin më të popullarizuar të tekstit MS Word.

Dhe së fundi viruset e rrjetit ose skriptit Për t'u riprodhuar, ata përdorin protokollet e rrjetit kompjuterik dhe komandat e gjuhës së skriptimit. Kohët e fundit, ky lloj kërcënimi është bërë shumë i përhapur. Për shembull, sulmuesit shpesh përdorin dobësitë e JavaScript për të infektuar një kompjuter, i cili përdoret në mënyrë aktive nga pothuajse të gjithë zhvilluesit e faqeve të internetit.

Algoritmet e viruseve

Një tjetër kriter për ndarjen e programeve me qëllim të keq janë specifikat e algoritmit të tyre dhe teknologjitë e përdorura. Në përgjithësi, të gjithë viruset mund të ndahen në dy lloje - rezidentë dhe jorezidentë. Banorët janë në RAM-in e kompjuterit dhe janë aktiv derisa të fiket ose të rindizet. Jo-rezident, kujtesa nuk infekton dhe janë aktive vetëm në një moment të caktuar kohor.

Viruset shoqëruese (viruset shoqëruese) nuk ndryshojnë skedarët e ekzekutueshëm, por krijojnë kopje të tyre me të njëjtin emër, por me një shtrirje të ndryshme, më prioritare. Për shembull, skedari xxx.COM do të hapet gjithmonë përpara xxx.EXE për shkak të natyrës së sistemit të skedarëve Windows. Kështu, kodi me qëllim të keq ekzekutohet para programit origjinal, dhe pastaj vetëm vetë.

Krimbat shpërndahen në mënyrë të pavarur në drejtoritë e hard disqeve dhe rrjetet kompjuterike duke krijuar kopjet e tyre atje. Përdorimi i dobësive dhe gabimeve të ndryshme administrative në programe i lejon krimbat të përhapen plotësisht në mënyrë autonome, duke zgjedhur dhe sulmuar makinat e përdoruesve në modalitetin automatik.

Viruset e padukshme (viruset stealth) përpiqen të fshehin pjesërisht ose plotësisht ekzistencën e tyre në OS. Për ta bërë këtë, ata kapin aksesin e sistemit operativ në skedarët dhe sektorët e diskut të infektuar dhe zëvendësojnë zonat e pa infektuara të diskut, gjë që pengon shumë zbulimin e tyre.

Viruset fantazmë (viruset polimorfikë ose vetë-enkriptues) kanë një trup të koduar, kështu që dy kopje të të njëjtit virus nuk kanë të njëjtat pjesë të kodit. Kjo rrethanë e ndërlikon shumë procedurën për zbulimin e kërcënimeve të tilla, dhe për këtë arsye kjo teknologji përdoret nga pothuajse të gjitha llojet e viruseve.

rootkits lejojnë sulmuesit të fshehin gjurmët e aktiviteteve të tyre në një sistem operativ të komprometuar. Programe të tilla janë të angazhuara në fshehjen e skedarëve dhe proceseve me qëllim të keq, si dhe praninë e tyre në sistem.

Funksionalitet shtesë

Shumë programe me qëllim të keq përmbajnë funksionalitet shtesë që jo vetëm që e vështirëson zbulimin e tyre në sistem, por gjithashtu i lejon sulmuesit të kontrollojnë kompjuterin tuaj dhe të marrin të dhënat që u nevojiten. Këta viruse përfshijnë backdoors (haker i sistemit), keyloggers (përgjues të tastierës), spyware, botnet dhe të tjerë.

Sistemet operative të prekura

Viruse të ndryshme mund të dizajnohen për të punuar në sisteme, platforma dhe mjedise të caktuara operative (Windows, Linux, Unix, OS/2, DOS). Sigurisht, shumica dërrmuese e malware është shkruar për sistemin më të njohur Windows në botë. Në të njëjtën kohë, disa kërcënime funksionojnë vetëm në Windows 95/98, disa vetëm në Windows NT dhe disa vetëm në mjedise 32-bitësh pa infektuar platformat 64-bit.

BURIMET E KËRCËNIMIT

Një nga detyrat kryesore të sulmuesve është të gjejnë një mënyrë për të dërguar një skedar të infektuar në kompjuterin tuaj dhe për ta detyruar atë të aktivizohet atje. Nëse kompjuteri juaj nuk është i lidhur me një rrjet kompjuterik dhe nuk shkëmben informacion me kompjuterë të tjerë nëpërmjet mediave të lëvizshme, mund të jeni të sigurt se viruset kompjuterike nuk kanë frikë prej tij. Burimet kryesore të viruseve janë:

- Floppy disk, disk lazer, flash card ose çdo media tjetër e lëvizshme që përmban skedarë të infektuar me virus;

- Një hard disk që është infektuar nga një virus si rezultat i punës me programe të infektuara;

- Çdo rrjet kompjuterik, duke përfshirë një rrjet lokal;

- Email dhe sistemet e mesazheve;

- Interneti global;

LLOJET E KËRCËNDIMEVE KOMPJUTERIKE

Ndoshta nuk është sekret për ju që sot burimi kryesor i viruseve është rrjeti global mbarëbotëror. Çfarë lloje kërcënimesh kompjuterike mund të përballet çdo përdorues i zakonshëm i Internetit global?

- Vandalizëm kibernetik . Përhapja e malware për të dëmtuar të dhënat e përdoruesit dhe për të çaktivizuar një kompjuter.

- Mashtrim . Shpërndarja e malware për të marrë të ardhura të paligjshme. Shumica e programeve të përdorura për këtë qëllim lejojnë sulmuesit të mbledhin informacione të ndjeshme dhe ta përdorin atë për të vjedhur para nga përdoruesit.

- Sulmet e hakerëve . Hakerimi i kompjuterëve individualë ose i tërë rrjeteve kompjuterike për të vjedhur të dhëna konfidenciale ose për të instaluar malware.

- Fishing . Krijimi i faqeve të rreme që janë një kopje e saktë e atyre ekzistuese (për shembull, një faqe bankare) për të vjedhur të dhëna konfidenciale kur përdoruesit i vizitojnë ato.

- Të bllokuara . Email anonimë me shumicë që ndotin kutitë hyrëse të emailit të përdoruesve. Si rregull, ato përdoren për të reklamuar mallra dhe shërbime, si dhe për sulme phishing.

- Adware . Përhapja e malware që shfaq reklama në kompjuterin tuaj ose ridrejton pyetjet e kërkimit në faqet e internetit me pagesë (shpesh pornografike). Shpesh ndërtohet në programe falas ose të përbashkëta dhe instalohet në kompjuterin e përdoruesit pa dijeninë e tij.

- Botnets . Rrjetet zombie që përbëhen nga kompjuterë të infektuar me Trojan (përfshirë kompjuterin tuaj) të kontrolluar nga një pronar dhe të përdorura për qëllimet e tij (për shembull, për të dërguar mesazhe të padëshiruara).

SHENJAT E INFEKSIONIT KOMPJUTERIK

Zbulimi i një virusi që ka hyrë në kompjuterin tuaj në një fazë të hershme është shumë i rëndësishëm. Në fund të fundit, derisa ai të kishte kohë të shumohej dhe të vendoste një sistem vetëmbrojtjeje kundër zbulimit, shanset për ta hequr qafe atë pa pasoja janë shumë të larta. Ju mund të përcaktoni vetë praninë e një virusi në kompjuterin tuaj, duke ditur shenjat e hershme të infeksionit të tij:

- Reduktimi i sasisë së RAM-it të lirë;

- Ngadalësim i fortë në ngarkimin dhe funksionimin e kompjuterit;

- Ndryshime të pakuptueshme (pa arsye) në skedarë, si dhe ndryshime në madhësinë dhe datën e modifikimit të tyre të fundit;

- Gabime gjatë ngarkimit të sistemit operativ dhe gjatë funksionimit të tij;

- Pamundësia për të ruajtur skedarë në dosje të caktuara;

- Mesazhe të pakuptueshme të sistemit, efekte muzikore dhe vizuale.

Nëse zbuloni se disa skedarë janë zhdukur ose nuk hapen, është e pamundur të nisni sistemin operativ, ose hard disku është formatuar, do të thotë që virusi ka hyrë në fazën aktive dhe nuk mund të dilni me një skanimi i kompjuterit me një program të veçantë antivirus. Mund t'ju duhet të riinstaloni sistemin operativ. Ose ekzekutoni mjetet e trajtimit nga një disk i nisjes së urgjencës, pasi antivirusi i instaluar në kompjuter ndoshta ka humbur funksionalitetin e tij për shkak të faktit se ai gjithashtu është modifikuar ose bllokuar nga malware.

Vërtetë, edhe nëse arrini të shpëtoni nga objektet e infektuara, shpesh është e pamundur të rivendosni funksionalitetin normal të sistemit, pasi skedarët e rëndësishëm të sistemit mund të humbasin në mënyrë të pakthyeshme. Në të njëjtën kohë, mbani mend se të dhënat tuaja të rëndësishme, qofshin ato foto, dokumente ose një koleksion muzikor, mund të jenë në rrezik shkatërrimi.

Për të shmangur të gjitha këto probleme, duhet të monitoroni vazhdimisht mbrojtjen antivirus të kompjuterit tuaj, si dhe të njihni dhe ndiqni rregullat elementare të sigurisë së informacionit.

MBROJTJA ANTI-VIRUS

Për të zbuluar dhe neutralizuar viruset, përdoren programe speciale, të cilat quhen "programe antivirus" ose "antiviruse". Ata bllokojnë aksesin e paautorizuar në informacionin tuaj nga jashtë, parandalojnë infeksionin me viruse kompjuterike dhe, nëse është e nevojshme, eliminojnë pasojat e infeksionit.

Teknologjitë e mbrojtjes antivirus

Tani, le të njihemi me teknologjitë e mbrojtjes kundër viruseve të përdorura. Prania e kësaj apo asaj teknologjie në paketën antivirus varet nga mënyra se si produkti pozicionohet në treg dhe ndikon në koston e tij përfundimtare.

Skedar antivirus. Një komponent që kontrollon sistemin e skedarëve të kompjuterit. Ai kontrollon të gjithë skedarët e hapur, nisur dhe të ruajtur në kompjuterin tuaj. Në rast të zbulimit të viruseve të njohur, si rregull, ju ofrohet të dezinfektoni skedarin. Nëse për ndonjë arsye kjo nuk është e mundur, atëherë fshihet ose zhvendoset në karantinë.

Antivirus i postës. Ofron mbrojtje për postën hyrëse dhe dalëse dhe e skanon atë për objekte të rrezikshme.

Antivirus në ueb. Kryen skanim antivirus të trafikut të transmetuar nëpërmjet protokollit të internetit HTTP, i cili siguron mbrojtjen e shfletuesit tuaj. Monitoron të gjitha skriptet që funksionojnë për kodin me qëllim të keq, duke përfshirë Java-script dhe VB-script.

Antivirus IM. Përgjegjës për sigurinë e punës me pagerët e internetit (ICQ, MSN, Jabber, QIP, Mail.RUAgent, etj.) kontrollon dhe mbron informacionin e marrë nëpërmjet protokolleve të tyre.

Kontrolli i programit.

Ky komponent regjistron veprimet e programeve që funksionojnë në sistemin tuaj operativ dhe rregullon aktivitetet e tyre bazuar në rregullat e vendosura. Këto rregulla rregullojnë aksesin e programeve në burime të ndryshme të sistemit.

Firewall

(firewall). Siguron sigurinë e punës suaj në rrjetet lokale dhe në internet, duke gjurmuar aktivitetin e trafikut në hyrje që është tipik për sulmet e rrjetit që përdorin dobësi në sistemet operative dhe softuerët. Të gjitha lidhjet në rrjet i nënshtrohen rregullave që lejojnë ose ndalojnë veprime të caktuara bazuar në analizën e disa parametrave.

Mbrojtja Proaktive. Ky komponent është krijuar për të zbuluar softuerin e rrezikshëm bazuar në analizën e sjelljes së tij në sistem. Sjellja keqdashëse mund të përfshijë: aktivitetin tipik të trojanëve, aksesin në regjistrin e sistemit, vetë-kopjimin e programeve në zona të ndryshme të sistemit të skedarëve, përgjimin e hyrjes së tastierës, ndërhyrjen në procese të tjera, etj. Kështu, bëhet një përpjekje për të mbrojtur kompjuter jo vetëm nga viruse tashmë të njohura, por edhe nga të reja që ende nuk janë hetuar.

Anti-spam. Filtron të gjitha postat hyrëse dhe dalëse për emailet e padëshiruara (spam) dhe i rendit ato në varësi të cilësimeve të përdoruesit.

Anti-spiun. Komponenti më i rëndësishëm i krijuar për të luftuar mashtrimin në internet. Mbron kundër sulmeve të phishing, programeve të prapambetura, shkarkuesve, dobësive, krijesave të fjalëkalimeve, rrëmbyesve të të dhënave, rrëmbyesve të tastierës dhe serverëve proxy, telefonuesve të faqeve të internetit me pagesë, programeve të shakave, programeve reklamuese dhe banderolave të bezdisshme.

Kontrolli prindëror. Ky është një komponent që ju lejon të vendosni kufizime të aksesit në përdorimin e një kompjuteri dhe interneti. Me këtë mjet, ju mund të kontrolloni nisjen e programeve të ndryshme, përdorimin e internetit, vizitat në faqet e internetit në varësi të përmbajtjes së tyre dhe shumë më tepër, duke mbrojtur kështu fëmijët dhe adoleshentët nga ndikimi negativ kur punojnë në kompjuter.

Mjedis i sigurt ose sandbox. Hapësirë e kufizuar virtuale që bllokon aksesin në burimet e sistemit. Ofron punë të sigurt me aplikacionet, dokumentet, burimet e internetit, si dhe me burimet e internetit të bankingut në internet, ku siguria ka një rëndësi të veçantë gjatë futjes së të dhënave konfidenciale. Gjithashtu ju lejon të ekzekutoni aplikacione të pasigurta brenda vetes pa rrezikun e infektimit të sistemit.

Rregullat themelore të mbrojtjes antivirus

Në mënyrë të rreptë, nuk ka asnjë mënyrë universale për t'u marrë me viruset. Edhe nëse kompjuteri juaj ka programin më të përditësuar anti-virus, kjo absolutisht nuk garanton faktin që sistemi juaj nuk do të infektohet. Në fund të fundit, viruset shfaqen së pari, dhe vetëm atëherë vetëm një kurë për ta. Dhe përkundër faktit se shumë zgjidhje moderne antivirus kanë sisteme për zbulimin e kërcënimeve ende të panjohura, algoritmet e tyre janë të papërsosur dhe nuk ju ofrojnë mbrojtje 100%. Por, nëse ndiqni rregullat bazë të mbrojtjes kundër viruseve, atëherë është e mundur të zvogëloni ndjeshëm rrezikun e infektimit të kompjuterit tuaj dhe humbjes së informacionit të rëndësishëm.

- Sistemi juaj operativ duhet të ketë të instaluar një program të mirë antivirus të përditësuar rregullisht.

- Të dhënat më të vlefshme duhet të kopjohen.

- Ndani hard diskun tuaj në ndarje të shumta. Kjo do të izolojë informacione të rëndësishme dhe nuk do ta mbajë atë në ndarjen e sistemit ku është instaluar OS juaj. Në fund të fundit, është ai që është objektivi kryesor i ndërhyrësve.

- Mos vizitoni faqet e internetit me përmbajtje të diskutueshme, dhe veçanërisht ato që janë të angazhuara në shpërndarjen e paligjshme të përmbajtjes, çelësave dhe gjeneratorëve kryesorë për programet me pagesë. Si rregull, atje, përveç "freebies" falas, ekziston një sasi e madhe e malware të të gjitha varieteteve.

- Kur përdorni email, mos hapni ose hapni bashkëngjitjet e postës elektronike nga emailet nga marrës të panjohur.

- Të gjithë dashamirët e komunikimit që përdorin faqet e internetit (QIP, ICQ) duhet gjithashtu të kenë kujdes nga shkarkimi i skedarëve dhe klikimi në lidhjet e dërguara nga kontakte të panjohura.

- Përdoruesit e mediave sociale duhet të jenë dyfish të kujdesshëm. Kohët e fundit, ata janë bërë objektivat kryesorë të mashtruesve kibernetikë që krijojnë skema të shumta për të vjedhur paratë e përdoruesve. Kërkimi nga ju që të përfshini të dhënat tuaja të ndjeshme në mesazhe të dyshimta duhet t'ju paralajmërojë menjëherë.

PËRFUNDIM

Mendojmë se pasi të keni lexuar këtë material, tani e kuptoni se sa e rëndësishme është të merrni seriozisht çështjen e sigurisë dhe mbrojtjes së kompjuterit tuaj nga ndërhyrës dhe programe keqdashëse.

Për momentin, ka një numër të madh kompanish që zhvillojnë softuer antivirus dhe, siç e kuptoni, nuk do të jetë e vështirë të ngatërrohesh me zgjedhjen e tij. Por ky është një moment shumë i rëndësishëm, pasi është antivirusi që është muri që mbron sistemin tuaj nga fluksi i infeksionit që derdhet nga rrjeti. Dhe nëse ky mur ka shumë boshllëqe, atëherë nuk ka kuptim në të.

Për ta bërë më të lehtë për përdoruesit e zakonshëm të zgjedhin mbrojtjen e duhur të kompjuterit, në portalin tonë testojmë zgjidhjet më të njohura antivirus, duke u njohur me aftësitë e tyre dhe ndërfaqen e përdoruesit. Ju mund të shikoni më të fundit prej tyre dhe shumë shpejt do të gjeni një pasqyrë të re të produkteve më të fundit në këtë fushë.

Prodhuesit e ruterit shpesh nuk kujdesen shumë për cilësinë e kodit, kështu që dobësitë nuk janë të rralla. Sot, ruterët janë një objektiv kryesor për sulmet në rrjet, duke lejuar vjedhjen e parave dhe të dhënave, duke anashkaluar sistemet lokale të sigurisë. Si të kontrolloni vetë cilësinë e firmuerit dhe përshtatshmërinë e cilësimeve? Shërbimet falas, shërbimet e verifikimit në internet dhe ky artikull do të ndihmojë me këtë.

Ruterat e kategorisë së konsumatorit janë kritikuar gjithmonë për të qenë jo të besueshëm, por një çmim i lartë nuk garanton siguri të lartë. Dhjetorin e kaluar, ekspertët e Check Point zbuluan mbi 12 milionë ruterë (përfshirë modelet më të mira) dhe modemë DSL që mund të hakohen për shkak të një cenueshmërie në mekanizmin për marrjen e cilësimeve automatike. Përdoret gjerësisht për të konfiguruar shpejt pajisjet e rrjetit të pajisjeve të ambienteve të klientit (CPE). Për dhjetë vitet e fundit, ofruesit kanë përdorur protokollin e menaxhimit të pajisjeve të klientit CWMP (CPE WAN Management Protocol) për këtë. Specifikimi TR-069 ofron mundësinë për të dërguar cilësime duke përdorur atë dhe për të lidhur shërbimet përmes Serverit të konfigurimit automatik (ACS - Serveri i konfigurimit automatik). Stafi i Check Point ka zbuluar se shumë ruterë kanë një gabim të përpunimit të kërkesës CWMP dhe ofruesit e komplikojnë më tej situatën: shumica e tyre nuk e kodojnë lidhjen midis ACS dhe pajisjeve të klientit në asnjë mënyrë dhe nuk kufizojnë aksesin nga adresat IP ose MAC. Së bashku, kjo krijon kushtet për një sulm të lehtë njeriu në mes - "burri në mes".

Nëpërmjet një zbatimi të cenueshëm CWMP, një sulmues mund të bëjë pothuajse çdo gjë: të vendosë dhe të lexojë parametrat e konfigurimit, të rivendosë cilësimet në vlerat e paracaktuara dhe të rindizet nga distanca pajisjen. Lloji më i zakonshëm i sulmit është zëvendësimi i adresave DNS në cilësimet e ruterit me serverë të kontrolluar nga hakeri. Ata filtrojnë kërkesat në ueb dhe ridrejtojnë në faqe të rreme ato që përmbajnë akses në shërbimet bankare. Faqet e rreme u krijuan për të gjitha sistemet e njohura të pagesave: PayPal, Visa, MasterCard, QIWI dhe të tjerët.

E veçanta e një sulmi të tillë është se shfletuesi funksionon në një OS të pastër dhe dërgon një kërkesë në adresën e futur saktë të një sistemi të vërtetë pagese. Kontrollimi i cilësimeve të rrjetit të kompjuterit dhe kërkimi i viruseve në të nuk zbulon ndonjë problem. Për më tepër, efekti ruhet nëse lidheni me sistemin e pagesave përmes një ruteri të hakuar nga një shfletues tjetër dhe madje edhe nga një pajisje tjetër në rrjetin tuaj të shtëpisë.

Meqenëse shumica e njerëzve rrallë kontrollojnë cilësimet e ruterit (ose madje ia besojnë këtë proces teknikëve të ofruesit), problemi kalon pa u vënë re për një kohë të gjatë. Ata zakonisht mësojnë për këtë me metodën e eliminimit - pasi paratë u vodhën nga llogaritë, dhe kontrolli i kompjuterit nuk dha asgjë.

Për t'u lidhur me ruterin nëpërmjet CWMP, një sulmues përdor një nga dobësitë e zakonshme që janë specifike për pajisjet e rrjetit të nivelit të hyrjes. Për shembull, ato përmbajnë një server në internet RomPager të palës së tretë të shkruar nga Allegro Software. Shumë vite më parë, në të u zbulua një gabim në përpunimin e cookies, i cili u korrigjua shpejt, por problemi mbetet ende. Meqenëse ky server në internet është pjesë e firmuerit, nuk është e mundur të përditësohet me një goditje në të gjitha pajisjet. Çdo prodhues duhej të lëshonte një version të ri për qindra modele tashmë në shitje dhe t'i bindte pronarët e tyre që ta shkarkonin përditësimin sa më shpejt të ishte e mundur. Siç ka treguar praktika, asnjë nga përdoruesit e shtëpisë nuk e bëri këtë. Prandaj, llogaria e pajisjeve të cenueshme shkon në miliona edhe dhjetë vjet pas lëshimit të rregullimeve. Për më tepër, vetë prodhuesit vazhdojnë të përdorin versionin e vjetër të cenueshëm të RomPager në firmware-in e tyre edhe sot e kësaj dite.

Përveç ruterave, dobësia prek telefonat VoIP, kamerat e rrjetit dhe pajisjet e tjera që mund të konfigurohen nga distanca përmes CWMP. Zakonisht për këtë përdoret porta 7547. Ju mund të kontrolloni statusin e saj në ruter duke përdorur shërbimin falas të Steve Gibson Shields Up. Për ta bërë këtë, shkruani URL-në e saj (grc.com) dhe më pas shtoni /x/portprobe=7547.

Pamja e ekranit tregon vetëm rezultate pozitive. Negativi nuk garanton se nuk ka cenueshmëri. Për ta përjashtuar atë, do t'ju duhet të kryeni një test të plotë të depërtimit - për shembull, duke përdorur skanerin Nexpose ose kornizën Metasploit. Vetë zhvilluesit shpesh nuk janë të gatshëm të thonë se cili version i RomPager përdoret në një version të veçantë të firmuerit të tyre dhe nëse ai është fare atje. Ky komponent është padyshim jo vetëm në firmware alternativ me burim të hapur (ne do të flasim për to më vonë).

Konfigurimi i DNS-së së sigurt

Është një ide e mirë të kontrolloni më shpesh cilësimet e ruterit dhe të vendosni menjëherë adresat alternative të serverit DNS me duart tuaja. Këtu janë disa prej tyre të disponueshme falas.

- Comodo Secure DNS: 8.26.56.26 dhe 8.20.247.20

- Norton ConnectSafe: 199.85.126.10, 199.85.127.10

- DNS Publike Google: 8.8.8.8, 2001:4860:4860:8888 - për IPv6

- OpenDNS: 208.67.222.222, 208.67.220.220

Të gjithë ata bllokojnë vetëm faqet e infektuara dhe phishing pa kufizuar aksesin në burimet "të rritur".

Hiqeni prizën dhe lutuni

Ka probleme të tjera të njohura prej kohësh që pronarët e pajisjeve të rrjetit ose (më rrallë) prodhuesit e tyre nuk janë të gatshëm t'i rregullojnë. Dy vjet më parë, ekspertët e DefenceCode zbuluan një sërë dobësish në ruterë dhe pajisje të tjera aktive të rrjetit nga nëntë kompani të mëdha. Të gjitha ato shoqërohen me zbatimin e gabuar të softuerit të komponentëve kryesorë. Në veçanti, grupi UPnP në firmware për çipat Broadcom ose ato që përdorin versione të vjetra të bibliotekës së hapur libupnp. Së bashku me specialistët e Rapid7 dhe CERT, punonjësit e DefenseCode gjetën rreth shtatë mijë modele pajisjesh të cenueshme. Gjatë gjashtë muajve të skanimit aktiv të një game të rastësishme adresash IPv4, u identifikuan mbi 80 milionë hostë që iu përgjigjën një kërkese standarde UPnP në një port WAN. Një në pesë prej tyre mbështetën shërbimin SOAP (Simple Object Access Protocol) dhe 23 milionë lejuan që kodi arbitrar të ekzekutohej pa autorizim. Në shumicën e rasteve, një sulm ndaj ruterave me një vrimë të tillë në UPnP kryhet përmes një kërkese të modifikuar SOAP, e cila çon në një gabim në përpunimin e të dhënave dhe pjesa tjetër e kodit futet në një zonë arbitrare të RAM-it të ruterit. ku ekzekutohet me të drejtat e superpërdoruesit. Në ruterat e shtëpisë, është më mirë të çaktivizoni plotësisht UPnP dhe sigurohuni që kërkesat për portin 1900 të bllokohen. I njëjti shërbim i Steve Gibson do të ndihmojë me këtë. UPnP (Universal Plug and Play) është aktivizuar si parazgjedhje në shumicën e ruterave, printerëve të rrjetit, kamerave IP, NAS dhe pajisjeve inteligjente shtëpiake. Ai është aktivizuar si parazgjedhje në Windows, OS X dhe shumë versione të Linux. Nëse është e mundur të rregulloni mirë përdorimin e tij - kjo nuk është aq e keqe. Nëse janë të disponueshme vetëm opsionet "aktivizo" dhe "çaktivizoj", atëherë është më mirë të zgjidhni këtë të fundit. Ndonjëherë prodhuesit vendosin qëllimisht faqerojtësit e softuerit në pajisjet e rrjetit. Me shumë mundësi, kjo ndodh me urdhër të shërbimeve sekrete, por në rast skandali, përgjigjet zyrtare gjithmonë përmendin "domosdoshmërinë teknike" ose "shërbimin e markës për të përmirësuar cilësinë e komunikimit". Dyer të pasme të integruara janë gjetur në disa rutera Linksys dhe Netgear. Ata hapën portin 32764 për të marrë komanda në distancë. Meqenëse ky numër nuk korrespondon me ndonjë shërbim të njohur, ky problem është i lehtë për t'u zbuluar - për shembull, duke përdorur një skaner porti të jashtëm.

INFO

Një mënyrë tjetër për të kryer një kontroll falas të rrjetit shtëpiak është shkarkimi dhe ekzekutimi i antivirusit Avast. Versionet më të reja përfshijnë një magjistar të kontrollit të rrjetit që identifikon dobësitë e njohura dhe cilësimet e rrezikshme të rrjetit.

Parazgjedhjet - për qengjat

Problemi më i zakonshëm me mbrojtjen e ruterave janë cilësimet e fabrikës. Këto nuk janë vetëm adresa IP të brendshme, fjalëkalime dhe hyrje të administratorit të përbashkëta për të gjithë serinë e pajisjeve, por përfshijnë gjithashtu shërbime që rrisin komoditetin me koston e sigurisë. Përveç UPnP, protokolli i telekomandës Telnet dhe shërbimi WPS (Wi-Fi Protected Setup) janë aktivizuar shpesh si parazgjedhje. Gabimet kritike gjenden shpesh në përpunimin e kërkesave Telnet. Për shembull, ruterët e serive D-Link DIR-300 dhe DIR-600 bënë të mundur marrjen në distancë të një predhe dhe ekzekutimin e çdo komande përmes daemonit telnetd pa asnjë autorizim. Në ruterët Linksys E1500 dhe E2500, injektimi i kodit ishte i mundur përmes një ping të rregullt. Parametri ping_size nuk u kontrollua për ta, si rezultat i të cilit, duke përdorur metodën GET, dera e pasme u ngarkua në ruter në një rresht. Në rastin e E1500, nuk kërkoheshin fare truke shtesë autorizimi. Një fjalëkalim i ri thjesht mund të vendoset pa futur fjalëkalimin aktual. Një problem i ngjashëm është identifikuar me telefonin VoIP Netgear SPH200D. Për më tepër, gjatë analizimit të firmuerit, doli që një llogari e fshehur e shërbimit me të njëjtin fjalëkalim është aktive në të. Duke përdorur Shodan, mund të gjeni një ruter të cenueshëm në disa minuta. Ata ende ju lejojnë të ndryshoni çdo cilësim nga distanca dhe pa autorizim. Ju mund të përfitoni menjëherë nga kjo, ose mund të bëni një vepër të mirë: gjeni këtë përdorues fatkeq në Skype (me IP ose me emër) dhe dërgojini disa rekomandime - për shembull, ndryshoni firmuerin dhe lexoni këtë artikull.

Supergrup vrimash masive

Problemi rrallë vjen vetëm: aktivizimi i WPS automatikisht çon në përfshirjen e UPnP. Për më tepër, pini standard ose çelësi i vërtetimit paraprak i përdorur në WPS mohon të gjithë mbrojtjen kriptografike të nivelit WPA2-PSK. Për shkak të gabimeve në firmware, WPS shpesh mbetet i aktivizuar edhe pasi të jetë çaktivizuar përmes ndërfaqes së internetit. Ju mund të mësoni për këtë duke përdorur një skaner Wi-Fi - për shembull, aplikacioni falas Wifi Analyzer për telefonat inteligjentë Android. Nëse shërbimet e cenueshme përdoren nga vetë administratori, atëherë nuk do të jetë e mundur t'i refuzoni ato. Epo, nëse ruteri ju lejon të paktën t'i siguroni ato disi. Për shembull, mos pranoni komanda në portin WAN ose vendosni një adresë IP specifike për të përdorur Telnet. Ndonjëherë thjesht nuk ka asnjë mënyrë për të konfiguruar ose thjesht çaktivizuar një shërbim të rrezikshëm në ndërfaqen e internetit, dhe është e pamundur të mbyllësh vrimën duke përdorur mjete standarde. E vetmja rrugëdalje në këtë rast është të kërkoni një firmware të ri ose alternativ me një grup të zgjeruar funksionesh.

Shërbime Alternative

Firmware-et më të njohura me burim të hapur janë DD-WRT, OpenWRT dhe forku i tij Gargoyle. Ju mund t'i instaloni ato vetëm në ruterat nga lista e atyre të mbështetur - domethënë ato për të cilat prodhuesi i çipave ka zbuluar specifikimet e plota. Për shembull, Asus ka një seri të veçantë ruterash, të krijuar fillimisht me DD-WRT në mendje (bit.ly/1xfIUSf). Ajo tashmë ka dymbëdhjetë modele nga niveli fillestar në nivelin e ndërmarrjes. Ruterët MikroTik drejtojnë RouterOS, i cili nuk është inferior në fleksibilitet ndaj familjes *WRT. Ky është gjithashtu një OS rrjeti i plotë i bazuar në kernelin Linux, i cili mbështet absolutisht të gjitha shërbimet dhe çdo konfigurim të mundshëm. Firmware alternativ sot mund të instalohet në shumë ruter, por kini kujdes dhe kontrolloni emrin e plotë të pajisjes. Me të njëjtin numër modeli dhe pamje, ruterat mund të kenë rishikime të ndryshme, pas të cilave mund të fshihen platforma harduerike krejtësisht të ndryshme.

Kontroll sigurie

Skanimi për dobësitë OpenSSL mund të bëhet me programin falas të Rapid7 ScanNow (bit.ly/18g9TSf) ose versionin e tij të thjeshtuar në internet (bit.ly/1xhVhrM). Verifikimi në internet zgjat disa sekonda. Në një program të veçantë, mund të vendosni një sërë adresash IP, kështu që testi zgjat më shumë. Nga rruga, fushat e regjistrimit të mjetit ScanNow nuk kontrollohen në asnjë mënyrë.

Pas verifikimit, do të shfaqet një raport dhe një ofertë për të provuar skanerin më të avancuar të cenueshmërisë Nexpose, i cili fokusohet në rrjetet e kompanive. Është i disponueshëm për Windows, Linux dhe VMware. Në varësi të versionit, periudha e provës falas është e kufizuar në 7 deri në 14 ditë. Kufizimet zbatohen për numrin e adresave IP dhe shtrirjeve të skanimit.

Fatkeqësisht, instalimi i një firmware alternativ me burim të hapur është vetëm një mënyrë për të rritur mbrojtjen dhe nuk do të sigurojë siguri të plotë. Të gjithë firmware-ët janë ndërtuar mbi një bazë modulare dhe kombinojnë një numër komponentësh kryesorë. Kur një problem gjendet në to, ai prek miliona pajisje. Për shembull, një cenueshmëri në bibliotekën e hapur OpenSSL preku gjithashtu ruterat me *WRT. Karakteristikat e tij kriptografike janë përdorur për të kriptuar seancat e qasjes në distancë SSH, për të vendosur një VPN, për të menaxhuar një server lokal në internet dhe për detyra të tjera të njohura. Prodhuesit filluan të lëshojnë përditësime mjaft shpejt, por problemi ende nuk është eliminuar plotësisht.

Dobësitë e reja në ruter gjenden vazhdimisht, dhe disa prej tyre shfrytëzohen edhe para se të lëshohet një rregullim. Gjithçka që mund të bëjë pronari i ruterit është të çaktivizojë shërbimet e panevojshme, të ndryshojë cilësimet e paracaktuara, të kufizojë telekomandën, të kontrollojë më shpesh cilësimet dhe të përditësojë firmuerin.

Për disa arsye, nevoja për të menduar për sigurinë e rrjetit konsiderohet e drejtë e vetëm kompanive të mëdha, si Badoo, Google dhe Google, Yandex apo Telegram, të cilat shpallin hapur konkurse për gjetjen e dobësive dhe në çdo mënyrë rrisin sigurinë e produkteve të tyre. ueb aplikacionet dhe infrastrukturat e rrjetit. Në të njëjtën kohë, shumica dërrmuese e sistemeve ekzistuese të internetit përmbajnë "vrima" të një natyre të ndryshme (një studim për 2012 nga Positive Technologies, 90% e sistemeve përmbajnë dobësi me rrezik të mesëm).

Për disa arsye, nevoja për të menduar për sigurinë e rrjetit konsiderohet e drejtë e vetëm kompanive të mëdha, si Badoo, Google dhe Google, Yandex apo Telegram, të cilat shpallin hapur konkurse për gjetjen e dobësive dhe në çdo mënyrë rrisin sigurinë e produkteve të tyre. ueb aplikacionet dhe infrastrukturat e rrjetit. Në të njëjtën kohë, shumica dërrmuese e sistemeve ekzistuese të internetit përmbajnë "vrima" të një natyre të ndryshme (një studim për 2012 nga Positive Technologies, 90% e sistemeve përmbajnë dobësi me rrezik të mesëm).

Çfarë është një kërcënim ose dobësi e rrjetit?

WASC (Web Application Security Consortium) identifikoi disa klasa bazë, secila prej të cilave përmban disa grupe, tashmë 50 në total, të dobësive të zakonshme, përdorimi i të cilave mund të dëmtojë kompaninë. Klasifikimi i plotë është paraqitur në formën e WASC Thread Classification v2.0, dhe në Rusisht ekziston një përkthim i versionit të mëparshëm nga InfoSecurity - Klasifikimi i Kërcënimeve të Sigurisë së Aplikacionit në Ueb, i cili do të përdoret si bazë për klasifikimin dhe në mënyrë të konsiderueshme plotësuar.

Grupet kryesore të kërcënimeve të sigurisë së sitit

Autentifikimi i pamjaftueshëm kur qaseni në burime

Ky grup kërcënimesh përfshin sulmet e Forcave Brute, Abuzimin e Funksionalitetit dhe Vendndodhjet e Burimeve të Parashikueshme (). Dallimi kryesor nga autorizimi i pamjaftueshëm është verifikimi i pamjaftueshëm i të drejtave (ose veçorive) të një përdoruesi tashmë të autorizuar (për shembull, një përdorues normal i autorizuar mund të fitojë të drejtat e administratorit thjesht duke ditur adresën e panelit të kontrollit nëse nuk ka verifikim të mjaftueshëm të aksesit. të drejtat).

Sulme të tilla mund të kundërshtohen në mënyrë efektive vetëm në nivelin logjik të aplikacionit. Disa sulme (për shembull, kërkimi shumë i shpeshtë) mund të bllokohen në nivelin e infrastrukturës së rrjetit.

Autorizim i pamjaftueshëm

Këtu përfshihen sulmet që synojnë lehtësimin e numërimit të detajeve të aksesit ose përdorimin e ndonjë gabimi gjatë kontrollit të aksesit në sistem. Përveç teknikave Brute Force, kjo përfshin parashikimin e kredencialeve dhe sesioneve dhe fiksimin e sesionit.

Mbrojtja kundër sulmeve të këtij grupi nënkupton një sërë kërkesash për një sistem të besueshëm autorizimi të përdoruesit.

Kjo përfshin të gjitha teknikat për të ndryshuar përmbajtjen e një faqe interneti pa asnjë ndërveprim me serverin që i shërben kërkesave - d.m.th. kërcënimi zbatohet në kurriz të shfletuesit të përdoruesit (por zakonisht vetë shfletuesi nuk është një "lidhje e dobët": problemet qëndrojnë në filtrimin e përmbajtjes në anën e serverit) ose një server i ndërmjetëm cache. Llojet e sulmeve: mashtrimi i përmbajtjes, skriptimet në faqe, XSS, Abuzimi i ridrejtuesve të URL-ve, Falsifikimi i kërkesave në faqe, Ndarja e përgjigjes HTTP, Kontrabanda e përgjigjes së HTTP-së, si dhe Devijimi i rrugës, Ndarja e kërkesës HTTP dhe Kërkesa për HTTP Smugg.

Një pjesë e konsiderueshme e këtyre kërcënimeve mund të bllokohen edhe në nivelin e konfigurimit të mjedisit të serverit, por aplikacionet në ueb duhet gjithashtu të filtrojnë me kujdes të dhënat hyrëse dhe përgjigjet e përdoruesve.

Ekzekutimi i kodit

Sulmet e ekzekutimit të kodit janë shembuj klasikë të hakerimit të faqeve në internet përmes dobësive. Një sulmues mund të ekzekutojë kodin e tij dhe të fitojë akses në hostin ku ndodhet faqja duke dërguar një kërkesë të përgatitur posaçërisht te serveri. Sulmet: tejmbushja e tamponit, vargu i formatit, tejkalimet e numrave të plotë, injektimi LDAP, injektimi i komandës së postës, injektimi i bajtit të pavlefshëm, Ekzekutimi i komandave të sistemit operativ (komandimi i OS), Ekzekutimi i skedarit të jashtëm (RFI, përfshirja e skedarit në distancë), Injektimi SSI (Injektimi SSI), SQL (SQL Injection), XPath Injection (XPath Injection), XML Injection (XML Injection), XQuery Injection (XQuery Injection) dhe Implementimi i XXE (Entitetet e Jashtme XML).

Jo të gjitha këto lloje sulmesh mund të ndikojnë në faqen tuaj, por ato bllokohen në mënyrë korrekte vetëm në nivelin e WAF (Web Application Firewall) ose filtrimit të të dhënave në vetë aplikacionin në internet.

Zbulimi i informacionit

Sulmet e këtij grupi nuk janë një kërcënim i pastër për vetë faqen (pasi faqja nuk vuan prej tyre në asnjë mënyrë), por ato mund të dëmtojnë biznesin ose të përdoren për të kryer lloje të tjera sulmesh. Pamjet: Gjurmët e gishtërinjve dhe përshkimi i rrugës

Konfigurimi i duhur i mjedisit të serverit do të mbrojë plotësisht kundër sulmeve të tilla. Megjithatë, duhet t'i kushtoni vëmendje edhe faqeve të gabimeve të aplikacioneve në ueb (ato mund të përmbajnë shumë informacion teknik) dhe trajtimit të sistemit të skedarëve (i cili mund të rrezikohet nga filtrimi i pamjaftueshëm i hyrjes). Ndodh gjithashtu që lidhjet me disa dobësi të faqes shfaqen në indeksin e kërkimit dhe kjo në vetvete është një rrezik i rëndësishëm sigurie.

Sulmet logjike

Ky grup përfshinte të gjitha sulmet e mbetura, mundësia e të cilave qëndron kryesisht në burimet e kufizuara të serverit. Në veçanti, këto janë Mohimi i Shërbimit dhe sulme më të synuara - Abuzimi i SOAP (SOAP Array Abuse), Blowup i Atributit XML dhe Zgjerimi i Entitetit XML.

Mbrojtja ndaj tyre vetëm në nivel të aplikacioneve në internet, ose bllokimi i kërkesave të dyshimta (pajisje rrjeti ose proxy në internet). Por me shfaqjen e llojeve të reja të sulmeve të synuara, është e nevojshme të auditohen aplikacionet në internet për dobësi ndaj tyre.

Sulmet DDoS

Siç duhet të jetë e qartë nga klasifikimi, një sulm DDoS në kuptimin profesional është gjithmonë shterimi i burimeve të serverit në një mënyrë ose në një tjetër (D i dyti është i shpërndarë, d.m.th. një sulm i shpërndarë DoS). Metodat e tjera (edhe pse përmenden në Wikipedia) nuk lidhen drejtpërdrejt me një sulm DDoS, por përfaqësojnë një ose një lloj tjetër dobësie të faqes. Në të njëjtën Wikipedia, metodat e mbrojtjes përshkruhen në detaje të mjaftueshme, unë nuk do t'i kopjoj ato këtu.

Interneti është një botë e pakufishme informacioni që ofron mundësi të bollshme për komunikim, mësim, organizim të punës dhe kohës së lirë, dhe në të njëjtën kohë është një bazë të dhënash e madhe, në rritje të përditshme që përmban informacione rreth përdoruesve që janë interesante për sulmuesit. Ekzistojnë dy lloje kryesore të kërcënimeve ndaj të cilave përdoruesit mund të ekspozohen: inxhinieria teknike dhe sociale.

Materiale të ngjashme

Kërcënimet kryesore teknike për përdoruesit janë malware, botnet dhe sulmet DoS dhe DDoS.

Kërcënimi- kjo është një ngjarje potencialisht e mundshme, një veprim që, nëpërmjet ndikimit në objektin e mbrojtjes, mund të çojë në dëmtim.

Malware

Qëllimi i malware është të shkaktojë dëme në një kompjuter, server ose rrjet kompjuterik. Ata, për shembull, mund të korruptojnë, vjedhin ose fshijnë të dhënat e ruajtura në kompjuterin tuaj, ngadalësojnë ose ndalojnë plotësisht pajisjen. Programet keqdashëse shpesh “fshihen” në email dhe mesazhe me oferta joshëse nga individë dhe kompani të panjohura, në faqet e faqeve të lajmeve apo burimeve të tjera të njohura që përmbajnë dobësi. Përdoruesit shkojnë në këto sajte dhe malware hyn fshehurazi në kompjuter pa u vënë re.

Programet me qëllim të keq shpërndahen gjithashtu nëpërmjet postës elektronike, mediave të lëvizshme ose skedarëve të shkarkuar nga Interneti. Skedarët ose lidhjet e dërguara me postë elektronike mund ta ekspozojnë pajisjen ndaj infeksionit.

Malware përfshin viruse, krimba, trojanë.

Virus- një lloj programi kompjuterik, një veçori dalluese e të cilit është aftësia për t'u riprodhuar (vetë-përsëritur) dhe në mënyrë të padukshme që përdoruesi të futet në skedarë, sektorë të nisjes së disqeve dhe dokumenteve. Emri "virus" në lidhje me programet kompjuterike erdhi nga biologjia pikërisht në bazë të aftësisë për të riprodhuar veten. Një virus i shtrirë në formën e një skedari të infektuar në një disk nuk është i rrezikshëm derisa të hapet ose lëshohet. Ai hyn në fuqi vetëm kur përdoruesi e aktivizon atë. Viruset janë krijuar për t'u riprodhuar, duke infektuar kompjuterët, zakonisht duke shkatërruar skedarët.

Krimbatështë një lloj virusi. Ata e justifikojnë plotësisht emrin e tyre, pasi përhapen duke “zvarritur” nga pajisja në pajisje. Ashtu si viruset, ata janë programe vetë-përsëritëse, por ndryshe nga viruset, një krimb nuk ka nevojë për ndihmën e përdoruesit për t'u përhapur. Ai vetë gjen një zbrazëti.

Trojans- programe me qëllim të keq që futen me qëllim nga sulmuesit për të mbledhur informacion, për të shkatërruar ose modifikuar atë, për të prishur performancën e kompjuterit ose për të përdorur burimet e tij për qëllime të pahijshme. Nga jashtë, trojanët duken si produkte softuerësh legjitimë dhe nuk ngjallin dyshime. Ndryshe nga viruset, ata janë plotësisht të gatshëm për të kryer funksionet e tyre. Kjo është ajo ku sulmuesit po llogarisin: detyra e tyre është të krijojnë një program që përdoruesit nuk do të kenë frikë ta ekzekutojnë dhe përdorin.

Sulmuesit mund të infektojnë një kompjuter për ta bërë atë pjesë botnet– rrjetet e pajisjeve të infektuara të vendosura në të gjithë botën. Botnet-et e mëdha mund të përfshijnë dhjetëra ose qindra mijëra kompjuterë. Përdoruesit shpesh as nuk e kuptojnë se kompjuterët e tyre janë të infektuar me malware dhe po përdoren nga ndërhyrës. Botnet-et krijohen duke dërguar malware në mënyra të ndryshme, dhe makinat e infektuara më pas marrin rregullisht komanda nga administratori i botnet-it, në mënyrë që të jetë e mundur të organizohen veprime të koordinuara të kompjuterëve bot për të sulmuar pajisje dhe burime të tjera.

Sulmet DoS dhe DDoS

Një sulm DoS (mohimi i shërbimit) është një sulm që paralizon funksionimin e një serveri ose një kompjuteri personal për shkak të një numri të madh kërkesash që arrijnë me një shpejtësi të lartë në burimin e sulmuar.

Thelbi i një sulmi DoS është që një sulmues përpiqet të bëjë një server specifik të padisponueshëm përkohësisht, të mbingarkojë rrjetin, procesorin ose të mbushë diskun. Qëllimi i sulmit është thjesht të çaktivizojë kompjuterin, dhe jo të marrë informacion, të kapë të gjitha burimet e kompjuterit viktimë në mënyrë që përdoruesit e tjerë të mos kenë akses në to. Burimet përfshijnë: memorien, kohën e procesorit, hapësirën në disk, burimet e rrjetit, etj.

Ka dy mënyra për të kryer një sulm DoS.

Me metodën e parë Një sulm DoS shfrytëzon një dobësi në softuerin e instaluar në kompjuterin e sulmuar. Dobësia ju lejon të shkaktoni një gabim të caktuar kritik, i cili do të çojë në një shkelje të sistemit.

Me metodën e dytë Sulmi kryhet duke dërguar njëkohësisht një numër të madh të paketave të informacionit në kompjuterin e sulmuar, gjë që shkakton bllokim të rrjetit.

Nëse një sulm i tillë kryhet njëkohësisht nga një numër i madh kompjuterësh, atëherë në këtë rast ata flasin për një sulm DDoS.

Sulmi DDoS (mohim i shpërndarë i shërbimit)- Ky është një lloj sulmi DoS, i cili organizohet duke përdorur një numër shumë të madh kompjuterësh, për shkak të të cilit serverët mund të sulmohen edhe me një bandwidth shumë të madh të kanaleve të internetit.

Për të organizuar sulme DDoS, sulmuesit përdorin një botnet - një rrjet i veçantë kompjuterësh të infektuar me një lloj të veçantë virusi. Një sulmues mund të kontrollojë çdo kompjuter të tillë nga distanca, pa dijeninë e pronarit. Me ndihmën e një virusi ose një programi të maskuar me zgjuarsi si legjitim, në kompjuterin e viktimës instalohet një kod programi me qëllim të keq, i cili nuk njihet nga antivirusi dhe funksionon në sfond. Në kohën e duhur, me komandën e pronarit të botnet-it, një program i tillë aktivizohet dhe fillon të dërgojë kërkesa në serverin e sulmuar, si rezultat i të cilit kanali i komunikimit midis shërbimit të sulmuar dhe ofruesit të Internetit mbushet dhe serveri ndalon. duke punuar.

Inxhinieri sociale

Shumica e sulmuesve mbështeten jo vetëm në teknologji, por edhe në dobësitë njerëzore, duke përdorur Inxhinieri sociale. Ky term kompleks tregon një mënyrë për të marrë informacionin e nevojshëm jo me ndihmën e aftësive teknike, por përmes mashtrimit të zakonshëm, dinakërisë. Inxhinierët socialë aplikojnë metoda psikologjike për të ndikuar te njerëzit përmes postës elektronike, rrjeteve sociale dhe shërbimeve të mesazheve të çastit. Si rezultat i punës së tyre të aftë, përdoruesit japin vullnetarisht të dhënat e tyre, duke mos kuptuar gjithmonë se ishin mashtruar.

Mesazhet mashtruese më së shpeshti përmbajnë kërcënime, si mbyllja e llogarive bankare të përdoruesve, premtime për fitime të mëdha me pak ose aspak përpjekje, kërkesa për donacione vullnetare në emër të organizatave bamirëse. Për shembull, një mesazh nga një sulmues mund të duket si ky: "Llogaria juaj është bllokuar. Për të rivendosur aksesin në të, duhet të konfirmoni të dhënat e mëposhtme: numrin e telefonit, emailin dhe fjalëkalimin. Ju lutemi dërgojini në këtë adresë emaili. Më shpesh, sulmuesit nuk i lënë përdoruesit kohë për të menduar, për shembull, ata kërkojnë të paguajnë në ditën e marrjes së emailit.

Fishing

Phishing është mënyra më e popullarizuar për të sulmuar përdoruesit dhe një nga metodat e inxhinierisë sociale. Është një lloj i veçantë mashtrimi në internet. Qëllimi i phishing është të fitojë akses në të dhëna të ndjeshme si adresa, numri i telefonit, numrat e kartës së kreditit, emrat e përdoruesve dhe fjalëkalimet duke përdorur faqe interneti të rreme. Shpesh një sulm phishing ndodh si më poshtë: dërgohet një email që ju kërkon të regjistroheni në sistemin e bankingut në internet në emër të një punonjësi të supozuar të bankës. Letra përmban një lidhje me një faqe false që është e vështirë të dallohet nga ajo e vërteta. Përdoruesi fut të dhënat personale në një faqe të rreme dhe sulmuesi i përgjon ato. Pasi ka poseduar të dhënat personale, ai, për shembull, mund të marrë një kredi në emër të përdoruesit, të tërheqë para nga llogaria e tij dhe të paguajë me kartat e tij të kreditit, të tërheqë para nga llogaritë e tij ose të krijojë një kopje të një karte plastike dhe të përdorë për të tërhequr para kudo në botë.

Antivirus i rremë dhe softuer sigurie.

Sulmuesit shpesh shpërndajnë malware të maskuar si softuer antivirus. Këto programe gjenerojnë njoftime, të cilat, si rregull, përmbajnë një paralajmërim se kompjuteri dyshohet se është i infektuar dhe një rekomandim për të ndjekur lidhjen e specifikuar për trajtim të suksesshëm, të shkarkoni skedarin e përditësimit prej tij dhe ta ekzekutoni atë. Shpesh njoftimet maskohen si mesazhe nga burime legjitime, siç janë kompanitë e softuerit antivirus. Burimet e shpërndarjes së antiviruseve false janë posta elektronike, reklamat në internet, rrjetet sociale dhe madje edhe dritaret pop-up në kompjuter që imitojnë mesazhet e sistemit.

Mashtrimi i adresës së kthimit

Dihet mirë se përdoruesit u besojnë shumë më tepër mesazheve të marra nga të njohurit dhe kanë më shumë gjasa t'i hapin ato pa pritur ndonjë kapje. Sulmuesit përfitojnë nga kjo dhe falsifikojnë një adresë kthimi që është e njohur për përdoruesin në mënyrë që ta mashtrojnë atë në një faqe që përmban malware ose për të zbuluar të dhëna personale. Viktimat e mendjemprehtësisë së tyre shpesh bëhen, për shembull, klientë të bankave të internetit

Mënyrat për të mbrojtur veten nga kërcënimet në internet

Ka shumë lloje dhe metoda sulmesh, por ka edhe një numër të mjaftueshëm mënyrash për t'u mbrojtur kundër tyre. Kur përdorni internetin, rekomandohet që të respektoni kërkesat e mëposhtme:

Përdorni fjalëkalime

Për të krijuar një fjalëkalim kompleks, duhet të përdorni një kombinim prej të paktën tetë karakteresh. Është e dëshirueshme që fjalëkalimi të përfshijë karaktere të mëdha dhe të vogla, numra dhe karaktere speciale. Fjalëkalimi nuk duhet të përsërisë fjalëkalimet e kaluara dhe gjithashtu duhet të përmbajë data, emra, numra telefoni dhe informacione të ngjashme që mund të hamendësohen lehtësisht.

Punoni në kompjuter nën një llogari me të drejta të kufizuara

Para se të filloni të punoni në sistemin operativ, rekomandohet që të krijoni një llogari përdoruesi për punën e përditshme në kompjuter dhe ta përdorni atë në vend të llogarisë së administratorit. Një llogari përdoruesi ju lejon të kryeni të njëjtat veprime si një llogari administratori, megjithatë, nëse përpiqeni të bëni ndryshime në cilësimet e sistemit operativ ose të instaloni softuer të ri, do t'ju kërkohet një fjalëkalim administratori. Kjo zvogëlon rrezikun e fshirjes ose ndryshimit aksidental të cilësimeve të rëndësishme të sistemit, si dhe të infektimit të kompjuterit tuaj me malware.

Përdorni enkriptimin e të dhënave

Kriptimi i të dhënave është një mënyrë shtesë për të mbrojtur informacionin e ndjeshëm nga përdoruesit e paautorizuar. Programet speciale kriptografike kodojnë të dhënat në mënyrë që vetëm përdoruesi që ka çelësin e deshifrimit të mund t'i lexojë ato. Shumë sisteme operative kanë pajisje të integruara të enkriptimit. Për shembull, Windows 7 përdor BitLocker Drive Encryption për të mbrojtur të gjithë skedarët e ruajtur në diskun e sistemit operativ dhe disqet e brendshme të ngurtë, ndërsa BitLocker To Go përdoret për të mbrojtur skedarët e ruajtur në disqet e jashtme dhe pajisjet USB.

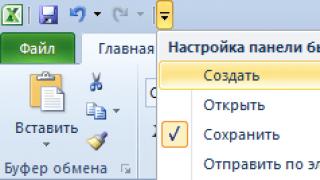

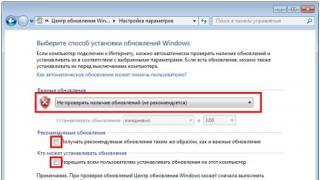

Kryeni përditësime të softuerit rregullisht

Përditësoni softuerin tuaj rregullisht dhe në kohën e duhur, duke përfshirë sistemin tuaj operativ dhe çdo aplikacion që përdorni. Është më e përshtatshme të vendosni modalitetin e përditësimit automatik, i cili do t'ju lejojë të kryeni të gjithë punën në sfond. Rekomandohet fuqimisht të shkarkoni përditësime vetëm nga faqet e internetit të prodhuesve të softuerit.

Përdorni dhe përditësoni rregullisht softuerin antivirus

Për të mbrojtur sistemin nga kërcënimet e mundshme në internet. Antivirusi është një komponent kyç i mbrojtjes së malware. Duhet të instalohet dhe përditësohet rregullisht për ta ndihmuar atë të luftojë malware të rinj, numri i të cilëve po rritet çdo ditë. Programet moderne antivirus, si rregull, përditësojnë automatikisht bazat e të dhënave antivirus. Ata skanojnë zonat kritike të sistemit dhe monitorojnë të gjitha shtigjet e mundshme të ndërhyrjes së virusit, të tilla si bashkëngjitjet e postës elektronike dhe faqet e internetit potencialisht të rrezikshme, në sfond, pa ndërhyrë në punën e përdoruesit. Antivirusi duhet të jetë gjithmonë i aktivizuar: rekomandohet shumë të mos e çaktivizoni atë. Mundohuni gjithashtu të skanoni të gjitha mediat e lëvizshme për viruse.

Përdorni një mur zjarri

Një mur zjarri, ose muri i zjarrit, është një filtër i veçantë, detyra e të cilit është të kontrollojë paketat e rrjetit që kalojnë nëpër të në përputhje me rregullat e specifikuara. Firewall-i funksionon si më poshtë: monitoron komunikimin midis pajisjes dhe Internetit dhe kontrollon të gjitha të dhënat e marra nga rrjeti ose të dërguara atje. Nëse është e nevojshme, bllokon sulmet në rrjet dhe parandalon dërgimin e fshehtë të të dhënave personale në internet. Firewall-i nuk lejon hyrjen e informacioneve të dyshimta dhe nuk lëshon informacione të rëndësishme nga sistemi.

Avast po përpiqet gjithmonë të jetë përpara kurbës kur bëhet fjalë për mbrojtjen e përdoruesve nga kërcënimet e reja. Gjithnjë e më shumë njerëz po shikojnë filma, sporte dhe shfaqje televizive në TV inteligjent. Ata kontrollojnë temperaturën në shtëpitë e tyre me termostate dixhitale. Ata veshin orë inteligjente dhe byzylykë fitnesi. Si rezultat, nevojat e sigurisë po zgjerohen përtej kompjuterit personal për të përfshirë të gjitha pajisjet në rrjetin e shtëpisë.

Megjithatë, ruterat e shtëpisë, të cilët janë pajisje kyçe në infrastrukturën e rrjetit shtëpiak, shpesh kanë probleme sigurie dhe ofrojnë qasje të lehtë për hakerat. Një studim i fundit nga Tripwire tregoi se 80 për qind e ruterëve më të shitur kanë dobësi. Për më tepër, kombinimet më të zakonshme për të hyrë në ndërfaqen administrative, në veçanti admin/admin ose admin/pa password, përdoren në 50 përqind të ruterave në mbarë botën. Një tjetër 25 përqind e përdoruesve përdorin adresën, datën e lindjes, emrin ose mbiemrin si fjalëkalime për ruterin. Si rezultat, më shumë se 75 për qind e ruterave në mbarë botën janë të cenueshëm ndaj sulmeve të thjeshta me fjalëkalim, duke hapur mundësi që kërcënimet të vendosen në rrjetin e shtëpisë. Situata me sigurinë e ruterit sot të kujton vitet 1990, kur çdo ditë zbuloheshin dobësi të reja.

Funksioni i sigurisë së rrjetit shtëpiak

Veçoria e Sigurisë së Rrjetit Home në Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security dhe Avast Premier Antivirus ju lejon t'i zgjidhni këto probleme duke skanuar ruterin tuaj dhe cilësimet e rrjetit shtëpiak për probleme të mundshme. Në përditësimin Avast Nitro, motori i zbulimit të mjetit Home Network Security është ridizajnuar plotësisht me mbështetje për skanimet me shumë fije dhe zbulimin e përmirësuar të rrëmbimit të DNS. Motori tani mbështet skanimin e protokollit ARP dhe skanimin e portit të kryer në nivelin e drejtuesit të kernelit, i cili lejon skanim disa herë më të shpejtë në krahasim me versionin e mëparshëm.

"Siguria e rrjetit shtëpiak" mund të bllokojë automatikisht sulmet në ruter me kërkesa të falsifikuara ndër-site (CSRF). CSRF shfrytëzon dobësitë e faqes në internet dhe lejon kriminelët kibernetikë të dërgojnë komanda të paautorizuara në një faqe interneti. Komanda imiton një udhëzim nga një përdorues që është i njohur në sajtin. Kështu, kriminelët kibernetikë mund të imitojnë përdoruesin, për shembull, t'i transferojnë para viktimës pa dijeninë e saj. Falë kërkesave CSRF, kriminelët mund të bëjnë ndryshime në distancë në cilësimet e ruterit në mënyrë që të mbishkruajnë cilësimet e DNS dhe të ridrejtojnë trafikun në faqet mashtruese.

Komponenti i Sigurisë së Rrjetit Home ju lejon të skanoni cilësimet e rrjetit tuaj të shtëpisë dhe të ruterit për çështje të mundshme sigurie. Mjeti zbulon fjalëkalime të dobëta ose standarde Wi-Fi, ruterë të cenueshëm, lidhje të komprometuara në internet dhe IPv6 të aktivizuar, por jo të sigurt. Avast liston të gjitha pajisjet në rrjetin e shtëpisë, në mënyrë që përdoruesit të mund të verifikojnë nëse janë lidhur vetëm pajisjet e njohura. Komponenti ofron rekomandime të thjeshta për rregullimin e dobësive të zbuluara.

Mjeti gjithashtu njofton përdoruesin kur pajisjet e reja lidhen me rrjetin, televizorët e lidhur në rrjet dhe pajisje të tjera. Tani përdoruesi mund të zbulojë menjëherë një pajisje të panjohur.

Qasja e re proaktive thekson konceptin e përgjithshëm të ofrimit të mbrojtjes maksimale gjithëpërfshirëse për përdoruesit.