Ndërveprimi ndërmjet kompjuterëve në internet kryhet përmes protokolleve të rrjetit, të cilat janë një grup rregullash specifike të dakorduara sipas të cilave pajisje të ndryshme të transmetimit të të dhënave shkëmbejnë informacion. Ekzistojnë protokolle për formatet e kontrollit të gabimeve dhe lloje të tjera protokollesh. Protokolli më i përdorur në internetin global është TCP-IP.

Çfarë lloj teknologjie është kjo? Emri TCP-IP vjen nga dy protokolle rrjeti: TCP dhe IP. Sigurisht, ndërtimi i rrjeteve nuk kufizohet vetëm në këto dy protokolle, por ato janë themelore për sa i përket organizimit të transmetimit të të dhënave. Në fakt, TCP-IP është një grup protokollesh që lejon rrjetet individuale të bashkohen për të formuar

Protokolli TCP-IP, i cili nuk mund të përshkruhet vetëm me përkufizimet e IP dhe TCP, përfshin gjithashtu protokollet UDP, SMTP, ICMP, FTP, telnet dhe më shumë. Këto dhe protokolle të tjera TCP-IP ofrojnë funksionimin më të plotë të Internetit.

Më poshtë ne ofrojmë një përshkrim të detajuar të secilit protokoll të përfshirë në konceptin e përgjithshëm të TCP-IP.

. Protokolli i internetit(IP) është përgjegjëse për transmetimin e drejtpërdrejtë të informacionit në rrjet. Informacioni ndahet në pjesë (me fjalë të tjera, pako) dhe i transmetohet marrësit nga dërguesi. Për adresim të saktë, duhet të specifikoni adresën ose koordinatat e sakta të marrësit. Adresa të tilla përbëhen nga katër bajt, të cilat ndahen nga njëra-tjetra me pika. Adresa e çdo kompjuteri është unike.

Megjithatë, vetëm përdorimi i protokollit IP mund të mos jetë i mjaftueshëm për transmetimin e saktë të të dhënave, pasi vëllimi i shumicës së informacionit të transmetuar është më shumë se 1500 karaktere, të cilat nuk përshtaten më në një paketë dhe disa pako mund të humbasin gjatë transmetimit ose të dërgohen në renditja e gabuar, çfarë duhet.

. Protokolli i Kontrollit të Transmisionit(TCP) përdoret në një nivel më të lartë se ai i mëparshmi. Bazuar në aftësinë e protokollit IP për të bartur informacion nga një host në tjetrin, protokolli TCP lejon që sasi të mëdha informacioni të dërgohen. TCP është gjithashtu përgjegjës për ndarjen e informacionit të transmetuar në pjesë të veçanta - pako - dhe rikuperimin e saktë të të dhënave nga paketat e marra pas transmetimit. Në këtë rast, ky protokoll përsërit automatikisht transmetimin e paketave që përmbajnë gabime.

Menaxhimi i organizimit të transferimit të të dhënave në vëllime të mëdha mund të kryhet duke përdorur një numër protokollesh që kanë qëllime të veçanta funksionale. Në veçanti, ekzistojnë llojet e mëposhtme të protokolleve TCP.

1. FTP(Protokolli i Transferimit të Skedarit) organizon transferimin e skedarëve dhe përdoret për transferimin e informacionit ndërmjet dy nyjeve të Internetit duke përdorur lidhjet TCP në formën e një skedari teksti binar ose të thjeshtë, si një zonë e emërtuar në kujtesën e kompjuterit. Në këtë rast, nuk ka rëndësi se ku ndodhen këto nyje dhe si janë të lidhura me njëra-tjetrën.

2. Protokolli i të dhënave të përdoruesit, ose Protokolli i të Dhënave të Përdoruesit, është i pavarur nga lidhje dhe transmeton të dhëna në pako të quajtura datagrame UDP. Megjithatë, ky protokoll nuk është aq i besueshëm sa TCP sepse dërguesi nuk e di nëse paketa është marrë në të vërtetë.

3. ICMP(Internet Control Message Protocol) ekziston për të transmetuar mesazhe gabimi që ndodhin gjatë shkëmbimit të të dhënave në internet. Megjithatë, protokolli ICMP raporton vetëm gabime, por nuk eliminon arsyet që çuan në këto gabime.

4. Telnet- e cila përdoret për të zbatuar një ndërfaqe teksti në një rrjet duke përdorur transportin TCP.

5. SMTP(Simple Mail Transfer Protocol) është një mesazh i veçantë elektronik që përcakton formatin e mesazheve që dërgohen nga një kompjuter, i quajtur klient SMTP, në një kompjuter tjetër që drejton një server SMTP. Në këtë rast, ky transferim mund të vonohet për disa kohë derisa të aktivizohet puna e klientit dhe serverit.

Skema e transmetimit të të dhënave nëpërmjet protokollit TCP-IP

1. Protokolli TCP thyen të gjithë sasinë e të dhënave në pako dhe i numëron ato, duke i paketuar në zarfa TCP, gjë që ju lejon të rivendosni rendin në të cilin merren pjesë të informacionit. Kur të dhënat vendosen në një zarf të tillë, llogaritet një shumë kontrolli, e cila më pas shkruhet në kokën TCP.

3. TCP më pas kontrollon nëse të gjitha paketat janë marrë. Nëse, gjatë marrjes, ai i llogaritur rishtazi nuk përkon me atë të treguar në zarf, kjo tregon se një pjesë e informacionit ka humbur ose është shtrembëruar gjatë transmetimit, protokolli TCP-IP kërkon përsëri përcjelljen e kësaj pakete. Kërkohet gjithashtu konfirmimi i marrjes së të dhënave nga marrësi.

4. Pas konfirmimit të marrjes së të gjitha paketave, protokolli TCP i rendit ato në përputhje me rrethanat dhe i ribashkon ato në një tërësi të vetme.

Protokolli TCP përdor transmetime të përsëritura të të dhënave dhe periudha të pritjes (ose afate kohore) për të siguruar shpërndarje të besueshme të informacionit. Paketat mund të transmetohen në dy drejtime njëkohësisht.

Kështu, TCP-IP eliminon nevojën për ritransmetime dhe pret për proceset e aplikimit (të tilla si Telnet dhe FTP).

Le të supozojmë se ju keni njohuri të dobëta të teknologjive të rrjetit dhe nuk dini as bazat. Por ju është dhënë një detyrë: të ndërtoni shpejt një rrjet informacioni në një ndërmarrje të vogël. Ju nuk keni as kohë dhe as dëshirë për të studiuar Talmudet e trasha mbi dizajnin e rrjetit, udhëzimet për përdorimin e pajisjeve të rrjetit dhe të gërmoni në sigurinë e rrjetit. Dhe, më e rëndësishmja, në të ardhmen nuk keni dëshirë të bëheni profesionist në këtë fushë. Atëherë ky artikull është për ju.

Pjesa e dytë e këtij artikulli shikon zbatimin praktik të bazave të përshkruara këtu:

Kuptimi i Stackit të Protokollit

Detyra është transferimi i informacionit nga pika A në pikën B. Ai mund të transmetohet vazhdimisht. Por detyra bëhet më e ndërlikuar nëse keni nevojë të transferoni informacione midis pikave A<-->B dhe A<-->C mbi të njëjtin kanal fizik. Nëse informacioni transmetohet vazhdimisht, atëherë kur C dëshiron të transferojë informacion në A, ai do të duhet të presë derisa B të përfundojë transmetimin dhe të çlirojë kanalin e komunikimit. Ky mekanizëm për transmetimin e informacionit është shumë i papërshtatshëm dhe jopraktik. Dhe për të zgjidhur këtë problem, u vendos që informacioni të ndahej në pjesë.Tek marrësi, këto pjesë duhet të bashkohen në një tërësi të vetme, për të marrë informacionin që ka ardhur nga dërguesi. Por te marrësi A tani shohim pjesë të informacionit nga B dhe C të përziera së bashku. Kjo do të thotë që një numër identifikimi duhet të futet për çdo pjesë në mënyrë që marrësi A të mund të dallojë pjesët e informacionit nga B nga pjesët e informacionit nga C dhe t'i bashkojë këto pjesë në mesazhin origjinal. Natyrisht, marrësi duhet të dijë se ku dhe në çfarë forme dërguesi ka shtuar të dhëna identifikimi në pjesën origjinale të informacionit. Dhe për këtë ata duhet të zhvillojnë disa rregulla për formimin dhe shkrimin e informacionit identifikues. Më tej, fjala “rregull” do të zëvendësohet me fjalën “protokoll”.

Për të përmbushur nevojat e konsumatorëve modernë, është e nevojshme të tregohen disa lloje të informacionit identifikues menjëherë. Ai gjithashtu kërkon mbrojtjen e pjesëve të informacionit të transmetuar si nga ndërhyrjet e rastësishme (gjatë transmetimit në linjat e komunikimit) dhe nga sabotimi i qëllimshëm (hakimi). Për këtë qëllim, një pjesë e informacionit të transmetuar plotësohet me një sasi të konsiderueshme informacioni të veçantë shërbimi.

Protokolli Ethernet përmban numrin e përshtatësit të rrjetit të dërguesit (adresën MAC), numrin e përshtatësit të rrjetit të marrësit, llojin e të dhënave që transferohen dhe të dhënat aktuale që transferohen. Një pjesë e informacionit e përpiluar në përputhje me protokollin Ethernet quhet kornizë. Besohet se nuk ka përshtatës rrjeti me të njëjtin numër. Pajisjet e rrjetit nxjerrin të dhënat e transmetuara nga korniza (hardueri ose softueri) dhe kryejnë përpunim të mëtejshëm.

Si rregull, të dhënat e nxjerra, nga ana tjetër, formohen në përputhje me protokollin IP dhe kanë një lloj tjetër informacioni identifikimi - adresën IP të marrësit (një numër 4 bajt), adresën IP dhe të dhënat e dërguesit. Si dhe shumë informacione të tjera të nevojshme për shërbimin. Të dhënat e krijuara në përputhje me protokollin IP quhen paketa.

Më pas, të dhënat nxirren nga paketa. Por këto të dhëna, si rregull, nuk janë ende të dhënat e dërguara fillimisht. Ky informacion është përpiluar gjithashtu në përputhje me një protokoll të caktuar. Protokolli më i përdorur është TCP. Ai përmban informacione identifikimi si porta e dërguesit (një numër dy bajtë) dhe porta burimore, si dhe të dhëna dhe informacione shërbimi. Të dhënat e nxjerra nga TCP janë zakonisht të dhënat që programi që funksionon në kompjuterin B i dërgon "programit marrës" në kompjuterin A.

Stacki i protokolleve (në këtë rast TCP mbi IP mbi Ethernet) quhet pirg protokolli.

ARP: Protokolli i Rezolucionit të Adresës

Ekzistojnë rrjete të klasave A, B, C, D dhe E. Ato ndryshojnë në numrin e kompjuterëve dhe numrin e rrjeteve/nënrrjeteve të mundshme në to. Për thjeshtësi, dhe si rasti më i zakonshëm, do të shqyrtojmë vetëm një rrjet të klasës C, adresa IP e të cilit fillon në 192.168. Numri tjetër do të jetë numri i nënrrjetit, i ndjekur nga numri i pajisjes së rrjetit. Për shembull, një kompjuter me adresë IP 192.168.30.110 dëshiron të dërgojë informacion në një kompjuter tjetër numër 3 që ndodhet në të njëjtin nënrrjet logjik. Kjo do të thotë që adresa IP e marrësit do të jetë: 192.168.30.3Është e rëndësishme të kuptohet se një nyje rrjeti informacioni është një kompjuter i lidhur nga një kanal fizik me pajisjet komutuese. ato. nëse dërgojmë të dhëna nga përshtatësi i rrjetit "jashtë në natyrë", atëherë ata kanë një rrugë - ato do të dalin nga skaji tjetër i çiftit të përdredhur. Ne mund të dërgojmë absolutisht çdo të dhënë të krijuar sipas çdo rregulli që kemi shpikur, pa specifikuar një adresë IP, një adresë mac ose atribute të tjera. Dhe, nëse ky skaj tjetër është i lidhur me një kompjuter tjetër, ne mund t'i marrim ato atje dhe t'i interpretojmë sipas nevojës. Por nëse ky skaj tjetër është i lidhur me një switch, atëherë në këtë rast paketa e informacionit duhet të formohet sipas rregullave të përcaktuara rreptësisht, sikur t'i jepte udhëzime switchit se çfarë të bëjë më pas me këtë paketë. Nëse paketa është formuar saktë, ndërprerësi do ta dërgojë atë më tej në një kompjuter tjetër, siç tregohet në paketë. Pas së cilës ndërprerësi do ta fshijë këtë paketë nga RAM-i i tij. Por nëse paketa nuk është formuar si duhet, d.m.th. udhëzimet në të ishin të pasakta, atëherë paketa do të "vdes", d.m.th. çelësi nuk do ta dërgojë askund, por do ta fshijë menjëherë nga RAM-i i tij.

Për të transferuar informacione në një kompjuter tjetër, duhet të specifikohen tre vlera identifikimi në paketën e informacionit të dërguar - adresa mac, adresa ip dhe porti. Duke folur relativisht, një port është një numër që sistemi operativ i lëshon çdo programi që dëshiron të dërgojë të dhëna në rrjet. Adresa IP e marrësit futet nga përdoruesi, ose vetë programi e merr atë, në varësi të specifikave të programit. Adresa mac mbetet e panjohur, d.m.th. numri i përshtatësit të rrjetit të kompjuterit të marrësit. Për të marrë të dhënat e nevojshme, dërgohet një kërkesë për "transmetim", e përpiluar duke përdorur të ashtuquajturin "Protokolli i Rezolucionit të Adresës ARP". Më poshtë është struktura e paketës ARP.

Tani nuk kemi nevojë të dimë vlerat e të gjitha fushave në foton e mësipërme. Le të përqendrohemi vetëm në ato kryesore.

Fushat përmbajnë adresën IP të burimit dhe adresën IP të destinacionit, si dhe adresën mac të burimit.

Fusha “Adresa e destinacionit Ethernet” është e mbushur me njësi (ff:ff:ff:ff:ff:ff). Një adresë e tillë quhet adresë transmetimi, dhe një kornizë e tillë dërgohet në të gjitha "ndërfaqet në kabllo", d.m.th. të gjithë kompjuterët e lidhur me çelësin.

Ndërprerësi, pasi ka marrë një kornizë të tillë transmetimi, e dërgon atë në të gjithë kompjuterët në rrjet, sikur t'u drejtohet të gjithëve me pyetjen: "nëse jeni pronari i kësaj adrese IP (adresa IP e destinacionit), ju lutem më tregoni adresën tuaj mac. ” Kur një kompjuter tjetër merr një kërkesë të tillë ARP, ai kontrollon adresën IP të destinacionit me të tijën. Dhe nëse përputhet, atëherë kompjuteri, në vend të atyre, fut adresën e tij mac, ndërron adresat ip dhe mac të burimit dhe destinacionit, ndryshon disa informacione shërbimi dhe e dërgon paketën përsëri te çelësi, i cili e kthen atë në kompjuteri origjinal, iniciatori i kërkesës ARP.

Në këtë mënyrë kompjuteri juaj zbulon adresën mac të kompjuterit tjetër në të cilin dëshironi të dërgoni të dhëna. Nëse ka disa kompjuterë në rrjet që i përgjigjen kësaj kërkese ARP, atëherë marrim një "konflikt të adresës IP". Në këtë rast, është e nevojshme të ndryshoni adresën IP në kompjuterë në mënyrë që të mos ketë adresa IP identike në rrjet.

Ndërtimi i rrjeteve

Detyra e ndërtimit të rrjeteve

Në praktikë, si rregull, është e nevojshme të ndërtohen rrjete me të paktën njëqind kompjuterë në to. Dhe përveç funksioneve të ndarjes së skedarëve, rrjeti ynë duhet të jetë i sigurt dhe i lehtë për t'u menaxhuar. Kështu, kur ndërtohet një rrjet, mund të dallohen tre kërkesa:- Lehtë për t'u përdorur. Nëse kontabilistja Lida transferohet në një zyrë tjetër, asaj do t'i duhet ende akses në kompjuterët e kontabilistëve Anna dhe Yulia. Dhe nëse rrjeti juaj i informacionit është ndërtuar gabimisht, administratori mund të ketë vështirësi t'i japë Lidës akses në kompjuterët e kontabilistëve të tjerë në vendin e saj të ri.

- Siguria. Për të garantuar sigurinë e rrjetit tonë, të drejtat e aksesit në burimet e informacionit duhet të diferencohen. Rrjeti duhet gjithashtu të mbrohet nga kërcënimet ndaj zbulimit, integritetit dhe mohimit të shërbimit. Lexoni më shumë në librin "Sulmi në internet" nga Ilya Davidovich Medvedovsky, kapitulli "Konceptet themelore të sigurisë kompjuterike".

- Performanca e rrjetit. Kur ndërtoni rrjete, ekziston një problem teknik - varësia e shpejtësisë së transmetimit nga numri i kompjuterëve në rrjet. Sa më shumë kompjuterë të ketë, aq më e ulët është shpejtësia. Me një numër të madh kompjuterësh, shpejtësia e rrjetit mund të bëhet aq e ulët sa të bëhet e papranueshme për klientin.

Ka një numër të madh aplikacionesh, modulesh softuerësh dhe shërbimesh që dërgojnë mesazhe transmetuese në rrjet për të funksionuar. Përshkruar në paragrafin ARP: protokolli i përcaktimit të adresës është vetëm një nga shumë AL-të e dërguara nga kompjuteri juaj në rrjet. Për shembull, kur shkoni te "Network Neighborhood" (Windows OS), kompjuteri juaj dërgon disa AL të tjera me informacion të veçantë të krijuar duke përdorur protokollin NetBios për të skanuar rrjetin për kompjuterë të vendosur në të njëjtin grup pune. Pas së cilës OS vizaton kompjuterët e gjetur në dritaren "Network Neighborhood" dhe ju i shihni ato.

Vlen gjithashtu të theksohet se gjatë procesit të skanimit me një ose një program tjetër, kompjuteri juaj nuk dërgon një mesazh transmetues, por disa, për shembull, për të krijuar seanca virtuale me kompjuterë të largët ose për nevoja të tjera të sistemit të shkaktuara nga problemet e softuerit. zbatimin e këtij aplikacioni. Kështu, çdo kompjuter në rrjet, për të bashkëvepruar me kompjuterë të tjerë, është i detyruar të dërgojë shumë AL të ndryshme, duke ngarkuar kështu kanalin e komunikimit me informacion që përdoruesi përfundimtar nuk ka nevojë. Siç tregon praktika, në rrjetet e mëdha, mesazhet e transmetuara mund të përbëjnë një pjesë të konsiderueshme të trafikut, duke ngadalësuar kështu rrjetin e dukshëm për përdoruesin.

LAN virtuale

Për të zgjidhur problemin e parë dhe të tretë, si dhe për të ndihmuar në zgjidhjen e problemit të dytë, përdoret gjerësisht mekanizmi i ndarjes së rrjetit lokal në rrjete më të vogla, si rrjetet lokale të veçanta (Virtual Local Area Network). Përafërsisht, një VLAN është një listë portash në një ndërprerës që i përkasin të njëjtit rrjet. "Same" në kuptimin që VLAN-i tjetër do të përmbajë një listë portash që i përkasin rrjetit tjetër.Në fakt, krijimi i dy VLAN-ve në një switch është i barabartë me blerjen e dy switch-ave, d.m.th. krijimi i dy VLAN-ve është i njëjtë me ndarjen e një switch në dy. Në këtë mënyrë, një rrjet prej njëqind kompjuterësh ndahet në rrjete më të vogla prej 5-20 kompjuterësh - si rregull, ky numër korrespondon me vendndodhjen fizike të kompjuterëve për nevojën për ndarjen e skedarëve.

- Duke e ndarë rrjetin në VLAN, arrihet lehtësia e menaxhimit. Pra, kur kontabilistja Lida zhvendoset në një zyrë tjetër, administratori duhet vetëm të heqë portin nga një VLAN dhe ta shtojë atë në një tjetër. Kjo është diskutuar më në detaje në seksionin VLANs, teori.

- VLAN-et ndihmojnë në zgjidhjen e një prej kërkesave të sigurisë së rrjetit, përkatësisht përcaktimin e kufijve të burimeve të rrjetit. Kështu, një student nga një klasë nuk do të jetë në gjendje të depërtojë në kompjuterët e një klase tjetër ose në kompjuterin e rektorit, sepse ata janë në të vërtetë në rrjete të ndryshme.

- Sepse rrjeti ynë është i ndarë në VLAN, d.m.th. në rrjetet e vogla "sikur", problemi me mesazhet e transmetimit zhduket.

VLAN, teori

Ndoshta shprehja "administratori duhet vetëm të heqë një port nga një VLAN dhe ta shtojë atë në një tjetër" mund të jetë e paqartë, kështu që unë do ta shpjegoj më në detaje. Porti në këtë rast nuk është një numër i lëshuar nga OS në aplikacion, siç u përshkrua në paragrafin e stakut të Protokollit, por një fole (vend) ku mund të lidhni (fusni) një lidhës RJ-45. Ky lidhës (d.m.th. maja e telit) është ngjitur në të dy skajet e një teli me 8 bërthama të quajtur "çift i përdredhur". Figura tregon një ndërprerës Cisco Catalyst 2950C-24 me 24 porte:Siç thuhet në paragrafin ARP: protokolli i përcaktimit të adresës, çdo kompjuter është i lidhur me rrjetin nga një kanal fizik. ato. Mund të lidhni 24 kompjuterë me një çelës me 24 porta. Çifti i përdredhur depërton fizikisht në të gjitha ambientet e ndërmarrjes - të 24 telat nga ky ndërprerës shtrihen në dhoma të ndryshme. Le të shkojnë, për shembull, 17 tela dhe lidhen me 17 kompjuterë në klasë, 4 tela shkojnë në zyrën e departamentit special dhe 3 telat e mbetur shkojnë në zyrën e re të kontabilitetit të sapo rinovuar. Dhe kontabilistja Lida, për shërbime speciale, u transferua pikërisht në këtë zyrë.

Siç u përmend më lart, VLAN mund të përfaqësohet si një listë e porteve që i përkasin rrjetit. Për shembull, switch-i ynë kishte tre VLAN, d.m.th. tre lista të ruajtura në memorien flash të çelësit. Në njërën listë ishin shkruar numrat 1, 2, 3... 17, në një tjetër 18, 19, 20, 21 dhe në të tretën 22, 23 dhe 24. Kompjuteri i Lidës ishte i lidhur më parë me portin 20. Dhe kështu ajo u zhvendos në një zyrë tjetër. Ata e tërhoqën kompjuterin e saj të vjetër në një zyrë të re, ose ajo u ul në një kompjuter të ri - nuk ka rëndësi. Gjëja kryesore është se kompjuteri i saj ishte i lidhur me një kabllo çift të përdredhur, skaji tjetër i të cilit ishte futur në portën 23 të ndërprerësit tonë. Dhe në mënyrë që ajo të vazhdojë t'u dërgojë skedarë kolegëve të saj nga vendndodhja e saj e re, administratori duhet të heqë numrin 20 nga lista e dytë dhe të shtojë numrin 23. Vini re se një port mund t'i përkasë vetëm një VLAN, por ne do ta thyejmë këtë rregulli në fund të këtij paragrafi.

Do të vërej gjithashtu se kur ndryshon anëtarësimin në VLAN të një porti, administratori nuk ka nevojë të "fusë" telat në çelës. Për më tepër, ai as nuk duhet të ngrihet nga vendi i tij. Sepse kompjuteri i administratorit është i lidhur me portën 22, me ndihmën e së cilës ai mund të menaxhojë çelësin nga distanca. Sigurisht, falë cilësimeve të veçanta, të cilat do të diskutohen më vonë, vetëm administratori mund të menaxhojë ndërprerësin. Për informacion se si të konfiguroni VLAN-et, lexoni seksionin VLAN, praktikoni [në artikullin vijues].

Siç e keni vënë re, fillimisht (në seksionin Ndërtimi i rrjeteve) thashë se do të ketë të paktën 100 kompjuterë në rrjetin tonë, por vetëm 24 kompjuterë mund të lidhen me switch-in. Sigurisht, ka ndërprerës me më shumë porte. Por ka akoma më shumë kompjuterë në rrjetin e korporatës/ndërmarrjes. Dhe për të lidhur një numër pafundësisht të madh kompjuterësh në një rrjet, çelësat lidhen me njëri-tjetrin nëpërmjet të ashtuquajturit port trunk. Kur konfiguroni çelësin, ndonjë nga 24 portat mund të përkufizohet si port trunk. Dhe mund të ketë çdo numër portash trunk në çelës (por është e arsyeshme të bëni jo më shumë se dy). Nëse një nga portet përcaktohet si trunk, atëherë switch-i i formon të gjitha informacionet e marra në të në pako të veçanta, duke përdorur protokollin ISL ose 802.1Q dhe i dërgon këto pako në portin trunk.

Të gjitha informacionet që kanë ardhur - dua të them, të gjitha informacionet që kanë ardhur tek ai nga portet e tjera. Dhe protokolli 802.1Q futet në grumbullin e protokollit midis Ethernetit dhe protokollit që gjeneroi të dhënat që mbart kjo kornizë.

Në këtë shembull, siç e keni vënë re ndoshta, administratori ulet në të njëjtën zyrë me Lidën, sepse Kablloja e përdredhur nga portat 22, 23 dhe 24 të çon në të njëjtën zyrë. Porta 24 është konfiguruar si port trunk. Dhe vetë centrali është në dhomën e shërbimeve, pranë zyrës së vjetër të kontabilistëve dhe klasës, e cila ka 17 kompjuterë.

Kablloja e çiftit të përdredhur që shkon nga porti 24 në zyrën e administratorit lidhet me një ndërprerës tjetër, i cili nga ana tjetër është i lidhur me një ruter, i cili do të diskutohet në kapitujt në vijim. Çelësa të tjerë që lidhin 75 kompjuterët e tjerë dhe ndodhen në dhoma të tjera të shërbimeve të ndërmarrjes - të gjithë kanë, si rregull, një portë trunk të lidhur me palë të përdredhur ose kabllo me fibra optike me çelësin kryesor, i cili ndodhet në zyrë me administratori.

U tha më lart se ndonjëherë është e arsyeshme të bëhen dy porta trunk. Porti i dytë trunk në këtë rast përdoret për të analizuar trafikun e rrjetit.

Kjo është përafërsisht se si dukej ndërtimi i rrjeteve të ndërmarrjeve të mëdha në ditët e kalimit Cisco Catalyst 1900 Ju ndoshta keni vënë re dy disavantazhe të mëdha të rrjeteve të tilla. Së pari, përdorimi i një porti trunk shkakton disa vështirësi dhe krijon punë të panevojshme gjatë konfigurimit të pajisjeve. Dhe së dyti, dhe më e rëndësishmja, le të supozojmë se "rrjetet" tona të kontabilistëve, ekonomistëve dhe dispeçerëve duan të kenë një bazë të dhënash për tre. Ata duan që i njëjti kontabilist të jetë në gjendje të shohë ndryshimet në bazën e të dhënave që ekonomisti ose dispeçeri bëri disa minuta më parë. Për ta bërë këtë, ne duhet të krijojmë një server që do të jetë i aksesueshëm për të tre rrjetet.

Siç u përmend në mes të këtij paragrafi, një port mund të jetë vetëm në një VLAN. Dhe kjo është e vërtetë, megjithatë, vetëm për çelsat e serisë Cisco Catalyst 1900 dhe më të vjetër dhe për disa modele më të reja, të tilla si Cisco Catalyst 2950. Për çelësat e tjerë, veçanërisht Cisco Catalyst 2900XL, ky rregull mund të thyhet. Kur konfiguroni portet në çelësa të tillë, çdo port mund të ketë pesë mënyra funksionimi: Static Access, Multi-VLAN, Dynamic Access, ISL Trunk dhe 802.1Q Trunk. Mënyra e dytë e funksionimit është pikërisht ajo që na nevojitet për detyrën e mësipërme - të sigurojmë qasje në server nga tre rrjete menjëherë, d.m.th. bëjnë që serveri t'i përkasë tre rrjeteve në të njëjtën kohë. Kjo quhet edhe kryqëzim ose etiketim VLAN. Në këtë rast, diagrami i lidhjes mund të duket kështu.

Ky artikull do të mbulojë bazat e modelit TCP/IP. Për të kuptuar më mirë, janë përshkruar protokollet dhe shërbimet kryesore. Gjëja kryesore është të merrni kohën tuaj dhe të përpiqeni të kuptoni çdo gjë hap pas hapi. Të gjitha janë të ndërlidhura dhe pa kuptuar njërën, do të jetë e vështirë të kuptosh tjetrën. Informacioni i përmbajtur këtu është shumë sipërfaqësor, kështu që ky artikull mund të quhet lehtësisht "një grumbull protokolli TCP/IP për dummies". Megjithatë, shumë gjëra këtu nuk janë aq të vështira për t'u kuptuar sa mund të duken në shikim të parë.

TCP/IP

Stacki TCP/IP është një model rrjeti për transmetimin e të dhënave në një rrjet, ai përcakton rendin në të cilin ndërveprojnë pajisjet. Të dhënat hyjnë në shtresën e lidhjes së të dhënave dhe përpunohen me radhë nga çdo shtresë e mësipërme. Stacki përfaqësohet si një abstraksion që shpjegon parimet e përpunimit dhe marrjes së të dhënave.

Staku i protokollit të rrjetit TCP/IP ka 4 nivele:

- Kanali (Lidhja).

- Rrjeti (Interneti).

- Transporti.

- Aplikacion.

Shtresa e aplikimit

Shtresa e aplikacionit ofron mundësinë për të bashkëvepruar ndërmjet aplikacionit dhe shtresave të tjera të grumbullit të protokollit, analizon dhe konverton informacionin e ardhur në një format të përshtatshëm për softuer. Është më i afërt me përdoruesin dhe ndërvepron drejtpërdrejt me të.

- HTTP;

- SMTP;

Çdo protokoll përcakton rendin dhe parimet e veta për të punuar me të dhënat.

HTTP (HyperText Transfer Protocol) është krijuar për transferimin e të dhënave. Ai dërgon, për shembull, dokumente në format HTML që shërbejnë si bazë e një faqe interneti. Në mënyrë të thjeshtuar, skema e punës paraqitet si “klient - server”. Klienti dërgon një kërkesë, serveri e pranon atë, e përpunon siç duhet dhe kthen rezultatin përfundimtar.

Shërben si standard për transferimin e skedarëve përmes rrjetit. Klienti dërgon një kërkesë për një skedar të caktuar, serveri e kërkon këtë skedar në bazën e të dhënave të tij dhe, nëse gjendet me sukses, e dërgon atë si përgjigje.

Përdoret për të transmetuar email. Operacioni SMTP përfshin tre hapa vijues:

- Përcaktimi i adresës së dërguesit. Kjo është e nevojshme për të kthyer letrat.

- Përkufizimi i marrësit. Ky hap mund të përsëritet disa herë kur specifikoni marrës të shumtë.

- Përcaktimi i përmbajtjes së mesazhit dhe dërgimi. Të dhënat për llojin e mesazhit transmetohen si informacion shërbimi. Nëse serveri konfirmon gatishmërinë e tij për të pranuar paketën, atëherë vetë transaksioni përfundon.

Kreu

Kreu përmban të dhëna shërbimi. Është e rëndësishme të kuptohet se ato janë të destinuara vetëm për një nivel specifik. Kjo do të thotë që sapo paketa t'i dërgohet marrësit, ajo do të përpunohet atje sipas të njëjtit model, por në rend të kundërt. Kreu i ngulitur do të ketë informacion të veçantë që mund të përpunohet vetëm në një mënyrë të caktuar.

Për shembull, një kokë e vendosur në shtresën e transportit mund të përpunohet vetëm nga shtresa e transportit në anën tjetër. Të tjerët thjesht do ta injorojnë atë.

Shtresa e transportit

Në shtresën e transportit, informacioni i marrë përpunohet si një njësi e vetme, pavarësisht nga përmbajtja. Mesazhet e marra ndahen në segmente, atyre u shtohet një titull dhe e gjithë gjëja dërgohet në rrjedhën e poshtme.

Protokollet e transferimit të të dhënave:

Protokolli më i zakonshëm. Ai është përgjegjës për transferimin e garantuar të të dhënave. Kur dërgoni paketa, kontrollohet shuma e tyre e kontrollit, procesi i transaksionit. Kjo do të thotë që informacioni do të arrijë "i sigurt dhe i shëndoshë" pavarësisht nga kushtet.

UDP (User Datagram Protocol) është protokolli i dytë më i popullarizuar. Ai është gjithashtu përgjegjës për transferimin e të dhënave. Karakteristika e tij dalluese qëndron në thjeshtësinë e tij. Paketat thjesht dërgohen pa krijuar ndonjë lidhje të veçantë.

TCP apo UDP?

Secili prej këtyre protokolleve ka shtrirjen e vet. Ajo përcaktohet logjikisht nga karakteristikat e veprës.

Avantazhi kryesor i UDP është shpejtësia e tij e transmetimit. TCP është një protokoll kompleks me shumë kontrolle, ndërsa UDP duket të jetë më i thjeshtuar dhe për këtë arsye më i shpejtë.

Disavantazhi qëndron tek thjeshtësia. Për shkak të mungesës së kontrolleve, integriteti i të dhënave nuk garantohet. Kështu, informacioni thjesht dërgohet, dhe të gjitha kontrollet dhe manipulimet e ngjashme mbeten me aplikacionin.

UDP përdoret, për shembull, për të parë video. Për një skedar video, humbja e një numri të vogël segmentesh nuk është kritike, ndërsa shpejtësia e ngarkimit është faktori më i rëndësishëm.

Sidoqoftë, nëse keni nevojë të dërgoni fjalëkalime ose detaje të kartës bankare, atëherë nevoja për të përdorur TCP është e dukshme. Humbja edhe e pjesës më të vogël të të dhënave mund të ketë pasoja katastrofike. Shpejtësia në këtë rast nuk është aq e rëndësishme sa siguria.

Shtresa e rrjetit

Shtresa e rrjetit formon paketa nga informacioni i marrë dhe shton një kokë. Pjesa më e rëndësishme e të dhënave janë adresat IP dhe MAC të dërguesve dhe marrësve.

Adresa IP (adresa e Protokollit të Internetit) - adresa logjike e pajisjes. Përmban informacion në lidhje me vendndodhjen e pajisjes në rrjet. Shembull i hyrjes: .

Adresa MAC (adresa e kontrollit të qasjes në media) - adresa fizike e pajisjes. Përdoret për identifikim. I caktuar për pajisjet e rrjetit në fazën e prodhimit. Paraqitur si një numër prej gjashtë bajtësh. Për shembull: .

Shtresa e rrjetit është përgjegjëse për:

- Përcaktimi i rrugëve të dorëzimit.

- Transferimi i paketave ndërmjet rrjeteve.

- Caktimi i adresave unike.

Ruterat janë pajisje të shtresës së rrjetit. Ato hapin rrugën midis kompjuterit dhe serverit bazuar në të dhënat e marra.

Protokolli më popullor në këtë nivel është IP.

IP (Internet Protocol) është një protokoll Interneti i krijuar për adresimin në rrjet. Përdoret për të ndërtuar rrugë përgjatë të cilave shkëmbehen paketat. Nuk ka asnjë mjet për të kontrolluar dhe konfirmuar integritetin. Për të siguruar garancitë e dorëzimit, përdoret TCP, i cili përdor IP si protokoll transporti. Kuptimi i parimeve të këtij transaksioni shpjegon shumë nga bazat se si funksionon grumbulli i protokollit TCP/IP.

Llojet e adresave IP

Ekzistojnë dy lloje të adresave IP të përdorura në rrjete:

- Publike.

- Privat.

Publike (Public) përdoren në internet. Rregulli kryesor është unike absolute. Një shembull i përdorimit të tyre janë ruterat, secili prej të cilëve ka adresën e vet IP për ndërveprim me internetin. Kjo adresë quhet publike.

Private (Private) nuk përdoren në internet. Në rrjetin global, adresa të tilla nuk janë unike. Një shembull është një rrjet lokal. Secilës pajisje i është caktuar një adresë IP unike brenda një rrjeti të caktuar.

Ndërveprimi me internetin kryhet përmes një ruteri, i cili, siç u përmend më lart, ka adresën e vet IP publike. Kështu, të gjithë kompjuterët e lidhur me ruterin shfaqen në internet nën emrin e një adrese IP publike.

IPv4

Versioni më i zakonshëm i protokollit të Internetit. Para IPv6. Formati i regjistrimit është katër numra tetë-bitësh të ndarë me pika. Maska e nënrrjetit tregohet përmes shenjës së fraksionit. Gjatësia e adresës është 32 bit. Në shumicën dërrmuese të rasteve, kur flasim për një adresë IP, nënkuptojmë IPv4.

Formati i regjistrimit: .

IPv6

Ky version synon të zgjidhë problemet me versionin e mëparshëm. Gjatësia e adresës është 128 bit.

Problemi kryesor që zgjidh IPv6 është shterimi i adresave IPv4. Parakushtet filluan të shfaqen tashmë në fillim të viteve '80. Përkundër faktit se ky problem hyri në një fazë akute tashmë në 2007-2009, zbatimi i IPv6 po merr shumë ngadalë vrull.

Avantazhi kryesor i IPv6 është një lidhje më e shpejtë në internet. Kjo është për shkak se ky version i protokollit nuk kërkon përkthim adresash. Është kryer një rrugëzim i thjeshtë. Kjo është më pak e kushtueshme dhe, për rrjedhojë, qasja në burimet e internetit ofrohet më shpejt sesa në IPv4.

Shembull i hyrjes: .

Ekzistojnë tre lloje të adresave IPv6:

- Unicast.

- Anycast.

- Multicast.

Unicast është një lloj IPv6 unicast. Kur dërgohet, paketa arrin vetëm ndërfaqen e vendosur në adresën përkatëse.

Anycast i referohet adresave multicast IPv6. Paketa e dërguar do të shkojë në ndërfaqen më të afërt të rrjetit. Përdoret vetëm nga ruterat.

Multicast janë multicast. Kjo do të thotë që paketa e dërguar do të arrijë të gjitha ndërfaqet që janë në grupin multicast. Ndryshe nga transmetimi, i cili "transmetohet për të gjithë", transmetimet multicast vetëm për një grup të caktuar.

Maska e nënrrjetit

Maska e nënrrjetit përcakton nënrrjetin dhe numrin e hostit nga adresa IP.

Për shembull, një adresë IP ka një maskë. Në këtë rast, formati i regjistrimit do të duket kështu. Numri "24" është numri i biteve në maskë. Tetë bit janë të barabartë me një oktet, i cili gjithashtu mund të quhet bajt.

Në mënyrë më të detajuar, maska e nënrrjetit mund të paraqitet në sistemin e numrave binar si më poshtë: . Ka katër oktete dhe hyrja përbëhet nga "1" dhe "0". Nëse mbledhim numrin e njësive, marrim një total prej "24". Për fat të mirë, nuk duhet të numëroni me një, sepse ka 8 vlera në një oktet. Shohim që tre prej tyre janë të mbushura me një, mblidhni ato dhe merrni "24".

Nëse flasim në mënyrë specifike për maskën e nënrrjetit, atëherë në paraqitjen binar ajo ka ose një ose zero në një oktet. Në këtë rast, sekuenca është e tillë që bajtet me njësh vijnë së pari, dhe vetëm atëherë me zero.

Le të shohim një shembull të vogël. Ekziston një adresë IP dhe një maskë nënrrjeti. Numërojmë dhe shkruajmë: . Tani e përputhim maskën me adresën IP. Ato oktete maskash në të cilat të gjitha vlerat janë të barabarta me një (255) i lënë oktetet e tyre përkatëse në adresën IP të pandryshuara. Nëse vlera është zero (0), atëherë oktetet në adresën IP gjithashtu bëhen zero. Kështu, në vlerën e adresës së nënrrjetit marrim .

Nënrrjeti dhe hosti

Nënrrjeti është përgjegjës për ndarjen logjike. Në thelb, këto janë pajisje që përdorin të njëjtin rrjet lokal. Përcaktohet nga një sërë adresash IP.

Host është adresa e ndërfaqes së rrjetit (karta e rrjetit). Përcaktohet nga adresa IP duke përdorur një maskë. Për shembull: . Meqenëse tre oktetet e para janë nënrrjeta, kjo largohet. Ky është numri pritës.

Gama e adresave të hostit është nga 0 në 255. Pritësi me numër "0" është, në fakt, adresa e vetë nënrrjetit. Dhe pritësi numër "255" është një transmetues.

Duke iu drejtuar

Ekzistojnë tre lloje të adresave që përdoren për adresim në pirgun e protokollit TCP/IP:

- Lokal.

- Rrjeti.

- Emrat e domeneve.

Adresat MAC quhen lokale. Ato përdoren për adresim në teknologjitë e rrjeteve lokale si Ethernet. Në kontekstin e TCP/IP, fjala "lokale" do të thotë se ato operojnë vetëm brenda një nënrrjeti.

Adresa e rrjetit në grumbullin e protokollit TCP/IP është adresa IP. Kur dërgoni një skedar, adresa e marrësit lexohet nga titulli i tij. Me ndihmën e tij, ruteri mëson numrin e hostit dhe nënrrjetin dhe, bazuar në këtë informacion, krijon një rrugë drejt nyjes fundore.

Emrat e domeneve janë adresa të lexueshme nga njeriu për faqet e internetit në internet. Ueb serverët në internet janë të aksesueshëm nëpërmjet një adrese IP publike. Ai përpunohet me sukses nga kompjuterët, por duket shumë i papërshtatshëm për njerëzit. Për të shmangur komplikime të tilla, përdoren emrat e domeneve, të cilët përbëhen nga zona të quajtura "domain". Ato janë të renditura në një hierarki strikte, nga niveli i lartë deri në fund.

Një domen i nivelit të lartë përfaqëson informacion specifik. Generic (.org, .net) nuk kufizohen nga ndonjë kufi strikte. Situata e kundërt është me ato lokale (.us, .ru). Zakonisht janë të lokalizuara.

Domenet e nivelit të ulët janë gjithçka tjetër. Mund të jetë çdo madhësi dhe të përmbajë çdo numër vlerash.

Për shembull, "www.test.quiz.sg" është një emër domain i saktë, ku "sg" është një domen lokal i nivelit të parë (të lartë), "quiz.sg" është një domen i nivelit të dytë, "test.quiz.sg" është një domen i nivelit të tretë. Emrat e domeneve mund të quhen gjithashtu emra DNS.

DNS (Sistemi i emrave të domenit) krijon një hartë midis emrave të domeneve dhe adresës IP publike. Kur shkruani një emër domeni në shfletuesin tuaj, DNS do të zbulojë adresën IP përkatëse dhe do ta raportojë atë në pajisje. Pajisja do ta përpunojë këtë dhe do ta kthejë atë si një faqe interneti.

Shtresa e lidhjes së të dhënave

Në shtresën e lidhjes, përcaktohet marrëdhënia midis pajisjes dhe mediumit fizik të transmetimit dhe shtohet një kokë. Përgjegjës për kodimin e të dhënave dhe përgatitjen e kornizave për transmetim në mediumin fizik. Ndërprerësit e rrjetit funksionojnë në këtë nivel.

Protokollet më të zakonshme:

- Ethernet.

- WLAN.

Ethernet është teknologjia më e zakonshme LAN me tel.

WLAN është një rrjet lokal i bazuar në teknologjitë me valë. Pajisjet ndërveprojnë pa lidhje fizike kabllore. Një shembull i metodës më të zakonshme është Wi-Fi.

Konfigurimi i TCP/IP për të përdorur një adresë IPv4 statike

Një adresë IPv4 statike caktohet drejtpërdrejt në cilësimet e pajisjes ose automatikisht kur lidhet me rrjetin dhe është e përhershme.

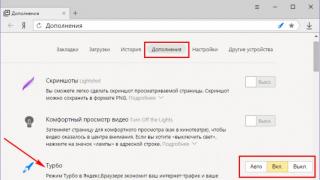

Për të konfiguruar grumbullin e protokollit TCP/IP për të përdorur një adresë të përhershme IPv4, futni komandën ipconfig/all në tastierë dhe gjeni të dhënat e mëposhtme.

Konfigurimi i TCP/IP për të përdorur një adresë dinamike IPv4

Një adresë dinamike IPv4 përdoret për një kohë, merret me qira dhe më pas ndryshohet. I caktohet pajisjes automatikisht kur lidhet me rrjetin.

Për të konfiguruar grumbullin e protokollit TCP/IP për të përdorur një adresë IP jo të përhershme, duhet të shkoni te vetitë e lidhjes së dëshiruar, të hapni vetitë IPv4 dhe të kontrolloni kutitë siç tregohet.

Metodat e transferimit të të dhënave

Të dhënat transmetohen përmes mediumit fizik në tre mënyra:

- Simpleks.

- Gjysmë-dupleks.

- Full Duplex.

Simplex është një komunikim i njëanshëm. Transmetimi kryhet vetëm nga një pajisje, ndërsa tjetra merr vetëm sinjalin. Mund të themi se informacioni transmetohet vetëm në një drejtim.

Shembuj të komunikimit simplex:

- Transmetimi televiziv.

- Sinjali nga satelitët GPS.

Half-duplex është komunikim i dyanshëm. Megjithatë, vetëm një nyje mund të transmetojë një sinjal në të njëjtën kohë. Me këtë lloj komunikimi, dy pajisje nuk mund të përdorin të njëjtin kanal në të njëjtën kohë. Komunikimi i plotë i dyanshëm mund të mos jetë fizikisht i mundur ose mund të rezultojë në përplasje. Thuhet se ato konfliktohen për mediumin e transmetimit. Kjo mënyrë përdoret kur përdorni kabllo koaksiale.

Një shembull i komunikimit gjysmë-dupleks është komunikimi përmes radio-talkie në një frekuencë.

Full Duplex - komunikim i plotë me dy drejtime. Pajisjet mund të transmetojnë një sinjal dhe të marrin njëkohësisht. Ata nuk bien ndesh me mjetin e transmetimit. Ky modalitet përdoret kur përdoret teknologjia Fast Ethernet dhe një lidhje e çiftit të përdredhur.

Një shembull është komunikimi telefonik nëpërmjet një rrjeti celular.

TCP/IP kundrejt OSI

Modeli OSI përcakton parimet e transmetimit të të dhënave. Shtresat e grumbullit të protokollit TCP/IP korrespondojnë drejtpërdrejt me këtë model. Ndryshe nga TCP/IP me katër shtresa, ai ka 7 shtresa:

- Fizike.

- Kanali (Lidhja e të dhënave).

- Rrjeti.

- Transporti.

- Sesioni.

- Prezantimi.

- Aplikacion.

Nuk ka nevojë të thellohemi shumë në këtë model në këtë moment, por të paktën një kuptim sipërfaqësor është i nevojshëm.

Shtresa e aplikacionit në modelin TCP/IP korrespondon me tre shtresat e sipërme të OSI. Ata të gjithë punojnë me aplikacione, kështu që ju mund të shihni qartë logjikën e këtij kombinimi. Kjo strukturë e përgjithësuar e grumbullit të protokollit TCP/IP e bën abstraksionin më të lehtë për t'u kuptuar.

Shtresa e transportit mbetet e pandryshuar. Kryen të njëjtat funksione.

Shtresa e rrjetit është gjithashtu e pandryshuar. Kryen saktësisht të njëjtat detyra.

Shtresa e lidhjes së të dhënave në TCP/IP korrespondon me dy shtresat e fundit OSI. Shtresa e lidhjes së të dhënave krijon protokolle për transmetimin e të dhënave mbi mediumin fizik.

Fizike paraqet lidhjen fizike aktuale - sinjalet elektrike, lidhësit, etj. Në grumbullin e protokollit TCP/IP, u vendos që këto dy shtresa të kombinohen në një, pasi që të dyja kanë të bëjnë me mediumin fizik.

Leksioni 3. TCP/IP stack. Protokollet bazë TCP/IP

Protokolli TCP/IP është protokolli bazë i rrjetit të transportit. Termi "TCP/IP" zakonisht i referohet gjithçkaje që lidhet me protokollet TCP dhe IP. Ai mbulon një familje të tërë protokollesh, programesh aplikimi, madje edhe vetë rrjetin. Familja përfshin protokollet UDP, ARP, ICMP, TELNET, FTP dhe shumë të tjerë.

Arkitektura e protokollit TCP/IP është projektuar për një rrjet të integruar të përbërë nga nënrrjeta të veçanta heterogjene të paketave të lidhura me njëra-tjetrën me anë të portave, në të cilat janë lidhur makina heterogjene. Secili prej nën-rrjeteve funksionon në përputhje me kërkesat e veta specifike dhe ka natyrën e vet të mediave të komunikimit. Megjithatë, supozohet se çdo nënrrjet mund të pranojë një paketë informacioni (të dhëna me kokën e duhur të rrjetit) dhe ta dorëzojë atë në një adresë të caktuar në atë nënrrjet të veçantë. Nënrrjeti nuk kërkohet të garantojë dërgimin e detyrueshëm të paketave dhe të ketë një protokoll të besueshëm nga fundi në fund. Në këtë mënyrë, dy makina të lidhura me të njëjtin nënrrjet mund të shkëmbejnë paketa.

Staku i protokollit TCP/IP ka katër shtresa (Figura 3.1).

Figura 3.1 – Stack TCP/IP

Shtresa IV korrespondon me shtresën e aksesit në rrjet, e cila funksionon në protokollet standarde të shtresës së lidhjes fizike dhe të të dhënave si Ethernet, Token Ring, SLIP, PPP dhe të tjera. Protokollet në këtë nivel janë përgjegjës për transmetimin e të dhënave të paketave në rrjet në nivelin e harduerit.

Shtresa III ofron punë në internet kur transmetohen paketa të dhënash nga një nënrrjet në tjetrin. Në këtë rast, protokolli IP funksionon.

Shtresa II është kryesore dhe funksionon bazuar në protokollin e kontrollit të transmetimit TCP. Ky protokoll është i nevojshëm për transmetimin e besueshëm të mesazheve ndërmjet programeve aplikative të vendosura në makina të ndryshme duke krijuar lidhje virtuale ndërmjet tyre.

Niveli I – aplikuar. Stacki TCP/IP ka ekzistuar për një kohë të gjatë dhe përfshin një numër të madh protokollesh dhe shërbimesh të nivelit të aplikacionit (protokolli i transferimit të skedarëve FTP, protokolli Telnet, protokolli Gopher për qasjen në burimet e hapësirës botërore GopherSpace, protokolli më i famshëm HTTP për akses bazat e të dhënave të largëta të hipertekstit në rrjetat e kobureve botërore, etj.).

Të gjitha protokollet e stivës mund të ndahen në dy grupe: protokollet e transferimit të të dhënave, të cilat transferojnë të dhëna të dobishme ndërmjet dy palëve; protokollet e shërbimit të nevojshëm për funksionimin korrekt të rrjetit.

Protokollet e shërbimit përdorin domosdoshmërisht një lloj protokolli të transferimit të të dhënave. Për shembull, protokolli i shërbimit ICMP përdor protokollin IP. Interneti është koleksioni i të gjitha rrjeteve kompjuterike të lidhura duke përdorur protokollet TCP/IP.

Funksionet e shtresës së transportit. Protokollet TCP, UDP.

Niveli i katërt i modelit është krijuar për të ofruar të dhëna pa gabime, humbje dhe dyfishime në sekuencën në të cilën ato janë transmetuar. Nuk ka rëndësi se çfarë të dhënash transmetohen, nga ku dhe ku, domethënë, ai siguron vetë mekanizmin e transmetimit. Shtresa e transportit ofron llojet e mëposhtme të shërbimeve:

– vendosja e një lidhjeje transporti;

- transferimi i të dhënave;

– ndërprerje e lidhjes së transportit.

Funksionet e kryera nga shtresa e transportit:

– konvertimi i një adrese transporti në një adresë rrjeti;

– multipleksimi i lidhjeve të transportit në lidhjet e rrjetit;

– vendosja dhe prishja e lidhjeve të transportit;

– renditja e blloqeve të të dhënave në lidhje individuale;

– zbulimin e gabimeve dhe kontrollin e nevojshëm mbi cilësinë e shërbimeve;

– rikuperimi nga gabimet;

– segmentimi, shoqërimi dhe bashkimi;

– kontrolli i rrjedhës së të dhënave mbi lidhjet individuale;

– funksionet mbikëqyrëse;

– transmetimi i blloqeve të të dhënave urgjente të transportit.

Protokolli i Kontrollit të Transmisionit TCP ofron një shërbim të besueshëm të shpërndarjes së paketave të orientuar drejt lidhjes.

Protokolli TCP:

– garanton dorëzimin e datagrameve IP;

– kryen segmentimin dhe montimin e blloqeve të mëdha të të dhënave të dërguara nga programet;

– siguron shpërndarjen e segmenteve të të dhënave sipas rendit të kërkuar;

– kontrollon integritetin e të dhënave të transmetuara duke përdorur një shumë kontrolli;

– dërgon mirënjohje pozitive nëse të dhënat merren me sukses. Duke përdorur mirënjohje selektive, mund të dërgoni gjithashtu mirënjohje negative për të dhënat që nuk janë marrë;

– Ofron transportin e preferuar për programet që kërkojnë transferim të besueshëm të të dhënave të bazuara në sesion, të tilla si bazat e të dhënave klient-server dhe programet e postës elektronike.

TCP bazohet në komunikimin pikë-për-pikë ndërmjet dy nyjeve të rrjetit. TCP merr të dhëna nga programet dhe i përpunon ato si një rrjedhë bajtësh. Bajtet grupohen në segmente, të cilëve u caktohen numra sekuencialë nga TCP për të mundësuar montimin e duhur të segmenteve në hostin marrës.

Në mënyrë që dy nyje TCP të komunikojnë, ato duhet së pari të krijojnë një sesion me njëri-tjetrin. Një seancë TCP inicohet duke përdorur një proces të quajtur shtrëngim duarsh me tre drejtime, i cili sinkronizon numrat e sekuencës dhe transmeton informacionin e kontrollit të nevojshëm për të krijuar një lidhje virtuale midis nyjeve. Pasi të përfundojë ky proces i shtrëngimit të duarve, përcjellja dhe njohja e paketave fillon në rend sekuencial midis këtyre nyjeve. Një proces i ngjashëm përdoret nga TCP përpara se të përfundojë një lidhje për të siguruar që të dy nyjet kanë përfunduar dërgimin dhe marrjen e të dhënave (Figura 3.2).

Figura 3.2 – Formati i kokës së segmentit TCP

Fushat e portit burim dhe portit të destinacionit zënë 2 bajt dhe identifikojnë procesin e dërgimit dhe procesin e marrësit. Fushat e numrit të sekuencës dhe numrit të konfirmimit (4 bajt të gjata) numërojnë secilin bajt të të dhënave të dërguara ose të marra. Zbatuar si numra të plotë të panënshkruar që rivendosen kur arrijnë vlerën e tyre maksimale. Secila palë mban numrin e vet serial. Fusha e gjatësisë së kokës është 4 bit dhe përfaqëson gjatësinë e kokës së segmentit TCP, e matur me fjalë 32-bit. Gjatësia e kokës nuk është fikse dhe mund të ndryshojë në varësi të vlerave të vendosura në fushën e parametrave. Fusha rezervë zë 6 bit. Fusha e flamujve është 6 bit e gjatë dhe përmban gjashtë flamuj 1-bit:

– flamuri URG (Treguesi Urgjent) vendoset në 1 nëse përdoret treguesi në fushën e të dhënave urgjente;

– flamuri ACK (Acknowledgment) vendoset në 1 nëse fusha e numrit të konfirmimit përmban të dhëna. Përndryshe kjo fushë shpërfillet;

– flamuri PSH (Push) do të thotë që grumbulli TCP marrës duhet të informojë menjëherë aplikacionin për të dhënat hyrëse, në vend që të presë derisa buferi të mbushet;

– flamuri RST (Rivendosja) përdoret për të anuluar një lidhje: për shkak të një gabimi aplikacioni, refuzimit të një segmenti të pasaktë, një përpjekje për të krijuar një lidhje në mungesë të shërbimit të kërkuar;

– caktohet flamuri SYN (Synchronize) kur fillon një lidhje dhe sinkronizon numrin e sekuencës;

– flamuri FIN (Finished) përdoret për të ndërprerë lidhjen. Tregon që dërguesi ka përfunduar transmetimin e të dhënave.

Fusha e madhësisë së dritares (2 bajt e gjatë) përmban numrin e bajteve që mund të dërgohen pas një bajt që tashmë është pranuar. Fusha kontrolluese (gjatësia 2 bajt) përdoret për të rritur besueshmërinë. Ai përmban një shumë kontrolli të kokës, të dhënave dhe pseudo-titullit. Kur kryeni llogaritjet, fusha e kontrollit vendoset në zero dhe fusha e të dhënave plotësohet me një bajt zero nëse gjatësia e saj është një numër tek. Algoritmi kontrollues thjesht shton të gjitha fjalët 16-bit në komplementin e dy dhe më pas llogarit plotësimin e të gjithë shumës.

Protokolli UDP, duke qenë një protokoll datagrami, e zbaton shërbimin sa herë që është e mundur, domethënë nuk garanton dërgimin e mesazheve të tij dhe, për rrjedhojë, në asnjë mënyrë nuk kompenson mosbesueshmërinë e protokollit të datagramit IP. Njësia e të dhënave të protokollit UDP quhet paketë UDP ose datagram i përdoruesit. Çdo datagram mbart një mesazh të veçantë përdoruesi. Kjo rezulton në një kufizim: gjatësia e një datagrami UDP nuk mund të kalojë gjatësinë e fushës së të dhënave të protokollit IP, e cila nga ana tjetër është e kufizuar nga madhësia e kornizës së teknologjisë themelore. Prandaj, nëse buferi UDP bëhet i plotë, të dhënat e aplikacionit hidhen poshtë. Kreu i paketës UDP, i përbërë nga katër fusha 2-byte, përmban fushat portin burimor, portin e destinacionit, gjatësinë UDP dhe kontrollin (Figura 3.3).

Fushat e portit burim dhe portit të destinacionit identifikojnë proceset e dërgimit dhe të marrjes. Fusha e gjatësisë UDP përmban gjatësinë e paketës UDP në bajt. Fusha e kontrollit përmban shumën e kontrollit të paketës UDP, e llogaritur mbi të gjithë paketën UDP me pseudo-titullin e shtuar.

Figura 3.3 – Formati i kokës së paketës UDP

Literatura bazë: 2

Leximi i mëtejshëm: 7

Pyetjet e kontrollit:

1. Cili protokoll në OSI është TCP/IP?

2. Cili është qëllimi i arkitekturës së protokollit TCP/IP?

3. Çfarë shtresash ka steka TCP/IP?

4. Çfarë funksionesh kryen Protokolli i Kontrollit të Transmisionit TCP?

5. Çfarë dallimesh ekzistojnë ndërmjet protokolleve TCP dhe UDP?

Serverët që zbatojnë këto protokolle në një rrjet të korporatës i ofrojnë klientit një adresë IP, portë, maskë rrjeti, serverë emrash dhe madje edhe një printer. Përdoruesit nuk duhet të konfigurojnë manualisht hostet e tyre në mënyrë që të përdorin rrjetin.

Sistemi operativ QNX Neutrino zbaton një tjetër protokoll konfigurimi automatik të quajtur AutoIP, i cili është një projekt i Komitetit të Auto-konfigurimit të IETF. Ky protokoll përdoret në rrjete të vogla për të caktuar adresat IP lokale të lidhjeve për hostet. Protokolli AutoIP përcakton në mënyrë të pavarur adresën IP lokale të lidhjes, duke përdorur një skemë negocimi me hostet e tjerë dhe pa kontaktuar një server qendror.

Duke përdorur protokollin PPPoE

Shkurtesa PPPoE qëndron për Protokollin Point-to-Point mbi Ethernet. Ky protokoll përmbledh të dhënat për transmetim përmes një rrjeti Ethernet me një topologji të urë.

PPPoE është një specifikim për lidhjen e përdoruesve të Ethernet-it me internetin përmes një lidhjeje me brez të gjerë, si p.sh. një linjë abonenti dixhital me qira, një pajisje me valë ose një modem kabllor. Përdorimi i protokollit PPPoE dhe një modemi me brez të gjerë u siguron përdoruesve të rrjetit kompjuterik lokal akses individual dhe të vërtetuar në rrjetet e të dhënave me shpejtësi të lartë.

Protokolli PPPoE kombinon teknologjinë Ethernet me protokollin PPP, duke krijuar në mënyrë efektive një lidhje të veçantë me një server në distancë për çdo përdorues. Kontrolli i aksesit, llogaritja e lidhjes dhe zgjedhja e ofruesit të shërbimit përcaktohen për përdoruesit, jo për hostet. Avantazhi i kësaj qasjeje është se as kompania telefonike dhe as ofruesi i shërbimit të internetit nuk duhet të ofrojnë ndonjë mbështetje të veçantë për këtë.

Ndryshe nga lidhjet dial-up, lidhjet DSL dhe modem kabllor janë gjithmonë aktive. Për shkak se lidhja fizike me një ofrues shërbimi në distancë ndahet midis përdoruesve të shumtë, nevojitet një metodë kontabiliteti që regjistron dërguesit dhe destinacionet e trafikut dhe tarifon përdoruesit. Protokolli PPPoE lejon përdoruesin dhe hostin në distancë që po marrin pjesë në një seancë komunikimi të mësojnë adresat e rrjetit të njëri-tjetrit gjatë një shkëmbimi fillestar të quajtur zbulim(zbulim). Pasi të jetë krijuar një sesion midis një përdoruesi individual dhe një hosti të largët (p.sh., një ofrues shërbimi interneti), sesioni mund të monitorohet për qëllime akruale. Shumë shtëpi, hotele dhe korporata ofrojnë akses publik në internet përmes linjave dixhitale të pajtimtarëve duke përdorur teknologjinë Ethernet dhe protokollin PPPoE.

Një lidhje nëpërmjet protokollit PPPoE përbëhet nga një klient dhe një server. Klienti dhe serveri funksionojnë duke përdorur çdo ndërfaqe që është afër specifikimeve të Ethernetit. Kjo ndërfaqe përdoret për të lëshuar adresa IP për klientët dhe për t'i lidhur ato adresa IP me përdoruesit dhe, sipas dëshirës, me stacionet e punës, në vend të vërtetimit të bazuar vetëm në stacionin e punës. Serveri PPPoE krijon një lidhje pikë-për-pikë për çdo klient.

Vendosja e një sesioni PPPoE

Për të krijuar një seancë PPPoE, duhet të përdorni shërbiminpppoed. Moduliio-pkt-*nOfron shërbime të protokollit PPPoE. Së pari ju duhet të vraponiio-pkt-*Meshofer i përshtatshëm. Shembull: