Viruset trojane, murtaja e botës kompjuterike të shekullit të 21-të. Shkurtimisht në njerëzit e thjeshtë që ata i quajnë - trojans. Më lejoni t'ju kujtoj se një emër i tillë iu dha, bazuar në emrin e qytetit antik të famshëm, jo kriminal, të Trojës dhe fitoren e grekëve (dananëve) me ndihmën e dinakërisë. Për informimin e brezit të ri, që me shumë gjasa e ka parë këtë histori nga një film hollivudian që nuk i qëndron asnjë kritike historike, në librat historikë shkruhet se lufta nuk zgjati 12 ditë si një film, por çdo ditë për pak më pak se 10 vjet rrethim dhe sigurisht që nuk pati beteja prijësish. Gjithashtu nga kjo epokë u shfaqën fjalë të urta

Kini frikë nga danezët që sjellin dhurata

Ata nuk shikojnë dhëmbët e një kali të caktuar

Por le t'i lëmë këto mospërputhje në ndërgjegjen e Hollivudit. Por thelbi i filmit përcillet, apo jo. Kur grekët dëshpëruan të merrnin qytetin me stuhi, ata iu drejtuan dinakërisë dhe me ndihmën e kësaj dinake, ata mundën, praktikisht pa humbje, të kapnin qytetin e pathyeshëm për një kohë të gjatë dhe të fitonin një fitore të pakushtëzuar. Duke respektuar të drejtat e autorit, vlen të përmendet se autori i idesë ishte Odiseu i madh. Por unë mendoj se ai nuk e imagjinonte atëherë se ideja e tij brilante do të merrte një karakter dhe shkallë shumë më kërcënuese në ditët tona.

Kuajt e Trojës në kohët moderne

"Viruset trojane" aktuale veprojnë në të njëjtin parim. Kjo është, pa pëlqimin tuaj ose ndonjë veprim tjetër konfirmues, këto viruse ata nuk mund të hyjnë në kompjuterin tuaj. Si një kalë trojan, ai vetë, për arsye të dukshme, nuk u fut në kështjellë, ata vetë e lanë të hynte. Është saktësisht e njëjta gjë me viruset. Numri i mënyrave dhe preteksteve të besueshme për të hyrë në kompjuterin tuaj tani është nën një milion. Speci është i qartë se të gjitha metodat nuk mund të merren parasysh, dhe shumë, përfshirë edhe mua, herë pas here bien në truket e reja. Por në përgjithësi, shumica dërrmuese e këtyre llojeve të viruseve kanë të njëjtat simptoma si te pacientët me ftohje. Të njëjtat simptoma, të marra në rrethana të ndryshme.

Një tipar dallues dhe përgjithësisht pozitiv i viruseve të tillë është se ato zakonisht nuk shkaktojnë ndonjë dëm për sistemet operative dhe harduerin. Qëllimi i tyre kryesor është të vjedhin, t'i transferojnë mashtruesit informacione të ndryshme të nevojshme, kryesisht skedarë. Si rregull, ky është informacion i klasifikuar. Një informacion i tillë përfshin fjalëkalime, kode sekrete aksesi, çelësa enkriptimi dhe gjëra të tjera të ngjashme, të cilat nuk janë të pakta.

Për shembull, shumica e të ashtuquajturave hakime të programit të mirënjohur të sistemit të pagesave WebMoney ndodhin pikërisht përmes. Dua të vërej menjëherë, për hir të drejtësisë, se viruse të tillë nuk hakojnë WebMoney, por përfitojnë vetëm nga lloji i sinqertë i pakujdesisë së përdoruesit.

Masat paraprake bazë

Në pjesën më të madhe, të gjitha programet antivirus mund të merren me viruse të tillë, dhe shumica e Firewall-it (firewall-et, në rusisht) bllokojnë transmetimin e paautorizuar të të dhënave te palët e treta përmes Internetit.

Problemi kryesor është se viruse të tillë janë shumë të lehtë për t'u modifikuar dhe bazat e të dhënave antivirus nuk mund të gjurmojnë shpejt tendencat e ndryshimeve në programe të tilla. Firewall-et gjithashtu kanë një sërë mangësish për këtë çështje, zakonisht për shkak të konfigurimit të gabuar, pasi në 99% të rasteve, përdoruesit nuk janë përdorues aq profesionistë për të konfiguruar profesionalisht gjëra të tilla mjaft të ndërlikuara. Dhe ato që janë ngritur në mënyrë elementare, si rregull, nuk mbrojnë nga asgjë, por qëndrojnë për rregull që të rinjtë të mos bëjnë shaka. Shpesh, shumë përdorues as nuk mund të dallojnë një Firewall të vërtetë nga ai i maskuar si një i tillë falas. Virusi trojan.

Nga rruga, hasa në viruse që goditën në mënyrë brutale sistemin e mbrojtjes së kompjuterit, thjesht duke fikur (ndaluar funksionimin) gjithashtu edhe Firewall-in. Epo, për një ngarkesë të plotë municioni, ata bllokuan hyrjen në faqet antivirus. E cila është bërë një praktikë mjaft e zakonshme këto ditë. Kështu, përdoruesi mbetet krejtësisht i zhveshur, por nuk ka asgjë për të fshehur pas! Edhe pse ka një anë pozitive, nëse gjen një veçori të tillë, atëherë, pa u menduar, mund të them se diagnoza është një virus trojan. Metoda e trajtimit është të telefononi patjetër një specialist dhe të mos përpiqeni ta zgjidhni vetë këtë problem nëse nuk dini për të.

Pra, le të përmbledhim: viruset trojan janë shumë më të rrezikshëm nga sa mund të mendohet në shikim të parë, por ka edhe një anë pozitive të kësaj medalje, këto janë metoda mjaft efektive për të luftuar këtë lloj infeksioni. Dhe më e rëndësishmja, nuk aplikohet asnjë dëmtim i veçantë i të dhënave. Gjëja kryesore pas një infeksioni është të ndryshoni fjalëkalimet kudo, ky është një parandalim i mirë.

Sigurisht, ekziston një numër i madh i programeve të specializuara që kontrollojnë kompjuterin tuaj për viruse. Të gjithë ata kanë veçori "të avancuara" shëruese. Ata gjurmojnë proceset në memorie, pastrojnë regjistrin e sistemit nga hyrjet e padëshiruara dhe manipulime të tjera të tilla.

Mbrojtja e keylogger

Keylogger-ët mund të klasifikohen si një klasë e veçantë e viruseve trojan. Fatkeqësisht, është jashtëzakonisht e vështirë për të kapur programe të tilla, pavarësisht se sa paketat antivirus mburren me algoritmet e tyre të kërkimit. Në vitin 2006, ai vetë shkroi një keylogger në një ndërmarrje për një, le të themi drejtpërdrejt nga biznesi i keq. Më nevojitej shumë informacion, edhe pas ekzekutimit me antiviruse moderne të shkruar në 2010, ky keylogger merr frymë lirshëm dhe mbetet i padetektueshëm. Detyra e këtij lloj programi është e thjeshtë për t'u turpëruar, madje edhe pas turpit. Kjo është për të shkruar në ndonjë skedar të maskuar, të gjitha kombinimet e tasteve që shtypni, manipulimin e mizave dhe herë pas here, për të mos ngjallur dyshime, dërgoni informacion tek sulmuesi për manipulimet e përdoruesit. Praktikisht nuk ka metoda të qarta për të luftuar këtë infeksion, ka vetëm vëmendje. E vetmja gjë është që nëse e keni konfiguruar siç duhet FireWall, atëherë ekziston një shans i madh që Fire të kapë keylogger gjatë transferimit të të dhënave, duke djegur veten. Por nëse programi maskohet si një lloj procesi i sistemit të Windows, atëherë detyra bëhet më e ndërlikuar deri në pikën e turpit. Dhe nëse të dhënat hiqen me dorë, domethënë me ndihmën e kontaktit të drejtpërdrejtë midis sulmuesit dhe kompjuterit të viktimës, në një USB flash drive, atëherë të gjitha mjetet janë praktikisht të pafuqishme. Kjo metodë praktikohet shumë shpesh në ndërmarrjet e mëdha. Sidomos administratorët e sistemit. Por jo për qëllime egoiste, por për qëllime edukative. Kështu të themi, për t'i shpuar përdoruesit e pakujdesshëm me hundë, ku nuk ia vlen të ngjitesh, sepse përdoruesit, si rregull, kur ngatërrojnë diçka, bërtasin "Unë nuk bëra asgjë, nuk shtypa asgjë", dhe këtu vjen në shpëtim keylogger, në të cilin të gjitha veprimet e përdoruesit janë kapur dhe ai nuk do të jetë më në gjendje ta heqë atë.

Ju mund të zgjidhni lehtësisht një keylogger për qëllime mësimore, thjesht gjeni një faqe zyrtare normale, çdo logger. Mos u përpiqni të shkarkoni programe të tilla nga ndonjë faqe pirate ose e dyshimtë. Dhe është më mirë të blini softuer normal për qëllime të tilla.

Fat i mirë dhe internet i sigurt.

Trojans mund të komplikojnë seriozisht jetën e çdo pronari kompjuteri. Në një farë mase, ato janë të ngjashme me viruset, pasi ato synojnë të shkaktojnë dëm tek përdoruesi. Dëmi nuk është domosdoshmërisht i qartë dhe i dukshëm, megjithatë, në një mënyrë ose në një tjetër, sistemi operativ ndikohet negativisht. Një virus i tillë trojan mund të instalohet nën maskën e softuerit të dobishëm ose të jetë plotësisht i padukshëm për përdoruesin.

Koncepti i një trojan

Një Trojan është një mjet me qëllim të keq që ndryshon ndjeshëm nga lloji klasik i viruseve që depërtojnë në kompjuterin e një përdoruesi duke përdorur algoritmet e tyre. Në të kundërt, për shfaqjen e një trojan, pjesëmarrja aktive e një personi është një parakusht, pasi një trojan nuk është në gjendje të përhapet vetë. Si rregull, këto shërbime janë maskuar si lloje të tjera skedarësh - nga paketat e instaluesve deri te të dhënat multimediale. Duke lëshuar një virus të tillë të kalit të Trojës, përdoruesi aktivizon algoritmet e programit me qëllim të keq. Në disa raste, trojanët bëhen pjesë e një virusi shumëkomponent.

Mënyrat për të injektuar malware

Duhet të kuptohet se qëllimi i një sulmuesi që krijoi ndonjë virus trojan është të detyrojë përdoruesin përfundimtar të ekzekutojë skedarin që përmban kodin e tij. Mashtruesit kanë dalë me shumë mënyra efektive, në shumicën e të cilave një person nuk do të dijë as për humbjen e kompjuterit të tij nga një Trojan.

Një Trojan përdoret shpesh për të maskuar veten si paketa të njohura të instaluesve të softuerit dhe aplikacioneve të lojërave. Në të ardhmen, një skedar i tillë vendoset në një shërbim jo të besueshëm të ndarjes së skedarëve ose në një portal të butë me cilësi të ulët. Përveç kësaj, një program me qëllim të keq mund të merret në një email, rrjet social dhe burime të tjera të ngjashme.

Skenari më i zakonshëm është një kërkesë për të shkarkuar softuer shtesë jo nga faqja zyrtare e zhvilluesit. Mund të jenë shfletues, përditësime, lojëra dhe shërbime të tjera. Gjithashtu, përdoruesi mund të bindet të ndjekë një lidhje të paverifikuar në rrjetet sociale dhe mesazhet e çastit.

Shenjat e infeksionit

Simptoma të ndryshme mund të tregojnë praninë e këtij lloji të malware në kompjuterin tuaj. Si rregull, përdoruesi mëson për të mjaft shpejt:

Në disa raste, programi nuk shfaqet aq qartë, megjithatë, efektet anësore janë ende të pranishme. Kjo është veçanërisht e dukshme për kompjuterët me performancë të ulët - Trojans ngarkojnë shumë procesorin, ai ngrihet, kjo është arsyeja pse . Shumica e burimeve të PC-së do të përdoren nga një proces i panjohur. Nëse gjendet ndonjë nga simptomat e mësipërme, është e detyrueshme.

Ilustrimi më poshtë tregon veprimin keqdashës në sistem në një rast nga praktika ime. Për më tepër, ju lutemi vini re se ky proces keqdashës nuk e ngarkon sistemin në 100%, në mënyrë që të mbetet pa u vënë re për sa më gjatë që të jetë e mundur, megjithatë duke ndërhyrë në nisjen e aplikacioneve. Emri i pakuptueshëm bie menjëherë në sy.

Qëllimi i Trojanit

Si rregull, çdo program trojan është shkruar për një qëllim të caktuar. Në thelb është pasurim, spiunazh dhe larje hesapesh personale. Pasojat për përdoruesin përfundimtar vijojnë se cilit virus i përket kali i Trojës:

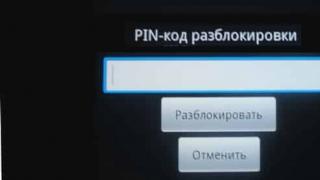

- Vjedhja e informacionit financiar. Të dhënat konfidenciale të synuara nga mashtruesit përfshijnë hyrjet, fjalëkalimet, numrat e portofolit dhe llogarive, kodet pine të kartave bankare, etj. Për të siguruar ndërveprimin e përdoruesit me bankingun në internet dhe sistemet e pagesave, po zhvillohen mekanizma të posaçëm sigurie. Një shembull i mrekullueshëm i kësaj qasjeje është futja e një kodi shtesë që dërgohet me SMS ose e-mail.

- Vjedhja e informacionit të llogarisë. Trojanët shpesh përpiqen të përgjojnë burimet e njohura të uebit - rrjetet sociale, mesazhet e çastit, faqet e takimeve, etj. Nëse janë të suksesshme, sulmuesi fillon të zhvat para në emër të përdoruesit nga miqtë e tij me pretekste të ndryshme. Gjithashtu, faqja e përdoruesit mund të përdoret për të ridrejtuar në sajte të caktuara.

- Të bllokuara. Softueri me qëllim të keq përdoret shpesh për të mbledhur adresat e postës elektronike për të dërguar mesazhe të padëshiruara.

- Rritja e trafikut të burimeve. Trojani i prezantuar do të hapë një faqe të parazgjedhur në shfletuesin e përdoruesit, duke rritur kështu performancën e tij dhe duke kontribuar në pasurimin e mashtruesve.

- Rritni shkarkimet e skedarëve. Siç e dini, shumë njerëz paguajnë përdoruesit për çdo shkarkim të skedarëve që ata kanë ngarkuar. Trojan mund të rrisë numrin e shkarkimeve të tilla dhe të përmirësojë shëndetin financiar të zhvilluesit të shërbimit.

- Menaxhimi kompjuterik. Një pajisje e infektuar me Trojan mund të përdoret për sulme DDOS të hakerëve në burime të ndryshme të internetit.

- Shkatërrimi i të dhënave. Fshirja e informacionit të vlefshëm në kompjuterin e përdoruesit, si dhe dëmtimi i disa komponentëve harduerikë.

- Mbledhja e të dhënave personale të përdoruesve. Informacioni statistikor mbi faqet e vizituara, programet e preferuara, filmat, muzikën dhe aspekte të tjera të jetës së përditshme të përdoruesve, të mbledhura me ndihmën e Trojans, përbën bazën e kërkimit të marketingut të kompanive tregtare.

- Telefonata drejt numrave premium. Nëse një përdorues lidhet me internetin duke përdorur një modem, atëherë Trojani i integruar mund të kryejë periodikisht thirrje në numra të shtrenjtë me pagesë.

Përveç këtyre qëllimeve, malware mund të përdoret për qëllime personale, si hakmarrja ose shantazhi. Prandaj, është mirë që të paktën të instalohet, për të shmangur hyrjen e dëmtuesve në kompjuter.

Si të hiqni një virus trojan

Një metodë mjaft efektive për të shmangur futjen e një trojan është përdorimi. Shumë shërbime janë në gjendje të bllokojnë nisjen e një Trojan. Pavarësisht se vazhdon të përmirësohet vazhdimisht, në disa raste mund të mos zbulojë një kërcënim.

Nëse skanimi antivirus nuk dha rezultate, atëherë duhet të studioni me kujdes të gjitha proceset ekzistuese dhe të provoni. Nëse emri i procesit është i panjohur dhe ka një konsum të shumë burimeve të CPU, atëherë ka shumë mundësi që ai të jetë një Trojan.

Sa i sigurt mendoni se është lundrimi në internet për informacionin tuaj personal? Në fund të fundit, sa më shumë që njeriu të transferojë aktivitetet e tij të përditshme, qoftë komunikim, punë, studim apo argëtim në hapësirën virtuale, aq më shumë informacion personal duhet t'i besosh internetit. Dhe gjendja personale financiare ose mendore varet nga kjo. Në këtë artikull, unë do të prek një faktor kaq të rrezikshëm në internet që lidhet me vjedhjen e identitetit si Trojans ose, thjesht, Trojans.

Qëllimi i këtyre përbindëshave të vegjël të rrjetit është të depërtojnë në heshtje në sistemin e përdoruesit dhe të monitorojnë veprimet e tij ose të skanojnë skedarët e kompjuterit për të dhëna mbi fjalëkalimet e shërbimeve të ndryshme, si dhe të vjedhin informacione rreth kartave të kreditit dhe kuletave elektronike. Ekzistojnë gjithashtu Trojan të tillë që u japin pronarëve të tyre kontroll të plotë mbi makinën e infektuar, gjë që u lejon atyre të veprojnë pothuajse në mënyrë të padukshme në rrjet në emër të vetë përdoruesit. Për shembull, mund të kryeni operacione të ndryshme financiare për të tërhequr dhe transferuar para nga llogaritë në pronësi të përdoruesit. Le të hedhim një vështrim më të afërt se çfarë janë Trojans dhe si mund të mbroheni prej tyre.

Dy lloje kryesore të Trojans

Ky lloj trojanësh prezantohen si aplikacione të zakonshme klient-server. Serveri, pjesa e kontrollit të programit me qëllim të keq injektohet në kompjuterin e viktimës. Një modul i tillë, zakonisht me përmasa të vogla, hap një port rrjeti në sistemin e përdoruesit për qasje falas te një haker. Kështu, shfaqet një pasazh i caktuar, përmes të cilit, më pas, sulmuesi, pa vështirësi të panevojshme, do të hyjë në sistemin e përdoruesit. Por hakeri ende duhet të mësojë për zbulimin e kësaj zbrazëtie. Për ta bërë këtë, ai zakonisht lëshon një program skaner që do t'i bjerë një numri të caktuar adresash rrjeti dhe do të raportojë për ato ku hyrja në sistem do të jetë e mundur si rezultat i një infeksioni të suksesshëm trojan (d.m.th., portet e hapura nga trojani në do të gjendet sistemi). Është gjithashtu e mundur që, nëse futet me sukses, vetë trojanët të informojnë hostin për kompjuterin e infektuar dhe adresën e tij në internet. Sidoqoftë, në këtë rast, rreziku i zbulimit të një trojan gjithashtu rritet.

Ky lloj trojanësh prezantohen si aplikacione të zakonshme klient-server. Serveri, pjesa e kontrollit të programit me qëllim të keq injektohet në kompjuterin e viktimës. Një modul i tillë, zakonisht me përmasa të vogla, hap një port rrjeti në sistemin e përdoruesit për qasje falas te një haker. Kështu, shfaqet një pasazh i caktuar, përmes të cilit, më pas, sulmuesi, pa vështirësi të panevojshme, do të hyjë në sistemin e përdoruesit. Por hakeri ende duhet të mësojë për zbulimin e kësaj zbrazëtie. Për ta bërë këtë, ai zakonisht lëshon një program skaner që do t'i bjerë një numri të caktuar adresash rrjeti dhe do të raportojë për ato ku hyrja në sistem do të jetë e mundur si rezultat i një infeksioni të suksesshëm trojan (d.m.th., portet e hapura nga trojani në do të gjendet sistemi). Është gjithashtu e mundur që, nëse futet me sukses, vetë trojanët të informojnë hostin për kompjuterin e infektuar dhe adresën e tij në internet. Sidoqoftë, në këtë rast, rreziku i zbulimit të një trojan gjithashtu rritet.

Në çdo rast, mjafton që një sulmues të ekzekutojë pjesën e dytë të programit, të quajtur klient, i cili do të lidhet me programin e serverit në kompjuterin e viktimës dhe do të transferojë kontrollin e sistemit direkt në duart e hakerit. Këtu, në varësi të funksionalitetit të programit Trojan, në sistemin e përdoruesit do të jetë e mundur të bëhet gjithçka që ai vetë mund të përballojë.

Një lloj po aq i rrezikshëm i trojanit spyware quhet postues. Ato ndryshojnë nga prapaskenat në pavarësi dhe fshehtësi më të madhe. Postuesit nuk hapin zbrazëtira në sistem, ata vetë mbledhin informacion në lidhje me të dhënat për të cilat pronari i tyre është i interesuar, për shembull, për fjalëkalime të ndryshme. Këta lloj trojanësh mund të skanojnë në heshtje dhe në mënyrë të vazhdueshme sistemin tuaj duke kërkuar informacionin që u nevojitet, ose thjesht mund të ndjekin të gjitha veprimet e përdoruesit, të tilla si goditjet e tastierës në momente të caktuara.

Një lloj po aq i rrezikshëm i trojanit spyware quhet postues. Ato ndryshojnë nga prapaskenat në pavarësi dhe fshehtësi më të madhe. Postuesit nuk hapin zbrazëtira në sistem, ata vetë mbledhin informacion në lidhje me të dhënat për të cilat pronari i tyre është i interesuar, për shembull, për fjalëkalime të ndryshme. Këta lloj trojanësh mund të skanojnë në heshtje dhe në mënyrë të vazhdueshme sistemin tuaj duke kërkuar informacionin që u nevojitet, ose thjesht mund të ndjekin të gjitha veprimet e përdoruesit, të tilla si goditjet e tastierës në momente të caktuara.

Në fund të mbledhjes së të dhënave, të gjitha informacionet do të dërgohen në një burim në rrjet në pronësi të hakerit. Zakonisht si burim i tillë shërben e-maili i vjetër i mirë, prej nga vjen edhe emri i këtij lloji trojanësh - mailers, nga fjala mail ose mail, që do të thotë postë.

Si depërtojnë trojanët në kompjuterin e një përdoruesi

Një nga teknikat më efektive sot është injektimi i kodit keqdashës në produkte softuerike të rralla ose të shtrenjta dhe prezantimi i tyre te përdoruesi si një dhuratë për shkarkim falas. Më shpesh, hakerët pëlqejnë të fshehin viruset e tyre në ato burime informacioni, qasja falas në të cilat zakonisht është e kufizuar për një arsye ose një tjetër. Kjo vlen edhe për faqet e internetit me katalogë të programeve falas, të cilat zakonisht janë shumë të shtrenjta në rafte. Nuk ka nevojë të përpiqeni të kërkoni akses falas në ato produkte që shpërndahen zyrtarisht vetëm për qëllime komerciale. Duke ofruar shkarkime falas të produkteve të tilla, mashtruesit joshin shumë dashamirës sylesh të djathit falas në rrjetet e tyre.

Duhet të them që mund të kapni një Trojan në rrjet edhe kur jeni plotësisht i papunë në internet. Mjafton vetëm fakti që në këtë moment sistemi juaj ka një lidhje aktive në internet. Vetë kodi me qëllim të keq mund të gjejë rrugën e tij drejt sistemit të përdoruesit të pafat përmes të ashtuquajturave vrima që mund të gjejë në të. Në këtë rast, vrimat mund të konsiderohen si gabime në sistemin operativ dhe produktet softuerike që funksionojnë në të, falë të cilave një haker mund të nisë në mënyrë të pavarur një Torjan ose ndonjë program tjetër me qëllim të keq për të infektuar sistemin. Por kjo tashmë është një çështje se nga cilat rregulla do të udhëhiqeni kur ndërtoni informacione dhe mbrojtje teknike të të dhënave tuaja.

Si të mbroheni nga trojanët

Unë nxitoj t'ju informoj se jo gjithçka është aq e zymtë sa mund të duket në shikim të parë. Duke ndjekur rregullat bazë të sigurisë kur lidheni me rrjetin dhe lundroni në internet, mund të zvogëloni ndjeshëm rrezikun e infektimit në sistemin tuaj. Nuk ka asnjë arsye që sulmuesit të gjuajnë me qëllim në mënyrë specifike për të dhënat tuaja sekrete, ata kanë mjaft nga ata përdorues që, duke mos respektuar sigurinë e informacionit, bien në grackat e tyre. Këtu është një listë e rekomandimeve për sigurinë e informacionit që duhet të udhëzojë këdo që ndërvepron me internetin ose rrjete të tjera dhe dëshiron të mbrojë të dhënat e tij dhe sistemin e tij nga trojanë dhe programe të tjera keqdashëse.

Unë nxitoj t'ju informoj se jo gjithçka është aq e zymtë sa mund të duket në shikim të parë. Duke ndjekur rregullat bazë të sigurisë kur lidheni me rrjetin dhe lundroni në internet, mund të zvogëloni ndjeshëm rrezikun e infektimit në sistemin tuaj. Nuk ka asnjë arsye që sulmuesit të gjuajnë me qëllim në mënyrë specifike për të dhënat tuaja sekrete, ata kanë mjaft nga ata përdorues që, duke mos respektuar sigurinë e informacionit, bien në grackat e tyre. Këtu është një listë e rekomandimeve për sigurinë e informacionit që duhet të udhëzojë këdo që ndërvepron me internetin ose rrjete të tjera dhe dëshiron të mbrojë të dhënat e tij dhe sistemin e tij nga trojanë dhe programe të tjera keqdashëse.

1. Instaloni dhe përditësoni periodikisht antivirusin tuaj.

Tani pothuajse të gjithë antivirusët mbështesin përditësimet ditore në modalitetin automatik, ndërsa të tjerët janë gjithashtu në gjendje të përditësojnë modulet e tyre të softuerit kur lëshohen versione të reja. Pas instalimit, sigurohuni që të kontrolloni cilësimet për përditësime automatike. Asgjë nuk duhet të ndërhyjë me programin kur shkarkoni bazat e të dhënave të përditësuara të viruseve nga rrjeti. Një herë në javë, këshillohet të bëni një skanim të plotë të të gjithë sistemit për viruse. Antivirusët e mirë komercialë janë shumë të suksesshëm në trajtimin e çdo trojan.

2. Mbajeni firewall-in tuaj gjithmonë të ndezur.

Sigurisht, muri i zjarrit standard i Windows është më i mirë se asgjë, por në mënyrë ideale unë rekomandoj instalimin e një muri zjarri të palës së tretë me funksionin e njoftimit për përpjekjet e një programi të caktuar për të dërguar të dhëna përmes Internetit.

3. Përditësoni sistemin tuaj operativ.

Modulet e vjetëruara të sistemit operativ janë informacione për të gjitha llojet e viruseve, duke përfshirë Trojans. Zhvilluesit e sistemeve operative po përmirësojnë vazhdimisht mbrojtjen e tyre dhe po përditësojnë modulet e tyre për të ofruar mbrojtje më të mirë kundër infeksionit të rrjetit. Do të jetë shumë më e sigurt nëse sistemi juaj operativ është caktuar të përditësohet automatikisht. Nëse për ndonjë arsye nuk jeni në gjendje të përdorni një version të licencuar komercial të sistemit operativ dhe duhet të punoni nën një kopje të paligjshme të tij, ju rrezikoni veten, për faktin se një sistem i tillë nuk mund të përditësohet në mënyrë cilësore. Në këtë rast, ju rekomandoj që të mësoni bazat e punës në çdo sistem të lirë të ngjashëm me Linux dhe të kaloni në të.

4. Përditësoni softuerin tuaj me versione të reja.

Kjo është veçanërisht e vërtetë për programet që, në një mënyrë apo tjetër, ndërveprojnë me internetin. Para së gjithash, ai shkarkon shfletues, programe emaili, shtresa të poshtme dhe motorë për të luajtur video Flash. Në shumicën e rasteve, të gjitha këto programe janë konfiguruar që të njoftojnë automatikisht përdoruesin për shfaqjen e versioneve të reja, dhe disa mund të bëjnë përditësime të tilla vetë në modalitetin e fshehtë. Por mbani në mend se ofertat e përditësimeve të softuerit që mund t'i shihni në faqe të ndryshme nuk kanë nevojë të pranohen fare. Fakti është se mesazhe të tilla përditësimi mund të falsifikohen lehtësisht në një burim ueb të hakuar. Një përdorues i papërvojë në çështje të tilla thjesht mund të mos e vërejë falsifikimin dhe të nisë virusin e bashkangjitur së bashku me përditësimin. Sidoqoftë, do të ishte krejtësisht marrëzi të refuzosh përditësimet, kështu që nëse nuk jeni të sigurt për burimin që ofron versionin e ri, është më mirë të shkoni në faqen zyrtare të programit të dëshiruar dhe të shkarkoni përditësimin nga atje.

5. Përdorni vetëm softuer nga burime të besueshme.

Këto janë faqet zyrtare të internetit të zhvilluesve ose portalet e mëdha të softuerit të mirë-krijuar. Para se të nisni një program të ri, sigurohuni që ta skanoni atë me një antivirus. Unë kam deklaruar tashmë mendimin tim për programet e hakuara më lart.

6. Asnjëherë mos shkoni në faqet e internetit të diskutueshme.

Kjo është veçanërisht e vërtetë për faqet, lidhjet e të cilave premtojnë oferta joshëse si "Argëtim falas për të rriturit", "programe komerciale falas", "nuk keni parë kurrë diçka të tillë" dhe të ngjashme. Nëse dëshironi të lundroni në internet pa qëllim, përdorni lidhje nga drejtoritë e mëdha të internetit ose mund të përdorni një të besuar timin.

7. Adresat e faqeve ku ruhet llogaria juaj me informacion të vlefshëm është më e mirë futni manualisht.

Duke pasur parasysh përdorimin e gjerë të metodave të phishing për vjedhjen e informacionit, përdoruesi rrezikon të klikojë në një lidhje për të shkuar në një kopje të saktë të një faqeje të rreme dhe për të transferuar fjalëkalimin e tij te sulmuesit. Me një sulm phishing të ekzekutuar mirë, përdoruesi as nuk do të dijë për të. Trajnoni kujtesën tuaj dhe përdorni metodën manuale të futjes së adresave më të rëndësishme në shiritin e adresave të shfletuesit tuaj.

8. Mos përdorni të njëjtat fjalëkalime për shërbime të ndryshme.

Në mënyrë ideale, unë rekomandoj ndryshimin periodik të fjalëkalimeve në burimet e Internetit që janë veçanërisht të rëndësishme për ju. Kur regjistroheni për një shërbim të ri që kërkon nga ju të specifikoni një adresë emaili, mos përdorni kurrë një fjalëkalim të ngjashëm me fjalëkalimin nga llogaria e specifikuar e emailit, nëse është të paktën diçka e dashur për ju. Nëse ka shumë fjalëkalime, mund të përdorni programe të specializuara për ruajtjen e fjalëkalimeve ose t'i shkruani ato në një fletore të veçantë letre.

9. Mos punoni nën një llogari administrative në sistemin operativ.

Mos harroni se sapo një Trojan të hyjë në sistemin tuaj, ai mund të bëjë vetëm atë që lejohet nga rregullat e llogarisë rrjedhëse. Nëse llogaria e administratorit është aktive në këtë moment, kodi i virusit do të jetë në gjendje të përgjojë të gjitha burimet e disponueshme në sistem në mënyrë që të funksionojë sa më frytdhënëse dhe të fshihet nga antiviruset. Natyrisht, llogaria administrative duhet të ketë një fjalëkalim të fortë.

Këto janë në fakt të gjitha rregulla mjaft të thjeshta, duke ndjekur të cilat nuk ka gjasa të hasni një fenomen të tillë në internet si trojans. Për ata përdorues që dyshojnë për praninë e viruseve në sistemin e tyre, duke përfshirë Trojans, ju sugjeroj të lexoni artikullin,

Një nga bezdisjet më të mëdha për përdoruesit e internetit është "kali i Trojës" - një virus që përhapet në rrjet nga ndërhyrës. Dhe megjithëse zhvilluesit e programeve antivirus po modifikojnë vazhdimisht programet e tyre, duke i bërë ato më të besueshme, problemi mbetet akoma, sepse hakerët gjithashtu nuk qëndrojnë të qetë.

Pas leximit të këtij artikulli, do të mësoni se si të mbroni kompjuterin tuaj nga infiltrimi i një trojan, dhe gjithashtu të mësoni se si ta hiqni këtë virus nëse përfundon në pajisjen tuaj.

Çfarë është një "kalë Trojan"?

Emri i këtij virusi është huazuar nga një legjendë që thotë se grekët bënë një kalë prej druri, brenda të cilit fshiheshin luftëtarët.

Më pas kjo strukturë u dorëzua në portat e Trojës (prandaj emri), gjoja si shenjë pajtimi. Natën, ushtarët grekë hapën portat e qytetit armik dhe i shkaktuan një disfatë dërrmuese armikut.

Një virus kompjuterik funksionon në të njëjtën mënyrë. Një kalë trojan shpesh maskohet si një program i rregullt nga sulmuesit, i cili, kur shkarkohet, infiltron malware në kompjuterin tuaj.

Ky virus ndryshon nga të tjerët në atë që nuk riprodhohet spontanisht, por ju arrin si rezultat i një sulmi hakeri. Në shumicën e rasteve, ju shkarkoni një Trojan në pajisjen tuaj pa e ditur atë.

"Kali i Trojës" është një virus që mund t'i shkaktojë shumë telashe përdoruesit. Lexoni për të zbuluar se cilat mund të jenë pasojat.

Shenjat e infeksionit

Nëse kompjuteri juaj është sulmuar nga një Trojan, atëherë mund ta mësoni për të nga ndryshimet e mëposhtme në kompjuterin tuaj:

- Së pari, pajisja do të fillojë të rindizet pa komandën tuaj.

- Së dyti, kur një "kalë trojan" depërton në një kompjuter, performanca e pajisjes zvogëlohet ndjeshëm.

- Së treti, mesazhet e padëshiruara dërgohen nga kutia juaj e postës elektronike.

- Së katërti, dritare të panjohura me pornografi ose reklama të ndonjë produkti të hapur.

- Së pesti, sistemi operativ nuk fillon dhe nëse shkarkimi është akoma i suksesshëm, shfaqet një dritare që ju kërkon të transferoni para në llogarinë e specifikuar për të zhbllokuar sistemin.

Përveç të gjitha problemeve të mësipërme, ekziston një tjetër - humbja e parave nga një portofol elektronik ose informacion konfidencial. Nëse vëreni se kjo ju ka ndodhur, atëherë pasi të keni hequr Trojanin, duhet të ndryshoni menjëherë të gjitha fjalëkalimet.

"Kali i Trojës" (virus). Si ta hiqni atë nga kompjuteri?

Sigurisht, depërtimi i një "kalë trojan" mund të shkaktojë dëm të konsiderueshëm për përdoruesin (për shembull, financiarisht), por meqenëse ky është një lloj virusi mjaft i zakonshëm, mund të shpëtoni prej tij duke përdorur çdo antivirus popullor (Kaspersky, Avast , Avira etj.).

Nëse dyshoni se kompjuteri juaj është sulmuar nga një Trojan, ndizni pajisjen tuaj në Safe Mode dhe skanoni sistemin tuaj me një program antivirus. Vendosni në karantinë malware të zbuluar ose hiqeni atë menjëherë. Pas kësaj, hapni seksionin "Programet dhe veçoritë" dhe hiqni qafe aplikacionet e dyshimta që nuk i keni instaluar.

Ndonjëherë kali i Trojës bllokon gjithashtu programin antivirus. Ky virus po përmirësohet vazhdimisht, ndaj ka situata të tilla. Në këtë rast, mund të përdorni një nga shërbimet speciale, të tilla si SuperAntiSpyware ose Spyware Terminator. Në përgjithësi, gjeni një program që ju përshtatet dhe më pas përdorni atë për të hequr Trojanin.

konkluzioni

Pra, tani e dini se çfarë është një "kalë Trojan". Ju mund ta hiqni vetë virusin e diskutuar në këtë artikull nëse futet në kompjuterin tuaj.

Sigurisht, është më mirë që një telash i tillë të mos ju ndodhë, por për këtë ju duhet të instaloni një program të mirë antivirus, të përditësoni rregullisht bazën e të dhënave të tij, të monitoroni me kujdes paralajmërimet e programit dhe gjithashtu të mos vizitoni ose shkarkoni asgjë nga burime të dyshimta.

Para se të shpaketoni ndonjë arkiv të shkarkuar, sigurohuni që ta kontrolloni me një antivirus. Kontrolloni gjithashtu disqet flash - ato nuk duhet të përmbajnë skedarë të fshehur. Mbani mend: një Trojan mund të shkaktojë shumë probleme, ndaj merrni të gjitha masat për ta identifikuar atë me përgjegjësi.

Disa kategori të trojanëve shkaktojnë dëme në kompjuterë dhe rrjete të largëta pa ndërprerë kompjuterin e infektuar (për shembull, trojanët e krijuar për sulme të shpërndara DoS në burimet e rrjetit në distancë). Trojanët dallohen nga mungesa e një mekanizmi për krijimin e kopjeve të tyre.

Disa trojanë janë në gjendje të depërtojnë në mënyrë autonome mbrojtjen e një sistemi kompjuterik në mënyrë që të depërtojnë dhe infektojnë sistemin. Në rastin e përgjithshëm, një Trojan hyn në sistem së bashku me një virus ose krimb, si rezultat i veprimeve të pakujdesshme të përdoruesit ose veprimeve aktive të një sulmuesi.

Shumica e Trojanëve janë krijuar për të mbledhur informacione të ndjeshme. Detyra e tyre, më së shpeshti, është të kryejnë veprime që lejojnë aksesin në të dhëna që nuk i nënshtrohen publicitetit të gjerë. Të dhëna të tilla përfshijnë fjalëkalimet e përdoruesve, numrat e regjistrimit të programit, informacionin e llogarisë bankare, etj. Trojan të tjerë janë krijuar për të shkaktuar dëme të drejtpërdrejta në një sistem kompjuterik, duke e bërë atë të pafuqishëm.

Llojet e Trojans

Llojet më të zakonshme të Trojans janë:

- Keyloggers (Trojan-SPY)- Trojanë që janë vazhdimisht në memorie dhe ruajnë të gjitha të dhënat që vijnë nga tastiera për t'i transferuar më pas këto të dhëna te një sulmues. Zakonisht në këtë mënyrë sulmuesi përpiqet të gjejë fjalëkalime ose informacione të tjera konfidenciale.

- Hajdutët e fjalëkalimeve (Trojan-PSW)- Trojans, të krijuar gjithashtu për të marrë fjalëkalime, por nuk përdorin gjurmimin e tastierës. Në mënyrë tipike, trojanë të tillë zbatojnë metoda për nxjerrjen e fjalëkalimeve nga skedarët në të cilët këto fjalëkalime ruhen nga aplikacione të ndryshme.

- Shërbimet e menaxhimit në distancë (Backdoor)- Trojanë që ofrojnë kontroll të plotë në distancë mbi kompjuterin e përdoruesit. Ekzistojnë shërbime ligjore të së njëjtës natyrë, por ato ndryshojnë në atë që shpallin qëllimin e tyre gjatë instalimit ose pajisen me dokumentacion që përshkruan funksionet e tyre. Shërbimet e telekomandës trojan, përkundrazi, nuk e japin në asnjë mënyrë qëllimin e tyre të vërtetë, kështu që përdoruesi as nuk dyshon se kompjuteri i tij është nën kontrollin e një sulmuesi. Shërbimi më i popullarizuar i telekomandës - Back Orifice

- Serverë dhe proxy anonimë smtp (Trojan-Proxy)- Trojans që veprojnë si servera postare ose proxy dhe përdoren në rastin e parë për postime të padëshiruara, dhe në rastin e dytë për fshehjen e gjurmëve nga hakerët

- Modifikuesit e cilësimeve të shfletuesit (Trojan-Cliker)- Trojanë që ndryshojnë faqen e fillimit në shfletues, faqen e kërkimit ose çdo cilësim tjetër për të organizuar akses të paautorizuar në burimet e internetit

- Instalues të tjerë malware (Trojan-Dropper) Trojanë që lejojnë një sulmues të instalojë fshehurazi programe të tjera

- Shkarkuesit e softuerëve me qëllim të keq (Shkarkuesi i Trojës)- Trojan të krijuar për të shkarkuar versione të reja të malware ose adware në kompjuterin viktimë

- Njoftuesit e suksesshëm të sulmit (Trojan-Notifier)- Trojanët e këtij lloji janë krijuar për të informuar "pronarin" e tyre për një kompjuter të infektuar

- "Bombat" në arkiva (ARCBomb)- Trojans, të cilët janë arkiva të krijuara posaçërisht në atë mënyrë që të shkaktojnë sjellje jonormale të arkivuesve kur përpiqen të zbërthejnë të dhënat - ngrirje ose ngadalësim të konsiderueshëm të kompjuterit, mbushje të diskut me një sasi të madhe të dhënash "boshe".

- Bomba logjike- më shpesh jo aq shumë trojanë sa përbërës trojan të krimbave dhe viruseve, thelbi i të cilave është të kryeni një veprim të caktuar në kushte të caktuara (data, ora e ditës, veprimet e përdoruesit, komanda nga jashtë), për shembull, shkatërrimi i të dhënave

- Shërbimet e telefonuesit- një lloj relativisht i ri i Trojanit, i cili është një mjet dial-up për të hyrë në internet përmes shërbimeve të postës me pagesë. Trojan të tillë regjistrohen në sistem si telefonues si parazgjedhje dhe sjellin fatura të mëdha për përdorimin e Internetit.

Si funksionojnë Trojans

Të gjithë kuajt e Trojës kanë dy pjesë: klient dhe server. Klienti menaxhon pjesën e serverit të programit duke përdorur protokollin TCP/IP. Klienti mund të ketë një ndërfaqe grafike dhe të përmbajë një grup komandash për administrim në distancë.

Pjesa e serverit të programit është e instaluar në kompjuterin e viktimës dhe nuk përmban një ndërfaqe grafike. Pjesa e serverit është krijuar për të përpunuar (ekzekutuar) komanda nga pjesa e klientit dhe për të transferuar të dhënat e kërkuara te sulmuesi. Pas hyrjes në sistem dhe kapjes së kontrollit, pjesa e serverit të Trojanit dëgjon në një port të caktuar, duke kontrolluar periodikisht lidhjen me internetin dhe nëse lidhja është aktive, pret komanda nga pjesa e klientit. Një sulmues që përdor një klient bën ping një port specifik të një hosti të infektuar (kompjuteri i viktimës). Nëse pjesa e serverit është instaluar, atëherë ai do të përgjigjet me një konfirmim në ping se është gati për të punuar, dhe pas konfirmimit, pjesa e serverit do të informojë sulmuesin për adresën IP të kompjuterit dhe emrin e tij të rrjetit, pas së cilës lidhja konsiderohet e vendosur. Sapo të jetë bërë një lidhje me Serverin, Klienti mund të dërgojë komanda tek ai, të cilat Serveri do t'i ekzekutojë në makinën viktimë. Gjithashtu, shumë trojanë lidhen me kompjuterin e sulmuesit, i cili është vendosur të pranojë lidhje, në vend që vetë sulmuesi të përpiqet të lidhet me viktimën.

Trojanë të njohur

2019

Janë regjistruar përpjekje për të infektuar Buhtrap në rreth 200 pajisje

Ky Trojan ende nuk është zbuluar nga antiviruset nga ndonjë shitës i softuerit të sigurisë. Ai u shpërnda përmes një sërë shfrytëzimesh të bazuara në sekuencat e komandës së qendrës së kontrollit, duke përfshirë cenueshmërinë e 8-të më të shfrytëzuar - injeksionin e komandës në kokat e HTTP. Studiuesit e Check Point e konsiderojnë Speakup-in si një kërcënim serioz sepse mund të përdoret për të shkarkuar dhe shpërndarë çdo lloj malware.

Në janar, katër linjat e para të vlerësimit të programeve më aktive me qëllim të keq u pushtuan nga kriptominerët. Coinhive mbetet malware kryesor që sulmon 12% të organizatave në mbarë botën. XMRig ishte përsëri malware i dytë më i zakonshëm (8%), i ndjekur nga Cryptoloot (6%). Megjithëse katër kriptominues janë paraqitur në raportin e janarit, gjysma e të gjitha formave me qëllim të keq në dhjetëshen e parë mund të përdoren për të shkarkuar malware shtesë në makinat e infektuara.

| Ka pasur një ndryshim të vogël në formën e malware-ve të synuara për organizatat në mbarë botën në janar, por ne po gjejmë mënyra të tjera për të shpërndarë malware. Kërcënimet si këto janë një paralajmërim serioz i kërcënimeve të ardhshme. Backdoors si Speakup mund të shmangin zbulimin dhe më pas të përhapin malware potencialisht të dëmshëm në makinat e infektuara. Meqenëse Linux përdoret gjerësisht në serverët e korporatave, ne presim që Speakup të bëhet një kërcënim për shumë kompani që do të rriten në shtrirje dhe ashpërsi gjatë gjithë vitit. Për më tepër, për të dytin muaj radhazi, BadRabbit është në top tre malware më aktivë në Rusi, kështu që sulmuesit përdorin të gjitha dobësitë e mundshme për të përfituar. |

Malware më aktiv në janar 2019:

(Shigjetat tregojnë ndryshimin e pozicionit nga muaji i kaluar.)

- ↔ Coinhive (12%) - një kriptominer i krijuar për minierën në internet të kriptomonedhës Monero pa dijeninë e përdoruesit kur ai viziton një faqe interneti. JavaScript i integruar përdor një sasi të madhe burimesh llogaritëse të kompjuterëve të përdoruesve fundorë për minierë dhe mund të shkaktojë prishje të sistemit.

- ↔ XMRig (8%) - Softueri me burim të hapur u zbulua për herë të parë në maj 2017. Përdoret për të minuar kriptomonedhën Monero.

- Cryptoloot (6%) - një kriptominer që përdor fuqinë e CPU-së ose kartës video të viktimës dhe burime të tjera për të minuar kriptomonedhën, malware shton transaksione në blockchain dhe lëshon një monedhë të re.

HeroRat është një RAT Trojan (Mjet i Administrimit në distancë) për kontrollin në distancë të pajisjeve të komprometuara. Autorët e ofrojnë me qira nën modelin Malware-as-a-Service (malware si shërbim). Janë të disponueshme tre konfigurime (bronzi, argjendi dhe ari), të cilat ndryshojnë në grupin e veçorive dhe çmimin - përkatësisht 25, 50 dollarë dhe 100 dollarë. Kodi burimor i malware shitet për 650 dollarë. Ofrohet një kanal mbështetës video.

HeroRat kërkon viktima përmes dyqaneve jozyrtare të aplikacioneve Android, rrjeteve sociale dhe mesazheve të çastit. Sulmuesit maskojnë Trojanin si një aplikacion që premton bitcoin falas, internet falas në celular ose ndjekës të mediave sociale. Në të njëjtën kohë, ky kërcënim nuk u zbulua në Google Play. Shumica e infeksioneve janë regjistruar në Iran.

Kur përdoruesi instalon dhe ekzekuton aplikacionin keqdashës, një dritare kërcyese do të shfaqet në ekran. Ai informon se programi nuk mund të funksionojë në pajisje dhe do të hiqet. Eset vëzhgoi mostra me mesazhe në anglisht dhe persisht (në varësi të cilësimeve të gjuhës). Pas "fshirjes" ikona e aplikacionit do të zhduket dhe Trojani do të vazhdojë të funksionojë i fshehur nga përdoruesi.

Operatorët HeroRat menaxhojnë pajisjet e infektuara përmes Telegramit duke përdorur një bot. Trojan ju lejon të përgjoni dhe dërgoni mesazhe, të vidhni kontakte, të bëni thirrje, të regjistroni audio, të merrni pamje nga ekrani, të përcaktoni vendndodhjen e pajisjes dhe të ndryshoni cilësimet. Për të kontrolluar funksionet, butonat ndërveprues sigurohen në ndërfaqen e botit Telegram - përdoruesi merr një grup mjetesh në përputhje me konfigurimin e zgjedhur.

Dërgimi i komandave dhe vjedhja e të dhënave nga pajisjet e infektuara zbatohet brenda kornizës së protokollit Telegram - kjo masë ju lejon të kundërshtoni zbulimin e një trojan.

Produktet antivirus Eset zbulojnë kërcënimin si Android/Spy.Agent.AMS dhe Android/Agent.AQO.

Raporti i inteligjencës së sigurisë së Microsoft

Si të dalloni aplikacionet e rreme nga ato origjinale

- Aplikacionet zyrtare do të shpërndahen vetëm përmes Google Play; lidhjet e shkarkimit publikohen në faqet e internetit të vetë bankave. Nëse aplikacionet janë të pritura diku tjetër, ka shumë të ngjarë të jenë të rreme.

- Vëmendje e veçantë duhet t'i kushtohet emrave të domeneve nga ku propozohet të shkarkohet aplikacioni. Sulmuesit shpesh përdorin domene, emrat e të cilëve janë të ngjashëm me ata zyrtarë, por ndryshojnë nga një ose dy karaktere, ose përdorin domene të nivelit të dytë dhe më poshtë.

- Telefonat inteligjentë janë të pajisur me masa mbrojtëse kundër kërcënimeve më të zakonshme dhe nëse një smartphone shfaq një mesazh se një aplikacion i caktuar është një kërcënim, ai nuk duhet të instalohet kurrë. Në rast të zbulimit të aplikacioneve bankare false, rekomandohet shumë të njoftohen shërbimet e sigurisë së bankave. Duke bërë këtë, përdoruesit do të shpëtojnë veten dhe të tjerët nga shumë telashe.

- Nëse vëreni ndonjë gjë të dyshimtë në faqen nga e cila ju ofrohet të shkarkoni aplikacionin, raportoni menjëherë në shërbimin e sigurisë së bankës ose në grupin zyrtar të bankës në rrjetet sociale, duke kujtuar të bashkëngjitni një pamje të ekranit.

Trojan ransomware paralizoi punën e një qyteti të tërë në Shtetet e Bashkuara

Licking County, Ohio, u detyrua të mbyllte serverët dhe sistemet e tij telefonike në shkurt për të ndaluar përhapjen e një Trojan ransomware.

U bë e ditur se më shumë se një mijë kompjuterë në Shtetet e Bashkuara, që i përkisnin rrjeteve të administratës së një prej rretheve amerikane, ishin infektuar. Të gjitha sistemet janë mbyllur për të bllokuar përhapjen e mëtejshme të malware, për të parandaluar humbjen e të dhënave dhe për të ruajtur provat për hetim.

Të gjitha institucionet e pritjes dhe administrative punojnë, por puna me ta është e mundur vetëm me një vizitë personale.

Përfaqësuesit e administratës nuk përmendin shumën e shpërblimit të kërkuar; ata gjithashtu refuzojnë të komentojnë mundësinë e një pagese. Sipas Komisionerit të Qarkut Licking, Tim Bubb, konsultimet tani janë duke u zhvilluar me ekspertët e sigurisë kibernetike dhe zbatimin e ligjit.

Modaliteti manual

Mbyllja e linjave telefonike dhe e komunikimeve në rrjet do të thotë se të gjitha shërbimet e qarkut që përdorin teknologjinë e informacionit kanë kaluar në "modalitet manual". Kjo vlen edhe për qendrën e ndihmës 911: telefonat dhe telekomandat e shpëtimtarëve funksionojnë, por nuk ka qasje në kompjuterë. Të paktën thirrjet e policisë, zjarrfikësve dhe ambulancave pranohen ende, por, siç tha drejtori i qendrës së shpëtimit Sean Grady, puna e shërbimit për sa i përket shpejtësisë së përpunimit të thirrjeve është hedhur çerek shekulli pas.

Dhe privoni kolegjin nga mundësia për të kthyer aksesin në të dhëna.

Menjëherë u bë e qartë se ishte e pamundur të rivendoseshin të dhënat nga kopjet rezervë. Pas një takimi me ekspertë të përfshirë të sigurisë, administrata e kolegjit doli në përfundimin se nuk kishte zgjidhje tjetër përveçse të paguante shumën e kërkuar.

28,000 dollarë është shpërblesa më e madhe që është lëshuar për publikun. Sipas disa raporteve, ka pagesa më të mëdha, por viktimat - zakonisht ato të mëdha - preferojnë të mos i reklamojnë ato. Në vitin 2016, “norma” mesatare e ransomware ishte 679 dollarë, nga 294 dollarë një vit më parë.

Rritja më shumë se dyfish duket se është për shkak të rritjes së numrit të incidenteve që përfundojnë me pagesa shpërblimi, dhe në shuma dukshëm më të larta se "norma mesatare". Në shkurt 2016, Hollywood-Presbyterian Medical Center pagoi një shpërblim prej 17,000 dollarësh pas një sulmi ransomware.

| Ky është një precedent shumë i keq - kur një strukturë zyrtare ndjek shembullin e kriminelëve, paguan një shpërblim dhe, përveç kësaj, e raporton publikisht. Tani aksionet do të vazhdojnë të rriten, - thotë Dmitry Gvozdev, CEO i Security Monitor. - nëse organizatat janë të gatshme të paguajnë shuma pesëshifrore, atëherë kërkesat do të rriten. Mënyra e vetme efektive për të luftuar ransomware është kopjimi i rregullt "i ftohtë" i të dhënave, konfigurimi i duhur i aksesit në to gjatë punës dhe bashkëpunimi i ngushtë me agjencitë e zbatimit të ligjit. |