Prologu

Wi-Fi tani është i disponueshëm në pothuajse çdo apartament. Fijet e padukshme të kanaleve me valë kanë ngatërruar megaqytetet dhe fshatrat, shtëpitë dhe daçat, garazhet dhe zyrat. Megjithë sigurinë e dukshme (“si, vendosa një fjalëkalim?!”) punonjësit e zgjuar të IT-së nga ana e errët i anashkalojnë disi të gjitha këto mbrojtje tuajat dhe depërtojnë me paturpësi në pronën tuaj private me valë, duke u ndjerë si në shtëpinë tuaj atje. Në të njëjtën kohë, për shumë përdorues të zakonshëm, kjo teknologji mbetet një mister, e kaluar nga një brez hakerash në tjetrin. Në pafundësinë e rrjetit, mund të gjeni dhjetëra artikuj fragmentar dhe qindra udhëzime se si të hakoni Wi-Fi, të sëmurët ftohen të shikojnë videon e trajnimit me zgjedhjen e fjalëkalimit "qwerty123", por unë nuk e kam ende. takova një udhëzues të plotë që quhet "nga dhe për" për këtë temë. E cila është pikërisht ajo që vendosa të bëj.

Kapitulli 1

Le të shohim pse qytetarët e respektuar (dhe jo aq) po përpiqen të hakojnë Wi-Fi të një fqinji? Pra, mund të ketë disa arsye për këtë:

- Internet falas. Po, po, mijëra nxënës të shkollës në epokën e lidhjeve fido dhe modem rreth pesëmbëdhjetë vjet më parë kërkuan pa sukses motorët e kërkimit për të njëjtin "cracker interneti" magjik, duke shkarkuar tonelata të tëra trojanësh dhe shpirtra të tjerë të këqij në kompjuterët e tyre personalë. Qasja falas në ueb ishte ëndrra e fundit e një brezi të tërë. Tani situata ka ndryshuar ndjeshëm, tarifat e lira të pakufizuara janë të disponueshme pothuajse kudo, por të kesh një kanal rezervë në një rezervë 24-orëshe në rast se ofruesi juaj papritmas ngjit rrokullisjet nuk do të dëmtojë askënd. Përveç kësaj, shpesh ka situata të tilla si "shiko, ai ka një kanal më të gjerë se unë", gjë që gjithashtu duket se lë të kuptohet për dobinë e asaj që po ndodh.

- Udhëtarët (dhe detarët në veçanti). Kur Wi-Fi në hotel kushton 5 euro në orë, dhe komunikimi me Atdheun nevojitet vazhdimisht dhe mundësisht në dhomë dhe falas, e ndjen vlerën praktike të Wi-Fi të prishur më shumë se kurrë. Nuk mendoj se ka nevojë për shumë komente.

- Fshehja e trafikut të viktimës dhe hakimi i mëvonshëm i llogarive të postës, rrjeteve sociale, asec dhe huliganizëm tjetër. Duke pasur një fjalëkalim Wi-Fi në dorë, ne jemi në gjendje të deshifrojmë të gjithë trafikun e transmetuar "në ajër", duke përfshirë seancat e vërtetimit në sajte të ndryshme, cookies dhe shumë gjëra më të shijshme.

- spiunazh industrial. Aktualisht, Wi-Fi i zyrës, i konfiguruar shpejt nga një administrator i shtrembër, është për një person të zgjuar vetëm dera e hyrjes në LAN të organizatës dhe atje mund të gjesh kaq shumë gjëra interesante, nga nuhatja elementare e postës dhe asec deri te dokumentet sekrete në dosjet e përbashkëta dhe depozitat e skedarëve.

- Pentesting (nga anglishtja penetration testing - penetration testing). Pentestuesit janë në thelb të njëjtët hakerë (dhe shpesh janë), por që veprojnë sipas urdhrit dhe me pëlqimin e pronarit të rrjetit. Detyrat e tyre përfshijnë kontrollin e sigurisë së rrjetit dhe rezistencën ndaj depërtimit nga jashtë (ose ndërprerjen e punës së tij nga brenda). Duke marrë parasysh koston e shërbimeve të tilla, nuk ka gjasa që fqinji juaj të punësojë një specialist të tillë (përveç nëse, natyrisht, ai është një oligark), por midis pronarëve të bizneseve të mëdha dhe të mesme që janë në mëdyshje nga siguria e IT strukturat e ndërmarrjeve të tyre, kërkesa për shërbime të tilla është shumë e lartë.

Pasi të keni hedhur një vështrim të shpejtë në të gjithë listën e arsyeve dhe duke peshuar të gjitha të mirat dhe të këqijat, mund të vazhdoni me siguri ... jo, jo në pjesën praktike dhe jo në procedurat e ujit, por së pari në përgatitjen teorike.

Kapitulli 2. WEP, WPA, HMAC, PBKDF2 dhe shumë fjalë të tjera të frikshme

Në agimin e zhvillimit të aksesit me valë, në vitin 1997, shkencëtarët britanikë disi nuk u shqetësuan shumë me çështjet e sigurisë, duke besuar me naivitet se enkriptimi 40-bit WEP me një çelës statik do të ishte më se i mjaftueshëm, LOL. Por hakerat me qëllim të keq, së bashku me matematikanët e talentuar (bashkatdhetari ynë Andrey Pyshkin u vu re gjithashtu midis tyre, gjë që është e bukur) shpejt kuptuan se çfarë po ndodhte dhe rrjetet e mbrojtura edhe nga një çelës i gjatë WEP prej deri në 104 bit shpejt filluan të barazohen. për të hapur ato për ndonjë arsye. . Megjithatë, me zhvillimin e njohurive kompjuterike në popullatën e përgjithshme, tani është bërë pothuajse më e vështirë për të gjetur një rrjet WEP sesa një të hapur, kështu që ne do të përqendrohemi në WPA/WPA2 më të zakonshme (dmth., e kudogjendur).

Keqkuptimi kryesor i klasës punëtore është "Unë përdor WPA2, nuk mund të hakerohet". Në jetë, gjithçka është krejtësisht ndryshe. Fakti është se procedura e vërtetimit (kjo fjalë e tmerrshme do të thotë të kontrollosh nëse klienti është "i yti") i një klienti të rrjetit pa tel si në WPA ashtu edhe në WPA2 është i ndarë në dy nënlloje të mëdha - të thjeshtuara për përdorim personal (WPA-PSK, PreShared Key , pra autorizimi me fjalëkalim) dhe i plotë për rrjetet pa tela të ndërmarrjeve (WPA-Enterprise, ose WPA-EAP). Opsioni i dytë përfshin përdorimin e një serveri të veçantë autorizimi (më shpesh është RADIUS) dhe, për nder të zhvilluesve, nuk ka probleme të dukshme sigurie. Çfarë nuk mund të thuhet për versionin e thjeshtuar "personal". Në fund të fundit, fjalëkalimi i vendosur nga përdoruesi është zakonisht konstant (kujtoni herën e fundit që keni ndryshuar fjalëkalimin në Wi-Fi dhe është transmetuar, megjithëse në një formë të shtrembëruar, në ajër, që do të thotë se mund të dëgjohet jo vetëm nga Natyrisht, zhvilluesit WPA morën parasysh përvojën e hidhur të prezantimit të WEP dhe mbushën procedurën e autorizimit me algoritme të ndryshme dinamike të lezetshme që parandalojnë një haker të zakonshëm të lexojë shpejt fjalëkalimin "në ajër". Në veçanti. , sigurisht që nuk është vetë fjalëkalimi që transmetohet përmes ajrit nga një kompjuter portativ (ose çfarëdo që keni) në pikën e hyrjes dhe ndonjë rrëmujë dixhitale (hakerët dhe simpatizantët e tyre e quajnë këtë proces një "shtrëngim duarsh", nga shtrëngimi i duarve në anglisht - "shtrëngim duarsh"), i marrë nga përtypja e një numri të gjatë të rastësishëm, fjalëkalimi dhe emri i rrjetit (ESSID) duke përdorur një palë algoritmesh përsëritëse komplekse llogaritëse PBKDF2 dhe HMAC (u dallua veçanërisht PBKDF2, i cili konsiston në kryerjen e njëpasnjëshme të katër mijë konvertimeve hash mbi fjalëkalimin + Kombinimi ESSID.) Natyrisht, qëllimi kryesor i zhvilluesve të WPA ishte që ta bënin jetën sa më të vështirë për coolhackers dhe të përjashtonin mundësinë e hamendjes së shpejtë të fjalëkalimit me forcë brutale, sepse për këtë do t'ju duhet të llogaritni palosjet PBKDF2 / HMAC për secilin opsioni i fjalëkalimit, i cili, duke pasur parasysh kompleksitetin llogaritës të këtyre algoritmeve dhe numrin e kombinimeve të mundshme të karaktereve në fjalëkalim (dhe të tyre, d.m.th. karaktere, fjalëkalimi WPA mund të jetë nga 8 në 63) do të zgjasë saktësisht deri në shpërthimin tjetër të madh, ose edhe më gjatë. Megjithatë, duke marrë parasysh dashurinë e përdoruesve të papërvojë për fjalëkalime si "12345678", në rastin e WPA-PSK (dhe kështu me WPA2-PSK, shih më lart), i ashtuquajturi sulm i fjalorit është mjaft i mundshëm, i cili konsiston në numërimin e parapërgatitur më shpesh hasur disa miliardë fjalëkalime, dhe nëse papritur një konvolucioni PBKDF2/HMAC me njërin prej tyre jep saktësisht të njëjtën përgjigje si në shtrëngimin e duarve të përgjuara - bingo! ne kemi fjalëkalimin.

Të gjitha matanet e mësipërme nuk mund të lexoheshin, gjëja më e rëndësishme do të shkruhet në fjalinë tjetër. Për të thyer me sukses WPA / WPA2-PSK, duhet të kapni një rekord me cilësi të lartë të procedurës së shkëmbimit të çelësave midis klientit dhe pikës së hyrjes ("shtrëngim duarsh"), të dini emrin e saktë të rrjetit (ESSID) dhe të përdorni një sulm fjalori, nëse sigurisht nuk duam të plakemi para se të numërojmë të gjitha kombinimet e fjalëkalimeve që fillojnë me "a". Këto hapa do të diskutohen në kapitujt në vijim.

Kapitulli 3. Nga teoria në praktikë.

Epo, pasi kemi grumbulluar një sasi të mjaftueshme njohurish teorike, le të kalojmë në ushtrime praktike. Për ta bërë këtë, së pari përcaktojmë se çfarë na nevojitet nga hardueri dhe çfarë softueri duhet të shkarkojmë në këtë pajisje.

Edhe netbook-u më i vdekur do të përshtatet për të kapur shtrëngimet e duarve. Gjithçka që kërkohet prej tij është një portë USB falas për lidhjen e përshtatësit "korrekt" Wi-Fi (sigurisht mund ta kapni atë me atë të integruar, por kjo është vetëm nëse sulmoni fqinjin tuaj të konviktit, sepse sinjali i dobët i përshtatësit të integruar dhe antena e tij e pakuptueshme nuk ka gjasa të jetë në gjendje të depërtojë të paktën një mur normal betoni, për të mos përmendur disa qindra metra larg viktimës, gjë që është shumë e dëshirueshme për t'i rezistuar në mënyrë që të mos digjet. in. Një avantazh shumë i mirë i një netbook mund të jetë pesha e tij e ulët (nëse duhet të punoni në rrugë) dhe aftësia për të punuar me bateri për një kohë të gjatë. hamendësimi i fjalëkalimit për fuqinë kompjuterike të një netbook (dhe të plotë -laptop i përsosur) nuk do të jetë më i mjaftueshëm, por do të flasim për këtë pak më vonë, tani duhet të përqendrohemi në shtrëngimin e duarve dhe metodat e kapjes së tij.

Pak më lart, përmenda përshtatësin "korrekt" Wi-Fi. Pse është kaq "korrekt"? Para së gjithash, duhet të ketë një antenë të jashtme me një fitim prej të paktën 3 dBi, mundësisht 5-7 dBi, të lidhur përmes një lidhësi (kjo do të lejojë, nëse është e nevojshme, të lidhni një antenë të jashtme të drejtimit në vend të një kunj të rregullt dhe në këtë mënyrë rrisin ndjeshëm distancën vdekjeprurëse me viktimën), përshtatësi i fuqisë së sinjalit në dalje duhet të jetë së paku 500 mW (ose 27 dBm që është e njëjtë). Gjithashtu nuk ia vlen të ndjekësh shumë fuqinë e përshtatësit, pasi suksesi i përgjimit të një shtrëngimi duarsh varet jo vetëm nga sa fort bërtasim në ajër, por edhe nga sa mirë dëgjojmë përgjigjen e viktimës, dhe ky është zakonisht një laptop i zakonshëm (ose edhe më keq, një smartphone) me të gjitha mangësitë e Wi-Fi të integruar.

Ndër gardianët e të gjitha gjeneratave, më "korrekt" janë përshtatësit nga kompania tajvaneze ALPHA Network, për shembull AWUS036H ose të ngjashme. Përveç alfa, produktet TP-LINK, për shembull, TL-WN7200ND, janë mjaft funksionale, megjithëse kushtojnë gjysmën e çmimit të alfa, dhe mijëra modele nga prodhues të tjerë, të ngjashëm me njëri-tjetrin si dy pika uji. , pasi nuk ka aq shumë çipa Wi-Fi në natyrë dhe më shumë.

Pra, ne zbuluam harduerin, laptopi është i ngarkuar dhe gati për shfrytëzime, dhe përshtatësi i nevojshëm u ble në dyqanin më të afërt të kompjuterave. Tani disa fjalë për softuerin.

Historikisht, sistemi operativ më i zakonshëm në laptopët tanë ka qenë dhe është ende Windows. Ky është problemi kryesor i gardianit. Fakti është se për shumicën e përshtatësve kosher (ose më saktë, çipave të tyre) nuk ka kaçavida normale me mbështetje për funksionet jetësore - modaliteti i monitorimit dhe injektimi i paketave, i cili e kthen laptopin në një viktimë të mundshme, por jo një gjuetar shtrëngimi duarsh. Me drejtësi, duhet të theksohet se disa çipa mbështeten ende nga CommView, një program shumë i popullarizuar i Windows në qarqe të ngushta, por lista e tyre është kaq e varfër në krahasim me koston e vetë programit (ose pendimin e personit që ka shkarkuar skedarin e thyer version), i cili menjëherë dekurajon plotësisht dëshirën për të bërë "këtë" nën Windows . Në të njëjtën kohë, një rrugëdalje është shpikur prej kohësh, dhe pa paragjykuar shëndetin e laptopit tuaj, kjo është një shpërndarje speciale BackTrack Linux, në të cilën mirëmbajtësit paketuan me kujdes jo vetëm të gjithë drejtuesit e çipave Wi-Fi që na duhen me të gjitha lloj funksionesh të ndërlikuara, por edhe grupi i plotë i shërbimeve të paketës aircrack-ng, (që do të vijë në ndihmë së shpejti) dhe shumë gjëra të tjera të dobishme.

Pra, shkarkoni versionin aktual të BackTrack 5R1 (në tekstin e mëtejmë BT5 ose thjesht BT në përgjithësi, sepse do të duhet të kthehemi në këtë emër më shumë se një herë): http://www.backtrack-linux.org/downloads/

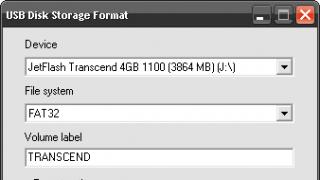

Nuk është e nevojshme të regjistroheni fare, ne zgjedhim menaxherin e dritares sipas shijes tonë (WM Flavor - Gnome ose KDE), arkitekturën e laptopit tonë (me shumë mundësi 32-bit), Image - ISO (nuk kemi nevojë për ndonjë makinë virtuale ), dhe metoda e nisjes - drejtpërdrejt (Direkt) ose përmes një gjurmuesi torrent (Torrent). Shpërndarja është një imazh Live-DVD, d.m.th. disk boot, kështu që thjesht mund ta preni atë në një bosh dhe ta nisni, ose të shpenzoni pak më shumë kohë dhe kalori dhe të krijoni një USB flash drive bootable duke përdorur këtë mjet: Universal USB Installer (shkarkoni këtu: www.pendrivelinux.com). Bukuria e dukshme e zgjidhjes së dytë është se ju mund të krijoni një ndarje të qëndrueshme në flash drive me aftësinë për të ruajtur skedarë, e cila do të jetë e dobishme në të ardhmen. Nuk do të ndalem në vetë procesin e krijimit të një USB flash drive bootable, do të them vetëm se është e dëshirueshme që vëllimi i tij të jetë së paku 4 GB.

Fusim USB flash drive (diskun, ose çfarëdo tjetër që keni arritur atje) në laptop dhe nisemi prej tij. Voila, ne kemi një desktop të frikshëm dhe të tmerrshëm (dhe në fakt tmerrësisht të bukur) BT5! (Kur ju kërkohet një emër përdoruesi dhe fjalëkalimi, shkruani përkatësisht root dhe toor. Nëse desktopi nuk shfaqet, jepni komandën startx. Nëse nuk shfaqet përsëri, do të thotë që nuk jeni të destinuar të punoni në Linux, manuale duhan) .

BackTrack: Përfundoje atë!

Pra, gjithçka e ngarkuar në mënyrë perfekte, ne fillojmë të studiojmë se ku kemi. Së pari, le të gjejmë përshtatësin tonë Wi-Fi, për këtë hapim një dritare të linjës së komandës (Terminal ose Konsole në varësi të llojit të menaxherit të dritares) dhe japim komandën

Kodi:

root@bt:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/çdo modalitet:Pika e aksesit e menaxhuar: Tx-Power=14 dBm nuk është e lidhur Riprovoni kufirin e gjatë:7 RTS thr:off Fragment thr:off Çelësi i enkriptimit:off Menaxhimi i energjisë :off wlan1 IEEE 802.11bgn ESSID:off/çdo modalitet:Pika e aksesit e menaxhuar: Jo-Asociuar Tx-Power=20 dBm Riprovoni kufirin e gjatë:7 RTS thr:off Fragment thr:off Çelësi i enkriptimit: joaktiv Menaxhimi i energjisë: joaktiv

E shkëlqyeshme, përshtatësi ynë është i dukshëm si wlan1 (wlan0 është një përshtatës i integruar i laptopit, mund ta çaktivizoni fare në mënyrë që të mos ndërhyni). Ne transferojmë wlan1 nga modaliteti i menaxhuar në modalitetin Monitor:

Kodi:

root@bt:~# airmon-ng start wlan1

dhe shikoni se çfarë ndodh:

Kodi:

root@bt:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/çdo modalitet:Pika e aksesit e menaxhuar: Tx-Power=14 dBm nuk është e lidhur Riprovoni kufirin e gjatë:7 RTS thr:off Fragment thr:off Çelësi i enkriptimit:off Menaxhimi i energjisë :off wlan1 IEEE 802.11bgn Modaliteti:Monitor Tx-Power=20 dBm Riprovoni limitin e gjatë:7 RTS thr:off Fragment thr:off Menaxhimi i energjisë:joaktiv

E shkëlqyeshme, por pse TX-Power (fuqia e transmetimit) është vetëm 20 dBm? A kemi një përshtatës 27 dBm? Le të përpiqemi të shtojmë fuqinë (gjëja kryesore këtu është të mos e teproni):

Kodi:

root@bt:~# iwconfig wlan1 txpower 27 Gabim për kërkesën me valë “Set Tx Power” (8B26) : SET dështoi në pajisjen wlan1 ; argument i pavlefshëm.

Dhe këtu kuptohemi nga zhgënjimi i parë - është e pamundur të vendosësh fuqinë më shumë se 20 dBm! Kjo është e ndaluar me ligjet e shumë vendeve, por jo të Bolivisë! Duket se Bolivia ka të bëjë me të, por:

Kodi:

root@bt:~# iw reg set BO root@bt:~# iwconfig wlan1 txpower 27

… dhe gjithçka po shkon mirë, Bolivia na ka ndihmuar shumë, falë saj për këtë.

Çfarë kemi ne në këtë fazë? Përshtatësi ynë i fuqishëm Wi-Fi është vendosur në fuqinë maksimale në modalitetin e monitorit dhe pret porositë në ndërfaqen mon0. Është koha për të parë përreth dhe për të dëgjuar transmetimin. Është shumë e thjeshtë:

Kodi:

root@bt:~# airodump-ng mon0

Tani të gjithë sytë janë në ekran!

Rrethuar në të kuqe është një rrjet me WEP - një gjë e rrallë këto ditë

Në këndin e sipërm majtas mund të shihni se si skanohen kanalet (nëse keni nevojë të rregulloni kanalin, duhet të telefononi airodump-ng me tastin --channel<номера каналов через запятую>), pastaj ekziston një tabelë e rrjeteve të gjetura që tregon (nga e majta në të djathtë): BSSID (adresa MAC e rrjetit), niveli i marrjes së sinjalit në dBm (varet nga ndjeshmëria e marrësit, në përshtatës të mirë -80 dBm është mjaft niveli normal), numri i kornizave të marra Beacon (këto janë pako të transmetimit që mbartin informacione rreth rrjetit), numri i paketave të të dhënave të marra dhe shkalla e marrjes (paketat për sekondë), kanali në të cilin transmeton pika e hyrjes, shpejtësia i pikës së aksesit në megabit, lloji i vërtetimit (OPN - rrjet i hapur, WEP, WPA, WPA2), lloji i enkriptimit, shkronjat magjike PSK në rastin e WPA / WPA2 (detajet janë përshkruar më sipër në Kapitullin 2) dhe, në fund , emri i rrjetit, domethënë ESSID i tij.

Pak më poshtë tabelës kryesore është një tabelë e shoqatave aktuale të klientëve me pikat e shitjes. Duke parë përpara, vërej se është gjithashtu e rëndësishme, pasi mund të përdoret për të përcaktuar aktivitetin dhe adresat MAC të klientëve për shkëputjen e tyre të mëvonshme.

Nga fotografia e mësipërme rezulton se ne kemi diçka për të kapur - ka pika aksesi dhe klientë me një sinjal të mirë. Mbetet për të zgjedhur një viktimë (në mënyrë që skedari të mos fryhet shumë, mund të regjistroni paketa nga vetëm një pikë aksesi duke dhënë çelësin -bssid

Kodi:

root@bt:~# mkdir /mnt root@bt:~# montoj /dev/sda1 /mnt root@bt:~# cd /mnt

ku / dev / sda1 është skedari i pajisjes së flash drive-it të jashtëm (në rastin tuaj, mund të gjeni se ku është marrë flash drive duke gërmuar në daljen e komandës dmesg).

Për shembull, le të ekzekutojmë airodump-ng për të shkruar paketa nga vetëm një rrjet nga lista në skedarin testcap.cap:

Kodi:

root@bt:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

Tani mund të derdhni një filxhan kafe dhe të përtypni një sanduiç, duke pritur derisa klienti tjetër të dëshirojë të bashkohet me pikën e hyrjes dhe të na japë shtrëngimin e lakmuar të duarve. Nga rruga, pas marrjes së një shtrëngimi duarsh, një mesazh paralajmërues do të shfaqet në këndin e sipërm të djathtë: shtrëngimi i duarve WPA: A0:21:B7:A0:71:3C. Gjithçka, puna është kryer dhe ju mund të kaloni në kapitullin tjetër.

Kur të gjithë sanduiçët janë ngrënë, kafeja nuk del më dhe shtrëngimi i duarve ende mungon, një mendim i ndritshëm vjen në mendje se do të ishte mirë të nxitonim klientin me shtrëngimin e duarve. Për ta bërë këtë, paketa aircrack-ng përfshin një mjet të veçantë që ju lejon të dërgoni kërkesat e klientëve për të shkëputur (shkëputur) nga pika e hyrjes, pas së cilës klienti do të dëshirojë të lidhet përsëri, dhe kjo është pikërisht ajo që ne presim. Ky program quhet aireplay-ng dhe ju duhet ta përdorni në një dritare të veçantë paralelisht me lëshimin e airodump-ng në mënyrë që të mund të regjistroni rezultatet e punës tuaj në të njëjtën kohë. Fillojmë mosshoqërimin:

Kodi:

root@bt:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

ku është e qartë se po kryejmë 5 seanca të çshoqërimit të klientit 00:24:2b:6d:3f:d5 nga pika e hyrjes me BSSID a0:21:b7:a0:71:3c (ne kemi marrë adresën e klientit nga tabelën e poshtme të lidhjes airodump-ng, nuk mund ta specifikoni fare, atëherë shkëputja do të kryhet nga një kërkesë transmetimi, e cila nuk është aq efikase sa do të dëshironim).

Pas kryerjes së një procedure të tillë (dhe asgjë nuk na pengon ta përsërisim edhe një herë për çdo rast), probabiliteti për të kapur një shtrëngim duarsh rritet ndjeshëm.

Tani gjëja më e rëndësishme. Gjithçka e përshkruar më sipër është përshkruar vetëm për qëllime edukative. Dhe gjithçka sepse paketa aircrack-ng përfshin një mjet kaq të mrekullueshëm si besside-ng, i cili automatikisht kryen të gjitha operacionet e mësipërme, hakon vetë WEP dhe ruan shtrëngimet e duarve WPA në një skedar të veçantë. Përdorimi i këtij programi është i thjeshtë për t'u turpëruar:

Kodi:

root@bt:~# besside-ng mon0

Dhe kjo është e gjitha! Pasi të keni dhënë këtë komandë magjike, tani thjesht mund të uleni dhe të shikoni rezultatet e aktivitetit të saj të fuqishëm, duke u gëzuar për të gjitha shtrëngimet e duarve që mbërrijnë dhe mbërrijnë (ato ruhen në dosjen aktuale në skedarin wpa.cap dhe regjistri shkruhet në pranë skedarit.log). Fjalëkalimet nga rrjetet WEP të thyera nga besside-ng mund të gjenden gjithashtu në regjistrin e tij.

Epo, si rezultat i punës gjigante të bërë, ne kemi grumbulluar *.cap-files që përmbajnë shtrëngime duarsh dhe mund të kalojmë me siguri në kapitullin katër. Por le të shohim ende se çfarë kapëm dhe të vlerësojmë cilësinë e shtrëngimeve të duarve.

Mund të vlerësoni shpejt nëse ka shtrëngime duarsh në skedar me thirrjen më të thjeshtë të aircrack-ng:

Kodi:

aeroplan-ng<имя файла>

Nëse ka një shtrëngim duarsh, aircrack-ng do të tregojë BSSID, ESSID dhe numrin e shtrëngimeve të duarve për çdo rrjet:

aircrack-ng sheh shtrëngimin e duarve të linksys, vëlla

Sidoqoftë, përmenda më lart se aircrack-ng mund të vlerësojë vetëm praninë e një shtrëngimi duarsh, dhe kjo nuk është rastësi. Fakti është se aircrack-ng nuk ka një analizues të mirë EAPOL dhe mund të tregojë lehtësisht praninë e një shtrëngimi duarsh aty ku nuk ekziston (ose, më saktë, ekziston, por nuk funksionon). Le të zhytemi më thellë në paketat EAPOL me Wireshark (për lexuesit dembelë dhe jo shumë kureshtarë, mund të kaloni kohën tuaj të çmuar dhe të hidheni direkt në Kapitullin 4).

Hapni skedarin tonë *.cap në Wireshark dhe vendosni shprehjen

Kodi:

(eapol || wlan.fc.type_subtype == 0x08) && jo i keqformuar

si filtër për të parë vetëm paketat me interes për ne mes grumbullit të plehrave.

Ja ku janë, shtrëngimet e duarve

Pra, çfarë shohim? Paketa e parë në listë është korniza Beacon, e cila mbart informacione rreth rrjetit pa tel. Është aty dhe tregon se rrjeti quhet 'dlink'. Ndodh që korniza Beacon të mos jetë në skedar, atëherë për të kryer një sulm, duhet të dimë me siguri ESSID-in e rrjetit dhe duke marrë parasysh faktin se është i ndjeshëm ndaj rasteve (po, 'dlink' , 'Dlink' dhe 'DLINK' janë tre ESSID të ndryshëm!) dhe, për shembull, mund të përmbajnë hapësira në vendet më të papritura, si në fund. Në këtë rast, vendosja e një ESSID të pasaktë për sulmin është i dënuar me dështim - fjalëkalimi nuk do të gjendet edhe nëse është në fjalor! Pra, prania e një kornize Beacon në skedarin e shtrëngimit të duarve është një plus i dukshëm.

Më pas në skedar janë paketat kryesore EAPOL, nga të cilat përbëhet vetë shtrëngimi i duarve. Në përgjithësi, një shtrëngim duarsh i plotë EAPOL duhet të përmbajë katër pako të njëpasnjëshme, nga msg (1/4) në msg (4/4), por në këtë rast nuk ishim shumë me fat, arritëm të përgjojmë vetëm dy palët e para, i përbërë nga msg (1/4) dhe msg (2/4). Bukuria është se në to transmetohen të gjitha informacionet në lidhje me hash-in e fjalëkalimit WPA-PSK dhe janë ata që nevojiten për të kryer sulmin.

Le të hedhim një vështrim nga afër në çiftin e parë të msg(1/4) dhe msg(2/4) (të rrethuar në kutinë e kuqe). Në to, pika e hyrjes (Stacioni) 02:22:B0:02:22:B0 dërgon një numër të rastësishëm ANNjë herë te klienti (Klienti) 00:18:DE:00:18:DE në paketën e parë të shtrëngimit të duarve EAPOL dhe merr përsëri SNonce dhe MIC, të llogaritura nga klienti në bazë të ANonce-së së marrë. Por kushtojini vëmendje hendekut kohor midis mesazheve (1/4) dhe mesazheve (2/4) - është pothuajse një sekondë e tërë. Kjo është shumë, dhe është mjaft e mundur që paketat msg (1/4) dhe msg (2/4) t'i referohen shtrëngimeve të ndryshme të duarve (të cilat patjetër do të çojnë në pamundësinë e supozimit të fjalëkalimit edhe nëse ai është në fjalor) , dhe duke mos pasur paketa kontrolli msg në përgjim (3/4) dhe msg (4/4) është e pamundur ta kontrolloni këtë. Prandaj, shtrëngimi i parë i duarve ka një cilësi shumë të dyshimtë, megjithëse duket mjaft e vlefshme.

Për fat të mirë, në këtë rast kemi një palë tjetër paketash msg (1/4) dhe msg (2/4) me një hendek kohor prej vetëm 50 milisekonda mes tyre. Kjo tregon me një shkallë të lartë probabiliteti se ata i përkasin të njëjtës shtrëngim duarsh, prandaj ne do t'i zgjedhim ata për sulm. Shënoni kornizën Beacon dhe këto pako duke klikuar butonin e djathtë të miut dhe duke zgjedhur Shënoni paketën (ndryshoni) dhe ruajini ato në një skedar të ri duke zgjedhur artikullin e menusë "Ruaj si..." dhe duke mos harruar të kontrolloni paketat e shënuara:

Le të mbajmë paratë tona të fituara me vështirësi!

Në përfundim të kapitullit, dua të vërej se ende rekomandohet të përdorni shtrëngime duarsh "të plota" për një sulm, duke pasur një kornizë Beacon dhe të gjithë sekuencën e paketave EAPOL nga e para në të katërtin. Për ta bërë këtë, pajisjet tuaja Wi-Fi duhet të "dëgjojnë" shumë mirë si pikën e hyrjes ashtu edhe klientin. Fatkeqësisht, në jetën reale kjo nuk është gjithmonë e mundur, kështu që ju duhet të bëni kompromise dhe të përpiqeni të "ringjallni" dorështrëngimet gjysmë të vdekura me dorë, siç u demonstrua më lart.

Kapitulli 4. Nga shtrëngimi i duarve te fjalëkalimi.

Një lexues i vëmendshëm e ka kuptuar prej kohësh se thyerja e WPA, qoftë edhe me një shtrëngim duarsh dhe duar të drejtpërdrejta të sulmuesit, është e ngjashme me një llotari, e cila organizohet nga pronari i pikës së hyrjes, i cili cakton një fjalëkalim. Tani, duke pasur një shtrëngim duarsh pak a shumë cilësor në duart tona, detyra jonë tjetër është të hamendësojmë të njëjtin fjalëkalim, d.m.th. në thelb fitoni llotarinë. Është e pamend që askush nuk mund të garantojë një rezultat të favorshëm, por statistikat e pandalshme tregojnë se të paktën 20% e rrjeteve WPA janë hakuar me sukses, kështu që mos u dëshpëroni, shkoni në punë, miq! Para së gjithash, duhet të përgatisni një Fjalor. Një fjalor WPA është një skedar teksti i thjeshtë që përmban një fjalëkalim të mundshëm për rresht. Duke marrë parasysh kërkesat e fjalëkalimit WPA, fjalëkalimet e mundshme duhet të jenë të paktën 8 dhe jo më shumë se 63 karaktere dhe mund të përbëhen vetëm nga numra, shkronja latine të mëdha dhe të vogla dhe karaktere speciale si!@#$%, etj. (nga rruga, një alfabet i tillë konsiderohet mjaft i gjerë). Dhe nëse gjithçka është e qartë me kufirin e poshtëm të gjatësisë së fjalëkalimit (të paktën 8 karaktere dhe një pikë), atëherë me atë të sipërm gjithçka nuk është aq e thjeshtë. Thyerja e një fjalëkalimi fjalori me 63 karaktere është një ushtrim krejtësisht budalla, kështu që është krejtësisht e arsyeshme të kufizohet fjalëkalimi i fjalorit në një gjatësi maksimale prej 14-16 karaktere. Një fjalor me cilësi të lartë (për të cilin është dhënë shkalla e suksesit prej 20%) peshon më shumë se 2 GB dhe përmban rreth 250 milionë fjalëkalime të mundshme me një gjatësi prej 8-16 karaktere në intervalin e specifikuar. Çfarë duhet të përfshihet në këto kombinime të fjalëkalimeve të mundshme? Së pari, pa mëdyshje, i gjithë diapazoni numerik tetëshifror, i cili, sipas statistikave, përbën pothuajse gjysmën e të gjitha fjalëkalimeve të zbuluara. Në fund të fundit, data të ndryshme përshtaten në mënyrë të përkryer në 8 shifra, për shembull, 05121988. Një tetëshifror i plotë dixhital ka 10 ^ 8 = 100 milion kombinime, që në vetvete është shumë. Për më tepër, fjalori luftarak i gardianit duhet të përfshijë domosdoshmërisht fjalët që përdoren më shpesh si fjalëkalime, për shembull, internet, fjalëkalim, qwertyuiop, emra, etj., si dhe mutacionet e tyre me prapashtesa të njohura të zgjerimit të fjalëkalimit (udhëheqësi i vetëm në këtë fushë është sigurisht prapashtesa 123). ato. nëse fjalëkalimi i dianës është shumë i shkurtër për të qenë në përputhje me WPA-në, një përdorues i shkathët në shumicën e rasteve do ta vendosë atë në diana123, duke rritur kështu (në syrin e tij me përvojë) sigurinë e fjalëkalimit. Ekzistojnë gjithashtu disa dhjetëra prapashtesa të tilla të njohura. Nëse ndërtoni një fjalor vetë, mund të kërkoni në google fjalët kyçe të listës së fjalëve wpa dhe të shkarkoni një fjalor të gatshëm (mos harroni për shënjestrimin, sepse do të ishte mjaft naive të shpresonim sukses duke ndjekur një shtrëngim duarsh kineze përmes një fjalori rus dhe anasjelltas) ose kërkoni një të përshtatshme këtu në këtë temë.

dhe kështu mund të përdorni crunch për të krijuar kombinime të ndryshme fjalësh bazë

Pasi kemi përgatitur një lloj fjalori (le ta quajmë wordlist.txt për qartësi), ne vazhdojmë drejtpërdrejt në zgjedhjen e një fjalëkalimi. Drejtoni aircrack-ng me opsionet e mëposhtme:

Kodi:

root@bt:~# aircrack-ng -e

Hora! Fjalëkalimi i fjalorit u gjet në 3 sekonda! (Sikur të ishte kaq e lehtë...)

Në pamjen e mësipërme, aircrack-ng gjeti fjalëkalimin (që ishte fjala fjalor) në vetëm 3 sekonda. Për ta bërë këtë, ai provoi 3740 fjalëkalime të mundshme me një shpejtësi prej 1039 fjalëkalime në sekondë. Gjithçka do të ishte mirë, por këtu lexuesi i vëmendshëm duhet të tensionohet goxha, sepse më parë folëm për një fjalor prej 250 milionë fjalëkalimesh të mundshme! Llogaritja e shpejtë 250 * 10 ^ 6 pjesëtuar me 1039 dhe marrim ... rreth 240 mijë sekonda, që është 66 orë, që është pothuajse tre ditë! Kjo është sa kohë do t'i duhet laptopit tuaj për të llogaritur fjalorin bazë 2 GB (përveç nëse sigurisht jeni me fat dhe fjalëkalimi nuk gjendet diku në mes të procesit). Intervale të tilla gjigante kohore diktohen nga shpejtësia e ulët e llogaritjeve, për shkak të kompleksitetit të lartë llogaritës të algoritmeve të ngulitura në procedurën e vërtetimit WPA. Çfarë mund të themi për fjalorët e mëdhenj, për shembull, një nëntëshifror i plotë dixhital tashmë përmban 900 milionë kombinime dhe do të duhen disa javë llogaritje për t'u siguruar që (të paktën) fjalëkalimi të mos gjendet

Një situatë e tillë humbëse nuk mund të shqetësonte mendjet kureshtare të hakerëve dhe së shpejti u gjet një rrugëdalje. GPU-të u përdorën për llogaritjen e transmetimit. GPU (Njësia e Përpunimit Grafik) është zemra e përshpejtuesit tuaj 3D, një çip me qindra (ose edhe mijëra) procesorë të transmetimit që ju lejon të shpërndani operacione të shumta, por elementare të hashimit të fjalëkalimeve dhe në këtë mënyrë të përshpejtoni procesin e forcës brutale me urdhra të madhësisë . Për të mos qenë i pabazë, do të them se ATI RADEON HD 5870 i mbingarkuar është i aftë të arrijë një shpejtësi prej 100,000 fjalëkalime në sekondë, dhe ky është tashmë një hap i prekshëm (me dy rend të madhësisë) në krahasim me aircrack-ng. .

Monster ATI RADEON 6990 - 3000 shaders, 165.000 fjalëkalime WPA në sekondë. Kush është më i madh?

Sigurisht, numra të tillë janë tipikë vetëm për përshtatësit ATI RADEON të nivelit të lartë (NVIDIA me teknologjinë e saj CUDA e tejkalon sinqerisht ATI-në për sa i përket forcës brutale WPA për shkak të avantazheve të dukshme arkitekturore të kësaj të fundit). Por ju duhet të paguani për gjithçka, një përshtatës i mirë kushton shumë para dhe ha shumë energji. Për më tepër, duhet të monitoroni me kujdes mbingarkesën dhe ftohjen e GPU-së, duke mos iu nënshtruar provokimeve të lojtarëve të vërtetë që drejtojnë përshtatësit e tyre derisa objektet të shfaqen në ekran. Në fund të fundit, për ta, artefaktet (dhe në fakt, gabimet harduerike të kalkulatorëve GPU për shkak të funksionimit në frekuenca ekstreme) janë vetëm mbeturina kalimtare në ekran, dhe për ne ato janë të mbushura me një fjalëkalim të humbur.

Si pjesë e artikullit për fillestarët, me siguri nuk do të gërmoj në natyrën e konfigurimit të ATI SDK dhe pyrit për Linux (do të vërej vetëm se kjo është ende e njëjta seka), sepse. kjo është mjaft e mjaftueshme për një artikull të veçantë (nga të cilat ka shumë në internet), dhe audienca e synuar, përkatësisht pronarët e lumtur të radeonëve më të mirë, nuk është aq i madh, dhe ata lehtë mund të gjejnë vetë materialin e nevojshëm.

Paradoksalisht, hamendja e fjalëkalimit WPA me ndihmën e GPU-së është më e përshtatshme për Windows. Fakti është se drejtuesit e përshtatësve video luajnë një rol të rëndësishëm në këtë proces, versionet e Windows të të cilëve zhvilluesit i kushtojnë shumë më tepër vëmendje sesa drejtuesve për Linux dhe sisteme të tjera operative, dhe kjo nuk është rastësi, sepse ata janë të fokusuar kryesisht në nevojat e lojtarë. Dy programe mund të bëjnë zgjedhjen e fjalëkalimit WPA nën Windows - auditori komercial i sigurisë Elcomsoft Wireless (ose thjesht EWSA) dhe mjeti i konsolës hashcat-plus nga paketa hashcat by Atom (për kënaqësinë e përgjithshme të përdoruesve të Windows, ekziston edhe një GUI për të , por thjesht duke folur, një ndërfaqe të veçantë dritareje). Ne do të shqyrtojmë përdorimin e këtyre programeve më tej, dhe në të njëjtën kohë do të krahasojmë karakteristikat e tyre cilësore, dhe konkretisht do të jetë shpejtësia e numërimit që secili prej tyre do të zhvillojë në kushte të barabarta, përkatësisht në të njëjtin kompjuter me të njëjtët drejtues dhe një dhe një dhe të njëjtin fjalor.

Duhet të filloni duke gjetur dhe instaluar drejtuesit më të fundit për kartën tuaj video (ose të paktën sigurohuni që tashmë keni të instaluar versionin më të fundit). Adhuruesit e përshtatësve video jeshilë duhet të vizitojnë www.nvidia.com, ndërsa ato të kuqe shkojnë në mënyrën e vjetër në www.ati.com, ku mund të zgjidhni modelin tuaj të GPU-së nga lista dhe të shkarkoni drejtuesit për versionin tuaj të Windows. Unë nuk do t'i kushtoj shumë vëmendje procedurës për instalimin e drejtuesve, me siguri ju e keni bërë tashmë këtë më parë, dhe më shumë se një herë.

EWSA mund të gjendet (dhe të blihet) në faqen e internetit të zhvilluesit - www.elcomsoft.com, vetëm vini re se versioni i provës falas thuhet se nuk tregon fjalëkalimin e gjetur (versioni normal "provë" mund të gjendet këtu, vetëm mos harroni ta hiqni atë nga kompjuteri juaj pasi ta provoni). Instalimi dhe konfigurimi i EWSA nuk duhet të shkaktojë shumë telashe, menjëherë mund të zgjidhni gjuhën ruse në meny, në cilësimet e GPU-së sigurohuni që GPU-të tuaja të jenë të dukshme për programin dhe të kontrollohen (nëse GPU-të nuk janë të dukshme në listë, ju padyshim që keni një problem me drejtuesit), dhe gjithashtu specifikoni programimin e fjalorëve tuaj në cilësimet e fjalorëve.

Duke shfrytëzuar të gjithë kuajt...

Klikoni "Importoni të dhënat -> Importoni skedarin TCPDUMP" dhe zgjidhni skedarin *.cap me shtrëngimin e duarve (programi do t'i kontrollojë ato dhe do të ofrojë të shënojë ato që duam të sulmojmë), pas së cilës mund të klikoni në mënyrë të sigurt "Nis sulmin -> Fjalori sulm”:

EWSA otakue (epo, çfarë shpejtësie ...)

Në këtë test, EWSA tregoi një shpejtësi prej vetëm 135,000 fjalëkalime në sekondë, megjithëse bazuar në konfigurimin e harduerit, prisja të shihja një shifër prej të paktën 350 mijë.

Le të krahasojmë punën e EWSA me konkurrentin e saj vërtet të lirë - hashcat-plus. Shkarkoni grupin e plotë të hashcat-gui (i cili tashmë përfshin konsolën hashcat-plus) nga faqja e internetit e autorit dhe shpaketoni arkivin në një vend të përshtatshëm (nuk kërkohet instalim). Ne lëshojmë hashcat-gui32.exe ose hashcat-gui64.exe në varësi të madhësisë së Windows dhe i përgjigjemi pyetjes së parë se cilën GPU do të përdorim - NVidia (CUDA) ose ATI RADEON (opsioni i vetëm CPU nuk do të na përshtatet padyshim).

Kur shfaqet dritarja kryesore e programit, shkoni te skeda oclHashcat-plus (ose cudaHashcat-plus në rastin e NVidia). Këtu ka një hollësi - hashcat nuk mund t'i analizojë shtrëngimet e duarve EAPOL (aspak), dhe kërkon që të vendosni hash WPA në një pjatë argjendi në formatin e vet *.hccap. Ju mund të konvertoni një *.cap të rregullt në *.hccap duke përdorur programin e korrigjuar aircrack-ng, por mos e shkarkoni përsëri BT për hir të një gjëje të tillë! Për gëzimin tonë të përgjithshëm, zhvilluesi i hashcat ka bërë një konvertues të përshtatshëm në internet, thjesht ngarkoni skedarin tuaj *.cap me një shtrëngim duarsh atje dhe specifikoni ESSID, nëse ka një shtrëngim duarsh në skedar, do të merrni *.hccap gati për sulm.

Ne ecim më tej - ne i tregojmë programit skedarin tonë * .hccap si një skedar Hash për sulmin, shtojmë skedarët e fjalorit në dritaren e listave të Word-it (mund të vendosni rendin e dëshiruar të kalimit të tyre me shigjeta), zgjidhni WPA / WPA2 si shkruani Hash dhe klikoni në Start.

Një dritare konsole duhet të shfaqet me nisjen e versionit të zgjedhur të hashcat-plus me një mori parametrash, dhe nëse gjithçka është në rregull, programi do të fillojë të funksionojë. Gjatë llogaritjes, mund të shfaqni statusin aktual në ekran duke shtypur tastin 's', të pezulloni procesin duke shtypur 'p' ose të ndërprisni procesin duke shtypur 'q'. Nëse hashcat-plus gjen papritur një fjalëkalim, ai patjetër do t'ju njohë me të.

Rezultati është 392,000 fjalëkalime në sekondë! Dhe kjo është në përputhje shumë të mirë me shpejtësinë e nënkuptuar teorike, bazuar në konfigurimin e sistemit.

Unë nuk jam një mbështetës ose kundërshtar i fortë i EWSA ose hashcat-plus. Sidoqoftë, ky test tregon bindshëm se hashcat-plus shkallëzohet shumë më mirë kur përdoren GPU të shumta në të njëjtën kohë. Zgjedhja është e juaja.

Kohët e fundit, ka pasur shumë publikime "zbuluese" për hakerimin e ndonjë protokolli apo teknologjie të radhës që rrezikon sigurinë e rrjeteve pa tel. A është vërtet kështu, nga çfarë duhet të keni frikë dhe si ta bëni aksesin në rrjetin tuaj sa më të sigurt? A kanë pak kuptim fjalët WEP, WPA, 802.1x, EAP, PKI? Kjo përmbledhje e shkurtër do të ndihmojë në bashkimin e të gjitha teknologjive të përdorura për enkriptimin dhe autorizimin e aksesit në radio. Do të përpiqem të tregoj se një rrjet pa tel i konfiguruar siç duhet është një pengesë e pakapërcyeshme për një sulmues (deri në një kufi të caktuar, sigurisht).

Bazat

Çdo ndërveprim ndërmjet një pike aksesi (rrjeti) dhe një klienti me valë bazohet në:- Autentifikimi- si klienti dhe pika e hyrjes prezantohen me njëri-tjetrin dhe konfirmojnë se kanë të drejtë të komunikojnë me njëri-tjetrin;

- enkriptimi- cili algoritëm gërvishtjeje i të dhënave të transmetuara përdoret, si gjenerohet çelësi i enkriptimit dhe kur ndryshohet.

Parametrat e rrjetit pa tela, kryesisht emri i tij (SSID), shpallen rregullisht nga pika e hyrjes në paketat e transmetimit të fenerëve. Përveç cilësimeve të pritshme të sigurisë, dëshirat transmetohen për QoS, për parametrat 802.11n, shpejtësitë e mbështetura, informacione për fqinjët e tjerë, etj. Autentifikimi përcakton se si klienti shfaqet në pikën e duhur. Opsionet e mundshme:

- hapur- i ashtuquajturi rrjet i hapur, në të cilin të gjitha pajisjet e lidhura autorizohen menjëherë

- të përbashkëta- autenticiteti i pajisjes së lidhur duhet të verifikohet me një çelës/fjalëkalim

- EAP- autenticiteti i pajisjes së lidhur duhet të verifikohet nëpërmjet protokollit EAP nga një server i jashtëm

- Asnje- nuk ka enkriptim, të dhënat transmetohen në mënyrë të qartë

- WEP- Shifra me bazë RC4 me gjatësi të ndryshme të tasteve statike ose dinamike (64 ose 128 bit)

- CKIP- Zëvendësimi i pronarit i Cisco-s për WEP, një version i hershëm i TKIP

- TKIP- zëvendësim i përmirësuar për WEP me kontrolle dhe mbrojtje shtesë

- AES/CCMP- algoritmi më i avancuar i bazuar në AES256 me kontrolle dhe mbrojtje shtesë

Kombinimi Autentifikimi i hapur, pa enkriptim përdoret gjerësisht në sistemet e aksesit të mysafirëve, siç është sigurimi i aksesit në internet në një kafene ose hotel. Për t'u lidhur, duhet të dini vetëm emrin e rrjetit me valë. Shpesh, një lidhje e tillë kombinohet me verifikim shtesë në Portalin Captive duke ridrejtuar kërkesën HTTP të përdoruesit në një faqe shtesë ku mund të kërkoni konfirmim (hyrje-fjalëkalim, marrëveshje me rregullat, etj.).

Enkriptimi WEP komprometuar dhe nuk mund të përdoret (edhe në rastin e çelësave dinamikë).

Termat e përdorur zakonisht WPA Dhe WPA2 përcaktoni, në fakt, algoritmin e enkriptimit (TKIP ose AES). Për shkak të faktit se përshtatësit e klientëve kanë mbështetur WPA2 (AES) për një kohë mjaft të gjatë, nuk ka kuptim të përdoret kriptimi duke përdorur algoritmin TKIP.

Dallimi midis WPA2 Personal Dhe Ndërmarrja WPA2është nga vijnë çelësat e enkriptimit të përdorur në mekanikën e algoritmit AES. Për aplikacionet private (shtëpiake, të vogla), përdoret një çelës statik (fjalëkalim, fjalë kodi, PSK (Çelësi paraprakisht i përbashkët)) me një gjatësi minimale prej 8 karakteresh, i cili vendoset në cilësimet e pikës së hyrjes dhe është i njëjtë për të gjithë klientët e këtij rrjeti pa tel. Kompromisi i një çelësi të tillë (i flakur një fqinji, një punonjës u pushua nga puna, një laptop u vodh) kërkon një ndryshim të menjëhershëm të fjalëkalimit për të gjithë përdoruesit e mbetur, gjë që është realiste vetëm në rastin e një numri të vogël prej tyre. Për aplikacionet e korporatave, siç nënkupton edhe emri, përdoret një çelës dinamik, i cili është individual për çdo klient që punon për momentin. Ky çelës mund të përditësohet periodikisht gjatë punës pa ndërprerë lidhjen, dhe një komponent shtesë është përgjegjës për gjenerimin e tij - serveri i autorizimit, dhe pothuajse gjithmonë ky është serveri RADIUS.

Të gjithë parametrat e mundshëm të sigurisë janë përmbledhur në këtë tabelë:

| Prona | WEP statike | WEP dinamike | WPA | WPA2 (ndërmarrje) |

| Identifikimi | Përdorues, kompjuter, kartë WLAN | përdorues, kompjuter |

përdorues, kompjuter |

përdorues, kompjuter |

| Autorizimi |

Çelësi i përbashkët |

EAP |

EAP ose çelës i përbashkët |

EAP ose çelës i përbashkët |

Integriteti |

Vlera e kontrollit të integritetit 32-bit (ICV) |

ICV 32-bit |

Kodi i integritetit të mesazheve 64-bit (MIC) |

CRT/CBC-MAC (Counter mode Counter Cipher Block Chaining Auth Code - CCM) Pjesë e AES |

Enkriptimi |

çelësi statik |

çelësi i seancës |

Për çelësin e paketës nëpërmjet TKIP |

CCMP (AES) |

Shpërndarja e çelësit |

Beqare, manuale |

Segmenti i çelësit kryesor (PMK) në çift |

Rrjedh nga PMK |

Rrjedh nga PMK |

Vektori i inicializimit |

Teksti, 24 bit |

Teksti, 24 bit |

Vektor i zgjeruar, 65 bit |

Numri i paketës 48-bit (PN) |

Algoritmi |

RC4 |

RC4 |

RC4 |

AES |

Gjatësia e çelësit, bit |

64/128 |

64/128 |

128 |

deri në 256 |

Infrastruktura e nevojshme |

Nr |

RREZE |

RREZE |

RREZE |

Nëse gjithçka është e qartë me WPA2 Personal (WPA2 PSK), zgjidhja e korporatës kërkon konsideratë shtesë.

Ndërmarrja WPA2

Këtu kemi të bëjmë me një grup shtesë protokollesh të ndryshme. Në anën e klientit, një komponent i posaçëm softuer, kërkuesi (zakonisht pjesë e OS) ndërvepron me pjesën autorizuese, serverin AAA. Ky shembull tregon funksionimin e një rrjeti të unifikuar radio të ndërtuar mbi pika aksesi të lehta dhe një kontrollues. Në rastin e përdorimit të pikave të aksesit "me tru", vetë pika mund të marrë të gjithë rolin e një ndërmjetësi midis klientëve dhe serverit. Në të njëjtën kohë, të dhënat e kërkuesit të klientit transmetohen me radio të formuara në protokollin 802.1x (EAPOL), dhe në anën e kontrolluesit ato mbështillen me pako RADIUS.

Përdorimi i mekanizmit të autorizimit EAP në rrjetin tuaj çon në faktin se pas vërtetimit të suksesshëm (pothuajse me siguri të hapur) të klientit nga pika e hyrjes (së bashku me kontrolluesin, nëse ka), ky i fundit i kërkon klientit të autorizojë (verifikojë kredencialet e tij) nga serveri RADIUS i infrastrukturës:

Përdorimi Ndërmarrja WPA2 kërkon një server RADIUS në rrjetin tuaj. Deri më sot, më efikasët janë produktet e mëposhtme:

- Serveri i politikave të rrjetit të Microsoft (NPS), më parë IAS- i konfigurueshëm përmes MMC, falas, por duhet të blini Windows

- Serveri Cisco Secure Access Control (ACS) 4.2, 5.3- i konfigurueshëm nëpërmjet një ndërfaqe në internet, i pasur me veçori, ju lejon të krijoni sisteme të shpërndara dhe tolerante ndaj gabimeve, është i shtrenjtë

- RADIUS i Lirë- falas, i konfiguruar nga konfigurimet e tekstit, jo i përshtatshëm për t'u menaxhuar dhe monitoruar

Në të njëjtën kohë, kontrolluesi monitoron me kujdes shkëmbimin e vazhdueshëm të informacionit dhe pret autorizimin ose mohimin e suksesshëm të tij. Nëse është i suksesshëm, serveri RADIUS mund të dërgojë parametra shtesë në pikën e hyrjes (për shembull, në cilin VLAN të vendosë pajtimtarin, cilën adresë IP t'i caktojë, profilin QoS, etj.). Në fund të shkëmbimit, serveri RADIUS lejon klientin dhe pikën e hyrjes të gjenerojnë dhe shkëmbejnë çelësat e enkriptimit (individualë, të vlefshëm vetëm për këtë sesion):

EAP

Vetë protokolli EAP është i kontejneruar, domethënë, mekanizmi aktual i autorizimit është dhënë në mëshirën e protokolleve të brendshme. Për momentin, të mëposhtmet kanë fituar një shpërndarje të konsiderueshme:- EAP-FAST(Autentifikimi fleksibël përmes tunelit të sigurt) - zhvilluar nga Cisco; lejon autorizimin me fjalëkalim të hyrjes të transmetuar brenda tunelit TLS midis kërkuesit dhe serverit RADIUS

- EAP-TLS(Siguria e Shtresës së Transportit). Përdor një infrastrukturë të çelësit publik (PKI) për të autorizuar klientin dhe serverin (kërkuesi dhe serveri RADIUS) përmes certifikatave të lëshuara nga një autoritet certifikues i besuar (CA). Kërkon lëshimin dhe instalimin e certifikatave të klientit për çdo pajisje me valë, kështu që është i përshtatshëm vetëm për një mjedis të menaxhuar të korporatës. Serveri i Certifikatave të Windows ka pajisje që lejojnë një klient të gjenerojë certifikatën e tij nëse klienti është anëtar i një domeni. Bllokimi i një klienti bëhet lehtësisht duke revokuar certifikatën e tij (ose përmes llogarive).

- EAP-TTLS(Tunneled Transport Layer Security) është i ngjashëm me EAP-TLS, por nuk kërkohet certifikatë klienti kur krijoni një tunel. Në një tunel të tillë, i ngjashëm me lidhjen SSL të shfletuesit, kryhet autorizimi shtesë (duke përdorur një fjalëkalim ose diçka tjetër).

- PEAP-MSCHAPv2(EAP i mbrojtur) - i ngjashëm me EAP-TTLS për sa i përket krijimit fillimisht të një tuneli të koduar TLS midis klientit dhe serverit, që kërkon një certifikatë serveri. Më pas, autorizimi bëhet në një tunel të tillë duke përdorur protokollin e mirënjohur MSCHAPv2.

- PEAP-GTC(Generic Token Card) - e ngjashme me atë të mëparshme, por kërkon karta fjalëkalimi një herë (dhe infrastrukturën përkatëse)

Të gjitha këto metoda (përveç EAP-FAST) kërkojnë një certifikatë serveri (në serverin RADIUS) të lëshuar nga një Autoritet Certifikues (CA). Në këtë rast, vetë certifikata CA duhet të jetë e pranishme në pajisjen e klientit në grupin e besuar (i cili është i lehtë për t'u zbatuar duke përdorur mjetet e Politikës së Grupit në Windows). Për më tepër, EAP-TLS kërkon një certifikatë individuale të klientit. Autentifikimi i klientit kryhet si me nënshkrim dixhital ashtu edhe (opsionale) duke krahasuar certifikatën e ofruar nga klienti me serverin RADIUS me atë që serveri ka marrë nga infrastruktura PKI (Active Directory).

Mbështetja për cilëndo nga metodat EAP duhet të ofrohet nga kërkuesi në anën e klientit. Standardi i integruar Windows XP/Vista/7, iOS, Android ofron të paktën EAP-TLS dhe EAP-MSCHAPv2, gjë që i bën këto metoda të njohura. Përshtatësit e klientit Intel për Windows vijnë me një mjet ProSet që zgjeron listën e disponueshme. Klienti Cisco AnyConnect bën të njëjtën gjë.

Sa i besueshëm është

Në fund të fundit, çfarë i duhet një sulmuesi për të hyrë në rrjetin tuaj?Për Autentifikimin e Hapur, Asnjë Enkriptim nuk është asgjë. Lidhur me rrjetin dhe gjithçka. Meqenëse mjedisi i radios është i hapur, sinjali përhapet në drejtime të ndryshme, bllokimi i tij nuk është i lehtë. Nëse keni përshtatësit e duhur të klientit që ju lejojnë të dëgjoni ajrin, trafiku i rrjetit është i dukshëm në të njëjtën mënyrë sikur sulmuesi të lidhet me telin, me shpërndarësin, në portën SPAN të çelësit.

Kriptimi i bazuar në WEP kërkon vetëm kohë IV të forcës brutale dhe një nga shumë mjetet e skanimit të disponueshëm lirisht.

Për kriptim të bazuar në TKIP ose AES, deshifrimi i drejtpërdrejtë është i mundur në teori, por në praktikë nuk ka pasur raste hakerimi.

Sigurisht, mund të provoni të merrni me mend çelësin PSK ose fjalëkalimin për një nga metodat EAP. Sulmet e zakonshme ndaj këtyre metodave nuk dihen. Mund të provoni të aplikoni metoda të inxhinierisë sociale, ose

Në këtë artikull, ne do të shikojmë deshifrimin e trafikut WPA2-PSK duke përdorur wireshark. Kjo do të jetë e dobishme kur të mësoni për protokollet e ndryshme të enkriptimit që përdoren në rrjetet me valë. Topologjia e rrjetit në studim është paraqitur më poshtë.

Përpara se të fillojmë kapjen e paketave, duhet të dimë kanalin në të cilin funksionon pika jonë e hyrjes. Meqenëse pika ime e hyrjes është një WLC 4400, mund ta marr këtë informacion nga paneli i kontrollit. Përndryshe, mund të përdorni aplikacionin InSSIDer dhe të shihni se çfarë kanali po përdor pika juaj e hyrjes dhe SSID-në e saj. Unë jam duke përdorur 5 GHz dhe kështu që këtu është përmbledhja 802.11a më poshtë (Nëse doni të analizoni 2.4 GHz, atëherë duhet të përdorni komandat për protokollin 802.11b)

Emri i AP Subband RadioMAC Statusi i Kanalit PwLvl SlotId -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64 : a0 : e7 : af : 47 : 40 AKTIVIZUAR 36 1 1 |

Atëherë ne vetëm duhet të kapim paketa në rrjetin tonë pa tel në kanalin CH 36 pasi pika ime e aksesit punon në të. Unë jam duke përdorur BackTrack me një përshtatës USB për të kapur paketat, shikoni videon më poshtë për detaje.

Është mjaft e thjeshtë, thjesht duhet të ndryshoni disa rreshta kodi në konfigurimin e përshtatësit USB dhe të aktivizoni ndërfaqen e monitorit për wireshark.

< strong >rrënjë@bt< / strong >:~#ifconfig < strong >rrënjë@bt< / strong >: ~ # ifconfig wlan2 up < strong >rrënjë@bt< / strong >:~#ifconfig eth0 Përmbledhja e lidhjes : Ethernet HWaddr 00 : 21 : 9b : 62 : d0 : 4a MULTIKASTIMI I PERGJITHSHEM MTU: 1500 Metrikë: 1 Paketat RX : 0 gabime : 0 ranë : 0 tejkalime : 0 kornizë : 0 Paketat TX : 0 gabime : 0 ranë : 0 tejkalime : 0 transportues : 0 përplasje : 0 txqueuelen : 1000 Bajt RX: 0 (0.0 B) bajtë TX: 0 (0.0 B) Ndërprerja : 21 Kujtesa : fe9e0000 - fea00000 lo Përmbledhja e lidhjes: Loopback Local adr inet: 127.0.0.1 Maskë: 255.0.0.0 inet6 adr : :: 1 / 128 Fusha : Host LLOOPBACK LARTË KONTROLLIN MTU: 16436 Metrikë: 1 Paketat RX : 66 gabime : 0 ra : 0 tejkalime : 0 korniza : 0 Paketat TX : 66 gabime : 0 ra : 0 tejkalime : 0 transportues : 0 përplasje : 0 txqueuelen : 0 RX bytes: 4665 (4.6 KB) TX bytes: 4665 (4.6 KB) wlan2 Përmbledhja e lidhjes : Ethernet HWaddr 00 : 20 : a6 : ca : 6b : b4 MULTIKASTIMI I PERGJITHSHEM MTU: 1500 Metrikë: 1 Paketat RX : 0 gabime : 0 ranë : 0 tejkalime : 0 kornizë : 0 Paketat TX : 0 gabime : 0 ranë : 0 tejkalime : 0 transportues : 0 përplasje : 0 txqueuelen : 1000 Bajt RX: 0 (0.0 B) bajtë TX: 0 (0.0 B) < strong >rrënjë@bt< / strong >: ~ # iwconfig wlan2 kanali 36 rrënjë @ bt : ~ # iwconfig wlan2 IEEE 802.11abgn ESSID: joaktive / çdo Modaliteti: Frekuenca e menaxhuar: 5.18 GHz Pika e hyrjes: Jo e lidhur Tx - Fuqia = 20 dBm Riprovoni kufirin e gjatë: 7 RTS thr: joaktiv Fragment thr: joaktiv Çelësi i enkriptimit: joaktiv Menaxhimi i energjisë: i fikur nuk ka shtesa pa tela. eth0 pa shtesa me valë . < strong >rrënjë@bt< / strong >: ~ # airmon-ng start wlan2 U gjetën 1 procese që mund të shkaktojnë telashe. Nëse airodump-ng, airplay-ng ose airtun pushon së punuari më pas për një periudhë të shkurtër kohe, ju mund të dëshironi t'i vrisni (disa prej tyre)! Emri PID 1158 dhclient3 Drejtues i çipsetit të ndërfaqes wlan2 Atheros AR9170 carl9170 - [phy2] (modaliteti i monitorimit është aktivizuar në mon0) |

Pasi të keni kryer hapat e mësipërm, mund të hapni aplikacionin wireshark dhe të zgjidhni ndërfaqen "mon0" për kapjen e paketave.

Këtu mund të gjeni një arkiv të paketave që përshtatësi im ka përpiluar ( Mund ta hapni skedarin me wireshark dhe kontrollojeni vetë. Nëse e analizoni këtë skedar, mund të shihni se mesazhet "shtrëngim duarsh me 4 drejtime (EAPOL-Mesazhet 1 deri në 4)" u dërguan pas përfundimit të fazës së Autentifikimit të Hapur (Kërkesë vërtetimi, Përgjigja e vërtetimit, Kërkesa e shoqërimit, Përgjigja e shoqërimit). Pas përfundimit të shtrëngimit të duarve në katër drejtime, si klienti ashtu edhe pika e hyrjes fillojnë të përdorin transmetimin e paketave të koduara. Tani e tutje, të gjitha informacionet që transmetohen në rrjetin tuaj pa tel kodohen duke përdorur algoritmet CCMP / AES.

Siç mund ta shihni në foton më poshtë, të gjitha kornizat e të dhënave janë të koduara dhe nuk mund ta shihni trafikun në mënyrë të qartë. Kam marrë si shembull kornizën numër 103.

Përpara se të kalojmë në deshifrimin e këtyre kornizave, është shumë e rëndësishme të kuptoni se ju keni kapur saktë "mesazhet e shtrëngimit të duarve 4-kahëshe" në nuhatësin tuaj, të cilat ne do t'i deshifrojmë duke përdorur wireshark. Nëse nuk do të mund të kapni me sukses mesazhin M1-M4, wireshark nuk do të mund të merrte të gjithë çelësat për të deshifruar të dhënat tona. Më poshtë po jap një shembull ku kornizat nuk u kapën siç duhet gjatë procesit të "shtrëngimit të duarve me 4 drejtime" (Kjo ndodhi kur përdora të njëjtin përshtatës USB me analizuesin WiFi Fluke)

Më pas, shkoni te "Ndrysho -> Preferencat -> Protokolli -> IEEE 802.11" këtu duhet të zgjidhni "Aktivizo deshifrimin". Pastaj klikoni në seksionin "Çelësat e deshifrimit" dhe shtoni PSK tuaj duke klikuar në "E re". Duhet të zgjidhni llojin e çelësit "wpa-pwd" dhe më pas të shtoni PSK-në tuaj si tekst.

Gjatësia SSID , 4096 , 256 )Ky është PSK 256 bit që u fut më lart:

Kam përdorur një fjalëkalim të thjeshtë teksti që mund ta shihni më poshtë. Ju gjithashtu mund të përdorni një fjalëkalim të thjeshtë (pa emrin tuaj SSID). Në rastin e wireshark ai gjithmonë përpiqet të përdorë SSID-në më të fundit, është gjithmonë praktikë e mirë për t'u përdorur

Në konfigurimin tim, kam përdorur PSK "Cisco123Cisco123" në specifikimin tim SSID si "TEST1". Ky dokument do të gjeni më shumë detaje në lidhje me këto cilësime.

Pas kësaj, klikoni "Aplikoni"

Siç mund ta shihni më poshtë, tani mund të shihni trafikun brenda kornizave të të dhënave. Këtu është i njëjti kornizë (103) që keni parë më parë në format të koduar, por tani wireshark është në gjendje ta deshifrojë atë.

Tani, nëse shikojmë më tej, mund të shohim një klient që merr një adresë IP përmes DHCP (DORA–Discover,Ofer,Kërkesë,ACK) më pas regjistron një CME (SKINNYprotocol) më pas vendos një telefonatë zanore (RTP). Tani mund t'i analizojmë këto pako në detaje

Ky truk mund të jetë i dobishëm për ju kur jeni duke analizuar sigurinë e rrjeteve tuaja PSK.

[Votat totale: 16 Mesatarja: 2.9/5]

Përditësuar së fundi nga më 9 tetor 2016.

Sot do të gërmojmë pak më thellë në temën e sigurimit të një lidhjeje pa tel. Le të kuptojmë se çfarë është - quhet gjithashtu "autentifikimi" - dhe cili është më mirë të zgjidhni. Ju duhet të keni hasur në shkurtesa të tilla si WEP, WPA, WPA2, WPA2/PSK. Dhe gjithashtu disa nga varietetet e tyre - Personal ose Enterprice dhe TKIP ose AES. Epo, le t'i hedhim një vështrim më të afërt të të gjithave dhe të kuptojmë se cilin lloj kriptimi të zgjedhim për të siguruar maksimumin pa humbje të shpejtësisë.

Unë vërej se është e nevojshme të mbroni WiFi tuaj me një fjalëkalim, pavarësisht se çfarë lloji të kriptimit që zgjidhni. Edhe vërtetimi më i thjeshtë do të shmangë disa probleme mjaft serioze në të ardhmen.

Pse them kështu? Nuk është as që lidhja e shumë klientëve të majtë do të ngadalësojë rrjetin tuaj - këto janë vetëm lule. Arsyeja kryesore është se nëse rrjeti juaj është pa fjalëkalim, atëherë një sulmues mund t'i përmbahet atij, i cili do të kryejë veprime të paligjshme nga poshtë ruterit tuaj, dhe më pas do të duhet të përgjigjeni për veprimet e tij, kështu që merrni seriozisht mbrojtjen e WiFi.

Llojet e kriptimit dhe vërtetimit të të dhënave WiFi

Pra, ne jemi të bindur për nevojën për të kriptuar rrjetin wifi, tani le të shohim se cilat lloje ekzistojnë:

Çfarë është mbrojtja WEP wifi?

WEP(Wired Equivalent Privacy) është standardi i parë që u shfaq, i cili nuk i plotëson më kërkesat moderne për sa i përket besueshmërisë. Të gjitha programet e konfiguruara për të hakuar një rrjet wifi me forcë brutale synojnë më shumë zgjedhjen e një çelësi të enkriptimit WEP.

Çfarë është një çelës ose fjalëkalim WPA?

WPA(Wi-Fi Protected Access) është një standard më modern i vërtetimit që ju lejon të mbroni me besueshmëri rrjetin lokal dhe internetin nga depërtimi i paligjshëm.

Çfarë është WPA2-PSK - Personal apo Ndërmarrje?

WPA2- një version i përmirësuar i llojit të mëparshëm. Hakerimi i WPA2 është pothuajse i pamundur, ai siguron shkallën maksimale të sigurisë, kështu që në artikujt e mi gjithmonë them pa shpjegim se duhet ta instaloni - tani e dini pse.

Standardet e sigurisë WPA2 dhe WPA WiFi kanë dy lloje të tjera:

- Personale, i referuar si WPA/PSK ose WPA2/PSK. Ky lloj është më i përdoruri dhe më optimali për përdorim në shumicën e rasteve - si në shtëpi ashtu edhe në zyrë. Në WPA2 / PSK, ne vendosim një fjalëkalim me të paktën 8 karaktere, i cili ruhet në kujtesën e pajisjes që lidhim me ruterin.

- Ndërmarrje- një konfigurim më kompleks që kërkon që të aktivizohet funksioni RADIUS në ruter. Ajo funksionon sipas parimit, domethënë, një fjalëkalim i veçantë caktohet për secilën vegël të lidhur individuale.

Llojet e kriptimit WPA - TKIP apo AES?

Pra, vendosëm që WPA2 / PSK (Personal) të ishte zgjidhja më e mirë për sigurinë e rrjetit, por ka edhe dy lloje të tjera të kriptimit të të dhënave për vërtetim.

- TKIP- sot ky është tashmë një lloj i vjetëruar, por ende përdoret gjerësisht, pasi shumë pajisje e mbështesin vetëm atë për një numër të caktuar vitesh prodhimi. Nuk funksionon me teknologjinë WPA2/PSK dhe nuk mbështet 802.11n WiFi.

- AES- lloji më i fundit dhe më i besueshëm i enkriptimit WiFi për momentin.

Si të zgjidhni llojin e kriptimit dhe të vendosni çelësin WPA në ruterin WiFi?

Ne e kuptuam teorinë - le të kalojmë në praktikë. Meqenëse standardet WiFi 802.11 "B" dhe "G", të cilat kanë një shpejtësi maksimale deri në 54 Mbps, nuk janë përdorur për një kohë të gjatë, sot norma është 802.11 "N" ose "AC", të cilat mbështesin shpejtësinë. në 300 Mbps dhe më lart, atëherë nuk ka kuptim të merret në konsideratë opsioni i përdorimit të mbrojtjes WPA / PSK me llojin e kriptimit TKIP. Prandaj, kur konfiguroni një rrjet me valë, atëherë vendosni parazgjedhjen

WPA2/PSK-AES

Ose, në raste ekstreme, specifikoni "Auto" si llojin e kriptimit për të siguruar lidhjen e pajisjeve me një modul WiFi të vjetëruar.

Në këtë rast, çelësi WPA, ose thënë thjesht, fjalëkalimi për t'u lidhur me rrjetin, duhet të ketë nga 8 deri në 32 karaktere, duke përfshirë shkronjat e vogla dhe të mëdha angleze, si dhe karaktere të ndryshme speciale.

Siguria me valë në një ruter TP-Link

Pamjet e mësipërme të ekranit tregojnë panelin e kontrollit të një ruteri modern TP-Link në versionin e ri të firmuerit. Cilësimi i enkriptimit të rrjetit ndodhet këtu në seksionin "Cilësimet e avancuara - Modaliteti me valë".

Në versionin e vjetër "të gjelbër", konfigurimet e rrjetit WiFi me interes për ne ndodhen në " Modaliteti me valë - Siguria". Bëni gjithçka si në imazh - do të jetë super!

Nëse vini re, ekziston ende një artikull i tillë si "Periudha e rinovimit të çelësit të grupit WPA". Fakti është se për të siguruar mbrojtje më të madhe, çelësi dixhital i vërtetë WPA për enkriptimin e lidhjes ndryshon në mënyrë dinamike. Këtu vendoset vlera në sekonda, pas së cilës ndodh ndryshimi. Unë rekomandoj të mos e prekni dhe ta lini si parazgjedhje - intervali i përditësimit është i ndryshëm në modele të ndryshme.

Metoda e vërtetimit të ruterit ASUS

Në ruterat ASUS, të gjitha cilësimet WiFi ndodhen në një faqe "Rrjeti pa tel"

Mbrojtja e rrjetit përmes ruterit Zyxel Keenetic

Në mënyrë të ngjashme, Zyxel Keenetic - seksioni "Rrjeti WiFi - Pika e hyrjes"

Në ruterat Keenetic pa prefiksin "Zyxel", lloji i enkriptimit ndryshohet në seksionin "Rrjeti shtëpiak".

Konfigurimi i sigurisë së ruterit D-Link

Në D-Link ne jemi duke kërkuar për seksionin " WiFi - Siguria»

Epo, sot kemi shqyrtuar llojet dhe termat e enkriptimit WiFi si WEP, WPA, WPA2-PSK, TKIP dhe AES dhe kemi zbuluar se cilin të zgjedhim. Lexoni rreth veçorive të tjera të sigurisë së rrjetit në një nga artikujt e mëparshëm në të cilin flas për adresat MAC dhe IP dhe metodat e tjera të mbrojtjes.

Video për konfigurimin e llojit të kriptimit në ruter