Informacioni i mbrojtur është pronësor dhe i mbrojtur nga dokumente ligjore. Kur merren masa për mbrojtjen e burimeve të informacionit joshtetëror që janë sekret bankar ose tregtar, kërkesat e dokumenteve rregullatore janë të natyrës këshilluese. Për sekretet joshtetërore, regjimet e mbrojtjes së informacionit vendosen nga pronari i të dhënave.

Veprimet për mbrojtjen e të dhënave konfidenciale nga rrjedhja përmes kanaleve teknike janë një nga pjesët e masave të ndërmarrjes për të garantuar sigurinë e informacionit. Veprimet organizative për të mbrojtur informacionin nga rrjedhjet përmes kanaleve teknike bazohen në një sërë rekomandimesh kur zgjedhin ambientet ku do të kryhet puna për ruajtjen dhe përpunimin e informacionit konfidencial. Gjithashtu, kur zgjidhni mjete teknike të mbrojtjes, është e nevojshme të mbështeteni kryesisht në produkte të certifikuara.

Kur organizoni masa për të mbrojtur rrjedhjen e informacionit në kanalet teknike në objektin e mbrojtur, mund të merren parasysh hapat e mëposhtëm:

- përgatitor, paraprojekt

- Dizajni VSTS

- Faza e vënies në punë të objektit të mbrojtur dhe sistemit të sigurisë së informacionit teknik

Faza e parë përfshin përgatitjen për krijimin e një sistemi të mbrojtjes teknike të informacionit në objektet e mbrojtura. Gjatë ekzaminimit të flukseve të mundshme të rrjedhjeve teknike në objekt, studiohen sa vijon:

- Planimetria e zonës ngjitur me ndërtesën në një rreze prej 300 m.

- Planifikimi i çdo kati të ndërtesës me një studim të karakteristikave të mureve, përfundimeve, dritareve, dyerve, etj.

- Plan-skema e sistemeve të tokëzimit për objektet elektronike

- Plan-skema e komunikimeve të të gjithë ndërtesës, së bashku me sistemin e ventilimit

- Plan-skema e furnizimit me energji elektrike të ndërtesës, duke treguar të gjitha dërrasat dhe vendndodhjen e transformatorit

- Plan-skema

- Plani i alarmit të zjarrit dhe sigurisë që tregon të gjithë sensorët

Duke mësuar rrjedhjen e informacionit si një lëshim i pakontrolluar i të dhënave konfidenciale përtej kufijve të një rrethi individësh ose një organizate, ne do të shqyrtojmë se si zbatohet një rrjedhje e tillë. Në zemër të një rrjedhjeje të tillë është heqja e pakontrolluar e të dhënave konfidenciale me anë të fushave të lehta, akustike, elektromagnetike ose të tjera ose bartësve të materialit. Pavarësisht nga shkaqet e ndryshme të rrjedhjeve, ato kanë shumë të përbashkëta. Si rregull, arsyet lidhen me të metat në normat e ruajtjes së informacionit dhe shkeljet e këtyre normave.

Informacioni mund të transmetohet ose nga një substancë ose nga një fushë. Një person nuk konsiderohet si bartës, ai është burim ose subjekt i marrëdhënieve. Figura 1 tregon mjetet e transferimit të informacionit. Njeriu përfiton nga fusha të ndryshme fizike që krijojnë sistemet e komunikimit. Çdo sistem i tillë ka komponentë: një burim, një transmetues, një linjë transmetimi, një marrës dhe një marrës. Sisteme të tilla përdoren çdo ditë në përputhje me qëllimin e tyre të synuar dhe janë mjetet zyrtare të shkëmbimit të të dhënave. Kanale të tilla ofrojnë dhe kontrollojnë shkëmbimin e sigurt të informacionit. Por ka edhe kanale që janë të fshehura nga sytë kureshtarë dhe ato mund të transmetojnë të dhëna që nuk duhet të transferohen te palët e treta. Kanale të tilla quhen kanale rrjedhjeje. Figura 2 tregon një diagram të kanalit të rrjedhjes.

Foto 1

Vizatim - 2

Vizatim - 2

Për të krijuar një kanal rrjedhjeje, nevojiten kushte të caktuara kohore, energjetike dhe hapësinore që kontribuojnë në marrjen e të dhënave nga ana e sulmuesit. Kanalet e rrjedhjes mund të ndahen në:

- akustike

- vizuale-optike

- elektromagnetike

- material

Kanalet vizuale-optike

Kanale të tilla zakonisht janë monitorim në distancë. Informacioni vepron si dritë që vjen nga burimi i informacionit. Klasifikimi i kanaleve të tilla është paraqitur në Fig.3. Metodat e mbrojtjes kundër kanaleve vizuale të rrjedhjes:

- zvogëlojnë karakteristikat reflektuese të objektit të mbrojtur

- rregulloni objektet në mënyrë të tillë që të përjashtojë reflektimin në anën e vendndodhjes së mundshme të sulmuesit

- zvogëloni ndriçimin e objektit

- aplikoni metoda maskimi dhe të tjera për të mashtruar sulmuesin

- përdorni barriera

Vizatim - 3

Vizatim - 3

Kanalet akustike

Në kanale të tilla, transportuesi ka një tingull që shtrihet në rrezen ultra (më shumë se 20,000 Hz). Kanali realizohet nëpërmjet përhapjes së një vale akustike në të gjitha drejtimet. Sapo ka një pengesë në rrugën e valës, ajo aktivizon mënyrën osciluese të pengesës dhe zëri mund të lexohet nga pengesa. Tingulli udhëton ndryshe në media të ndryshme përhapëse. Dallimet janë paraqitur në Figurën 4. Në Fig.5. tregohet skema e kanaleve vibruese dhe akustike të rrjedhjes së informacionit.

Vizatim - 4

Vizatim - 4

Vizatim - 5

Vizatim - 5

Mbrojtja nga kanalet akustike është kryesisht një masë organizative. Ato nënkuptojnë zbatimin e masave arkitektonike dhe planifikuese, regjimore dhe hapësinore, si dhe masa organizative dhe teknike aktive dhe pasive. Metoda të tilla janë paraqitur në Fig.6. Masat arkitektonike dhe planifikuese zbatojnë disa kërkesa në fazën e projektimit të ndërtesave. Metodat organizative dhe teknike nënkuptojnë zbatimin e mjeteve thithëse të zërit. Për shembull, materiale të tilla si leshi pambuku, qilima, betoni i shkumëzuar, etj. Ata kanë shumë boshllëqe poroze që çojnë në shumë reflektim dhe përthithje të valëve të zërit. Përdoren gjithashtu panele akustike të veçanta hermetike. Vlera e përthithjes së zërit A përcaktohet nga koeficientët e thithjes së zërit dhe përmasat e sipërfaqes së së cilës thithja e zërit është: A = Σα * S. Vlerat e koeficientit janë të njohura, për materialet poroze është 0,2 - 0,8. Për beton ose tulla, kjo është 0.01 - 0.03. Për shembull, kur trajtohen muret me α = 0,03 me suva poroze α = 0,3, presioni i zërit zvogëlohet me 10 dB.

Vizatim - 6

Vizatim - 6

Matësit e nivelit të zërit përdoren për të përcaktuar me saktësi efektivitetin e mbrojtjes së izolimit të zërit. Një matës i nivelit të zërit është një pajisje që ndryshon luhatjet e presionit të zërit në lexime. Skema e punës është paraqitur në Fig.7. Stetoskopët elektronikë përdoren për të vlerësuar mbrojtjen e ndërtesave nga rrjedhjet përmes dridhjeve dhe kanaleve akustike. Ata dëgjojnë zërin përmes dyshemeve, mureve, sistemeve të ngrohjes, tavaneve, etj. Ndjeshmëria e stetoskopit varion nga 0,3 deri në 1,5 v/dB. Me një nivel zëri prej 34 - 60 dB, stetoskopë të tillë mund të dëgjojnë përmes strukturave me trashësi deri në 1.5 m. Nëse masat e mbrojtjes pasive nuk ndihmojnë, mund të përdoren gjeneratorë zhurmash. Ato vendosen përgjatë perimetrit të dhomës në mënyrë që të krijojnë valët e tyre të vibrimit në strukturë.

Vizatim - 7

Vizatim - 7

Kanalet elektromagnetike

Për kanale të tilla, bartësi janë valët elektromagnetike në rangun prej 10,000 m (frekuenca< 30 Гц) до волн длиной 1 — 0,1 мм (частота 300 — 3000 Гц). Классификация электромагнитных каналов утечек информации показана на рис.8.

Vizatim - 8

Vizatim - 8

Kanalet e njohura të rrjedhjeve elektromagnetike:

Me ndihmën e masave projektuese-teknologjike, është e mundur të lokalizohen disa kanale rrjedhjeje duke përdorur:

- dobësimi i bashkimit induktiv, elektromagnetik midis elementeve

- mbrojtja e njësive dhe elementeve të pajisjeve

- filtrimi i sinjalit në qarqet e fuqisë ose tokës

Masat organizative për eliminimin e kanaleve të rrjedhjeve elektromagnetike janë paraqitur në Fig. 9.

Vizatim - 9

Vizatim - 9

Çdo montim elektronik nën ndikimin e një fushe elektromagnetike me frekuencë të lartë bëhet një ri-radiator, një burim dytësor rrezatimi. Ky veprim quhet rrezatim intermodulues. Për të mbrojtur kundër një rruge të tillë rrjedhjeje, është e nevojshme të ndaloni kalimin e rrymës me frekuencë të lartë përmes mikrofonit. Zbatohet duke lidhur një kondensator me kapacitet 0.01 - 0.05 mikrofarad paralelisht me mikrofonin.

Kanalet fizike

Kanale të tilla krijohen në gjendje të ngurtë, të gaztë ose të lëngët. Shpesh kjo është mbeturina e ndërmarrjes. Klasifikimi i kanaleve të materialit është paraqitur në Figurën 10.

Vizatim - 10

Vizatim - 10

Mbrojtja nga kanale të tilla është një gamë e tërë masash për të kontrolluar lëshimin e informacionit konfidencial në formën e mbetjeve industriale ose industriale.

konkluzionet

Rrjedhja e të dhënave është lëshimi i pakontrolluar i informacionit përtej kufijve fizikë ose rrethit të personave. Monitorimi sistematik është i nevojshëm për të zbuluar rrjedhjet e të dhënave. Lokalizimi i kanaleve të rrjedhjes realizohet me mjete organizative dhe teknike.

Mbrojtja e informacionit nga rrjedhja përmes PEMIN kryhet duke përdorur metoda dhe mjete pasive dhe aktive.

Metodat pasive të mbrojtjes së informacionit kanë për qëllim:

- zbutja e rrezatimeve elektromagnetike anësore (sinjalet e informacionit) të OTSS në kufirin e zonës së kontrolluar në vlera që sigurojnë pamundësinë e zbulimit të tyre me anë të zbulimit në sfondin e zhurmës natyrore;

- zbutja e marrjes së rrezatimit elektromagnetik të rremë në përçuesit e jashtëm dhe linjat lidhëse që shkojnë përtej zonës së kontrolluar, në vlera që sigurojnë pamundësinë e zgjedhjes së tyre nga mjeti i zbulimit në sfondin e zhurmës natyrore;

- përjashtimi ose zbutja e rrjedhjes së sinjaleve të informacionit në qarqet e furnizimit me energji elektrike që shkojnë përtej zonës së kontrolluar, në vlera që sigurojnë pamundësinë e zgjedhjes së tyre me anë të zbulimit në sfondin e zhurmës natyrore.

Metodat aktive të mbrojtjes së informacionit kanë për qëllim:

- krijimi i ndërhyrjes elektromagnetike hapësinore maskuese për të reduktuar raportin sinjal-zhurmë në kufirin e zonës së kontrolluar në vlera që sigurojnë pamundësinë e izolimit të një sinjali informacioni me anë të zbulimit;

- krijimi i ndërhyrjes elektromagnetike maskuese në përçuesit e jashtëm dhe linjat lidhëse për të zvogëluar raportin sinjal-zhurmë në kufirin e zonës së kontrolluar në vlera që sigurojnë pamundësinë e izolimit të një sinjali informacioni me anë të zbulimit.

Le të shqyrtojmë më në detaje metodat më të zakonshme të mbrojtjes pasive dhe aktive kundër PEMIN.

Mbrojtja e mjeteve teknike

Siç dihet nga leksionet e mëparshme, funksionimi i mjeteve teknike për përpunimin, marrjen, ruajtjen dhe transmetimin e informacionit (TSPI) krijon rryma anësore dhe fusha që mund të përdoren nga një sulmues për të tërhequr informacionin. Duke përmbledhur, mund të konkludojmë se llojet e mëposhtme të lidhjes mund të ndodhin midis dy elementëve përçues:

- përmes një fushe elektrike;

- përmes një fushe magnetike;

- përmes një fushe elektromagnetike;

- përmes telave lidhës.

Karakteristika kryesore e fushës është intensiteti i saj. Për fushat elektrike dhe magnetike në hapësirën e lirë, është në përpjesëtim të zhdrejtë me katrorin e distancës nga burimi i sinjalit. Fuqia e fushës elektromagnetike është në përpjesëtim të zhdrejtë me fuqinë e parë të distancës. Tensioni në fund të një linje teli ose vale bie ngadalë me distancën. Rrjedhimisht, në një distancë të vogël nga burimi i sinjalit, ndodhin të katër llojet e komunikimit. Me rritjen e distancës, fillimisht zhduken fushat elektrike dhe magnetike, pastaj fusha elektromagnetike dhe në një distancë shumë të madhe ndikon vetëm komunikimi përmes telave dhe valëve.

Një nga metodat pasive më efektive të mbrojtjes kundër PEMI është mbrojtja. Mbrojtja- lokalizimi i energjisë elektromagnetike në një hapësirë të caktuar duke kufizuar përhapjen e saj në të gjitha mënyrat e mundshme.

Ekzistojnë tre lloje të mbrojtjes:

- elektrostatike;

- magnetostatik;

- elektromagnetike.

Mbrojtje elektrostatike konsiston në shkurtimin e fushës elektrostatike në sipërfaqen e ekranit metalik dhe devijimin e ngarkesave elektrike në tokë (në kutinë e instrumentit) duke përdorur lakun e tokës. Kjo e fundit duhet të ketë një rezistencë jo më shumë se 4 ohmë. Përdorimi i ekraneve metalike është shumë efektiv dhe ju lejon të eliminoni plotësisht ndikimin e fushës elektrostatike. Me përdorimin e saktë të ekraneve dielektrike që përshtaten mirë me elementin e mbrojtur, është e mundur të dobësohet fusha e burimit të sinjalit me ε herë, ku ε është lejueshmëria relative e materialit të ekranit.

Efektiviteti i aplikimit të ekranit varet kryesisht nga cilësia e lidhjes së kutisë TSPI me ekranin. Këtu, mungesa e telave lidhës midis pjesëve të ekranit dhe trupit TSPI ka një rëndësi të veçantë.

Kërkesat kryesore për ekranet elektrike mund të formulohen si më poshtë:

- dizajni i ekranit duhet të zgjidhet i tillë që linjat e forcës së fushës elektrike të mbyllen në muret e ekranit, pa shkuar përtej tij;

- në rajonin me frekuencë të ulët (në një thellësi depërtimi (δ) më të madhe se trashësia (d), pra në δ > d), efikasiteti i mbrojtjes elektrostatike përcaktohet praktikisht nga cilësia e kontaktit elektrik të mburojës metalike me kutia e pajisjes dhe varet pak nga materiali i mburojës dhe trashësia e tij;

- në rajonin e frekuencës së lartë (në d< δ) эффективность экрана, работающего в электромагнитном режиме, определяется его толщиной, проводимостью и магнитной проницаемостью.

Kur mbrojnë fushat magnetike, dallohen fushat magnetike me frekuencë të ulët dhe ato me frekuencë të lartë. përdoret për marrjen me frekuencë të ulët në rangun nga 0 deri në 3…10 kHz. Fushat magnetike me frekuencë të ulët mbyllen nga ekrani për shkak të drejtimit të vijave të fushës përgjatë mureve të ekranit.

Le të shqyrtojmë më në detaje parimin e mbrojtjes magnetostatike.

Rreth elementit (le të jetë një spirale) me një rrymë të drejtpërdrejtë, ekziston një fushë magnetike me një forcë H 0 që duhet të mbrohet. Për ta bërë këtë, ne e rrethojmë spiralen me një ekran të mbyllur, përshkueshmëria magnetike μ e së cilës është më e madhe se uniteti. Mburoja do të magnetizohet, duke krijuar një fushë dytësore që do të dobësojë fushën primare jashtë mburojës. Domethënë, linjat e fushës së spirales, që takohen me ekranin, i cili ka më pak rezistencë magnetike se ajri, priren të kalojnë përgjatë mureve të ekranit dhe të arrijnë hapësirën jashtë ekranit në një sasi më të vogël. Një ekran i tillë është po aq i përshtatshëm për mbrojtjen nga efektet e një fushe magnetike dhe për mbrojtjen e hapësirës së jashtme nga ndikimi i një fushe magnetike të krijuar nga një burim brenda ekranit (Figura 16.1).

Oriz. 16.1.

Kërkesat kryesore për ekranet magnetostatike mund të reduktohen në sa vijon:

- Përshkueshmëria magnetike µ e materialit të ekranit duhet të jetë sa më e lartë që të jetë e mundur. Për prodhimin e ekraneve, është e dëshirueshme të përdoren materiale të buta magnetike me përshkueshmëri të lartë magnetike (për shembull, permalloy);

- një rritje në trashësinë e mureve të ekranit çon në një rritje të efikasitetit të ekranit, megjithatë, në këtë rast, duhet të merren parasysh kufizimet e mundshme të projektimit në peshën dhe dimensionet e ekranit;

- nyjet, prerjet dhe qepjet në ekran duhet të vendosen paralelisht me linjat e induksionit magnetik të fushës magnetike. Numri i tyre duhet të jetë minimal;

- Tokëzimi i mburojës nuk ndikon në efektivitetin e mbrojtjes magnetostatike.

Efikasiteti i mbrojtjes magnetostatike rritet me përdorimin e mburojave me shumë shtresa.

Mbrojtje elektromagnetike aplikohet në frekuenca të larta. Veprimi i një ekrani të tillë bazohet në faktin se fusha elektromagnetike me frekuencë të lartë dobësohet nga rrymat vorbull të tensionit të kundërt të krijuara prej saj. Kjo metodë e mbrojtjes mund të dobësojë si fushat magnetike ashtu edhe ato elektrike, prandaj quhet elektromagnetike.

Thelbi i thjeshtuar fizik i mbrojtjes elektromagnetike zbret në faktin se nën veprimin e një burimi të energjisë elektromagnetike, ngarkesat lindin në anën e mburojës përballë burimit, dhe rrymat lindin në muret e saj, fushat e të cilave në hapësirën e jashtme janë të kundërta me fushat e burimit dhe afërsisht të barabartë me të në intensitet. Të dy fushat anulojnë njëra-tjetrën.

Nga pikëpamja e paraqitjeve të valëve, efekti mbrojtës manifestohet për shkak të reflektimit të shumëfishtë të valëve elektromagnetike nga sipërfaqja e ekranit dhe zbutjes së energjisë së valës në trashësinë e tij metalike. Pasqyrimi i energjisë elektromagnetike është për shkak të mospërputhjes midis karakteristikave valore të dielektrikut në të cilin ndodhet ekrani dhe materialit të ekranit. Sa më shumë kjo mospërputhje, aq më e ndryshme rezistenca e valës ekran dhe dielektrik, aq më intensiv është efekti mbrojtës i pjesshëm i përcaktuar nga reflektimi i valëve elektromagnetike.

Zgjedhja e materialit për ekran varet nga shumë kushte. Materialet metalike zgjidhen sipas kritereve dhe kushteve të mëposhtme:

- nevoja për të arritur një vlerë të caktuar të dobësimit të fushës elektromagnetike në prani të një kufizimi në madhësinë e ekranit dhe efektin e tij në objektin e mbrojtjes;

- qëndrueshmëria dhe forca e metalit si material.

Ndër metalet më të zakonshme për prodhimin e ekraneve janë çeliku, bakri, alumini dhe bronzi. Popullariteti i këtyre materialeve është kryesisht për shkak të efikasitetit relativisht të lartë të mbrojtjes. Çeliku është gjithashtu i popullarizuar për shkak të mundësisë së përdorimit të saldimit gjatë montimit të ekranit.

Disavantazhet e ekraneve prej fletë metalike përfshijnë koston e lartë, peshën e lartë, dimensionet e mëdha dhe kompleksitetin e instalimit. Këto mangësi nuk janë rrjetë metalike. Ato janë më të lehta, më të lehta për t'u prodhuar dhe vendosur, më të lira. Parametrat kryesorë të rrjetës janë hapi i saj, i cili është i barabartë me distancën midis qendrave të telit ngjitur, rrezen e telit dhe përçueshmërinë specifike të materialit rrjetë. Disavantazhet e rrjetave metalike përfshijnë, para së gjithash, konsum të lartë në krahasim me ekranet e fletëve.

Përdoret gjithashtu për mbrojtje. materiale fletë metalike. Këto përfshijnë materiale të holla elektrike me trashësi 0,01 ... 0,05 mm. Materialet e folieve prodhohen kryesisht nga materiale diamagnetike - alumini, bronzi, zinku.

Një drejtim premtues në fushën e mbrojtjes është përdorimi bojëra përçuese, pasi ato janë të lira, nuk kërkojnë punë instalimi dhe janë të lehta për t'u përdorur. Bojërat përçuese krijohen në bazë të një materiali dielektrik që formon film me shtimin e përbërësve përçues, një plastifikues dhe një ngurtësues. Argjendi koloidal, grafiti, karboni i zi, oksidet e metalit, bakri pluhur dhe alumini përdoren si pigmente përçuese.

Bojërat përçuese nuk kanë mangësitë e ekraneve të fletëve dhe grilave mekanike, pasi ato janë mjaft të qëndrueshme në kushtet e ndryshimeve të mprehta klimatike dhe janë të lehta për t'u përdorur.

Duhet të theksohet se jo vetëm TSPI-të individuale, por edhe ambientet në tërësi mund të mbrohen. Në dhomat e pambrojtura, funksionet e ekranit kryhen pjesërisht nga komponentët e betonit të armuar në mure. Dritaret dhe dyert nuk i kanë, ndaj janë më të prekshme.

Gjatë mbrojtjes së dhomave, përdoren këto: fletë çeliku deri në 2 mm të trasha, rrjetë çeliku (bakri, bronzi) me një qelizë deri në 2,5 mm. Dyert dhe dritaret janë të mbrojtura në dhomat e mbrojtura. Dritaret mbulohen me rrjetë, perde të metalizuara, metalizim xhami dhe ngjitje të tyre me filma përcjellës. Dyert janë prej çeliku ose të mbuluara me materiale përcjellëse (fletë çeliku, rrjetë metalike). Vëmendje e veçantë i kushtohet pranisë së kontaktit elektrik midis shtresave përçuese të derës dhe mureve rreth gjithë perimetrit të portës. Kur mbrojnë fushat, prania e boshllëqeve, lojërave elektronike në ekran është e papranueshme. Madhësia e qelizave të rrjetit duhet të jetë jo më shumë se 0.1 gjatësi vale të rrezatimit.

Në një PC të mbrojtur, për shembull, njësitë e kontrollit të një tubi me rreze katodë janë të mbrojtura, kutia është prej çeliku ose e metalizuar nga brenda, ekrani i monitorit është i mbuluar me një film të tokëzuar përçues dhe (ose) i mbrojtur nga një rrjetë metalike.

Duhet të theksohet se përveç funksionit të mbrojtjes kundër rrjedhjes së informacionit përmes PEMIN, mbrojtja mund të zvogëlojë efektet e dëmshme të rrezatimit elektromagnetik tek njerëzit dhe nivelin e zhurmës gjatë funksionimit të TSPI.

Rrjedhja e informacionit është një rrezik i madh për shumë biznese. Mund të ndodhë si rezultat i qëllimit të palëve të treta ose nga neglizhenca e punonjësve. Organizimi i qëllimshëm i një rrjedhjeje kryhet me dy qëllime: i pari prej tyre është të shkaktojë dëme ndaj shtetit, shoqërisë ose një ndërmarrje të caktuar, ky qëllim është tipik për manifestimet e terrorizmit kibernetik; Qëllimi i dytë është fitimi i avantazhit konkurrues.

Një rrjedhje e paqëllimshme ndodh më shpesh nga neglizhenca e punonjësve në një organizatë, por gjithashtu mund të çojë në pasoja të rënda negative. Krijimi i një sistemi për mbrojtjen e aseteve të informacionit nga humbja në kompani të të gjitha llojeve duhet të kryhet në nivel profesional, duke përdorur mjete teknike moderne. Për ta bërë këtë, është e nevojshme të keni një kuptim të kanaleve të rrjedhjes dhe mënyrave për të bllokuar këto kanale, si dhe kërkesat për sistemet moderne të sigurisë.

Kuadri Rregullator

Të gjitha grupet e informacionit ndahen në dy grupe kryesore:

- subjekt i mbrojtjes në përputhje me ligjet federale;

- subjekt i mbrojtjes në përputhje me politikën e brendshme të organizatës.

E para përfshin të dhëna që përmbajnë sekrete shtetërore dhe informacione të tjera të parashikuara nga ligjet federale. Këto janë të dhënat personale të punonjësve dhe klientëve të mbrojtur në përputhje me Ligjin për të Dhënat Personale. Shpërndarja e tyre e pakontrolluar mund të jetë e dëmshme për individin dhe sigurinë e tij. Në këtë grup informacioni përfshihet edhe sekreti bankar, i cili mbrohet në bazë të ligjit “Për bankat dhe veprimtarinë bankare” dhe disa të tjera. Rrjedhja e këtij informacioni mund të çojë në dëme financiare për klientët, të cilat mund t'i transferohen fajtorit me urdhër rekursi.

Kur një organizatë punon me informacione që përmbajnë sekrete shtetërore, të cilat, për shembull, në disa kontrata qeveritare, kërkohet të respektojë regjimet e veçanta të mbrojtjes së informacionit, kjo parashikohet nga ligji “Për sekretet shtetërore”. Pajtueshmëria e sistemit të sigurisë së organizatës me kërkesat për të punuar me një informacion të tillë konfirmohet nga një licencë e lëshuar nga FSB. Ai duhet të merret nga shumica e kompanive pjesëmarrëse në tenderë. Për ta marrë atë, sistemi i masave për mbrojtjen nga rrjedhjet do të kontrollohet për pajtueshmërinë me të gjitha kërkesat nga qendra e certifikimit. Procedura për dhënien e licencës rregullohet me Dekretin e Qeverisë nr. 333.

Sekreti tregtar dhe profesional i organizatës, me interes për konkurrentët e saj, mbrohet në përputhje me normat e Kodit Civil dhe të Punës dhe me rregulloret e brendshme të shoqërisë. Më shpesh është në interes të konkurrentëve të kompanisë, të cilët mund ta përdorin atë në luftën për avantazhe në tregjet e shitjes, por mund të ketë vlerë të pavarur edhe për bandat kriminale.

Krijimi i situatës për vjedhje informacioni ose vetë krimi ndiqet penalisht në përputhje me Kodin Penal, i cili përmban nenin 183 “Marrja dhe zbulimi i paligjshëm i informacionit që përbën sekret tregtar, tatimor ose bankar”.

Rrjedhja dhe përgjimi i informacionit

Nga pikëpamja e terminologjisë, është e nevojshme të bëhet dallimi midis rrjedhjes së informacionit dhe përgjimit të tij. Përgjimi është një mënyrë e paligjshme e zotërimit të informacionit duke përdorur mjete teknike. Rrjedhja e informacionit është humbja e tij gjatë shpërndarjes përmes kanaleve të komunikimit dhe hapësirës fizike për të gjitha llojet e arsyeve, duke përfshirë edhe përgjimin dhe ridrejtimin. Rrjedhja e krijuar qëllimisht e informacionit përmes kanaleve teknike përfshin instalimin e pajisjeve të ndryshme në mënyrën e shpërndarjes së tij që e përgjojnë atë.

Ky term përdoret më shpesh në sferën profesionale; në praktikë, ky përkufizim i referohet të gjitha llojeve të rrjedhjeve bazuar në faktorët njerëzorë dhe teknikë. Akti i paligjshëm i regjistrimit të informacionit që përmban sekrete të mbrojtura ligjërisht në një medium të jashtëm dhe nxjerrja e tij jashtë hapësirës së korporatës është metoda më e zakonshme e vjedhjes. Sistemet moderne DLP tani janë përshtatur kryesisht me rreziqet që vijnë nga përdoruesi i korporatës, dhe jo nga ndërhyrjet e jashtme.

Një shembull i një situate të tillë ishte rasti kur Google paditi Uber për punësimin e një ish-punonjësi të kompanisë. Menaxheri i lartë kopjoi ilegalisht pothuajse të gjitha të dhënat në lidhje me zhvillimin e një automjeti pa pilot nën drejtimin e tij. Sistemi i sigurisë që ekziston në një nga korporatat më të mëdha në botë nuk mund të parandalonte vjedhjen e informacionit të kryer nga një prej menaxherëve të saj të lartë. Në të njëjtën kohë, perspektivat gjyqësore për kompensimin e dëmit të shkaktuar janë të paqarta, pasi kompania dhe punonjësi me sa duket nuk kanë lidhur një marrëveshje që përcakton mekanizmin e kompensimit të dëmit në këtë rast. Uber, i cili u bë përfitues i vjedhjes, u zgjodh si i pandehur. Dosjet mund të jenë kthyer, por informacioni që ato përmbajnë mund të ishte përdorur për të krijuar një avantazh konkurrues.

Ky rast sugjeron që pavarësisht nga niveli i kompanisë, rreziku i humbjes së informacionit është po aq serioz për të gjithë.

Organizatat në rrezik

Bazuar në kriteret e mësipërme për të dhënat e mbrojtura, ekzistojnë disa lloje subjektesh biznesi që janë në zonën kryesore të rrezikut të rrjedhjes së informacionit. Kjo:

- organizata tregtare dhe jo-tregtare, shkencore dhe të tjera që punojnë me informacione që përbëjnë sekret shtetëror, për shembull, duke përmbushur një urdhër shtetëror;

- organizatat që kanë informacione që mund të jenë të nevojshme për komunitetet kriminale për të kryer akte terroriste, ose që për nga natyra e tyre janë objektiv i sulmeve terroriste;

- organizatat që operojnë në tregun e shërbimeve financiare që kanë të dhëna për llogaritë dhe financat e klientëve të tyre, numrat e kartave të tyre bankare;

- organizatat që punojnë me sasi të mëdha të të dhënave personale, të cilat shpesh bien pre e hakerëve dhe hyjnë në tregun e hapur;

- organizatat që përdorin teknologji dhe njohuri të reja në punën e tyre;

- çdo organizatë që operon në tregje konkurruese ku informacioni i disponueshëm për teknologjitë, tregjet, klientët, strategjitë, kontratat do të bëhet një metodë për të arritur një avantazh në luftën për klientin;

- organizatat në lidhje me të cilat ka mosmarrëveshje në lidhje me rishpërndarjen e pronës, ose që janë objektiva të sulmeve të sulmuesve. Në këtë rast, vjedhja e informacionit të rëndësishëm mund të jetë bazë për inspektime ose për ngritjen e padive.

Të gjithë ata duhet të përdorin metodat e disponueshme për të parandaluar rrjedhjen e informacionit në masën maksimale, pasi dëmi në këtë rast mund t'i shkaktohet jo vetëm drejtpërdrejt një personi juridik, por edhe një gamë të gjerë njerëzish pafundësisht. Në disa raste, një kompani mund të mbahet përgjegjëse për mosmarrjen e masave mbrojtëse. Çdo kanal i rrjedhjes së informacionit duhet të analizohet në drejtim të përcaktimit të sigurisë së tij dhe të mbrohet sa më shumë që të jetë e mundur.

Kanalet teknike të rrjedhjes së informacionit

Ekzistojnë pesë grupe kryesore të metodave teknike për organizimin e rrjedhjes së informacionit:

- vizuale, duke ju lejuar të përgjoni ose kopjoni informacionin e pasqyruar në një formë vizuale, këto janë dokumente, informacione të shfaqura në ekranin e monitorit të kompjuterit;

- akustike, duke ju lejuar të përgjoni bisedat e vazhdueshme ose bisedat telefonike në dhomë;

- elektromagnetike, duke lejuar marrjen e të dhënave të shprehura në formën e rrezatimit të valëve elektromagnetike, dekodimi i tyre gjithashtu mund të sigurojë informacionin e nevojshëm;

- material që lidhet me analizën e objekteve, dokumenteve dhe mbetjeve që rezultojnë nga aktivitetet e shoqërisë.

Në çdo rast kur një kanal rrjedhjeje teknike shfrytëzohet nga konkurrentët, përdoren metodat më të përditësuara të marrjes dhe përpunimit të informacionit dhe vetë njohja e ekzistencës së mundësive të tilla duhet të ndihmojë në uljen e nivelit të rrezikut. Për të hequr plotësisht rrezikun, është e nevojshme të komunikoni me profesionistë të cilët do të jenë në gjendje të identifikojnë grupet më të vlefshme të të dhënave që janë objektivi i sulmeve të mundshme dhe të ofrojnë një gamë të plotë mjetesh mbrojtëse.

Mjetet vizuale-optike

Nëse ekrani i monitorit ose një pjesë e dokumenteve të shtrira në tavolinë mund të shihet nga dritarja e zyrës, ekziston rreziku i rrjedhjes. Çdo rrymë drite që buron nga burimi i informacionit mund të përgjohet. Për të luftuar këtë metodë, është e nevojshme të përdoren në shumicën e rasteve mjete të thjeshta teknike:

- ulje e karakteristikave reflektuese dhe ulje e ndriçimit të objekteve;

- vendosja e barrierave dhe maskimeve të ndryshme;

- përdorimi i syzeve reflektuese;

- vendndodhjen e objekteve në mënyrë që drita prej tyre të mos bjerë në zonën e përgjimit të mundshëm.

Por ekziston gjithashtu një rrezik më tipik i rrjedhjes së informacionit të specieve: nxjerrja e dokumenteve nga dhoma për t'i fotografuar ato, forma të tjera kopjimi, pamje nga ekranet e bazës së të dhënave që përmbajnë informacione të rëndësishme dhe metoda të tjera. Masat kryesore për të luftuar këto rreziqe lidhen ekskluzivisht me sferën administrative dhe organizative, megjithëse ka mjete softuerike që, për shembull, nuk bëjnë të mundur marrjen e një ekrani të të dhënave të shfaqura në ekranin e monitorit.

Kanalet akustike

Informacioni që ekziston në formën e zërit është më i rrezikshmi ndaj përgjimit dhe rrjedhjes. Tingulli që është në rrezen ultra-range (më shumë se 20,000 herc) udhëton lehtësisht. Nëse ka një pengesë në rrugën e saj, vala e zërit do të shkaktojë dridhje në të dhe ato do të lexohen nga pajisje speciale. Kjo veti e zërit duhet të merret parasysh tashmë në fazën e projektimit të një ndërtese ose zyre, ku paraqitja e ambienteve nga arkitektët duhet të mendohet në mënyrë të tillë që të përjashtojë rrjedhjen e informacionit. Nëse kjo metodë nuk është e realizueshme, është e nevojshme t'i drejtoheni mjeteve teknike dhe të përdorni materiale që reflektojnë zërin për përfundimin e dhomës, për shembull, suva poroze. Stetoskopët përdoren për të vlerësuar shkallën e sigurisë.

Nëse nuk është e mundur të arrihet thithja maksimale e zërit, mund të përdoren gjeneratorë zhurmash, të cilët mund të instalohen rreth perimetrit të mureve kryesore të ndërtesës që nuk janë të mbrojtura nga dëgjimi ose në dhomat e mbledhjeve.

Rrjedhja e informacionit akustik është gjithashtu e mundur me përdorimin e regjistruesve të zërit gjatë negociatave. Për të zbuluar praninë e tyre, përdoren pajisje speciale. Instalimi i pajisjeve të marrjes së sinjalit zanor në aparatet telefonike (bugs) praktikisht nuk përdoret tani, trafiku dixhital përgjohet në një mënyrë tjetër, përfshirë përmes një operatori telefonik ose përmes një ofruesi të Internetit. Kjo shkallë rreziku gjithashtu duhet të merret parasysh, ndoshta duke krijuar udhëzime të veçanta për informacionin konfidencial që mund të diskutohet në bisedat telefonike.

Kanalet elektromagnetike dhe kanalet e komunikimit

Përgjimi i informacionit që përmban rrezatimi elektromagnetik i rremë është gjithashtu i rrezikshëm. Valët elektromagnetike që përhapen brenda fushës elektromagnetike në një distancë të shkurtër gjithashtu mund të përgjohen. Ato mund të vijnë nga:

- nga mikrofonat e telefonit dhe interkomi;

- nga toka kryesore dhe qarqet e fuqisë;

- nga një linjë telefonike analoge;

- nga kanalet e komunikimit me fibra optike;

- nga burime të tjera.

Përgjimi dhe deshifrimi i tyre nuk është i vështirë për mjetet teknike moderne.

Teknologjitë ju lejojnë të lidhni pajisjet e ngulitura PEMIN (termi nënkupton "rrezatimin elektromagnetik anësor dhe ndërhyrjen") drejtpërdrejt me qarqet e energjisë ose t'i instaloni ato në një monitor ose kuti kompjuteri, ndërsa ato mund të përgjojnë të dhënat përmes lidhjeve të brendshme me bordet:

- shfaqet në ekranin e monitorit;

- futur nga tastiera;

- dalje përmes telave në pajisjet periferike (printer);

- regjistruar në një hard disk dhe pajisje të tjera.

Në këtë rast, tokëzimi i telave, mbrojtja e burimeve më të dukshme të rrezatimit elektromagnetik, identifikimi i faqeshënuesve ose përdorimi i softuerëve dhe pajisjeve speciale për të identifikuar faqeshënuesit do të jenë mënyrat për t'u marrë me këtë. Por informacioni i transmetuar në internet është i disponueshëm për përgjim. Këtu, lufta kundër vjedhjes së tij mund të kryhet si me mjete teknike harduerike ashtu edhe me softuer.

Kanalet fizike

Plehrat e zakonshme ose mbetjet industriale mund të jenë një burim i vlefshëm i të dhënave. Analiza kimike e mbetjeve që largohen nga zona e kontrolluar mund të sigurojë informacion kritik në lidhje me përbërjen e produktit ose teknologjinë e prodhimit. Për të zhvilluar një sistem për të luftuar këtë rrezik, nevojitet një zgjidhje gjithëpërfshirëse, duke përfshirë përdorimin e teknologjive të përpunimit të mbetjeve.

Të gjitha metodat e mësipërme të rrjedhjes së informacionit (përveç materialit) kërkojnë aksesin territorial të burimit për hajdutin, zona e funksionimit të një pajisjeje konvencionale për përgjimin e informacionit zanor ose vizual nuk i kalon disa dhjetëra metra. Instalimi i pajisjeve të ngulitura për marrjen e rrezatimit elektromagnetik dhe dridhjeve akustike duhet të kërkojë depërtim të drejtpërdrejtë në objekt. Njohja e paraqitjes së saj është gjithashtu e nevojshme, kjo mund të kërkojë rekrutimin e një punonjësi. Përkundër faktit se shumica e ambienteve janë të pajisura me kamera video survejimi, këto metoda tani përdoren në raste jashtëzakonisht të rralla.

Rreziku më serioz paraqesin metodat moderne të vjedhjes duke përdorur aftësitë e internetit dhe aksesin me ndihmën e tij në arkivat e të dhënave ose trafikun zanor.

Mënyrat për të parandaluar rrjedhjen e informacionit

Për mbrojtje efektive kundër të gjitha metodave të mësipërme të rrjedhjes, është e nevojshme të zhvillohet një sistem masash sigurie, i cili përfshin dy grupe kryesore veprimesh dhe masash:

- masat administrative dhe organizative;

- masat teknike dhe programore.

Si grupi i parë ashtu edhe i dytë i masave kërkojnë konsultim të detyrueshëm me profesionistë përpara zbatimit të tyre, veçanërisht nëse kompania synon të marrë një licencë për të punuar me sekretet shtetërore. Mjetet teknike të përdorura duhet të jenë të certifikuara dhe të miratuara për qarkullim në territorin e Federatës Ruse, është e papranueshme të përdoren as të patestuara ose të ndaluara, që i përkasin kategorisë së "spyware", për të mbrojtur informacionin. Mbrojtja e informacionit duhet të bazohet vetëm në metodat ligjore të luftës.

Sistemi i sigurisë duhet të projektohet në mënyrë gjithëpërfshirëse, duke u mbështetur si bazë në masat organizative. Të gjithë elementët e tij duhet të formojnë një kompleks të vetëm, kontrolli mbi performancën e të cilit duhet t'u besohet punonjësve kompetentë.

Parimet e projektimit të sistemit të mbrojtjes

Ekzistojnë disa parime mbi të cilat duhet të bazohet një sistem gjithëpërfshirës masash për mbrojtjen e informacionit konfidencial nga rrjedhjet:

- vazhdimësia e sistemit në hapësirë dhe kohë. Metodat e përdorura të mbrojtjes duhet të kontrollojnë të gjithë perimetrin e materialit dhe informacionit gjatë gjithë kohës, duke parandaluar shfaqjen e ndonjë boshllëku ose uljen e nivelit të kontrollit;

- mbrojtje me shumë zona. Informacioni duhet të renditet sipas shkallës së rëndësisë dhe duhet të përdoren metoda të niveleve të ndryshme të ndikimit për ta mbrojtur atë;

- prioritizimi. Jo të gjitha informacionet janë njësoj të rëndësishme, kështu që masat më të forta mbrojtëse duhet të zbatohen për informacionin me vlerën më të lartë;

- integrimin. Të gjithë komponentët e sistemit duhet të ndërveprojnë me njëri-tjetrin dhe të menaxhohen nga një qendër e vetme. Nëse kompania është një kompani holding ose ka disa degë, është e nevojshme të ngrihet menaxhimi i sistemeve të informacionit nga kompania mëmë;

- dyfishim. Të gjitha blloqet më të rëndësishme dhe sistemet e komunikimit duhet të dublikohen në mënyrë që në rast të një përparimi ose shkatërrimi të njërës prej lidhjeve të mbrojtjes, ajo të zëvendësohet nga një kontroll.

Ndërtimi i sistemeve të këtij niveli nuk kërkohet gjithmonë nga firmat e vogla tregtare, por për kompanitë e mëdha, veçanërisht ato që bashkëpunojnë me një klient qeveritar, është një nevojë urgjente.

Masat administrative dhe organizative

Për respektimin e tyre duhet të jetë përgjegjës drejtuesi i kompanisë, si dhe një nga zëvendësit e tij, në krye të shërbimit të sigurisë. Pothuajse 70% e shkallës së përgjithshme të sigurisë së informacionit varet pikërisht nga masat administrative dhe teknike, pasi në aktivitetet e shërbimeve të spiunazhit tregtar, përdorimi i rasteve të ryshfetit të punonjësve është shumë më i zakonshëm sesa përdorimi i mjeteve të veçanta teknike për vjedhjen e informacionit. kërkon kualifikime të larta dhe zbulimi i informacionit palëve të treta nuk po merr pjesë drejtpërdrejt në konkurs.

Zhvillimi i dokumentacionit

Të gjitha rregulloret e organizatës të dedikuara për mbrojtjen e sekreteve tregtare dhe informacioneve të tjera duhet të jenë në përputhje me kërkesat më të rrepta për dokumente të ngjashme të kërkuara për të marrë një licencë. Kjo jo vetëm për faktin se ato janë më të zhvilluarat, por edhe për faktin se përgatitja me cilësi të lartë e këtij lloj dokumentacioni do të bëjë të mundur në të ardhmen mbrojtjen e pozicionit të kompanisë në gjykatë në rast mosmarrëveshjesh rreth rrjedhje informacioni.

Puna me personelin

Personeli është lidhja më e dobët në çdo sistem për mbrojtjen e informacionit nga rrjedhjet. Kjo çon në nevojën për t'i kushtuar vëmendje maksimale punës me të. Për kompanitë që punojnë me sekrete shtetërore, parashikohet një sistem për dhënien e lejeve. Organizatat e tjera duhet të marrin masa të ndryshme për të siguruar që aftësia për të punuar me të dhëna të ndjeshme është e kufizuar. Është e nevojshme të hartohet një listë e informacionit që përbën një sekret tregtar dhe të hartohet si një aneks i kontratës së punës. Kur punoni me informacionin që përmban baza e të dhënave, duhet të zhvillohen sistemet e aksesit.

Të gjitha kopjimet dhe aksesi i jashtëm i postës elektronike duhet të kufizohen. Të gjithë punonjësit duhet të jenë të njohur me udhëzimet se si të punojnë me informacione që përmbajnë sekrete tregtare dhe ta konfirmojnë këtë me nënshkrime në ditar. Kjo do t'i lejojë ata të mbajnë përgjegjësi nëse është e nevojshme.

Regjimi i aksesit që ekziston në objekt duhet të përfshijë jo vetëm regjistrimin e të dhënave të të gjithë vizitorëve, por edhe bashkëpunimin vetëm me kompanitë e sigurisë që gjithashtu përmbushin të gjitha kërkesat e sigurisë. Situata kur një punonjës i një kompanie private sigurie është në detyrë natën në një objekt në të cilin punonjësit shkruajnë fjalëkalimet e tyre për lehtësinë e administratorit të sistemit dhe i lënë ato në desktop, mund të jetë po aq e rrezikshme sa puna e një hakeri profesionist. ose mjete teknike të përgjimit të ngulitura në ambiente.

Puna me kontraktorët

Shumë shpesh, autorët e rrjedhjeve të informacionit nuk janë punonjësit, por palët e kompanisë. Këto janë kompani të shumta konsulence dhe auditimi, firma që ofrojnë shërbime për zhvillimin dhe mirëmbajtjen e sistemeve të informacionit. Si një shembull mjaft kurioz, megjithëse i diskutueshëm, mund të përmendet situata në Ukrainë, ku puna e një numri filialesh 1C u ndalua për shkak të dyshimeve se punonjësit e saj mund të vidhnin informacion konfidencial të kontabilitetit. I njëjti rrezik paraqesin sistemet cloud CRM që janë të zakonshme sot, të cilat ofrojnë shërbime të ruajtjes së cloud. Me një nivel minimal të përgjegjësisë së tyre për sigurinë e informacionit që u është besuar, askush nuk mund të garantojë që e gjithë databaza e telefonatave të klientëve të regjistruar në sistem kur është e integruar me telefoninë IP nuk do të bëhet plaçka e konkurrentëve menjëherë. Ky rrezik duhet vlerësuar si shumë serioz. Kur zgjidhni midis programeve të serverit ose cloud, duhet të zgjidhni të parën. Sipas Microsoft, numri i sulmeve kibernetike ndaj burimeve cloud është rritur me 300% këtë vit

Është po aq e nevojshme të trajtohen të gjitha palët që kërkojnë transferimin e të dhënave që përbëjnë sekret tregtar për to. Të gjitha kontratat duhet të përmbajnë kushte që imponojnë përgjegjësi për zbulimin e saj. Shumë shpesh aktet e vlerësimit të pasurisë dhe aksioneve, auditimet, studimet e konsulencës u rishiten organizatave konkurruese.

Planifikimi dhe zgjidhjet teknike

Kur planifikoni arkitekturën e ambienteve në të cilat zhvillohen negociatat ose ndodhet informacioni i mbrojtur, duhet të respektohen të gjitha kërkesat e GOST për metodat e mbrojtjes. Dhomat e mbledhjeve duhet të jenë në gjendje të kalojnë certifikimin e nevojshëm, duhet të përdoren të gjitha metodat moderne të mbrojtjes, materialet thithëse të zërit dhe gjeneruesit e zhurmës.

Mjetet dhe sistemet teknike për të parandaluar rrjedhjet

Për të mbrojtur informacionin nga rrjedhjet ose vjedhjet, është e nevojshme të aplikoni një gamë të gjerë masash harduerike dhe teknike. Mjetet teknike moderne ndahen në katër grupe:

- inxhinieri;

- harduer;

- softuer;

- kriptografike.

Inxhinieri

Kjo kategori e pajisjeve mbrojtëse përdoret si pjesë e zbatimit të zgjidhjeve planifikuese dhe arkitekturore. Janë pajisje që bllokojnë fizikisht mundësinë e hyrjes së personave të paautorizuar në objekte të mbrojtura, sisteme video survejimi, alarme, bravë elektronike dhe pajisje të tjera teknike të ngjashme.

Hardware

Këto përfshijnë pajisje matëse, analizues, pajisje teknike që ju lejojnë të përcaktoni vendndodhjen e pajisjeve të ngulitura, gjithçka që ju lejon të identifikoni kanalet ekzistuese të rrjedhjes së informacionit, të vlerësoni performancën e tyre, të identifikoni karakteristikat dhe rolin e rëndësishëm në një situatë me një humbje të mundshme ose të ndodhur të informacion. Midis tyre janë treguesit në terren, matësat e radiofrekuencave, lokatorët jolinearë, pajisjet për testimin e linjave telefonike analoge. Për të zbuluar regjistruesit e zërit, përdoren detektorë që zbulojnë rrezatimin elektromagnetik të rremë dhe detektorët e videokamerës punojnë në të njëjtin parim.

Software

Ky është grupi më domethënës, pasi me ndihmën e tij është e mundur të shmanget depërtimi i personave të paautorizuar në rrjetet e informacionit, të bllokohen sulmet e hakerëve dhe të parandalohet përgjimi i informacionit. Midis tyre, është e nevojshme të theksohen programe të veçanta që ofrojnë mbrojtjen e sistemit të informacionit. Këto janë sisteme DLP dhe sisteme SIEM, të cilat përdoren më shpesh për të krijuar mekanizma për sigurinë komplekse të informacionit. DLP (Data Leak Prevention, sistemet e parandalimit të rrjedhjes së të dhënave) ofrojnë mbrojtje të plotë kundër humbjes së informacionit konfidencial. Sot, ato janë konfiguruar kryesisht për të punuar me kërcënime brenda perimetrit, domethënë që vijnë nga përdoruesit e rrjetit të korporatës dhe jo nga hakerat. Sistemet aplikojnë një gamë të gjerë teknikash për të identifikuar pikat e humbjes ose transformimit të informacionit dhe janë në gjendje të bllokojnë çdo hyrje ose transmetim të paautorizuar të të dhënave, duke kontrolluar automatikisht të gjitha kanalet e transmetimit të tyre. Ata analizojnë trafikun e postës së përdoruesit, përmbajtjen e dosjeve lokale, mesazhet në mesazhet e çastit dhe nëse zbulojnë një përpjekje për të përcjellë të dhëna, ata e bllokojnë atë.

(Security Information and Event Management) menaxhon flukset dhe ngjarjet e informacionit në rrjet, ndërsa një ngjarje është çdo situatë që mund të ndikojë në rrjet dhe sigurinë e tij. Kur ndodh, sistemi propozon në mënyrë të pavarur një zgjidhje për të eliminuar kërcënimin.

Pajisja e softuerit mund të zgjidhë probleme individuale dhe gjithashtu mund të sigurojë siguri të plotë për rrjetet kompjuterike.

Kriptografike

Zbatimi kompleks i të gjithë gamës së metodave të mbrojtjes mund të jetë i tepërt, prandaj, për të organizuar sisteme të mbrojtjes së informacionit në një kompani të caktuar, duhet të krijoni projektin tuaj, i cili do të jetë optimal nga pikëpamja e burimeve.

Khorev Anatoly Anatolievich,

doktor i shkencave teknike, profesor,

Instituti Shtetëror i Teknologjisë Elektronike në Moskë

(Universiteti Teknik), Moskë

Kanalet teknike për rrjedhjen e informacionit të përpunuar nga teknologjia kompjuterike.

7. Terminologjia në fushën e sigurisë së informacionit: një Manual. M.: VNII Standard, 1993. -110 f.

8. Mbrojtja teknike e informacionit. Termat dhe përkufizimet bazë: rekomandimet për standardizimin R 50.1.056-2005: miratuar. Me urdhër të Rostekhregulirovanie datë 29 dhjetor 2005 Nr. 479-st. - Input. 2006-06-01. - M.: Standartinform, 2006. - 16 f.

9. Khorev A.A. Mbrojtja teknike e informacionit: tekst shkollor. shtesa për studentët e universitetit. Në 3 vëllime Vëllimi 1. Kanalet teknike të rrjedhjes së informacionit. M.: SPC "Analytics", 2008. - 436 f.

10. Pajisje kundër terrorit: katalog.- Gjermani: Inteligjenca Elektronike PKI, 2008. - 116 rubla. + http://www.pki-electronic.com

11. Monitorimi i tastierës së kompjuterit: gamën e produkteve.- Itali, Torino, B.E.A. S.r.l., 2007. -R. 35-37.

12. KeyDevil Keylogger. [Burimi elektronik]. - Mënyra e hyrjes: http://www.keydevil.com/secure-purchase.html.

13. Kuhn Markus G. Emanacionet komprometuese: rreziqet e përgjimit të ekraneve të kompjuterit.[Burimi elektronik]. - Mënyra e hyrjes: http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-577.html .

14. produkte sigurie dhe mbikëqyrjeje.[Burimi elektronik]. - Mënyra e hyrjes: http://endoacustica.com/index_en.htm.

15. Keylogger i kontrolluar me valë.[Burimi elektronik]. - Mënyra e hyrjes:

Stabiliteti i marrjes së informacionit, i nënkuptuar, i fshehur nga pronari, forma e marrjes së informacionit të përpunuar me mjete teknike, çoi në një interes të pandërprerë për kanalin e rrjedhjes që lind nga rrezatimi elektromagnetik i rremë dhe ndërhyrjet (PEMIN) që shoqërojnë funksionimin e kësaj pajisjeje. .

Karakteristikat e kanaleve të rrjedhjes janë dhënë më poshtë, përshkruhen metodologjia dhe metodat për mbrojtjen e informacionit nga rrjedhjet në kurriz të PEMIN. Mënyrat e zbatimit dhe karakteristikat e mjeteve moderne aktive të mbrojtjes - merren parasysh gjeneruesit e zhurmës, jepen rekomandime për aplikimin e tyre.

Karakteristikat e kanalit të rrjedhjes së informacionit për shkak të PEMIN

Gama e frekuencës së rrezatimit elektromagnetik të rremë që shoqëron sinjalet informative shtrihet nga njësitë e kilohertz në gigahertz dhe më e lartë dhe përcaktohet nga frekuenca e orës së mjetit të përpunimit të informacionit (IDP) të përdorur. Pra, për një monitor standard kompjuteri, përgjimi i informacionit është i mundur në frekuenca deri në harmoninë e 50-të të frekuencës së orës, dhe niveli i rrezatimit, i cili është deri në dhjetëra dB në zonën e afërt, bën të mundur marrjen e sinjaleve në distancë. deri në disa qindra metra.

Përveç rrezatimit elektromagnetik, fusha thuazi-statike informative elektrike dhe magnetike janë të pranishme rreth objekteve të përpunimit të informacionit, duke shkaktuar kapje në kabllot e vendosura ngushtë, telat e telefonit, linjat e alarmit të zjarrit dhe të sigurisë, rrjetet e energjisë, etj. Intensiteti i fushave në diapazonin e frekuencës nga njësitë kiloherz në dhjetëra megahertz është i tillë që sinjalet mund të merren jashtë zonës së kontrolluar (SC) me lidhje të drejtpërdrejtë me këto linja transmetimi.

Metodologjia për mbrojtjen e informacionit nga rrjedhjet për shkak të PEMIN

Në varësi të mjedisit për shpërndarjen e sinjaleve informative, konsiderohen dy kanale të mundshme rrjedhjeje: për shkak të vetë PEMIN dhe komunikimit.

Sipas metodës së formimit, klasifikohen katër lloje të kanaleve të rrjedhjes:

Kanali i rrezatimit elektromagnetik (EMR), i formuar nga fushat që lindin gjatë kalimit të informacionit nëpër qarqet SRI;

Kanali i antenave të rastësishme (RA), që lindin për shkak të EMF të induktuar në komunikimet përçuese, të palidhura në mënyrë galvanike me IRS dhe që kanë një dalje nga zona e kontrolluar (SC);

Kanali i komunikimeve dalëse i lidhur në mënyrë galvanike me SDI;

Kanali i konsumit të rrymës jo uniforme (NDC), i cili formohet për shkak të modulimit të amplitudës së rrymës nga funksionimi i elementeve të IDS gjatë përpunimit të informacionit.

Kanali EMP karakterizohet nga madhësia e zonës EMP - distanca midis IDS dhe pajisjes së përgjimit të antenës, përtej së cilës marrja efektive është e pamundur për shkak të një rënie natyrale të nivelit të sinjalit të emetuar.

Kanali i antenave të rastësishme karakterizohet nga madhësia e zonës së tyre për antenat e rastësishme të grumbulluara (CRA) dhe antenat e rastësishme të shpërndara (RSA). Antenat e rastësishme të grumbulluara përfshijnë çdo mjet teknik që shkon përtej zonës së kontrolluar. Antenat e rastësishme të shpërndara përfshijnë telat, kabllot, elementët strukturorë të një ndërtese, etj. Distanca midis SOI dhe SA, në të cilën përgjimi efektiv është i pamundur, përcakton madhësinë e zonës SA.

Kanali i komunikimit në dalje karakterizohet nga vlera maksimale e lejuar e raportit të fuqive të sinjalit informativ dhe ndërhyrjes së normalizuar, në të cilën marrja efektive është e pamundur.

Kanali NPT karakterizohet nga vlera maksimale e lejueshme e raportit të madhësisë së ndryshimit të rrymës që vjen nga burimi gjatë përpunimit të informacionit me vlerën mesatare të konsumit aktual. Nëse raporti i specifikuar nuk e kalon vlerën kufi, marrja efektive në kanalin NTP nuk është e mundur. Aktualisht, duke marrë parasysh mungesën praktike të pajisjeve me shpejtësi të ulët në SVT (diapazoni i frekuencës së këtij kanali merret nga 0 në 30 Hz), ky kanal ka pak rëndësi.

Duke marrë parasysh sa më sipër, është e mundur të formulohet një kriter për mbrojtjen e IMS nga rrjedhjet përmes PEMI dhe pickup-eve: IMS konsiderohet i mbrojtur nëse:

Rrezja e zonës së rrezatimit elektromagnetik nuk e kalon distancën minimale të lejuar nga IS deri në kufirin e qarkut të shkurtër;

Raporti i fuqive të sinjalit informativ të ndërhyrjes së normalizuar në të gjitha SA nuk e kalon vlerën maksimale të lejuar në kufirin SC;

Raporti i fuqive të sinjalit informativ të ndërhyrjes së normalizuar në të gjitha komunikimet dalëse në kufirin e qarkut të shkurtër nuk e kalon vlerën maksimale të lejueshme;

Raporti i madhësisë së ndryshimit në rrymën "përpunuese" me vlerën mesatare të konsumit aktual nga rrjeti në kufirin e qarkut të shkurtër nuk e kalon vlerën maksimale të lejuar.

Detyrat dhe parimet kryesore të mbrojtjes së SVT

Metodat dhe masat e mëposhtme përdoren për të mbrojtur sinjalet e informacionit të SVT nga rrjedhjet e mundshme të informacionit:

Organizative;

teknike.

Masat e sigurisë së informacionit teknik në SVT përfshijnë masa dhe mjete që ndikojnë ose në nivelin e PEMIN ose në nivelin e zhurmës elektromagnetike. Për shembull, mbrojtja elektromagnetike është një mënyrë efektive për të mbrojtur informacionin, por kërkon kosto të konsiderueshme ekonomike dhe monitorim të rregullt të efektivitetit të mbrojtjes. Përveç kësaj, mbrojtja e plotë elektromagnetike sjell siklet në punën e personelit të mirëmbajtjes.

Përmirësimi i SVT mund të zvogëlojë ndjeshëm nivelin e rrezatimit të informacionit, por ato nuk mund të eliminohen plotësisht. Në kushtet moderne, përsosja e teknologjisë SVT reduktohet në zgjedhjen e përbërësve SVT, pasi nuk ka zhvillime të veta të mjeteve EVT në Federatën Ruse dhe PC-ja është mbledhur nga komponentë të huaj. Gjatë zgjedhjes së komponentëve në kompanitë e montimit (montimi i kuq), vëmendja tërhiqet te pllaka amë, dizajni i kutisë së njësisë së sistemit (rastit), kartës video (kontrolluesi i videos), lloji i ekranit, etj.

Maska aktive e radios, zhurma - përdorimi i gjeneratorëve të zhurmës me brez të gjerë.

Gjeneruesit e zhurmës mund të jenë harduer dhe objekt. Detyra kryesore e zhurmës së ajrit është të rrisë nivelin e zhurmës elektromagnetike dhe në këtë mënyrë të parandalojë përgjimin e radios të sinjaleve të informacionit SVT. Treguesit e intensitetit të ndërhyrjes së zhurmës së breshërisë (zhurma me një ligj të shpërndarjes normale të vlerave të amplitudës së menjëhershme) është zona e zhurmës R w. Mjetet teknike të SVT do të mbrohen nëse R w > R 2 .

Metodologjia e kryerjes së studimeve të veçanta të mjeteve teknike të EWT

Kërkesat themelore për kushtet e matjes.

Identifikimi i sinjaleve të rrezikshëm nga grupi i përgjithshëm i sinjaleve dhe matja e nivelit të tyre kryhet me mënyra testimi të organizuara posaçërisht të mjeteve teknike (TS), në të cilat kohëzgjatja dhe amplituda e pulseve të informacionit mbeten të njëjta si në mënyrën e funksionimit, por përdoret sekuenca periodike e pulsit në formën e shpërthimeve. Kjo kërkesë është për faktin se në metodologjinë e pranuar për llogaritjen e rezultateve të MI, vlerat e gjerësisë së brezit përmbledhës të përbërësve të frekuencës dhe frekuenca e orës së pulseve të informacionit duhet të jenë konstante. Përndryshe, llogaritja e rezultateve bëhet e pamundur.

Për më tepër, përsëritja ciklike e të njëjtave "pako" informacioni e bën shumë më të lehtë identifikimin dhe matjen e vlerave të sinjaleve "të rrezikshme" në sfondin e zhurmës dhe ndërhyrjes.

Zbulimi i sinjalit kryhet nga të gjitha anët e mjeteve teknike. Sinjali matet në modalitetin e pikut (kuazi-pik) nga drejtimi i rrezatimit maksimal, ku zbulohet një sinjal i rrezikshëm. Për të zbuluar sinjalet e provës dhe për t'i identifikuar ato nga grupi i përgjithshëm i sinjaleve të marra, përdoren veçori të tilla si koincidenca e frekuencave të harmonikave të zbuluara dhe intervalet ndërmjet tyre me vlerat e llogaritura, periudhën dhe kohëzgjatjen e shpërthimeve, ndryshimin në forma e sinjalit në daljen e marrësit kur ndryshojnë parametrat e sinjalit të testimit, etj. P.

Kur bëni matje, duhet:

Të studiojë përshkrimin teknik dhe diagramet skematike të mjetit;

Të studiojë mënyrat e mundshme të funksionimit të automjetit;

Përgatitni pajisjet matëse për punë.

Matja e parametrave të rrezatimit elektromagnetik të rremë dhe ndërhyrjes së automjetit kryhet në të gjitha mënyrat e funksionimit të tij. Tokëzimi dhe furnizimi me energji elektrike i mjetit duhet të kryhet në përputhje me rregullat e funksionimit të këtij mjeti. Para fillimit të matjeve, automjetet kontrollohen për funksionim në përputhje me udhëzimet e përdorimit.

Dhoma në të cilën maten parametrat e fushës së sinjalit të rrezikshëm duhet të ketë përmasa të dhomës së paku 6x6 m (36 m 2);

Pranë mjeteve teknike të matura (më afër se 2,5 m), e cila është e instaluar në mes të dhomës, nuk duhet të ketë objekte metalike të mëdha (kasaforta, dollapë, etj.) që mund të shtrembërojnë imazhin TEM;

Dyshemeja e dhomës mund të jetë ose prej druri (parket) ose metali;

Ligjet e prishjes në terren në dhomën e certifikuar duhet të korrespondojnë me funksionin standard të dobësimit të fushës brenda 2 ... 2,5 m nga automjeti në drejtim të instalimit të antenës matëse.

Pajisja teknike vendoset në një piedestal rrotullues 0,8...1,0 m lartësi, automjeti furnizohet me energji përmes një filtri kundër bllokimit të tipit FP ose një lloji tjetër, zbutje të paktën 40.. .60 dB.

Ky ekuacion i zonës zgjidhet me metodën grafiko-analitike ose në PC.

Organizimi i mbrojtjes së PC nga aksesi i paautorizuar

Aktualisht, për shkak të zhvillimit të shpejtë të teknologjisë kompjuterike dhe shfaqjes së teknologjive të reja të informacionit, është shfaqur një drejtim i ri për marrjen e informacionit të kategorizuar, i lidhur ngushtë me krimin kompjuterik dhe aksesin e paautorizuar (UAS) në informacionin e kufizuar. Zhvillimi i rrjeteve kompjuterike lokale dhe globale ka çuar në nevojën për të mbyllur aksesin e paautorizuar në informacionin e ruajtur në sisteme të automatizuara.

Qëllimet e mbrojtjes së informacionit janë: parandalimi i dëmeve që mund të ndodhin si pasojë e humbjes (vjedhje, humbje, shtrembërim, falsifikim) të informacionit në cilindo nga manifestimet e tij.

Çdo ndërmarrje moderne nuk mund të funksionojë me sukses sot pa krijuar një sistem të besueshëm për mbrojtjen e informacionit të saj, i cili përfshin jo vetëm masa organizative dhe rregullatore, por edhe softuer dhe pajisje teknike, organizimin e kontrollit të sigurisë së informacionit gjatë përpunimit, ruajtjes dhe transmetimit të tij në sisteme të automatizuara (AS ).

Praktika e organizimit të mbrojtjes së informacionit nga aksesi i paautorizuar gjatë përpunimit dhe ruajtjes së tij në sisteme të automatizuara duhet të marrë parasysh parimet dhe rregullat e mëposhtme për të garantuar sigurinë e informacionit:

1. Pajtueshmëria e nivelit të sigurisë së informacionit me dispozitat legjislative dhe kërkesat rregullatore për mbrojtjen e informacionit që i nënshtrohet mbrojtjes sipas legjislacionit aktual, përfshirë. zgjedhja e klasës së sigurisë AS në përputhje me karakteristikat e përpunimit të informacionit (teknologjia e përpunimit, kushtet specifike të funksionimit të AS) dhe niveli i konfidencialitetit të tij.

2. Identifikimi i informacionit konfidencial (të mbrojtur) dhe dokumentimi i tij në formën e listës së informacionit që i nënshtrohet mbrojtjes, rregullimi i tij në kohë.

3. Vendimet më të rëndësishme për sigurinë e informacionit duhet të merren nga menaxhmenti i ndërmarrjes ose pronari i AU.

4. Përcaktimi i procedurës për përcaktimin e nivelit të lejeve të përdoruesve, si dhe rrethit të personave të cilëve u jepet kjo e drejtë (administratorët e sigurisë së informacionit).

5. Vendosja dhe regjistrimi i rregullave të kontrollit të aksesit

(PRD), d.m.th. një grup rregullash që rregullojnë të drejtat e aksesit të subjekteve për akses në objekte.

6. Vendosja e përgjegjësisë personale të përdoruesve për ruajtjen e nivelit të sigurisë së AS gjatë përpunimit të informacionit që i nënshtrohet mbrojtjes.

7. Sigurimi i mbrojtjes fizike të objektit në të cilin ndodhet TEC-i i mbrojtur (territori, ndërtesat, ambientet, depoja e bartësve të informacionit), duke vendosur poste të përshtatshme, mjete teknike mbrojtjeje ose me çdo mjet tjetër që parandalon ose pengon ndjeshëm vjedhjen. e pajisjeve kompjuterike (SVT), bartësve të informacionit, si dhe NSD në SVT dhe linjave të komunikimit.

8. Organizimi i shërbimit të sigurisë së informacionit (persona përgjegjës, administrator i sigurisë së informacionit), i cili kryen kontabilitetin, ruajtjen dhe lëshimin e mediave të informacionit, fjalëkalimeve, çelësave, mirëmbajtjen e informacionit të shërbimit të objektit të sigurisë së informacionit të SKZH-së (gjenerimi i fjalëkalimeve, çelësave. , mirëmbajtja e rregullave të kontrollit të aksesit), pranimi i softuerit të ri të përfshirë në fondet e AS, si dhe kontrolli mbi rrjedhën e procesit teknologjik të përpunimit të informacionit konfidencial, etj.

9. Kontroll sistematik dhe operacional i nivelit të sigurisë së informacionit të mbrojtur në përputhje me dokumentet udhëzuese në fuqi për sigurinë e informacionit, përfshirë. kontrollimi i funksioneve mbrojtëse të mjeteve të sigurisë së informacionit.

Mjetet e sigurisë së informacionit duhet të kenë një certifikatë që vërteton përputhjen e tyre me kërkesat e sigurisë së informacionit.

Një analizë e përvojës së punës në lidhje me përpunimin dhe ruajtjen e informacionit duke përdorur teknologjinë kompjuterike bëri të mundur nxjerrjen e përfundimeve dhe përmbledhjen e listës së kërcënimeve të mundshme ndaj informacionit. Në mënyrë konvencionale, ato mund të ndahen në tre lloje:

Shkelja e konfidencialitetit të informacionit;

Shkelja e integritetit të informacionit;

Shkelja e disponueshmërisë së informacionit.

Duke u nisur nga kjo, po ndërtohet një sistem për mbrojtjen e sistemeve të automatizuara dhe PC-ve nga aksesi i paautorizuar.

Ndërtimi i një sistemi mbrojtës

Ndërtimi i një sistemi mbrojtjeje të bazuar në një kompleks harduer-softuerësh të mjeteve të mbrojtjes së informacionit nga aksesi i paautorizuar dhe ndërveprimi i tij me harduerin dhe softuerin e kompjuterit tregohet përgjithësisht në Fig. 4.13.

Oriz. 4.13. Ndërtimi i një sistemi mbrojtjeje të bazuar në një kompleks softuerësh dhe harduerik

Mbrojtja e informacionit duke përdorur harduerin dhe softuerin e kompleksit të mbrojtjes UA bazohet në përpunimin e ngjarjeve që ndodhin kur programet e aplikacionit ose softueri i sistemit (SW) hyjnë në burimet e kompjuterit. Në këtë rast, mjetet e kompleksit përgjojnë ndërprerjet përkatëse të softuerit dhe/ose harduerit (kërkesat për kryerjen e operacioneve ndaj burimeve harduerike dhe/ose softuerike të kompjuterit). Në rast të një ngjarjeje të kontrolluar (kërkesë për ndërprerje), kërkesa analizohet dhe, në varësi të pajtueshmërisë së autoritetit të subjektit të aksesit (detyrës së tij të aplikimit) të vendosur nga administratori i sigurisë DRP, ose lejon ose ndalon përpunimin e këtyre ndërprerjeve.

Në rastin e përgjithshëm, sistemi i mbrojtjes përbëhet nga mjetet aktuale të mbrojtjes kundër ngarkimit të paautorizuar të OS dhe mjetet e kufizimit të aksesit në burimet e informacionit, të cilat mund të përfaqësohen me kusht si katër nënsisteme ndërvepruese të mbrojtjes së informacionit (Fig. 4.14).

Nënsistemi i kontrollit të aksesit

Nënsistemi i kontrollit të aksesit është krijuar për mbrojtje. PC nga përdoruesit e paautorizuar, duke menaxhuar aksesin në objektet e aksesit dhe duke organizuar ndarjen e tyre nga përdoruesit e regjistruar në përputhje me rregullat e vendosura për kontrollin e aksesit.

Përdorues të paautorizuar kuptohen të gjithë personat që nuk janë të regjistruar në sistem (të cilët nuk kanë një identifikues personal të regjistruar në një PC të caktuar). Mbrojtje DC

Oriz. 4.14. Nënsistemet e mbrojtjes së informacionit të përdoruesve të përparmë pajisen me procedura identifikimi (krahasimi i identifikuesit të paraqitur me listën e regjistruar në PC) dhe vërtetimi (autentifikimi), i cili zakonisht kryhet duke futur një fjalëkalim me një gjatësi të caktuar. Për të identifikuar përdoruesit në sistemet e mbrojtjes kundër aksesit të paautorizuar, përdoren më shpesh identifikuesit personalë të tipit Touch Memory (Ibutton) DS 199X, të cilët dallohen nga besueshmëria e lartë, unike, memorie me shpejtësi të lartë, lehtësia e përdorimit, karakteristikat e peshës dhe madhësisë së pranueshme. dhe çmim të ulët.

Dy parime të menaxhimit të aksesit në burimet e mbrojtura mund të zbatohen në sistemet e mbrojtjes kundër UA: diskrecional dhe i mandatuar.

Parimi i kontrollit të qasjes diskrecionale. Çdo përdoruesi të regjistruar i caktohen të drejta aksesi bazuar në parimin e caktimit të karakteristikave të specifikuara të aksesit për çdo çift subjekt-objekt, të cilat janë të përshkruara në DRP. Kur një përdorues kërkon akses, ofrohet një interpretim i qartë i DRP-ve të vendosura dhe, në varësi të nivelit të autoritetit të përdoruesit, lloji i kërkuar i aksesit lejohet ose refuzohet.

Ky opsion i kontrollit të aksesit lejon që çdo përdorues i sistemit të krijojë një mjedis të izoluar softuerësh (IPS), d.m.th. të kufizojë aftësinë e tij për të ekzekutuar programe duke specifikuar si të lejuara për të ekzekutuar vetëm ato programe që janë vërtet të nevojshme për përdoruesin për të kryer detyrat e tij zyrtare. Kështu, përdoruesi nuk do të jetë në gjendje të ekzekutojë programe që nuk përfshihen në këtë listë.

Parimi i detyrueshëm i kontrollit të aksesit. Parimi i menaxhimit të aksesit në burimet e PC (hardware dhe softuer),

bazuar në një krahasim të nivelit të konfidencialitetit të caktuar për çdo burim, dhe autoritetit të një përdoruesi të regjistruar specifik për të hyrë në burimet e PC me një nivel të caktuar konfidencialiteti.

Për të organizuar kontrollin e detyrueshëm të aksesit, për secilin përdorues të sistemit vendoset një nivel i caktuar aksesi në informacionin konfidencial dhe secilit burim i caktohet një etiketë e ashtuquajtur konfidencialiteti (drejtori, skedarë, pajisje).

Në të njëjtën kohë, diferencimi i aksesit në drejtoritë dhe skedarët konfidencialë kryhet duke krahasuar nivelin e aksesit të përdoruesit dhe etiketën e ndjeshmërisë së burimit dhe duke marrë një vendim për dhënien ose mosdhënien e aksesit në burim.

Nënsistemi i regjistrimit dhe kontabilitetit

Nënsistemi i regjistrimit dhe kontabilitetit ka për qëllim regjistrimin në regjistrin e sistemit, i cili është një skedar i veçantë i vendosur në hard diskun e PC-së, i ngjarjeve të ndryshme që ndodhin gjatë funksionimit të PC-së. Kur regjistroni ngjarje në regjistrin e sistemit, regjistrohen sa vijon:

Data dhe ora e ngjarjes;

Emri dhe identifikuesi i përdoruesit që kryen veprimin e regjistruar;

Veprimet e përdoruesit (informacione në lidhje me hyrjen / daljen e përdoruesit nga sistemi, nisjet e programit, ngjarjet e UA, ndryshimi i lejeve, etj.). Qasja në regjistrin e sistemit është e mundur vetëm për administratorin e IS (mbikëqyrësit). Ngjarjet e regjistruara në regjistrin e sistemit përcaktohen nga administratori i objektit të sigurisë së informacionit.

Ky nënsistem zbaton gjithashtu një mekanizëm për zeroizimin e zonave të liruara të memories.

Nënsistemi i integritetit

Nënsistemi i integritetit është krijuar për të përjashtuar modifikimet e paautorizuara (të rastësishme dhe me qëllim të keq) të softuerit dhe mjedisit harduer të kompjuterit, duke përfshirë softuerin e kompleksit dhe informacionin që përpunohet, duke mbrojtur PC-në nga futja e skedave dhe viruseve të softuerit. Në sistemet softuerike dhe harduerike të sistemeve të sigurisë së informacionit (PAKSZI) nga NSD, kjo zakonisht zbatohet:

Kontrollimi i identifikuesve unikë të pjesëve harduerike të kompjuterit;

Kontrollimi i integritetit të skedarëve të sistemit të caktuar për kontroll, duke përfshirë skedarët PAXZI NSD, programet e përdoruesit dhe të dhënat;

Kontrolloni drejtpërdrejt aksesin në sistemin operativ, duke anashkaluar ndërprerjet e DOS;

Përjashtimi i mundësisë së përdorimit të një PC pa një kontrollues harduerik të kompleksit;

Një mekanizëm për krijimin e një mjedisi të mbyllur softuerësh që ndalon nisjen e programeve të importuara që përjashtojnë aksesin e paautorizuar në OS.

Kur kontrolloni integritetin e mjedisit të softuerit PC, shuma e kontrollit të skedarëve llogaritet dhe krahasohet me vlerën e referencës (kontrollit) të ruajtur në një zonë të veçantë të të dhënave. Këto të dhëna futen gjatë regjistrimit të përdoruesit dhe mund të ndryshojnë gjatë funksionimit të kompjuterit. Sistemet e mbrojtjes kundër ndërhyrjeve përdorin një algoritëm kompleks për llogaritjen e shumave kontrolluese - duke llogaritur vlerën e funksioneve të tyre hash, gjë që përjashton faktin që modifikimi i skedarit nuk zbulohet.

Nënsistemi i mbrojtjes kriptografike

Nënsistemi i mbrojtjes kriptografike është krijuar për të rritur mbrojtjen e informacionit të përdoruesit të ruajtur në një hard disk të kompjuterit ose në media të lëvizshme. Nënsistemi i mbrojtjes së informacionit kriptografik i lejon përdoruesit të kriptuar / deshifrojë të dhënat e tij duke përdorur çelësa individualë, të ruajtur zakonisht në një identifikues personal TM.

Përbërja e një kompleksi tipik të mbrojtjes kundër aksesit të paautorizuar

Përbërja e një kompleksi tipik për mbrojtjen e një PC nga aksesi i paautorizuar përfshin harduerin dhe softuerin. Hardware përfshin një kontrollues harduerik, një tërheqës informacioni dhe identifikues personal të përdoruesit.

Kontrolluesi i harduerit (Fig. 4.15) është një tabelë (ISA / PCI) e instaluar në një nga foletë e zgjerimit të pllakës amë të PC. Kontrolluesi i harduerit përmban një ROM me softuer, një lidhës për një lexues informacioni dhe pajisje shtesë.

Oriz. 4.15. Kontrolluesi i harduerit "Sobol"

Si pajisje shtesë në kontrolluesin e harduerit, mund të instalohen reletë për bllokimin e ngarkimit të pajisjeve të jashtme (FDD, CD-ROM, SCSI, ZIP, etj.); gjenerator i numrave të rastësishëm të pajisjeve; memorie e paqëndrueshme.

Një lexues informacioni është një pajisje e krijuar për të lexuar informacionin nga një identifikues personal i paraqitur nga përdoruesi. Më shpesh, në komplekset e mbrojtjes nga aksesi i paautorizuar, përdoren lexues të informacionit nga identifikuesit personalë të tipit Touch Memory (Ibutton) DS199X, të cilat janë pajisje kontakti.

Si lexues informacioni, mund të përdoren lexues të kartave inteligjente kontakti dhe pa kontakt (Smart Card Readers), si dhe lexues informacioni biometrik që ju lejojnë të identifikoni përdoruesin sipas karakteristikave të tij biometrike (gjurmë gishtash, nënshkrim personal, etj.).

Një identifikues personal i përdoruesit është një pajisje harduerike që ka karakteristika unike, të pakopjueshme. Më shpesh, në sistemet e mbrojtjes nga aksesi i paautorizuar, përdoren identifikues të tipit Touch-Memory (Ibutton), të cilët janë një qark elektronik i pajisur me bateri dhe me një numër unik identifikimi 64 bit të gjatë, i cili është formuar teknologjikisht. Afati i funksionimit të identifikuesit elektronik, të deklaruar nga prodhuesi, është rreth 10 vjet.

Përveç identifikuesve TM, sistemet e mbrojtjes UA përdorin identifikues të tipit Smart Card ("Smart Card").

Një kartë inteligjente është një kartë plastike (Fig. 4.16.), me një mikroqark të integruar, që përmban një memorie të paqëndrueshme të rishkruhet.

Disa sisteme të mbrojtjes kundër aksesit të paautorizuar lejojnë përdorimin e veçorive biometrike të përdoruesit (nënshkrimi personal, gjurmët e gishtërinjve, etj.) si identifikues. Përbërja e softuerit të një sistemi tipik të sigurisë së informacionit (IPS) nga NSD është paraqitur në fig. 4.17.

I gjithë softueri i kompleksit të mbrojtjes UA mund të ndahet me kusht në tre grupe.

Programet e mbrojtjes së sistemit - programe që kryejnë funksionet e mbrojtjes dhe kufizimit të aksesit në informacion. Gjithashtu, duke përdorur këtë grup programesh, sistemi i mbrojtjes konfigurohet dhe kontrollohet gjatë funksionimit.

Një ngarkues i veçantë i ngarkimit është një program që ofron një nisje të besueshme të sistemit operativ themelor.

Shoferi i sigurisë ("Monitoruesi i sigurisë") - një program rezident që kontrollon autoritetin dhe kufizon aksesin në informacion dhe burime harduerike gjatë punës së përdoruesit në AS (PC).

Programet e instalimit - një grup programesh të disponueshme vetëm për administratorin e sistemit të sigurisë së informacionit për menaxhimin e funksionimit të sistemit të mbrojtjes së informacionit. Ky grup programesh ju lejon të kryeni procesin e rregullt të instalimit dhe heqjes së sistemit të mbrojtjes së informacionit.

Programet e sistemit të identifikimit/autentifikimit janë një grup programesh për formimin dhe analizën e karakteristikave individuale të përdoruesit të përdorura në identifikimin/autentifikimin. Ky grup përfshin gjithashtu programe për krijimin dhe menaxhimin e bazës së të dhënave të përdoruesve të sistemit.

Programi i trajnimit - në përgjithësi, është një program për grumbullimin dhe analizimin e karakteristikave individuale të përdoruesit (kombinimi alfanumerik i një fjalëkalimi personal, nënshkrimi personal, gjurmët e gishtërinjve) dhe zhvillimi i një karakteristike individuale, e cila regjistrohet në bazën e të dhënave.

Oriz. 4.17. Përbërja e softuerit të një sistemi tipik të sigurisë së informacionit

Baza e përdoruesve përmban numra unikë të identifikuesve të përdoruesve të regjistruar në sistem, si dhe informacionin e shërbimit (të drejtat e përdoruesit, afatet kohore, etiketat e konfidencialitetit, etj.).

Programi i identifikimit menaxhon procesin e identifikimit të përdoruesit: lëshon një kërkesë për të paraqitur një identifikues, lexon informacionin nga një identifikues personal dhe kërkon një përdorues në bazën e të dhënave të përdoruesit. Nëse përdoruesi është i regjistruar në sistem, ai gjeneron një kërkesë në bazën e të dhënave të karakteristikave individuale të përdoruesit.

Baza e të dhënave të karakteristikave individuale përmban karakteristikat individuale të të gjithë përdoruesve të regjistruar në sistem dhe zgjedh karakteristikat e kërkuara me kërkesë të programit të identifikimit.

Programet teknologjike janë mjete ndihmëse për të garantuar funksionimin e sigurt të sistemit të mbrojtjes, të disponueshme vetëm për administratorin e sistemit të mbrojtjes.

Programet e rikuperimit të stacionit janë krijuar për të rivendosur performancën e stacionit në rast të dështimeve të harduerit ose softuerit. Ky grup programesh ju lejon të rivendosni mjedisin origjinal të punës të përdoruesit (i cili ekzistonte përpara instalimit të sistemit të mbrojtjes), si dhe të rivendosni shëndetin e harduerit dhe softuerit të sistemit të mbrojtjes.

Një tipar i rëndësishëm i programeve të rikuperimit të stacionit është aftësia për të hequr sistemin e mbrojtjes në mënyrë jonormale, d.m.th. pa përdorur instaluesin, si rezultat i të cilit ruajtja dhe llogaritja e këtij grupi programesh duhet të bëhet me kujdes të veçantë.

Programi syslog është krijuar për të regjistruar në regjistrin e sistemit (skedar special) të gjitha ngjarjet që ndodhin në sistemin e mbrojtjes në kohën e punës së përdoruesit. Programi ju lejon të gjeneroni mostra nga regjistri i sistemit sipas kritereve të ndryshme (të gjitha ngjarjet e UA, të gjitha ngjarjet e hyrjes së përdoruesit, etj.) për analiza të mëtejshme.

Dinamika e punës së kompleksit të mbrojtjes nga aksesi i paautorizuar

Mekanizmat e mëposhtëm përdoren për të zbatuar funksionet e kompleksit të mbrojtjes UA:

1. Një mekanizëm për mbrojtjen nga ngarkimi i paautorizuar i OS, duke përfshirë identifikimin e përdoruesit nga një identifikues unik dhe vërtetimin e identitetit të pronarit të identifikuesit të paraqitur.

2. Mekanizmi i kyçjes së ekranit dhe tastierës në rastet kur mund të zbatohen disa kërcënime ndaj sigurisë së informacionit.

3. Një mekanizëm për monitorimin e integritetit të programeve dhe të dhënave kritike nga pikëpamja e sigurisë së informacionit (një mekanizëm për mbrojtjen nga modifikimet e paautorizuara).

4. Mekanizmi për krijimin e sistemeve të informacionit të mbyllur funksionalisht duke krijuar një mjedis të izoluar softuerësh;

5. Një mekanizëm për kufizimin e aksesit në burimet AS, i përcaktuar nga atributet e aksesit që përcaktohen nga administratori i sistemit në përputhje me çdo palë "subjekt aksesi dhe objekt aksesi" gjatë regjistrimit të përdoruesit.

6. Mekanizmi i regjistrimit të ngjarjeve të kontrollit dhe ngjarjeve NSD që ndodhin gjatë punës së përdoruesve.

7. Mekanizmat shtesë të mbrojtjes.

Në fazën e instalimit të kompleksit të mbrojtjes kundër aksesit të paautorizuar, kontrolluesi i harduerit është instaluar në një vend të lirë të pllakës amë të PC dhe softueri është instaluar në hard disk.

Vendosja e kompleksit konsiston në vendosjen e të drejtave të kontrollit të aksesit dhe regjistrimit të përdoruesit. Kur një përdorues regjistrohet nga administratori i sistemit të sigurisë, të drejtat e tij të aksesit përcaktohen: listat e programeve të ekzekutueshme dhe moduleve që lejohen të ekzekutohen për këtë përdorues.

Në fazën e instalimit, formohen gjithashtu lista skedarësh, integriteti i të cilave do të kontrollohet kur kompjuteri të fillojë nga ky përdorues. Vlerat e llogaritura të funksioneve hash (shumat e kontrollit) të këtyre skedarëve ruhen në zona të veçanta memorie (në disa sisteme ato ruhen në memorien e një identifikuesi personal TM).

Mekanizmi i mbrojtjes kundër ngarkimit të paautorizuar të OS zbatohet duke kryer procedura për identifikimin, vërtetimin dhe monitorimin e integritetit të skedarëve të mbrojtur përpara se të ngarkoni sistemin operativ. Kjo sigurohet nga një ROM i instaluar në bordin e kontrolluesit të harduerit, i cili merr kontrollin gjatë të ashtuquajturës procedurë ROM-SCAN. Thelbi i kësaj procedure është si më poshtë: gjatë fillimit fillestar, pas kontrollit të harduerit kryesor, BIOS-i i kompjuterit fillon të kërkojë ROM të jashtëm në rangun nga C800:0000 deri në EOOO.OOOO në rritje 2K. Një shenjë e pranisë i një ROM-i është prania e fjalës AA55H në fjalën e parë të intervalit të kontrolluar.Nëse kjo shenjë zbulohet, atëherë bajti tjetër përmban gjatësinë e ROM-it në faqet prej 512 bajte.Pastaj llogaritet shuma e kontrollit të të gjithë ROM-it. , dhe nëse është e saktë, do të thirret procedura e vendosur në ROM me një offset. Kjo procedurë zakonisht përdoret gjatë inicializimit të pajisjeve harduerike.

Në shumicën e sistemeve të mbrojtjes së UA, kjo procedurë është krijuar për të zbatuar procesin e identifikimit dhe vërtetimit të përdoruesit. Në rast të një gabimi (refuzimi i aksesit), procedura nuk kthehet; ngarkimi i mëtejshëm i kompjuterit nuk do të kryhet.

Kur është instaluar kontrolluesi i harduerit dhe është instaluar softueri i sistemit të mbrojtjes kundër ndërhyrjeve, kompjuteri ngarkohet në rendin e mëposhtëm:

1. BIOS-i i kompjuterit kryen procedurën standarde POST (kontrollimin e pajisjeve kryesore kompjuterike) dhe me përfundimin e saj kalon në procedurën ROM-SCAN, gjatë së cilës kontrolli përgjohet nga kontrolluesi i harduerit të sistemit kundër ndërhyrjeve.

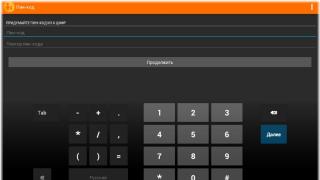

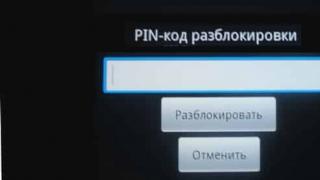

2. Kryhet procesi i identifikimit të përdoruesit, për të cilin në monitorin e PC-së shfaqet një ftesë për të paraqitur identifikuesin tuaj personal (në disa sisteme sigurie, njëkohësisht me ftesën, fillon një numërim mbrapsht, i cili ju lejon të kufizoni kohën e tentativa për identifikim).

3. Nëse përdoruesi paraqet një identifikues, informacioni lexohet. Nëse identifikuesi nuk paraqitet, qasja në sistem bllokohet.

4. Nëse identifikuesi i paraqitur nuk është i regjistruar në sistem, atëherë shfaqet një mesazh i refuzuar aksesi dhe ndodh një kthim në P.2.

5. Nëse identifikuesi i paraqitur është i regjistruar në sistem, sistemi kalon në modalitetin e vërtetimit. Në shumicën e sistemeve të mbrojtjes kundër aksesit të paautorizuar, një fjalëkalim personal përdoret për vërtetim.

6. Nëse fjalëkalimi është futur gabimisht, ndodh një kthim në P.2.