- Traducere

Tor este un instrument de anonimat folosit de persoanele care caută confidențialitate și luptă împotriva cenzurii pe internet. De-a lungul timpului, Tor a început să facă față sarcinii sale foarte, foarte bine. Prin urmare, securitatea, stabilitatea și viteza acestei rețele sunt esențiale pentru oamenii care se bazează pe ea.

Dar cum funcționează Tor sub capotă? În acest articol, ne vom scufunda în structura și protocoalele utilizate în rețea pentru a vedea mai atent cum funcționează Tor.

O scurtă istorie a lui Tor

Conceptul de rutare a cepei (vom explica numele mai târziu) a fost propus pentru prima dată în 1995. Inițial, această cercetare a fost finanțată de Departamentul de Cercetare Navală, iar apoi, în 1997, DARPA s-a alăturat proiectului. De atunci, Proiectul Tor a fost finanțat de diverși sponsori, iar nu cu mult timp în urmă proiectul a câștigat o campanie de donații pe reddit.Versiunea modernă a software-ului Tor a fost open source în octombrie 2003 și era deja a treia generație de software de rutare a ceapă. Ideea este că înfășurăm traficul în straturi criptate (precum o ceapă) pentru a proteja datele și anonimatul expeditorului și destinatarului.

Bazele Tor

Acum că am rezolvat istoria, să trecem la principiile de funcționare. La cel mai înalt nivel, Tor funcționează prin redirecționarea conexiunii computerului către ținte (de exemplu, google.com) prin mai multe computere intermediare sau relee.

Calea pachetului: nod de gardă, nod intermediar, nod de ieșire, destinație

În prezent (februarie 2015) există aproximativ 6.000 de routere care transmit trafic în rețeaua Tor. Acestea sunt localizate în toată lumea și sunt alimentate de voluntari care sunt de acord să doneze puțin trafic pentru o cauză bună. Este important ca majoritatea nodurilor să nu aibă niciun hardware special sau software suplimentar - toate rulează folosind software-ul Tor configurat să funcționeze ca nod.

Viteza și anonimatul rețelei Tor depind de numărul de noduri - cu cât mai multe, cu atât mai bine! Și acest lucru este de înțeles, deoarece traficul unui nod este limitat. Cu cât trebuie să alegeți mai multe noduri, cu atât este mai greu să urmăriți un utilizator.

Tipuri de noduri

În mod implicit, Tor redirecționează traficul prin 3 noduri. Fiecare dintre ele are rolul lui (le vom analiza în detaliu mai târziu).

Client, nod de securitate, nod intermediar, nod de ieșire, destinație

Intrarea sau nodul de gardă este punctul de intrare în rețea. Nodurile de intrare sunt selectate dintre cele care funcționează mult timp și s-au dovedit a fi stabile și de mare viteză.

Nod intermediar – transmite traficul de la securitate la nodurile de ieșire. Drept urmare, primii nu știu nimic despre cei din urmă.

Nodul de ieșire este punctul de ieșire din rețea și trimite trafic către destinația de care are nevoie clientul.

O metodă în general sigură pentru rularea unui nod santinelă sau intermediar este un server virtual (DigitalOcean, EC2) - în acest caz, operatorii de server vor vedea doar traficul criptat.

Dar operatorii nodului de ieșire au o responsabilitate specială. Deoarece trimit trafic la destinație, toate activitățile ilegale efectuate prin Tor vor fi asociate cu nodul de ieșire. Și acest lucru poate duce la raiduri ale poliției, sesizări de activități ilegale și alte lucruri.

Faceți cunoștință cu operatorul nodului de ieșire - mulțumiți-i. El merita asta.

Ce legătură are ceapa cu ea?

După ce am înțeles traseul conexiunilor care trec prin noduri, ne punem întrebarea - cum putem avea încredere în ele? Poți fi sigur că nu vor pirata conexiunea și nu vor extrage toate datele din ea? Pe scurt, nu trebuie să avem încredere în ei!Rețeaua Tor este proiectată astfel încât nodurile să poată fi tratate cu încredere minimă. Acest lucru se realizează prin criptare.

Deci ce zici de becuri? Să vedem cum funcționează criptarea în timpul procesului de stabilire a unei conexiuni client prin rețeaua Tor.

Clientul criptează datele astfel încât doar nodul de ieșire să le poată decripta.

Aceste date sunt apoi criptate din nou, astfel încât numai nodul intermediar să le poată decripta.

Și apoi aceste date sunt din nou criptate, astfel încât doar nodul santinelă să le poată decripta

Se pare că am împachetat datele originale în straturi de criptare - ca o ceapă. Drept urmare, fiecare nod are doar informațiile de care are nevoie - de unde provin datele criptate și unde ar trebui trimise. Această criptare este utilă pentru toată lumea - traficul clientului nu este deschis, iar nodurile nu sunt responsabile pentru conținutul datelor transmise.

Notă: nodurile de ieșire pot vedea datele sursă deoarece trebuie să le trimită la destinație. Prin urmare, ei pot extrage informații valoroase din traficul trimis în text clar prin HTTP și FTP!

Noduri și poduri: problema cu nodurile

Odată ce clientul Tor pornește, acesta trebuie să obțină liste cu toate nodurile de intrare, intermediare și de ieșire. Și această listă nu este un secret - mai târziu vă voi spune cum este distribuită (puteți căuta în documentație cuvântul „consens”). Publicitatea listei este necesară, dar există o problemă cu aceasta.Pentru a înțelege, să ne prefacem că suntem un atacator și să ne întrebăm: ce ar face un Guvern Autoritar (AP)? Gândind astfel, putem înțelege de ce Tor este proiectat așa cum este.

Deci ce ar face AP? Cenzura este o chestiune serioasă, iar Tor vă permite să o ocoliți, așa că AP-ul ar dori să blocheze utilizatorii să acceseze Tor. Există două moduri de a face acest lucru:

- blocați utilizatorii care părăsesc Tor;

- blocați utilizatorii care se conectează la Tor.

Primul este posibil și aceasta este alegerea liberă a proprietarului routerului sau site-ului web. Trebuie doar să descarce o listă de noduri de ieșire Tor și să blocheze tot traficul de la acestea. Acest lucru va fi rău, dar Tor nu poate face nimic în privința asta.

A doua opțiune este serios mai proastă. Blocarea utilizatorilor care părăsesc Tor îi poate împiedica să viziteze un anumit serviciu, iar blocarea tuturor utilizatorilor care sosesc îi va împiedica să acceseze orice site - Tor va deveni inutil pentru acei utilizatori care suferă deja de cenzură, drept urmare au apelat la acest serviciu. . Și dacă Tor ar avea doar noduri, acest lucru ar fi posibil, deoarece AP-ul poate descărca o listă de noduri santinelă și poate bloca traficul către acestea.

Este bine că dezvoltatorii Tor s-au gândit la asta și au venit cu o soluție inteligentă la problemă. Cunoașteți podurile.

Poduri

În esență, podurile sunt noduri care nu sunt disponibile public. Utilizatorii din spatele zidurilor de cenzură le pot folosi pentru a accesa rețeaua Tor. Dar dacă nu sunt publicate, de unde știu utilizatorii unde să le caute? Este nevoie de o listă specială? Vom vorbi despre asta mai târziu, dar pe scurt, da - există o listă de punți la care lucrează dezvoltatorii de proiecte.Doar că nu este public. În schimb, utilizatorii pot primi o listă mică de poduri pentru a se conecta la restul rețelei. Această listă, BridgeDB, oferă utilizatorilor doar câteva poduri la un moment dat. Acest lucru este rezonabil, deoarece nu au nevoie de multe poduri simultan.

Prin emiterea mai multor poduri, puteți preveni blocarea rețelei de către un Guvern Autoritar. Desigur, primind informații despre noduri noi, le poți bloca, dar poate cineva să descopere toate podurile?

Poate cineva să descopere toate podurile

Lista de poduri este strict confidențială. Dacă AP-ul primește această listă, va putea bloca complet Tor. Prin urmare, dezvoltatorii de rețele au efectuat cercetări cu privire la posibilitatea de a obține o listă a tuturor podurilor.Voi descrie în detaliu două articole din această listă, al 2-lea și al 6-lea, deoarece acestea au fost metodele folosite pentru a avea acces la poduri. La punctul 6, cercetătorii au scanat întreg spațiul IPv4 folosind scanerul de porturi ZMap în căutarea podurilor Tor și au găsit între 79% și 86% din toate podurile.

Al doilea punct implică lansarea unui nod Tor intermediar care poate monitoriza cererile care vin la acesta. Doar nodurile și punțile santinelă accesează un nod intermediar - și dacă nodul accesat nu se află în lista publică de noduri, atunci este evident că acest nod este o punte. Aceasta este o provocare serioasă pentru Tor sau pentru orice altă rețea. Deoarece utilizatorii nu pot fi de încredere, este necesar ca rețeaua să fie cât mai anonimă și cât mai închisă, motiv pentru care rețeaua este proiectată astfel.

Consens

Să vedem cum funcționează rețeaua la un nivel inferior. Cum este organizat și cum să aflați ce noduri din rețea sunt active. Am menționat deja că într-o rețea există o listă de noduri și o listă de poduri. Să vorbim despre cine face aceste liste.Fiecare client Tor conține informații fixe despre 10 noduri puternice întreținute de voluntari de încredere. Au o sarcină specială - să monitorizeze starea întregii rețele. Ele sunt numite autorități de director (DA, manageri de liste).

Ele sunt distribuite în întreaga lume și sunt responsabile pentru distribuirea unei liste actualizate constant cu toate nodurile Tor cunoscute. Ei aleg cu ce noduri să lucreze și când.

De ce 10? De obicei, nu este o idee bună să faceți o comisie dintr-un număr par de membri, astfel încât să nu existe egalitate la vot. Concluzia este că 9 DA se ocupă de liste de noduri, iar un DA (Tonga) se ocupă de liste de poduri

Lista DA

Atingerea consensului

Deci, cum fac DA mențin rețeaua în funcțiune?Starea tuturor nodurilor este cuprinsă într-un document actualizat numit „consens”. AD îl susțin și îl actualizează din oră prin vot. Iată cum se întâmplă:

- fiecare DA creează o listă de noduri cunoscute;

- apoi calculează toate celelalte date - steagurile nodurilor, greutățile de trafic etc.;

- trimite datele ca „vot de statut” tuturor celorlalți;

- primește voturile tuturor;

- combină și semnează toți parametrii tuturor vocilor;

- trimite date semnate altora;

- majoritatea AD trebuie să fie de acord asupra datelor și să confirme că există un consens;

- consensul este publicat de fiecare DA.

Consensul este publicat prin HTTP, astfel încât toată lumea să poată descărca cea mai recentă versiune. Puteți verifica singuri descărcând consensul prin Tor sau prin poarta tor26.

Si ce inseamna asta?

Anatomia consensului

Doar citind specificația, acest document este greu de înțeles. Îmi place reprezentarea vizuală pentru a înțelege cum funcționează structura. Pentru asta am realizat un poster in stil corkami. Și iată o reprezentare grafică (pe care se poate face clic) a acestui document.

Ce se întâmplă dacă nodul devine sălbatic

În examinarea noastră detaliată a principiilor de funcționare a rețelei, nu am atins încă principiile de funcționare a nodurilor de ieșire. Acestea sunt ultimele verigi din lanțul Tor, oferind o cale de la client la server. Deoarece trimit date la destinație, le pot vedea ca și cum tocmai ar fi părăsit dispozitivul.Această transparență implică o mare încredere în nodurile de ieșire și, de obicei, se comportă responsabil. Dar nu in totdeauna. Deci, ce se întâmplă atunci când un operator de nod de ieșire decide să activeze utilizatorii Tor?

Cazul adulmecătorilor

Nodurile de ieșire Tor sunt aproape exemplul standard al unui om în mijloc (MitM). Aceasta înseamnă că orice protocoale de comunicație necriptată (FTP, HTTP, SMTP) poate fi monitorizat de acesta. Și acestea sunt login-uri și parole, cookie-uri, fișiere încărcate și descărcate.

Nodurile de ieșire pot vedea traficul ca și cum tocmai ar fi părăsit dispozitivul.

Problema este că nu putem face nimic în privința asta (cu excepția utilizării protocoalelor criptate). Adulmecarea, ascultarea pasivă a rețelei, nu necesită participare activă, așa că singura apărare este înțelegerea problemei și evitarea transmiterii datelor sensibile fără criptare.

Dar să presupunem că operatorul nodului de ieșire decide să provoace daune majore rețelei. Ascultarea este treaba unui prost. Să modificăm traficul!

Profitând din plin

Reamintim că operatorul nodului de ieșire este responsabil pentru a se asigura că traficul care circulă de la și către client nu este modificat. Da desigur…Să vedem în ce moduri se poate schimba.

SSL MiTM și sslstrip

SSL strică totul atunci când încercăm să ne încurcăm cu utilizatorii. Din fericire pentru atacatori, multe site-uri au probleme cu implementarea lor, permițându-ne să păcălim utilizatorul în conexiuni necriptate. Exemple sunt redirecționarea de la HTTP la HTTPS, activarea conținutului HTTP pe site-urile HTTPS etc.Un instrument convenabil pentru exploatarea vulnerabilităților este sslstrip. Trebuie doar să trecem tot traficul de ieșire prin acesta și, în multe cazuri, vom putea dăuna utilizatorului. Desigur, putem folosi pur și simplu un certificat autosemnat și să analizăm traficul SSL care trece prin nod. Uşor!

Să conectăm browserele la BeEF

După ce ați examinat detaliile traficului, puteți începe sabotarea. De exemplu, puteți utiliza cadrul BeEF pentru a obține controlul asupra browserelor. Apoi putem folosi funcția Metasploit „browser autopwn”, care va avea ca rezultat compromisul gazdei și ne va permite să executăm comenzi pe ea. Am ajuns!...Binare de ușă din spate

Să presupunem că binarele sunt descărcate prin nodul nostru - software sau actualizări ale acestuia. Uneori, utilizatorul poate să nu fie conștient de faptul că actualizările sunt descărcate. Trebuie doar să le adăugăm o ușă din spate folosind instrumente precum The Backdoor Factory. Apoi, după executarea programului, gazda va fi compromisă. Am ajuns din nou!...Cum să-l prind pe Walter White

Și în timp ce majoritatea nodurilor de ieșire Tor sunt bine comportate, nu este neobișnuit ca unele dintre ele să se comporte în mod distructiv. Toate atacurile despre care am vorbit în teorie au avut deja loc.În parte, dezvoltatorii s-au gândit la acest lucru și au dezvoltat o precauție împotriva clienților care folosesc noduri de ieșire proaste. Funcționează ca un steag într-un consens numit BadExit.

Pentru a rezolva problema prinderii nodurilor de ieșire proaste, a fost dezvoltat un sistem inteligent de hartă de ieșire. Funcționează astfel: pentru fiecare nod de ieșire, este lansat un modul Python, care se ocupă de autentificare, descărcarea fișierelor și așa mai departe. Rezultatele muncii sale sunt apoi înregistrate.

Exitmap funcționează folosind biblioteca Stem (conceput să funcționeze cu Tor din Python) pentru a ajuta la construirea de diagrame pentru fiecare nod de ieșire. Simplu dar eficient.

Exitmap a fost creat în 2013 ca parte a programului „ceapă răsfățată”. Autorii au găsit 65 de noduri de ieșire care schimbă traficul. Se pare că, deși acesta nu este un dezastru (la momentul funcționării erau aproximativ 1000 de noduri de ieșire), problema este suficient de gravă pentru a monitoriza încălcările. Prin urmare, exitmap încă funcționează și este acceptat până în prezent.

Într-un alt exemplu, cercetătorul a făcut pur și simplu o pagină de conectare falsă și s-a conectat prin fiecare nod de ieșire. Apoi, jurnalele HTTP ale serverului au fost vizualizate pentru exemple de încercări de conectare. Multe noduri au încercat să pătrundă pe site folosind login-ul și parola folosite de autor.

Această problemă nu este unică pentru Tor.

Este important să rețineți că aceasta nu este doar o problemă cu Tor. Există deja destul de multe noduri între tine și fotografia pisicii la care vrei să te uiți. Este nevoie doar de o persoană cu intenții ostile pentru a provoca multe daune. Cel mai bun lucru de făcut aici este să forțați activarea criptării acolo unde este posibil. Dacă traficul nu poate fi recunoscut, acesta nu poate fi modificat cu ușurință.Și amintiți-vă că acesta este doar un exemplu de comportament rău al operatorului, nu o normă. Marea majoritate a nodurilor de ieșire își iau rolul foarte în serios și merită o mare recunoștință pentru toate riscurile pe care și le asumă în numele liberului flux al informațiilor.

Ce este Tor?

Cuvânt Tor Acesta este numele prescurtat al organizației care a dezvoltat și întreține Tor, al cărei nume complet în engleză este „”.

Onion Router (TOR) este o organizație non-profit care operează o rețea concepută pentru a proteja confidențialitatea și pentru a crește anonimatul pe Internet prin mascarea traficului pe Internet. Programul Tor maschează locația dvs. reală și nu oferă proprietarilor de adrese online pe care le vizitați în timp ce navighezi posibilitatea de a colecta informații despre tine și despre obiceiurile tale.

Pentru ce se folosește Tor?

Tor este folosit de oameni care sunt preocupați de confidențialitatea lor. număr de utilizatori Tor a crescut brusc după dezvăluirile importante ale lui Edward Snowden, care vorbeau despre abuzul pe scară largă a puterilor guvernamentale de către agențiile guvernamentale. În plus, Tor este folosit în mod activ de jurnalişti, utilizatori care doresc să evite cenzura guvernamentală, antreprenori şi comercianţi din pieţele subterane. Zonele Twilight ale Internetului, cunoscute sub numele de „Dark Web” sau „Deep Web” și .ceapă adresele web care nu sunt indexate de motoarele de căutare standard pot fi accesate numai prin Tor.

Cum funcționează Thor?

Pentru a vă ascunde traficul și locația și adresa IP adevărată, Tor folosește servere și noduri de rețea care sunt întreținute prin eforturi voluntare, în loc să vă ofere o rută directă către site-urile web pe care le vizitați, trimițându-vă traficul printr-o rețea de tuneluri virtuale. În loc să trimită pachete de date direct către server, informațiile sunt transmise ca o minge de ping-pong printr-un lanț de relee de rețea. În acest fel, Tor vă ajută să vă ascundeți amprenta digitală de ochii nedoriți.

Îmi criptează Tor datele și traficul?

Răspunsul la această întrebare este simplu - nu. Tor este doar un anonimizator de trafic. Nu criptează traficul, dar utilizarea rețelelor private virtuale (VPN-uri) în plus față de Tor, precum și un obicei bun de a sta departe de site-urile web bazate pe HTTP, pot da rezultate bune. Dacă doriți mai multă securitate, obișnuiți-vă să utilizați protocolul HTTPS ori de câte ori este posibil.

Va trebui să plătesc pentru a folosi Tor?

Tor este gratuit și open source, iar numărul de programatori care lucrează pentru a-l menține este comparabil cu numărul de dezvoltatori Windows, Mac, Linux/Unix și Android.

Cum se folosește Tor?

Trebuie doar pentru PC și . Software-ul este deja configurat și gata de utilizare, dar, deoarece rețeaua redirecționează indirect traficul, viteza de navigare poate fi vizibil mai mică.

Cum se accesează. ceapă adrese?

„Web-ul alb” este acea zonă a internetului care este indexată de motoarele de căutare, inclusiv Google. În partea de jos avem „deep web” și „dark web”, acesta din urmă fiind adesea asociat cu activități ilegale.

Adresele de ceapă fac parte din deep web și pentru a le accesa trebuie să cunoașteți codul de 16 caractere în loc de adresa URL standard. Puteți găsi acestea prin motoare de căutare speciale, forumuri și invitații, iar unele companii, cum ar fi Facebook, le furnizează singure. adrese de ceapă special pentru utilizatorii Tor.

Cum pot fi în siguranță?

Dacă veți folosi Tor, există câteva lucruri de bază pe care trebuie să le înțelegeți. Reguli de siguranță pe internet. Ca prim pas, dezactivați toate pluginurile și software-ul care v-ar putea deschide spre atac, în primul rând, desigur, Flash și Java.

Ar trebui să rețineți că Tor nu elimină vulnerabilitățile sistemului de operare și, având în vedere câte defecte există în software-ul Windows sau Mac, este posibil să doriți să utilizați un sistem de operare open source (cum ar fi o versiune de Linux) pentru a rămâne la fel de protejat. posibil.

Anonimul nu garantează protecția împotriva proștilor

Oamenii de aplicare a legii au o mulțime de modalități de a vă monitoriza activitățile, așa că nu vă simțiți 100% protejați doar pentru că utilizați Tor. Dacă vizitați domenii care sunt interzise în țara dvs., cumpărați sau vindeți bunuri ilegale sau descărcați conținut evident ilegal, Tor nu vă va putea proteja.

Deci ar trebui să folosești Tor?

Dacă trebuie să-ți anonimizezi traficul, fă-o, dar pentru sarcini care necesită viteze mari de internet, cum ar fi partajarea sau descărcarea prin torrent, Tor nu este cea mai bună soluție. În plus, dacă doriți să utilizați rețeaua pentru activități ilegale, trebuie să înțelegeți că faceți acest lucru pe propriul risc.

Tor nu trebuie privit ca soluție finală și singura pentru securitatea rețelei - este doar un aspect al acesteia. VPN și trecerea la HTTPS sunt, de asemenea, componente importante pentru a vă proteja confidențialitatea și datele.

Articolul a fost scris pe baza publicațiilor dintr-o publicație informatică populară

Recent, interesul pentru rețeaua anonimă a crescut constant. Și sunt multe motive pentru asta...

„Reformele democratice” din lume sunt în plină desfășurare. Guvernele din aproape toate țările se consideră acum sincer că au dreptul de a decide unde merg cetățenii lor, ce să urmărească și ce să citească. Pachetele de legi, „cu cele mai bune intenții” elaborate de dumame, consilii și parlamente, definesc din ce în ce mai mult limitele rezervațiilor în care existența utilizatorilor pe internetul global este acum posibilă.

„Nu merge acolo, vino aici. Altfel zăpada vă va cădea pe cap și veți fi complet mort” © „Gentlemen of Fortune”.

Un alt moment tensionat sunt dezvăluirile în curs ale lui Edward Snowden, din care reiese clar că supravegherea totală a tuturor de către serviciile speciale a căpătat deja o amploare cu adevărat globală. Desigur, majoritatea covârșitoare a oamenilor nu au nimic de ascuns, dar este extrem de neplăcut să realizezi că ești sub supravegherea constantă a forțelor speciale, fiecare pas al tău este monitorizat și înregistrat, iar cineva încearcă în mod regulat să-și ridice mâinile obraznice. „rufele murdare” tale. Și nu contează în ce scop o face, dacă intențiile lui sunt bune sau nu.

De ce este nevoie, acest Tor?

Din ce în ce mai mulți oameni încearcă să-și păstreze integritatea vieții private din nasul lung al serviciilor de informații. Din ce în ce mai mulți oameni încearcă să scape de „grija paternă” a funcționarilor de stat și doresc să își exercite dreptul constituțional de a decide în mod independent unde să meargă, ce să aleagă, unde să caute și ce să facă.

Și aici le vine în ajutor rețeaua Tor anonimă. Deoarece poate oferi unui individ o reducere semnificativă a atenției obsesive, eliminând simultan aproape toate restricțiile privind circulația pe World Wide Web. Tor vă va ascunde identitatea online, ascunzând tot ce ați făcut pe Internet și unde ați mers.

În plus, rețeaua Tor are un alt mic bonus practic. Destul de des vă permite să ocoliți un lucru atât de enervant precum interzicerea IP pe diverse site-uri. E un lucru mic, dar frumos.

Ce este Tor și cum funcționează

Deci, ce este rețeaua Tor anonimă? Tor este o abreviere pentru The Onion Router (pentru cei care nu cunosc burghez, dar sunt curioși, vezi traducerea în). Dacă cineva este interesat de detalii tehnice plictisitoare, lăsați-l să meargă la pagina Tor de pe Wikipedia și să-și dea seama. Aș dori să fiu puțin mai simplu - pe aceeași pagină pe Lurkomorye. Voi încerca să explic rapid „pe degetele mele”.

Deși această rețea funcționează pe baza internetului obișnuit, toate datele din ea nu merg direct de la tine la server și înapoi, ca într-o rețea „mare”, dar totul este trimis printr-un lanț lung de servere speciale și este criptat. de multe ori în fiecare etapă. Drept urmare, destinatarul final, adică tu, devine complet anonim pentru site-uri - în loc de adresa ta reală, se afișează un IP complet greșit, care nu are nicio legătură cu tine. Toate mișcările tale devin imposibil de urmărit, precum și ceea ce ai făcut. Și interceptarea traficului dvs. devine, de asemenea, complet inutilă.

Acest lucru este în teorie. În practică, uneori lucrurile nu sunt atât de roz. Dar despre toate problemele posibile vom vorbi puțin mai târziu. Te-ai săturat deja de introducerea lungă și plictisitoare, nu-i așa? De abia așteptați să instalați și să încercați acest miracol? Ei bine, hai să mergem!

Să începem să folosim Tor?

Tor este un dispozitiv destul de complicat de instalat și configurat. Și în vremuri nu atât de vechi, conectarea unui „fierbător” obișnuit la acesta a devenit o sarcină departe de a fi banală. Cu toate acestea, astăzi totul este mult mai simplu. Oameni inteligenți și amabili au luat toate modulele necesare, le-au adunat într-un grup coordonat, au configurat totul după cum este necesar și le-au umplut într-un singur pachet. Acest pachet se numește . Și după descărcare, toată agitația cu acesta se reduce la despachetarea obișnuită și la apăsarea ulterioară pe butonul „Vreau Tor!”. Și apare Tor.

Desigur, informaticii și cei care nu au nimic mai bun de făcut sau care doresc să-și distreze SCI-ul pot, ca și până acum, să descarce toate modulele necesare separat și să roadă „Kama Sutra” tehnic cu mai multe pagini, încercând să le lege totul într-un un singur întreg și, cumva, configurați-l și rulați designul rezultat. Să le urăm mult succes și să trecem la ceva mai plină de satisfacții.

Vă sfătuiesc să acordați atenție linkului din această filă „ Verificarea setărilor Tor Internet" Făcând clic pe el, te va ajuta să te asiguri că acum te afli într-o rețea anonimă. Apropo, există și un link către un scurt ghid.

Deci, acum ești invizibil. Totuși, înainte ca capul tău să se învârtească complet din anonimat și impunitate imaginară, mă voi grăbi să-ți stric puțin starea de spirit. Așa, pur și simplu din vătămare personală.

Trebuie pur și simplu să vă spun câteva dintre „capcanele” rețelei Tor, astfel încât atunci când căutați aventuri în „emisferele inferioare” voastre, să nu le răniți pe aceste pietre.

Puțină securitate în Tor

Deci, de ce nu se poate proteja Tor. Tor nu va putea proteja o persoană de propria sa prostie. Dacă o persoană are doar rumeguș în loc de creier în creșterea gâtului sau își caută intenționat probleme pentru sine, atunci cu siguranță va găsi aceste probleme. Și niciun Tor nu va ajuta aici. Învață să-ți folosești creierul și ai grijă de bază. De asemenea, Tor nu vă va putea proteja de programele discutabile de pe computer. Orice plugin sau supliment din browser vă poate „multiplica instantaneu întregul anonimat cu zero”. Și browserul în sine...

De aceea, pachetul pe care îl luăm în considerare folosește o versiune special modificată de Ognelis. Apropo, mai trebuie să-i reamintească altcuiva că Windows însuși este un troian uriaș și un spyware? ( Oamenii Linux pot respira liber aici - nu își fac niciodată griji pentru astfel de probleme din copilărie ale „ferestrelor”). De asemenea, Tor nu vă va putea proteja de viruși și hackeri. Ei bine, nu este conceput pentru asta! Fă-ți un antivirus și un firewall obișnuit, configurează-le corect și învață cum să le folosești - și dormi bine.

Principalele probleme ale rețelei Tor anonime

Bine, termin digresiunea mea lirică și trec direct la problemele rețelei Tor în sine. Primul lucru care îți atrage atenția este viteza. Viteza de încărcare a paginii. Deși cuvintele „viteză” și „grabă” sunt în mod clar nepotrivite aici. Paginile se încarcă mult mai lent decât de obicei. Acesta este prețul pentru anonimat. Pagina pe care ați solicitat-o, înainte de a ajunge în browserul dvs., rămâne mult timp între serverele din întreaga lume. Ar trebui, totuși, să recunoaștem că situația de acum este mult mai bună decât acum câțiva ani și este foarte posibil să trăiești în acest ritm. Dacă te obișnuiești puțin. Indiferent de ce, rețeaua se dezvoltă și devine mai puternică.

Servicii de informații

O altă problemă - și poate principala - a rețelei Tor sunt agențiile de informații. Pur și simplu nu se pot împăca cu faptul că mulțimile de utilizatori cutreieră internetul liber și necontrolat, fără „ochiul lor atotvăzător”. Și fac în mod constant tot felul de încercări de a schimba situația. Tentativele sunt variate, chiar de-a dreptul criminale. Înainte de atacurile de viruși, atacurile hackerilor și hacking-ul, infecția țintită a software-ului și a serverelor cu troieni. Deși nu de multe ori, uneori eforturile lor se termină cu succes pentru ei, iar segmente întregi cad din rețeaua „ceapă”, iar o „dubă pativa” ajunge la unul dintre cei mai ghinionști (sau cei mai proști, sau cei mai aroganți). Dar nu vei face nimic criminal în Tor, nu-i așa? Toate acestea pentru a vă asigura că nu vă relaxați prea deschis și vă amintiți constant că Tor nu este un panaceu și orice anonimat este relativ. Și dacă te-ai decis deja să pariezi cu statul, atunci este doar o chestiune de timp până să fii prins.

Oficialii

Pe lângă agențiile de informații care reprezintă interesele statelor, oficialii guvernamentali pun adesea o problemă pentru rețeaua Tor anonimă. Dorința de a „păstra și nu elibera” în oamenii care au preluat puterea este ineradicabilă. Ocazional, în legătură cu unele lucruri, această dorință este complet justificată și corectă, dar de cele mai multe ori nu este. Și puținul de libertate acordat de Tor acționează ca o cârpă roșie asupra lor. Rețeaua Tor este deja interzisă în unele țări. Din punct de vedere legislativ. A existat o astfel de încercare în Rusia. Până acum doar în versiunea schiță. Dacă și când acest proiect va deveni lege, nu știu. În acest moment, rețeaua Tor din Rusia funcționează fără restricții. Dacă îl interzic, se va găsi altceva. Nu voi expune aici textual înțelepciunea populară cu privire la această chestiune, dar o voi spune puțin mai blând și mai simplificat: „La fiecare acțiune există o reacție”.

Hackerii

Un alt flagel pentru Tor sunt hackerii. Unele dintre ele sunt ideologice. iar unii sunt pur și simplu lapidați la *** (scuze pentru expresia neparlamentară). Periodic, cel mai adesea în timpul unei exacerbări de primăvară sau toamnă, ei organizează „cruciade”, încercând să „curățeze lumea de murdărie”. În același timp, opinia lumii în sine nu-i deranjează deloc. Ei simt că au dreptul de a decide pentru toată lumea. Nu cu mult timp în urmă, a existat o „campanie” împotriva, să spunem, pornografiei neconvenționale în rețeaua Tor. Problema în acest caz este destul de evlavioasă. Cu toate acestea, împreună cu porno, o grămadă de site-uri complet albe au fost, de asemenea, tăiate. Doar așa, în treacăt. Și cine a spus că data viitoare se vor limita doar la asta? Așadar, știți că, dacă site-ul dvs. favorit de „ceapă” a încetat brusc să se mai deschidă, atunci este foarte posibil ca acestea să fie acțiunile unuia dintre aceștia cu dureri de creier.

Fișiere infectate

Hackerii sunt strâns legați de problema cu fișierele infectate ale browserului Tor însuși. Și aici urechile diferitelor agenții de informații se uită adesea, încercând să-și planteze troianul în tine în loc de o rețea anonimă. De exemplu, în Magazin de aplicațiiîncă se oferă să descarce browserul Tor infectat. Mai mult, administrația App Store a fost anunțată despre acest lucru de mai multe ori în toamnă. Cu toate acestea, troianul este încă acolo. Situație ciudată și lentoare ciudată. Adevărat, toată ciudățenia dispare instantaneu când îți amintești că prietenia tandră și reverentă dintre Apple Corporation și NSA din SUA devine din ce în ce mai puternică. Deci, descărcați fișierele Tor în sine exclusiv de pe site-ul oficial, sau motorul nostru, de fapt, vă va oferi și fișierul direct de pe site-ul oficial.

Dezavantaje minore ale Tor

Revizuirea problemelor mai mult sau mai puțin grave ale rețelei Tor s-a încheiat. Să trecem la probleme minore. Am vorbit deja despre site-uri care dispar periodic. Acum despre site-urile rusești din această rețea anonimă. Sunt putini. Dar ele există deja și sunt din ce în ce mai multe. Și chiar și pe multe forumuri de limbă străină există secțiuni pentru ruși. Deci unde să rătăciți și cu cine să vorbiți veți găsi. Cu toate acestea, limba principală din rețeaua Tor este încă engleza, iar totul delicios din această rețea este în burgheză. Deși tot felul de dicționare și dicționare vă sunt întotdeauna la dispoziție.

Mai departe. Trebuie amintit că rețeaua Tor nu este în mod fundamental moderată sau controlată de nimeni. Uneori se găsește un fel de control pe site-urile individuale atunci când proprietarii lor stabilesc reguli pentru vizitatorii lor. Dar nu mai mult. Prin urmare, s-ar putea să dai peste lucruri care te șochează. Fii pregătit pentru asta. De asemenea, în această rețea sunt diverși ticăloși, schizoizi de-a dreptul, maniaci și alți ciudați. Sunt o mulțime de ei pe internetul „mare”, dar pe rețeaua anonimă se simt mai confortabil și nu sunt deosebit de jenați. Procentul lor este mult mai mic decât încearcă să ne spună oficialii guvernamentali, dar există. Și dacă aveți copii minori, vă recomand să-i protejați de Tor.

Și, în general, cer urgent ca internetul să fie protejat de copii! Acest lucru va beneficia doar de internet. Acest lucru îl va face mult mai sigur.

Ei bine, în general, am spus toate poveștile de groază. Permiteți-mi să vă reamintesc doar despre virușii de care Tor nu vă va proteja - protejați-vă. Ei bine, despre anonimat încă o dată - nu este niciodată sută la sută, folosește-ți mai des materia cenușie.

Iar pentru desert, o mică listă de site-uri „ceapă”, ca să spunem așa, pentru overclock.

Bunătăți și bonusuri - o mică listă de site-uri „ceapă”.

Apropo, dacă încă nu v-ați dat seama, în Tor Browser puteți deschide atât site-uri obișnuite ale internetului „mare”, ocolind unele inconveniente, cât și site-uri speciale ale rețelei anonime „ceapă”. Aceste site-uri sunt situate într-o zonă specială de pseudodomeniu .ceapă(uita-te cu atentie la adresa). Nu se deschid de pe internetul obișnuit. Deloc. Doar dintr-un browser Tor care rulează și conectat.

- Tor Wiki(http://torwikignoueupfm.onion/) - Director de link-uri Tor.

- Wiki ascuns(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) este primul site unde ar trebui să caute fiecare utilizator nou al rețelei Tor. Conține link-uri către aproape toate resursele rețelei „ceapă”. Adesea inaccesibil din cauza afluxului imens de vizitatori.

- Wiki ascuns necenzurat(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) - oglindă a The Hidden Wiki. Moderația este minimă.

- TORDIR(http://dppmfxaacucguzpc.onion/) - un catalog mare de site-uri „ceapă”.

- Căutare Tor(http://kbhpodhnfxl3clb4.onion/), Torgle(http://zw3crggtadila2sg.onion/torgle), TORȚĂ(http://xmh57jrzrnw6insl.onion/) și Abisul(http://nstmo7lvh4l32epo.onion/) - motoarele de căutare din rețeaua Tor, cel puțin unul dintre ele funcționează.

- Flibusta(http://flibustahezeous3.onion/) - o oglindă a celebrei biblioteci din rețeaua „ceapă” (limba RU).

- OnionNet(http://onionnetrtpkrc4f.onion/) - Rețeaua IRC. Limba principală de comunicare este engleza. Diferite canale de discuție, chiar ilegale. Servere suplimentare: ftwircdwyhghzw4i.onion, renko743grixe7ob.onion, nissehqau52b5kuo.onion.

- vTOR“e(http://da36c4h6gxbckn32.onion/) - rețea socială. cluburi de interese, bloguri, forum.

- RAMPĂ(http://ramp2bombkadwvgz.onion/) este cea mai mare platformă de tranzacționare de astăzi din segmentul în limba rusă al rețelei Tor. În ultima perioadă, au apărut o mulțime de plângeri cu privire la acțiunile administrației și la creșterea numărului de cazuri de escroci. (Deci nu faceți clic pe cioc și țineți ochii și urechile deschiși) În plus, cea mai mare selecție din întreaga rețea. Și cele mai mari prețuri.

- RUForum(http://ruforumqewhlrqvi.onion/) - forum în limba rusă cu comunicare și vânzare a tot ceea ce nu este permis. Recent a fost închis pentru străini. Înregistrarea se plătește - 10 USD.

- Amberroad(http://amberadychffmyw.onion/) este una dintre cele mai mari platforme de tranzacționare în umbră.

- Piața asasinatului(http://assmkedzgorodn7o.onion/) - pariază pe ghicirea datei morții a tot felul de oameni răi. Oricine poate adăuga o persoană pe listă sau poate crește oferta pentru pozițiile existente. În acest moment, Barack Obama și Ben Bernanke sunt în frunte.

- Hack IT(http://tuwrg72tjmay47uv.onion/) - un serviciu live pentru angajarea hackerilor.

- WikiLeaks(http://zbnnr7qzaxlk5tms.onion/) - Sper că nu este nevoie să explic ce este asta? Oglindă în rețeaua „ceapă” (ENG).

- Ceapa-Portal(http://ximqy45aat273ha5.onion/) - ghid pentru rețeaua „ceapă” (RU).

- http://k4bmdpobhqdguh2y.onion/ - blog despre noile servicii de rețea ascunse (ENG).

- Lukochan(http://562tqunvqdece76h.onion/Lukochan/) - placă mare (ENG, RU).

- Drum de mătase(http://silkroadvb5piz3r.onion) - o altă platformă mare de tranzacționare anonimă (ENG).

- Cheile deschid ușile(http://wdnqg3ehh3hvalpe.onion/) - un site despre hacking console de jocuri și tot felul de gadgeturi (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html - o resursă despre piratarea rețelelor sociale etc. (ROM).

Nu citez aici în mod intenționat tot felul de resurse politico-revoluționare-partizane. Cine are nevoie de el o va găsi el însuși.

Aparent, rețeaua Tor rămâne nedefectată. Cel puțin conform unui raport intern al NSA din 2012, deși organizația a avut capacitatea de a dezvălui dreptul de proprietate asupra anumitor noduri în anumite cazuri, în general nu poate dezvălui niciun nod la cerere. Da, iar aceste dezvăluiri au avut loc din cauza unor situații precum o eroare în browserul Firefox, care făcea parte din pachetul tor și alte lucruri similare. Dacă utilizați corect Tor, probabilitatea de expunere este extrem de scăzută.2. Tor nu este folosit doar de criminali

Contrar credinței populare, Tor nu este folosit doar de criminali, pedofili și alți teroriști răi. Acest lucru, pentru a spune ușor, este departe de a fi adevărat. Activiști de diferite tipuri, jurnaliști și pur și simplu oameni care iubesc confidențialitatea alcătuiesc portretul utilizatorilor Tor. Personal, sunt foarte impresionat de poziția dezvoltatorilor Tor, răspunzând la întrebarea „ce, ai ceva de ascuns?” cu fraza: „Nu, nu este un secret - nu este treaba ta.”Iar criminalii au un arsenal mare de instrumente, de la schimbarea identităților la dispozitive furate sau acces la rețea, de la rețele bot până la virușii troieni. Folosind și promovând Tor, îi ajuți pe criminali nu mai mult decât folosind internetul.

3. Tor nu are lacune sau uși din spate ascunse

Există zvonuri că Tor a fost creat de armată și au creat în mod deliberat lacune ascunse în el. Deși Tor a fost finanțat inițial de Marina SUA, codul său a fost de atunci disponibil public și mulți experți în criptografie i-au studiat codul sursă. Toată lumea le poate studia. Și acum entuziaști, susținători ai confidențialității și a anonimatului pe internet, lucrează la proiect.Există, de asemenea, informații că agențiile de informații americane dețin aproximativ 60% din toate nodurile - dar aceasta este cel mai probabil o informație distorsionată că aproximativ 60% din finanțare este furnizată de SUA sub formă de granturi.

4. Nu au existat cazuri în care cineva a fost condamnat pentru sprijinirea unui nod releu

Adevărat, în Europa, în acest far al drepturilor omului și al paradisului legal, sau mai exact în Austria, chiar zilele trecute cel care deținea nodul de ieșire a fost acuzat de complicitate, pentru că Trafic ilegal a trecut prin acest nod. Deci pericolul menținerii unui nod de ieșire este evident. Ei bine, nodurile de releu ar trebui să fie în afara pericolului, deoarece, conform schemei de funcționare a rețelei, nu știu de unde a venit cererea, unde este direcționată sau ce trafic transmit. Și este aproape imposibil de dovedit trecerea traficului prin ștafetă.5. Tor este ușor de utilizat.

Mulți oameni cred că Tor este ceva dificil pentru hackeri și genii computerului. De fapt, dezvoltatorii au făcut-o deja cât mai ușor de utilizat - doar descărcați Tor Browser, iar când îl lansați, veți folosi automat rețeaua Tor. Fără setări, comenzi pe linia de comandă etc.6. Tor nu este atât de lent pe cât crezi

Cu doar câțiva ani în urmă, rețeaua era lentă. Acum accesul la site-uri are loc la o viteză destul de acceptabilă. Da, nu puteți descărca torrente prin Tor - este atât lent, cât și dăunător rețelei. Dar puteți desfășura orice altă activitate obișnuită fără iritare.7. Tor nu este un panaceu

Când utilizați Tor, trebuie în continuare să respectați câteva reguli și să înțelegeți puțin despre cum funcționează, ce poate face și ce nu poate, pentru a nu anula toate eforturile sale. Dacă utilizați browserul Tor și sunteți, de asemenea, conectat la Facebook, acest lucru nu are sens. Înțelegeți cum funcționează și utilizați-l cu înțelepciune.Personal, sunt un susținător al păstrării confidențialității și a anonimatului pe Internet. Promovez și încurajez pe toată lumea să susțină proiectul Tor ca fiind necesar și util, mai ales în lumina evenimentelor triste cu noile legi „împotriva internetului”. Sprijiniți rețeaua Tor. Configurați un releu pentru dvs. - dacă puteți aloca cel puțin 50 kb/s în canalul dvs. pentru Tor, acest lucru va fi deja suficient.

De ce susțin confidențialitatea și posibilitatea anonimatului. La urma urmei, sunt un cetățean care respectă legea și nu am nimic de ascuns, nu?

Ei bine, personal pot răspunde la asta cu următoarele argumente:

- Poate că nu am nimic de ascuns, dar ceea ce fac nu este treaba ta

- vremurile se schimbă, oamenii se schimbă și legile se schimbă. Am scris ceva în comentarii și, la câțiva ani după adoptarea unei alte legi inteligente, a devenit brusc clasificată drept declarații extremiste

- Nu cred că toți oamenii care încearcă să-mi monitorizeze acțiunile sunt slujitori cinstiți și devotați ai lui Themis. Că nimeni nu va încerca să folosească informațiile primite în propriile sale scopuri egoiste murdare.

Va fi interesant să vă cunoașteți părerea despre problemele de confidențialitate și anonimat, %username%

Datorită înăspririi accesului la anumite site-uri, un număr tot mai mare de persoane au început să folosească VPN-uri și Tor pentru a le accesa, precum și să navigheze pe internet în mod anonim. Am vorbit deja despre VPN într-una dintre paginile anterioare, acum să vorbim despre Tor.

Voi face o rezervare imediat - articolul nu va conține instrucțiuni despre cum să descărcați și să configurați Tor Browser - doar o descriere tehnică și principiile de funcționare a rețelei în sine.

Istoria lui Tor

Conceptul de rețea de ceapă a fost introdus în 1995 cu sprijinul Laboratorului de Cercetare Navală din SUA. În 1997, DAPRA, un departament al Departamentului de Apărare al SUA responsabil cu dezvoltarea tehnologiilor pentru utilizarea lor ulterioară în beneficiul armatei americane, s-a alăturat dezvoltării (apropo, același departament a inventat ARPANET, o rețea care a devenit ulterior Internet cunoscut). În 2003, codurile sursă ale rețelei au fost publicate în domeniul public, iar rețeaua a început să se dezvolte activ (ca ARPANET cu douăzeci de ani mai devreme) - până în 2016 erau peste 7.000 de noduri și aproximativ 2 milioane de utilizatori în rețea.

Principiile rețelei

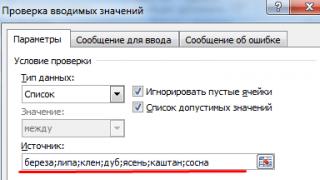

Pentru utilizator, rețeaua funcționează destul de simplu: datele sale ajung mai întâi la nodul de securitate, apoi trec printr-un nod intermediar la nodul de ieșire și de la nodul de ieșire la destinație:

Este imposibil să urmăriți un nod de securitate prin alte două noduri și, în plus, totul arată ca și cum datele utilizatorului au apărut imediat din nodul de ieșire. Ținând cont de faptul că o varietate de trafic (inclusiv ilegal) poate trece prin acest nod, proprietarul acestui nod va fi responsabil pentru acesta, așa că dacă îl întâlniți în viața reală, strângeți-i mâna, deoarece are o mulțime de probleme cu legea.

Principii de proiectare a diferitelor unități

Să ne uităm la nodurile mai detaliat.

- Nodul de intrare (sau pază sau santinelă) este locul în care datele dvs. intră în rețeaua Tor. În plus, nu este selectat cel mai apropiat nod, ci cel mai de încredere, așa că nu fi surprins dacă ping-ul se dovedește a fi la nivelul de câteva sute de milisecunde - totul pentru siguranța ta.

- Un nod intermediar a fost creat special astfel încât să fie imposibil de urmărit nodul de intrare folosind nodul de ieșire: maximul care poate fi urmărit este doar nodul intermediar. Gazda în sine reprezintă de obicei un server virtual, astfel încât operatorii de server să vadă doar traficul criptat și nimic mai mult.

- Nodul de ieșire este punctul de unde datele dvs. sunt trimise la adresa dorită. Din nou, este selectat cel mai de încredere server (vom vorbi despre ce înseamnă exact acest lucru mai jos), astfel încât ping-ul poate fi foarte, foarte mare.

Cum funcționează criptarea și de ce rețeaua este asemănătoare ceapă

Tor înseamnă The Onion Router și aici apare întrebarea - ce legătură are ceapa cu el? Totul este despre metoda de criptare: este creată pe principiul unei cepe, adică pentru a ajunge la centrul acesteia (datele dvs.), trebuie să eliminați secvenţial toate straturile (criptare).

În realitate, arată așa: clientul criptează datele astfel încât doar nodul de ieșire să aibă cheia de decriptare. Pe el sunt din nou criptate, dar în așa fel încât doar un nod intermediar le poate decripta. Pe el, datele sunt din nou criptate, astfel încât numai nodul santinelă să le poată decripta:

Drept urmare, traficul de după nodul de ieșire este complet criptat, iar nodul intermediar nu este responsabil pentru nimic - transmite doar date criptate. Dar traficul poate ajunge la nodul de ieșire prin HTTP și FTP, iar extragerea informațiilor confidențiale din acesta nu este deosebit de dificilă.

Cum să blochezi Tor

Desigur, nu toate guvernele sunt „fericite” că cetățenii lor accesează calm site-uri interzise, așa că haideți să ne dăm seama cum, în teorie, puteți bloca Tor.

Prima opțiune este să blocați nodurile de ieșire Tor. Adică, utilizatorii pur și simplu nu vor putea părăsi rețeaua și va deveni inutil pentru cei care vor să o folosească pentru anonimizare. Din păcate, din motive evidente, lista tuturor nodurilor de ieșire este cunoscută și, teoretic, dacă toate sunt blocate, popularitatea Tor va scădea brusc. Teoretic, pentru că chiar dacă blochezi toate nodurile de ieșire dintr-o țară, nimeni nu te deranjează să folosești nodurile unei țări vecine, care s-ar putea să nu blocheze un astfel de trafic. Având în vedere că există câteva mii de noduri, blocarea chiar și a sutelor nu va afecta în mod deosebit stabilitatea rețelei.

A doua opțiune este de a bloca toți utilizatorii care se conectează la Tor. Acest lucru este deja mult mai rău, pentru că face rețeaua complet inutilă, pentru că este de înțeles că nu vei putea folosi nodurile de ieșire ale altor țări (pentru că ce fel de nod de ieșire există dacă nu poți intra în rețea ). Din nou, lista tuturor nodurilor santinelă este disponibilă public, iar Tor ar fi fost deja blocat dacă nu pentru un truc - poduri.

Ce sunt podurile

Podurile sunt noduri care nu sunt disponibile public. Dar atunci apare întrebarea - deoarece acesta nu este un nod public, cum va ști utilizatorul despre el? Este simplu - atunci când încearcă să se conecteze la o rețea, utilizatorului i se oferă doar adresele câtorva punți - acest lucru are sens, deoarece utilizatorul nu are nevoie de multe noduri de intrare simultan.

Mai mult decât atât, lista completă a tuturor podurilor este strict secretă, așa că maximul pe care îl pot face guvernele este să blocheze mai multe poduri simultan. Cu toate acestea, din moment ce lista completă nu este cunoscută, iar poduri noi apar în mod constant, totul pare a se lupta cu morile de vânt. Cea mai serioasă încercare de a găsi punți a fost făcută de cercetătorii folosind scanerul de porturi ZMap - le-a permis să găsească, potrivit unor date, până la 86% din toate porturile. Dar 86 nu este 100 și, în plus, așa cum am scris deja, apar în mod constant punți noi.

Principiul consensului în rețeaua Tor

Desigur, toată această rețea de 7.000 de noduri trebuie susținută cumva. În acest scop, au fost create 10 servere puternice, susținute de un anumit cerc de voluntari de încredere. În fiecare oră ei verifică funcționalitatea tuturor nodurilor, care noduri trec prin mai mult trafic, care noduri trișează (mai multe despre asta mai jos) și așa mai departe. Mai mult, toate datele sunt publicate în formă deschisă prin HTTP (desigur, cu excepția listei cu toate podurile) și sunt disponibile pentru toată lumea.

Apare întrebarea - deoarece toate deciziile în rețea sunt luate împreună, de ce există 10 servere - la urma urmei, atunci este posibilă o remiză (5 pe 5)? Este simplu - 9 servere sunt responsabile pentru lista de noduri, iar unul este responsabil pentru lista de poduri. Deci este întotdeauna posibil să ajungem la un consens.

Ce sunt nodurile sniffer

Desigur, mulți dintre cei care rulează noduri de ieșire au avut ideea - deoarece traficul trece prin nodurile lor exact ca și cum ar veni de la dispozitivul utilizatorului, atunci de ce să nu profite de autentificare și parole (și alte date confidențiale)? Având în vedere că cea mai mare parte a traficului trece prin protocoale deschise (HTTP, FTP și SMTP) - datele sunt transmise direct în text clar, luați-l - nu vreau. Mai mult, din păcate, această interceptare pasivă (sniffing) nu poate fi urmărită de utilizator în niciun fel, așa că singura modalitate de a o combate este să-ți trimiți datele prin Tor doar în formă criptată.

Desigur, creatorilor (și utilizatorilor) Tor nu le place deloc acest lucru, așa că a fost inventat un steag de consens numit BadExit. Scopul său este să prindă și să plaseze etichete speciale pe ieșirile care ascultă traficul. Există multe modalități de a detecta interceptările telefonice, cea mai obișnuită este să creați o pagină în care puteți introduce date de conectare și parole și să le transferați în rețeaua Tor prin HTTP. Dacă mai târziu de la acest nod există o încercare de a intra pe acest site cu aceste date de conectare și parole, atunci acest nod este angajat în sniffing. Desigur, nimeni nu te împiedică să-l folosești, dar, așa cum am scris mai sus, criptează-ți datele și atunci proprietarii unor astfel de noduri vor fi neputincioși.

Desigur, nu toate nodurile de ieșire sunt așa (conform unor surse, există aproximativ 5%), iar majoritatea proprietarilor de noduri își iau rolul foarte în serios și își asumă toate riscurile, ajutând rețeaua Tor să existe peste tot, cu excepția Antarcticii (eu credeți că pinguinii nu îi deranjează, ca exploratorii polari - au încă lucruri mai importante de făcut), pentru care le mulțumim foarte mult.