La sfarsitul anului 2015 Kaspersky Lab a dat statistici dezamăgitoare: aproximativ 58% dintre computerele corporative au fost atacate de programe malware cel puțin o dată. Și acestea sunt doar cele reflectate cu succes. Dintre aceștia, o treime (29%) au fost atacate prin internet. S-a remarcat că nu computerele de acasă, ci cele corporative, au de trei ori mai multe șanse de a fi amenințate, astfel încât afacerea este în pericol de a pierde sau distruge date.

În 2017, situația nu a devenit mai sigură: să ne amintim măcar de zarva recentă de la infamii viruși Petya, WannaCry și BadRabbit. Totuși, aproximativ 80% dintre companii nu își actualizează sistemul de securitate și aproximativ 30% au vulnerabilități vizibile.

Securitatea rețelei în teorie și practică

Nu cu mult timp în urmă, utilizatorii de internet erau mulțumiți de un simplu firewall. Totuși, vremurile s-au schimbat, iar acum este necesară o soluție mai serioasă - un dispozitiv UTM care combină toate funcționalitățile concepute pentru a proteja rețelele corporative de invazie. Folosind sistemul integrat de management al amenințărilor, compania va obține antivirus, firewall, sistem de prevenire a amenințărilor, protecție împotriva spamului și multe altele într-un singur pachet.

Spre deosebire de metoda clasică, care presupune achiziționarea unui număr de dispozitive separate și integrarea acestora într-un singur sistem, aceasta este o opțiune mai economică și mai productivă, care se bazează de fapt pe trei piloni:

- Protecție în timp real pe mai multe niveluri.

- Filtru universal care nu permite spyware și viruși.

- Protecția împotriva spamului și a conținutului inadecvat.

Această abordare elimină necesitatea creșterii cheltuielilor pentru hardware, angajând specialiști IT care pot face ca întregul sistem să funcționeze corect și te scutește de problemele legate de o scădere regulată a vitezei de trafic.

În practică, pentru întreprinderile mari și mici, funcționalitatea diferită va fi o prioritate. Revenind la sisteme complexe, organizațiile mici speră, în primul rând, să rezolve problema accesului securizat la rețea pentru angajați și clienți. Pentru rețelele corporative de complexitate medie este necesar un canal de comunicare stabil. Companiile mari sunt preocupate de păstrarea secretelor. Fiecare sarcină are în cele din urmă o soluție strict individuală.

Practica companiilor mari

De exemplu, pentru o companie Gazpromși organizații similare care preferă software-ul rusesc, aceasta înseamnă reducerea riscurilor care apar atunci când se utilizează software străin. În plus, ergonomia impune necesitatea utilizării echipamentelor care sunt standardizate cu structura hardware deja utilizată.

Problemele cu care se confruntă marile afaceri sunt cauzate tocmai de dimensiunea organizației. UTM aici ajută la probleme legate de numărul mare de angajați, cantități mari de date transmise prin rețeaua internă și nevoia de a manipula clustere individuale care au acces la Internet.

Functionalitate ceruta de marile intreprinderi:

- Control extins asupra muncii utilizatorilor de PC, accesul acestora la rețea și la resursele individuale.

- Protecția împotriva amenințărilor pentru rețeaua internă, inclusiv filtrarea URL-urilor și autentificarea cu doi factori a utilizatorilor.

- Filtrarea conținutului transmis prin rețeaua internă, gestionarea rețelelor Wi-Fi.

Un alt exemplu din practica noastră. În direcţia gărilor companiei „CĂI FERATE RUSE”(un exemplu clasic de proiect de afaceri mare cu trafic limitat), soluția a stopat o serie de probleme de securitate, prevenind scurgerea datelor și, de asemenea, a provocat o creștere previzibilă a eficienței forței de muncă datorită instalării de încuietori interne.

Pentru întreprinderile bancare, din experiența noastră, este deosebit de important să se asigure un trafic de internet stabil, de mare viteză și neîntrerupt, care se realizează datorită capacității de echilibrare și redistribuire a încărcăturilor. De asemenea, este important să se protejeze împotriva scurgerii de informații și să se controleze siguranța acestora.

Mall-uri, în special, Kolomna "Rio", sunt, de asemenea, expuși periodic amenințării cu atacuri externe asupra rețelei lor. Cu toate acestea, conducerea mall-ului este cel mai adesea interesată de posibilitatea introducerii unui control intern asupra angajaților care au restricții de lucru cu Internetul, în funcție de atribuțiile lor. În plus, internetul este distribuit în mod activ în tot centrul comercial, ceea ce crește riscul încălcării perimetrului. Și pentru a preveni cu succes astfel de situații, soluția UTM sugerează utilizarea managementului aplicațiilor.

În prezent, filtrele, blocarea pe mai multe niveluri și eliminarea programelor și aplicațiilor aflate pe lista neagră sunt utilizate în mod activ în centrul comercial Rio. Principalul rezultat în acest caz este o creștere a eficienței muncii și a economisirii de timp datorită faptului că angajații nu mai sunt distrași de rețelele de socializare și magazinele online ale terților.

Nevoile industriei de servicii

Cafenelele, restaurantele și hotelurile se confruntă cu nevoia de distribuție gratuită a Wi-Fi-ului, care este în prezent unul dintre cele mai populare servicii, potrivit recenziilor vizitatorilor. Printre problemele care necesită soluții imediate se numără: accesul la internet de înaltă calitate și conformitatea cu legislația Federației Ruse. În plus, rețelele hoteliere au anumite specificități asociate cu încărcături crescute. Rețelele sociale, încărcarea de fotografii și videoclipuri din vacanță și doar navigarea nu ar trebui să provoace defecțiuni și opriri ale întregului sistem.

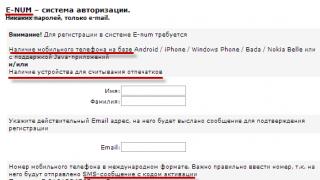

Toate aceste probleme sunt depășite de un sistem UTM configurat corespunzător. Ca soluție, se propune introducerea identificării dispozitivelor prin SMS, filtrarea conținutului și a traficului, separarea fluxurilor pe care stau clienții și angajații, conform indicatorilor de cenzură și vârstă. De asemenea, este obligatorie instalarea de protecție pentru dispozitivele conectate la rețea.

Spitalele, policlinicile și alte instituții medicale necesită un complex unificat de securitate, gestionat dintr-un singur centru, ținând cont de structura filialei. Soluția rusă UTM este o prioritate pentru astfel de agenții guvernamentale în legătură cu politica de substituire a importurilor și respectarea legii privind protecția datelor cu caracter personal.

Beneficiile soluțiilor UTM

Principala este evidentă: un dispozitiv înlocuiește mai multe simultan, îndeplinind perfect funcțiile fiecăruia. În plus, este mult mai ușor să conectați și să configurați un astfel de dispozitiv și oricine poate lucra cu el. Avantajele unei soluții cuprinzătoare sunt mai multe:

- Financiar. Achiziționarea separată a instrumentelor de protecție de înaltă calitate (sistem de securitate, unitate antivirus, server VPN și proxy, firewall etc.) este de multe ori mai mare decât costul echipamentului. Mai ales când vine vorba de opțiuni de import. Dispozitivele UTM sunt mult mai accesibile și cu atât mai mult produsele autohtone de înaltă calitate.

- Funcţional. Amenințările sunt prevenite la nivelul gateway-ului de rețea, care nu întrerupe fluxul de lucru și nu afectează calitatea traficului. Viteza este stabilă și constantă, aplicațiile care sunt sensibile la acest lucru sunt disponibile în mod constant și funcționează normal.

- Simplitate și accesibilitate. Sistemul bazat pe UTM nu este doar rapid de instalat, ci și ușor de gestionat, făcând administrarea ușoară. Și soluțiile interne sunt realizate în limba rusă, ceea ce face ușor de înțeles partea tehnică fără a alege prea multă terminologie specifică.

- Monitorizare și control centralizat. Soluția UTM vă permite să gestionați rețelele de la distanță dintr-un singur centru fără costuri suplimentare pentru echipamente și personal.

În general, dispozitivele UTM devin un element central în asigurarea securității informațiilor oricărei companii cu o rețea de la mai multe computere la zeci de mii de puncte de acces, prevenind efectiv problemele și ajutând la evitarea procesului de curățare a consecințelor infecțiilor și hackurilor. .

Cu toate acestea, trebuie avut în vedere că UTM nu rezolvă toate problemele, deoarece nu gestionează dispozitivele finale care sunt lipsite de apărare împotriva utilizatorilor fără scrupule. O amenințare locală de virus necesită prezența programelor antivirus, pe lângă gateway-ul antivirus, iar pentru a garanta prevenirea scurgerii de informații, este necesară instalarea sistemelor DLP. Istoria recentă a aeroportului este indicativă în acest sens. Heathrow, unde a fost declanșată o anchetă după ce pe una dintre străzile Londrei a fost găsită o unitate flash cu date legate de securitate și activități antiteroriste din aeroport.

Criterii de alegere a unui sistem UTM

Sistemul trebuie să îndeplinească mai mulți parametri. Acesta este confortul maxim, fiabilitatea, ușurința de configurare, controlul clar, suportul tehnic constant din partea producătorului și costul relativ scăzut. În plus, există o cerință strictă pentru certificarea obligatorie de către FSTEC (FZ-149, FZ-152, FZ-188). Se aplică instituțiilor de învățământ și guvernamentale, întreprinderilor care lucrează cu informații personale, instituțiilor de sănătate și întreprinderilor din sectorul public. Pentru utilizarea sistemelor necertificate, sunt prevăzute sancțiuni severe: o amendă de până la 50 de mii de ruble, în unele cazuri - retragerea subiectului infracțiunii și suspendarea activităților până la 90 de zile.

Ai grijă de tine și de datele tale, folosește sisteme moderne de securitate a informațiilor și nu uita să instalezi actualizări ale furnizorilor.

Articolul discută rolul sistemelor UTM în ceea ce privește cerințele de securitate a rețelei impuse de afaceri. Se efectuează o analiză de bază a „balanțului de putere” pe piețele globale și ruse. Prin sistemele UTM (gateway-uri de securitate universale) ne referim la o clasă de dispozitive de rețea multifuncționale, în principal firewall-uri, care conțin multe funcții, precum anti-spam, anti-virus, protecție împotriva intruziunilor (IDS/IPS) și filtrarea conținutului.

Introducere

Riscurile utilizării rețelelor sunt cunoscute. Cu toate acestea, în condițiile moderne, nu se mai poate abandona pe acesta din urmă. Astfel, rămâne doar să le minimizezi la un nivel acceptabil.

În principiu, se pot distinge două abordări în asigurarea securității integrate. Primul este adesea numit clasic sau tradițional. Esența sa se bazează pe axioma „un produs specializat este mai bun decât o combină multifuncțională”.

Cu toate acestea, odată cu creșterea posibilităților diferitelor soluții, au început să apară „gâturile de sticlă” ale utilizării lor comune. Deci, datorită autonomiei fiecărui produs, a existat o dublare a conținutului funcțional, care, în cele din urmă, a afectat performanța și costul final, nu în bine. În plus, nu existau garanții că soluții diferite de la diferiți producători vor „coexista în mod pașnic” între ele și nu vor intra în conflict. Acest lucru, la rândul său, a creat și dificultăți suplimentare pentru implementarea, gestionarea și întreținerea sistemelor. În cele din urmă, s-a pus problema interacțiunii diferitelor soluții între ele (schimbul de informații pentru a construi „imaginea de ansamblu”, corelarea evenimentelor etc.) și comoditatea gestionării acestora.

Din punct de vedere al afacerilor, orice soluție ar trebui să fie eficientă nu doar din punct de vedere practic. Este important ca, pe de o parte, să permită reducerea costului total de proprietate, iar pe de altă parte, să nu mărească complexitatea infrastructurii. Prin urmare, problema apariției sistemelor UTM a fost doar o chestiune de timp.

Ce sunt Universal Security Gateways (UTM)?

Oferim o scurtă descriere a celor mai populare soluții.

Fortinet (există certificare FSTEC)

Fortinet oferă o gamă largă de dispozitive, de la seria FortiGate-20 pentru întreprinderi mici și birouri până la seria FortiGate-5000 pentru întreprinderi foarte mari și furnizori de servicii. Platformele FortiGate folosesc sistemul de operare FortiOS cu coprocesoare FortiASIC și alt hardware. Fiecare aparat FortiGate include:

- Firewall, VPN și modelarea traficului;

- Sistem de prevenire a intruziunilor (IPS);

- Antivirus / Antimalware;

- Controler Wi-Fi integrat;

- Controlul aplicațiilor;

- Protecție împotriva scurgerilor de date;

- Căutarea vulnerabilităților;

- suport IPv6;

- filtrare web;

- Anti spam;

- suport VoIP;

- Rutare/comutație;

- Optimizare WAN și cache web.

Dispozitivele primesc actualizări dinamice de la centrul de cercetare global FortiGuard Labs. De asemenea, produsele bazate pe FortiGate au funcționalități de rețea sofisticate, inclusiv clustering (activ/activ, activ/pasiv) și domenii virtuale (VDOM), care fac posibilă separarea rețelelor care necesită politici de securitate diferite.

Punct de verificare (există certificare FSTEC)

Check Point evidențiază următoarele beneficii pentru aparatele sale Check Point UTM-1:

- Tehnologii dovedite în care au încredere companiile din Fortune 500;

- Tot ce aveți nevoie pentru a vă proteja rețeaua: funcționalitate, actualizări și managementul securității;

- Protejarea rețelelor, sistemelor și utilizatorilor de multe tipuri de atacuri de pe Internet

- Asigurarea confidențialității prin protejarea accesului de la distanță și a comunicării între noduri;

- Implementare și administrare rapidă și ușoară a securității, cu multe caracteristici de securitate într-un singur dispozitiv și o gamă largă de dispozitive pentru companii de toate dimensiunile - de la birouri mici la întreprinderi mari;

- Protejați-vă împotriva noilor amenințări emergente cu serviciul de actualizare Check Point.

Toate dispozitivele UTM pot include lame software, cum ar fi: FireWall, VPN, Sistem de prevenire a intruziunilor, SSL VPN, Protecție antivirus/Spyware/Spam, Firewall de protecție a aplicațiilor web și Filtrare web. Alte lame software pot fi adăugate după dorință. Mai multe specificații tehnice pot fi găsite.

Dell

Un alt lider în industrie, mai concentrat pe companiile mari decât pe afacerile mijlocii și mici. Achiziția în 2012 a Sonicwall a avut un impact pozitiv asupra portofoliului de soluții oferite. Toate soluțiile, de la SuperMassive E10800 la TZ 100, sunt construite pe platforma proprietară Network Security SonicOS și includ:

- Firewall de generație următoare;

- Controlul aplicațiilor;

- Analiza profundă a pachetelor (inclusiv cele criptate cu SSL);

- Organizarea VPN și SSL VPN;

- Antivirus;

- filtrare web;

- Sistemul de prevenire a intruziunilor (IPS).

Mai multe specificații tehnice pot fi găsite.

WatchGuard (certificat de FSTEC)

În linia UTM, WatchGuard este reprezentat de dispozitive Firebox X bazate pe arhitectura multi-strat Intelligent Layered Security. Arhitectura constă din șase straturi de protecție care interacționează între ele:

- „Servicii de securitate externe” – oferă tehnologii care extind protecția rețelei dincolo de firewall;

- „Integritatea datelor” - verifică integritatea pachetelor și conformitatea acestora cu protocoalele;

- „VPN” - verifică conexiunile externe criptate ale organizației;

- Un firewall cu analiză dinamică restricționează traficul de la surse către acele destinații și porturi care sunt permise în conformitate cu politica de securitate;

- „Analiza profundă a aplicațiilor” – asigură conformitatea acestora cu stratul de aplicație al modelului ISO, decupează fișierele periculoase după model sau tip de fișier, blochează comenzile periculoase și convertește datele pentru a evita scurgerile;

- „Securitatea conținutului” - analizează și aranjează traficul pentru aplicația corespunzătoare. Exemple în acest sens sunt tehnologiile bazate pe semnături, serviciile de blocare a spamului și filtrarea URL-urilor.

Din acest motiv, traficul suspect este detectat și blocat dinamic, în timp ce traficul normal este permis în interiorul rețelei.

Sistemul folosește și propriile sale:

- Sistem antivirus / de prevenire a intruziunilor pe gateway;

- webblocker;

- blocant spam.

Mai multe specificații tehnice pot fi găsite.

Sophos (există un certificat FSTEC)

Gama de modele a dispozitivelor companiei este reprezentată de linia UTM xxx (de la modelul mai tânăr UTM 100 la cel mai vechi UTM 625). Principalele diferențe sunt în debit.

Soluțiile includ o gamă de aplicații de rețea integrate:

- firewall DPI;

- Sistem de detectare a intruziunilor și filtrare web;

- Securitate și protecție e-mail

- Filtre de conținut;

- Controlul traficului antivirus;

- Serviciu de rețea (VLAN, DNS, DHCP, VPN);

- Raportare.

Soluțiile vă permit să asigurați securitatea și protecția segmentelor de rețea și a serviciilor de rețea în infrastructura de telecomunicații a SOHO, SME, Enterprise, ISP și asigurați controlul și curățarea fină a traficului IP la nivel de rețea. niveluri de aplicație (FW, IDS/IPS, VPN, Mail Security, WEB/FTP/IM/P2P Security, Anti-virus, Anti-spam).

Mai multe specificații tehnice pot fi găsite.

NETASQ

NETASQ, parte a EADS Corporation, este specializată în construirea de firewall-uri de calitate pentru a proteja în mod fiabil rețelele de orice dimensiune. Dispozitivele NETASQ UTM sunt certificate de NATO și Uniunea Europeană și, de asemenea, respectă clasa EAL4+ din Criteriile comune de evaluare a securității tehnologiei informației.

Compania evidențiază avantajele produselor sale:

- Manager de vulnerabilitate NETASQ;

- Anti-spam cu filtrare de corespondență;

- Integrare cu Kaspersky Anti-Virus;

- filtrare URL cu actualizări continue din cloud;

- Filtrare în interiorul SSL/TLS;

- Soluții VPN cu accelerare hardware;

Portofoliul companiei include atât ecrane hardware, cât și virtuale UTM (seria U, respectiv seria V). Seria V este certificată de Citrix și VMware. Seria U, la rândul său, are un timp impresionant între eșecuri (MTBF) - 9-11 ani.

Mai multe specificații tehnice pot fi găsite.

Cisco (există un certificat FSTEC)

Compania oferă soluții atât pentru întreprinderi mari (Cisco ASA XXX Series), cât și pentru întreprinderi mici/medii (Cisco Small Business ISA XXX Series). Caracteristici de suport pentru soluții:

- Controlul aplicației și comportamentul aplicației;

- filtrare web;

- Protecție botnet;

- Protecție împotriva amenințărilor de pe Internet într-un mod cât mai apropiat de timp real;

De asemenea, furnizate:

- Suport pentru două rețele VPN pentru comunicarea între birouri și parteneri, extins la 25 (ASA 5505) sau 750 (ASA 5520) angajați

- Suport de la 5 (ASA 5505) la 250 (ASA 5550) utilizatori LAN de oriunde

Mai multe specificații tehnice pot fi găsite.

Juniper Networks

Direcția funcțională a UTM este susținută de liniile de dispozitive din seria SRX și seria J.

Principalele avantaje includ:

- Protecție cuprinzătoare pe mai multe straturi, inclusiv anti-malware, IPS, filtrare URL, filtrare de conținut și anti-spam;

- Controlul și protecția aplicațiilor folosind politici bazate pe roluri ale utilizatorului pentru a contracara atacurile asupra aplicațiilor și serviciilor Web 2.0;

- Instrumente UTM preinstalate, cu conectare rapidă;

- Costuri minime pentru achiziționarea și întreținerea unui gateway securizat în cadrul unui singur producător al unui complex de protecție.

Soluția constă din mai multe componente:

- Antivirus. Vă protejează rețeaua de programe malware, viruși, spyware, viermi, troieni și alte atacuri, precum și amenințările de e-mail și web care vă pot pune în pericol afacerea și activele corporative. Sistemul de protecție anti-malware integrat în UTM se bazează pe motorul antivirus al Kaspersky Lab.

- IPS. Sunt utilizate diferite metode de detectare, inclusiv. detectarea anomaliilor de protocol și a traficului, semnături contextuale, detectarea inundațiilor SYN, detectarea fraudelor de falsificare și detectarea ușilor din spate.

- AppSecure. Suită de securitate conștientă de aplicații care analizează traficul, oferă vizibilitate bogată a aplicațiilor, impune regulile de firewall pentru aplicații, controlează utilizarea aplicațiilor și securizează rețeaua.

- Filtrare Web îmbunătățită (EWF) oferă protecție împotriva site-urilor web potențial rău intenționate în mai multe moduri. Tehnologia folosește 95 de categorii de URL-uri, ceea ce vă permite să organizați controlul flexibil al acestora, îi ajută pe administratorii să urmărească activitatea în rețea și asigură conformitatea cu politicile corporative de utilizare a resurselor web. EWF utilizează analiza reputației în timp real, în timp real, bazată pe rețeaua de ultimă generație care scanează peste 40 de milioane de site-uri web pe oră pentru malware. EWF menține, de asemenea, un scor de risc agregat pentru toate adresele URL, atât categorizate, cât și necategorizate, permițând companiilor să monitorizeze și/sau să blocheze site-urile cu o reputație proastă.

- Anti spam.

Mai multe specificații tehnice pot fi găsite.

concluzii

Piața rusă a sistemelor UTM prezintă cu siguranță interes atât pentru producători, cât și pentru potențialii cumpărători. Cu toate acestea, datorită „tradițiilor” bine stabilite, producătorii trebuie să conducă o „bătălie” simultană atât pe frontul certificării și al construirii unui canal partener, cât și în domeniul marketingului și promovării.

Deci, se poate observa deja astăzi cum aproape toate companiile considerate lucrează la traducerea materialelor în limba rusă, achiziționând noi parteneri și, de asemenea, certificând soluțiile lor. De exemplu, în 2012, Dell a înființat o companie separată, Dell Rusia, special pentru piața rusă (compania nici măcar nu se va ocupa de „cei mai apropiați vecini” ai săi - Ucraina și Belarus). De asemenea, dezvoltatorii autohtoni nu stau pe loc, dezvoltându-și soluțiile. Este de remarcat faptul că mulți producători (atât interni, cât și străini) integrează module terțe în produsele lor. Modulul antivirus este orientativ în acest sens: diverse sisteme UTM folosesc ClamAV, Kaspersky Anti-Virus, Avira AV, Dr.Web etc.

Cu toate acestea, concluzia este clară: piața rusă este luată în considerare serios și pe termen lung. Până acum, nimeni nu plănuiește să se retragă, ceea ce înseamnă că suntem înaintea luptei pentru un loc sub soarele domestic. La urma urmei, „nr. 1 în lume” nu este deloc același cu „nr. 1 în Rusia”.

Internet Control Server vă permite să rezolvați mai mult de 80 de sarcini, să implementați servicii de rețea suplimentare. Cu toate acestea, dacă prioritatea pentru dvs. este să garantați securitatea rețelei locale și rezistența la diferite amenințări cibernetice, puteți utiliza doar instrumente de protecție a datelor în ICS.

Rețeaua corporativă trebuie să fie protejată împotriva intruziunilor, distrugerii sau modificărilor neautorizate, fiind în același timp disponibilă în timpul orelor de lucru pentru colectarea promptă a datelor. Fiabilitatea absolută a unei rețele locale poate fi garantată doar printr-o abordare integrată în formarea unui sistem de securitate a informațiilor. ICS CUBE protejează:

- Rețele de calculatoare sau noduri individuale de la acces neautorizat (firewall).

- Rețea locală de la pătrunderea fișierelor rău intenționate. Antivirusurile ClamAv (modul gratuit), Kaspersky Anti-Virus, Dr.Web (module comerciale) sunt integrate în Internet Control Server.

- Informații confidențiale din scurgeri (modul DLP).

- Rețea corporativă din botnets.

- Server de mail de la spam, atacuri phishing (modul Kaspersky Anti-Spam).

- Telefonie (serviciu fail2ban).

ICS CUBE este o soluție software și hardware, iar acest lucru permite nu numai excluderea posibilității de a cheltui pe software și echipamente suplimentare, ci și creșterea semnificativă a gradului de securitate a rețelei.

Management si monitorizare

ICS CUBE cu posibilitatea de gestionare centralizată poate facilita foarte mult munca unui administrator de sistem în organizațiile cu mai multe ramuri, unde unitățile structurale sunt situate în birouri îndepărtate fizic. Soluția îndeplinește toate cerințele la momentul configurării sistemului, fluxului de lucru și recuperării în caz de dezastru, permițând tehnicianului să finalizeze toate configurațiile dintr-o singură interfață.

Reviste. Rapoarte

Această funcționalitate este deosebit de importantă pentru administratorii de sistem, deoarece vă permite să urmăriți activitatea utilizatorului pentru orice perioadă necesară.

Rapoarte standard în ICS:

- raport general de sinteză;

- prin activitatea utilizatorului;

- consumul după volumul de trafic;

- primele 5 adrese IP și domenii.

De asemenea, este posibil să vizualizați statisticile utilizatorilor grupate pe categorii de trafic.

Designerul de rapoarte vă permite să colectați date după criterii care nu sunt prezentate în rapoartele standard (după tipuri de mime, protocoale, interfețe, domenii, grupuri de adrese, surse de trafic, timp).

Jurnalul de sistem din ICS afișează mesaje despre acțiunile utilizatorului, modificări ale stărilor de service și erori de sistem. Pentru a fi la curent cu ceea ce se întâmplă și a răspunde rapid, administratorul de sistem poate selecta tipul de evenimente de interes, poate configura notificări prin e-mail, jabber sau icq și poate controla de la distanță folosind comenzi suplimentare.

Controlul accesului și contabilitatea traficului

Astăzi, aproape orice rețea locală este conectată la Internet, prin urmare, pentru a evita utilizarea greșită a traficului în timpul orelor de lucru, este necesar să se controleze accesul angajaților la rețeaua externă.

ICS CUBE va permite:

- atribuiți diferite drepturi de acces pentru angajați individuali și grupuri de utilizatori;

- limitați lățimea de bandă pentru site-uri individuale, cota de trafic în funcție de timp și utilizatori (de exemplu, permiteți utilizarea rețelei în scopuri personale în timpul orelor de lucru);

- alege o metodă de autorizare a utilizatorului. ICS CUBE acceptă autorizarea prin IP, MAC, autentificare/parolă, printr-un controler de domeniu, conexiune VPN, program agent;

- filtrarea traficului pe categorii încorporate și integrate, liste ale Ministerului Justiției și Roskomnadzor;

- păstrați un jurnal de sistem, compilați rapoarte despre activitatea utilizatorului (există încorporate standardizate + designer de rapoarte).

Aceste caracteristici vă vor permite să controlați activitatea în rețea a fiecărui utilizator înregistrat în rețea.

Sistem de detectare și protecție a intruziunilor (IDS/IPS)

ICS folosește un sistem open source IPS / IDS - Suricata (multi-tasking, de înaltă performanță, acceptă utilizarea unui GPU în modul IDS, vă permite să procesați trafic de până la 10Gbit). ICS CUBE vă permite să detectați faptele de acces neautorizat la rețea sau activitatea excesivă suspectă în rețea a utilizatorilor.

Sistemul de prevenire a intruziunilor ICS funcționează oferind accesibilitate la serviciile interne și publicate. Internet Control Server captează și salvează informații despre activitățile suspecte, blochează rețelele bot, atacurile Dos, precum și clienții TOR, anonimizatori, p2p și torrent.

Fluxul rețelei este monitorizat în timp real, iar atunci când este detectat un pericol se iau diverse măsuri: resetarea conexiunii, înregistrarea semnăturilor detectate sau fluxul de trafic. IPS defragmentează pachetele, reordonează pachetele TCP pentru a le proteja împotriva pachetelor cu numere SEQ și ACK modificate.

VPN securizat

VPN în ICS CUBE este o rețea privată virtuală care vă permite să combinați într-o singură rețea logică utilizatori care sunt îndepărtați fizic unul de celălalt (independenți, unități structurale în diferite birouri, parteneri, angajați care lucrează de la distanță). În ciuda faptului că transmisia datelor se realizează printr-o rețea publică externă, securitatea conexiunii și a transmiterii datelor este asigurată de rețeaua logică folosind supra-criptare.

ICS CUBE acceptă următoarele tipuri de conexiune la distanță: PPTP, L2TP, PPoE, GRE/IPIP, OpenVPN.

O conexiune VPN stabilă și sigură la Internet Control Server vă permite să rezolvați probleme urgente în timp real, chiar și după ore.

Dispozitivul universal de management unificat al amenințărilor, altfel numit sistem UTM, a fost creat pentru a asigura securitatea computerului. Utilizarea sa pentru protecția datelor digitale a început în 2004, deoarece tipurile convenționale de firewall-uri nu mai puteau face față atacurilor de rețea din ce în ce mai sofisticate. Managementul unificat al amenințărilor este o modificare a firewall-ului standard (Firewall), în legătură cu care include funcții care vizează asigurarea protecției datelor cu caracter personal. Acest lucru devine posibil datorită includerii sarcinilor de căutare în soluția UTM, precum și a prevenirii amenințărilor de rețea, antivirus, firewall și VPN.

Pentru prima dată, termenul „Management unificat a amenințărilor” a fost folosit de IDC – o companie care conduce studiul telecomunicațiilor și al tehnologiei informației globale. Principalul avantaj al UTM este că sistemul este un singur complex care îndeplinește simultan toate funcțiile necesare utilizatorului: antivirus, filtru de conținut, IPS - servicii de prevenire a intruziunilor și atacurilor de rețea, ceea ce este mult mai convenabil și mai eficient decât administrarea mai multor dispozitive. in acelasi timp.

Arhitectura UTM

UTM poate fi implementat atât ca soluție software (instalată pe un server dedicat sau ca mașină virtuală), cât și ca complex software și hardware. În acest din urmă caz, nu numai un procesor central de uz general este utilizat pentru calcule, ci și o serie de procesoare speciale. Datorită acestei proprietăți, viteza gateway-ului UTM poate ajunge la 1 Gbps și mai mult.

Procesor de conținut

Proiectat pentru procesarea de mare viteză a pachetelor de rețea suspecte, precum și a fișierelor arhivate și compararea acestora cu acele tipuri de amenințări care sunt deja stocate în memorie. Traficul este procesat nu direct prin rețea, ci din CPU de uz general, ceea ce accelerează calculul operațiunilor care sunt legate logic de serviciul IPS și antivirus.

procesor de rețea

Oferă procesare de mare viteză a fluxurilor de rețea, reducând încărcarea altor componente ale sistemului. De asemenea, efectuează criptarea, traducerea adreselor de rețea și procesarea segmentelor TCP. Capabil să calculeze amenințarea chiar și atunci când datele sunt fragmentate pentru a ocoli serviciile de securitate, prin sortarea acesteia, calculează scopul real al pachetului de date final.

Procesor de securitate

Vă permite să îmbunătățiți semnificativ performanța antivirusului, a serviciului de prevenire a pierderii datelor și a serviciului IPS (prevenirea intruziunilor în rețea). Acesta preia sarcini complexe de calcul, descarcând astfel în mod semnificativ procesorul.

Componente software

firewall

Un firewall cu mai multe straturi protejează utilizatorul de atacuri nu numai la nivel de rețea, ci și la nivel de aplicație: accesul la datele interne se realizează numai după autentificare, oferind acces doar utilizatorilor autorizați; este posibil să se creeze diferite niveluri de drepturi de acces pentru diferiți utilizatori. Există suport pentru traducerea NAT a adreselor de rețea fără a dezvălui arhitectura internă a rețelei organizației.

VPN IPsec

Oferă crearea rapidă și ușoară a rețelelor VPN securizate - pe baza domeniului de criptare sau a regulilor de rutare - combinând astfel funcțiile de criptare, autentificare, control acces. Vă permite să conectați în siguranță utilizatori la distanță, obiecte, rețele.

filtrare URL

Filtrarea site-urilor nedorite, împiedicând angajații să acceseze o anumită listă de pagini web. Vă permite să lucrați cu baze de date mari de adrese URL, este posibil să le împărțiți după tipul de conținut. Este posibil să se creeze liste albe sau negre pentru utilizatori sau servere individuali.

Antivirus și Antispam

Verificarea virușilor are loc chiar înainte ca aceștia să lovească hard diskul utilizatorului - pe gateway-ul de securitate. De obicei, cele mai frecvent utilizate protocoale sunt POP3/IMAP4, FTP, HTTP, SMTP. În plus, antivirusul este de obicei capabil să scaneze fișiere comprimate.

Spamul este blocat prin studierea reputației adresei IP de la care a fost primit mesajul, precum și prin verificarea conformității pachetelor de date primite cu listele alb-negru. IPS este furnizat pentru e-mail, care îl protejează de atacurile DDoS, atacurile de buffer overflow. Întregul conținut al e-mailului este scanat pentru coduri și programe rău intenționate.

Clustering

Introdus pentru a îmbunătăți performanța firewall-ului, ceea ce a devenit posibil datorită creșterii debitului și a descărcarii acestuia, distribuția uniformă a sarcinii pe nucleele de calcul. Distribuția corectă a traficului între gateway-urile de rezervă vă permite să atingeți un nivel ridicat de toleranță la erori și să redirecționați traficul în caz de defecțiune de la un gateway la altul.

Navigare pe internet sigură

Examinează sesiunea web curentă pentru coduri rău intenționate. Este capabil să determine nu numai prezența, ci și nivelul de pericol al codului executabil și să blocheze codul rău intenționat înainte ca acesta să ajungă la computerul utilizatorului. Capabil să ascundă informații despre server în răspunsul HTTP, prevenind posibile atacuri de rețea.

Condiții preliminare pentru apariție

Având în vedere numărul tot mai mare de atacuri de rețea și de hacking a serverelor marilor companii și corporații, necesitatea implementării gateway-urilor UTM care pot respinge virușii și viermii în sistem a devenit evidentă.

Astăzi, există multe modalități de a pirata sistemele slab protejate. Principalele probleme cu care se confruntă companiile moderne sunt lipsa securității datelor interne, precum și accesul neautorizat la informațiile propriilor angajați. Lipsa securității datelor este rezultatul unor pierderi financiare mari. Cu toate acestea, doar relativ recent corporațiile au început să recunoască nevoia de a controla accesul la informații de către angajații companiei, în timp ce neglijarea mijloacelor specializate de protecție a datelor în cadrul rețelei duce la dezvăluirea și compromiterea datelor confidențiale.

Scopul unei soluții UTM este de a oferi întreaga gamă de aplicații necesare pentru a proteja datele de terți. Simple și ușor de utilizat, sistemele UTM evoluează constant, permițându-le să răspundă la atacuri de rețea din ce în ce mai complexe și să le rezolve în timp util.

Soluțiile UTM au un analog sub forma unui firewall de generație următoare sau NGFW (firewall de generație următoare). Din punct de vedere al funcționalității, acest dispozitiv este foarte asemănător cu UTM, dar nu a fost dezvoltat pentru întreprinderile mijlocii, așa cum a fost cazul managementului unificat al amenințărilor, ci pentru companiile mari. La început, creatorii NGFW au încercat să combine filtrarea portului și a protocolului în acesta, oferind funcționalitate de protecție împotriva atacurilor de rețea și capacitatea de a analiza traficul la nivel de aplicație.

Piața UTM astăzi

Conform celor mai recente cercetări de piață, în perioada 2016-2020, piața UTM va crește cu aproximativ 15 la sută. Principalii furnizori de soluții UTM:

- Dell Sonic Wall

- Cisco (Cisco ASA-X)

- Tehnologii software Check Point

- Juniper Networks

- Kerio (achizitionat de GFI)

Dezvoltatorii interni de soluții UTM:

- A-Real (Server de control Internet)

- Software inteligent (TrafficInspector)

UTM: soluții complete

Utilizarea soluțiilor de rețea care vizează îndeplinirea unei singure funcții a încetat să se justifice din cauza complexității în gestionarea și integrarea acestora între ele și a timpului și resurselor financiare mari asociate. Astăzi, securitatea rețelei necesită o abordare integrată, care să reunească funcționalitatea sistemelor care anterior funcționau izolat. Acest lucru asigură o productivitate ridicată și o rezoluție optimă a problemelor în mai puțin timp și cu o eficiență mai mare.

Având o soluție UTM în loc de mai multe dispozitive diferite, este mai ușor să gestionați strategia de securitate a rețelei a unei companii. Configurarea tuturor componentelor gateway-ului UTM se realizează dintr-o singură consolă - anterior, aceasta ar necesita mai multe straturi de software și hardware.

Pentru întreprinderile cu birouri și servere la distanță, soluțiile UTM asigură gestionarea centralizată a rețelelor de la distanță și protecția acestora.

Avantaje

Reducerea numărului de dispozitive utilizate;

Reducerea cantității de software utilizat și a costurilor financiare pentru suportul acestuia;

Control ușor și ușor de înțeles. Disponibilitatea diferitelor setari, interfata web si arhitectura extensibila;

Instruire mai rapidă a personalului datorită utilizării unui singur dispozitiv.

Defecte

UTM este o soluție cu un singur punct de eșec, dar unele soluții acceptă clustering;

Dacă sistemul UTM nu acceptă rata maximă de date a rețelei, debitul rețelei și timpul de răspuns pot fi afectate.

). Vom începe blogul nostru cu o scurtă introducere în tehnologiile Check Point.

Ne-am gândit multă vreme dacă să scriem acest articol, pentru că. nu există nimic nou în el care să nu poată fi găsit pe Internet. Cu toate acestea, în ciuda abundenței de informații, atunci când lucrăm cu clienți și parteneri, auzim adesea aceleași întrebări. Prin urmare, s-a decis să se scrie un fel de introducere în lumea tehnologiilor Check Point și să dezvăluie esența arhitecturii soluțiilor lor. Și toate acestea în cadrul unei „mici” postări, ca să spunem așa, o digresiune rapidă. Și vom încerca să nu intrăm în războaie de marketing, pentru că. nu suntem un furnizor, ci doar un integrator de sisteme (deși ne place foarte mult Check Point) și doar trecem peste punctele principale fără a le compara cu alți producători (cum ar fi Palo Alto, Cisco, Fortinet etc.). Articolul s-a dovedit a fi destul de voluminos, dar elimină majoritatea întrebărilor din etapa de familiarizare cu Check Point. Dacă ești interesat, atunci bine ai venit sub pisica...

UTM/NGFW

Când începeți o conversație despre Check Point, primul lucru cu care trebuie să începeți este o explicație despre ce sunt UTM, NGFW și cum diferă. Vom face acest lucru foarte concis, astfel încât postarea să nu se dovedească a fi prea mare (poate că în viitor vom lua în considerare această problemă mai detaliat)

UTM - Managementul unificat al amenințărilor

Pe scurt, esența UTM este consolidarea mai multor instrumente de securitate într-o singură soluție. Acestea. toate într-o singură cutie sau unele all inclusive. Ce se înțelege prin „remedii multiple”? Cea mai comună opțiune este: Firewall, IPS, Proxy (filtrare URL), Streaming Antivirus, Anti-Spam, VPN și așa mai departe. Toate acestea sunt combinate într-o singură soluție UTM, care este mai ușoară în ceea ce privește integrarea, configurarea, administrarea și monitorizarea, iar aceasta, la rândul său, are un efect pozitiv asupra securității generale a rețelei. Când au apărut soluțiile UTM, acestea au fost considerate exclusiv pentru companiile mici, deoarece. UTM-urile nu au putut gestiona volume mari de trafic. Acest lucru a fost din două motive:

- Manipularea pachetelor. Primele versiuni ale soluțiilor UTM procesau pachetele secvenţial, de către fiecare „modul”. Exemplu: mai întâi pachetul este procesat de firewall, apoi de IPS, apoi este verificat de Anti-Virus și așa mai departe. Desigur, un astfel de mecanism a introdus întârzieri serioase în trafic și au consumat foarte mult resursele de sistem (procesor, memorie).

- Hardware slab. După cum am menționat mai sus, procesarea secvențială a pachetelor consuma resurse și hardware-ul acelor vremuri (1995-2005) pur și simplu nu putea face față unui trafic ridicat.

Mai jos este faimosul Magic Quadrant al Gartner pentru soluții UTM pentru august 2016:

Nu voi comenta tare această poză, voi spune doar că sunt lideri în colțul din dreapta sus.

NGFW - Firewall de generație următoare

Numele spune totul - Next Generation Firewall. Acest concept a apărut mult mai târziu decât UTM. Ideea principală a NGFW este inspecția profundă a pachetelor (DPI) folosind IPS încorporat și controlul accesului la nivel de aplicație (Application Control). În acest caz, IPS este exact ceea ce este necesar pentru a identifica această sau acea aplicație în fluxul de pachete, ceea ce vă permite să o permiteți sau să o refuzați. Exemplu: putem permite Skype să funcționeze, dar împiedicăm transferurile de fișiere. Putem interzice utilizarea Torrentului sau RDP. Aplicațiile web sunt, de asemenea, acceptate: puteți permite accesul la VK.com, dar împiedicați jocurile, mesajele sau vizionarea videoclipurilor. În esență, calitatea unui NGFW depinde de numărul de aplicații pe care le poate defini. Mulți cred că apariția conceptului de NGFW a fost un strat de marketing comun împotriva căruia Palo Alto și-a început creșterea rapidă.

Mai 2016 Gartner Magic Quadrant pentru NGFW:

UTM vs NGFW

O întrebare foarte frecventă, care este mai bună? Nu există un singur răspuns aici și nu poate fi. Mai ales când iei în considerare faptul că aproape toate soluțiile UTM moderne conțin funcționalitate NGFW și majoritatea NGFW-urilor conțin funcții inerente UTM (Antivirus, VPN, Anti-Bot etc.). Ca întotdeauna, „diavolul este în detalii”, așa că în primul rând trebuie să decideți de ce aveți nevoie în mod specific, decideți asupra bugetului. Pe baza acestor decizii, pot fi selectate mai multe opțiuni. Și totul trebuie testat fără ambiguitate, fără a crede materialele de marketing.

Noi, la rândul nostru, în cadrul mai multor articole, vom încerca să vă spunem despre Check Point, cum îl puteți încerca și ce, în principiu, puteți încerca (aproape toată funcționalitatea).

Trei entități punct de control

Când lucrați cu Check Point, veți întâlni cu siguranță trei componente ale acestui produs:

Sistemul de operare Check Point

Vorbind despre sistemul de operare Check Point, trei pot fi rechemați simultan: IPSO, SPLAT și GAIA.

- IPSO este sistemul de operare al Ipsilon Networks, care a fost deținut de Nokia. În 2009, Check Point a cumpărat această afacere. Nu se mai dezvolta.

- SPLAT- dezvoltare proprie a Check Point, bazată pe kernelul RedHat. Nu se mai dezvolta.

- Gaia- sistemul de operare actual de la Check Point, care a apărut ca urmare a fuziunii IPSO și SPLAT, încorporând tot ce este mai bun. A apărut în 2012 și continuă să se dezvolte activ.

Opțiuni (Check Point Appliance, mașină virtuală, OpenServer)

Nu este nimic surprinzător aici, deoarece mulți furnizori Check Point au mai multe opțiuni de produse:

Opțiuni de implementare (Distribuite sau Standalone)

Puțin mai sus, am discutat deja ce sunt un gateway (SG) și un server de management (SMS). Acum să discutăm despre opțiunile pentru implementarea lor. Există două moduri principale:

După cum spuneam mai sus, Check Point are propriul său sistem SIEM - Smart Event. Îl puteți folosi numai în cazul instalării distribuite.

Moduri de operare (Pont, Rutat)

Gateway-ul de securitate (SG) poate funcționa în două moduri de bază:

- dirijate- cea mai comună variantă. În acest caz, gateway-ul este utilizat ca dispozitiv L3 și direcționează traficul prin el însuși, de exemplu. Check Point este gateway-ul implicit pentru rețeaua protejată.

- Pod- modul transparent. În acest caz, gateway-ul este instalat ca un „pod” normal și trece traficul prin acesta la al doilea strat (OSI). Această opțiune este de obicei folosită atunci când nu există posibilitatea (sau dorința) de a schimba infrastructura existentă. Practic, nu trebuie să schimbați topologia rețelei și nu trebuie să vă gândiți la schimbarea adresei IP.

Lame software (Lame software Check Point)

Am ajuns aproape la cel mai important subiect Check Point, care ridică cele mai multe întrebări din partea clienților. Ce sunt aceste „lame software”? Lamele se referă la anumite funcții Check Point.

Aceste funcții pot fi activate sau dezactivate în funcție de nevoile dvs. În același timp, există blade care sunt activate exclusiv pe gateway (Network Security) și doar pe serverul de management (Management). Imaginile de mai jos prezintă exemple pentru ambele cazuri:

1) Pentru securitatea rețelei(funcționalitate gateway)

Să descriem pe scurt, pentru că fiecare lamă merită un articol separat.

- Firewall - funcționalitate firewall;

- IPSec VPN - construirea de rețele virtuale private;

- Acces mobil - acces la distanță de pe dispozitive mobile;

- IPS - sistem de prevenire a intruziunilor;

- Anti-Bot - protecție împotriva rețelelor botnet;

- AntiVirus - antivirus de streaming;

- AntiSpam & Email Security - protejarea corespondenței corporative;

- Identity Awareness - integrare cu serviciul Active Directory;

- Monitorizare - monitorizarea aproape tuturor parametrilor gateway-ului (încărcare, lățime de bandă, stare VPN etc.)

- Application Control - firewall la nivel de aplicație (funcționalitate NGFW);

- URL Filtering - Securitate web (+funcționalitate proxy);

- Data Loss Prevention - protecția împotriva scurgerilor de informații (DLP);

- Threat Emulation - tehnologie sandbox (SandBox);

- Threat Extraction - tehnologie de curățare a fișierelor;

- QoS - prioritizarea traficului.

2) Pentru management(funcționalitate server de management)

- Network Policy Management - management centralizat al politicii;

- Endpoint Policy Management - management centralizat al agenților Check Point (da, Check Point produce soluții nu doar pentru protecția rețelei, ci și pentru protejarea stațiilor de lucru (PC-uri) și a smartphone-urilor);

- Logging & Status - colectarea și procesarea centralizată a jurnalelor;

- Portal de management - managementul securității din browser;

- Flux de lucru - control asupra modificărilor de politică, audit al modificărilor etc.;

- Director de utilizatori - integrare cu LDAP;

- Provisioning - automatizare management gateway;

- Smart Reporter - sistem de raportare;

- Smart Event - analiza și corelarea evenimentelor (SIEM);

- Conformitate - verificarea automată a setărilor și emiterea de recomandări.

Arhitectura blade vă permite să utilizați doar funcțiile de care aveți cu adevărat nevoie, ceea ce afectează bugetul soluției și performanța generală a dispozitivului. Este logic că cu cât activați mai multe lame, cu atât mai puțin trafic poate fi „alungat”. De aceea, următorul tabel de performanță este atașat fiecărui model Check Point (de exemplu, am luat caracteristicile modelului 5400):

După cum puteți vedea, aici există două categorii de teste: pe trafic sintetic și pe real - mixt. În general, Check Point este pur și simplu obligat să publice teste sintetice, deoarece. unii vânzători folosesc astfel de teste ca repere fără a examina performanța soluțiilor lor în trafic real (sau ascund în mod deliberat astfel de date din cauza nesatisfăcătoarei lor).

În fiecare tip de test, puteți observa mai multe opțiuni:

- testați numai pentru firewall;

- Firewall + test IPS;

- Test Firewall+IPS+NGFW (Control aplicație);

- Firewall+Control aplicație+Filtrare URL+IPS+Antivirus+Anti-Bot+Test SandBlast (sandbox)

Cred că acesta este sfârșitul articolului introductiv despre tehnologiile Check Point. În continuare, vom analiza cum puteți testa Check Point și cum să faceți față amenințărilor moderne de securitate a informațiilor (viruși, phishing, ransomware, zero-day).

P.S. Un punct important. În ciuda originii străine (israeliene), soluția este certificată în Federația Rusă de autoritățile de supraveghere, care legalizează automat prezența acestora în instituțiile statului (comentar de ).