Descriere

TLS permite aplicațiilor client-server să comunice printr-o rețea într-un mod care împiedică interceptarea și accesul neautorizat.

Deoarece majoritatea protocoalelor de comunicare pot fi utilizate cu sau fără TLS (sau SSL), atunci când stabiliți o conexiune, trebuie să spuneți în mod explicit serverului dacă clientul dorește să instaleze TLS. Acest lucru poate fi realizat fie prin utilizarea unui număr de port uniform pe care conexiunea este întotdeauna stabilită folosind TLS (cum ar fi portul 443 pentru HTTPS), fie prin utilizarea unui port arbitrar și a unei comenzi speciale către server din partea clientului pentru a comuta conexiunea la TLS utilizând protocolul cu mecanisme speciale (cum ar fi STARTTLS pentru protocoalele de e-mail). Odată ce clientul și serverul au convenit să utilizeze TLS, trebuie să stabilească o conexiune sigură. Acest lucru se face folosind o procedură de strângere de mână. Straturi de prize securizate). În timpul acestui proces, clientul și serverul convin asupra diferiților parametri necesari pentru a stabili o conexiune sigură.

Există și variante de atac bazate direct pe implementarea software a protocolului, și nu pe algoritmul acestuia.

Procedura de strângere de mână TLS în detaliu

Conform protocolului TLS, aplicațiile fac schimb de înregistrări care încapsulează (stochează în sine) informațiile care trebuie transmise. Fiecare dintre intrările poate fi comprimată, completată, criptată sau identificată printr-un MAC (Cod de autentificare a mesajelor) în funcție de starea curentă a conexiunii (starea protocolului). Fiecare intrare TLS conține următoarele câmpuri: tipul de conținut (definește tipul de conținut al intrării), un câmp care indică lungimea pachetului și un câmp care indică versiunea protocolului TLS.

Când conexiunea este stabilită pentru prima dată, interacțiunea are loc utilizând protocolul de strângere de mână TLS, tipul de conținut care este 22.

Strângere de mână simplă în TLS

- Faza de negociere:

- Clientul trimite un mesaj ClientSalut

- Serverul răspunde cu un mesaj ServerSalut

- Serverul trimite un mesaj Certificat

- Serverul trimite un mesaj ServerHelloDone

- Clientul răspunde cu un mesaj ClientKeyExchange, care conține cheia publică a PreMasterSecret (Acest PreMasterSecret este criptat folosind cheia publică a certificatului serverului.) sau nimic (din nou depinde de algoritmul de criptare);

- PreMasterSecret

- Clientul trimite un mesaj ChangeCipherSpec

- Clientul trimite un mesaj Terminat

- Serverul trimite ChangeCipherSpec

Strângere de mână cu autentificarea clientului

Acest exemplu demonstrează autentificarea completă a clientului (în plus față de autentificarea serverului ca în exemplul anterior) prin schimbul de certificate între server și client.

- Faza de negociere:

- Clientul trimite un mesaj ClientSalut, indicând cea mai recentă versiune a protocolului TLS acceptat, un număr aleatoriu și o listă de metode de criptare și compresie acceptate potrivite pentru lucrul cu TLS;

- Serverul răspunde cu un mesaj ServerSalut, conținând: versiunea protocolului selectată de server, un număr aleator trimis de client, un algoritm de criptare și compresie adecvat din lista furnizată de client;

- Serverul trimite un mesaj Certificat, care conține certificatul digital al serverului (în funcție de algoritmul de criptare, acest pas poate fi omis);

- Serverul trimite un mesaj Cerere de certificat, care conține o cerere de certificat de client pentru autentificare reciprocă;

- [Lipsește punctul de obținere și verificare a certificatului de client] ;

- Serverul trimite un mesaj ServerHelloDone, identificarea sfârșitului strângerii de mână;

- Clientul răspunde cu un mesaj ClientKeyExchange, care conține cheia publică PreMasterSecret sau nimic (din nou în funcție de algoritmul de criptare);

- Client și server folosind cheia PreMasterSecretși numere generate aleatoriu, se calculează o cheie secretă partajată. Toate celelalte informații despre cheie vor fi derivate din cheia secretă partajată (și valori aleatorii generate de client și server);

- Clientul trimite un mesaj ChangeCipherSpec, care indică faptul că toate informațiile ulterioare vor fi criptate folosind algoritmul stabilit în timpul procesului de strângere de mână, folosind o cheie secretă partajată. Acestea sunt mesaje la nivel de înregistrare și, prin urmare, sunt de tip 20 mai degrabă decât 22;

- Clientul trimite un mesaj Terminat, care conține hash-ul și MAC-ul generat din mesajele anterioare de handshake;

- Serverul încearcă să decripteze mesajul Terminat al clientului și să verifice hash-ul și MAC. Dacă procesul de decriptare sau de verificare eșuează, strângerea de mână este considerată eșuată și conexiunea trebuie încheiată.

- Serverul trimite ChangeCipherSpecși mesajul criptat Finished, iar la rândul său clientul efectuează și decriptarea și verificarea.

Din acest moment se consideră finalizată confirmarea comunicării, se stabilește protocolul. Toate conținuturile de pachete ulterioare vin cu tipul 23 și toate datele vor fi criptate.

Reluarea unei conexiuni TLS

Algoritmii de criptare asimetrici utilizați pentru a genera cheia de sesiune sunt de obicei scumpi în ceea ce privește puterea de calcul. Pentru a evita repetarea lor atunci când conexiunea este reluată, TLS creează o comandă rapidă specială în timpul strângerii de mână, care este utilizată pentru a relua conexiunea. În acest caz, în timpul unei confirmări normale de comunicare, clientul adaugă la mesaj ClientSalut ID-ul sesiunii anterioare sesiune ID. Clientul leagă ID sesiune ID cu adresa IP a serverului și portul TCP astfel încât la conectarea la server să puteți utiliza toți parametrii conexiunii anterioare. Serverul se potrivește cu ID-ul sesiunii anterioare sesiune ID cu parametrii de conectare, cum ar fi algoritmul de criptare utilizat și secretul principal. Ambele părți trebuie să aibă același secret principal, altfel conexiunea nu va fi stabilită. Acest lucru previne utilizarea sesiune ID criptoanalist pentru a obține acces neautorizat. Secvențe de numere aleatorii în mesaje ClientSalutȘi ServerSalut vă permit să garantați că cheia de sesiune generată va fi diferită de cheia de sesiune în timpul conexiunii anterioare. RFC numește acest tip de strângere de mână abreviat.

- Faza de negociere:

- Clientul trimite un mesaj ClientSalut, indicând cea mai recentă versiune a protocolului TLS acceptat, un număr aleatoriu și o listă de metode de criptare și compresie acceptate potrivite pentru lucrul cu TLS; La mesaj este adăugat și identificatorul de conexiune anterior. sesiune ID.

- Serverul răspunde cu un mesaj ServerSalut, conținând: versiunea protocolului selectată de server, un număr aleator trimis de client, un algoritm de criptare și compresie adecvat din lista furnizată de client. Dacă serverul recunoaște ID-ul sesiunii sesiune ID ServerSalut același identificator sesiune ID. Acesta este un semnal pentru client că poate fi folosită reluarea sesiunii anterioare. Dacă serverul nu recunoaște ID-ul sesiunii sesiune ID, apoi adaugă la mesaj ServerSalut un alt sens în schimb sesiune ID. Pentru client, aceasta înseamnă că conexiunea reînnoită nu poate fi utilizată. Astfel, serverul și clientul trebuie să aibă același secret principal și numere aleatorii pentru a genera o cheie de sesiune;

- Clientul trimite un mesaj ChangeCipherSpec, care indică faptul că toate informațiile ulterioare vor fi criptate cu cheia secretă partajată stabilită în timpul procesului de strângere de mână. Acestea sunt mesaje la nivel de înregistrare și, prin urmare, sunt de tip 20 mai degrabă decât 22;

- Clientul trimite un mesaj ChangeCipherSpec, care indică faptul că toate informațiile ulterioare vor fi criptate folosind algoritmul stabilit în timpul procesului de strângere de mână, folosind o cheie secretă partajată. Acestea sunt mesaje la nivel de înregistrare și, prin urmare, sunt de tip 20 mai degrabă decât 22;

- Clientul trimite un mesaj Terminat, care conține hash-ul și MAC-ul generat din mesajele anterioare de handshake;

- Serverul încearcă să decripteze mesajul Terminat al clientului și să verifice hash-ul și MAC. Dacă procesul de decriptare sau verificare eșuează, strângerea de mână este considerată eșuată și conexiunea trebuie să fie încheiată;

- Serverul trimite ChangeCipherSpecși mesajul criptat Finished, iar la rândul său clientul efectuează și decriptarea și verificarea.

Din acest moment se consideră finalizată confirmarea comunicării, se stabilește protocolul. Toate conținuturile de pachete ulterioare vin cu tipul 23 și toate datele vor fi criptate.

Pe lângă beneficiile de performanță, algoritmul de reînnoire a conexiunii poate fi utilizat pentru a implementa conectarea unică, deoarece este garantat că sesiunea inițială și orice sesiune reluată sunt inițiate de același client (RFC 5077). Acest lucru este deosebit de important pentru implementarea FTP peste TLS/SSL, care altfel ar fi vulnerabil la un atac de tip man-in-the-middle în care un atacator ar putea intercepta conținutul datelor atunci când se stabilește o reconectare.

Algoritmi utilizați în TLS

Următorii algoritmi sunt disponibili în această versiune actuală a protocolului:

- Pentru schimbul de chei și verificarea autenticității acestora se folosesc combinații de algoritmi: RSA (cifr asimetric), Diffie-Hellman (schimb securizat de chei), DSA (algoritm de semnătură digitală) și algoritmi de tehnologie Fortezza;

- Pentru criptare simetrică: RC2, RC4, IDEA, DES, Triple DES sau AES;

Algoritmii pot fi completați în funcție de versiunea protocolului.

Comparație cu analogii

O aplicație a unei conexiuni TLS este conectarea gazdelor într-o rețea privată virtuală. Pe lângă TLS, pot fi utilizate și un set de protocoale IPSec și o conexiune SSH. Fiecare dintre aceste abordări pentru implementarea unei rețele private virtuale are propriile avantaje și dezavantaje. .

- TLS/SSL

- Avantaje:

- Invizibil la protocoalele de nivel superior;

- Utilizare populară în conexiuni la Internet și aplicații de comerț electronic;

- Lipsa conexiunii permanente între server și client;

- TCP/IP, cum ar fi e-mailul, instrumentele de programare etc.

- Defecte:

- UDP și ICMP;

- Necesitatea de a monitoriza starea conexiunii;

- Există cerințe software suplimentare pentru suportul TLS.

- Avantaje:

- IPsec

- Avantaje:

- Securitatea și fiabilitatea protecției datelor a protocolului au fost testate și dovedite de când protocolul a fost adoptat ca standard de internet;

- Lucrați în stratul superior al protocolului de rețea și criptați datele deasupra stratului de protocol de rețea.

- Defecte:

- Complexitatea implementării;

- Cerințe suplimentare pentru echipamentele de rețea (routere etc.);

- Există multe implementări diferite care nu interacționează întotdeauna corect între ele.

- Avantaje:

- SSH

- Avantaje:

- Vă permite să creați un tunel pentru aplicațiile care utilizează TCP/IP, precum e-mail, instrumente de programare etc.;

- Stratul de securitate este invizibil pentru utilizator.

- Defecte:

- Dificil de utilizat pe rețele cu un număr mare de gateway-uri, cum ar fi routere sau firewall-uri;

- Imposibilitatea de a utiliza cu protocoale UDP și ICMP.

- Avantaje:

Vezi si

Legături

- T. Dierks, E. Rescorla Protocolul Transport Layer Security (TLS), versiunea 1.2 (august 2008). Arhivat din original pe 9 februarie 2012.

- Protocolul SSL: versiunea 3.0 versiunea finală a Netscape SSL 3.0 (18 noiembrie 1996)

- „SSL/TLS în detaliu”. Microsoft TechNet. Actualizat la 31 iulie 2003.

- Dan Goodin . Registrul(19 septembrie 2011). Arhivat

- Eric RescorlaÎnțelegerea atacului de renegociere TLS. Ghicituri educate(5 noiembrie 2009). Arhivat din original pe 9 februarie 2012. Consultat la 7 decembrie 2011.

- McMillan, Robert. Security Pro spune că noul atac SSL poate lovi multe site-uri, Lumea PC(20 noiembrie 2009). Preluat la 7 decembrie 2011.

- SSL_CTX_set_options SECURE_RENEGOTIATION . OpenSSL Docs(25 februarie 2010). Arhivat din original pe 9 februarie 2012. Consultat la 7 decembrie 2010.

- GnuTLS 2.10.0 a fost lansat. Note de lansare GnuTLS(25 iunie 2010). Arhivat din original pe 9 februarie 2012. Consultat la 7 decembrie 2011.

- Note de lansare NSS 3.12.6. Note de lansare a NSS(3 martie 2010). Preluat la 24 iulie 2011.

- Variat Vulnerabilitatea IE SSL. Ghicituri educate(10 august 2002).

Bună ziua, dragi abonați, sunt sigur că marea majoritate dintre voi ați auzit cuvinte precum certificat de securitate sau de criptare, sau certificat SSL și sunt sigur că cei mai mulți dintre voi chiar le cunoașteți scopul. Dacă nu, atunci vă spun despre el în detaliu vă voi spune cu exemple personale, totul este așa cum trebuie, după aceea veți înțelege mai subtil toate limitele de securitate pe care ni le oferă certificatele SSL, fără ele este acum imposibil să ne imaginăm lumea IT modernă , cu transferurile bancare, e-mailul smime sau magazinele online.

Ce sunt SSL și TLS

Secure Socket Layer sau ssl este o tehnologie concepută pentru a face accesul la site-uri web mai fiabil și mai sigur. Un certificat de criptare vă permite să protejați în mod fiabil traficul transmis între browserul utilizatorului și resursa web (serverul) pe care o accesează browserul, toate acestea se întâmplă folosind protocolul https. Toate acestea s-au făcut după ce dezvoltarea rapidă a internetului a dus la un număr mare de site-uri și resurse care necesită ca utilizatorul să introducă date personale, cu caracter personal:

- Parole

- Numerele cardurilor de credit

- Corespondenţă

Aceste date sunt prada hackerilor, câte cazuri de mare profil s-au întâmplat deja cu furtul de informații personale și câte vor mai fi, certificatul de criptare ssl este conceput pentru a minimiza acest lucru. Tehnologia SSL a fost dezvoltată de Netscape Communications; ulterior a introdus Transport Layer Security, sau mai simplu TLS, un protocol bazat pe specificația SSL 3.0. Atât Secure Socket Layer, cât și Transport Layer Security sunt concepute pentru a asigura transferul de date între două noduri prin Internet.

SSL și TLS nu au diferențe fundamentale în funcționarea lor, ele pot fi chiar utilizate pe același server în același timp, acest lucru se face doar din motive de asigurare a funcționării dispozitivelor și browserelor noi, precum și a celor învechite, unde Transport Layer Securitatea nu este acceptată.

Dacă ne uităm la internetul modern, TLS este folosit ca certificat de securitate și criptare a serverului, trebuie doar să știți asta

De exemplu, deschideți site-ul Yandex, fac acest lucru în Google Chrome, există o pictogramă de lacăt lângă bara de adrese, faceți clic pe ea. Aici se va scrie că conexiunea la site este securizată și puteți da clic pentru mai multe detalii.

vedem imediat pictograma de conexiune Secure TLS, așa cum am spus, majoritatea resurselor de Internet se bazează pe această tehnologie. Să ne uităm la certificatul în sine; pentru a face acest lucru, faceți clic pe Vizualizare certificat.

În câmpul de informații despre certificat vedem scopul acestuia:

- Oferă identificarea de la un computer la distanță

- Confirmă identitatea computerului dvs. la computerul de la distanță

- 1.2.616.1.113527.2.5.1.10.2

Întotdeauna trebuie să știi istoria, cum certificat de criptare a evoluat și cu ce versiuni a apărut. Din moment ce cunosc acest lucru și principiul de funcționare, va fi mai ușor să găsiți soluții la probleme.

- SSL 1.0 > această versiune nu a ajuns niciodată la oameni, motivele s-ar putea să fi fost faptul că i-a fost găsită vulnerabilitatea

- SSL 2.0 > această versiune a certificatului ssl a fost introdusă în 1995, la începutul mileniului, avea și o grămadă de găuri de securitate care au determinat compania Netscape Communications pentru a lucra la a treia versiune a certificatului de criptare

- SSL 3.0 > a înlocuit SSL 2.0 în 1996. Acest miracol a început să se dezvolte și în 1999 marile companii Master Card și Visa au cumpărat o licență comercială pentru utilizarea sa. TLS 1.0 a apărut din versiunea 3.0

- TLS 1.0 > 99, este lansată o actualizare la SSL 3.0 numită TLS 1.0, trec alți șapte ani, internetul se dezvoltă și hackerii nu stau pe loc, este lansată următoarea versiune.

- TLS 1.1 > 04.2006 este punctul său de plecare, au fost corectate mai multe erori critice de procesare și a fost introdusă protecția împotriva atacurilor, unde s-a realizat modul de concatenare a blocurilor de text cifrat.

- TLS 1.2 > a apărut în august 2008

- TLS 1.3 > va veni la sfârșitul lui 2016

Cum funcționează TLS și SSL

Să înțelegem cum funcționează protocoalele SSL și TLS. Să începem cu elementele de bază, toate dispozitivele de rețea au un algoritm clar definit pentru a comunica între ele, se numește OSI, care este tăiat în 7 straturi. Are un strat de transport responsabil de livrarea datelor, dar din moment ce modelul OSI este un fel de utopie, acum totul funcționează după un model TCP/IP simplificat, format din 4 straturi. Stiva TCP/IP este acum standardul pentru transmisia de date în rețelele de calculatoare și include un număr mare de protocoale la nivel de aplicație cunoscute de dvs.:

Lista poate fi continuată foarte mult timp, sunt peste 200 de articole. Mai jos este o diagramă a straturilor de rețea.

Ei bine, iată o diagramă a stivei SSL/TLS, pentru claritate.

Acum totul este la fel în termeni simpli, deoarece nu toată lumea înțelege aceste scheme și principiul de funcționare a ssl și tls nu este clar. Când deschizi, de exemplu, site-ul meu blog, îl accesezi folosind protocolul de aplicație http; când îl accesezi, serverul te vede și transferă date pe computer. Dacă vă imaginați asta schematic, atunci va fi o simplă păpușă, protocolul de aplicație http este plasat pe stiva tcp-ip.

Dacă site-ul ar avea un certificat de criptare TLS, atunci păpușa de protocol ar fi mai complicată și ar arăta așa. Aici protocolul de aplicație http este plasat în SSL/TLS, care la rândul său este plasat în stiva TCP/IP. Totul este la fel, dar deja criptat, iar dacă un hacker interceptează aceste date pe calea transmiterii lor, va primi doar gunoi digitale, dar numai mașina care a stabilit conexiunea la site poate decripta datele.

Pași pentru a stabili o conexiune SSL/TLS

Iată o altă schemă frumoasă și vizuală pentru crearea unui canal securizat.

Stabilirea unei conexiuni SSL/TLS la nivel de pachet de rețea

În ilustrație, săgețile negre arată mesajele care sunt trimise în text clar, cele albastre sunt mesaje semnate cu o cheie publică, iar cele verzi sunt mesaje trimise folosind criptarea datelor în bloc și MAC-ul asupra căruia părțile au convenit în timpul procesului de negociere. .

Ei bine, în detaliu despre fiecare etapă a schimbului de mesaje de rețea ale protocoalelor SSL/TLS.

- 1.ClientSalut> Pachetul ClientHello face o ofertă cu o listă de versiuni de protocol acceptate, suite de criptare acceptate în ordinea preferințelor și o listă de algoritmi de compresie (de obicei NULL). O valoare aleatorie de 32 de octeți vine și de la client, conținutul acestuia indică marca temporală curentă, va fi folosit ulterior pentru o cheie simetrică și un identificator de sesiune, care va avea valoarea zero, cu condiția să nu existe sesiuni anterioare.

- 2. ServerSalut> Pachetul ServerHello trimis de server, acest mesaj conține opțiunea selectată pentru algoritmul de criptare și compresie. Va exista, de asemenea, o valoare aleatorie de 32 de octeți (marca temporală curentă), este folosită și pentru cheile simetrice. Dacă ID-ul sesiunii curente din ServerHello este zero, acesta va crea și returna ID-ul sesiunii. Dacă mesajul ClientHello a sugerat identificatorul sesiunii anterioare, cunoscut de acest server, atunci protocolul de strângere de mână va fi efectuat conform unei scheme simplificate. Dacă clientul oferă un identificator de sesiune necunoscut serverului, serverul returnează un nou identificator de sesiune și protocolul de strângere de mână este efectuat conform schemei complete.

- 3.Certificat (3)> în acest pachet, serverul își trimite cheia publică (certificatul X.509) către client, se potrivește cu algoritmul de schimb de chei din suita de criptare selectată. În general, puteți spune în protocol, solicitați o cheie publică în DNS, o înregistrare de tip KEY/TLSA RR. După cum am scris mai sus, mesajul va fi criptat cu această cheie.

- 4. ServerHelloDone > Serverul spune că sesiunea a fost stabilită normal.

- 5.ClientKeyExchange> Următorul pas este ca clientul să trimită o cheie pre-master folosind numere aleatorii (sau marcaje temporale curente) între server și client. Această cheie (cheie pre-master) este criptată cu cheia publică a serverului. Acest mesaj poate fi decriptat doar de server folosind cheia privată. Acum ambii participanți calculează cheia principală secretă partajată din cheia pre-master.

- 6. ChangeCipherSpec - client> semnificația pachetului este de a indica că acum tot traficul care vine de la client va fi criptat folosind algoritmul de criptare a datelor în bloc selectat și va conține un MAC calculat folosind algoritmul selectat.

- 7. Terminat - client> Acest mesaj conține toate mesajele trimise și primite în timpul protocolului de strângere de mână, cu excepția mesajului Terminat. Este criptat utilizând algoritmul de criptare a datelor în bloc și hashing folosind algoritmul MAC convenit de părți. Dacă serverul poate decripta și verifica acest mesaj (conținând toate mesajele anterioare) folosind cheia de sesiune pe care a calculat-o independent, atunci conversația a avut succes. Dacă nu, în acest moment serverul întrerupe sesiunea și trimite un mesaj de alertă cu câteva informații (posibil nespecifice) despre eroare.

- 8. ChangeCipherSpec - server> pachetul spune că acum tot traficul de ieșire de pe acest server va fi criptat.

- 9.Server terminat>Acest mesaj conține toate mesajele trimise și primite în timpul protocolului de strângere de mână, cu excepția mesajului Terminat

- 10. Protocol de înregistrare > Acum toate mesajele sunt criptate cu un certificat de securitate SSL

Cum să obțineți un certificat de securitate ssl

Să înțelegem acum de unde să obținem un certificat de criptare sau cum să obțineți un certificat de securitate SSL. Desigur, există mai multe moduri, atât plătite, cât și gratuite.

Mod gratuit de a obține un certificat de securitate TLS

Această metodă implică utilizarea unui certificat autosemnat; acesta poate fi generat pe orice server web cu rol IIS sau Apache. Dacă luăm în considerare găzduirea modernă, atunci în panouri de control, cum ar fi:

- Administrator direct

- ISPmanager

- Cpanel

Aceasta este funcționalitatea standard acolo. Cel mai mare avantaj al certificatelor de criptare autosemnate este că sunt gratuite și există o mulțime de dezavantaje, deoarece nimeni în afară de tine nu are încredere în acest certificat, probabil că ai văzut această poză în browserele în care site-ul se plânge de certificatul de securitate.

Dacă aveți un certificat autosemnat, folosit exclusiv în scopuri interne, atunci acest lucru este normal, dar pentru proiectele publice, acesta va fi un minus imens, deoarece nimeni nu are încredere în el și veți pierde un număr mare de clienți sau utilizatori care văd o eroare de certificat de securitate în browser, acesta va fi închis imediat.

Să vedem cum poți obține un certificat de securitate SSL.Pentru aceasta se generează o cerere de emitere a unui certificat, se numește cerere CSR (Certificate Signing Request). Acest lucru se face cel mai adesea cu o companie specială într-un formular web, care vă va pune câteva întrebări despre domeniul și compania dvs. Odată ce ați introdus totul, serverul va face două chei, private (închise) și publice (deschise). Permiteți-mi să vă reamintesc că cheia publică nu este confidențială, așa că este introdusă în solicitarea CSR. Iată un exemplu de cerere de semnare de certificat.

Toate aceste date de neînțeles pot fi ușor interpretate de site-urile speciale CSR Decoder.

Exemple de două site-uri CSR Decoder:

- http://www.sslshopper.com/csr-decoder.html

- http://certlogik.com/decoder/

Componența unei cereri de CSR

- Nume comun: numele de domeniu pe care îl protejam cu un astfel de certificat

- Organizație: numele organizației

- Unitate organizatorică: unitate organizatorică

- Localitate: oraș în care se află sediul organizației

- Stat: regiune sau stat

- Țara: cod din două litere, țara biroului

- E-mail: e-mail de contact al administratorului tehnic sau al serviciului de asistență

Odată ce cererea de semnare a certificatului este generată, puteți începe să solicitați un certificat de criptare. Autoritatea de certificare va verifica toate datele pe care le-ați specificat în cererea CSR, iar dacă totul este în regulă, veți primi certificatul dvs. de securitate SSL și îl puteți utiliza pentru https. Acum serverul dvs. va compara automat certificatul emis cu cheia privată generată, astfel încât să puteți cripta traficul care conectează clientul la server.

Ce este o autoritate de certificare

Ce este un CA - Autoritate de Certificare sau centru de certificare, citiți linkul din stânga, am vorbit acolo în detaliu despre asta.

Ce date conține un certificat SSL?

Certificatul stochează următoarele informații:

- numele complet (unic) al proprietarului certificatului

- cheia publică a proprietarului

- Data emiterii certificatului SSL

- data expirării certificatului

- numele complet (unic) al autorității de certificare

- semnătura digitală a editorului

Ce tipuri de certificate de criptare SSL există?

Există trei tipuri principale de certificate de securitate:

- Validare domeniu - DV > Acesta este un certificat de criptare care confirmă doar numele de domeniu al resursei

- Validare organizație - OV > Acesta este un certificat de criptare care verifică organizația și domeniul

- Extendet Validation - EV > Acesta este un certificat de criptare care are validare extinsă

Scopul validării domeniului - DV

Și astfel, certificatele de criptare care confirmă doar domeniul unei resurse sunt cele mai comune certificate din rețea; se realizează mai rapid și automat. Când trebuie să verificați un astfel de certificat de securitate, se trimite un e-mail cu un hyperlink, făcând clic pe care se confirmă emiterea certificatului. Aș dori să notez că scrisoarea vă va fi trimisă, dar nu e-mailul confirmat (e-mailul de aprobare) specificat la comanda certificatului de criptare.

e-mailul de aprobare are și cerințe, este logic ca dacă comandați certificate de criptare pentru un domeniu, atunci adresa de e-mail trebuie să fie de la acesta, și nu mail sau rambler, sau trebuie să fie indicată în whois-ul domeniului și o altă cerință, e-mailul de aprobare a numelui, trebuie să fie conform acestui model:

- webmaster@domeniul tău

- postmaster@domeniul dumneavoastră

- hostmaster@domeniul tău

- administrator@domeniul dvs

- admin@

De obicei iau căsuța poștală postmaster@domeniul tău

Un certificat tls-ssl care confirmă un nume de domeniu este emis atunci când CA a validat că clientul are drepturi asupra numelui de domeniu; orice altceva legat de organizație nu este afișat în certificat.

Validare Organizare Scop - OV

Certificatele de criptare TLS-ssl vor conține numele organizației dvs., o persoană privată pur și simplu nu îl poate primi, acestea vor fi trimise pentru a înregistra un antreprenor individual. Durează de la 3 la zece zile lucrătoare, totul depinde de centrul de certificare care îl va elibera.

Scopul validării Extendet - EV

Și așa, ați trimis CSR o solicitare de a emite un certificat de criptare pentru organizația dvs., CA începe să verifice dacă coarnele și copitele IP există într-adevăr, ca în CSR, și dacă domeniul specificat în comandă îi aparține.

- Ei pot căuta să vadă dacă există o organizație în paginile galbene internaționale; pentru cei care nu știu ce este, acestea sunt directoare telefonice din America. Nu toate CA verifică în acest fel.

- Ei se uită la whois-ul domeniului organizației dvs.; toate autoritățile de certificare fac acest lucru; dacă nu există niciun cuvânt despre organizația dvs. în whois, atunci vă vor cere o scrisoare de garanție că domeniul este al dvs.

- Certificat de înregistrare de stat a Registrului unificat de stat al antreprenorilor individuali sau a Registrului unificat de stat al persoanelor juridice

- Aceștia pot verifica numărul dvs. de telefon solicitând o factură de la compania dvs. de telefonie care să includă numărul.

- Pot suna si verifica disponibilitatea firmei la acest numar, vor cere persoanei specificate de administrator in ordine sa raspunda la telefon, asa ca asigurati-va ca persoana respectiva stie engleza.

Certificatul de criptare in sine extendet Validarea este EV, cel mai scump si se dovedeste a fi cel mai complicat, apropo au o bara verde, cu siguranta ati vazut-o, acesta este momentul in care pe site in bara de adrese vizitatorul vede o bară verde cu numele organizației. Iată un exemplu de client bancar de la Sberbank.

Certificatele de criptare extinse (extendet Validation - EV) au cea mai mare încredere și este logic să vezi imediat că compania există și a trecut cerințele stricte pentru eliberarea unui certificat. Certificatele SSL extendet Validatio sunt emise de CA numai dacă sunt îndeplinite două cerințe: ca organizația să dețină domeniul necesar și că ea însăși există în natură. La emiterea certificatelor EV SSL, există reglementări stricte care descriu cerințele înainte de emiterea unui certificat EV

- Trebuie să revizuiască activitățile juridice, fizice și operaționale ale entității

- Verificarea organizației și a documentelor acesteia

- Proprietatea domeniului, organizare

- Verificați dacă organizația este pe deplin autorizată să emită un certificat EV

Certificatele SSL extendet Validatio sunt emise în aproximativ 10-14 zile, potrivite atât pentru organizațiile non-profit, cât și pentru agențiile guvernamentale.

Tipuri de certificate de criptare SSL

Următoarea întrebare importantă va fi ce tipuri de certificate de criptare SSL - TLS există și diferențele și costurile acestora.

- Certificate SSL obișnuite > acestea sunt cele mai comune certificate, se fac automat, pentru a confirma doar domeniul. Costă în medie 18-22 de dolari.

- Certificatele SGC > sunt certificate SSL - TLS cu suport pentru un nivel mai ridicat de criptare. Sunt în principal pentru browsere mai vechi care acceptă doar criptarea pe 40-56 de biți. SGC crește forțat nivelul de criptare la 128 de biți, ceea ce este de câteva ori mai mare. Pe măsură ce XP ajunge la ultimii ani, certificatele de criptare SGC nu vor mai fi necesare în curând. Acest miracol costă aproximativ 300 de sute de dolari pe an.

- Certificate wildcard > Necesar pentru subdomeniile domeniului dvs. principal. Un exemplu simplu este site-ul meu blog, dacă cumpăr un Wildcard, atunci îl pot pune pe toate domeniile de nivel 4 de pe site-ul meu, *.site. Costul certificatelor de criptare Wildcard variază în funcție de numărul de subdomenii, de la 190 de dolari.

- Certificate SAN > Să presupunem că aveți un server, dar multe domenii diferite sunt găzduite pe el, puteți agăța un certificat SAN pe server și toate domeniile îl vor folosi, costă de la 400 de dolari pe an.

- Certificate EV > despre cele extinse, am discutat deja totul mai sus, costă de la 250 de dolari pe an.

- Certificate care acceptă domenii IDN

lista de certificate care au un astfel de suport, domenii IDN:

- Certificat Thawte SSL123

- Thawte SSL Web Server

- Site-ul securizat Symantec

- Thawte SGC SuperCerts

- Wildcard pentru serverul web Thawte SSL

- Thawte SSL Web Server cu EV

- Symantec Secure Site Pro

- Symantec Secure Site cu EV

- Symantec Secure Site Pro cu EV

Utilitati utile:

- OpenSSL este cel mai comun utilitar pentru generarea unei chei publice (cerere de certificat) și a unei chei private.

http://www.openssl.org/ - CSR Decoder este un utilitar pentru verificarea CSR-ului si a datelor pe care le contine, recomand sa-l folosesti inainte de a comanda un certificat.

http://www.sslshopper.com/csr-decoder.html sau http://certlogik.com/decoder/ - DigiCert Certificate Tester - un utilitar pentru verificarea validității certificatului în sine

http://www.digicert.com/help/?rid=011592

http://www.sslshopper.com/ssl-checker.html

În articolele viitoare, vom configura singuri CA și vom folosi certificate de criptare SSL/TLS în practică.

Protocolul SSL TLS

Utilizatorii organizațiilor bugetare, și nu numai bugetare, ale căror activități sunt direct legate de finanțe, în interacțiune cu organizațiile financiare, de exemplu, Ministerul Finanțelor, Trezoreria etc., își desfășoară toate operațiunile exclusiv folosind protocolul securizat SSL. Practic, în munca lor ei folosesc browserul Internet Explorer. În unele cazuri, Mozilla Firefox.

Știri despre computer, recenzii, soluții la probleme cu computerul, jocuri pe computer, drivere și dispozitive și alte programe de calculator." title="programe, drivere, probleme cu computerul, jocuri)" target="_blank">!}

Eroare SSL

Atenția principală la efectuarea acestor operațiuni, și a muncii în general, este acordată sistemului de securitate: certificate, semnături electronice. Pentru operare este utilizată versiunea actuală a software-ului CryptoPro. Cu privire la probleme cu protocoalele SSL și TLS, Dacă Eroare SSL a apărut, cel mai probabil nu există suport pentru acest protocol.

Eroare TLS

Eroare TLSîn multe cazuri, poate indica și lipsa suportului pentru protocol. Dar... să vedem ce se poate face în acest caz.

Suport protocol SSL și TLS

Deci, atunci când utilizați Microsoft Internet Explorer pentru a vizita un site web securizat prin SSL, se afișează bara de titlu Asigurați-vă că protocoalele ssl și tls sunt activate. În primul rând, este necesar activați suportul pentru protocolul TLS 1.0în Internet Explorer.

Știri despre computer, recenzii, soluții la probleme cu computerul, jocuri pe computer, drivere și dispozitive și alte programe de calculator." title="programe, drivere, probleme cu computerul, jocuri)" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

Dacă vizitați un site web care rulează Internet Information Services 4.0 sau o versiune ulterioară, configurarea Internet Explorer pentru a accepta TLS 1.0 vă ajută să vă securizați conexiunea. Desigur, cu condiția ca serverul web la distanță pe care încercați să îl utilizați să accepte acest protocol.

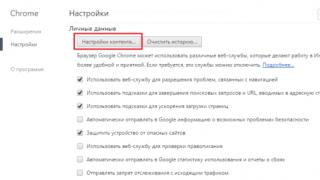

Pentru a face acest lucru în meniu Serviciu alege echipa optiuni de internet.

Pe fila În plusÎn capitolul Siguranță, asigurați-vă că sunt bifate următoarele casete de selectare:

Utilizați SSL 2.0

Utilizați SSL 3.0

Utilizați TLS 1.0

Faceți clic pe butonul aplica , și apoi Bine . Reporniți browserul .

După activarea TLS 1.0, încercați să vizitați din nou site-ul web.

Politica de securitate a sistemului

Dacă tot apar erori cu SSL și TLS Dacă tot nu puteți utiliza SSL, serverul web la distanță probabil nu acceptă TLS 1.0. În acest caz, este necesar dezactivați politica de sistem, care necesită algoritmi conformi cu FIPS.

Știri despre computer, recenzii, soluții la probleme cu computerul, jocuri pe computer, drivere și dispozitive și alte programe de calculator." title="programe, drivere, probleme cu computerul, jocuri)" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

Pentru a face acest lucru, în Panouri de control Selectați Administrare, apoi faceți dublu clic Politica locală de securitate.

În Setări de securitate locale, extindeți Politicile localeși apoi faceți clic pe butonul Setări de securitate.

Conform politicii din partea dreaptă a ferestrei, faceți dublu clic Criptografia sistemului: utilizați algoritmi conformi cu FIPS pentru criptare, hashing și semnareși apoi faceți clic pe butonul Dezactivat .

Atenţie! Modificarea intră în vigoare după ce politica de securitate locală este reaplicată. Acesta este porniți-lȘi reporniți browserul .

CryptoPro TLS SSL

Actualizați CryptoPro

În continuare, una dintre opțiunile pentru rezolvarea problemei este actualizarea CryptoPro, precum și configurarea resursei. În acest caz, se lucrează cu plăți electronice. Prin urmare, mergem la Centrul de Certificare pentru a configura automat resursa. Selectăm platformele electronice de tranzacționare ca resursă.

După pornirea configurării automate la locul de muncă, tot ce rămâne este așteptați finalizarea procedurii, apoi reîncărcați browserul. Dacă trebuie să introduceți sau să selectați o adresă de resursă, selectați-o pe cea de care aveți nevoie. De asemenea, poate fi necesar să reporniți computerul când configurarea este finalizată.

Știri despre computer, recenzii, soluții la probleme cu computerul, jocuri pe computer, drivere și dispozitive și alte programe de calculator." title="programe, drivere, probleme cu computerul, jocuri)" target="_blank">Компьютерная помощь, драйверы, программы, игры!}

Configurarea SSL TLS

Configurarea Rețelei

O altă variantă ar putea fi dezactivarea NetBIOS prin TCP/IP- situat în proprietățile de legătură.

înregistrare DLL

Lansați Command Prompt ca Administrator și introduceți comanda regsvr32 cpcng. Pentru un sistem de operare pe 64 de biți, trebuie să utilizați același regsvr32 care este în syswow64.

Sesiunea SMTP dintre server și client nu este criptată implicit. Acest lucru face posibilă interceptarea pachetelor și obținerea de informații confidențiale transmise în text clar (cu excepția cazului în care sunt utilizate alte metode de criptare).

Utilizarea protocolului TLS ne va ajuta să corectăm această situație, ceea ce va asigura:

1.

Confidențialitate

(Interacțiunea dintre client și server are loc în format criptat

sesiune);

2. Integritate (este imposibil să infiltrați o sesiune neobservată; corupția datelor va fi detectată imediat);

3. Fiabilitatea autentificării (Clientul și serverul pot face schimb de certificate certificate de o Autoritate de Certificare (CA).

Cum funcționează TLS

Protocolul TLS criptează doar conexiunea dintre două gazde. O sesiune care utilizează acest protocol se desfășoară după cum urmează:

1. Clientul stabilește o conexiune cu serverul.

2. Gazdele încep comunicarea folosind protocolul SMTP.

3. Serverul, folosind cuvântul cheie STARTTLS, sugerează utilizarea TLS în cadrul interacțiunilor SMTP.

4. Dacă clientul poate folosi TLS, acesta răspunde serverului cu cuvântul cheie STARTTLS.

5. Certificatul public al serverului este semnat cu cheia privată și trimis clientului.

6. Clientul verifică autenticitatea certificatului de server prin verificarea semnăturii autorității de certificare cu semnătura publică a autorității de certificare pe care o are în depozitul rădăcină.

7. Clientul verifică certificatul serverului cu șirul pe care îl conține Denumirea comună numele de domeniu al serverului.

8. Clientul și serverul activează modul de criptare a datelor.

9. Gazdele fac schimb de date.

10. Sesiunea se încheie.

Să începem să creăm certificate pentru serverul de e-mail server.mydomain.ru , pe care Postfix acționează ca un MTA, iar Dovecot îndeplinește rolul MDA.

Crearea unui nou certificat este ușoară - doar rulați scriptul și rulați câteva comenzi.

Să generăm 2 fișiere - cheia secretă a serverului și o cerere de semnare a certificatului cu comanda:

# openssl req -nodes -newkey rsa:2048 -keyout server.key -out server.csr

unde server este numele serverului (în acest caz poate fi orice)

Completați câmpurile (apăsând „Enter” se lasă valoarea implicită):

Numele țării (cod din 2 litere): RU

Numele statului sau provinciei (numele complet): Orenburg

Numele localității (de exemplu, orașul): Orsk

Numele organizației (de exemplu, companie): Compania mea

Numele unității organizaționale (de exemplu, secțiunea): ACEASTA

Nume comun (de exemplu, numele DVS.): server.mydomain.ru

Adresa de e-mail: postmaster @mydomain.ru

O parolă de provocare:

Un nume de companie opțional:

Este foarte important să indicați în teren Denumirea comună nume de gazdă complet calificat (FQDN) corespunzător înregistrărilor DNS de tipuri MX și A

Folosim ocazia de a obține certificate COMODO gratuite cu o perioadă de valabilitate de 90 de zile pe serviciul FreeSSL.su. Aceste certificate sunt ușor de recunoscut de către toate browserele și clienții de e-mail.

Pe pagina principală, completați toate câmpurile obligatorii, în coloana „Selectați software-ul de utilizat”, selectați „Altele”. În câmp CSR introduceți conținutul fișierului generat anterior server.csr .

După trimiterea cererii și confirmarea acesteia, primim o arhivă certs.zip , care conține următoarele fișiere:

- AddTrustExternalCARoot.crt;

- server_mydomain_ru.crt;

- ComodoUTNSGCCA.crt;

- EssentialSSLCA_2.crt;

- UTNAddTrustSGCCA.crt

Fișierul server_mydomain_ru.crt este certificatul necesar. Ce ar trebui să facem cu fișierele rămase? Să facem asta - combină conținutul lor într-un singur fișier ca.txt (certificat CA de încredere C.A. ) în următoarea ordine:

- EssentialSSLCA_2.crt

- ComodoUTNSGCCA.crt

- UTNAddTrustSGCCA.crt

- AddTrustExternalCARoot.crt

Fișier primit ca.txt Vom folosi în continuare:

Să ne configuram serverul de e-mail. Pentru a face acest lucru, facem modificări în configurații porumbar Și postfix .

Pentru porumbel:

dovecot.conf:

protocoale = pop3 imap imaps pop3s

protocol pop3 (

asculta = *:110

ssl_listen = *:995

...........

}

protocol imap (

asculta = *:143

ssl_listen = *:993

...........

}

disable_plaintext_auth = nu # Nu interzicem autentificarea în mod deschis

ssl = da # Activați suportul ssl

ssl_cert_file = /etc/ssl/certs/dovecot.pem # fișier de certificat,

# setați permisiunile pentru el: root:root 0444

ssl_key_file = /etc/ssl/private/dovecot.pem # cheie server,

# este recomandat să setați permisiunile: root:root 0400

ssl_verify_client_cert = yes # verificați valabilitatea certificatelor client

ssl_parameters_regenerate = 1 # parametri regenerați la fiecare oră

# (valoarea „0” dezactivează regenerarea)

ssl_cipher_list = ALL:!LOW:!SSLv2 # SSL cipher

verbose_ssl = da # înregistrează erori ssl în jurnal

A obtine ssl_cert_file trebuie să îmbinați conținutul fișierelor server_mydomain_ru.crt Și ca.txt , redenumiți fișierul rezultat în dovecot.pem. În rol ssl_key_file apare fișierul cheie secretă a serverului redenumit server.cheie , generat anterior.

Pentru postfix:

principal.cf

Smtp_use_tls = da # utilizați TLS dacă serverul de la distanță raportează suport TLS

smtpd_use_tls = da # informează clienții despre suportul TLS

smtpd_tls_auth_only = nu # folosește autentificarea SMTP pentru mai mult decât doar conexiuni TLS

smtp_tls_note_starttls_offer = da # nume server de jurnal,

# emiterea unui mesaj STARTTLS pentru care suportul TLS nu este activat

smtpd_tls_CAfile = /etc/ssl/ca.txt # certificat de încredere

smtpd_tls_key_file = /etc/ssl/smtpd.key # cheie privată a serverului

smtpd_tls_cert_file = /etc/ssl/smtpd.crt # certificat de server

smtpd_tls_loglevel = 2 # verbozitatea mesajelor de activitate TLS

smtpd_tls_received_header = yes # solicită antete de mesaje cu informații

# despre versiunea protocolului și algoritmul de criptare

smtpd_tls_session_cache_timeout = 3600s # timp în care datele sunt stocate în cache

# sesiuni TLS sunt considerate actuale

tls_random_source = dev:/dev/urandom # numele dispozitivului generator de numere pseudoaleatoare (PRNG)

Pentru ca Postfix să accepte conexiuni TLS pe un port special (465/SMTPS, nu 25/SMTP), în fișier maestru.cf trebuie să decomentați rândurile:

maestru.cf

Smtps inet n - n - - smtpd

-o smtpd_tls_wrappermode=da

-o smtpd_sasl_auth_enable=da

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

Reporniți postfix și porumbel, verificați jurnalele.

Nu uitați să deschideți porturile necesare în firewall: 993 (imaps), 995 (pop3s), 465 (smtps)

Serverul nostru de e-mail este gata de lucru TLS !

Pentru ca clienții de e-mail să utilizeze corect noile capabilități ale serverului, trebuie să setați setările de protocol la FQDN server, așa cum a fost specificat în timpul cheii și solicitării și selectați tipul de securitate a conexiunii SSL/TLS și relevante porturi.

La sfârșitul perioadei de valabilitate de 90 de zile a certificatelor, trebuie să urmați aceeași procedură folosind același dosar pentru a solicita server.csr , așa că trebuie să păstrați o copie a acesteia într-un loc sigur. Întregul proces de actualizare nu va dura mai mult de 10 minute!

TLS este un succesor al SSL, un protocol care oferă o conexiune fiabilă și sigură între nodurile de pe Internet. Este folosit în dezvoltarea diverșilor clienți, inclusiv browsere și aplicații client-server. Ce este TLS în Internet Explorer?

Un pic despre tehnologie

Toate întreprinderile și organizațiile care se angajează în tranzacții financiare folosesc acest protocol pentru a preveni interceptarea pachetelor și accesul neautorizat al intrușilor. Această tehnologie este concepută pentru a proteja conexiunile importante de atacurile intrușilor.

Practic, organizațiile lor folosesc un browser încorporat. În unele cazuri - Mozilla Firefox.

Activarea sau dezactivarea unui protocol

Uneori este imposibil să accesezi unele site-uri, deoarece suportul pentru tehnologiile SSL și TLS este dezactivat. În browser apare o notificare. Deci, cum puteți activa protocoalele astfel încât să vă puteți bucura în continuare de comunicații securizate?

1.Deschideți Panoul de control prin Start. Un alt mod: deschideți Explorer și faceți clic pe pictograma roată din colțul din dreapta sus.

2. Accesați secțiunea „Opțiuni browser” și deschideți blocul „Avansat”.

3. Bifați casetele de lângă „Utilizați TLS 1.1 și TLS 1.2”.

4. Faceți clic pe OK pentru a salva modificările. Dacă doriți să dezactivați protocoalele, ceea ce nu este recomandat, mai ales dacă utilizați servicii bancare online, debifați aceleași elemente.

Care este diferența dintre 1.0 și 1.1 și 1.2? 1.1 este doar o versiune ușor îmbunătățită a TLS 1.0, care și-a moștenit parțial deficiențele. 1.2 este cea mai sigură versiune a protocolului. Pe de altă parte, nu toate site-urile se pot deschide cu această versiune de protocol activată.

După cum știți, Skype messenger este conectat direct la Internet Explorer ca componentă Windows. Dacă nu aveți bifat protocolul TLS în setări, atunci pot apărea probleme cu Skype. Programul pur și simplu nu se va putea conecta la server.

Dacă suportul TLS este dezactivat în setările Internet Explorer, toate funcțiile legate de rețea ale programului nu vor funcționa. Mai mult, siguranța datelor dumneavoastră depinde de această tehnologie. Nu o neglijați dacă efectuați tranzacții financiare în acest browser (cumpărări în magazine online, transfer de bani prin online banking sau e-wallet etc.).