Vă prezentăm atenției un nou curs din partea echipei Codeby- „Testarea de penetrare a aplicațiilor web de la zero”. Teorie generală, Pregătirea mediului de lucru, Fuzzing pasiv și amprentare, Fuzzing activ, Vulnerabilități, Post-exploatare, Instrumente, Inginerie socială și multe altele.

Domeniile au cel puțin două servere DNS, unul se numește server de nume primar (ns1) și celălalt se numește server de nume secundar (ns2). Serverele secundare sunt utilizate de obicei atunci când există o problemă cu serverul DNS primar: dacă un server este indisponibil, atunci al doilea devine activ. Sunt posibile scheme mai complexe folosind echilibrarea sarcinii, firewall-uri și clustere.

Toate înregistrările DNS pentru un anumit domeniu sunt adăugate la serverul de nume principal. Serverul secundar sincronizează pur și simplu toate informațiile, primind-o de la primar, pe baza parametrilor setați pe serverul primar.

Această instrucțiune va descrie, cum să creați un server DNS primar care rulează pe CentOS... Vă rugăm să rețineți că serverul DNS prezentat în acest tutorial va fi un DNS public, ceea ce înseamnă că serverul va răspunde solicitărilor de la orice adresă IP. Modul de restricționare a accesului la server este descris în acest manual.

Înainte de a începe, aș dori să menționez că DNS poate fi instalat cu sau fără un mediu chroot jail. Mediul chroot jail restricționează serverul DNS la un anumit director din sistem, spre deosebire de accesul complet la sistem pe server. Astfel, orice vulnerabilitate a serverului DNS nu va compromite întregul sistem. Limitarea serverului DNS la un anumit director (un proces numit chrooting) este utilă și în condițiile de testare.

Ţintă

Vom configura un server DNS în condiții de testare pentru domeniul example.tst, care este un domeniu ipotetic (inexistent). În acest fel, nu vom interfera aleatoriu cu funcționarea niciunui domeniu real.

Acest domeniu are următoarele trei servere.

| Server | adresa IP | Servicii de gazduire | FQDN |

| Serverul A | 172.16.1.1 | Poștă | mail.example.tst |

| Serverul B | 172.16.1.2 | Web, FTP | www.example.tst ftp.exemplu.tst |

| Serverul C | 172.16.1.3 | Server DNS primar | ns1.exemplu.tst |

Vom configura serverul DNS primar și vom adăuga domeniul și înregistrările DNS necesare, așa cum se arată în tabel.

Configurarea numelor de gazdă

Toate gazdele trebuie identificate corect în ceea ce privește FQDN-ul. Acest lucru se poate face folosind următoarea metodă.

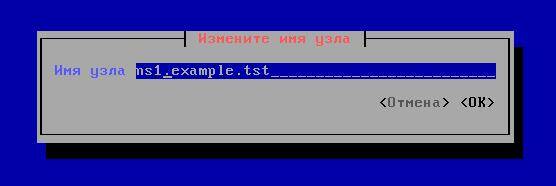

Cei care iubesc o interfață grafică pot profita de instrumentele NetworkManaget. Pentru a face acest lucru, tastați comanda nmtui... Se va deschide următoarea interfață pseudo-grafică:

Selectați „Change Hostname” și introduceți ns1.example.tst

Când ați terminat, faceți clic și OK.

Alt mod, doar într-o singură comandă:

Hostnamectl set-hostname ns1.example.tst

După instalare, numele gazdei poate fi verificat cu următoarea comandă.

# nume de gazdă ns1.example.tst

Starea hostnamectl

Asigurați-vă că numele de gazdă este setat corect pentru toate serverele înainte de a trece la pasul următor.

Instalarea pachetelor

Vom folosi bind pentru DNS, care poate fi setat cu ușurință cu comanda yum.

Instalarea DNS fără chroot:

# yum install bind

Instalarea DNS cu chroot:

# yum install bind bind-chroot

Pregătirea fișierelor de configurare

După cum am menționat mai devreme, bind poate fi configurat cu sau fără chroot. Căile diferă ușor în funcție de dacă a fost instalat sau nu chroot.

| Calea către fișierul de configurare | Calea către fișierele de zonă | |

| Fără chroot | / etc / | / var / numit / |

| Cu chroot | / var / numit / chroot / etc / | / var / numit / chroot / var / numit / |

Fișierul de configurare implicit numit.conf poate fi utilizat. Cu toate acestea, vom folosi un exemplu de fișier de configurare diferit pentru ușurință în utilizare.

Realizarea unei copii de rezervă a fișierului /etc/named.conf

Cp /etc/named.conf /etc/named.conf.bak

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /etc/named.conf

# cp /usr/share/doc/bind-9.9.4/sample/etc/named.rfc1912.zones /var/named/chroot/etc/named.conf

Acum că există o copie de rezervă a fișierului de configurare și fișierul original în sine a fost schimbat, să mergem mai departe.

# vim /etc/named.conf

# vim /var/named/chroot/etc/named.conf

Următoarele rânduri au fost adăugate/modificate.

Opțiuni (## cale către fișierele de zonă ## directorul „/ var / named”; ## solicitări de redirecționare către serverul DNS public Google pentru redirecționare de domenii non-locale ## (8.8.8.8;);); ## declarație de zonă înainte de exemplu.tst ## zone "example.tst" IN (tip master; fișierul "example-fz"; ## fișierul de zonă de redirecționare este localizat în / var / numit ## allow-update (niciunul;) ;); ## declarația zonei inverse pentru rețeaua 172.16.1.0 ## zona "1.16.172.in-addr.arpa" IN (tip master; fișierul "rz-172-16-1"; ## fișierul pentru zona inversă este situat în / var / numit ## allow-update (niciunul;););

Pregătirea fișierelor de zonă

Fișierele de zonă implicite sunt create automat în / var / named sau / var / named / chroot / var / named (pentru chroot).

Presupunând că nu există fișiere de zonă implicite, putem copia fișierele eșantion din / usr.

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* / var / named /

# cp /usr/share/doc/bind-9.9.4/sample/var/named/named.* / var / named / chroot / var / named

Amenda. Acum fișierele de zonă implicite sunt gata, creăm propriile fișiere de zonă, de exemplu.tst și rețeaua 172.16.1.0. Există câteva lucruri de reținut când creăm fișierele de zonă.

- Simbolul „@” reprezintă NULL în fișierele de zonă.

- Fiecare înregistrare de nume de domeniu complet calificat (FQDN) se termină cu un punct „.” De exemplu. mail.example.tst. Fără un punct, vor fi probleme.

1. Zona directă

Zona de redirecționare conține o hartă a conversiilor de la nume la adrese IP. Pentru domeniile publice, domeniile DNS găzduite pe găzduire, conținute în fișierul zonei de redirecționare.

# vim / var / numit / exemplu-fz

# vim / var / named / chroot / var / named / example-fz $ TTL 1D @ IN SOA ns1.example.tst. mial.exemplu.tst. (0; serial 1D; reîmprospătare 1H; reîncercare 1W; expirare 3H); minim IN NS ns1.exemplu.tst. IN A 172.16.1.3 mail IN A 172.16.1.1 IN MX 10 mail.example.tst. www ÎN A 172.16.1.2 ns1 ÎN A 172.16.1.3 ftp ÎN CNAME www.example.tst.

Explicaţie: În interiorul fișierului de zonă, SOA înseamnă începutul autorizației. Acesta este numele de domeniu complet calificat al unui server de nume autorizat. După numele de domeniu complet calificat, există o adresă de e-mail de contact. Deoarece nu putem folosi „@” în [email protected], rescriem adresa de e-mail ca mial.example.tst.

- NS: Numele serverului

- A: O înregistrare sau înregistrarea unei adrese este o adresă IP

- MX: intrare Mail Exchanger. Aici folosim un singur MX cu prioritate 10. În cazul mai multor MX-uri, putem folosi diferite priorități digitale. Numărul de jos câștigă. De exemplu, MX 0 este mai bun decât MX 1.

- CNAME: nume canonic. Dacă un server găzduiește multe servicii, este foarte probabil ca multe nume să se traducă într-un singur server. CNAME semnalează ce alte nume poate avea serverul și se referă la numele conținut în înregistrarea A.

2. Zona inversă

Zona inversă conține o hartă a traducerilor de la adrese IP la nume. Aici creăm o zonă inversă pentru rețeaua 172.16.1.0. Într-un domeniu real, serverul DNS al proprietarului blocului IP public este conținut în fișierul zonei inverse.

# vim / var / numit / rz-172-16-1

# vim / var / named / chroot / var / named / rz-172-16-1 $ TTL 1D @ IN SOA ns1.example.tst. sarmed.exemplu.tst. (0; serial 1D; reîmprospătare 1H; reîncercare 1W; expirare 3H); minim IN NS ns1.exemplu.tst. 1 ÎN PTR mail.example.tst. 2 ÎN PTR www.example.tst. 3 IN PTR ns1.exemplu.tst.

Explicaţie: Majoritatea parametrilor utilizați în zona inversă sunt identici cu zona înainte, cu excepția unuia.

- PTR: înregistrare PTR sau Pointer, indică numele de domeniu complet calificat

Completare

Acum că fișierele de zonă sunt gata, vom configura permisiunea fișierelor de zonă.

# chgrp numit / var / numit / *

# chgrp numit / var / numit / chroot / var / numit / *

Acum vom seta adresa IP a serverului DNS.

# vim /etc/resolv.conf server de nume 172.16.1.3

În cele din urmă, putem porni serviciul DNS și ne asigurăm că este adăugat la autostart.

# serviciu numit restart # chkconfig numit pe

Testare DNS

Putem folosi dig sau nslookup pentru a testa DNS. Mai întâi, vom instala pachetele necesare.

# yum instalează bind-utils

1. Testarea zonei înainte folosind dig

# dig example.tst ;; - >> HEADER<<- opcode: QUERY, status: NOERROR, id: 31184 ;; QUESTION SECTION: ;example.com. IN A ;; ANSWER SECTION: example.com. 86400 IN A 172.16.1.3 ;; AUTHORITY SECTION: example.com. 86400 IN NS ns1.example.com. ;; ADDITIONAL SECTION: ns1.example.com. 86400 IN A 172.16.1.3

2. Verificarea PTR cu dig

Când utilizați dig pentru testare, ar trebui să căutați întotdeauna starea „NOERROR”. Orice altă stare înseamnă că ceva nu este în regulă.

# dig -x 172.16.1.1 ;; - >> HEADER<<- opcode: QUERY, status: NOERROR, id: 27415 ;; QUESTION SECTION: ;1.1.17.172.in-addr.arpa. IN PTR ;; ANSWER SECTION: 1.1.16.172.in-addr.arpa. 86400 IN PTR mail.example.tst. ;; AUTHORITY SECTION: 1.16.172.in-addr.arpa. 86400 IN NS ns1.example.tst. ;; ADDITIONAL SECTION: ns1.example.tst. 86400 IN A 172.16.1.3

3. Verificarea MX cu dig

# dig example.tst mx ;; - >> HEADER<<- opcode: QUERY, status: NOERROR, id: 35405

;; QUESTION SECTION:

;example.tst. IN MX

;; ANSWER SECTION:

example.tst. 14366 IN MX 10 mail.example.tst.

Sfaturi de depanare

- Am SELinux dezactivat.

- Asigurați-vă că firewall-ul dvs. nu blochează portul UDP 53

- / var / log / mesajele ar trebui să conțină informații utile în cazul în care ceva nu este în regulă

- Asigurați-vă că fișierele de zonă sunt deținute de utilizatorul „numit”

- Asigurați-vă că adresa IP a serverului DNS este prima în /etc/resolv.conf

- Dacă utilizați example.tst într-un laborator, asigurați-vă că deconectați serverul de la Internet, deoarece example.tst este un domeniu inexistent.

Pentru a rezuma, acest tutorial se concentrează pe găzduirea domeniului example.tst într-un laborator în scopuri demonstrative. Vă rugăm să rețineți că acesta nu este un ghid pentru crearea unui server DNS public, cum ar fi un server DNS, care răspunde solicitărilor de la orice adresă IP. Dacă configurați un server DNS de producție, asigurați-vă că verificați ce politici se aplică DNS-ului public. O altă lecție acoperă crearea unui DNS secundar, restricționarea accesului la un server DNS și implementarea DNSSEC.

Garantul este un intermediar de încredere între Participanții la tranzacție.

Majoritatea utilizatorilor de Internet știu că un server DNS traduce numele site-urilor în adrese IP.Și, de obicei, aici se termină cunoștințele despre un server DNS. Acest articol își propune să arunce o privire mai aprofundată asupra funcțiilor sale.

Deci, să ne imaginăm că trebuie să depanați o rețea pentru care furnizorul a alocat un bloc de adrese „cinstite” sau să vă configurați serverul DNS să fie configurat în rețeaua locală. Aici vor apărea imediat tot felul de cuvinte înfricoșătoare, cum ar fi „zonă”, „transfer”, „forwarder”, „in-addr.arpa” și așa mai departe. Să ne dăm seama treptat cu toate acestea.

Într-un mod foarte abstract, putem spune că fiecare computer de pe Internet are doi identificatori principali - acesta este un nume de domeniu (de exemplu, www..0.0.1). Dar abstractitatea constă în faptul că un computer poate avea mai multe adrese IP (mai mult, fiecare interfață poate avea propria sa adresă, în plus, mai multe adrese pot aparține unei singure interfețe), și pot exista și mai multe nume. Mai mult, ei pot comunica cu una sau mai multe adrese IP. Și în al treilea rând, este posibil ca computerul să nu aibă deloc un nume de domeniu.

După cum am menționat mai devreme, sarcina principală a unui server DNS este să traducă numele de domenii în adrese IP și invers. În zorii Internetului, când era încă un ARPANET, acest lucru a fost rezolvat prin menținerea unor liste lungi cu toate rețelele de calculatoare. Mai mult, o copie a unei astfel de liste trebuia să fie pe fiecare computer. Desigur, odată cu creșterea rețelei, această tehnologie nu a mai devenit convenabilă pentru utilizatori, deoarece aceste fișiere erau mari și, în plus, trebuiau și sincronizate. Apropo, unele dintre aceste „ecouri ale trecutului” ale acestei metode pot fi găsite și astăzi. Acesta este modul în care puteți introduce adresele serverelor cu care lucrați în mod regulat în fișierul HOSTS (atât pe UNIX, cât și pe Windows).

Deci, sistemul incomod „fișier unic” a fost înlocuit cu DNS - o structură ierarhică de nume inventată de dr. Paul Mokapetris.

Deci, există o „rădăcină a copacului” - „”. (punct). Având în vedere că această rădăcină este aceeași pentru toate domeniile, punctul de la sfârșitul numelui nu este de obicei pus. Dar este folosit în descrierile DNS și este ceva de reținut. Sub această „rădăcină” se află domeniile de prim nivel. Sunt puține dintre ele - com, net, edu, org, mil, int, biz, info, gov (etc.) și domenii de stat, de exemplu, ua. Domeniile celui de-al doilea nivel sunt încă mai mici și chiar mai mici - al treilea și așa mai departe.

Ce este o ierarhie de jos în sus

La configurare, este specificată adresa a cel puțin unui server DNS, dar, de regulă, există două dintre ele. Apoi, clientul trimite o cerere către acest server. Serverul care a primit cererea fie răspunde dacă știe răspunsul, fie transmite cererea către serverul „upstream” (dacă este cunoscut), fie imediat către rădăcină, deoarece fiecare server DNS cunoaște adresele serverelor DNS rădăcină.

Apoi, cererea începe să scadă - serverul rădăcină înaintează cererea către serverul de primul nivel, acesta din urmă - către serverul de al doilea nivel și așa mai departe.

Pe lângă o astfel de „conexiune verticală”, există și cele „orizontale”, conform principiului „primar - secundar”. Și dacă presupunem că serverul care deservește domeniul și funcționează „fără plasă de siguranță” devine brusc indisponibil, atunci computerele aflate în acest domeniu vor deveni și ele indisponibile! De aceea, la înregistrarea unui domeniu de nivel al doilea, există cerința de a indica cel puțin două servere DNS care vor deservi acest domeniu.

Pe măsură ce Internetul a continuat să crească, toate domeniile de nivel superior au fost subdivizate în subdomenii sau zone. Fiecare zonă este un domeniu independent, dar la accesarea bazei de date de nume interogează domeniul părinte. Zona părinte garantează zonei copil dreptul de a exista și este responsabilă pentru comportamentul acesteia în rețea (la fel ca în viața reală). Fiecare zonă trebuie să aibă cel puțin două servere DNS care să mențină o bază de date DNS pentru acea zonă.

Condițiile principale pentru funcționarea serverelor DNS într-o zonă sunt prezența unei conexiuni separate la Internet și plasarea acestora în diferite rețele pentru a asigura toleranța la erori. Prin urmare, multe organizații se bazează pe ISP-uri pentru a menține servere DNS secundare și terțiare în beneficiul lor.

Servere recursive și nerecursive

Serverele DNS pot fi recursive și non-recursive. Diferența este că cele recursive returnează întotdeauna un răspuns clientului, deoarece urmăresc în mod independent referințele la alte servere DNS și le interogează, în timp ce cele nerecursive returnează aceste trimiteri către client, iar clientul trebuie să interogheze independent serverul specificat.

Serverele recursive sunt de obicei utilizate la niveluri scăzute, de exemplu, în rețelele locale, deoarece memorează în cache toate răspunsurile intermediare și așa mai departe solicitările ulterioare către acesta, răspunsurile vor fi returnate mai rapid. Iar serverele nerecursive sunt adesea în fruntea ierarhiei, deoarece primesc atât de multe solicitări încât pur și simplu nu există suficiente resurse pentru a stoca în cache răspunsurile.

Forwarderi - solicitați „forwarderi” și acceleratoare de rezoluție a numelor

Serverele DNS au o proprietate destul de utilă - capacitatea de a folosi așa-numitele „redirecționare”. Un server DNS „cinstit” interoghează în mod independent alte servere și găsește răspunsul corect. Dar dacă rețeaua dvs. este conectată la Internet printr-o linie lentă (de exemplu, dial-up), atunci acest proces poate dura mult timp. Prin urmare, puteți redirecționa aceste solicitări, de exemplu, către serverul furnizorului și apoi pur și simplu să acceptați răspunsul acestuia.

Utilizarea unor astfel de „expanderi” poate fi utilă pentru companiile mari cu mai multe rețele. Deci, pe fiecare rețea, puteți instala un server DNS relativ slab și puteți specifica o mașină mai puternică cu o linie mai rapidă ca „redirecționar”. Deci, se dovedește că toate răspunsurile vor fi stocate în cache de acest server mai puternic, ceea ce va duce la o rezoluție mai rapidă a numelor pentru întreaga rețea.

Fiecare domeniu își menține propria bază de date DNS, care arată ca o colecție de fișiere text simple. Acestea sunt situate pe serverul DNS primar (primar) și sunt copiate din când în când de serverele secundare. Și în configurația serverului este indicat ce fișier conține descrieri ale zonelor, precum și dacă serverul este primar sau secundar pentru această zonă.

Adresă unică

O adresă de internet unică este generată prin adăugarea unui nume de domeniu la numele de gazdă. Astfel, un computer, de exemplu, „fred” din domeniu, de exemplu, „smallorg.org” se va numi fred.smallorg.org. Apropo, un domeniu poate conține atât gazde, cât și zone. De exemplu, domeniul smallorg.org poate conține gazda fred.smallorg.org și, în același timp, găzduiește zona acctg.smallorg.org, care este un subdomeniu și poate conține o altă gazdă barney.acctg.smallorg.org. În timp ce acest lucru simplifică baza de date cu nume, face găsirea gazdelor pe Internet mai dificilă.

DNS implementează trei scenarii pentru găsirea unei adrese IP într-o bază de date.

- Un computer care trebuie să se conecteze la un alt computer din aceeași zonă solicită serverului DNS local pentru zonă pentru a căuta adresa IP a computerului de la distanță. Serverul DNS local, care are această adresă în baza de date locală de nume, returnează adresa IP solicitată computerului care a făcut cererea.

* Un computer care trebuie să se conecteze la un computer dintr-o zonă diferită solicită serverului DNS local pentru zona sa. Serverul DNS local detectează că computerul țintă se află într-o zonă diferită și interogează serverul DNS rădăcină. Serverul DNS rădăcină coboară în arborele serverului DNS și găsește serverul DNS local corespunzător. Din aceasta, el obține adresa IP a computerului solicitat. Serverul DNS rădăcină transmite apoi această adresă serverului DNS local care a trimis cererea. Serverul DNS local returnează adresa IP computerului de pe care a fost făcută cererea. Împreună cu adresa IP, se transmite o valoare specială - TTL (time to live). Această valoare îi spune serverului DNS local cât timp poate stoca adresa IP a computerului de la distanță în memoria cache. Acest lucru crește viteza de procesare a cererilor ulterioare.

* Un computer care trebuie să restabilize o conexiune cu un computer dintr-o zonă diferită solicită serverului DNS local pentru zona sa. Serverul DNS local verifică dacă acest nume este în memoria cache și dacă TTL-ul a expirat. Dacă adresa este încă în cache și TTL-ul nu a expirat, atunci adresa IP este trimisă computerului solicitant. Acesta este considerat un răspuns neautorizat deoarece serverul DNS local consideră că adresa IP a computerului de la distanță nu s-a schimbat de la ultima solicitare.

În toate cele trei cazuri, computerul are nevoie doar de adresa IP a serverului DNS local pentru a găsi un computer pe Internet. O activitate suplimentară de găsire a adresei IP care se potrivește cu numele solicitat este efectuată de serverul DNS local. După cum puteți vedea, acum totul este mult mai ușor pentru computerul local.

Pe măsură ce arborele DNS a crescut, au fost introduse noi cerințe pe serverele Sistemului de nume de domeniu. După cum am menționat mai devreme, serverele DNS părinte trebuie să aibă adresele IP ale serverelor DNS secundare pentru a procesa în mod corespunzător cererile DNS de la nume la adresa IP. Pentru ca interogările DNS să fie procesate corect, o căutare a arborelui DNS trebuie să înceapă dintr-un anumit punct. În perioada incipientă a internetului, majoritatea căutărilor de nume erau pentru nume de gazdă locale. Majoritatea traficului DNS a mers în interiorul zonei locale și, în cel mai rău caz, a ajuns la serverele DNS părinte. Cu toate acestea, odată cu popularitatea tot mai mare a Internetului și, în special, a Web-ului, tot mai multe interogări DNS au fost făcute către gazde la distanță din afara zonei locale. Când serverul DNS nu a găsit numele de gazdă în baza sa de date, a trebuit să interogheze serverul DNS de la distanță. Cei mai potriviți candidați pentru serverele DNS la distanță, desigur, sunt serverele DNS de nivel superior, care au informații complete despre arborele de domeniu și sunt capabili să găsească serverul DNS corect responsabil pentru zona de care aparține gazda solicitată. Apoi returnează și adresa IP a gazdei dorite la serverul DNS local. Toate acestea duc la supraîncărcări colosale ale serverelor rădăcină DNS. Din fericire, nu sunt atât de mulți și toți distribuie uniform sarcina între ei. Serverele DNS locale comunică cu serverele DNS ale domeniilor de nivel superior utilizând protocolul DNS, care este discutat mai târziu în acest capitol.

DNS este o stradă cu două sensuri. DNS nu numai că caută o adresă IP de la un anumit nume de gazdă, dar este și capabil să efectueze operația inversă, de ex. determinați numele de gazdă în rețea după adresa IP. Multe servere Web și FTP de pe Internet restricționează accesul în funcție de domeniul căruia îi aparține clientul. După ce primește o solicitare de conectare de la client, serverul transmite adresa IP a clientului serverului DNS ca cerere DNS inversă. Dacă zona DNS client este configurată corect, atunci interogarea va returna numele gazdei client, care este apoi folosit pentru a decide dacă admite sau nu acest client pe server.

Configurare manuală. Windows.

În MS Windows, adresa serverului DNS, numele domeniului și numele gazdei sunt setate în setările rețelei (selectați protocolul TCP / IP, accesați proprietățile acestuia și selectați fila DNS).

Cel puțin două servere sunt responsabile pentru fiecare zonă DNS. restul sunt secundare, secundare. Serverul primar conține fișierele originale ale bazei de date DNS pentru zona sa. Serverele secundare primesc aceste date prin rețea de la serverul primar și interogează periodic serverul primar pentru a actualiza datele (o indicație a actualizării datelor este o creștere a numărului de serie din înregistrarea SOA - vezi mai jos). În cazul în care datele de pe serverul primar sunt actualizate, serverul secundar solicită un „transfer de zonă” – adică. baza de date a zonei solicitate. Zona este transferată folosind TCP, portul 53 (spre deosebire de solicitările care sunt direcționate către UDP / 53).

Modificările bazei de date DNS pot fi făcute numai pe serverul principal. Din punctul de vedere al servirii cererilor clientului, serverele primare și secundare sunt identice, toate emit autoritar răspunsuri. Se recomandă ca serverele primare și secundare să fie pe rețele diferite pentru a crește fiabilitatea procesării cererilor în cazul în care rețeaua unuia dintre servere devine indisponibilă. Serverele DNS nu trebuie să se afle în domeniul pentru care sunt responsabili.

Notă. Serverul secundar nu primește neapărat date direct de la serverul primar; Un alt server secundar poate servi ca sursă de date. În ambele cazuri, serverul sursă de date pentru un anumit server secundar este numit „master”. Restul acestei secțiuni presupune că serverul secundar primește date de zonă direct de la serverul primar.

23.2. Cerința SNiP pentru echipamentele de rețea de calculatoare

Cerința SCS

Documentele:

SCS proiectat și/sau operat trebuie implementat în conformitate cu prevederile următoarelor documente de reglementare:

- GOST R 53245-2008 Tehnologia informației. Sisteme de cabluri structurate. Instalarea componentelor principale ale sistemului. Metode de testare;

- GOST R 53246-2008 Tehnologia informației. Sisteme de cabluri structurate. Proiectarea principalelor componente ale sistemului;

- ISO / IEC 11801: 2010 Tehnologia informației - Cablări generice pentru sediul clienților - Amendament 2 (Tehnologia informației. Cablări structurate pentru sediul clientului. Ediția a II-a);

- ISO / IEC 14763-1: 1999 Tehnologia informației - Implementarea și operarea cablajului sediului clientului - Partea 1: Administrare.

- ISO / IEC 14763-2: 2000 Tehnologia informației. Implementarea și operarea cablajului sediului clientului - Partea 2: Planificare și instalare

- ISO / IEC 14763-3: 2006 Tehnologia informației. Implementarea și operarea cablajului sediului clientului - Partea 3: Testarea cablajului cu fibră optică.

Cerință pentru structura SCS:

Structura SCS ar trebui să includă componente ale cablului trunchi (vertical) și de distribuție (orizontal). În acest caz, se recomandă ca componenta principală a cablului telefonic al SCS să fie realizată cu un cablu cu mai multe perechi de o categorie nu mai mică de 5e. Principalele caracteristici ale unui cablu de categoria 5e nu trebuie să fie mai rele:

- latimea de banda a semnalului - 100 MHz;

- impedanța undei la 100 MHz - 100 ± 15 Ohm;

- viteza de propagare a semnalului (NVP) - 68%;

- Rezistenta DC - ≤ 10 Ohm / 100 m;

- capacitate pereche răsucită - ≤ 56 nF/km;

- declinarea în timp a întârzierii (delay skew) cu 100 MHz - 45 ns / 100 m;

- întârziere de propagare la 100 MHz - 536 ns / 100 m.

Componenta principală de cablu a SCS pentru echipamentele LAN active se recomandă să fie realizată cu un cablu optic multimod sau unic, respectiv:

- nu mai rău decât OM3 cu o lățime de bandă de 2000 MHz × km pentru o lățime de bandă în mod efectiv (EMB) la 850 nm, cu o structură de cablu de 50/125 microni pentru unde luminoase de 850 nm, 1300 nm;

- nu mai rău decât OS1 cu o structură de cablu de 9 (8) / 125 µm pentru unde luminoase cu lungimea de 1310 nm, 1550 nm.

Pentru rețelele mici (până la 120 de porturi, vezi clauza 6.4.2) cu amplasarea comutatoarelor LAN la instalație și respectarea lungimii trunchiului între porturile lor de cel mult 90 m, este permisă utilizarea unui cablu de cupru UTP de categoria care furnizează lățimea de bandă necesară a secțiunii backbone a rețelei.

Canalele backbone optice ar trebui să fie realizate de preferință cu redundanță conform unei scheme care ia în considerare structura organizatorică a rețelei LAN și exclude un singur punct de defecțiune al rețelei backbone. Numărul de fibre optice din cablurile trunchi trebuie să fie de cel puțin 4.

La proiectarea componentei de coloană vertebrală optică a SCS, compatibilitatea cu sistemul LAN al obiectului ar trebui să fie asigurată în ceea ce privește modulele optice ale echipamentelor active, conectorii optici utilizați în acestea, cum ar fi fibra optică.

Atunci când așezați cablurile trunchi între clădirile unui obiect, canalele corespunzătoare care formează canale pentru sistemele de curent scăzut existente la obiect ar trebui utilizate cât mai mult posibil. În absența acestora din urmă, așezarea cablurilor trunchiului trebuie efectuată în pământ. Nu este permisă organizarea liniilor aeriene de comunicații.

În cazul general, structura SCS ar trebui să includă crucea principală, instalată de preferință la parterul instalației și centre de comutare a etajelor (denumite în continuare ECC), instalate la etajele unei clădiri sau locuri în care un mare numărul de utilizatori este concentrat. Crucea principală poate fi combinată cu ECC.

Crucea principală SCS trebuie instalată în camera de control (denumită în continuare PA), EKC - în încăperi separate pe etaje. Dacă nu este posibilă alocarea de spații separate pentru ECC, amplasarea acestora în coridoare, spații tehnologice sau de birouri ale unității este permisă. În acest caz, dulapul de telecomunicații trebuie să fie echipat cu încuietoare. Echipamentele cadrului de distribuție principal, EKT-urile ar trebui instalate în dulapuri standard de 19 inchi, pe podea sau pe perete, a căror înălțime ar trebui să fie determinată de proiect.

La locurile de muncă, două prize de informare RJ - 45 (dacă nu se specifică altfel în termenii de referință) trebuie instalate într-o cutie în același bloc cu prize electrice. Este permisă, cu acordul cu utilizatorul final, instalarea de prize de informare ascunse în perete, deasupra capului, în trape sau în rafturi de service în locuri separate în locuri separate, fie împreună cu prize electrice, fie separat.

Numărul de porturi SCS instalate la instalații ar trebui să țină cont de perspectivele de dezvoltare ale instituțiilor în ceea ce privește creșterea numărului de angajați, în timp ce numărul total de porturi ar trebui stabilit prin acord cu utilizatorul final.

Pozarea cablurilor trunchi SCS trebuie efectuată în tăvi metalice separate, acolo unde este posibil, cu utilizarea maximă a spațiului din spatele tavanului fals și al coloanelor clădirii. În cadrul PA, structura cablurilor trebuie realizată în spațiul pardoselilor înălțate sau, în lipsa acestora din urmă, în tăvi metalice deasupra dulapurilor de telecomunicații. Tăvile trebuie să fie împământate la magistrala de împământare de protecție în conformitate cu cerințele PUE și cu cerințele documentației de lucru.

Pozarea cablurilor componentei orizontale a SCS trebuie efectuată în canale de perete. O parte din componenta orizontală a cablului, asemănătoare cu cea a portbagajului, poate fi așezată în tăvi, inclusiv în cele existente la instalație, dacă în acestea există suficient spațiu liber. În unele locuri de obiecte, este permisă așezarea cablurilor componentei orizontale a SCS, așa cum sa convenit cu utilizatorul final, ascunse în perete, podea, folosind țevi de plastic care formează canale. Atunci când componenta orizontală a SCS și cablul electric sunt combinate într-o singură cutie, cutia trebuie să conțină două secțiuni, separate printr-un despărțitor.

Amplasarea punctelor de desfacere a informațiilor ar trebui să fie efectuată în conformitate cu planurile de amplasare a locurilor de muncă furnizate de utilizatorul final. Trebuie efectuată amplasarea prizelor de informații destinate să conecteze sisteme de acces fără fir (Wi-Fi), sisteme de inginerie, sisteme de securitate (dispecerare, supraveghere video, sistem de control acces (în continuare - ACS), etc.), folosind SCS ca mediu de transmisie. realizată în conformitate cu specificațiile tehnice emise de proiectanții acestor sisteme.

23.3. Cerința SNiP pentru echiparea spațiilor pentru proiectarea rețelelor de calculatoare

Cerințe pentru echiparea sălilor de control

Echipamentele PA trebuie realizate în conformitate cu cerințele codurilor de construcție СН512.

PA ar trebui amplasat într-o clădire capitală la etaje deasupra subsolului, departe de încăperile cu procese tehnologice umede și prăfuite (toalete, bucătării) și locații pentru instalații electrice puternice (ascensoare, grupuri electrogene). Atunci când alegeți o cameră sub subsol, trebuie luate măsuri pentru impermeabilizarea PA. În PA, prezența conductei de tranzit (alimentare cu apă, rețea de încălzire) și a cablurilor nu este permisă.

Dimensiunile PA ar trebui determinate de cerințele de proiectare pentru amplasarea echipamentelor, pasajele tehnologice pentru lucrări de instalare, reparații și întreținere, precum și cerințele sistemului de aer condiționat privind condițiile necesare pentru amplasarea echipamentelor în vederea menține mai eficient standardele climatice cerute.

PA trebuie echipat cu sisteme de aer condiționat pentru a menține următorii parametri climatici în ele:

Pentru a păstra echipamentul în caz de incendiu, în PA ar trebui instalate instalații automate de stingere a incendiilor cu gaz.

Pardoseala PA trebuie acoperita cu un material antistatic - linoleum sau altul care nu acumuleaza electricitate statica, cu o rezistenta de minim 106 ohmi. Sarcinile permise distribuite și concentrate pe podeaua PA trebuie selectate în conformitate cu SNiP 2.01.07, ținând cont de greutatea echipamentului instalat în PA.

Dacă sunt respectate condițiile de temperatură și umiditate ale funcționării echipamentului, este permisă, în baza unui acord cu utilizatorul final, utilizarea ventilației naturale pentru a elimina excesul de căldură din echipament în PA.

În PA pentru toți consumatorii din incinta specificată, trebuie instalat un tablou electric cu un comutator comun al sursei de alimentare de intrare. Dimensiunile plăcii de intrare, montarea acesteia pe șină DIN trebuie să permită instalarea de întrerupătoare pentru conectarea tuturor consumatorilor, determinate de proiectul de alimentare cu energie a echipamentului PA.

Poziționarea cablurilor de alimentare în PA trebuie efectuată în spațiul podelei înălțate sau (în lipsa acestuia) în tăvi metalice separate instalate deasupra TS. Cablul de alimentare, instalarea prizelor de uz casnic în PA ar trebui efectuată în cutii de perete.

La formarea obiectelor ITS cu un număr mic (până la 60) de utilizatori, unde nu este necesar sau imposibil să se asigure funcționarea neîntreruptă garantată a echipamentelor, se pot aplica cerințe simplificate pentru echiparea PA, de comun acord cu utilizatorul final. În același timp, trebuie respectate cerințele tuturor standardelor, normelor, regulilor și recomandărilor necesare privind alimentarea cu energie, securitatea la incendiu și siguranța vieții.

În sediul EKT-urilor, stingătoare de incendiu cu gaz de mână, montate pe perete, cu un volum suficient de agent de stingere a incendiilor, corespunzător volumului spațiilor protejate, în conformitate cu reglementările SP privind cerințele de securitate la incendiu”.

În EKT-uri ar trebui instalat un panou electric cu un comutator general al sursei de alimentare de intrare și întrerupătoare automate pentru conectarea echipamentului activ al rețelei LAN.

Atunci când alegeți locația ECC, ar trebui să se acorde preferință spațiilor din apropierea locațiilor de ridicare cu curent redus ale unei clădiri sau în apropierea locurilor de concentrare a unui număr mare de utilizatori. Dimensiunile spațiilor pentru ECC ar trebui să fie determinate de cerințele de proiectare pentru amplasarea echipamentelor, pasaje tehnologice pentru lucrări de instalare, reparații și întreținere. EKT-urile trebuie să asigure parametrii climatici necesari funcționării echipamentului.

Protocoalele DNS fac parte din standardele de bază ale Internetului. Ei definesc procesul prin care un computer poate găsi un alt computer pe baza numelui său. Implementarea protocoalelor DNS înseamnă că serverul conține tot software-ul necesar pentru a crea cereri și răspunsuri ale Serviciului de nume de domeniu.

Cerințele minime de stocare a datelor necesită cel puțin două servere DNS pentru fiecare zonă de domeniu. Primul server DNS se numește primar, se mai numește și primar, iar într-un mod nou se numește master. Restul serverelor, și poate fi cel puțin unul, și maximum 12, sunt apelate servere DNS secundare, sau secundar, într-un mod nou, sclav. Într-un mod nou, aceasta începe cu versiunea a 8-a DNS Bind.

Notă: BIND este un program pentru implementarea protocoalelor DNS (Domain Name System). BIND înseamnă „Berkeley Internet Name Domain”, deoarece software-ul a apărut la începutul anilor 1980 la Universitatea din California din Berkeley. În ultimii ani, cuvântul BIND a devenit mai mult decât un acronim.

- DNS-ul primar și secundar nu trebuie să se afle pe domeniul pentru care sunt responsabili.

- DNS-ul primar și secundar sunt ambele servere autorizate.

DNS primar și secundar

Server DNS primar (master).

Server DNS principal păstrează o bază de date completă și originală a zonei sale de domeniu. Datele sunt stocate în fișiere.

La interogarea serverului DNS primar, acesta oferă un răspuns autorizat, datorită căruia IP-ul resursei se află pe domeniu.

Este important să înțelegeți că numai pe serverul principal puteți face modificări în baza de date DNS. Repet, doar pe serverul DNS primar, baza de date a numelor de domenii este stocată atașată la serverul zonei de domeniu a acestui DNS.

Servere DNS secundare (slave).

După cum am menționat deja, cel puțin două servere DNS trebuie să fie create sau atașate pentru fiecare zonă de domeniu. Este exact minimul. Numărul de servere secundare poate fi de până la 12. În cea mai mare parte, acest număr de servere secundare este prea mare. În general, trei DNS-uri secundare sunt suficiente cu o marjă. Da, ați văzut însuți că orice registrator de nume de domeniu nu are mai mult de patru câmpuri pentru introducerea adreselor serverelor DNS. Unul pentru serverul principal, trei pentru cel secundar.

Baza de date cu nume nu este stocată pe servere DNS secundare; este citită periodic de pe serverul primar, în mod natural prin rețea. Frecvența citirii este determinată într-o înregistrare DNS de tip SOA (parametru Refresh, în secunde). De obicei, 3600 de secunde, adică informațiile de pe serverul secundar sunt actualizate la fiecare oră.

Aș dori să vă atrag atenția asupra faptului că orice server secundar poate citi date nu numai de pe serverul primar, ci și de pe orice server secundar. În acest caz, acest server de pe care se citesc informațiile va fi serverul principal pentru serverul secundar.

Cum să găzduiești mai bine DNS-ul primar și secundar

Trebuie să înțelegeți că, dacă serverul DNS „se blochează”, atunci toate site-urile situate în zona de domeniu a acestui DNS cad și ele. Dacă serverul principal se blochează, serverele DNS secundare încep să răspundă la interogări în secvență. Și aici este problema, dacă toate serverele DNS sunt în aceeași rețea, atunci când această rețea cade, tot DNS-ul cade. De aici concluzia simplă, „nu trebuie să stocați toate ouăle într-un singur coș” sau, în cazul nostru, trebuie să distribuiți serverele DNS către diferite gazde, sau chiar mai bine, către diferite zone teritoriale.

De exemplu, un furnizor de găzduire v-a furnizat două servere DNS pentru domeniul dvs. Mai degrabă, dimpotrivă, a inclus domeniul tău în zona de domeniu a serverelor sale DNS. Căutați pe Internet un server DNS secundar (plătit sau gratuit) și completați serverele dvs. primare și secundare cu servere DNS terțe. Astfel, îți vei securiza resursa în cazul unei căderi a serverelor DNS ale furnizorului.

Pot exista probleme cu hoting-urile atunci când adăugați servere DNS terțe. Fiecare furnizor are propriul „sandbox” și își stabilește propriile reguli. Unele servicii de găzduire restricționează clienții doar la DNS-ul lor. E alta problema daca ai un server VPS/VDS. Aici sunteți proprietarul complet și vă puteți crea propriile servere DNS pe domeniul dvs. Și din nou, pe VPS, creați două dintre propriile servere DNS și completați-le cu două servere DNS terțe și mai bune, diferite.

Unde să înregistrați serverele DNS

Serverele DNS trebuie să fie înregistrate (înregistrate) pe găzduirea sau serverul dvs. și la registratorul de nume de domeniu. Pe un server de nume de domeniu secundar, vă înregistrați numai domeniul și luați DNS-ul secundar al acestuia. Indiferent de locul în care îl atașați, domeniul și serverele dvs. DNS trebuie să fie înregistrate și, prin urmare, legate:

- La registratorul de nume;

- Pe gazduirea sau serverul dvs. (sectiunea server DNS, management DNS);

- Pe un server DNS secundar (dacă se utilizează).

concluzii

- Pentru ca site-ul să funcționeze, domeniul său trebuie să se încadreze în zonele de domeniu care deservesc serverele DNS primare și secundare;

- Ar trebui să existe cel puțin două servere DNS. Un DNS primar și unul secundar. Pentru o performanță mai fiabilă a site-ului, adăugați două servere DNS cu două servere secundare suplimentare. Este recomandabil să luați al treilea și al patrulea server DNS pe găzduire diferită.

Servere DNS secundare

Voi da mai multe servere de unde puteți obține DNS secundar.

- 2DNSinfo.ru (gratuit);

- www.mgnhost.ru/DNS-hosting.php (600 de ruble pe an pentru 100 de zone);

- http://toobit.ru/hosting/secondary_name_server.php (100 Slave DNS pentru 1 dolar pe lună);

Când închiriați servere DNS primare și secundare de la terți, aveți grijă cu găzduirea DNS importată. Încercați să verificați timpul de răspuns la o solicitare, există o mulțime de servicii online pentru aceasta. Timpul normal de răspuns pentru o interogare DNS ar trebui să fie între 20 și 120 ms. Deși găzduirea și serverele importate sunt împrăștiate în toată lumea, din păcate, această lume poate fi atât de departe de tine încât timpul de răspuns ajunge la 800-4000 ms. Acest lucru nu este bun.

Cum se verifică serverul DNS al unui site

Pentru a verifica DNS-ul dvs. și al altora, utilizați orice serviciu Whois - un serviciu pentru verificarea numelor de domenii. Când verificați, nu uitați că atunci când schimbați DNS, serverul de cache este șters la fiecare 24-72 de ore.