Prolog

Wi-Fi este acum disponibil în aproape fiecare apartament. Firele invizibile ale canalelor wireless au încurcat mega-orase și sate, case și case, garaje și birouri. În ciuda securității aparente („cum, am setat o parolă?!”), lucrătorii IT cunoscători din partea întunecată ocolesc cumva toate aceste protecții ale tale și pătrund cu nebunie în proprietatea ta privată wireless, simțindu-se acolo ca acasă. În același timp, pentru mulți utilizatori obișnuiți, această tehnologie rămâne un mister, transmisă de la o generație de hackeri la alta. În vastitatea rețelei, puteți găsi zeci de articole fragmentare și sute de instrucțiuni despre cum să piratați Wi-Fi, cei care suferă sunt invitați să vizioneze videoclipul de antrenament cu selectarea parolei „qwerty123”, dar eu nu am încă a întâlnit un ghid cu drepturi depline care se numește „de la și către” pe acest subiect. Ceea ce am decis să fac exact.

Capitolul 1

Să vedem de ce cetățenii respectabili (și nu așa) încearcă să pirateze Wi-Fi-ul unui vecin? Deci, ar putea exista mai multe motive pentru aceasta:

- Internet gratuit. Da, da, mii de școlari din era conexiunilor fido și modem, acum aproximativ cincisprezece ani, au căutat fără succes în motoarele de căutare același „cracker de internet” magic, descarcând tone întregi de troieni și alte spirite rele pe computerele lor personale. Accesul gratuit la Web a fost visul suprem al unei întregi generații. Acum situația s-a schimbat semnificativ, tarife nelimitate ieftine sunt disponibile aproape peste tot, dar a avea un canal de rezervă într-o rezervă de 24 de ore în cazul în care furnizorul tău lipește brusc flipper-urile împreună nu va răni nimănui. În plus, există adesea situații precum „uite, el are un canal mai larg decât voi avea eu”, care pare să sugereze și utilitatea a ceea ce se întâmplă.

- Călători (și marinari în special). Când Wi-Fi într-un hotel costă 5 euro pe oră, iar comunicarea cu Patria este necesară în mod constant și de preferință în cameră și gratuit, simți mai mult ca niciodată valoarea practică a Wi-Fi-ului stricat. Nu cred că are nevoie de prea multe comentarii.

- Furisarea traficului victimei și piratarea ulterioară a conturilor de e-mail, rețelelor sociale, asec și alte huliganism. Având o parolă Wi-Fi la îndemână, suntem capabili să decriptăm tot traficul transmis „over the air”, inclusiv sesiunile de autentificare pe diferite site-uri, cookie-uri și multe altele.

- spionaj industrial. În prezent, Wi-Fi-ul de birou, setat rapid de un administrator cu mâna strâmbă, este pentru o persoană pricepută doar ușa din față către rețeaua LAN a organizației și acolo puteți găsi atât de multe lucruri interesante, de la adulmecare elementar de corespondență și asec până la secret. documente în foldere partajate și depozite de fișiere.

- Pentesting (din engleză penetration testing - penetration testing). Pentesterii sunt în esență aceiași hackeri (și deseori sunt), dar care acționează la ordinea și cu acordul proprietarului rețelei. Sarcinile lor includ verificarea securității rețelei și a rezistenței la pătrunderea din exterior (sau întreruperea activității acesteia din interior). Având în vedere costul unor astfel de servicii, este puțin probabil ca vecinul tău să angajeze un astfel de specialist (cu excepția cazului în care, desigur, el este un oligarh), dar printre proprietarii de întreprinderi mari și mijlocii care sunt nedumeriți de securitatea IT. structurile întreprinderilor lor, cererea pentru astfel de servicii este foarte mare.

După ce aruncați o privire rapidă la întreaga listă de motive și cântăriți toate argumentele pro și contra, puteți trece în siguranță ... nu, nu la partea practică și nu la procedurile de apă, ci mai întâi la pregătirea teoretică.

Capitolul 2. WEP, WPA, HMAC, PBKDF2 și multe alte cuvinte înfricoșătoare

În zorii dezvoltării accesului wireless, în 1997, oamenii de știință britanici nu s-au deranjat cumva cu problemele de securitate prea mult, crezând naiv că criptarea WEP pe 40 de biți cu o cheie statică ar fi mai mult decât suficientă, LOL. Dar hackerii rău intenționați, împreună cu matematicieni talentați (printre ei s-a remarcat și compatriotul nostru Andrey Pyshkin, ceea ce este frumos) și-au dat seama rapid ce se întâmplă, iar rețelele protejate chiar și de o cheie WEP lungă de până la 104 biți au început curând să fie echivalate. pentru a le deschide dintr-un motiv oarecare... Cu toate acestea, odată cu dezvoltarea cunoștințelor de calculatoare în rândul populației generale, acum a devenit aproape mai dificil să găsești o rețea WEP decât una deschisă, așa că ne vom concentra pe WPA/WPA2 mai obișnuit (adică omniprezent).

Principala concepție greșită a clasei muncitoare este „Eu folosesc WPA2, nu poate fi piratat”. În viață, totul este complet diferit. Faptul este că procedura de autentificare (acest cuvânt groaznic înseamnă verificarea faptului că clientul este „al tău”) a unui client de rețea wireless atât în WPA, cât și în WPA2 este împărțită în două subspecii mari - simplificate pentru uz personal (WPA-PSK, PreShared Key). , adică autorizarea cu parolă) și cu drepturi depline pentru rețelele wireless ale întreprinderilor (WPA-Enterprise sau WPA-EAP). A doua opțiune presupune utilizarea unui server de autorizare special (cel mai adesea este RADIUS) și, spre meritul dezvoltatorilor, nu are probleme evidente de securitate. Ce nu se poate spune despre versiunea „personală” simplificată. La urma urmei, parola stabilită de utilizator este de obicei constantă (amintiți-vă ultima dată când ați schimbat parola pe Wi-Fi și este transmisă, deși într-o formă distorsionată, în aer, ceea ce înseamnă că poate fi auzită nu numai de către cel căruia îi este destinat. Desigur, dezvoltatorii WPA au ținut cont de experiența amară a implementării WEP și au umplut procedura de autorizare cu diverși algoritmi dinamici care împiedică un hacker obișnuit să citească rapid parola „pe aer”. , bineînțeles că nu este parola în sine care este transmisă prin aer de la un laptop (sau orice ai) la punctul de acces și ceva mizerie digitală (hackerii și simpatizanții numesc acest proces o „strângere de mână”, din engleza strângere de mână - „ strângere de mână”), obținut prin mestecarea unui număr aleator lung, a unei parole și a unui nume de rețea (ESSID) folosind o pereche de algoritmi iterativi complecși din punct de vedere computațional PBKDF2 și HMAC (s-a remarcat în special PBKDF2, care constă în efectuarea secvenţială a patru mii de transformări hash peste parola + combinație ESSID). Scopul principal al dezvoltatorilor WPA a fost să complice cât mai mult viața coolhackerilor și să excludă posibilitatea ghicirii rapide a parolei prin forță brută, deoarece pentru aceasta ar fi necesar să se calculeze convoluția PBKDF2 / HMAC pentru fiecare opțiune de parolă, care , având în vedere complexitatea de calcul a acestor algoritmi și numărul de combinații posibile de caractere din parolă (și ele, i.e. caractere, parola WPA poate fi de la 8 la 63) va dura exact până la următorul big bang, sau chiar mai mult. Cu toate acestea, ținând cont de dragostea utilizatorilor neexperimentați pentru parole precum „12345678”, în cazul WPA-PSK (și deci cu WPA2-PSK, vezi mai sus), așa-numitul atac de dicționar este destul de posibil, care constă în enumerarea de pre-pregătit întâlnit cel mai frecvent câteva miliarde de parole, iar dacă dintr-o dată o convoluție PBKDF2/HMAC cu una dintre ele dă exact același răspuns ca în strângerea de mână interceptată - bingo! avem parola.

Toate matanele de mai sus nu au putut fi citite, cel mai important lucru va fi scris în următoarea propoziție. Pentru a sparge cu succes WPA / WPA2-PSK, trebuie să obțineți o înregistrare de înaltă calitate a procedurii de schimb de chei între client și punctul de acces („strângere de mână”), să cunoașteți numele exact al rețelei (ESSID) și să utilizați un atac de dicționar, cu excepția cazului în care, bineînțeles, vrem să îmbătrânim înainte de a număra bruta prin toate combinațiile de parole care încep cu „a”. Acești pași vor fi discutați în capitolele următoare.

Capitolul 3. De la teorie la practică.

Ei bine, după ce am acumulat o cantitate suficientă de cunoștințe teoretice, să trecem la exerciții practice. Pentru a face acest lucru, stabilim mai întâi de ce avem nevoie de la hardware și ce software trebuie să fie încărcat în acest hardware.

Chiar și cel mai mort netbook va fi capabil să intercepteze strângeri de mână. Tot ceea ce este necesar de la el este un port USB gratuit pentru conectarea adaptorului Wi-Fi „corect” (puteți, desigur, să-l prindeți cu cel încorporat, dar asta numai dacă vă atacați vecinul căminului, deoarece Semnalul slab al adaptorului încorporat și antena sa de neînțeles este puțin probabil să poată străpunge cel puțin un perete normal de beton, ca să nu mai vorbim de câteva sute de metri de victimă, care este foarte de dorit să reziste pentru a nu arde. Un avantaj foarte bun al unui netbook poate fi greutatea sa redusă (dacă trebuie să lucrezi pe drum) și capacitatea de a rula pe baterie timp îndelungat.ghicirea parolei pentru puterea de calcul a unui netbook (și a unui -laptop cu adevărat) nu va mai fi suficient, dar despre asta vom vorbi puțin mai târziu, acum trebuie să ne concentrăm asupra strângerii de mână și a metodelor de prindere a acesteia.

Puțin mai sus, am menționat adaptorul Wi-Fi „corect”. De ce este atât de „corect”? În primul rând, trebuie să aibă o antenă externă cu un câștig de cel puțin 3 dBi, de preferință 5-7 dBi, conectată printr-un conector (acest lucru va permite, dacă este necesar, să se conecteze o antenă externă direcțională în locul unui pin obișnuit și astfel crește semnificativ distanța letală până la victimă), adaptorul de putere pentru semnal de ieșire trebuie să fie de cel puțin 500 mW (sau 27 dBm, ceea ce este același). De asemenea, nu merită să urmăriți prea mult puterea adaptorului, deoarece succesul interceptării unei strângeri de mână depinde nu numai de cât de tare strigăm în aer, ci și de cât de bine auzim răspunsul victimei, iar acesta este de obicei un laptop obișnuit. (sau și mai rău, un smartphone) cu toate deficiențele Wi-Fi-ului său încorporat.

Dintre șoferii din toate generațiile, cei mai „corecți” sunt adaptoarele de la compania taiwaneză ALPHA Network, de exemplu AWUS036H sau similar. Pe lângă alfa, produsele TP-LINK, de exemplu, TL-WN7200ND, sunt destul de funcționale, deși costă jumătate mai mult decât alfa, iar mii de modele de la alți producători sunt similare între ele ca două picături de apă, deoarece există nu sunt atât de multe chipset-uri Wi-Fi în natură și multe altele.

Așadar, ne-am dat seama de hardware, laptopul este încărcat și gata pentru exploatare, iar adaptorul necesar a fost achiziționat în cel mai apropiat magazin de calculatoare. Acum câteva cuvinte despre software.

Din punct de vedere istoric, cel mai comun sistem de operare pe laptopurile noastre a fost și este încă Windows. Acesta este principalul necaz al wardriverului. Cert este că pentru majoritatea adaptoarelor cușer (sau mai degrabă, chipset-urile lor) nu există șurubelnițe normale cu suport pentru funcții vitale - modul de monitorizare și injecție de pachete, care transformă laptopul într-o potențială victimă, dar nu într-un vânător de strângere de mână. Pentru dreptate, trebuie remarcat faptul că unele cipuri sunt încă acceptate de CommView, un program Windows foarte popular în cercuri înguste, dar lista lor este atât de slabă în comparație cu costul programului în sine (sau cu remușcarea persoanei care a descărcat fișierul cracat). versiune), care descurajează imediat dorința de a face „asta” sub Windows . În același timp, o cale de ieșire a fost inventată de mult și fără a aduce atingere sănătății laptopului dvs. - aceasta este o distribuție specială BackTrack Linux, în care întreținătorii au împachetat cu atenție nu numai toate driverele de chipset Wi-Fi de care avem nevoie cu toate feluri de funcții complicate, dar și setul complet de utilități ale pachetului aircrack-ng, (care va veni la îndemână în curând) și o mulțime de alte lucruri utile.

Așadar, descărcați versiunea actuală a BackTrack 5R1 (în continuare BT5 sau pur și simplu BT în general, pentru că va trebui să revenim la acest nume de mai multe ori): http://www.backtrack-linux.org/downloads/

Nu este deloc necesar să ne înregistrăm, selectăm managerul de ferestre după gustul nostru (WM Flavour - Gnome sau KDE), arhitectura laptopului nostru (probabil 32 de biți), Imagine - ISO (nu avem nevoie de mașini virtuale) , și metoda de pornire - direct (Direct) sau printr-un tracker torrent (Torrent). Distribuția este o imagine Live-DVD, de exemplu. disc de pornire, astfel încât să îl puteți tăia într-un gol și să porniți, sau să petreceți puțin mai mult timp și calorii și să faceți o unitate flash USB bootabilă folosind acest utilitar: Universal USB Installer (descărcați aici: www.pendrivelinux.com). Frumusețea evidentă a celei de-a doua soluții este că puteți crea o partiție persistentă pe unitatea flash cu capacitatea de a salva fișiere, ceea ce va fi util în viitor. Nu mă voi opri chiar asupra procesului de creare a unei unități flash USB bootabile, voi spune doar că este de dorit ca volumul acesteia să fie de cel puțin 4 GB.

Introducem unitatea flash USB (disc, sau orice ai avut acolo) în laptop și pornim de pe acesta. Voila, avem un desktop BT5 înfricoșător și teribil (și de fapt teribil de frumos)! (Când vi se cere un nume de utilizator și o parolă, introduceți root și respectiv toor. Dacă desktopul nu apare, dați comanda startx. Dacă nu apare din nou, atunci nu este destinul vostru să lucrați în Linux, fumați manuale).

BackTrack: Termină-l!

Deci, totul încărcat perfect, începem să studiem ce avem unde. Mai întâi, să găsim adaptorul nostru Wi-Fi, pentru aceasta deschidem o fereastră de linie de comandă (Terminal sau Konsole, în funcție de tipul de manager de ferestre) și dăm comanda

Codul:

[email protected]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/orice Mod: Punct de acces gestionat: Neasociat Tx-Power=14 dBm Limită lungă de reîncercare:7 RTS thr:off Fragment thr:off Cheie de criptare:off Gestionare energie:off wlan1 IEEE 802.11bgn ESSID:off/orice Mod: Punct de acces gestionat: Neasociat Tx-Power=20 dBm Limită lungă de reîncercare:7 RTS thr:off Fragment thr:off Cheie de criptare:off Gestionare energie:off

Grozav, adaptorul nostru este vizibil ca wlan1 (wlan0 este un adaptor pentru laptop încorporat, îl puteți dezactiva complet pentru a nu interfera). Transferăm wlan1 din modul Gestionat în modul Monitor:

Codul:

[email protected]:~# airmon-ng start wlan1

si vezi ce se intampla:

Codul:

[email protected]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/orice Mod: Punct de acces gestionat: Neasociat Tx-Power=14 dBm Limită lungă de reîncercare:7 RTS thr:off Fragment thr:off Cheie de criptare:off Gestionare energie:off wlan1 Mod IEEE 802.11bgn:Monitor Tx-Power=20 dBm Limită lungă de reîncercare:7 RTS thr:off Fragment thr:off Gestionare energie:off

Doar grozav, dar de ce TX-Power (putere de transmisie) are doar 20 dBm? Avem un adaptor de 27 dBm? Să încercăm să adăugăm putere (principalul lucru aici este să nu exagerăm):

Codul:

[email protected]:~# iwconfig wlan1 txpower 27 Eroare pentru cererea wireless „Set Tx Power” (8B26): SET a eșuat pe dispozitivul wlan1; argument invalid.

Și aici suntem înțeleși de prima dezamăgire - este imposibil să setați puterea mai mult de 20 dBm! Acest lucru este interzis de legile multor țări, dar nu și din Bolivia! S-ar părea că Bolivia are de-a face cu asta, dar:

Codul:

[email protected]:~# iw reg set BO [email protected]:~# iwconfig wlan1 txpower 27

… și totul merge bine, Bolivia ne-a ajutat foarte mult, datorită ei pentru asta.

Ce avem in aceasta etapa? Adaptorul nostru puternic Wi-Fi este setat la putere maximă în modul monitor și așteaptă comenzi pe interfața mon0. Este timpul să priviți în jur și să ascultați emisiunea. E foarte simplu:

Codul:

[email protected]:~# airdump-ng mon0

Acum toți ochii sunt pe ecran!

Încercuită cu roșu este o rețea cu WEP - o raritate în zilele noastre

În colțul din stânga sus puteți vedea cum sunt scanate canalele (dacă trebuie să reparați canalul, trebuie să apelați airodump-ng cu tasta --channel<номера каналов через запятую>), apoi există un tabel al rețelelor găsite care indică (de la stânga la dreapta): BSSID (adresa MAC a rețelei), nivelul de recepție a semnalului în dBm (depinde de sensibilitatea receptorului, la adaptoare bune -80 dBm este destul de nivel normal), numărul de cadre Beacon primite (acestea sunt pachete de difuzare care transportă informații despre rețea), numărul de pachete de date primite și rata de recepție (pachete pe secundă), canalul pe care emite punctul de acces, viteza a punctului de acces în megabiți, tipul de autentificare (OPN - rețea deschisă, WEP, WPA, WPA2), tipul de criptare, literele magice PSK în cazul WPA/WPA2 (detaliile sunt descrise mai sus în capitolul 2) și, în final , numele rețelei, adică ESSID-ul acesteia.

Chiar sub tabelul principal se află un tabel cu asociațiile actuale ale clienților cu punctele de vânzare. Privind în perspectivă, observ că este și important, deoarece poate fi folosit pentru a determina activitatea și adresele MAC ale clienților pentru deconectarea ulterioară a acestora.

Din poza de mai sus rezultă că avem ceva de prins – sunt puncte de acces și clienți cu semnal bun. Rămâne să alegeți o victimă (pentru ca fișierul să nu se umfle prea mult, puteți înregistra pachete dintr-un singur punct de acces dând cheia -bssid

Codul:

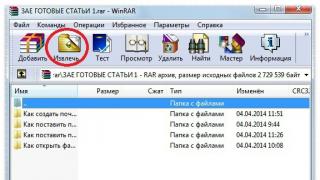

[email protected]:~# mkdir /mnt [email protected]:~# mount /dev/sda1 /mnt [email protected]:~# cd /mnt

unde / dev / sda1 este fișierul de dispozitiv al unității flash externe (în cazul dvs., puteți găsi de unde este preluată unitatea flash, săpat în ieșirea comenzii dmesg).

De exemplu, să rulăm airodump-ng pentru a scrie pachete dintr-o singură rețea din listă în fișierul testcap.cap:

Codul:

[email protected]:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

Acum puteți turna o ceașcă de cafea și mesteca un sandviș, așteptând până când următorul client dorește să se atașeze la punctul de acces și să ne dea râvnita strângere de mână. Apropo, după primirea unei strângeri de mână, în colțul din dreapta sus va apărea un mesaj de avertizare: strângere de mână WPA: A0:21:B7:A0:71:3C. Totul, treaba este gata și poți trece la capitolul următor.

Când toate sandvișurile sunt mâncate, cafeaua nu mai iese și strângerea de mână încă lipsește, îmi vine în minte un gând strălucitor că ar fi bine să grăbim clientul cu strângerea de mână. Pentru a face acest lucru, pachetul aircrack-ng include o utilitate specială care vă permite să trimiteți clienților solicitări de dezasociere (deconectare) de la punctul de acces, după care clientul va dori să se conecteze din nou și tocmai asta așteptăm. Acest utilitar se numește aireplay-ng și trebuie să îl rulați într-o fereastră separată în paralel cu lansarea airodump-ng, astfel încât să puteți înregistra rezultatele muncii dvs. în același timp. Începem dezasociera:

Codul:

[email protected]:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

unde este evident ca desfasuram 5 sesiuni de dezasociere a clientului 00:24:2b:6d:3f:d5 de la punctul de acces cu BSSID a0:21:b7:a0:71:3c (am luat adresa clientului de la tabelul de asociere airodump-ng de jos, nu îl puteți specifica deloc, atunci deconectarea se va efectua printr-o cerere de difuzare, care nu este atât de eficientă pe cât ne-am dori).

După efectuarea unei astfel de proceduri (și nimic nu ne împiedică să o repetăm încă o dată pentru orice eventualitate), probabilitatea de a prinde o strângere de mână crește semnificativ.

Acum cel mai important lucru. Tot ceea ce este descris mai sus a fost descris doar în scopuri educaționale. Și totul pentru că pachetul aircrack-ng include o utilitate atât de minunată precum besside-ng, care efectuează automat toate operațiunile de mai sus, pirata WEP în sine și salvează strângerile de mână WPA într-un fișier separat. Rularea acestui utilitar este ușor de dezonorat:

Codul:

[email protected]:~# lângă-ng mon0

Și e tot! După ce ați dat această comandă magică, acum puteți doar să stați și să urmăriți rezultatele activității ei viguroase, bucurându-vă pentru toate strângerile de mână care sosesc și sosesc (ele sunt salvate în folderul curent din fișierul wpa.cap, iar jurnalul este scris în lângă.fișierul jurnal). Parolele din rețelele WEP sparte de besside-ng pot fi găsite și în jurnalul său.

Ei bine, ca urmare a muncii gigantice depuse, am acumulat fișiere *.cap care conțin strângeri de mână și putem trece în siguranță la capitolul patru. Dar să vedem totuși ce am prins și să evaluăm calitatea strângerii de mână.

Puteți evalua rapid dacă există strângeri de mână în fișierul cu cel mai simplu apel la aircrack-ng:

Codul:

aircrack-ng<имя файла>

Dacă există o strângere de mână, aircrack-ng va afișa BSSID, ESSID și numărul de strângeri de mână pentru fiecare rețea:

aircrack-ng vede strângerea de mână linksys, frate

Cu toate acestea, am menționat mai sus că aircrack-ng poate evalua doar prezența unei strângeri de mână, iar acest lucru nu este un accident. Cert este că aircrack-ng nu are un parser EAPOL bun și poate arăta cu ușurință prezența unei strângeri de mână acolo unde nu există (sau, mai precis, există, dar nu funcționează). Să ne scufundăm mai adânc în pachetele EAPOL folosind Wireshark (pentru cititorii leneși și nu prea curioși, puteți sări peste timpul prețios și să treceți la capitolul 4).

Deschideți fișierul nostru *.cap în Wireshark și setați expresia

Codul:

(eapol || wlan.fc.type_subtype == 0x08) && nu este incorect

ca un filtru pentru a vedea doar pachetele care ne intereseaza printre mormanul de gunoaie.

Iată-le, strângeri de mână

Deci ce vedem? Primul pachet din listă este cadrul Beacon, care transportă informații despre rețeaua wireless. Este acolo și indică faptul că rețeaua se numește „dlink”. Se întâmplă ca frame-ul Beacon să nu fie în fișier, atunci pentru a realiza un atac trebuie să cunoaștem sigur ESSID-ul rețelei și ținând cont de faptul că este sensibil la majuscule (da, 'dlink') , „Dlink” și „DLINK” sunt trei ESSID-uri diferite!) și, de exemplu, pot conține spații în locurile cele mai neașteptate, cum ar fi la sfârșit. În acest caz, setarea unui ESSID incorect pentru atac este sortită eșecului - parola nu va fi găsită chiar dacă este în dicționar! Deci prezența unui cadru Beacon în fișierul de strângere de mână este un plus evident.

Urmează în fișier pachetele cheie EAPOL, din care constă strângerea de mână în sine. În general, o strângere de mână EAPOL cu drepturi depline ar trebui să conțină patru pachete consecutive, de la msg (1/4) la msg (4/4), dar în acest caz nu am fost prea norocoși, am reușit să interceptăm doar primele două perechi formate de msg (1/4) și msg(2/4). Frumusețea este că în ele sunt transmise toate informațiile despre hash-ul parolei WPA-PSK și ei sunt necesari pentru a efectua atacul.

Să aruncăm o privire atentă la prima pereche de msg(1/4) și msg(2/4) (încercuite în caseta roșie). În ele, punctul de acces (Stație) 02:22:B0:02:22:B0 trimite un număr aleatoriu ANonce către client (Client) 00:18:DE:00:18:DE în primul pachet al EAPOL handshake și primește înapoi SNonce și MIC, calculate de client pe baza ANonce primite. Dar atenție la intervalul de timp dintre msg (1/4) și msg (2/4) - este aproape o secundă întreagă. Este foarte mult și este foarte posibil ca pachetele msg (1/4) și msg (2/4) să se refere la strângeri de mână diferite (ceea ce cu siguranță va duce la imposibilitatea ghicirii parolei chiar dacă aceasta este în dicționar) , iar neavând pachete de control msg în interceptare ( 3/4) și msg (4/4) este imposibil să verifici acest lucru. Prin urmare, prima strângere de mână are o calitate foarte dubioasă, deși pare destul de validă.

Din fericire, în acest caz avem o altă pereche de pachete msg (1/4) și msg (2/4) cu un interval de timp de doar 50 de milisecunde între ele. Acest lucru indică cel mai probabil că aparțin aceleiași strângeri de mână, așa că le vom alege pentru atac. Marcați cadrul Beacon și aceste pachete făcând clic pe butonul din dreapta al mouse-ului și selectând Marcați pachet (comutați) și salvați-le într-un fișier nou selectând elementul de meniu „Salvare ca...” și fără a uita să bifați Pachetele marcate:

Să păstrăm banii noștri câștigați cu greu!

În încheierea capitolului, vreau să remarc că se recomandă în continuare folosirea unor strângeri de mână „în drepturi” pentru atac, având un cadru Beacon și întreaga secvență de pachete EAPOL de la primul până la al patrulea. Pentru a face acest lucru, echipamentul dumneavoastră Wi-Fi trebuie să „audă” foarte bine atât punctul de acces, cât și clientul. Din păcate, în viața reală acest lucru nu este întotdeauna posibil, așa că trebuie să faceți compromisuri și să încercați să „reviți” manual strângerile de mână pe jumătate moarte, așa cum a fost demonstrat mai sus.

Capitolul 4. De la strângere de mână la parolă.

Un cititor atent a înțeles de mult că spargerea WPA, chiar și cu o strângere de mână și mâinile directe ale atacatorului, este asemănătoare cu o loterie, care este organizată de proprietarul punctului de acces, care atribuie o parolă. Acum, având în mâini o strângere de mână mai mult sau mai puțin de înaltă calitate, următoarea noastră sarcină este să ghicim tocmai această parolă, de exemplu. practic câștigă la loterie. Este o idee deloc că nimeni nu poate garanta un rezultat favorabil, dar statisticile inexorabile arată că cel puțin 20% dintre rețelele WPA sunt sparte cu succes, așa că nu disperați, treceți la treabă, prieteni! În primul rând, trebuie să vă pregătiți un dicţionar. Un dicționar WPA este un fișier text simplu care conține o parolă posibilă pe linie. Având în vedere cerințele privind parola WPA, parolele posibile trebuie să aibă cel puțin 8 și nu mai mult de 63 de caractere și pot consta numai din cifre, litere latine mari și mici și caractere speciale precum [email protected]#$% etc. (apropo, un astfel de alfabet este considerat destul de extins). Și dacă totul este clar cu limita inferioară a lungimii parolei (cel puțin 8 caractere și un punct), atunci cu cea superioară totul nu este atât de simplu. Schimbarea unei parole de dicționar de 63 de caractere este un exercițiu complet stupid, așa că este perfect rezonabil să limitați parola dicționarului la o lungime maximă de 14-16 caractere. Un dicționar de înaltă calitate (pentru care se oferă o rată de succes de 20%) cântărește mai mult de 2 GB și conține aproximativ 250 de milioane de parole posibile cu o lungime de 8-16 caractere în intervalul specificat. Ce ar trebui inclus în aceste combinații de parole posibile? În primul rând, fără ambiguitate, întregul interval numeric de opt cifre, care, conform statisticilor, reprezintă aproape jumătate din toate parolele dezvăluite. La urma urmei, diferite date se potrivesc perfect în 8 cifre, de exemplu, 05121988. Un format digital complet de opt cifre are 10 ^ 8 = 100 de milioane de combinații, ceea ce în sine este destul de mult. În plus, dicționarul de luptă al wardriverului trebuie să includă în mod necesar cuvintele folosite cel mai des ca parole, de exemplu, internet, parolă, qwertyuiop, nume etc., precum și mutațiile acestora cu sufixe populare de extensie a parolei (singurul lider în acest domeniu este desigur sufixul 123). Acestea. dacă parola Diana este prea scurtă pentru a fi conformă WPA, un utilizator plin de resurse o va introduce în cele mai multe cazuri la diana123, crescând astfel (în ochii lui experimentați) securitatea parolei. Există, de asemenea, câteva zeci de astfel de sufixe populare. Dacă construiți singur un dicționar, puteți căuta pe google cuvintele cheie din lista de cuvinte wpa și puteți descărca un dicționar gata făcut (nu uitați de direcționare, deoarece ar fi destul de naiv să sperați la succes urmărind o strângere de mână chinezească printr-un dicționar rus și invers) sau căutați una potrivită aici în acest thread.

și așa puteți folosi crunch pentru a crea diferite combinații de cuvinte de bază

După ce am pregătit un fel de dicționar (să-l numim wordlist.txt pentru claritate), trecem direct la selectarea unei parole. Rulați aircrack-ng cu următoarele opțiuni:

Codul:

[email protected]:~# aircrack-ng -e

Ura! Parola dicționarului găsită în 3 secunde! (Dacă ar fi atât de ușor...)

În captura de ecran de mai sus, aircrack-ng a găsit parola (care era cuvântul dicționar) în doar 3 secunde. Pentru a face acest lucru, a încercat 3740 de parole posibile cu o rată de 1039 de parole pe secundă. Totul ar fi bine, dar aici cititorul atent ar trebui să se încordeze destul de mult, pentru că mai devreme vorbeam despre un dicționar de 250 de milioane de parole posibile! Calcul rapid 250 * 10 ^ 6 împărțit la 1039 și obținem... aproximativ 240 de mii de secunde, adică 66 de ore, adică aproape trei zile! Cam atât va dura laptopul tău să calculeze dicționarul de bază de 2 GB (cu excepția cazului în care, desigur, ai noroc și parola nu este găsită undeva la mijlocul procesului). Astfel de intervale de timp gigantice sunt dictate de viteza redusă a calculelor, datorită complexității de calcul ridicate a algoritmilor încorporați în procedura de autentificare WPA. Ce putem spune despre dicționarele mari, de exemplu, un digital complet de nouă cifre conține deja 900 de milioane de combinații și va necesita câteva săptămâni de calcule pentru a ne asigura că (cel puțin) parola nu este găsită

O astfel de situație de perdant nu a putut decât să tulbure mințile iscoditoare ale hackerilor și, în curând, a fost găsită o cale de ieșire. GPU-urile au fost folosite pentru calculul în flux. Unitatea de procesare grafică (GPU) este inima acceleratorului tău 3D, un cip cu sute (sau chiar mii) de procesoare de flux care vă permite să distribuiți numeroase, dar elementare operațiuni de hashing a parolelor și, prin urmare, să accelerați procesul de forță brută cu ordine de mărime. . Pentru a nu fi nefondat, voi spune că ATI RADEON HD 5870 overclockat este capabil să atingă o viteză de 100.000 de parole pe secundă, iar acesta este deja un salt tangibil (cu două ordine de mărime) înainte în comparație cu aircrack-ng. .

Monster ATI RADEON 6990 - 3000 de shadere, 165.000 de parole WPA pe secundă. Cine este mai mare?

Desigur, astfel de numere sunt tipice doar pentru adaptoarele ATI RADEON de top (NVIDIA cu tehnologia sa CUDA depășește sincer ATI în ceea ce privește forța brută WPA datorită avantajelor arhitecturale evidente ale acestuia din urmă). Dar trebuie să plătești pentru tot, un adaptor bun costă bani frumoși și mănâncă multă energie. În plus, trebuie să monitorizați cu atenție overclockarea și răcirea GPU-ului, fără a ceda provocărilor adevăraților jucători care își conduc adaptoarele până când artefactele apar pe ecran. La urma urmei, pentru ei, artefactele (și, de fapt, erorile hardware ale calculatoarelor GPU din cauza funcționării la frecvențe extreme) sunt doar gunoi trecător pe ecran, iar pentru noi sunt pline de o parolă ratată.

Ca parte a articolului pentru începători, probabil că nu mă voi adânci în sălbăticia instalării SDK-ului ATI și pyrit pentru Linux (voi observa doar că acesta este în continuare același sekas), deoarece. acest lucru este suficient pentru un articol separat (din care există multe pe internet), iar publicul țintă, și anume fericiții proprietari ai radeons de top, nu este atât de mare și pot găsi cu ușurință materialul necesar singuri.

În mod paradoxal, ghicirea parolelor WPA asistată de GPU este cea mai potrivită pentru Windows. Faptul este că driverele adaptoarelor video joacă un rol semnificativ în acest proces, versiunilor de Windows cărora dezvoltatorii acordă mult mai multă atenție decât driverele pentru Linux și alte sisteme de operare, iar acest lucru nu este o coincidență, deoarece acestea sunt concentrate în principal pe nevoile de jucătorii. Două programe pot face selectarea parolei WPA sub Windows - auditorul comercial Elcomsoft Wireless Security (sau pur și simplu EWSA) și utilitarul de consolă hashcat-plus din pachetul hashcat by Atom (spre bucuria generală a utilizatorilor Windows, există și o interfață grafică pentru acesta , dar pur și simplu vorbind, o interfață de fereastră separată). Vom lua în considerare utilizarea acestor programe particulare mai jos și, în același timp, vom compara caracteristicile lor calitative și, în special, va fi viteza de enumerare pe care fiecare dintre ele o va dezvolta în condiții egale, și anume pe același computer cu aceleași drivere și unul. și același dicționar.

Trebuie să începeți prin a găsi și instala cele mai recente drivere pentru placa dvs. video (sau cel puțin să vă asigurați că aveți deja cea mai recentă versiune instalată). Adepții adaptoarelor video verzi ar trebui să viziteze www.nvidia.com, în timp ce cei roșii merg pe calea de modă veche la www.ati.com, unde puteți selecta modelul dvs. de GPU din listă și puteți descărca drivere pentru versiunea dvs. de Windows. Nu voi acorda prea multă atenție procedurii de instalare a driverelor, probabil că ați mai făcut acest lucru înainte și de mai multe ori.

EWSA poate fi găsit (și achiziționat) pe site-ul web al dezvoltatorului - www.elcomsoft.com, doar rețineți că versiunea de încercare gratuită se zvonește că nu afișează parola găsită (versiunea normală „de încercare” poate fi găsită aici, nu uitați să eliminați de pe computer după ce l-ați încercat). Instalarea și configurarea EWSA nu ar trebui să cauzeze multe probleme, puteți selecta imediat limba rusă în meniu, în setările GPU asigurați-vă că GPU-urile dvs. sunt vizibile pentru program și sunt verificate (dacă GPU-urile nu sunt vizibile în listă, evident că aveți o problemă cu driverele) și, de asemenea, indicați programați dicționarele dvs. în setările dicționarelor.

Strângând toți caii...

Faceți clic pe „Import date -> Import TCPDUMP file” și selectați fișierul *.cap cu strângere de mână (programul le va verifica și va oferi să le marcheze pe cele pe care vrem să le atacăm), după care puteți face clic în siguranță pe „Launch attack -> Dictionary atac":

EWSA otakue (ei bine, ce viteză...)

În acest test, EWSA a arătat o viteză de doar 135.000 de parole pe secundă, deși pe baza configurației hardware, mă așteptam să văd o cifră de cel puțin 350 de mii.

Să comparăm munca EWSA cu concurentul său cu adevărat gratuit - hashcat-plus. Descărcați setul complet de hashcat-gui (care include deja consola hashcat-plus) de pe site-ul web al autorului și despachetați arhiva într-o locație convenabilă (nu este necesară instalarea). Rulați hashcat-gui32.exe sau hashcat-gui64.exe în funcție de bitness-ul Windows și răspundeți la prima întrebare ce GPU vom folosi - NVidia (CUDA) sau ATI RADEON (opțiunea numai pentru CPU, evident, nu ne va potrivi).

Când apare fereastra principală a programului, accesați fila oclHashcat-plus (sau cudaHashcat-plus în cazul NVidia). Există o subtilitate aici - hashcat nu poate analiza strângerile de mână EAPOL (deloc) și vă solicită să puneți hashuri WPA pe un platou de argint în propriul format *.hccap. Puteți converti un *.cap obișnuit în *.hccap folosind utilitarul aircrack-ng patched, dar nu descărcați din nou BT de dragul unui asemenea fleac! Spre bucuria noastră generală, dezvoltatorul hashcat a creat un convertor online convenabil, trebuie doar să încărcați fișierul dvs. *.cap cu o strângere de mână acolo și să specificați ESSID-ul, dacă există o strângere de mână în fișier, *.hccap gata pentru atac va fi returnat la tu.

Ne deplasăm mai departe - indicăm programului fișierul nostru * .hccap ca fișier Hash pentru atac, adăugăm fișiere de dicționar în fereastra Liste de cuvinte (puteți seta ordinea dorită a trecerii lor cu ajutorul săgeților), selectați WPA / WPA2 ca tipul Hash și faceți clic pe Start.

O fereastră de consolă ar trebui să apară odată cu lansarea versiunii selectate de hashcat-plus cu o mulțime de parametri și, dacă totul este în ordine, utilitarul va începe să funcționeze. În timpul calculului, puteți afișa starea curentă pe ecran apăsând tasta „s”, suspendați procesul apăsând „p” sau întrerupeți procesul apăsând „q”. Dacă hashcat-plus găsește brusc o parolă, cu siguranță vă va familiariza cu ea.

Rezultatul este 392.000 de parole pe secundă! Și aceasta este în acord foarte bun cu viteza teoretică implicită, bazată pe configurația sistemului.

Nu sunt un susținător sau oponent puternic al EWSA sau al hashcat-plus. Cu toate acestea, acest test arată în mod convingător că hashcat-plus se scalează mult mai bine atunci când se utilizează mai multe GPU-uri în același timp. Alegerea este a ta.

Recent, au apărut multe publicații „dezvăluitoare” despre piratarea unui alt protocol sau tehnologie care compromite securitatea rețelelor wireless. Este într-adevăr așa, de ce ar trebui să vă fie teamă și cum să faceți accesul la rețea cât mai sigur posibil? Cuvintele WEP, WPA, 802.1x, EAP, PKI înseamnă puțin pentru tine? Această scurtă prezentare generală va ajuta la reunirea tuturor tehnologiilor utilizate pentru criptarea și autorizarea accesului radio. Voi încerca să arăt că o rețea wireless configurată corespunzător este o barieră de netrecut pentru un atacator (până la o anumită limită, desigur).

Bazele

Orice interacțiune între un punct de acces (rețea) și un client wireless este construită pe:- Autentificare- modul în care clientul și punctul de acces se prezintă unul față de celălalt și confirmă că au dreptul de a comunica unul cu celălalt;

- criptare- ce algoritm de codificare al datelor transmise este utilizat, cum este generată cheia de criptare și când este schimbată.

Parametrii rețelei fără fir, în primul rând numele acesteia (SSID), sunt anunțați în mod regulat de către punctul de acces în pachete de semnalizare. Pe lângă setările de securitate așteptate, se transmit dorințe pentru QoS, pentru parametrii 802.11n, viteze acceptate, informații despre alți vecini și așa mai departe. Autentificarea determină modul în care clientul apare la obiect. Opțiuni posibile:

- deschis- așa-numita rețea deschisă, în care toate dispozitivele conectate sunt autorizate simultan

- impartit- autenticitatea dispozitivului conectat trebuie verificată cu o cheie/parolă

- EAP- autenticitatea dispozitivului conectat trebuie verificată prin protocolul EAP de către un server extern

- Nici unul- fără criptare, datele sunt transmise în clar

- WEP- Cifrare bazată pe RC4 cu diferite lungimi de chei statice sau dinamice (64 sau 128 de biți)

- CKIP- Înlocuirea proprietății Cisco pentru WEP, o versiune timpurie a TKIP

- TKIP- înlocuire îmbunătățită pentru WEP cu verificări și protecție suplimentare

- AES/CCMP- cel mai avansat algoritm bazat pe AES256 cu verificări și protecție suplimentare

Combinaţie Deschideți autentificare, fără criptare utilizat pe scară largă în sistemele de acces pentru oaspeți, cum ar fi furnizarea de acces la internet într-o cafenea sau un hotel. Pentru a vă conecta, trebuie doar să știți numele rețelei wireless. Adesea, o astfel de conexiune este combinată cu verificarea suplimentară pe Portalul Captiv prin redirecționarea cererii HTTP a utilizatorului către o pagină suplimentară unde puteți solicita confirmare (login-parolă, acord cu regulile etc.).

Criptare WEP compromis și nu poate fi folosit (chiar și în cazul cheilor dinamice).

Termeni folosiți în mod obișnuit WPAși WPA2 determina, de fapt, algoritmul de criptare (TKIP sau AES). Datorită faptului că adaptoarele client acceptă WPA2 (AES) de destul de mult timp, nu are sens să folosești criptarea folosind algoritmul TKIP.

Diferență între WPA2 Personalși WPA2 Enterprise este de unde provin cheile de criptare utilizate în mecanica algoritmului AES. Pentru aplicațiile private (acasă, mici), se utilizează o cheie statică (parolă, cuvânt cod, PSK (Pre-Shared Key)) cu o lungime minimă de 8 caractere, care este setată în setările punctului de acces și este aceeași pentru toți clienții acestei rețele fără fir. Compromisul cu o astfel de cheie (placută unui vecin, un angajat a fost concediat, un laptop a fost furat) necesită o schimbare imediată a parolei pentru toți utilizatorii rămași, ceea ce este realist doar în cazul unui număr mic dintre ei. Pentru aplicațiile corporative, după cum sugerează și numele, este utilizată o cheie dinamică, care este individuală pentru fiecare client care lucrează în acest moment. Această cheie poate fi actualizată periodic în timpul lucrului fără a întrerupe conexiunea, iar o componentă suplimentară este responsabilă pentru generarea acesteia - serverul de autorizare și aproape întotdeauna acesta este serverul RADIUS.

Toți parametrii de securitate posibili sunt rezumați în această placă:

| Proprietate | WEP static | WEP dinamic | WPA | WPA2 (întreprindere) |

| Identificare | Utilizator, computer, card WLAN | utilizator, computer |

utilizator, computer |

utilizator, computer |

| Autorizare |

Cheie partajată |

EAP |

EAP sau cheie partajată |

EAP sau cheie partajată |

Integritate |

Valoarea de verificare a integrității pe 32 de biți (ICV) |

ICV pe 32 de biți |

Cod de integritate a mesajelor (MIC) pe 64 de biți |

CRT/CBC-MAC (Cod de autentificare a înlănțuirii blocurilor de cifrat în mod contor - CCM) Parte a AES |

Criptare |

cheie statică |

cheia de sesiune |

Cheie per pachet prin TKIP |

CCMP (AES) |

Distribuția cheilor |

Singur, manual |

Segment de cheie principală (PMK) în pereche |

Derivat din PMK |

Derivat din PMK |

Vector de inițializare |

Text, 24 de biți |

Text, 24 de biți |

Vector extins, 65 de biți |

număr de pachet pe 48 de biți (PN) |

Algoritm |

RC4 |

RC4 |

RC4 |

AES |

Lungimea cheii, bit |

64/128 |

64/128 |

128 |

până la 256 |

Infrastructura necesară |

Nu |

RAZĂ |

RAZĂ |

RAZĂ |

Dacă totul este clar cu WPA2 Personal (WPA2 PSK), soluția corporativă necesită o atenție suplimentară.

WPA2 Enterprise

Aici avem de-a face cu un set suplimentar de protocoale diferite. Pe partea de client, o componentă software specială, solicitantul (de obicei o parte a sistemului de operare) interacționează cu partea de autorizare, serverul AAA. Acest exemplu arată funcționarea unei rețele radio unificate construite pe puncte de acces ușoare și un controler. În cazul utilizării punctelor de acces „cu creier”, punctul în sine poate prelua întregul rol de intermediar între clienți și server. În același timp, datele solicitantului client sunt transmise prin radio formate în protocolul 802.1x (EAPOL), iar pe partea controlerului sunt împachetate în pachete RADIUS.

Utilizarea mecanismului de autorizare EAP în rețeaua dvs. duce la faptul că, după autentificarea cu succes (aproape sigur deschisă) a clientului de către punctul de acces (împreună cu controlerul, dacă există), acesta din urmă cere clientului să autorizeze (să verifice autoritatea) de pe serverul de infrastructură RADIUS:

Utilizare WPA2 Enterprise necesită un server RADIUS în rețeaua dvs. Până în prezent, cele mai eficiente sunt următoarele produse:

- Microsoft Network Policy Server (NPS), fost IAS- configurabil prin MMC, gratuit, dar trebuie să cumpărați Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- configurabil printr-o interfață web, bogat în funcții, vă permite să creați sisteme distribuite și tolerante la erori, este costisitor

- FreeRADIUS- gratuit, configurat prin configurații text, nu este convenabil de gestionat și monitorizat

În același timp, controlorul monitorizează cu atenție schimbul de informații în curs și așteaptă autorizarea cu succes sau refuzul acestuia. Dacă are succes, serverul RADIUS poate trimite parametri suplimentari punctului de acces (de exemplu, în ce VLAN să plaseze abonatul, ce adresă IP să-i atribuie, profilul QoS etc.). La sfârșitul schimbului, serverul RADIUS permite clientului și punctului de acces să genereze și să schimbe chei de criptare (individuale, valabile doar pentru această sesiune):

EAP

Protocolul EAP în sine este containerizat, adică mecanismul de autorizare propriu-zis este dat la cheremul protocoalelor interne. În acest moment, următoarele au câștigat o distribuție semnificativă:- EAP-RAPID(Flexible Authentication via Secure Tunneling) - dezvoltat de Cisco; permite autorizarea prin login-parola transmisă în interiorul tunelului TLS între solicitant și serverul RADIUS

- EAP-TLS(Transport Layer Security). Utilizează o infrastructură de cheie publică (PKI) pentru a autoriza clientul și serverul (solicitantul și serverul RADIUS) prin certificate emise de o autoritate de certificare (CA) de încredere. Necesită emiterea și instalarea de certificate de client pentru fiecare dispozitiv wireless, deci este potrivit doar pentru un mediu corporativ administrat. Serverul de certificate Windows are facilități care permit unui client să-și genereze propriul certificat dacă clientul este membru al unui domeniu. Blocarea unui client se face cu ușurință prin revocarea certificatului acestuia (sau prin conturi).

- EAP-TTLS(Tunneled Transport Layer Security) este similar cu EAP-TLS, dar nu este necesar niciun certificat de client la crearea unui tunel. Într-un astfel de tunel, similar conexiunii SSL a browserului, se efectuează o autorizare suplimentară (folosind o parolă sau altceva).

- PEAP-MSCHAPv2(EAP protejat) - similar cu EAP-TTLS în ceea ce privește stabilirea inițială a unui tunel TLS criptat între client și server, necesitând un certificat de server. Ulterior, autorizarea are loc într-un astfel de tunel folosind binecunoscutul protocol MSCHAPv2.

- PEAP-GTC(Generic Token Card) - similar cu cel precedent, dar necesită carduri cu parolă unică (și infrastructura aferentă)

Toate aceste metode (cu excepția EAP-FAST) necesită un certificat de server (pe serverul RADIUS) emis de o Autoritate de Certificare (CA). În acest caz, certificatul CA în sine trebuie să fie prezent pe dispozitivul client din grupul de încredere (care este ușor de implementat folosind instrumentele de politică de grup din Windows). În plus, EAP-TLS necesită un certificat de client individual. Autentificarea clientului se realizează atât prin semnătură digitală, cât și (opțional) prin compararea certificatului furnizat de client serverului RADIUS cu cel pe care serverul l-a preluat din infrastructura PKI (Active Directory).

Suportul pentru oricare dintre metodele EAP trebuie să fie furnizat de către solicitant din partea clientului. Standardul încorporat Windows XP/Vista/7, iOS, Android oferă cel puțin EAP-TLS și EAP-MSCHAPv2, ceea ce face ca aceste metode să fie populare. Adaptoarele Intel Client pentru Windows vin cu un utilitar ProSet care extinde lista disponibilă. Clientul Cisco AnyConnect face același lucru.

Cât de fiabil este

La urma urmei, de ce are nevoie un atacator pentru a pătrunde în rețeaua ta?Pentru autentificare deschisă, Fără criptare este nimic. Conectat la rețea și totul. Deoarece mediul radio este deschis, semnalul se propagă în direcții diferite, nu este ușor să îl blocați. Dacă aveți adaptoarele client adecvate care vă permit să ascultați aerul, traficul de rețea este vizibil în același mod ca și când atacatorul s-ar fi conectat la fir, la hub, la portul SPAN al switch-ului.

Criptarea bazată pe WEP necesită doar timp de forță brută IV și unul dintre multele utilitare de scanare disponibile gratuit.

Pentru criptarea bazată pe TKIP sau AES, decriptarea directă este posibilă în teorie, dar în practică nu au existat cazuri de hacking.

Desigur, puteți încerca să ghiciți cheia PSK sau parola pentru una dintre metodele EAP. Atacurile comune asupra acestor metode nu sunt cunoscute. Puteți încerca să aplicați metode de inginerie socială sau

În acest articol, ne vom uita la decriptarea traficului WPA2-PSK folosind wireshark. Acest lucru va fi util atunci când aflați despre diferitele protocoale de criptare care sunt utilizate în rețelele fără fir. Topologia rețelei studiate este prezentată mai jos.

Înainte de a începe capturarea pachetelor, trebuie să știm canalul pe care funcționează punctul nostru de acces. Deoarece punctul meu de acces este un WLC 4400, pot obține aceste informații de la panoul de control. În caz contrar, puteți utiliza aplicația InSSIDer și puteți vedea ce canal folosește punctul dvs. de acces și SSID-ul acestuia. Folosesc 5GHz și aici este rezumatul 802.11a de mai jos (Dacă doriți să analizați 2.4GHz, atunci trebuie să utilizați comenzile pentru protocolul 802.11b)

AP Nume SubBand RadioMAC Stare Canal PwLvl SlotId -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64 : a0 : e7 : af : 47 : 40 ACTIVAT 36 1 1 |

Apoi trebuie doar să captăm pachete în rețeaua noastră wireless pe canalul CH 36 deoarece punctul meu de acces funcționează pe el. Folosesc BackTrack cu un adaptor USB pentru a captura pachete, vezi videoclipul de mai jos pentru detalii.

Este destul de simplu, trebuie doar să modificați câteva rânduri de cod în configurația adaptorului USB și să activați interfața monitorului pentru wireshark.

< strong >root@bt< / strong >:~#ifconfig < strong >root@bt< / strong >: ~ # ifconfig wlan2 sus < strong >root@bt< / strong >:~#ifconfig eth0 Link Encap : Ethernet HWaddr 00 : 21 : 9b : 62 : d0 : 4a UP BROADCAST MULTICAST MTU: 1500 Metric: 1 Pachete RX: 0 erori: 0 scăpat: 0 depășiri: 0 cadru: 0 Pachete TX : 0 erori : 0 scăpat : 0 depășiri : 0 purtător : 0 coliziuni : 0 txqueuelen : 1000 Octeți RX: 0 (0,0 B) Octeți TX: 0 (0,0 B) Întrerupere : 21 Memorie : fe9e0000 - fea00000 lo Link encap: Loopback local inet address: 127.0.0.1 Masca: 255.0.0.0 inet6 addr : :: 1 / 128 Domeniu : Gazdă UP LOOPBACK RUNNING MTU: 16436 Metric: 1 Pachete RX: 66 erori: 0 scăpat: 0 depășiri: 0 cadru: 0 Pachete TX : 66 erori : 0 scăpat : 0 depășiri : 0 purtător : 0 coliziuni : 0 txqueuelen : 0 Octeți RX: 4665 (4,6 KB) Octeți TX: 4665 (4,6 KB) Wlan2 Link Encap : Ethernet HWaddr 00 : 20 : a6 : ca : 6b : b4 UP BROADCAST MULTICAST MTU: 1500 Metric: 1 Pachete RX: 0 erori: 0 scăpat: 0 depășiri: 0 cadru: 0 Pachete TX : 0 erori : 0 scăpat : 0 depășiri : 0 purtător : 0 coliziuni : 0 txqueuelen : 1000 Octeți RX: 0 (0,0 B) Octeți TX: 0 (0,0 B) < strong >root@bt< / strong >: ~ # iwconfig wlan2 canal 36 root @ bt : ~ # iwconfig wlan2 IEEE 802.11abgn ESSID: oprit / orice Mod: Frecvență gestionată: 5,18 GHz Punct de acces: Neasociat Tx - Putere = 20 dBm Reîncercați limita lungă: 7 RTS thr: off Fragment thr: off Cheie de criptare: dezactivată Gestionare energie: oprit nu există extensii wireless. eth0 fără extensii wireless. < strong >root@bt< / strong >: ~ # airmon-ng start wlan2 S-au găsit 1 procese care ar putea cauza probleme. Dacă descărcarea aerului, redarea aerului sau reglarea aerului nu mai funcționează după într-o perioadă scurtă de timp, s-ar putea să doriți să ucideți (unii dintre) ei! Nume PID 1158 dhclient3 Driver pentru chipset de interfață wlan2 Atheros AR9170 carl9170 - [phy2] (modul monitor este activat pe mon0) |

După ce ați făcut pașii de mai sus, puteți deschide aplicația wireshark și selectați interfața „mon0” pentru capturarea pachetelor.

Aici puteți găsi o arhivă de pachete pe care adaptorul meu le-a compilat ( Puteți deschide fișierul cu wireshark și verificați-l singur. Dacă analizați acest fișier, puteți vedea mesajele „4-way handshake(EAPOL-Messages 1 to 4)” care au fost trimise după finalizarea fazei de autentificare deschisă (Solicitare de autentificare, Răspuns de autentificare, Solicitare de asociere, Răspuns de asociere). După încheierea strângerii de mână în 4 moduri, atât clientul, cât și punctul de acces încep să utilizeze transmisia de pachete criptate. De acum înainte, toate informațiile care sunt transmise în rețeaua dumneavoastră wireless sunt criptate folosind algoritmi CCMP / AES.

După cum puteți vedea în imaginea de mai jos, toate cadrele de date sunt criptate și nu puteți vedea traficul clar. Am luat ca exemplu cadrul cu numărul 103.

Înainte de a trece la decriptarea acestor cadre, este foarte important să înțelegeți că ați capturat corect „mesaje de strângere de mână în 4 direcții” în sniffer pe care le vom decripta folosind wireshark. Dacă nu ați reușit să capturați cu succes mesajul M1-M4, wireshark nu ar putea obține toate cheile pentru a ne decripta datele. Mai jos dau un exemplu în care cadrele nu au fost capturate corect în timpul procesului de „strângere de mână în 4 direcții” (Acest lucru s-a întâmplat când am folosit același adaptor USB cu analizatorul WiFi Fluke)

Apoi, accesați „Editare -> Preferințe -> Protocol -> IEEE 802.11” aici trebuie să selectați „Activați decriptarea”. Apoi faceți clic pe secțiunea „Chei de decriptare” și adăugați PSK-ul dvs. făcând clic pe „Nou”. Trebuie să selectați tipul de cheie „wpa-pwd” și apoi să adăugați PSK ca text.

SSIDLungime, 4096, 256)Acesta este PSK-ul pe 256 de biți care a fost introdus mai sus:

Am folosit o parolă text simplă pe care o puteți vedea mai jos. De asemenea, puteți utiliza o parolă simplă (fără numele dvs. SSID). În cazul Wireshark, încearcă întotdeauna să folosească cel mai recent SSID, este întotdeauna o practică bună să folosești

În configurația mea, am folosit PSK „Cisco123Cisco123” în specificația mea SSID ca „TEST1”. Acest document veți găsi mai multe detalii despre aceste setări.

După aceea, faceți clic pe „Aplicați”

După cum puteți vedea mai jos, acum puteți vedea traficul din cadrul cadrelor de date. Iată același cadru (103) pe care l-ați văzut înainte în format criptat, dar acum wireshark îl poate decripta.

Acum, dacă ne uităm mai departe, putem vedea că clientul primește o adresă IP prin DHCP (DORA–Discover,Offer,Request,ACK), apoi înregistrează CME (SKINNYprotocol), apoi stabilește un apel vocal (RTP). Acum putem analiza aceste pachete în detaliu

Acest truc vă poate fi util atunci când analizați securitatea rețelelor dvs. PSK.

[Număr total de voturi: 16 Medie: 2,9/5]

Ultima actualizare de către la 9 octombrie 2016 .

Astăzi vom aprofunda puțin în subiectul securizării unei conexiuni wireless. Să ne dăm seama ce este - se mai numește și „autentificare” - și pe care este mai bine să o alegem. Trebuie să fi întâlnit astfel de abrevieri precum WEP, WPA, WPA2, WPA2/PSK. Și, de asemenea, unele dintre soiurile lor - Personal sau Enterprice și TKIP sau AES. Ei bine, să aruncăm o privire mai atentă la toate și să ne dăm seama ce tip de criptare să alegem pentru a asigura maximul fără pierderi de viteză.

Remarc că este necesar să vă protejați WiFi-ul cu o parolă, indiferent de tipul de criptare pe care îl alegeți. Chiar și cea mai simplă autentificare va evita unele probleme destul de serioase în viitor.

De ce spun așa? Nici măcar conectarea multor clienți din stânga nu vă va încetini rețeaua - acestea sunt doar flori. Motivul principal este că, dacă rețeaua dvs. nu are parolă, atunci un atacator se poate menține de ea, care va efectua acțiuni ilegale de sub routerul dvs. și atunci va trebui să răspundeți pentru acțiunile sale, așa că luați în serios protecția wifi.

Tipuri de criptare și autentificare a datelor WiFi

Deci, suntem convinși de necesitatea criptării rețelei wifi, acum să vedem ce tipuri există:

Ce este protecția wifi WEP?

WEP(Wired Equivalent Privacy) este chiar primul standard care a apărut, care nu mai îndeplinește cerințele moderne în materie de fiabilitate. Toate programele configurate pentru a pirata o rețea wifi prin forță brută au ca scop selectarea unei chei de criptare WEP.

Ce este o cheie sau o parolă WPA?

WPA(Wi-Fi Protected Access) este un standard de autentificare mai modern, care vă permite să protejați în mod fiabil rețeaua locală și Internetul împotriva pătrunderii ilegale.

Ce este WPA2-PSK - Personal sau Enterprise?

WPA2- o versiune îmbunătățită a tipului anterior. Hackerea WPA2 este aproape imposibilă, oferă gradul maxim de securitate, așa că în articolele mele spun mereu fără explicații că trebuie să-l instalezi – acum știi de ce.

Standardele de securitate WPA2 și WPA WiFi au încă două variante:

- Personal, denumit WPA/PSK sau WPA2/PSK. Acest tip este cel mai utilizat și optim pentru utilizare în majoritatea cazurilor - atât acasă, cât și la birou. În WPA2 / PSK, setăm o parolă de cel puțin 8 caractere, care este stocată în memoria dispozitivului pe care îl conectăm la router.

- Afacere- o configurație mai complexă care necesită activarea funcției RADIUS de pe router. Funcționează conform principiului, adică este atribuită o parolă separată pentru fiecare gadget individual conectat.

Tipuri de criptare WPA - TKIP sau AES?

Deci, am decis că WPA2 / PSK (Personal) ar fi cea mai bună alegere pentru securitatea rețelei, dar are încă două tipuri de criptare a datelor pentru autentificare.

- TKIP- astăzi acesta este deja un tip învechit, dar este încă utilizat pe scară largă, deoarece multe dispozitive îl acceptă doar pentru un anumit număr de ani de producție. Nu funcționează cu tehnologia WPA2/PSK și nu acceptă WiFi 802.11n.

- AES- cel mai recent și mai fiabil tip de criptare WiFi în acest moment.

Cum să alegeți tipul de criptare și să puneți cheia WPA pe routerul WiFi?

Ne-am dat seama de teoria - să trecem la practică. Deoarece standardele WiFi 802.11 „B” și „G”, care au o viteză maximă de până la 54 Mbps, nu au fost folosite de mult timp, astăzi norma este 802.11 „N” sau „AC”, care acceptă viteze mari. la 300 Mbps și mai mult, atunci nu are sens să luați în considerare opțiunea de a utiliza protecție WPA / PSK cu tipul de criptare TKIP. Prin urmare, atunci când configurați o rețea fără fir, atunci setați cea implicită

WPA2/PSK-AES

Sau, în cazuri extreme, specificați „Auto” ca tip de criptare pentru a asigura conectarea dispozitivelor cu un modul WiFi învechit.

În acest caz, cheia WPA, sau pur și simplu vorbind, parola pentru conectarea la rețea, trebuie să aibă de la 8 până la 32 de caractere, inclusiv litere mici și mari în limba engleză, precum și diverse caractere speciale.

Securitate wireless pe un router TP-Link

Capturile de ecran de mai sus arată panoul de control al unui router TP-Link modern în noua versiune de firmware. Setarea de criptare a rețelei se află aici în secțiunea „Setări avansate - Modul wireless”.

În vechea versiune „verde”, configurațiile rețelei WiFi care ne interesează sunt situate în „ Modul wireless - Securitate". Faceți totul ca în imagine - va fi super!

Dacă observați, există încă un astfel de articol precum „Perioada de reînnoire a cheii de grup WPA”. Faptul este că, pentru a oferi o protecție mai mare, cheia digitală WPA reală pentru criptarea conexiunii se schimbă dinamic. Aici este setată valoarea în secunde, după care are loc modificarea. Recomand să nu-l atingeți și să-l lăsați implicit - intervalul de actualizare este diferit în diferite modele.

Metoda de autentificare a routerului ASUS

Pe routerele ASUS, toate setările WiFi sunt situate pe o singură pagină „Rețea fără fir”

Protecția rețelei prin routerul Zyxel Keenetic

În mod similar, Zyxel Keenetic - secțiunea „Rețea WiFi - Punct de acces”

În routerele Keenetic fără prefixul „Zyxel”, tipul de criptare este schimbat în secțiunea „Rețea de domiciliu”.

Configurarea securității routerului D-Link

Pe D-Link căutăm secțiunea " WiFi - Securitate»

Ei bine, astăzi am analizat tipurile și termenii de criptare WiFi precum WEP, WPA, WPA2-PSK, TKIP și AES și am aflat pe care să alegem. Citiți despre alte caracteristici de securitate a rețelei într-unul dintre articolele anterioare în care vorbesc despre adrese MAC și IP și alte metode de protecție.

Video despre configurarea tipului de criptare pe router