Informațiile protejate sunt proprietate și sunt protejate de documente legale. Atunci când se realizează măsuri de protejare a resurselor informaționale nestatale care sunt secretul bancar sau comercial, cerințele documentelor de reglementare sunt de natură consultativă. Pentru secretele de stat, regimurile de protecție a informațiilor se stabilesc de către proprietarul datelor.

Acțiunile de protejare a datelor confidențiale de scurgeri prin canalele tehnice reprezintă una dintre părțile măsurilor întreprinderii pentru a asigura securitatea informațiilor. Acțiunile organizaționale de protejare a informațiilor de scurgeri prin canalele tehnice se bazează pe o serie de recomandări atunci când se alege sediul în care se va desfășura activități pentru stocarea și procesarea informațiilor confidențiale. De asemenea, atunci când alegeți mijloace tehnice de protecție, este necesar să vă bazați în primul rând pe produse certificate.

Atunci când se organizează măsuri de protejare a scurgerii de informații către canalele tehnice la obiectul protejat, se pot lua în considerare următorii pași:

- pregătitoare, pre-proiect

- Design VSTS

- Etapa de punere în funcțiune a obiectului protejat și a sistemului de securitate a informațiilor tehnice

Prima etapă presupune pregătirea pentru crearea unui sistem de protecție tehnică a informațiilor la obiectele protejate. La examinarea posibilelor scurgeri tehnice la instalație, se studiază următoarele:

- Planul zonei adiacente clădirii pe o rază de 300 m.

- Planul fiecărui etaj al clădirii cu un studiu al caracteristicilor pereților, finisajelor, ferestrelor, ușilor etc.

- Plan-schemă sisteme de împământare pentru obiecte electronice

- Plan-schema de comunicatii a intregii cladiri, impreuna cu sistemul de ventilatie

- Plan-schemă de alimentare cu energie a clădirii, indicând toate plăcile și locația transformatorului

- Plan-schemă

- Plan de alarmă de incendiu și securitate care arată toți senzorii

După ce am aflat că scurgerea de informații este o eliberare necontrolată de date confidențiale dincolo de granițele unui cerc de persoane sau organizație, vom lua în considerare modul în care este implementată o astfel de scurgere. În centrul unei astfel de scurgeri se află eliminarea necontrolată a datelor confidențiale prin intermediul câmpurilor luminoase, acustice, electromagnetice sau a altor câmpuri sau purtători de materiale. Oricare ar fi diferitele cauze ale scurgerilor, acestea au multe în comun. De regulă, motivele sunt legate de defecte ale normelor de conservare a informațiilor și încălcări ale acestor norme.

Informația poate fi transmisă fie printr-o substanță, fie printr-un câmp. O persoană nu este considerată purtător, este sursă sau subiect de relații. Figura 1 prezintă mijloacele de transfer de informații. Omul profită de diferitele câmpuri fizice pe care le creează sistemele de comunicare. Orice astfel de sistem are componente: o sursă, un transmițător, o linie de transmisie, un receptor și un receptor. Astfel de sisteme sunt utilizate în fiecare zi în conformitate cu scopul propus și sunt mijloacele oficiale de schimb de date. Astfel de canale asigură și controlează schimbul securizat de informații. Dar există și canale care sunt ascunse de privirile indiscrete și pot transmite date care nu ar trebui să fie transferate către terți. Astfel de canale se numesc canale de scurgere. Figura 2 prezintă o diagramă a canalului de scurgere.

Poza 1

Desen - 2

Desen - 2

Pentru a crea un canal de scurgere, sunt necesare anumite condiții temporale, energetice și spațiale care să contribuie la recepția datelor din partea atacatorului. Canalele de scurgere pot fi împărțite în:

- acustic

- vizual-optic

- electromagnetic

- material

Canale vizual-optice

Astfel de canale sunt de obicei monitorizate de la distanță. Informația acționează ca lumină care provine din sursa informației. Clasificarea unor astfel de canale este prezentată în Fig.3. Metode de protecție împotriva canalelor vizuale de scurgere:

- reduce caracteristicile reflectorizante ale obiectului protejat

- aranjați obiectele în așa fel încât să excludă reflexia în partea potențială a locației atacatorului

- reduce iluminarea obiectului

- aplica metode de mascare si altele pentru a induce in eroare atacatorul

- utilizați bariere

Desen - 3

Desen - 3

Canale acustice

În astfel de canale, purtătorul are un sunet care se află în gama ultra (mai mult de 20.000 Hz). Canalul se realizează prin propagarea unei unde acustice în toate direcțiile. De îndată ce există un obstacol în calea undei, acesta activează modul oscilator al obstacolului, iar sunetul poate fi citit din obstacol. Sunetul se deplasează diferit în diferite medii de propagare. Diferențele sunt prezentate în Figura 4. În Fig.5. este prezentată schema canalelor vibraționale și acustice de scurgere de informații.

Desen - 4

Desen - 4

Desen - 5

Desen - 5

Protecția împotriva canalelor acustice este în primul rând o măsură organizatorică. Ele presupun implementarea măsurilor arhitecturale și de amenajare, de regim și spațiale, precum și măsuri organizatorice și tehnice active și pasive. Astfel de metode sunt prezentate în Fig.6. Măsurile de arhitectură și de planificare implementează anumite cerințe în faza de proiectare a clădirilor. Metodele organizatorice și tehnice presupun implementarea unor mijloace fonoabsorbante. De exemplu, materiale precum vata, covoare, beton spumos etc. Au o mulțime de goluri poroase care duc la multă reflexie și absorbție a undelor sonore. Se mai folosesc panouri acustice ermetice speciale. Valoarea de absorbție a sunetului A este determinată de coeficienții de absorbție a sunetului și de dimensiunile suprafeței a căror absorbție de sunet este: A = Σα * S. Valorile coeficientului sunt cunoscute, pentru materialele poroase este de 0,2 - 0,8. Pentru beton sau cărămidă, aceasta este 0,01 - 0,03. De exemplu, la tratarea pereților cu α = 0,03 cu tencuială poroasă α = 0,3, presiunea acustică este redusă cu 10 dB.

Desen - 6

Desen - 6

Sonometrele sunt folosite pentru a determina cu precizie eficacitatea protecției izolației fonice. Un sonometru este un dispozitiv care schimbă fluctuațiile presiunii sonore în citiri. Schema de lucru este prezentată în Fig.7. Stetoscoapele electronice sunt folosite pentru a evalua protecția clădirilor împotriva scurgerilor prin vibrații și canale acustice. Ei ascultă sunetul prin pardoseli, pereți, sisteme de încălzire, tavane etc. Sensibilitatea stetoscopului variază de la 0,3 la 1,5 v/dB. Cu un nivel sonor de 34 - 60 dB, astfel de stetoscoape pot asculta prin structuri cu grosimea de până la 1,5 m. Dacă măsurile de protecție pasivă nu ajută, se pot folosi generatoare de zgomot. Acestea sunt plasate de-a lungul perimetrului camerei pentru a-și crea undele de vibrație pe structură.

Desen - 7

Desen - 7

Canale electromagnetice

Pentru astfel de canale, purtătorul este undele electromagnetice în intervalul de 10.000 m (frecvență< 30 Гц) до волн длиной 1 — 0,1 мм (частота 300 — 3000 Гц). Классификация электромагнитных каналов утечек информации показана на рис.8.

Desen - 8

Desen - 8

Canale cunoscute de scurgeri electromagnetice:

Cu ajutorul măsurilor de proiectare-tehnologie, este posibilă localizarea unor canale de scurgere folosind:

- slăbirea cuplajului inductiv, electromagnetic între elemente

- ecranarea unităților și a elementelor echipamentelor

- filtrarea semnalului în circuitele de putere sau de masă

Măsurile organizatorice pentru eliminarea canalelor de scurgere electromagnetică sunt prezentate în Fig. 9.

Desen - 9

Desen - 9

Orice ansamblu electronic sub influența unui câmp electromagnetic de înaltă frecvență devine un re-radiator, o sursă secundară de radiație. Această acțiune se numește radiație de intermodulație. Pentru a proteja împotriva unei astfel de căi de scurgere, este necesar să interziceți trecerea curentului de înaltă frecvență prin microfon. Este implementat prin conectarea unui condensator cu o capacitate de 0,01 - 0,05 microfarad în paralel cu microfonul.

Canale fizice

Astfel de canale sunt create în stare solidă, gazoasă sau lichidă. Adesea, aceasta este o risipă a întreprinderii. Clasificarea canalelor de materiale este prezentată în Figura 10.

Desen - 10

Desen - 10

Protecția față de astfel de canale reprezintă o întreagă gamă de măsuri pentru controlul eliberării de informații confidențiale sub formă de deșeuri industriale sau industriale.

constatări

Scurgerea de date este eliberarea necontrolată de informații dincolo de granițele fizice sau de cercul de persoane. Este necesară monitorizarea sistematică pentru a detecta scurgerile de date. Localizarea canalelor de scurgere este implementată prin mijloace organizatorice și tehnice.

Protecția informațiilor împotriva scurgerilor prin PEMIN se realizează folosind metode și mijloace pasive și active.

Metodele pasive de protecție a informațiilor vizează:

- atenuarea radiațiilor electromagnetice laterale (semnale de informare) ale OTSS la limita zonei controlate la valori care asigură imposibilitatea detectării lor prin recunoaștere pe fondul zgomotului natural;

- atenuarea captărilor de radiații electromagnetice parasite în conductoare străine și linii de legătură care trec dincolo de zona controlată, la valori care asigură imposibilitatea selectării lor prin recunoaștere pe fondul zgomotului natural;

- excluderea sau atenuarea scurgerii semnalelor informaționale în circuitele de alimentare care depășesc zona controlată, la valori care asigură imposibilitatea selectării acestora prin recunoaștere pe fondul zgomotului natural.

Metodele active de protecție a informațiilor vizează:

- crearea de mascare a interferențelor electromagnetice spațiale pentru a reduce raportul semnal-zgomot la limita zonei controlate la valori care să asigure imposibilitatea izolării unui semnal de informare prin recunoaștere;

- crearea de mascare a interferențelor electromagnetice în conductoarele străine și liniile de legătură pentru a reduce raportul semnal-zgomot la limita zonei controlate la valori care să asigure imposibilitatea izolării unui semnal de informare prin recunoaștere.

Să luăm în considerare mai detaliat cele mai comune metode de protecție pasivă și activă împotriva PEMIN.

Ecranarea mijloacelor tehnice

După cum se știe din prelegerile anterioare, operarea mijloacelor tehnice de procesare, primire, stocare și transmitere a informațiilor (TSPI) creează curenți și câmpuri secundare care pot fi utilizate de către un atacator pentru a prelua informații. Rezumând, putem concluziona că între două elemente conductoare pot apărea următoarele tipuri de conexiuni:

- printr-un câmp electric;

- printr-un câmp magnetic;

- printr-un câmp electromagnetic;

- prin fire de legătură.

Caracteristica principală a câmpului este puterea sa. Pentru câmpurile electrice și magnetice din spațiul liber, este invers proporțional cu pătratul distanței de la sursa semnalului. Intensitatea câmpului electromagnetic este invers proporțională cu prima putere a distanței. Tensiunea de la capătul unui fir sau al unei linii de undă scade lent odată cu distanța. În consecință, la o distanță mică de sursa semnalului, au loc toate cele patru tipuri de comunicații. Pe măsură ce distanța crește, mai întâi dispar câmpurile electrice și magnetice, apoi câmpul electromagnetic, iar la o distanță foarte mare afectează doar comunicarea prin fire și ghiduri de undă.

Una dintre cele mai eficiente metode pasive de protecție împotriva PEMI este ecranarea. Ecranarea- localizarea energiei electromagnetice într-un anumit spațiu prin limitarea propagării acesteia în toate modurile posibile.

Există trei tipuri de ecranare:

- electrostatic;

- magnetostatic;

- electromagnetic.

Ecranare electrostatică constă în scurtcircuitarea câmpului electrostatic la suprafața ecranului metalic și devierea sarcinilor electrice la sol (la carcasa instrumentului) folosind bucla de masă. Acesta din urmă ar trebui să aibă o rezistență de cel mult 4 ohmi. Utilizarea ecranelor metalice este foarte eficientă și vă permite să eliminați complet influența câmpului electrostatic. Cu utilizarea corectă a ecranelor dielectrice care se potrivesc perfect pe elementul ecranat, este posibil să se slăbească câmpul sursei de semnal de ε ori, unde ε este permisivitatea relativă a materialului ecranului.

Eficacitatea aplicației ecran depinde în mare măsură de calitatea conexiunii carcasei TSPI cu ecranul. Aici, absența firelor de conectare între părțile ecranului și corpul TSPI este de o importanță deosebită.

Principalele cerințe pentru ecranele electrice pot fi formulate după cum urmează:

- designul ecranului trebuie ales astfel încât liniile de forță ale câmpului electric să fie închise pe pereții ecranului, fără a depăși acesta;

- în regiunea de joasă frecvență (la o adâncime de penetrare (δ) mai mare decât grosimea (d), adică la δ > d), eficiența ecranării electrostatice este determinată practic de calitatea contactului electric al scutului metalic cu carcasa dispozitivului și depinde puțin de materialul scutului și de grosimea acestuia;

- în regiunea de înaltă frecvență (la d< δ) эффективность экрана, работающего в электромагнитном режиме, определяется его толщиной, проводимостью и магнитной проницаемостью.

La ecranarea câmpurilor magnetice, se disting câmpurile magnetice de joasă frecvență și cele de înaltă frecvență. utilizat pentru pickup-uri de joasă frecvență în intervalul de la 0 la 3…10 kHz. Câmpurile magnetice de joasă frecvență sunt deviate de ecran datorită direcției liniilor de câmp de-a lungul pereților ecranului.

Să luăm în considerare mai detaliat principiul ecranării magnetostatice.

În jurul elementului (să fie bobină) cu curent continuu, există un câmp magnetic cu o putere H 0 care trebuie ecranat. Pentru a face acest lucru, înconjurăm bobina cu un ecran închis, a cărui permeabilitate magnetică µ este mai mare decât unitatea. Scutul va deveni magnetizat, creând un câmp secundar care va slăbi câmpul primar din exteriorul scutului. Adică liniile de câmp ale bobinei, întâlnind ecranul, care are o rezistență magnetică mai mică decât aerul, tind să treacă de-a lungul pereților ecranului și să ajungă în spațiul din exteriorul ecranului într-o cantitate mai mică. Un astfel de ecran este în egală măsură potrivit pentru protecția împotriva efectelor unui câmp magnetic și pentru protejarea spațiului exterior de influența unui câmp magnetic creat de o sursă din interiorul ecranului (Figura 16.1) .

Orez. 16.1.

Principalele cerințe pentru ecranele magnetostatice pot fi reduse la următoarele:

- permeabilitatea magnetică µ a materialului ecranului trebuie să fie cât mai mare posibil. Pentru fabricarea ecranelor, este de dorit să se utilizeze materiale magnetice moi cu permeabilitate magnetică ridicată (de exemplu, permalloy);

- o creștere a grosimii pereților ecranului duce la o creștere a eficienței ecranului, cu toate acestea, în acest caz, ar trebui luate în considerare posibilele restricții de proiectare privind greutatea și dimensiunile ecranului;

- îmbinările, tăieturile și cusăturile din ecran trebuie plasate paralel cu liniile de inducție magnetică ale câmpului magnetic. Numărul lor ar trebui să fie minim;

- Împământarea ecranului nu afectează eficacitatea ecranării magnetostatice.

Eficiența ecranării magnetostatice crește odată cu utilizarea scuturilor multistrat.

Ecranare electromagnetică aplicate la frecvente inalte. Acțiunea unui astfel de ecran se bazează pe faptul că câmpul electromagnetic de înaltă frecvență este slăbit de curenții turbionari de tensiune inversă creați de acesta. Această metodă de ecranare poate slăbi atât câmpurile magnetice, cât și cele electrice, de aceea este numită electromagnetică.

Esența fizică simplificată a ecranării electromagnetice se rezumă la faptul că, sub acțiunea unei surse de energie electromagnetică, sarcinile apar pe partea scutului îndreptată spre sursă, iar în pereții acesteia apar curenți, ale căror câmpuri în spațiul exterior sunt opuse câmpurilor sursei și aproximativ egale cu aceasta ca intensitate. Cele două câmpuri se anulează reciproc.

Din punct de vedere al reprezentărilor undelor, efectul de ecranare se manifestă datorită reflexiei multiple a undelor electromagnetice de pe suprafața ecranului și atenuării energiei undei în grosimea sa metalică. Reflexia energiei electromagnetice se datorează discrepanței dintre caracteristicile undei ale dielectricului în care se află ecranul și materialul ecranului. Cu cât această discrepanță este mai mare, cu atât mai diferită rezistența la val ecran și dielectric, cu atât efectul de ecranare parțial determinat de reflexia undelor electromagnetice este mai intens.

Alegerea materialului pentru ecran depinde de multe condiții. Materialele metalice sunt selectate în funcție de următoarele criterii și condiții:

- necesitatea de a atinge o anumită valoare a slăbirii câmpului electromagnetic în prezența unei limitări a dimensiunii ecranului și a efectului acesteia asupra obiectului de protecție;

- stabilitatea și rezistența metalului ca material.

Printre cele mai comune metale pentru fabricarea ecranelor se numără oțelul, cuprul, aluminiul și alama. Popularitatea acestor materiale se datorează în primul rând eficienței de ecranare relativ ridicate. Oțelul este popular și datorită posibilității de a utiliza sudarea la montarea ecranului.

Dezavantajele ecranelor din tablă includ costul ridicat, greutatea mare, dimensiunile mari și complexitatea instalării. Aceste neajunsuri nu sunt plasă metalică. Sunt mai ușoare, mai ușor de fabricat și plasat, mai ieftine. Principalii parametri ai rețelei sunt pasul său, care este egal cu distanța dintre centrele adiacente ale sârmei, raza sârmei și conductivitatea specifică a materialului rețelei. Dezavantajele plaselor metalice includ, în primul rând, uzura mare în comparație cu ecranele din tablă.

Folosit și pentru ecranare. materiale din folie. Acestea includ materiale subțiri electric cu o grosime de 0,01 ... 0,05 mm. Materialele din folie sunt produse în principal din materiale diamagnetice - aluminiu, alamă, zinc.

O direcție promițătoare în domeniul ecranării este utilizarea vopsele conductoare, deoarece sunt ieftine, nu necesită lucrări de instalare și sunt ușor de utilizat. Vopselele conductoare sunt create pe baza unui material filmogen dielectric cu adăugarea de componente conductoare, un plastifiant și un întăritor. Argintul coloidal, grafitul, negrul de fum, oxizii metalici, cupru sub formă de pulbere și aluminiul sunt utilizați ca pigmenți conductivi.

Vopselele conductoare sunt lipsite de deficiențele ecranelor din tablă și ale grătarelor mecanice, deoarece sunt destul de stabile în condiții de schimbări climatice bruște și sunt ușor de utilizat.

Trebuie remarcat faptul că nu numai TSPI-urile individuale, ci și premisele în ansamblu pot fi protejate. În încăperile neecranate, funcțiile ecranului sunt îndeplinite parțial de componente din beton armat din pereți. Ferestrele și ușile nu le au, așa că sunt mai vulnerabile.

La ecranarea camerelor se folosesc: tablă de oțel cu grosimea de până la 2 mm, plasă de oțel (cupru, alamă) cu celulă de până la 2,5 mm. Ușile și ferestrele sunt ecranate în încăperi protejate. Ferestrele sunt ecranate cu plasă, perdele metalizate, metalizare de sticlă și lipirea lor cu folii conductoare. Usile sunt realizate din otel sau acoperite cu materiale conductoare (tabla de otel, plasa metalica). O atenție deosebită se atrage asupra prezenței contactului electric între straturile conductoare ale ușii și pereții din jurul întregului perimetru al ușii. La protejarea câmpurilor, prezența golurilor, a fantelor în ecran este inacceptabilă. Dimensiunea celulei grilei nu trebuie să depășească 0,1 lungime de undă a radiației.

Într-un PC protejat, de exemplu, unitățile de control ale unui tub catodic sunt ecranate, carcasa este din oțel sau metalizată din interior, ecranul monitorului este acoperit cu o peliculă conductivă împământă și (sau) protejată de o plasă metalică.

Trebuie remarcat faptul că, pe lângă funcția de protecție împotriva scurgerii de informații prin PEMIN, ecranarea poate reduce efectele nocive ale radiațiilor electromagnetice asupra oamenilor și nivelul de zgomot în timpul funcționării TSPI.

Scurgerea de informații este un pericol major pentru multe întreprinderi. Poate apărea ca urmare a intenției terților sau din neglijența angajaților. Organizarea intenționată a unei scurgeri se realizează cu două scopuri: primul dintre ele este de a provoca daune statului, societății sau unei anumite întreprinderi, acest scop este tipic pentru manifestările de terorism cibernetic; Al doilea obiectiv este obținerea unui avantaj competitiv.

O scurgere neintenționată apare cel mai adesea din neglijența angajaților dintr-o organizație, dar poate duce și la consecințe negative grave. Crearea unui sistem de protejare a activelor informaționale împotriva pierderii în companiile de toate tipurile ar trebui realizată la nivel profesional, folosind mijloace tehnice moderne. Pentru a face acest lucru, este necesar să înțelegeți canalele de scurgere și modalitățile de blocare a acestor canale, precum și cerințele pentru sistemele de securitate moderne.

Cadrul de reglementare

Toate matricele de informații sunt împărțite în două grupuri principale:

- supus protecției în conformitate cu legile federale;

- supuse protecţiei în conformitate cu politica internă a organizaţiei.

Prima include date care conțin secrete de stat și alte informații prevăzute de legile federale. Acestea sunt datele personale ale angajaților și clienților protejate în conformitate cu Legea cu privire la datele cu caracter personal. Distribuția lor necontrolată poate fi dăunătoare individului și siguranței acesteia. Acest grup de informații include și secretul bancar, care este protejat în baza Legii „Cu privire la bănci și activitatea bancară”, și altele. Scurgerea acestor informații poate duce la daune financiare pentru clienți, care pot fi transferate către vinovat într-o ordonanță de recurs.

Atunci când o organizație lucrează cu informații care conțin secrete de stat, care sunt, de exemplu, în unele contracte guvernamentale, este obligată să respecte regimuri speciale de protecție a informațiilor, acest lucru este prevăzut de legea „Cu privire la secretele de stat”. Conformitatea sistemului de securitate al organizației cu cerințele de lucru cu astfel de informații este confirmată de o licență emisă de FSB. Acesta ar trebui să fie primit de majoritatea companiilor care participă la licitații. Pentru a-l obține, sistemul de măsuri de protecție împotriva scurgerilor va fi verificat pentru conformitatea cu toate cerințele de către centrul de certificare. Procedura de eliberare a licenței este reglementată de HG nr. 333.

Secretul comercial și profesional al organizației, care prezintă interes pentru concurenții săi, este protejat în conformitate cu normele Codului civil și al muncii și reglementările interne ale companiei. Cel mai adesea, este de interes pentru concurenții companiei, care îl pot folosi în lupta pentru avantaje pe piețele de vânzare, dar poate avea și valoare independentă pentru bandele criminale.

Crearea unei situații de furt de informații sau infracțiunea în sine se urmărește în conformitate cu Codul penal, care conține articolul 183 „Primirea și divulgarea ilegală de informații constituind secret comercial, fiscal sau bancar”.

Scurgerea și interceptarea informațiilor

Din punct de vedere al terminologiei, este necesar să se facă distincția între scurgerea de informații și interceptarea acesteia. Interceptarea este o modalitate ilegală de a stăpâni informații folosind mijloace tehnice. Scurgerea de informații este pierderea acesteia în timpul distribuției prin canalele de comunicare și spațiul fizic din toate tipurile de motive, inclusiv atât interceptarea, cât și redirecționarea. Scurgerile de informații create în mod deliberat prin canale tehnice implică instalarea pe calea distribuției a diferitelor dispozitive care o interceptează.

Acest termen este folosit mai des în sfera profesională; în practică, această definiție se referă la toate tipurile de scurgeri bazate atât pe factori umani, cât și tehnici. Actul ilegal de a înregistra informații care conțin secrete protejate legal pe un mediu extern și de a le scoate în afara spațiului corporativ este cea mai comună metodă de furt. Sistemele moderne DLP sunt acum adaptate în principal la pericolele care vin de la utilizatorul corporativ și nu de la intruziunea externă.

Un exemplu de astfel de situație a fost cazul când Google a dat în judecată Uber pentru angajarea unui fost angajat al companiei. Managerul de top a copiat ilegal aproape toate datele legate de dezvoltarea unui vehicul fără pilot sub conducerea sa. Sistemul de securitate care există la una dintre cele mai mari corporații din lume nu a putut împiedica furtul de informații comis de unul dintre managerii săi de top. Totodată, perspectivele judiciare de despăgubire a prejudiciului cauzat sunt vagi, întrucât întreprinderea și angajatul se pare că nu au încheiat un acord care să definească mecanismul de despăgubire a prejudiciului în acest caz. Uber, devenită beneficiară a furtului, a fost aleasă ca inculpat. Este posibil ca fișierele să fi fost returnate, dar informațiile pe care le conțin ar fi putut fi folosite pentru a crea un avantaj competitiv.

Acest caz sugerează că, indiferent de nivelul companiei, riscul de pierdere a informațiilor este la fel de grav pentru toată lumea.

Organizații aflate în pericol

Pe baza criteriilor de mai sus pentru datele protejate, există mai multe tipuri de entități comerciale care se află în zona principală de risc de scurgere de informații. Aceasta este:

- organizații comerciale și necomerciale, științifice și alte organizații care lucrează cu informații care constituie secret de stat, de exemplu, îndeplinirea unui ordin de stat;

- organizații care dețin informații care ar putea fi necesare pentru ca comunitățile criminale să comită acte teroriste sau care sunt, prin natura lor, ținta atacurilor teroriste;

- organizațiile care operează pe piața serviciilor financiare care au date despre conturile și finanțele clienților lor, numerele cardurilor bancare ale acestora;

- organizațiile care lucrează cu cantități mari de date cu caracter personal, care cad adesea pradă hackerilor și intră pe piața deschisă;

- organizații care utilizează noile tehnologii și know-how în activitatea lor;

- orice organizatii care opereaza pe piete competitive in care informatiile disponibile despre tehnologii, piete, clienti, strategii, contracte vor deveni o metoda de obtinere a unui avantaj in lupta pentru client;

- organizații în privința cărora există dispute cu privire la redistribuirea proprietății sau care sunt ținta atacurilor raider. În acest caz, furtul de informații importante poate sta la baza inspecțiilor sau a intentarii proceselor.

Toți trebuie să folosească metodele disponibile pentru a preveni scurgerea de informații în măsura maximă, deoarece daunele în acest caz pot fi cauzate nu numai direct unei persoane juridice, ci și unei game nelimitate de persoane. În unele cazuri, o companie poate fi făcută răspunzătoare pentru neluarea măsurilor de protecție. Fiecare canal de scurgere de informații ar trebui analizat în ceea ce privește determinarea securității sale și protejat cât mai mult posibil.

Canale tehnice de scurgere de informații

Există cinci grupuri principale de metode tehnice de organizare a scurgerii de informații:

- vizuale, permițându-vă să interceptați sau să copiați informații reflectate într-o formă vizuală, acestea sunt documente, informații afișate pe ecranul unui monitor de computer;

- acustic, permițându-vă să interceptați conversațiile în curs sau convorbirile telefonice în cameră;

- electromagnetice, permițând obținerea de date exprimate sub formă de radiație a undelor electromagnetice, decodificarea acestora poate oferi și informațiile necesare;

- material legat de analiza obiectelor, documentelor si deseurilor rezultate din activitatile firmei.

În fiecare caz în care un canal de scurgere tehnică este exploatat de către concurenți, sunt utilizate cele mai moderne metode de obținere și prelucrare a informațiilor, iar cunoașterea însăși a existenței unor astfel de oportunități ar trebui să contribuie la reducerea nivelului de risc. Pentru a elimina complet pericolul, este necesar să comunicați cu profesioniști care vor fi capabili să identifice cele mai valoroase matrice de date care sunt ținta unor posibile atacuri și să ofere o gamă completă de instrumente de protecție.

Mijloace vizual-optice

Dacă ecranul monitorului sau o parte din documentele aflate pe masă pot fi văzute prin fereastra biroului, există riscul de scurgere. Orice flux de lumină care emană din sursa de informații poate fi interceptat. Pentru a combate această metodă, este necesar să folosiți în majoritatea cazurilor mijloace tehnice simple:

- scăderea caracteristicilor reflectorizante și scăderea iluminării obiectelor;

- instalarea diferitelor bariere și deghizări;

- utilizarea ochelarilor reflectorizante;

- amplasarea obiectelor astfel încât lumina de la acestea să nu cadă în zona de posibilă interceptare.

Dar există și un risc mai tipic de scurgere a informațiilor despre specii: scoaterea documentelor din cameră pentru a le fotografia, alte forme de copiere, capturi de ecran ale ecranelor bazei de date care conțin informații importante și alte metode. Principalele măsuri de combatere a acestor riscuri se referă exclusiv la sfera administrativă și organizatorică, deși există instrumente software care, de exemplu, nu fac posibilă preluarea unui ecran de date afișate pe ecranul monitorului.

Canale acustice

Informațiile care există sub formă de sunet sunt cele mai vulnerabile la interceptare și scurgere. Sunetul care se află în ultragamă (mai mult de 20.000 de herți) călătorește cu ușurință. Dacă există un obstacol în calea sa, unda sonoră va provoca vibrații în ea, iar acestea vor fi citite de dispozitive speciale. Această proprietate a sunetului ar trebui să fie luată în considerare deja în faza de proiectare a unei clădiri sau a unui birou, unde amenajarea spațiilor de către arhitecți ar trebui gândită astfel încât să excludă scurgerea de informații. Dacă această metodă nu este fezabilă, este necesar să apelați la mijloace tehnice și să folosiți materiale care reflectă sunetul pentru finisarea camerei, de exemplu, tencuiala poroasă. Stetoscoapele sunt folosite pentru a evalua gradul de securitate.

Daca nu se poate realiza o absorbtie maxima a sunetului, se pot folosi generatoare de zgomot, care pot fi instalate in jurul perimetrului peretilor principali ai cladirii care nu sunt feriti de ascultare sau in sali de sedinte.

Scurgerile de informații acustice sunt, de asemenea, posibile cu utilizarea înregistratoarelor de voce în timpul negocierilor. Pentru a detecta prezența lor, se folosesc dispozitive speciale. Instalarea dispozitivelor de preluare a semnalului vocal pe telefoane (bug-uri) practic nu este utilizată acum, traficul digital este interceptat în alt mod, inclusiv printr-un operator de telefonie sau printr-un furnizor de internet. De asemenea, ar trebui luat în considerare acest grad de risc, poate prin crearea unor instrucțiuni speciale despre informațiile confidențiale care pot fi discutate în convorbirile telefonice.

Canale electromagnetice și canale de comunicare

Interceptarea informațiilor conținute în radiațiile electromagnetice false este, de asemenea, periculoasă. Undele electromagnetice care se propagă în câmpul electromagnetic la o distanță scurtă pot fi, de asemenea, interceptate. Ele pot proveni din:

- de la microfoane telefonice și interfoane;

- din circuitele principale de masă și putere;

- de la o linie telefonică analogică;

- din canalele de comunicație cu fibră optică;

- din alte surse.

Interceptarea și decriptarea acestora nu este dificilă pentru mijloacele tehnice moderne.

Tehnologiile vă permit să conectați dispozitivele încorporate PEMIN (termenul înseamnă „radiații și interferențe electromagnetice laterale”) direct la circuitele de alimentare sau să le instalați într-un monitor sau carcasa computerului, în timp ce acestea pot intercepta date prin conexiuni interne la plăci:

- afișat pe ecranul monitorului;

- introdus de la tastatură;

- ieșire prin fire către dispozitive periferice (imprimantă);

- înregistrate pe un hard disk și alte dispozitive.

În acest caz, împământarea firelor, ecranarea celor mai evidente surse de radiații electromagnetice, identificarea marcajelor sau utilizarea software-ului și hardware-ului special pentru identificarea marcajelor vor fi modalitățile de a rezolva acest lucru. Dar informațiile transmise prin internet sunt disponibile pentru interceptare. Aici, lupta împotriva furtului acestuia poate fi dusă atât prin mijloace tehnice hardware cât și software.

Canale fizice

Gunoiul obișnuit sau deșeurile industriale pot fi o sursă valoroasă de date. Analiza chimică a deșeurilor care părăsesc zona controlată poate oferi informații critice despre compoziția produsului sau tehnologia de producție. Pentru a dezvolta un sistem de combatere a acestui risc, este necesară o soluție cuprinzătoare, inclusiv utilizarea tehnologiilor de procesare a deșeurilor.

Toate metodele de mai sus de scurgere de informații (cu excepția materialelor) necesită accesibilitatea teritorială a sursei pentru hoț, zona de operare a unui dispozitiv convențional pentru interceptarea informațiilor sonore sau vizuale nu depășește câteva zeci de metri. Instalarea dispozitivelor încorporate pentru captarea radiațiilor electromagnetice și a vibrațiilor acustice ar trebui să necesite pătrunderea directă în obiect. Cunoașterea aspectului său este, de asemenea, necesară, aceasta poate necesita recrutarea unui angajat. În ciuda faptului că majoritatea spațiilor sunt dotate cu camere de supraveghere video, aceste metode sunt acum utilizate în cazuri extrem de rare.

Pericolul cel mai grav este reprezentat de metodele moderne de furt folosind capacitățile internetului și accesul cu ajutorul acestuia la arhivele de date sau traficul vocal.

Modalități de prevenire a scurgerilor de informații

Pentru o protecție eficientă împotriva tuturor metodelor de scurgere de mai sus, este necesar să se dezvolte un sistem de măsuri de securitate, care să includă două grupuri principale de acțiuni și măsuri:

- măsuri administrative și organizatorice;

- măsuri tehnice și de program.

Atât primul cât și al doilea grup de măsuri necesită consultarea obligatorie cu profesioniștii înainte de implementarea lor, mai ales dacă compania intenționează să obțină o licență pentru a lucra cu secrete de stat. Mijloacele tehnice utilizate trebuie să fie certificate și omologate pentru circulația pe teritoriul Federației Ruse, este inacceptabilă utilizarea fie a celor netestate, fie a celor interzise, aparținând categoriei „spyware”, pentru a proteja informațiile. Protecția informațiilor ar trebui să se bazeze numai pe metode legale de luptă.

Sistemul de securitate ar trebui să fie conceput cuprinzător, bazându-se pe măsuri organizaționale. Toate elementele sale ar trebui să formeze un singur complex, controlul asupra performanței căruia ar trebui să fie încredințat angajaților competenți.

Principii de proiectare a sistemului de protecție

Există anumite principii pe care ar trebui să se bazeze un sistem cuprinzător de măsuri pentru protejarea informațiilor confidențiale de scurgeri:

- continuitatea sistemului în spațiu și timp. Metodele de protecție utilizate ar trebui să controleze întregul perimetru material și informațional non-stop, prevenind apariția oricăror goluri sau scăderea nivelului de control;

- protectie multi-zona. Informațiile ar trebui clasificate în funcție de gradul de semnificație și ar trebui utilizate metode de diferite niveluri de impact pentru a le proteja;

- prioritizare. Nu toate informațiile sunt la fel de importante, astfel încât cele mai puternice măsuri de protecție ar trebui aplicate informațiilor de cea mai mare valoare;

- integrare. Toate componentele sistemului trebuie să interacționeze între ele și să fie gestionate dintr-un singur centru. In cazul in care societatea este holding sau are mai multe sucursale, este necesara infiintarea managementului sistemelor informatice de la societatea-mama;

- duplicare. Toate cele mai importante blocuri și sisteme de comunicații trebuie duplicate astfel încât în cazul unei spargeri sau distrugeri a uneia dintre verigile de apărare, aceasta să fie înlocuită cu una de control.

Construirea unor sisteme de acest nivel nu este întotdeauna necesară de către firmele comerciale mici, dar pentru companiile mari, în special cele care cooperează cu un client guvernamental, este o nevoie urgentă.

Măsuri administrative și organizatorice

Șeful companiei, precum și unul dintre adjuncții săi, responsabil cu serviciul de securitate, ar trebui să răspundă de respectarea acestora. Aproape 70% din gradul global de securitate a informațiilor depinde tocmai de măsurile administrative și tehnice, întrucât în activitățile serviciilor de spionaj comercial, utilizarea cazurilor de luare de mită a angajaților este mult mai frecventă decât utilizarea mijloacelor tehnice speciale de sustragere a informațiilor care necesită calificări înalte și dezvăluirea informațiilor către terți nu este participarea directă la competiție.

Dezvoltarea documentației

Toate reglementările organizației dedicate protecției secretelor comerciale și a altor informații trebuie să respecte cele mai stricte cerințe pentru documente similare necesare pentru obținerea unei licențe. Acest lucru se datorează nu numai faptului că sunt cele mai dezvoltate, ci și faptului că întocmirea de înaltă calitate a acestui tip de documentație va face posibilă pe viitor apărarea poziției companiei în instanță în cazul unor dispute cu privire la scurgeri de informații.

Lucrați cu personalul

Personalul este cea mai slabă verigă din orice sistem pentru protejarea informațiilor împotriva scurgerilor. Acest lucru duce la nevoia de a acorda o atenție maximă lucrului cu el. Pentru companiile care lucrează cu secrete de stat este prevăzut un sistem de eliberare a permiselor. Alte organizații trebuie să ia diferite măsuri pentru a se asigura că capacitatea de a lucra cu date sensibile este limitată. Este necesar să se întocmească o listă de informații care constituie secret comercial, și să o întocmească ca anexă la contractul de muncă. Atunci când se lucrează cu informațiile conținute în baza de date, trebuie dezvoltate sisteme de acces.

Toate copierea și accesul la e-mail extern trebuie să fie restricționate. Toți angajații trebuie să fie familiarizați cu instrucțiunile despre cum să lucreze cu informații care conțin secrete comerciale și să confirme acest lucru cu semnături în jurnal. Acest lucru le va permite să fie trași la răspundere dacă este necesar.

Regimul de acces care există la instalație ar trebui să includă nu numai înregistrarea datelor tuturor vizitatorilor, ci și cooperarea doar cu companii de securitate care respectă și toate cerințele de securitate. Situația în care un angajat al unei companii private de securitate este de serviciu noaptea la o unitate în care angajații își notează parolele pentru confortul administratorului de sistem și le lasă pe desktop poate fi la fel de periculoasă ca munca unui hacker profesionist sau mijloace tehnice de interceptare încorporate în incintă.

Lucrul cu antreprenori

Destul de des, autorii scurgerilor de informații nu sunt angajații, ci contrapartidele companiei. Este vorba de numeroase firme de consultanta si audit, firme care presteaza servicii pentru dezvoltarea si intretinerea sistemelor informatice. Ca exemplu destul de curios, deși controversat, se poate cita situația ucraineană, în care activitatea unui număr de filiale 1C a fost interzisă din cauza suspiciunilor că angajații săi ar putea fura informații contabile confidențiale. Același pericol este reprezentat de sistemele cloud CRM care sunt comune astăzi, care oferă servicii de stocare în cloud. Cu un nivel minim de responsabilitate pentru siguranța informațiilor care le sunt încredințate, nimeni nu poate garanta că întreaga bază de date de apeluri telefonice ale clienților înregistrate în sistem atunci când este integrat cu telefonia IP nu va deveni prada concurenților deodată. Acest risc trebuie evaluat ca fiind foarte grav. Când alegeți între programe server sau cloud, ar trebui să alegeți primul. Potrivit Microsoft, numărul atacurilor cibernetice asupra resurselor cloud a crescut cu 300% în acest an

De asemenea, este necesar să se trateze toate contrapărțile care solicită transferul de date care constituie un secret comercial pentru acestea. Toate contractele trebuie să conțină condiții care impun răspunderea pentru dezvăluirea acestora. Destul de des, actele de evaluare a proprietății și acțiunilor, auditurile, studiile de consultanță sunt revândute organizațiilor concurente.

Planificare si solutii tehnice

La planificarea arhitecturii sediului în care se desfășoară negocierile sau se află informațiile protejate, trebuie respectate toate cerințele GOST pentru metodele de protecție. Sălile de ședințe ar trebui să poată promova certificarea necesară, trebuie utilizate toate metodele moderne de ecranare, materiale care absorb sunetul și ar trebui să fie utilizate generatoare de zgomot.

Mijloace și sisteme tehnice pentru prevenirea scurgerilor

Pentru a proteja informațiile de scurgeri sau furt, este necesar să se aplice o gamă largă de măsuri hardware și tehnice. Mijloacele tehnice moderne sunt împărțite în patru grupe:

- Inginerie;

- hardware;

- software;

- criptografic.

Inginerie

Această categorie de echipamente de protecție este utilizată ca parte a implementării soluțiilor de planificare și arhitectură. Sunt dispozitive care blochează fizic posibilitatea pătrunderii persoanelor neautorizate în obiecte protejate, sisteme de supraveghere video, alarme, încuietori electronice și alte dispozitive tehnice similare.

Hardware

Acestea includ dispozitive de măsurare, analizoare, dispozitive tehnice care vă permit să determinați locația dispozitivelor încorporate, tot ceea ce vă permite să identificați canalele existente de scurgere de informații, să evaluați performanța acestora, să identificați caracteristicile și rolul semnificativ într-o situație cu o posibilă sau survenită pierdere a informație. Printre acestea se numără indicatoare de teren, contoare de frecvență radio, locatoare neliniare, echipamente pentru testarea liniilor telefonice analogice. Pentru a detecta înregistratoarele de voce, se folosesc detectoare care detectează radiațiile electromagnetice false, iar detectoarele de camere video funcționează pe același principiu.

Software

Acesta este cel mai semnificativ grup, deoarece cu ajutorul său este posibil să se evite pătrunderea persoanelor neautorizate în rețelele de informații, să blocheze atacurile hackerilor și să prevină interceptarea informațiilor. Printre acestea, este necesar de menționat programele speciale care asigură protecția informațiilor sistemului. Acestea sunt sisteme DLP și sisteme SIEM, care sunt cel mai adesea folosite pentru a crea mecanisme pentru securitatea informațiilor complexe. DLP (Data Leak Prevention, sisteme de prevenire a scurgerii de date) oferă protecție completă împotriva pierderii informațiilor confidențiale. Astăzi, acestea sunt configurate în principal să lucreze cu amenințări din interiorul perimetrului, adică de la utilizatorii rețelei corporative, și nu de la hackeri. Sistemele aplică o gamă largă de tehnici pentru a identifica punctele de pierdere sau transformare a informațiilor și sunt capabile să blocheze orice intrare sau transmitere neautorizată de date, verificând automat toate canalele de transmitere a acestora. Ei analizează traficul de e-mail al utilizatorului, conținutul folderelor locale, mesajele din mesagerie instant și, dacă detectează o încercare de a redirecționa date, o blochează.

(Security Information and Event Management) gestionează fluxurile de informații și evenimentele din rețea, în timp ce un eveniment este orice situație care poate afecta rețeaua și securitatea acesteia. Când apare, sistemul propune în mod independent o soluție pentru eliminarea amenințării.

Hardware-ul software poate rezolva probleme individuale și poate oferi, de asemenea, securitate completă pentru rețelele de calculatoare.

Criptografic

Aplicarea complexă a întregii game de metode de protecție poate fi redundantă, prin urmare, pentru a organiza sisteme de protecție a informațiilor într-o anumită companie, trebuie să vă creați propriul proiect, care va fi optim din punct de vedere al resurselor.

Khorev Anatoly Anatolievici,

doctor în științe tehnice, profesor,

Institutul de Stat de Tehnologie Electronică din Moscova

(Universitatea Tehnică), Moscova

Canale tehnice de scurgere de informații prelucrate prin tehnologia informatică.

7. Terminologie în domeniul securității informațiilor: un manual. M.: VNII Standard, 1993. -110 p.

8. Protecția tehnică a informațiilor. Termeni de bază și definiții: recomandări pentru standardizare R 50.1.056-2005: aprobat. Prin ordinul Rostekhregulirovanie din 29 decembrie 2005 nr. 479-st. - Intrare. 2006-06-01. - M.: Standartinform, 2006. - 16 p.

9. Khorev A.A. Protecția tehnică a informațiilor: manual. indemnizatie pentru studentii universitari. În 3 vol. Vol. 1. Canale tehnice de scurgere de informații. M.: SPC „Analitica”, 2008. - 436 p.

10. Echipament anti-teror: catalog.- Germania: PKI Electronic Intelligence, 2008. - 116 ruble. + http://www.pki-electronic.com

11. Monitorizare tastatură computer: gamă de produse.- Italia, Torino, B.E.A. S.r.l., 2007. -R. 35-37.

12. KeyDevil Keylogger. [Resursă electronică]. - Mod de acces: http://www.keydevil.com/secure-purchase.html.

13. Kuhn Markus G. Emanații compromițătoare: riscurile de interceptare a ecranelor computerelor.[Resursă electronică]. - Mod de acces: http://www.cl.cam.ac.uk/techreports/UCAM-CL-TR-577.html .

14. produse de securitate și supraveghere.[Resursă electronică]. - Mod de acces: http://endoacustica.com/index_en.htm.

15. Keylogger controlat fără fir.[Resursă electronică]. - Mod de acces:

Stabilitatea recepționării informațiilor, implicite, ascunse proprietarului, forma de recuperare a informațiilor prelucrate prin mijloace tehnice, a condus la un interes neîncetat pentru canalul de scurgere care rezultă din radiațiile electromagnetice false și pickup-urile (PEMIN) care însoțesc funcționarea acestui echipament. .

Caracteristicile canalelor de scurgere sunt prezentate mai jos, sunt descrise metodologia și metodele de protecție a informațiilor împotriva scurgerilor în detrimentul PEMIN. Modalități de implementare și caracteristici ale mijloacelor active moderne de protecție - sunt luate în considerare generatoarele de zgomot, sunt oferite recomandări pentru utilizarea acestora.

Caracteristicile canalului de scurgere de informații din cauza PEMIN

Gama de frecvență a radiațiilor electromagnetice parasite care însoțește semnalele informative se extinde de la unități de kiloherți la gigaherți și mai mari și este determinată de frecvența de ceas a instrumentului de procesare a informațiilor (IDP) utilizat. Deci, pentru un monitor de computer standard, interceptarea informațiilor este posibilă la frecvențe de până la armonica a 50-a a frecvenței ceasului, iar nivelul de radiație, care în zona apropiată este de până la zeci de dB, vă permite să primiți semnale la o distanță de până la câteva sute de metri.

Pe lângă radiația electromagnetică, câmpurile electrice și magnetice informaționale cvasi-statice sunt prezente în jurul instalațiilor de procesare a informațiilor, provocând capturi pe cabluri, fire telefonice, linii de alarmă de incendiu și securitate, rețele electrice, etc. Intensitatea câmpurilor în intervalul de frecvență de la unități de kiloherți la zeci de megaherți este astfel încât semnalele pot fi recepționate în afara zonei controlate (SC) cu conexiune directă la aceste linii de transmisie.

Metodologie de protejare a informațiilor împotriva scurgerilor datorate PEMIN

În funcție de mediul de difuzare a semnalelor informative, sunt luate în considerare două posibile canale de scurgere: datorită PEMIN însuși și comunicarea.

În funcție de metoda de formare, sunt clasificate patru tipuri de canale de scurgere:

Canalul de radiații electromagnetice (EMR), format din câmpurile care decurg din trecerea informațiilor prin circuitele SRI;

Canal de antenă aleatoriu (RA), apărut din cauza EMF indusă în comunicațiile conductoare, neconectat galvanic la IRS și având o ieșire din zona controlată (SC);

Canal de comunicații de ieșire conectat galvanic la SDI;

Canalul de consum neuniform de curent (NDC), care se formează datorită modulării în amplitudine a curentului prin funcționarea elementelor IDS în timpul procesării informațiilor.

Canalul EMP este caracterizat de dimensiunea zonei EMP - distanța dintre IDS și echipamentul de interceptare a antenei, dincolo de care recepția efectivă este imposibilă din cauza scăderii naturale a nivelului semnalului emis.

Canalul antenelor aleatoare este caracterizat prin dimensiunea zonei lor pentru antenele lumped random (CRA) și antenele random distribuite (RSA). Antenele aglomerate aleatoriu includ orice mijloace tehnice care depășesc zona controlată. Antenele distribuite aleatoriu includ fire, cabluri, elemente structurale ale unei clădiri etc. Distanța dintre SOI și SA, la care interceptarea efectivă este imposibilă, determină dimensiunea zonei SA.

Canalul de comunicare de ieșire este caracterizat de valoarea maximă admisă a raportului dintre puterile semnalului informativ și interferența normalizată, la care recepția efectivă este imposibilă.

Canalul NPT se caracterizează prin valoarea maximă admisă a raportului dintre mărimea schimbării curentului provenit de la sursă în timpul procesării informațiilor și valoarea medie a consumului de curent. Dacă raportul specificat nu depășește valoarea limită, recepția efectivă pe canalul NTP nu este posibilă. În prezent, ținând cont de absența practică a dispozitivelor de viteză mică în SVT (gama de frecvență a acestui canal este luată de la 0 la 30 Hz), acest canal are o relevanță redusă.

Ținând cont de cele de mai sus, este posibil să se formuleze un criteriu de protecție a IMS împotriva scurgerilor prin PEMI și pickup-uri: IMS este considerat protejat dacă:

Raza zonei de radiație electromagnetică nu depășește distanța minimă admisă de la IS până la limita scurtcircuitului;

Raportul puterilor semnalului informativ al interferenței normalizate în toate SA nu depășește valoarea maximă admisă la limita SC;

Raportul dintre puterile semnalului informativ al interferenței normalizate în toate comunicațiile de ieșire la limita scurtcircuitului nu depășește valoarea maximă admisă;

Raportul dintre mărimea modificării curentului de „procesare” și valoarea medie a consumului de curent de la rețeaua de la limita scurtcircuitului nu depășește valoarea maximă admisă.

Principalele sarcini și principii ale protecției SVT

Următoarele metode și măsuri sunt utilizate pentru a proteja semnalele de informații ale SVT de posibile scurgeri de informații:

organizatoric;

Tehnic.

Măsurile de securitate a informațiilor tehnice din SVT includ măsuri și mijloace care afectează fie nivelul PEMIN, fie nivelul zgomotului electromagnetic. De exemplu, ecranarea electromagnetică este o modalitate eficientă de a proteja informațiile, dar necesită costuri economice semnificative și monitorizarea regulată a eficacității ecranării. În plus, ecranarea electromagnetică completă introduce disconfort în munca personalului de întreținere.

Îmbunătățirea SVT poate reduce semnificativ nivelul radiației informaționale, dar acestea nu pot fi eliminate complet. În condiții moderne, rafinamentul tehnologiei SVT se reduce la selecția componentelor SVT, deoarece nu există dezvoltări proprii ale instrumentelor EVT în Federația Rusă, iar PC-ul este asamblat din componente străine. La selectarea componentelor la firmele de asamblare (asamblare roșie), se atrage atenția asupra plăcii de bază, a designului carcasei unității de sistem (carcasa), a plăcii video (controller video), a tipului de afișaj etc.

Mascare radio activă, zgomot - utilizarea generatoarelor de zgomot în bandă largă.

Generatoarele de zgomot pot fi hardware și obiect. Sarcina principală a zgomotului aerian este de a crește nivelul de zgomot electromagnetic și, prin urmare, de a preveni interceptarea radio a semnalelor de informații SVT. Indicatorii de intensitate a interferenței zgomotului de baraj (zgomot cu o lege de distribuție normală a valorilor de amplitudine instantanee) este zona de zgomot R w. Mijloacele tehnice ale SVT vor fi protejate dacă R w > R 2 .

Metodologia de realizare a studiilor speciale ale mijloacelor tehnice ale EWT

Cerințe de bază pentru condițiile de măsurare.

Identificarea semnalelor periculoase din setul total de semnale și măsurarea nivelului acestora se realizează cu moduri de testare special organizate ale mijloacelor tehnice (TS), în care durata și amplitudinea impulsurilor de informații rămân aceleași ca în modul de funcționare, dar un Se folosește secvența periodică a impulsurilor sub formă de rafale. Această cerință se datorează faptului că, în metodologia acceptată pentru calcularea rezultatelor MI, valorile lățimii de bandă de însumare a componentelor de frecvență și frecvența de ceas a impulsurilor de informații trebuie să fie constante. În caz contrar, calcularea rezultatelor devine imposibilă.

În plus, repetarea ciclică a acelorași „pachete” de informații face mult mai ușoară identificarea și măsurarea valorilor semnalelor „periculoase” pe fundalul zgomotului și interferențelor.

Detectarea semnalului se realizează din toate părțile mijloacelor tehnice. Semnalul este măsurat în modul de vârf (cvasi-vârf) din direcția de radiație maximă, unde este detectat un semnal periculos. Pentru a detecta semnalele de testare și a le identifica din setul total de semnale recepționate, se folosesc astfel de caracteristici ca coincidența frecvențelor armonicilor detectate și a intervalelor dintre ele cu valorile calculate, perioada și durata exploziilor, modificarea forma semnalului la ieșirea receptorului atunci când parametrii semnalului de testare se modifică etc. P.

Când efectuați măsurători, trebuie să:

Să studieze descrierea tehnică și diagramele schematice ale vehiculului;

Să studieze posibilele moduri de funcționare ale vehiculului;

Pregătiți echipamentul de măsurare pentru lucru.

Măsurarea parametrilor radiațiilor electromagnetice false și a interferenței vehiculului se efectuează în toate modurile de funcționare a acestuia. Împământarea și alimentarea cu energie electrică a vehiculului trebuie efectuate în conformitate cu regulile de funcționare ale acestui vehicul. Înainte de începerea măsurătorilor, vehiculele sunt verificate pentru funcționarea în conformitate cu instrucțiunile de utilizare.

Camera în care se măsoară parametrii câmpului de semnal periculos trebuie să aibă dimensiunile încăperii de cel puțin 6x6m (36 m 2);

În apropierea mijloacelor tehnice măsurate (mai aproape de 2,5 m), care este instalat în mijlocul încăperii, nu trebuie să existe obiecte metalice voluminoase (seifuri, dulapuri etc.) care pot distorsiona imaginea TEM;

Pardoseala camerei poate fi fie din lemn (parchet), fie din metal;

Legile decaderii câmpului în încăperea certificată trebuie să corespundă cu funcția standard de slăbire a câmpului la 2 ... 2,5 m de vehicul în direcția instalării antenei de măsurare.

Dispozitivul tehnic se instaleaza pe un piedestal pivotant, inaltime de 0,8...1,0 m, alimentarea autovehiculului este alimentata printr-un filtru anti-blocare de tip FP sau alt tip, atenuare de minim 40.. .60 dB.

Această ecuație a zonei se rezolvă prin metoda grafico-analitică sau pe un PC.

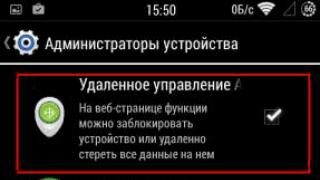

Organizarea protecției PC-ului împotriva accesului neautorizat

În prezent, datorită dezvoltării rapide a tehnologiei informatice și apariției noilor tehnologii informaționale, a apărut o nouă direcție de obținere a informațiilor clasificate, strâns legată de criminalitatea informatică și accesul neautorizat (UAS) la informații restricționate. Dezvoltarea rețelelor de calculatoare locale și globale a condus la necesitatea închiderii accesului neautorizat la informațiile stocate în sistemele automate.

Scopurile protecției informațiilor sunt: prevenirea daunelor care pot apărea ca urmare a pierderii (furt, pierdere, denaturare, falsificare) a informațiilor în oricare dintre manifestările acesteia.

Orice întreprindere modernă nu poate funcționa cu succes astăzi fără a crea un sistem de încredere pentru protejarea informațiilor sale, care să includă nu numai măsuri organizatorice și de reglementare, ci și software și hardware tehnic, organizarea controlului securității informațiilor în timpul procesării, stocării și transmiterii acesteia în sisteme automate (AS). ).

Practica organizării protecției informațiilor împotriva accesului neautorizat în timpul prelucrării și stocării acestora în sisteme automate ar trebui să țină cont de următoarele principii și reguli pentru asigurarea securității informațiilor:

1. Respectarea nivelului de securitate a informațiilor cu prevederile legislative și cerințele de reglementare pentru protecția informațiilor supuse protecției conform legislației în vigoare, incl. selectarea clasei de securitate AS în funcție de caracteristicile procesării informațiilor (tehnologia de prelucrare, condițiile specifice de funcționare ale AS) și nivelul de confidențialitate a acestuia.

2. Identificarea informațiilor confidențiale (protejate) și a documentației acestora sub forma unei liste de informații supuse protecției, ajustarea acestora în timp util.

3. Cele mai importante decizii privind securitatea informațiilor ar trebui luate de conducerea întreprinderii sau de proprietarul UA.

4. Stabilirea procedurii de stabilire a nivelului de permisiuni de utilizator, precum si a cercului de persoane carora li se acorda acest drept (administratori de securitate a informatiilor).

5. Stabilirea și înregistrarea regulilor de control acces

(PRD), adică un set de reguli care guvernează drepturile de acces ale subiecților de acces la obiectele de acces.

6. Stabilirea responsabilității personale a utilizatorilor pentru menținerea nivelului de securitate al SA la prelucrarea informațiilor supuse protecției.

7. Asigurarea protectiei fizice a instalatiei pe care se afla CNE protejata (teritoriu, cladiri, incinte, depozitare suporturi de informatii) prin infiintarea de posturi corespunzatoare, mijloace tehnice de protectie sau prin orice alte mijloace care impiedica sau impiedica semnificativ furtul echipamente informatice (SVT), purtători de informații, precum și NSD la SVT și linii de comunicație.

8. Organizarea serviciului de securitate a informațiilor (persoane responsabile, administrator de securitate a informațiilor), care realizează contabilitatea, stocarea și emiterea de medii de informare, parole, chei, întreținerea informațiilor de serviciu a unității de securitate a informațiilor din DNS (generarea parolelor, cheilor). , menținerea regulilor de control al accesului), acceptarea noilor software incluse în fondurile AS, precum și controlul asupra decursului procesului tehnologic de prelucrare a informațiilor confidențiale etc.

9. Controlul sistematic și operațional al nivelului de securitate al informațiilor protejate în conformitate cu documentele de orientare aplicabile privind securitatea informațiilor, incl. verificarea funcțiilor de protecție ale instrumentelor de securitate a informațiilor.

Instrumentele de securitate a informațiilor trebuie să aibă un certificat care să ateste conformitatea lor cu cerințele de securitate a informațiilor.

O analiză a experienței de muncă legate de prelucrarea și stocarea informațiilor folosind tehnologia informatică a făcut posibilă tragerea de concluzii și rezumarea listei posibilelor amenințări la adresa informațiilor. În mod convențional, acestea pot fi împărțite în trei tipuri:

Încălcarea confidențialității informațiilor;

Încălcarea integrității informațiilor;

Încălcarea disponibilității informațiilor.

Pornind de la aceasta, se construiește un sistem de protecție a sistemelor automate și a PC-urilor împotriva accesului neautorizat.

Construirea unui sistem de protecție

Construcția unui sistem de protecție bazat pe un complex hardware-software de instrumente de protecție a informațiilor împotriva accesului neautorizat și interacțiunea acestuia cu hardware-ul și software-ul PC-ului este prezentată în general în Fig. 4.13.

Orez. 4.13. Construirea unui sistem de protecție bazat pe un complex software și hardware

Protecția informațiilor folosind hardware-ul și software-ul complexului de protecție UA se bazează pe procesarea evenimentelor care apar atunci când programele de aplicație sau software-ul de sistem (SW) accesează resursele PC. În acest caz, mijloacele complexului interceptează întreruperile software și/sau hardware corespunzătoare (cereri de efectuare a operațiunilor la resursele hardware și/sau software ale PC-ului). În cazul unui eveniment controlat (cerere de întrerupere), cererea este analizată și, în funcție de conformitatea subiectului de acces (sarcina de aplicare a acestuia), autoritatea stabilită de administratorul de securitate DRP, fie permite sau interzice procesarea acestor întreruperi.

În cazul general, sistemul de protecție este format din mijloacele efective de protecție împotriva încărcării neautorizate a OS și mijloacele de restricționare a accesului la resursele informaționale, care pot fi reprezentate condiționat ca patru subsisteme de protecție a informațiilor care interacționează (Fig. 4.14).

Subsistem de control acces

Subsistemul de control al accesului este proiectat pentru protecție. PC de la utilizatori neautorizați, gestionând accesul la obiectele de acces și organizând partajarea acestora de către utilizatorii înregistrați în conformitate cu regulile stabilite pentru controlul accesului.

Utilizatorii neautorizați sunt înțeleși ca toate persoanele care nu sunt înregistrate în sistem (care nu au un identificator personal înregistrat pe un anumit PC). Protecție DC

Orez. 4.14. Subsistemele de protecție a informațiilor ale utilizatorilor frontali sunt prevăzute cu proceduri de identificare (compararea identificatorului prezentat cu lista înregistrată pe PC) și de autentificare (autentificare), care se realizează de obicei prin introducerea unei parole de o anumită lungime. Pentru a identifica utilizatorii în sistemele de protecție împotriva accesului neautorizat, cel mai des sunt utilizați identificatori personali de tip Touch Memory (Ibutton) DS 199X, care se disting prin fiabilitate ridicată, unicitate, memorie de mare viteză, ușurință în utilizare, caracteristici de greutate și dimensiune acceptabile. si pret mic.

Două principii de gestionare a accesului la resursele protejate pot fi implementate în sistemele de protecție împotriva UA: discreționar și mandatat.

Principiul controlului accesului discreționar. Fiecărui utilizator înregistrat i se atribuie drepturi de acces pe baza principiului atribuirii caracteristicilor de acces specificate fiecărei perechi subiect-obiect, care sunt prescrise în DRP. Atunci când un utilizator solicită acces, este oferită o interpretare neechivocă a DRP-urilor stabilite și, în funcție de nivelul de autoritate al utilizatorului, tipul de acces solicitat este permis sau refuzat.

Această opțiune de control al accesului permite oricărui utilizator al sistemului să creeze un mediu software izolat (IPS), de ex. să-și limiteze capacitatea de a rula programe, specificând drept permis să ruleze doar acele programe care sunt cu adevărat necesare pentru ca utilizatorul să-și îndeplinească atribuțiile oficiale. Astfel, utilizatorul nu va putea rula programe care nu sunt incluse în această listă.

Principiul obligatoriu al controlului accesului. Principiul gestionării accesului la resursele PC (hardware și software),

pe baza unei comparații a nivelului de confidențialitate atribuit fiecărei resurse și a autorității unui anumit utilizator înregistrat de a accesa resursele PC cu un anumit nivel de confidențialitate.

Pentru a organiza controlul obligatoriu al accesului, se stabilește un anumit nivel de acces la informațiile confidențiale pentru fiecare utilizator al sistemului, iar fiecărei resurse (directoare, fișiere, hardware) i se atribuie o așa-numită etichetă de confidențialitate.

În același timp, diferențierea accesului la directoare și fișiere confidențiale se realizează prin compararea nivelului de acces al utilizatorului și eticheta de sensibilitate a resursei și luând o decizie privind acordarea sau neacordarea accesului la resursă.

Subsistemul de înregistrare și contabilitate

Subsistemul de înregistrare și contabilitate este destinat înregistrării în jurnalul de sistem, care este un fișier special plasat pe hard disk-ul computerului, a diferitelor evenimente care au loc în timpul funcționării computerului. Când se înregistrează evenimente în jurnalul de sistem, sunt înregistrate următoarele:

Data și ora evenimentului;

Numele și identificatorul utilizatorului care efectuează acțiunea înregistrată;

Acțiuni ale utilizatorului (informații despre intrarea / ieșirea utilizatorului din sistem, lansări de programe, evenimente UA, modificarea permisiunilor etc.). Accesul la jurnalul de sistem este posibil numai pentru administratorul IS (supervizor). Evenimentele înregistrate în jurnalul de sistem sunt determinate de administratorul unității de securitate a informațiilor.

Acest subsistem implementează, de asemenea, un mecanism de reducere la zero a zonelor de memorie eliberate.

Subsistemul de integritate

Subsistemul de integritate este conceput pentru a exclude modificările neautorizate (atât accidentale, cât și rău intenționate) ale mediului software și hardware al PC-ului, inclusiv software-ul complexului și informațiile în curs de procesare, protejând în același timp computerul de introducerea de file software și viruși. În sistemele software și hardware ale sistemelor de securitate a informațiilor (PAKSZI) de la NSD, acest lucru este de obicei implementat:

Verificarea identificatorilor unici ai pieselor hardware ale PC-ului;

Verificarea integrității fișierelor de sistem alocate pentru control, inclusiv fișierele PAXZI NSD, programele utilizatorului și datele;

Controlează accesul direct la sistemul de operare, ocolind întreruperile DOS;

Excluderea posibilității de a utiliza un PC fără un controler hardware al complexului;

Un mecanism pentru crearea unui mediu software închis care interzice lansarea de programe importate care exclud accesul neautorizat la sistemul de operare.

La verificarea integrității mediului software PC, suma de control a fișierelor este calculată și comparată cu valoarea de referință (de control) stocată într-o zonă specială de date. Aceste date sunt introduse în timpul înregistrării utilizatorului și se pot modifica în timpul funcționării computerului. Sistemele de protecție anti-manipulare utilizează un algoritm complex pentru calcularea sumelor de control - calculul valorii funcțiilor lor hash, ceea ce exclude faptul că o modificare a fișierului nu este detectată.

Subsistemul de protecție criptografică

Subsistemul de protecție criptografică este proiectat pentru a spori protecția informațiilor despre utilizator stocate pe un hard disk al PC-ului sau pe un suport amovibil. Subsistemul de protecție a informațiilor criptografice permite utilizatorului să-și cripteze/decripteze datele folosind chei individuale, de obicei stocate într-un identificator personal TM.

Compoziția unui complex tipic de protecție împotriva accesului neautorizat

Compoziția unui complex tipic pentru protejarea unui PC împotriva accesului neautorizat include hardware și software. Hardware-ul include un controler hardware, un extractor de informații și identificatori personali de utilizator.

Controlerul hardware (Fig. 4.15) este o placă (ISA / PCI) instalată într-unul dintre sloturile de expansiune ale plăcii de bază ale PC-ului. Controlerul hardware conține un ROM cu software, un conector pentru un cititor de informații și dispozitive suplimentare.

Orez. 4.15. Controler hardware „Sobol”

Ca dispozitive suplimentare pe controlerul hardware, pot fi instalate relee pentru blocarea încărcării dispozitivelor externe (FDD, CD-ROM, SCSI, ZIP etc.); generator hardware de numere aleatoare; memorie non volatila.

Un cititor de informații este un dispozitiv conceput pentru a citi informații dintr-un identificator personal prezentat de utilizator. Cel mai adesea, în complexele de protecție împotriva accesului neautorizat, se folosesc cititori de informații de la identificatori personali de tip Touch Memory (Ibutton) DS199X, care sunt dispozitive de contact.

Ca cititoare de informații, pot fi folosite cititoare de smart card contact și contactless (Smart Card Readers), precum și cititoare de informații biometrice care vă permit să identificați utilizatorul după caracteristicile biometrice ale acestuia (amprentă digitală, semnătură personală etc.).

Un identificator personal de utilizator este un dispozitiv hardware care are caracteristici unice, care nu pot fi copiate. Cel mai adesea, în sistemele de protecție împotriva accesului neautorizat, se folosesc identificatori de tip Touch-Memory (Ibutton), care sunt un circuit electronic echipat cu o baterie și având un număr unic de identificare lung de 64 de biți, care este format tehnologic. Termenul de funcționare al identificatorului electronic, declarat de producător, este de aproximativ 10 ani.

Pe lângă identificatorii TM, sistemele de protecție UA folosesc identificatori de tip Smart Card („Smart Card”).

Un card inteligent este un card din plastic (Fig. 4.16.), cu un microcircuit încorporat, care conține o memorie reinscriptibilă nevolatilă.

Unele sisteme de protecție împotriva accesului neautorizat permit utilizarea caracteristicilor biometrice ale utilizatorului (semnătură personală, amprentă etc.) ca identificator. Compoziția software-ului unui sistem tipic de securitate a informațiilor (IPS) de la NSD este prezentată în fig. 4.17.

Toate software-urile complexului de protecție UA pot fi împărțite condiționat în trei grupuri.

Programe de protecție a sistemului - programe care îndeplinesc funcțiile de protecție și restricționare a accesului la informații. De asemenea, folosind acest grup de programe, sistemul de protecție este configurat și controlat în timpul funcționării.

Un bootloader special este un program care oferă pornire de încredere a sistemului de operare de bază.

Driver de securitate ("monitor de securitate") - un program rezident care controlează autoritatea și restricționează accesul la informații și resurse hardware în timpul lucrului utilizatorului pe AS (PC).

Programe de instalare - un set de programe disponibile numai administratorului sistemului de securitate a informațiilor pentru gestionarea funcționării sistemului de protecție a informațiilor. Acest set de programe vă permite să efectuați procesul obișnuit de instalare și dezinstalare a sistemului de protecție a informațiilor.

Programele sistemului de identificare/autentificare sunt un set de programe pentru formarea și analiza caracteristicilor individuale ale utilizatorului utilizate în identificarea/autentificarea. Acest grup include și programe pentru crearea și gestionarea unei baze de date cu utilizatorii sistemului.

Program de instruire - în general, este un program pentru acumularea și analiza caracteristicilor individuale ale utilizatorului (combinație alfanumerică a unei parole personale, semnătură personală, amprente) și dezvoltarea unei caracteristici individuale, care este înregistrată în baza de date.

Orez. 4.17. Compoziția software-ului unui sistem tipic de securitate a informațiilor

Baza de utilizatori conține numere unice de identificatori de utilizatori înregistrate în sistem, precum și informații despre servicii (drepturi de utilizator, limite de timp, etichete de confidențialitate etc.).

Programul de identificare gestionează procesul de identificare a utilizatorului: emite o cerere de prezentare a unui identificator, citește informații dintr-un identificator personal și caută un utilizator în baza de date a utilizatorilor. Dacă utilizatorul este înregistrat în sistem, acesta generează o solicitare către baza de date cu caracteristicile individuale ale utilizatorului.

Baza de date cu caracteristici individuale conține caracteristicile individuale ale tuturor utilizatorilor înregistrați în sistem și selectează caracteristicile necesare la cererea programului de identificare.

Programele tehnologice sunt instrumente auxiliare pentru asigurarea funcționării în siguranță a sistemului de protecție, disponibile doar administratorului sistemului de protecție.

Programele de recuperare a stației sunt concepute pentru a restabili performanța stației în cazul defecțiunilor hardware sau software. Acest grup de programe vă permite să restabiliți mediul de lucru inițial al utilizatorului (care exista înainte de instalarea sistemului de protecție), precum și să restabiliți sănătatea hardware-ului și software-ului sistemului de protecție.

O caracteristică importantă a programelor de recuperare a stației este capacitatea de a elimina sistemul de protecție într-un mod anormal, de ex. fără a utiliza programul de instalare, drept urmare stocarea și contabilizarea acestui grup de programe trebuie făcute cu o grijă deosebită.

Programul syslog este conceput pentru a înregistra în jurnalul de sistem (fișier special) toate evenimentele care apar în sistemul de protecție în momentul lucrului utilizatorului. Programul vă permite să generați mostre din jurnalul de sistem în funcție de diverse criterii (toate evenimentele UA, toate evenimentele de conectare a utilizatorului etc.) pentru analize ulterioare.

Dinamica activității complexului de protecție împotriva accesului neautorizat

Următoarele mecanisme sunt utilizate pentru implementarea funcțiilor complexului de protecție UA:

1. Un mecanism de protecție împotriva încărcării neautorizate a sistemului de operare, inclusiv identificarea utilizatorului printr-un identificator unic și autentificarea identității proprietarului identificatorului prezentat.

2. Mecanism de blocare a ecranului și a tastaturii în cazurile în care pot fi implementate anumite amenințări la adresa securității informațiilor.

3. Un mecanism de monitorizare a integrității programelor și datelor critice din punct de vedere al securității informațiilor (un mecanism de protecție împotriva modificărilor neautorizate).

4. Mecanismul de creare a sistemelor informatice închise funcțional prin crearea unui mediu software izolat;

5. Un mecanism pentru restricționarea accesului la resursele AS, determinat de atributele de acces care sunt stabilite de administratorul de sistem în conformitate cu fiecare pereche de „subiect de acces și obiect de acces” în timpul înregistrării utilizatorului.

6. Mecanismul de înregistrare a evenimentelor de control și a evenimentelor NSD care au loc în timpul activității utilizatorilor.

7. Mecanisme suplimentare de protecție.

În etapa de instalare a complexului de protecție împotriva accesului neautorizat, controlerul hardware este instalat într-un slot liber al plăcii de bază a PC-ului și software-ul este instalat pe hard disk.

Înființarea complexului constă în stabilirea drepturilor de control acces și înregistrarea utilizatorilor. Atunci când un utilizator este înregistrat de administratorul sistemului de securitate, îi sunt determinate drepturile de acces: liste de programe executabile și module care au voie să ruleze pentru acest utilizator.

În etapa de instalare, se formează și liste de fișiere, a căror integritate va fi verificată la pornirea computerului de către acest utilizator. Valorile calculate ale funcțiilor hash (sume de control) ale acestor fișiere sunt stocate în zone speciale de memorie (în unele sisteme sunt stocate în memoria unui identificator personal TM).

Mecanismul de protecție împotriva încărcării neautorizate a sistemului de operare este implementat prin efectuarea de proceduri de identificare, autentificare și monitorizare a integrității fișierelor protejate înainte de încărcarea sistemului de operare. Aceasta este asigurată de un ROM instalat pe placa de control hardware, care primește control în timpul așa-numitei proceduri ROM-SCAN. Esența acestei proceduri este următoarea: în timpul pornirii inițiale, după verificarea hardware-ului principal, BIOS-ul computerului începe să caute ROM-uri externe în intervalul de la C800:0000 la EOOO.OOOO în trepte de 2K. Un semn al prezenței a unui ROM este prezența cuvântului AA55H în primul cuvânt al intervalului verificat.Dacă acest semn este detectat, atunci următorul octet conține lungimea ROM-ului în pagini de 512 octeți.Apoi se calculează suma de control a întregului ROM. , iar dacă este corectă, se va apela procedura situată în ROM-ul cu un offset. Această procedură este de obicei folosită la inițializarea dispozitivelor hardware.

În majoritatea sistemelor de protecție UA, această procedură este concepută pentru a implementa procesul de identificare și autentificare a utilizatorului. În cazul unei erori (interzicerea accesului), procedura nu revine; încărcarea ulterioară a computerului nu va fi efectuată.

Când controlerul hardware este instalat și software-ul sistemului de protecție anti-manipulare este instalat, computerul este încărcat în următoarea ordine:

1. BIOS-ul computerului efectuează procedura standard POST (verificarea echipamentului principal al computerului) și la finalizarea acesteia trece la procedura ROM-SCAN, în timpul căreia controlul este interceptat de controlerul hardware al sistemului anti-tampering.