Difesa proattiva

Tecnologie proattive– un insieme di tecnologie e metodi utilizzati nei software antivirus, il cui scopo principale, a differenza delle tecnologie reattive (di firma), è prevenire l’infezione del sistema dell’utente e non cercare software dannoso già noto nel sistema.

Storia dello sviluppo di tecnologie di protezione antivirus proattiva

Le tecnologie proattive hanno iniziato a svilupparsi quasi contemporaneamente alle tecnologie classiche (di firma). Tuttavia, le prime implementazioni di tecnologie di protezione antivirus proattiva richiedevano un elevato livello di qualificazione dell’utente, vale a dire non sono stati progettati per l'uso di massa da parte degli utenti ordinari di personal computer. Dopo un decennio nel settore degli antivirus, è diventato chiaro che i metodi di rilevamento basati sulle firme non sono più in grado di proteggere efficacemente gli utenti. Questo fatto ha spinto al rilancio delle tecnologie proattive.

Tecnologie di difesa proattiva

La tecnologia di analisi euristica consente, sulla base dell'analisi del codice di un'applicazione, script o macro in esecuzione, di rilevare sezioni di codice responsabili di attività dannose.

L'efficacia di questa tecnologia non è elevata, a causa dell'elevato numero di falsi positivi quando viene aumentata la sensibilità dell'analizzatore, nonché di un ampio insieme di tecniche utilizzate dagli autori di malware per aggirare la componente euristica del software antivirus.

La tecnologia di emulazione consente a un'applicazione di essere eseguita in un ambiente di emulazione, emulando il comportamento del sistema operativo o della CPU. Quando si esegue un'applicazione in modalità di emulazione, l'applicazione non sarà in grado di danneggiare il sistema dell'utente e l'azione dannosa verrà rilevata dall'emulatore.

Nonostante l'apparente efficacia di questo approccio, non è esente da inconvenienti: l'emulazione richiede troppo tempo e risorse al computer dell'utente, il che influisce negativamente sulle prestazioni delle operazioni quotidiane; inoltre, il malware moderno è in grado di rilevare l'esecuzione in un ambiente emulato e interromperne l'esecuzione in esso.

- Analisi del comportamento

La tecnologia di analisi del comportamento si basa sull'intercettazione di tutte le funzioni importanti del sistema o sull'installazione delle cosiddette. mini-filtri, che consentono di tenere traccia di tutte le attività sul sistema dell'utente. La tecnologia di analisi comportamentale consente di valutare non solo una singola azione, ma anche una catena di azioni, il che aumenta notevolmente l'efficacia nel contrastare le minacce virali. Inoltre, l'analisi comportamentale è la base tecnologica per un'intera classe di programmi: bloccanti comportamentali (HIPS - Sistemi di intrusione basati su host).

La tecnologia Sandbox funziona secondo il principio di limitazione dell'attività di applicazioni potenzialmente dannose in modo che non possano danneggiare il sistema dell'utente.

La limitazione dell'attività si ottiene eseguendo applicazioni sconosciute in un ambiente limitato: la sandbox stessa, da cui l'applicazione non ha diritti di accesso a file di sistema critici, rami di registro e altre informazioni importanti. La tecnologia di limitazione dei privilegi di esecuzione è una tecnologia efficace contro le minacce moderne, ma è necessario comprendere che l'utente deve avere le conoscenze necessarie per valutare correttamente un'applicazione sconosciuta.

- Virtualizzazione del desktop

La tecnologia di virtualizzazione del desktop funziona utilizzando un driver di sistema che intercetta tutte le richieste di scrittura su un disco rigido e, invece di scrivere su un disco rigido reale, scrive su un'area speciale del disco: un buffer. Pertanto, anche se l'utente esegue software dannoso, esso sopravvivrà solo fino alla pulizia del buffer, operazione eseguita per impostazione predefinita quando il computer è spento.

Tuttavia, va tenuto presente che la tecnologia di virtualizzazione desktop non sarà in grado di proteggere dai malware il cui scopo principale è rubare informazioni riservate, perché L'accesso in lettura al disco rigido non viene negato.

Applicazione delle tecnologie proattive oggi

Attualmente, le tecnologie proattive sono una componente importante e integrante del software antivirus. Inoltre, di norma, i prodotti antivirus utilizzano, ad esempio, una combinazione di diverse tecnologie di protezione proattiva

Oleg Gudilin

Oggi gli attacchi virali occupano saldamente il primo posto in tutte le classifiche delle minacce alla sicurezza IT. Questi parassiti causano danni finanziari diretti e fungono anche da punto di partenza per molte altre minacce pericolose, tra cui il furto di informazioni riservate e l’accesso non autorizzato ai dati. A sua volta, l’industria antivirus offre diversi nuovi approcci alla protezione dell’infrastruttura IT: tecnologie proattive, rilascio accelerato di vaccini critici, aumento significativo della frequenza di aggiornamento dei database antivirus, ecc. Questo materiale apre una serie di articoli progettati per aiutare il lettore a orientarsi nelle nuove tecnologie delle aziende antivirus e a valutarne più o meno oggettivamente l'efficacia. Il primo articolo della serie è dedicato alle tecnologie proattive.

Una caratteristica di oggi non è solo l'enorme danno causato dagli attacchi di virus, ma anche la continua crescita del numero degli stessi codici dannosi. Si noti che nel 2005 la crescita della popolazione di parassiti dei computer è diventata semplicemente esplosiva. Secondo Kaspersky Lab, ad esempio, il numero di virus rilevati mensilmente è aumentato alla fine del 2005 raggiungendo una media di 6.368 copie, e alla fine dell'anno la crescita è stata del 117%, mentre l'anno scorso la crescita era solo del 93%.

Pertanto, la natura della minaccia cambia: ci sono molti più parassiti e loro stessi sono diventati molto più pericolosi. È logico aspettarsi una risposta dall'industria degli antivirus, che ha infatti proposto una serie di nuovi approcci alla protezione dagli attacchi di virus. Queste includono tecnologie proattive, che aumentano la velocità di risposta alla comparsa di parassiti particolarmente pericolosi che possono causare un'epidemia, nonché semplicemente aumentano la frequenza di aggiornamento dei database antivirus. Questo articolo esaminerà in dettaglio l'approccio proattivo, spesso promosso dai fornitori come panacea per tutti i virus esistenti e possibili.

Introduzione alle tecnologie proattive

I moderni prodotti antivirus utilizzano due approcci principali per rilevare i parassiti. È caratteristico e proattivo/euristico. Il primo metodo è abbastanza semplice: gli oggetti scansionati sul computer dell’utente vengono confrontati con modelli (firme) di virus conosciuti. Questa tecnologia prevede il monitoraggio continuo dei nuovi parassiti, la loro descrizione e l'inclusione nel database delle firme. Pertanto, un'azienda antivirus deve disporre di un servizio efficace di rilevamento e analisi del malware (ovvero un laboratorio antivirus). I criteri principali per l'efficacia del metodo di firma sono la velocità di risposta alle nuove minacce, la frequenza degli aggiornamenti e il numero massimo di minacce rilevate.

Ovviamente, il metodo di firma presenta una serie di svantaggi. Il più importante di questi è il ritardo nella risposta alle nuove minacce. Le firme vengono sempre visualizzate solo qualche tempo dopo la comparsa del virus e i moderni codici dannosi possono infettare milioni di computer in brevissimo tempo.

A questo proposito, i metodi di rilevamento dei virus proattivi/euristici stanno diventando sempre più comuni. Questo approccio non richiede il rilascio di firme. Un programma antivirus analizza il codice dell'oggetto sottoposto a scansione e/o il comportamento dell'applicazione in esecuzione e quindi, in base alle regole in esso integrate, decide se il software è dannoso.

In linea di principio l'impiego di questa tecnologia consente di riconoscere malware ancora sconosciuti. Pertanto, molti produttori di prodotti antivirali si sono affrettati a dichiarare metodi proattivi come una panacea per la crescente ondata di nuovi parassiti. Tuttavia, questo non è il caso. Per valutare l'efficacia dell'approccio proattivo e la possibilità di utilizzarlo separatamente dai metodi di firma, è necessario studiare più in dettaglio il principio di funzionamento delle tecnologie proattive.

Esistono diversi approcci alla difesa proattiva. Diamo un'occhiata ai due più popolari: analizzatori euristici e bloccanti comportamentali.

Analisi euristica

Un analizzatore euristico (euristico) è un programma che analizza il codice dell'oggetto da controllare e, sulla base di segni indiretti, determina se l'oggetto è dannoso. Inoltre, a differenza del metodo della firma, l'euristica può rilevare sia i virus noti che quelli sconosciuti (cioè quelli creati dopo l'euristica).

Il lavoro dell'analizzatore, di norma, inizia con la ricerca nel codice di segni (comandi) sospetti caratteristici del malware. Questo metodo è chiamato analisi statica. Ad esempio, molti codici dannosi cercano programmi eseguibili, aprono i file che trovano e li modificano. L'euristica esamina il codice dell'applicazione e, quando incontra un comando sospetto, aumenta un certo "contatore di sospettosità" per questa applicazione. Se, dopo aver esaminato l'intero codice, il valore del contatore supera la soglia specificata, l'oggetto è considerato sospetto.

Il vantaggio di questo metodo è la facilità di implementazione e l'elevata velocità di funzionamento, tuttavia il livello di rilevamento di nuovi codici dannosi rimane piuttosto basso e la probabilità di falsi positivi è elevata.

Pertanto, i moderni antivirus utilizzano l'analisi statica in combinazione con l'analisi dinamica. L'idea alla base di questo approccio combinato è emularne l'avvio in un ambiente virtuale sicuro, chiamato anche buffer di emulazione o sandbox, prima che l'applicazione venga avviata sul computer dell'utente. Nei materiali di marketing, i fornitori utilizzano un altro termine: "emulazione di computer virtuale in un computer".

Pertanto, un analizzatore euristico dinamico legge parte del codice dell'applicazione nel buffer di emulazione antivirus e, utilizzando speciali "trucchi", ne emula l'esecuzione. Se durante questa “pseudo-esecuzione” vengono rilevate azioni sospette, l’oggetto viene riconosciuto come dannoso e il suo avvio sul computer dell’utente viene bloccato.

A differenza del metodo statico, il metodo dinamico richiede più risorse del PC, poiché per l’analisi è necessario utilizzare uno spazio virtuale sicuro e durante l’analisi l’avvio dell’applicazione sul computer dell’utente viene posticipato. Tuttavia, il livello di rilevamento dei parassiti nel metodo dinamico è molto più elevato rispetto a quello statico e la probabilità di falsi positivi è significativamente inferiore.

In conclusione, notiamo che i primi analizzatori euristici sono apparsi nei prodotti antivirus molto tempo fa e oggi in tutte le soluzioni antivirus vengono implementate euristiche più o meno perfette.

Bloccanti comportamentali

Un blocco comportamentale è un programma che analizza il comportamento di un'applicazione in esecuzione e blocca eventuali azioni pericolose. A differenza degli analizzatori euristici, in cui le azioni sospette vengono monitorate in modalità di emulazione (euristica dinamica), i bloccanti comportamentali funzionano in condizioni reali.

Il principio di funzionamento dei primi bloccanti comportamentali era semplice. Quando veniva rilevata un'azione potenzialmente pericolosa, all'utente veniva chiesto se consentire o bloccare tale azione. In molti casi questo approccio ha funzionato, ma anche programmi legittimi (persino il sistema operativo) hanno eseguito azioni “sospette”. Pertanto, se l'utente non possedeva le qualifiche adeguate, le domande dell'antivirus causavano malintesi.

I bloccanti comportamentali di nuova generazione non analizzano più singole azioni, ma una sequenza di operazioni. In altre parole, la conclusione sulla pericolosità di una determinata applicazione avviene sulla base di un'analisi più complessa. Pertanto, è possibile ridurre significativamente il numero di richieste all'utente e aumentare l'affidabilità del rilevamento.

I moderni bloccanti comportamentali sono in grado di controllare un’ampia gamma di eventi che si verificano nel sistema. Si tratta, prima di tutto, del monitoraggio delle attività pericolose (analisi del comportamento di tutti i processi in esecuzione nel sistema, salvataggio di tutte le modifiche apportate al file system e al registro). Quando alcune applicazioni eseguono una serie di azioni sospette, viene emesso un avviso all'utente sui pericoli di questo processo. Inoltre, il blocco consente di intercettare tutte le opportunità per introdurre il codice del programma nei processi di altre persone. Inoltre, il blocco è in grado di rilevare i rootkit, ovvero programmi che nascondono all'utente il lavoro di codice dannoso con file, cartelle e chiavi di registro, oltre a nascondere programmi in esecuzione, servizi di sistema, driver e connessioni di rete.

Particolarmente degna di nota è la funzionalità dei blocchi comportamentali, come il monitoraggio dell'integrità delle applicazioni e del registro di sistema di Microsoft Windows. In quest'ultimo caso, il blocco controlla le modifiche alle chiavi di registro e consente di impostare regole di accesso per varie applicazioni. Insieme, ciò consente di ripristinare le modifiche dopo aver identificato un'attività pericolosa nel sistema. Pertanto, puoi ripristinare il sistema anche dopo azioni dannose da parte di programmi sconosciuti, riportandolo a uno stato non infetto.

A differenza dell'euristica, presente in quasi tutti i moderni programmi antivirus, i blocchi comportamentali attualmente non sono implementati ovunque. Un esempio di efficace blocco comportamentale di nuova generazione è il modulo di difesa proattiva implementato nei prodotti Kaspersky Lab.

Questo modulo include tutte le funzionalità sopra elencate e, soprattutto, un buon sistema per informare l'utente sul reale pericolo di determinate azioni sospette. Qualsiasi blocco comportamentale in una determinata fase richiede l'intervento dell'utente, che richiede che quest'ultimo abbia determinate qualifiche. In pratica, l'utente spesso non dispone delle conoscenze necessarie, quindi il supporto informativo, anzi, il supporto decisionale, è un attributo obbligatorio delle moderne soluzioni antivirus.

Possiamo quindi riassumere: un bloccante comportamentale può prevenire la diffusione di virus sia conosciuti che sconosciuti (scritti dopo la creazione del bloccante), il che rappresenta un vantaggio innegabile di questo approccio alla protezione. Uno svantaggio importante dei bloccanti comportamentali è che attivano le azioni di una serie di programmi legittimi. Inoltre, è necessario l'intervento dell'utente per decidere se un'applicazione è dannosa, il che presuppone che l'utente abbia competenze sufficienti.

Difesa proattiva e lacune software

Nei materiali pubblicitari e di marketing dei fornitori di antivirus si possono spesso trovare affermazioni secondo cui la protezione proattiva / euristica è una panacea contro le nuove minacce che non richiede aggiornamenti e quindi è sempre pronta a respingere gli attacchi di virus non ancora creati. Inoltre, brochure e volantini spesso non parlano solo di nuove minacce che sfruttano vulnerabilità note, ma anche di minacce “zero-day”. In altre parole, gli sviluppatori affermano che le loro tecnologie proattive sono in grado di bloccare anche quei codici maligni che sfruttano difetti ancora sconosciuti nelle applicazioni, cioè quelli per i quali non è stata ancora rilasciata la patch corrispondente.

Sfortunatamente, in tali materiali pubblicitari c'è una grande quantità di inganno, oppure i loro autori non capiscono abbastanza bene di cosa stanno parlando. In particolare, la lotta al codice dannoso si presenta come una lotta tra autori di virus e metodi automatici (proattivi/euristici). In realtà, la lotta è tra persone: autori di virus ed esperti di antivirus.

Vari metodi di difesa proattiva sono già stati discussi in precedenza: euristiche e bloccanti comportamentali. Si basano sulla “conoscenza” delle azioni sospette solitamente eseguite dal malware. Ma la verità è che questa “conoscenza” (un insieme di regole comportamentali) è stata incorporata nel programma da esperti antivirus e questa “conoscenza” è stata ottenuta analizzando il comportamento di virus già noti. Pertanto, le tecnologie proattive sono impotenti contro i codici dannosi che utilizzano metodi di penetrazione e infezione fondamentalmente nuovi emersi dopo la creazione delle regole. Queste, infatti, sono minacce di classe “zero-day”. Inoltre, gli autori di virus trovano deliberatamente nuovi modi per aggirare le regole comportamentali esistenti negli antivirus, il che riduce ancora significativamente l'efficacia dei metodi proattivi.

Gli sviluppatori di antivirus sono semplicemente costretti ad aggiornare serie di regole comportamentali e a “modificare” le loro euristiche per rispondere all’emergere di nuove minacce. Naturalmente, tale aggiornamento avviene meno spesso rispetto all'aggiornamento delle firme regolari (modelli di codice). Tuttavia, ciò accade ancora regolarmente e, man mano che il numero di nuove minacce aumenta, accadrà sempre più spesso. Di conseguenza, l’industria adotterà lo stesso metodo di firma, solo che le firme diventeranno “comportamentali” e non modelli di codice.

Nascondendo agli utenti il fatto che sono necessari aggiornamenti proattivi della protezione, alcuni fornitori di antivirus essenzialmente ingannano sia i clienti aziendali e privati, sia la stampa. Di conseguenza, la società crea un’idea imprecisa delle possibilità di una difesa proattiva.

Metodi proattivi e di firma

Nonostante i loro limiti, i metodi proattivi consentono di individuare alcune nuove minacce ancor prima che vengano rilasciate le firme corrispondenti. Consideriamo ad esempio la reazione degli antivirus al worm Email-Worm.Win32.Nyxem.e (di seguito semplicemente Nyxem).

Il worm Nyxem (noto anche come Blackmal, BlackWorm, MyWife, Kama Sutra, Grew e CME-24) entra nel computer aprendo l'allegato di una lettera contenente collegamenti a siti pornografici ed erotici, nonché tramite file situati in luoghi pubblici rete. . Nel giro di poco tempo, il virus cancella le informazioni sul disco rigido, infettando file in 11 formati diversi (tra cui Microsoft Word, Excel, PowerPoint, Access, Adobe Acrobat). In questo caso, tutte le informazioni utili vengono sostituite da un insieme di caratteri senza significato. Un'altra caratteristica caratteristica di Nyxem è che si attiva il terzo giorno di ogni mese.

Un gruppo di ricerca dell'Università di Magdeburgo (AV-Test.org) ha condotto una valutazione indipendente sulla velocità di risposta degli sviluppatori di antivirus alla comparsa di Nyxem. Si è scoperto che diversi prodotti antivirus erano in grado di rilevare il worm utilizzando tecnologie proattive, cioè anche prima che le firme fossero rilasciate:

| Rilevamento proattivo dei bloccanti comportamentali Nyxem | |

| Kaspersky Internet Security 2006 (Beta 2) | RILEVATO |

| Sistemi di Sicurezza Internet: Proventia-VPS | RILEVATO |

| Software Panda: TruPrevent Personal | RILEVATO |

| Rilevamento proattivo delle euristiche Nyxem | |

| eSafe | Trojan/Worm (sospetto) |

| Fortinet | sospettoso |

| McAfee | W32/Generic.worm!p2p |

| Nod32 | NewHeur_PE (probabilmente virus sconosciuto) |

| Panda | File sospetto |

| Orario di rilascio della firma di rilevamento Nyxem | |||

| BitDefender | 2006-01-16 | 11:13 | Win32.Worm.P2P.ABM |

| Kaspersky | 2006-01-16 | 11:44 | Email-Worm.Win32.VB.bi |

| AntiVir | 2006-01-16 | 13:52 | TR/KillAV.GR |

| Dottor Web | 2006-01-16 | 14:56 | Win32.HLLM.Generic.391 |

| F-Secure | 2006-01-16 | 15:03 | Email-Worm.Win32.VB.bi |

| VirusBuster | 2006-01-16 | 15:25 | Worm.P2P.VB.CIL |

| F-Prot | 2006-01-16 | 15:31 | W32/Kapser.A@mm (esatto) |

| Comando | 2006-01-16 | 16:04 | W32/Kapser.A@mm (esatto) |

| AVG | 2006-01-16 | 16:05 | Verme/Generico.FX |

| Sophos | 2006-01-16 | 16:25 | W32/Nyxem-D |

| TrendMicro | 2006-01-17 | 03:16 | WORM_GREW.A |

| eTrust-VET | 2006-01-17 | 06:39 | Win32/Blackmal.F |

| Normanno | 2006-01-17 | 07:49 | W32/Piccolo.KI |

| ClamAV | 2006-01-17 | 08:47 | Verme.VB-8 |

| Avast! | 2006-01-17 | 15:31 | Win32:VB-CD |

| eTrust-INO | 2006-01-17 | 16:52 | Win32/Cabinet!Verme |

| Symantec | 2006-01-17 | 17:03 | W32.Blackmal.E@mm |

La storia dei virus informatici risale a più di 25 anni fa. Inestricabilmente con i virus, si sono sviluppati anche mezzi per contrastarli: gli antivirus. Storicamente, la leadership nel mercato della tecnologia antivirus è stata conquistata dai sistemi di ricerca delle firme, altrimenti chiamati sistemi reattivi, che presentano una serie di gravi carenze. Vengono sostituite da nuove tecnologie proattive come HIPS, Sandbox, VIPS e altre, di cui parleremo in questo articolo.

I classici sistemi di rilevamento proattivo del malware, nonostante la loro apparente semplicità di implementazione e affidabilità, presentano una serie di inconvenienti significativi, vale a dire:

* Scarsa efficacia contro le minacce 0-day, poiché l'efficacia è direttamente correlata al database delle firme malware, che contiene solo le firme dei malware attualmente conosciuti;

* La necessità di aggiornare costantemente il database delle firme antivirali per una protezione efficace contro nuovi malware;

* Per identificare il malware è necessaria una procedura di scansione, che richiede molto tempo e risorse di sistema;

Metodi di difesa proattiva

Storia dello sviluppo di metodi di difesa proattiva

I metodi di protezione proattivi sono apparsi quasi contemporaneamente ai metodi di protezione reattivi, così come i sistemi che utilizzavano questi metodi. Ma a causa dell’insufficiente “facilità d’uso” dei sistemi di difesa proattivi, lo sviluppo di tali sistemi è stato interrotto e i metodi sono stati consegnati all’oblio. Relativamente di recente, i metodi proattivi di protezione hanno iniziato la loro rinascita. Oggi i metodi di protezione proattiva vengono integrati nei programmi antivirus che in precedenza utilizzavano solo sistemi di protezione reattiva e, sulla base di metodi proattivi, vengono creati nuovi sistemi antivirus che combinano diversi metodi di protezione proattiva e consentono loro di contrastare efficacemente le minacce più recenti .

Oggi, i seguenti metodi di difesa proattiva sono più conosciuti e spesso utilizzati:

* Metodi di analisi comportamentale;

* Modalità per limitare l'esecuzione delle operazioni;

* Metodi per monitorare l'integrità del software e del sistema operativo.

Metodi di prevenzione delle intrusioni (metodi IPS):

FIANCHI- un metodo di controllo delle attività basato sull'intercettazione delle chiamate al kernel del sistema operativo e sul blocco dell'esecuzione di azioni potenzialmente pericolose del software in esecuzione in modalità utente, eseguite all'insaputa dell'utente; Come funziona Il sistema HIPS, utilizzando il proprio driver, intercetta tutte le chiamate del software al kernel del sistema operativo. Se il software tenta di eseguire un'azione potenzialmente pericolosa, il sistema HIPS blocca l'esecuzione di tale azione e invia una richiesta all'utente, che decide di consentire o vietare l'esecuzione di tale azione.

Vantaggi dei sistemi basati sul metodo HIPS:

* Contrasto altamente efficace ai rootkit che operano in modalità utente;

Svantaggi dei sistemi basati sul metodo HIPS:

* Scarsa efficacia nel contrastare i rootkit eseguiti in modalità kernel;

VIPS è un metodo di controllo delle attività basato sul monitoraggio delle operazioni software in corso installate su un PC e sul blocco dell'esecuzione di azioni software potenzialmente pericolose eseguite all'insaputa dell'utente.

Principio di funzionamento Il sistema VIPS, utilizzando tecnologie di virtualizzazione hardware (Intel VT-x, AMD-V), esegue il sistema operativo in una “macchina virtuale” e monitora tutte le operazioni eseguite. Se il software tenta di eseguire un'azione potenzialmente pericolosa, il sistema VIPS blocca l'esecuzione di tale azione e invia una richiesta all'utente, che decide di consentire o vietare l'esecuzione di tale azione.

Vantaggi dei sistemi basati sul metodo VIPS:

* Basso consumo di risorse di sistema;

* Altamente efficace nel contrastare le minacce 0-day;

* Contrasto altamente efficace ai rootkit che operano sia in modalità utente che in modalità kernel;

Svantaggi dei sistemi basati sul metodo VIPS:

* Esigente in termini di hardware del PC (per il funzionamento del sistema VIPS, il processore richiede il supporto hardware per le tecnologie di virtualizzazione dell'hardware (Intel VT-x o AMD-V);

* Un gran numero di richieste all'utente del PC;

* L'utente deve avere conoscenza dei principi di funzionamento del sistema operativo;

* Impossibilità di contrastare l'infezione attiva del PC;

Sabbiera- un metodo basato sull'esecuzione di software potenzialmente pericoloso in un ambiente di esecuzione limitato (il cosiddetto “sandbox”), che consente al software potenzialmente pericoloso di entrare in contatto con il sistema operativo.

Principio di funzionamento La sandbox divide il software installato in due categorie: "Affidabile" e "Non attendibile". Il software incluso nel gruppo "Affidabile" funziona senza alcuna restrizione. Il software incluso nel gruppo "Untrusted" viene eseguito in uno speciale ambiente di esecuzione limitato (il cosiddetto sandbox); a questo software è vietato eseguire qualsiasi operazione che potrebbe portare al crash del sistema operativo.

Vantaggi dei sistemi basati sul metodo sandbox:

* Basso consumo di risorse di sistema;

* Non impegnativo per l'hardware del PC (può funzionare su varie piattaforme);

* Piccolo numero di chiamate verso l'utente PC;

Svantaggi dei sistemi basati sul metodo sandbox:

* L'utente deve avere conoscenza dei principi di funzionamento del sistema operativo;

* Impossibilità di contrastare l'infezione attiva del PC;

Il blocco comportamentale (metodo di analisi comportamentale attiva) è un metodo basato sui metodi IPS, sull'analisi in tempo reale delle catene di azioni del software e sul blocco dell'esecuzione di algoritmi potenzialmente pericolosi in tempo reale.

Principio di funzionamento Diversi sistemi di difesa proattiva utilizzano concetti diversi per implementare il metodo di analisi comportamentale attiva (poiché il metodo di analisi comportamentale attiva può essere costruito sulla base di qualsiasi metodo IPS). In generale, il metodo dell'analisi comportamentale attiva è un metodo IPS con un sistema decisionale intelligente che analizza non azioni individuali, ma catene di azioni.

* Meno chiamate all'utente rispetto ai sistemi basati su metodi IPS;

* Basso consumo di risorse di sistema;

* Non impegnativo per l'hardware del PC (può funzionare su varie piattaforme);

* Il sistema di giudizio intelligente può causare “falsi positivi” (bloccando il funzionamento di software non malware a causa di operazioni simili alle attività del malware);

* Impossibilità di contrastare l'infezione attiva del PC;

Metodi per emulare eventi di sistema (metodo di analisi comportamentale passiva)- un metodo per identificare il malware analizzando azioni e/o catene di azioni utilizzando l'esecuzione del software in uno speciale ambiente limitato (il cosiddetto emulatore di codice) che simula l'hardware reale.

Principio di funzionamento Il software viene eseguito in uno speciale ambiente limitato (il cosiddetto emulatore di codice), simulando l'hardware reale, dove viene testato per eseguire determinate azioni e/o catene di azioni. Se viene rilevata la possibilità di eseguire un'azione e/o una catena di azioni potenzialmente pericolose, il software viene contrassegnato come dannoso.

Vantaggi dei sistemi basati sul metodo dell'analisi comportamentale attiva:

* Non impegnativo per l'hardware del PC (può funzionare su varie piattaforme);

* Nessun contatto con l'utente, tranne nei casi di rilevamento di malware;

Svantaggi dei sistemi basati sul metodo dell'analisi comportamentale attiva:

* In alcuni casi, l'analisi del codice potrebbe richiedere molto tempo;

* Utilizzo diffuso di tecniche per contrastare l'emulazione del codice malware, pertanto i sistemi che utilizzano il metodo dell'analisi comportamentale passiva non possono resistere a tutti i tipi di malware;

Scanner dell'integrità Esegue il monitoraggio continuo del kernel del sistema operativo per identificare le modifiche che potrebbero essere apportate dal malware. Se vengono rilevate modifiche apportate dal malware, l'utente viene avvisato e, se possibile, le azioni eseguite dal malware vengono annullate.

Principio di funzionamento Lo scanner dell'integrità monitora tutte le chiamate al kernel del sistema operativo. Se viene rilevato un tentativo di modificare parametri critici, l'operazione viene bloccata.

Vantaggi dei sistemi basati sul metodo “scanner di integrità”: =

* Non richiede conoscenze o abilità particolari da parte dell'utente;

* Non impegnativo per l'hardware del PC (può funzionare su varie piattaforme);

* Piccolo numero di richieste all'utente;

Svantaggi dei sistemi basati sul metodo “scanner dell’integrità”:

* Per effettuare il monitoraggio dell'integrità, è necessario controllare un gran numero di parametri diversi, che possono influire negativamente sulle prestazioni del PC;

* Scarsa efficacia nel contrastare i rootkit in modalità utente e modalità kernel;

* Impossibilità di contrastare l'infezione attiva del PC;

Metodo per prevenire attacchi di buffer overflow (“emulatore NX-bit”) monitora il contenuto della RAM. Se viene rilevato un tentativo di apportare modifiche critiche al contenuto della RAM, l'azione viene bloccata.

Principio di funzionamento Come sapete, l'essenza degli attacchi di buffer overflow è sovraccaricare deliberatamente la RAM e, di conseguenza, disabilitare il PC per un certo periodo. L '"emulatore NX-bit" crea una speciale area riservata della RAM dove i dati non possono essere scritti. Se rileva un tentativo di scrittura di dati in un'area di memoria riservata, l'“emulatore NX-bit” blocca l'azione, evitando così danni al PC.

Vantaggi dei sistemi basati sul metodo "emulatore NX-bit":

* Non richiede conoscenze o abilità particolari da parte dell'utente;

* Non impegnativo per l'hardware del PC (può funzionare su varie piattaforme);

* Completa assenza di eventuali richieste all'utente;

Svantaggi dei sistemi basati sul metodo "emulatore NX-bit":

* I sistemi basati sul metodo “emulatore NX-bit” possono resistere solo agli attacchi degli hacker sui buffer overflow; questi sistemi non possono resistere a nessun altro tipo di minaccia;

* Impossibilità di contrastare l'infezione attiva del PC.

Difesa proattiva

[modificare]

Materiale da Wikipedia: l'enciclopedia libera

Tecnologie proattive– un insieme di tecnologie e metodi utilizzati nel software antivirus, il cui scopo principale, a differenza delle tecnologie reattive (di firma), è prevenire l'infezione del sistema dell'utente e non cercare software dannoso già noto nel sistema .

[modifica]Storia dello sviluppo di tecnologie di protezione antivirus proattive

Le tecnologie proattive hanno iniziato a svilupparsi quasi contemporaneamente alle tecnologie classiche (di firma). Tuttavia, le prime implementazioni di tecnologie di protezione antivirus proattiva richiedevano un elevato livello di qualificazione dell’utente, vale a dire non sono stati progettati per l'uso di massa da parte degli utenti ordinari di personal computer. Dopo un decennio nel settore degli antivirus, è diventato chiaro che i metodi di rilevamento basati sulle firme non sono più in grado di proteggere efficacemente gli utenti. Questo fatto ha spinto al rilancio delle tecnologie proattive.

[modifica]Tecnologie di difesa proattiva

§ Analisi euristica

La tecnologia di analisi euristica consente, sulla base dell'analisi del codice di un'applicazione, script o macro in esecuzione, di rilevare sezioni di codice responsabili di attività dannose.

L'efficacia di questa tecnologia non è elevata, a causa dell'elevato numero di falsi positivi quando viene aumentata la sensibilità dell'analizzatore, nonché di un ampio insieme di tecniche utilizzate dagli autori di malware per aggirare la componente euristica del software antivirus.

§ Emulazione del codice

La tecnologia di emulazione consente a un'applicazione di essere eseguita in un ambiente di emulazione, emulando il comportamento del sistema operativo o della CPU. Quando si esegue un'applicazione in modalità di emulazione, l'applicazione non sarà in grado di danneggiare il sistema dell'utente e l'azione dannosa verrà rilevata dall'emulatore.

Nonostante l'apparente efficacia di questo approccio, non è esente da inconvenienti: l'emulazione richiede troppo tempo e risorse al computer dell'utente, il che influisce negativamente sulle prestazioni delle operazioni quotidiane; inoltre, il malware moderno è in grado di rilevare l'esecuzione in un ambiente emulato e interromperne l'esecuzione in esso.

§ Analisi del comportamento

La tecnologia di analisi del comportamento si basa sull'intercettazione di tutte le funzioni importanti del sistema o sull'installazione delle cosiddette. mini-filtri, che consentono di tenere traccia di tutte le attività sul sistema dell'utente. La tecnologia di analisi comportamentale consente di valutare non solo una singola azione, ma anche una catena di azioni, il che aumenta notevolmente l'efficacia nel contrastare le minacce virali. Inoltre, l'analisi comportamentale è la base tecnologica per un'intera classe di programmi: bloccanti comportamentali (HIPS - Sistemi di intrusione basati su host).

§ Sandboxing: limitazione dei privilegi di esecuzione

La tecnologia Sandbox funziona secondo il principio di limitazione dell'attività di applicazioni potenzialmente dannose in modo che non possano danneggiare il sistema dell'utente.

La limitazione dell'attività si ottiene eseguendo applicazioni sconosciute in un ambiente limitato: la sandbox stessa, da cui l'applicazione non ha diritti di accesso a file di sistema critici, rami di registro e altre informazioni importanti. La tecnologia di limitazione dei privilegi di esecuzione è una tecnologia efficace contro le minacce moderne, ma è necessario comprendere che l'utente deve avere le conoscenze necessarie per valutare correttamente un'applicazione sconosciuta.

§ Virtualizzazione del desktop

La tecnologia di virtualizzazione del desktop funziona utilizzando un driver di sistema che intercetta tutte le richieste di scrittura su un disco rigido e, invece di scrivere su un disco rigido reale, scrive su un'area speciale del disco: un buffer. Pertanto, anche se l'utente esegue software dannoso, esso sopravvivrà solo fino alla pulizia del buffer, operazione eseguita per impostazione predefinita quando il computer è spento.

Tuttavia, va tenuto presente che la tecnologia di virtualizzazione desktop non sarà in grado di proteggere dai malware il cui scopo principale è rubare informazioni riservate, perché L'accesso in lettura al disco rigido non viene negato.

[modifica]Utilizzo di tecnologie proattive oggi

Attualmente, le tecnologie proattive sono una componente importante e integrante del software antivirus. Inoltre, di norma, i prodotti antivirus utilizzano una combinazione di diverse tecnologie di protezione proattiva contemporaneamente, ad esempio l'analisi euristica e l'emulazione del codice vengono combinate con successo con l'analisi comportamentale, il che consente di aumentare notevolmente l'efficacia dei moderni prodotti antivirus contro nuovi, malware sempre più sofisticati.

13. Caratteristiche del file system FAT32.

©2015-2019 sito

Tutti i diritti appartengono ai loro autori. Questo sito non ne rivendica la paternità, ma ne fornisce l'uso gratuito.

Data di creazione della pagina: 2016-04-02

Tecnologie proattive- un insieme di tecnologie e metodi utilizzati nei software antivirus, il cui scopo principale, a differenza delle tecnologie reattive (firma), è prevenire l'infezione del sistema dell'utente e non cercare software dannoso già noto nel sistema. Allo stesso tempo, la protezione proattiva cerca di bloccare l'attività del programma potenzialmente pericolosa solo se tale attività rappresenta una minaccia reale. Un grave inconveniente della protezione proattiva è il blocco dei programmi legittimi (falsi positivi).

Storia dello sviluppo di tecnologie di protezione antivirus proattiva

Le tecnologie proattive hanno iniziato a svilupparsi quasi contemporaneamente alle tecnologie classiche (di firma). Tuttavia, le prime implementazioni delle tecnologie di protezione antivirus proattiva richiedevano un elevato livello di qualificazione dell'utente, ovvero non erano progettate per l'uso di massa da parte degli utenti ordinari di personal computer. Dopo un decennio nel settore degli antivirus, è diventato chiaro che i metodi di rilevamento basati sulle firme non sono più in grado di proteggere efficacemente gli utenti. Questo fatto ha spinto al rilancio delle tecnologie proattive.

Tecnologie di difesa proattiva

La tecnologia di emulazione consente a un'applicazione di essere eseguita in un ambiente di emulazione, emulando il comportamento del sistema operativo o della CPU. Quando si esegue un'applicazione in modalità di emulazione, l'applicazione non sarà in grado di danneggiare il sistema dell'utente e l'azione dannosa verrà rilevata dall'emulatore.

Nonostante l'apparente efficacia di questo approccio, non è esente da inconvenienti: l'emulazione richiede troppo tempo e risorse al computer dell'utente, il che influisce negativamente sulle prestazioni delle operazioni quotidiane; inoltre, il malware moderno è in grado di rilevare l'esecuzione in un ambiente emulato e interromperne l'esecuzione in esso.

- Analisi del comportamento

La tecnologia di analisi del comportamento si basa sull'intercettazione di tutte le funzioni importanti del sistema o sull'installazione delle cosiddette. mini-filtri, che consentono di tenere traccia di tutte le attività sul sistema dell'utente. La tecnologia di analisi comportamentale consente di valutare non solo una singola azione, ma anche una catena di azioni, il che aumenta notevolmente l'efficacia nel contrastare le minacce virali. Inoltre, l'analisi comportamentale è la base tecnologica per un'intera classe di programmi: bloccanti comportamentali (HIPS - Sistemi di intrusione basati su host).

La tecnologia Sandbox funziona secondo il principio di limitazione dell'attività di applicazioni potenzialmente dannose in modo che non possano danneggiare il sistema dell'utente.

La limitazione dell'attività si ottiene eseguendo applicazioni sconosciute in un ambiente limitato: la sandbox stessa, da cui l'applicazione non ha diritti di accesso a file di sistema critici, rami di registro e altre informazioni importanti. La tecnologia di limitazione dei privilegi di esecuzione è una tecnologia efficace contro le minacce moderne, ma è necessario comprendere che l'utente deve avere le conoscenze necessarie per valutare correttamente un'applicazione sconosciuta.

- Virtualizzazione del desktop

La tecnologia di virtualizzazione del desktop funziona utilizzando un driver di sistema che intercetta tutte le richieste di scrittura su un disco rigido e, invece di scrivere su un disco rigido reale, scrive su un'area speciale del disco: un buffer. Pertanto, anche se l'utente esegue software dannoso, esso sopravvivrà solo fino alla pulizia del buffer, operazione eseguita per impostazione predefinita quando il computer è spento.

Tuttavia, va tenuto presente che la tecnologia di virtualizzazione desktop non sarà in grado di proteggere dai malware il cui scopo principale è rubare informazioni riservate, poiché l'accesso in lettura al disco rigido non è vietato.

Applicazione delle tecnologie proattive oggi

Attualmente, le tecnologie proattive sono una componente importante e integrante del software antivirus. Inoltre, di norma, i prodotti antivirus utilizzano una combinazione di diverse tecnologie di protezione proattiva contemporaneamente, ad esempio l'analisi euristica e l'emulazione del codice vengono combinate con successo con l'analisi comportamentale, il che consente di aumentare notevolmente l'efficacia dei moderni prodotti antivirus contro nuovi, malware sempre più sofisticati. La protezione proattiva in alcuni antivirus analizza in modo indipendente il comportamento dei programmi utilizzando firme comportamentali (modelli di comportamento pericoloso).

SERGEY YAREMCHUK, libero professionista. Autore di più di 800 articoli e sei libri. Con "SA" dal primo numero. Interessi: tecnologie di rete, sicurezza informatica, sistemi operativi liberi

Sistemi di protezione proattiva,

o Esiste la vita senza antivirus?

Il software antivirus è diventato così parte integrante della vita di ogni utente di computer che raramente qualcuno pensa ad avere una soluzione alternativa. Esistono programmi proattivi di protezione del computer che, a differenza dei sistemi reattivi attualmente utilizzati, sono in grado di rilevare nuove minacce.

L'atteggiamento degli utenti nei confronti degli antivirus spazia dalla completa fiducia nella protezione alla consapevolezza che l'importante è resistere al primo colpo. Oggi, infatti, gli antivirus non hanno più tanto una funzione protettiva, ma vengono utilizzati piuttosto come mezzo per valutare il danno causato e rimuovere l’infezione. Le aziende antivirus, pienamente consapevoli che un virus è un determinato algoritmo che include non solo un programma con tutti i comandi, ma anche determinate azioni che portano al danneggiamento dei dati, continuano ostinatamente a seguire il percorso più semplice. E utilizziamo ancora antivirus che confrontano semplicemente un set di caratteri presi dai database antivirus con un altro (file utente o RAM).

Di conseguenza, le soluzioni antivirus tradizionali si sono rivelate in realtà incapaci di contrastare da sole la diversità qualitativa delle minacce esistenti. In uno dei corsi, per convincere gli scettici, ho scompattato il virus MyDoom, che in precedenza era stato riconosciuto con successo dagli antivirus con database aggiornati, e poi l'ho confezionato con un packager diverso. Gli antivirus non sono stati in grado di trovare una versione aggiornata ma funzionante del virus. Un sistema di rilevamento basato sull'esperienza di attacchi precedenti diventa inutile di fronte a un virus o spyware sconosciuti. Per generare una firma, un'azienda antivirus deve ottenere una copia del virus, selezionare un frammento specifico solo per esso e solo dopo verrà inserito nel database. Tutto ciò richiede del tempo (e nel caso di un virus polimorfico, il processo di creazione di una firma può richiedere anche più tempo), durante il quale gli antivirus non sono in grado di resistere al nuovo nemico, ma è abbastanza perché il nuovo worm infetti centinaia di migliaia di computer. Gli antivirus classici non sono in grado di prevenire le epidemie globali.

D'altro canto, il monitoraggio del funzionamento del sistema o dei file principali consente di identificare problemi e prevenire un attacco; tali sistemi sono solitamente classificati come sistemi di prevenzione delle intrusioni e sistemi di difesa proattiva. Nel mondo Linux sono noti da tempo progetti come LIDS, RSBAC, grsecurity, tripwire e altri che, se configurati correttamente, proteggono in modo affidabile il sistema. Recentemente si è assistito ad un notevole risveglio tra gli sviluppatori di sistemi di sicurezza per il sistema operativo Windows.

Prima di passare alle soluzioni concrete, vorrei spendere qualche parola sui problemi. La prima e più difficile cosa da fare è convincersi che tale utility sia in grado di proteggere il tuo computer o almeno di rispondere. Per due anni il mio computer di prova è stato protetto da uno degli antivirus gratuiti, solitamente con database vecchi di sei mesi, un firewall e uno dei programmi descritti di seguito. Durante questo periodo il sistema è stato (e viene costantemente) sottoposto a numerosi attacchi, ma non si è verificata alcuna infezione.

È del tutto possibile che tu sia stato solo fortunato, o forse è ora di riconsiderare davvero le tue opinioni. Ma il problema è che le utilità richiedono che l'utente abbia una certa conoscenza e una certa comprensione di ciò che sta accadendo nel sistema. La comparsa di un nuovo processo dovrebbe avvisare l'utente, dovrebbe almeno leggere il messaggio di avviso e poi prendere la decisione giusta. Fare clic sul pulsante senza pensare può causare infezioni. Anche se vale la pena notare che recentemente tali programmi pongono meno domande quando prendono decisioni da soli.

Inoltre, se le utilità rispondono a un nuovo processo causato da un attacco di worm, è molto probabile che riescano a dormire attraverso il virus macro se infetta solo un file modello o un documento di lavoro senza creare nuovi file e processi. Ma per la maggior parte reagiscono al problema che si è presentato. Naturalmente, è meglio installare tali programmi su un sistema “pulito”, questo renderà più facile controllare l'aggiunta dei programmi alla lista “bianca”. Inoltre, i programmi comportamentali non possono sempre fermare la penetrazione e per curare o trovare file infetti è comunque necessario utilizzare un antivirus, quindi tali strumenti dovrebbero essere considerati più come ausiliari (rete di sicurezza), il loro compito principale rimane quello di prevenire le epidemie, poiché possono bloccare le infezioni di massa. Per la protezione di base è comunque necessario utilizzare una combinazione firewall + antivirus.

La sentinella di nome Scotty

Inizierò con il programma che utilizzo da più di due anni. WinPatrol (http://www.winpatrol.com) versione attuale 9.1, stato freeware, supportato Windows 95, 98, ME, 2000, NT e XP, dimensione – 0,98 KB.

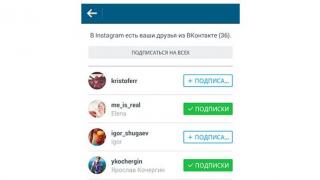

WinPatrol scatta un'istantanea delle risorse critiche del sistema e ti avvisa in caso di eventuali modifiche. Dopo il lancio, nella barra vicino all'orologio apparirà un'icona con l'immagine di un cane chiamato Scotty, il cane da guardia di Windows. Ora questo stesso Scotty WWD monitorerà instancabilmente tutto ciò che accade sul computer che gli è stato affidato, “annuserà” tutto ciò che riguarda virus autoreplicanti, adware, spyware, trojan che si sono introdotti nel tuo computer e, ovviamente, i cookie che arriveranno a te costantemente. Scotty ti consente di confermare l'installazione di eventuali nuovi programmi sul tuo computer. Dopo aver chiamato il programma, otteniamo una finestra del programma con diverse schede (Fig. 1):

- Programmi di avvio– consente di visualizzare tutte le applicazioni in esecuzione, interrompere o addirittura rimuovere quelle non necessarie dall'avvio, ottenere informazioni su ciascuna (nome, versione del programma, chiave di registro, ecc.) o facendo clic sul pulsante "Rapporto completo" ottenere un rapporto su tutti i programmi su una volta. Quando avvii Scotty per la prima volta, esamina l'elenco dei programmi che si avviano automaticamente e avvisa l'utente quando cambia.

- Aiutanti di IE– controllo sugli oggetti helper del browser, ad es. informazioni sugli oggetti esistenti, richiesta di installazione di nuovi oggetti, rimozione di oggetti sospetti. Va detto che i Browser Helper Objects vengono avviati ogni volta insieme a Internet Explorer (che, grazie agli sforzi di Microsoft, è una parte inseparabile del sistema), anche quando si aprono le cartelle sul computer locale. Pertanto, con il loro aiuto, puoi facilmente monitorare l'utente, che è ciò che viene utilizzato in programmi come SpyWare.

- Monitoraggio delle attività pianificate– visualizzazione delle attività pianificate, controllo sull'aggiunta di nuove e acquisizione di informazioni aggiuntive sul lavoro pianificato

- Servizi– disabilitare o interrompere temporaneamente l'esecuzione dei servizi e ottenere ulteriori informazioni sugli stessi. Per non cercare programmi sospetti in una lunga lista si può abilitare la voce “Elenca solo servizi non Microsoft”, rimuovendo così quelli di sistema.

- Visualizza attività attive– ottenere informazioni sui programmi e sulle attività attualmente in esecuzione, distruggendo e sospendendo quelli non necessari e sospetti. Inoltre, utilizzando questo elemento, puoi comprendere il funzionamento del sistema in esecuzione, ad es. scoprire a cosa è destinato un particolare programma.

- Biscotti– informare sulla comparsa di nuovi cookie, rifiutare, gestire e visualizzare le informazioni registrate nei cookie per prendere una decisione. Puoi anche creare una regola di filtro per i cookie che dovrebbero essere sempre cancellati (Cookie con Nuts).

- Opzioni– impostazione delle opzioni per il programma stesso. Qui viene stabilito il controllo sulla sostituzione della home page nel browser web, sulla reazione alle modifiche nel file host o sul suo blocco completo, sulla visualizzazione di un rapporto completo sul sistema e sul mantenimento di una cronologia delle modifiche.

- Tipi di file– Consente di visualizzare, controllare e ripristinare le associazioni di applicazioni modificate con estensioni di file.

- PIÙ– registrandosi si ottiene l'accesso a un database di rete di programmi, il cui scopo è aiutare gli utenti a comprendere l'elenco di nomi non familiari, perché la scritta servise.exe nella tabella dei processi non significherà nulla per la maggior parte. Nel momento in cui scrivo la registrazione era gratuita.

Responsabile Processo Task Manager AnVir

La prima cosa che mi viene in mente dopo aver conosciuto il process manager AnVir Task Manager (http://anvir.com/anvirrus.exe) è che non è una cosa seria. Il motivo è la piccola dimensione del programma, poco meno di 380 KB. Ma invano. Nonostante le dimensioni così ridotte, il programma aiuta:

- ottenere informazioni complete sui processi in esecuzione (percorso del file, descrizione, tempo di funzionamento, processo principale, riga di comando, utilizzo del processore, memoria, elenco delle DLL utilizzate, file, driver, thread, finestre, ecc.);

- curare un computer infetto da virus, spyware e virus trojan residenti;

- gestire le applicazioni che si avviano all'avvio di Windows, con la possibilità di avviarle ritardate (dopo 1 minuto) e bloccare l'aggiunta di nuovi programmi (Fig. 2).

Utilizzando AnVir Task Manager, è possibile interrompere qualsiasi processo, modificare la priorità e aggiungerlo all'avvio (Fig. 3).

Il database antivirus contiene solo i virus più comuni; tutti i programmi avviati e le voci di registro vengono automaticamente scansionati alla ricerca di virus. Tra le altre cose, le icone del processore e del caricamento del disco vengono visualizzate nella barra delle applicazioni, e dalla console di controllo è possibile accedere rapidamente alle principali utilità di sistema.

Intercettare le chiamate di sistema con Safe'n'Sec

La società russa StarForce (http://www.star-force.ru) è nota da tempo per il suo omonimo meccanismo per proteggere i dischi dalla copia illegale. Il nuovo sviluppo di Safe’n’Sec, presentato a novembre dello scorso anno, ha ricevuto quasi immediatamente il riconoscimento ed è stato nominato antivirus del mese da PC Magazine/RE. Allo stesso tempo, Safe’n’Sec non appartiene agli antivirus, ma appartiene alla classe dei sistemi di protezione proattiva che analizzano il comportamento sospetto di un utente o di un programma. La versione Personal è destinata alle piccole e medie imprese, nonché all'uso individuale. La versione aziendale di Safe'n'Sec Business dispone di una console amministrativa che consente all'amministratore di sistema di installare e configurare in remoto il programma sui computer degli utenti.

La versione 1.1, attuale al momento della stesura di questo articolo, è disponibile in due versioni: una versione troncata di Safe'n'Sec. 1.1 e la versione completa di Safe'n'Sec. 1.1+antivirus. Quest'ultimo, come suggerisce il nome, include la possibilità di eseguire la scansione dei virus. Il cuore del prodotto è il modulo di controllo intelligente dell'attività, che consente di rilevare attacchi combinati, impedire tentativi di apportare modifiche al registro di sistema o allo stato dei servizi del sistema operativo, aprire l'accesso ai dati di registrazione dell'utente, ecc. Allo stesso tempo , il meccanismo decisionale di Safe'n'Sec opera sulla base di regole, tenendo conto di tutte le possibili sequenze di azioni classificate come dannose. Tutti i dati sul computer dell'utente sono protetti in conformità con la politica di controllo delle attività, che determina quali azioni e la loro sequenza devono essere considerate dannose. Al momento ci sono tre politiche: dura, rigorosa e fiduciosa. Dopo aver rilevato un'applicazione sospetta, Safe'n'Sec prende una decisione autonoma sulla sua pericolosità e avvisa l'utente, che deve determinare cosa fare con tale applicazione (consentire o bloccare) (Fig. 4).

Inoltre, per semplificare il processo decisionale, è disponibile uno storico delle attività, da cui è possibile studiare in dettaglio la sequenza delle azioni eseguite dall'applicazione. Inoltre, dalla console è possibile accedere all'elenco delle applicazioni vietate e attendibili, che può essere modificato qui. Per testare la funzionalità, insieme al programma viene fornita l'utilità snstest.exe, che simula l'immissione dei dati nel registro di sistema, tentando di scrivere ed eliminare dalla directory di sistema.

Controllo completo con RegRun

RegRun Security Suite (http://www.greatis.com) funziona con tutte le versioni di Windows. Un altro set di strumenti per proteggere il tuo computer da virus o trojan, spyware e adware. È disponibile in tre versioni principali: Standart (per utenti ordinari, fornisce facile gestione e sicurezza), Professional (ha funzionalità aggiuntive per lavorare con il registro di sistema, consentirà di ottimizzare rapidamente i parametri di sistema e fornire una protezione affidabile) e la più grande le funzionalità sono Gold, progettate per i professionisti. Una localizzazione del programma è disponibile al collegamento http://www.greatis.com/security/rus.exe e sul sito http://www.ruhelp.narod.ru è presente una traduzione non ufficiale del file della guida ciò rende più facile familiarizzare con il programma.

Dopo aver avviato RegRun, viene attivata la protezione, determinata dal livello di sicurezza, da basso a ultra-alto. Nel RegRun Control Center vengono configurati i parametri di funzionamento dei moduli principali (Fig. 5). Ad esempio, "WATCH DOG" fornisce il controllo sull'avvio durante il funzionamento; può essere configurato per verificare la configurazione di avvio all'avvio e allo spegnimento di Windows o a intervalli specificati. Se durante la scansione vengono rilevate modifiche, l'utente verrà avvisato e verrà avviata anche l'utilità Start Control, con la quale è possibile ottenere informazioni dettagliate sui programmi avviati automaticamente.

Una delle funzionalità più utili è Protezione file, che protegge il tuo computer da virus, trojan e programmi malfunzionanti. Inizialmente, viene creato un elenco di file il cui stato deve essere monitorato. Per il successivo ripristino, vengono copiati nell'archivio, che si trova in "My DocumentsRegRun". È vero, per qualche motivo il programma non protegge in alcun modo la memoria stessa e non reagisce in alcun modo alla sostituzione dei file.

Se viene rilevata una modifica dei file protetti, verrà visualizzato un avviso che indica la dimensione e la data di creazione di entrambi i file. Ora questo file può essere copiato, rinominato, eliminato, aperto o scansionato da un programma antivirus. Per cercare virus non noti ai programmi antivirus, RegRun apre e monitora una varietà di programmi "honeypot"; se viene rilevata una modifica in uno qualsiasi di questi file, RegRun segnalerà la presenza di un virus. Per Windows, tale esca è il file winbait.exe, la cui esecuzione automatica viene inserita nel registro e confrontata con winbait.org, inoltre è possibile aggiungere il proprio file controllato. RegRun dispone di un database dell'applicazione che contiene le descrizioni dei programmi più comunemente incontrati, aiutando l'utente a determinare se appartengono a uno dei quattro gruppi: necessario, inutile, pericoloso e a tua scelta. RegRun verifica la presenza di eventuali programmi potenzialmente pericolosi e informa l'utente al riguardo, inoltre è compatibile con tutti gli antivirus conosciuti e Antivirus Coordinator può scansionare rapidamente i file inseriti all'avvio. Inoltre, il rilevatore di sostituzione confronta il percorso reale del file eseguibile con quello scaricato. Ad esempio, se un processo denominato explorer.exe viene avviato da una posizione diversa dalla cartella c:windowssystem, l'utente riceverà una notifica. Il Registry Tracer, disponibile nelle versioni Professional o Gold, ti consente di specificare un elenco di chiavi di registro che RegRun genererà un messaggio di avviso se tenti di modificarle.

Monitoraggio dell'integrità con Xintegrity

Gli sviluppatori di Xintegrity (http://www.xintegrity.com) hanno preso una strada leggermente diversa. Il cui compito principale è monitorare l'integrità e rilevare eventuali modifiche, anche le più insignificanti, ai file. Oltre a monitorare il contenuto dei file, l'utilità rileva i cambiamenti nella struttura delle directory, inclusi flussi di dati alternativi, modifiche nei parametri di accesso ai file, dati di registrazione e servizi. A tale scopo viene inizialmente creato un database contenente informazioni sulle applicazioni controllate. È interessante notare che gli sviluppatori hanno preso in considerazione la possibilità di utilizzo nascosto dell'utilità ed è possibile impostare qualsiasi nome, estensione e posizione dei database. Pertanto, dando al file un nome casuale, ad esempio kursovik.rtf o song.mp3 e inserendolo in un gruppo di file simili, puoi nasconderlo. Quando si crea un database sono possibili tre opzioni: vengono inseriti solo i checksum dei file, viene creata una copia di backup di tutti i dati e le copie di backup vengono inoltre crittografate (AES a 256 bit). Negli ultimi due casi, oltre al controllo, permettono di ripristinare i file modificati. Sono disponibili diverse opzioni che è possibile utilizzare come checksum, da una funzione hash MD5 a 128 bit a un AES con una lunghezza della chiave di 256 bit. Con Xintegrity puoi verificare l'integrità dei file su richiesta o eseguirlo in background e l'utente verrà avvisato immediatamente quando viene rilevata una modifica. Quando Xintegrity rileva un file così modificato, all'utente verranno fornite informazioni dettagliate su come e quando il file è stato modificato e, con determinate opzioni di creazione del database, verrà richiesto di sostituirlo con una copia di backup. Ad esempio, nella Fig. 7 mostra la differenza tra il file controllato e lo stesso file infetto dal virus Win32.HLLP.Underscore.36864.

Per motivi di sicurezza, quando si apre un database, Xintegrity controlla automaticamente l'integrità sia di se stesso che di tutti i database registrati. Quando si crea un database, è possibile inserire al suo interno tutti i file che si trovano in una directory specifica o utilizzare una serie di filtri per selezionare i file che soddisfano determinati criteri (dimensione, ora di modifica o creazione, per tipo, contenuto, attributi e funzionalità). C'è un elemento che include tutto quanto sopra e supporta anche il trascinamento della selezione e l'incollaggio di un file dagli appunti. I file che si trovano su FAT32, NTFS e cartelle di rete possono essere elencati in un database. Come puoi vedere, puoi impostare quasi tutte le condizioni. Pertanto, puoi creare diversi database, raccogliere file eseguibili e di sistema in uno, risorse di rete a cui hai accesso in un altro e risorse in grado di funzionare in rete in un terzo. E per ognuno, imposta la propria modalità di verifica.

Conclusione

Le attuali soluzioni di sicurezza delle informazioni sono efficaci nel combattere le minacce e le vulnerabilità già note. Il tempo di risposta delle aziende antivirus dopo aver rilevato un virus sconosciuto può essere definito lento e sufficiente per infettare migliaia di computer. Ma le tendenze suggeriscono che assisteremo all’emergere di nuovi metodi per diffondere le minacce, con un tasso di proliferazione ancora maggiore. Le nuove minacce richiedono un nuovo approccio. In questo articolo vengono descritte solo le applicazioni autonome. Nel frattempo, i produttori stanno già integrando tali strumenti nelle loro utility. Ad esempio, Tiny Firewall (http://www.tinysoftware.com) contiene un Host Security Engine (HSE), il cui principio di funzionamento ricorda un po' gli antivirus proattivi e, con l'aiuto di Track'n Reverse, se un'utilità dannosa viene rilevato, consente di riportare il sistema allo stato originale. Oppure il prodotto Aladdin (http://www.eAladdin.com) eSafe (http://www.esafe.com) utilizza, oltre agli strumenti tradizionali, un antivirus proattivo (Proactive Security Engine). Secondo molti analisti il prossimo futuro sarà segnato dalla difesa proattiva.