In questa recensione ti parleremo di 6 programmi spyware popolari per il tuo computer/laptop e ti spiegheremo anche come proteggerti da essi.

A volte diventa necessario controllare le azioni di una persona che utilizza un computer a sua insaputa. Questa esigenza può essere quella di un manager aziendale che vuole verificare se i suoi dipendenti trascorrono il proprio tempo in modo efficace mentre sono seduti al PC. Oppure un coniuge geloso vorrà assicurarsi che la sua dolce metà non abbia sviluppato un hobby indesiderato su Internet. Inoltre, i genitori premurosi vorranno individuare in tempo le cattive abitudini dei propri figli e reagire in anticipo.

A questo problema viene fornita una soluzione sotto forma di spyware, che consente loro di essere installati in modo assolutamente legale sui dispositivi degli utenti. Il principio di funzionamento di queste utilità è raccogliere segretamente, analizzare le azioni dell'utente sul computer e fornire risultati di dati. Vale la pena notare che esiste una linea sottile tra l'uso legale e lo spionaggio dannoso utilizzando questi programmi, forse determinata solo dal motivo interno del loro utilizzo.

Neospia

Gli sviluppatori di Neo Spy hanno lavorato duramente per espandere il più possibile le funzionalità di questo programma. L'elenco delle funzioni disponibili, anche nella versione gratuita, soddisferà l'utente più esigente. Quali funzionalità di spionaggio sono disponibili:

- Monitoraggio dell'attività del computer dell'utente, del tempo di avvio e della durata dei programmi.

- La funzione "keylogger" legge l'ordine dei tasti premuti e poi li salva in un file. Il documento mostra tutto ciò che l'utente ha digitato: corrispondenza, password, dati inseriti.

- Gli screenshot del monitor sono un'altra opportunità per fornire informazioni dettagliate sul lavoro dell'utente. Le impostazioni standard consentono di scattare 1 immagine ogni 12 secondi (minimo accettabile 1,2 secondi), mentre si disegna il comportamento del cursore. È disponibile anche la visualizzazione dello schermo online.

- Connettiti a una webcam se Internet è disponibile. Questa è un'eccellente opportunità per le funzioni di sicurezza, il controllo parentale e il monitoraggio delle azioni del personale di servizio.

- Report sui siti visitati dall'utente.

- Tracciamento delle coordinate GPS del dispositivo (laptop, smartphone, tablet) su cui è installato Neo Spy. Questa opzione ti permetterà di conoscere in ogni momento la posizione dei tuoi cari o dei tuoi dipendenti. Se il dispositivo viene rubato, è possibile rintracciarne la posizione e il volto del ladro può essere fotografato o registrato su video.

Questa è solo una funzionalità parziale di uno dei migliori programmi spia, secondo gli utenti. Secondo le forti raccomandazioni degli sviluppatori di Neo Spy, quando si stabilisce il controllo sui dipendenti, questi ultimi devono essere informati. Ciò avviene ovviamente per ragioni etiche. I prezzi, a seconda della versione, vanno da 820-1990 rubli.

Vantaggi di Neo Spy:

- ampia funzionalità;

- Interfaccia russificata;

- modalità di funzionamento assolutamente nascosta.

Vero monitor spia

Utilizzando questo programma, è possibile monitorare le attività attive dell'utente, monitorando e ricevendo report sulle azioni eseguite. Poiché questa utility può anche bloccare una serie di azioni, è ideale per l'uso con il controllo genitori.

Lo svantaggio è la visualizzazione del processo del programma nel task manager e il relativo costo elevato della versione a pagamento. Poiché Real Spy Monitor ha un'interfaccia utente in lingua inglese, questo potrebbe sembrare uno svantaggio per alcuni.

Caratteristiche di Real Spy Monitor:

- Lavorando in modalità "keylogger".

- Report sui programmi e documenti in esecuzione.

- Salvataggio della corrispondenza completa dell'utente nella messaggistica istantanea.

- Salvataggio di screenshot.

Vera spia

Actual Spy è essenzialmente un keylogger che offre la possibilità di raccogliere informazioni di base necessarie. Grazie a questo programma e al fatto che la sua attività sul dispositivo è completamente nascosta, puoi effettuare la sorveglianza in modo assolutamente anonimo.

Poiché l'utilità può funzionare in modalità normale e nascosta, è necessario effettuare impostazioni per nasconderla completamente. Il programma potrebbe non comparire nei processi in esecuzione e potrebbe non attirare l'attenzione, rimanendo completamente inosservato.

Caratteristiche principali di Actual Spy:

- Tieni traccia delle sequenze di tasti e del contenuto degli appunti.

- Dati sull'avvio e l'arresto di applicazioni e programmi.

- Report sulle pagine visitate nel browser.

- Salvataggio sistematico degli screenshot.

SpyGo

Un programma spia progettato per monitorare e tenere traccia delle azioni di un utente di PC. Il suo funzionamento si basa sul principio della lettura dei tasti. Tuttavia, oltre a ciò, l'utilità contiene una serie di funzioni utili per manager, genitori e coniugi gelosi.

Elenco delle funzionalità di SpyGo:

- Leggere le password da qualsiasi servizio (posta, social network, siti di incontri) utilizzando un keylogger.

- Monitoraggio e report completo delle visite alle pagine web.

- Registrare ciò che accade sul monitor di un PC.

- Monitoraggio online tramite webcam.

- Ascoltare ciò che accade nel raggio di utilizzo del dispositivo.

Oltre all'opzione gratuita, che ti consente di monitorare solo 20 minuti al giorno, gli sviluppatori offrono versioni a pagamento di SpyGo. La fascia di prezzo varia da 1980-3750 rubli. Il programma è adatto per le versioni di Windows XP, 7, 8, Vista.

Spia

Il programma nella sua funzionalità ha l'intero elenco di funzionalità necessarie per tracciare e raccogliere informazioni da un computer. Tuttavia, una caratteristica distintiva di Snitch è la capacità di lavorare in modo efficace anche se i moduli di tracciamento o monitorati non hanno un indirizzo IP statico. Ciò consente di utilizzare l'utilità anche in assenza di una connessione Internet. Il programma è facile da usare, non consuma grandi risorse del PC, ma è molto efficace.

Vantaggi di Snitch:

- Il programma funziona anche senza accesso a Internet.

- Lettura del testo tramite sequenza di tasti (corrispondenza, password).

- Rapporto sul traffico della pagina del browser.

- Analisi delle informazioni negli appunti.

- Modalità di installazione completamente nascosta.

- I piccoli requisiti del programma non rallentano affatto il dispositivo.

Il programma è sviluppato in un'unica versione ed è operativo subito dopo la registrazione. In questo caso non è necessario effettuare alcuna impostazione preliminare per iniziare.

Registratore di tasti Ardamax

Un'altra utility progettata per leggere le informazioni dai tasti premuti è Ardamax Keylogger. Leggero e facile da usare, il programma salverà i dati inseriti nelle finestre di qualsiasi programma, browser, modulo e fornirà un rapporto dettagliato su corrispondenza, password e richieste. Grazie ad una speciale modalità invisibile, il programma non viene visualizzato nel task manager, nelle cartelle di avvio di Windows, nella barra delle applicazioni e nel menu Start.

Caratteristiche di Ardamax Keylogger:

- Lettura di testi digitati da tutti i moduli, compresi i più diffusi programmi di messaggistica istantanea.

- Modalità operativa completamente invisibile.

- Sorveglianza visiva con la possibilità di acquisire screenshot e fotografie.

- Registrazione audio di ciò che sta accadendo utilizzando un microfono.

Gli sviluppatori offrono di scaricare una versione di prova per la revisione. Se il cliente desidera acquistare la versione completa, gli costerà $ 48,96.

Come proteggersi dagli spyware

Lo spyware di cui sopra è uno strumento che può essere utilizzato sia a beneficio delle persone che a danno. Se i genitori vogliono proteggere i propri figli dalla visita di siti dannosi e utilizzare il programma per reagire in tempo al pericolo, questo è un buon motivo. Anche l'uso di keylogger da parte dei manager aziendali per monitorare i dipendenti viene utilizzato a vantaggio dell'azienda. Sebbene gli sviluppatori raccomandino vivamente di avvisare i dipendenti dell'installazione di questo software sul proprio PC.

È improbabile che qualcuno voglia essere osservato a sua insaputa. Anche chi installa programmi simili sui dispositivi altrui. Devi sapere che tutti i programmi di questo tipo sono classificati come virus spyware. Pertanto, per non diventare tu stesso vittima di aggressori e non perdere dati personali, è necessario installare un antivirus sul tuo computer, progettato su misura per riconoscere spyware e keylogger. Ad esempio Spyware Terminator o Super Anti Spyware.

Programma spia per computer/laptop e come proteggersi - TOP 6

4,7 (93,33%) 3 voti.Chi di noi non ha desiderato sentirsi almeno una volta un bravo hacker e rompere almeno qualcosa? :) Anche in caso contrario, parliamo di quanto sarebbe fantastico ottenere una password dalla tua posta/social network. la rete di un amico, moglie/marito, coinquilino pensata almeno una volta da tutti. :) Sì, e dopotutto da qualche parte devi iniziare! Una parte significativa degli attacchi (hacking) consiste nell’infettare il computer della vittima con i cosiddetti keylogger (spyware).

Quindi, nell’articolo di oggi parleremo di cosa sono programmi gratuiti per il monitoraggio di computer basati su Windows, dove è possibile scaricare le versioni complete, come infettare il computer della vittima e quali sono le caratteristiche del loro utilizzo.

Ma prima, una piccola introduzione.

Cosa sono i keylogger e perché sono necessari?

Penso che tu stesso abbia indovinato di cosa si tratta. Di norma, si tratta di una sorta di programma che viene nascosto (anche se non è sempre così) installato sul computer della vittima, dopo di che registra assolutamente tutte le sequenze di tasti su questo nodo. Inoltre, oltre ai clic stessi, di solito viene registrato quanto segue: la data e l'ora del clic (azione) e il programma in cui sono state eseguite queste azioni (browser, compreso l'indirizzo del sito Web (evviva, vediamo immediatamente quali sono le password sono per!); applicazione locale; servizi di sistema (comprese le password di accesso a Windows), ecc.).

Da qui uno dei problemi è immediatamente visibile: ho avuto accesso al computer del mio vicino per un paio di minuti e voglio ottenere la sua password da VK! Ho installato il programma miracoloso e ho restituito il computer. Come posso cercare le password in un secondo momento? Cerchi un modo per toglierle di nuovo il computer? La buona notizia è: di solito no. La maggior parte dei keylogger è in grado non solo di archiviare localmente l'intero database di azioni accumulato, ma anche di inviarlo in remoto. Sono disponibili molte opzioni per l'invio dei log:

- Una e-mail fissa (potrebbero essercene diverse) è l'opzione più conveniente;

- Server FTP (chi ce l'ha);

- Server SMB (esotico e non molto conveniente).

- Una chiavetta fissa (la inserisci nella porta USB del computer della vittima e tutti i registri vengono copiati lì automaticamente in modalità invisibile!).

Perché è necessario tutto questo? Penso che la risposta sia ovvia. Oltre al banale furto delle password, alcuni keylogger possono fare una serie di altre cose carine:

- Registrazione della corrispondenza in social network specifici. reti o servizi di messaggistica istantanea (ad esempio Skype).

- Catturare screenshot dello schermo.

- Visualizza/acquisisci i dati della webcam (che può essere molto interessante).

Come usare i keylogger?

E questa è una domanda difficile. Devi capire che trovare solo un keylogger conveniente, funzionale e buono non è sufficiente.

COSÌ, cosa è necessario affinché un programma spia funzioni con successo?:

- Accesso come amministratore a un computer remoto.

Inoltre, ciò non significa necessariamente accesso fisico. Puoi accedervi facilmente tramite RDP (Remote Desktop Service); TeamViewer; AmmyAdmin, ecc.

Di norma, le maggiori difficoltà sono associate a questo punto. Tuttavia, di recente ho scritto un articolo su come ottenere i diritti di amministratore in Windows. - E-mail/ftp anonimo (tramite il quale non verrai identificato).

Naturalmente, se stai rompendo la zia Shura per il tuo vicino, questo punto può essere tranquillamente omesso. Come nel caso in cui avessi sempre il computer della vittima a portata di mano (ahimè, scopri le password di tuo fratello/sorella). - Mancanza di antivirus funzionanti/sistemi di protezione interni di Windows.

La maggior parte dei keylogger pubblici (di cui parleremo di seguito) sono noti alla stragrande maggioranza dei software antivirus (anche se esistono virus logger integrati nel kernel del sistema operativo o nel driver di sistema e gli antivirus non sono più in grado di rilevarli o distruggerli, anche se hanno li hanno rilevati). A causa di quanto sopra, il software antivirus, se presente, dovrà essere distrutto senza pietà. Oltre agli antivirus, anche sistemi come Windows Defender (apparso per la prima volta a partire da Windows 7) rappresentano un pericolo per i nostri spyware. Rilevano attività sospette nel software in esecuzione su un computer. Puoi trovare facilmente informazioni su come sbarazzartene su Google.

Queste, forse, sono tutte le condizioni necessarie e sufficienti per il tuo successo nel campo del furto di password/corrispondenza/foto di altre persone o qualsiasi altra cosa in cui vuoi invadere.

Quali tipi di spyware esistono e dove posso scaricarli?

Cominciamo quindi la rassegna dei principali keylogger che ho utilizzato nella mia pratica quotidiana con i link ai download gratuiti delle loro versioni complete (cioè tutte le versioni sono le più recenti al momento (per le quali è possibile trovare una cura) e con già funzionante e crepe testate).

0. Il topo!

Voti (su 10):

- Furtività: 10

- Convenienza/usabilità: 9

- Funzionalità: 8

È solo una bomba, non un keylogger! In condizioni di lavoro ci vogliono 15-20 KB. Perché stupirsi: è scritto interamente in linguaggio assembly (i programmatori veterani piangono) e scritto per lo più da hacker entusiasti, per cui il livello di segretezza è semplicemente sorprendente: funziona a livello del kernel del sistema operativo!

Inoltre, il pacchetto include FileConnector, un mini-programma che ti consente di connettere questo keylogger con assolutamente qualsiasi programma. Di conseguenza, ottieni un nuovo file quasi della stessa dimensione e, una volta avviato, funziona esattamente come il programma con cui lo hai incollato insieme! Ma dopo il primo avvio, il tuo keylogger verrà installato automaticamente in modalità invisibile con i parametri per l'invio dei log che hai precedentemente specificato. Comodo, no?

Un'ottima opportunità per l'ingegneria sociale (porta un file di gioco/presentazione ad un amico su una chiavetta USB, o anche solo un documento Word (ti dirò come creare un file exe che avvii uno specifico file word/excel in uno dei i miei prossimi articoli), lancio, va tutto bene e alla grande, ma l'amico è già invisibilmente infetto!). Oppure puoi semplicemente inviare questo file a un amico tramite posta (preferibilmente un collegamento per scaricarlo, poiché i moderni server di posta vietano l'invio di file exe). Naturalmente, durante l'installazione esiste ancora il rischio derivante dagli antivirus (ma non esisterà dopo l'installazione).

A proposito, con l'aiuto di altre tecniche puoi incollare insieme qualsiasi distribuzione di installazione nascosta (si trovano in The Rat! ed Elite keylogger) non solo con file exe (che destano ancora sospetti anche tra gli utenti più o meno avanzati), ma anche con i normali file word/excel e perfino pdf! Nessuno penserà mai nulla ad un semplice pdf, ma non è così! :) Il modo in cui ciò viene fatto è l'argomento di un intero articolo separato. Coloro che sono particolarmente zelanti possono scrivermi domande attraverso il modulo di feedback. ;)

Nel complesso, Il Ratto! può essere descritto per molto tempo e molto. Questo è stato fatto molto meglio di me. C'è anche un collegamento per il download lì.

1. Keylogger d'élite

Voti (su 10):

- Furtività: 10

- Convenienza/usabilità: 9

- Funzionalità: 8

Forse uno dei migliori keylogger mai creati. Le sue capacità, oltre al set standard (intercettazione di tutti i clic nel contesto di applicazioni/finestre/siti), includono l'intercettazione di messaggi di messaggistica istantanea, immagini da una webcam e anche - il che è MOLTO importante! - intercettazione delle password del servizio WinLogon. In altre parole, intercetta le password di accesso a Windows (comprese quelle di dominio!). Ciò è diventato possibile grazie al suo lavoro a livello di driver di sistema e al lancio anche nella fase di avvio del sistema operativo. Grazie a questa stessa funzionalità, questo programma rimane completamente invisibile sia a Kasperosky che a tutti gli altri software anti-malware. Francamente, non ho incontrato un solo keylogger capace di questo.

Tuttavia, non dovresti illuderti troppo. Il programma di installazione stesso viene riconosciuto molto facilmente dagli antivirus e per installarlo saranno necessari i diritti di amministratore e la disabilitazione di tutti i servizi antivirus. Dopo l'installazione tutto funzionerà comunque perfettamente.

Inoltre, la funzionalità descritta (funzionante a livello del kernel del sistema operativo) introduce i requisiti per la versione del sistema operativo su cui funzioneranno i keylogger. La versione 5-5.3 (i cui collegamenti sono forniti di seguito) supporta tutto fino a Windows 7 incluso. Win 8/10 e la famiglia di server Windows (2003/2008/2012) non sono più supportati. Esiste la versione 6, che funziona perfettamente, incl. su win 8 e 10, invece, al momento non è possibile trovare una versione craccata. Probabilmente apparirà in futuro. Nel frattempo, puoi scaricare Elite keylogger 5.3 dal link qui sopra.

Non esiste una modalità operativa di rete, quindi non è adatta all'utilizzo da parte di datori di lavoro (per monitorare i computer dei propri dipendenti) o di un intero gruppo di persone.

Un punto importante è la possibilità di creare una distribuzione di installazione con impostazioni predefinite (ad esempio, con un indirizzo email specificato a cui dovranno essere inviati i log). Allo stesso tempo, alla fine otterrai un kit di distribuzione che, una volta avviato, non visualizza assolutamente alcun avviso o finestra, e dopo l'installazione può persino distruggersi (se selezioni l'opzione appropriata).

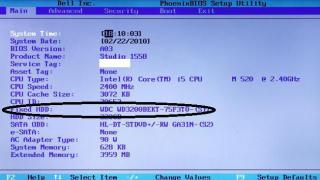

Diversi screenshot della versione 5 (per mostrare quanto sia bello e conveniente):

2. Keylogger tutto in uno.

Voti (su 10):

- Furtività: 3

- Convenienza/usabilità: 9

- Funzionalità: 8

È anche una cosa molto, molto comoda. La funzionalità è abbastanza al livello del keylogger Elite. Le cose vanno peggio con la segretezza. Le password Winlogon non vengono più intercettate, non è un driver e non è integrato nel kernel. Tuttavia, è installato nel sistema e nelle directory nascoste di AppData, che non sono così facilmente accessibili agli utenti non autorizzati (non quelli per conto dei quali è installato). Tuttavia, prima o poi gli antivirus lo fanno con successo, il che rende questo strumento non particolarmente affidabile e sicuro se utilizzato, ad esempio, al lavoro per spiare i propri superiori. ;) Incollarlo a qualcosa o crittografarne il codice per nasconderlo agli antivirus non funzionerà.

Funziona su qualsiasi versione del sistema operativo Win (che è carino e pratico).

Per il resto va tutto bene: registra tutto (tranne le password di accesso a Windows), lo invia ovunque (anche e-mail, ftp, chiavetta fissa). Anche in termini di comodità tutto è eccellente.

3. Spytech Spy Agent.

Voti (su 10):

- Furtività: 4

- Convenienza/usabilità: 8

- Funzionalità: 10

Anche un buon keylogger, anche se con dubbia segretezza. Sono possibili anche tutte le versioni del sistema operativo supportate. La funzionalità è simile alle opzioni precedenti. Esiste un'interessante funzione di autodistruzione dopo un periodo di tempo specificato (o al raggiungimento di una data predeterminata).

Inoltre, è possibile registrare video da una webcam e audio da un microfono, che può anche essere molto popolare e che i due rappresentanti precedenti non hanno.

Esiste una modalità operativa di rete, utile per monitorare un'intera rete di computer. A proposito, StaffCop ce l'ha (non è incluso nella recensione a causa della sua inutilità per un utente, un individuo). Forse questo programma è l'ideale per i datori di lavoro per spiare i propri dipendenti (anche se i leader in questo campo sono incondizionatamente StaffCop e LanAgent - se sei una persona giuridica, assicurati di guardare nella loro direzione). O per tenere traccia dei tuoi figli che amano sedersi e guardare "siti per adulti". Quelli. dove ciò che serve non è l'occultamento, ma la comodità (incluso un sacco di bellissimi report di registro, ecc.) e la funzionalità per bloccare siti/programmi specifici (anche SpyAgent ce l'ha).

4. Monitor personale Spyrix.

Voti (su 10):

- Furtività: 4

- Convenienza/usabilità: 6

- Funzionalità: 10

La funzionalità è al livello del candidato precedente, ma gli stessi problemi di segretezza. Inoltre, la funzionalità include una cosa interessante: la copia di file da unità USB inserite nel computer, nonché la visualizzazione remota dei registri tramite un account web sul sito Spyrix (ma scaricheremo una versione crackata, quindi non lo farà lavora per noi).

5. Monitor personale Spyrix.

Voti (su 10):

- Furtività: 3

- Convenienza/usabilità: 6

- Funzionalità: 8

Non lo descriverò nei dettagli perché... questa istanza non ha nulla che una delle spie precedenti non avesse, tuttavia a qualcuno potrebbe piacere questo keylogger (almeno per la sua interfaccia).

Con cosa finiamo?

La questione dell’utilizzo di un keylogger è più etica che tecnica e dipende in gran parte dai tuoi obiettivi.

Se sei un datore di lavoro che vuole controllare i suoi dipendenti, sentiti libero di creare StaffCop, raccogliere il permesso scritto di tutti i dipendenti per tali azioni (altrimenti potresti essere seriamente accusato di tali cose) e il lavoro è a posto. Anche se personalmente conosco modi più efficaci per aumentare le prestazioni dei miei dipendenti.

Se sei uno specialista IT alle prime armi che vuole solo provare cosa vuol dire rompere qualcuno e come funziona in generale, allora armati di metodi di ingegneria sociale e conduci test sui tuoi amici, utilizzando uno qualsiasi degli esempi forniti. Tuttavia, ricorda: il rilevamento di tale attività da parte delle vittime non contribuisce all'amicizia e alla longevità. ;) E sicuramente non dovresti testarlo sul tuo lavoro. Segna le mie parole: ho esperienza con questo. ;)

Se il tuo obiettivo è spiare il tuo amico, marito, vicino di casa, o magari lo fai anche regolarmente e per soldi, pensa attentamente se ne vale la pena. Dopotutto, prima o poi potrebbero attrarsi. E non ne vale la pena: “frugare nei panni sporchi di qualcun altro non è un piacere piacevole”. Se ne hai ancora bisogno (o forse lavori nel campo delle indagini sui crimini informatici e tali compiti fanno parte delle tue responsabilità professionali), allora ci sono solo due opzioni: The Rat! ed Elite Keylogger. Nella modalità di distribuzioni di installazione nascoste, incollate con word / excel / pdf. Ed è meglio, se possibile, crittografarlo con un nuovo cryptor. Solo in questo caso potremo garantire attività più sicure e un successo reale.

Ma in ogni caso vale la pena ricordare che l'uso competente dei keylogger è solo un piccolo anello per raggiungere l'obiettivo (incluso anche un semplice attacco). Non sempre hai i diritti di amministratore, non sempre hai accesso fisico e non tutti gli utenti apriranno, leggeranno e ancor più scaricheranno i tuoi allegati/link (ciao social engineering), l'antivirus non sarà sempre disabilitato /il tuo keylogger/cryptor non sarà sempre sconosciuto a loro. Tutti questi e molti altri problemi indicibili possono essere risolti, ma la loro soluzione è l'argomento di tutta una serie di articoli separati.

In breve, hai appena iniziato a immergerti nel mondo complesso, pericoloso ma incredibilmente interessante della sicurezza informatica. :)

Cordiali saluti,Lysyak A.S.

Oggi su Internet puoi trovare molti programmi diversi per tracciare il tuo telefono che funzionano sulla piattaforma Android. Ma sono efficaci? Questa è la domanda. Il vantaggio principale di tutti i programmi è che possono essere installati facilmente e semplicemente su un telefono cellulare. Puoi monitorare il tuo telefono utilizzando un computer tramite e-mail, dove vengono ricevute tutte le informazioni dal telefono. Inoltre, tutte le applicazioni funzionano solo in modalità nascosta e sarà molto difficile rilevarle su un telefono cellulare. Diamo un'occhiata ai cinque programmi spyware più popolari che si possono trovare su Internet:

- Spia Cellulare PRO+;

- registro delle conversazioni;

- Visualizzazione traccia;

- FlexiSpy;

Registro delle conversazioni

Cominciamo con l'app Talklog. Il programma ha le seguenti caratteristiche:

- registro chiamate. Riceverai un report completo di tutte le chiamate alla tua email;

- registrazione audio di conversazioni telefoniche. Ogni conversazione può essere registrata e poi salvata sul server;

- ricevere messaggi SMS. Puoi intercettare tutti i messaggi dal tuo telefono;

- posizione del telefono;

- programma di navigazione in rete. Puoi ottenere la cronologia dal tuo browser Internet;

- applicazioni. Talklog può anche tenere traccia e monitorare le applicazioni sul tuo telefono;

- controllo dell'audio. Il programma ti consente di accendere il microfono del tuo telefono.

Questo è l'elenco completo delle possibilità « programmi" per spiare il tuo telefono Registro delle conversazioni. Non abbastanza, vero?

Spia cellulare PRO

Il programma Cell Phone Spy PRO + mira principalmente a condannare una persona cara per frode. Funziona quasi allo stesso modo di tutti gli altri programmi spia. Ma vale la pena notare che l'efficacia di questo programma potrebbe essere a rischio, perché durante l'avvio richiede l'inserimento di una password e quindi può essere facilmente rimosso dal cellulare. Nonostante ciò, Cell Phone Spy PRO+ rileverà la posizione, le chiamate e i messaggi del telefono.

TrackView

Il programma spia TrackView è in grado di tracciare la posizione di un telefono cellulare, visualizzare messaggi e ascoltare chiamate, ascoltare suoni ambientali e anche visualizzare un'immagine dalla fotocamera. Questo programma è perfetto per spiare il telefono di un bambino. L'unico aspetto negativo è che la funzionalità dell'applicazione è piccola, quindi se hai bisogno di un programma con ampie funzionalità, allora è meglio installare un'altra spia mobile.

FlexiSpy

FlexiSpy

FlexiSpy si distingue tra i primi tre programmi descritti per spiare un telefono. Questa applicazione ha molte più funzionalità rispetto alle prime tre. Tutti i dati verranno inviati al tuo account personale sul sito web. Oltre a tutte le funzionalità conosciute di qualsiasi spia mobile, FlexiSpy può anche decifrare password di blocco dello schermo, e-mail e password di applicazioni. Inoltre, riceverai notifiche quando il proprietario del telefono visita luoghi proibiti. Ma vale la pena notare che nessuna delle spie mobili di cui sopra garantisce la sicurezza delle informazioni di terzi.

Servizio VkurSe

Il servizio VkurSe non solo garantisce la sicurezza di tutti i dati trasmessi da terzi, ma ha anche un vasto elenco di funzionalità. Ad esempio:

Basta guardare l'intero elenco dei programmi. Nessun altro " programma" per spiare il tuo telefono. Questo è il motivo per cui la maggior parte degli utenti sceglie la spia mobile VkurSe. Il programma è stato creato non solo per monitorare e trovare la posizione del telefono, ma prima di tutto è uno dei metodi di controllo parentale, oltre a proteggere il telefono dai furti, aumentare la produttività dei dipendenti, ritrovare il dispositivo in caso di smarrimento, e altro ancora. Scopri tu stesso l'applicazione di localizzazione del telefono VkurSe.

Con il nostro servizio sarai sempre a conoscenza di tutto ciò che accade al cellulare e al suo proprietario!

Vuoi sapere dov'è la tua famiglia, con chi comunica la persona amata e cosa sta facendo tuo figlio, ma non sai come farlo? Tutto è molto semplice: il programma spia per Android ti aiuterà a ottenere ciò che desideri. Puoi installare il programma spia sul tuo telefono dal sito web ufficiale dell'applicazione. Scarica spia per Android e tieniti aggiornato su tutti gli eventi che accadono ai tuoi cari.

Schermate dell'applicazione

Descrizione

Observer è il miglior programma spia per intercettare i telefoni cellulari. Non abbiamo ancora incontrato niente di meglio di lei ed è improbabile che la incontreremo. Tutti i programmi di questo tipo “non stanno nelle vicinanze”, ma “fumano nervosamente in disparte”. Sono lontani dall'avere le stesse funzionalità di Observer. Pertanto, se stai cercando il miglior programma spia per intercettare i telefoni, questa è la scelta migliore.

Cosa può fare lei? Registra chiamate, SMS, registra segretamente tutto ciò che accade su un microfono, rispondi discretamente alla tua chiamata, mostra il movimento del dispositivo su una mappa del mondo sia tramite satelliti che reti wireless o stazioni base di operatori cellulari. Inoltre, ti verranno inviate tutte le foto o i video scattati con una fotocamera o ricevuti tramite la messaggistica istantanea, così come eventuali note vocali e qualsiasi file o documento. Anche se una foto o un video vengono scattati e immediatamente eliminati, ti arriveranno comunque.

Saprai anche se la scheda SIM del dispositivo controllato è stata cambiata. Avrai accesso al registro delle chiamate e degli SMS, alla rubrica, alle voci del calendario e all'elenco di tutte le applicazioni installate. Sarai in grado di controllare il dispositivo controllato tramite comandi Internet. Se Internet non è acceso sul dispositivo controllato, non importa: puoi controllarlo segretamente tramite comandi SMS. Anche qui Observer si distingue dalle altre applicazioni, poiché può controllare tramite SMS anche le nuove versioni di Android.

C'è un'altra fantastica funzionalità che i concorrenti non sono riusciti a implementare: un keylogger e l'intercettazione delle notifiche dai loro programmi di messaggistica istantanea. Riceverai tutta la corrispondenza da qualsiasi messenger o social network. reti. C'è un altro vantaggio di Observer: è molto difficile per una persona non iniziata rimuoverlo. Se non conosce il codice segreto per la cancellazione non potrà cancellarlo. Tutte queste funzioni funzionano senza diritti di root. Cioè, non è necessario "radicare" il dispositivo controllato e quindi sprecare tempo, fatica e nervi. Inoltre, i dispositivi “rootati” perdono la garanzia e c’è anche la possibilità di trasformare il dispositivo in un “mattone”.

Esiste anche una seconda applicazione chiamata Server. Lo installi sul tuo dispositivo e in esso puoi visualizzare comodamente i dati inviati e gestire i dispositivi controllati. D'accordo, questo è molto più conveniente che visualizzare i dati nel tuo account personale sul sito web, come avviene con tutti gli altri servizi simili. Installare Observer è estremamente semplice e veloce. Anche una persona non tecnica può capirlo.

Vantaggi e svantaggi

- un gran numero di funzioni;

- nessun diritto di root richiesto;

- installazione semplice e veloce;

- comoda visualizzazione e gestione nell'applicazione mobile.

Svantaggi: semplicemente non ce ne sono.

Maggiori dettagli sulle funzionalità del programma possono essere trovati sul sito ufficiale http://bit.do/observer.

Video “Installazione di Observer”

Scaricamento

Coppia di tracker-monitoraggio mobile

Schermate dell'applicazione

Descrizione

La prossima utilità è progettata principalmente per spiare la persona amata. Permette di visualizzare la durata delle conversazioni telefoniche e i nomi nella rubrica, di leggere i messaggi in entrata e in uscita e di determinare la posizione della persona amata.

Per visualizzare le informazioni sul tuo partner, dopo aver effettuato l'accesso, devi fare clic sul pulsante "Connetti telefono". Successivamente, nella finestra che appare, devi inserire l'ID del telefono che intendi monitorare e inviare una richiesta di connessione. Successivamente, sul secondo dispositivo è necessario confermare la sincronizzazione, per questo è necessario inserire l'ID del telefono accoppiato.

Nelle impostazioni del programma è possibile selezionare la lingua dell'interfaccia e aprire l'accesso tramite FB. La versione gratuita consente di leggere 30 messaggi e visualizzare un numero limitato di chiamate.

Vantaggi e svantaggi

Vantaggi:

- L'utilità è molto facile da usare;

- ha un'interfaccia russa;

- Non c'è limite temporale per l'utilizzo.

Lo svantaggio è che l'utilità non si nasconde, quindi il partner può intuire di essere monitorato.

Scaricamento

Localizzatore SMS

Schermate dell'applicazione

Descrizione

Un programma che offre la possibilità di visualizzare tutti i messaggi, inclusi quelli multimediali, le chiamate in entrata e in uscita, tracciare la posizione di una persona e determinare i numeri di telefono. Per avviare l'utilità, è necessario registrarsi; prima di iniziare la registrazione, è necessario selezionare la creazione di un nuovo account, quindi inserire un nome, trovare una password di accesso e scrivere un indirizzo e-mail.

Successivamente verranno visualizzate le informazioni complete sul dispositivo su cui è stata installata l'applicazione. Per tenere traccia dei dati è necessario collegarsi dal proprio computer al collegamento che verrà indicato nella lettera inviata al proprio indirizzo email e per accedere al sistema è necessario fornire nome utente e password.

Dopo aver effettuato l'accesso, verranno forniti tutti i numeri di telefono disponibili per il monitoraggio. Selezionando il numero desiderato, l'utility fornirà informazioni su tutti i messaggi, l'ora in cui sono stati ricevuti e il numero di telefono da cui è stato inviato l'SMS. Il satellite ti aiuterà a essere consapevole di tutti i movimenti dell'abbonato, con un intervallo di cinque minuti. È possibile conoscere tutte le chiamate ricevute, non ricevute ed inviate, nonché i nomi e i numeri di telefono degli abbonati chiamanti.

Vantaggi e svantaggi

Installazione gratuita, tracciamento segreto disponibile.

Lo svantaggio dell'utilità è la mancanza della lingua russa.

Scaricamento

NeoSpy Mobile

Schermate dell'applicazione

Descrizione

L'applicazione NeoSpy Mobile è la migliore spia Android, che permette non solo di ritrovare un dispositivo portatile rubato, ma anche di monitorare la posizione della persona di interesse. Dopo aver scaricato l'applicazione, lo spia del telefono ti chiederà di inserire i dettagli del tuo account esistente o di crearne uno nuovo.

Quando accedi per la prima volta, devi creare una nuova voce, per questo, in campi speciali, devi inserire login, password e indicare l'indirizzo della tua casella di posta. Dopo la creazione, il programma rilascerà un indirizzo, cliccando sul quale potrete gestire i vostri telefoni. Facendo clic sul collegamento Aggiungi dispositivo, verrai automaticamente indirizzato alla pagina delle impostazioni.

Nelle impostazioni dovresti selezionare i dati che desideri ricevere:

- visualizzare i messaggi in entrata e in uscita;

- visualizzazione dei numeri ricevuti/commessi;

- posizione dell'oggetto;

- frequenza di invio delle coordinate.

Dopo aver determinato i dati richiesti, seleziona l'opzione per accedere al programma: tramite password o tramite codice segreto. Successivamente il programma scomparirà automaticamente dal dispositivo che verrà spiato.

Una volta completati tutti i passaggi, è necessario accedere al sito Web dell'applicazione da un computer portatile e inserire i dati di accesso. Successivamente, fai clic sul pulsante del dispositivo, dopodiché verrà visualizzato il telefono su cui è stato installato lo spia mobile.

Quindi attiviamo la raccolta dei dati, dopo un giorno accedendo al tuo account personale e facendo clic sul pulsante chiamato "visualizza cronologia", verrà fornito l'intero elenco delle informazioni precedentemente richieste.

Vantaggi e svantaggi

Vantaggi:

- l'applicazione scaricata, dopo l'installazione, si nasconde automaticamente sotto forma di file di sistema;

- software leggero e conveniente;

- può essere scaricato gratuitamente;

- raccogliendo tutte le informazioni necessarie.

Lo svantaggio è che la versione gratuita è disponibile solo per una settimana.

Scaricamento

Risultati

Per sapere dove si trova tuo figlio o un'altra persona a cui sei interessato e cosa sta facendo, installa una delle applicazioni sopra descritte. Grazie alle utilità pensate per lo spionaggio, è possibile non solo monitorare un abbonato, ma anche ritrovare facilmente un dispositivo portatile smarrito o rubato.

Ciao amici! Se pensavi che in questo articolo avrei scritto su come hackerare il computer di qualcun altro e danneggiarlo, allora non è così. L'articolo di oggi sarà dalla sezione sicurezza. Scriverò su come organizzare il monitoraggio di un computer, e per questo utilizzeremo il programma NeoSpy, scriverò come installarlo, come configurarlo e come usarlo per ottenere il risultato di cui abbiamo bisogno.

Come ho già scritto, non entreremo illegalmente nel computer di qualcun altro. Questo programma può e deve essere utilizzato per monitorare, ad esempio, il computer di tuo figlio o i computer dei tuoi subordinati. Sì, questo non è molto buono. Ma ci sono momenti in cui devi solo scoprire quali siti visita tuo figlio e con chi comunica sui social network.

Se sei un imprenditore, puoi organizzare il monitoraggio dei computer dei tuoi dipendenti. Quindi, scopri cosa fanno durante l'orario di lavoro. Lavorano, si rilassano o generalmente diffondono informazioni ai concorrenti, può sembrare divertente, ma succede anche questo.

Esistono tanti modi per utilizzare NeoSpy quante sono le possibilità di questo programma. Ora proviamolo e vediamo cosa può fare.

Diciamo ancora qualche parola sul programma NeoSpy in modo che tu capisca che tipo di programma è e cosa fa, quindi inizieremo a installarlo e configurarlo. Per dirla semplicemente, questo programma ti aiuterà a organizzare il monitoraggio del computer su cui installi effettivamente questo programma.

Esempio: hai installato sul tuo computer di casa un programma utilizzato da tuo figlio. Quando accendi il computer, NeoSpy si avvierà da solo e rimarrà invisibile. Monitorerà tutte le azioni che verranno eseguite sul computer. Eccone alcuni e, a mio avviso, i più necessari:

- Tieni traccia dei siti visitati

- Tiene traccia e salva la corrispondenza in ICQ e altri client

- Monitora le applicazioni in esecuzione

- Può tenere traccia delle sequenze di tasti sulla tastiera

- Acquisisce periodicamente screenshot dello schermo

- Salva gli appunti

- Intercetta password da social network e altri siti.

Queste sono solo alcune delle funzionalità del programma NeoSpy. Ciò significa che il programma raccoglie tutto questo e tu puoi quindi visualizzare tutte queste informazioni in una forma a te comoda, sotto forma di tabelle, schermate e pagine Internet. Puoi anche monitorare il tuo computer attraverso la rete. A proposito, se installi questo programma su un laptop, se viene rubato, sarai in grado di tracciarne la posizione. Ora basta, arriviamo al dunque.

Come organizzare il monitoraggio del computer

Abbiamo bisogno del programma spia NeoSpy. Vai al sito web http://ru.neospy.net/download/ e scarica il programma. Salviamo il file, ad esempio, sul desktop, ora lo installeremo.

Voglio anche scrivere immediatamente del prezzo e dell'offerta speciale. Ciò significa che il programma è a pagamento, ma non costoso. A seconda della versione, il prezzo parte da 490 rubli. e fino a 1280 rubli. Puoi acquistarlo sulla pagina http://ru.neospy.net/buy/. Ma puoi testare il programma gratuitamente, per 60 minuti e con alcune funzioni ridotte. Questo è sufficiente per capire se hai bisogno di NeoSpy oppure no.

Ho un regalo per te :).

Inserisci il codice al momento dell'acquisto 8563-2368 e riceverai uno sconto del 10%!

Esegui il file che abbiamo scaricato “neospy.exe”. Fare clic su "Avanti".

Leggiamo le capacità del programma e facciamo nuovamente clic su "Avanti".

Leggiamo e accettiamo il contratto di licenza, facciamo clic su "Avanti".

Ora dobbiamo selezionare il tipo di installazione. Esistono installazioni amministratore e nascoste.

Amministrativo– selezionare se non è necessario nascondere il programma. Può essere avviato da un collegamento sul desktop, nel menu Start, ecc. Se vuoi monitorare il tuo computer, è meglio scegliere un'installazione nascosta.

Installazione nascosta– quando si seleziona questa voce, il programma può essere avviato solo facendo clic su “Start”, “Esegui” e inserendo il comando neospy.

Decidi e fai clic su "Installa".

Stiamo aspettando l'installazione di NeoSpy, durante il processo di installazione dovrai rispondere a due domande, fare clic su "Sì". Una volta completata l'installazione, fare clic su "Verificato". Il programma si avvierà da solo.

Configurazione e avvio del monitoraggio del computer

Il programma è molto semplice, per il quale molte grazie agli sviluppatori. Premendo solo un pulsante, puoi avviare il monitoraggio, abilitare la modalità nascosta e interrompere il monitoraggio del tuo computer.

Appena sotto ci sono tre pulsanti per visualizzare i risultati del monitoraggio.

Diciamo che dobbiamo tenere traccia dei siti visitati da un bambino. premi il bottone "Inizia il monitoraggio" e per nascondere il programma, renderlo invisibile, fare clic “Modalità nascosta”.

Il programma scomparirà completamente, ma monitorerà il computer. E puoi farti gli affari tuoi.

Visualizzazione dei risultati del monitoraggio del computer

Per interrompere il monitoraggio e visualizzare i risultati, è necessario:

Su Windows XP: “Avvia”, “Esegui”.

Su Windows 7: "Inizio", "Tutti i programmi", “Standard”, “Esegui”.

Immettere il comando neospia.

Si aprirà una finestra con il programma, fare clic su “Interrompi il monitoraggio”. Ora puoi iniziare a visualizzare i risultati del monitoraggio. Fare clic sul pulsante con la modalità appropriata per visualizzare i risultati.

È tutto. È semplicissimo: puoi scoprire cosa viene fatto sul tuo computer durante la tua assenza, quali siti visitano i tuoi figli e cosa fanno i tuoi dipendenti durante l'orario di lavoro. Se vuoi proteggere i tuoi figli solo dai siti che non sono realmente per bambini, allora ti consiglio il programma “Internet Sheriff”, che bloccherà i siti indesiderati per tuo figlio.

Penso che in questo articolo hai ricevuto risposte alle tue domande e il programma NeoSpy ti aiuterà a proteggere i tuoi figli da informazioni non necessarie, che ora sono molte su Internet. Buona fortuna!

Anche sul sito:

Monitorare il tuo computer utilizzando NeoSpy aggiornato: 3 febbraio 2013 da: amministratore