A volte diventa necessario negare l'accesso a determinati siti, non importa se decidi di proteggere tuo figlio da informazioni non necessarie, limitare i colleghi di lavoro o semplicemente prendere in giro un amico. Ci sono molti modi, consideriamo tre principali:

- Modifica del file "Host".

- Configurazione di Windows Firewall.

- Configurazione dell'antivirus.

Il metodo è una funzionalità standard del sistema operativo. Non richiede l'installazione di pacchetti software di terze parti. Il file hosts è una sezione speciale della cache di sistema. È progettato per accelerare l'accesso ai siti bypassando i server dei nomi di dominio.

Passo 1. Immettere la directory in cui è archiviato il file richiesto.

Passo 2. Immettere le proprietà e deselezionare l'attributo "Sola lettura", quindi fare clic su "OK".

Deseleziona l'attributo "Sola lettura" e fai clic su "OK"

Passaggio 3. Ospiti aperti. Nella finestra a discesa per la selezione di un programma, utilizzare "Blocco note".

Scelta del programma "Blocco note"

Passaggio 4. Aggiungi le righe che desideri al file. La sintassi è descritta nelle righe commentate del file, ma daremo la sua descrizione nell'articolo: in una nuova riga, specificare l'indirizzo IP dell'host desiderato (per il computer locale, specificare l'indirizzo 127.0.0.1), scrivere l'indirizzo del sito separato da uno spazio (in forma di IP o in forma verbale).

Importante! Si noti che il segno # all'inizio di una riga indica che la riga è un commento, cioè quando il programma viene eseguito non influisce in alcun modo su quest'ultimo.

Passaggio 5. Salva le tue modifiche e chiudi il file.

In una nota! Se devi eseguire questa procedura più volte, è più opportuno creare un file speciale con l'estensione.pipistrello. In esso, dovresti specificare un elenco di siti da bloccare ed eseguirlo come amministratore su ciascun computer. Pertanto, puoi evitare errori durante la scrittura di siti e accelerare il processo di modifica del filepadroni di casa. Quando si utilizzano due body shirt, è possibile attivare e disattivare il blocco dei siti in base al tempo. Ad esempio, è possibile creare un'attività tramite lo scheduler per eseguire un file batch da aggiungereospita record alle 12.00. Pianificare la seconda attività alle 15.00, specificando il file batch con la cancellazione delle righe precedentemente inserite. Pertanto, da mezzogiorno alle tre, l'accesso alle pagine Web necessarie sarà bloccato e dalle 15.00 a mezzogiorno - aperto.

Configurazione del firewallfinestre

Non richiede l'installazione di pacchetti software di terze parti. Aiuta a comprendere la messa a punto per tutti i profili di rete. Il lavoro con porte e protocolli specifici dovrebbe essere annotato separatamente.

Passo 1. Per configurare il firewall, è necessario aprirlo tramite il "Pannello di controllo". Entra, cambia la modalità di visualizzazione in "Icone grandi" e apri il collegamento "Windows Firewall".

Apri "Windows Firewall"

Passo 2. Nella finestra che si apre, usa l'opzione "Opzioni avanzate".

Usiamo l'opzione "Parametri aggiuntivi"

Passaggio 3. Nel riquadro di sinistra, fai clic per contrassegnare "Regole in uscita".

Segnaliamo con un clic del mouse "Regole per la connessione in uscita"

Passaggio 4. Nel riquadro di destra, avvia la procedura per la creazione di una nuova regola.

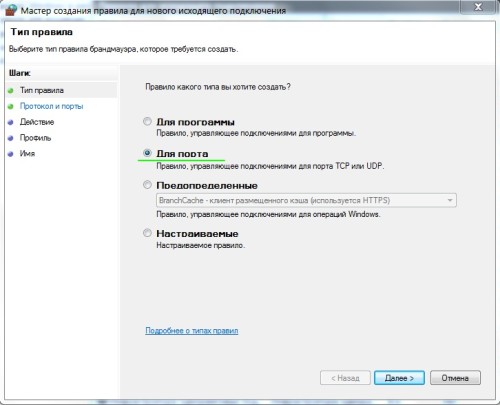

Passaggio 5. Seleziona l'opzione "Personalizzata" e vai alla pagina successiva.

Selezioniamo l'opzione "Personalizzata e vai alla pagina successiva"

Passaggio 6. La regola deve essere applicata a tutti i programmi.

In una nota! Se desideri limitare l'accesso al sito tramite un browser specifico, utilizza l'opzione "Percorso programma" e specifica il suo file di avvio.

Passaggio 7.È meglio non modificare alcuna impostazione nella finestra "Protocollo e porte".

In una nota! Generalmente i browser utilizzano due protocolli:http ehttps, numerati rispettivamente 80 e 8080. Ma se vuoi bloccare, ad esempio, Skype o torrent, escludi tutti quelli possibili.

Passaggio 8. Per bloccare siti specifici, seleziona l'opzione "Indirizzi IP specificati" nella parte inferiore della finestra. Se è necessario bloccare completamente l'accesso a Internet, specificare "Qualsiasi indirizzo IP". La parte superiore della finestra è necessaria per chi ha più schede di rete sul proprio computer, qui bisogna specificare quelle da cui si vuole bloccare l'uscita.

Selezioniamo l'opzione "Indirizzi IP specificati" per bloccare siti specifici

Passaggio 9. Specificare "Blocca connessione" come azione.

Indichiamo "Blocca connessione"

Passaggio 10. Per impostazione predefinita, la regola si applica a tutti i profili di connessione.

Passaggio 11. Assegna un nome alla regola e completa il blocco.

Configurazione dell'antivirus

Alcuni programmi antivirus consentono di limitare l'accesso ai siti web. Diamo un'occhiata a Kaspersky Internet Security come esempio.

Passo 1. Avvia il programma e nella finestra dell'interfaccia principale accedi al menu "Controllo genitori".

Avvia il programma e accedi al menu "Controllo genitori"

Passo 2. Imposta una password. Questa funzione viene utilizzata per evitare lo sblocco dei siti.

Passaggio 3. Seleziona l'account sul tuo computer per il quale desideri configurare le restrizioni.

Passaggio 4. Vai alla scheda "Internet".

Vai alla scheda "Internet"

Passaggio 5. Imposta le impostazioni necessarie per il tempo di accesso, il caricamento dei file e vai alla voce "Seleziona categorie di siti".

Vai alla voce "Seleziona categorie di siti"

Passaggio 6. Seleziona le caselle per il blocco.

In una nota! Di fronte a ciascun elemento ci sono collegamenti a pagine Web che descrivono l'opzione.

Passaggio 7. Per bloccare l'accesso a Internet, contrassegnare completamente la voce di menu corrispondente.

Passaggio 8. Definire le eccezioni alla regola di blocco. Per specificare il sito, utilizzare il pulsante "Aggiungi".

Passaggio 9. Specificare il percorso del sito di esclusione, selezionare la modalità della regola.

Passaggio 10. Chiudere la finestra dopo aver formato l'elenco.

Passaggio 11. Sposta il dispositivo di scorrimento "Controllo abilitato" per avviare il blocco.

Attiva "Il controllo è attivo"

Importante! Tieni presente che l'antivirus ti consente di creare elenchi sia neri (bloccando i singoli siti e le loro categorie) che bianchi (bloccando completamente l'accesso a Internet, ad eccezione dei siti specificati). Ciò semplifica notevolmente il lavoro di creazione di siti di sosta.

Video - Come bloccare qualsiasi sito Web senza programmi non necessari

Conclusione

Abbiamo trattato diversi metodi per bloccare i siti nel sistema operativo Windows. Due dei metodi descritti sono strumenti Windows standard, uno richiede l'installazione di software aggiuntivo. La valutazione di ciascuno dei metodi è riportata nella tabella riassuntiva.

| Informazioni / Nome | File host | Firewall | Antivirus |

|---|---|---|---|

| Licenza | Consegna con Windows | Consegna con Windows | Pagato, ha un periodo di prova |

| lingua russa | A seconda della versione di Windows | sì |

|

| Blocco del browser | sì | sì | sì |

| Blocco di altri programmi di rete | sì | sì | sì |

| Distribuzione da parte degli utenti | Non | Non | sì |

| Distribuzione per profili di rete | Non | sì | sì |

| Blocco secondo il programma | sì | Non | Non |

| Protezione della password | sì | sì | sì |

| Convenienza dell'interfaccia (da 1 a 5) | 3 | 5 | 5 |

Gli utenti, pensando a come rimuovere l'accesso remoto a un computer per proteggersi da attacchi esterni, installano programmi di terze parti, senza nemmeno sospettare che la maggior parte di tutto l'hacking avvenga a causa delle impostazioni standard di Windows. Il sistema operativo consente connessioni remote al computer per impostazione predefinita. Nel tentativo di rendere le cose più facili per gli utenti, gli sviluppatori di Windows hanno incluso la possibilità di configurare in remoto e fornire assistenza nel sistema. Tale aiuto è adatto solo per le grandi aziende che hanno un amministratore di sistema che può risolvere i problemi del computer in pochi secondi mentre si trova in un'altra posizione. Per gli utenti domestici, l'accesso remoto può solo rendere più facile per gli aggressori accedere al sistema di qualcun altro.

Come si accede al menu di configurazione dell'accesso remoto?

In pochi minuti, qualsiasi utente può rimuovere autonomamente l'accesso remoto a un computer.

- Per gli utenti che lavorano con un account amministratore, seguire questi passaggi in sequenza: "Start", selezionare "Pannello di controllo". Nella finestra che appare, seleziona "Sistema".

- Per gli utenti che lavorano con un account diverso o non dispongono di informazioni sull'account, è necessario aprire la finestra "Sistema" con diritti di amministratore. Premere il pulsante "Start", "Tutti i programmi", "Standard". Dopo aver trovato "Explorer" nell'elenco, esegui "con diritti di amministratore". Per fare ciò, tenendo premuto il tasto Maiusc sulla tastiera con un dito, fare clic con il pulsante destro del mouse sull'icona Esplora file. Se l'utente lavora con il mouse con la mano sinistra, significa che è necessario premere il pulsante sinistro del mouse. Nell'elenco che appare, seleziona il campo "Esegui come amministratore". Nella finestra che si apre, sul pannello di sinistra, trova e fai clic su "+" per aprire "Pannello di controllo", quindi "Tutti i controlli" e seleziona "Sistema".

Disabilita l'accesso remoto nel menu di sistema

Una volta entrati nella gestione del sistema, prima di rimuovere l'accesso remoto a un computer, è necessario trovare la sezione appropriata. Sul lato sinistro del pannello, fai clic su "Protezione del sistema". Nella barra dei preferiti, in alto, seleziona "Accesso remoto". Nella sezione "Assistenza remota", deseleziona la casella accanto a "Consenti la connessione". Nel menu "Desktop remoto", seleziona la casella accanto a "Non consentire connessioni". Fare clic su "OK" e chiudere tutte le finestre di sistema. Riavvia il computer tramite il menu Start. Dopo il riavvio, è necessario verificare se le modifiche sono state salvate nel sistema. Per fare ciò, è necessario reinserire le proprietà del sistema e assicurarsi che le connessioni remote non siano attive. Se nulla è cambiato, è necessario studiare attentamente le istruzioni su come disabilitare l'accesso remoto, prestando attenzione a ottenere i diritti di amministratore di sistema.

Le insidie delle reti private virtuali

Tutti gli utenti Windows dovrebbero assicurarsi che il computer non sia incluso in reti private virtuali, ad eccezione delle situazioni in cui il provider fornisce servizi Internet solo attraverso la rete virtuale, che viene segnalata al momento della connessione. È necessario aprire il "Pannello di controllo" con i diritti di amministratore e selezionare "Centro di controllo della rete". Seleziona "Modifica impostazioni adattatore". Prima di rimuovere l'accesso remoto e le reti private virtuali di Windows 7, è necessario scoprire quale connessione viene utilizzata per far funzionare Internet, altrimenti è possibile interrompere l'accesso. Se è presente più di una connessione nell'elenco, è meglio disconnettersi prima, selezionare il menu Disconnetti prima di eliminare. Se la disconnessione non ha influito sul lavoro di Internet, è possibile eliminare l'icona.

Un'altra scappatoia: registro di Windows remoto

Le domande relative a come rimuovere l'accesso remoto a un computer vengono chiuse dalla banale disabilitazione dell'assistenza remota, ma poche persone ricordano il registro remoto. Ma se ci pensi, dopo esserti connesso in remoto al registro, puoi scrivere in esso tutti i comandi che, al riavvio del sistema, non solo riattiveranno l'assistente, ma causeranno anche ulteriori danni al computer. Con i diritti di amministratore nel pannello di controllo, selezionare il menu "Strumenti di amministrazione" - "Gestione computer". Nel riquadro sinistro dello snap-in che si apre, seleziona "Servizi e applicazioni" e avvia "Servizi". Trova "Registro remoto" nell'elenco dei servizi e fai clic con il pulsante destro del mouse sulle etichette. Seleziona proprietà. Nel campo "Tipo di avvio", seleziona "Disabilitato". Salva e riavvia il computer tramite il pulsante "Start".

Disabilita l'accesso remoto utilizzando la riga di comando

Gli utenti che hanno familiarità con il potente strumento "Prompt dei comandi di Windows" saranno sicuramente interessati a come rimuovere l'accesso remoto a un computer senza inutili transizioni tra le finestre del sistema operativo. Ci sono due modi: puoi inserire i comandi da solo o usando un file eseguibile con l'estensione .bat.

Si consiglia di scrivere una pausa nel file eseguibile dopo ogni comando, poiché senza terminare il lavoro con un servizio, il comando viene passato a un altro servizio, che può causare un errore nel sistema con una negazione dell'esecuzione. Se, dopo aver disabilitato i servizi necessari, non si desidera riavviare il computer, è possibile interrompere immediatamente i servizi dalla riga di comando.

fb.ru

Desktop remoto di Windows 7

Desktop remoto in Windows 7, come suggerisce il nome, è un servizio che ti consente di connetterti al desktop del tuo computer in remoto tramite una rete. Se pensi che questa funzione sia necessaria solo agli amministratori, ti sbagli. Per gli utenti normali, anche un desktop remoto può essere utile:

- Se è necessario utilizzare un programma che non può essere installato al lavoro. È possibile connettersi a un computer di casa su cui sono installati i programmi

- Hai dimenticato a casa un documento che vuoi trovare sul tuo computer. Certo, puoi cercare un documento direttamente su una cartella condivisa sul tuo computer di casa, ma qui c'è una difficoltà: la ricerca su una cartella remota, con una connessione lenta, è molto inefficace.

- Se disponi dei tuoi server, puoi configurarli da qualsiasi parte del pianeta in cui sia disponibile l'accesso a Internet.

Per abilitare il desktop remoto in Windows 7, devi fare quanto segue:

Vai al menu Start - Fai clic con il pulsante destro del mouse su Risorse del computer - seleziona Proprietà dal menu di scelta rapida.

Nella finestra che si apre con le informazioni di sistema, sul lato destro, fare clic su Configura accesso remoto.

Hai aperto la finestra di dialogo Proprietà del sistema, la scheda Accesso remoto. Qui, nella sezione Desktop remoto, è necessario impostare l'interruttore radio su Consenti connessioni al computer. Sono disponibili due opzioni per abilitare Desktop remoto:

- Consenti la connessione remota al tuo computer da qualsiasi computer su cui è installato il client Desktop remoto. Questa opzione è meno sicura, ma puoi connetterti da computer che non hanno Windows installato, come Linux o iOS.

- Un'altra opzione per abilitare Desktop remoto è consentire solo le connessioni da computer che utilizzano RDP con supporto per l'autenticazione a livello di rete, ovvero Windows 7 e versioni successive.

Includerò un metodo meno sicuro, poiché utilizzo Ubuntu Linux sul mio laptop e, se prevedi di utilizzare solo Windows 7 e versioni successive, usa la seconda opzione.

Se non è possibile essere fisicamente vicino al computer, la connessione desktop remoto può essere abilitata da remoto, ovvero collegandosi con l'editor del registro alla macchina remota e modificando le impostazioni appropriate. Questa procedura è rilevante per i computer membri del dominio.

Dopo aver abilitato Remote Desktop, è molto facile connettersi ad esso. Windows Remote Desktop consente di connettersi non solo agli utenti di Windows, ma anche ad altri sistemi operativi:

- Windows viene fornito con Connessione desktop remoto (mstsc.exe)

- Su Linux è necessario installare il client RDP, ad esempio Remmina, RDesktop e molti altri.

Per connettersi a un desktop remoto da Windows 7, è necessario aprire il menu Start - Tutti i programmi - Accessori - Connessione desktop remoto o digitare mstsc.exe nella barra di ricerca.

Nella finestra di dialogo Connessione desktop remoto, nel campo Computer, immettere il nome o l'indirizzo IP del computer su cui è stato abilitato il desktop remoto. Fare clic sul pulsante Connetti.

Nella finestra di dialogo che appare, inserisci il tuo nome utente e password.

Nota: è necessario inserire il nome utente e la password dell'utente della macchina remota, non quello da cui ci si connette.

È tutto. Vedi il desktop remoto e puoi lavorare al computer remoto come se ci fossi seduto.

Un'altra piccola nota: potresti notare che Remote Desktop non visualizza tutti gli effetti visivi del desktop. Ciò è dovuto alle impostazioni predefinite per il client desktop remoto. Se lavori nella stessa rete locale e la velocità di connessione è pari o superiore a 100 megabit, puoi modificare le impostazioni. Per fare ciò, prima di connetterti a un desktop remoto, fai clic sul pulsante Mostra opzioni.

Quindi vai alla scheda Comunicazione e specifica la velocità della tua connessione di rete, in base alla quale verranno determinati i parametri ottimali.

profhelp.com.ua

Come consentire la connessione remota a un computer in Windows 7 / 8.1 / 10

Abilitare una connessione remota a un computer è molto semplice. Start-Fare clic con il pulsante destro del mouse sull'icona Il mio computer in Windows 7 o Questo computer in 8.1, proprietà. Configurazione dell'accesso remoto.

Come in Windows 7-8.1-10 consentire la connessione remota al computer-01

Mettiamo l'interruttore Consenti connessione remota.

Come in Windows 7-8.1-10 consentire la connessione remota al computer-02?

Se lo desideri, puoi aggiungere immediatamente utenti o un gruppo a cui puoi farlo, tramite il pulsante Seleziona utenti.

Come consentire la connessione remota al computer-03 in Windows 7-8.1-10

Oltre al modo "classico" per abilitare il supporto di Desktop remoto su un desktop o un server Windows 7, puoi effettuare le seguenti operazioni:

Nella chiave di registro HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server, aggiungi la chiave fDenyTSConnections di tipo dword con valore 0.

"fDenyTSConnections" = dword: 00000000

22 novembre 2014 00:13 Ivan Semin

pyatilistnik.org

Strumento Windows standard per l'accesso remoto tramite protocollo RDP all'interno della rete locale

Il sistema Windows offre da tempo la possibilità di accesso remoto tramite RDP. Tale strumento standard è apparso nella versione Windows NT 4.0, rilasciata nel 1996. Più o meno funzionalmente, è stato migliorato nella versione Windows XP, e ha trovato la sua completezza già in Windows 7. Le versioni di Windows 8 / 8.1 e 10 hanno ereditato l'accesso remoto tramite RDP da Windows 7 senza modifiche funzionali.

Di seguito daremo uno sguardo più da vicino al lavoro di accesso remoto tramite il protocollo RDP nelle versioni di Windows 7, 8.1 e 10.

7. Impostazioni di connessione

1. Accesso remoto tramite protocollo RDP

La connessione tramite protocollo RDP viene effettuata tra computer situati nella stessa rete locale. Questo tipo di connessione è destinato principalmente ai professionisti IT che forniscono assistenza ai computer aziendali integrati nella loro rete di produzione. Senza lasciare il proprio posto di lavoro, collegandosi in remoto ai computer dei dipendenti dell'azienda, gli specialisti di sistema possono risolvere problemi che non richiedono interventi nell'hardware delle macchine e adottare misure preventive.

La connessione a un computer remoto tramite il protocollo RDP è possibile anche al di fuori della rete locale, tramite Internet. Ma ciò richiederà passaggi aggiuntivi: l'inoltro della porta 3389 sul router o la combinazione con un computer remoto in un'unica rete VPN. In considerazione di ciò, è molto più semplice connettersi a un computer remoto tramite Internet utilizzando altri strumenti software che non richiedono azioni non necessarie. Si tratta, ad esempio, dell'utilità Windows standard "Assistenza remota" per fornire assistenza informatica su Internet. Funziona inviando un file di invito a un utente che fornirà assistenza informatica. Le sue controparti più funzionali sul mercato del software Windows sono programmi come TeamViewer.

RDP viene utilizzato anche per connettersi a macchine virtuali Hyper-V. La connessione remota tramite protocollo RDP può offrire più possibilità rispetto alla finestra di connessione standard di un hypervisor standard. La finestra di connessione Hyper-V non fornisce la riproduzione dell'audio nel sistema operativo guest, non vede il supporto di archiviazione USB collegato e non può offrire più connessione con un computer fisico rispetto a incollare il testo copiato in esso. Considerando che una connessione RDP può fornire a una macchina virtuale la visibilità di vari dispositivi collegati a un computer fisico, un'immagine migliore del desktop del sistema operativo guest, lavorare con l'audio, ecc.

Per connettersi tramite RDP, il computer remoto deve soddisfare i seguenti requisiti:

- Deve avere un account protetto da password;

- Al sistema devono essere consentite connessioni remote;

- Se non si desidera modificare i dati di accesso ogni volta che ci si connette con un indirizzo IP dinamico in continua evoluzione, è necessario assegnare un indirizzo IP statico nelle impostazioni di rete.

L'accesso remoto è possibile solo su computer con Windows Pro, Enterprise o Ultimate installato. Le versioni Home di Windows (Home) non forniscono l'accesso remoto tramite RDP.

2. Password sul computer remoto

Se lavori con un account Microsoft su un computer remoto e utilizzi un codice PIN breve invece di una password lunga, quando ti connetti tramite RDP, devi inserire la stessa password lunga, non il codice PIN a quattro cifre.

Se sul computer remoto viene utilizzato un account locale non protetto da password e non è necessaria una password particolare, come, ad esempio, quando ci si connette a macchine virtuali Hyper-V, almeno una password semplice come "777" o "qwerty" dovrà essere creato.

3. Indirizzo IP del computer remoto

Quando ci si connette tramite RDP, sarà necessario inserire l'indirizzo IP del computer remoto. L'indirizzo IP interno è visibile nei parametri di rete del sistema. Ma nelle versioni di Windows 7, 8.1 e 10, questi sono tre percorsi diversi. In Windows 7, questa è una sezione del pannello di controllo e in Windows 8.1 e 10, questa è l'applicazione Impostazioni, con ogni versione con la propria organizzazione. Pertanto, impareremo l'indirizzo IP interno in modo universale adatto a ciascuno di questi sistemi - attraverso la riga di comando. Il collegamento per avviare la riga di comando in Windows 7 è disponibile dal menu di avvio. In Windows 8.1 e 10, la riga di comando viene avviata dal menu di scelta rapida sul pulsante di avvio.

Nella finestra della riga di comando, inserisci:

Dopo aver premuto Invio, otterremo un riepilogo dei dati, dove sarà visibile l'indirizzo IP interno.

4. Consentire connessioni remote

L'autorizzazione per la connessione remota nei sistemi Windows è generalmente disabilitata inizialmente. In ogni caso, questo vale sicuramente per le assemblee autorizzate. La possibilità di connettersi tramite RDP su un computer remoto è attivata nelle impostazioni di sistema. Abbiamo bisogno di una sezione "Sistema". Nella versione Windows 7 è possibile accedervi cercando nel menu Start. E in Windows 8.1 e 10, è possibile accedere alla sezione "Sistema" dal menu di scelta rapida sul pulsante "Start".

Potresti essere interessato: alla ricerca di vulnerabilità in Windows 10 - ottenere denaro

Fare clic su "Configurazione dell'accesso remoto".

Nella finestra delle proprietà del sistema, è necessario impostare l'opzione per consentire le connessioni remote attive. Non rimuovere l'opzione di autenticazione. Per applicare le modifiche, fai clic su "Applica" in basso.

Tali impostazioni apriranno il percorso alla connessione remota, ma solo per l'account amministratore. Gli utenti di account regolari non hanno il diritto di fornire autonomamente un computer per il controllo remoto. Tale diritto può essere conferito loro dall'amministratore.

Sotto l'opzione per consentire le connessioni remote c'è il pulsante Seleziona utenti. Lo premiamo.

Nel campo sottostante, inserisci il nome dell'utente a cui è consentito connettersi tramite il protocollo RDP. Per gli account locali, questo è il loro nome e per gli account Microsoft è l'indirizzo e-mail utilizzato per l'autorizzazione. Fare clic su "Ok".

Ecco fatto: ora l'account di questo utente sarà accessibile da qualsiasi computer all'interno della rete locale.

5. Connessione a un computer remoto

Tutte le azioni necessarie sul computer remoto sono state eseguite, andiamo al computer principale da cui verranno eseguiti la connessione e il controllo. È possibile eseguire l'utilità di connessione RDP standard trovandone il collegamento utilizzando una ricerca all'interno del sistema. In Windows 7, questa è la ricerca nel menu Start.

Nelle versioni di Windows 8.1 e 10, premi i tasti Win + Q.

Apparirà una piccola finestra di connessione. In futuro, sarà possibile connettersi a computer remoti utilizzando proprio una forma abbreviata. Ma per ora, fai clic su "Mostra parametri".

Nel campo "Computer", inserisci l'indirizzo IP del computer remoto. Nel campo sottostante - "Utente" - inserisci rispettivamente il nome utente. Se un account Microsoft è connesso al computer remoto, inserisci l'indirizzo e-mail.

Se stai lavorando su un computer con un normale account locale, il nome utente deve essere inserito nel formato:

Computer \ Utente

Ad esempio, DESKTOP-R71R8AM \ Vasya, dove DESKTOP-R71R8AM è il nome del computer e Vasya è il nome utente dell'account locale.

Sotto il nome utente c'è un'opzione per salvare i dati di autorizzazione su un computer remoto. I parametri di connessione - indirizzo IP, nome utente e password - possono essere salvati come file RDP separato e utilizzati per aprirlo su un altro computer. Fare clic su "Connetti", quindi di nuovo su "Connetti" nella nuova finestra.

Immettere la password per l'account del computer remoto.

Fare clic su "Sì" nella finestra di errore del certificato.

Ulteriori impostazioni per la connessione tramite il protocollo RDP verranno inizialmente ottenute nella finestra dell'utilità, prima che venga stabilita la connessione.

6. Connessione a un altro account sul computer remoto

Sotto la colonna per la compilazione del nome utente del computer remoto, se la casella di controllo "Richiedi sempre credenziali" non è selezionata, vengono visualizzate le opzioni per l'eliminazione e la modifica dei dati di accesso. Cliccando sull'opzione "Cambia", oltre al modulo di autorizzazione nell'account esistente del computer remoto, vedremo la possibilità di collegarci ad un altro account presente sullo stesso computer.

Dopo aver inserito un nuovo nome utente e password, i dati di autorizzazione per l'indirizzo IP specifico verranno sovrascritti.

7. Impostazioni di connessione

Nella finestra aperta per la connessione a un computer remoto, troveremo schede con parametri personalizzabili. I primi due riguardano la comodità e la funzionalità dell'accesso remoto.

"Schermo": in questa scheda è possibile impostare la risoluzione dello schermo del computer remoto, con questa risoluzione si aprirà la finestra dell'utilità dopo la connessione. Se accedi da un computer debole, puoi impostare una bassa risoluzione e sacrificare la profondità del colore.

"Risorse locali": qui, per salvare le risorse di sistema, puoi disabilitare la riproduzione del suono sul computer remoto. Oppure, al contrario, puoi anche installare la registrazione del suono da un computer remoto. Nella colonna dei dispositivi e delle risorse locali, dopo aver cliccato sul pulsante "Dettagli", possiamo, oltre alla stampante attiva, selezionare altri dispositivi del computer principale che funzioneranno sul computer remoto. Queste sono smart card, sezioni separate del disco rigido, unità flash, schede di memoria, dischi rigidi esterni.

Un ostacolo all'utilizzo del protocollo RDP può essere il suo blocco da parte degli antivirus. In questo caso, il funzionamento del protocollo RDP deve essere abilitato nelle impostazioni del programma antivirus.

Internet è pieno di molti pericoli, soprattutto per le menti immature delle giovani generazioni. Ma pochi genitori riescono a proteggere il proprio figlio da informazioni dannose mediante divieti e ammonimenti. Il 90% degli scolari inganna facilmente mamma e papà e continua a visitare risorse non destinate ai bambini.

Anche gli adulti "peccano" utilizzando Internet per scopi inappropriati. Gli errori degli impiegati si verificano spesso perché il 50% delle volte sono impegnati non con gli affari, ma con i social network.

C'è solo una soluzione che aiuta radicalmente a risolvere il problema: bloccare le risorse indesiderate. Continua a leggere per sapere come bloccare un sito Web da bambini e adulti negligenti in otto modi comprovati.

Il metodo di blocco delle risorse web tramite Host, un database locale di indirizzi IP e nomi di dominio associati, è pensato per i più inesperti. Dal momento che anche gli scolari più giovani conoscono gli host oggi, non sarà difficile per molti ripristinare l'impostazione e vanificare i tuoi sforzi. Pertanto, dovresti adottare misure per proteggerlo. Ad esempio:

- Crea un account limitato per l'utente a cui bloccherai l'accesso a siti indesiderati. Quindi non sarà in grado di correggere nulla nel file Hosts se lo desidera.

- Usa i trucchi per nascondere i record di blocco.

La stessa tecnologia di blocco è molto semplice:

- Accedi a Windows con l'account amministratore.

- Entriamo nella cartella % Windir% \ System32 \ driver \ ecc, trova un file senza estensione denominato "Hosts" e aprilo con Blocco note o un programma che lo sostituisce. Per evitare problemi con il salvataggio delle modifiche, puoi farlo: esegui Windows Notepad (file notepad.exe, che si trova nella cartella Windows) con diritti di amministratore, vai su Host tramite il menu File - Apri e caricalo nel programma.

- Aggiungi una voce in qualsiasi punto del file su una nuova riga 127.0.0.1 sito, dove invece di "sito" scriviamo l'indirizzo della risorsa bloccata.

- Salviamo il file nello stesso posto. Per evitare che il blocco note gli assegni l'estensione txt, scrivi il nome "hosts" tra virgolette e seleziona "tutti i file" dai tipi di file.

Successivamente, il sito smetterà di aprirsi nei browser, poiché il computer lo cercherà non su Internet, ma su se stesso.

Trucchi per impedire a un utente di eliminare la tua voce Host

La prima opzione è nascondere la voce stessa nel file. È impossibile renderlo invisibile, ma tra i commenti (righe che iniziano con #) e esso puoi inserire 2-3 centinaia di righe vuote. L'utente, quando apre il file, molto probabilmente non presterà attenzione alla barra di scorrimento del documento e non vedrà la tua voce, poiché sarà molto al di sotto.

La seconda opzione è spostare il file Hosts in una posizione diversa e più privata. Dove metterlo, decidi tu stesso, ma in modo che il sistema non lo perda, dovrai apportare una piccola modifica al registro. Aprire il ramo HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters nell'editor RegEdit e nel valore del parametro DataBasePath scrivere un nuovo percorso per gli host.

Tramite DNS

Il traffico di un computer connesso a Internet passa attraverso i server DNS (che, come gli host, mappano i nomi dei siti Web ai loro indirizzi IP). Oltre ai DNS forniti dal tuo ISP, puoi utilizzarne altri, come quelli pubblici gratuiti.

Alcuni DNS pubblici dispongono di un sistema di filtro dei contenuti, ovvero non scaricano siti con determinati contenuti su un computer.

Sfortunatamente, non puoi bloccare le risorse di tua scelta utilizzando il DNS, ma se vuoi bloccare l'accesso a contenuti per adulti o siti Web potenzialmente dannosi, il metodo è molto efficace. Per utilizzarlo, è sufficiente registrare gli indirizzi DNS richiesti nelle proprietà della connessione e la versione del protocollo IPv4.

In questo esempio, viene utilizzato il DNS pubblico Yandex con un filtro per contenuti per adulti.

Ci sono altre opzioni di blocco:

- Yandex: 77.88.8.88 (principale) e 77.88.8.2 (alternativa) - filtraggio di phishing e risorse fraudolente.

- Norton ConnectSafe (Symantec): 198.153.192.40 (primario) e 198.153.194.40 (alternativa) - Filtra phishing, frode, malware.

- Norton ConnectSafe: 198.153.192.50 e 198.153.194.50 - idem più filtro per contenuti per adulti.

- Norton ConnectSafe: 198.153.192.60 e 198.153.194.60 - lo stesso più il blocco di qualsiasi argomento "non infantile".

Nei browser

I browser moderni contengono molte informazioni utili, ma la maggior parte di essi non dispone di funzionalità di blocco del sito selezionabili dall'utente. È rimasto, forse, solo in Internet Explorer.

Per poter bloccare la visualizzazione dei siti nel tuo browser preferito, devi solo installare un'estensione speciale al suo interno, ad esempio Blocca sito. Questo collegamento porta al Chrome Store, da dove è possibile scaricare un tale plug-in (nemmeno uno, ma tre con un nome simile) per Google Chrome e Yandex Browser.

Il modo in cui funzionano queste estensioni è molto semplice. Aggiungono una funzione di blocco al menu di scelta rapida. Facendo clic con il pulsante destro del mouse su qualsiasi collegamento (incluso il download di un file) e scegliendo il comando "Blocca", il sito verrà inserito nella lista nera. Inoltre, nel suo insieme, e non una pagina separata.

Alcune delle estensioni presentate consentono anche di ricostituire manualmente la lista nera e creare filtri personalizzati per il blocco in base al contenuto.

I plugin con funzioni di blocco delle risorse web vengono rilasciati non solo per Chrome, ma anche per Opera, Mozilla Firefox e altri browser meno diffusi.

Utilizzo del firewall di Windows o di un firewall di terze parti

Windows Firewall può bloccare i siti Web solo tramite indirizzi IP. Questo non è il modo migliore, poiché a volte un IP è condiviso da più risorse e grandi portali, come VKontakte e Odnoklassniki, occupano interi intervalli di indirizzi. I firewall di terze parti sono più flessibili: ti consentono di bloccare l'accesso anche a una singola pagina. Per fare ciò, è sufficiente specificare il suo URL nel programma e non l'IP, che è molto più conveniente per l'utente.

Poiché ogni firewall è configurato a modo suo e non possiamo considerarli tutti, studieremo il principio della configurazione di uno strumento universale: Windows 10 Firewall.

Per creare una regola di blocco, definiamo prima l'IP del sito. Per questo è conveniente usare il comando ping_URL(ad esempio, "ping ya.ru") o servizi whois.

- Apriamo il firewall. Nel riquadro di sinistra, seleziona "Regole in uscita" e nell'elenco "Azioni" - "Crea regola".

- Nella finestra successiva, seleziona "Tutti i programmi" (se il sito deve essere bloccato in tutti i browser) o "Percorso programma" (se in uno). Quando si sceglie la seconda opzione, indicheremo il percorso del file eseguibile del browser.

- Salta la finestra successiva. Successivamente, dobbiamo specificare l'IP da bloccare. Nella parte inferiore della finestra "Ambito", contrassegnare la voce "Indirizzi IP specificati" e fare clic su "Aggiungi". Non tocchiamo il campo superiore, poiché è destinato alla creazione di regole nelle reti locali.

- Immettere l'indirizzo IP o l'intervallo di indirizzi del sito Web e fare clic su OK.

- Quindi, seleziona "Blocca connessione".

- Segnaliamo i profili di rete per i quali utilizzeremo la regola.

- E l'ultimo passo è dare un nome alla regola.

Dopo aver fatto clic su "Fine", la regola avrà effetto.

Su un router

Le impostazioni di controllo dell'accesso su router di modelli diversi non sono le stesse, ma il loro algoritmo è in gran parte simile. Scopriamo come bloccare l'accesso a siti indesiderati utilizzando TP-Link come esempio.

Il controllo accessi TP-Link (e non solo) opera in black list e white list. Nel primo caso è consentito l'accesso a qualsiasi risorsa web diversa da quelle indicate. Nella seconda è vietata a tutti, eccetto, ancora, a quelli indicati. Prendiamo in considerazione la creazione di una lista nera come esempio, poiché viene utilizzata più spesso.

- Vai al pannello di amministrazione, apri la sezione "Controllo dell'accesso" e fai clic su "Impostazioni guidate".

- Nella nuova finestra, seleziona la modalità "Indirizzo IP", specifica il nome dell'host per il quale stiamo creando la regola e scrivi il suo IP o intervallo di indirizzi.

- Quindi, seleziona la modalità "Nome di dominio", scrivi un nome di destinazione arbitrario (per il quale viene creata una regola) ed elenca i siti vietati.

- Il passaggio successivo consiste nel creare un programma di blocco.

- Quindi impostiamo il nome della regola, controlliamo tutti i parametri e facciamo clic su "Fine".

- L'ultimo passaggio consiste nel selezionare una modalità di filtraggio (nel nostro caso, impedire ai pacchetti dei domini specificati di passare attraverso il router) e salvare la regola. Inoltre, non dimenticare di selezionare "Abilita la gestione del controllo dell'accesso a Internet".

Questo completa la configurazione.

Controllo dei genitori

Il controllo parentale è ora integrato ove possibile. Si trova in molti router, programmi antivirus e persino negli stessi sistemi operativi. Prima del rilascio di Windows 7, il controllo genitori era una funzionalità di sistema separata. In Windows 10, è diventato "sicurezza della famiglia con le impostazioni tramite il sito Microsoft", ma la sua essenza non è cambiata da questo. I genitori hanno ancora la possibilità di usarlo per limitare l'accesso del bambino alle risorse di rete.

Tuttavia, cosa siamo tutti su Windows e Windows? Diamo un'occhiata a come funziona il controllo genitori in Kaspersky Internet Security.

- Le restrizioni sono configurate attraverso una sezione dedicata.

- La prima cosa da fare dopo averla inserita è impostare una password per disabilitare la funzione e modificare le impostazioni.

- Successivamente, vedrai un elenco di account utente per i quali puoi utilizzare il controllo genitori. Fare clic su "Configura restrizioni" accanto all'account selezionato.

- Le restrizioni di accesso ai contenuti web sono impostate nella sezione "Internet". Ci sono 2 modalità di blocco: siti per adulti (lista nera) e tutti i siti tranne quelli consentiti (lista bianca).

- Quando si seleziona la modalità blacklist, è possibile specificare le categorie di contenuti da bloccare, ma senza specificare siti specifici. Quando si seleziona la modalità whitelist, i siti consentiti devono essere aggiunti alle esclusioni. Tutto il resto sarà bloccato.

Il cursore di attivazione/disattivazione del controllo si trova nella parte superiore della finestra delle impostazioni nell'elenco degli utenti.

Utilizzo di route statiche

Un percorso statico (persistente) è un percorso codificato in cui i pacchetti viaggiano da un nodo di rete a un altro. Ad esempio, dal tuo computer al server che ospita il sito web. Registrando un falso percorso a una risorsa Internet (più precisamente, al suo indirizzo IP) nel registro di Windows o nelle impostazioni del router, ne impedirai l'apertura.

Come farlo:

- Definisci con il comando ping_URL L'indirizzo IP del sito che desideri.

- Senza chiudere la riga di comando (deve essere eseguita dall'amministratore), eseguire un'altra istruzione: route -p aggiungi target_site_IP mask 255.255.255.0 192.168.1.0 metrica 1.

Una risposta "OK" significa che è stato creato un percorso verso il sito 213.180.193.3. Ora, ya.ru non si aprirà su questo computer.

Nel registro di Windows, tutte le route statiche si trovano in HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters \ PersistentRoutes.

Per rimuovere da lì una voce che è diventata non necessaria e riprendere l'accesso al sito, fare clic con il tasto destro sulla voce e selezionare "Elimina". Oppure esegui l'istruzione sulla riga di comando percorso - f... Quest'ultimo metodo rimuove tutte le route persistenti esistenti. Se vuoi rimuoverne solo uno, esegui il comando percorso elimina target_host_IP, Per esempio, eliminazione percorso 213.180.193.3... Successivamente, il sito ya.ru tornerà disponibile.

Utilizzo dei criteri di protezione IP locale (IPSec)

L'utilizzo di IP Security Policy (IPSec) per limitare l'accesso a Internet non è un metodo banale. Pochissime persone conoscono l'esistenza di una tale possibilità (a differenza degli host) e colui per cui blocchi una determinata risorsa web non indovinerà mai come l'hai fatto.

Utilizzando IPSec, è possibile bloccare sia un singolo sito IP che un pool di indirizzi. L'unico inconveniente di questo metodo è che lo snap-in Gestione criteri non è disponibile in tutte le edizioni di Windows. Quindi, è assente nelle edizioni casalinghe.

La creazione di una politica di sicurezza IP può sembrare scoraggiante, ma solo per la prima volta. Dopo diversi tentativi, non ci vorranno più di 2-3 minuti. Inoltre, ogni passaggio di configurazione è accompagnato da un Wizard.

- Quindi, per accedere allo snap-in, aprire la sezione "Amministrazione" nel pannello di controllo, fare clic su "Criteri di sicurezza locali" e selezionare "Criteri di sicurezza IP su PC locale".

- Fare clic con il pulsante destro del mouse su un'area vuota nella metà destra della finestra Criteri locali e selezionare Crea criterio di sicurezza IP. Viene avviata la prima configurazione guidata.

- Nella finestra che si apre di seguito, specifica il nome della nuova policy e descrivi brevemente il suo scopo. Puoi lasciare questi campi per impostazione predefinita, ma è meglio compilarli in modo da non confonderti in seguito.

- Quindi fare clic su "Avanti" senza modificare nulla.

- Completa la procedura guidata selezionando Modifica proprietà e facendo clic su Fine.

- Nella finestra delle proprietà del futuro criterio IPSec, fare clic su "Aggiungi". Verrà avviata la successiva procedura guidata - Crea regole di sicurezza IP.

- Nella finestra Tunnel Endpoint, lascialo così com'è.

- Nella sezione "Tipo di rete", seleziona "Tutte le connessioni".

- Nella "Lista dei filtri IP" (devono solo essere creati) fare clic su "Aggiungi". Avanti: dai un nome alla tua lista e fai di nuovo clic su "Aggiungi". Verrà avviato il terzo Master - Filtri IP.

- Prima di tutto, dai una descrizione al nuovo filtro (il modo più conveniente è specificare l'URL del sito da bloccare).

- Specifica "Il mio indirizzo IP" come sorgente di traffico.

- Destinazione: "Un IP o una sottorete specifici". Annota di seguito l'indirizzo del sito o della sottorete bloccati.

- Nella sezione "Tipo di protocollo", seleziona "Qualsiasi".

- Il passaggio finale è fare clic su "Cambia proprietà" e "Fine". È rimasto ben poco.

- Confermare i parametri del nuovo filtro.

- Se vuoi crearne un altro, fai clic sul pulsante Aggiungi nella finestra successiva. Altrimenti, fai clic su "OK". Verrà avviata la Configurazione guidata azione filtro.

Nella "Lista dei filtri IP" contrassegna quello appena creato e fai clic su "Avanti".

Nella "Lista dei filtri IP" contrassegna quello appena creato e fai clic su "Avanti".

- Dai un nome e una descrizione di cosa farà (blocca il sito).

- Specificare "Blocca" nei parametri dell'azione.

- Il passaggio finale della fase è "Modifica delle proprietà" e il completamento della procedura guidata.

- Ora controlla e conferma nuovamente l'impostazione.

- La spinta finale è creare regole di sicurezza. Questa sarà la responsabilità del quinto Maestro.

- Al termine del suo lavoro, modifica nuovamente le proprietà e fai clic su "Fine".

- Controllare e confermare i parametri della nuova regola.

- E infine - tutte le proprietà della politica. È stato creato e viene visualizzato nell'elenco delle sezioni.

- Non resta che mettere in atto la politica. Fare clic su di esso con il tasto destro del mouse e selezionare "Assegna".

Nella sezione "Proprietà", puoi modificare qualsiasi impostazione dei criteri in futuro e tramite il menu di scelta rapida puoi disabilitare, rinominare ed eliminare.

Nella sezione "Proprietà", puoi modificare qualsiasi impostazione dei criteri in futuro e tramite il menu di scelta rapida puoi disabilitare, rinominare ed eliminare.

Come i genitori prima insegnano a un bambino a parlare e poi a tacere, così gli utenti di computer cercano prima la possibilità di un accesso gratuito a Internet e quindi l'opportunità di chiudere l'accesso ad esso. Quali sono le ragioni che costringono ad abbandonare Internet e quali semplici metodi possono essere utilizzati per raggiungere questo obiettivo, proveremo a considerare in questo articolo.

Il desiderio di "tagliare l'ossigeno" al tuo computer può sorgere se non vuoi pagare il traffico che verrà speso in tua assenza, o se sei preoccupato per l'accesso incontrollato alla rete dei tuoi figli, parenti, dipendenti al lavoro. Inoltre, la paura della perdita di informazioni mentre si lavora con programmi specializzati e informazioni riservate è abbastanza comprensibile. In alternativa, a volte è necessario bloccare l'accesso alla rete per giochi o altri programmi, senza limitare l'accesso alla rete separatamente, ma bloccando completamente l'accesso a Internet.

Osiamo offrirti alcuni modi più o meno radicali per bloccare Internet su un computer con Windows 7:

- Disabilitare la scheda di rete nel sistema

- Impostazione del proxy sbagliato nelle impostazioni di sistema

- Blocco delle connessioni in uscita con firewall integrato

- Blocco delle connessioni con firewall di terze parti

- Installazione del controllo genitori in programmi specializzati e antivirus

- Contatta gli esperti per impostare il blocco dell'accesso a Internet

1. Scollegare l'adattatore di rete nel sistema

Questo metodo radicale priva completamente il computer della comunicazione con il mondo esterno, sia esso Internet o una rete locale. Devi aprire “Gestione periferiche” (seguendo il percorso Pannello di controllo/Sistema e sicurezza/Sistema),

dove, trovata la tua scheda di rete, fai clic con il tasto destro del mouse sul suo nome e seleziona "Disabilita":

La scheda di rete verrà disabilitata per tutti gli account computer e sarà possibile riportarla in funzione solo per un utente con diritti di amministratore, avendo fatto tutto il percorso dall'inizio e selezionando la voce "Abilita".

2. Impostare il proxy sbagliato nelle impostazioni di sistema

Questo metodo forza i programmi a utilizzare impostazioni false del server proxy (ad esempio, puoi specificare l'indirizzo del tuo computer, 127.0.0.1) e la cosa buona è che puoi installarlo separatamente per ciascun account. Tuttavia, uno degli svantaggi è la possibilità di disabilitarlo facilmente se l'utente sa dove farlo: non ci sono restrizioni utente sui diritti per questa impostazione.

Avviando Internet Explorer e aprendo "Opzioni Internet" nella scheda "Connessioni", fare clic sul pulsante "Impostazioni di rete":

Nella finestra che si apre, imposta l'indirizzo del server proxy su 127.0.0.1 - e se un server proxy non è installato sul tuo computer, i programmi che utilizzano il proxy di sistema verranno gravemente ingannati.

Sfortunatamente, non tutti i programmi utilizzano l'indirizzo proxy di sistema, quindi forse questo metodo non è applicabile a tutti i casi.

3. Blocco delle connessioni in uscita tramite il firewall integrato

Utilizzando questo metodo, è possibile negare le connessioni TCP in uscita bloccando l'accesso a Internet per i programmi che tentano di accedervi.

Apri le impostazioni del firewall (Pannello di controllo / Sistema e sicurezza / Windows Firewall) e seleziona "Opzioni avanzate":

Successivamente, è necessario creare una nuova regola nelle "Regole per la connessione in uscita":

La regola va creata “per il porto”:

Specificare che la regola per tutte le porte remote è:

Seleziona “blocca connessione”:

Inserisci il nome della regola che conosci:

Dopo aver creato la regola, puoi assicurarti che la connessione Internet sia bloccata. Ora, in qualsiasi momento, puoi disabilitarlo o riattivarlo.

Tieni presente che solo gli utenti con privilegi di amministratore possono modificare le impostazioni del firewall.

È necessario?Di sicuro ci sono alcuni dati sul tuo computer che non vuoi perdere. Documenti importanti, record di giochi non giocati, gigabyte di musica, distribuzioni di programmi utili, indirizzi di amici: tutto questo dovrebbe essere archiviato in modo sicuro

Dipendenza dal gioco https: //www.site/ https: //www.site/

Anti-hacker

È necessario

Sicuramente ci sono alcuni dati sul tuo computer che non vuoi perdere. Documenti importanti, note per giochi non giocati, gigabyte di musica, distribuzioni di programmi utili, indirizzi di amici: tutto questo deve essere tenuto al sicuro. Ma la realtà è che tutte queste informazioni vitali possono essere perse in pochi secondi, soprattutto se non sei l'unico a utilizzare il computer. Anche la mamma / la fidanzata / il fratellino potrebbero aver bisogno della tua "macchina" - ad esempio, per digitare in Word. Ospiti eccessivamente curiosi possono anche interessarsi al tuo computer e, peggio ancora, se uno “specialista” (a suo parere) si avvicina all'auto e inizia a dimostrare e mostrare qualcosa a qualcuno. In tua assenza, quasi chiunque può usare un computer, le cui conseguenze sono spesso molto tristi. Virus, trojan, formato c: lanciato “per caso” e tante altre cose ti cadono in testa nel momento più inopportuno.

Per evitare ogni tipo di problema, sarà utile coprire l'accesso al computer (o ad alcune impostazioni) a persone inutilmente curiose. Come questo può essere fatto sarà discusso in questo articolo.

| Se hai dimenticato la password del BIOS |

Esistono diversi modi per risolvere questo problema. Il più semplice è utilizzare password standard create dagli sviluppatori per le loro esigenze. Eccone alcuni (quale è giusto per te dipende dal produttore del BIOS, il cui nome può essere visualizzato al momento del caricamento): BIOS PREMIO: lkwpeter, AWARD_SW, TIPHA, wodj, aPAf, j262, Syxz, HLT, 01322222, KDD, ZBAAACA, ZAAADA, ZJAAADC,? BIOS dell'AMI: AMI, AMI_SW, SER. Altro: SKY_FOX o 9 spazi. Se ciò non aiuta, puoi utilizzare utilità speciali, che puoi prendere dal nostro disco. È vero, per eseguirli, devi comunque accendere in qualche modo il computer. Ma se hai dimenticato la password per cambiare il BIOS, questo è ciò che il medico ha ordinato. Infine, menzionerò la possibilità di ripristinare il BIOS rimuovendo la batteria (non sempre funziona) o utilizzando un ponticello speciale sulla scheda madre. Non spiegherò più in dettaglio: chiunque abbia capito cosa intendo, lui stesso indovinerà cosa fare. Per chi non ha capito la mia idea, è meglio non toccare nulla. Sarà più completo ;-). |

Password di accensione

Il "amuleto" più semplice e affidabile escluderà completamente la possibilità di accendere il computer da una persona non autorizzata. Per farlo, vai su BIOS(clic Eliminare poco dopo l'accensione, quando vengono eseguite le cifre del test di controllo della memoria) e nel menu Configurazione delle funzionalità del BIOS seleziona un'opzione Password utente... Inserisci la password che desideri e nessun problema. Nello stesso menu c'è un'impostazione Password supervisore(password per apportare modifiche al BIOS). Se vuoi che altri possano usare il computer, ma non hanno accesso alle impostazioni del bios, scegli questa password. Attenzione! Dimenticare la password è questione di due minuti. Necessariamente scrivi i caratteri che hai inserito affidabile posto, perché se la password viene dimenticata, non accenderai più la tua auto. Se hai ancora perso la tua "password", presta attenzione alla barra laterale.

Altri mezzi per limitare l'accesso

In alcuni casi, non è pratico vietare ad altri di accendere il computer; sarà molto più conveniente limitare semplicemente i loro diritti mentre lavorano. In modo che, come si suol dire, non salgano dove non dovrebbero. Sfortunatamente, nei sistemi operativi Windows 95/98 / ME non c'è modo di configurare tutto di conseguenza, quindi devi installare Windows 2000 / NT o utilizzare un software speciale. Windows NT è un argomento per una discussione separata, quindi andremo dall'altra parte: prendere in considerazione un numero di programmi progettati per condividere l'accesso alla macchina.

CHIAVE Homesoft 1.0 b.7

Sviluppatore: Homesoft

Licenza: Shareware

Lingua dell'interfaccia: russo inglese

Combina molte funzioni utili, consentendo di controllare completamente i diritti di tutti gli utenti di computer. Innanzitutto, ci sono impostazioni che determinano l'accesso alle risorse di sistema (pannello di controllo, accesso remoto, cestino, editor del registro, ecc.). In secondo luogo, puoi impedire l'avvio di qualsiasi programma (a tua scelta). In terzo luogo, qui è possibile bloccare completamente il computer, vietarne il riavvio e anche limitare il lavoro con la macchina a una determinata ora (ad esempio, impostare un limite per l'utilizzo del computer per ogni giorno della settimana). Puoi anche bloccare il desktop (ad esempio, se sei lontano da qualche parte), controllare l'accensione/spegnimento automatico del sistema e molte altre cose. Con tutta la ricchezza di possibilità, l'interfaccia del programma è molto semplice e non sarà difficile gestirla.

Monitor NVD 3.0

Sviluppatore: Nikolay V. Dudkin

Licenza: Gratuito

Lingua dell'interfaccia: russo

L'utilità è un monitor residente che consente di monitorare e vietare determinate operazioni sui file (rinominare, eliminare). Molto comoda è la possibilità di monitorare i file che si trovano in varie directory del tuo computer (ad esempio, nella directory di sistema di Windows). L'unica cosa che ti viene richiesta è configurare correttamente l'applicazione. Per impostazione predefinita, il programma monitora la directory \ Windows \ Temp \ (la directory temporanea del sistema operativo), il che non è molto conveniente - dopo tutto, tutto il software attivo inserisce lì i suoi file temporanei. Ma d'altra parte, avvicinandosi con saggezza all'impostazione del programma, riceverai un'eccellente protezione da utenti inetti, virus, trojan e altre disgrazie.

Avamposto 2.2D

Sviluppatore:"Avamposto"

La dimensione: 3826 Kb

Licenza: Shareware

Lingua dell'interfaccia: russo

Outpost è, senza dubbio, il programma più sofisticato di tutti quelli presentati in questa recensione. Secondo le assicurazioni degli sviluppatori, questo prodotto proteggerà completamente il tuo computer / rete da qualsiasi problema: virus, utenti ostili, ecc. Dopo le assicurazioni di tale freschezza, c'è il desiderio di provare immediatamente il programma in azione, cosa che ho fatto. L'unica cosa che non mi è piaciuta è che il kit di distribuzione è stato suddiviso in floppy disk. È improbabile che ora tu possa trovare almeno un'organizzazione in cui non esiste una singola unità CD-ROM (generalmente taccio sui computer di casa) - dopotutto, non viviamo nell'età della pietra. Dopo aver copiato i dati (durante l'installazione), il programma ha riavviato il mio computer senza alcuna domanda, distruggendo tutti i file non salvati. Quindi, invece del solito salvaschermo di avvio, è apparso il logo degli sviluppatori, che ci ha anche reso felici (dopotutto, cambiare queste cose senza il consenso dell'utente non è molto buono). Ma poi è iniziata la cosa più interessante ... Il sistema si è completamente rifiutato di avviarsi, tranne che in modalità provvisoria. Qui è necessario menzionare un "trucco" interessante: solo l'amministratore di rete può avviare la modalità provvisoria dopo aver installato il software descritto, la cui password gli sviluppatori non si sono presi la briga di fornire. La situazione era quasi disperata... Tuttavia, dopo aver avviato sotto DOS e aver armeggiato con i file di sistema, sono stato in grado di "inchiodare" questo "capolavoro" e ripristinare quasi tutto ciò che è stato danneggiato. Mi chiedo solo cosa farà un utente non molto avanzato in una situazione del genere? Quindi non consiglio di usare questo programma - dopo tutto, potresti incontrare gli stessi problemi. Non è noto che le cellule nervose vengano rigenerate; meglio occuparsi di qualcos'altro.

|

Desktop-Lok 6.0.0

Sviluppatore: Coqui SoftDev Vic Vega

Licenza: Shareware

Lingua dell'interfaccia: inglese

Con questo programma puoi proteggere il tuo computer da intrusioni indesiderate. All'avvio, il programma visualizza un'immagine del desktop, ma per accedere a qualsiasi funzione l'utente deve inserire il proprio nome e password. Abbastanza una buona utility che salva in modo affidabile il tuo sistema dalle incursioni di "manichini".

Accesso limitato 2.0

Sviluppatore: Rutshtein Alexander Vadimovich

Licenza: Shareware

Lingua dell'interfaccia: russo inglese

Questo prodotto assomiglia al precedente nelle sue capacità, differendo da esso in quanto qui puoi creare non solo un'immagine del desktop, ma un desktop completo con collegamenti validi per i programmi "consentiti". Questa applicazione è più adatta nel caso in cui altri utenti del tuo computer abbiano bisogno solo di un paio di programmi, ma è meglio che non tocchino il resto.

DeviceLock ME 1.0 Beta 2

Sviluppatore: Smartline Inc.

Licenza: Shareware

Lingua dell'interfaccia: russo

Questa utility viene utilizzata per limitare l'accesso a vari dischi (sia dischi rigidi che unità cd, zip e floppy). Lo scopo principale del programma è proteggere dati importanti, ad esempio distribuzioni di software, documenti, ecc. Inoltre, può essere estremamente utile poter disabilitare l'unità standard. Dopotutto, nella maggior parte dei casi virus e trojan entrano nel sistema da floppy disk infetti portati da compagni "premurosi". È improbabile che le persone troppo ingenue e inesperte pensino di controllare un floppy disk con un antivirus, il che può comportare una vite incontaminata o una password rubata per l'accesso a Internet.

* * *

Oltre a quelle considerate, ci sono tante utilità diverse che proteggono il tuo sistema dalle intrusioni (i programmi citati nell'articolo sono però, a nostro avviso, i migliori), molte delle quali molto utili. L'unica cosa di cui si dovrebbe essere avvertiti sono i possibili problemi con il funzionamento errato delle applicazioni. Pertanto, non abusare di queste cose: ricorda che questa è un'arma a doppio taglio. Cosa farai se cadrai nella tua stessa trappola? Fate attenzione e cercate di non utilizzare protezioni particolarmente "cool", meglio limitarvi a programmi più semplici.