Pochi utenti di computer oggi sanno dell'esistenza di vari protocolli speciali sul computer che consentono loro di eseguire varie azioni senza utilizzare un'interfaccia grafica o programmi di terze parti. Pertanto, il desiderio di imparare a utilizzare il servizio TELNET nasce immediatamente quando vengono a conoscenza del protocollo corrispondente.

Successivamente, delineeremo una piccola teoria su cosa sia TELNET, per cosa molte persone si sforzano di padroneggiarlo: le capacità del servizio, nonché un elenco di comandi di base che consentono di implementare queste funzionalità su Windows.

TELNET è uno strumento di comunicazione che stabilisce una connessione di trasporto tra dispositivi terminali, client, cioè il vostro computer e la macchina di qualcun altro, un server che supporta questo standard di connessione. Questo non è un programma speciale, ma semplicemente un protocollo di rete, ma la parola TELNET (rete terminale) si riferisce anche a varie utilità che utilizzano anche questo protocollo. Oggi Telnet è presente quasi ovunque, tutti i sistemi operativi, in un modo o nell'altro, lo utilizzano

TELNET implementa un'interfaccia testuale, che differisce dall'interfaccia grafica familiare all'utente medio in quanto tutti i comandi devono essere immessi manualmente.

Cosa ci dà tutto questo?

In precedenza, questo servizio era uno dei pochi modi per connettersi alla rete, ma col tempo ha perso la sua rilevanza. Oggi esistono programmi molto più convenienti che fanno tutto il lavoro per l'utente e non lo costringono a memorizzare vari comandi per eseguire le azioni più semplici. Tuttavia, è ancora possibile eseguire alcune operazioni utilizzando Telnet.

Le connessioni di rete

Con Telnet puoi:

- connettersi a computer remoti;

- controllare il porto per l'accesso;

- utilizzare applicazioni disponibili solo su macchine remote;

- utilizzare varie directory accessibili solo in questo modo;

- inviare email senza utilizzare programmi particolari (client);

- comprendere l'essenza del lavoro di molti protocolli utilizzati oggi e trarne alcuni vantaggi;

- fornire ad altri utenti l'accesso ai dati presenti sul proprio computer.

Iniziamo a usarlo

Lancio

Avviare TELNET su Windows 7 e qualsiasi altro Windows è abbastanza semplice. Per fare ciò, hai prima bisogno di un client, se non è già installato:

- Vai al Pannello di controllo.

- Seleziona "Programmi".

- Seleziona la scheda "Attiva o disattiva le funzionalità di Windows".

- Trova il client Telnet e metti un contrassegno accanto ad esso se non è già installato.

Quindi fare clic su "OK" e attendere un minuto mentre il client viene installato.

Il terminale viene avviato in Windows tramite la riga di comando, se non sono installate utilità speciali per lavorare con Telnet. Ma dal momento che stai leggendo questo articolo, significa che stai appena iniziando a conoscere questo argomento e prima sarebbe bello padroneggiare le basi della gestione utilizzando la riga di comando.

- Avvia la riga di comando come amministratore.

- Immettere "telnet".

La riga di comando si riavvierà e ora si aprirà la riga di comando TELNET, sulla quale lavoreremo.

Controllo del porto

Una delle azioni più semplici eseguite in TELNET è il controllo delle porte. Puoi controllare la porta per vedere se è possibile accedervi dal tuo computer. Per fare ciò è necessario fare quanto segue:

Nella riga di comando aperta utilizzando il metodo sopra, inserisci: numero di porta dell'indirizzo telnetip

Ad esempio, se il tuo indirizzo IP è 192.168.0.1 e il numero di porta è 21 (porta FTP), inserisci:

telnet192.168.0.1 21

Se il comando produce un messaggio di errore, significa che la porta non è disponibile. Se viene visualizzata una finestra vuota o viene richiesta l'immissione di dati aggiuntivi, la porta è aperta. Per Windows, questo metodo di controllo della porta può essere abbastanza conveniente.

Squadre

I comandi TELNET costituiscono la base per l'utilizzo del terminale. Con il loro aiuto, puoi controllare un computer che utilizza questo protocollo, se l'accesso è consentito per te, nonché eseguire varie altre azioni. Come accennato in precedenza, su Windows vengono inseriti nella riga di comando dell'applicazione Telnet.

Per visualizzare l'elenco principale dei comandi, inserire nella riga aiuto e premere "Invio". Comandi di base:

- Aprire- connessione ad un server remoto. È necessario immettere questo comando insieme al nome del server gestito e al numero di porta, ad esempio: openredmond44. Se i parametri non vengono specificati, vengono utilizzati il server locale e la porta predefiniti.

- Vicino- disconnettersi da un server remoto. Vengono utilizzati parametri simili.

- Impostato- configurazione di un server remoto, utilizzato con il nome del server gestito. Insieme a Impostato Vengono utilizzati i seguenti comandi:

- - utilizzato per specificare un terminale del tipo specificato.

- - imposta il carattere di controllo.

- - imposta la modalità di funzionamento.

- Annulla impostazione [opzione]- disabilita un parametro precedentemente specificato.

- Inizio- avvia il server Telnet.

- Pausa- mette in pausa il server.

- Continua- riprende il lavoro.

- Fermare- arresta il server.

TELNET è uno dei protocolli più antichi, ma è ancora utilizzato oggi. Ciò significa che puoi iniziare a usarlo per i tuoi scopi. Per fare ciò, devi solo imparare la sintassi e l'elenco dei comandi e iniziare a esercitarti. Puoi imparare molte cose nuove e allo stesso tempo iniziare a guardare Internet e le tue attività online precedentemente familiari in un modo completamente diverso.

Il progresso è un fenomeno che non conosce arresti. Nel campo dell'informatica i cambiamenti avvengono ogni giorno: compaiono nuovi prodotti, i servizi obsoleti appartengono al passato. Ma ci sono strumenti che sono ancora popolari nonostante l’emergere di un’alternativa. Un primo esempio è il protocollo Telnet. Cos'è Telnet e come usarlo?

Un po' di storia: quando e perché è apparso Telnet?

Telnet è apparso più di 40 anni fa, poco dopo l'installazione del primo server ARPANET. Questo è uno dei protocolli più antichi su Internet. In un'epoca in cui non ce n'era traccia, ma erano già apparse le prime reti, la necessità di una connessione remota ai dispositivi dettava le sue esigenze. La prima soluzione al problema apparsa, come tutte quelle successive, ti ha permesso di lavorare su un dispositivo remoto come se fosse il tuo. Tutte le funzionalità supportate sono diventate disponibili nell'interfaccia, è sufficiente ottenere il livello di accesso richiesto e conoscere i comandi Telnet. Abbiamo capito cos'è questo protocollo e perché ne abbiamo bisogno. Ma come viene implementata oggi la connessione Telnet?

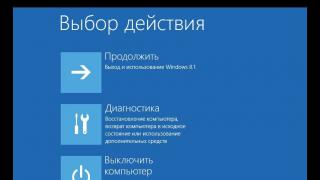

Avvia il terminale. Abilita i servizi richiesti

Nei moderni sistemi operativi della famiglia Windows, prima di avviare Telnet, è necessario verificare se questo componente è installato nel sistema. Questo non è difficile da fare. Per Windows 7, il sistema operativo oggi più comune, è necessario eseguire la seguente sequenza di azioni:

- Seleziona "Pannello di controllo" o Pannello di controllo dal menu Start.

- Nella finestra che si apre, seleziona "Programmi". Nella versione inglese del sistema questo sarà Programmi.

- Vai alla scheda "Attiva o disattiva le funzionalità di Windows". Il sistema genera un elenco di tutti i componenti disponibili. Quelli già installati verranno contrassegnati con caselle di controllo. Questo processo potrebbe richiedere diversi minuti.

- Dopo aver caricato l'elenco, è necessario trovare l'elemento client Telnet. Nel menu è presente anche un server Telnet, ma ne parleremo più avanti. Se non è presente alcun segno di spunta accanto all'articolo di cui abbiamo bisogno, è necessario controllarlo.

- Dopo aver cliccato sul pulsante "OK", il sistema inizierà ad installare i componenti necessari per il corretto funzionamento del protocollo. Questa operazione potrebbe richiedere del tempo, ma sui computer moderni è improbabile che il processo richieda più di un minuto. Pertanto, la questione su come abilitare Telnet è stata risolta in 5 semplici passaggi.

Servizio Telnet: e client Telnet?

Entrambi i concetti del titolo sono già stati menzionati un po' più in alto. Come molte altre applicazioni, Telnet ha un lato client e un lato server. Tuttavia un server Telnet non è necessariamente un server nel senso generale del termine. Il computer da cui viene effettuata la connessione è considerato un client, il dispositivo a cui viene effettuata questa connessione sarà il server. Potrebbe trattarsi di un router, un computer o qualsiasi altro host che supporti il controllo della riga di comando. Se stiamo parlando dell'amministrazione remota di un personal computer o server, la porta Telnet deve essere aperta. Spesso viene chiuso per motivi di sicurezza, quindi quando provi a stabilire una sessione verrà visualizzato un messaggio di errore. Per controllare le porte aperte e chiuse, è possibile utilizzare un'utilità speciale o un servizio web. La porta Telnet standard è 23. Se desideri non solo connetterti tu stesso ad altri computer, ma anche consentire l'amministrazione del tuo PC tramite Telnet, nello stesso snap-in del sistema operativo devi selezionare la casella accanto al componente server Telnet . I PC e l'hardware del server amministrati devono essere configurati allo stesso modo.

Programmi per lavorare con Telnet

Dopo aver avviato tutti i servizi Telnet necessari, puoi iniziare a lavorare in sicurezza utilizzando lo strumento Windows integrato: la riga di comando. Si richiama dal menu Start, cliccando sulla voce corrispondente, oppure tramite la chiamata rapida (cmd). Si consiglia di eseguire sempre la riga di comando con i diritti utente di "Amministratore" (locale, del dispositivo su cui si sta lavorando o di dominio). In questo modo, non dovrai riavviare l'applicazione se è richiesta l'elevazione. Oltre allo strumento già esistente nel sistema operativo stesso, esistono anche programmi di terze parti che consentono l'accesso tramite il protocollo Telnet. Il più popolare di questi è Putty. Insieme ad esso sono popolari anche altre applicazioni che funzionano con diversi sistemi operativi, come TeraTerm, AnyConnect, DTelnet, EasyTerm, KoalaTerm e molte altre. Quale programma utilizzare, ognuno decide da solo, a seconda delle preferenze personali, dei requisiti dell'interfaccia, ecc. Non ci sono differenze significative in termini di funzionalità tra loro e non possono esserci. Ciascuna utilità implementa l'intero elenco disponibile di comandi Telnet.

Comandi Telnet: come capirlo?

Per un utente esperto non sarà difficile installare in pochi minuti i componenti necessari (se non sono stati installati in precedenza), aprire una sessione Telnet ed eseguire tutta la configurazione dell'host remoto. Tuttavia, ci sono anche nuovi arrivati che vedono la console quasi per la prima volta nella loro vita. Come trovare l'elenco dei comandi disponibili in Telnet? Cos'è NON AUTORIZZARE o IMPOSTARE LOCALECHO? Tutto non è così difficile come sembra all'inizio. Innanzitutto, dovresti sempre ricordare che qualsiasi interfaccia di comando ha una guida integrata. È possibile accedervi utilizzando i tasti standard, ad esempio Guida o "?". In secondo luogo, data la sua età, ci sono infinite risorse sul web con informazioni utili sulla sintassi. Pertanto, non c’è assolutamente nulla di cui preoccuparsi. E la pratica dimostra che utilizzando più righe di comandi il risultato è molto più facile da ottenere nella maggior parte dei casi. E dopo solo poche sessioni, digiterai con sicurezza i comandi necessari senza ricorrere all'assistente alla sintassi.

Telnet sui dispositivi di rete

Abbiamo già detto che utilizzando il protocollo Telnet è possibile gestire non solo i computer, ma anche un'ampia varietà di dispositivi di rete. La classe più comune di tali dispositivi sono i router. Allora, cos'è Telnet in un router, a cosa serve e come abilitarlo?

A seconda del produttore e del modello specifico, è possibile abilitare l'accesso Telnet in diversi modi. È possibile accedere al router tramite l'interfaccia web o tramite la console. Nel primo caso, dovrai trovare un punto di amministrazione remota in cui sia consentito l'uno o l'altro tipo di connessione (Telnet, ssh). Nel secondo caso l'accesso può essere concesso tramite riga di comando. Ogni amministratore sceglie uno scenario conveniente per se stesso. Esistono tuttavia router che implementano solo una delle due possibili opzioni di connessione iniziale, ad esempio è disponibile solo un'interfaccia web. Un amministratore abituato a lavorare con la console troverà piuttosto scomodo cercare l'elemento su cui inserire l'ambita casella di controllo, ma in realtà non c'è nulla di complicato in questo. L'interfaccia della maggior parte dei router moderni è abbastanza chiara. I nomi delle voci del menu parlano da soli; il design minimalista non ti permetterà di confonderti.

Vantaggi delle sessioni Telnet

A questo punto abbiamo acquisito sufficiente familiarità con la tecnologia per parlare dei pro e dei contro di Telnet. Non importa quanto successo abbia il prodotto, non si può dire che sia assolutamente privo di svantaggi. E se stiamo parlando di un servizio rilasciato all'inizio degli anni '70 del secolo scorso, non dovresti dimenticare questo fatto.

Tra gli ovvi vantaggi, va notato la semplicità, la velocità e la comodità del protocollo. In meno di un minuto, un comodo client contatterà la porta TCP del server di tua scelta e creerà un'emulazione di terminale locale. Sopra abbiamo parlato della porta funzionante standard 23. Infatti, puoi “ascoltare” e “parlare” tramite Telnet su qualsiasi porta. È qui che risiede la flessibilità del protocollo.

Rispetto ad altri protocolli di amministrazione remota, Telnet richiede meno utilizzo del processore. Con l'attuale ritmo di sviluppo, questo vantaggio può sembrare insignificante, ma solo a prima vista. Insieme allo sviluppo della tecnologia, le aziende che producono software non si fermano. Le applicazioni stanno diventando sempre più ingombranti e richiedono sempre più spazio sul disco rigido, più RAM e processori più potenti. Tornerà utile un'utilità che, rispetto ad altri software installati, consumerà una piccola quantità di risorse di sistema.

Svantaggi del protocollo Telnet

Lo svantaggio principale e spesso citato di Telnet è che l'accesso a un dispositivo remoto avviene tramite un canale di comunicazione non crittografato. L'unica barriera per un utente malintenzionato è l'autenticazione dell'utente al momento dell'apertura di una sessione Telnet, ovvero la richiesta di login e password. Tuttavia, questi dati vengono trasmessi anche in chiaro. Pertanto, se qualcuno intende hackerare l'accesso Telnet, deve solo eseguire brevemente uno sniffer di pacchetti (software per "catturare" i pacchetti). Dopo un po', l'amministratore aprirà la sua sessione Telnet e fornirà al server remoto login e password, che verranno immediatamente intercettati dall'aggressore in chiaro. In questo contesto un'alternativa a Telnet è SSH (connessione sicura). Pertanto, non è consigliabile utilizzare Telnet in reti ampiamente accessibili, ad esempio al di fuori della LAN protetta dell'ufficio. Inoltre, dovresti ricordare che la connessione al server potrebbe essere interrotta.

Conclusione. Usare o no?

Naturalmente, nel corso di più di quattro decenni sono emersi altri metodi di amministrazione remota. SSH è molto popolare. Sembrerebbe che Telnet avrebbe dovuto scomparire molto tempo fa. Ma è ancora richiesto ed è ancora utilizzato. Se segui determinati principi di sicurezza, ricordando che la tua rete locale deve essere protetta in modo affidabile dalla penetrazione esterna, l'utilizzo di Telnet non causerà danni alla tua attrezzatura. Se trascuri la sicurezza, né SSH né qualsiasi altra tecnologia ti salverà.

Telnet è ancora utilizzato in aree quali la connessione a database, il controllo della disponibilità di dispositivi di rete (router e switch), apparecchiature server, ecc.

TechnoDrive lo ha scritto più volte proteggere il router Wi-Fi necessario e che questa dovrebbe essere la preoccupazione principale dell'amministratore della rete domestica. Perché dovrebbe essere questo, chiedi? Dopotutto, le informazioni di solito non vengono memorizzate sul router! Questo è vero, ma i tuoi dati passano attraverso il router e su un dispositivo compromesso possono essere intercettati o reindirizzati. Dopodiché, ad esempio, fornirai login e password non al tuo social network o alla tua banca preferita, ma li inserirai nella pagina falsa degli aggressori (simile a quella di cui hai bisogno solo nel design). Recentemente l'autore ha assistito a come Router dell'Asus su una rete domestica è stato violato durante la normale visione di un film da Internet su un tablet. Pensiamo a come questo avrebbe potuto essere evitato?

Per configurare in sicurezza un router, l'interfaccia web non è sufficiente

Quindi, il router Asus è stato violato tramite Internet mentre guardava semplicemente un film online su un tablet su una rete domestica. Il gadget, di conseguenza, era connesso tramite WiFi. Allo stesso tempo, il tablet utilizzava un browser proprietario, senza plug-in, con l'ultima versione del sistema operativo alla moda.

Sembrerebbe che nulla prefigurasse guai! Dopotutto, il router era protetto con una lunga password, l'accesso telnet (così come l'amministrazione tramite un browser da Internet) era bloccato, la rete wireless era accessibile solo a indirizzi MAC attendibili ed era utilizzata la tecnologia WPA2-PSK (AES). per la crittografia. L'SSID della rete è stato nascosto (e così via).

Tuttavia configurazione di un router Asusè stato modificato direttamente dalla pagina web “cinema”, dopodiché Internet è scomparsa e, dopo aver riavviato il router, la connessione è ripresa con una fastidiosa “innovazione”. La password dell'amministratore del router non funzionava più!

Questo caso ha chiaramente dimostrato che dovrebbe includere non solo manipolazioni obbligatorie con l'interfaccia web, ma anche qualcosa di più!

Ciò è dovuto al fatto che i produttori di router domestici non sempre forniscono il nuovo firmware in tempo e il vecchio software spesso contiene vulnerabilità note agli hacker.

Come puoi evitare che il tuo router venga hackerato?

0. Prima di tutto segui le istruzioni dal testo al link, si chiama la sezione richiesta (altrimenti non devi leggere oltre).

1. Effettua una ricerca approfondita online per vedere se il produttore del tuo router WiFi è nei titoli dei giornali riguardo alle vulnerabilità.

Esempio di richiesta in inglese: "vulnerabilità del router asus" (le informazioni potrebbero subire ritardi in russo).

Il venditore si è “illuminato”? Dobbiamo agire! Inoltre, agisci anche se stai utilizzando un modello di router WiFi diverso da quello riportato nelle recensioni (il tuo potrebbe non aver avuto il tempo di essere testato, oppure il tester vive in un paese in cui non è venduto).

Attenzione! Esegui ulteriori azioni a tuo rischio e pericolo. L'autore non può prevedere le conseguenze per tutti i router di tutti i produttori durante la configurazione di tutte le versioni dei sistemi operativi. Reflashing e iptables sono una cosa seria, c'è la possibilità di rompere il dispositivo in modo tale che il centro assistenza non possa ripararlo! Ciò è particolarmente vero per il flashing!

2. Se una vulnerabilità esposta su Internet viene “risolta” dal nuovo firmware, provare a cambiare il firmware. Prenditi il tuo tempo, leggi attentamente le istruzioni sul sito web del produttore!

Consiglio: è consigliabile avere a portata di mano un router WiFi funzionante di riserva nel caso in cui "blocchi" (o renda temporaneamente non disponibile) il tuo "paziente" principale. Oppure, come minimo, hai bisogno di un accesso Internet alternativo da un dispositivo mobile che non sia legato a LAN e WiFi.

Suggerimento: sconsigliamo l'utilizzo di firmware “alternativi”, se non altro perché contengono anch'essi delle vulnerabilità. Il firmware alternativo non è affatto una panacea contro l'hacking (anche se, ovviamente, alcuni di essi consentono impostazioni di sicurezza più sottili)

Configurazione del router: primo: un controllo obbligatorio del ripristino dei parametri spegnendolo e riaccendendolo

Poi inizia il divertimento! Impedire hackeraggio del router, Proteggiamo manualmente le sue porte in modo che un tablet, uno smartphone, una Smart TV o un frigorifero intelligente infetto non possano raggiungere il pannello di amministrazione del router WiFi. Naturalmente, questa non è una garanzia al 100%, ma rende molto difficile il funzionamento degli script dannosi!

Prima di tutto dobbiamo assicurarci che sia possibile accedere al router tramite Telnet e che le nostre nuove impostazioni avanzate verranno ripristinate se spegniamo e riaccendiamo il router!

1. Assicurati di avere accesso al router tramite Telnet. Per fare ciò, scopri l'indirizzo IP del router. Fare clic su "Start" - "Esegui" - digitare "cmd" - "Invio" - digitare "ipconfig /all" - "Invio". "Gateway principale" è l'indirizzo IP del router.

Comando Linux: “route -n”, cerca il secondo IP nella prima riga.

2. Prova ad accedere al router tramite Telnet, digita nella finestra nera del terminale: “telnet router_IP_address” (ad esempio, 192.168.1.2).

A proposito, l'accesso tramite Telnet deve prima essere consentito tramite l'interfaccia web del router; inserisci l'indirizzo http://router_IP_address nel browser e cerca questa opzione nelle impostazioni (nello stato Off, Telnet sicuramente non si connetterà).

3. Il login e la password per Telnet devono essere gli stessi dell'interfaccia di gestione web e, se sono "admin/admin" o "admin/1234", assicurarsi di impostare una normale password lunga con caratteri speciali e numeri tramite l'interfaccia web!

Ripetiamo, agisci a tuo rischio e pericolo, l'autore non può garantire che la sua esperienza personale possa essere ripetuta con successo su tutti i router possibili!

5. Proviamo a bloccare qualche sito che tu Mai non sarà necessario allo scopo di testare il funzionamento di netfilter e per verificare il buon funzionamento del ripristino dei parametri quando il router è spento.

Ad esempio, lascia che questo sito sia "Action For Singapore Dogs" (asdsingapore.com, IP: 192.185.46.70). Apri il tuo browser Internet su asdsingapore.com. Ha aperto? Ora inserisci il comando nel terminale:

Iptables -I AVANTI -s 192.185.46.70 -j DROP

6. Se il router non impreca davanti a questo comando, ma lo prende con tutta calma, apri un browser Internet e prova ad accedere al sito web asdsingapore.com. Se prima si CARICAVA, ma ora NON LO FA, puoi chiudere le porte sul tuo router Wi-Fi Asus (o qualsiasi altro che stai testando).

Hai netfilter in esecuzione e hai il permesso di usare iptables!

7.LA PARTE PIÙ IMPORTANTE! Spegni il router WiFi dalla rete e dopo alcuni secondi riaccendilo. Se è trascorso un minuto e il sito asdsingapore.com SI CARICA nuovamente nel browser, significa che l'accensione e lo spegnimento hanno cancellato le modifiche in iptables e puoi apportare liberamente le tue modifiche lì e quindi ripristinarle ( quando è necessario accedere al pannello di controllo) semplicemente spegnendo e riaccendendo il router.

8. Ma se asdsingapore.com NON si carica dopo aver manipolato iptables, è meglio non sperimentare ulteriormente! Ciò indica che il dispositivo ricorda il suo stato e i comandi immessi in modo errato ti costringeranno, come minimo, a riportare il router alle impostazioni di fabbrica (il processo è descritto nelle istruzioni per la configurazione del router) o a contattare un centro di assistenza.

9.Se 'Action For Singapore Dogs' è stato bloccato da te e poi aperto con successo, inserisci nuovi comandi tramite telnet "nella finestra nera", riga per riga:

Iptables -I INPUT -p udp --dport 443 -j DROP

Iptables -I INPUT -p udp --dport 80 -j DROP

Iptables -I INPUT -p udp --dport 23 -j DROP

Iptables -I INPUT -p udp --dport 22 -j DROP

Iptables -I INPUT -p udp --dport 21 -j DROP

Iptables -I INPUT -p tcp --dport 443 -j DROP

Iptables -I INPUT -p tcp --dport 80 -j DROP

Iptables -I INPUT -p tcp --dport 22 -j DROP

Iptables -I INPUT -p tcp --dport 21 -j DROP

Iptables -I INPUT -p tcp --dport 23 -j DROP ; Uscita

Suggerimento: non è così difficile, perché la "freccia su" ti consente di aprire nuovamente le righe precedenti e modificarle, quindi devi premere "Invio". In alternativa, le righe possono essere semplicemente copiate ed eseguite, una per una, dal testo TechnoDrive in una finestra di terminale.

10. Se accedi dalla porta 23 utilizzando Telnet (questa è l'impostazione predefinita), dopo l'ultima riga perderai l'accesso al router e uscirà da Telnet. Così dovrebbe essere!

Ora queste porte (21, 22, 23, 80 e 443), utilizzando i protocolli TCP e UDP, non possono essere utilizzate dagli hacker (anche se hackerano i dispositivi degli utenti sulla rete, ad esempio un baby monitor video IP o una luce intelligente lampadina).

11. E quando devi accedere al pannello di amministrazione (pannello di controllo) tramite un browser, tutto ciò che devi fare è spegnere e accendere il router.

Quindi accedi, se necessario, tramite l'interfaccia web, quindi ripeti tutto ciò che è stato detto sopra su telnet e iptables (ad eccezione del test di un sito da Singapore).

A proposito, se le vulnerabilità del tuo router su Internet indicano altre porte vulnerabili, ad esempio 9999, devi aggiungerle all'inizio dell'elenco dei comandi! Esempio di lavoro:

Iptables -I INPUT -p udp --dport 9999 -j DROP

Iptables -I INPUT -p tcp --dport 9999 -j DROP

Altrimenti, la configurazione del router sarà incompleta e c'è la possibilità che il router venga hackerato attraverso questa porta! In altre parole, il tuo produttore potrebbe utilizzare porte non standard per gestire il dispositivo, quindi le regole per iptables dovranno essere modificate. In generale, cerca di scoprire il più possibile le carenze del tuo router su Internet!

Cosa fare se non riesci a configurare completamente il router?

Naturalmente, è consigliabile chiudere tutte le porte sospette su un router WiFi, poiché di solito vengono utilizzate per falsificare il DNS e persino per eseguire il reflash dei router.

Ad esempio, dovresti lasciare aperta la porta UDP per il servizio DHCP/67 (anche se puoi fare a meno di DHCP se definisci manualmente le impostazioni di rete su tutti i dispositivi). Il loro stato attuale, in modalità di configurazione automatica (su ogni client), può essere annotato - e poi gli indirizzi IP possono essere inseriti nei campi per la configurazione statica.

La domanda sull'UPD per la porta DNS 53 è più controversa; è necessario sperimentare a seconda dei server DNS e delle impostazioni di rete che si utilizzano. Ad esempio, con l'IP statico (senza DHCP) e i server DNS di Google che abbiamo impostato su ciascun “client”, la porta 53 del router Asus chiusa tramite protocolli TCP/UDP non ha influito negativamente sul funzionamento della rete.

Cosa succede se ti dimentichi completamente di configurare il router?

Se non si configura affatto il router contro gli hacker, come menzionato sopra, dopo un'invasione di hacker, ad esempio, si digiterà online.svoi-bank-doverie.ru nel browser su qualsiasi dispositivo della rete domestica e si verranno portati su un sito esca dove stanno cercando di rubare il login e la password del tuo conto bancario. L'unica speranza rimasta è la verifica via SMS!

Un router WiFi può essere protetto dagli attacchi dei dispositivi client proteggendo i dispositivi stessi

Per quanto riguarda i tablet, consigliamo Kaspersky Safe Browser per iOS e AdBlock Plus per Chrome/Chromium come misure per proteggere i browser dagli attacchi ai router (e non solo!).

Il browser Yandex aggiornato promette anche tecnologie di protezione avanzate.

Sul Don anche i droni cercano le persone scomparse

Secondo il Ministero delle situazioni di emergenza e il Ministero degli affari interni della Russia, ogni anno nel Paese scompaiono più di 120mila cittadini (la maggior parte di loro si ritrova rapidamente, questo è un punto importante - KB). Si tratta di circa 330 persone al giorno e la vita di molti dipende dall'efficacia della ricerca. Dopotutto, i bambini sono particolarmente spesso persi (7% in più quest’anno) e le persone anziane. Pertanto, per le ricerche viene utilizzato un ampio arsenale di mezzi tecnici: geolocalizzatori, termocamere e, naturalmente, droni. L'efficacia di un approccio così integrato viene costantemente confermata. Uno degli esempi recenti è salvataggio di un 79enne residente a Novoshakhtinsk, disperso nella foresta.

Ciao a tutti i lettori del blog.

Oggi parleremo di Porte Windows e come chiuderli. Non è necessario utilizzare un firewall per proteggere il computer; puoi chiudere manualmente le porte e bloccare alcuni protocolli.

Un firewall può proteggere il tuo personal computer e la tua rete da ospiti indesiderati. Se non vuoi installare un firewall, ma vuoi comunque proteggere il tuo computer, hai la possibilità di chiudere manualmente una porta particolare o bloccare determinati protocolli.

Alcune porte e protocolli possono essere utilizzati per attaccare il tuo sistema. Ad esempio, qualcuno potrebbe controllare il tuo computer utilizzando un servizio Telnet, se la porta attraverso la quale funziona abitualmente (porta 23), abbandonato aprire. Ben noto in molti modi Troiano Orifizio posteriore, dando ai criminali un potere illimitato sul tuo sistema, utilizza varie porte e porte con numeri 31337

E 31338

.

Per proteggere il tuo computer, dovresti chiudere tutte le porte tranne quelle che ti servono

per lavoro, ad esempio un porto 80

deve essere aperto se vuoi vederlo

pagine web.

Come chiudere i porti

Per chiudere manualmente le porte e bloccare i protocolli, fare clic con il pulsante destro del mouse

sulla cartella rete(Risorse di rete) e selezionare Proprietà(Proprietà), la cartella si aprirà Le connessioni di rete(Le connessioni di rete). Quindi fare clic con il pulsante destro del mouse sulla connessione per la quale si desidera chiudere le porte e selezionarla nuovamente Proprietà. Seleziona una riga nell'elenco Protocollo Internet (TCP/IP)(Protocollo Internet (TCP/IP) e fare clic sul pulsante Proprietà(Proprietà).

Sulla scheda Sono comuni(Generale) fare clic sul pulsante Inoltre(Avanzate). Nella finestra di dialogo che appare Opzioni TCP/IP aggiuntive(Impostazioni TCP/IP avanzate) vai alla scheda Opzioni(Opzioni), selezionare la riga Filtraggio TCP/IP(Filtro TCP/IP) e fare clic sul pulsante Proprietà(Proprietà). Apparirà una finestra di dialogo Filtraggio TCP/IP (filtraggio TCP/IP). Per bloccare le porte TCP, UDP e protocolli proprietà intellettuale, per ognuno di essi selezionare la voce Soltanto(Solo permesso).

In questo modo chiuderai con successo tutte le porte TCP, UDP e bloccare i protocolli IP.

Leggi come correggere gli errori nelle porte

Tuttavia, chiudere tutte le porte non è un’opzione. Devi dire al sistema attraverso quali porte puoi

trasmettere dati. Ricordare e se volessi vederlo pagine web, è necessario aprire la porta 80

! Per aprire porte specifiche o consentire determinati protocolli, fare clic sul pulsante Aggiungere(Aggiungere). Specificare le porte e i protocolli che si desidera aprire, quindi fare clic su OK. Ora verranno utilizzate solo le porte e i protocolli dall'elenco creato.

Tieni presente che i servizi di rete e le applicazioni utilizzano centinaia vari porti TCP e UDP. Se consenti solo di lavorare con siti web (porta 80), non sarai in grado di utilizzare altre risorse Internet come FTP, E-mail (e-mail), condivisione di file, streaming audio e video ecc. Pertanto, questo metodo è adatto solo quando si desidera ridurre al minimo il numero di servizi di rete e applicazioni in esecuzione sul computer.

Ottenere un elenco di porte disponibili nel sistema

Ci sono almeno due modi:

1.

L'elenco delle porte disponibili può essere trovato analizzando la chiave di registro

HKEY_LOCAL_MACHINE/HARDWARE/DEVICEMAP/SERIALCOMM

2.

Puoi provare ad aprire le porte una per una COM1...COM9, in questo modo sarà possibile

installare tutte le porte disponibili(cioè porti, non aperto altre applicazioni).

Puoi scoprire come disabilitare i servizi non necessari in Windows XP

Il recente più grande attacco DDoS ai server DNS di Dyn su Habré non è passato inosservato. Una caratteristica di questo blackout è stato l’uso diffuso di richieste http da dispositivi IoT e della 23a porta TCP aperta utilizzata dal servizio telnet.

Si scopre che telnet è vivo e si sono sistemati bene su sistemi ed esche costruite. È per intento malevolo o per sconsideratezza umana? Che cos'è, stupidità o tradimento? la porta telnet era aperta e faceva ogni genere di merda Enorme numero di dispositivi IoT, diversi mesi prima del blackout, ma non sono state prese contromisure finché non si è verificato il tuono.

Minimo teorico

La vulnerabilità CVE-2016-1000245 è solo una guardia. Su tutti i dispositivi stessa password di root xc3511, che non può essere modificato poiché non esiste alcun comando passwd sul sistema. Il servizio telnet è abilitato e non può essere disabilitato dalle impostazioni, a meno che non si elimini lo script init da /etc/init.d/rcS.

/etc $ cat passwd root:absxcfbgXtb3o:0:0:root:/:/bin/sh /etc $ cat passwd- root:ab8nBoH3mb8.g:0:0::/root:/bin/sh

Tutte le schede della tecnologia XiongMai con funzionalità Internet che eseguono il DVR/NVR CMS (noto anche come

NetSurveillance) consentono l'esecuzione del servizio Telnet sull'interfaccia Ethernet primaria. Questo servizio

viene eseguito tramite /etc/rcS e non può essere disabilitato. L'utente "root" ha un codice hardcoded e immutabile

password di xc3511. Questi sistemi non hanno lo strumento "passwd" installato e il root

la password non può essere modificata dalla riga di comando né dall'interfaccia web.

La vulnerabilità CVE-2016-1000246 non è inferiore alla prima. Puoi evitare di inserire il tuo account e la password se accedi tramite http://

Molti DVR, NVR e telecamere IP XiongMai conosciuti eseguono "CMS" (chiamato anche NetSurveillance) creato da XM Technologies. Questo software viene utilizzato anche da tutti i fornitori a valle di XiongMai Technologies. La pagina di accesso per questi dispositivi può essere ignorata semplicemente cambiando da http://_IP_/Login.htm a http://_IP_/DVR.htm. Ciò consente di accedere per visualizzare tutti i sistemi di telecamere senza autenticazione. Inoltre, non è previsto alcun accesso al sistema, quindi la gestione degli utenti non è possibile. La versione del server Web su tutti i prodotti interessati è la stessa; “uc-httpd”. Anche tutti i prodotti attualmente interessati da CVE-2016-1000245 sono vulnerabili al bypass dell'autenticazione.

Spero che questi stessi non vengano installati nei nostri aeroporti. XiongMai E Dahua.

Risultati

Telnet si è rivelato molto tenace e anche decenni dopo la comparsa di ssh non ha fretta di lasciare la scena. È abbastanza adatto, persino utile, se utilizzato per lo scopo previsto: all'interno della linea visiva tra il client e il server. Il punto, tuttavia, è che Telnet è uscito dalla sala server, come un genio dalla bottiglia, e ha già iniziato a fare scherzi. Di chi è stata la colpa?

Dal mio recinto la vedo così. Innanzitutto, la colpa principale è degli sfortunati produttori di dispositivi IoT e sistemi embedded che perdono. Tutti questi XiongMai E Dahua. È tardi, ma il produttore sta ritirando le telecamere IP dalla vendita. Tuttavia, una rapida revisione delle notizie mostra che i dipartimenti PR delle aziende cinesi e i dipendenti del Ministero del Commercio non mangiano il loro pane per niente.

Conosco questo dipartimento! Rilasciano passaporti praticamente a chiunque!

In secondo luogo, ovviamente, la colpa è delle autorità di regolamentazione, coloro che le certificano e danno una conclusione positiva. Dal rapporto Rapid7.

Tutti questi risultati parlano di un fallimento fondamentale nella moderna ingegneria di Internet. Nonostante gli appelli dell’Internet Architecture Board, dell’Internet Engineering Task Force e di praticamente ogni società di sicurezza e organizzazione di difesa della sicurezza sulla Terra, la crittografia obbligatoria non è una caratteristica standard predefinita nella progettazione del protocollo Internet. I protocolli in chiaro “funzionano e basta” e le preoccupazioni sulla sicurezza sono ostinatamente secondarie.

Terzo, gli appaltatori e gli integratori che hanno installato nel mondo queste telecamere a circuito chiuso.

Se non verranno adottate misure legislative per regolamentare la sicurezza informatica dei dispositivi Internet e delle videocamere, i blackout diventeranno più frequenti e peggiori, come i kaiju.

P.S. Mentre scrivevo il testo, avevo un forte desiderio di controllare il mio router di casa con nmap e altri strumenti. Ho controllato e mi sono calmato, ma a quanto pare non per molto.

Materiali usati

- W. Richard Stevens TCP/IP illustrato, volume 1, I protocolli, 1994.