Istruzione

Se stai utilizzando Internet Explorer 6 o 7, procedi come segue: per prima cosa, vai nel menu lungo la catena Strumenti –> Opzioni Internet –> Connessione. Se utilizzi la connessione remota, evidenzia ciò di cui hai bisogno, quindi fai clic su "Impostazioni". In caso contrario, fare clic sul pulsante "Impostazioni di rete", che si trova nella sezione "Impostazioni LAN".

Ora devi spuntare la casella accanto all'opzione "Usa un server proxy", nel campo "Indirizzo" inserisci il nome del server proxy che hai scelto e nel campo della porta, rispettivamente, il numero della porta del proxy. Se necessario, seleziona la casella accanto all'opzione " Non utilizzare un server proxy per gli indirizzi locali", Inoltre, fai clic sul pulsante "Avanzate", quindi specifica i parametri per i vari protocolli. Al termine delle impostazioni, fare clic due volte sul pulsante “Ok”: la prima per chiudere la finestra delle impostazioni di Accesso remoto o LAN e la seconda per chiudere la finestra delle impostazioni di Internet. Pronto.

Se preferisci lavorare nel browser Opera 9, vai attraverso la catena di menu Strumenti –> Impostazioni –> Avanzate. Ora vai alla scheda "Rete" situata nella sezione a sinistra. Fare clic sul pulsante "Server proxy", quindi specificare i server proxy appropriati per i protocolli. Al termine delle impostazioni, consentire l'utilizzo di un proxy spuntando le apposite caselle di controllo: HTTPS, HTTP e così via.

ragnatela browser Google Chrome è apparso sul mercato dei prodotti IT non molto tempo fa, ma è già riuscito a conquistare la fiducia di un certo numero di utenti. Funziona secondo il principio "Installa e usa", ma prima di iniziare a lavorare è meglio apportare alcune modifiche alle impostazioni del programma.

Secondo la maggior parte degli utenti, Internet Explorer non è il miglior browser, poiché carica le pagine lentamente, poiché visualizza la pagina solo quando è già completamente caricata. Tuttavia, ciò non gli impedisce di rimanere uno dei browser più popolari al mondo (ma questo è piuttosto perché è integrato in Windows e spesso alcuni programmi possono dipendere da esso).

Installazione di Internet Explorer 8

Installare il browser è semplice, anche un principiante può gestirlo. Anche se, di fatto, non installiamo il browser, ma lo aggiorniamo. Se desideri installare il browser Internet Explorer 8, molto probabilmente hai una versione precedente, ad esempio Internet Explorer 6.

Installo programmi tramite il programma Uninstall Tool e ti consiglio di fare lo stesso, non si sa mai, all'improvviso lo vuoi eliminare in seguito

Scegliamo se vogliamo aiutare o meno e facciamo clic sul pulsante "Avanti".

Sta a voi decidere se installare gli aggiornamenti o meno, io personalmente non ho spuntato la casella, dato che posso scaricare manualmente gli aggiornamenti dal sito ufficiale.

Dopo l'installazione, sarà necessario riavviare. Se hai installato il browser tramite il programma Uninstall Tool, devi rifiutarti di riavviare, altrimenti il programma Uninstall Tool semplicemente non sarà in grado di salvare i dati, perché il riavvio verrà avviato immediatamente. E dopo che lo strumento di disinstallazione ha salvato i dati, riavvia.

Dopo il riavvio, puoi già aprire il browser (tramite il menu di avvio) e navigare in Internet.

Configurazione di Internet Explorer 8

Dopo aver installato il browser, quando lo apri per la prima volta, ci sarà una finestra di dialogo, per così dire, un assistente: puoi scegliere le tue impostazioni preferite o chiudere la finestra, poiché tutti questi parametri possono essere configurati separatamente.

L'elemento nel pannello di controllo è responsabile della configurazione del browser Internet Explorer 8, ovvero Opzioni Internet.

Quindi, esaminiamo alcune impostazioni del browser Internet Explorer 8.

Come modificare la home page di Internet Explorer?

Modificare la home page è abbastanza semplice, devi andare nella scheda "Generale" (in Opzioni Internet) e nel campo "Home page" inserisci il sito che vorresti fosse la home page, ma se lo desideri no site da caricare quando apri il browser, quindi digita about:blank.

Affinché le modifiche abbiano effetto, è necessario fare clic sul pulsante "Applica".

Come eliminare gli elementi della cronologia di Internet Explorer?

A volte capita che dopo aver visualizzato i siti Internet, sia necessario eliminare la cronologia di questi siti, ovvero in modo che gli altri non sappiano quali siti hai visitato (ad esempio, quando hai scelto un regalo). Questo non è così difficile e può essere fatto nella stessa scheda facendo clic sul pulsante "Elimina" nella sottovoce "Elimina cronologia".

Inoltre, nella finestra che si apre, seleziona le caselle per ciò che deve essere eliminato, ad esempio password, file temporanei, eliminazione della cronologia di navigazione.

Come disabilitare le immagini in Internet Explorer?

Diciamo che hai una connessione Internet lenta, o per qualche altro motivo devi disattivare le immagini in modo che non vengano mostrate e Internet non venga utilizzato su di esse (rilevante quando il traffico è limitato o a pagamento).

Andiamo nella scheda (in Opzioni Internet) su "Avanzate" e un elenco di molti elementi (segni di spunta) si apre davanti a noi, dobbiamo trovare la sottosezione "Multimedia" e deselezionare le caselle di controllo necessarie, ti consiglio personalmente per deselezionare tutto se decidi di disabilitare le immagini.

Come modificare le impostazioni del proxy in Internet Explorer?

Se hai bisogno di accedere a Internet tramite un proxy, come accade al lavoro, o se, ad esempio, vuoi utilizzare un servizio di terze parti, come il servizio Toonel, allora puoi specificare un server proxy per Internet Explorer tramite cui funzionerà il browser.

Per modificare le impostazioni del proxy del browser, vai alla scheda "Connessioni" in Opzioni Internet e seleziona la connessione che utilizzi per connetterti a Internet, oppure fai clic su "Impostazioni di rete" nella sottovoce "Configura impostazioni LAN" se utilizzi il Internet su una rete locale.

Successivamente, apparirà una finestra di fronte a te, in cui devi inserire le impostazioni. Un proxy, di norma, è costituito da un indirizzo IP e da una porta, che devono essere inseriti separatamente.

Utilizzo di Internet Explorer come browser predefinito

Succede che per qualche motivo il browser predefinito non sia Internet Explorer. In ogni caso, se vuoi rendere il browser predefinito nel sistema, devi andare nella scheda "Programmi" (nelle opzioni Internet) e fare clic sul pulsante "Imposta come predefinito".

Modalità InPrivate in Internet Explorer 8

La modalità privata è comoda quando non devi lasciare tracce durante la navigazione in Internet, questo è particolarmente conveniente, ad esempio, se sei lontano da casa.

Quando si utilizza la modalità InPrivate, non ci saranno record di navigazione nel registro di sicurezza e non verranno salvati dati di moduli, cookie e, di conseguenza, password e accessi.

Come abilitare la modalità InProvate? Molto semplice: devi solo eseguire una combinazione di tasti (cioè tenere premuto) Ctrl + Maiusc + P, dopodiché una finestra privata di Internet Explorer si aprirà di fronte a te.

E anche tutte le schede che apri in questa finestra saranno private, il che è abbastanza conveniente.

Chiavi di avvio di Internet Explorer 8

Avvio del browser dalla finestra "Program Launcher".

È anche possibile avviare il browser IE (processo iexplore.exe) con le chiavi. Per verificare questo, devi chiamare la finestra 'Avvia il programma' con la combinazione Win + R e inserire 'iexplore.exe' (senza virgolette) nella finestra e se il tuo browser è aperto, puoi avviare Internet Explorer con il chiavi.

Ad esempio, avviamo il browser senza componenti aggiuntivi, per questo utilizziamo la chiave -extoff, ovvero dobbiamo inserire iexplore.exe -extoff.

Avvio del browser dalla riga di comando (console)

Inoltre, se lo desideri, puoi avviare il browser con i tasti dalla riga di comando, tuttavia, in questo caso, devi specificare il percorso completo del browser, un esempio di avvio di Internet Explorer dalla riga di comando con "-nohome" chiave:

"C:\Programmi\Internet Explorer\iexplore.exe" -nohome

Questa riga deve essere inserita nella riga di comando, puoi chiamarla usando la combinazione di tasti Win + R, quindi inserire cmd nella finestra "Avvia il programma".

Chiavi per avviare il browser Internet Explorer 8 (in Windows XP)

Elenchiamo le chiavi che possono, se necessario, semplificare il lavoro con Internet Explorer.

Iexplore.exe url, in questo caso verrà semplicemente aperto il browser con l'indirizzo specificato, esempio iexplore.exe /

- iexplore.exe -extoff avvierà il browser senza componenti aggiuntivi

- iexplore.exe -new questa opzione avvierà una nuova finestra di IE in un processo separato

- iexplore.exe -nohome con questa chiave, il browser si avvia senza pagine, il che è interessante, l'avvio è più veloce anche quando about:blank è specificato come home page

- iexplore.exe -nomerge questa chiave viene utilizzata per avviare una nuova sessione, ad esempio per essere in due account di social network contemporaneamente

- iexplore.exe -k consentirà di eseguire il browser a schermo intero (modalità kiosk)

- iexplore.exe -slf questa chiave viene utilizzata, a quanto ho capito, per forzare l'apertura della home page

- la chiave iexplore.exe -embedding avvierà l'oggetto browser IE senza eseguire il rendering visivo della pagina

- iexplore.exe -private avvia il browser in modalità privata, una chiave abbastanza pratica

Bene, questo è tutto, spero che questo materiale ti sia stato utile

Scegli una sezione Predisposto per lavorare su piattaforme di trading elettronico.

Possibili errori

Se viene visualizzata una delle finestre con un errore mentre si lavora sull'ETP:

"Errore! Impossibile caricare la libreria CAPICOM, probabilmente a causa di autorizzazioni insufficienti su questa macchina locale."

"Oggetto CAPICOM non installato"

“Sul tuo computer, gli strumenti per lavorare con EDS sono mancanti o configurati in modo errato. Contatta il fornitore del tuo certificato e il CIPF."

"Impossibile creare oggetti da Object Programming Server."

"Il tuo browser non dispone delle autorizzazioni per utilizzare gli oggetti ActiveX."

quindi è necessario seguire i passaggi seguenti.

Come configurare Internet Explorer

1. Assicurati di utilizzare Internet Explorer. Se la tua versione di Internet Explorer è inferiore a 10, devi eseguire la versione a 32 bit (a tale scopo, apri la cartella C:\Programmi (x86)\Internet Explorer ed esegui il file iexplore.exe).

Se stai utilizzando Windows 10, assicurati di non aprire il browser Microsoft Edge, che ha un'icona molto simile a Internet Explorer.

2. È necessario aggiungere indirizzi ETP ai siti attendibili.

- In Internet Explorer, "Strumenti" - "Opzioni Internet" ("Opzioni Internet"); vai alla scheda "Sicurezza";

- selezionare "Siti attendibili" ("Siti attendibili"); fare clic sul pulsante "Nodi" ("Siti");

- deseleziona la casella sotto "Tutti i siti in questa zona richiedono la verifica del server (https:)" (non tutti gli ETP funzionano su una connessione https:// sicura);

- nella riga "Aggiungi nodo successivo alla zona" inserire l'indirizzo ETP (tramite http e https);

- inserisci l'indirizzo del sito web, dopo la doppia barra // put *. e indirizzo del sito. L'indirizzo inserito deve assumere la forma "http://*.kontur.ru/";

- fare clic sui pulsanti Aggiungi e OK.

3. Per l'area "Siti attendibili", consentire l'utilizzo dei controlli Active-X.

- in Internet Explorer "Strumenti" - "Opzioni Internet"; vai alla scheda "Sicurezza"; seleziona "Nodi attendibili"; fare clic sul pulsante "Altro...";

- nella sezione "Controlli e plug-in Active-X", seleziona "Abilita" per tutti i parametri.

4. Scaricare e installare CAPICOM-KB931906-v2102 .

5. In IE 9 e versioni successive, possono verificarsi errori che possono essere risolti utilizzando la modalità di compatibilità (Vai a Opzioni Internet - Strumenti / Opzioni di visualizzazione compatibilità / aggiungi l'indirizzo del sito).

Nota: queste sono le impostazioni generali per tutti gli ETP. Su alcuni siti è necessario installare componenti aggiuntivi (ad esempio il Plug-in del browser CryptoPro ES) necessari per il corretto funzionamento del sito.

Se il tuo browser è lento, non è necessariamente colpa di una cattiva connessione Internet. Anche barre degli strumenti di terze parti, alcuni componenti aggiuntivi, cookie o impostazioni non ottimali possono interferire con le prestazioni elevate del browser.

Di seguito sono riportati alcuni semplici passaggi che puoi eseguire per ottimizzare l'esperienza del browser Internet Explorer:

Altre idee che potrebbero essere utili:

Rimozione delle barre degli strumenti

Molte barre degli strumenti che vengono scaricate e incorporate nel browser non solo ne influiscono sull'aspetto, ma rallentano anche il movimento del traffico Internet.

La barra degli strumenti del browser è un componente aggiuntivo (estensione) aggiunto alla sua interfaccia. Mentre alcuni componenti aggiuntivi del browser possono migliorare la tua esperienza online e possono essere molto utili, altri hanno conseguenze negative. Possono facilmente impostarsi come "predefiniti" in bundle con applicazioni gratuite ampiamente disponibili e talvolta interferiscono o entrano in conflitto con altri software sul computer.

Ogni barra degli strumenti ha le sue funzionalità specializzate, come funzionalità di ricerca, emoticon, lettore musicale, ecc., quindi richiedono risorse aggiuntive per l'esecuzione.

Per rimuovere alcune delle barre degli strumenti, sarà necessario aprire l'elenco dei programmi installati (in Windows 7, fare clic su Inizio(Inizio) > Pannello di controllo(Pannello di controllo) e nella sezione Programmi(Programmi) fare clic Disinstallazione di un programma("Disinstalla un programma") - disinstalla i programmi che non usi mai).

Fare clic con il pulsante destro del mouse su ciascuna barra degli strumenti nell'elenco che si desidera rimuovere e selezionare Eliminare(Disinstalla). Dopo aver completato questo processo, le barre degli strumenti verranno completamente rimosse.

Disabilita le barre degli strumenti e i componenti aggiuntivi direttamente nel browser

2. Fare clic sul pulsante Servizio(a forma di ingranaggio) nella parte in alto a destra della finestra, quindi seleziona Personalizza i componenti aggiuntivi(Gestisci componenti aggiuntivi).

3. Sotto l'iscrizione Schermo(Mostra) seleziona Tutti i componenti aggiuntivi("Tutti i componenti aggiuntivi").

4. Seleziona ogni componente aggiuntivo che desideri disabilitare e fai clic disattivare(Disattivare).

5. Quando hai finito, chiudi la finestra e riavvia il browser.

Eliminazione dei cookie e svuotamento della cache del browser

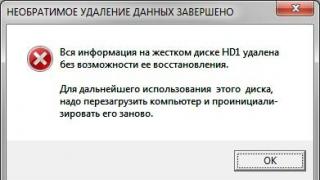

Poche persone si ricordano di farlo e alla fine il disco rigido viene sopraffatto da una grande quantità di dati salvati dal browser per anni.

Per svuotare la cache del browser:

1. Aprire Internet Explorer.

2. Fare clic sul pulsante Servizio(Strumenti) , passa il mouse sopra l'elemento Sicurezza(Sicurezza) e selezionare Cancellare la cronologia del browser(Cancellare la cronologia del browser). Se non desideri eliminare cookie e file dai siti Web presenti nell'elenco dei preferiti, seleziona la casella Salva i tuoi siti Web preferiti(Conserva i dati del sito Web Preferiti).

3. Seleziona le caselle accanto ai tipi di dati che desideri eliminare.

4. Fare clic Eliminare(Eliminare).

Ripristina le impostazioni del browser

A volte, quando installi un programma, può modificare le impostazioni del browser a tua insaputa. Potresti notare che il tuo browser si comporta in modo strano.

Se Internet Explorer smette di rispondere ai comandi o funziona in generale, se si verificano messaggi di errore relativi alla chiusura di Internet Explorer o se si verificano rallentamenti, è possibile ripristinare le impostazioni di Internet Explorer. Per fare ciò, segui i passaggi seguenti.

1. Avvia Internet Explorer.

2. Fare clic sul pulsante Servizio(Strumenti), quindi selezionare Proprietà del browser(Opzioni Internet).

3. Nella finestra Proprietà del browser(Opzioni Internet) fare clic sulla scheda Inoltre(Avanzate).

4. Fare clic Ripristina(Ripristina).

5. In dialogo RipristinaparametriimpostazioniInternet Explorer clic Ripristina

Selezionare la casella Elimina le impostazioni personali(Elimina impostazioni personali) solo se desideri eliminare la cronologia di navigazione, le impostazioni dei servizi di ricerca, gli acceleratori, le home page, la protezione del monitoraggio e i dati del filtro ActiveX lungo il percorso. Selezionando questa casella, stai essenzialmente avviando l'ultima versione di Internet Explorer.

6. Quando Internet Explorer ha terminato il passaggio alle impostazioni predefinite, fare clic su chiudere(Chiudi), e poi OK.

7. Chiudere Internet Explorer e riavviarlo.

Installazione di una nuova versione di Internet Explorer

L'aggiornamento all'ultima versione di Internet Explorer renderà l'accesso a Internet più veloce. Inoltre, il tuo computer sarà più sicuro ed è molto probabile che i problemi che hai riscontrato con il vecchio browser scompaiano.

Utilizzando la tabella seguente, puoi scoprire quale ultima versione di Internet Explorer puoi utilizzare in relazione al sistema operativo in uso:

Per ottenere l'ultima versione di Internet Explorer, segui questo link.

Passaggio a un altro browser

Esistono molti browser Internet, ciascuno leggermente diverso dagli altri. Alcuni browser hanno molte funzionalità, altri sono abbastanza semplici in questo senso. Alcuni funzionano un po' meglio di altri. Ma tutti i browser Internet fanno sostanzialmente la stessa cosa: ci permettono di navigare sui siti web.

I browser più diffusi sono Google Chrome, Mozilla Firefox, Internet Explorer, Safari e Opera. Esistono anche altri browser meno popolari come RockMelt, Avant Browser, Maxthon, Deepnet Explorer, Flock, SeaMonkey, AOL Explorer, ecc.

Il passaggio da un browser all'altro è nella maggior parte dei casi il modo più rapido e semplice per risolvere molti dei problemi che dobbiamo affrontare. Se il browser è sovraccarico di barre degli strumenti e plug-in, se non apre alcuni siti Web o se impiega troppo tempo a caricare il contenuto, puoi provare a installarne un altro e vedere se funziona meglio.

Per installare un nuovo browser Internet, dovrai utilizzare quello che hai già per trovarne un altro e scaricarne un altro. Basta utilizzare un motore di ricerca come Google o Bing per trovare il browser che si desidera installare e fare clic sul collegamento per il download.

Ecco le pagine del nostro sito web dei browser più diffusi utilizzabili al posto di Internet Explorer:

Puoi anche trovare questa guida su come ottimizzare la velocità e le prestazioni del web quando utilizzi Chrome e Firefox.

Secondo i materiali del portale Internet. Traduzione in russo: Alexander Ryabov

Lo scopo principale di un browser è visualizzare le pagine Web. Anche un piccolo programma che richiede solo poche decine di kilobyte può far fronte a questo compito. I primi browser erano così. Tuttavia, durante la feroce concorrenza che è esplosa tra i principali programmi Netscape Navigator e Microsoft Internet Explorer, entrambi i programmi hanno acquisito una serie di funzionalità aggiuntive personalizzabili. In particolare, Internet Explorer, emergendo dalla mischia come vincitore, è diventato un enorme pacchetto software che consente di adattare il programma alle esigenze individuali dell'utente più di parte. In questo articolo, esamineremo la maggior parte delle impostazioni presenti nella sesta versione di Internet Explorer. Queste impostazioni consentono di modificare l'interfaccia del programma, aggiungere i pannelli e i pulsanti necessari, modificare le impostazioni di visualizzazione per le pagine richieste. L'articolo illustra come personalizzare varie modalità di visualizzazione, incluso come disattivare la visualizzazione della grafica, modificare la dimensione del carattere, cambiare il colore e la codifica del testo delle pagine visualizzate. Da questo articolo imparerai anche come impostare la necessaria modalità di privacy e sicurezza, come operare con i certificati, come scegliere la dimensione della cartella per archiviare i file temporanei di Internet, determinare la connessione a un particolare server proxy e molto altro Di Più.

Personalizzazione della barra degli strumenti

Prima di tutto, veniamo al punto Visualizzazione menu di controllo che fornisce l'accesso alle impostazioni più comunemente utilizzate.

Sul menu Visualizzazione puoi aggiungere e rimuovere pannelli a tuo piacimento (fig. 1).

Per aggiungere o rimuovere pulsanti sulle barre degli strumenti standard, modificarne le dimensioni e l'ordine, eseguire il comando Barre degli strumenti à collocamento, di conseguenza comparirà un pannello (Fig. 2), su cui è possibile modificare le icone.

Sul menu Visualizzazione puoi anche personalizzare diversi pannelli del browser: Cerca, Preferiti, ecc. (Fig. 3).

In genere, gli sviluppatori di siti Web determinano la dimensione e lo stile dei caratteri nella pagina. Tuttavia, queste impostazioni potrebbero non essere ottimali per te. È possibile impostare la propria modalità di visualizzazione del testo nelle impostazioni del browser. Per fare questo, il menu Visualizzazione puntare il cursore del mouse su Dimensione del font e selezionare la misura desiderata (Fig. 4).

Probabilmente ti sei imbattuto in una situazione in cui invece del testo della pagina, il browser emette una serie di sequenze di caratteri illeggibili. In questo caso, dovresti controllare se il tuo browser ha scelto la codifica corretta per questa pagina. Le codifiche cirilliche (KOI8-R) e cirilliche (Windows) sono spesso confuse.

La maggior parte delle pagine Web contiene informazioni che consentono al browser di impostare la codifica della lingua richiesta.

Se la pagina Web non contiene queste informazioni e Internet Explorer è impostato per la selezione automatica, la codifica verrà selezionata automaticamente.

Per abilitare la funzione di selezione automatica della codifica, è necessario nel menu Visualizzazione Browser Internet Explorer (Fig. 5) spuntare la casella Auto selezione.

Se la selezione automatica non riesce a determinare la codifica della lingua corretta, ma sai quale codifica è necessaria in un caso particolare, puoi selezionarla manualmente usando il comando Inoltre.

Scheda Generale

e tab Generale(Fig. 6) è possibile definire la cosiddetta “Home Page”, ovvero la pagina da cui inizierete la navigazione delle risorse Web.

File temporanei di Internet

Come sai, per velocizzare la visualizzazione delle pagine che hai già visitato, queste vengono memorizzate nella cache sul disco rigido del tuo computer e archiviate nella cartella File temporanei Internet per un certo tempo. Questa disposizione di archiviazione velocizza la visualizzazione delle pagine Web visitate di frequente perché il browser può aprirle dal disco rigido invece di richiederle nuovamente da Internet.

Per vedere quali risorse sono disponibili direttamente dal tuo computer, apri la cartella Preferiti, eseguire il comando Archivia e lavora offline e fai attenzione al tuo pannello Preferiti. I nomi dei siti che non sono disponibili offline diventeranno grigi e quelli le cui informazioni sono memorizzate nella cache del disco rigido verranno evidenziati in nero (Figura 7).

Ovviamente, più spazio fornisci sul tuo computer per le pagine memorizzate nella cache, più è probabile che le informazioni appena richieste vengano archiviate sul tuo disco. Per aumentare la cache di Internet, vai alla scheda Generale alla sezione File temporanei di Internet e selezionare l'elemento Opzioni, a seguito del quale apparirà il pannello omonimo (Fig. 8), in cui è possibile configurare la dimensione massima consentita della cartella per la memorizzazione di file Internet temporanei.

Aumentare la quantità di spazio riservato alla cartella che memorizza i file temporanei può aumentare le possibilità che le pagine Web visualizzate in precedenza vengano memorizzate nella cache del computer, ma ovviamente ciò riduce la quantità di spazio libero su disco.

Nella schermata successiva della procedura guidata (Fig. 10), è possibile impostare la modalità con cui avverrà l'iscrizione anche a quelle pagine che saranno referenziate dalle pagine di base. E puoi impostare la profondità dei collegamenti.

Successivamente, ti verrà chiesto di scegliere un metodo di sincronizzazione delle pagine (Fig. 11). Sono disponibili due opzioni: tramite il comando "sincronizza" o utilizzando una nuova pianificazione.

Se si seleziona la modalità "nuova pianificazione", la procedura guidata richiede di definire la frequenza di sincronizzazione e di specificare l'ora di sincronizzazione (ad esempio, ogni giorno alle 23:00).

Scheda sulla privacy

Internet Explorer garantisce la privacy dell'utente e la sicurezza delle sue informazioni di identificazione personale.

Le funzionalità per la privacy di Internet Explorer includono:

- impostazioni di sicurezza che determinano come vengono gestiti i cookie;

- avvisi sulla privacy per informarti che il sito Web che stai aprendo non corrisponde alle tue impostazioni sulla privacy;

- la possibilità di visualizzare l'informativa sulla privacy del sito Web P3P (il formato di protezione dei dati personali dell'utente è il progetto Platform for Privacy Preferences, P3P.

Grazie al supporto di RZR, i server che raccolgono informazioni sui visitatori (principalmente negozi online) e ignorano questo formato potrebbero essere bloccati.

La categoria delle informazioni riservate protette da P3P comprende i dati personali dell'utente: il suo vero nome, indirizzo e-mail, ecc. Le informazioni protette sono anche informazioni sulle risorse visitate della Rete, registrate nei cookie.

Per garantire la compatibilità con il protocollo P3P, una risorsa Web deve descrivere la propria politica sulla privacy, ovvero determinare quali informazioni sugli utenti acquisisce, come le archivia e quali cookie crea. Questa descrizione è formalizzata secondo la specifica P3P e inserita nella directory principale del sito. Internet Explorer legge questo file e ottiene le informazioni necessarie.

I principali canali di fuga di informazioni riservate sono i siti terzi (detti anche siti di terze parti), ovvero i siti a cui l'utente si rivolge parallelamente al sito che viene visualizzato. Un sito Web di terze parti è qualsiasi sito Web che non viene visualizzato in una finestra del browser. Il sito Web che stai navigando potrebbe contenere contenuti di siti Web di terze parti, che a loro volta potrebbero utilizzare cookie.

Internet Explorer 6.0 è impostato di default per bloccare i cookie provenienti da siti di terze parti che:

- incompatibili con P3P, ovvero non hanno dichiarato la propria privacy policy;

- richiedere informazioni personali senza il consenso espresso dell'utente;

- richiedere informazioni personali senza il consenso implicito dell'utente.

Per modificare le tue impostazioni sulla privacy, su Riservatezza spostare il cursore verso l'alto per aumentare il livello di protezione e verso il basso per impostare un livello di protezione inferiore (Fig. 14). La descrizione delle modalità personalizzabili è riportata nella tabella.

Si precisa che la modifica della modalità privacy non pregiudica i cookie già memorizzati sul computer.

Cliccando sul pulsante Inoltre sul pannello (fig. 14), si accede al pannello dove è possibile definire ulteriori impostazioni sulla privacy: scavalcare il trattamento automatico dei cookie e determinare la modalità di accettazione dei cookie di prima parte e di terze parti (fig. 15).

Scheda Sicurezza

Internet Explorer suddivide Internet in zone con diversi livelli di sicurezza, consentendo di assegnare il livello di protezione richiesto a ciascun sito Web.

Intranet locale (zona locale)

In genere, questa zona contiene tutti gli indirizzi che non richiedono l'accesso a un server proxy. L'area Intranet locale è impostata su sicurezza media per impostazione predefinita. Pertanto, Internet Explorer consentirà ai cookie dei siti Web in questa zona di essere archiviati sul computer e letti dai siti Web su cui sono stati creati.

Le impostazioni sulla privacy di Internet Explorer consentono di impostare la modalità di gestione dei cookie in base al sito Web o al sito Web.

Nodi affidabili

L'area Siti attendibili è impostata su Basso per impostazione predefinita. Internet Explorer consentirà ai cookie dei siti Web in questa zona di essere archiviati sul computer dell'utente e letti dai siti Web che li hanno creati.

Nodi limitati

Questa zona è impostata su Alta per impostazione predefinita. Internet Explorer bloccherà tutti i cookie dai siti Web in questa zona.

Scheda Contenuto

Limitazione di accesso

Se utilizzi un computer a casa e hai paura che i tuoi figli possano visualizzare quelle pagine a cui vorresti limitare l'accesso, puoi ricorrere alle impostazioni che si trovano nella scheda Contenuto sul pannello Opzioni Internet(Fig. 19).

Puoi limitare l'accesso a gruppi tematici di siti o impostare un divieto assoluto di accesso a siti specifici.

È abbastanza difficile proteggere un bambino dal visitare tutti i siti di un determinato argomento, ma se si dispone di informazioni su siti specifici a cui si desidera bloccare l'accesso, è naturalmente molto più facile farlo. Ad esempio, nella scheda Nodi consentitiè possibile specificare un elenco di siti vietati alla visualizzazione (Fig. 20).

Problema di autenticazione

L'autenticazione è la base della sicurezza della comunicazione. Gli utenti devono essere in grado di dimostrare di essere esattamente chi dicono di essere, e allo stesso tempo devono essere sicuri che i loro corrispondenti, a loro volta, non impersonino qualcun altro. Questo è più difficile da fare online che nella vita reale, principalmente perché di solito non possiamo incontrarci faccia a faccia con un partner che fornisce questo o quel servizio di rete. Tuttavia, anche quando vedi il tuo partner, il problema dell'identificazione non scompare: ecco perché ci sono passaporti, patenti, ecc. Per autenticare i partner sulla rete, è necessario disporre dei certificati appropriati. Prima di parlare delle impostazioni, ricordiamo lo scopo dei certificati.

Certificati

Un certificato è un documento che verifica l'identità del proprietario o la sicurezza di un sito Web. È un insieme di dati che consente di identificare il corrispondente. I certificati vengono utilizzati per proteggere le identità personali su Internet e per proteggere il computer da software non sicuro.

Un'organizzazione con uno stato di attendibilità elevato può emettere certificati che consentono di associare la chiave pubblica all'identità del suo proprietario. Tale organizzazione è chiamata autorità di certificazione (CA) o autorità di certificazione.

Internet Explorer utilizza due tipi di certificati: certificati personali e certificati di siti Web.

Un certificato personale viene utilizzato per verificare l'identità di un utente che visita un sito Web che richiede un certificato. Il certificato di un sito Web ne certifica l'autenticità a quei client che vi accedono per il servizio.

Un certificato che attesti l'"identità" di un sito Web è necessario, ad esempio, quando si inviano informazioni riservate tramite Internet a un sito Web o quando si scarica software da un sito Web.

L'autenticazione si basa sulla crittografia a chiave pubblica. Il certificato associa un identificatore a una chiave pubblica. La chiave privata corrispondente è nota solo al proprietario del certificato, che la utilizza per firmare o decrittografare digitalmente i dati crittografati con la chiave pubblica corrispondente.

La firma digitale specificata nel certificato è un'identificazione elettronica dell'utente, che informa il destinatario che queste informazioni provengono effettivamente da un determinato corrispondente e non sono state modificate in fase di consegna. Quando un utente accede a un sito Web protetto, quest'ultimo invierà automaticamente il proprio certificato all'utente. Di conseguenza, l'utente riceverà una notifica che la connessione è sicura e che i dati trasmessi dall'utente non saranno disponibili a terzi (Fig. 21), e quando richiederà informazioni più dettagliate dal browser IE, fornirà spiegazioni sulle modalità di visita del sito protetto (Fig. 22) .

Per poter inviare messaggi crittografati o con firma digitale, l'utente deve ottenere un certificato personale e configurare Internet Explorer per utilizzarlo.

Verifica del certificato del sito Web durante il download del software

Ci possono essere diverse situazioni in cui è importante per te sapere che il server con cui stai per scambiare dati appartiene esattamente all'azienda a cui si considera. Facciamo un esempio comune: acquistare o scaricare software gratuito da Internet.

Quando acquisti un software in scatola da un negozio fisico (non elettronico), ricevi una scatola sigillata del prodotto, così puoi rintracciare il pacchetto per danni e, nella maggior parte dei casi, non avere dubbi su chi ha realizzato il prodotto software. Un'altra cosa è quando scarichi un prodotto dalla rete. In questo caso, non sai se il fornitore di questo software è esattamente chi afferma di essere e il software scaricato non contiene virus, è completo, affidabile, ecc.

Questo problema può essere risolto introducendo un codice di autenticazione (Authenticode) nel prodotto distribuito. Questa tecnologia consente agli sviluppatori di software di includere informazioni sullo sviluppatore in programmi distribuiti tramite l'uso di una firma digitale. Quando gli utenti scaricano un software firmato con un codice di autenticazione e certificato da un'autorità di certificazione, possono essere certi di ricevere il software dall'azienda che lo ha firmato e che il software non è stato modificato dopo la firma.

Tale sistema è la base per proteggere i diritti dei consumatori, ad esempio in caso di virus nel codice. Sulla base dell'autenticazione del codice, gli utenti possono ricevere in sicurezza controlli ActiveX firmati, applet Java firmate e altre applicazioni.

Gli sviluppatori di software sono anche interessati all'autenticazione di un prodotto distribuito sul Web, poiché ciò rende più difficile la contraffazione del loro software.

Qualsiasi azienda che desideri distribuire software o contenuti su Internet ha bisogno di un tale sistema.

I programmi client Microsoft come Internet Explorer, Exchange, Outlook, Outlook Express sono dotati di sistemi di sicurezza che includono già un sistema per l'autenticazione del codice del programma scaricato sul Web. Ciò è necessario principalmente perché i sistemi di cui sopra sono progettati per il rifornimento dal Web. In base al modello del componente, elementi come ActiveX o applet Java possono essere scaricati sul computer durante la navigazione in un sito Web. Quando un utente accede a una pagina Web che deve riprodurre un'animazione o un suono, il codice viene spesso scaricato sul computer client per implementare la funzione desiderata. In questo caso, l'utente corre il rischio di scaricare un virus o altro codice non sicuro. Al fine di proteggere l'utente, esiste un sistema di applicazioni firmate.

Se un utente delle applicazioni client di cui sopra incontra un componente non firmato, si verificherà quanto segue:

- se il sistema di sicurezza dell'applicazione è impostato in modalità "Sicurezza alta", l'applicazione client rifiuterà di scaricare il codice;

- se il sistema di sicurezza dell'applicazione è impostato in modalità "Sicurezza media", l'applicazione client emetterà un avviso (Fig. 23);

- se, al contrario, l'utente incontra un'applet firmata, il programma client emetterà un messaggio diverso (Fig. 24).

Dopo aver ricevuto la conferma dell'autenticità del software scaricato, l'utente comprende che, in primo luogo, il software che sta per scaricare appartiene davvero all'editore e, in secondo luogo, sa che l'autenticazione è fornita da tale o tale centro e sa dove ottenere ulteriori informazioni per l'autenticazione dell'ordine. In questa sessione, gli utenti possono fidarsi dell'ulteriore procedura di download. Gli utenti possono anche scegliere "Fidati sempre dei download di questo editore" per accelerare il processo di verifica in futuro.

Gli utenti possono sempre ottenere ulteriori informazioni sul certificato (Fig. 25).

Installazione dei certificati dell'editore

Gli emittenti di certificati creano certificati speciali, cosiddetti root, per se stessi, confermando l'autenticità delle loro chiavi private. Ogni tipo specifico di certificato ha il proprio certificato radice: uno per i certificati di posta elettronica, un altro per i certificati personali completi e un terzo per i server. Di solito i browser vengono rilasciati con una serie di tali certificati.

Se, durante la navigazione in Internet, incontri un server con un certificato emesso da un emittente sconosciuto, ti verrà chiesto di accettare quel certificato e, se contiene un certificato radice dello stesso emittente, ti verrà offerta la possibilità di installarlo certificato e assegnare azioni ai server con certificati emessi da questo editore.

L'uso dei certificati digitali può garantire la sicurezza delle tue transazioni su Internet, in quanto consente di associare l'identità del titolare del certificato a una coppia di chiavi (pubblica e privata).

Ottenere un certificato personale

Finora abbiamo parlato della necessità che i server dimostrino la loro autenticità. Tuttavia, in alcuni casi, i server richiedono la conferma dell'identità del client. Pertanto, ora parleremo di certificati personali. Esistono diverse categorie di affidabilità dei certificati emessi da autorità di certificazione indipendenti.

I certificati personali vengono utilizzati per verificare l'identità dell'utente come richiesto da alcuni siti che forniscono un particolare servizio. I certificati sono emessi dagli stessi emittenti di certificati, ovvero una terza parte fidata sia dall'utente che dall'operatore del servizio.

Per ottenere un certificato, devi registrarti presso l'emittente del certificato di tua scelta.

Di solito, per ottenere un certificato, è necessario fornire all'emittente dei certificati per posta e, talvolta, personalmente, determinati documenti, quindi pagare il certificato.

La procedura per ottenere un certificato è la seguente: si accede al server Web dell'emittente del certificato, si compilano i dati necessari per ottenere uno specifico certificato e si seleziona la lunghezza della chiave privata (preferibilmente almeno 1024 bit). Prima di inviare il modulo, il tuo browser genererà una coppia di chiavi pubblica (pubblica) e privata (privata) e le memorizzerà in un database protetto da password. La chiave privata è nota solo a te - non dovrebbe essere nota a nessun altro, inclusa l'autorità di certificazione. La chiave pubblica viene invece inviata insieme agli altri dati inseriti all'autorità di certificazione per essere inclusi nel certificato. È impossibile determinare la sua coppia - la chiave privata - dalla chiave pubblica.

Dopo l'emissione del certificato, l'autorità di certificazione in genere ti invierà un certificato o fornirà un URL da cui puoi scaricarlo. Dopo aver scaricato il certificato dall'emittente del certificato, il browser avvia automaticamente la procedura di installazione.

Installazione e rimozione di certificati

Internet Explorer ha un gestore di certificati: Gestione certificati di Internet Explorer (Fig. 26).

Consente di installare e rimuovere certificati client e certificati di autorità di certificazione, o, come vengono anche chiamati, CA (dall'English Center Authority). Molte CA dispongono già di certificati radice preinstallati in Internet Explorer. È possibile scegliere uno qualsiasi di questi certificati preinstallati per l'autenticazione del codice, la marcatura temporale dei documenti, la posta protetta e altro ancora. Per installare o rimuovere i certificati, vai alla scheda Contenuto. seleziona un oggetto Certificati, quindi la scheda corrispondente. Sono disponibili le seguenti schede: Personale, Altri utenti, CA intermedie, CA radice attendibili, ecc.

Certificati di categoria Personale dispongono di chiavi private corrispondenti. Le informazioni firmate con certificati personali sono identificate dalla chiave privata dell'utente. Per impostazione predefinita, Internet Explorer inserisce nella categoria tutti i certificati che identificano un utente (utilizzando una chiave privata). Personale.

Nella scheda Autorità di certificazione Fidata di solito i certificati di root sono già preinstallati, che puoi visualizzare e ottenere tutte le informazioni su di essi: da chi sono stati emessi, il loro periodo di validità, ecc. (Fig. 27).

Cliccando su uno dei certificati è possibile ottenere ulteriori informazioni a riguardo, tra cui la composizione e il percorso di certificazione (Fig. 28).

Configurazione di un server proxy in Internet Explorer

Come sai, i browser moderni, come Internet Explorer e Netscape Navigator, hanno impostazioni della cache interna che ti consentono di determinare la quantità di spazio su disco sulla tua macchina che verrà utilizzata per memorizzare nella cache i documenti che hai già visualizzato. Il browser aggiorna periodicamente i documenti nella cache per mantenerli aggiornati. Tuttavia, la quantità di cache su un PC è generalmente piccola, perché gli utenti di PC raramente allocano più di un gigabyte di spazio su disco per la memorizzazione nella cache, quindi la quantità di documenti archiviati è piccola. È difficile allocare una grande quantità di memoria su un computer locale, ma questo può essere fatto sul server proxy del provider, un computer che esegue un programma speciale che memorizza nella cache i dati richiesti da tutti i client di questo provider. I grandi fornitori possono allocare decine e persino centinaia di gigabyte ai propri clienti. Alcuni utenti temono, tuttavia, che otterranno documenti non aggiornati utilizzando i documenti memorizzati nella cache da un server proxy, ma esiste una tecnologia per evitarlo.

Esistono numerosi criteri in base ai quali viene presa una decisione sulla memorizzazione nella cache su un server proxy. Ad esempio, se un oggetto è contrassegnato come riservato, non verrà memorizzato nella cache. Allo stesso modo, esistono criteri in base ai quali viene presa una decisione sulla possibilità di inviare un documento memorizzato nella cache a una richiesta del cliente. Ad esempio, se un documento è scaduto, il server non lo invierà al client, ma richiederà un nuovo documento. In questo modo vengono forniti immediatamente documenti nuovi (con date di scadenza non scadute) e se il server proxy ha dubbi che il documento sia aggiornato, può chiedere al server Web se il documento è stato modificato. È possibile che il documento scaduto non sia realmente scaduto perché non è stato aggiornato, nel qual caso il server Web risponderà al server proxy che il documento non è ancora "corrotto" e può essere notificato su richiesta del cliente. In altre parole, ci sono tutte le ragioni per utilizzare un server proxy.

Per configurare la connessione tramite un server proxy, vai alla scheda Connessioni sul pannello Opzioni Internet(Fig. 32) e al posto del paragrafo Non usare mai(che probabilmente avevi configurato se non lavoravi tramite un server proxy) seleziona la voce Utilizzare sempre la connessione predefinita.

Quindi fare riferimento al paragrafo Collocamento, che porterà alla comparsa del pannello mostrato in Fig. 32.

Selezionare la casella Utilizzare un server proxy per questa connessione e inserisci l'indirizzo e la porta del server proxy: questi indirizzi dovrebbero essere ottenuti dal tuo ISP. Uso i servizi di Zenon e nel mio caso è proxy.aha.ru. Quindi, vai a Inoltre(Fig. 33) e indicare Un server proxy per tutti i protocolli.

Va notato che il lavoro tramite un server proxy non è sempre ottimale. L'esempio più ovvio è che se si dispone di un accesso più rapido a un determinato server Web rispetto a un server proxy, non ha senso accedere tramite un server proxy. Oppure, ad esempio, se stai eseguendo il debug di applet Java su alcuni server e devi controllare costantemente il funzionamento del tuo software, ovviamente non sarai soddisfatto di scaricare una versione precedente dell'applet. Sul pannello mostrato in Fig. 33 Inoltre, riprodurre video, di conseguenza, le pagine verranno caricate più velocemente.

Dopo aver rimosso la visualizzazione delle immagini e caricato la pagina, questa verrà visualizzata in forma "troncata", come mostrato in Fig. 37. Le icone sostituiranno le immagini. Facendo clic con il pulsante destro del mouse su tale icona, è possibile richiamare il menu contestuale e visualizzare l'immagine richiesta.

ComputerPress 11 "2002