Qualsiasi utente di Internet più o meno esperto si è imbattuto in 2FA. Ma pochi capiscono come funziona l'autenticazione a due fattori. Per ottenere il massimo da questo potente strumento di protezione dei dati, vale la pena saperne di più.

Il primo fattore è una password permanente

L'autenticazione a due fattori inizia con una password semplice e familiare dalla registrazione su qualsiasi sito. Di solito viene scelto dall'utente stesso durante la creazione del proprio account. Di per sé, una password riutilizzabile non è molto complessa e può fornire solo un livello base elementare di protezione dell'account. Nell'autenticazione a due fattori, funge da primo fattore, la prima "chiave" che sblocca l'account.

Tuttavia, una password riutilizzabile, soprattutto se scelta con saggezza, è una parte importante del processo di autenticazione a due fattori, in quanto è un fattore di conoscenza. I codici PIN possono anche essere attribuiti alla categoria dei fattori di conoscenza.

Cosa segue dopo aver inserito una password? Potrebbero esserci diverse opzioni qui.

Tre fattori di autenticazione: ciò che sappiamo; quello che abbiamo; quello che abbiamo.

Fattore numero due: possibili varietà

Due tipi di metodi di autenticazione possono essere utilizzati come secondo fattore dell'autenticazione a due fattori:

- Cosa abbiamo.

Identificatori hardware sotto forma di smart card, certificati con firma digitale, token che generano password monouso. Questi strumenti di autenticazione utente richiedono una connessione fisica e solitamente la conoscenza di un PIN. E sul computer da cui accedi, devi installare un software speciale per interagire con tale identificatore. Questo metodo sembra ad alcuni utenti poco conveniente, perché gli autenticatori di questo tipo devono essere costantemente portati con sé e monitorati per la loro sicurezza. Se la smart card o il token OTP viene rubato o smarrito, l'autenticazione del client diventa impossibile.

- Cosa abbiamo.

Questo gruppo include le caratteristiche biometriche integrali di una persona. Questi possono essere impronte digitali, modello retinico, contorni del viso, suono della voce. Gli identificatori di questo tipo non utilizzano metodi e mezzi crittografici. Molto spesso, l'autenticazione basata sulla biometria viene utilizzata per controllare l'accesso a locali o apparecchiature, ad esempio all'ingresso di imprese e organizzazioni.

Per l'utilizzo in condizioni di lontananza del controllato e del controllo (come accade su Internet), le password monouso ulteriormente protette da un codice PIN sono le più convenienti e affidabili. Una password temporanea va bene proprio perché è rilevante solo per una sessione. Anche se la password OTP viene intercettata dagli aggressori, sarà inutile quando si tenta di riutilizzarla.

Modi per generare password monouso

Per capire come funziona l'autenticazione a due fattori, è importante capire da dove "provengono" le password temporanee e come diventano note a un utente legittimo che entra nel sistema.

Esistono diversi modi per consegnare la password al destinatario:

- inviare per email;

- inviare SMS al telefono;

- rilasciare preventivamente un elenco di password per un singolo utilizzo di ciascuna di esse;

- generare sul posto utilizzando token software o hardware.

La stabilità di una password monouso si ottiene principalmente utilizzando algoritmi complessi per la sua generazione, che vengono costantemente migliorati. Nelle soluzioni offerte dall'azienda, tre sono le principali.

- HOTP - per evento. Il numero di procedure di autenticazione passate da un particolare utente e la chiave segreta nota a entrambe le parti vengono prese come base per la creazione di una OTP. Gli stessi valori vengono presi in considerazione durante l'autenticazione al server.

- TOTP - per tempo. Questo algoritmo di autenticazione genera una password dato un parametro temporale. Di solito non viene utilizzato un numero specifico, ma l'intervallo corrente con limiti predefiniti.

- OCRA è un sistema di richiesta-risposta. Questo algoritmo genera password monouso utilizzando un valore casuale ricevuto dal server come input. Può anche essere integrato con una funzione di firma dei dati, che aiuta a rafforzare la sicurezza della procedura di autenticazione. Questa funzione consente di includere parametri specifici della transazione corrente nei calcoli durante la creazione e la verifica di una password, inclusi non solo l'ora, ma anche il destinatario, la valuta, l'importo del trasferimento. Grazie alla sua elevata affidabilità, l'algoritmo OCRA è più adatto per l'uso nelle aree più critiche del sistema di trasmissione e archiviazione dei dati.

Come vengono generate le password monouso

Gli algoritmi HOTP e TOTP vengono utilizzati per l'autenticazione unidirezionale, ovvero il server autentica il client. Quando si utilizza OCRA, è possibile eseguire l'autenticazione bidirezionale reciproca dell'utente e del sito a cui accede. Questo punto è molto importante per eliminare la minaccia di spoofing dei dati e riempimento automatico, che sono particolarmente pericolosi nelle operazioni bancarie.

Vantaggi dell'autenticazione a due fattori

Il vantaggio principale dell'autenticazione a due fattori è il supporto reciproco di uno dei suoi fattori da parte di un altro. Nel caso in cui gli aggressori riescano a impossessarsi del login e della password permanente, l'impossibilità di inserire una password temporanea può impedire l'accesso non autorizzato all'account. Se il token OTP finisce nelle mani di truffatori, l'autenticazione non avverrà senza conoscere la password principale. Questo tipo di autenticazione è forte proprio in quanto gli svantaggi di un fattore possono essere compensati dai vantaggi di un altro. E questo è ciò che rende l'autenticazione a due fattori così praticabile e affidabile.

Attenzione. Le applicazioni sviluppate in Yandex richiedono una password monouso: anche le password dell'applicazione create correttamente non funzioneranno.

- Accedi con il codice QR

- Trasferimento di Yandex.Key

- Password principale

Accedi a un servizio o un'applicazione Yandex

Puoi inserire una password monouso in qualsiasi modulo di autorizzazione Yandex o applicazioni sviluppate da Yandex.

Nota.

La password monouso deve essere inserita in tempo mentre viene visualizzata nell'applicazione. Se rimane troppo poco tempo prima dell'aggiornamento, attendi la nuova password.

Per ottenere una password monouso, avvia Yandex.Key e inserisci il codice pin che hai impostato durante la configurazione dell'autenticazione a due fattori. L'applicazione inizierà a generare password ogni 30 secondi.

Yandex.Key non controlla il PIN che hai inserito e genera password monouso, anche se hai inserito il PIN in modo errato. In questo caso, anche le password create risultano errate e non sarà possibile accedere con esse. Per inserire il codice pin corretto, basta uscire dall'applicazione e riavviarla.

Caratteristiche delle password monouso:

Accedi con il codice QR

Alcuni servizi (ad esempio la home page di Yandex, Passport e Mail) consentono di accedere a Yandex semplicemente puntando la fotocamera sul codice QR. Allo stesso tempo, il tuo dispositivo mobile deve essere connesso a Internet in modo che Yandex.Key possa contattare il server di autorizzazione.

Fare clic sull'icona del codice QR nel browser.

Se non è presente tale icona nel modulo di accesso, è possibile accedere a questo servizio solo con una password. In questo caso, puoi accedere utilizzando il codice QR nel passaporto, quindi andare al servizio desiderato.

Inserisci il codice PIN in Yandex.Key e fai clic su Accedi tramite codice QR.

Punta la fotocamera del tuo dispositivo sul codice QR visualizzato nel browser.

Yandex.Key riconosce il codice QR e invia il tuo login e la password monouso a Yandex.Passport. Se superano il test, accederai automaticamente al tuo browser. Se la password trasmessa risulta essere errata (ad esempio, perché hai inserito il PIN in modo errato in Yandex.Key), il browser visualizzerà un messaggio standard su una password errata.

Accesso con un account Yandex a un'applicazione o sito Web di terze parti

Le applicazioni o i siti che richiedono l'accesso ai tuoi dati Yandex a volte richiedono l'inserimento di una password per accedere al tuo account. In tali casi, le password monouso non funzioneranno: è necessario creare una password dell'applicazione separata per ciascuna di tali applicazioni.

Attenzione. Solo le password monouso funzionano nelle applicazioni e nei servizi Yandex. Anche se crei una password per l'applicazione, ad esempio, per Yandex.Disk, non sarai in grado di accedere con essa.

Trasferimento di Yandex.Key

Puoi trasferire la generazione di password monouso su un altro dispositivo o configurare Yandex.Key su più dispositivi contemporaneamente. Per fare ciò, apri la pagina Controllo accessi e fai clic sul pulsante Sostituzione del dispositivo.

Diversi account in Yandex.Key

La stessa Yandex.Key può essere utilizzata per più account con password monouso. Per aggiungere un altro account all'app, durante l'impostazione delle password monouso nel passaggio 3, toccare l'icona nell'app. Inoltre, puoi aggiungere la generazione di password a Yandex.Key per altri servizi che supportano tale autenticazione a due fattori. Le istruzioni per i servizi più popolari sono fornite nella pagina sulla creazione di codici di verifica non Yandex.

Per scollegare un account da Yandex.Key, tocca e tieni premuto il ritratto corrispondente nell'app finché non appare una croce alla sua destra. Quando fai clic sulla croce, il collegamento del tuo account a Yandex.Key verrà rimosso.

Attenzione. Se elimini un account con password monouso abilitate, non sarai in grado di ottenere una password monouso per accedere a Yandex. In questo caso, sarà necessario ripristinare l'accesso.

Impronta digitale invece del PIN

Un'impronta digitale anziché un codice pin può essere utilizzata sui seguenti dispositivi:

smartphone con Android 6.0 e scanner di impronte digitali;

iPhone a partire dal modello 5s;

iPad a partire da Air 2.

Nota.

Su smartphone e tablet iOS, l'impronta digitale può essere bypassata inserendo il passcode del dispositivo. Per proteggerti da ciò, attiva la password principale o modifica la password con una più complessa: apri l'app Impostazioni e seleziona Touch ID e password .

Per utilizzare l'abilitazione della verifica dell'impronta digitale:

Password principale

Per proteggere ulteriormente le tue password monouso, crea una password principale: → Password principale .

Con una password principale, puoi:

assicurati che invece di un'impronta digitale, puoi inserire solo la password principale Yandex.Key e non il codice di blocco del dispositivo;

Copia di backup dei dati di Yandex.Key

Puoi eseguire il backup dei dati della chiave sul server Yandex in modo da poterli ripristinare se perdi il telefono o il tablet con l'applicazione. I dati di tutti gli account aggiunti alla chiave al momento della creazione della copia vengono copiati sul server. Non è possibile creare più di una copia di backup, ogni copia successiva dei dati per un numero di telefono specifico sostituisce quella precedente.

Per ottenere i dati da un backup, è necessario:

avere accesso al numero di telefono che hai specificato durante la creazione;

ricorda la password che hai impostato per crittografare il backup.

Attenzione. Il backup contiene solo gli accessi e i segreti necessari per generare password monouso. Il codice PIN che hai impostato quando hai abilitato le password monouso su Yandex deve essere ricordato.

Non è ancora possibile eliminare una copia di backup dal server Yandex. Verrà eliminato automaticamente se non lo utilizzi entro un anno dalla creazione.

Crea un backup

seleziona un oggetto Crea un backup nelle impostazioni dell'applicazione.

Immettere il numero di telefono a cui sarà collegato il backup (ad esempio, "380123456789") e fare clic su Avanti.

Yandex invierà un codice di conferma al numero di telefono inserito. Una volta ricevuto il codice, inseriscilo nell'app.

Crea una password per crittografare il backup dei tuoi dati. Questa password non può essere recuperata, quindi assicurati di non dimenticarla o perderla.

Immettere la password due volte e fare clic sul pulsante Fatto. Yandex.Key crittograferà il backup, lo invierà al server Yandex e ti avviserà a riguardo.

Ripristino da un backup

seleziona un oggetto Ripristinare dal backup nelle impostazioni dell'applicazione.

Inserisci il numero di telefono che hai utilizzato durante la creazione del backup (ad esempio, "380123456789") e fai clic sul pulsante Avanti.

Se viene trovata una copia di backup dei dati della chiave per il numero specificato, Yandex invierà un codice di conferma a questo numero di telefono. Una volta ricevuto il codice, inseriscilo nell'app.

Assicurati che la data e l'ora del backup, così come il nome del dispositivo, corrispondano al backup che desideri utilizzare. Quindi fare clic sul pulsante Ripristina.

Immettere la password impostata durante la creazione del backup. Se non lo ricordi, purtroppo, sarà impossibile decrittografare il backup.

Yandex.Key decrittograferà i dati di backup e ti avviserà che i dati sono stati ripristinati.

In che modo le password monouso dipendono dall'ora esatta

Quando si generano password monouso, Yandex.Key tiene conto dell'ora e del fuso orario correnti impostati sul dispositivo. Quando è disponibile una connessione Internet, la Chiave richiede anche l'ora esatta al server: se l'ora sul dispositivo è errata, l'applicazione la correggerà. Ma in alcune situazioni, anche dopo la modifica e con il codice PIN corretto, la password monouso sarà errata.

Se sei sicuro di aver inserito correttamente il codice PIN e la password, ma non riesci ad accedere:

Assicurati che il tuo dispositivo sia impostato sull'ora e sul fuso orario corretti. Quindi prova ad accedere con una nuova password monouso.

Collega il tuo dispositivo a Internet in modo che Yandex.Key possa ottenere l'ora esatta da solo. Quindi riavviare l'applicazione e provare a inserire una nuova password monouso.

Se il problema persiste, contatta l'assistenza utilizzando il modulo sottostante.

Lascia un feedback sull'autenticazione a due fattori

Per capire cos'è autenticazione a due fattori e come viene solitamente implementato, dovresti scoprire cos'è l'autenticazione in generale. Se non complichi, l'autenticazione è un processo in cui l'utente dimostra di essere esattamente chi si è presentato.

Ad esempio, quando accedi, inserisci il tuo nome utente e la tua password e quindi dimostri di conoscere la chiave segreta, il che significa che confermi di essere te stesso e non un estraneo. In questo caso conoscere la password è il cosiddetto “fattore di autenticazione”.

Ma la password può essere molto semplice e può essere facilmente rilevata da un utente malintenzionato, oppure può essere semplicemente su un pezzo di carta sotto la tastiera (il che, ovviamente, è sbagliato). L'inserimento di una password consentirà a un utente malintenzionato di dimostrare al sistema di conoscere la password e quindi di avere il diritto di utilizzare questo sistema.

Pertanto, al fine di proteggere il sistema da tali situazioni, è consuetudine utilizzare contemporaneamente due fattori di autenticazione: ad esempio una password e una smart card. In questo caso il secondo fattore di autenticazione sarà il possesso di una smart card. Il sistema controllerà la password e la smart card e, se tutto è corretto, ti farà entrare nel sistema.

Autenticazione a due fattori e firma digitale elettronica

Molto spesso, l'autenticazione a due fattori viene utilizzata per la firma elettronica. Una firma digitale sotto un documento è solitamente simile a una firma manoscritta su un documento cartaceo, quindi è molto importante che la tua firma elettronica non possa essere apposta da intrusi al posto tuo.

Molto spesso, per proteggere la tua firma elettronica, viene registrata (più precisamente, un certificato di firma elettronica) su un token. Gettone- Questo è un dispositivo speciale che viene spesso utilizzato per archiviare certificati di firma elettronica. La tua firma elettronica sul token è protetta da una password, quindi anche se viene rubata, gli aggressori non potranno utilizzarla. In questo caso il primo fattore di autenticazione sarà il possesso di un token, il secondo sarà la conoscenza della password per accedere alla firma elettronica del token.

Per archiviare i certificati di firma elettronica, consigliamo i seguenti modelli di token:

Autenticazione a due fattori per l'accesso

Le organizzazioni spesso archiviano dati molto sensibili sui propri computer, che possono essere un segreto commerciale, che, ovviamente, può essere ricercato da concorrenti e altri intrusi. E l'uso di password ordinarie non è sufficiente per garantire la sicurezza delle informazioni.

Per proteggere i dati sui computer dei propri dipendenti, vengono utilizzati due approcci all'autenticazione:

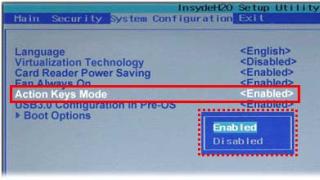

- proteggere il processo di accesso

Come parte di questo approccio, sul computer viene installato un prodotto software, che inizia a richiedere un token durante l'accesso e garantisce inoltre che il token sia sempre inserito. Se estrai il token, il computer si bloccherà immediatamente.

Questo metodo è utile quando i locali sono protetti e nessuno può rubare fisicamente il computer o il suo disco rigido.

- proteggere tutti i dati sul computer

C'è anche un modo per crittografare tutti i dati sul computer e richiedere all'utente di inserire una password e inserire un token al momento dell'avvio del computer. Se la password non è corretta o il token non è corretto, i dati semplicemente non verranno decifrati e, anche in caso di furto, un utente malintenzionato non sarà in grado di utilizzare le informazioni dal computer.

Utente. E non stiamo parlando solo dell'account, dei contatti e dei messaggi salvati, ma anche di documenti e file personali. Il massimo livello di protezione dei dati è garantito dall'autenticazione a due fattori di Apple, quando per accedere ai dati personali è necessario inserire due codici numerici speciali in fila.

Come funziona

La caratteristica principale del nuovo sistema di sicurezza di Apple è la garanzia che solo tu puoi entrare nel dispositivo, anche se la password è nota ad altri. Con la verifica in due passaggi, puoi accedere al tuo account solo da dispositivi iPhone, iPad o Mac affidabili. Allo stesso tempo, l'autenticazione a due fattori richiederà di inserire in sequenza due tipi di password: un codice di verifica normale e uno a sei cifre, che verrà automaticamente visualizzato su un gadget verificato.

Ad esempio, hai un laptop Mac e desideri accedere al tuo account sull'iPad appena acquistato. Per fare ciò, inserisci prima il tuo nome utente e password, quindi un codice di verifica che appare automaticamente sullo schermo del tuo laptop.

Successivamente, l'autenticazione a due fattori di Apple "ricorderà" il tuo dispositivo e aprirà l'accesso ai dati personali senza ulteriore verifica. Puoi anche rendere affidabile il browser di qualsiasi PC impostando questa opzione quando accedi per la prima volta al tuo account.

Dispositivi attendibili

Puoi creare un gadget affidabile solo da Apple. Inoltre, il sistema operativo installato su di esso deve essere almeno iOS 9 per dispositivi mobili e almeno OS X El Capitan per laptop e personal computer. L '"autenticazione a due fattori" lo spiega con il fatto che solo in questo caso Apple può garantire che il laptop che usi ti appartiene.

I codici di verifica a sei cifre possono essere inviati non solo a dispositivi attendibili, ma anche a numeri di dispositivi mobili. Allo stesso tempo, il metodo per confermare il numero e il gadget non è diverso. Vale anche la pena ricordare che in ogni caso, qualunque sia il modo in cui utilizzi il codice di verifica, l'autenticazione a due fattori richiederà di conoscere il tuo ID Apple. Imparalo a memoria, altrimenti rischi di non avere accesso al tuo account.

Nuovo grado di protezione

Ogni volta che accedi al tuo account utente, le informazioni sulla tua posizione vengono inviate ai dispositivi attendibili. Nei casi in cui corrisponda alla tua posizione attuale, puoi consentire l'inserimento premendo il pulsante che appare.

Se l'autenticazione a due fattori ti offre la possibilità di accedere su un altro dispositivo, sebbene la posizione del dispositivo non corrisponda alla tua al momento, dovresti disabilitare questa azione. Ciò indica l'accesso non autorizzato al tuo gadget e può anche fungere da segnale sulla posizione di un intruso che ha rubato il tuo telefono.

Disattivazione della protezione a due fattori

Si consiglia vivamente di non eseguire alcuna manipolazione con il dispositivo che possa disabilitare l'autenticazione a due fattori di Apple, questo ridurrà il grado di sicurezza del tuo gadget. Tuttavia, in alcuni casi semplicemente non è necessario. Ad esempio, usi costantemente sia un laptop che uno smartphone. In questo caso non è necessario confermare l'identità e, inoltre, la procedura è molto faticosa.

Esistono due modi per disabilitare l'autenticazione a due fattori di Apple. Nel primo caso, devi accedere al tuo account, selezionare il menu "Modifica" e selezionare l'opzione appropriata nella voce di menu "Sicurezza". Confermando la tua data di nascita e rispondendo alle domande di sicurezza, disattiverai la protezione a due fattori.

Disattivazione dell'autenticazione e-mail

Se scopri che il sistema di protezione in due passaggi è attivato sul tuo dispositivo a tua insaputa, puoi disabilitarlo da remoto utilizzando l'indirizzo email fornito al momento della registrazione o un indirizzo di backup. Come disabilitare l'autenticazione a due fattori tramite e-mail?

Per fare ciò, devi aprire la lettera che arriverà nella tua casella di posta subito dopo l'attivazione del sistema di protezione. Nella parte inferiore del messaggio vedrai l'ambita voce "Spegni ...". Fare clic su di esso una volta e verranno ripristinate le impostazioni precedenti per la protezione dei dati personali.

È necessario seguire il collegamento entro due settimane dalla ricezione del messaggio, altrimenti perderà validità. Ora non ti chiederai come disabilitare l'autenticazione a due fattori e conosci qualche altro segreto Apple.

Solo i pigri non decifrano le password. La recente massiccia perdita di account da Yahoo conferma solo il fatto che una password da sola, non importa quanto lunga o complessa possa essere, non è più sufficiente per una protezione affidabile. L'autenticazione a due fattori è ciò che promette di fornire tale protezione, aggiungendo un ulteriore livello di sicurezza.

In teoria, tutto sembra a posto e in pratica, in generale, funziona. L'autenticazione a due fattori rende davvero più difficile hackerare un account. Ora non è sufficiente che un utente malintenzionato attiri, rubi o decifra la password principale. Per accedere al tuo account, devi anche inserire un codice monouso, che ... Ma esattamente come si ottiene questo codice monouso è la cosa più interessante.

Ti sei imbattuto molte volte nell'autenticazione a due fattori, anche se non ne hai mai sentito parlare. Hai mai inserito un codice monouso che ti è stato inviato via SMS? Questo è tutto, un caso speciale di autenticazione a due fattori. Aiuta? Ad essere onesti, non molto bene: gli aggressori hanno già imparato come aggirare questo tipo di protezione.

Oggi esamineremo tutti i tipi di autenticazione a due fattori utilizzati per proteggere account Google, ID Apple e account Microsoft su piattaforme Android, iOS e Windows 10 Mobile.

Mela

L'autenticazione a due fattori è apparsa per la prima volta sui dispositivi Apple nel 2013. A quei tempi, convincere gli utenti della necessità di una protezione aggiuntiva non era facile. Apple non ci ha nemmeno provato: l'autenticazione a due fattori (soprannominata verifica in due passaggi o verifica in due passaggi) è stata utilizzata solo per proteggere da danni finanziari diretti. Ad esempio, è stato richiesto un codice monouso per effettuare un acquisto da un nuovo dispositivo, modificare una password e comunicare con il supporto su argomenti relativi a un account ID Apple.

Non è finita bene. Nell'agosto 2014, c'è stata una massiccia fuga di foto di celebrità. Gli hacker sono riusciti ad accedere agli account delle vittime e hanno scaricato le foto da iCloud. È scoppiato uno scandalo, a seguito del quale Apple ha frettolosamente ampliato il supporto per la verifica in due passaggi per l'accesso a backup e foto in iCloud. Allo stesso tempo, l'azienda ha continuato a lavorare su una nuova generazione di autenticazione a due fattori.

Verifica in due passaggi

Per fornire i codici, la verifica in due passaggi utilizza il meccanismo Trova il mio telefono, originariamente progettato per inviare notifiche push e bloccare i comandi in caso di smarrimento o furto del telefono. Il codice viene visualizzato nella parte superiore della schermata di blocco, quindi se un utente malintenzionato ottiene un dispositivo attendibile, sarà in grado di ottenere un codice monouso e utilizzarlo senza nemmeno conoscere la password del dispositivo. Tale meccanismo di consegna è francamente l'anello debole.

Inoltre, il codice può essere ricevuto sotto forma di SMS o chiamata vocale a un numero di telefono registrato. In questo modo non è più sicuro. La scheda SIM può essere rimossa da un iPhone ben protetto e inserita in qualsiasi altro dispositivo, quindi ricevere un codice su di essa. Infine, una carta SIM può essere clonata o prelevata da un operatore di telefonia mobile utilizzando una falsa procura: questo tipo di frode è ormai diventato semplicemente epidemico.

Se non hai accesso né a un iPhone fidato né a un numero di telefono fidato, per accedere al tuo account devi utilizzare una chiave speciale di 14 cifre (che, tra l'altro, si consiglia di stampare e conservare in un luogo sicuro, e tienilo con te quando viaggi). Se lo perdi anche tu, allora non sembrerà abbastanza: l'accesso al tuo account può essere chiuso per sempre.

Quanto è sicuro?

Ad essere onesti, non molto. La verifica in due passaggi è mal implementata e si è meritatamente guadagnata la reputazione di peggior sistema di autenticazione a due fattori di tutti i Big Three. Se non c'è altra scelta, la verifica in due passaggi è comunque meglio di niente. Ma c'è una scelta: con il rilascio di iOS 9, Apple ha introdotto un sistema di sicurezza completamente nuovo, a cui è stato dato il semplice nome di "autenticazione a due fattori".

Qual è esattamente il punto debole di questo sistema? In primo luogo, i codici monouso forniti tramite il meccanismo Trova il mio telefono vengono visualizzati direttamente sulla schermata di blocco. In secondo luogo, l'autenticazione basata sui numeri di telefono non è sicura: gli SMS possono essere intercettati sia a livello di provider sia tramite sostituzione o clonazione della SIM card. Se c'è un accesso fisico alla scheda SIM, puoi semplicemente installarlo su un altro dispositivo e ottenere il codice su basi completamente legali.

Tieni anche presente che i criminali hanno imparato a procurarsi le SIM per sostituire quelle “smarrite” con false procure. Se la tua password è stata rubata, scoprire il tuo numero di telefono è una questione da poco. Viene falsificata una procura, si ottiene una nuova carta SIM - infatti, non è necessario nient'altro per accedere al proprio account.

Come hackerare l'autenticazione Apple

L'hacking di questa variante dell'autenticazione a due fattori è abbastanza semplice. Ci sono diverse opzioni:

- leggi un codice monouso da un dispositivo attendibile: non è necessario sbloccarlo;

- spostare la scheda SIM su un altro dispositivo, ricevere SMS;

- clona una scheda SIM, ottieni un codice per essa;

- utilizzare un token di autenticazione binario copiato dal computer dell'utente.

Come proteggersi

La protezione con la verifica in due passaggi non è seria. Non usarlo affatto. Attiva invece la vera autenticazione a due fattori.

Autenticazione a due fattori

Il secondo tentativo di Apple è ufficialmente chiamato "autenticazione a due fattori". Invece di sostituire il precedente schema di verifica in due passaggi, i due sistemi esistono in parallelo (tuttavia, solo uno dei due schemi può essere utilizzato all'interno dello stesso account).

L'autenticazione a due fattori è apparsa come parte integrante di iOS 9 e della versione di macOS rilasciata contemporaneamente. Il nuovo metodo include un controllo aggiuntivo ogni volta che provi ad accedere al tuo account ID Apple da un nuovo dispositivo: tutti i dispositivi attendibili (iPhone, iPad, iPod Touch e computer con le ultime versioni di macOS) ricevono istantaneamente una notifica interattiva. Per accedere alla notifica, è necessario sbloccare il dispositivo (con una password o un sensore di impronte digitali) e per ricevere un codice monouso, è necessario fare clic sul pulsante di conferma nella finestra di dialogo.

Come nel metodo precedente, nel nuovo schema è possibile ricevere una password monouso sotto forma di SMS o chiamata vocale a un numero di telefono fidato. Tuttavia, a differenza della verifica in due passaggi, le notifiche push verranno comunque consegnate all'utente e l'utente può bloccare un tentativo non autorizzato di accedere all'account da qualsiasi dispositivo.

Sono supportate anche le password delle applicazioni. Ma Apple ha rifiutato il codice di recupero dell'accesso: se perdi il tuo unico iPhone insieme a una SIM fidata (che per qualche motivo non puoi recuperare), per poter ripristinare l'accesso al tuo account dovrai affrontare una vera e propria quest con verifica dell'identità (e no, la scansione di un passaporto non è una tale conferma ... e l'originale, come si suol dire, "non funziona").

Ma nel nuovo sistema di protezione c'era spazio per uno schema offline conveniente e familiare per la generazione di codici monouso. Utilizza un meccanismo TOTP (time-based one-time password) completamente standard, che genera codici monouso a sei cifre ogni trenta secondi. Questi codici sono legati all'ora esatta e il dispositivo attendibile stesso funge da generatore (autenticatore). I codici vengono estratti dalle profondità delle impostazioni di sistema dell'iPhone o dell'iPad tramite ID Apple -> Password e sicurezza.

Non spiegheremo in dettaglio cos'è TOTP e con cosa viene mangiato, ma dobbiamo ancora parlare delle principali differenze tra l'implementazione di questo metodo in iOS e lo schema simile in Android e Windows.

A differenza dei suoi principali concorrenti, Apple consente solo ai propri dispositivi di essere utilizzati come autenticatori. Possono fungere da iPhone, iPad o iPod Touch attendibili con iOS 9 o 10. Ogni dispositivo è inizializzato con un segreto univoco, che rende facile e indolore revocare il proprio stato attendibile da esso (e solo da esso) in caso di perdita. Se l'autenticatore di Google è compromesso, dovrai revocare (e reinizializzare) lo stato di tutti gli autenticatori inizializzati, poiché Google ha deciso di utilizzare un unico segreto per l'inizializzazione.

Quanto è sicuro

Rispetto alla precedente implementazione, il nuovo schema è ancora più sicuro. Grazie al supporto del sistema operativo, il nuovo schema è più coerente, logico e facile da usare, il che è importante in termini di coinvolgimento dell'utente. Anche il sistema di consegna delle password monouso è stato significativamente riprogettato; l'unico anello debole rimanente è la consegna a un numero di telefono attendibile, che l'utente deve ancora verificare senza fallo.

Ora, quando si tenta di accedere a un account, l'utente riceve immediatamente notifiche push a tutti i dispositivi attendibili e ha la possibilità di rifiutare il tentativo. Tuttavia, con azioni sufficientemente rapide, un utente malintenzionato potrebbe avere il tempo di ottenere l'accesso all'account.

Come hackerare l'autenticazione a due fattori

Proprio come nello schema precedente, l'autenticazione a due fattori può essere violata utilizzando un token di autenticazione copiato dal computer dell'utente. Funzionerà anche un attacco alla scheda SIM, ma un tentativo di ricevere il codice tramite SMS attiverà comunque le notifiche su tutti i dispositivi fidati dell'utente, che potrebbe avere il tempo di rifiutare l'ingresso. Ma non sarà più possibile sbirciare il codice sullo schermo di un dispositivo bloccato: bisognerà sbloccare il dispositivo e dare conferma nella finestra di dialogo.

Come proteggersi

Non sono rimaste molte vulnerabilità nel nuovo sistema. Se Apple dovesse eliminare l'aggiunta obbligatoria di un numero di telefono attendibile (e almeno un numero di telefono dovrebbe essere verificato per attivare l'autenticazione a due fattori), potrebbe essere definito ideale. Purtroppo, la necessità di verificare il numero di telefono aggiunge una grave vulnerabilità. Puoi provare a proteggerti nello stesso modo in cui proteggi un numero che riceve password monouso da una banca.

Continua disponibile solo per gli abbonati

Opzione 1. Iscriviti a "Hacker" per leggere tutti i materiali sul sito

L'abbonamento ti consentirà di leggere TUTTI i materiali a pagamento del sito durante il periodo specificato. Accettiamo pagamenti con carte bancarie, moneta elettronica e bonifici dai conti degli operatori di telefonia mobile.