Il filtraggio di password e indirizzi MAC dovrebbe proteggerti dall'essere hackerato. In effetti, la sicurezza dipende più dalla tua discrezione. Metodi di sicurezza inappropriati, una password semplice e un atteggiamento negligente nei confronti degli estranei sulla rete domestica offrono agli aggressori ulteriori opportunità di attacco. In questo articolo imparerai come decifrare una password WEP, perché dovresti abbandonare i filtri e come proteggere la tua rete wireless da tutti i lati.

Protezione da ospiti indesiderati

La tua rete non è sicura, quindi, prima o poi, un estraneo si collegherà alla tua rete wireless, forse nemmeno apposta, perché smartphone e tablet sono in grado di connettersi automaticamente a reti non sicure. Se apre solo alcuni siti, molto probabilmente non accadrà nulla di terribile tranne il consumo di traffico. La situazione si complica se un ospite inizia a scaricare contenuti illegali tramite la tua connessione Internet.

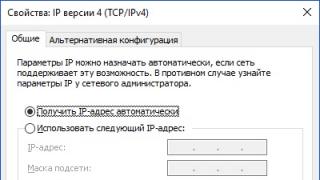

Se non hai ancora adottato alcuna misura di sicurezza, vai all'interfaccia del router tramite un browser e modifica i dati di accesso alla rete. L'indirizzo del router di solito è simile a questo: http://192.168.1.1. In caso contrario, puoi scoprire l'indirizzo IP del tuo dispositivo di rete tramite la riga di comando. Nel sistema operativo Windows 7, fai clic sul pulsante "Start" e digita "cmd" nella barra di ricerca. Chiama le impostazioni di rete con il comando "ipconfig" e trova la riga "Gateway predefinito". L'IP specificato è l'indirizzo del tuo router, che devi inserire nella barra degli indirizzi del tuo browser. La posizione delle impostazioni di sicurezza del router varia in base al produttore. Di norma si trovano in una sezione con un nome come “WLAN | Sicurezza".

Se la tua rete wireless utilizza una connessione non sicura, dovresti prestare particolare attenzione al contenuto che si trova nelle cartelle condivise, perché in assenza di protezione, è nel pieno possesso di altri utenti. Allo stesso tempo, nel sistema operativo Windows XP Home, la situazione con l'accesso generale è semplicemente catastrofica: per impostazione predefinita, le password non possono essere impostate qui: questa funzione è presente solo nella versione professionale. Invece, tutte le richieste di rete vengono effettuate tramite un account ospite non sicuro. Puoi mettere in sicurezza la rete in Windows XP con l'aiuto di una piccola manipolazione: avvia il prompt dei comandi, inserisci "net user guest YourNewPassword" e conferma l'operazione premendo il tasto "Invio". Dopo aver riavviato Windows, sarà possibile accedere alle risorse di rete solo se si dispone di una password, tuttavia, purtroppo, non è possibile eseguire una messa a punto più precisa in questa versione del sistema operativo. La gestione molto più comoda delle impostazioni di condivisione è implementata in Windows 7. Qui, per limitare la cerchia di utenti, è sufficiente accedere al "Centro connessioni di rete e condivisione" nel Pannello di controllo e creare un gruppo home protetto da password.

La mancanza di una protezione adeguata in una rete wireless è fonte di altri pericoli, poiché gli hacker possono utilizzare programmi speciali (sniffer) per identificare tutte le connessioni non protette. Pertanto, sarà facile per gli hacker intercettare i tuoi dati identificativi da vari servizi.

hacker

Come prima, i due metodi di protezione più diffusi oggi sono il filtraggio degli indirizzi MAC e l'occultamento dell'SSID (nome della rete): queste protezioni non ti terranno al sicuro. Per rivelare il nome della rete, un utente malintenzionato ha bisogno solo di un adattatore WLAN, che passa alla modalità di monitoraggio con l'aiuto di un driver modificato e di uno sniffer, ad esempio Kismet. Il cracker controlla la rete fino a quando un utente (client) non si connette ad essa. Quindi manipola i pacchetti di dati e quindi espelle il client dalla rete. Quando l'utente si riconnette, l'attaccante vede il nome della rete. Sembra complicato, ma in realtà l'intero processo richiede solo pochi minuti. Anche bypassare il filtro MAC è facile: l'attaccante determina l'indirizzo MAC e lo assegna al suo dispositivo. Pertanto, la connessione di un estraneo rimane inosservata dal proprietario della rete.

Se il tuo dispositivo supporta solo la crittografia WEP, agisci immediatamente: anche i non professionisti possono decifrare tale password in pochi minuti.

Il pacchetto software Aircrack-ng, che, oltre a uno sniffer, include un'applicazione per scaricare e modificare i driver dell'adattatore WLAN e consente anche di recuperare una chiave WEP, è particolarmente popolare tra i cyber truffatori. I metodi di hacking noti sono gli attacchi PTW e FMS/KoreK, in cui il traffico viene intercettato e viene calcolata una chiave WEP in base alla sua analisi. In questa situazione, hai solo due opzioni: in primo luogo, dovresti cercare l'ultimo firmware per il tuo dispositivo che supporterà i metodi di crittografia più recenti. Se il produttore non fornisce aggiornamenti, è meglio rifiutarsi di utilizzare un dispositivo del genere, perché così facendo si mette a rischio la sicurezza della rete domestica.

Il consiglio popolare di ridurre la portata del Wi-Fi dà solo l'apparenza di protezione. I vicini saranno comunque in grado di connettersi alla tua rete e gli aggressori utilizzano spesso adattatori Wi-Fi a lungo raggio.

Hotspot pubblici

I luoghi con Wi-Fi gratuito attirano i cyber truffatori, poiché enormi quantità di informazioni li attraversano e chiunque può utilizzare strumenti di hacking. Gli hotspot pubblici possono essere trovati in bar, hotel e altri luoghi pubblici. Ma altri utenti delle stesse reti possono intercettare i tuoi dati e, ad esempio, prendere il controllo dei tuoi account su vari servizi web.

Protezione dei cookie. Alcuni metodi di attacco sono davvero così semplici che chiunque può usarli. L'estensione Firesheep Firefox legge ed elenca automaticamente gli account di altri utenti, inclusi Amazon, Google, Facebook e Twitter. Se un hacker fa clic su una delle voci dell'elenco, avrà immediatamente pieno accesso all'account e potrà modificare i dati dell'utente a piacimento. Firesheep non cracca le password, ma copia solo i cookie attivi non crittografati. Per proteggerti da tali intercettazioni, dovresti utilizzare lo speciale componente aggiuntivo HTTPS Everywhere per Firefox. Questa estensione obbliga i servizi online a utilizzare sempre una connessione crittografata su HTTPS se supportata dal server del provider di servizi.

Protezione Android. Nel recente passato, un difetto nel sistema operativo Android ha attirato l'attenzione di tutti, a causa del quale i truffatori potrebbero accedere ai tuoi account in servizi come Picasa e Google Calendar, oltre a leggere i contatti. Google ha risolto questa vulnerabilità in Android 2.3.4, ma la maggior parte dei dispositivi precedentemente acquistati dagli utenti ha versioni precedenti del sistema installate. È possibile utilizzare l'applicazione SyncGuard per proteggerli.

WPA2

La migliore protezione è fornita dalla tecnologia WPA2, utilizzata dai produttori di apparecchiature informatiche dal 2004. La maggior parte dei dispositivi supporta questo tipo di crittografia. Ma, come altre tecnologie, anche WPA2 ha il suo punto debole: usando un attacco dizionario o un metodo di forza bruta ("forza bruta"), gli hacker possono decifrare le password, tuttavia, solo se non sono affidabili. I dizionari ripetono semplicemente le chiavi memorizzate nei loro database, di norma tutte le possibili combinazioni di numeri e nomi. Le password come "1234" o "Ivanov" vengono indovinate così rapidamente che il computer del cracker non ha nemmeno il tempo di riscaldarsi.

Il metodo bruteforce non prevede l'utilizzo di un database già pronto, ma, al contrario, di indovinare una password elencando tutte le possibili combinazioni di caratteri. In questo modo, un cracker può calcolare qualsiasi chiave: l'unica domanda è quanto tempo ci vorrà. La NASA nelle sue linee guida sulla sicurezza raccomanda una password di almeno otto caratteri e preferibilmente sedici. Prima di tutto, è importante che sia composto da lettere minuscole e maiuscole, numeri e caratteri speciali. Ci vorrebbero decenni prima che un hacker decida una tale password.

La tua rete non è ancora completamente sicura, poiché tutti gli utenti al suo interno hanno accesso al tuo router e possono apportare modifiche alle sue impostazioni. Alcuni dispositivi forniscono funzionalità di sicurezza aggiuntive di cui dovresti anche approfittare.

Prima di tutto, disabilita la possibilità di manipolare il router tramite Wi-Fi. Sfortunatamente, questa funzione è disponibile solo su alcuni dispositivi, come i router Linksys. Tutti i moderni modelli di router hanno anche la possibilità di impostare una password per l'interfaccia di gestione, che consente di limitare l'accesso alle impostazioni.

Come ogni programma, il firmware del router è imperfetto: non sono esclusi piccoli difetti o buchi critici nel sistema di sicurezza. Di solito, le informazioni su questo vengono distribuite istantaneamente sul Web. Controlla regolarmente la presenza di nuovi firmware per il tuo router (alcuni modelli hanno anche una funzione di aggiornamento automatico). Un altro vantaggio del flashing è che possono aggiungere nuove funzionalità al dispositivo.

L'analisi periodica del traffico di rete aiuta a riconoscere la presenza di intrusi. Nell'interfaccia di gestione del router, puoi trovare informazioni su quali dispositivi sono collegati alla tua rete e quando. È più difficile scoprire quanti dati ha scaricato un determinato utente.

Accesso ospite: un mezzo per proteggere la rete domestica

Se proteggi il tuo router con una password complessa quando utilizzi la crittografia WPA2, non sarai più in pericolo. Ma solo fino a quando non condividi la tua password con altri utenti. Gli amici e i conoscenti che con i loro smartphone, tablet o laptop vogliono accedere a Internet tramite la tua connessione sono un fattore di rischio. Ad esempio, non si può escludere la possibilità che i loro dispositivi siano infettati da malware. Tuttavia, per questo motivo, non dovrai rifiutare i tuoi amici, poiché i modelli di punta di router, come Belkin N o Netgear WNDR3700, hanno l'accesso come ospite specifico per questi casi. Il vantaggio di questa modalità è che il router crea una rete separata con la propria password e la rete domestica non viene utilizzata.

Affidabilità delle chiavi di sicurezza

WEP (PRIVACY EQUIVALENTE CABLATA). Utilizza un generatore di numeri pseudo-casuali (algoritmo RC4) per ottenere la chiave e vettori di inizializzazione. Poiché l'ultimo componente non è crittografato, è possibile che terze parti intervengano e ricreano la chiave WEP.

WPA (ACCESSO PROTETTO WI-FI) Basato sul meccanismo WEP, ma offre una chiave dinamica per una sicurezza avanzata. Le chiavi generate utilizzando l'algoritmo TKIP possono essere violate tramite un attacco Beck-Tews o Ohigashi-Moriya. Per fare ciò, i singoli pacchetti vengono decifrati, manipolati e rispediti alla rete.

WPA2 (ACCESSO WI-FI PROTETTO 2) Utilizza l'algoritmo sicuro AES (Advanced Encryption Standard) per la crittografia. Insieme a TKIP, è stato aggiunto CCMP (Counter-Mode/CBC-MAC Protocol), anch'esso basato sull'algoritmo AES. Finora, la rete protetta da questa tecnologia non è stata violata. L'unica possibilità per gli hacker è un attacco del dizionario o un "metodo della forza bruta" quando la chiave viene indovinata indovinando, ma con una password complessa è impossibile indovinarla.

Esistono molti rischi pericolosi associati ai protocolli wireless e ai metodi di crittografia. Pertanto, la struttura robusta di vari protocolli di sicurezza wireless viene utilizzata per ridurli al minimo. Queste protocolli di sicurezza wireless fornire la prevenzione dell'accesso non autorizzato ai computer crittografando i dati trasmessi su una rete wireless.

Differenza tra i protocolli Wi-Fi WPA2, WPA, WEP

La maggior parte dei punti di accesso wireless è in grado di abilitare uno dei tre standard di crittografia wireless:

- WEP (privacy equivalente via cavo)

- WPA2

WEP o Privacy equivalente via cavo

La prima rete di sicurezza wireless era il protocollo WEP o Wired Equivalent Privacy. È iniziato con la crittografia a 64 bit (debole) e alla fine è arrivato fino alla crittografia a 256 bit (forte). L'implementazione più popolare nei router è ancora la crittografia a 128 bit (intermedio). Questa è stata considerata una possibile soluzione fino a quando i ricercatori di sicurezza non hanno scoperto diverse vulnerabilità al suo interno, consentendo agli hacker di decifrare la chiave WEP in pochi minuti. Ha usato CRC o Controllo di ridondanza ciclico.

Accesso protetto WPA o Wi-Fi

Per affrontare le carenze del WEP, WPA è stato sviluppato come nuovo standard di sicurezza per i protocolli wireless. Per garantire l'integrità del messaggio, ha utilizzato protocollo di integritàTKIP o Integrità della chiave temporale. Questo era diverso da WEP in un certo senso, che utilizzava CRC o Cyclic Redundancy Check. Si pensava che TKIP fosse molto più forte di CRC. Il suo utilizzo assicurava che ogni pacchetto di dati fosse trasmesso con una chiave di crittografia univoca. La combinazione di tasti ha aumentato la difficoltà di decodifica delle chiavi e quindi ha ridotto il numero di intrusioni dall'esterno. Tuttavia, come WEP, anche WPA presentava uno svantaggio. Quindi WPA è stato esteso in WPA 2.

WPA2

WPA 2 è attualmente riconosciuto come il protocollo più sicuro. Uno dei cambiamenti più importanti visti tra WPA e WPA2 è l'uso obbligatorio di algoritmi AES (Standard di crittografia avanzato) e introduzione CCMP (Modalità di cifratura del contatore con protocollo del codice di autenticazione Blockchain) in sostituzione di TKIP. La modalità CCM combina Privacy Mode (CTR) e Chain Code Authentication (CBC-MAC) per l'autenticazione. Queste modalità sono state ampiamente studiate e hanno dimostrato di avere proprietà crittografiche ben note che offrono una buona sicurezza e prestazioni nel software o nell'hardware oggi.

Con la diffusione delle reti wireless, i protocolli di crittografia WPA e WPA2 sono diventati noti a quasi tutti i possessori di dispositivi che si connettono al Wi-Fi. Sono specificati nelle proprietà delle connessioni e l'attenzione della maggior parte degli utenti che non sono amministratori di sistema è attratta al minimo. Basta dire che WPA2 è un'evoluzione di WPA, e quindi WPA2 è più nuovo e più adatto alle reti odierne.

Definizione

WPAè un protocollo di crittografia progettato per proteggere le reti wireless dello standard IEEE 802.11, sviluppato da Wi-Fi Alliance nel 2003 in sostituzione del protocollo WEP obsoleto e poco sicuro.

WPA2- Un protocollo di crittografia che è uno sviluppo migliorato di WPA, introdotto nel 2004 dalla Wi-Fi Alliance.

Confronto

Trovare la differenza tra WPA e WPA2 non è rilevante per la maggior parte degli utenti, poiché tutta la protezione della rete wireless si riduce alla scelta di una password di accesso più o meno complessa. Oggi la situazione è tale che tutti i dispositivi che operano nelle reti Wi-Fi devono supportare WPA2, quindi la scelta del WPA può essere dovuta solo a situazioni non standard. Ad esempio, i sistemi operativi precedenti a Windows XP SP3 non supportano WPA2 senza patch, quindi le macchine e i dispositivi gestiti da tali sistemi richiedono l'attenzione di un amministratore di rete. Anche alcuni smartphone moderni potrebbero non supportare il nuovo protocollo di crittografia, principalmente per i gadget asiatici fuori marca. D'altra parte, alcune versioni di Windows precedenti a XP non supportano WPA2 a livello di oggetto Criteri di gruppo, quindi in questo caso richiedono una maggiore messa a punto delle connessioni di rete.

La differenza tecnica tra WPA e WPA2 è la tecnologia di crittografia, in particolare i protocolli utilizzati. WPA utilizza il protocollo TKIP, WPA2 utilizza il protocollo AES. In pratica, ciò significa che il più moderno WPA2 fornisce un grado più elevato di sicurezza della rete. Ad esempio, il protocollo TKIP consente di creare una chiave di autenticazione di dimensioni fino a 128 bit, AES - fino a 256 bit.

Sito dei risultati

- WPA2 è un miglioramento di WPA.

- WPA2 utilizza il protocollo AES, WPA utilizza il protocollo TKIP.

- WPA2 è supportato da tutti i moderni dispositivi wireless.

- WPA2 potrebbe non essere supportato da sistemi operativi precedenti.

- WPA2 è più sicuro di WPA.

Una delle principali preoccupazioni per tutte le LAN wireless (e, del resto, per tutte le LAN cablate) è la sicurezza. La sicurezza è importante qui come lo è per qualsiasi utente di Internet. La sicurezza è una questione complessa e richiede un'attenzione costante. Enormi danni possono essere arrecati all'utente a causa del fatto che utilizza hot spot casuali (hot-spot) o punti di accesso WI-FI aperti a casa o in ufficio e non utilizza crittografia o VPN (Virtual Private Network - virtual private Rete). Questo è pericoloso perché l'utente inserisce i suoi dati personali o professionali e la rete non è protetta da intrusioni esterne.

WEP

Inizialmente, era difficile fornire una sicurezza adeguata per le LAN wireless.

Gli hacker hanno semplificato la connessione a quasi tutte le reti WiFi violando le prime versioni di sistemi di sicurezza come Wired Equivalent Privacy (WEP). Questi eventi hanno lasciato il segno e per molto tempo alcune aziende sono state riluttanti a implementare o non implementare affatto reti wireless, temendo che i dati trasmessi tra dispositivi WiFi wireless e punti di accesso WiFi potessero essere intercettati e decifrati. Pertanto, questo modello di sicurezza ha rallentato il processo di integrazione delle reti wireless nel business e ha reso nervosi gli utenti che utilizzano le reti WiFi a casa. Quindi l'IEEE ha istituito l'802.11i Working Group, che ha lavorato per creare un modello di sicurezza completo per fornire crittografia e autenticazione AES a 128 bit per proteggere i dati. La Wi-Fi Alliance ha introdotto la propria versione intermedia di questa specifica di sicurezza 802.11i: Wi-Fi Protected Access (WPA - Wi-Fi Protected Access). Il modulo WPA combina diverse tecnologie per affrontare la vulnerabilità dei sistemi WEP 802.11. Pertanto, WPA fornisce una forte autenticazione dell'utente utilizzando lo standard 802.1x (autenticazione reciproca e incapsulamento dei dati trasmessi tra dispositivi client wireless, punti di accesso e server) ed Extensible Authentication Protocol (EAP).

Il principio di funzionamento dei sistemi di sicurezza è schematicamente mostrato in Fig. 1

Inoltre, WPA è dotato di un modulo temporaneo per crittografare il motore WEP con crittografia della chiave a 128 bit e utilizza il protocollo TKIP (Temporal Key Integrity Protocol). E il checksum del messaggio (MIC) impedisce la modifica o la formattazione dei pacchetti di dati. Questa combinazione di tecnologie protegge la riservatezza e l'integrità della trasmissione dei dati e garantisce la sicurezza attraverso il controllo dell'accesso in modo che solo gli utenti autorizzati accedano alla rete.

WPA

Un ulteriore miglioramento della sicurezza e del controllo degli accessi di WPA è la creazione di un nuovo key master univoco per comunicare tra le apparecchiature wireless e i punti di accesso di ciascun utente e fornire una sessione di autenticazione. E inoltre, nella creazione di un generatore di chiavi casuali e nel processo di generazione di una chiave per ogni pacchetto.

Lo standard IEEE 802.11i è stato ratificato nel giugno 2004, ampliando notevolmente molte delle sue capacità grazie alla tecnologia WPA. La Wi-Fi Alliance ha rafforzato il suo modulo di sicurezza nel programma WPA2. Pertanto, il livello di sicurezza della trasmissione dei dati dello standard WiFi 802.11 ha raggiunto il livello richiesto per l'implementazione di soluzioni e tecnologie wireless nelle imprese. Una delle modifiche significative a 802.11i (WPA2) da WPA è l'uso dell'Advanced Encryption Standard (AES) a 128 bit. WPA2 AES utilizza la modalità CBC-MAC (una modalità operativa per un blocco di cifratura che consente di utilizzare la stessa chiave sia per la crittografia che per l'autenticazione) per fornire privacy, autenticazione, integrità e protezione della riproduzione dei dati. 802.11i offre anche la memorizzazione nella cache delle chiavi e di preautenticazione per organizzare gli utenti in base al punto di accesso.

WPA2

Con lo standard 802.11i, l'intera catena di moduli di sicurezza (accesso, scambio di autorità, autenticazione e crittografia dei dati) diventa una protezione più affidabile ed efficace contro attacchi non mirati e mirati. Il sistema WPA2 consente all'amministratore della rete Wi-Fi di passare dai problemi di sicurezza al funzionamento e alla gestione del dispositivo.

Lo standard 802.11r è una modifica dello standard 802.11i. Questo standard è stato ratificato nel luglio 2008. La tecnologia standard trasferisce in modo più rapido e affidabile le gerarchie chiave basate sulla tecnologia Handoff (trasferimento del controllo) durante lo spostamento dell'utente tra i punti di accesso. Lo standard 802.11r è completamente compatibile con gli standard WiFi 802.11a/b/g/n.

Esiste anche lo standard 802.11w, progettato per migliorare il meccanismo di sicurezza basato sullo standard 802.11i. Questo standard è progettato per proteggere i pacchetti di controllo.

802.11i e 802.11w sono i meccanismi di sicurezza per le reti WiFi 802.11n.

Crittografia di file e cartelle in Windows 7

La funzione di crittografia consente di crittografare file e cartelle che in seguito saranno illeggibili su un altro dispositivo senza una chiave speciale. Questa funzione è presente in tali versioni di Windows 7 come Professional, Enterprise o Ultimate. Di seguito verranno illustrati i modi per abilitare la crittografia di file e cartelle.

Abilita crittografia file:

Start -> Computer (selezionare il file da crittografare)-> fare clic con il pulsante destro del mouse sul file->Proprietà->Avanzate (scheda Generale)->Attributi aggiuntivi->Inserire un marcatore in Crittografa contenuto per proteggere i dati->OK->Applica- > Ok(Scegli applica solo al file)->

Abilita crittografia cartella:

Start -> Computer (seleziona la cartella da crittografare)-> fai clic con il tasto destro sulla cartella-> Proprietà-> Avanzate (scheda Generale)-> Attributi aggiuntivi-> Metti un marcatore in Crittografa contenuto per proteggere i dati-> OK-> Applica- > Ok(Seleziona applica solo al file)->Chiudi finestra di dialogo Proprietà(Fai clic su OK o Chiudi).