Antivirusni skeneri dizajnirani su za provjeru ima li na vašem računalu zlonamjernog softvera. softver, uklanjanje otkrivenih prijetnji. Antivirusna aplikacija - skener koji provjerava sustav u proizvoljnom trenutku ne pruža stalnu zaštitu računala.

Ovo je razlika između skenera virusa i monitora (antivirusa). Antivirusni skener izvodi jednokratno skeniranje na zahtjev, a antivirusni program instaliran na računalu vrši zaštitu računala u stvarnom vremenu.

Zašto su nam potrebni antivirusni programi – skeneri? Antivirusni skeneri za Windows potrebni su za skeniranje računala u slučajevima kada ono miruje instalirani antivirusi ne rade svoj posao. Na primjer, sustav je počeo jako usporavati bez vidljivi razlozi počele su se pojavljivati rušenja u radu nekih programa itd.

Moguće je da je malware ušao u računalo. Stoga ima smisla provjeriti i, ako se nešto pronađe, izliječiti računalo, riješiti probleme koji su se pojavili.

Neki korisnici ne koriste antivirusne aplikacije na svojim računalima. U takvim slučajevima trebali biste povremeno provjeriti sustav antivirusnim skenerom radi prevencije.

Neki skeneri u svom radu koriste poslužitelje u oblaku s kojima komuniciraju tijekom skeniranja računala. Stoga je za rad ove vrste programa potrebna internetska veza.

Ostali antivirusni skeneri potpuno su samostalni, uključuju sve trenutne antivirusne baze podataka u trenutku preuzimanja aplikacije. Za novo skeniranje trebali biste preuzeti najnoviju verziju antivirusnog skenera.

U članku ćemo analizirati besplatne antivirusne skenere (nažalost, postoje plaćeni programi ovog tipa) koji rade bez instalacije na računalu. Slične aplikacije imaju neke prednosti, jer postoje situacije kada, kao rezultat teške infekcije sustava, postaje nemoguća instalacija antivirusni program na računalu. Prijenosna verzija antivirusnog skenera omogućit će vam pokretanje programa ne samo s diska računala, već i s prijenosnog medija, na primjer, s USB flash pogona.

Da biste skenirali viruse, trebali biste koristiti skener drugog proizvođača od onoga koji je programer antivirusnog programa instaliranog na računalu.

Ovaj priručnik predstavlja najbolje antivirusne skenere koji podržavaju ruski jezik, radeći na operacijskom sustavu Windows.

Dr.Web CureIt! - moćan alat za iscjeljivanje

Dr.Web CureIt! - popularan antivirusni skener za liječenje zaraženih računala Ruska tvrtka Dr. Web. Dr.Web CureIt skener otkriva razne vrste malwarea i nema sukoba s antivirusima instaliranim na računalu.

Preuzmite Dr.Web CureIt! sa službene web stranice Doctor Weba. Za provjeru novog računala preuzmite najnoviju verziju programa s ažurnim bazama podataka (ažuriranja se objavljuju često, nekoliko puta dnevno).

Kako koristiti uslužni program Dr.Web CureIt:

- Nakon završetka preuzimanja, pokrenite aplikaciju na računalu (program ima naziv iz antivirusnog skupa znakova tako da ne mogu blokirati rad uslužnog programa na računalu).

- Nakon pokretanja uslužnog programa

- Pritisnite gumb "Pokreni skeniranje" ili odaberite pojedinačne objekte za skeniranje.

Ako je skeniranje sustava pronašlo zlonamjerni softver, očistite računalo od virusa.

Saznajte više o korištenju Dr.Web CureIt! Pročitaj članak.

Kaspersky Virus Removal Tool - moćan antivirusni skener

Virus Kaspersky Alat za uklanjanje(KVRT) proizvod je ruske tvrtke Kaspersky Lab za otkrivanje i uklanjanje virusa s računala. Aplikacija se učinkovito nosi sa zadacima koji su joj dodijeljeni.

preuzimanje datoteka uslužni program Kaspersky Alat za uklanjanje virusa sa službene web stranice Kaspersky Laba. Za novo skeniranje preuzmite najnoviju verziju KVRT-a (aplikacija se ažurira nekoliko puta dnevno).

Proces skeniranja virusa u Kaspersky Virus Removal Toolu sastoji se od nekoliko koraka:

- Pokrenite KVRT na svom računalu.

- Prihvatite uvjete licencnog ugovora.

- U prozoru "Sve je spremno za provjeru" kliknite na gumb "Pokreni provjeru".

Dobijte izvješće o skeniranju, dezinficirajte ili uklonite otkrivene zlonamjerne stavke s vašeg računala.

Za detaljne informacije o djelo Kasperskog Alat za uklanjanje virusa idite na .

Emsisoft Emergency Kit - komplet za hitno liječenje

Emsisoft Emergency Kit skup je pomoćnih programa za hitne slučajeve za liječenje zaraženih računala. Program uključuje nekoliko anti-malware alata: grafički Emergency Kit Scanner alat i Commandline Scanner alat, koji se pokreće iz naredbenog retka.

Preuzmite Emsisoft Emergency Kit sa službene stranice novozelandske tvrtke Emsisoft, a zatim slijedite korake:

- Raspakirajte program na računalu. Sa zadanim postavkama, mapa "EEK" se stvara na disku "C:".

- Tada će se otvoriti mapa s programom u kojoj je potrebno kliknuti na aplikaciju "Start Emergency Kit Scanner".

- Prihvatite uvjete licencnog ugovora, a zatim ažurirajte program.

- Kliknite na gumb "Skeniraj".

- Odaberite vrstu provjere: " Brza provjera”, “Provjeri prijetnje”, “Brza provjera”.

- Započnite skeniranje.

- Otkrivene prijetnje bit će stavljene u karantenu, uklonite viruse s računala.

Pročitajte više o radu aplikacije Emsisoft Emergency Kit.

ESET Online Scanner - mrežni skener virusa

ESET Online Skener- online skener za skeniranje vašeg računala i uklanjanje otkrivenih prijetnji s vašeg računala. U svom radu komunalni program koristi tehnologije u oblaku zaštititi od različiti tipovi prijetnje.

Prvo trebate preuzeti ESET Online Scanner sa službene web stranice slovačke tvrtke ESET.

Zatim slijedite ove korake:

- Prihvatite licencni ugovor.

- Podesite postavke skeniranja.

- Kliknite na gumb "Skeniraj".

Nakon što skeniranje završi, uklonite pronađene prijetnje.

Pročitajte više o ESET Online Scanneru na stranici.

F-Secure Online Scanner - skener u oblaku

F-Secure Online Scanner je mrežni skener temeljen na oblaku za provjeru zlonamjernog softvera na vašem računalu. Aplikacija koristi antivirusnu bazu podataka temeljenu na oblaku kada skenira vaše računalo.

Preuzmite aplikaciju F-Secure Online Scanner sa službene stranice finske tvrtke F-Secure.

Provjerite F-Secure Online Scanner slijedeći korake:

- Nakon pokretanja programa prihvatite uvjete licencnog ugovora.

- Kliknite na gumb "Prihvati i potvrdi".

- Provjerite i očistite sustav zlonamjerne datoteke i aplikacije.

Više o radu F-Secure Online Scannera saznat ćete iz članka.

Norton Power Eraser - otkrivanje virusnih prijetnji

Norton Power Eraser je alat za prepoznavanje prijetnji koje je teško otkriti konvencionalnim antivirusnim programima. Program koristi agresivne tehnologije skeniranja za otkrivanje zlonamjernog softvera.

Norton Power Eraser možete preuzeti sa službene stranice američke tvrtke Symantec.

Prilikom provjere slijedite korake u nastavku:

- Pokrenite program.

- Kliknite na gumb "Skeniraj prijetnje".

- Uklonite otkrivene prijetnje.

Ako je potrebno, u program Norton Power Eraser može izvoditi napredna skeniranja.

Detaljan članak o programu Norton Power Eraser nalazi se.

Microsoft Safety Scanner - skener virusa

Antivirusni alat američke korporacije - Microsoftova sigurnost Skener otkriva i uklanja zlonamjerni softver u Windows operativnom sustavu. Da bi izvršio skeniranje, korisnik će morati preuzeti uslužni program i zatim pokrenuti skener na računalu.

Prije preuzimanja, Microsoftova stranica Sigurnosni skener službene web stranice, odaberite jezik i bitnu verziju (64-bitna ili 32-bitna) aplikacije. Antivirusni skener ostaje operativan 10 dana. Za sljedeću provjeru trebate preuzeti novu verziju uslužnog programa s ažuriranim antivirusnim bazama podataka.

U Microsoftovoj sigurnosti Provjera skenerom računalo za viruse prolazi sljedećim redoslijedom:

- Trčanje Microsoftov program Sigurnosni skener na računalu.

- Prihvatite uvjete licencnog ugovora.

- U sljedećem prozoru kliknite na gumb "Dalje".

- Odaberite vrstu provjere: "Brza provjera", " Puna provjera", "Prilagođeno skeniranje".

- Pokrenite skeniranje virusa.

- Pričekajte da se pojave rezultati skeniranja.

- Ako se otkriju virusi ili drugi zlonamjerni softver, uklonite opasne objekte sa svog računala.

Pročitajte detaljan članak o korištenje Microsofta sigurnosni skener.

COMODO Cleaning Essentials - antivirusni alati

COMODO Cleaning Essentials skup je alata za otkrivanje i uklanjanje virusa i opasnih procesa s vašeg računala. Aplikacija uključuje antivirusni skener koji otkriva Različite vrste virusi.

Preuzmite sa službene stranice američke tvrtke Comodo. Na stranici za preuzimanje odaberite bitnu dubinu operacije Windows sustavi instaliran na računalu. Raspakirajte arhivu s aplikacijom na prikladno mjesto.

Da biste izvršili provjeru, učinite sljedeće:

- Prvo otvorite mapu pod nazivom "cce_scanner_version_number", a potom mapu "cce_x64" ili "cce_86", ovisno o odabranoj bitnosti sustava.

- Pritisnite datoteku "CCE" (Aplikacija) za pokretanje programa.

- Prihvatite uvjete licencnog ugovora.

- Odaberite vrstu skeniranja: Pametno skeniranje, Potpuno skeniranje ili Prilagođeno skeniranje.

Nakon što skeniranje završi, uklonite zlonamjerne stavke s računala.

Zaključci članka

U članku se govori o najboljim antivirusnim skenerima koji ne zahtijevaju instalaciju na računalu. Programi se pokreću s bilo koje prikladne lokacije na računalu, uključujući i prijenosne medije. Antivirusne skenere korisnik sam pokreće radi jednokratne provjere računala. Aplikacije skeniraju sustav, uklanjaju viruse i malware s računala.

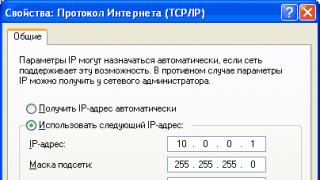

Neaktivna mrežna kartica neće vam dopustiti pristup internetu ili lokalnoj mreži ako se na njih povežete putem mrežnog adaptera. Mrežne kartice su ugrađene ili vanjske. Ako je kartica vanjska, provjerite je li do kraja umetnuta u utor. Također provjerite nepropusnost spoja mrežni kabel s adapterskom utičnicom. Ako ove opcije nisu radile ili imate ugrađeni mrežni adapter, najvjerojatnije je riječ o postavkama sustava.

Ako internet prestane raditi. Na programskoj traci provjerite status veze. Ako ikona pristupa internetu ima crveni X, tada nema veze. Pokušajte ga uključiti. Da biste to učinili, kliknite na ikonu Internet i odaberite "Centar za mrežu i dijeljenje". javni pristup". Kliknite na crveni križ u dijagramu Mrežna veza. Ovo će pokrenuti dijagnostički program koji će otkloniti probleme i omogućiti mrežni adapter ako je onemogućen. Kvar vozača. Ako su upravljački programi mrežne kartice neispravno instalirani ili su oštećeni, trebali biste ih ponovno instalirati ili rollback do zadnjeg radnog stanja. Da biste to učinili, kliknite "Start", kliknite desna tipka kliknite na "Computer" i odaberite "Properties" s popisa naredbi. Otvorite Upravitelj uređaja iz izbornika s lijeve strane. Vaš uređaj može biti označen pod Mrežni adapteri uskličnik, što znači da je neispravan. Dvaput kliknite na adapter, odaberite karticu Driver i kliknite Vrati natrag.

Provjerite je li problem u mrežnoj kartici. Ako dijagnostika opisana u stavku 1. nije otkrila probleme s adapterom, to može biti davatelj ili tehnički kvar na liniji. Redovito ažurirajte upravljačke programe i zaštitite svoj disk od matična ploča- ovo će vam pomoći da brzo riješite probleme s mrežnom karticom. Vanjske kartice možete testirati na drugim računalima kako biste utvrdili uzrok problema.

Besplatni antivirusni skener ESET Online Scanner dizajniran je za provjeru vašeg računala na viruse na mreži. Antivirusni program izvodi jednokratno skeniranje virusa kako bi pronašao i neutralizirao zlonamjerni i potencijalno neželjeni softver.

ESET Online Scanner - što je to program? ESET Online Scanner mrežni je skener virusa koji provjerava vaše računalo na viruse i neutralizira otkrivene prijetnje. Da bi aplikacija radila, potrebna vam je stalna veza s internetom, budući da se računalo provjerava pomoću antivirusne baze podataka nalazi se u oblaku udaljeni poslužitelj ESET.

Aplikacija nije namijenjena trajna zaštita računalo od zlonamjernog softvera. ESET Online Scanner je jednokratno skeniranje računala. Kada koristite ESET Online Scanner, nema sukoba s antivirusom instaliranim na računalu.

Princip korištenja skenera je sljedeći: pokretanje uslužnog programa, jednokratni ček i neutralizirati prijetnje, uklonite uslužni program s računala, za sljedeću provjeru morat ćete preuzeti najnoviju verziju antivirusni uslužni program.

Glavni Značajke ESET-a Mrežni skener:

- Učinkovito otkrivanje svih vrsta prijetnji

- Uklanjanje malware

- Provjerite bez instalacije na računalu

- Provjera cijelog računala ili provjera određenog područja

Besplatni program ESET Online Scanner radi na ruskom jeziku. ESET Online Scanner možete preuzeti sa službene web stranice proizvođača, poznati programer antivirusni softver, slovačke tvrtke ESET Software.

Program ESET Online Scanner ne zahtijeva instalaciju na računalo, aplikacija radi u 32-bitnoj i 64-bitnoj verziji Windows operativnog sustava. Samo pokrenite preuzetu datoteku, nakon provjere ovu datoteku možete izbrisati.

Odmah nakon pokretanja Yeset Online Scannera, u prozoru "Uvjeti korištenja", morate prihvatiti uvjete licencnog ugovora, kliknite na gumb "Prihvaćam".

Postavke ESET Online Scannera

U prozoru "Opcije skeniranja računala" potrebno je odabrati jednu od opcija za skeniranje vašeg računala:

- Omogući otkrivanje potencijalno neželjenih aplikacija

- Onemogući otkrivanje potencijalno neželjenih aplikacija

Ako omogućite otkrivanje potencijalno neželjenih aplikacija, sa stajališta ESET Online Scannera, tada će program pronaći takve aplikacije tijekom skeniranja. Odabirom ove opcije pokrenut će se temeljitije skeniranje vašeg računala.

Imajte na umu da potencijalno neželjene aplikacije nisu zlonamjerni. Ovo mogu biti programi koji su vam potrebni. Prema antivirusnom uslužnom programu, potencijalno neželjene aplikacije mogu predstavljati potencijalnu prijetnju vašem računalu.

Ako onemogućite otkrivanje potencijalno opasnih aplikacija, prilikom skeniranja vašeg računala, ESET Online Scanner će pronaći samo zlonamjerni softver.

Da biste konfigurirali postavke za program, kliknite na "Napredno".

Ovdje možete omogućiti ili onemogućiti pojedinačne postavke postavke aplikacije, odaberite objekte za skeniranje, sami konfigurirajte proxy poslužitelj. Odabrano prema zadanim postavkama optimalne postavke. Na primjer, bolje je prvo se upoznati s pronađenim prijetnjama kako biste sami donijeli odluku nego automatski čistiti prijetnje oslanjajući se na mišljenje programa.

U postavci "Trenutni objekti skeniranja" predlaže se odabir objekata za provjeru antivirusni uslužni program. Pritisnite gumb "Promijeni..." za odabir ciljeva skeniranja.

U prozoru Select Scan Targets možete odabrati potrebna opcija skenirati:

- Prijenosni medij - provjera prijenosnih medija spojenih na računalo

- Lokalni pogoni - provjera lokalnih pogona

- Mrežni pogoni - provjerite mrežne pogone

- Nije odabrano

Prema zadanim postavkama, kao meta skeniranja u ESET program Online Scanner je uključivao skeniranje sljedećih objekata: RAM, boot sektor, svi lokalni pogoni spojeni na računalo.

Ovdje možete odabrati skeniranje samo nekih pogona ili određenih mapa ili datoteka. Da biste to učinili, poništite nepotrebne potvrdne okvire pored objekata koji se skeniraju. Zatim odaberite datoteke i mape koje se nalaze na određenom pogonu. Nakon primjene promjena kliknite na gumb "OK".

Ako je na računalu koje se skenira instaliran antivirusni program, Eset Online Scanner će ga otkriti. Poruka o tome pojavit će se u prozoru postavki skeniranja. Kliknite vezu "Prikaži popis" za sve pojedinosti.

U ovom slučaju, ESET Online Scanner pronašao je antivirusni softver na mom računalu: Kaspersky Internet Security.

Nakon odabira postavki kliknite na gumb "Skeniraj" kako biste započeli skeniranje vašeg računala na viruse.

Skeniranje virusa u ESET Online Scanneru

Prvo se odvija inicijalizacija, a tada se učitavaju baza virusnih definicija i druge potrebne komponente. Zatim će započeti proces skeniranja vašeg računala na viruse, što će potrajati neko vrijeme. Skeniranje virusa može se zaustaviti u bilo kojem trenutku klikom na gumb "Stop".

U prozoru programa vidjet ćete ponudu za preuzimanje plaćenog ESET antivirus NOD32 pametna sigurnost. Ako ova ponuda nije relevantna, ne obraćajte pozornost na nju.

Nakon završetka skeniranja, ako su na računalu otkrivene prijetnje, otvorit će se prozor u kojem ćete vidjeti pronađeni malware.

Ako je potrebno, možete kopirati informacije o prijetnjama u međuspremnik ili ih spremiti na svoje računalo u tekstualnu datoteku u "TXT" formatu.

U mom slučaju, pronašao je ESET Online Scanner Trojanci u arhivi pohranjenoj na Goole Driveu. Ispostavilo se da su to datoteke WordPress teme koje sam jednom isprobao na testnom mjestu. Svojedobno sam spremio mapu stranice na Goole Drive, tako da su te datoteke još uvijek spremljene u pohrani u oblaku. U pohrani oblaka OneDrive, antivirusni skener otkrio je prijetnju u nekom keygenu koji je bio u tečaju obuke. Usput, Kaspersky Anti-Virus i drugi antivirusni skeneri ove datoteke smatraju sigurnima, pa je moguće da se radi o lažnoj uzbuni.

Ovisno o rezultatima skeniranja, ne možete ništa poduzeti, tada će sve pronađene datoteke biti spremljene na vaše računalo, odaberite sve ili samo neke datoteke da biste očistili datoteke sa svog računala. Datoteke će biti stavljene u karantenu ili izbrisane s računala.

Ako odaberete "Ne briši", otvorit će se prozor s informacijama o rezultatima skeniranja. U ovom prozoru možete odabrati "Izbriši podatke aplikacije pri zatvaranju" za brisanje podataka o virusu.

Označite okvire pokraj otkrivenih objekata, a zatim kliknite gumb Očisti odabrano (ako su odabrani samo neki objekti) ili gumb Očisti sve (ako su odabrani svi objekti).

Sljedeći prozor prikazat će informacije o rezultatima. prethodno djelovanje korisnik s pronađenim datotekama. U "Upravljanju karantenom" možete odabrati uklanjanje otkrivenih virusnih prijetnji:

- Izbriši podatke aplikacije pri zatvaranju - datoteke će biti izbrisane kada se antivirusni program zatvori

- Izbriši datoteke iz karantene - datoteke će biti izbrisane iz karantene

Karantena (izolirano, zaštićeno područje na vašem računalu) sadrži datoteke koje je otkrio ESET Online Scanner. Prvo odaberite datoteke, zatim kliknite na gumb "Natrag", a zatim odaberite radnju: brisanje kada se program zatvori ili brisanje datoteka iz karantene.

Ako korisnik ne odabere opciju brisanja datoteke, datoteka će ostati u karanteni.

Ako je potrebno, datoteka u karanteni može se vratiti na računalo. Da biste to učinili, odaberite datoteku u karanteni, a zatim kliknite na "Vrati".

Nakon što skeniranje završi, izađite iz programa, a zatim izbrišite datoteku skenera virusa s računala. Za početak novog skeniranja preuzmite novu verziju ESET Online Scannera na svoje računalo.

Zaključak

ESET Online Scanner je besplatni online antivirusni skener za otkrivanje i uklanjanje zlonamjernog softvera s vašeg računala. Program radi bez instalacije na računalo, skener skenira cijelo računalo ili zasebno područje, u aplikaciji možete provjeriti zasebna datoteka ili mapu.

Problem epidemije mrežnog crva relevantan je za svaku lokalnu mrežu. Prije ili kasnije može doći do situacije kada mrežni ili poštanski crv prodre u LAN, a antivirusni program koji se koristi ne detektira ga. mrežni virusširi se preko LAN-a kroz ranjivosti operativnog sustava koji nisu bili zatvoreni u vrijeme infekcije ili kroz dijeljene resurse koji se mogu pisati. Mail virus, kao što ime sugerira, širi se e-poštom, pod uvjetom da ga ne blokira antivirus klijenta i antivirus na poslužitelj pošte. Osim toga, epidemija u LAN-u može se organizirati iznutra kao rezultat aktivnosti insajdera. U ovom ćemo članku razmotriti praktične metode za operativnu analizu LAN računala pomoću različitih alata, posebice pomoću autorovih AVZ pomoćni programi.

Formulacija problema

U slučaju da se na mreži otkrije epidemija ili neka abnormalna aktivnost, administrator mora promptno riješiti najmanje tri zadatka:

- otkriti zaražena računala na mreži;

- pronaći uzorke zlonamjernog softvera za slanje u antivirusni laboratorij i razviti strategiju protumjera;

- poduzeti mjere za blokiranje širenja virusa na LAN-u i uništiti ga na zaraženim računalima.

U slučaju aktivnosti insajdera, glavni koraci analize su identični i najčešće se svode na potrebu otkrivanja softvera trećih strana koje je insajder instalirao na LAN računala. Primjeri takvog softvera uključuju pomoćne programe za daljinsku administraciju, keyloggere i razne trojanske oznake.

Razmotrimo detaljnije rješenje svakog od zadataka.

Potražite zaražena računala

Za traženje zaraženih računala na mreži mogu se koristiti najmanje tri metode:

- automatska udaljena analiza računala - dobivanje informacija o pokrenutim procesima, učitanim bibliotekama i upravljačkim programima, traženje karakterističnih uzoraka - na primjer, procesa ili datoteka s dana imena;

- proučavanje PC prometa pomoću sniffera - ovu metodu vrlo učinkovit za hvatanje neželjenih robota, pošte i mrežnih crva, međutim, glavna poteškoća u korištenju njuškala je zbog činjenice da je moderni LAN izgrađen na temelju prekidača i, kao rezultat toga, administrator ne može nadzirati promet cijelu mrežu. Problem se rješava na dva načina: pokretanjem sniffera na usmjerivaču (koji vam omogućuje praćenje razmjene podataka računala s internetom) i korištenjem nadzornih funkcija preklopnika (mnogi moderni preklopnici omogućuju vam dodjeljivanje nadzornog priključka na koji promet jednog ili više portova preklopnika koje je odredio administrator je dupliciran);

- proučavanje mrežnog opterećenja - u ovom slučaju vrlo je prikladno koristiti pametne sklopke koje omogućuju ne samo procjenu opterećenja, već i daljinsko onemogućavanje priključaka koje je odredio administrator. Ova operacija uvelike je pojednostavljeno ako administrator ima mapu mreže na kojoj se nalaze podaci o tome koja su računala spojena na odgovarajuće portove preklopnika i gdje se nalaze;

- korištenje zamki (honeypot) - toplo se preporuča stvoriti nekoliko zamki u lokalnoj mreži koje će administratoru omogućiti pravovremeno otkrivanje epidemije.

Automatska analiza računala u mreži

Automatska analiza računala može se svesti na tri glavna koraka:

- provođenje cjelovite studije računala - pokrenuti procesi, učitane biblioteke i upravljački programi, automatsko pokretanje;

- provođenje operativnog pregleda - na primjer, traženje karakterističnih procesa ili datoteka;

- karantenu objekta prema određenim kriterijima.

Svi gore navedeni zadaci mogu se riješiti pomoću autorskog uslužnog programa AVZ, koji je dizajniran za pokretanje iz mrežne mape na poslužitelju i podržava skriptni jezik za automatsko ispitivanje računala. Da biste pokrenuli AVZ na računalima korisnika, trebate:

- Postavite AVZ u čitljivu mrežnu mapu na poslužitelju.

- Stvorite poddirektorije LOG i Qurantine u ovoj mapi i dopustite korisnicima da pišu u njih.

- Pokrenite AVZ na LAN računalima pomoću uslužnog programa rexec ili skripte za prijavu.

Pokretanje AVZ-a u koraku 3 trebalo bi izvršiti sa sljedećim parametrima:

\\my_server\AVZ\avz.exe Prioritet=-1 nw=Y nq=Y HiddenMode=2 Skripta=\\my_server\AVZ\my_script.txt

U ovom slučaju, parametar Priority=-1 smanjuje prioritet AVZ procesa, parametri nw=Y i nq=Y prebacuju karantenu u način rada "mrežni početak" (u ovom slučaju, poddirektorij se stvara u mapi karantene za svako računalo čije ime odgovara ime mreže PC), HiddenMode=2 upućuje da se korisniku uskrati pristup GUI-u i AVZ kontroli, i, konačno, važan parametar Skripta navodi puni naziv skripte s naredbama koje će AVZ izvršavati na računalu korisnika. AVZ skriptni jezik prilično je jednostavan za korištenje i fokusiran je isključivo na rješavanje problema pregleda i liječenja računala. Kako biste pojednostavili proces pisanja skripti, možete koristiti specijalizirani uređivač skripti koji sadrži upit, čarobnjaka za kreiranje tipičnih skripti i alate za provjeru ispravnosti napisane skripte bez njenog pokretanja (slika 1).

Riža. 1. AVZ uređivač skripti

Razmotrimo tri tipične skripte koje mogu biti korisne u borbi protiv epidemije. Prvo, trebamo skriptu za istraživanje računala. Zadatak skripte je ispitati sustav i izraditi protokol s rezultatima u zadanoj mrežnoj mapi. Skripta izgleda ovako:

AktivirajWatchDog(60 * 10);

// Započnite skeniranje i analizu

// Istražite sustav

ExecuteSysCheck(GetAVZDirectory+

‘\LOG\’+GetComputerName+’_log.htm’);

//Isključi AVZ

Tijekom izvođenja ove skripte, u mapi LOG (pretpostavlja se da je kreirana u AVZ imeniku na poslužitelju i dostupna je korisnicima za pisanje), kreirat će se HTML datoteke s rezultatima proučavanja mrežnih računala, a ime računala koje se proučava uključeno je u naziv protokola kako bi se osigurala jedinstvenost. Na početku skripte nalazi se naredba za uključivanje watchdog timera koji će nakon 10 minuta prisilno prekinuti AVZ proces u slučaju da dođe do kvarova tijekom izvršavanja skripte.

AVZ protokol je prikladan za ručno proučavanje, ali je malo koristan za automatiziranu analizu. Osim toga, administrator često zna naziv datoteke zlonamjernog softvera i treba samo provjeriti prisutnost ili odsutnost dana datoteka, i ako postoji, karantenu za analizu. U ovom slučaju možete koristiti sljedeću skriptu:

// Omogući nadzorni mjerač vremena na 10 minuta

AktivirajWatchDog(60 * 10);

// Traži zlonamjerni softver po nazivu

QuarantineFile('%WinDir%\smss.exe', 'Sumnja se na LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'Sumnja se na LdPinch.gen');

//Isključi AVZ

Ova skripta koristi funkciju QuarantineFile, koja pokušava staviti navedene datoteke u karantenu. Administrator samo treba analizirati sadržaj karantene (mapa Karantena\naziv_mrežnog_računala\datum_karantene\) za datoteke u karanteni. Imajte na umu da funkcija QuarantineFile automatski blokira karantenu datoteka identificiranih sigurnom AVZ bazom podataka ili Microsoft EDS bazom podataka. Za praktična aplikacija ova se skripta može poboljšati - organizirati učitavanje naziva datoteka iz vanjske tekstualne datoteke, provjeriti pronađene datoteke u AVZ bazama podataka i formirati tekstualni protokol s rezultatima rada:

// Traži datoteku s navedenim nazivom

funkcija CheckByName(Fname: string) : booleov;

Rezultat:= DatotekaPostoji(FName) ;

ako rezultat onda počnite

case CheckFile(FName) od

1: S:= ', pristup datoteci blokiran';

1: S:= ', identificiran kao zlonamjerni softver ('+GetLastCheckTxt+')';

2: S:= ', sumnja skener datoteka ('+GetLastCheckTxt+')';

3: izlaz; // Ignorirajte sigurne datoteke

AddToLog('Datoteka '+NormalFileName(FName)+' ima sumnjiv naziv'+S);

//Dodavanje navedena datoteka u karanteni

KarantenaDatoteka(FName,'sumnjiva datoteka'+S);

SuspNames: TStringList; // Popis imena sumnjivih datoteka

// Provjera datoteka u odnosu na ažuriranu bazu podataka

if FileExists(GetAVZDirectory + 'files.db') tada započnite

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Učitana baza podataka imena - broj unosa = '+inttostr(SuspNames.Count));

// Petlja pretraživanja

for i:= 0 do SuspNames.Count - 1 do

ProvjeriteByName(SuspNames[i]);

AddToLog('Pogreška pri učitavanju popisa naziva datoteka');

SaveLog(GetAVZDirectory+'\LOG\'+

GetComputerName+'_files.txt');

Za rad ove skripte potrebno je u mapi AVZ kreirati karantena i LOG direktorije dostupne korisnicima za pisanje, kao i tekstualna datoteka files.db - svaki redak ove datoteke sadržavat će naziv sumnjive datoteke. Nazivi datoteka mogu sadržavati makronaredbe, a najkorisniji je %WinDir% (put do mapa Windows) i %SystemRoot% (put do mape System32). Drugi smjer analize može biti automatsko proučavanje popisa procesa koji se izvode na korisničkim računalima. Informacije o pokrenutim procesima dostupne su u protokolu za istraživanje sustava, ali za automatsku analizu prikladnije je koristiti sljedeći fragment skripte:

postupak ScanProcess;

S:=''; S1:='';

// Ažuriraj popis procesa

RefreshProcessList;

AddToLog('Broj procesa = '+IntToStr(GetProcessCount));

// Ciklus analize primljene liste

for i:= 0 do GetProcessCount - 1 do start

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Tražite proces po imenu

if pos('trojan.exe', LowerCase(GetProcessName(i))) > 0 then

S:= S + GetProcessName(i)+',';

ako S<>''zatim

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S1);

Ispitivanje procesa u ovoj skripti izvodi se kao posebna ScanProcess procedura, pa ju je lako smjestiti u vlastitu skriptu. Procedura ScanProcess gradi dvije liste procesa: puni popis procesa (za daljnju analizu) i popis procesa koji se, sa stajališta administratora, smatraju opasnima. U ovom slučaju, za demonstraciju, proces pod nazivom 'trojan.exe' smatra se opasnim. Informacije o opasnim procesima dodaju se u tekstualnu datoteku _alarm.txt, podaci o svim procesima dodaju se u datoteku _all_process.txt. Lako je vidjeti da možete zakomplicirati skriptu dodajući joj, na primjer, provjeru datoteka procesa u bazi podataka sigurne datoteke ili provjera imena izvršne datoteke procesi za vanjska baza. Sličan postupak koristi se u AVZ skriptama koje se koriste u Smolenskenergo: administrator povremeno pregledava prikupljene informacije i modificira skriptu dodavanjem naziva procesa programa zabranjenih sigurnosnim pravilima, na primjer, ICQ i MailRu.Agent, što omogućuje možete brzo provjeriti prisutnost zabranjenog softvera na računalima koja se proučavaju. Još jedna upotreba popisa procesa je pronalaženje računala na kojima nedostaje potreban proces, poput antivirusnog programa.

Zaključno, razmotrimo posljednju od korisnih skripti za analizu - skriptu za automatsku karantenu svih datoteka koje sigurna AVZ baza podataka i Microsoft EDS baza podataka ne prepoznaju:

// Izvrši automatsku karantenu

ExecuteAutoQuarantine;

Automatska karantena ispituje pokrenute procese i učitane biblioteke, usluge i upravljačke programe, oko 45 metoda automatskog pokretanja, module proširenja preglednika i istraživača, rukovatelje SPI/LSP-om, poslove planera, rukovatelje sustava ispisa itd. Značajka karantene je da se datoteke dodaju u nju s kontrolom ponovnog pokušaja, tako da se funkcija automatske karantene može pozvati više puta.

Prednost automatske karantene je što uz pomoć nje administrator može brzo prikupiti potencijale sumnjivi dokumenti sa svih računala na mreži kako bi ih proučavali. Najjednostavniji (ali vrlo učinkovit u praksi) oblik proučavanja datoteka može biti provjera primljene karantene s nekoliko popularni antivirusi u maksimalnom heurističkom načinu rada. Treba napomenuti da istovremeno pokretanje automatske karantene na nekoliko stotina računala može stvoriti veliko opterećenje na mreži i na poslužitelju datoteka.

Prometna istraživanja

Istraživanje prometa može se provesti na tri načina:

- ručno pomoću njuškala;

- u poluautomatskom načinu rada - u ovom slučaju njuškalo prikuplja informacije, a zatim se njegovi protokoli obrađuju ili ručno ili pomoću nekog softvera;

- automatski koristeći sustave za otkrivanje upada (IDS) kao što je Snort (http://www.snort.org/) ili njihove softverske ili hardverske parnjake. U najjednostavnijem slučaju, IDS se sastoji od njuškala i sustava koji analizira informacije koje je prikupio njuškalo.

Sustav za otkrivanje upada najbolji je alat jer vam omogućuje stvaranje skupova pravila za otkrivanje anomalija u mrežnim aktivnostima. Njegova druga prednost je sljedeća: većina modernih IDS-ova omogućuje postavljanje agenata za praćenje prometa na nekoliko mrežnih čvorova - agenti prikupljaju informacije i prenose ih. U slučaju korištenja sniffera, vrlo je zgodno koristiti tcpdump UNIX konzolni sniffer. Na primjer, za praćenje aktivnosti na priključku 25 ( SMTP protokol) samo pokrenite njuškalo pomoću naredbenog retka poput:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

U ovom slučaju, paketi se hvataju preko em0 sučelja; informacije o snimljenim paketima bit će pohranjene u datoteci smtp_log.txt. Protokol je relativno lako analizirati ručno, ovaj primjer analiza aktivnosti na priključku 25 omogućuje vam prepoznavanje računala s aktivnim spam botovima.

Aplikacija Honeypot

Kao zamku (Honeypot) možete koristiti zastarjelo računalo, čija izvedba ne dopušta korištenje za rješavanje proizvodne zadatke. Na primjer, u autorovoj mreži Pentium Pro sa 64 MB uspješno se koristi kao zamka. RAM memorija. Na ovo računalo trebali biste instalirati najčešći na LAN-u operacijski sustav i odaberite jednu od strategija:

- Instalirajte operativni sustav bez servisnih paketa - to će biti pokazatelj pojave aktivne mreže na mreži. mrežni crv, iskorištavanje bilo koje od poznatih ranjivosti za ovaj operativni sustav;

- instalirajte operativni sustav s ažuriranjima koja su instalirana na drugim računalima u mreži - Honeypot će biti analog bilo koje radne stanice.

Svaka od strategija ima svoje prednosti i nedostatke; autor uglavnom primjenjuje opciju bez ažuriranja. Nakon što izradite Honeypot, trebali biste izraditi sliku diska za brz oporavak sustav nakon što ga je oštetio zlonamjerni softver. Kao alternativu slici diska, možete koristiti sustave za vraćanje promjena kao što je ShadowUser i njegovi analozi. Nakon izgradnje Honeypota, treba uzeti u obzir da brojni mrežni crvi traže zaražena računala skeniranjem IP raspona, računajući od IP adrese zaraženog računala (uobičajene tipične strategije su X.X.X.*, X.X.X+1.* , X.X.X-1.*), - stoga bi u idealnom slučaju trebao postojati Honeypot na svakoj od podmreža. Kao dodatne pripreme, svakako otvorite pristup nekoliko mapa na Honeypot sustavu i nekoliko oglednih datoteka treba smjestiti u te mape drugačiji format, minimalni set- EXE, JPG, MP3.

Naravno, nakon što je stvorio Honeypot, administrator mora nadzirati njegov rad i reagirati na sve anomalije otkrivene na ovo računalo. Auditori se mogu koristiti kao sredstvo za registriranje promjena, a sniffer se može koristiti za registriranje mrežne aktivnosti. Važna točka je da većina njuškala pruža mogućnost konfiguriranja slanja upozorenja administratoru u slučaju otkrivanja određene mrežne aktivnosti. Na primjer, u CommView njuškalu, pravilo uključuje određivanje "formule" koja opisuje mrežni paket, ili postavljanje kvantitativnih kriterija (slanje više od određenog broja paketa ili bajtova u sekundi, slanje paketa na neprepoznate IP ili MAC adrese) - sl. 2.

Riža. 2. Stvorite i konfigurirajte upozorenje o mrežnoj aktivnosti

Kao upozorenje, najprikladnije je koristiti poruke e-pošte poslane na poštanski sandučić administrator - u ovom slučaju možete primati obavijesti u stvarnom vremenu od svih zamki u mreži. Osim toga, ako vam njuškalo omogućuje stvaranje nekoliko upozorenja, ima smisla razlikovati mrežnu aktivnost isticanjem rada s e-poštom, FTP / HTTP, TFTP, Telnet, MS Net, povećan promet od više od 20-30 paketa u sekundi za bilo koji protokol (slika 3) .

Riža. 3. Obavijest poslana

ako se pronađu paketi koji odgovaraju navedenim kriterijima

Kada organizirate zamku, dobra je ideja postaviti na nju nekoliko ranjivih mrežnih servisa koji se koriste na mreži ili instalirati njihov emulator. Najjednostavniji (i besplatan) je autorov uslužni program APS, koji radi bez instalacije. Načelo rada APS-a svodi se na slušanje skupa TCP i UDP portova opisanih u njegovoj bazi podataka i izdavanje unaprijed definiranog ili nasumično generiranog odgovora u trenutku povezivanja (slika 4).

Riža. 4. Glavni prozor uslužnog programa APS

Slika prikazuje snimku zaslona snimljenu tijekom stvarne operacije APS-a u Smolenskenergo LAN-u. Kao što možete vidjeti na slici, pokušano je spojiti jedan od klijentska računala na portu 21. Analiza protokola pokazala je da su pokušaji periodični, fiksirani s nekoliko zamki u mreži, što nam omogućuje zaključak da se mreža skenira kako bi se pronašli i hakirali FTP poslužitelji pogađanjem lozinki. APS bilježi i može slati poruke administratorima prijavljujući registrirane veze na nadzirane priključke, što je korisno za brzo otkrivanje skeniranja mreže.

Kada gradite Honeypot, također je korisno pogledati online resurse o toj temi, kao što je http://www.honeynet.org/. U Odjeljak alata Na ovoj stranici (http://www.honeynet.org/tools/index.html) možete pronaći brojne alate za registraciju i analizu napada.

Udaljeno uklanjanje zlonamjernog softvera

U idealan slučaj nakon otkrivanja uzoraka zlonamjernog softvera, administrator ih šalje u antivirusni laboratorij, gdje ih analitičari brzo proučavaju i odgovarajuće potpise unose u antivirusne baze podataka. Ovi potpisi kroz automatsko ažuriranje doći na računalo korisnika, a antivirus proizvodi automatsko brisanje malware bez intervencije administratora. Međutim, ovaj lanac ne radi uvijek kako se očekuje, posebice su mogući sljedeći razlozi kvara:

- iz niza razloga neovisnih o mrežnom administratoru, slike možda neće doći do antivirusnog laboratorija;

- nedovoljna učinkovitost antivirusnog laboratorija - u idealnom slučaju potrebno je ne više od 1-2 sata za proučavanje uzoraka i njihovo dodavanje u baze podataka, odnosno unutar radnog dana možete dobiti ažurirane baze podataka potpisa. Međutim, ne sve antivirusni laboratoriji rade tako brzo, a ažuriranja se mogu očekivati nekoliko dana (u rijetkim slučajevima čak i tjedana);

- visoka učinkovitost antivirusa - određeni broj zlonamjernih programa nakon aktivacije uništava antiviruse ili na drugi način ometa njihov rad. Klasični primjeri - pisanje u datoteku zapisi domaćina blokiranje normalan rad antivirusni sustavi za automatsko ažuriranje, uklanjanje antivirusnih procesa, usluga i upravljačkih programa, oštećenje njihovih postavki itd.

Stoga ćete se u tim situacijama sa zlonamjernim softverom morati nositi ručno. U većini slučajeva to nije teško, budući da su zaražena računala poznata iz rezultata računalnih istraživanja, ali i puna imena malware datoteke. Ostaje samo izvršiti njihovo daljinsko uklanjanje. Ako zlonamjerni program nije zaštićen od uklanjanja, tada se može uništiti AVZ skriptom sljedećeg oblika:

// Izbrisati dateoteku

DeleteFile('ime datoteke');

ExecuteSysClean;

Ova skripta briše jednu određenu datoteku (ili nekoliko datoteka, budući da u skripti može postojati neograničen broj naredbi DeleteFile) i zatim izvodi automatsko čišćenje Registar. U složenijem slučaju, zlonamjerni program može se zaštititi od brisanja (na primjer, ponovnim stvaranjem svojih datoteka i ključeva registra) ili se prikriti korištenjem rootkit tehnologije. U ovom slučaju skripta postaje kompliciranija i izgledat će ovako:

// Anti-rootkit

SearchRootkit(true, true);

// AVZGuard kontrola

PostaviAVZGuardStatus(true);

// Izbrisati dateoteku

DeleteFile('ime datoteke');

// Omogući bilježenje programa BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Uvezite u zadatak BootCleaner popis datoteka koje je izbrisala skripta

BC_ImportDeletedList;

// Aktivirajte BootCleaner

// Heurističko čišćenje sustava

ExecuteSysClean;

Ponovno pokretanje sustava Windows (true);

Ova skripta uključuje aktivnu otpornost na rootkite, korištenje sustava AVZGuard (ovo je blokator aktivnosti zlonamjernog softvera) i sustava BootCleaner. BootCleaner je upravljački program za deinstalaciju zadanih objekata iz KernelMode tijekom ponovnog pokretanja, u ranoj fazi pokretanja sustava. Praksa pokazuje da je takva skripta u stanju uništiti veliku većinu postojećeg malwarea. Izuzetak je zlonamjerni softver koji mijenja nazive svojih izvršnih datoteka sa svakim ponovnim pokretanjem - u ovom slučaju datoteke pronađene tijekom proučavanja sustava mogu se preimenovati. U tom slučaju morat ćete ručno dezinficirati računalo ili izraditi vlastite malware potpise (primjer skripte koja implementira pretraživanje potpisa opisan je u AVZ pomoći).

Zaključak

U ovom smo članku pogledali neke praktične tehnike za rješavanje epidemije LAN-a ručno, bez korištenja antivirusni proizvodi. Većina opisanih tehnika također se može koristiti za traženje stranog računala i trojanskih oznaka na korisničkim računalima. Ako imate poteškoća s pronalaženjem zlonamjernog softvera ili stvaranjem skripti za dezinfekciju, administrator može koristiti odjeljak "Pomoć" na forumu http://virusinfo.info ili odjeljak "Borba protiv virusa" na forumu http://forum.kaspersky.com/ index.php?showforum= 18. Proučavanje protokola i pomoć u liječenju provodi se na oba foruma besplatno, analiza računala se provodi prema AVZ protokolima, a u većini slučajeva liječenje se svodi na izvođenje na zaraženim računalima AVZ skripta sastavili iskusni stručnjaci ovih foruma.

Problem epidemije mrežnog crva relevantan je za svaku lokalnu mrežu. Prije ili kasnije može doći do situacije kada mrežni ili poštanski crv prodre u LAN, a antivirusni program koji se koristi ne detektira ga. Mrežni virus širi se preko LAN-a preko ranjivosti operativnog sustava koji nisu bili zatvoreni u vrijeme infekcije ili kroz dijeljene resurse u koje je moguće pisati. Virus pošte, kao što ime sugerira, širi se e-poštom pod uvjetom da ga ne blokira antivirus klijenta i antivirus na poslužitelju pošte. Osim toga, epidemija u LAN-u može se organizirati iznutra kao rezultat aktivnosti insajdera. U ovom članku ćemo razmotriti praktične metode za operativnu analizu LAN računala pomoću različitih alata, posebno pomoću autorovog uslužnog programa AVZ.

Formulacija problema

U slučaju da se na mreži otkrije epidemija ili neka abnormalna aktivnost, administrator mora promptno riješiti najmanje tri zadatka:

- otkriti zaražena računala na mreži;

- pronaći uzorke zlonamjernog softvera za slanje u antivirusni laboratorij i razviti strategiju protumjera;

- poduzeti mjere za blokiranje širenja virusa na LAN-u i uništiti ga na zaraženim računalima.

U slučaju aktivnosti insajdera, glavni koraci analize su identični i najčešće se svode na potrebu otkrivanja softvera trećih strana koje je insajder instalirao na LAN računala. Primjeri takvog softvera uključuju pomoćne programe za daljinsku administraciju, keyloggere i razne trojanske oznake.

Razmotrimo detaljnije rješenje svakog od zadataka.

Potražite zaražena računala

Za traženje zaraženih računala na mreži mogu se koristiti najmanje tri metode:

- automatska udaljena analiza računala - dobivanje informacija o pokrenutim procesima, učitanim bibliotekama i upravljačkim programima, traženje karakterističnih uzoraka - na primjer, procesa ili datoteka s određenim imenima;

- proučavanje prometa na osobnom računalu pomoću sniffera - ova je metoda vrlo učinkovita za hvatanje neželjenih robota, pošte i mrežnih crva, međutim, glavna poteškoća u korištenju sniffera je zbog činjenice da je moderni LAN izgrađen na temelju prekidača i, kao Kao rezultat toga, administrator ne može nadzirati promet cijele mreže. Problem se rješava na dva načina: pokretanjem sniffera na usmjerivaču (koji vam omogućuje praćenje razmjene podataka računala s internetom) i korištenjem nadzornih funkcija preklopnika (mnogi moderni preklopnici omogućuju vam dodjeljivanje nadzornog priključka na koji promet jednog ili više portova preklopnika koje je odredio administrator je dupliciran);

- proučavanje mrežnog opterećenja - u ovom slučaju vrlo je prikladno koristiti pametne sklopke koje omogućuju ne samo procjenu opterećenja, već i daljinsko onemogućavanje priključaka koje je odredio administrator. Ova je operacija znatno pojednostavljena ako administrator ima mapu mreže koja sadrži podatke o tome koja su računala spojena na odgovarajuće priključke preklopnika i gdje se nalaze;

- korištenje zamki (honeypot) - toplo se preporuča stvoriti nekoliko zamki u lokalnoj mreži koje će administratoru omogućiti pravovremeno otkrivanje epidemije.

Automatska analiza računala u mreži

Automatska analiza računala može se svesti na tri glavna koraka:

- provođenje cjelovite studije računala - pokrenuti procesi, učitane biblioteke i upravljački programi, automatsko pokretanje;

- provođenje operativnog pregleda - na primjer, traženje karakterističnih procesa ili datoteka;

- karantenu objekta prema određenim kriterijima.

Svi gore navedeni zadaci mogu se riješiti pomoću autorskog uslužnog programa AVZ, koji je dizajniran za pokretanje iz mrežne mape na poslužitelju i podržava skriptni jezik za automatsko ispitivanje računala. Da biste pokrenuli AVZ na računalima korisnika, trebate:

- Postavite AVZ u čitljivu mrežnu mapu na poslužitelju.

- Stvorite poddirektorije LOG i Qurantine u ovoj mapi i dopustite korisnicima da pišu u njih.

- Pokrenite AVZ na LAN računalima pomoću uslužnog programa rexec ili skripte za prijavu.

Pokretanje AVZ-a u koraku 3 trebalo bi izvršiti sa sljedećim parametrima:

\\my_server\AVZ\avz.exe Prioritet=-1 nw=Y nq=Y HiddenMode=2 Skripta=\\my_server\AVZ\my_script.txt

U ovom slučaju, parametar Priority=-1 smanjuje prioritet AVZ procesa, parametri nw=Y i nq=Y prebacuju karantenu u način rada "mrežni početak" (u ovom slučaju, poddirektorij se stvara u mapi karantene za svako računalo čiji naziv odgovara mrežnom nazivu osobnog računala) , HiddenMode=2 upućuje da se korisniku zabrani pristup GUI i AVZ kontroli, i na kraju, najvažniji parametar Skripta navodi puni naziv skripte s naredbama koje će AVZ izvršiti na računalu korisnika. AVZ skriptni jezik prilično je jednostavan za korištenje i fokusiran je isključivo na rješavanje problema pregleda i liječenja računala. Kako biste pojednostavili proces pisanja skripti, možete koristiti specijalizirani uređivač skripti koji sadrži upit, čarobnjaka za kreiranje tipičnih skripti i alate za provjeru ispravnosti napisane skripte bez njenog pokretanja (slika 1).

Riža. 1. AVZ uređivač skripti

Razmotrimo tri tipične skripte koje mogu biti korisne u borbi protiv epidemije. Prvo, trebamo skriptu za istraživanje računala. Zadatak skripte je ispitati sustav i izraditi protokol s rezultatima u zadanoj mrežnoj mapi. Skripta izgleda ovako:

AktivirajWatchDog(60 * 10);

// Započnite skeniranje i analizu

// Istražite sustav

ExecuteSysCheck(GetAVZDirectory+

‘\LOG\’+GetComputerName+’_log.htm’);

//Isključi AVZ

Tijekom izvođenja ove skripte, u mapi LOG (pretpostavlja se da je kreirana u AVZ imeniku na poslužitelju i dostupna je korisnicima za pisanje), kreirat će se HTML datoteke s rezultatima proučavanja mrežnih računala, a ime računala koje se proučava uključeno je u naziv protokola kako bi se osigurala jedinstvenost. Na početku skripte nalazi se naredba za uključivanje watchdog timera koji će nakon 10 minuta prisilno prekinuti AVZ proces u slučaju da dođe do kvarova tijekom izvršavanja skripte.

AVZ protokol je prikladan za ručno proučavanje, ali je malo koristan za automatiziranu analizu. Osim toga, administrator često zna naziv datoteke zlonamjernog programa i treba samo provjeriti prisutnost ili odsutnost te datoteke i, ako postoji, staviti je u karantenu radi analize. U ovom slučaju možete koristiti sljedeću skriptu:

// Omogući nadzorni mjerač vremena na 10 minuta

AktivirajWatchDog(60 * 10);

// Traži zlonamjerni softver po nazivu

QuarantineFile('%WinDir%\smss.exe', 'Sumnja se na LdPinch.gen');

QuarantineFile('%WinDir%\csrss.exe', 'Sumnja se na LdPinch.gen');

//Isključi AVZ

Ova skripta koristi funkciju QuarantineFile, koja pokušava staviti navedene datoteke u karantenu. Administrator samo treba analizirati sadržaj karantene (mapa Karantena\naziv_mrežnog_računala\datum_karantene\) za datoteke u karanteni. Imajte na umu da funkcija QuarantineFile automatski blokira karantenu datoteka identificiranih sigurnom AVZ bazom podataka ili Microsoft EDS bazom podataka. Za praktičnu upotrebu, ova se skripta može poboljšati - organizirati učitavanje naziva datoteka iz vanjske tekstualne datoteke, provjeriti pronađene datoteke u AVZ bazama podataka i formirati tekstualni protokol s rezultatima rada:

// Traži datoteku s navedenim nazivom

funkcija CheckByName(Fname: string) : booleov;

Rezultat:= DatotekaPostoji(FName) ;

ako rezultat onda počnite

case CheckFile(FName) od

1: S:= ', pristup datoteci blokiran';

1: S:= ', identificiran kao zlonamjerni softver ('+GetLastCheckTxt+')';

2: S:= ', sumnja skener datoteka ('+GetLastCheckTxt+')';

3: izlaz; // Ignorirajte sigurne datoteke

AddToLog('Datoteka '+NormalFileName(FName)+' ima sumnjiv naziv'+S);

//Dodavanje navedene datoteke u karantenu

KarantenaDatoteka(FName,'sumnjiva datoteka'+S);

SuspNames: TStringList; // Popis imena sumnjivih datoteka

// Provjera datoteka u odnosu na ažuriranu bazu podataka

if FileExists(GetAVZDirectory + 'files.db') tada započnite

SuspNames:= TStringList.Create;

SuspNames.LoadFromFile('files.db');

AddToLog('Učitana baza podataka imena - broj unosa = '+inttostr(SuspNames.Count));

// Petlja pretraživanja

for i:= 0 do SuspNames.Count - 1 do

ProvjeriteByName(SuspNames[i]);

AddToLog('Pogreška pri učitavanju popisa naziva datoteka');

SaveLog(GetAVZDirectory+'\LOG\'+

GetComputerName+'_files.txt');

Da bi ova skripta radila, potrebno je u mapi AVZ kreirati direktorije Karantena i LOG koji su dostupni korisnicima za pisanje, kao i tekstualnu datoteku files.db - svaki red ove datoteke sadržavat će naziv sumnjive datoteke. Imena datoteka mogu uključivati makronaredbe, od kojih su najkorisnije %WinDir% (put do mape Windows) i %SystemRoot% (put do mape System32). Drugi smjer analize može biti automatsko proučavanje popisa procesa koji se izvode na korisničkim računalima. Informacije o pokrenutim procesima dostupne su u protokolu za istraživanje sustava, ali za automatsku analizu prikladnije je koristiti sljedeći fragment skripte:

postupak ScanProcess;

S:=''; S1:='';

// Ažuriraj popis procesa

RefreshProcessList;

AddToLog('Broj procesa = '+IntToStr(GetProcessCount));

// Ciklus analize primljene liste

for i:= 0 do GetProcessCount - 1 do start

S1:= S1 + ',' + ExtractFileName(GetProcessName(i));

// Tražite proces po imenu

if pos('trojan.exe', LowerCase(GetProcessName(i))) > 0 then

S:= S + GetProcessName(i)+',';

ako S<>''zatim

AddLineToTxtFile(GetAVZDirectory+'\LOG\_alarm.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S);

AddLineToTxtFile(GetAVZDirectory+'\LOG\_all_process.txt', DateTimeToStr(Now)+' '+GetComputerName+' : '+S1);

Ispitivanje procesa u ovoj skripti izvodi se kao posebna ScanProcess procedura, pa ju je lako smjestiti u vlastitu skriptu. Procedura ScanProcess gradi dvije liste procesa: potpunu listu procesa (za kasniju analizu) i listu procesa koji se, sa stajališta administratora, smatraju opasnima. U ovom slučaju, za demonstraciju, proces pod nazivom 'trojan.exe' smatra se opasnim. Informacije o opasnim procesima dodaju se u tekstualnu datoteku _alarm.txt, podaci o svim procesima dodaju se u datoteku _all_process.txt. Lako je vidjeti da možete zakomplicirati skriptu dodavanjem, na primjer, provjere procesnih datoteka u bazi podataka sigurnih datoteka ili provjere naziva procesnih izvršnih datoteka u vanjskoj bazi podataka. Sličan postupak koristi se u AVZ skriptama koje se koriste u Smolenskenergo: administrator povremeno pregledava prikupljene informacije i modificira skriptu dodavanjem naziva procesa programa zabranjenih sigurnosnim pravilima, na primjer, ICQ i MailRu.Agent, što omogućuje možete brzo provjeriti prisutnost zabranjenog softvera na računalima koja se proučavaju. Još jedna upotreba popisa procesa je pronalaženje računala na kojima nedostaje potreban proces, poput antivirusnog programa.

Zaključno, razmotrimo posljednju od korisnih skripti za analizu - skriptu za automatsku karantenu svih datoteka koje sigurna AVZ baza podataka i Microsoft EDS baza podataka ne prepoznaju:

// Izvrši automatsku karantenu

ExecuteAutoQuarantine;

Automatska karantena ispituje pokrenute procese i učitane biblioteke, usluge i upravljačke programe, oko 45 metoda automatskog pokretanja, module proširenja preglednika i istraživača, rukovatelje SPI/LSP-om, poslove planera, rukovatelje sustava ispisa itd. Značajka karantene je da se datoteke dodaju u nju s kontrolom ponovnog pokušaja, tako da se funkcija automatske karantene može pozvati više puta.

Prednost automatske karantene je u tome što uz njenu pomoć administrator može brzo prikupiti potencijalno sumnjive datoteke sa svih računala na mreži za njihovo proučavanje. Najjednostavniji (ali vrlo učinkovit u praksi) oblik proučavanja datoteka može biti provjera primljene karantene s nekoliko popularnih antivirusnih programa u načinu maksimalne heuristike. Treba napomenuti da istovremeno pokretanje automatske karantene na nekoliko stotina računala može stvoriti veliko opterećenje na mreži i na poslužitelju datoteka.

Prometna istraživanja

Istraživanje prometa može se provesti na tri načina:

- ručno pomoću njuškala;

- u poluautomatskom načinu rada - u ovom slučaju njuškalo prikuplja informacije, a zatim se njegovi protokoli obrađuju ili ručno ili pomoću nekog softvera;

- automatski koristeći sustave za otkrivanje upada (IDS) kao što je Snort (http://www.snort.org/) ili njihove softverske ili hardverske parnjake. U najjednostavnijem slučaju, IDS se sastoji od njuškala i sustava koji analizira informacije koje je prikupio njuškalo.

Sustav za otkrivanje upada najbolji je alat jer vam omogućuje stvaranje skupova pravila za otkrivanje anomalija u mrežnim aktivnostima. Njegova druga prednost je sljedeća: većina modernih IDS-ova omogućuje postavljanje agenata za praćenje prometa na nekoliko mrežnih čvorova - agenti prikupljaju informacije i prenose ih. U slučaju korištenja sniffera, vrlo je zgodno koristiti tcpdump UNIX konzolni sniffer. Na primjer, za praćenje aktivnosti na portu 25 (SMTP protokol), samo pokrenite njuškalo pomoću naredbenog retka poput ovog:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

U ovom slučaju, paketi se hvataju preko em0 sučelja; informacije o snimljenim paketima bit će pohranjene u datoteci smtp_log.txt. Protokol je relativno lako analizirati ručno, u ovom primjeru, analiza aktivnosti na portu 25 omogućuje vam izračunavanje računala s aktivnim spam botovima.

Aplikacija Honeypot

Kao zamku (Honeypot) možete koristiti zastarjelo računalo čija izvedba ne dopušta da se koristi za rješavanje proizvodnih problema. Na primjer, u mreži autora, Pentium Pro sa 64 MB RAM-a uspješno se koristi kao zamka. Na ovo računalo trebali biste instalirati najčešći operativni sustav na LAN-u i odabrati jednu od strategija:

- Instalirajte operativni sustav bez servisnih paketa - to će biti pokazatelj pojave aktivnog mrežnog crva na mreži koji iskorištava bilo koju od poznatih ranjivosti za ovaj operativni sustav;

- instalirajte operativni sustav s ažuriranjima koja su instalirana na drugim računalima u mreži - Honeypot će biti analog bilo koje radne stanice.

Svaka od strategija ima svoje prednosti i nedostatke; autor uglavnom primjenjuje opciju bez ažuriranja. Nakon što izradite Honeypot, trebali biste izraditi sliku diska za brzo vraćanje sustava nakon što ga je oštetio zlonamjerni softver. Kao alternativu slici diska, možete koristiti sustave za vraćanje promjena kao što je ShadowUser i njegovi analozi. Nakon izgradnje Honeypota, treba uzeti u obzir da brojni mrežni crvi traže zaražena računala skeniranjem IP raspona, računajući od IP adrese zaraženog računala (uobičajene tipične strategije su X.X.X.*, X.X.X+1.* , X.X.X-1.*), - stoga bi u idealnom slučaju trebao postojati Honeypot na svakoj od podmreža. Kao dodatne elemente pripreme, potrebno je otvoriti pristup nekoliko mapa na Honeypot sustavu, au te mape treba smjestiti nekoliko oglednih datoteka različitih formata, minimalni set je EXE, JPG, MP3.

Naravno, nakon što je stvorio Honeypot, administrator mora nadzirati njegov rad i reagirati na sve anomalije pronađene na ovom računalu. Auditori se mogu koristiti kao sredstvo za registriranje promjena, a sniffer se može koristiti za registriranje mrežne aktivnosti. Važna točka je da većina njuškala pruža mogućnost konfiguriranja slanja upozorenja administratoru ako se otkrije određena mrežna aktivnost. Na primjer, u CommView snifferu, pravilo uključuje određivanje "formule" koja opisuje mrežni paket ili postavljanje kvantitativnih kriterija (slanje više od određenog broja paketa ili bajtova u sekundi, slanje paketa na neprepoznate IP ili MAC adrese) - smokva 2.

Riža. 2. Stvorite i konfigurirajte upozorenje o mrežnoj aktivnosti

Najbolji način upozoravanja je korištenje e-poruka poslanih u administratorov poštanski sandučić, u kojem slučaju možete primati upozorenja u stvarnom vremenu od svih zamki na mreži. Osim toga, ako vam njuškalo omogućuje stvaranje nekoliko upozorenja, ima smisla razlikovati mrežnu aktivnost isticanjem rada s e-poštom, FTP / HTTP, TFTP, Telnet, MS Net, povećan promet od više od 20-30 paketa u sekundi za bilo koji protokol (slika 3) .

Riža. 3. Obavijest poslana

ako se pronađu paketi koji odgovaraju navedenim kriterijima

Kada organizirate zamku, dobra je ideja postaviti na nju nekoliko ranjivih mrežnih servisa koji se koriste na mreži ili instalirati njihov emulator. Najjednostavniji (i besplatan) je autorov uslužni program APS, koji radi bez instalacije. Načelo rada APS-a svodi se na slušanje skupa TCP i UDP portova opisanih u njegovoj bazi podataka i izdavanje unaprijed definiranog ili nasumično generiranog odgovora u trenutku povezivanja (slika 4).

Riža. 4. Glavni prozor uslužnog programa APS

Slika prikazuje snimku zaslona snimljenu tijekom stvarne operacije APS-a u Smolenskenergo LAN-u. Kao što možete vidjeti na slici, pokušano je povezivanje jednog od klijentskih računala na portu 21. Analiza protokola pokazala je da su pokušaji periodični, fiksirani s nekoliko zamki u mreži, što nam omogućuje zaključak da mreža se skenira kako bi se pronašli i hakirali FTP poslužitelji pogađanjem lozinki. APS bilježi i može slati poruke administratorima prijavljujući registrirane veze na nadzirane priključke, što je korisno za brzo otkrivanje skeniranja mreže.

Kada gradite Honeypot, također je korisno pogledati online resurse o toj temi, kao što je http://www.honeynet.org/. U odjeljku Alati ove stranice (http://www.honeynet.org/tools/index.html) možete pronaći niz alata za snimanje i analizu napada.

Udaljeno uklanjanje zlonamjernog softvera

U idealnom slučaju, nakon otkrivanja uzoraka zlonamjernog softvera, administrator ih šalje u antivirusni laboratorij, gdje ih analitičari brzo proučavaju i odgovarajući potpisi dodaju u antivirusne baze podataka. Ovi potpisi dolaze na korisnička računala putem automatskog ažuriranja, a antivirus automatski uklanja zlonamjerne programe bez intervencije administratora. Međutim, ovaj lanac ne radi uvijek kako se očekuje, posebice su mogući sljedeći razlozi kvara:

- iz niza razloga neovisnih o mrežnom administratoru, slike možda neće doći do antivirusnog laboratorija;

- nedovoljna učinkovitost antivirusnog laboratorija - u idealnom slučaju potrebno je ne više od 1-2 sata za proučavanje uzoraka i njihovo dodavanje u baze podataka, odnosno unutar radnog dana možete dobiti ažurirane baze podataka potpisa. Međutim, ne rade svi antivirusni laboratoriji tako brzo, a ažuriranja se mogu očekivati nekoliko dana (u rijetkim slučajevima čak i tjedana);

- visoka učinkovitost antivirusa - određeni broj zlonamjernih programa nakon aktivacije uništava antiviruse ili na drugi način ometa njihov rad. Klasični primjeri - dovođenje host datoteku unose koji blokiraju normalan rad antivirusnog sustava za automatsko ažuriranje, brišu antivirusne procese, usluge i upravljačke programe, oštećuju njihove postavke itd.

Stoga ćete se u tim situacijama sa zlonamjernim softverom morati nositi ručno. U većini slučajeva to nije teško, budući da se rezultati analize računala znaju za zaražena računala, kao i puni nazivi malware datoteka. Ostaje samo izvršiti njihovo daljinsko uklanjanje. Ako zlonamjerni program nije zaštićen od uklanjanja, tada se može uništiti AVZ skriptom sljedećeg oblika:

// Izbrisati dateoteku

DeleteFile('ime datoteke');

ExecuteSysClean;

Ova skripta briše jednu određenu datoteku (ili nekoliko datoteka, budući da u skripti može biti neograničen broj naredbi DeleteFile) i zatim automatski čisti registar. U složenijem slučaju, zlonamjerni program može se zaštititi od brisanja (na primjer, ponovnim stvaranjem svojih datoteka i ključeva registra) ili se prikriti korištenjem rootkit tehnologije. U ovom slučaju skripta postaje kompliciranija i izgledat će ovako:

// Anti-rootkit

SearchRootkit(true, true);

// AVZGuard kontrola

PostaviAVZGuardStatus(true);

// Izbrisati dateoteku

DeleteFile('ime datoteke');

// Omogući bilježenje programa BootCleaner

BC_LogFile(GetAVZDirectory + 'boot_clr.log');

// Uvezite u zadatak BootCleaner popis datoteka koje je izbrisala skripta

BC_ImportDeletedList;

// Aktivirajte BootCleaner

// Heurističko čišćenje sustava

ExecuteSysClean;

Ponovno pokretanje sustava Windows (true);

Ova skripta uključuje aktivnu otpornost na rootkite, korištenje sustava AVZGuard (ovo je blokator aktivnosti zlonamjernog softvera) i sustava BootCleaner. BootCleaner je upravljački program koji uklanja određene objekte iz KernelMode tijekom ponovnog pokretanja, u ranoj fazi pokretanja sustava. Praksa pokazuje da je takva skripta u stanju uništiti veliku većinu postojećeg malwarea. Izuzetak je zlonamjerni softver koji mijenja nazive svojih izvršnih datoteka sa svakim ponovnim pokretanjem - u ovom slučaju datoteke pronađene tijekom proučavanja sustava mogu se preimenovati. U tom slučaju morat ćete ručno dezinficirati računalo ili izraditi vlastite malware potpise (primjer skripte koja implementira pretraživanje potpisa opisan je u AVZ pomoći).

Zaključak

U ovom smo članku pogledali neke praktične tehnike za ručno rješavanje epidemije LAN-a, bez upotrebe antivirusnih proizvoda. Većina opisanih tehnika također se može koristiti za traženje stranog računala i trojanskih oznaka na korisničkim računalima. Ako imate poteškoća s pronalaženjem zlonamjernog softvera ili stvaranjem skripti za dezinfekciju, administrator može koristiti odjeljak "Pomoć" na forumu http://virusinfo.info ili odjeljak "Borba protiv virusa" na forumu http://forum.kaspersky.com/ index.php?showforum= 18. Proučavanje protokola i pomoć u liječenju provode se na oba foruma besplatno, analiza računala se radi prema AVZ protokolima, a u većini slučajeva liječenje se svodi na izvršavanje AVZ skripte na zaraženim računalima koju sastavljaju iskusni stručnjaci s ovih foruma.