سلام به همه، خوانندگان عزیز. امروز به شما خواهم گفت که iCloud Keychain بدنام چیست، چگونه آن را فعال کنید و چگونه از آن استفاده کنید. برای شروع، تعریفی از iCloud Keychain ارائه خواهم داد.

iCloud Keychain یک سرویس ابری از اپل به نام iCloud Keychain است. برای ذخیره اطلاعات شخصی کاربران به صورت رمزگذاری شده عمل می کند. لاگین ها و رمزهای عبور و همچنین کدهای امنیتی کارت های اعتباری + گواهی هایی که در سرویس های اپل استفاده می کنید می توانند اطلاعات شخصی در نظر گرفته شوند.

کاملاً طبیعی است که این سؤال مطرح می شود - استفاده از این سرویس برای ایمنی داده ها چقدر ایمن است. به گفته این شرکت، تمام داده ها به صورت رمزگذاری شده ذخیره می شوند و تنها صاحب داده ها می توانند به آنها دسترسی داشته باشند، کارمندان اپل به اطلاعات شما دسترسی ندارند.

می توانید این حالت را مستقیماً از دستگاه اپل خود مانند iPad یا iPhone فعال کنید. من از iPad به عنوان مثال استفاده خواهم کرد، اما هیچ تفاوتی بین فعال کردن حالت در iPhone یا iPad وجود ندارد.

فعال سازی

برای فعال سازی موفقیت آمیز سرویس مورد نیاز مراحل زیر را دنبال کنید:

در آینده می توانید اطلاعات این سرویس را با دستگاه های دیگر همگام سازی کنید: هم بر اساس سیستم عامل iOS و هم بر اساس سیستم عامل مک.

تنظیمات

اکنون اجازه دهید ذخیره خودکار داده های مهم را در سرویس iCloud Keychain وارد شده در مرورگر Safari تنظیم کنیم:

- اول از همه، باید به تنظیمات دستگاه بروید و بخش Safari را انتخاب کنید و سپس به آیتم - رمزهای عبور بروید.

- در فیلدی که باز میشود، باید کادر موجود در بخش «نامها و رمزهای عبور» را علامت بزنید.

پس از انجام عملیات فوق، تمامی رمزهای عبور، لاگین ها و سایر داده های وارد شده در مرورگر سافاری به درخواست شما در سرویس ابری iCloud Keychain ذخیره می شود.

چند نکته برای کار با این عملکرد توصیف شده:

- اگر نمی توانید بسته ها را پیکربندی یا فعال کنید، باید سیستم عامل را به آخرین نسخه به روز کنید و همچنین اتصال اینترنت خود را بررسی کنید.

- شما می توانید تمام رمزهای عبور ذخیره شده را مشاهده کنید، برای این کار باید: به تنظیمات بروید، سپس به بخش Safari، Passwords، Passwords ذخیره شده بروید.

- این سرویس ممکن است رمزهای عبور را در برخی از وب سایت ها ذخیره نکند زیرا چنین سایت هایی به دلایل امنیتی، ذخیره هر گونه داده را ممنوع می کنند.

- توصیه می کنم از این ابزار - keychain - فقط بر روی دستگاه موبایل اپل بدون جیلبریک استفاده کنید. زیرا استفاده از این ویژگی با جیلبریک ممکن است ایمن نباشد.

امروز تصمیم گرفتم یک مقاله مروری درباره تعدادی کلید تهیه کنم، زیرا آخرین باری که سایت ما به آن اشاره کرد در سال 2013 بود. در همان لحظه بود که او در iOS 7 ظاهر شد. اما اکنون تقریباً 4 سال می گذرد و ما منتظر iOS 11 هستیم، بنابراین وقت آن است که یک دستورالعمل به روز در مورد Keychain Access با پرسش و پاسخ تهیه کنیم.

iCloud Keychain چیست؟

iCloud Keychain - این قابلیتی است که به شما امکان می دهد داده های مخفی (ورودی، رمز عبور، شماره کارت اعتباری و غیره) را به روشی امن در سیستم و در فضای ابری ذخیره کنید.

داده های موجود در زنجیره کلید با رمزگذاری قدرتمند 256 بیتی AES رمزگذاری شده است. به لطف استفاده از فناوری iCloud، داده ها در دستگاه های مختلف به روز نگه داشته می شوند.

Keychain نه تنها به ذخیره داده ها، بلکه به وارد کردن این داده ها برای کاربر کمک می کند.

و حالا مثال سادهکدام نمایشها عملیات جاکلیدیحتی برای کاربران غیر فنی.

کاربر از یک سایت (به عنوان مثال، Odnoklassniki) در Safari در آیفون بازدید می کند. او یک نام کاربری و رمز عبور دارد. آنها را به صورت دستی وارد می کند. سیستم پیشنهاد می کند داده ها را در Keychain ذخیره کند. اگر کاربر موافقت کند، داده ها در یک فایل خاص قرار می گیرند. کاربر تصمیم می گیرد در iPad به Odnoklassniki برود. سایت را در سافاری باز می کند. سیستم iOS داده ها را از آن فایل بسیار خاص گرفته و فیلدهای ورود و رمز عبور را پر می کند. کاربر فقط باید روی دکمه ورود کلیک کند. بنابراین، کاربر نه تنها نیازی به وارد کردن رمز عبور، بلکه به یادآوری آن نیز ندارد. جاکلیدی این کار را برای او انجام می دهد.

چگونه Keychain Access را تنظیم کنیم؟

پس از بهروزرسانی iOS به آخرین نسخه، یک دستیار ویژه از شما میخواهد که Keychain Access را راهاندازی کنید. همچنین، اگر به تازگی یک دستگاه جدید خریداری کرده اید و می خواهید آن را در حساب (احتمالاً جدید) خود فعال کنید، امکان تنظیم وجود دارد.

تنظیمات -> نام شما (در بالای صفحه) -> iCloud-> دسترسی به زنجیره کلید.

نوار لغزنده «iCloud Keychain Access» را روشن کنید. دستورات سیستم را دنبال کنید. اگر این اولین دستگاه شما تحت این حساب Apple ID است، دسترسی به Keychain به سادگی روشن می شود. اگر دستگاه اولین دستگاه نیست، باید درج را تأیید کنید.

به طور معمول، شما باید وارد شوید کد امنیتی iCloud. پس از آن، باید کد خاصی را وارد کنید که به دستگاه دیگر شما که به Apple ID شما متصل است می آید (اگر آیفون است، پیامک به شماره ای که به حساب شما پیوند داده شده است می آید).

در همان زمان، یک پیام خاص روی دستگاه دیگر ظاهر می شود که از شما می خواهد پسورد Apple ID خود را وارد کنید.

جزئیات تماسو جزئیات من- این دو مورد به شما امکان می دهد از تنظیمات یک مخاطب را مشخص کنید که برای پر کردن فرم های مختلف استفاده می شود. یعنی می توانید خودتان را به اپلیکیشن اضافه کنید مخاطب،ایمیل، شماره تلفن و سایر اطلاعات خود را در آنجا وارد کنید. در آینده، اگر سایتی درخواست ایمیل کند، تکمیل خودکار این کار را برای شما انجام خواهد داد.

نام و رمز عبور- نحوه عملکرد آن مشخص نیست، اما با قضاوت بر اساس توضیحات، به شما امکان می دهد رمزهای عبور را در تنظیمات "حساب ها و گذرواژه ها" مشاهده و حذف کنید (در ادامه در مورد آن بیشتر توضیح می دهیم). ترفند این است که با روشن و خاموش کردن آن، هیچ تفاوتی در عملکرد متوجه نشدم.

کارت های اعتباری- ذخیره کارت های هدایت شده در سایت ها را فعال کنید. در این حالت، سیستم همچنان میپرسد که آیا کارت را در Keychain ذخیره کنید یا خیر.

کارت های اعتباری ذخیره شده(شما فقط می توانید با رمز عبور یا از طریق Touch ID وارد شوید) - در اینجا می توانید کارت هایی را که هنگام پرداخت برای خرید از طریق اینترنت استفاده می شود را مشاهده یا اضافه کنید.

کد امنیتی iCloud چیست؟

اولین باری که دسته کلید خود را راهاندازی میکنید، سیستم از شما میخواهد یک کد امنیتی iCloud (معمولاً یک کد ۴ تا ۶ رقمی) ایجاد کنید. اگر این مرحله را رها کنید (که امکان پذیر است)، دسته کلید به صورت محلی در دستگاه شما ذخیره می شود. هیچ صحبتی در مورد هماهنگی با دستگاه های دیگر وجود ندارد.

کد امنیتی iCloud بهتر است به خاطر سپرده شود (یا در مکانی امن نوشته شود). به شما این امکان را می دهد که دسترسی به Keychain را در دستگاه های دیگر تأیید کنید. یک کد امنیتی iCloud میتواند به شما کمک کند حتی اگر همه دستگاههایی را که روی آنها Keychain Access را راهاندازی کردهاید گم کنید.

اگر چندین بار پشت سر هم کد امنیتی iCloud را اشتباه وارد کنید، Keychain Access غیرفعال می شود. بازیابی دسترسی فقط با کمک پشتیبانی فنی اپل امکان پذیر خواهد بود، اما آنها به کد دسترسی ندارند، بنابراین پشتیبانی فنی می تواند بهترین کاری را که می تواند انجام دهد: به شما فرصتی برای چند تلاش دیگر بدهد. اگر همه آنها شکست بخورند، Keychain Access از iCloud حذف خواهد شد.

استفاده از iCloud در عمل

به سایتی که می خواهیم ثبت نام کنیم می رویم. به بخش ثبت نام بروید. لاگین و رمز عبور را وارد کنید. خود سیستم ذخیره رمز عبور در Keychain را پیشنهاد می کند.

سپس می توانید به سایت رفته و به جای وارد کردن داده ها، روی لینک «تکمیل خودکار رمز عبور» کلیک کنید.

یا خود سیستم لاگین و رمز عبور را پر می کند. در هر صورت، داده های فرم روی پس زمینه زرد قرار خواهند گرفت:

اگر چندین رمز عبور / ورود به سایت در سایت وجود دارد، می توانید روی پیوند "رمزهای عبور" در بالای صفحه کلید کلیک کنید. Keychain از شما می خواهد که لاگین مورد نظر را انتخاب کنید. همچنین می توانید رمز عبور ذخیره شده را در اینجا حذف کنید.

نحوه مشاهده لاگین و رمز عبور در Keychain Access

در iOS و Mac OS، میتوانید لاگینها و گذرواژهها را در Keychain Access مشاهده کنید.

AT iOSاین کار در Settings->Accounts and Passwords->Passwords for programs and sites انجام می شود. شما فقط می توانید با تاچ آیدی یا رمز عبور Apple ID خود وارد شوید.

باید اکانت مورد نظر را پیدا کرده و روی آن کلیک کنید. در قسمت Password می توانید رمز عبور را به صورت متن واضح و در نام کاربری - ورود به سایت را مشاهده کنید. رمز عبور و لاگین را می توان در اینجا تغییر داد.

در سیستم عامل مک، مشاهده دسته کلید نیز دشوار نیست. یک برنامه ویژه "Keychain" وجود دارد. در آن به دنبال سایت مورد نظر می گردیم و دو بار خط می زنیم.

کادر «نمایش رمز عبور» را علامت بزنید و سیستم از حساب مدیر رایانه رمز عبور درخواست می کند. پسورد را درایو می کنیم و رمز مورد نظر را می بینیم.

هر حساب دارای تنظیمات دسترسی منحصر به فردی است. به عنوان یک قاعده، بهتر است این تنظیمات را لمس نکنید:

یک کاربر با تجربه از اسکرین شات بلافاصله متوجه می شود که در اینجا می توانید برنامه ای اضافه کنید که می تواند به یک شی در Keychain دسترسی داشته باشد.

پرسش و پاسخ در مورد جاکلیدی

الزامات Keychain چیست؟

Keychain Access با iOS 7.0.3 و OS X Mavericks 10.9 در دسترس است. Keychain هیچ الزام اضافی بر دستگاه تحمیل نمی کند.

آیا ذخیره داده ها در Keychain Access امن است؟

در تئوری، این کاملا بی خطر است. زیرا داده ها رمزگذاری شده و حتی برای اپل نیز غیرقابل دسترسی هستند (این بیانیه را فقط می توان با ایمان در نظر گرفت).

Keychain کارت اعتباری چه داده هایی را ذخیره می کند؟

شماره کارت، نام، نام خانوادگی و تاریخ انقضا. کد CVC در پشت کارت توسط Keychain ذخیره نمی شود.

آیا جایگزینی برای Keychain وجود دارد؟

بله، برنامه های کاربردی زیادی وجود دارد. نکته اصلی این است که یکی را پیدا کنید که محبوب باشد و مدتهاست خود را تثبیت کرده باشد. به عنوان مثال، 1Password همان کار Keychain را انجام می دهد. این اپلیکیشن دائما به روز می شود و طرفداران زیادی دارد. Keychain Access یک جایگزین داخلی رایگان برای کاربران اپل است. اگر بستههای چند پلتفرمی دارید، به عنوان مثال: iPhone-Windows یا Android-Mac، انتخاب یک جایگزین منطقی است.

گاهی اوقات "Keychain Access" پیشنهاد ایجاد رمز عبور را می دهد. چرا همیشه نه؟

به گفته وب سایت اپل، تولید کننده رمز عبور در همه سایت ها کار نمی کند.

ذخیره رمزهای عبور ایمن و همگام سازی آنها در دستگاه ها کار آسانی نیست. حدود یک سال پیش، اپل iCloud Keychain را به دنیا معرفی کرد، ذخیره سازی رمز عبور متمرکز آن برای OS X و iOS. بیایید سعی کنیم بفهمیم گذرواژههای کاربر کجا و چگونه ذخیره میشوند، چه خطرات بالقوهای به همراه دارد و آیا اپل توانایی فنی برای دسترسی به دادههای رمزگشایی ذخیرهشده در سرورهایش را دارد یا خیر. این شرکت ادعا میکند که چنین دسترسی غیرممکن است، اما برای تأیید یا رد این موضوع، باید نحوه عملکرد iCloud Keychain را درک کرد.

iCloud 101

در واقع، iCloud فقط یک سرویس نیست، بلکه نام بازاریابی عمومی برای طیف وسیعی از خدمات ابری اپل است. این شامل همگامسازی تنظیمات، اسناد و عکسها، و Find My Phone برای یافتن دستگاههای گم شده یا دزدیده شده، و iCloud Backup برای پشتیبانگیری در فضای ابری، و اکنون iCloud Keychain برای همگامسازی ایمن گذرواژهها و شمارههای کارت اعتباری بین دستگاههای iOS و OS X میشود.

هر سرویس iCloud در دامنه سطح سوم خود قرار دارد، مانند pXX-keyvalueservice.icloud.com، که در آن XX تعداد گروهی از سرورهای مسئول پردازش درخواستهای کاربر فعلی است. برای اپل آیدی های مختلف، این عدد ممکن است متفاوت باشد. حساب های جدیدتر معمولاً ارزش بیشتری برای این شمارنده دارند.

کد امنیتی iCloud

قبل از پرداختن به تجزیه و تحلیل iCloud Keychain، بیایید نگاهی به نحوه پیکربندی این سرویس بیندازیم. وقتی iCloud Keychain را روشن میکنید، از کاربر خواسته میشود تا یک کد امنیتی iCloud (کد امنیتی iCloud که از این پس iCSC نامیده میشود) بیاید و وارد کند. بهطور پیشفرض، فرم ورودی به شما امکان میدهد از یک کد عددی چهار رقمی استفاده کنید، اما با کلیک بر روی پیوند «گزینههای پیشرفته»، همچنان میتوانید از کد پیچیدهتری استفاده کنید یا حتی اجازه دهید دستگاه یک کد تصادفی قوی تولید کند.

اکنون می دانیم که داده ها در iCloud Keychain با iCSC ایمن شده اند. خوب، بیایید سعی کنیم بفهمیم که این حفاظت دقیقاً چگونه اجرا می شود!

رهگیری ترافیک یا انسان در وسط

اولین گام در تجزیه و تحلیل خدمات شبکه اغلب دستیابی به ترافیک شبکه بین مشتری و سرور است. در مورد iCloud دو خبر برای ما وجود دارد: بد و خوب. خبر بد این است که تمام (خوب، یا حداقل اکثریت قریب به اتفاق آن) ترافیک توسط TLS / SSL محافظت می شود، یعنی رمزگذاری شده است و امکان "خواندن" آن با یک حمله غیرفعال معمولی وجود نخواهد داشت. خبر خوب این است که اپل به هر کسی که میخواهد iCloud را کاوش کند، یک هدیه داد و از پین کردن گواهی استفاده نمیکند، که سازماندهی یک حمله مرد میانی و رمزگشایی ترافیک رهگیری شده را بسیار آسان میکند. برای این کافی است:

- دستگاه آزمایشی iOS را روی همان شبکه Wi-Fi قرار دهید که رایانه رهگیری دارد.

- یک سرور پراکسی رهگیری (مانند Burp، Charles Proxy یا هر مشابه دیگر) روی رایانه نصب کنید.

- گواهی TLS/SSL سرور پراکسی نصب شده را به دستگاه iOS وارد کنید (جزئیات به کمک یک پروکسی خاص).

- در تنظیمات شبکه Wi-Fi در دستگاه iOS (تنظیمات → Wi-Fi → نام شبکه → HTTP Proxy)، آدرس IP رایانه رهگیری در شبکه Wi-Fi و درگاهی را که سرور پراکسی به آن گوش می دهد، مشخص کنید.

اگر همه چیز به درستی انجام شود، تمام ترافیک بین دستگاه و iCloud در نمای کامل خواهد بود. و از رهگیری این ترافیک، به وضوح مشاهده می شود که iCloud Keychain بر اساس دو سرویس iCloud ساخته شده است: com.apple.Dataclass.KeyValue و com.apple.Dataclass.KeychainSync - هم در هنگام فعال سازی اولیه و هم در زمان فعال سازی مجدد در دیگر دستگاههای iOS، دادهها را با این سرویسها رد و بدل میکند.

اولین سرویس جدید نیست و جزو اولین ویژگی های iCloud بود. به طور گسترده توسط برنامه های کاربردی برای همگام سازی تنظیمات استفاده می شود. مورد دوم جدید است و ظاهراً به طور خاص برای iCloud Keychain توسعه یافته است (اگرچه عملکرد آن از نظر تئوری امکان استفاده از آن را برای مقاصد دیگر فراهم می کند). بیایید نگاهی دقیق تر به این خدمات بیندازیم.

com.apple.Dataclass.KeyValue

همانطور که در بالا ذکر شد، این یکی از خدمات مورد استفاده توسط iCloud Keychain است. بسیاری از برنامه های موجود از آن برای همگام سازی مقادیر کمی از داده ها (تنظیمات، نشانک ها و موارد مشابه) استفاده می کنند. هر ورودی ذخیره شده توسط این سرویس با یک شناسه برنامه (Bundle ID) و یک نام فروشگاه (store) مرتبط است. بر این اساس، برای دریافت داده های ذخیره شده از سرویس، باید این شناسه ها نیز ارائه شوند. در iCloud Keychain، این سرویس برای همگام سازی ورودی های Keychain به صورت رمزگذاری شده استفاده می شود. این فرآیند در سند امنیت iOS در بخش Keychain syncing و How keychain syncing با جزئیات کافی توضیح داده شده است.

همگام سازی زنجیره کلید

هنگامی که کاربر برای اولین بار iCloud Keychain را روشن می کند، دستگاه یک "دایره اعتماد" و هویت همگام سازی (شامل کلیدهای عمومی و خصوصی) را برای دستگاه فعلی ایجاد می کند. کلید عمومی این جفت در یک "دایره اعتماد" قرار می گیرد و این "دایره" دو بار امضا می شود: ابتدا با کلید همگام سازی خصوصی دستگاه و سپس با یک کلید نامتقارن (بر اساس رمزنگاری بیضوی) که از iCloud کاربر به دست می آید. کلمه عبور. همچنین در "دایره" پارامترهایی برای محاسبه کلید از رمز عبور ذخیره می شود، مانند salt و تعداد تکرارها.

"دایره" امضا شده در حافظه کلید/مقدار ذخیره می شود. بدون دانستن رمز عبور iCloud کاربر قابل خواندن نیست و بدون دانستن کلید خصوصی یکی از دستگاه های اضافه شده به حلقه قابل تغییر نیست.

وقتی کاربر iCloud Keychain را در دستگاه دیگری روشن میکند، آن دستگاه به حافظه iCloud Key/Value دسترسی پیدا میکند و متوجه میشود که کاربر قبلاً یک حلقه اعتماد دارد و دستگاه جدید بخشی از آن نیست. دستگاه کلیدهای همگام سازی و رسیدی را برای درخواست عضویت در حلقه تولید می کند. رسید حاوی کلید همگامسازی عمومی دستگاه است و با کلیدی امضا شده است که از رمز عبور iCloud کاربر با استفاده از پارامترهای تولید کلید بهدستآمده از فروشگاه Key/Value به دست آمده است. سپس رسید امضا شده در فروشگاه Key/Value قرار می گیرد.

اولین دستگاه رسید جدید را می بیند و به کاربر پیامی نشان می دهد که دستگاه جدید درخواست اضافه شدن به حلقه اعتماد را دارد. کاربر رمز عبور iCloud خود را وارد می کند و امضای روی رسید تأیید می شود. این ثابت می کند که کاربری که درخواست افزودن دستگاه را ایجاد کرده است، رمز عبور صحیح را هنگام ایجاد رسید وارد کرده است.

پس از تایید کاربر افزودن دستگاه به دایره، اولین دستگاه کلید همگامسازی عمومی دستگاه جدید را به حلقه اضافه میکند و دوباره آن را با کلید همگامسازی خصوصی خود و با کلیدی که از رمز عبور iCloud کاربر مشتق شده است، امضا میکند. دایره جدید در iCloud ذخیره می شود و دستگاه جدید آن را به همان روش امضا می کند.

چگونه Keychain Sync کار می کند

اکنون دو دستگاه در «حلقه اعتماد» قرار دارند و هر کدام از آنها کلیدهای همگام سازی عمومی دستگاه های دیگر را می شناسند. آنها شروع به تبادل سوابق Keychain از طریق iCloud Key/Value ذخیره سازی می کنند. اگر ورودی یکسان در هر دو دستگاه وجود داشته باشد، اصلاح با زمان بعدی در اولویت خواهد بود. اگر زمان تغییر رکورد در iCloud و روی دستگاه یکسان باشد، رکورد همگام سازی نمی شود. هر ورودی همگامسازی شده بهطور خاص برای دستگاه مورد نظر رمزگذاری میشود. توسط دستگاه های دیگر یا اپل قابل رمزگشایی نیست. همچنین، ضبط به طور دائم در iCloud ذخیره نمیشود - توسط ضبطهای همگامسازیشده جدید بازنویسی میشود.

این فرآیند برای هر دستگاه جدید اضافه شده به دایره اعتماد تکرار می شود. به عنوان مثال، اگر دستگاه سومی به دایره اضافه شود، یک فرمان تأیید در دو دستگاه دیگر نشان داده می شود. کاربر می تواند افزودن هر یک از آنها را تایید کند. با اضافه شدن دستگاههای جدید، هر دستگاه در دایره با دستگاههای جدید همگامسازی میشود تا اطمینان حاصل شود که مجموعه رکوردها در همه دستگاهها یکسان است.

لازم به ذکر است که کل Keychain همگام نیست. برخی از ورودیها به دستگاه متصل هستند (به عنوان مثال، حسابهای VPN) و نباید دستگاه را ترک کنند. فقط ورودی هایی که دارای ویژگی kSecAttrSynchronizable هستند همگام می شوند. اپل این ویژگی را برای داده های کاربر سافاری (از جمله نام کاربری، رمز عبور و شماره کارت اعتباری) و برای رمزهای عبور Wi-Fi تنظیم کرده است.

علاوه بر این، ورودی های برنامه شخص ثالث نیز به طور پیش فرض همگام سازی نمی شوند. برای همگامسازی آنها، توسعهدهندگان باید به صراحت مشخصه kSecAttrSynchronizable را هنگام افزودن ورودی به Keychain تنظیم کنند.

iCloud Keychain با دو فضای ذخیرهسازی کار میکند:

- com.apple.security.cloudkeychainproxy3

- com.apple.sbd3

احتمالاً اولین ذخیرهسازی برای نگهداری فهرستی از دستگاههای مورد اعتماد (دستگاههایی در «دایره اعتماد» که همگامسازی رمز عبور بین آنها مجاز است)، برای افزودن دستگاههای جدید به این فهرست، و همگامسازی ورودیهای بین دستگاهها (طبق مکانیسم توصیفشده) استفاده میشود. در بالا).

ذخیرهسازی دوم برای پشتیبانگیری و بازیابی ورودیهای Keychain در دستگاههای جدید طراحی شده است (مثلاً وقتی دستگاه دیگری در «حلقه اعتماد» وجود ندارد) و حاوی ورودیهای Keychain رمزگذاریشده و اطلاعات مرتبط است.

بنابراین، رکوردهای Keychain در فروشگاه معمولی Key/Value (com.apple.securebackup.record) ذخیره می شوند. این رکوردها با استفاده از مجموعه ای از کلیدهای ذخیره شده در آنجا (BackupKeybag) رمزگذاری می شوند. اما این مجموعه کلیدها با رمز محافظت می شوند. این رمز عبور از کجا آمده است؟ سرویس ذخیره رمز عبور اپل چیست؟ بیایید سعی کنیم آن را در ادامه کشف کنیم.

apple.Dataclass.KeychainSync

این یک سرویس جدید است که نسبتاً اخیراً ظاهر شد: پشتیبانی از آن ابتدا در نسخههای بتا iOS 7 ظاهر شد، سپس در iOS 7.0-7.0.2 وجود نداشت و در iOS 7.0.3 مجدداً اضافه شد که همزمان با انتشار OS X Mavericks. این سرویس escrow رمز عبور است که در بالا ذکر شد (آدرس سرویس pXX-escrowproxy.icloud.com است).

این سرویس برای ذخیره ایمن اسرار کاربر طراحی شده است و به کاربر اجازه می دهد تا پس از احراز هویت موفق، این اسرار را بازیابی کند. احراز هویت موفقیت آمیز به موارد زیر نیاز دارد:

- رمز احراز هویت iCloud که در ازای دریافت شناسه و رمز عبور اپل در هنگام احراز هویت اولیه در iCloud (روش احراز هویت استاندارد برای اکثر سرویسهای iCloud) به دست میآید.

- کد امنیتی iCloud (iCSC)؛

- یک کد عددی شش رقمی که توسط سرورهای اپل به شماره تلفن همراه مرتبط با کاربر ارسال می شود.

در تئوری، همه چیز خوب به نظر می رسد، اما برای تعیین اینکه آیا تئوری با عمل مطابقت دارد یا خیر، باید برنامه مشتری سرویس escrow را بررسی کنیم. در iOS و OS X، این برنامه com.apple.lakitu نام دارد. شرح فرآیند برگشت و ممیزی آن خارج از حوصله مقاله است، پس بیایید مستقیماً به سراغ نتایج برویم.

دستورات موجود

حسابرسی com.apple.lakitu به شما امکان می دهد لیستی از دستورات اجرا شده توسط سرویس escrow را تعیین کنید. اسکرین شات مربوطه دستورات و توضیحات آنها را نشان می دهد. من به خصوص می خواهم به آخرین فرمان بپردازم - با کمک آن می توان شماره تلفن مرتبط با حساب جاری را تغییر داد. وجود این دستور باعث میشود تا احراز هویت چند عاملی مورد استفاده در هنگام بازیابی iCloud Keychain (Apple ID + iCSC + رمز عبور دستگاه) به طور قابل توجهی کمتر قابل اعتماد باشد، زیرا به شما امکان میدهد یکی از عوامل را حذف کنید. همچنین جالب است که رابط کاربری iOS به شما اجازه اجرای این دستور را نمی دهد - به سادگی چنین گزینه ای را ندارد (حداقل من آن را پیدا نکردم).

ویژگی این دستور که آن را از سایرین متمایز می کند این است که نیاز به احراز هویت با رمز عبور Apple ID دارد و در صورت استفاده از رمز iCloud برای احراز هویت کار نمی کند (سایر دستورات با احراز هویت توکن کار می کنند). این به عنوان حفاظت اضافی برای این تیم عمل می کند و نشان می دهد که طراحان سیستم اقداماتی را برای بهبود امنیت آن انجام داده اند. با این حال، کاملاً مشخص نیست که چرا اصلاً این دستور در سیستم وجود دارد.

بازیابی اطلاعات ذخیره شده

برای دریافت داده های escrowed پروتکل زیر انجام می شود:

- مشتری لیستی از رکوردهای محرمانه (/get_records) را درخواست می کند.

- مشتری یک شماره تلفن مرتبط را درخواست می کند که سرور یک کد تأیید (/get_sms_targets) را برای آن ارسال می کند.

- مشتری شروع به تولید و تحویل یک کد تأیید می کند (/generate_sms_challenge).

- پس از اینکه کاربر iCSC و کد تأیید را از پیامک وارد کرد، مشتری با استفاده از پروتکل SRP-6a (/srp_init) اقدام به احراز هویت می کند.

- پس از دریافت پاسخ از سرور، مشتری محاسبات تعیین شده توسط پروتکل SRP-6a را انجام می دهد و داده های سپرده شده (/recover) را درخواست می کند.

- اگر کلاینت با موفقیت احراز هویت شده باشد، سرور داده های سپرده شده را باز می گرداند، و قبلاً آن را با یک کلید ایجاد شده در طول عملیات پروتکل SRP-6a رمزگذاری کرده است (اگر پروتکل با موفقیت کار می کرد، سرور و مشتری این کلید مشترک را محاسبه می کنند). .

توجه به این نکته ضروری است که شماره تلفن به دست آمده در مرحله 2 صرفاً برای نیازهای رابط کاربری استفاده می شود، یعنی برای نشان دادن شماره ای که کد تأیید به آن کاربر ارسال می شود، و در مرحله 3 مشتری این کار را انجام نمی دهد. شماره ای را که کد تأیید باید به آن ارسال شود به سرور ارسال کنید.

رمز عبور ایمن از راه دور

در مرحله 4، مشتری شروع به اجرای پروتکل SRP-6a می کند. پروتکل SRP (Secure Remote Password) یک پروتکل احراز هویت رمز عبور است که از استراق سمع و حملات انسان در میان محافظت می شود. بنابراین، به عنوان مثال، با استفاده از این پروتکل، غیرممکن است که هش یک رمز عبور را رهگیری کنید و سپس سعی کنید آن را بازیابی کنید، فقط به این دلیل که هش ارسال نمی شود.

اپل از پیشرفته ترین نسخه پروتکل SRP-6a استفاده می کند. این گزینه دستور می دهد در صورت عدم موفقیت در تأیید هویت، اتصال را ببندید. علاوه بر این، اپل تنها ده تلاش ناموفق برای احراز هویت را برای این سرویس مجاز میکند و پس از آن تمام تلاشهای بعدی مسدود میشوند.

شرح مفصل پروتکل SRP و مبانی ریاضی آن خارج از محدوده مقاله است، اما به منظور کامل بودن، یک نوع خاص که توسط سرویس com.apple.Dataclass.KeychainSync استفاده می شود در زیر ارائه شده است.

تابع هش H SHA-256 است و گروه (N , g) گروه 2048 بیتی RFC 5054 "استفاده از پروتکل امن از راه دور رمز عبور (SRP) برای احراز هویت TLS" است. پروتکل به صورت زیر انجام می شود:

- دستگاه یک مقدار تصادفی a تولید می کند، A=g^a mod N را محاسبه می کند، که در آن N و g پارامترهای گروه 2048 بیتی از RFC 5054 هستند، و پیامی را به سرور ارسال می کند که حاوی شناسه کاربر، مقدار محاسبه شده A است. و کد تایید از پیامک. مقدار DsID به عنوان یک شناسه کاربر استفاده می شود - یک شناسه کاربر عددی منحصر به فرد.

- به محض دریافت پیام، سرور یک مقدار تصادفی b تولید می کند و B=k*v + g^b mod N را محاسبه می کند، که در آن k یک ضریب تعریف شده در SRP-6a به صورت k=H(N, g), v=g^ است. H(Salt، iCSC) mod N یک تأیید کننده رمز عبور است که در سرور ذخیره می شود (شبیه به هش رمز عبور)، Salt یک نمک تصادفی است که هنگام ایجاد یک حساب کاربری ایجاد می شود. سرور پیامی حاوی B و Salt به مشتری ارسال می کند.

- با استفاده از تبدیل های ریاضی ساده، مشتری و سرور کلید جلسه مشترک K را محاسبه می کنند. این قسمت اول پروتکل - مشتق کلید - را تکمیل می کند و اکنون مشتری و سرور باید مطمئن شوند که همان مقدار K را دریافت کرده اند.

- کلاینت M=H(H(N) XOR H(g) | H(ID) | Salt | A | B | K) را محاسبه می کند، ثابت می کند که K را می داند، و M و کد تأیید را از SMS به سرور ارسال می کند. سرور همچنین M را محاسبه می کند و مقدار دریافتی از مشتری و مقدار محاسبه شده را مقایسه می کند. اگر مطابقت نداشته باشند، سرور اجرای پروتکل را متوقف می کند و اتصال را می بندد.

- سرور با محاسبه و ارسال H(A, M, K) دانش K را به مشتری ثابت می کند. اکنون هر دو شرکت کننده در پروتکل نه تنها یک کلید مشترک ایجاد کرده اند، بلکه مطمئن شده اند که این کلید برای هر دو شرکت کننده یکسان است. در مورد سرویس escrow، سرور همچنین یک IV تصادفی و یک escrow رمزگذاری شده با کلید عمومی K با استفاده از الگوریتم AES در حالت CBC برمی گرداند.

استفاده از SRP برای حفاظت بیشتر از داده های کاربر، به نظر من، به طور قابل توجهی امنیت سیستم را در برابر حملات خارجی بهبود می بخشد، البته فقط به این دلیل که به شما امکان می دهد به طور موثر در برابر تلاش های brute force iCSC مقاومت کنید: شما می توانید فقط یک رمز عبور را در هر اتصال به سرویس. پس از چندین بار تلاش ناموفق، حساب (به عنوان بخشی از کار با سرویس escrow) به حالت قفل نرم منتقل می شود و به طور موقت مسدود می شود و پس از ده تلاش ناموفق، حساب برای همیشه مسدود می شود و کار بیشتر با سرویس escrow تنها پس از آن امکان پذیر است. تنظیم مجدد iCSC برای حساب.

در عین حال، استفاده از SRP در برابر تهدیدات داخلی محافظت نمی کند. رمز عبور ذخیره شده در سرورهای اپل ذخیره می شود، بنابراین می توان فرض کرد که اپل می تواند در صورت لزوم به آن دسترسی داشته باشد. در چنین حالتی، اگر رمز عبور قبل از سپردن ایمن نبود (مثلاً رمزگذاری شده باشد)، این میتواند منجر به به خطر افتادن کامل سوابق Keychain ذخیرهشده در iCloud شود، زیرا رمز عبور ذخیرهشده به کلیدهای رمزگذاری امکان رمزگشایی را میدهد. رکوردهای Keychain (به com. apple.Dataclass.KeyValue نگاه کنید).

با این حال، در سند امنیت iOS، اپل بیان میکند که ماژولهای امنیتی سختافزار تخصصی (HSM) برای ذخیره سوابق محرمانه استفاده میشوند و دسترسی به دادههای محرمانه امکانپذیر نیست.

ضمانت سپرده

iCloud برای اطمینان از اینکه بازیابی Keychain فقط برای کاربران و دستگاههای مجاز است، زیرساخت امن Keychain را فراهم میکند. خوشه های HSM از رکوردهای ذخیره شده محافظت می کنند. هر خوشه دارای کلید رمزگذاری مخصوص به خود است که برای محافظت از رکوردها استفاده می شود.

برای بازیابی Keychain، کاربر باید با استفاده از نام کاربری و رمز عبور iCloud خود احراز هویت کند و به پیامک ارسالی پاسخ دهد. وقتی این کار انجام شد، کاربر باید یک کد امنیتی iCloud (iCSC) را وارد کند. خوشه HSM اعتبار iCSC را با استفاده از پروتکل SRP تأیید می کند. با این حال، iCSC به سرورهای اپل منتقل نمی شود. هر گره خوشه، مستقل از سایرین، بررسی می کند که آیا کاربر از حداکثر تعداد مجاز تلاش برای بازیابی داده ها فراتر رفته است یا خیر. اگر راستیآزمایی در اکثر گرهها موفقیتآمیز باشد، خوشه رکورد ذخیرهشده را رمزگشایی میکند و آن را به کاربر برمیگرداند.

سپس دستگاه از iCSC برای رمزگشایی ورودی سپرده شده و بازیابی رمز عبور استفاده شده برای رمزگذاری ورودی های Keychain استفاده می کند. با استفاده از این رمز عبور، Keychain دریافت شده از ذخیرهسازی Key/Value رمزگشایی شده و به دستگاه بازیابی میشود. فقط ده تلاش برای احراز هویت و دریافت دادههای محرمانه مجاز است. پس از چندین بار تلاش ناموفق، ورودی مسدود می شود و کاربر باید برای رفع انسداد با پشتیبانی تماس بگیرد. پس از دهمین تلاش ناموفق، خوشه HSM ورودی سپرده شده را از بین می برد. این امر محافظت در برابر حملات brute-force با هدف به دست آوردن رکورد را فراهم می کند.

متأسفانه، نمی توان بررسی کرد که آیا HSM ها واقعاً استفاده می شوند یا خیر. اگر همه چیز درست باشد و HSM ها اجازه خواندن داده های ذخیره شده در آنها را نمی دهند، می توان استدلال کرد که داده های iCloud Keychain نیز در برابر تهدیدات داخلی محافظت می شوند. اما تکرار می کنم متاسفانه اثبات یا رد استفاده از HSM و عدم امکان خواندن داده ها از آنها غیرممکن است.

یک راه دیگر برای محافظت از داده ها در برابر تهدیدهای داخلی وجود دارد - محافظت از داده های سپرده شده روی دستگاه قبل از انتقال آن به سرورهای اپل. از توضیحات اپل برمیآید (و معکوس شدن این امر را تأیید میکند) که چنین حفاظتی اعمال میشود - رمز عبور سپرده شده با استفاده از iCSC از قبل رمزگذاری شده است. بدیهی است که در این حالت، سطح امنیت (در برابر تهدید داخلی) مستقیماً به پیچیدگی iCSC بستگی دارد و iCSC چهار کاراکتری پیش فرض محافظت کافی را ارائه نمی دهد.

بنابراین، ما متوجه شدیم که عناصر منفرد سیستم چگونه کار می کنند، و اکنون زمان آن است که به سیستم به عنوان یک کل نگاه کنیم.

همه اش را بگذار کنار هم

این نمودار نحوه عملکرد iCloud Keychain را از نظر ذخیره و بازیابی سوابق Keychain نشان می دهد. سیستم به این صورت عمل می کند:

- این دستگاه مجموعه ای از کلیدهای تصادفی (کیسه کلید در اصطلاح اپل) را برای رمزگذاری ورودی های Keychain تولید می کند.

- دستگاه رکوردهای Keychain (آنهایی که دارای مجموعه ویژگی kSecAttrSynchronizable) هستند را با استفاده از مجموعه کلیدهای تولید شده در مرحله قبل رمزگذاری می کند و رکوردهای رمزگذاری شده را در فروشگاه com.apple.sbd3 Key/Value (کلید com.apple.securebackup.record) ذخیره می کند.

- دستگاه یک رمز عبور تصادفی متشکل از شش گروه چهار کاراکتری تولید می کند (آنتروپی چنین رمز عبوری حدود 124 بیت است)، مجموعه کلید تولید شده در مرحله 1 با این رمز عبور را رمزگذاری می کند و مجموعه کلید رمزگذاری شده را در com.apple Key ذخیره می کند. /Value store. sbd3 (کلید BackupKeybag).

- دستگاه رمز عبور تصادفی تولید شده در مرحله قبل را با کلید بدست آمده از کد امنیتی iCloud کاربر رمزگذاری می کند و رمز عبور رمزگذاری شده را به سرویس com.apple.Dataclass.KeychainSync می سپارد.

هنگام راه اندازی iCloud Keychain، کاربر می تواند از iCSC پیچیده یا تصادفی به جای کد 4 رقمی پیش فرض استفاده کند. در صورت استفاده از کد پیچیده، مکانیسم عملکرد سیستم سپر تغییر نمی کند. تنها تفاوت این است که کلید رمزگذاری یک رمز عبور تصادفی نه از یک iCSC چهار رقمی، بلکه از یک رمز پیچیده تر وارد شده توسط کاربر محاسبه می شود.

با کد تصادفی، زیر سیستم ذخیره رمز عبور اصلا استفاده نمی شود. در عین حال رمز عبور تصادفی تولید شده توسط سیستم iCSC است و وظیفه کاربر به خاطر سپردن و ذخیره ایمن آن است. ورودی های Keychain همچنان رمزگذاری شده و در فروشگاه com.apple.sbd3 Key/Value ذخیره می شوند، اما از سرویس com.apple.Dataclass.KeychainSync استفاده نمی شود.

یافته ها

به جرات می توان گفت که از نظر فنی (یعنی مهندسی اجتماعی را در نظر نمی گیریم) و در رابطه با تهدیدات خارجی (یعنی نه اپل)، امنیت سرویس escrow iCloud Keychain در سطح کافی قرار دارد: به لطف استفاده از پروتکل SRP، حتی اگر رمز عبور iCloud به خطر بیفتد، مهاجم نمی تواند به سوابق Keychain دسترسی داشته باشد، زیرا این امر علاوه بر این به کد امنیتی iCloud نیاز دارد و شمارش این کد به طور قابل توجهی دشوارتر است.

در همان زمان، با استفاده از مکانیزم دیگری از iCloud Keychain - همگام سازی رمز عبور، مهاجمی که رمز عبور iCloud را به خطر انداخته و دسترسی فیزیکی کوتاهی به یکی از دستگاه های کاربر دارد، می تواند به طور کامل iCloud Keychain را در معرض خطر قرار دهد: برای این، کافی است که مهاجم را اضافه کنید. دستگاه به "حلقه اعتماد" دستگاه های کاربر، و برای این کار کافی است رمز عبور iCloud را بدانید و دسترسی کوتاه مدت به دستگاه کاربر داشته باشید تا درخواست اضافه کردن یک دستگاه جدید به "دایره" تایید شود. .

اگر محافظت در برابر تهدیدات داخلی (یعنی اپل یا هر کسی که به سرورهای اپل دسترسی دارد) را در نظر بگیریم، در این صورت امنیت سرویس escrow چندان هم بد به نظر نمی رسد. ادعای اپل مبنی بر استفاده از HSM ها و عدم توانایی خواندن داده ها از آنها، هیچ مدرک قاطعی ندارد، و حفاظت رمزنگاری شده از داده های سپرده شده به کد امنیتی iCloud گره خورده است، در تنظیمات پیش فرض بسیار ضعیف است و به هر کسی که قادر به استخراج از سرورها باشد، اجازه می دهد. یا از HSM) سوابق سپرده شده اپل، کد امنیتی چهار رقمی iCloud خود را تقریباً بلافاصله بازیابی کنید.

در مورد یک کد الفبایی عددی پیچیده، این حمله با افزایش تعداد رمزهای عبور ممکن دشوارتر می شود. اگر iCloud Keychain برای استفاده از یک کد تصادفی پیکربندی شده باشد، سرویس escrow به هیچ وجه فراخوانی نمی شود و عملاً این بردار حمله را غیرممکن می کند.

حداکثر سطح امنیت (البته بدون احتساب غیرفعال کردن کامل iCloud Keychain) هنگام استفاده از یک کد تصادفی تضمین می شود - و نه به این دلیل که دریافت چنین کدی دشوارتر است، بلکه به این دلیل که زیرسیستم ذخیره رمز عبور درگیر نیست. ، و بنابراین سطح حمله کاهش می یابد. اما راحتی این گزینه، البته، چیزهای زیادی را باقی می گذارد.

کاربران پیشرفته دستگاه های اپل عملکرد را می دانند " iCloud Keychain” (کلیدهای دیگری مانند Sign In، System و غیره در Mac موجود است)، که کار با گذرواژهها و سایر دادههای شخصی را در دستگاههای دارای iOS و macOS بسیار ساده میکند. در این مقاله به طور مفصل روند راه اندازی سرویس و همچنین پاسخ به سوالات متداول را شرح خواهیم داد.

در تماس با

iCloud Keychain چیست و چرا به آن نیاز است؟

Keychain Access یک مدیر رمز عبور برای iPhone، iPod Touch، iPad و Mac است که اعتبار ورود به Safari، اطلاعات کارت پرداخت و اطلاعات شبکه Wi-Fi شما را از همه دستگاههای iOS تأیید شده ذخیره میکند. 7.0.3، OS X Mavericks 10.9 و اپل جدیدتر سیستم عامل منتشر می شود.

علاوه بر این، در " iCloud Keychain» برای Mac همچنین اطلاعات حساب مورد استفاده در برنامه های استاندارد را ذخیره می کند، مانند « تقویم», « مخاطب», « ایمیل"و" پیام ها". هنگامی که کاربر وارد شبکه اجتماعی می شود یا سایتی را که در آن ثبت نام کرده است باز می کند، این سرویس به طور خودکار داده های حساب را به همه دستگاه های متصل اضافه می کند.

عملکرد یک ابزار بسیار مفید برای دارندگان چندین دستگاه اپل است.

آیا Keychain Access در همه کشورها کار می کند؟

آره. " یک دسته کلید» را می توان در هر کشوری در هر دستگاه سازگار راه اندازی و استفاده کرد. با این حال، در برخی از کشورها این سرویس بدون امکان استفاده از " کد امنیتی iCloud” (بیشتر در زیر).

به عنوان مثال، هنگام تنظیم " جاکلیدی» در روسیه، کاربر می تواند (در صورت لزوم) از داده های شخصی با استفاده از « کد امنیتی iCloud» (پیکربندی از طریق پیامک)، بدین ترتیب تمام داده های سرویس در سرورهای اپل ذخیره می شود(در این مورد در زیر بیشتر بخوانید).

توجه داشته باشید:اگر از احراز هویت دو مرحلهای استفاده میکنید، هنگام ورود به سیستم، دستگاه مورد اعتماد در نظر گرفته میشود - یعنی. "کد امنیتی iCloud"لازم نیست.

- تنظیماتو به بخش بروید اپل آیدی [نام کاربری] -> رمز عبور و ایمنی.

- در مک به مسیر بروید "تنظیمات سیستم" → iCloud → حساب → امنیت.

چگونه می توانم iCloud Keychain را در Mac، iPhone یا iPad راه اندازی کنم؟

در iPhone یا iPad:

پس از نصب بهروزرسانی سیستم عامل تلفن همراه، دستیار راهاندازی از شما میخواهد که « iCloud Keychain". اگر فوراً این کار را انجام ندادید، نگران نباشید، میتوانید عملکرد را در هر زمانی که برای شما مناسب است تنظیم کنید. برای این:

- در iOS 10.3 و بالاتر، " تنظیمات"، نام خود را انتخاب کنید (در بالای صفحه) و وارد بخش iCloud شوید (در دستگاه های دارای نسخه قبلی iOS، این بخش در امتداد مسیر قرار دارد: " تنظیمات» -> iCloud).

- به بخش بروید .

- سوئیچ را فعال کنید . رمز عبور حساب خود را وارد کنید و دستورالعمل های روی صفحه را دنبال کنید.

در کامپیوترهای مک:

- منوی Apple () را باز کنید، " را انتخاب کنید تنظیمات سیستم».

- بخش iCloud را انتخاب کنید و سوئیچ را فعال کنید. iCloud Keychain"، پس از آن باید Apple ID و رمز عبور خود را وارد کرده و دستورالعمل های ظاهر شده را دنبال کنید.

افزودن دستگاه های اضافی

اگر میخواهید دستگاههای دیگری اضافه کنید، iCloud Keychain” باید روی هر یک از آنها فعال باشد. وقتی این ویژگی در یک دستگاه جدید فعال می شود، هر دستگاهی که در آن پیکربندی شده است یک درخواست تأیید دریافت می کند.

مثلا، هنگام روشن کردن Keychain Access در آیفون در صفحه مکبا استفاده از همان حساب Apple ID (iCloud)، پیام زیر ظاهر می شود:

روی «ادامه» کلیک کنید تا تنظیمات iCloud باز شود، جایی که باید رمز عبور Apple ID خود را وارد کنید و در نتیجه به دستگاه اجازه استفاده از آن را بدهید. یک دسته کلید.

روش معکوس - روشن کنید یک دسته کلیددر مک - اعلان به آیفون می رسد.

پس از تأیید، در صورت آنلاین بودن دستگاه، اطلاعات مربوط به ابزار جدید به طور خودکار به روز می شود.

توجه داشته باشید:با فعال کردن احراز هویت دو مرحله ای بدون دریافت تأیید از دستگاه دیگری روشن می شود.

برای بررسی اینکه آیا احراز هویت دو مرحله ای در دستگاه فعال است یا خیر:

- در iPhone یا iPad، برنامه را باز کنید تنظیماتو به بخش بروید اپل آیدی [نام کاربری] -> رمز عبور و ایمنی.

- در مک به مسیر بروید "تنظیمات سیستم" -> iCloud -> حساب -> امنیت.

کد امنیتی هنگام تنظیم Keychain Access. چیست؟

توجه داشته باشید:اگر از احراز هویت دو مرحله ای استفاده می کنید، پس "کد امنیتی iCloud"لازم نیست.

کد امنیتی مجموعه ای از شش رقم یا ترکیبی از اعداد و حروف است که برای شناسایی کاربر و دسترسی به سایر ویژگی ها استفاده می شود. iCloud Keychain» . به عنوان مثال، اگر دستگاه های خود را گم کرده اید، می توانید از کد برای بازیابی اطلاعات ذخیره شده در آن استفاده کنید. استفاده كردن "کد امنیتی iCloud"تمام داده های سرویس در سرورهای اپل ذخیره می شود. برای دریافت کد امنیتی، باید به شماره تلفنی که در کشوری که در آن ثبت شده است پیامک دریافت کنید به طور رسمی پشتیبانی می شود.

بر این اساس، اگر استفاده نکنید "کد امنیتی iCloud"، سپس داده ها از جاکلیدیفقط بین دستگاه های تایید شده ذخیره و همگام سازی می شود.

ما آن را تکرار می کنیم کد امنیتیبه شما امکان فعال کردن را می دهد iCloud Keychainبا این حال، بدون نیاز به دریافت تأییدیه از دستگاه های دیگر، این باید فعال شود. فقط سوئیچ را روشن کنید همانطور که در بالا توضیح داده شد و رمز عبور و کد امنیتی را وارد کنید که به طور خودکار در ابزارهای مورد اعتماد نمایش داده می شود.

نحوه مشاهده رمزهای عبور سایت در iCloud Keychain در iPhone یا iPad

با فعال کردن iCloud Keychain، "تکمیل خودکار"از اپل خود اعتبارنامه ها را برای مجوز کاربر در قسمت های مربوطه در وب سایت ها یا برنامه ها وارد می کند. با این حال، برخی از سایت ها ورود خودکار داده ها را ممنوع می کنند. در چنین مواقعی باید نام کاربری و رمز عبور خود را به صورت دستی کپی و پیست کنید. این کار به صورت زیر انجام می شود:

1. برنامه را باز کنید "تنظیمات";

2. انتخاب کنید "حساب ها و رمزهای عبور";

3. انتخاب کنید کلمه عبور برنامه ها و سایت هاو در صورت لزوم، کاربر را با Touch ID یا Face ID تأیید کنید.

4. ورودی مربوطه را از لیست یا با استفاده از قسمت جستجو در بالای صفحه انتخاب کنید "رمزهای عبور"، نام برنامه یا وب سایتی را که می خواهید اعتبارنامه آن را وارد کنید، وارد کنید.

5. گزینه username/password را فشار داده و نگه دارید و سپس در پنجره باز شده، را انتخاب کنید "کپی 🀄";

6. برنامه یا صفحه وب مناسب را باز کنید، قسمت ورودی نام کاربری و رمز عبور را فشار داده و نگه دارید و سپس گزینه را انتخاب کنید. "درج".

7. با استفاده از گزینه می توانید اعتبارنامه ها را حذف کنید "تغییر دادن"در گوشه سمت راست بالای صفحه نمایش "رمزهای عبور". علاوه بر این، می توان از این گزینه برای تغییر اعتبار برای وب سایت های مربوطه استفاده کرد.

نحوه مشاهده ورود و رمز عبور از سایت ها در iCloud Keychain در مک

1. مرورگر سافاری را راه اندازی کنید.

2. تنظیمات برنامه را باز کنید ( سافاری → تنظیمات).

3. به برگه بروید رمزهای عبور.

4. رمز عبور Administrator را وارد کنید.

5. سایت مورد نظر را انتخاب کنید (می توانید از جستجو استفاده کنید). در مقابل، ورود (نام کاربری) و رمز عبور نشان داده خواهد شد.

میتوانید اطلاعات شخصی و اطلاعات کارت اعتباری را در هر زمانی با استفاده از iPhone یا iPad خود به iCloud Keychain اضافه کنید و پس از آن در همه دستگاههای کاربر در دسترس قرار میگیرند. برای این کار باید موارد زیر را انجام دهید:

1. برنامه را باز کنید "تنظیمات";

2. یک بخش را انتخاب کنید سافاری;

3. انتخاب کنید "تکمیل خودکار";

4. برای افزودن اطلاعات شخصی، را انتخاب کنید "اطلاعات من"و مخاطب خود را از لیست انتخاب کنید. برای افزودن جزئیات کارت، کلیک کنید "کارت های اعتباری ذخیره شده"و سپس انتخاب کنید "افزودن کارت اعتباری".

آیا پشتیبانی اپل می تواند کد امنیتی iCloud را برای Keychain Access بازیابی کند؟

سعی کنید کد را به خوبی به خاطر بسپارید یا آن را در مکانی امن یادداشت کنید، زیرا اگر آن را فراموش کردید، پشتیبانی فنی اپل نمی تواند به شما در بازیابی کد کمک کند. علاوه بر این، باید به خاطر داشت که تعداد تلاش های نادرست برای وارد کردن کد محدود است و پس از تجاوز از حد مجاز، دسترسی به " iCloud Keychain» مسدود خواهد شد. در این صورت، باید با پشتیبانی فنی اپل تماس بگیرید و پس از شناسایی موفقیتآمیز فرد، تلاش بیشتری برای وارد کردن کد به کاربر داده میشود. اگر ترکیب اشتباه در این مورد مشخص شود، اپل برای همیشه پاک می کند " iCloud Keychain» از سرورهای آنها (طبیعاً در این صورت تمام اطلاعات شخصی از بین خواهد رفت).

آیا می توانم Keychain Access را بدون کد امنیتی (بدون شماره تلفن فعال شده با پیامک) تنظیم کنم؟

می توان. هنگام تنظیم یک ویژگی، نیازی به تنظیم کد امنیتی نیست. اما در این صورت اطلاعات شما در سرور ذخیره نمی شود، بلکه در خود دستگاه ها ذخیره می شود. این رویکرد کنترل بیشتر کاربر بر روی داده های خود را فرض می کند، اما یک نقطه ضعف قابل توجه دارد - اپل نمی تواند به بازیابی کمک کند. iCloud Keychains».

اگر به طور ناگهانی برای کشور شما توانایی شخصی سازی " iCloud Keychain» از طریق پیامک در دسترس نیست، نگران نباشید، همچنان می توانید عملکرد را فعال کنید. برای انجام این کار، هنگام پیکربندی (دستورالعمل های پیکربندی بالا) سرویس در دستگاه های iOS، " را انتخاب نکنید با کد تایید کنید" در منو " افزونه ها«:

در رایانههای مک، به « گزینه های اضافی» و « را انتخاب کنید کد امنیتی ایجاد نکنید«.

در این مورد هم تکرار می کنیم iCloud Keychainفقط در دستگاه ذخیره می شود، نه در سرور اپل، و فقط در ابزارهای تأیید شده به روز می شود. با دنبال کردن دستورالعملهای روی صفحه، تنظیمات را تکمیل کنید.

برای کاربران فناوری اپل ظهور یک سرویس عالی دیگر در iCloud مشخص شد - همگام سازی رمز عبور با استفاده از iCloud Keychain. اپل تمام تلاش خود را کرده است تا راه اندازی و استفاده از این ویژگی را آسان کند، اما خوانندگان ما هنوز سوالات زیادی در مورد این ویژگی جدید دارند.

iCloud Keychain چه کاری می تواند انجام دهد؟

iCloud Keychain ارائه می دهد:

- همگام سازی لاگین ها، گذرواژه ها و داده ها از فرم های سافاری

- همگام سازی داده های کارت اعتباری

- همگام سازی رمز عبور وای فای

همگام سازی در مک با OS X 10.9، iPhone، iPod touch و iPad با iOS 7.0.3 کار می کند. وقتی Keychain Access را در iCloud فعال میکنید، یک فضای ذخیرهسازی ابری ایجاد میشود که در آن همه رمزهای عبور شما جمعآوری میشود. همه آنها به طور همزمان از تمام دستگاه های متصل به یک حساب iCloud در دسترس هستند.

لطفاً توجه داشته باشید - در مکینتاش، iCloud Keychain فقط با Safari کار می کند! برای کاربران کروم، فایرفاکس یا اپرا، ویژگی جدید اپل کاربرد چندانی نخواهد داشت، زیرا هیچ پلاگینی وجود ندارد که از این مرورگرها پشتیبانی کند و نخواهد بود. در این مورد نیز هیچ جایگزینی برای سافاری در iOS وجود ندارد.

راه اندازی iCloud Keychain برای اولین بار در مک

بیایید فوراً بگوییم - برای ساکنان اوکراین، بلاروس و سایر کشورهای CIS که در این لیست ذکر نشده اند، فعال کردن Keychain Access از Mac تنها راه برای پیکربندی صحیح این ویژگی است.

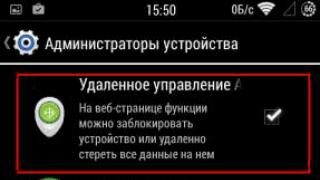

تنظیمات مک خود را باز کنید، به کنترل از راه دور iCloud بروید، چک باکس «دسترسی به زنجیره کلید» را روشن کنید:

مک به شدت از شما می خواهد که بلافاصله پس از بیدار شدن از حالت خواب یا باز کردن قفل صفحه، درخواست رمز عبور از حساب کاربری را روشن کنید - البته برای امنیت بیشتر. این پیشنهاد را می توان نادیده گرفت.

سپس از شما خواسته می شود که یک پین دسترسی به Keychain ایجاد کنید. به طور پیشفرض، این یک عدد چهار رقمی است که باید هر بار که دستگاه جدیدی را به Keychain خود متصل میکنید، آن را به خاطر بسپارید و وارد کنید:

اما این نیز ضروری نیست. به دکمه "پیشرفته" توجه کنید. چندین گزینه در مورد کد پین باز می شود:

اولی به پارانوئیدها اجازه می دهد تا با استفاده از هر کاراکتری و نه فقط اعداد، کدی با هر طولی تنظیم کنند. دومی کد را به طور خودکار تولید می کند. مورد سوم به طور کلی به شما امکان می دهد کد امنیتی را رها کنید. اما تایید دستگاه های جدید در این مورد چگونه صورت می گیرد؟ بسیار ساده - با کمک دستگاه های دیگر شما.

پس از ایجاد یا لغو پین، راه اندازی کامل می شود.

راهاندازی اولیه Keychain Access در iOS به روشی مشابه انجام میشود - به منوی "Settings-iCloud" بروید و کادر "Keychain Access" را روشن کنید و سپس یک PIN ایجاد کنید. مشکل این است که شما مجبور خواهید شد شماره تلفن همراه را وارد کنید و فقط روسیه از کشورهای CIS پشتیبانی می شود.

حالا بیایید در مورد اتصال دستگاه های جدید به iCloud Keychain صحبت کنیم.

اتصال یک دستگاه iOS جدید به iCloud Keychain

به منوی "Settings-iCloud" که قبلاً در بالا ذکر شد بروید و مورد "Keychain Access" را انتخاب کنید:

با فعال کردن این ویژگی موافقت کنید:

قطعاً باید رمز عبور حساب iCloud خود را وارد کنید:

پس از آن، Keychain Access به حالت تعلیق فعالسازی میرود.

همانطور که گفتیم، هنگام اضافه کردن یک دستگاه جدید به iCloud Keychain خود، دو گزینه دارید:

- کد پین را وارد کنید

- تایید اتصال از دستگاه دیگر

در یک دستگاه iOS، دکمه «تأیید با کد» را مشاهده میکنید که با کلیک کردن روی آن میتوانید یک پین وارد کنید و فوراً این ویژگی را فعال کنید:

بازگشتی تأییدیه از دستگاه دیگری است. به محض اینکه میخواهید iCloud Keychain را در یکی از دستگاههای خود روشن کنید، همه ابزارکهای دیگر متصل به همان حساب iCloud و همان Keychain اعلانها را دریافت خواهند کرد:

اما این فقط یک اطلاعیه نیست. با کلیک بر روی بنر، به تنظیمات iCloud هدایت میشوید، جایی که از شما خواسته میشود رمز عبور حساب خود را به عنوان تأیید رضایت برای افزودن دستگاه جدید به Keychain خود وارد کنید. پس از وارد کردن رمز عبور در هر یک از دستگاه های دیگر، ابزار جدید به طور دائم متصل در نظر گرفته می شود، همگام سازی رمز عبور از طریق iCloud Keychain آغاز می شود.

اتصال مک جدید به iCloud Keychain

فرآیند مشابه همان است که در فصل قبلی بررسی توضیح داده شد. به تنظیمات OS X، iCloud Remote بروید و Keychain Access را روشن کنید. رمز عبور حساب iCloud خود را وارد کنید.

وارد کردن پین کد نیاز به توضیح خاصی ندارد:

اگر نمیخواهید پین وارد کنید، Mac در حالت تعلیق فعالسازی باقی میماند:

خیلی سخت است که اعلان تأیید دستگاه جدید را از دست بدهید - هم در OS X و هم در iOS در معرض دید قرار می گیرد: