در بخش اول «مبانی امنیت اطلاعات»، انواع اصلی تهدیدات امنیت اطلاعات را بررسی کردیم. برای اینکه ما شروع به انتخاب ابزارهای امنیت اطلاعات کنیم، لازم است جزئیات بیشتری را در نظر بگیریم که چه چیزی را می توان به عنوان اطلاعات طبقه بندی کرد.

اطلاعات و طبقه بندی آن

تعاریف و طبقه بندی های بسیار زیادی برای "اطلاعات" وجود دارد. مختصرترین و در عین حال موجزترین تعریف در قانون فدرال 27 ژوئیه 2006 ارائه شده است. شماره 149-FZ(اصلاح شده در 29 ژوئیه 2017)، ماده 2: اطلاعات، اطلاعات (پیام ها، داده ها) صرف نظر از شکل ارائه آن است.اطلاعات را می توان به چند نوع طبقه بندی کرد و بسته به دسته بندی دسترسی به آن به آن تقسیم بندی می شود اطلاعات در دسترس عمومو همچنین اطلاعاتی که دسترسی به آنها محدود است - داده های محرمانه و اسرار دولتی.

اطلاعات، بسته به ترتیب ارائه یا توزیع آن، به اطلاعات تقسیم می شود:

- آزادانه قابل توزیع مجدد

- با توافق افراد ارائه می شوددرگیر روابط مربوطه

- که مطابق با قوانین فدرال تهیه یا توزیع شود

- توزیع، که در فدراسیون روسیه محدود یا ممنوع

- جرم- حاوی اطلاعات بی اهمیت است و با مجموعه ای از مفاهیم قابل درک برای اکثر افراد جامعه عمل می کند.

- ویژه- شامل مجموعه خاصی از مفاهیم است که ممکن است برای اکثریت جامعه قابل درک نباشد، اما در گروه اجتماعی محدودی که از این اطلاعات استفاده می شود ضروری و قابل درک است.

- راز- دسترسی به دایره باریکی از افراد و از طریق کانال های بسته (امن) فراهم می شود.

- شخصی (خصوصی)- مجموعه ای از اطلاعات در مورد یک شخص که موقعیت اجتماعی و انواع تعاملات اجتماعی را تعیین می کند.

طبق قانون فدراسیون روسیه در 21 ژوئیه 1993 N 5485-1 (اصلاح شده در 03/08/2015) "در مورد اسرار دولتی" ماده 5. "فهرست اطلاعات تشکیل دهنده اسرار دولتی"اعمال میشود:

- اطلاعات در زمینه نظامی

- اطلاعات در زمینه اقتصاد، علم و فناوری.

- اطلاعات در زمینه سیاست خارجی و اقتصاد.

- اطلاعات در زمینه فعالیت های اطلاعاتی، ضد جاسوسی و عملیاتی-جستجو و همچنین در زمینه مقابله با تروریسم و در زمینه تضمین ایمنی افرادی که تصمیم به اعمال اقدامات حفاظتی دولتی در مورد آنها اتخاذ شده است.

داده های محرمانه- این اطلاعاتی است که دسترسی به آنها مطابق با قوانین و مقررات ایالتی که شرکت ها به طور مستقل ایجاد می کنند محدود است. انواع زیر از داده های محرمانه را می توان تشخیص داد:

- اطلاعات محرمانه شخصی:اطلاعات در مورد حقایق، رویدادها و شرایط زندگی خصوصی یک شهروند، که اجازه می دهد هویت او شناسایی شود (داده های شخصی)، به استثنای اطلاعاتی که در موارد تعیین شده توسط قوانین فدرال در رسانه ها منتشر می شود. تنها استثنا اطلاعاتی است که در رسانه ها منتشر می شود.

- اطلاعات محرمانه خدمات:اطلاعات رسمی، دسترسی به آنها توسط مقامات دولتی مطابق با قانون مدنی فدراسیون روسیه و قوانین فدرال (اسرار رسمی) محدود شده است.

- اطلاعات محرمانه قضایی:در مورد حمایت دولتی از قضات، مقامات مجری قانون و مقامات نظارتی. در مورد حمایت دولتی از قربانیان، شاهدان و سایر شرکت کنندگان در دادرسی کیفری. اطلاعات موجود در پرونده های شخصی محکومان و همچنین اطلاعات مربوط به اجرای اجباری اقدامات قضایی، اعمال سایر ارگان ها و مقامات، به استثنای اطلاعاتی که مطابق با قانون فدرال 2 اکتبر 2007 N 229-FZ در دسترس عموم است. "در مورد مراحل اجرایی".

- اطلاعات محرمانه تجاری:کلیه انواع اطلاعاتی که مربوط به تجارت (سود) است و دسترسی به آنها توسط قانون یا اطلاعات مربوط به ماهیت یک اختراع، مدل کاربردی یا طرح صنعتی قبل از انتشار رسمی اطلاعات مربوط به آنها توسط شرکت (تحولات مخفی، تولید) محدود شده است. فن آوری ها و غیره).

- اطلاعات محرمانه حرفه ای:اطلاعات مربوط به فعالیت های حرفه ای که دسترسی به آنها مطابق با قانون اساسی فدراسیون روسیه و قوانین فدرال محدود است (پزشکی، اسناد رسمی، محرمانه بودن وکیل و مشتری، محرمانه بودن مکاتبات، مکالمات تلفنی، اقلام پستی، پیام های تلگرافی یا سایر موارد و غیره. بر)

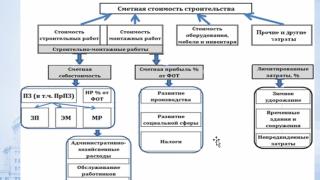

شکل 1. طبقه بندی انواع اطلاعات.

اطلاعات شخصی

به طور جداگانه، ارزش توجه و در نظر گرفتن داده های شخصی را دارد. طبق قانون فدرال 27 ژوئیه 2006 شماره 152-FZ(در 29 ژوئیه 2017 اصلاح شده) "در مورد داده های شخصی"، ماده 4: اطلاعات شخصی- این هر گونه اطلاعات مربوط به یک فرد مستقیم یا غیرمستقیم شناسایی شده یا قابل شناسایی (موضوع داده های شخصی) است.اپراتور داده های شخصی است- ارگان ایالتی، ارگان شهرداری، شخص حقوقی یا فردی، به طور مستقل یا مشترک با سایر اشخاص که پردازش داده های شخصی را سازماندهی و (یا) انجام می دهند و همچنین اهداف پردازش داده های شخصی، ترکیب داده های شخصی مورد پردازش را تعیین می کنند. ، اقدامات (عملیات) انجام شده با داده های شخصی.

پردازش داده های شخصی- هر عمل (عملیات) یا مجموعه ای از اقدامات (عملیات) که با استفاده از ابزارهای اتوماسیون یا بدون استفاده از چنین وسایلی با داده های شخصی انجام می شود، از جمله جمع آوری، ضبط، سیستم سازی، تجمع، ذخیره سازی، شفاف سازی (به روز رسانی، تغییر)، استخراج، استفاده، انتقال (توزیع، ارائه، دسترسی)، غیر شخصی سازی، مسدود کردن، حذف، تخریب داده های شخصی.

حق پردازش داده های شخصی در مقررات مربوط به ارگان های دولتی، قوانین فدرال و مجوزهای کار با داده های شخصی صادر شده توسط Roskomnadzor یا FSTEC ذکر شده است.

شرکت هایی که به طور حرفه ای با داده های شخصی طیف گسترده ای از افراد کار می کنند، به عنوان مثال، شرکت های میزبان سرور مجازی یا اپراتورهای مخابراتی، باید ثبت نام را وارد کنند که توسط Roskomnadzor نگهداری می شود.

به عنوان مثال، میزبانی سرورهای مجازی ما VPS.HOUSE در چارچوب قوانین فدراسیون روسیه و مطابق با مجوزهای سرویس فدرال نظارت بر ارتباطات، فناوری اطلاعات و ارتباطات جمعی به شماره 139322 مورخ 25 دسامبر 2015 ( خدمات ارتباطی از راه دور) و شماره 139323 مورخ 25 دسامبر 2015 (خدمات ارتباطی برای انتقال داده، به استثنای خدمات ارتباطی برای انتقال داده به منظور انتقال اطلاعات صوتی).

بر این اساس، هر سایتی که دارای فرم ثبت نام کاربر باشد که در آن اطلاعات مربوط به اطلاعات شخصی درج شده و متعاقباً پردازش می شود، اپراتور داده های شخصی است.

با عنایت به ماده 7 قانون شماره 152-FZ"در مورد داده های شخصی"، اپراتورها و سایر افرادی که به داده های شخصی دسترسی دارند، موظفند بدون رضایت موضوع داده های شخصی، اطلاعات شخصی را به اشخاص ثالث فاش نکنند یا اطلاعات شخصی را توزیع نکنند، مگر اینکه قانون فدرال طور دیگری مقرر کرده باشد. بر این اساس، هر اپراتور داده های شخصی موظف است از امنیت و محرمانه بودن لازم این اطلاعات اطمینان حاصل کند.

به منظور اطمینان از امنیت و محرمانه بودن اطلاعات، باید مشخص شود که چه نوع رسانه های اطلاعاتی وجود دارد که دسترسی به آنها باز و بسته باشد. بر این اساس، روش ها و وسایل حفاظتی نیز بسته به نوع رسانه انتخاب می شوند.

رسانه ذخیره سازی اصلی:

- رسانه های چاپی و الکترونیکی، شبکه های اجتماعی، سایر منابع اینترنتی؛

- کارکنان سازمان که بر اساس روابط دوستانه، خانوادگی و حرفه ای خود به اطلاعات دسترسی دارند.

- ارتباطات یعنی انتقال یا ذخیره اطلاعات: تلفن، مبادلات تلفنی خودکار، سایر تجهیزات مخابراتی.

- اسناد از همه نوع: شخصی، رسمی، دولتی.

- نرم افزار به عنوان یک شی اطلاعات مستقل، به خصوص اگر نسخه آن به طور خاص برای یک شرکت خاص اصلاح شده باشد.

- رسانه ذخیره سازی الکترونیکی که داده ها را به صورت خودکار پردازش می کند.

طبقه بندی ابزارهای امنیت اطلاعات

مطابق با قانون فدرال 27 ژوئیه 2006 شماره 149-FZ(در 29 ژوئیه 2017 اصلاح شده) "در مورد اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات"، ماده 7، بند 1 و بند 4:

1. حفاظت از اطلاعاتنشان می دهد اتخاذ تدابیر قانونی، سازمانی و فنی، نشانه رفته به طرف:

- امنیتحفاظت از اطلاعات در برابر دسترسی غیرمجاز، تخریب، اصلاح، مسدود کردن، کپی کردن، ارائه، توزیع، و همچنین از سایر اقدامات غیرقانونی در رابطه با چنین اطلاعاتی؛

- انطباقمحرمانه بودن اطلاعات دسترسی محدود؛

- پیاده سازیحقوق دسترسی به اطلاعات

- جلوگیریدسترسی غیرمجاز به اطلاعات و (یا) انتقال آن به افرادی که حق دسترسی به اطلاعات را ندارند.

- به موقع تشخیصحقایق دسترسی غیرمجاز به اطلاعات؛

- هشدارامکان عواقب نامطلوب نقض نظم دسترسی به اطلاعات؛

- عدم پذیرشتأثیر بر ابزارهای فنی پردازش اطلاعات که در نتیجه عملکرد آنها مختل می شود.

- امکان فوری بهبوداطلاعات تغییر یافته یا به دلیل دسترسی غیرمجاز به آن از بین رفته است.

- ثابت کنترلتضمین سطح امنیت اطلاعات؛

- یافتهدر قلمرو فدراسیون روسیه، پایگاه های اطلاعاتی که با استفاده از آنها جمع آوری، ثبت، سیستم سازی، انباشت، ذخیره سازی، شفاف سازی (به روز رسانی، تغییر) و بازیابی اطلاعات شخصی شهروندان فدراسیون روسیه انجام می شود. بند 7 توسط قانون فدرال 21 ژوئیه 2014 معرفی شده است شماره 242-FZ).

- سطح حقوقیانطباق با استانداردهای دولتی در زمینه حفاظت از اطلاعات را تضمین می کند و شامل حق چاپ، احکام، حق ثبت اختراع و شرح وظایف می باشد.

یک سیستم امنیتی خوب ساخته شده حقوق کاربر و استانداردهای پردازش داده را نقض نمی کند. - سطح سازمانیبه شما این امکان را می دهد که مقرراتی برای نحوه کار کاربران با اطلاعات محرمانه، انتخاب پرسنل و سازماندهی کار با اسناد و حامل های داده ایجاد کنید.

قوانین نحوه کار کاربران با اطلاعات محرمانه را قوانین کنترل دسترسی می نامند. قوانین توسط مدیریت شرکت به همراه سرویس امنیتی و تامین کننده ای که سیستم امنیتی را اجرا می کند، تعیین می شود. هدف ایجاد شرایطی برای دسترسی به منابع اطلاعاتی برای هر کاربر است، به عنوان مثال، حق خواندن، ویرایش یا انتقال یک سند محرمانه.

قوانین کنترل دسترسی در سطح سازمانی توسعه یافته و در مرحله کار با جزء فنی سیستم اجرا می شود. - سطح فنیبه طور معمول به فیزیکی، سخت افزاری، نرم افزاری و ریاضی (رمزشناسی) تقسیم می شود.

ابزارهای امنیت اطلاعات

ابزارهای امنیت اطلاعاتمعمولاً به هنجاری (غیررسمی)و فنی (رسمی).ابزار غیررسمی امنیت اطلاعات

ابزار غیررسمی امنیت اطلاعات– هنجاری (قانونی)، اداری (سازمانی) و اخلاقی و اخلاقیمعنی، که شامل: اسناد، قوانین، وقایع.مبنای حقوقی ( وسایل تشریعی) امنیت اطلاعات توسط دولت تامین می شود. حفاظت از اطلاعات توسط کنوانسیون های بین المللی، قانون اساسی، قوانین فدرال "در مورد اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات"، قوانین فدراسیون روسیه "در مورد امنیت"، "در مورد ارتباطات"، "در مورد اسرار دولتی" و آئین نامه های مختلف تنظیم می شود.

همچنین برخی از قوانین ذکر شده توسط ما در بالا به عنوان مبنای قانونی برای امنیت اطلاعات مورد استناد و بحث قرار گرفت. عدم رعایت این قوانین مستلزم تهدیداتی برای امنیت اطلاعات است که می تواند منجر به عواقب قابل توجهی شود، که به نوبه خود طبق این قوانین، تا و از جمله مسئولیت کیفری قابل مجازات هستند.

دولت همچنین میزان مسئولیت نقض مقررات در زمینه امنیت اطلاعات را تعیین خواهد کرد. به عنوان مثال، فصل 28 "جرایم در زمینه اطلاعات رایانه ای" در قانون کیفری فدراسیون روسیه شامل سه ماده است:

- ماده 272 «دسترسی غیرقانونی به اطلاعات رایانه ای»؛

- ماده 273 «ایجاد، استفاده و توزیع برنامههای رایانهای مخرب».

- ماده 274 «نقض ضوابط عملکرد وسایل ذخیره سازی، پردازش یا انتقال اطلاعات رایانه ای و شبکه های اطلاعاتی و مخابراتی».

برای کاهش تأثیر این جنبه ها، مجموعه ای از اقدامات سازمانی، قانونی و سازمانی و فنی مورد نیاز است که احتمال تهدید اطلاعات محرمانه را از بین برده یا به حداقل برساند.

در این فعالیت اداری و سازمانی برای حفاظت اطلاعات، زمینه برای خلاقیت افسران امنیتی وجود دارد.

اینها شامل راه حل های معماری و برنامه ریزی است که حفاظت از اتاق های جلسات و دفاتر مدیریتی را در برابر استراق سمع و ایجاد سطوح مختلف دسترسی به اطلاعات ممکن می سازد.

از نقطه نظر تنظیم فعالیت های پرسنل، رسمی کردن یک سیستم درخواست برای دسترسی به اینترنت، ایمیل خارجی و سایر منابع مهم خواهد بود. یک عنصر جداگانه دریافت امضای دیجیتال الکترونیکی برای افزایش امنیت اطلاعات مالی و سایر اطلاعاتی است که از طریق پست الکترونیکی به سازمان های دولتی منتقل می شود.

به سمت اخلاقی و اخلاقیابزارها را می توان به هنجارهای اخلاقی یا قواعد اخلاقی ایجاد شده در جامعه یا یک تیم خاص نسبت داد که رعایت آنها به حفاظت از اطلاعات کمک می کند و نقض آنها برابر با عدم رعایت قوانین رفتاری در جامعه یا تیم این هنجارها مانند هنجارهای مصوب قانونی اجباری نیستند، اما عدم رعایت آنها منجر به کاهش اقتدار و اعتبار یک شخص یا سازمان می شود.

اقدامات رسمی امنیت اطلاعات

راه حل های رسمی– اینها ابزارها و نرم افزارهای فنی خاصی هستند که می توان آنها را به فیزیکی، سخت افزاری، نرم افزاری و رمزنگاری تقسیم کرد.ابزار فیزیکی حفاظت از اطلاعات- اینها هر مکانیزم مکانیکی، الکتریکی و الکترونیکی هستند که مستقل از سیستم های اطلاعاتی عمل می کنند و مانعی برای دسترسی به آنها ایجاد می کنند.

قفلها، از جمله قفلهای الکترونیکی، صفحهنمایش و پردهها برای ایجاد موانع در برابر تماس عوامل بیثباتکننده با سیستمها طراحی شدهاند. این گروه با سیستم های امنیتی تکمیل می شود، به عنوان مثال، دوربین های ویدئویی، ضبط کننده های ویدئویی، حسگرهایی که حرکت یا سطوح بیش از حد تابش الکترومغناطیسی را در منطقه ای که ابزارهای فنی برای به دست آوردن اطلاعات در آن قرار دارند، تشخیص می دهند.

امنیت اطلاعات سخت افزاری- اینها هر دستگاه الکتریکی، الکترونیکی، نوری، لیزری و سایر دستگاه هایی هستند که در سیستم های اطلاعاتی و مخابراتی تعبیه شده اند: رایانه های ویژه، سیستم های نظارت کارکنان، حفاظت از سرور و شبکه های شرکتی. آنها از دسترسی به اطلاعات جلوگیری می کنند، از جمله با پوشاندن آن.

سخت افزار شامل موارد زیر می شود: مولدهای نویز، محافظ های نویز، رادیوهای اسکن و بسیاری از دستگاه های دیگر که کانال های نشت اطلاعات احتمالی را مسدود می کنند یا به آنها اجازه شناسایی می دهند.

نرم افزار امنیت اطلاعات- اینها برنامه های ساده و پیچیده ای هستند که برای حل مشکلات مربوط به تضمین امنیت اطلاعات طراحی شده اند.

نمونه هایی از راه حل های پیچیده سیستم های DLP و سیستم های SIEM هستند.

سیستم های DLP("جلوگیری از نشت داده" در لغت به معنای "جلوگیری از نشت داده ها" است)، به ترتیب برای جلوگیری از نشت، فرمت مجدد اطلاعات و تغییر جهت جریان اطلاعات عمل می کند.

سیستم های SIEM(«اطلاعات امنیتی و مدیریت رویداد»، به معنای «مدیریت امنیت رویدادها و اطلاعات») تجزیه و تحلیل بلادرنگ رویدادهای امنیتی (آلارم) ناشی از دستگاه ها و برنامه های شبکه را ارائه می دهد. SIEM توسط برنامهها، دستگاهها یا سرویسها نشان داده میشود و همچنین برای ثبت دادهها و تولید گزارشهایی برای قابلیت همکاری با سایر دادههای تجاری استفاده میشود.

ابزارهای نرم افزاری به قدرت دستگاه های سخت افزاری نیاز دارند و در حین نصب لازم است ذخایر اضافی تهیه شود.

ریاضی (رمزشناسی)- اجرای روش های رمزنگاری و تنگ نگاری حفاظت از داده ها برای انتقال ایمن از طریق یک شبکه شرکتی یا جهانی.

رمزنگاری یکی از مطمئن ترین روش های حفاظت از داده ها در نظر گرفته می شود، زیرا از خود اطلاعات محافظت می کند و نه دسترسی به آنها. اطلاعات تبدیل شده به صورت رمزنگاری دارای درجه بالایی از امنیت است.

معرفی ابزار حفاظت از اطلاعات رمزنگاری شامل ایجاد یک مجموعه سخت افزاری و نرم افزاری است که معماری و ترکیب آن بر اساس نیازهای یک مشتری خاص، الزامات قانونی، وظایف محول شده و روش های لازم و الگوریتم های رمزگذاری تعیین می شود.

این ممکن است شامل اجزای نرم افزار رمزگذاری (ارائه دهندگان رمزنگاری)، ابزارهای سازمان VPN، ابزارهای شناسایی، ابزارهایی برای تولید و تأیید کلیدها و امضای دیجیتال الکترونیکی باشد.

ابزارهای رمزگذاری می توانند از الگوریتم های رمزگذاری GOST پشتیبانی کنند و طبقات لازم از حفاظت رمزنگاری را بسته به درجه حفاظت مورد نیاز، چارچوب نظارتی و الزامات سازگاری با سایر سیستم ها از جمله سیستم های خارجی ارائه دهند. در عین حال، ابزارهای رمزگذاری برای کل مجموعه اجزای اطلاعات، از جمله فایلها، دایرکتوریها با فایلها، رسانههای ذخیرهسازی فیزیکی و مجازی، کل سرورها و سیستمهای ذخیرهسازی داده، محافظت میکنند.

در خاتمه بخش دوم، پس از بررسی اجمالی روش ها و ابزارهای اصلی حفاظت از اطلاعات و همچنین طبقه بندی اطلاعات، می توان به موارد زیر اشاره کرد: این پایان نامه شناخته شده یک بار دیگر تأیید می شود که تضمین امنیت اطلاعات یک مجموعه کامل است. اقداماتی که شامل تمام جنبه های اطلاعات حفاظتی است که ایجاد و ارائه آنها باید با دقت و جدیت بیشتر مورد توجه قرار گیرد.

"قاعده طلایی" باید به شدت رعایت شود و تحت هیچ شرایطی نباید نقض شود - این یک رویکرد یکپارچه است.

برای نمایش بصری تر اقدامات امنیت اطلاعات، دقیقاً به عنوان مجموعه ای از اقدامات غیرقابل تقسیم، آنها در شکل 2 در زیر ارائه شده اند که هر یک از آجرهای آن نشان دهنده حفاظت از اطلاعات در یک بخش خاص است؛ یکی از آجرها و یک امنیت را حذف کنید. تهدید بوجود خواهد آمد

شکل 2. طبقه بندی ابزارهای امنیت اطلاعات.

معرفی. 2

1. مفاد اساسی تئوری امنیت اطلاعات. 5

1.1 طبقه بندی تهدیدات امنیت اطلاعات. 5

1.2 رایج ترین تهدیدات ... 9

1.3 حملات نرم افزاری یازده

1.4 نرم افزارهای مخرب 13

1.5 طبقه بندی اقدامات ایمنی CS.. 14

2. روش ها و وسایل اساسی حفاظت از اطلاعات در شبکه ها. 19

2.1 حفاظت فیزیکی از اطلاعات. 19

2.2 امنیت اطلاعات سخت افزاری در CS.. 22

2.3 ابزارهای نرم افزاری برای امنیت اطلاعات در CS.. 24

3. روش ها و وسایل حفاظت از اطلاعات در شبکه های مخابراتی شرکت Vestel. 44

3.1 ویژگی های شبکه سازمانی و شرکتی. 44

3.2 پشتیبانی سازمانی و قانونی برای حفاظت از اطلاعات. 46

3.3 حفاظت از اطلاعات در شبکه شرکتی Vestel در سطح سیستم عامل.. 48

3.4 حفاظت از اطلاعات در برابر دسترسی غیرمجاز. 52

3.5 محافظت در برابر ویروس 57

نتیجه. 64

واژه نامه. 68

فهرست منابع استفاده شده 70

فهرست اختصارات 74

ضمیمه الف... ۷۵

ضمیمه B. 76

ضمیمه ب... ۷۷

ضمیمه D. 78

معرفی

مشکل امنیت اطلاعات بسیار جدید نیست. مردم از زمان های قدیم برای حل آن تلاش می کردند.

در طلوع تمدن، اطلاعات ارزشمندی به شکل مادی حفظ شد: حکاکی شده بر روی لوح های سنگی، و بعداً روی کاغذ نوشته شد. از همان اشیاء مادی برای محافظت از آنها استفاده شد: دیوارها، خندق ها.

اطلاعات اغلب توسط پیام رسان و همراه با نگهبانان مخابره می شد. و این اقدامات موجه بود، زیرا تنها راه برای به دست آوردن اطلاعات شخص دیگری سرقت آن بود. متأسفانه دفاع بدنی یک نقص اساسی داشت. هنگامی که پیامی ضبط می شد، دشمنان هر آنچه در آن نوشته شده بود یاد می گرفتند. حتی جولیوس سزار تصمیم گرفت از اطلاعات ارزشمند در طول فرآیند انتقال محافظت کند. او رمز سزار را اختراع کرد. این رمز امکان ارسال پیام هایی را فراهم می کرد که در صورت رهگیری هیچ کس نمی توانست آنها را بخواند.

این مفهوم در طول جنگ جهانی دوم توسعه یافت. آلمان از دستگاهی به نام انیگما برای رمزگذاری پیام های ارسالی به واحدهای نظامی استفاده کرد.

البته، با تغییر جامعه و فناوری، نحوه محافظت از اطلاعات به طور مداوم در حال تغییر است. ظهور و استفاده گسترده از رایانه ها منجر به این واقعیت شده است که اکثر مردم و سازمان ها شروع به ذخیره اطلاعات به شکل الکترونیکی کردند. نیاز به حفاظت از چنین اطلاعاتی وجود دارد.

در اوایل دهه 70. دیوید بل و لئونارد لا پادولا در قرن بیستم یک مدل امنیتی برای عملیات انجام شده بر روی رایانه ایجاد کردند. این مدل بر اساس مفهوم دولت از سطوح طبقه بندی اطلاعات (غیر طبقه بندی، محرمانه، محرمانه، فوق سری) و سطوح ترخیص بود. اگر شخصی (موضوع) دارای سطح ترخیص بالاتر از سطح طبقه بندی پرونده (شیء) بود، به او اجازه دسترسی به پرونده داده می شد، در غیر این صورت از دسترسی منع می شد. این مفهوم در استاندارد 5200.28 معیار ارزیابی سیستم محاسباتی معتمد (TCSEC) که در سال 1983 توسط وزارت دفاع ایالات متحده توسعه یافت، پیاده سازی شد. به دلیل رنگ جلد آن را «کتاب نارنجی» نامیدند.

کتاب نارنجی الزامات عملکردی و گارانتی را برای هر بخش تعریف کرده است. سیستم باید این الزامات را برآورده می کرد تا سطح مشخصی از گواهینامه را برآورده کند.

رعایت الزامات تضمین برای اکثر گواهینامه های امنیتی زمان بر و پرهزینه بود. در نتیجه، تعداد بسیار کمی از سیستمها گواهینامه بالاتر از سطح C2 دریافت کردهاند (در واقع، تنها یک سیستم تا کنون گواهینامه سطح A1 را دریافت کرده است - Honeywell SCOMP).

در تدوین معیارهای دیگر، تلاش شده است تا الزامات عملکردی و تضمینی از هم جدا شوند. این تحولات در کتاب سبز آلمان در سال 1989، معیارهای کانادا در سال 1990، معیارهای ارزیابی امنیت فناوری اطلاعات (ITSEC) در سال 1991، و معیارهای فدرال (معروف به معیارهای مشترک) در سال 1992 گنجانده شد. هر استاندارد راه متفاوتی را برای تایید امنیت سیستم های کامپیوتری ارائه می کرد.

یکی از مشکلات مرتبط با معیارهای ارزیابی امنیت سیستم، عدم درک مکانیزم های شبکه بود. وقتی کامپیوترها با هم ترکیب می شوند، مشکلات امنیتی جدیدی به مشکلات قدیمی اضافه می شود. کتاب نارنجی مشکلاتی را که هنگام اتصال کامپیوترها به یک شبکه مشترک به وجود میآیند برطرف نکرد، بنابراین در سال 1987 TNI (تفسیر شبکه مورد اعتماد) یا کتاب قرمز ظاهر شد. "کتاب قرمز" تمام الزامات امنیتی "کتاب نارنجی" را حفظ می کند و تلاش می کند به فضای شبکه پرداخته و مفهوم امنیت شبکه را ایجاد کند. متأسفانه، کتاب قرمز همچنین عملکرد را با ضمانت مرتبط می کند. تنها تعداد کمی از سیستم ها توسط TNI ارزیابی شده اند و هیچ کدام از نظر تجاری موفق نبوده اند.

این روزها مشکلات بیشتر شده است. سازمان ها شروع به استفاده از شبکه های بی سیم کردند که ظهور آنها را کتاب قرمز نمی توانست پیش بینی کند. برای شبکه های بی سیم، گواهی کتاب قرمز منسوخ در نظر گرفته می شود.

سیستم های کامپیوتری و فناوری های شبکه خیلی سریع در حال توسعه هستند. بر این اساس، راههای جدیدی برای حفاظت از اطلاعات نیز به سرعت در حال ظهور هستند. بنابراین، موضوع کار صلاحیت من "روش ها و وسایل حفاظت از اطلاعات در شبکه ها" بسیار مرتبط است.

هدف این مطالعه اطلاعاتی است که از طریق شبکه های مخابراتی منتقل می شود.

موضوع تحقیق امنیت اطلاعات شبکه ها می باشد.

هدف اصلی کار صلاحیت مطالعه و تجزیه و تحلیل روش ها و ابزارهای حفاظت از اطلاعات در شبکه ها است.

برای رسیدن به این هدف، حل تعدادی از مشکلات ضروری است:

تهدیدات امنیتی و طبقه بندی آنها را در نظر بگیرید.

روش ها و ابزارهای حفاظت از اطلاعات در شبکه، طبقه بندی و ویژگی های کاربردی آنها را شرح دهد.

قابلیتهای ابزارهای امنیتی اطلاعات فیزیکی، سختافزاری و نرمافزاری را در CS آشکار کنید، مزایا و معایب آنها را شناسایی کنید.

روش ها، روش ها و ابزارهای محافظت از اطلاعات در یک شبکه شرکتی را در نظر بگیرید (با استفاده از مثال شرکت Vestel).

1.1 طبقه بندی تهدیدات امنیت اطلاعات

تهدیدی برای امنیت اطلاعات در یک شبکه کامپیوتری (CN) به عنوان یک رویداد یا عمل درک می شود که می تواند باعث تغییر در عملکرد CN مرتبط با نقض امنیت اطلاعات پردازش شده در آن شود.

آسیبپذیری اطلاعات، امکان ایجاد شرایطی است که در آن شرایط برای اجرای تهدیدات امنیت اطلاعات ایجاد میشود.

حمله به یک سیستم کامپیوتری اقدامی است که توسط یک نفوذگر انجام می شود که شامل جستجو و بهره برداری از یک آسیب پذیری خاص است. به عبارت دیگر، حمله به یک سیستم کامپیوتری، اجرای تهدیدی برای امنیت اطلاعات در آن است.

مشکلات ناشی از امنیت انتقال اطلاعات هنگام کار در شبکه های کامپیوتری را می توان به سه نوع اصلی تقسیم کرد:

· شنود اطلاعات - یکپارچگی اطلاعات حفظ می شود، اما محرمانه بودن آن نقض می شود.

· اصلاح اطلاعات - پیام اصلی تغییر یا به طور کامل با دیگری جایگزین شده و به مخاطب ارسال می شود.

· جایگزینی تالیف اطلاعات. این مشکل می تواند عواقب جدی داشته باشد. به عنوان مثال، شخصی می تواند نامه ای به نام شخص دیگری بفرستد (این نوع فریب معمولاً جعل نامیده می شود) یا یک وب سرور می تواند وانمود کند که یک فروشگاه الکترونیکی است، سفارشات، شماره کارت اعتباری را بپذیرد، اما هیچ کالایی ارسال نکند.

ویژگی شبکه های رایانه ای، از نقطه نظر آسیب پذیری آنها، عمدتاً با وجود تعامل اطلاعاتی فشرده بین عناصر جغرافیایی پراکنده و ناهمگن (متنوع) مرتبط است.

به معنای واقعی کلمه تمام عناصر اصلی ساختاری و عملکردی CS آسیب پذیر هستند: ایستگاه های کاری، سرورها (ماشین های میزبان)، پل های شبکه (دروازه ها، مراکز سوئیچینگ)، کانال های ارتباطی و غیره.

تعداد زیادی تهدید مختلف برای امنیت اطلاعات با منشأهای مختلف وجود دارد. در ادبیات، طبقهبندیهای مختلفی وجود دارد که در آن از انواع خطرات ایجاد شده، درجه قصد مخرب، منابع تهدید و غیره به عنوان معیار تقسیم استفاده میشود. یکی از ساده ترین طبقه بندی ها در شکل نشان داده شده است. 1.

برنج. 1. طبقه بندی کلی تهدیدات امنیتی.

تهدیدات طبیعی تهدیدهایی هستند که در اثر تأثیرات روی CS و عناصر آن از فرآیندهای فیزیکی عینی یا پدیدههای طبیعی مستقل از انسان ایجاد میشوند.

تهدیدات انسان ساز تهدیداتی برای CS هستند که ناشی از فعالیت های انسانی است. از جمله آنها، بر اساس انگیزه اقدامات، می توان به موارد زیر اشاره کرد:

تهدیدات ناخواسته (غیر عمدی، تصادفی) ناشی از خطا در طراحی CS و عناصر آن، خطا در نرم افزار، خطا در اقدامات پرسنل و غیره؛

تهدیدهای عمدی (عمدی) مرتبط با آرزوهای خودخواهانه افراد (مهاجم).

منابع تهدید در رابطه با CS می تواند خارجی یا داخلی باشد (اجزای خود CS - تجهیزات، برنامه ها، پرسنل آن).

طبقه بندی پیچیده تر و دقیق تری از تهدیدات در پیوست A آورده شده است.

تجزیه و تحلیل پیامدهای منفی اجرای تهدیدها مستلزم شناسایی اجباری منابع احتمالی تهدیدات، آسیب پذیری هایی است که به تجلی آنها و روش های اجرای آنها کمک می کند. و سپس زنجیره به مدار نشان داده شده در شکل رشد می کند. 2.

برنج. 2. مدل اجرای تهدیدات امنیت اطلاعات.

تهدیدها بر اساس احتمال آسیب رساندن به موضوع رابطه در صورت نقض اهداف امنیتی طبقه بندی می شوند. خسارت می تواند در اثر یک موجود (جرم، گناه یا سهل انگاری) ایجاد شود و همچنین به نتیجه ای تبدیل شود که به موضوع مظاهر بستگی ندارد. تهدیدهای آنچنانی وجود ندارد. هنگام اطمینان از محرمانه بودن اطلاعات، این ممکن است شامل سرقت (کپی) اطلاعات و ابزار پردازش آنها و همچنین از دست دادن آن (از دست دادن غیر عمدی، نشت) باشد. هنگام اطمینان از یکپارچگی اطلاعات، لیست تهدیدات به شرح زیر است: تغییر (تحریف) اطلاعات. انکار صحت اطلاعات؛ تحمیل اطلاعات نادرست هنگام اطمینان از در دسترس بودن اطلاعات، می توان آن را مسدود کرد یا خود اطلاعات و ابزار پردازش آن را از بین برد.

همه منابع تهدید را می توان بر اساس نوع رسانه به کلاس ها و بر اساس مکان به گروه ها تقسیم کرد (شکل 3a). آسیبپذیریها را میتوان با توجه به منبع آسیبپذیریها به کلاسها و با توجه به تظاهراتشان به گروهها و زیر گروهها تقسیم کرد (شکل 3b). روش های پیاده سازی را می توان با توجه به روش های اجرا به گروه هایی تقسیم کرد (شکل 3 ج). باید در نظر گرفت که مفهوم "روش" تنها در هنگام در نظر گرفتن اجرای تهدیدات از منابع انسانی قابل استفاده است. برای منابع مصنوعی و طبیعی، این مفهوم به مفهوم «پیشنیاز» تبدیل میشود.

برنج. 3. ساختار طبقهبندیها: الف) «منابع تهدید». ب) "آسیب پذیری"؛ ج) "روش اجرا"

طبقه بندی احتمالات برای اجرای تهدیدات (حملات) مجموعه ای از گزینه های ممکن برای اقدامات یک منبع تهدید با استفاده از روش های پیاده سازی خاص با استفاده از آسیب پذیری هایی است که منجر به اجرای اهداف حمله می شود. هدف از حمله ممکن است با هدف اجرای تهدید منطبق نباشد و ممکن است با هدف به دست آوردن یک نتیجه میانی لازم برای دستیابی به اجرای بیشتر تهدید باشد. در صورت وجود چنین تناقضی، حمله به عنوان مرحله ای از آمادگی برای انجام اقداماتی با هدف اجرای تهدید در نظر گرفته می شود. به عنوان "آمادگی برای ارتکاب" یک عمل غیرقانونی. نتیجه یک حمله عواقبی است که اجرای تهدید و/یا به اجرای آن کمک می کند.

داده های اولیه برای ارزیابی و تجزیه و تحلیل تهدیدات امنیتی هنگام کار بر روی شبکه، نتایج یک بررسی از موضوعات روابط با هدف درک جهت فعالیت های آنها، اولویت های مورد انتظار اهداف امنیتی، وظایف حل شده در شبکه و شرایط برای مکان و عملکرد شبکه

شایع ترین و خطرناک ترین (از نظر میزان آسیب) خطاهای غیرعمدی کاربران عادی، اپراتورها، مدیران سیستم و سایر افرادی است که یک شبکه کامپیوتری را نگهداری می کنند.

گاهی اوقات چنین خطاهایی در واقع تهدید هستند (داده های وارد شده نادرست یا یک خطای برنامه که باعث خرابی سیستم شده است)، گاهی اوقات آسیب پذیری هایی ایجاد می کنند که می توانند توسط مهاجمان مورد سوء استفاده قرار گیرند (اینها معمولاً خطاهای اداری هستند). بر اساس برخی برآوردها، تا 65 درصد از ضررها ناشی از خطاهای غیرعمدی است.

آتش سوزی و سیل به اندازه بی سوادی و سهل انگاری در کار دردسر نمی آورد.

بدیهی است که رادیکال ترین راه برای مبارزه با خطاهای ناخواسته حداکثر اتوماسیون و کنترل دقیق است.

سایر تهدیدات دسترسی را می توان با توجه به اجزای سیستم رایانه ای که تهدیدات هدف قرار می دهند طبقه بندی کرد:

شکست کاربر؛

خرابی شبکه داخلی؛

شکست زیرساخت های پشتیبانی

به طور معمول، تهدیدات زیر در رابطه با کاربران در نظر گرفته می شود:

عدم تمایل به کار با سیستم اطلاعاتی (اغلب زمانی که نیاز به تسلط بر قابلیت های جدید و وجود اختلاف بین درخواست های کاربر و قابلیت های واقعی و ویژگی های فنی وجود دارد) آشکار می شود.

ناتوانی در کار با سیستم به دلیل عدم آموزش مناسب (عدم سواد عمومی کامپیوتر، ناتوانی در تفسیر پیام های تشخیصی، ناتوانی در کار با مستندات و غیره)؛

ناتوانی در کار با سیستم به دلیل عدم پشتیبانی فنی (نقص مدارک، عدم وجود اطلاعات مرجع و غیره).

منابع اصلی خرابی داخلی عبارتند از:

انحراف (تصادفی یا عمدی) از قوانین عملیاتی تعیین شده؛

خروج سیستم از حالت عملکرد عادی به دلیل اقدامات تصادفی یا عمدی کاربران یا پرسنل تعمیر و نگهداری (بیش از تعداد تخمینی درخواست ها، حجم بیش از حد اطلاعات پردازش شده و غیره)؛

خطاها در هنگام (دوباره) پیکربندی سیستم؛

خرابی های نرم افزاری و سخت افزاری؛

تخریب داده ها؛

تخریب یا آسیب به تجهیزات.

توصیه می شود تهدیدات زیر را در رابطه با زیرساخت های پشتیبانی در نظر بگیرید:

اختلال (تصادفی یا عمدی) سیستم های ارتباطی، منبع تغذیه، تامین آب و/یا گرما، تهویه مطبوع؛

تخریب یا آسیب به محل؛

ناتوانی یا عدم تمایل پرسنل خدمات و/یا کاربران در انجام وظایف خود (ناآرامی های مدنی، حوادث حمل و نقل، حمله تروریستی یا تهدید آن، اعتصاب و غیره).

کارمندان به اصطلاح "آزار" - فعلی و سابق - بسیار خطرناک هستند. به عنوان یک قاعده، آنها به دنبال آسیب رساندن به سازمان "متخلف" هستند، به عنوان مثال:

آسیب رساندن به تجهیزات؛

یک بمب منطقی بسازید که در نهایت برنامه ها و/یا داده ها را از بین ببرد.

داده ها را حذف کنید

كاركنان متخلف، حتي كاركنان سابق، با رويه هاي موجود در سازمان آشنا هستند و مي توانند خسارات قابل توجهي وارد كنند. لازم است اطمینان حاصل شود که هنگام خروج یک کارمند، حقوق دسترسی (منطقی و فیزیکی) وی به منابع اطلاعاتی لغو می شود.

مصرف تهاجمی منابع (معمولاً پهنای باند شبکه، قابلیتهای محاسباتی پردازندهها یا RAM) میتواند به عنوان وسیلهای برای خارج کردن شبکه از حالت عملکرد عادی استفاده شود. بر اساس محل منبع تهدید، چنین مصرفی به محلی و از راه دور تقسیم می شود. اگر محاسبات اشتباهی در پیکربندی سیستم وجود داشته باشد، یک برنامه محلی عملاً می تواند پردازنده و/یا حافظه فیزیکی را در انحصار خود درآورد و سرعت اجرای برنامه های دیگر را به صفر برساند.

ساده ترین مثال از مصرف منابع از راه دور، حمله ای به نام "SYN flood" است. این تلاشی است برای سرریز کردن جدول اتصالات TCP "نیمه باز" سرور (اتصالات شروع شده اند اما تکمیل نشده اند). حداقل، چنین حمله ای ایجاد اتصالات جدید را برای کاربران قانونی دشوار می کند، به این معنی که سرور غیرقابل دسترس به نظر می رسد.

شبکه هایی که بسته های پینگ را با آدرس های پخش دریافت می کنند در برابر حمله Papa Smurf آسیب پذیر هستند. پاسخ به چنین بسته هایی پهنای باند را می خورد.

مصرف از راه دور منابع اخیراً خود را به شکل خطرناکی نشان داده است - به عنوان حملات توزیع شده هماهنگ، زمانی که درخواست های کاملاً قانونی برای اتصال و/یا خدمات از آدرس های مختلف با حداکثر سرعت به سرور ارسال می شود. آغاز "مد" چنین حملاتی را می توان فوریه 2000 در نظر گرفت، زمانی که چندین مورد از بزرگترین سیستم های تجارت الکترونیک (به طور دقیق تر، صاحبان و کاربران سیستم ها) قربانی شدند. اگر یک اشتباه معماری به شکل عدم تعادل بین توان عملیاتی شبکه و عملکرد سرور وجود داشته باشد، محافظت در برابر حملات توزیع شده در دسترس بودن بسیار دشوار است.

از آسیب پذیری هایی در قالب خطاهای نرم افزاری و سخت افزاری می توان برای خارج کردن سیستم ها از حالت عادی استفاده کرد. به عنوان مثال، یک اشکال شناخته شده در پردازنده Pentium I به یک کاربر محلی اجازه می دهد تا با اجرای یک فرمان خاص، رایانه را مسدود کند، بنابراین فقط یک RESET سخت افزاری کمک می کند.

برنامه Teardrop با سوء استفاده از یک خطا در مونتاژ بسته های IP تکه تکه شده، رایانه ها را از راه دور منجمد می کند.

1.4 نرم افزارهای مخرب

یکی از خطرناک ترین روش های انجام حملات، وارد کردن نرم افزارهای مخرب به سیستم های مورد حمله است.

جنبه های زیر از بدافزار متمایز می شود:

عملکرد مخرب؛

روش توزیع؛

ارائه خارجی

بخشی که عملکرد مخرب را انجام می دهد برای موارد زیر در نظر گرفته شده است:

معرفی سایر بدافزارها؛

به دست آوردن کنترل بر سیستم مورد حمله؛

مصرف تهاجمی منابع؛

تغییر یا تخریب برنامه ها و/یا داده ها.

با توجه به مکانیسم توزیع آنها متمایز می شوند:

ویروس ها - کدهایی که قابلیت انتشار (احتمالاً با تغییرات) را با وارد شدن به برنامه های دیگر دارند.

«کرمها» کدهایی هستند که بهطور مستقل، یعنی بدون وارد شدن به برنامههای دیگر، قادرند کپیهایی از خود را در شبکه پخش کرده و اجرا کنند (برای فعال کردن ویروس، برنامه آلوده باید راهاندازی شود).

ویروس ها معمولاً به صورت محلی و در یک میزبان شبکه پخش می شوند. آنها برای انتقال از طریق شبکه به کمک خارجی مانند ارسال فایل آلوده نیاز دارند. برعکس، "کرم ها" در درجه اول بر سفر در سراسر شبکه متمرکز هستند.

گاهی اوقات انتشار بدافزار خود باعث مصرف تهاجمی منابع می شود و بنابراین یک ویژگی مخرب است. به عنوان مثال، کرمها پهنای باند شبکه و منابع سیستم پستی را میخورند.

کد مخربی که شبیه یک برنامه کاربردی مفید به نظر می رسد تروجان نامیده می شود. به عنوان مثال، یک برنامه معمولی، زمانی که به ویروس آلوده شود، تبدیل به یک تروجان می شود. گاهی اوقات برنامه های تروجان به صورت دستی ساخته می شوند و در بسته بندی های جذاب به دست کاربران ساده لوح می رسند (معمولاً هنگام بازدید از شبکه های اشتراک گذاری فایل یا سایت های بازی و سرگرمی).

1.5 طبقه بندی اقدامات ایمنی CS

با توجه به روش های اجرا، کلیه اقدامات برای تامین امنیت شبکه های کامپیوتری به دو دسته حقوقی (قانونی)، اخلاقی و اخلاقی، سازمانی (اداری)، فیزیکی، فنی (سخت افزاری و نرم افزاری) تقسیم می شوند.

اقدامات حفاظتی حقوقی شامل قوانین، فرامین و مقررات در حال اجرا در کشور است که مقررات مربوط به رسیدگی به اطلاعات، ایجاد حقوق و تعهدات شرکت کنندگان در روابط اطلاعاتی در فرآیند پردازش و استفاده از آن و همچنین ایجاد مسئولیت در قبال نقض این اطلاعات را تنظیم می کند. قوانین، در نتیجه از سوء استفاده از اطلاعات جلوگیری می کند و به عنوان یک عامل بازدارنده برای نقض کنندگان احتمالی عمل می کند.

اقدامات متقابل اخلاقی و اخلاقی شامل هنجارهای رفتاری است که به طور سنتی با گسترش شبکه های رایانه ای در یک کشور یا جامعه توسعه یافته یا در حال توسعه هستند. این هنجارها در اکثر موارد اجباری نیستند، مانند قوانین هنجاری مصوب قانونی، اما عدم انطباق آنها معمولاً منجر به کاهش اقتدار و اعتبار یک شخص، گروهی از افراد یا سازمان می شود. معیارهای اخلاقی و اخلاقی می توانند هم نانوشته (مثلاً استانداردهای پذیرفته شده صداقت، میهن پرستی و غیره) و هم مکتوب باشند، یعنی در یک مجموعه (منشور) مشخصی از قوانین یا مقررات رسمیت یافته باشند.

اقدامات امنیتی سازمانی (اداری) اقداماتی با ماهیت سازمانی است که عملکرد یک سیستم پردازش داده، استفاده از منابع آن، فعالیت های پرسنل و همچنین رویه تعامل کاربر با سیستم را به گونه ای تنظیم می کند که بیشتر احتمال تهدیدات امنیتی را پیچیده یا از بین می برد. این شامل :

فعالیت های انجام شده در حین طراحی، ساخت و تجهیز شبکه ها و سایر اشیاء سیستم های پردازش داده.

فعالیت برای توسعه قوانین برای دسترسی کاربر به منابع شبکه (توسعه سیاست امنیتی).

فعالیت های انجام شده در حین انتخاب و آموزش پرسنل؛

سازمان امنیت و کنترل دسترسی قابل اعتماد؛

سازماندهی حسابداری، ذخیره سازی، استفاده و تخریب اسناد و رسانه ها با اطلاعات.

توزیع جزئیات کنترل دسترسی (رمزهای عبور، کلیدهای رمزگذاری و غیره)؛

سازماندهی کنترل آشکار و پنهان بر کار کاربران؛

فعالیت های انجام شده در حین طراحی، توسعه، تعمیر و اصلاح تجهیزات و نرم افزارها و غیره.

اقدامات حفاظت فیزیکی مبتنی بر استفاده از انواع مختلف دستگاهها و سازههای مکانیکی، الکتریکی یا الکترونیکی است که به طور خاص برای ایجاد موانع فیزیکی در مسیرهای احتمالی نفوذ و دسترسی متخلفان احتمالی به اجزای شبکه و اطلاعات محافظتشده و همچنین طراحی شدهاند. ابزار فنی نظارت بصری، ارتباط و زنگ امنیتی.

اقدامات حفاظتی فنی (سختافزاری) مبتنی بر استفاده از دستگاههای الکترونیکی مختلف است که بخشی از CS هستند و عملکردهای حفاظتی (مستقل یا در ترکیب با وسایل دیگر) را انجام میدهند.

روشهای حفاظت از نرم افزار برای محافظت مستقیم از اطلاعات در سه زمینه در نظر گرفته شده است: الف) تجهیزات. ب) نرم افزار؛ ج) دستورات داده و کنترل.

برای محافظت از اطلاعات در حین انتقال آن، معمولاً از روشهای مختلف رمزگذاری دادهها قبل از ورود به یک کانال ارتباطی یا روی یک رسانه فیزیکی با رمزگشایی بعدی استفاده میشود. همانطور که تمرین نشان می دهد، روش های رمزگذاری می توانند کاملاً قابل اعتماد معنای یک پیام را پنهان کنند.

همه برنامههای امنیتی که دسترسی به اطلاعات ماشین را کنترل میکنند بر اساس اصل پاسخگویی به سؤالات عمل میکنند: چه کسی میتواند چه عملیاتی را انجام دهد و روی چه دادههایی.

دسترسی را می توان به صورت زیر تعریف کرد:

عمومی (بی قید و شرط برای هر کاربر ارائه می شود)؛

امتناع (امتناع بدون قید و شرط، به عنوان مثال اجازه حذف بخشی از اطلاعات)؛

وابسته به رویداد (رویداد محور)؛

وابسته به محتوای داده

وابسته به حالت (وضعیت پویا سیستم کامپیوتری)؛

وابسته به فرکانس (به عنوان مثال، دسترسی به کاربر فقط یک بار یا تعداد معینی بار مجاز است).

با نام یا سایر مشخصات کاربر؛

وابسته به قدرت؛

با اجازه (به عنوان مثال، با رمز عبور)؛

طبق روال

همچنین، اقدامات مؤثر برای مقابله با تلاشهای دسترسی غیرمجاز شامل ابزارهای ثبت نام است. برای این اهداف، امیدوار کننده ترین سیستم عامل های جدید با هدف خاص هستند که به طور گسترده در کشورهای خارجی مورد استفاده قرار می گیرند و به نام نظارت (نظارت خودکار تهدیدات رایانه ای احتمالی) نامیده می شوند.

نظارت توسط خود سیستم عامل (OS) انجام می شود و مسئولیت های آن شامل نظارت بر فرآیندهای ورودی/خروجی، پردازش و تخریب اطلاعات ماشین است. سیستم عامل زمان دسترسی غیرمجاز و نرم افزاری را که به آن دسترسی پیدا کرده است را ثبت می کند. علاوه بر این، بلافاصله به سرویس امنیت رایانه در مورد حمله به امنیت یک سیستم رایانه ای هشدار می دهد و همزمان داده های لازم (فهرست) را چاپ می کند. اخیراً در ایالات متحده آمریکا و تعدادی از کشورهای اروپایی از زیربرنامه های ویژه ای نیز برای محافظت از سیستم های رایانه ای استفاده شده است که در صورت تلاش غیرمجاز برای مشاهده محتویات یک فایل با اطلاعات طبقه بندی شده مشابه، باعث تخریب برنامه اصلی می شود. عمل یک "بمب منطقی".

وظایف امنیتی:

حفاظت از اطلاعات در کانال های ارتباطی و پایگاه های داده با استفاده از روش های رمزنگاری.

تأیید صحت اشیاء داده و کاربران (تأیید احراز هویت طرفینی که ارتباط برقرار می کنند).

تشخیص نقض یکپارچگی اشیاء داده؛

حصول اطمینان از حفاظت از وسایل فنی و اماکنی که اطلاعات محرمانه در آنها پردازش میشود از نشت از طریق کانالهای جانبی و دستگاههای بازیابی اطلاعات الکترونیکی که احتمالاً در آنها تعبیه شده است.

حصول اطمینان از محافظت از محصولات نرم افزاری و تجهیزات رایانه ای در برابر ورود ویروس های نرم افزاری و نشانک ها به آنها.

محافظت در برابر اقدامات غیرمجاز از طریق کانال ارتباطی از سوی افرادی که مجاز به استفاده از امکانات رمزگذاری نیستند، اما به دنبال اهداف به خطر انداختن اطلاعات طبقه بندی شده و ایجاد اختلال در کار نقاط مشترک هستند.

اقدامات سازمانی و فنی با هدف اطمینان از ایمنی داده های محرمانه.

2. روش ها و وسایل اساسی حفاظت از اطلاعات در شبکه ها

تجزیه و تحلیل همه روش ها و ابزارهای حفاظت از اطلاعات در چارچوب WRC به سادگی غیرممکن است. من فقط تعدادی از آنها را شرح می دهم.

اقدامات حفاظت از اطلاعات فیزیکی عبارتند از:

حفاظت در مقابل آتش؛

محافظت در برابر آب و مایع اطفاء حریق

محافظت در برابر گازهای خورنده؛

محافظت در برابر تشعشعات الکترومغناطیسی؛

محافظت در برابر خرابکاری؛

محافظت در برابر سرقت و سرقت؛

حفاظت در برابر انفجار؛

محافظت در برابر سقوط آوار؛

حفاظت از گرد و غبار؛

محافظت در برابر دسترسی غیرمجاز به محل.

برای اطمینان از ایمنی فیزیکی چه اقداماتی باید انجام شود؟

اول از همه، شما باید اتاقی را که سرورها در آن قرار دارند آماده کنید. قانون اجباری: سرور باید در یک اتاق جداگانه قرار داشته باشد که دسترسی به آن محدود به تعداد محدودی از افراد است. این اتاق باید دارای تهویه مطبوع و سیستم تهویه مناسب باشد. شما همچنین می توانید یک مینی سانترال و سایر سیستم های فنی حیاتی را در آنجا قرار دهید.

یک گام هوشمندانه می تواند غیرفعال کردن درایوهای دیسک استفاده نشده، پورت های موازی و سریال روی سرور باشد. بهتر است بدنه آن را ببندید. همه اینها حتی اگر مهاجم به نحوی وارد اتاق سرور شود، سرقت یا جایگزینی اطلاعات را پیچیده می کند. شما نباید از اقدامات امنیتی بی اهمیتی مانند میله ها و درهای آهنی، قفل های ترکیبی و دوربین های مداربسته غافل شوید که دائماً هر اتفاقی را که در مناطق کلیدی دفتر می افتد ضبط می کند.

یکی دیگر از خطاهای رایج مربوط به پشتیبان گیری است. همه از ضرورت آن و همچنین این واقعیت می دانند که در صورت آتش سوزی باید یک کپسول آتش نشانی داشته باشید. اما به دلایلی فراموش می کنند که نسخه های پشتیبان را نمی توان در همان اتاق سرور ذخیره کرد. در نتیجه، شرکتها پس از محافظت از خود در برابر حملات اطلاعاتی، حتی در برابر آتشسوزی کوچکی که در آن کپیهای ساخته شده با احتیاط همراه با سرور از بین میروند، خود را بیدفاع میبینند.

اغلب، حتی پس از محافظت از سرورها، فراموش می کنند که انواع سیم ها - سیستم کابل شبکه - نیز به محافظت نیاز دارند. علاوه بر این، شما اغلب باید نه از مزاحمان، بلکه از معمولی ترین نظافتچی ها که به شایستگی وحشتناک ترین دشمنان شبکه های محلی در نظر گرفته می شوند، بترسید. بهترین گزینه برای محافظت از کابل یک جعبه است، اما، در اصل، هر روش دیگری که به شما امکان می دهد سیم ها را پنهان کرده و ایمن کنید، انجام می شود. با این حال، شما نباید امکان اتصال به آنها از خارج را برای رهگیری اطلاعات یا ایجاد تداخل، به عنوان مثال، از طریق تخلیه جریان، از دست بدهید. هرچند باید اعتراف کرد که این گزینه چندان رایج نیست و تنها زمانی مورد توجه قرار می گیرد که در کار شرکت های بزرگ اختلال ایجاد شود.

علاوه بر اینترنت، رایانه ها در یک شبکه دیگر - یک شبکه الکتریکی معمولی - گنجانده شده اند. با این امر است که گروه دیگری از مشکلات مربوط به امنیت فیزیکی سرورها مرتبط است. بر کسی پوشیده نیست که کیفیت شبکه های برق مدرن با ایده آل فاصله زیادی دارد. حتی اگر هیچ نشانه خارجی از ناهنجاری وجود نداشته باشد، اغلب ولتاژ در شبکه الکتریکی بالاتر یا کمتر از حد معمول است. با این حال، اکثر مردم حتی مشکوک نیستند که در منبع تغذیه خانه یا محل کارشان مشکلی وجود دارد.

ولتاژ پایین رایج ترین ناهنجاری است و حدود 85 درصد از تعداد کل مشکلات مختلف برق را تشکیل می دهد. علت معمول آن کمبود برق است که به ویژه در ماه های زمستان رایج است. ولتاژ بالا تقریبا همیشه نتیجه نوعی تصادف یا آسیب به سیم کشی اتاق است. غالباً در نتیجه قطع سیم نول مشترک، فازهای مجاور تحت ولتاژ 380 ولت قرار می گیرند. همچنین اتفاق می افتد که ولتاژ بالا در شبکه به دلیل تعویض نامناسب سیم ها رخ می دهد.

منابع تداخل پالسی و فرکانس بالا می تواند تخلیه رعد و برق، روشن یا خاموش کردن مصرف کنندگان برق قدرتمند، حوادث در ایستگاه های فرعی و همچنین عملکرد برخی از لوازم برقی خانگی باشد. اغلب چنین تداخلی در شهرهای بزرگ و مناطق صنعتی رخ می دهد. پالس های ولتاژ با مدت زمان از نانوثانیه (10 تا 9 ثانیه) تا میکروثانیه (10 تا 6 ثانیه) می توانند به چندین هزار ولت در دامنه برسند. ریزپردازنده ها و سایر قطعات الکترونیکی در برابر چنین تداخلی آسیب پذیرترین هستند. اغلب، نویز پالس سرکوب نشده می تواند منجر به راه اندازی مجدد سرور یا خطا در پردازش داده شود. منبع تغذیه داخلی کامپیوتر البته تا حدی نوسانات ولتاژ را صاف می کند و از قطعات الکترونیکی کامپیوتر در برابر خرابی محافظت می کند، اما نویز باقیمانده همچنان عمر مفید تجهیزات را کاهش می دهد و همچنین منجر به افزایش دما در منبع تغذیه سرور می شود.

برای محافظت از رایانه ها در برابر نویز ضربه ای فرکانس بالا، از فیلترهای شبکه (به عنوان مثال، نام تجاری Pilot) استفاده کنید که از تجهیزات در برابر بیشتر تداخل و نوسانات ولتاژ محافظت می کند. علاوه بر این، رایانه های دارای اطلاعات مهم باید مجهز به منبع تغذیه بدون وقفه (UPS) باشند. مدل های مدرن یو پی اس نه تنها کامپیوتر را در زمان قطع برق کار می کنند، بلکه در صورت خارج شدن پارامترهای شبکه از محدوده قابل قبول، آن را از شبکه جدا می کنند.

2.2 امنیت اطلاعات سخت افزاری در CS

امنیت اطلاعات سخت افزاری شامل دستگاه های الکترونیکی و الکترونیکی- مکانیکی است که در ابزار فنی سیستم کامپیوتری گنجانده شده و (به طور مستقل یا همراه با نرم افزار) برخی از وظایف تضمین امنیت اطلاعات را انجام می دهند. معیار طبقه بندی یک دستگاه به عنوان یک سخت افزار به جای یک ابزار حفاظتی مهندسی، گنجاندن اجباری آن در ترکیب ابزار فنی CS است.

ابزارهای اصلی حفاظت از اطلاعات سخت افزاری عبارتند از:

دستگاه هایی برای وارد کردن اطلاعات شناسایی کاربر (کارت های مغناطیسی و پلاستیکی، اثر انگشت و غیره)؛

دستگاه های رمزگذاری اطلاعات؛

دستگاههایی برای جلوگیری از فعالسازی غیرمجاز ایستگاههای کاری و سرورها (قفلها و قفلهای الکترونیکی).

نمونه هایی از سخت افزار امنیتی اطلاعات کمکی:

دستگاه هایی برای از بین بردن اطلاعات در رسانه های مغناطیسی.

دستگاه های هشدار در مورد تلاش برای اقدامات غیرمجاز توسط کاربران CS و غیره.

سخت افزار توجه متخصصان را به خود جلب می کند نه تنها به این دلیل که محافظت از آنها در برابر آسیب و سایر تأثیرات تصادفی یا مخرب آسان تر است، بلکه به این دلیل که اجرای سخت افزاری عملکردها سریعتر از نرم افزار است و هزینه آنها به طور پیوسته کاهش می یابد.

دستگاه های جدید بیشتری در بازار سخت افزار امنیتی ظاهر می شوند. در زیر به عنوان نمونه توضیحاتی درباره قفل الکترونیکی آورده شده است.

قفل الکترونیکی "Sable"

"Sobol" که توسط ZAO NIP "Informzashita" توسعه و عرضه شده است، عملکردهای حفاظتی زیر را ارائه می دهد:

شناسایی و احراز هویت کاربران؛

نظارت بر یکپارچگی فایل ها و بخش های فیزیکی هارد دیسک؛

مسدود کردن بارگذاری سیستم عامل از فلاپی دیسک و سی دی رام.

مسدود کردن ورود به سیستم یک کاربر ثبت نام شده در صورت تجاوز از تعداد مشخصی از تلاش های ناموفق برای ورود؛

ثبت رویدادهای مرتبط با امنیت سیستم

شناسایی کاربر با استفاده از یک کلید فردی به شکل "تبلت" حافظه لمسی انجام می شود که تا 64 کیلوبایت حافظه دارد و احراز هویت با استفاده از رمز عبور تا 16 کاراکتر انجام می شود.

کنترل یکپارچگی به گونه ای طراحی شده است که برنامه ها و فایل های کاربر و به خصوص فایل های سیستم عامل، توسط مهاجم یا نشانک برنامه ای که توسط وی معرفی شده است، اصلاح نشده باشد. برای انجام این کار، اول از همه، تجزیه کننده سیستم فایل سیستم عامل وارد عمل می شود: محاسبه مقادیر مرجع و کنترل آنها در حین بارگذاری در Sobol در سطح سخت افزار اجرا می شود. ساخت یک لیست از کنترل یکپارچگی شی با استفاده از ابزار سیستم عامل انجام می شود، که در اصل این امکان را برای یک برنامه رهگیر می دهد تا این لیست را اصلاح کند، اما به خوبی شناخته شده است که سطح کلی امنیت سیستم توسط سطح تعیین می شود. امنیت ضعیف ترین حلقه

منظور از نرم افزار امنیت اطلاعات، برنامه های ویژه ای است که در نرم افزار CS منحصراً برای انجام عملکردهای حفاظتی گنجانده شده است.

ابزارهای نرم افزاری اصلی برای امنیت اطلاعات عبارتند از:

برنامه هایی برای شناسایی و احراز هویت کاربران CS؛

برنامه هایی برای محدود کردن دسترسی کاربر به منابع CS؛

برنامه های رمزگذاری اطلاعات؛

برنامه هایی برای محافظت از منابع اطلاعاتی (نرم افزارهای سیستمی و کاربردی، پایگاه های داده، ابزارهای آموزشی کامپیوتر و غیره) در برابر تغییر، استفاده و کپی غیرمجاز.

باید درک کرد که منظور از شناسایی، در رابطه با تضمین امنیت اطلاعات یک سیستم رایانه ای، تشخیص بدون ابهام نام منحصر به فرد موضوع سیستم رایانه ای است. احراز هویت به معنای تأیید این است که نام ارائه شده با یک موضوع خاص مطابقت دارد (تأیید صحت موضوع).

نرم افزار امنیت اطلاعات نیز شامل:

برنامه هایی برای از بین بردن اطلاعات باقی مانده (در بلوک های RAM، فایل های موقت و غیره)؛

برنامه های حسابرسی (نگهداری گزارش) رویدادهای مربوط به ایمنی CS برای اطمینان از امکان بازیابی و اثبات واقعیت وقوع این رویدادها؛

برنامه هایی برای شبیه سازی کار با متخلف (محروم کردن او برای به دست آوردن اطلاعات ظاهراً محرمانه).

برنامه های کنترل تست برای امنیت CS و غیره

مزایای نرم افزار امنیت اطلاعات عبارتند از:

سهولت تکرار؛

انعطاف پذیری (قابلیت سفارشی سازی برای شرایط مختلف برنامه، با در نظر گرفتن ویژگی های تهدیدات برای امنیت اطلاعات CS خاص)؛

سهولت استفاده - برخی از ابزارهای نرم افزاری، به عنوان مثال رمزگذاری، در حالت "شفاف" (نامرئی برای کاربر) عمل می کنند، در حالی که برخی دیگر نیازی به مهارت های جدید (در مقایسه با سایر برنامه ها) از کاربر ندارند.

امکانات تقریباً نامحدودی برای توسعه آنها با ایجاد تغییراتی برای در نظر گرفتن تهدیدهای جدید برای امنیت اطلاعات.

برنج. 4. نمونه ای از یک ابزار امنیتی نرم افزار متصل شده.

برنج. 5. نمونه ای از ابزار امنیتی نرم افزار داخلی.

معایب نرم افزار امنیت اطلاعات عبارتند از:

کاهش اثربخشی CS به دلیل مصرف منابع مورد نیاز آن برای عملکرد برنامه های حفاظتی؛

عملکرد پایین تر (در مقایسه با امنیت مبتنی بر سخت افزار مانند رمزگذاری) که عملکردهای مشابهی را انجام می دهد.

اتصال بسیاری از ابزارهای حفاظتی نرم افزار (و نه تعبیه شدن آنها در نرم افزار CS، شکل 4 و 5)، که این امکان اساسی را برای یک متجاوز ایجاد می کند تا آنها را دور بزند.

امکان اصلاح مخرب حفاظت نرم افزار در حین کارکرد CS.

سیستم عامل مهمترین جزء نرم افزاری هر رایانه است، بنابراین امنیت کلی سیستم اطلاعاتی تا حد زیادی به سطح اجرای سیاست امنیتی در هر سیستم عامل خاص بستگی دارد.

سیستم عامل MS-DOS سیستم عامل حالت واقعی ریزپردازنده اینتل است و بنابراین نمی توان صحبتی از اشتراک رم بین پردازش ها کرد. همه برنامه های مقیم و برنامه اصلی فضای رم یکسانی دارند. هیچ حفاظتی از فایل وجود ندارد؛ گفتن چیزی قطعی در مورد امنیت شبکه دشوار است، زیرا در آن مرحله از توسعه نرم افزار، درایورهای تعامل شبکه نه توسط مایکروسافت، بلکه توسط توسعه دهندگان شخص ثالث توسعه داده شدند.

خانواده سیستم عامل های ویندوز 95، 98، هزاره کلون هایی هستند که در ابتدا با هدف کار بر روی رایانه های خانگی طراحی شده بودند. این سیستم عامل ها از سطوح امتیاز حالت محافظت شده استفاده می کنند، اما هیچ بررسی اضافی انجام نمی دهند یا از سیستم های توصیف کننده امنیتی پشتیبانی نمی کنند. در نتیجه، هر برنامه ای می تواند به کل مقدار RAM موجود با حقوق خواندن و نوشتن دسترسی داشته باشد. اقدامات امنیتی شبکه وجود دارد، با این حال، اجرای آنها در حد استاندارد نیست. علاوه بر این، در نسخه ویندوز 95، یک اشتباه اساسی رخ داد که باعث شد کامپیوتر از راه دور تنها در چند بسته یخ بزند، که به طور قابل توجهی اعتبار سیستم عامل را تضعیف کرد؛ در نسخه های بعدی، اقدامات زیادی انجام شد تا امنیت شبکه این کلون را بهبود بخشد.

نسل سیستم عامل ویندوز NT، 2000 در حال حاضر توسعه بسیار قابل اعتمادتری از MicroSoft است. آنها واقعاً سیستم های چند کاربره هستند که به طور قابل اعتماد از فایل های کاربران مختلف روی هارد دیسک محافظت می کنند (با این حال، داده ها رمزگذاری نمی شوند و می توان فایل ها را بدون مشکل با بوت شدن از دیسک یک سیستم عامل دیگر - به عنوان مثال، MS-DOS) خواند. . این سیستمعاملها فعالانه از قابلیتهای حالت محافظت شده پردازندههای اینتل استفاده میکنند و میتوانند به طور قابل اعتماد از دادهها و کد پردازش از برنامههای دیگر محافظت کنند، مگر اینکه خود فرآیند بخواهد دسترسی اضافی را از خارج از فرآیند به آنها ارائه دهد.

در طول یک دوره طولانی توسعه، بسیاری از حملات شبکه و خطاهای امنیتی مختلف در نظر گرفته شد. اصلاحات برای آنها در قالب بسته های خدمات منتشر شد.

شاخه دیگری از کلون ها از سیستم عامل یونیکس رشد می کند. این سیستمعامل در ابتدا بهعنوان یک سیستمعامل شبکه و چند کاربره توسعه یافت و به همین دلیل بلافاصله حاوی ابزارهای امنیت اطلاعات بود. تقریباً تمام کلونهای یونیکس گسترده یک فرآیند توسعه طولانی را پشت سر گذاشتهاند و همانطور که اصلاح شدند، تمام روشهای حمله کشف شده در این مدت را در نظر گرفتند. آنها به خوبی خود را ثابت کرده اند: LINUX (S.U.S.E.)، OpenBSD، FreeBSD، Sun Solaris. طبیعتا تمامی موارد فوق در مورد آخرین نسخه های این سیستم عامل ها صدق می کند. خطاهای اصلی در این سیستم ها دیگر مربوط به هسته که بی عیب و نقص کار می کند نیست، بلکه مربوط به برنامه های کاربردی سیستم و برنامه است. وجود خطا در آنها اغلب منجر به از بین رفتن کل حاشیه ایمنی سیستم می شود.

اجزای اصلی:

مدیر امنیت محلی - مسئول دسترسی غیرمجاز، مجوزهای کاربر برای ورود به سیستم را بررسی می کند، پشتیبانی می کند:

حسابرسی - بررسی صحت اقدامات کاربر

مدیریت حساب - پشتیبانی از پایگاه داده برای کاربران از اقدامات و تعاملات آنها با سیستم.

مانیتور امنیتی - بررسی می کند که آیا کاربر حقوق دسترسی کافی به شی را دارد یا خیر

گزارش حسابرسی - شامل اطلاعاتی در مورد ورود کاربران، کار سوابق با فایل ها و پوشه ها است.

بسته احراز هویت - فایل های سیستم را تجزیه و تحلیل می کند تا مطمئن شود که جایگزین نشده اند. MSV10 بسته پیش فرض است.

ویندوز XP اضافه شد:

می توانید برای کپی های بایگانی شده گذرواژه اختصاص دهید

ابزارهای حفاظتی جایگزین فایل

سیستم تعیین حدود ... با وارد کردن رمز عبور و ایجاد حساب کاربری سوابق کاربر. بایگانی را می توان توسط کاربری که دارای چنین حقوقی است انجام داد.

NTFS: کنترل دسترسی به فایل ها و پوشه ها

در XP و 2000 تمایز کاملتر و عمیق تری از حقوق دسترسی کاربر وجود دارد.

EFS - رمزگذاری و رمزگشایی اطلاعات (فایل ها و پوشه ها) را برای محدود کردن دسترسی به داده ها فراهم می کند.

رمزنگاری علم تضمین امنیت داده ها است. او به دنبال راه حل هایی برای چهار مشکل مهم امنیتی است - محرمانه بودن، احراز هویت، یکپارچگی و کنترل مشارکت کننده. رمزگذاری تبدیل داده ها به شکلی غیرقابل خواندن با استفاده از کلیدهای رمزگذاری-رمزگشایی است. رمزگذاری به شما این امکان را می دهد که با مخفی نگه داشتن اطلاعات از کسانی که برای آنها در نظر گرفته نشده است، از محرمانه بودن اطمینان حاصل کنید.

رمزنگاری به جستجو و مطالعه روش های ریاضی برای تبدیل اطلاعات می پردازد.

رمزنگاری مدرن شامل چهار بخش عمده است:

سیستم های رمزنگاری متقارن؛

سیستم های رمزنگاری کلید عمومی؛

سیستم های امضای الکترونیکی؛

مدیریت کلیدی.

زمینه های اصلی استفاده از روش های رمزنگاری عبارتند از انتقال اطلاعات محرمانه از طریق کانال های ارتباطی (به عنوان مثال، ایمیل)، ایجاد صحت پیام های ارسال شده، ذخیره اطلاعات (اسناد، پایگاه های داده) در رسانه ها به صورت رمزگذاری شده.

یک دیسک رمزگذاری شده یک فایل کانتینری است که می تواند حاوی هر فایل یا برنامه دیگری باشد (آنها را می توان مستقیماً از این فایل رمزگذاری شده نصب و راه اندازی کرد). این دیسک تنها پس از وارد کردن رمز عبور برای فایل کانتینر قابل دسترسی است - سپس دیسک دیگری روی رایانه ظاهر می شود که توسط سیستم به عنوان منطقی تشخیص داده می شود و کار با آن هیچ تفاوتی با کار با هر دیسک دیگری ندارد. پس از جدا کردن دیسک، دیسک منطقی ناپدید می شود و به سادگی "نامرئی" می شود.

امروزه رایج ترین برنامه ها برای ایجاد دیسک های رمزگذاری شده DriveCrypt، BestCrypt و PGPdisk هستند. هر یک از آنها به طور قابل اعتماد در برابر هک از راه دور محافظت می شود.

تمام تغییرات در اطلاعات فایل کانتینر ابتدا در RAM رخ می دهد، یعنی. هارد دیسک همیشه رمزگذاری شده باقی می ماند. حتی اگر کامپیوتر منجمد شود، داده های مخفی رمزگذاری شده باقی می مانند.

برنامه ها می توانند یک درایو منطقی مخفی را پس از مدت زمان مشخصی قفل کنند.

همه آنها به فایل های موقت (فایل های مبادله) بی اعتماد هستند. رمزگذاری تمام اطلاعات محرمانه ای که ممکن است به فایل مبادله ختم شود امکان پذیر است. یک روش بسیار موثر برای مخفی کردن اطلاعات ذخیره شده در یک فایل swap غیرفعال کردن آن است، در حالی که فراموش نکنید که RAM رایانه را افزایش دهید.

فیزیک یک هارد دیسک به گونه ای است که حتی اگر داده های دیگری را روی برخی از داده ها بنویسید، رکورد قبلی به طور کامل پاک نمی شود. با کمک میکروسکوپ مغناطیسی مدرن (میکروسکوپ نیروی مغناطیسی - MFM)، هنوز هم می توان آنها را بازسازی کرد. با استفاده از این برنامه ها می توانید فایل ها را به صورت ایمن از روی هارد خود پاک کنید بدون اینکه اثری از وجود آنها باقی بماند.

هر سه برنامه داده های حساس را به صورت ایمن روی هارد دیسک شما ذخیره می کنند و دسترسی شفاف به این داده ها را از هر برنامه کاربردی فراهم می کنند.

آنها از فایل های کانتینر رمزگذاری شده در برابر حذف تصادفی محافظت می کنند.

به خوبی در برابر تروجان ها و ویروس ها کار می کند.

قبل از دسترسی به رایانه، کاربر باید خود را شناسایی کند و مکانیسمهای امنیتی شبکه، کاربر را احراز هویت کند، یعنی بررسی کند که آیا کاربر همان چیزی است که ادعا میکند یا خیر. مطابق با مدل منطقی مکانیسم حفاظتی، هواپیماها بر روی یک رایانه در حال کار قرار دارند که کاربر از طریق ترمینال خود یا به روشی دیگر به آن متصل می شود. بنابراین، مراحل شناسایی، احراز هویت و مجوز در ابتدای جلسه در رایانه رومیزی محلی انجام می شود.

متعاقباً، با ایجاد پروتکلهای مختلف شبکه و قبل از دسترسی به منابع شبکه، رویههای شناسایی، احراز هویت و مجوز ممکن است مجدداً در برخی از میزبانهای راه دور فعال شوند تا منابع مورد نیاز یا خدمات شبکه را میزبانی کنند.

زمانی که کاربر با استفاده از ترمینال شروع به کار بر روی یک سیستم محاسباتی می کند، سیستم نام و شماره شناسایی او را می خواهد. مطابق با پاسخ های کاربر، سیستم کامپیوتری او را شناسایی می کند. در یک شبکه، شناسایی اشیایی که ارتباط متقابل برقرار می کنند، طبیعی تر است.

رمزهای عبور تنها یک راه برای تأیید صحت است. راه های دیگری نیز وجود دارد:

1. اطلاعات از پیش تعریف شده در اختیار کاربر: رمز عبور، شماره شناسایی شخصی، توافق در مورد استفاده از عبارات رمزگذاری شده خاص.

2. عناصر سخت افزاری در اختیار کاربر: کلیدها، کارت های مغناطیسی، میکرو مدارها و غیره.

3. ویژگی های شخصی مشخصه کاربر: اثر انگشت، الگوی شبکیه، اندازه شکل، صدا و سایر خواص پیچیده تر پزشکی و بیوشیمیایی.

4. تکنیک ها و ویژگی های مشخصه رفتار کاربر در زمان واقعی: ویژگی های دینامیک، سبک صفحه کلید، سرعت خواندن، توانایی استفاده از دستکاری کننده ها و غیره.

5. عادات: استفاده از روال های خاص کامپیوتری.

6. مهارت و دانش کاربر به دلیل تحصیلات، فرهنگ، آموزش، پیشینه، تربیت، عادات و غیره.

اگر شخصی بخواهد از طریق یک ترمینال وارد یک سیستم محاسباتی شود یا یک کار دستهای را اجرا کند، سیستم محاسباتی باید کاربر را احراز هویت کند. خود کاربر، به عنوان یک قاعده، صحت سیستم کامپیوتری را تأیید نمی کند. اگر روال احراز هویت یک طرفه باشد، به چنین رویه ای روال احراز هویت یک طرفه شی می گویند.

ابزارهای نرم افزاری تخصصی برای محافظت از اطلاعات در برابر دسترسی های غیرمجاز عموماً از قابلیت ها و ویژگی های بهتری نسبت به ابزارهای سیستم عامل شبکه داخلی برخوردار هستند. علاوه بر برنامههای رمزگذاری، بسیاری از ابزارهای خارجی امنیت اطلاعات خارجی نیز در دسترس هستند. از مواردی که اغلب ذکر شده است، باید به دو سیستم زیر اشاره کرد که امکان محدود کردن جریان اطلاعات را فراهم می کند.

فایروال ها - فایروال ها (به معنای واقعی کلمه فایروال - دیوار آتش). سرورهای میانی ویژه ای بین شبکه های محلی و جهانی ایجاد می شوند که تمام ترافیک سطح شبکه/حمل و نقل عبوری از آنها را بررسی و فیلتر می کنند. این به شما امکان می دهد تا به طور چشمگیری خطر دسترسی غیرمجاز از خارج به شبکه های شرکتی را کاهش دهید، اما این خطر را به طور کامل از بین نمی برد. نسخه ایمنتر این روش، روش پنهانسازی است، زمانی که تمام ترافیک ناشی از شبکه محلی از طرف سرور فایروال ارسال میشود و شبکه محلی را عملا نامرئی میکند.

سرورهای پروکسی (پروکسی - وکالتنامه، شخص مورد اعتماد). تمام ترافیک سطح شبکه/حمل و نقل بین شبکه های محلی و جهانی کاملاً ممنوع است - به سادگی هیچ مسیریابی وجود ندارد و تماس ها از شبکه محلی به شبکه جهانی از طریق سرورهای واسطه ویژه انجام می شود. بدیهی است که با این روش اصولاً دسترسی از شبکه جهانی به محلی غیرممکن می شود. همچنین واضح است که این روش محافظت کافی در برابر حملات در سطوح بالاتر - به عنوان مثال، در سطح برنامه (ویروس ها، جاوا و کد جاوا اسکریپت) را فراهم نمی کند.

بیایید نگاهی دقیق تر به نحوه عملکرد فایروال بیندازیم. این روشی برای محافظت از شبکه در برابر تهدیدات امنیتی ناشی از سایر سیستم ها و شبکه ها با متمرکز کردن دسترسی به شبکه و کنترل آن از طریق سخت افزار و نرم افزار است. فایروال یک مانع محافظ است که از چندین جزء تشکیل شده است (مثلاً یک روتر یا دروازه ای که نرم افزار فایروال را اجرا می کند). فایروال مطابق با خط مشی کنترل دسترسی شبکه داخلی سازمان پیکربندی شده است. تمام بسته های ورودی و خروجی باید از فایروال عبور کنند که فقط به بسته های مجاز اجازه عبور می دهد.

فایروال فیلترینگ بسته یک روتر یا نرم افزار رایانه ای است که به گونه ای پیکربندی شده است که انواع خاصی از بسته های ورودی و خروجی را رد کند. فیلتر کردن بسته ها بر اساس اطلاعات موجود در هدرهای TCP و IP بسته ها (آدرس فرستنده و گیرنده، شماره پورت آنها و غیره) انجام می شود.

فایروال سطح خبره - محتویات بسته های دریافتی را در سه سطح مدل OSI - شبکه، جلسه و برنامه بررسی می کند. برای انجام این کار، از الگوریتمهای فیلترینگ بسته ویژه برای مقایسه هر بسته با یک الگوی شناخته شده از بستههای مجاز استفاده میشود.

ایجاد فایروال به حل مشکل شیلدینگ مربوط می شود. فرمول رسمی مشکل غربالگری به شرح زیر است. اجازه دهید دو مجموعه از سیستم های اطلاعاتی وجود داشته باشد. صفحه نمایش ابزاری برای محدود کردن دسترسی مشتریان از یک مجموعه به سرورهای مجموعه دیگر است. صفحه نمایش عملکرد خود را با کنترل تمام جریان های اطلاعات بین دو مجموعه از سیستم ها انجام می دهد (شکل 6). کنترل جریان شامل فیلتر کردن آنها و احتمالاً انجام برخی تغییرات است.

برنج. 6. صفحه نمایش به عنوان وسیله ای برای کنترل دسترسی.

در سطح بعدی جزئیات، راحت است که یک صفحه نمایش (غشاء نیمه تراوا) را به عنوان یک سری فیلتر در نظر بگیرید. هر یک از فیلترها، با تجزیه و تحلیل داده ها، می توانند آن را به تأخیر بیندازند (از دست ندهند)، یا می توانند بلافاصله آن را از روی صفحه "پرتاب" کنند. علاوه بر این، امکان تبدیل داده ها، انتقال بخشی از داده ها به فیلتر بعدی برای ادامه تجزیه و تحلیل، یا پردازش داده ها از طرف گیرنده و بازگرداندن نتیجه به فرستنده وجود دارد (شکل 7).

برنج. 7. صفحه نمایش به عنوان دنباله ای از فیلترها.

علاوه بر عملکردهای کنترل دسترسی، صفحات نمایش تبادل اطلاعات را ضبط می کنند.

معمولاً صفحه نمایش متقارن نیست، مفاهیم "درون" و "خارج" برای آن تعریف شده است. در این مورد، وظیفه محافظ به عنوان محافظت از منطقه داخلی در برابر یک بالقوه خصمانه خارجی فرموله شده است. بنابراین، فایروال ها (FiW) اغلب برای محافظت از شبکه شرکتی سازمانی که به اینترنت دسترسی دارد نصب می شوند.

محافظ به حفظ در دسترس بودن خدمات دامنه داخلی با کاهش یا حذف بار ناشی از فعالیت خارجی کمک می کند. آسیبپذیری سرویسهای امنیتی داخلی کاهش مییابد، زیرا مهاجم باید در ابتدا بر صفحهای غلبه کند که مکانیزمهای حفاظتی با دقت خاصی پیکربندی شدهاند. علاوه بر این، سیستم محافظ، بر خلاف سیستم جهانی، می تواند به روشی ساده تر و در نتیجه ایمن تر طراحی شود.

محافظ همچنین امکان کنترل جریان های اطلاعاتی هدایت شده به ناحیه خارجی را فراهم می کند که به حفظ رژیم محرمانه بودن در سیستم اطلاعاتی سازمان کمک می کند.

محافظ می تواند جزئی باشد و از خدمات اطلاعاتی خاصی محافظت کند (به عنوان مثال، محافظت از ایمیل).

یک رابط محدود کننده نیز می تواند به عنوان نوعی محافظ در نظر گرفته شود. حمله به یک هدف نامرئی به خصوص با مجموعه ای از سلاح های ثابت دشوار است. از این نظر، رابط وب دارای امنیت طبیعی است، به خصوص زمانی که اسناد فرامتن به صورت پویا تولید می شوند. هر کاربر فقط چیزی را می بیند که قرار است ببیند. می توان یک قیاس بین اسناد فرامتن تولید شده به صورت پویا و بازنمایی در پایگاه های داده رابطه ای با این نکته مهم ترسیم کرد که در مورد وب، احتمالات بسیار گسترده تر است.

نقش غربالگری یک سرویس وب زمانی آشکار می شود که این سرویس عملکردهای واسطه ای (به طور دقیق تر، یکپارچه سازی) را هنگام دسترسی به منابع دیگر، به عنوان مثال، جداول پایگاه داده انجام دهد. این نه تنها جریان درخواست ها را کنترل می کند، بلکه سازماندهی واقعی داده ها را نیز پنهان می کند.

مبارزه با تهدیدات ذاتی در محیط شبکه با استفاده از سیستم عامل های جهانی امکان پذیر نیست. Universal OS یک برنامه عظیم است که به احتمال زیاد علاوه بر خطاهای آشکار، دارای برخی از ویژگیهایی است که میتوان از آنها برای به دست آوردن امتیازات غیرقانونی استفاده کرد. فناوری برنامه نویسی مدرن امکان ایمن ساختن چنین برنامه های بزرگی را فراهم نمی کند. علاوه بر این، مدیری که با یک سیستم پیچیده سر و کار دارد، همیشه نمی تواند تمام پیامدهای تغییرات ایجاد شده را در نظر بگیرد. در نهایت، در یک سیستم چند کاربره جهانی، حفرههای امنیتی دائماً توسط خود کاربران ایجاد میشوند (گذرواژههای ضعیف و/یا به ندرت تغییر یافته، حقوق دسترسی نامناسب، ترمینال بدون مراقبت و غیره). تنها مسیر امیدوارکننده با توسعه خدمات امنیتی تخصصی مرتبط است که به دلیل سادگی، امکان تأیید رسمی یا غیر رسمی را فراهم می کند. فایروال دقیقاً چنین ابزاری است که امکان تجزیه بیشتر مرتبط با سرویس پروتکل های مختلف شبکه را فراهم می کند.

فایروال بین شبکه محافظت شده (داخلی) و محیط خارجی (شبکه های خارجی یا سایر بخش های شبکه شرکتی) قرار دارد. در مورد اول ما در مورد ME خارجی صحبت می کنیم، در مورد دوم - در مورد ME داخلی. بسته به دیدگاه شما، یک فایروال خارجی را می توان اولین یا آخرین (اما نه تنها) خط دفاعی در نظر گرفت. اولین مورد این است که اگر به جهان از چشم یک مهاجم خارجی نگاه کنید. دومی - اگر ما تلاش کنیم از تمام اجزای شبکه شرکت محافظت کنیم و اقدامات غیرقانونی کاربران داخلی را سرکوب کنیم.

فایروال مکانی ایده آل برای تعبیه قابلیت های حسابرسی فعال است. از یک سو، هم در خط اول و هم در آخرین خط دفاعی، شناسایی فعالیت های مشکوک در نوع خود مهم است. از سوی دیگر، ME قادر به اجرای یک واکنش قدرتمند خودسرانه به فعالیت مشکوک، تا و از جمله قطع ارتباط با محیط خارجی است. با این حال، باید بدانید که اتصال دو سرویس امنیتی در اصل میتواند شکافی ایجاد کند که حملات دسترسی را تسهیل کند.

توصیه میشود شناسایی/تأیید هویت کاربران خارجی را که نیاز به دسترسی به منابع شرکتی دارند، به دیوار آتش بسپارید (پشتیبانی از مفهوم ورود واحد به شبکه).

با توجه به اصول دفاع در عمق، محافظ دو قسمتی معمولاً برای محافظت از اتصالات خارجی استفاده می شود (شکل 8 را ببینید). فیلتر اولیه (به عنوان مثال، مسدود کردن بسته های پروتکل کنترل SNMP، که به دلیل حملات دسترسی خطرناک است، یا بسته هایی با آدرس های IP خاص موجود در "لیست سیاه") توسط روتر مرزی انجام می شود (به بخش بعدی نیز مراجعه کنید). ، در پشت آن یک منطقه به اصطلاح غیرنظامی وجود دارد (شبکه ای با اعتماد امنیتی متوسط ، جایی که خدمات اطلاعات خارجی سازمان در آن قرار دارد - وب ، ایمیل و غیره) و فایروال اصلی که از بخش داخلی شبکه شرکت محافظت می کند.

از نظر تئوری، یک فایروال (مخصوصاً داخلی) باید چند پروتکلی باشد، اما در عمل تسلط خانواده پروتکلهای TCP/IP به قدری زیاد است که پشتیبانی از پروتکلهای دیگر مانند یک آسیب بیش از حد به نظر میرسد که برای امنیت مضر است (هرچه سرویس پیچیدهتر باشد. ، آسیب پذیرتر است).

برنج. 8. محافظ دو جزئی با منطقه غیرنظامی.

به طور کلی، فایروال های خارجی و داخلی می توانند به گلوگاه تبدیل شوند زیرا حجم ترافیک شبکه به سرعت در حال افزایش است. یک رویکرد برای حل این مشکل شامل تقسیم فایروال به چندین بخش سخت افزاری و سازماندهی سرورهای واسطه تخصصی است. فایروال اولیه تقریباً می تواند ترافیک ورودی را بر اساس نوع طبقه بندی کند و فیلتر را به واسطه های مناسب (به عنوان مثال، واسطه ای که ترافیک HTTP را تجزیه و تحلیل می کند) واگذار کند. ترافیک خروجی ابتدا توسط یک سرور واسطه پردازش می شود، که همچنین می تواند اقدامات مفیدی را انجام دهد، مانند ذخیره صفحات وب سرورهای خارجی، که باعث کاهش بار روی شبکه به طور کلی و فایروال اصلی به طور خاص می شود.

موقعیتهایی که در آن یک شبکه شرکتی فقط یک کانال خارجی دارد، به جای قاعده، استثنا هستند. برعکس، یک وضعیت معمولی زمانی است که یک شبکه شرکتی از چندین بخش پراکنده جغرافیایی تشکیل شده است که هر کدام به اینترنت متصل هستند. در این مورد، هر اتصال باید توسط سپر خود محافظت شود. به طور دقیقتر، میتوان در نظر گرفت که فایروال خارجی شرکت کامپوزیت است و حل مشکل مدیریت منسجم (مدیریت و حسابرسی) همه اجزا ضروری است.

نقطه مقابل فایروال های کامپوزیت شرکتی (یا اجزای آنها) فایروال های شخصی و دستگاه های محافظ شخصی هستند. اولی محصولات نرم افزاری هستند که روی رایانه های شخصی نصب می شوند و فقط از آنها محافظت می کنند. دومی روی دستگاههای جداگانه پیادهسازی میشود و از یک شبکه محلی کوچک مانند شبکه اداری خانگی محافظت میکند.

هنگام استقرار فایروال ها، باید اصول امنیت معماری را که قبلاً در مورد آن صحبت کردیم، رعایت کنید، اول از همه به سادگی و مدیریت پذیری، رده دفاعی و عدم امکان انتقال به حالت ناامن توجه کنید. علاوه بر این، نه تنها تهدیدات خارجی، بلکه باید در داخل نیز مورد توجه قرار گیرد.

سیستم های آرشیو و تکثیر

سازماندهی یک سیستم آرشیو داده های قابل اعتماد و کارآمد یکی از مهمترین وظایف در تضمین ایمنی اطلاعات در شبکه است. در شبکههای کوچکی که یک یا دو سرور نصب شدهاند، اغلب برای نصب یک سیستم بایگانی مستقیماً در اسلاتهای رایگان سرورها استفاده میشود. در شبکه های شرکتی بزرگ، سازماندهی یک سرور اختصاصی آرشیو اختصاصی ترجیح داده می شود.

چنین سروری به طور خودکار اطلاعات را از هارد درایوهای سرورها و ایستگاه های کاری در زمان مشخص شده توسط مدیر شبکه رایانه محلی بایگانی می کند و گزارشی را در مورد نسخه پشتیبان تهیه می کند.

ذخیره سازی اطلاعات آرشیوی با ارزش خاص باید در یک اتاق امن خاص سازماندهی شود. کارشناسان توصیه می کنند در صورت وقوع آتش سوزی یا بلایای طبیعی، آرشیوهای تکراری با ارزش ترین داده های خود را در ساختمان دیگری ذخیره کنید. برای اطمینان از بازیابی داده ها در صورت خرابی دیسک مغناطیسی، اخیراً بیشتر از سیستم های آرایه دیسک استفاده می شود - گروه هایی از دیسک ها که به عنوان یک دستگاه واحد عمل می کنند که با استاندارد RAID (آرایه های اضافی دیسک های ارزان قیمت) مطابقت دارند. این آرایهها بالاترین سرعت نوشتن/خواندن دادهها، توانایی بازیابی کامل دادهها و جایگزینی دیسکهای خراب را در حالت داغ (بدون قطع ارتباط دیسکهای باقیمانده از آرایه) فراهم میکنند.

سازماندهی آرایه های دیسک راه حل های فنی مختلفی را ارائه می دهد که در چندین سطح پیاده سازی شده اند:

RAID Level 0 به سادگی جریان داده را بین دو یا چند درایو تقسیم می کند. مزیت این راه حل این است که سرعت ورودی/خروجی متناسب با تعداد دیسک های درگیر در آرایه افزایش می یابد.

RAID سطح 1 شامل سازماندهی دیسک های به اصطلاح "آینه ای" است. در حین ضبط داده ها، اطلاعات روی دیسک اصلی سیستم روی دیسک آینه کپی می شود و اگر دیسک اصلی خراب شود، دیسک "Mirror" بلافاصله وارد عمل می شود.

سطوح 2 و 3 RAID ایجاد آرایههای دیسک موازی را فراهم میکنند، زمانی که دادهها در سطح بیت در بین دیسکها توزیع میشوند.

سطوح 4 و 5 RAID تغییر سطح صفر هستند که در آن جریان داده در سراسر دیسک های آرایه توزیع می شود. تفاوت این است که در سطح 4 یک دیسک ویژه برای ذخیره اطلاعات اضافی اختصاص داده شده است و در سطح 5 اطلاعات اضافی در تمام دیسک های آرایه توزیع می شود.

افزایش قابلیت اطمینان و حفاظت از داده ها در یک شبکه، بر اساس استفاده از اطلاعات اضافی، نه تنها در سطح عناصر شبکه مانند آرایه های دیسک، بلکه در سطح سیستم عامل های شبکه نیز اجرا می شود. به عنوان مثال، Novell نسخه های مقاوم به خطا از سیستم عامل Netware - SFT (System Fault Tolerance) را پیاده سازی می کند:

SFT Level I. سطح اول ایجاد کپی های اضافی از FAT و جداول ورودی دایرکتوری، تأیید فوری هر بلوک داده ای که به تازگی در سرور فایل نوشته شده است، و همچنین رزرو حدود 2٪ از ظرفیت دیسک در هر هارد دیسک را فراهم می کند. .

SFT Level II علاوه بر این شامل توانایی ایجاد دیسکهای آینهای و همچنین کپی کردن کنترلکنندههای دیسک، منابع تغذیه و کابلهای رابط بود.

نسخه SFT Level III به شما امکان می دهد از سرورهای تکراری در یک شبکه محلی استفاده کنید که یکی از آنها "master" است و دومی که حاوی یک کپی از تمام اطلاعات است در صورت خرابی سرور "اصلی" وارد عمل می شود.

سرویس تجزیه و تحلیل امنیتی برای شناسایی آسیب پذیری ها به منظور از بین بردن سریع آنها طراحی شده است. این سرویس به خودی خود در برابر هیچ چیزی محافظت نمی کند، اما به شناسایی (و حذف) شکاف های امنیتی قبل از اینکه مهاجم بتواند از آنها سوء استفاده کند کمک می کند. اول از همه، منظور ما موارد معماری نیست (از بین بردن آنها دشوار است)، بلکه شکاف های "عملیاتی" که در نتیجه اشتباهات مدیریتی یا به دلیل بی توجهی به به روز رسانی نسخه های نرم افزار ظاهر شده اند.

سیستم های تجزیه و تحلیل امنیتی (که اسکنرهای امنیتی نیز نامیده می شوند)، مانند ابزارهای حسابرسی فعال که در بالا مورد بحث قرار گرفت، مبتنی بر انباشت و استفاده از دانش هستند. در این مورد، منظور ما دانش در مورد شکاف های امنیتی است: چگونه آنها را جستجو کنیم، چقدر جدی هستند و چگونه آنها را برطرف کنیم.

بر این اساس، هسته اصلی چنین سیستمهایی پایگاه دادهای از آسیبپذیریها است که محدوده در دسترس قابلیتها را تعیین میکند و تقریباً نیاز به بهروزرسانی دائمی دارد.

در اصل، شکاف هایی با ماهیت بسیار متفاوت را می توان شناسایی کرد: وجود بدافزار (به ویژه ویروس ها)، گذرواژه های ضعیف کاربر، سیستم عامل های پیکربندی ضعیف، خدمات شبکه ناامن، وصله های نصب نشده، آسیب پذیری در برنامه ها و غیره. با این حال، موثرترین آنها اسکنرهای شبکه (بدیهی است که به دلیل تسلط خانواده پروتکل TCP/IP)، و همچنین ابزارهای آنتی ویروس هستند. ما حفاظت ضد ویروس را به عنوان یک ابزار تجزیه و تحلیل امنیتی طبقه بندی می کنیم، بدون اینکه آن را یک سرویس امنیتی جداگانه در نظر بگیریم.

اسکنرها میتوانند آسیبپذیریها را هم از طریق تجزیه و تحلیل غیرفعال، یعنی مطالعه فایلهای پیکربندی، پورتهای درگیر و غیره و هم از طریق شبیهسازی اقدامات یک مهاجم شناسایی کنند. برخی از آسیب پذیری های شناسایی شده را می توان به طور خودکار از بین برد (به عنوان مثال، ضد عفونی کردن فایل های آلوده)، برخی دیگر به مدیر گزارش می شوند.

کنترل ارائه شده توسط سیستم های تحلیل امنیتی واکنشی است، ماهیت تاخیری دارد، در برابر حملات جدید محافظت نمی کند، با این حال باید به خاطر داشت که دفاع باید لایه لایه باشد و کنترل امنیتی به عنوان یکی از مرزها کاملاً کافی است. مشخص است که اکثریت قریب به اتفاق حملات ماهیت معمولی دارند. آنها فقط به این دلیل امکان پذیر هستند که حفره های امنیتی شناخته شده برای سال ها رفع نشده باقی می مانند.

3.1 ویژگی های شبکه سازمانی و شرکتی

گروه شرکت های Vestel 19 شرکت متخصص در توسعه، تولید، بازاریابی و توزیع لوازم الکترونیکی مصرفی، لوازم خانگی کوچک و بزرگ را متحد می کند. این شرکت به عنوان یکی از پیشتازان بازار لوازم الکترونیکی و خانگی در اروپا، دارای دفاتر نمایندگی در کشورهایی مانند فرانسه، اسپانیا، آلمان، بلژیک، لوکزامبورگ، ایتالیا، بریتانیا، هلند، رومانی، تایوان، هنگ کنگ، فنلاند، و ایالات متحده آمریکا امکانات تولید و تحقیق و توسعه نیز در بسیاری از مناطق جهان متمرکز شده است. در حال حاضر، گروه وستل بخشی از هلدینگ بزرگ فراملیتی زورلو با دفتر مرکزی در استانبول (ترکیه) است.

کارخانه در الکساندروف در نوامبر 2002 تاسیس شد و در نوامبر 2003 تولید تلویزیون آغاز شد. در سال 1385 کارگاه تولید ماشین لباسشویی و یخچال ساخته شد. در حال حاضر، بازار روسیه تلویزیون های CRT، LCD و پلاسما، ماشین لباسشویی، یخچال و اجاق گاز را ارائه می دهد. این کارخانه از مدرن ترین فن آوری های مونتاژ و سیستم های کنترل کیفیت کاملاً خودکار استفاده می کند.

تعداد کارمندان بیش از 700 نفر (حدود 500 نفر از آنها کارگر هستند).

شرکت اطلاعاتی ندارد که یک راز دولتی باشد، اما کار با اسرار تجاری و رسمی انجام می شود.

این شرکت شبکه محلی خود را دارد که فقط کارمندان Vestel به آن دسترسی دارند. در اغلب موارد، دسترسی به تعداد محدودی از سایتهای موجود در این شبکه در حین کار وجود دارد. اطلاعات مربوط به هر دسترسی به شبکه توسط مدیر سیستم ثبت می شود. این در مورد اینترنت نیز صدق می کند.

تعداد ایستگاه های کاری در شبکه 27 است. آنها در چندین گروه کاری ترکیب شده اند:

مدیر شرکت - 1 ایستگاه کاری؛

بخش شماره 1 - 2 ایستگاه های کاری;

منشی – 1 ایستگاه کاری؛

بخش های 1، 2 و 3 بخش شماره 2 به ترتیب با 3، 2 و 4 ایستگاه کاری.

بخش 4 و 5 بخش شماره 3 با 3 و 4 ایستگاه کاری;

دپارتمان 6 دپارتمان شماره 4 – ایستگاه های کاری 3;

بخش شماره 5 – 4 ایستگاه کاری;

دپارتمان شماره 6 – 4 ایستگاه کاری.

کل شبکه در یک طبقه ساختمان اداری واقع شده است.

طرحی از محل هایی که ایستگاه های کاری و سرور در آن قرار دارند در پیوست B ارائه شده است.

شبکه، همانطور که از شکل 1 مشاهده می شود. 9 دارای توپولوژی ستاره ای است.

توپولوژی ستاره یک ساختار کارآمدتر است؛ هر کامپیوتر، از جمله سرور، توسط یک بخش کابل جداگانه به یک هاب مرکزی (HAB) متصل است.

مزیت اصلی چنین شبکه ای مقاومت آن در برابر خرابی هایی است که به دلیل مشکلات روی رایانه های شخصی یا آسیب به کابل شبکه رخ می دهد.

روش دسترسی مورد استفاده CSMA/CD است. این روش دسترسی است که معماری شبکه اترنت مورد استفاده در سازمان از آن استفاده می کند. این شبکه بر روی یک کابل جفت پیچ خورده (10Base - T) با استفاده از کابل Siemon، UTP (Unshielded Twisted Pair) دسته 5، یک استاندارد بین المللی برای سیستم های کابل کشی ساخته شده است.

سیستم عامل های مورد استفاده ویندوز 2000 (در ایستگاه های کاری) و ویندوز 2003 سرور هستند.

برنج. 9. توپولوژی شبکه سازمانی.

این شرکت اقدامات زیر را برای محافظت از اطلاعات ایجاد کرده است:

توافق نامه ای در مورد حفاظت از اماکن و قلمرو منعقد شده است (کنترل دسترسی در حال اجرا است).

یک رژیم ایمنی آتش نشانی و قوانین ایجاد شده است.

حالت نظارت تصویری کف؛

شرح شغل برای کارکنان ایجاد شده است و حقوق و مسئولیت های آنها را مشخص می کند.

موافقت نامه های اضافی به قراردادهای کار کارکنان در مورد عدم افشای اطلاعات محرمانه، تنظیم مسئولیت در زمینه حفاظت از اطلاعات؛

دستورالعمل برای امنیت محیطی، عملکرد سیستم های هشدار امنیتی و نظارت تصویری؛

مقررات مربوط به جریان اسناد محرمانه؛

شرح فرآیند فن آوری برای پردازش CI؛

یک سیستم حفاظت ضد ویروس در ایستگاه کاری نصب شده است.

دسترسی به ایستگاه کاری با رمزهای عبور محدود شده است.

پشتیبانی قانونی سیستم برای حفاظت از اطلاعات محرمانه شامل مجموعه ای از اسناد نظارتی و سازمانی داخلی است که شامل اسناد سازمانی مانند:

قرارداد کار دسته جمعی؛

قراردادهای کاری با کارکنان شرکت؛

مقررات داخلی برای کارکنان شرکت؛

مسئولیت های شغلی مدیران، متخصصان و کارکنان شرکت.

دستورالعمل برای کاربران شبکه های کامپیوتری اطلاعات و پایگاه های داده؛

دستورالعمل برای کارکنان مسئول امنیت اطلاعات؛

یادداشت کارمند در مورد حفظ اسرار تجاری یا دیگر؛

تعهدات قراردادی

بدون کاوش در محتوای اسناد ذکر شده، می توان گفت که همه آنها، بسته به هدف اصلی قانونی یا قانونی آنها، الزامات، هنجارها یا قوانینی را برای اطمینان از سطح مورد نیاز امنیت اطلاعات شرکت، در درجه اول به پرسنل و کارکنان نشان می دهند. مدیریت.

پشتیبانی حقوقی حل و فصل بسیاری از مسائل بحث برانگیز را که به ناچار در فرآیند تبادل اطلاعات در سطوح مختلف - از ارتباطات گفتاری گرفته تا انتقال داده ها در شبکه های رایانه ای - به وجود می آیند، امکان پذیر می کند. علاوه بر این، یک سیستم قانونی رسمی از اقدامات اداری در حال ایجاد است که اعمال مجازات یا تحریم را برای ناقضان سیاست امنیت داخلی و همچنین ایجاد شرایط نسبتاً واضح برای اطمینان از محرمانه بودن اطلاعات مورد استفاده یا تولید شده در همکاری بین اقتصادی ایجاد می کند. نهادها، انجام تعهدات قراردادی آنها، فعالیت های مشترک و غیره. در این مورد، طرفینی که این شرایط را رعایت نمی کنند، در چارچوبی که هم توسط بندهای مربوطه اسناد بین شخص ثالث (توافقنامه ها، توافق نامه ها، قراردادها و غیره) و هم توسط قوانین روسیه ارائه شده است، مسئولیت دارند.

اهداف اصلی حفاظت عبارتند از:

ایستگاه های کاری کارکنان؛

سرور شبکه محلی؛

اطلاعات محرمانه (اسناد)؛

دفاتر مدیر کل، مهندس ارشد و فناور ارشد؛

کابینت با اسناد محرمانه.

ویندوز 2003 سرور دارای ویژگی های امنیتی است که در سیستم عامل تعبیه شده است. مهمترین آنها در زیر مورد بحث قرار گرفته است.

نظارت بر فعالیت شبکه

Windows 2003 Server ابزارهای زیادی برای نظارت بر فعالیت شبکه و استفاده از شبکه فراهم می کند. سیستم عامل اجازه می دهد:

سرور را مشاهده کنید و ببینید از چه منابعی استفاده می کند.

مشاهده کاربرانی که در حال حاضر به سرور متصل هستند و ببینید چه فایل هایی را باز کرده اند.

داده های موجود در گزارش امنیتی را بررسی کنید.

ورودی های ثبت رویداد را بررسی کنید.

مشخص کنید که در صورت بروز کدام خطاها به مدیر باید هشدار داده شود.

شروع یک جلسه در یک ایستگاه کاری

هر زمان که کاربر جلسه ای را در یک ایستگاه کاری شروع می کند، صفحه ورود به جلسه از یک نام کاربری، رمز عبور و دامنه درخواست می کند. سپس ایستگاه کاری نام کاربری و رمز عبور را برای احراز هویت به دامنه ارسال می کند. یک سرور در یک دامنه، نام کاربری و رمز عبور را با پایگاه داده کارت شناسه کاربری دامنه بررسی می کند. اگر نام کاربری و رمز عبور با اطلاعات کارت حساب یکسان باشد، سرور به ایستگاه کاری اطلاع می دهد که جلسه شروع شده است. سرور همچنین هنگام شروع جلسه کاربر، اطلاعات دیگری مانند تنظیمات کاربر، فهرست راهنمای آن و متغیرهای محیط را بارگیری می کند.

به طور پیش فرض، همه کارت های حساب در یک دامنه به شما اجازه ورود به سیستم را نمی دهند. فقط کارت های گروه مدیر، اپراتور سرور، اپراتور کنترل چاپ، اپراتور مدیریت کارت حساب و اپراتور کنترل پشتیبان مجاز به انجام این کار هستند.

همه کاربران شبکه سازمانی با نام و رمز عبور خود ارائه می شوند (این مورد با جزئیات بیشتر در بخش بعدی VKR مورد بحث قرار می گیرد).

کارت های حساب کاربری

هر مشتری که از شبکه استفاده می کند یک حساب کاربری در دامنه شبکه دارد. حساب کاربری حاوی اطلاعاتی درباره کاربر، از جمله نام، رمز عبور و محدودیتهای استفاده از شبکه است که برای او اعمال شده است. کارتهای حساب به شما امکان میدهند کاربرانی را که منابع مشابهی دارند در گروههایی گروهبندی کنید. گروه ها اعطای حقوق و مجوز به منابع را آسان می کنند؛ تنها یک اقدام برای اعطای حقوق یا مجوز به کل گروه انجام می شود.

ضمیمه B محتویات کارت حساب کاربر را نشان می دهد.

گزارش رویداد امنیتی

Windows 2003 Server به شما امکان می دهد هر زمان که اقدامات خاصی انجام می شود یا به فایل ها دسترسی پیدا می کنید، مواردی را که بازرسی و در گزارش رویداد امنیتی نوشته می شود، تعریف کنید. آیتم بازبینی عملکرد انجام شده، کاربری که آن را انجام داده و تاریخ و زمان عمل را نشان می دهد. این به شما امکان می دهد تا تلاش های موفق و ناموفق را در هر اقدامی کنترل کنید.

ثبت رویداد امنیتی برای تنظیمات سازمانی اجباری است تا در صورت تلاش برای هک شبکه، بتوان منبع را ردیابی کرد.

در واقع، فقط کاربران و رویدادهای مشکوک ثبت می شوند. زیرا در صورت ثبت همه رویدادها به احتمال زیاد حجم اطلاعات ثبت نام خیلی سریع رشد می کند و تحلیل موثر آن غیر ممکن می شود. مراقبت در درجه اول به عنوان یک اقدام پیشگیرانه مهم است. امید است که بسیاری با علم به اینکه اقدامات آنها در حال ثبت است، از ارتکاب نقض امنیتی خودداری کنند.

حقوق کاربر

حقوق کاربر انواع اعمال مجاز برای آن کاربر را تعریف می کند. اقداماتی که توسط حقوق کنترل می شود شامل ورود به رایانه محلی، خاموش کردن، تنظیم زمان، کپی و بازیابی فایل های سرور و انجام کارهای دیگر است.

در دامنه سرور ویندوز 2003، حقوق در سطح دامنه اعطا و محدود می شود. اگر گروه مستقیماً در دامنه باشد، اعضا در تمام کنترلرهای دامنه اصلی و پشتیبان حقوق دارند.

هر کاربر سازمانی باید حقوق دسترسی خود به اطلاعات، مجوز کپی و بازیابی فایل ها را داشته باشد.

تنظیم رمز عبور و خط مشی کارت حساب

تمام جنبه های خط مشی رمز عبور برای یک دامنه تعریف شده است: حداقل طول رمز عبور (6 کاراکتر)، حداقل و حداکثر سن رمز عبور، و انحصاری بودن رمز عبور، که از تغییر رمز عبور کاربر به رمز عبوری که کاربر اخیراً استفاده کرده است جلوگیری می کند.

همچنین می توان جنبه های دیگری از سیاست کارت ثبت نام را تعریف کرد:

آیا کارت حساب باید مسدود شود؟

آیا پس از گذشت ساعات شروع جلسه، کاربران باید به اجبار از سرور جدا شوند.

آیا کاربران باید بتوانند برای تغییر رمز عبور خود وارد سیستم شوند.

هنگامی که قفل کارت حساب فعال است، پس از چندین تلاش ناموفق برای شروع یک جلسه کاربر، کارت حساب قفل می شود و بین هر دو تلاش ناموفق برای شروع یک جلسه، بیش از یک دوره زمانی مشخص قفل نمی شود. کارت های حساب مسدود شده را نمی توان برای ورود به سیستم استفاده کرد.

اگر زمانی که زمان جلسه کاربران به اجبار از سرورها قطع شود، قبل از پایان دوره تنظیم شده، یک هشدار دریافت می کنند. اگر کاربران از شبکه جدا نشوند، سرور اجباراً قطع خواهد شد. با این حال، کاربر از ایستگاه کاری قطع نخواهد شد. ساعات جلسات در شرکت تعیین نشده است، زیرا همه کارکنان به فعالیت های موفق علاقه مند هستند و اغلب برخی از آنها برای اضافه کاری یا آخر هفته ها کار می کنند.

اگر کاربر ملزم به تغییر رمز عبور باشد، اگر کاربر با رمز منقضی شده این کار را انجام نداده باشد، نمی تواند رمز عبور خود را تغییر دهد. اگر رمز عبور منقضی شده است، کاربر باید برای کمک در تغییر رمز عبور با مدیر سیستم تماس بگیرد تا بتواند دوباره وارد شبکه شود. در صورتی که کاربر وارد حساب کاربری خود نشده باشد و زمان تغییر رمز عبور فرا رسیده باشد، به محض ورود به وی هشدار داده می شود که باید آن را تغییر دهد.

سیستم فایل رمزگذاری شده EFS

ویندوز 2000 توانایی محافظت بیشتر از فایلها و پوشههای رمزگذاریشده روی حجمهای NTFS را با استفاده از سیستم فایل رمزگذاری (EFS) فراهم میکند. هنگام کار در یک محیط ویندوز 2000، فقط می توانید با حجم هایی کار کنید که حق دسترسی به آنها دارید.

هنگامی که از سیستم فایل رمزگذاری شده EFS استفاده می کنید، می توانید فایل ها و پوشه هایی داشته باشید که داده های آنها با استفاده از یک جفت کلید رمزگذاری می شود. هر کاربری که می خواهد به یک فایل خاص دسترسی پیدا کند باید یک کلید خصوصی داشته باشد که با آن داده های فایل رمزگشایی می شود. سیستم EFS همچنین یک طرح حفاظت از فایل را در محیط ویندوز 2000 ارائه می دهد. با این حال، این ویژگی در سازمانی استفاده نمی شود، زیرا عملکرد سیستم هنگام استفاده از رمزگذاری کاهش می یابد.

جنبه های سازمانی و قانونی محافظت از اطلاعات در برابر دسترسی غیرمجاز و قابلیت های ویندوز 2000 در این زمینه قبلاً در بالا ذکر شده است. اکنون با جزئیات بیشتر به جنبه های دیگر می پردازم.

اطلاعات در حال گردش در شبکه شرکت بسیار متنوع است. تمام منابع اطلاعاتی به سه گروه تقسیم می شوند:

منابع شبکه مشترک؛